Inleiding

Dit document beschrijft de configuratie om Switchpoorten te beveiligen waar FlexConnect Access points (AP) verificatie uitvoeren met Dot1x.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- FlexConnect op draadloze LAN-controller (WLC)

- 802.1x op Cisco-Switches

- Network Edge-verificatietopologie (NEAT)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Wave 2 AP's gebaseerd op AP OS ondersteunen flexconnect trunk dot1x niet vanaf het moment van schrijven.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

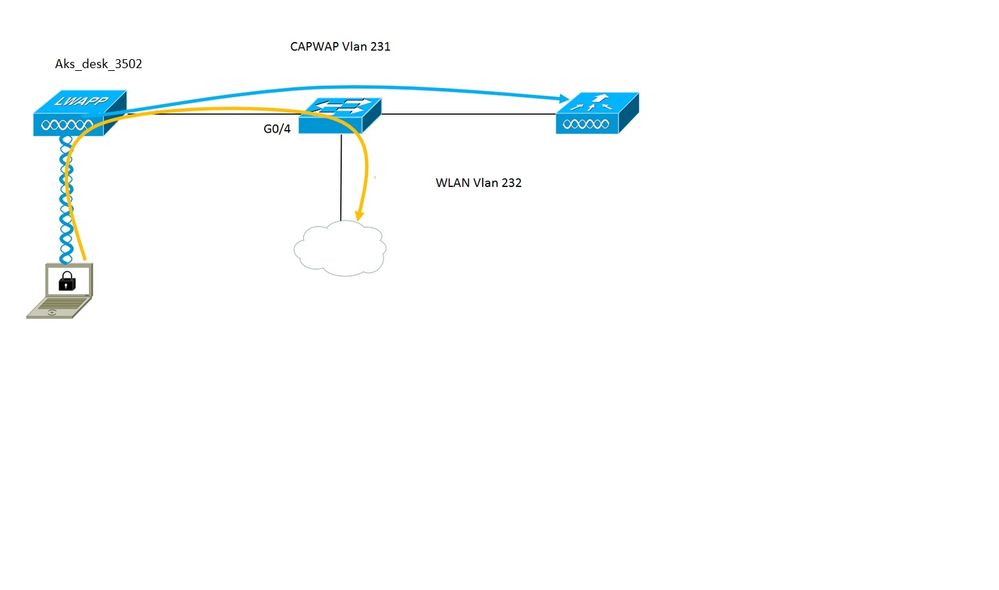

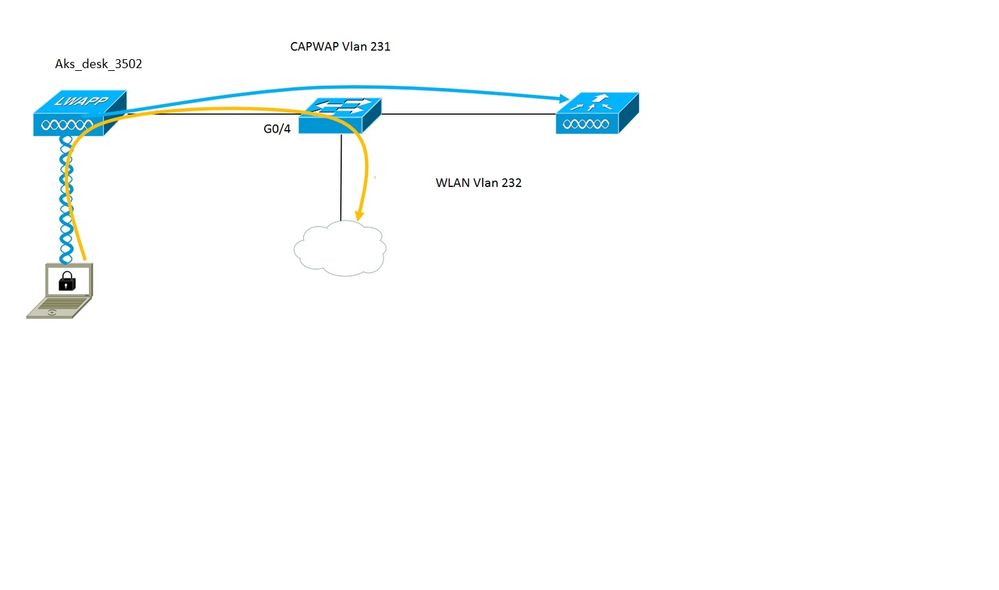

Netwerkdiagram

In deze configuratie fungeert het toegangspunt als de 802.1x-aanvrager en wordt het door de switch geverifieerd op basis van ISE met EAP-FAST. Zodra de poort is geconfigureerd voor 802.1x-verificatie, staat de switch geen ander verkeer dan 802.1x-verkeer toe om door de poort te gaan totdat het apparaat dat is aangesloten op de poort met succes wordt geverifieerd.

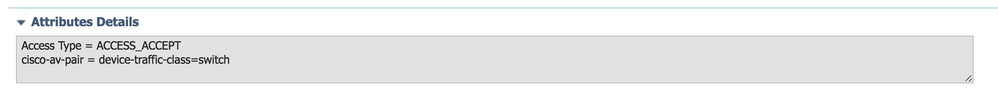

Zodra het access point met succes is geverifieerd op basis van ISE, ontvangt de switch Cisco VSA Attribute "device-traffic-class=switch" en wordt de poort automatisch naar de trunk verplaatst.

Dit betekent dat als het toegangspunt de FlexConnect-modus ondersteunt en lokaal switched SSID's zijn geconfigureerd, het in staat is gelabeld verkeer te verzenden. Zorg ervoor dat de VLAN-ondersteuning op de AP is ingeschakeld en dat het juiste native VLAN is geconfigureerd.

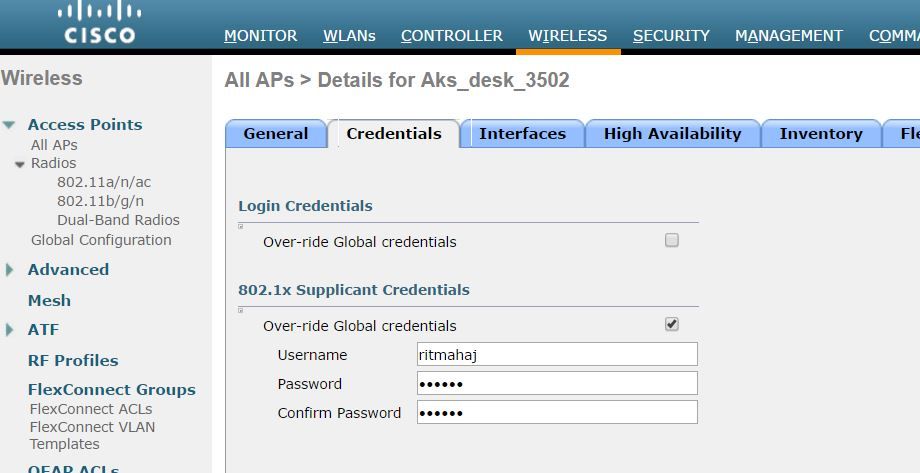

AP-configuratie:

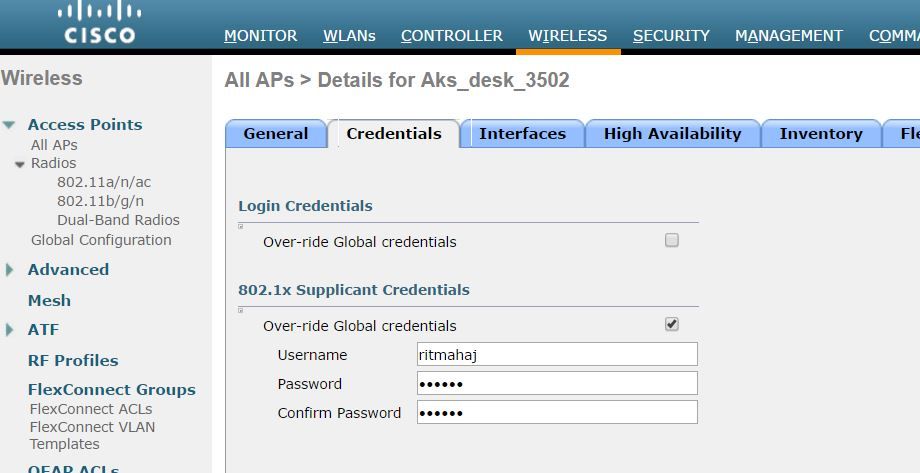

1. Als het toegangspunt al is aangesloten op de WLC, gaat u naar het tabblad Wireless en klikt u op het toegangspunt. Ga naar het veld Credentials en controleer onder de kop 802.1x Supplicant Credentials de optie Algemene referenties override om de 802.1x-gebruikersnaam en het wachtwoord voor dit toegangspunt in te stellen.

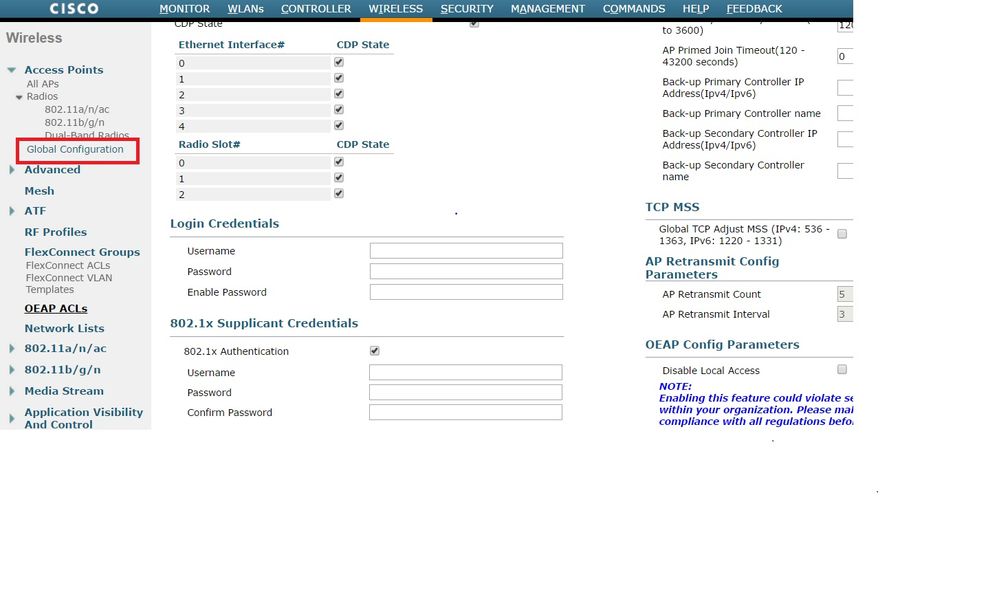

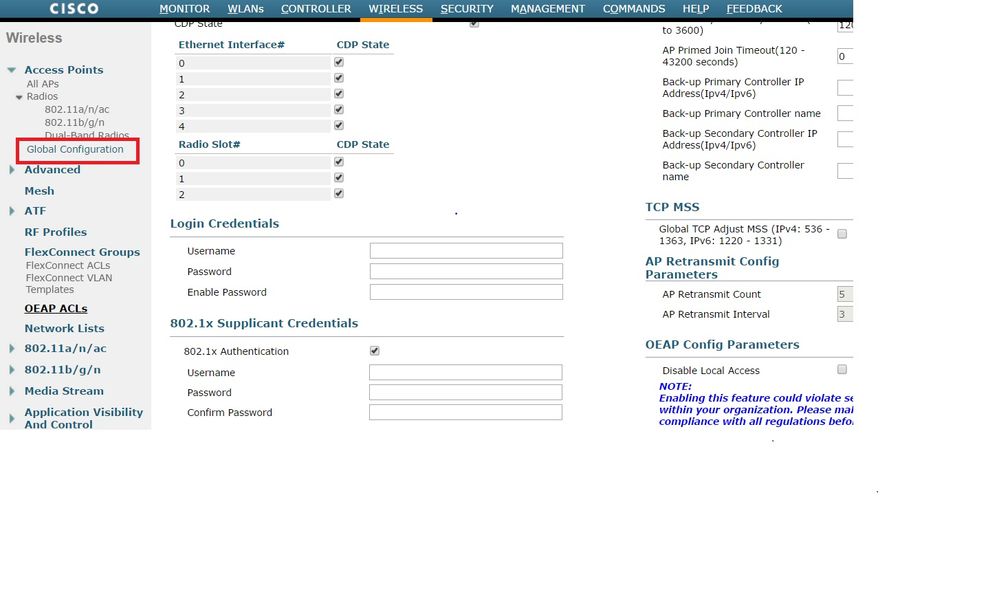

U kunt ook een commandogebruikersnaam en wachtwoord instellen voor alle toegangspunten die zijn aangesloten bij de WLC met behulp van het menu Global Configuration.

2. Als het toegangspunt zich nog niet bij een WLC heeft aangesloten, moet u in de LAP consoleren om de referenties in te stellen en deze CLI-opdracht te gebruiken:

CLI-client voor LAP#debug-capswapconsole

LAP#capwap ap dot1x gebruikersnaam <gebruikersnaam> wachtwoord <wachtwoord>

Switchconfiguratie

1. Schakel dot1x op de switch wereldwijd in en voeg ISE-server aan de switch toe

aaa new-model

!

aaa verificatie dot1x standaardgroepstraal

!

Standaard netwerkgroepstraal voor aaa-autorisatie

!

dot1x-systeem met automatische controle

!

radius server ISE

IP-adres4 10.48.39.161 1645 1646

Sleutel 7 123A0C0411045D5679

2. Configureer nu de AP switch poort

interface Gigabit Ethernet0/4

switchport access VLAN 231

switchport trunk toegestaan VLAN 231.232

toegang tot switchport-modus

verificatie van host-mode multi-host

verificatieopdracht dot1x

automatische verificatie-poortcontrole

dot1x-pagina-verificator

overspannen - boom portfast edge

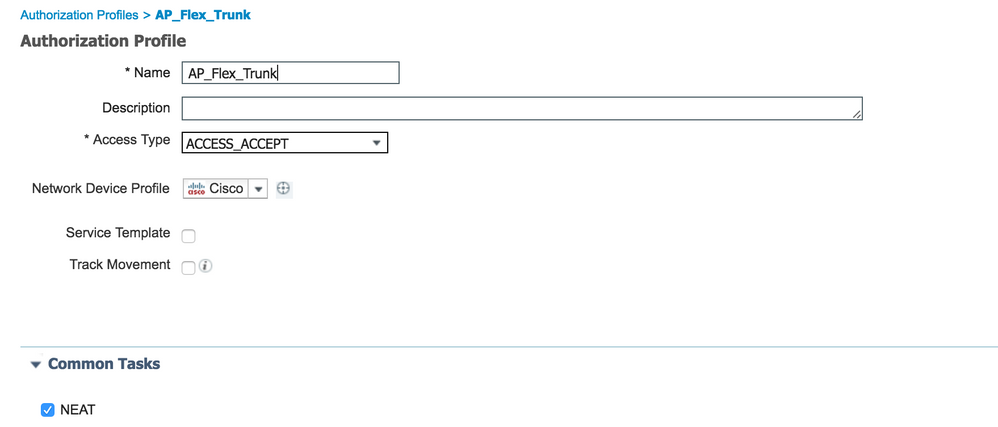

ISE-configuratie:

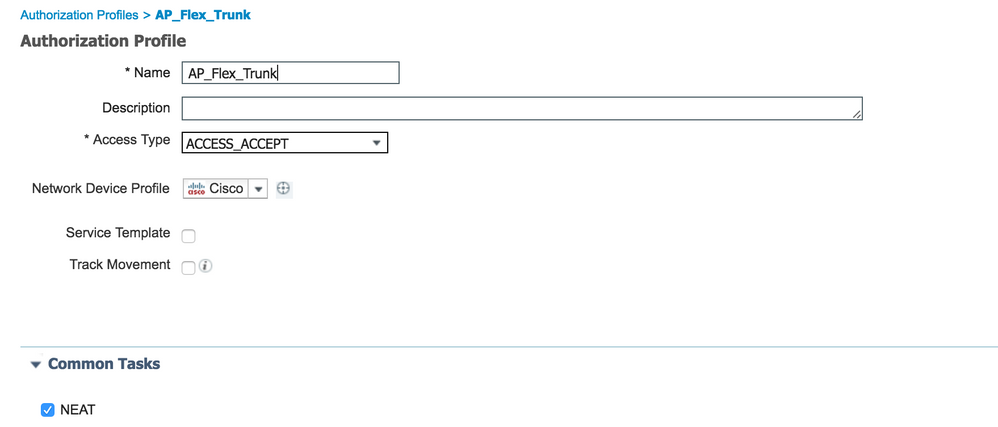

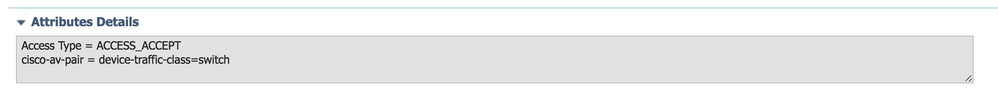

1. Op ISE kan men gewoon NEAT inschakelen voor het AP-autorisatieprofiel om het juiste kenmerk in te stellen. Op andere RADIUS-servers kunt u echter handmatig configureren.

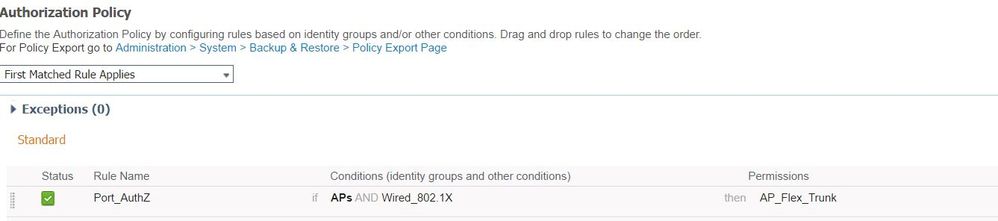

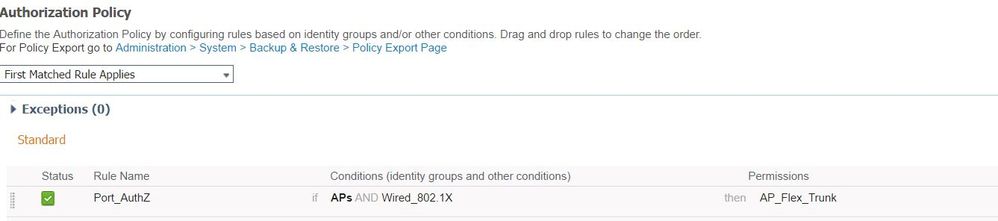

2. Op ISE moet je ook het beleid voor verificatie en autorisatie configureren. In dit geval raken we de standaard authenticatieregel die is bekabeld dot1x maar men kan het aanpassen volgens de vereiste.

Wat betreft het autorisatiebeleid (Port_AuthZ), in dit geval hebben we de AP-referenties toegevoegd aan een gebruikersgroep (AP’s) en het autorisatieprofiel (AP_Flex_Trunk) op basis hiervan gedrukt.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

1. Op de switch, eens kan de opdracht "debug authenticatie feature autocfg all" gebruiken om te controleren of de poort wordt verplaatst naar de trunkpoort of niet.

12:34:18.19: %LINK-3-UPDOWN: Interface Gigabit Ethernet0/4, status gewijzigd in up

20-feb. 12:34:19.12: %LINEPROTO-5-UPDOWN: lijnprotocol op interface Gigabit Ethernet0/4, status gewijzigd in up

akshat_sw#

akshat_sw#

12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: In dot1x AutoCfg start_fn, epm_handle: 3372220456

20 feb 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] Apparaattype = Switch

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] nieuwe client

12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Internal Autocfg Macro Application Status: 1

20 feb 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Type apparaat: 2

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Auto-config: stp heeft port_config 0x85777D8

Feb 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Auto-config: stp port_config heeft bpdu guard_config 2

Feb 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Toepassing van auto-cfg op de poort.

12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] VLAN: 231 VLAN-Str: 231

Feb 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Toepassing van dot1x_autocfg_supp macro

20 feb 12:38:11.116: Het toepassen van commando... 'geen switchport access vlan 231' bij Gi0/4

20 feb 12:38:11.127: Het toepassen van commando... 'geen switchport non-onderhandeling' bij Gi0/4

20 feb 12:38:11.127: Het toepassen van commando... 'switchport mode trunk' bij Gi0/4

20 feb 12:38:11.134: Toepassend bevel... 'switchport trunk native VLAN 231' bij Gi0/4

20 feb 12:38:11.134: Toepassen van commando... 'Spanning-tree portfast trunk' bij Gi0/4

20-feb. 12:38:12.120: %LINEPROTO-5-UPDOWN: Lijnprotocol op interface Gigabit Ethernet0/4, status gewijzigd naar beneden

20-feb. 12:38:15.139: %LINEPROTO-5-UPDOWN: lijnprotocol op interface Gigabit Ethernet0/4, status gewijzigd in up

2. De output van "show run int g0/4" toont aan dat de poort is veranderd in een trunkpoort.

Huidige configuratie: 295 bytes

!

interface Gigabit Ethernet0/4

switchport trunk toegestaan VLAN 231.232.239

switchport trunk-native VLAN 231

switchport mode-trunk

verificatie van host-mode multi-host

verificatieopdracht dot1x

automatische verificatie-poortcontrole

dot1x-pagina-verificator

overspannen-boom portfast edge trunk

doel

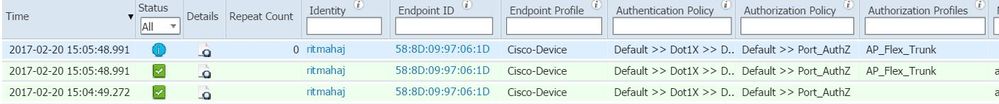

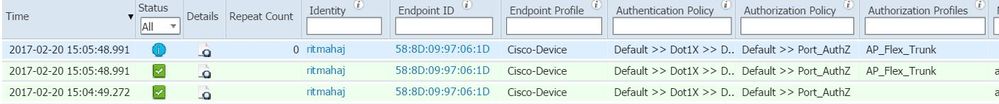

3. Op ISE kunnen we onder Operations>>Radius Livelogs de verificatie succesvol uitvoeren en het juiste autorisatieprofiel instellen.

4. Als we daarna een client verbinden, wordt het mac-adres van de client geleerd op de AP switch poort in de client VLAN 232.

akshat_sw#sh mac-adrestabel int0/4

Mac-adrestabel

-------------------------------------------

Poorten voor VLAN Mac-adrestype

---- ----------- -------- -----

231 588d.097.061d STATISCH Gi0/4 - AP

232 c0e.fbd7.8824 DYNAMIC Gi0/4 - client

Op de WLC, in de client detail kan worden gezien dat deze client behoort tot VLAN 232 en de SSID is lokaal geschakeld. Hier is een fragment.

(Cisco-controller) >toon clientdetails c0:ee:fb:d7:88:24

MAC-adres van client............................... c0:e:fb:d7:88:24

Gebruikersnaam ................................. client N.v.t.

AP MAC-adres................................... b4:14:89:82:cb:90

AP-naam.......................................... Aks_desk_3502

Sleuf-ID................................. 1 voor AP-radio

Clientstaat..................................... geassocieerd

Gebruikersgroep client................................

Statusnaam client-NAC............................. Toegang

Draadloze LAN-id.................................. 2

Naam draadloos LAN-netwerk (SSID)................. Poortautorisatie

Profielnaam draadloos LAN........................ Poortstand

Hotspot (802.11u)................................ Niet ondersteund

BSSID............................................ b4:14:89:82:cb:9f

Verbonden voor ................................... 42 seconden

Kanaal.......................................... 44

IP-adres....................................... 192.168.232.90

Gateway-adres.................................. 192.168.232.1

Netmasker.......................................... 255.255.255.0

Associatie-ID................................... 1

Verificatiealgoritme......................... Open System

Code reden...................................... 1

Statuscode...................................... 0

FlexConnect-gegevensswitching....................... Lokaal

FlexConnect DHCP-status.......................... Lokaal

FlexConnect VLAN-gebaseerde centrale switching......... Nee

FlexConnect-verificatie....................... Centraal

FlexConnect Central-associatie.................. Nee

FlexConnect VLAN NAME............................ VLAN 232

Quarantaine VLAN.................................. 0

Toegang tot VLAN...................................... 232

Lokale overbrugging VLAN.............................. 232

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

- Als de verificatie mislukt, gebruikt u debug dot1x, debug verificatie-opdrachten.

- Als de poort niet naar de trunk wordt verplaatst, voert u de debug-verificatieoptie autocfg all-opdracht in.

- Zorg ervoor dat de multi-host modus (authenticatie host-mode multi-host) geconfigureerd is. Multi-Host moet worden ingeschakeld om de draadloze MAC-adressen van de client mogelijk te maken.

- De opdracht "aaa authorisation network" moet zo worden geconfigureerd dat de switch de door ISE gezonden attributen kan accepteren en toepassen.

Op Cisco IOS gebaseerde access points ondersteunen alleen TLS 1.0. Dit kan een probleem veroorzaken als uw RADIUS-server is geconfigureerd om alleen TLS 1.2 802.1X-verificaties toe te staan

Referenties

Configureer dot1x-applicatie met AP en een 9800 WLC

Feedback

Feedback