Inleiding

In dit document wordt beschreven hoe u een werkgroepbridge (WGB) kunt configureren voor aansluiting op een 802.1X Service Set Identifier (SSID) die gebruik maakt van Protected Extensible Verification Protocol (PEAP) met een 9800 draadloze LAN-controller (WLC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- C980 WLC

- WGB

- 802.1X-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco IOS®softwarerelease 15.3(3)JPN1 voor WGB

- Cisco IOS XE release 17.9.2 voor WLC

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

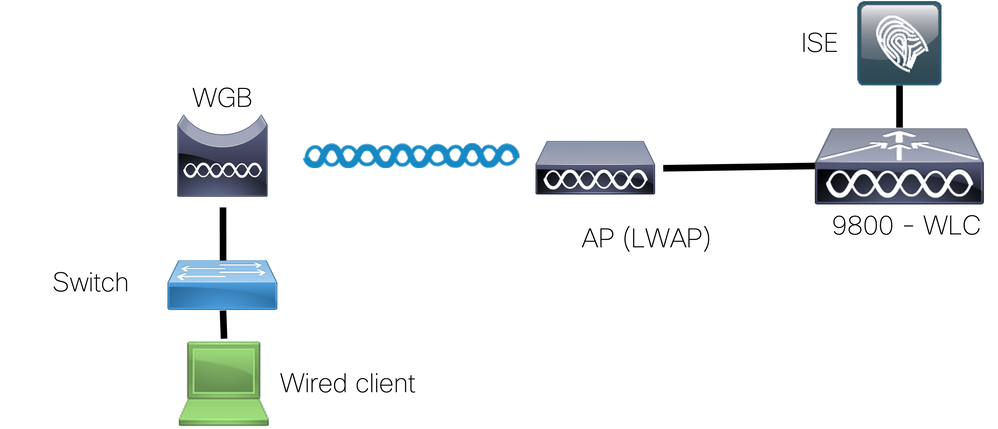

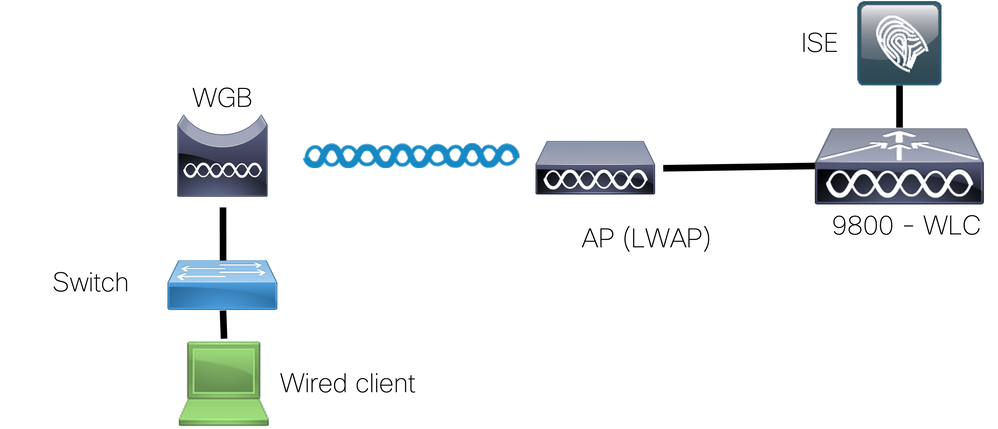

Netwerkdiagram

In dit voorbeeld is het IW3702 Autonomous Access Point (AP) geconfigureerd als een WGB en kan worden aangesloten op het lichtgewicht access point netwerk. Gebruik deze SSID, dot1XSSID-R, voor de verbinding met het WLAN en gebruik het PEAP voor de verificatie van de WGB op het netwerk.

WGB configureren

Voltooi de volgende stappen om de WGB te configureren:

- Stel de hostnaam in.

configure terminal

hostname WGB-Client

- Stel de tijd in. De tijd moet juist zijn, zodat het certificaat op de WGB kan worden geïnstalleerd.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Configureer het betrouwbaarheidspunt voor de certificeringsinstantie (CA):

- Download het authenticatie certificaat.

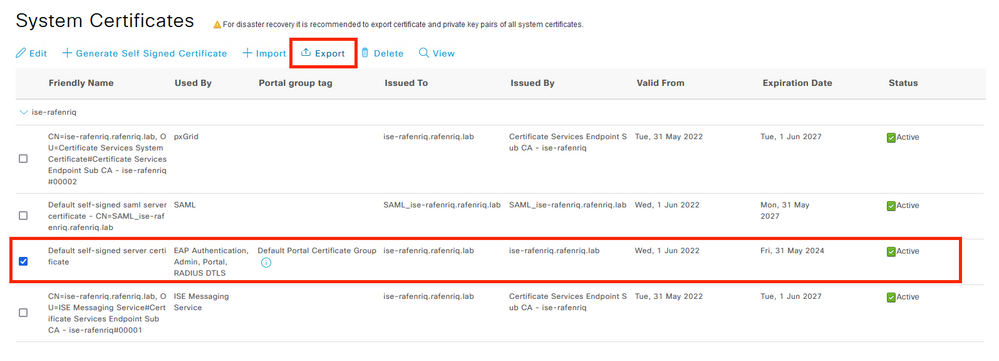

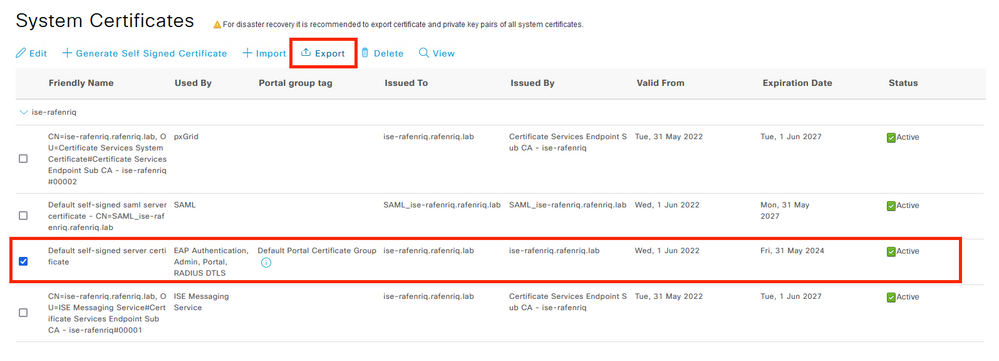

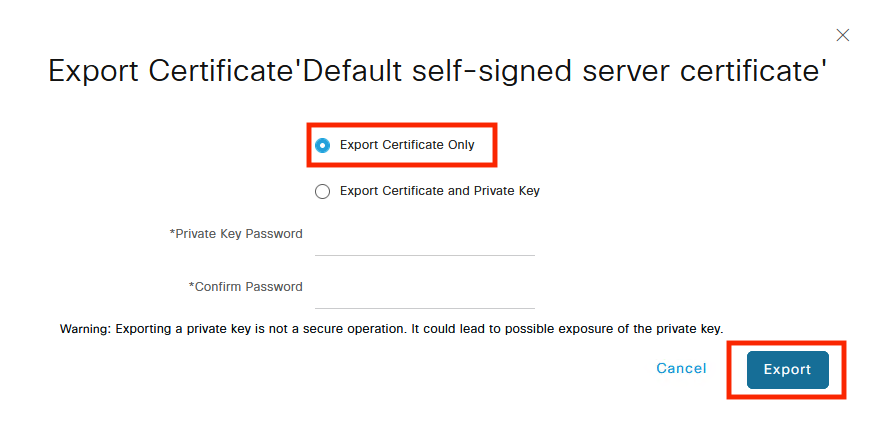

- Een kopie van het CA-certificaat verkrijgen. Bij dit voorbeeld hebben we ISE gebruikt als de Authenticator server. Navigeer naar Beheer > Systeem > Certificaten.

- Identificeer het certificaat dat ISE gebruikt voor EAP-verificatie (de kolom Gebruik door heeft EAP-verificatie) en download het, zoals wordt getoond in de screenshots.

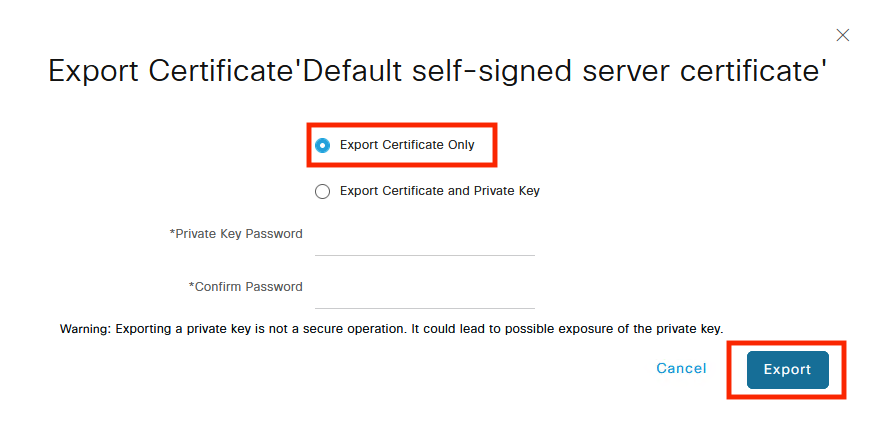

- De vorige stappen resulteren in een

.pem bestand. Dit is het certificaat dat in de WGB moet worden geïnstalleerd, zodat de tunnel kan worden opgezet en binnen de tunnel referenties worden uitgewisseld.

- Installeer het CA-certificaat:

- Voer het

crypto pki authenticate isecert uit.

- Open de

.pem bestand in een teksteditor en kopieer de string. Het formaat is als volgt: -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- Kopieer/plak het CA-certificaat > de lege regeldruk

Enter > invoeren quit op de laatste regel.

- Plakt de tekst vanuit het

.cer bestand gedownload in de vorige stap. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Definieer de verificatiemethode op WGB, in dit geval

peap. conf terminal

eap profile peap

method peap

end

- Credentials voor WGB configureren, in dit geval

cred. Zorg ervoor dat u het trustpoint toevoegt dat we hebben gemaakt, in dit geval isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Configureer SSID op WGB en zorg ervoor dat u de juiste string gebruikt voor het EAP-profiel en de referenties, in dit geval

peap en cred, respectievelijk.

Opmerking: authentication open eap <string> Als u de opdracht hebt, kunt u alles invoeren. Deze configuratie is niet verwant aan andere opdrachten op WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

Op dit punt ziet de AP-configuratie er zo uit als dit voorbeeld. Voer het show run uit.

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Om de associatie op WGB te verifiëren, toon de dot11 associaties.

De WGB-associatie van de WLC ziet er zo uit:

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Debug de werkgroepbridge

Voer deze opdrachten in om de WGB te debuggen:

debug aaa authentication

debug dot11 supp-sm-dot1

Debug WGB in de WLC

Aangezien WGB zich gedraagt als een andere draadloze client, zie Problemen met clientconnectiviteit via Catalyst 9800 oplossen om sporen en opnamen op de 9800 WLC te verzamelen.

Feedback

Feedback