Configureren Verifiëren en Probleemoplossing Web Auth op Mac Filter falen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u lokale webautorisatie kunt configureren, probleemoplossing kunt uitvoeren en controleren op de functie "Mac Filter Failure" met ISE voor externe verificatie.

Voorwaarden

Configureer ISE voor MAC-verificatie

Geldige gebruikersreferenties ingesteld op ISE/Active Directory

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Basisbegrip om door controller Web UI te navigeren

Policy, WLAN-profiel en Policy Tags configuratie

Servicebeleidsconfiguratie op ISE

Gebruikte componenten

9800 WLC versie 17.12.2

C9120 AXI access point

9300 switch

ISE-versie 3.1.0.518

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De functie Web Auth "On Mac Failure Filter" fungeert als een terugvalmechanisme in WLAN-omgevingen die zowel MAC-verificatie als webverificatie gebruiken.

- Fallback Mechanism: Wanneer een client probeert verbinding te maken met een WLAN met MAC Filter tegen een externe RADIUS-server (ISE) of lokale server en niet kan worden geverifieerd, wordt met deze optie automatisch een Layer 3 Web Verification gestart.

- Succesvolle verificatie: Als een client met succes wordt geverifieerd via het MAC-filter, wordt webverificatie omzeild, zodat de client rechtstreeks verbinding kan maken met het WLAN.

- Disassociaties voorkomen: deze functie helpt disassociaties te voorkomen die anders kunnen optreden door fouten in de MAC-filterverificatie.

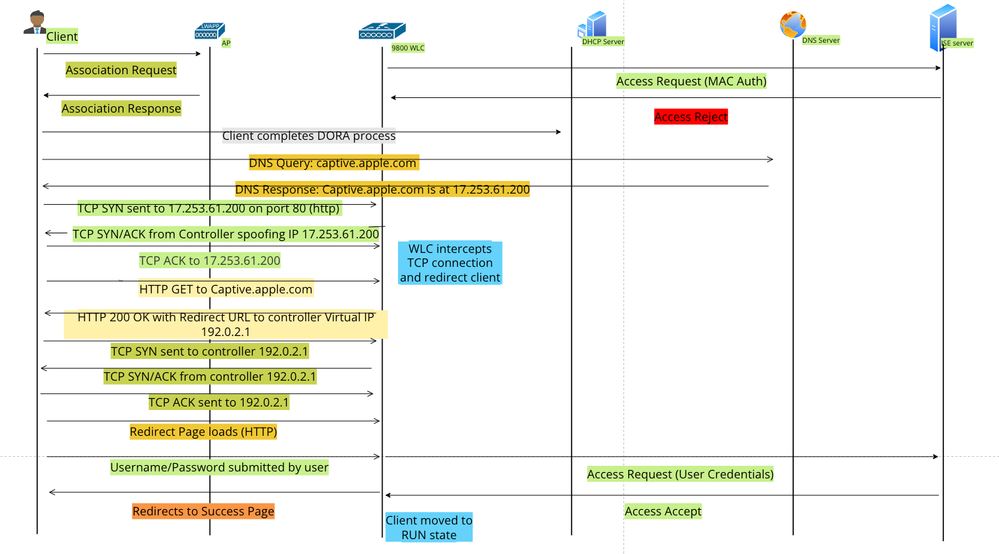

Web Auth Flow

Web Auth Flow

Configureren

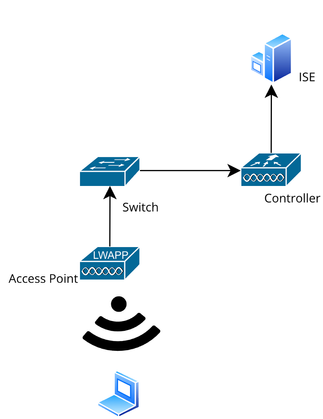

Netwerkdiagram

Netwerktopologie

Netwerktopologie

Configuraties

Webparameters configureren

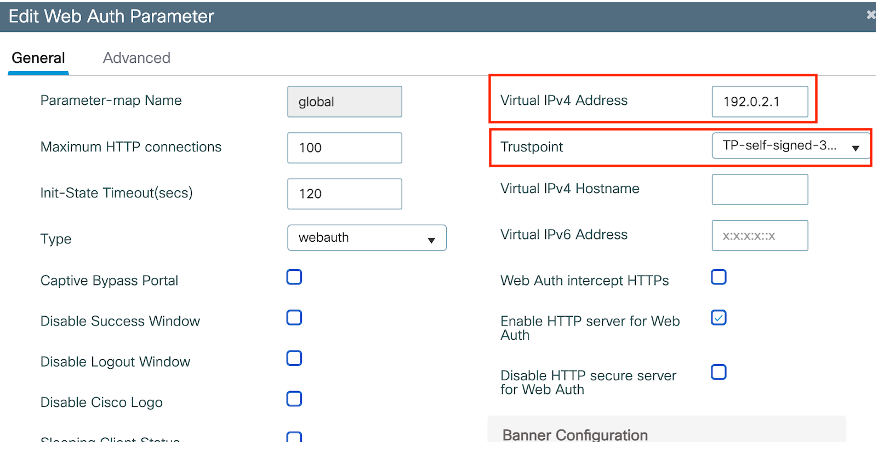

Navigeer naar Configuration > Security > Web Auth en selecteer de Global parameter map

Controleer de virtuele IP- en Trustpoint-configuratie op de Global Parameter Map. Alle aangepaste webautorisatieparameterprofielen erven de virtuele IP- en Trustpointconfiguratie van de Global Parameter Map.

Profiel van Global Web Auth Parameter

Profiel van Global Web Auth Parameter

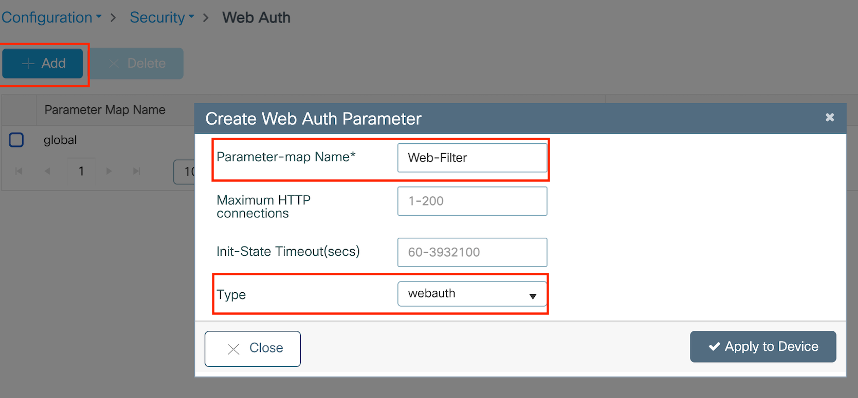

Stap 1: Selecteer "Add" om een aangepaste web authenticatie parameterkaart te maken. Voer een profielnaam in en kies Type als "Webauth".

Web Auth Parameter Profile

Web Auth Parameter Profile

Als uw clients ook een IPv6-adres krijgen, moet u ook een virtueel IPv6-adres toevoegen op de parameterkaart. Gebruik een IP in het documentatiebereik 2001:db8::/32

Als uw clients een IPv6-adres hebben gekregen, is er een goede kans dat ze proberen om de HTTP web auth omleiding in V6 en niet V4 te krijgen, daarom moet de Virtuele IPv6 ook worden ingesteld.

CLI-configuratie:

parameter-map type webauth Web-Filter

type webauth

Beleidsprofiel configureren

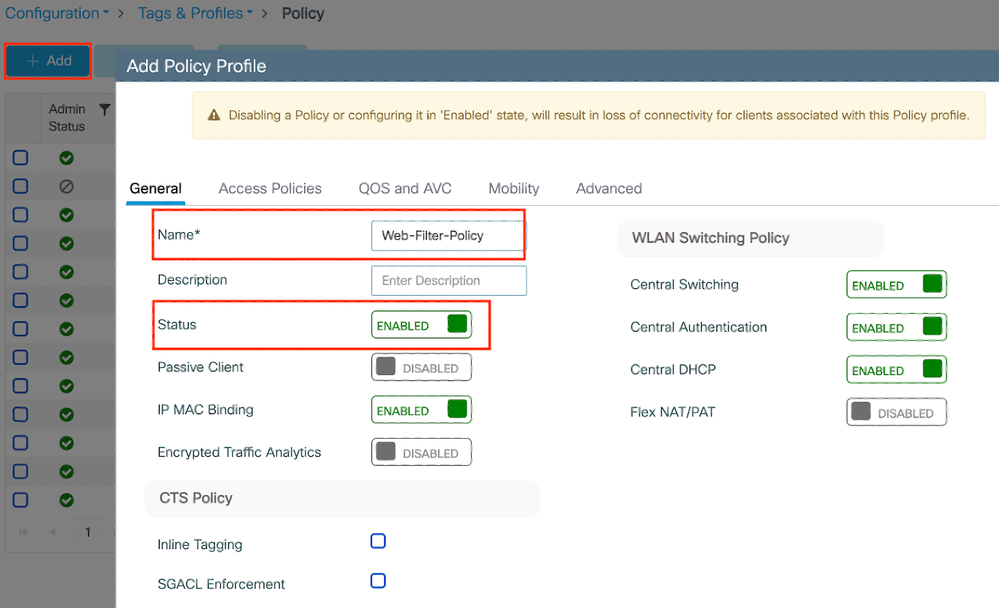

Stap 1: Een beleidsprofiel maken

Ga naar Configuration > Tags en profielen > Policy. Selecteer "Toevoegen". Specificeer op het tabblad Algemeen een naam voor het profiel en schakel de statusschakelaar in.

Beleidsprofiel

Beleidsprofiel

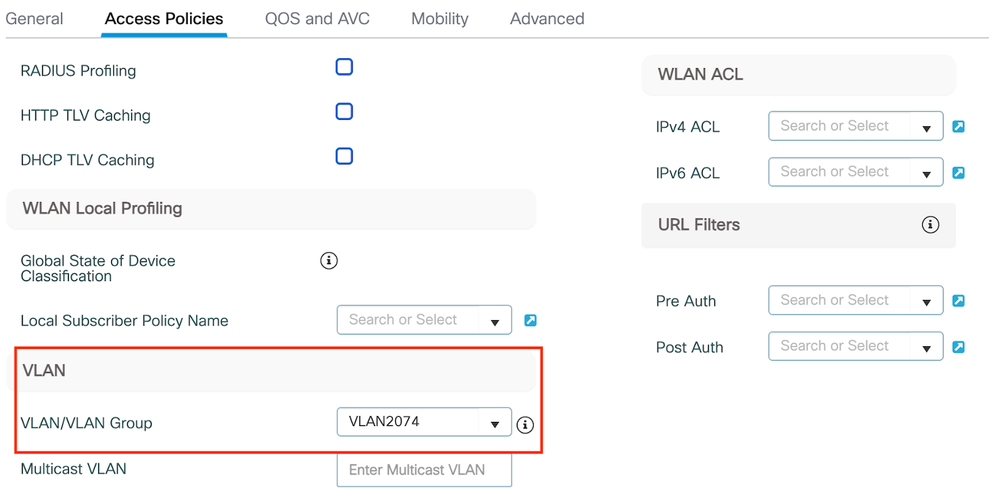

Stap 2:

Kies op het tabblad Toegangsbeleid de client-VLAN in de vervolgkeuzelijst VLAN-sectie.

Tabblad Toegangsbeleid

Tabblad Toegangsbeleid

CLI-configuratie:

wireless profile policy Web-Filter-Policy

vlan VLAN2074

no shutdown

WLAN-profiel configureren

Stap 1: Navigeer naar Configuration > Tags en profielen > WLAN’s. Selecteer "Add" om een nieuw profiel te maken. Definieer een profielnaam en een SSID-naam en schakel het statusveld in.

WLAN-profiel

WLAN-profiel

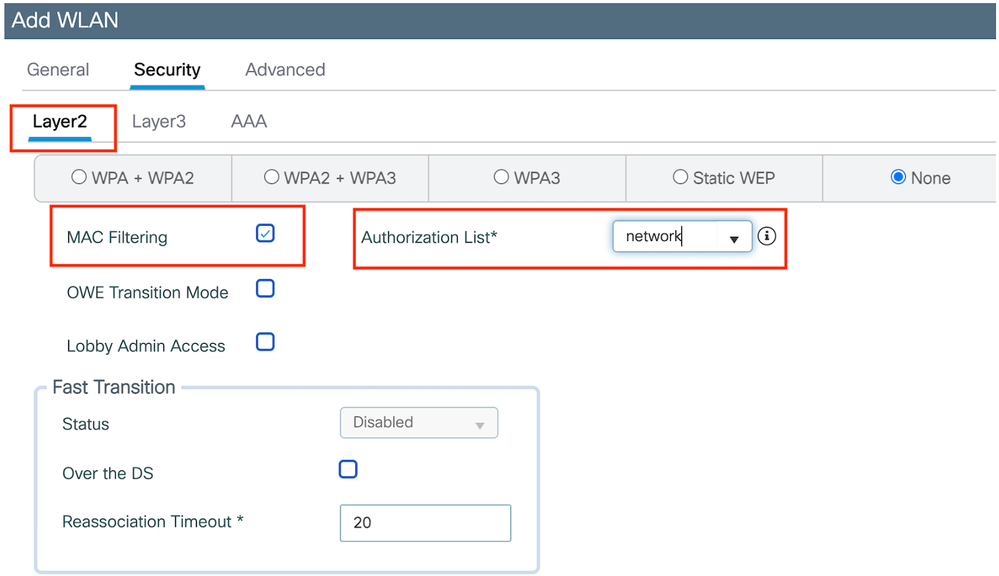

Stap 2: Schakel onder het tabblad Beveiliging het selectievakje "Mac Filtering" in en configureer de RADIUS-server in de Autorisatielijst (ISE of lokale server). Deze setup maakt gebruik van ISE voor zowel Mac-verificatie als webverificatie.

WLAN Layer 2-beveiliging

WLAN Layer 2-beveiliging

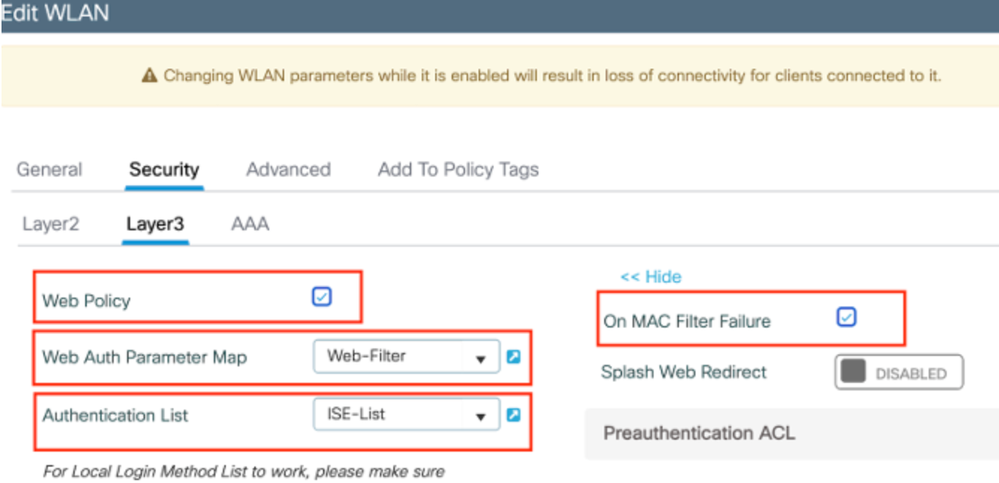

Stap 3: Navigeer naar Security > Layer 3. Schakel Webbeleid in en koppel het aan het profiel voor de Webverificatieparameter. Schakel het aanvinkvakje "On Mac Filter Failure" in en kies de RADIUS-server in de vervolgkeuzelijst Verificatielijst.

WLAN Layer 3-beveiligingstabblad

WLAN Layer 3-beveiligingstabblad

CLI-configuratie

wlan Mac_Filtering_Wlan 9 Mac_Filtering_Wlan

mac-filtering network

radio policy dot11 24ghz

radio policy dot11 5ghz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

security web-auth

security web-auth authentication-list ISE-List

security web-auth on-macfilter-failure

security web-auth parameter-map Web-Filter

no shutdown

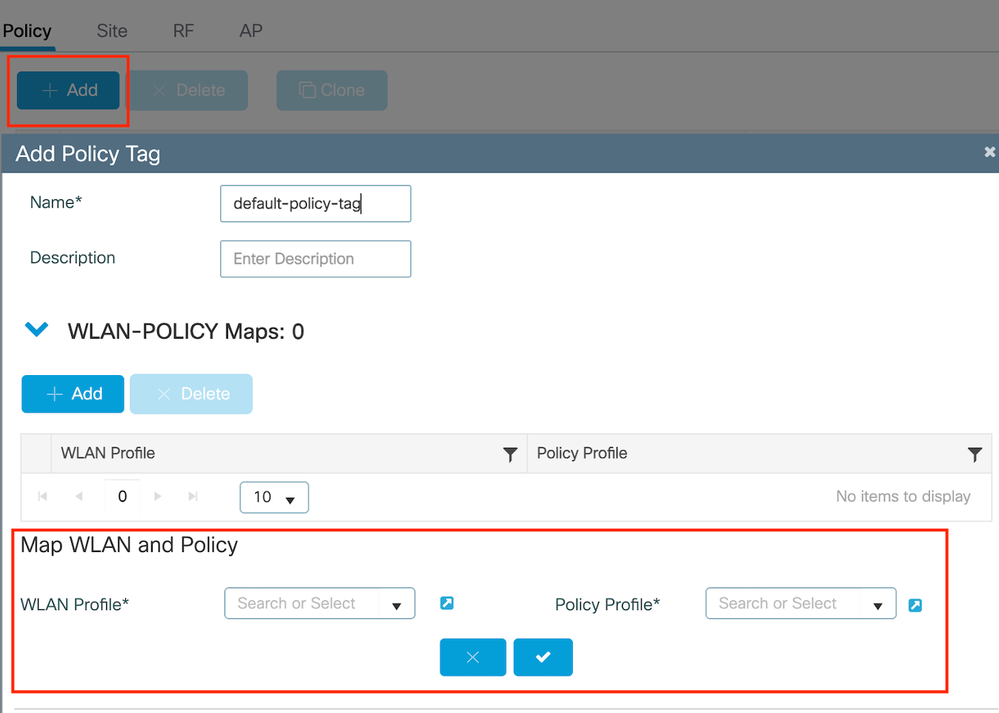

Stap 4: Beleidstags configureren, WLAN-profiel maken en beleidsprofieltoewijzing maken

Navigeren naar Configuratie > Tags & profielen > Tags > Beleid. Klik op "Toevoegen" om een naam voor de beleidstag te definiëren. Selecteer onder WLAN-beleidskaarten de optie "Add" om het eerder gemaakte WLAN- en beleidsprofiel in kaart te brengen.

Beleids TAG-kaart

Beleids TAG-kaart

CLI-configuratie:

wireless tag policy default-policy-tag

description "default policy-tag"

wlan Mac_Filtering_Wlan policy Web-Filter-Policy

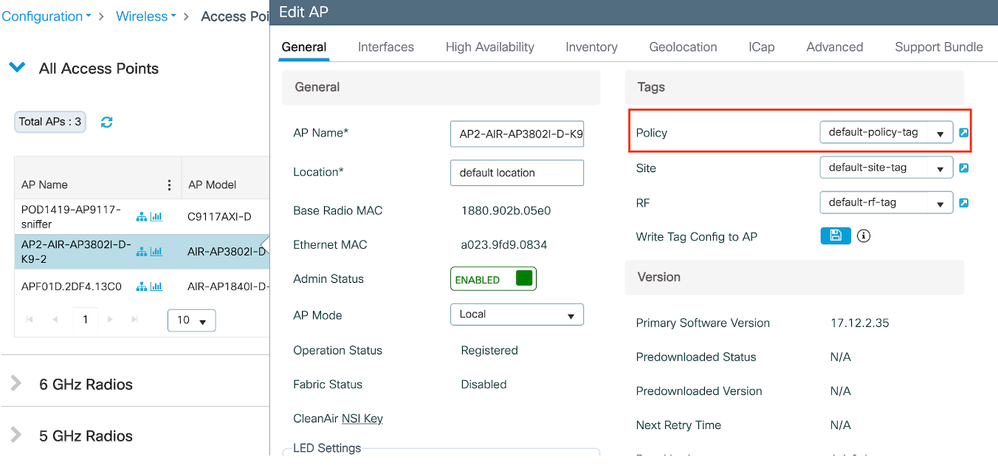

Stap 5: Navigeer naar Configuration > Wireless > Access point. Selecteer het toegangspunt dat verantwoordelijk is voor het uitzenden van deze SSID. Wijs in het menu AP bewerken de gemaakte beleidstag toe.

Toewijzingsbeleid TAG aan AP

Toewijzingsbeleid TAG aan AP

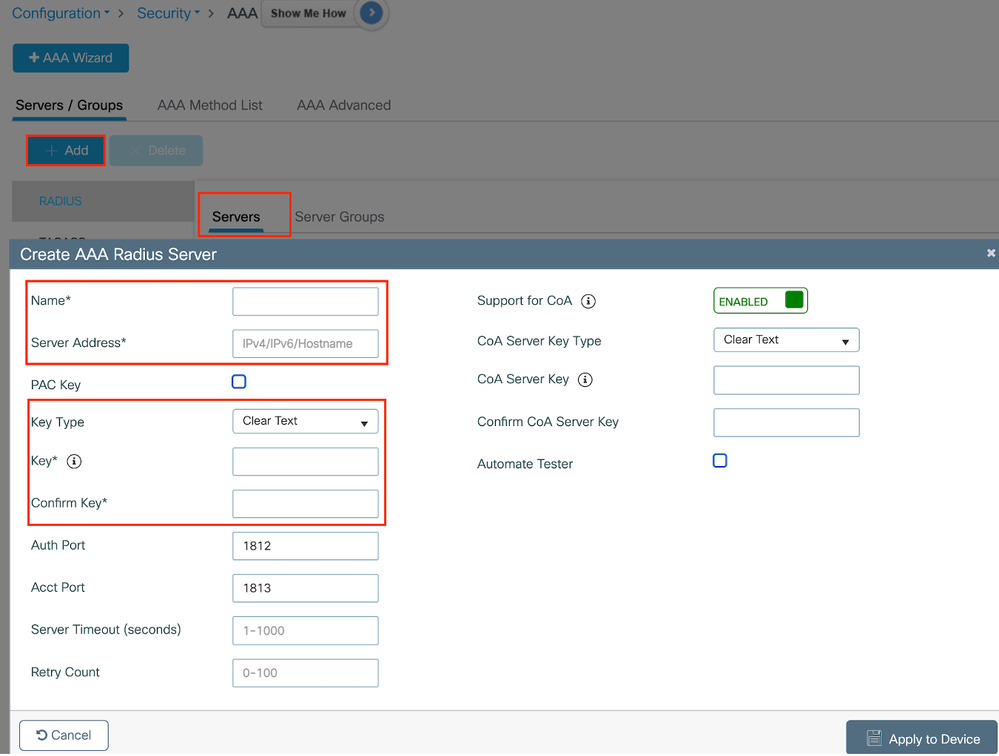

AAA-instellingen configureren:

Stap 1: Een RADIUS-server maken:

Blader naar Configuratie > Beveiliging > AAA. Klik op de optie "Toevoegen" onder de sectie Server/groep. Voer op de pagina "AAA-radiusserver maken" de servernaam, het IP-adres en het gedeelde geheim in.

Serverconfiguratie

Serverconfiguratie

CLI-configuratie

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

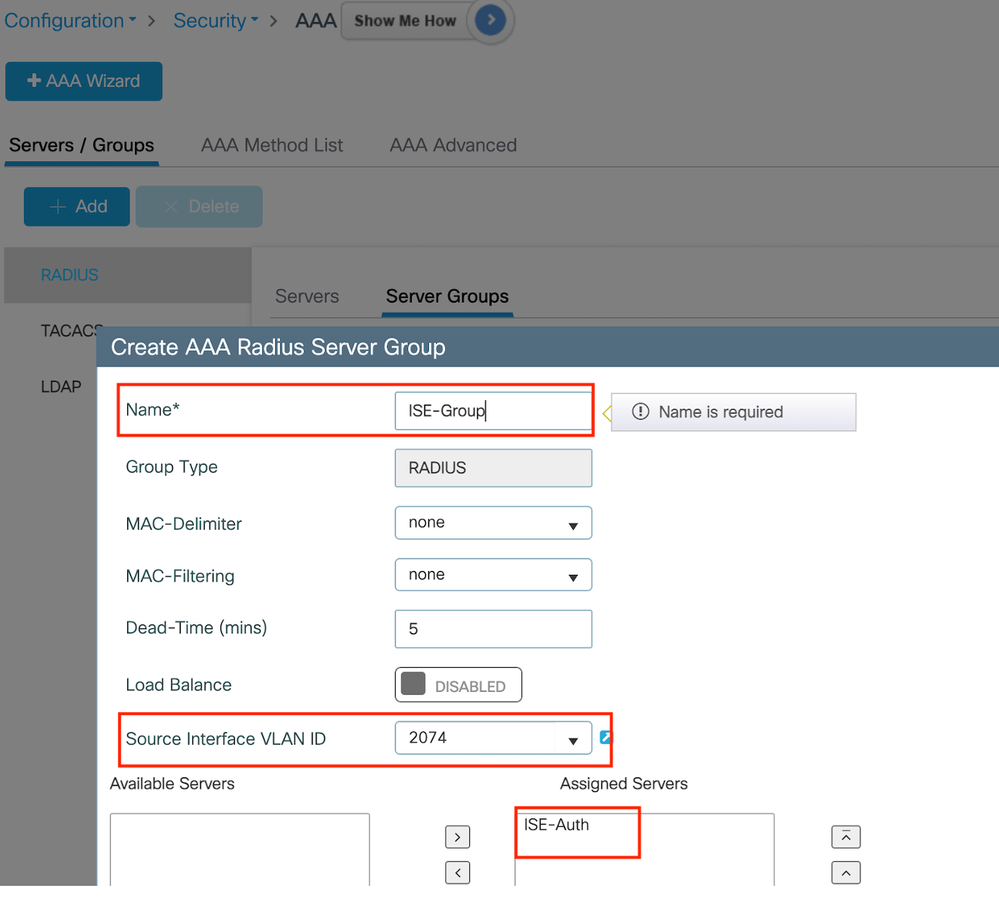

Stap 2: Een RADIUS-servergroep maken:

Selecteer de optie "Toevoegen" onder het gedeelte Servergroepen om een servergroep te definiëren. Schakel de servers in die opgenomen moeten worden in dezelfde groepsconfiguratie.

Het is niet vereist om de broninterface in te stellen. Standaard gebruikt de 9800 zijn routeringstabel om de interface te bepalen die moet worden gebruikt om de RADIUS-server te bereiken en gebruikt doorgaans de standaardgateway.

Servergroep

Servergroep

CLI-configuratie

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

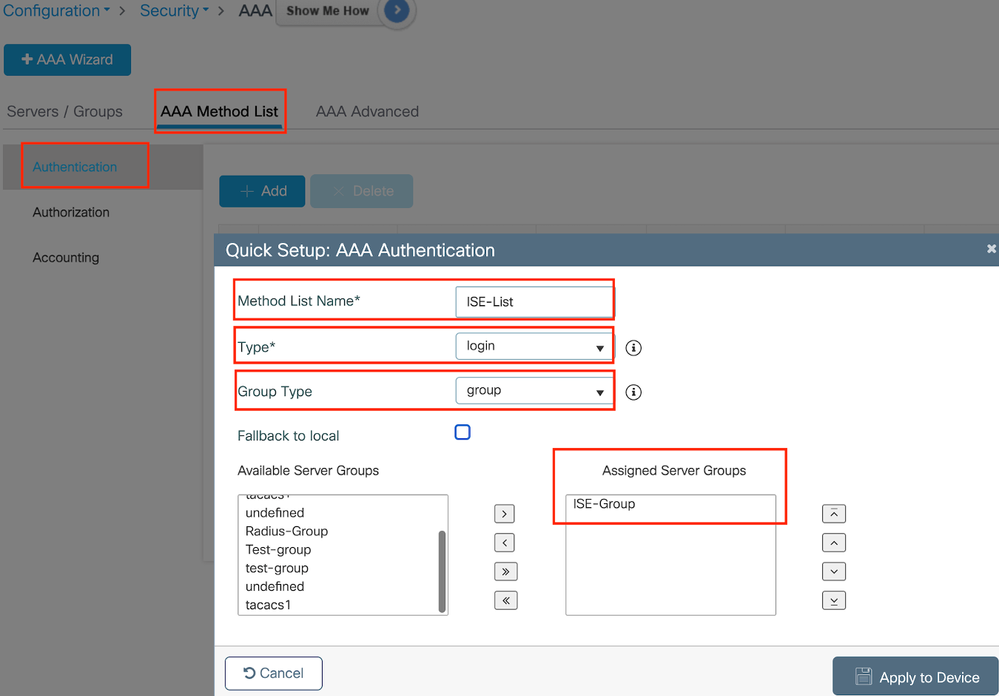

Stap 3: AAA-methodelijst configureren:

Navigeer naar het tabblad AAA-methodelijst. Klik onder Verificatie op Toevoegen. Definieer een methodelijst naam met Type als "login" en Groepstype als "Groep". Wijs de ingestelde verificatieservergroep toe in het gedeelte Toegewezen servergroep.

Lijst met verificatiemethoden

Lijst met verificatiemethoden

CLI-configuratie

aaa authentication login ISE-List group ISE-Group

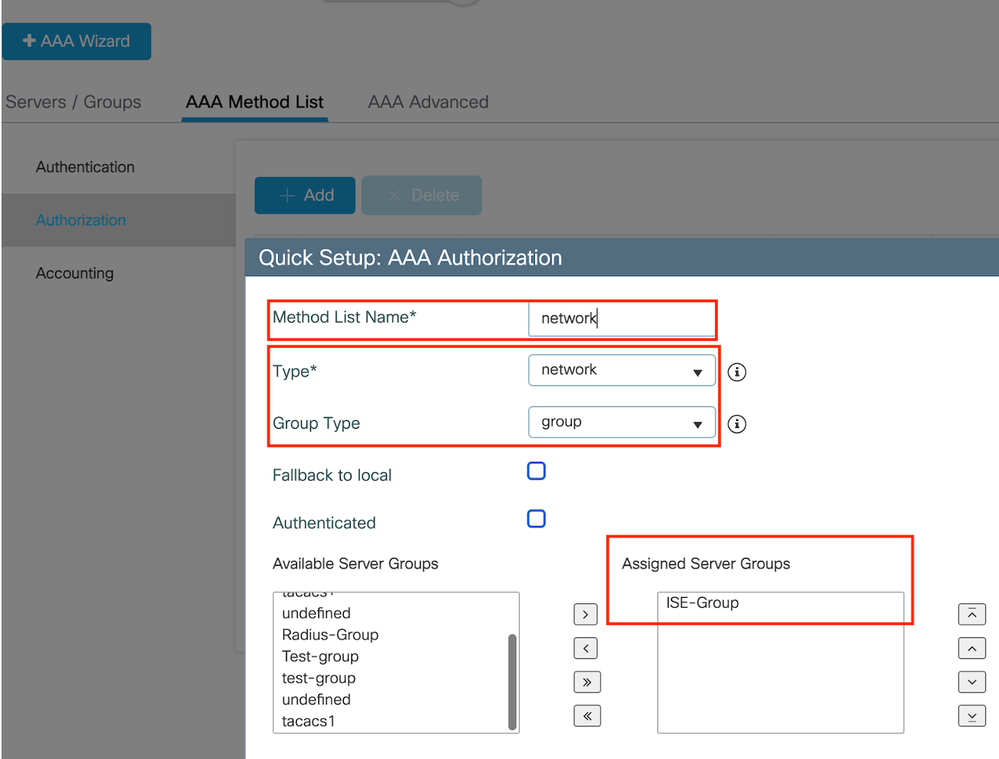

Navigeer naar het gedeelte Autorisatiemethode en klik op "Toevoegen". Definieer een methodelijst naam en stel het type in op "netwerk" met Groepstype als "Groep". Schakel de geconfigureerde RADIUS-server in op het gedeelte Toegewezen servergroepen.

Lijst van autorisatiemethoden

Lijst van autorisatiemethoden

CLI-configuratie

aaa authorization network network group ISE-Group

ISE-configuratie:

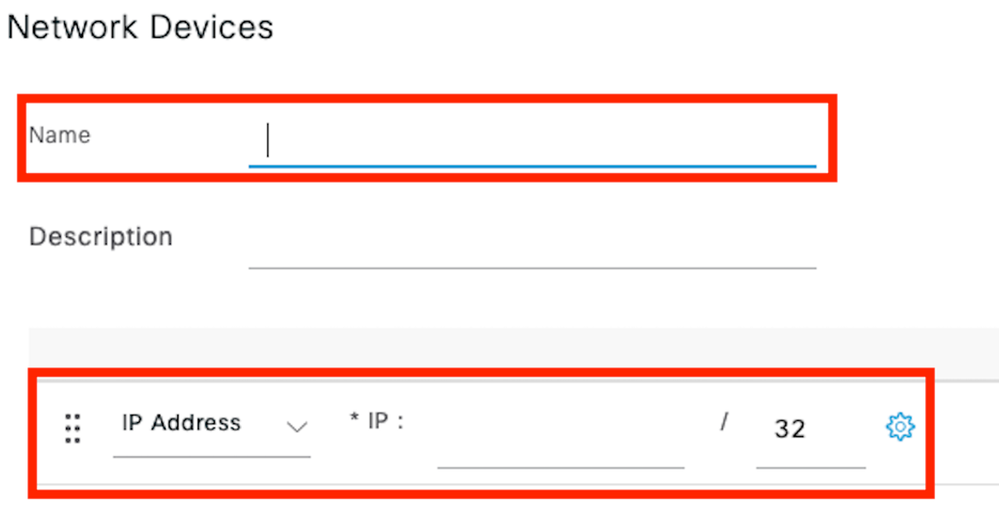

WLC als netwerkapparaat toevoegen aan ISE

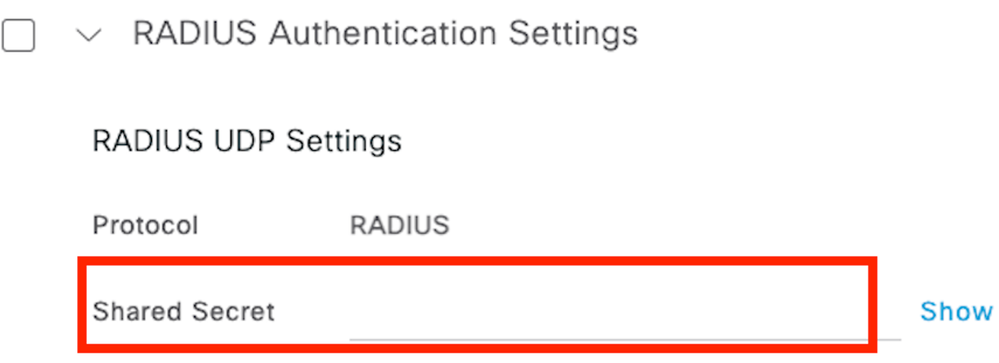

Stap 1: Navigeer naar Beheer > Netwerkapparaten en klik op Toevoegen. Voer het IP-adres van de controller, de hostnaam en het gedeelde geheim in onder de Radius-verificatie-instellingen

Netwerkapparaat toevoegen

Netwerkapparaat toevoegen

Gedeeld geheim

Gedeeld geheim

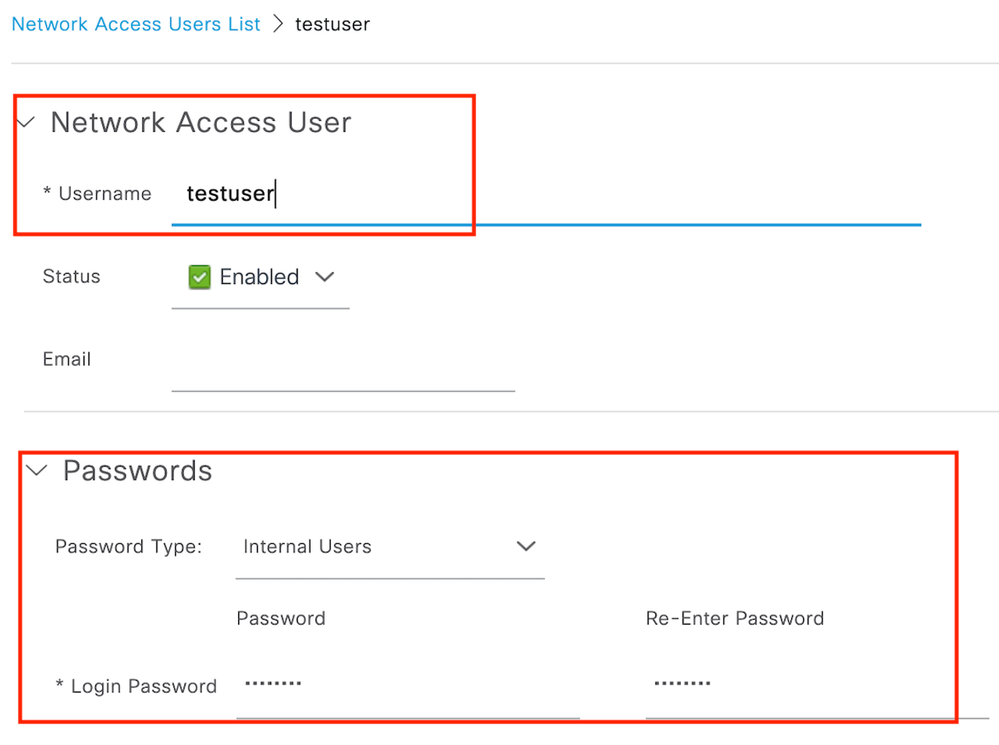

Stap 2: Gebruikersvermelding maken

Selecteer onder Identiteitsbeheer > Identiteiten de optie Toevoegen.

De gebruikersnaam en het wachtwoord configureren die de client moet gebruiken voor webverificatie

Gebruikersreferenties toevoegen

Gebruikersreferenties toevoegen

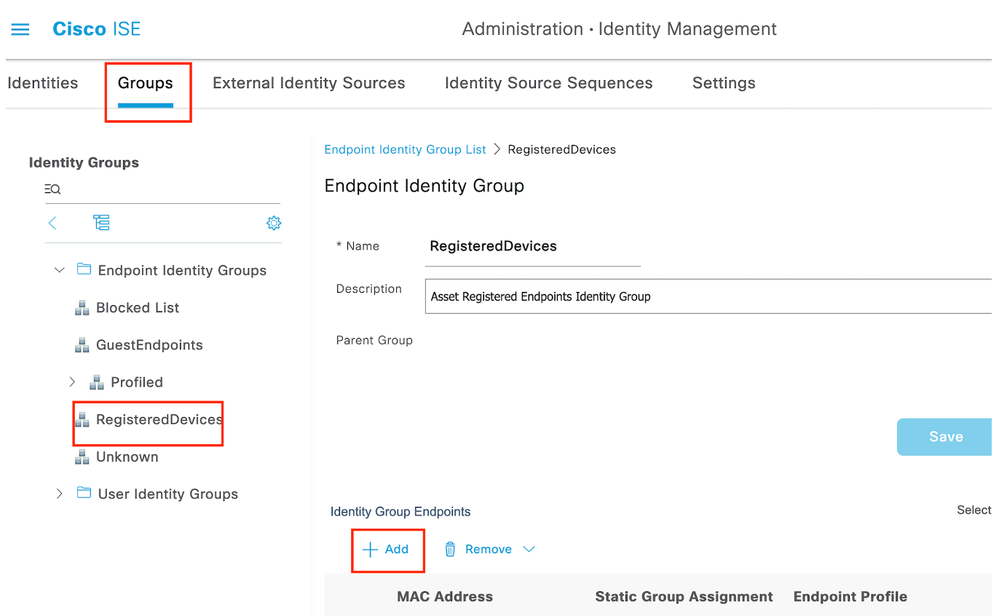

Stap 3: Navigeer naar Beheer > Identity Management > Groepen > Geregistreerde apparaten en klik op Add.

Voer het adres in van de apparaatnaam om een naam op de server te definiëren.

Netwerkadres van apparaat toevoegen

Netwerkadres van apparaat toevoegen

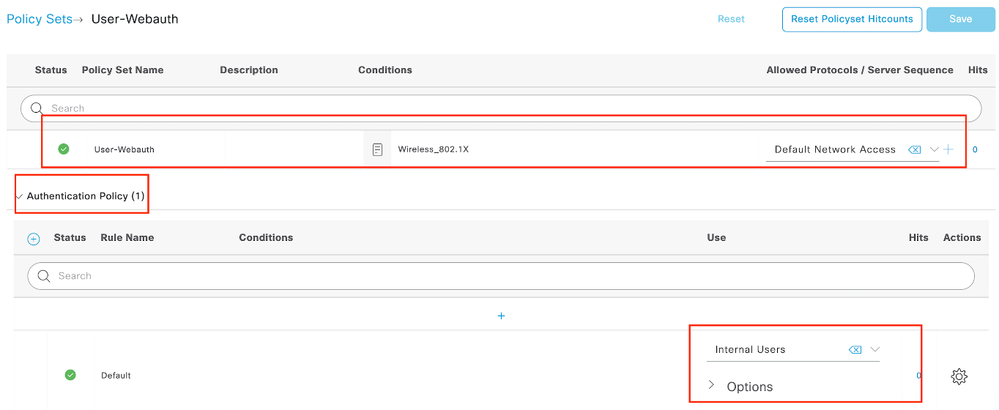

Stap 4: Servicebeleid maken

Navigeer naar Beleidssets > Beleidssets en selecteer "+"-teken om een nieuwe beleidsset te maken

Deze beleidsset is bedoeld voor gebruikerswebverificatie, waarbij een gebruikersnaam en wachtwoord voor de client wordt aangemaakt in Identity Management

Servicebeleid voor webverificatie

Servicebeleid voor webverificatie

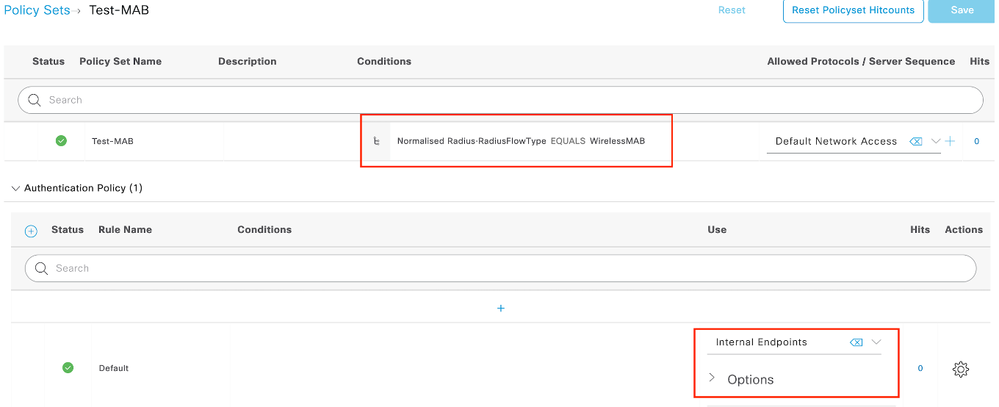

Op dezelfde manier een MAB-servicebeleid maken en interne endpoints toewijzen onder authenticatiebeleid.

MAB-verificatie-servicebeleid

MAB-verificatie-servicebeleid

Verifiëren

Controllerconfiguratie

show wireless tag policy detailed default-policy-tag

Policy Tag Name : default-policy-tag

Description : default policy-tag

Number of WLAN-POLICY maps: 1

WLAN Profile Name Policy Name

------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy show wireless profile policy detailed Web-Filter-Policy

Policy Profile Name : Web-Filter-Policy

Description :

Status : ENABLED

VLAN : 2074

Multicast VLAN : 0

show wlan name Mac_Filtering_Wlan

WLAN Profile Name : Mac_Filtering_Wlan

================================================

Identifier : 9

Description :

Network Name (SSID) : Mac_Filtering_Wlan

Status : Enabled

Broadcast SSID : Enabled

Mac Filter Authorization list name : network

Webauth On-mac-filter Failure : Enabled

Webauth Authentication List Name : ISE-List

Webauth Authorization List Name : Disabled

Webauth Parameter Map : Web-Filter show parameter-map type webauth name Web-Filter

Parameter Map Name : Web-Filter

Type : webauth

Auth-proxy Init State time : 120 sec

Webauth max-http connection : 100

Webauth logout-window : Enabled

Webauth success-window : Enabled

Consent Email : Disabled

Activation Mode : Replace

Sleeping-Client : Disabled

Webauth login-auth-bypass:

show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

HTTP server base path:

HTTP File Upload status: Disabled

HTTP server upload path:

HTTP server help root:

Maximum number of concurrent server connections allowed: 300

Maximum number of secondary server connections allowed: 50

Server idle time-out: 180 seconds

Server life time-out: 180 seconds

Server session idle time-out: 600 seconds

Maximum number of requests allowed on a connection: 25

Server linger time : 60 seconds

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443 show ap name AP2-AIR-AP3802I-D-K9-2 tag detail

Policy tag mapping

------------------

WLAN Profile Name Policy Name VLAN Flex Central Switching IPv4 ACL IPv6 ACL

---------------------------------------------------------------------------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy 2074 ENABLED Not Configured Not Configured

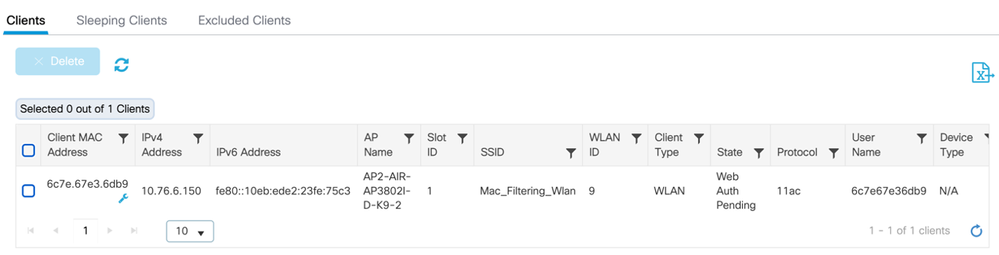

Beleidsstatus van client voor controller

Navigeer naar het gedeelte Dashboard > Clients om de status van verbonden clients te bevestigen.

De client is momenteel in status voor webautorisatie in behandeling

Clientgegevens

Clientgegevens

show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

6c7e.67e3.6db9 AP2-AIR-AP3802I-D-K9-2 WLAN 9 Webauth Pending 11ac Web Auth Local

show wireless client mac-address 6c7e.67e3.6db9 detail

Client MAC Address : 6c7e.67e3.6db9 Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.76.6.150

Client IPv6 Addresses : fe80::10eb:ede2:23fe:75c3

Client Username : 6c7e67e36db9

AP MAC Address : 1880.902b.05e0

AP Name: AP2-AIR-AP3802I-D-K9-2

AP slot : 1

Client State : Associated

Policy Profile : Web-Filter-Policy

Flex Profile : N/A

Wireless LAN Id: 9

WLAN Profile Name: Mac_Filtering_Wlan

Wireless LAN Network Name (SSID): Mac_Filtering_Wlan

BSSID : 1880.902b.05eb

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 88 seconds

Policy Type : N/A

Encryption Cipher : None

Auth Method Status List

Method : Web Auth

Webauth State : Get Redirect

Webauth Method : Webauth Na succesvolle webverificatie overgangen naar RUN voor client policy manager

show wireless client mac-address 6c7e.67e3.6db9 detail

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 131 seconds

Policy Type : N/A

Problemen oplossen

De functionaliteit van de Web Auth on MAC Failure-functie is afhankelijk van de controller-mogelijkheid om webverificatie te activeren bij MAB-fout. Ons primaire doel is om RA-sporen efficiënt te verzamelen van de controller voor probleemoplossing en analyse.

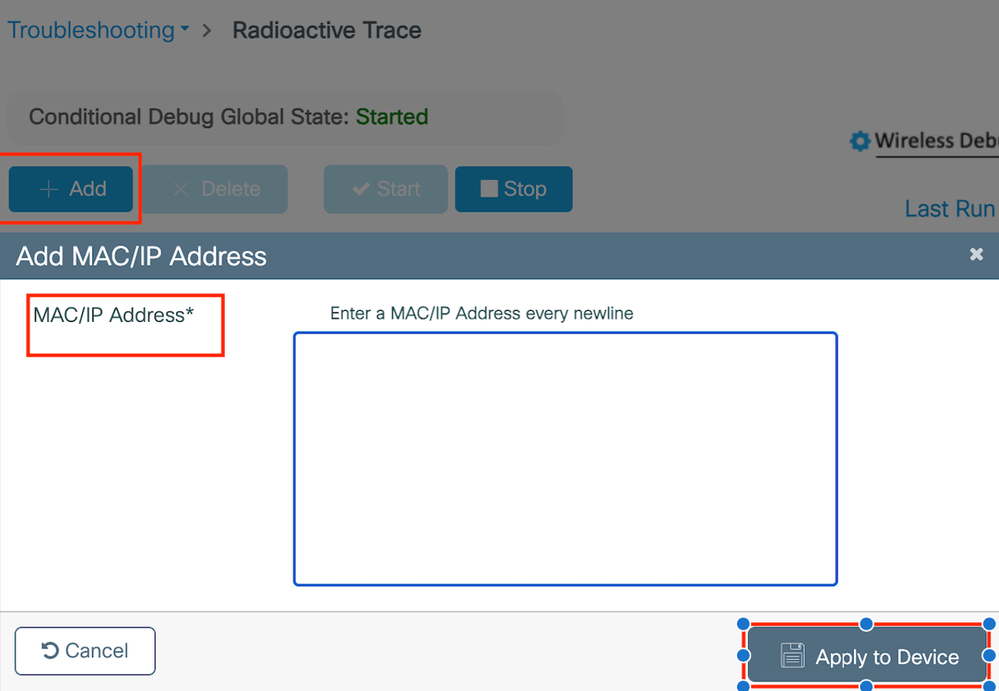

Radioactief spoor verzamelen

Activeer Radio Active Tracing om client debug sporen te genereren voor het opgegeven MAC-adres in de CLI.

Stappen om radioactieve tracering in te schakelen:

Zorg ervoor dat alle voorwaardelijke debugs uitgeschakeld zijn

clear platform condition alldebug voor opgegeven MAC-adres inschakelen

debug wireless mac <H.H.H> monitor-time <Time is seconds>Na het reproduceren van het probleem, blokkeer het debuggen om de RA-sporenverzameling te stoppen.

no debug wireless mac <H.H.H>

Zodra het RA-spoor is gestopt, wordt het debug-bestand gegenereerd in de controller bootflash.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Kopieert het bestand naar een externe server.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Toont het debug-logbestand:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

RA-overtrekken inschakelen in GUI,

Stap 1: Ga naar Problemen oplossen > Radioactief spoor. Selecteer de optie om een nieuw item toe te voegen en voer vervolgens het MAC-adres van de client in het toegewezen tabblad MAC/IP-adres toevoegen.

Radioactief spoor

Radioactief spoor

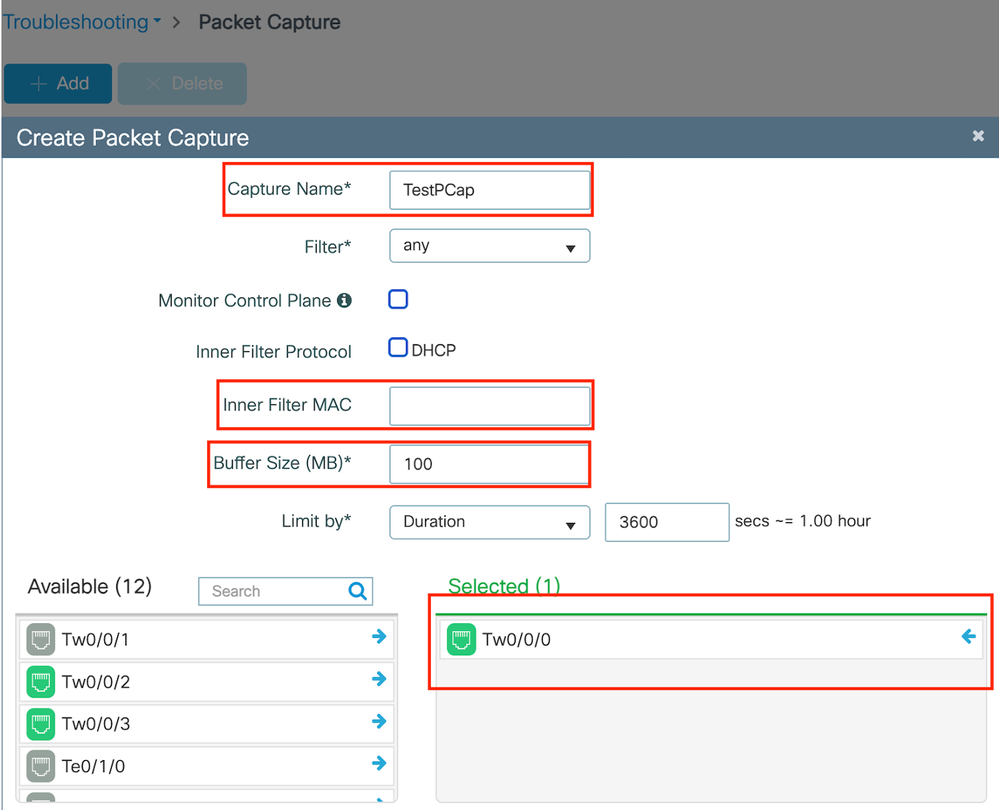

Ingesloten pakketvastlegging:

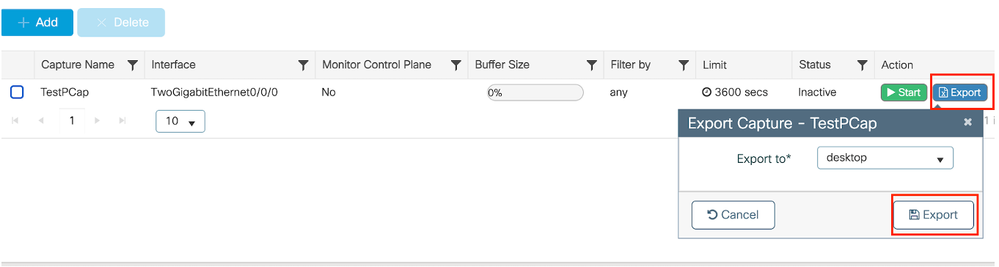

Ga naar Problemen oplossen > Packet Capture. Voer de opnamenaam in en specificeer het MAC-adres van de client als de binnenste filter voor MAC. Stel de buffergrootte in op 100 en kies de uplink-interface om inkomende en uitgaande pakketten te bewaken.

Ingesloten pakketvastlegging

Ingesloten pakketvastlegging

Opmerking: Selecteer de optie "Monitorbesturing verkeer" om verkeer te bekijken dat naar de systeem CPU wordt omgeleid en in het gegevensvlak wordt opnieuw gespoten.

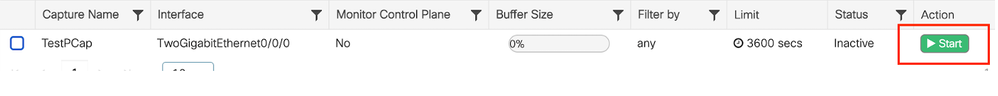

Selecteer Start om pakketten op te nemen

Opname starten

Opname starten

CLI-configuratie

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Pakketopname exporteren naar externe TFTP-server

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Packet-opname voor export

Packet-opname voor export

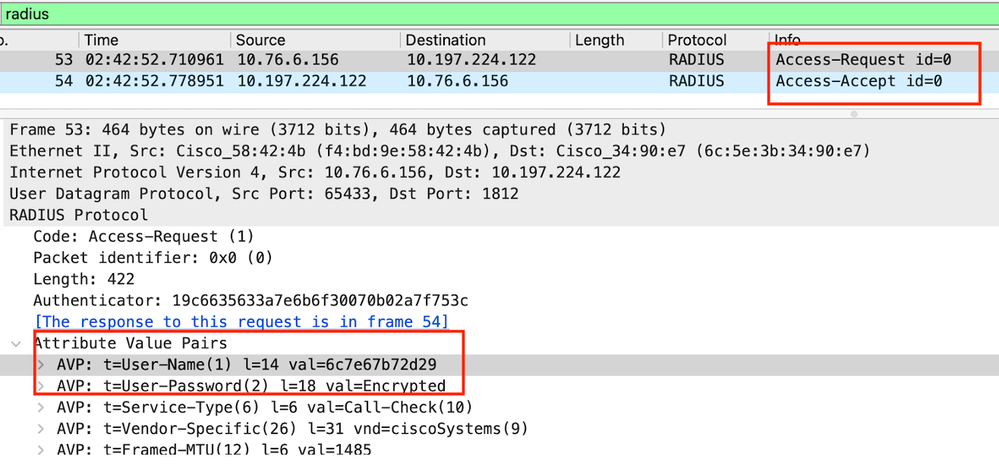

Voorbeeldscenario tijdens succesvolle MAC-verificatie, een client-apparaat verbindt met het netwerk, zijn MAC-adres wordt gevalideerd door de RADIUS-server door middel van geconfigureerd beleid, en na verificatie wordt toegang verleend door het netwerk-toegangsapparaat, waardoor netwerkconnectiviteit mogelijk wordt.

Zodra client associates, controller een Access-request naar ISE-server verstuurt,

Gebruikersnaam is het hoofdadres van de client, aangezien dit MAB-verificatie is

2024/07/16 21:12:52.711298748 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 422

2024/07/16 21:12:52.711310730 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 19 c6 63 56 33 a7 e6 b6 - f3 00 70 b0 2a 7f 75 3c

2024/07/16 21:12:52.711326401 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 14 "6c7e67b72d29"

2024/07/16 21:12:52.711329615 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Password [2] 18 *

2024/07/16 21:12:52.711337331 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Service-Type [6] 6 Call Check [10]

2024/07/16 21:12:52.711340443 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 31

2024/07/16 21:12:52.711344513 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check"

2024/07/16 21:12:52.711349087 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/07/16 21:12:52.711351935 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.711377387 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/07/16 21:12:52.711382613 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

2024/07/16 21:12:52.711385989 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=9C064C0A0000227ABE923CE6

ISE verzendt access-Accept omdat we een geldige gebruikersvermelding hebben

2024/07/16 21:12:52.779147404 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 115

2024/07/16 21:12:52.779156117 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 5d dc 1c e6 d3 82 a3 75 - 07 a1 86 0a 37 e2 e7 65

2024/07/16 21:12:52.779161793 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 19 "6C-7E-67-B7-2D-29"

2024/07/16 21:12:52.779165183 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/16 21:12:52.779219803 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.779417578 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] MAB received an Access-Accept for (6c7e.67b7.2d29)

2024/07/16 21:12:52.779436247 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] Received event 'MAB_RESULT' on (6c7e.67b7.2d29)

Status clientbeleid getransformeerd naar Mac Auth voltooid

2024/07/16 21:12:52.780181486 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67b7.2d29 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

2024/07/16 21:12:52.780238297 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: 6c7e.67b7.2d29 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

De client is in IP-leerstatus na succesvolle MAB-verificatie

2024/07/16 21:12:55.791404789 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67b7.2d29 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/16 21:12:55.791739386 {wncd_x_R0-0}{1}: [client-iplearn] [17765]: (info): MAC: 6c7e.67b7.2d29 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/16 21:12:55.794130301 {iosrp_R0-0}{1}: [buginf] [4440]: (debug): AUTH-FEAT-SISF-EVENT: IP update for MAC f4bd.9e58.424b. New IP 10.76.6.147

De staat van de de beleidsmanager van de cliënt die wordt bijgewerkt om te LOPEN, wordt de WebVerificatie overgeslagen voor de cliënt die MAB authentificatie voltooit

2024/07/16 21:13:11.210786952 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (6C-7E-67-B7-2D-29) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67b7.2d29 on channel (136)

Verificatie met ingesloten pakketvastlegging

Radius-pakket

Radius-pakket

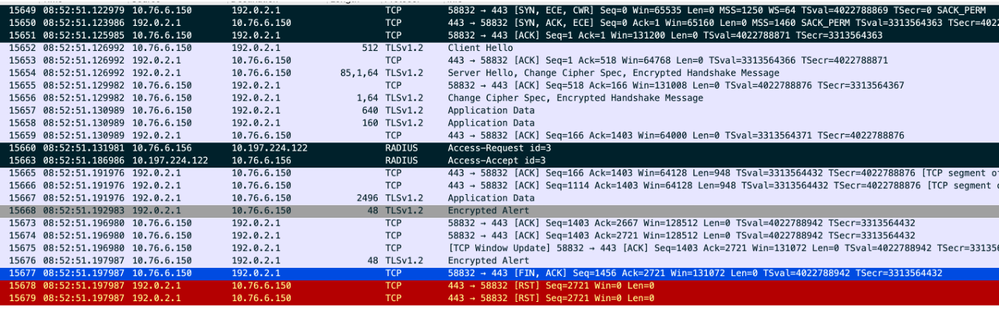

Voorbeeld waar MAC-verificatiefout voor een clientapparaat

Mac-verificatie gestart voor een client na succesvolle associatie

2024/07/17 03:20:59.842211775 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB authentication started for 6c7e.67e3.6db9

2024/07/17 03:20:59.842280253 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [17765]: (note): Authentication Success. Resolved Policy bitmap:11 for client 6c7e.67e3.6db9

2024/07/17 03:20:59.842284313 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

2024/07/17 03:20:59.842320572 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Received event 'MAB_CONTINUE' on (6c7e.67e3.6db9)

ISE zou access-reject sturen omdat dit apparaat niet aanwezig is in ISE

2024/07/17 03:20:59.842678322 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB received an Access-Reject for 0xFE00001C (6c7e.67e3.6db9)

2024/07/17 03:20:59.842877636 {wncd_x_R0-0}{1}: [auth-mgr] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Method mab changing state from 'Running' to 'Authc Failed'

Webex-autorisatie gestart voor clientapparaat als MAB is mislukt

2024/07/17 03:20:59.843728206 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_FAILED -> S_AUTHIF_L2_WEBAUTH_PENDING

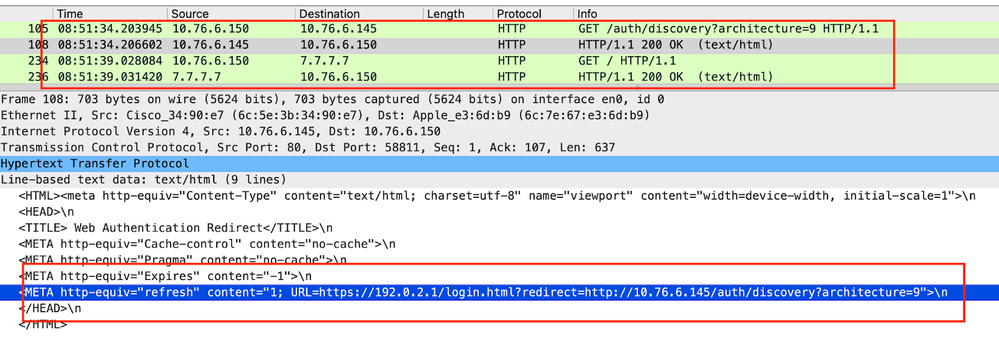

Zodra de client een HTTP GET aanvraag initieert, wordt de URL omgeleid naar het clientapparaat, aangezien de bijbehorende TCP sessie wordt gespoofd door de controller.

2024/07/17 03:21:37.817434046 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, src [10.76.6.150] dst [10.76.6.145] url [http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817459639 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to VIP/login.html

2024/07/17 03:21:37.817466483 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to Virtual IP url [https://192.0.2.1/login.html?redirect=http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817482231 {wncd_x_R0-0}{1}: [webauth-state] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]State INIT -> GET_REDIRECT

De client start een HTTP Get naar de redirect URL en zodra de pagina wordt geladen worden de inlogreferenties ingediend.

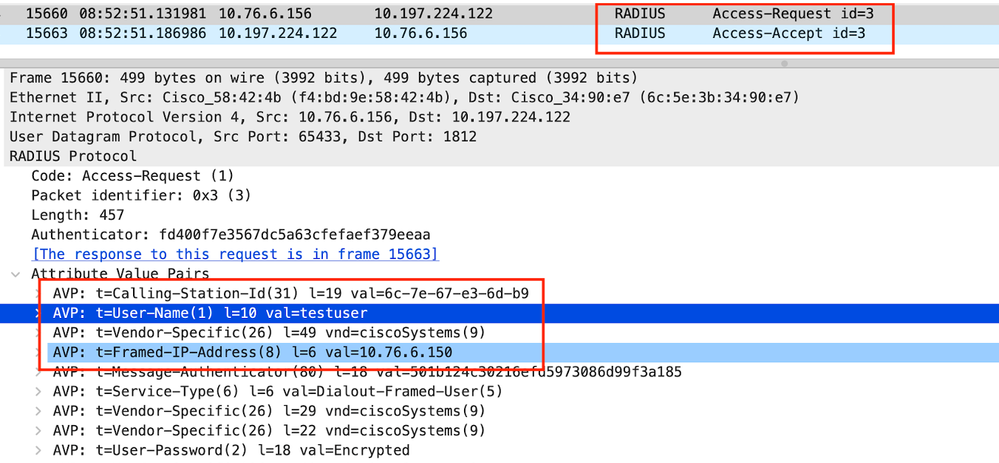

De controller stuurt een toegangsaanvraag naar ISE

Dit is een webverificatie omdat een geldige gebruikersnaam wordt waargenomen in een access-acceptatiepakket

2024/07/17 03:22:51.132347799 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/3, len 457

2024/07/17 03:22:51.132362949 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator fd 40 0f 7e 35 67 dc 5a - 63 cf ef ae f3 79 ee aa

2024/07/17 03:22:51.132368737 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Calling-Station-Id [31] 19 "6c-7e-67-e3-6d-b9"

2024/07/17 03:22:51.132372791 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.132376569 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

Access-Accept ontvangen van ISE

2024/07/17 03:22:51.187040709 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/3 10.197.224.122:0, Access-Accept, len 106

2024/07/17 03:22:51.187050061 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator d3 ac 6c f7 a2 a2 17 ca - b4 0f 00 a7 f6 51 0a a4

2024/07/17 03:22:51.187055731 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.187059053 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/17 03:22:51.187102553 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

Web verificatie is geslaagd en client status transmissie naar RUN status

2024/07/17 03:22:51.193775717 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67e3.6db9 on channel (136)

2024/07/17 03:22:51.194009423 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67e3.6db9 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

Verificatie via EPC

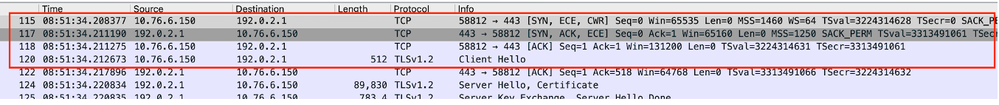

De client voltooit de TCP-handdruk met het virtuele IP-adres van de controller en de client laadt de portaalpagina omleiden. Zodra de gebruiker gebruikersnaam en wachtwoord indient, kunnen we een radius access-request van het controller beheer IP-adres waarnemen.

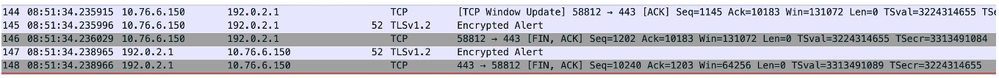

Na succesvolle verificatie wordt de client-TCP-sessie gesloten en op de controller worden de clientovergangen naar de toestand RUN uitgevoerd.

TCP-stroom met RADIUS-pakket

TCP-stroom met RADIUS-pakket

Radius-pakket verzonden naar ISE met gebruikersreferenties

Radius-pakket verzonden naar ISE met gebruikersreferenties

De client-side wireshark Capture om het clientverkeer te valideren wordt omgeleid naar de portal pagina en valideert de TCP handshake om het virtuele IP-adres/webserver te controleren

Opname aan clientzijde om de omleiding te valideren

Opname aan clientzijde om de omleiding te valideren

De client maakt TCP-handdruk naar het virtuele IP-adres van de controller

TCP-handdruk tussen client en webserver

TCP-handdruk tussen client en webserver

Sessie wordt afgesloten na succesvolle web authenticatie,

TCP-sessie afgesloten nadat client webverificatie heeft voltooid

TCP-sessie afgesloten nadat client webverificatie heeft voltooid

Verwant artikel

Inzicht in draadloze debuggen en logbestanden op Catalyst 9800 draadloze LAN-controllers

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Vinesh VeerarasuCisco TAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback