Packet-over-the-Air decryptie in 802.1x SID’s

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u over-the-Air Packet Captures voor 802.1X WLAN’s kunt decrypteren met tools voor probleemoplossing die beschikbaar zijn op Catalyst 9800 WLC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Hoe een 802.1X WLAN in Catalyst 9800 WLC te configureren

- Hoe te om Radioactive Traces met voorwaardelijke het zuiveren te nemen die in Catalyst 9800 WLC wordt toegelaten

- Hoe te om over-the-Air Packet te nemen vangt met behulp van of een access point in Sniffer Mode of een Macbook met zijn Wireless Diagnostics tool

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800-L WLC, Cisco IOS® XE koppeling 17.9.3

- Catalyst 9130AXE access point in snuffelmodus

- Cisco ISE versie 3.3

- Wireshark 4.0.8

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Zodra een identiteit is gevalideerd via EAP+8021X, wordt draadloos verkeer versleuteld met behulp van de Pairwise Transient Key (PTK) gegenereerd door handdruk tussen de aanvrager en de verificator, die gebruik maakt van de Pairwise Master Key (PMK) die moet worden berekend. Deze PMK is afgeleid van de Master Session Key (MSK). MSK is opgenomen in de Attribute Value-paren van het RADIUS Access-Accept Message (versleuteld met het RADIUS gedeelde geheim). Als gevolg daarvan kan verkeer niet op een doorzichtige manier in een Over-the-Air pakketopname worden weergegeven, zelfs als de vierwegshanddruk door een derde wordt onderschept.

Typisch, impliceert de generatie van PMK pakket dat wordt genomen in het getelegrafeerde netwerk, kennis van het gedeelde geheim van de RADIUS en wat codering wordt genomen om de waarden van belang te halen. In plaats daarvan, met deze methode, wordt één van de hulpmiddelen beschikbaar aan probleemoplossing op Catalyst 9800 WLC (Radioactive Traces) gebruikt om MSK te verkrijgen, die dan in om het even welk bekend pakketanalysehulpmiddel, zoals Wireshark kan worden gebruikt.

Opmerking: deze procedure werkt alleen voor WPA2 omdat de informatie die nodig is om de Pairwise Transient Keys (PTK) te berekenen, via de 4-voudige handdruk wordt uitgewisseld. In plaats daarvan, in WPA3, wordt de Gelijktijdige Verificatie van Gelijken (SAE) uitgevoerd door wat als de handdruk Dragonfly genoemd wordt.

Configureren

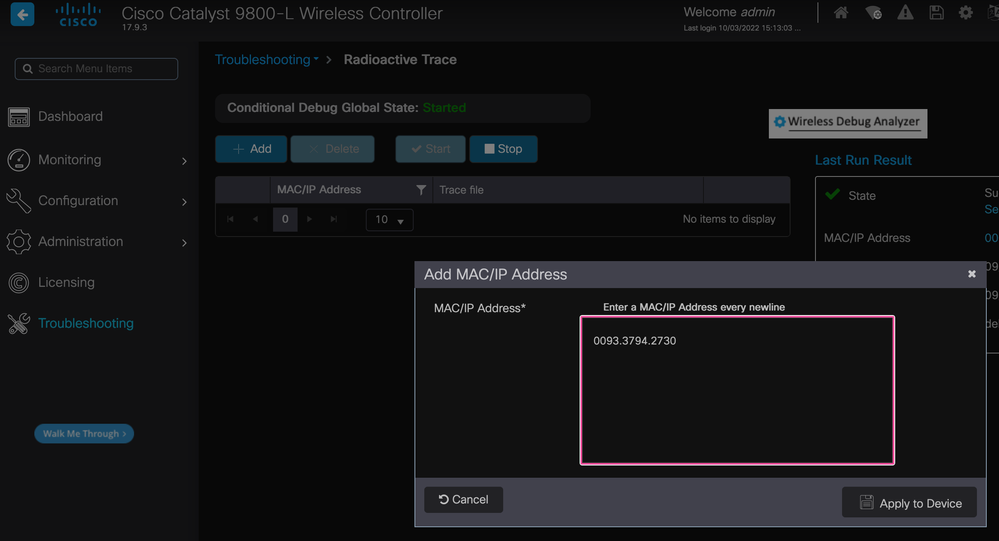

Stap 1. Start het radioactieve spoor van het eindpunt van belang

Ga op uw Catalyst 9800 WLC naar Problemen oplossen > Radioactieve sporen en klik op de knop Toevoegen om het MAC-adres in te voeren van het apparaat waarvan het verkeer moet worden ontsleuteld.

MAC-adres toegevoegd aan de lijst Radioactieve sporen

MAC-adres toegevoegd aan de lijst Radioactieve sporen

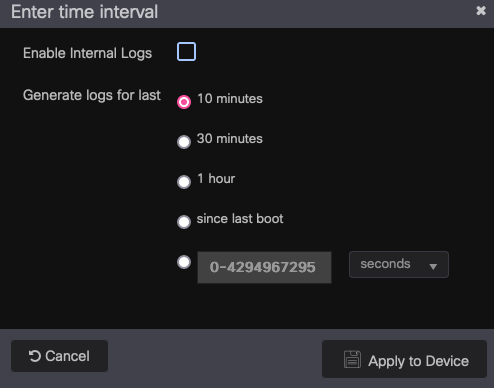

Nadat u deze hebt toegevoegd, klikt u op de knop Start boven in de lijst om voorwaardelijke debug in te schakelen. Zo kunt u de informatie zien die wordt uitgewisseld in het gegevensvlak (de MSK staat hier).

Apparaat toegevoegd aan de radioactieve sporenlijst met voorwaardelijke debug ingeschakeld.

Apparaat toegevoegd aan de radioactieve sporenlijst met voorwaardelijke debug ingeschakeld.

Opmerking: als u geen voorwaardelijke debugging inschakelt, kan alleen verkeer in het besturingsplane worden gezien, die de MSK niet bevat. Raadpleeg het gedeelte Conditional Debugging and Radioactive Tracing van de Debug & Log Collection op het Catalyst 9800 WLC Troubleshooting-document voor meer informatie over dit onderwerp.

Stap 2. Verkrijg een pakketvastlegging via de lucht

Start de pakketopname via de lucht en sluit uw endpoint aan op het 802.1X WLAN.

U kunt deze pakketvastlegging via de lucht verkrijgen met een access point in snuffelmodus of met een Macbook met behulp van het ingebouwde Wireless Diagnostics-gereedschap.

Opmerking: Zorg ervoor dat alle 802.11-frames in de Packet Capture zijn opgenomen. Het belangrijkste is dat de vierwegshanddruk tijdens het proces wordt vastgelegd.

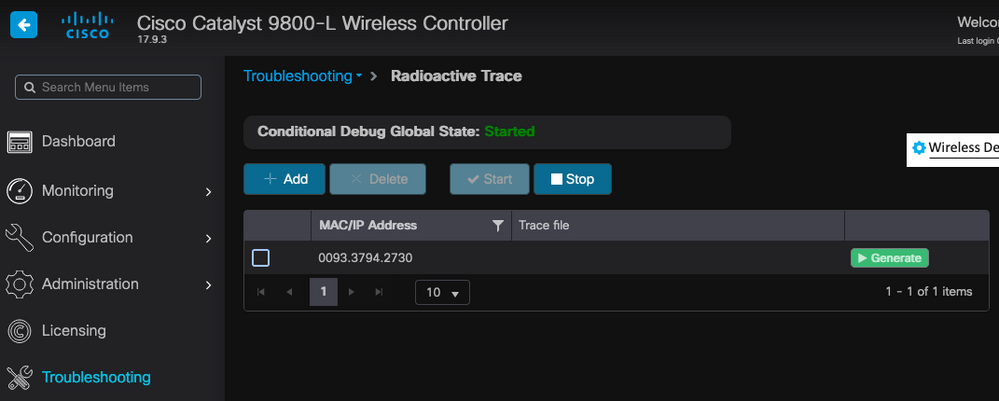

Neem waar hoe al verkeer voorbij de vierwegshanddruk (pakketten 475 tot 478) wordt versleuteld.

Versleuteld draadloos verkeer.

Versleuteld draadloos verkeer.

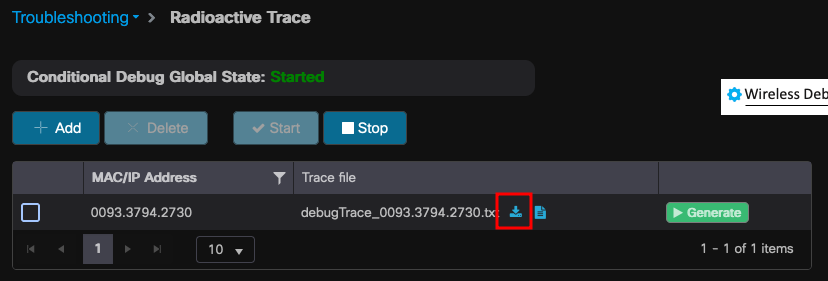

Stap 3. Genereert en exporteert het radioactieve spoor van het apparaat

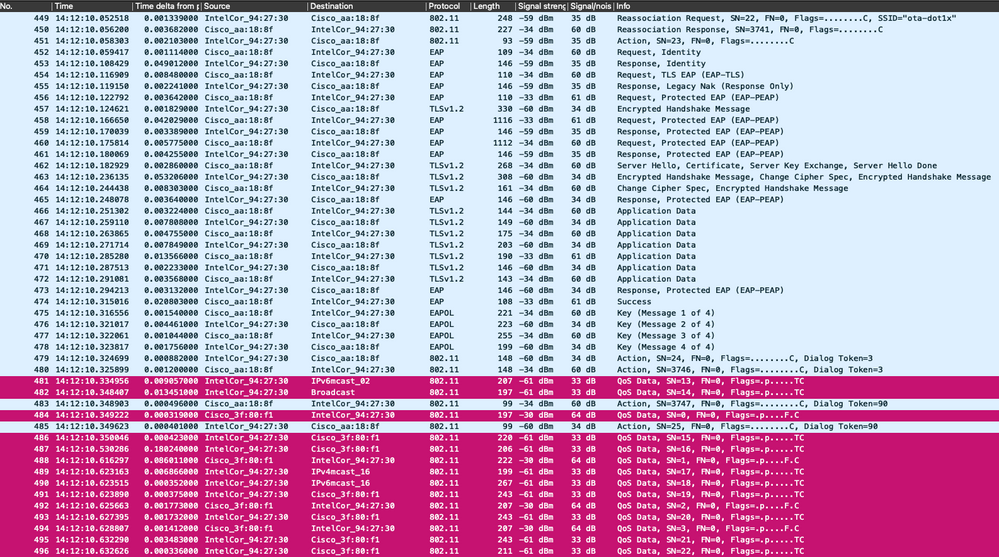

Klik op de groene Generate-knop in het scherm van Stap 1 zodra u het draadloze verkeer hebt opgenomen.

Selecteer in het pop-upvenster Tijdinterval het tijdkader dat aan uw behoeften voldoet. Het is niet nodig om hier interne logbestanden in te schakelen.

Klik op Toepassen op apparaat om de radioactieve overtrek te genereren.

Tijdinterval voor RA Trace.

Tijdinterval voor RA Trace.

Zodra de Radioactive Trace klaar is, wordt een download pictogram weergegeven naast de Trace-bestandsnaam. Klik erop om uw Radioactive Trace te downloaden.

Radioactive Trace beschikbaar voor download.

Radioactive Trace beschikbaar voor download.

Stap 4. Verkrijg de MSK van de Radioactive Trace

Open het gedownloade Radioactive Trace-bestand en zoek naar het eap-msk Attribute na het Access-Accept-bericht.

2022/09/23 20:00:08.646494126 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Received from id 1812/143 172.16.5.112:0, Access-Accept, len 289

2022/09/23 20:00:08.646504952 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: authenticator 8b 11 23 7f 6a 37 4c 9a - dd e0 26 88 56 6a 82 f5

2022/09/23 20:00:08.646511532 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: User-Name [1] 7 "Alice"

2022/09/23 20:00:08.646516250 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Class [25] 55 ...

2022/09/23 20:00:08.646566556 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: EAP-Message [79] 6 ...

2022/09/23 20:00:08.646577756 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Message-Authenticator[80] 18 ...

2022/09/23 20:00:08.646601246 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: EAP-Key-Name [102] 67 *

2022/09/23 20:00:08.646610188 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Vendor, Microsoft [26] 58

2022/09/23 20:00:08.646614262 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2022/09/23 20:00:08.646622868 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Vendor, Microsoft [26] 58

2022/09/23 20:00:08.646642158 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2022/09/23 20:00:08.646668839 {wncd_x_R0-0}{1}: [radius] [15612]: (info): Valid Response Packet, Free the identifier

2022/09/23 20:00:08.646843647 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Received an EAP Success

2022/09/23 20:00:08.646878921 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Entering idle state

2022/09/23 20:00:08.646884283 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Posting AUTH_SUCCESS on Client

2022/09/23 20:00:08.646913535 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:capwap_9000000c] Setting EAPOL eth-type to 0x888e, destination mac to 0093.3794.2730

2022/09/23 20:00:08.646914875 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:capwap_9000000c] Sending out EAPOL packet

2022/09/23 20:00:08.646996798 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 4, EAP-Type = 0

2022/09/23 20:00:08.646998966 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] EAP Packet - SUCCESS, ID : 0x95

2022/09/23 20:00:08.647000954 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:unknown] Pkt body: 03 95 00 04

2022/09/23 20:00:08.647004108 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] EAPOL packet sent to client

2022/09/23 20:00:08.647008702 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Authc success from Dot1X, Auth event success

2022/09/23 20:00:08.647025898 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Raised event APPLY_USER_PROFILE (14)

2022/09/23 20:00:08.647033682 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Raised event RX_METHOD_AUTHC_SUCCESS (3)

2022/09/23 20:00:08.647101204 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : username 0 "Alice"

2022/09/23 20:00:08.647115452 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : class 0 43 41 43 53 3a 30 42 30 35 31 30 41 43 30 30 30 30 30 30 31 41 36 42 45 46 33 34 37 35 3a 69 73 65 6c 61 62 2d 75 77 75 2f 34 38 34 36 32 34 34 35 31 2f 33 38

2022/09/23 20:00:08.647116846 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : EAP-Message 0 <hidden>

2022/09/23 20:00:08.647118074 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : Message-Authenticator 0 <hidden>

2022/09/23 20:00:08.647119674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : EAP-session-id 0 "??O×.?Ê?$2V?Öï?<úiUˆú ”?ó>“>ƒ?ôE9Æ#1oÊ0ÖÕM°8p’ŠÀ?1ò¿–ã‡|¥?–p”½"

2022/09/23 20:00:08.647128748 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : MS-MPPE-Send-Key 0 c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

2022/09/23 20:00:08.647137606 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : MS-MPPE-Recv-Key 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c

2022/09/23 20:00:08.647139194 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : dnis 0 "A4-9B-CD-AA-18-80"

2022/09/23 20:00:08.647140612 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : formatted-clid 0 "00-93-37-94-27-30"

2022/09/23 20:00:08.647141990 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : audit-session-id 0 "0B0510AC0000001A6BEF3475"

2022/09/23 20:00:08.647158674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-msk 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

2022/09/23 20:00:08.647159912 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-emsk 0

2022/09/23 20:00:08.647161666 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : method 0 0 [dot1x]

2022/09/23 20:00:08.647164452 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : clid-mac-addr 0 00 93 37 94 27 30

2022/09/23 20:00:08.647166150 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : intf-id 0 2415919116 (0x9000000c)

2022/09/23 20:00:08.647202312 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Method dot1x changing state from 'Running' to 'Authc Success

De waarde gevolgd door de eap-msk string is de MSK. Kopieer dit en bewaar het om het in de volgende stap te gebruiken.

2022/09/23 20:00:08.647158674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-msk 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

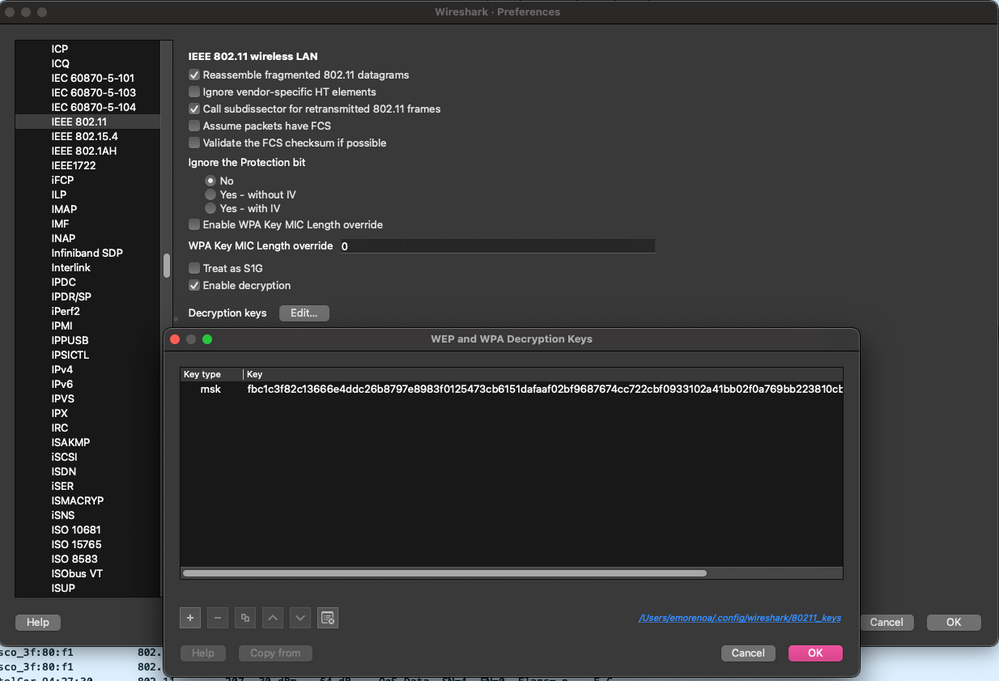

Stap 5. Voeg de MSK toe als een IEEE 802.11-decryptie-sleutel in Wireshark

Ga bij Wireshark naar Wireshark > Voorkeuren > Protocollen > IEEE 802.11.

Vink het vakje "Enable decryption" aan en selecteer vervolgens Bewerken, direct naast Decryptie toetsen.

Klik onderaan op de knop "+" om een nieuwe decryptiesleutel toe te voegen en selecteer msk als het sleuteltype.

Plakt de in Stap 4 verkregen eap-msk waarde (zonder spaties).

Klik tot slot op OK om het venster Decryptie toetsen te sluiten en klik vervolgens ook op OK om het venster Voorkeuren te sluiten en de decryptie toets toe te passen.

De sleutel van de decryptie die aan de voorkeur wireshark wordt toegevoegd.

De sleutel van de decryptie die aan de voorkeur wireshark wordt toegevoegd.

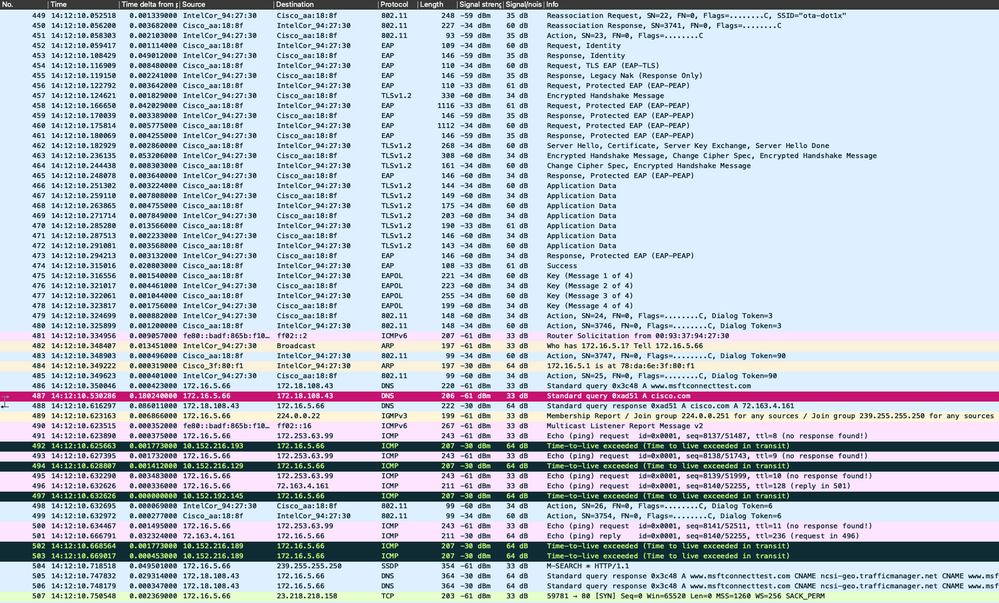

Stap 6. Het gedecrypteerde 802.1X verkeer analyseren

Neem waar hoe het draadloze verkeer nu zichtbaar is. In het screenshot kunt u ARP-verkeer (pakketten 482 en 484), DNS-vragen en antwoorden (pakketten 487 en 488), ICMP-verkeer (pakketten 491 tot en met 497) en zelfs het begin van de drieweghanddruk voor een TCP-sessie (pakket 507) zien.

Gedecrypteerd draadloos verkeer.

Gedecrypteerd draadloos verkeer.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

04-Oct-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Execatl Moreno AvilaTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback