& De 9800 WLC en Aruba ClearPass configureren - Guest Access Connect

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de integratie van de Catalyst 9800 draadloze LAN-controller (WLC) met Aruba ClearPass.

Voorwaarden

Deze handleiding gaat ervan uit dat deze componenten zijn geconfigureerd en geverifieerd:

- Alle relevante componenten worden gesynchroniseerd met Network Time Protocol (NTP) en geverifieerd om de juiste tijd te hebben (vereist voor certificaatvalidatie)

- Operationele DNS-server (vereist voor gastverkeersstromen, validatie van certificaatintrekking (CRL))

- DHCP-server

- Een optionele certificaatautoriteit (CA) (vereist om het door CPPM gehoste gastenportal te ondertekenen)

- Catalyst 9800 WLC

- Aruba ClearPass Server (vereist platformlicentie, toegangslicentie, on-board licentie)

- ESXi van VMware

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- C9800 implementatie- en nieuw configuratiemodel

- Flexconnect-switching op C980

- 9800 CWA-verificatie (zie https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Catalyst C9800-L-C switch die 17.3.4c draait

- Cisco Catalyst C9130AXE switch

- Aruba ClearPass, 6-8-0-109592 en 6.8-3 patch

- MS Windows-server

- Active Directory (GP geconfigureerd voor automatische op machine gebaseerde certificaatuitgifte aan beheerde endpoints)

- DHCP-server met optie 43 en optie 60

- DNS-server

- NTP-server aan tijdsynchronisatie van alle componenten

- CA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De integratie van de Catalyst 9800 WLC-implementatie maakt gebruik van Central Web Verification (CWA) voor draadloze clients in een Flexconnect-modus van access point (AP) implementatie.

De draadloze verificatie van de gast wordt ondersteund door Guest Portal met een anonieme pagina voor acceptabel gebruikersbeleid (AUP), gehost op Aruba Clearpass in een veilig gedemilitariseerde zone (DMZ) segment.

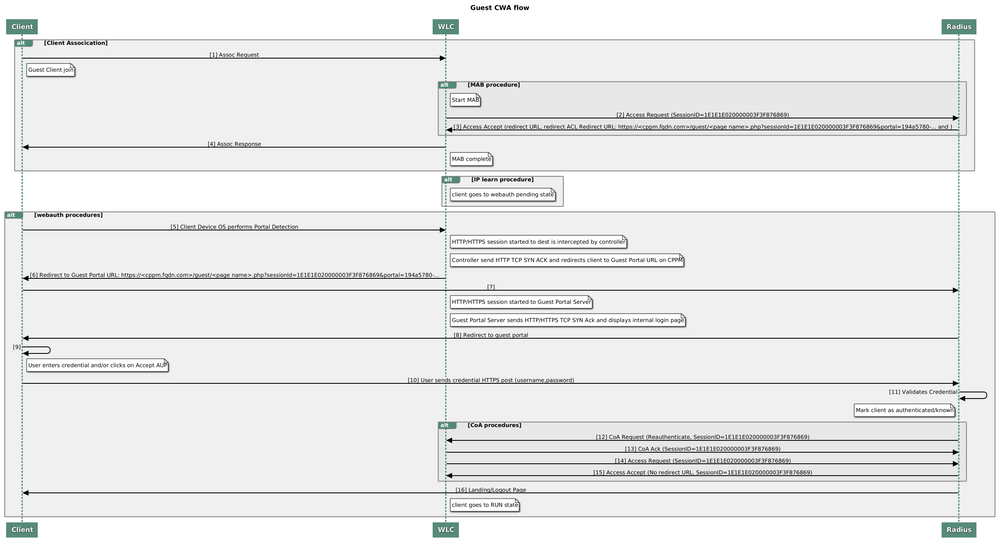

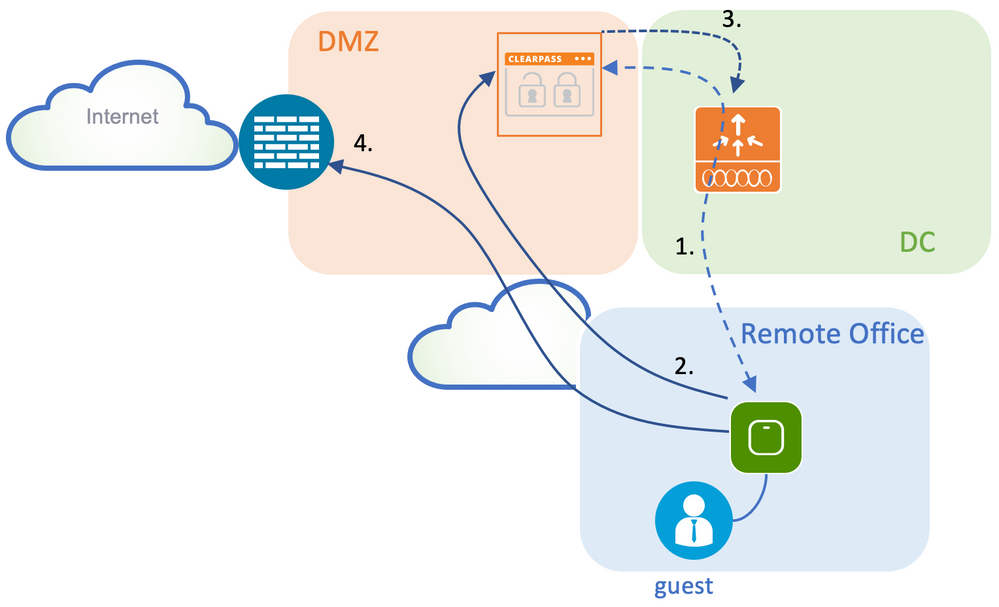

In het diagram worden de details van de WiFi-toegangsuitwisselingen van de gast weergegeven voordat de gast-gebruiker op het netwerk is toegestaan:

1. De gastgebruiker werkt in een extern kantoor samen met de Guest Wifi.

2. Het initiële RADIUS-toegangsverzoek wordt door C9800 naar de RADIUS-server geproxied.

3. De server kijkt omhoog het bijgeleverde gast MAC-adres in de lokale MAC Endpoint Database.

Als het MAC-adres niet wordt gevonden, reageert de server met een MAC-verificatie-omzeilingsprofiel (MAB). Deze RADIUS-respons omvat:

- URL-toegangscontrolelijst voor omleiding (ACL)

- URL-omleiding

4. De client gaat door het IP Learn-proces waar het een IP-adres krijgt toegewezen.

5. C9800 brengt de gastclient (geïdentificeerd door zijn MAC-adres) over naar de 'Web Auth Pending'-status.

6. Het meeste moderne apparaat OS in samenwerking met gast WLAN’s voert een soort captive portal detectie uit.

Het exacte detectiemechanisme is afhankelijk van de specifieke implementatie van het besturingssysteem. Het client-OS opent een pop-up (pseudo-browser) dialoogvenster met een pagina die door C9800 is omgeleid naar de gast-portal-URL die wordt gehost door de RADIUS-server die wordt geleverd als deel van de RADIUS Access-Accept-respons.

7. Gastgebruiker accepteert de voorwaarden op de gepresenteerde pop-up ClearPass stelt een vlag voor het client-MAC-adres in zijn Endpoint Database (DB) om aan te geven dat de client een verificatie heeft voltooid en een RADIUS-wijziging van autorisatie (CoA) initieert, door de selectie van een interface op basis van de routeringstabel (als er meerdere interfaces aanwezig zijn op ClearPass).

8. WLC overgaat de Gastclient naar de 'Run'-staat en de gebruiker krijgt toegang tot het internet zonder verdere omleidingen.

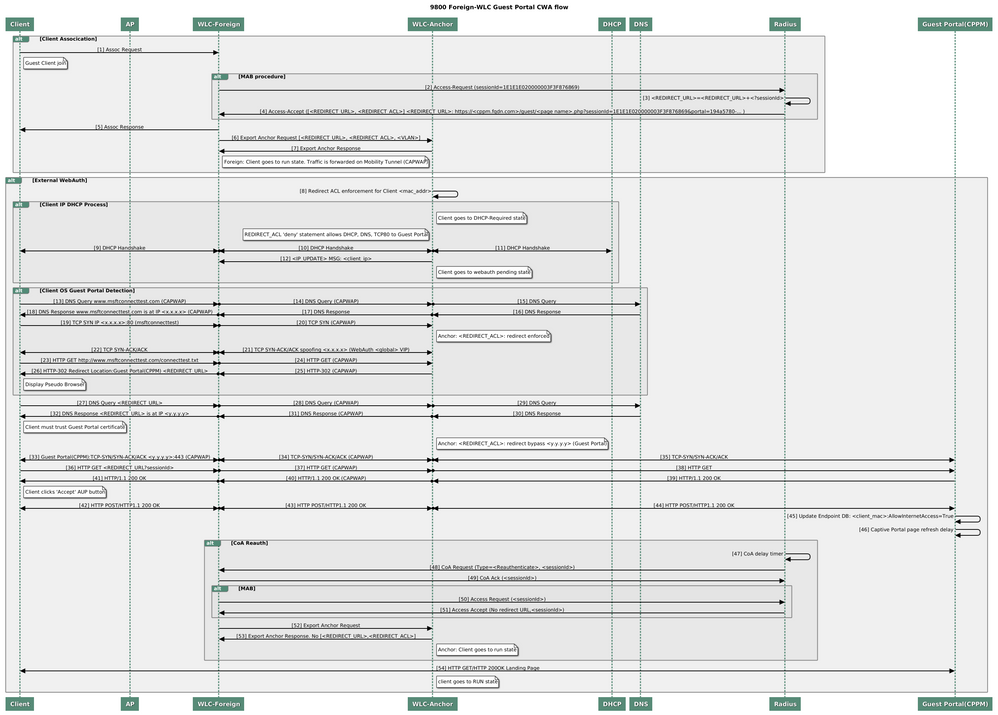

Opmerking: Raadpleeg voor Cisco 9800 Foreign, Anchor Wireless Controller state flow diagram met RADIUS en extern gehoste Guest Portal de sectie in de bijlage in dit artikel.

Statusdiagram van Guest Central Web Verification (CWA)

Statusdiagram van Guest Central Web Verification (CWA)

Traffic Flow voor CWA Guest Enterprise Implementatie

In een typische bedrijfsplaatsing met meerdere bijkantoren, wordt elk bijkantoor opgericht om veilige, gesegmenteerde toegang tot gasten door een Gastenportaal te verlenen zodra de gast EULA goedkeurt.

In dit configuratievoorbeeld wordt 9800 CWA gebruikt voor gasttoegang via integratie in een afzonderlijke ClearPass-instantie die exclusief wordt ingezet voor gastgebruikers in de beveiligde DMZ van het netwerk.

De gasten moeten akkoord gaan met de voorwaarden die worden uiteengezet in het pop-upportaal voor webtoestemming dat wordt aangeboden door de DMZ ClearPass-server. Dit configuratievoorbeeld richt zich op de Anonymous Guest Access-methode (dat wil zeggen dat er geen gebruikersnaam/wachtwoord voor de gast nodig is om te verifiëren naar het Guest Portal).

De verkeersstroom die bij deze implementatie hoort, wordt in het beeld weergegeven:

1. RADIUS - MAB-fase

2. Gastclient-URL omleiden naar Gastenportal

3. Nadat de gast EULA op het Gastenportaal heeft aanvaard, wordt RADIUS CoA Reauthenticate afgegeven van CPPM tot 9800 WLC

4. De gast heeft toegang tot het internet

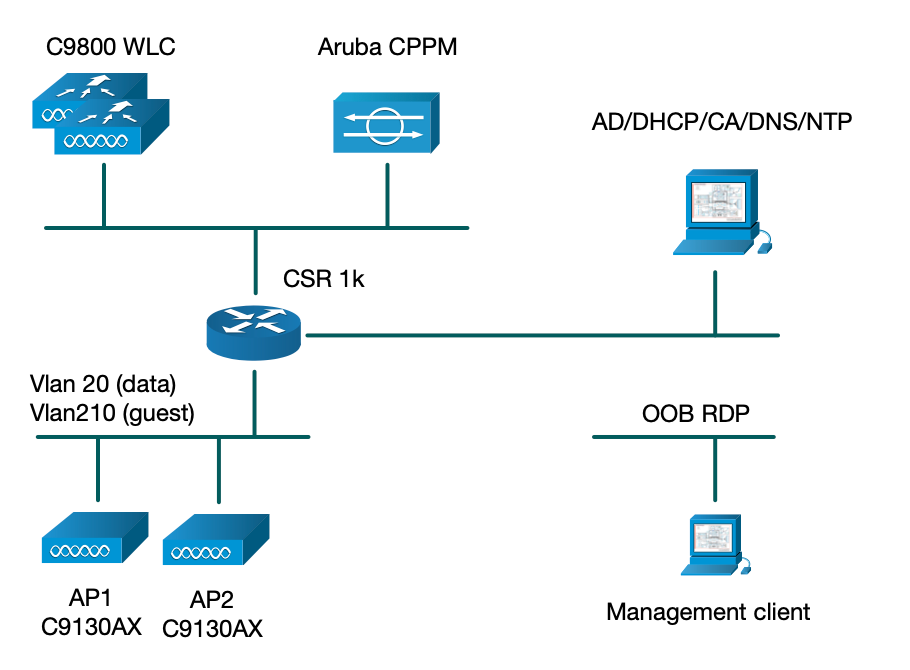

Netwerkdiagram

Opmerking: voor de proefdemo wordt een enkele/gecombineerde Aruba CPPM Server instantie gebruikt om zowel de functies van Guest als Corp SSID Network Access Server (NAS) te bedienen. De implementatie van best practices suggereert onafhankelijke NAS-instanties.

Configureren

In dit configuratievoorbeeld wordt een nieuw configuratiemodel op C9800 gebruikt om de benodigde profielen en tags te maken voor dot1x Corporate Access en CWA guest Access naar de enterprise branch. De resulterende configuratie wordt in dit beeld samengevat:

Draadloze gasttoegang tot C9800-parameters configureren

C9800 - AAA-configuratie voor gasten

Opmerking: Zorg ervoor dat de gedefinieerde verificatie-, autorisatie- en accounting (AAA)-servers niet werklastverdeling zijn, omdat het mechanisme afhankelijk is van SessionID-persistentie in WLC naar ClearPass RADIUS-uitwisselingen.

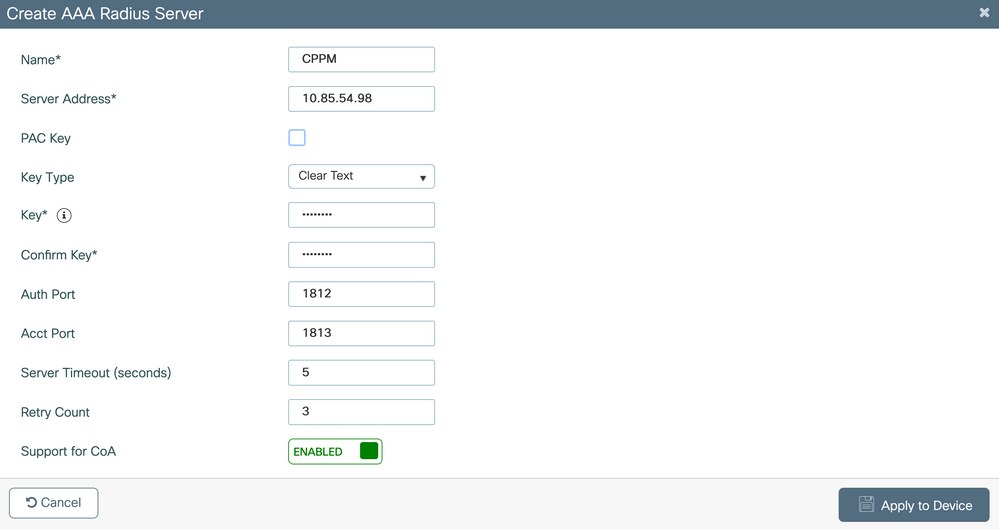

Stap 1. Voeg de Aruba ClearPass DMZ-server(s) toe aan de 9800 WLC-configuratie en maak een lijst met verificatiemethoden. Navigeer naar Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add de RADIUS-serverinformatie en voer deze in.

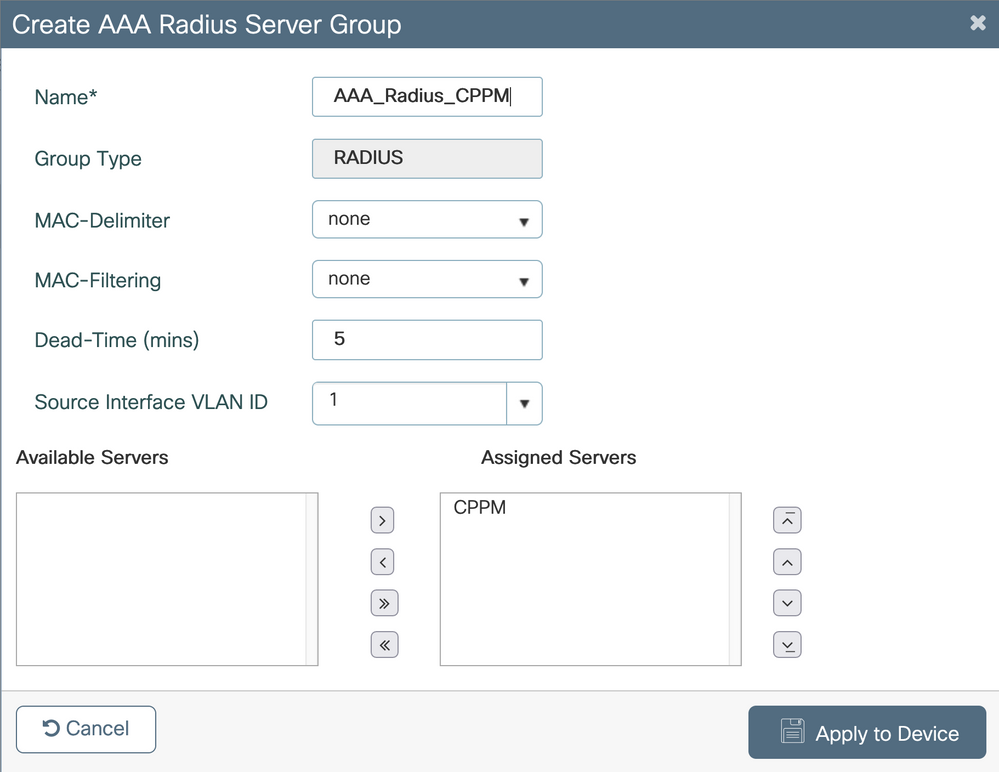

Stap 2. AAA-servergroep definiëren voor gasten en de server die in Stap 1 is geconfigureerd toewijzen aan deze servergroep. Navigeer naar Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

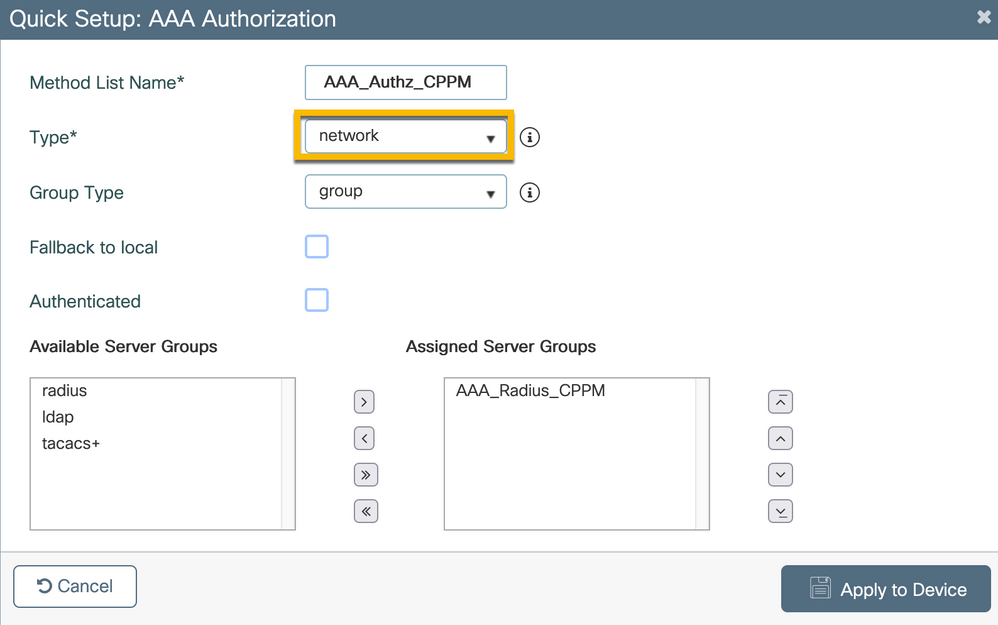

Stap 3. Definieer een lijst met autorisatiemethoden voor gasttoegang en wijs de servergroep toe die in Stap 2 is gemaakt. Navigeer naar Configuration > Security > AAA > AAA Method List > Authorization > +Add. Kies Type Network en AAA Server Group configureer vervolgens in stap 2.

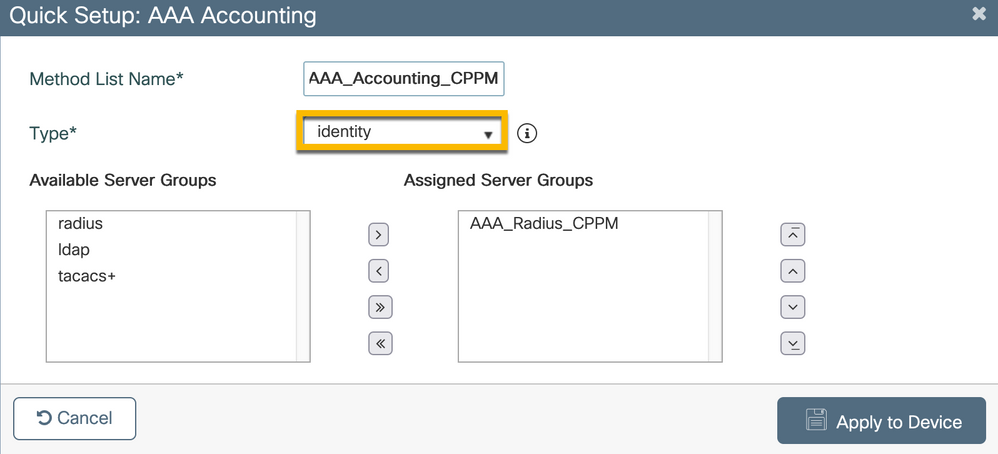

Stap 4. Maak een Accounting methodelijst voor gastentoegang en map de servergroep gemaakt in Stap 2. Navigeer naar Configuration > Security > AAA > AAA Method List > Accounting > +Add. Kies Type Identity in het vervolgkeuzemenu en AAA Server Group kies vervolgens in stap 2.

C9800 - Redirectie-ACL configureren

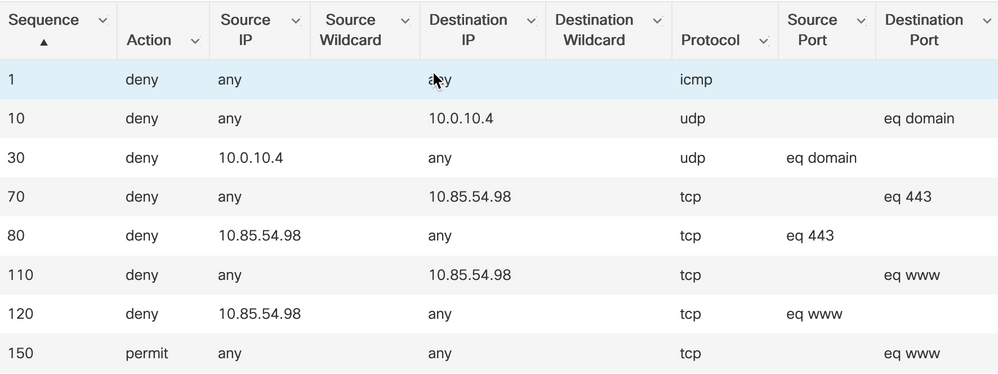

C9800 - Redirectie-ACL configurerenDe omleiding ACL bepaalt welk verkeer moet worden omgeleid naar het Gastenportaal tegenover toegestaan om zonder omleiding over te gaan. Hier impliceert ACL omleiding omleiden of omleiden, terwijl vergunning omleiding naar het portaal impliceert. Voor elke verkeersklasse moet u rekening houden met de richting van het verkeer wanneer u Access Control Entries (ACE's) maakt en ACE's maakt die zowel aan het in- als uitgaand verkeer voldoen.

Navigeer naar Configuration > Security > ACL en definieer een nieuwe ACL met de naam CAPTIVE_PORTAL_REDIRECT. Configureer de ACL met deze ACE’s:

- ACE1: Staat bidirectioneel verkeer van het Bericht van Internet Control Protocol (ICMP) toe om omleiding te mijden en hoofdzakelijk gebruikt om bereikbaarheid te verifiëren.

- ACE10, ACE30: Maakt bidirectionele DNS-verkeersstroom naar DNS-server 10.0.10.4 mogelijk en kan niet worden omgeleid naar de portal. Een DNS raadpleging en onderschepping voor reactie worden vereist om de gaststroom teweeg te brengen.

- ACE70, ACE80, ACE110, ACE120: verleent HTTP en HTTPS toegang tot het gast captive portaal voor de gebruiker om met het portaal worden voorgesteld.

- ACE150: Al HTTP-verkeer (UDP-poort 80) wordt omgeleid.

C9800 - WLAN-profielconfiguratie voor gasten

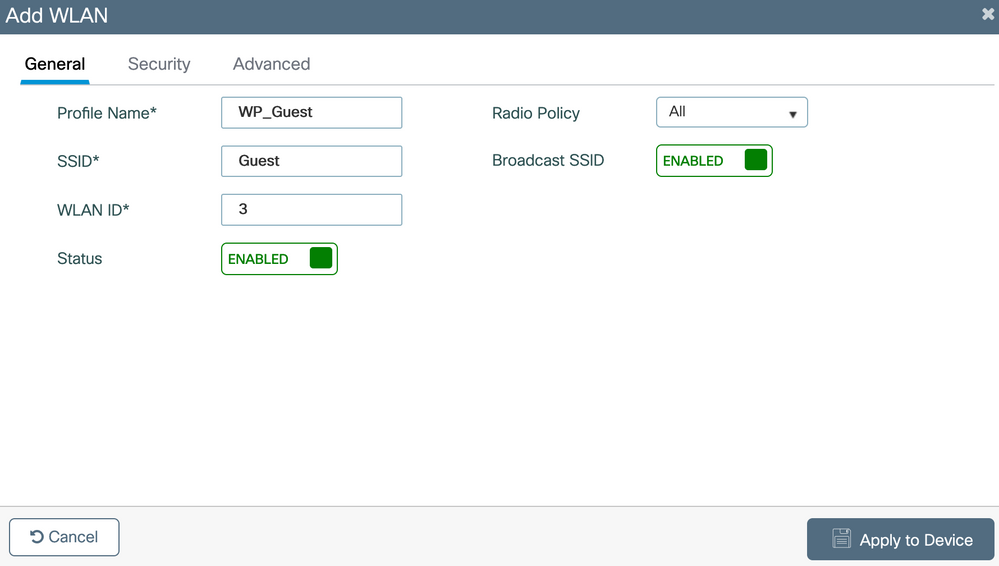

C9800 - WLAN-profielconfiguratie voor gastenStap 1. Navigeer naar Configuration > Tags & Profiles > Wireless > +Add. Maak een nieuw SSID Profiel WP_Guest, met de uitzending van SSID 'Guest' waarmee gastclients associëren.

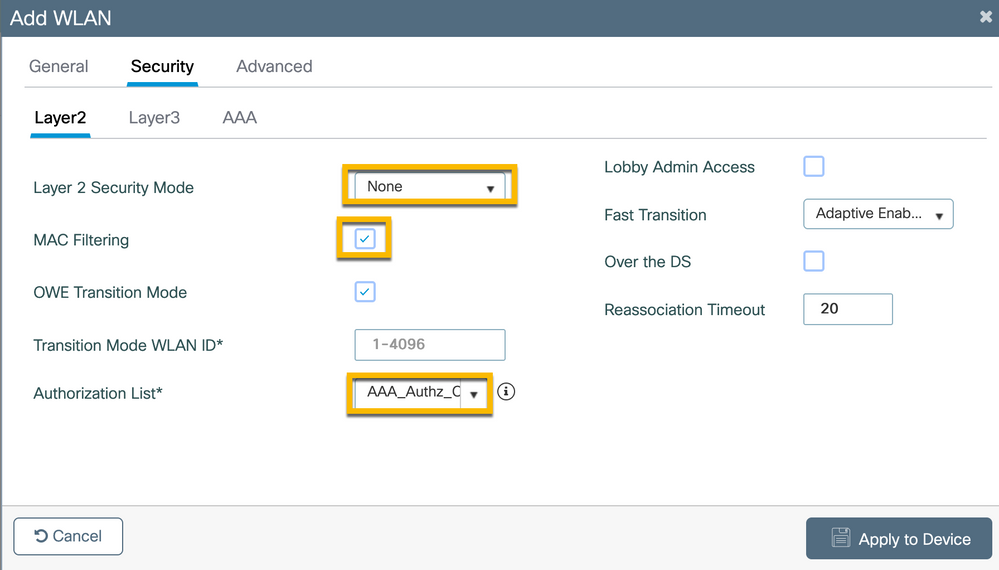

Navigeer in hetzelfdeAdd WLAN dialoogvenster naar het Security > Layer 2 tabblad.

- Layer 2 Security Mode: geen

- MAC-filtering: ingeschakeld

- Autorisatielijst: AAA_Authz_CPPM uit het vervolgkeuzemenu (geconfigureerd onder Stap 3. als onderdeel van AAA-configuratie)

C9800 - definitie van gastenbeleidsprofiel

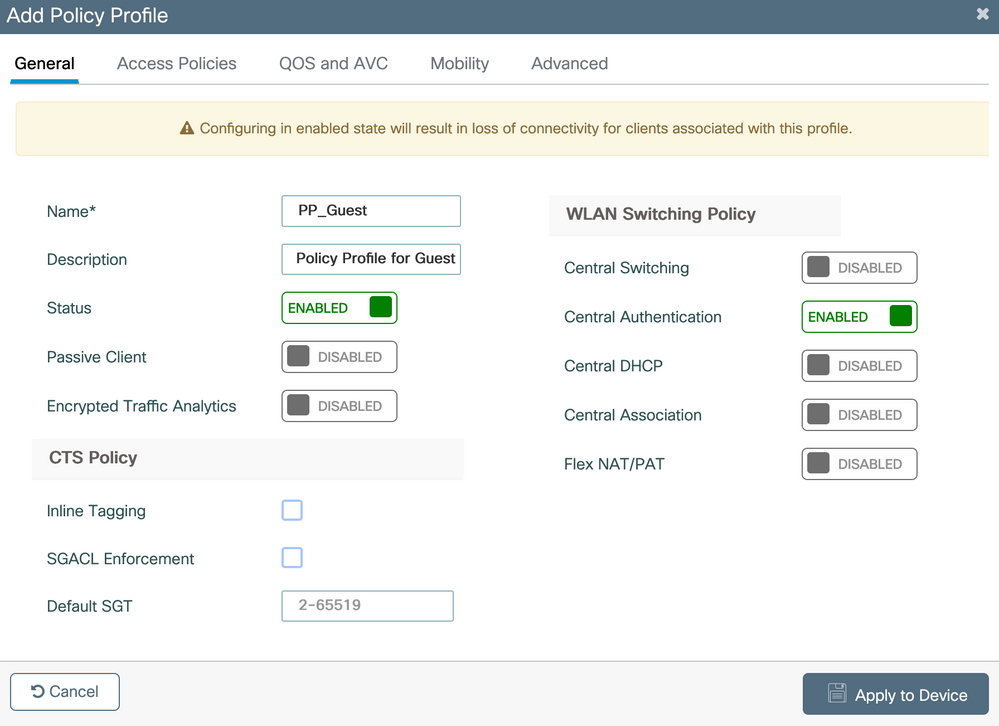

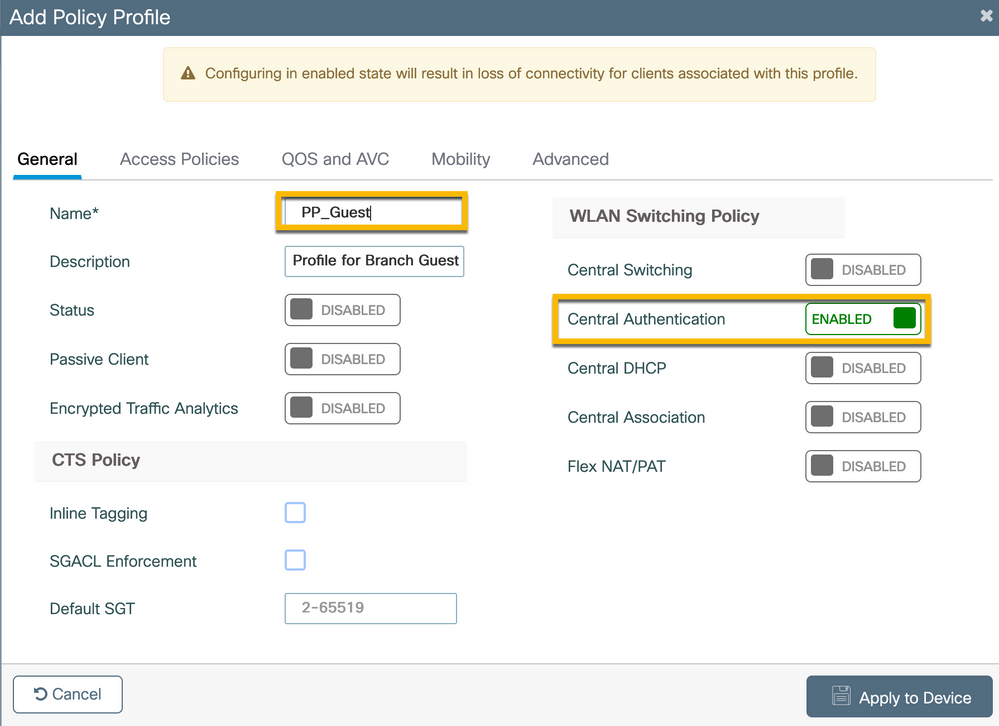

C9800 - definitie van gastenbeleidsprofielOp C9800 WLC GUI, navigeer naar Configuration > Tags & Profiles > Policy > +Add.

Naam: P_Guest

Status: ingeschakeld

Central-switching: uitgeschakeld

Centrale verificatie: ingeschakeld

Central DHCP: uitgeschakeld

Central Association: Gehandicapten

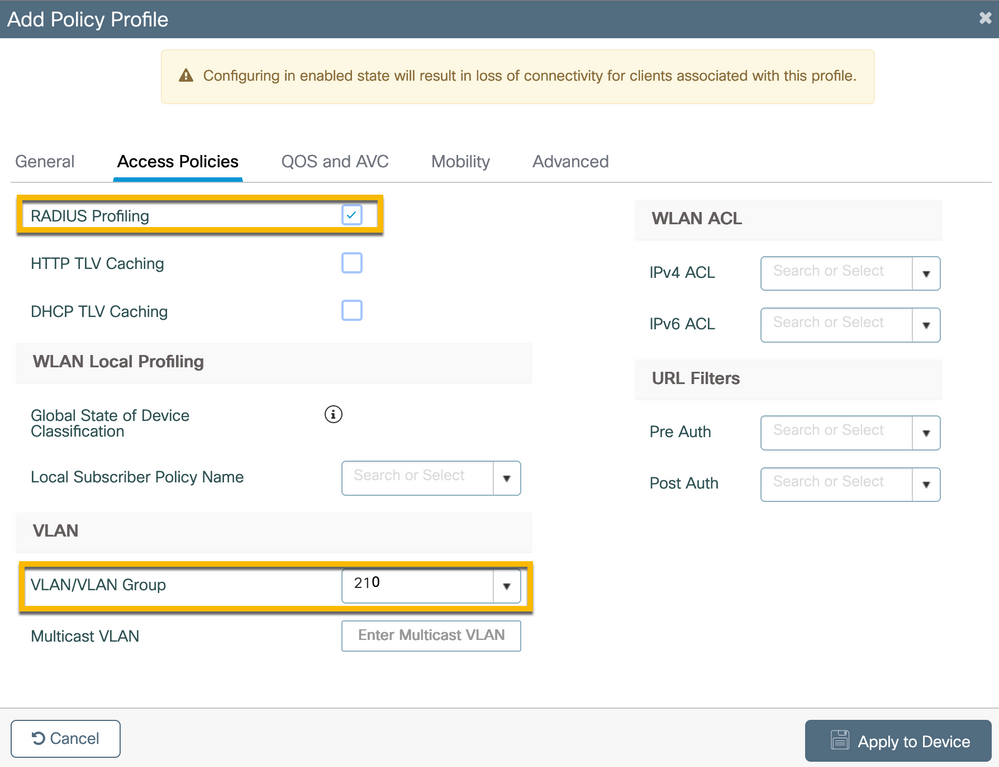

Access Policies Navigeer in hetzelfde Add Policy Profile dialoogvenster naar het tabblad.

- RADIUS-profilering: ingeschakeld

- VLAN/VLAN Group: 210 (dat wil zeggen dat VLAN 210 het lokale VLAN van het gastland is op elke locatie van de aftakking)

Opmerking: Guest VLAN voor Flex moet niet worden gedefinieerd op de 9800 WLC onder VLAN’s, in het VLAN/VLAN-groepstype VLAN-nummer.

Bekende fout: Cisco bug-id CSCvn48234 zorgt ervoor dat SSID niet wordt uitgezonden als dezelfde Flex guest VLAN wordt gedefinieerd onder WLC en in het Flex Profile.

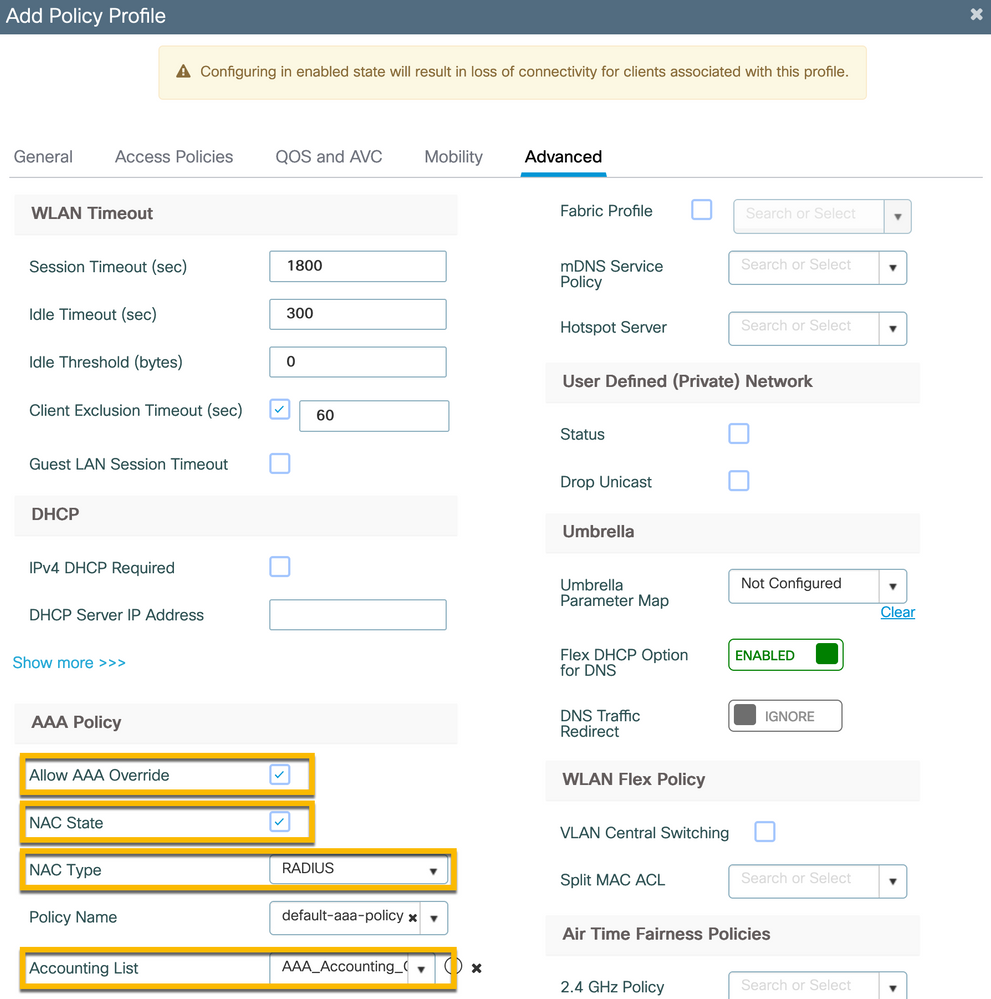

Navigeer in hetzelfdeAdd Policy Profile dialoogvenster naar het Advanced tabblad.

- AAA negeren toestaan: ingeschakeld

- NAC-status: ingeschakeld

- NAC-type: RADIUS

- Accounting List: AAA_Accounting_CPPM (gedefinieerd in stap 4 als onderdeel van AAA-configuratie)

Opmerking: de 'Network Admission Control (NAC) State - Enable' is vereist om C9800 WLC in staat te stellen RADIUS CoA-berichten te accepteren.

C9800 - Beleidsmarkering

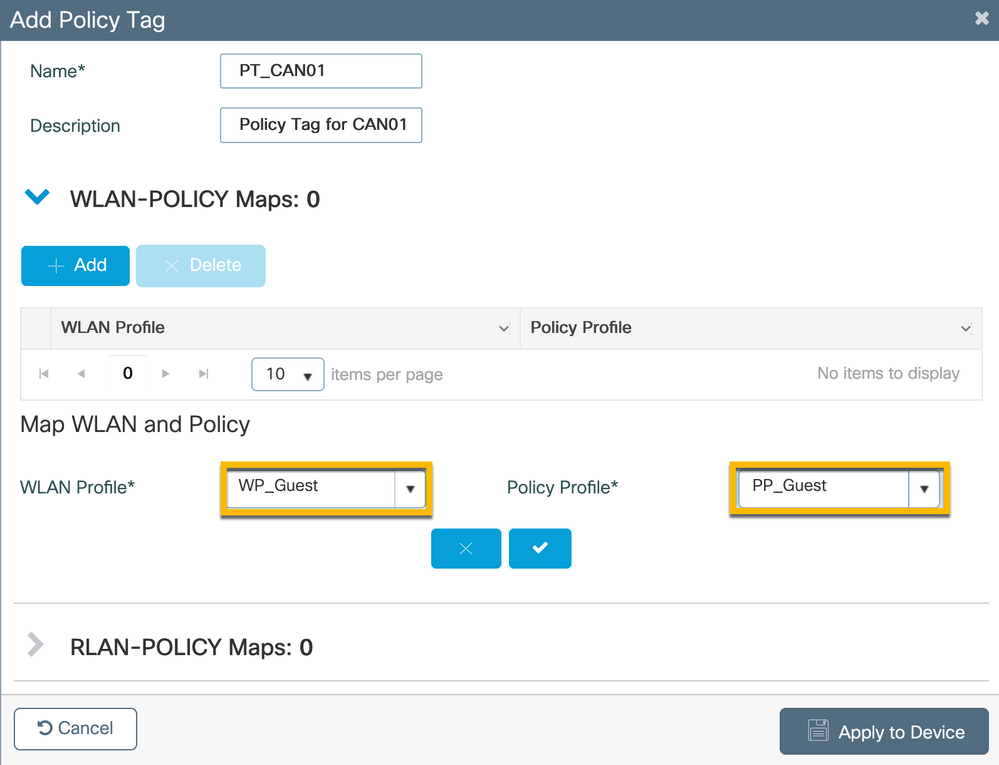

C9800 - BeleidsmarkeringOp C9800 GUI, navigeer naar Configuration > Tags & Profiles > Tags > Policy > +Add.

- Naam: PT_CAN01

- Beschrijving: Policy Tag for CAN01 Branch Site

In hetzelfde dialoogvenster Add Policy Tag klikt u onder WLAN-POLICY MAPS onder het kopje +Add op het eerder gemaakte WLAN-profiel en koppelt u dit aan het beleidsprofiel:

- WLAN-profiel: WP_Guest

- Beleidsprofiel: PP_Guest

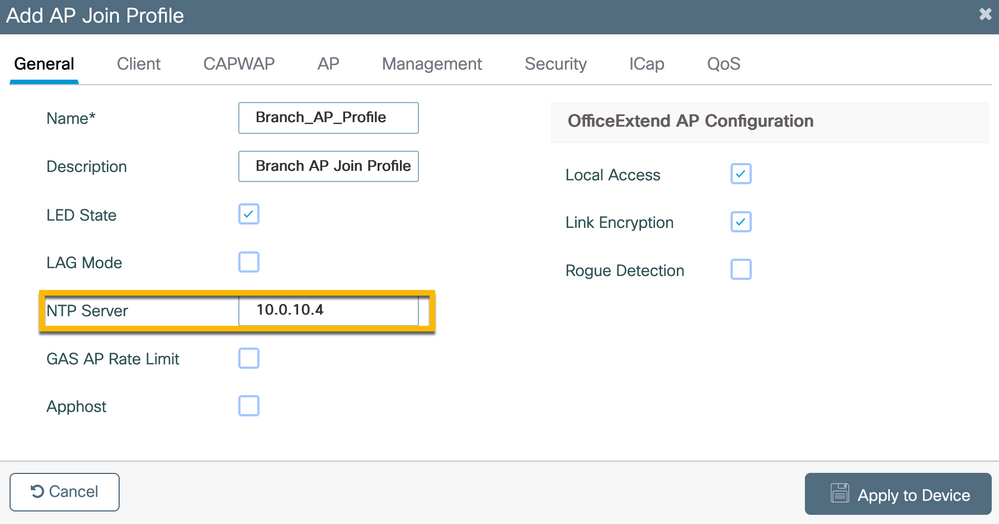

C9800 - Profiel voor AP Join

C9800 - Profiel voor AP JoinOp C9800 WLC GUI, navigeer naar Configuration > Tags & Profiles > AP Join > +Add.

- Naam: Branch_AP_Profile

- NTP Server: 10.0.10.4 (raadpleeg het diagram van de laboratoriumtopologie). Dit is de NTP-server die door AP's in Branch wordt gebruikt om te synchroniseren.

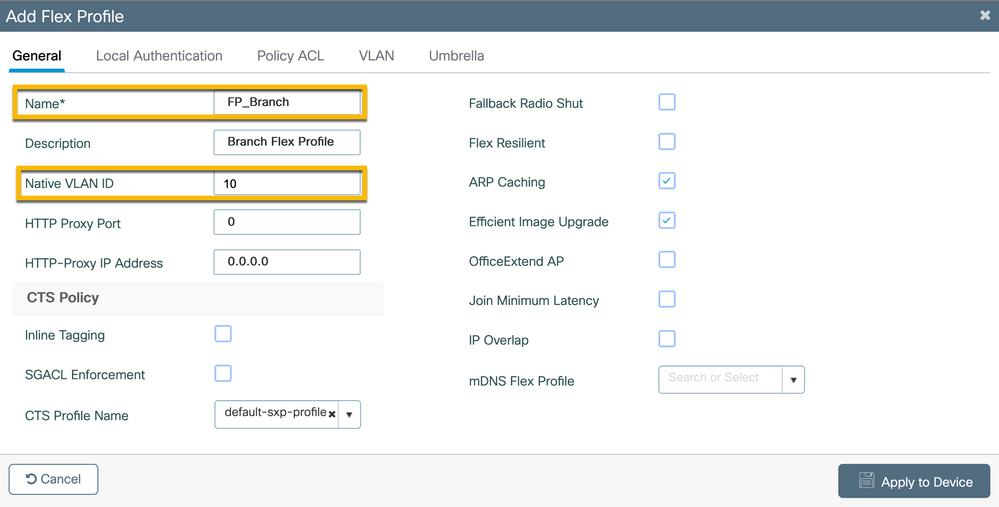

C9800 - Flex profiel

C9800 - Flex profielDe profielen en tags zijn modulair en kunnen worden hergebruikt voor meerdere sites.

In het geval van FlexConnect-implementatie kunt u hetzelfde flex-profiel opnieuw gebruiken als dezelfde VLAN-ID’s worden gebruikt bij alle vestigingen.

Stap 1. Op een C9800 WLC GUI, navigeer naar Configuration > Tags & Profiles > Flex > +Add.

- Naam: FP_Branch

- Native VLAN-id: 10 (alleen vereist als u een niet-standaard native VLAN hebt waar u een AP-beheerinterface wilt hebben)

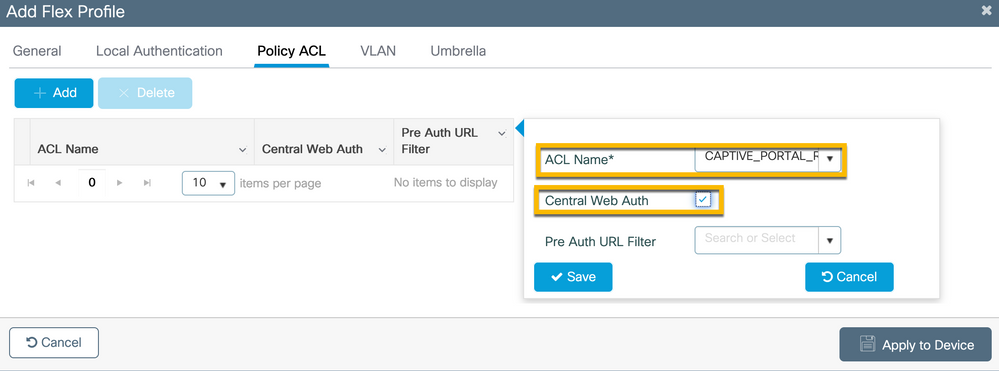

Navigeer in hetzelfdeAdd Flex Profile dialoogvenster naar het Policy ACL tabblad en klik +Add op.

- ACL-naam: CAPTIVE_PORTAL_REDIRECT

- Central Web Auth: Ingeschakeld

Bij een Flexconnect-implementatie wordt van elke beheerde AP verwacht dat hij de omleiding van de ACL lokaal downloadt, aangezien omleiding plaatsvindt op het toegangspunt en niet op de C9800.

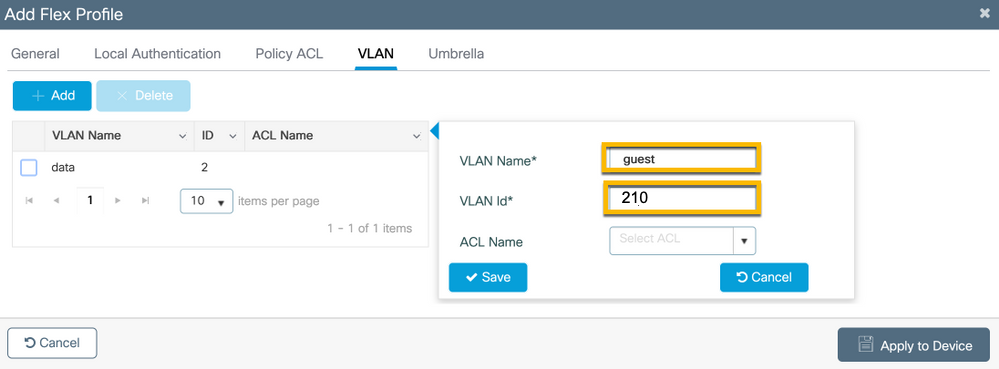

In het zelfde Add Flex Profile dialoogvenster, navigeer naar het VLAN tabblad en klik +Add (zie het diagram van de laboratoriumtopologie).

- VLAN-naam: gast

- VLAN-id: 210

C9800 - Sitetag

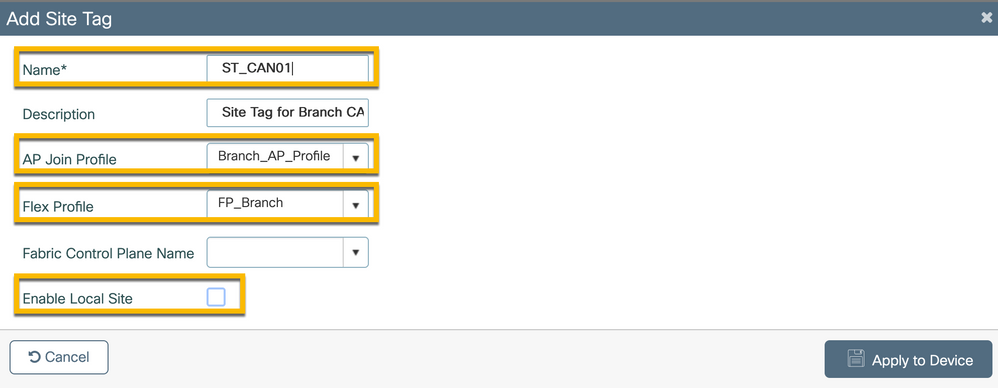

C9800 - SitetagOp de 9800 WLC GUI, navigeer naar Configuration > Tags & Profiles > Tags > Site > Add.

Opmerking: Maak een unieke Site Tag voor elke Remote Site die de twee draadloze SSID's moet ondersteunen zoals beschreven.

Er is een 1-1 afbeelding tussen een geografische locatie, Site Tag en een Flex Profile configuratie.

Op een flex-verbindingssite moet een flex-verbindingsprofiel zijn gekoppeld. U kunt maximaal 100 access points hebben voor elke Flex Connect-site.

- Naam: ST_CAN01

- AP Join Profiel: Branch_AP_Profile

- Flex Profile: FP_Branch

- Lokale site inschakelen: Uitgeschakeld

C9800 - RF-profiel

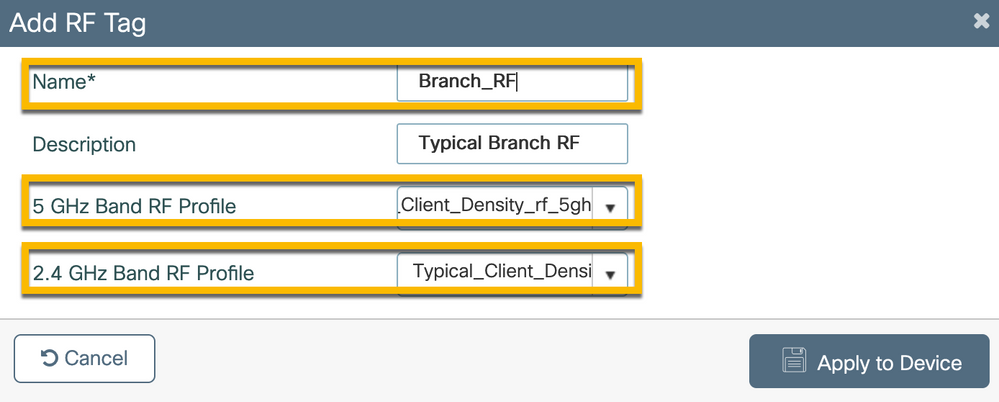

C9800 - RF-profielOp de 9800 WLC GUI, navigeer naar Configuration > Tags & Profiles > Tags > RF > Add.

- Naam: Branch_RF

- 5 GHz Band Radio Frequency (RF) Profiel: Typical_Client_Density_5gh (systeem-gedefinieerde optie)

- 2,4 GHz band RF-profiel: Typisch_client_dichtheid_2gh (systeem-gedefinieerde optie)

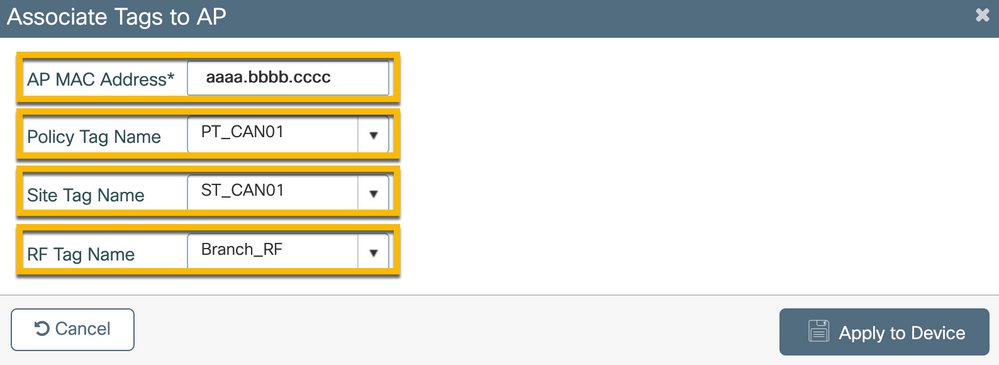

C9800 - Tags toewijzen aan AP

C9800 - Tags toewijzen aan APEr zijn twee opties beschikbaar om gedefinieerde tags toe te wijzen aan afzonderlijke AP's in de implementatie:

- Op AP-naam gebaseerde toewijzing, waarbij regex-regels worden gebruikt die overeenkomen met patronen in het veld AP-naam (Configure > Tags & Profiles > Tags > AP > Filter)

- AP Ethernet MAC-adresgebaseerde toewijzing (Configure > Tags & Profiles > Tags > AP > Static)

In productie-implementatie met het Cisco DNA Center wordt het ten zeerste aanbevolen om DNAC en AP PNP Workflow te gebruiken of een statische bulkuploadmethode met komma-gescheiden waarden (CSV) te gebruiken die beschikbaar is in 9800 om een handmatige toewijzing per AP te voorkomen. Navigeer naar Configure > Tags & Profiles > Tags > AP > Static > Add (Noteer de Upload File optie).

- MAC-adres AP: <AP_ETHERNET_MAC>

- Policy Tag Name:

- Site Tag naam: ST_CAN01

- RF Tag naam: Vestigingsbedrijf

Opmerking: vanaf Cisco IOS® XE 17.3.4c zijn er maximaal 1000 regex-regels per controllerbeperking. Als het aantal sites in de implementatie dit aantal overschrijdt, moet de statische opdracht per MAC worden uitgevoerd.

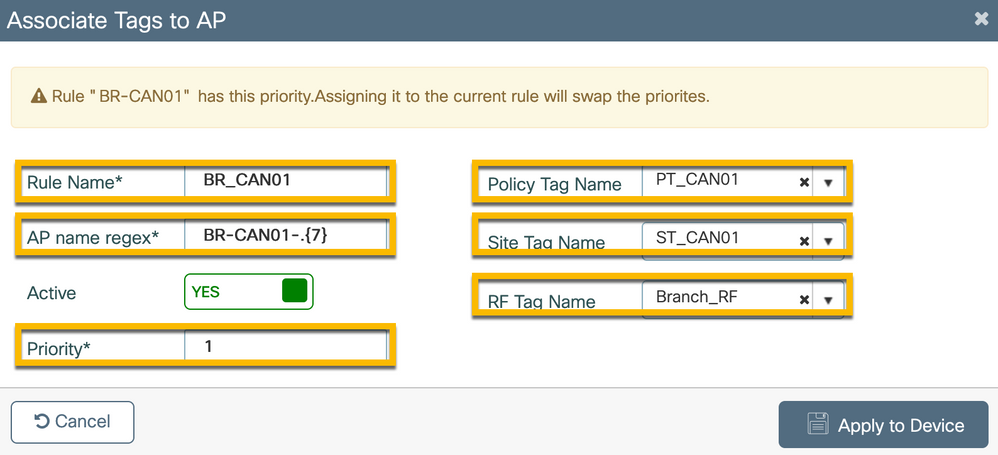

Opmerking: als u ook de op AP-name regex-gebaseerde tagtoewijzingsmethode wilt gebruiken, gaat u naar Configure > Tags & Profiles > Tags > AP > Filter > Add.

- Naam: BR_CAN01

- AP-naam regex: BR-CAN01-.(7) (Deze regel komt overeen met de AP-naamconventie die binnen de organisatie is aangenomen. In dit voorbeeld worden de tags toegewezen aan AP's die een veld AP-naam hebben dat 'BR_CAN01-' bevat, gevolgd door zeven tekens.)

- Prioriteit: 1

- Policy Label Name: PT_CAN01 (zoals gedefinieerd)

- Site Tag naam: ST_CAN01

- RF Tag naam: Vestigingsbedrijf

Aruba CPPM-instantie configureren

Aruba CPPM-instantie configurerenVoor productie/best practices gebaseerd op Aruba CPPM configuratie, neem contact op met uw lokale HPE Aruba SE bron.

Eerste configuratie van Aruba ClearPass-server

Eerste configuratie van Aruba ClearPass-serverAruba ClearPass wordt geïmplementeerd met het gebruik van de OVF-sjabloon (Open Virtualization Format) op de ESXi <>-server die deze bronnen toewijst:

- Twee gereserveerde virtuele CPU’s

- 6 GB RAM

- 80 GB schijf (moet handmatig worden toegevoegd na eerste VM-implementatie voordat de machine wordt ingeschakeld)

Licenties aanvragen

Licenties aanvragenEen platformlicentie aanvragen via Administration > Server Manager > Licensing. Toevoegen Platform, Access en Onboard licenses.

Server Hostname

Server HostnameNavigeer naar Administration > Server Manager > Server Configuration en kies de nieuwe CPPM-server.

- Hostname: cppm

- FQDN: cppm.example.com

- Controleer IP-adressering en DNS voor beheerpoorten

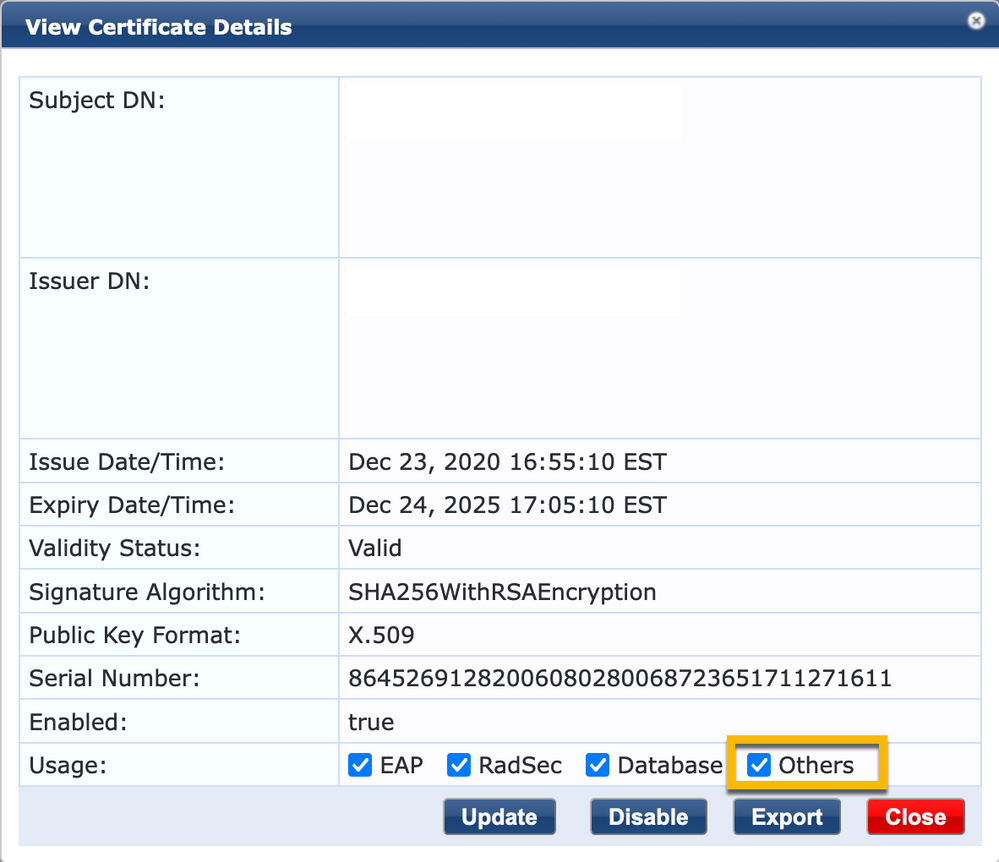

HTTP-servercertificaat (CPPM Web Server Certificate) genereren

HTTP-servercertificaat (CPPM Web Server Certificate) genererenDit certificaat wordt gebruikt wanneer de ClearPass Guest Portal-pagina via HTTPS wordt gepresenteerd aan gastclients die verbinding maken met de Guest Wifi in de vestiging.

Stap 1. Upload het CA pub kettingcertificaat.

Navigeer naar Administration > Certificates > Trust List > Add.

- Gebruik: anderen inschakelen

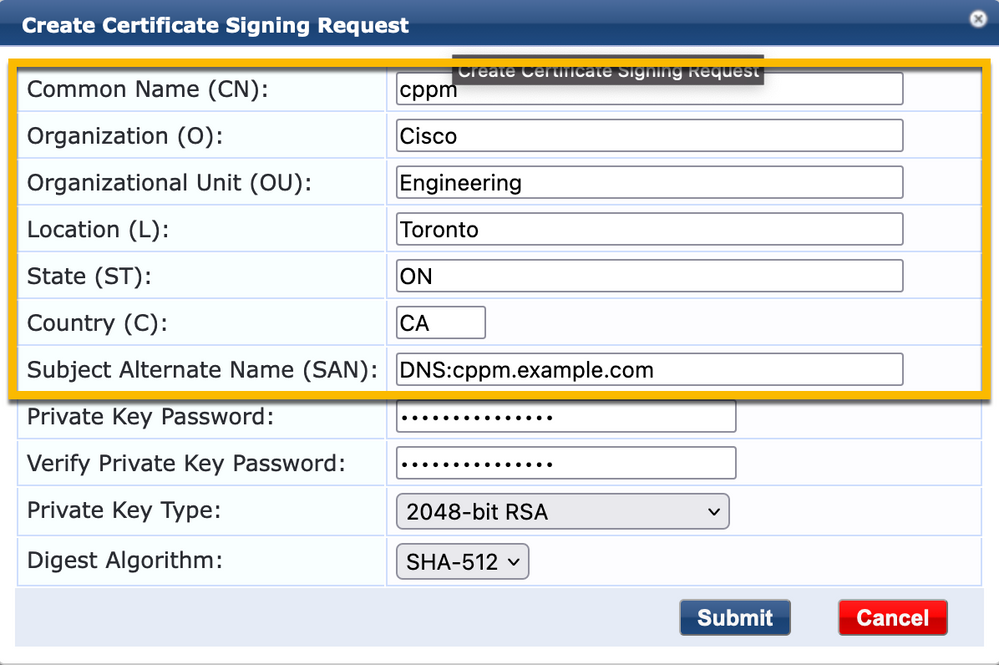

Stap 2. Aanvraag voor certificaatondertekening maken.

Navigeer naar Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- Klik op de Create Certificate Signing Request

- Algemene naam: CPPM

- Organisatie: cppm.example.com

Zorg ervoor dat het SAN-veld wordt ingevuld (er moet een veelvoorkomende naam aanwezig zijn in het SAN, alsook IP en andere FQDN’s, indien nodig). Het formaat is DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

Stap 3. Teken in uw CA naar keuze de nieuwe CPPM HTTPS Service CSR.

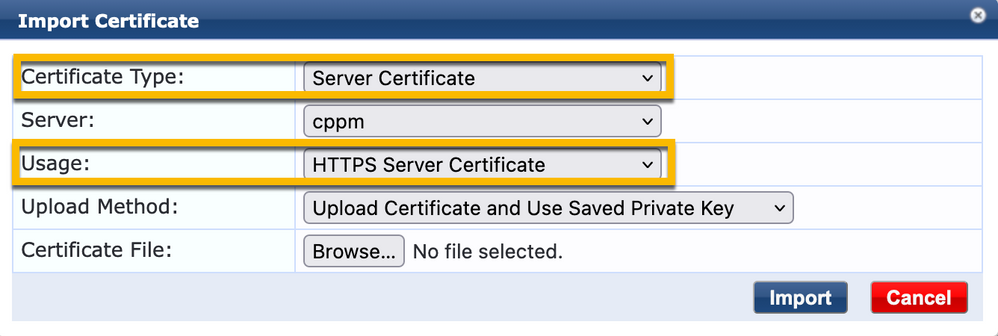

Stap 4. Navigeer naar Certificate Template > Web Server > Import Certificate.

- Certificaattype: servercertificaat

- Gebruik: HTTP-servercertificaat

- Certificaatbestand: Bladeren en CA-ondertekend CPPM HTTPS-servicecertificaat kiezen

Definieer C9800 WLC als netwerkapparaat

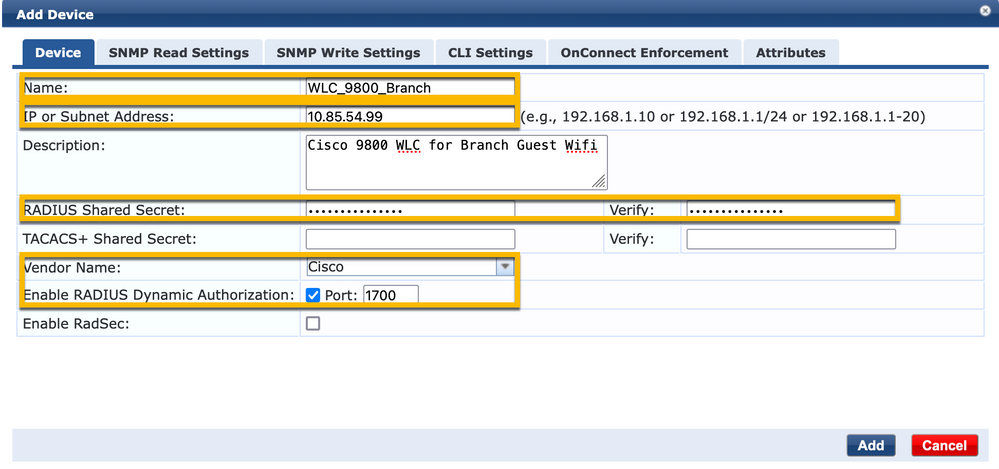

Definieer C9800 WLC als netwerkapparaatNavigeer naar Configuration > Network > Devices > Add.

- Naam: WLC_9800_Branch

- IP- of subnetadres: 10.85.54.99 (raadpleeg het diagram van de laboratoriumtopologie)

- RADIUS gedeeld Cisco: <WLC RADIUS-wachtwoord>

- Naam van leverancier: Cisco

- RADIUS-dynamische autorisatie inschakelen: 1700

Pagina en CoA Timers

Pagina en CoA TimersHet is heel belangrijk om de juiste tijdopnemerwaarden door de configuratie in te stellen. Als timers niet worden afgestemd, zult u waarschijnlijk een cycling Web Portal omleiden met de client, niet in 'Run State'.

Timers voor aandacht voor:

- Portal Web Login timer: Deze timer vertraagt uw omleiden pagina voordat het toegang geeft tot de gast portal pagina om de CPPM-service op de hoogte te stellen van de overgang van de staat, registreert de Endpoint custom attribuut 'Allow-Guest-internet' waarde, en activeert het CoA proces van CPPM naar WLC. Navigeer naar

Guest > Configuration > Pages > Web Logins.

- Kies Gastenportal Naam: Lab Anonymous Guest Registration (deze Gastenportal-pagina-configuratie is gedetailleerd zoals getoond)

-Klik op de knopEdit

- Inlogvertraging: 6 seconden

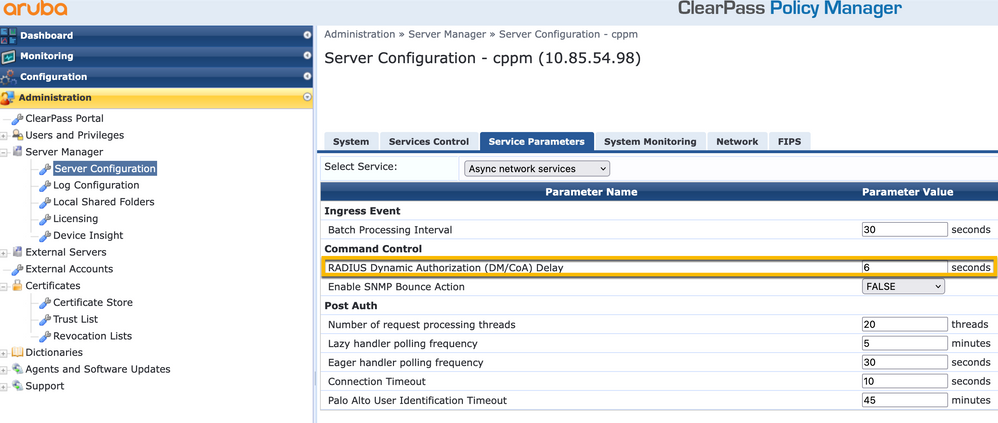

- ClearPass CoA vertragingstimer: Dit vertraagt de totstandkoming van CoA-berichten van ClearPass naar WLC. Dit is vereist voor CPPM om met succes de status van het client-endpoint intern te wijzigen voordat CoA-bevestiging (ACK) van WLC terugkomt. De tests van het laboratorium tonen de sub-milliseconde reactietijden van WLC, en als CPPM niet met de bijwerking van de eigenschappen van het Endpoint heeft gebeëindigd, wordt de nieuwe zitting van RADIUS van WLC aangepast aan het Unauthenticated MAB de handhavingsbeleid van de Dienst, en de cliënt wordt gegeven opnieuw opnieuw een opnieuw leiden pagina. Navigeer naar

CPPM > Administration > Server Manager > Server Configuration en kiesCPPM Server > Service Parameters.

- Vertraging voor Dynamic Authorisation (DM/CoA) van RADIUS - ingesteld op zes seconden

ClearPass - Gastconfiguratie CWA

ClearPass - Gastconfiguratie CWAClearPass-side CWA Configuration is samengesteld uit (3) Service points/Stages:

| ClearPass-component |

Servicetype |

Doel |

| 1. Beleidsmanager |

Service: Mac-verificatie |

Als het aangepaste kenmerk |

| 2. Gast |

Weblogins |

Presenteer Anonymous login AUP pagina. |

| 3. Beleidsmanager |

Service: webgebaseerde verificatie |

Eindpunt bijwerken naar |

ClearPass-metagegevens-kenmerk van endpoints: allow-Guest-internet

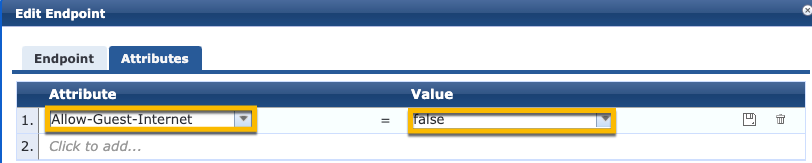

ClearPass-metagegevens-kenmerk van endpoints: allow-Guest-internetMaak een meta-gegevensattribuut van type Boolean om de Staat van het Eindpunt van de Gast als cliëntovergangen tussen de "Hangende"Webauth en "Draai"staat te volgen:

- Nieuwe gasten die verbinding maken met Wifi hebben een standaard metadata attribuut ingesteld om te laten-Guest-Internet=false. Op basis van deze eigenschap gaat de client auth door de MAB-service

- Gastclient wanneer u op de knop AUP Accept klikt, heeft zijn metagegevensattribuut bijgewerkt om te laten-Gast-Internet=true. Volgende MAB op basis van deze eigenschap ingesteld op True verleent niet-omgeleide toegang tot het internet

Navigeer naar ClearPass > Configuration > Endpoints, kies een eindpunt uit de lijst, klik op het Attributes tabblad, voeg Allow-Guest-Internet de waarde false en Savetoe.

Opmerking: U kunt hetzelfde eindpunt ook bewerken en deze eigenschap direct daarna verwijderen - deze stap maakt gewoon een veld in de metagegevens-DB Endpoints die in beleid kan worden gebruikt.

Configuratie van handhavingsbeleid voor ClearPass opnieuw verifiëren

Configuratie van handhavingsbeleid voor ClearPass opnieuw verifiërenMaak een handhavingsprofiel dat wordt toegewezen aan de gastclient onmiddellijk nadat de client AUP accepteert op de pagina van het gastportaal.

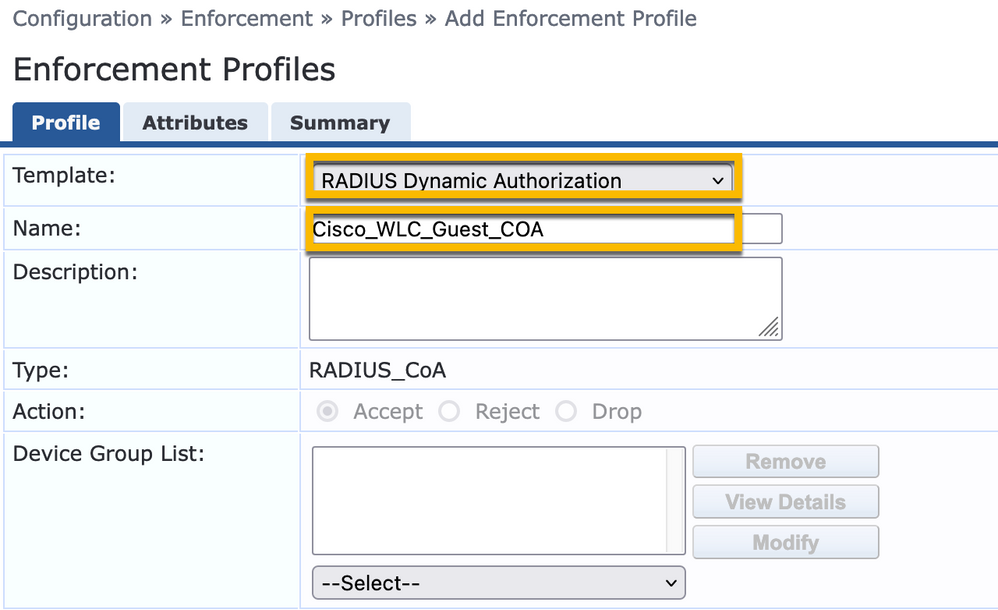

Navigeer naar ClearPass > Configuration > Profiles > Add.

- Sjabloon: Straal Dynamic Authorisation

- Naam: Cisco_WLC_Guest_COA

| Straal:IETF |

Bel-station-id |

%{RADIUS:IETF:Calling-station-ID} |

| Straal:Cisco |

Cisco AVPair |

abonnee:opdracht=reauthenticeren |

| Straal:Cisco |

Cisco AVPair |

%{Straal:Cisco:Cisco-AVPair:abonnee:audit-sessie-id} |

| Straal:Cisco |

Cisco AVPair |

abonnee:reauthenticate-type=last-type=last |

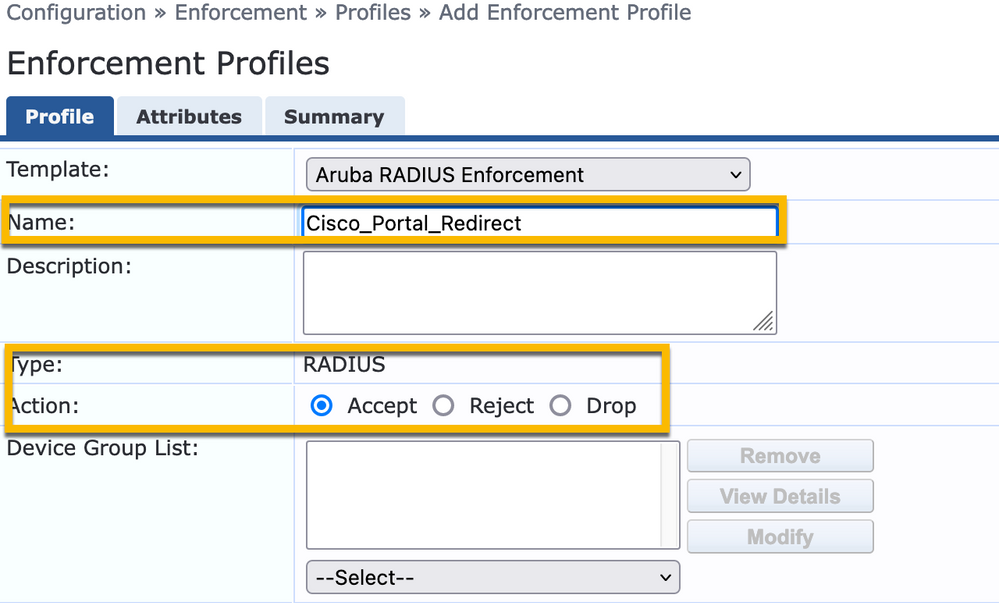

Configuratie van ClearPass Guest Portal Redirect-handhavingsprofiel

Configuratie van ClearPass Guest Portal Redirect-handhavingsprofielMaak een handhavingsprofiel dat wordt toegepast op de Gast tijdens de eerste MAB-fase, wanneer het MAC-adres niet wordt gevonden in de CPPM Endpoint Database met 'Toestaan-Gast-Internet' ingesteld op 'waar'.

Dit zorgt ervoor dat de 9800 WLC de Gastclient naar het CPPM Guest Portal leidt voor externe verificatie.

Navigeer naar ClearPass > Enforcement > Profiles > Add.

- Naam: Cisco_Portal_Redirect

- Type: RADIUS

- Actie: Aanvaarden

ClearPass-handhavingsprofiel omleiden

ClearPass-handhavingsprofiel omleiden

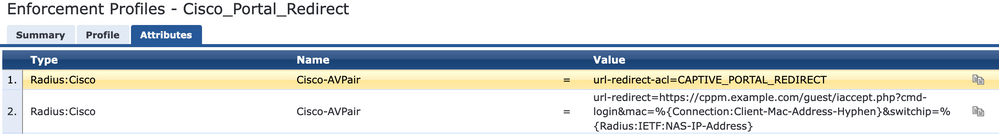

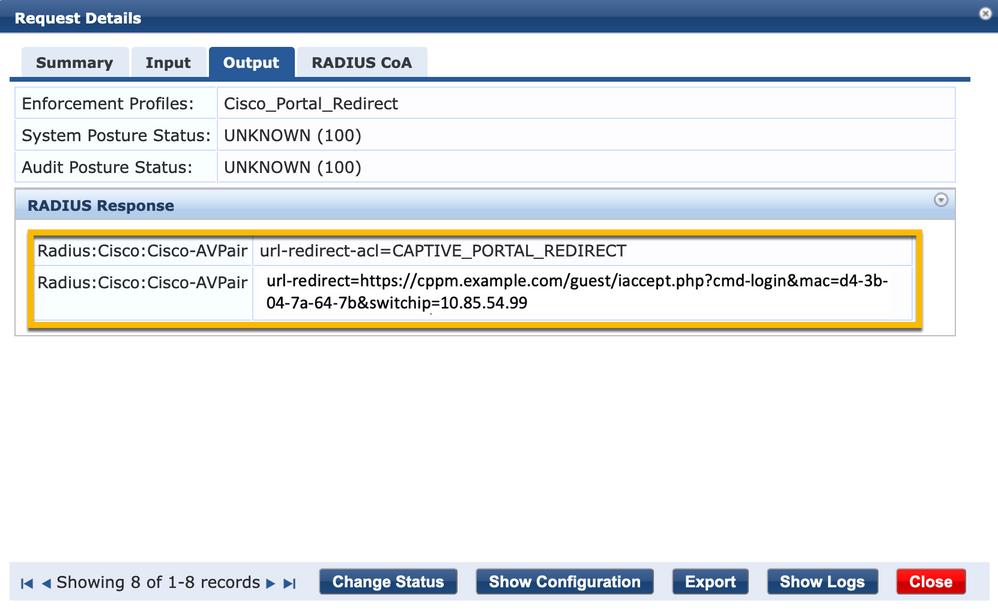

In hetzelfde dialoogvenster configureert u onder hetAttributes tabblad twee kenmerken zoals in deze afbeelding:

ClearPass-profielkenmerken omleiden

ClearPass-profielkenmerken omleiden

Het url-redirect-acl kenmerk is ingesteld op CAPTIVE-PORTAL-REDIRECT, dat is de naam van de ACL die is gemaakt op C9800.

Opmerking: in het RADIUS-bericht wordt alleen de verwijzing naar de ACL doorgegeven, en niet de inhoud van de ACL. Het is belangrijk dat de naam van de ACL die op 9800 WLC is gemaakt, exact overeenkomt met de waarde van dit RADIUS-kenmerk, zoals wordt weergegeven.

Het url-redirect kenmerk bestaat uit verschillende parameters:

- De doel-URL waar het Guest Portal wordt gehost, https://cppm.example.com/guest/iaccept.php

- Gastclient-MAC, macro % {verbinding:client-MAC-adres-koppelteken}

- Verificator IP (9800 WLC zorgt voor omleiding), macro %{Straal:IETF:NAS-IP-adres}

- cmd-login actie

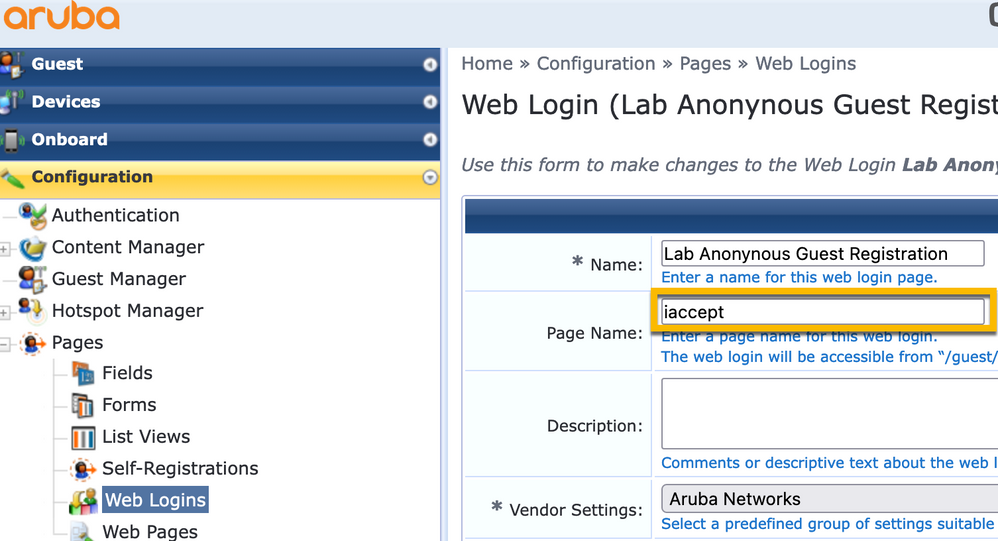

De URL van de inlogpagina van ClearPass Guest Web wordt weergegeven wanneer u naar CPPM > Guest > Configuration > Pages > Web Logins > Edit navigeert.

In dit voorbeeld wordt de naam van de Guest Portal-pagina in CPPM gedefinieerd als iaccept.

Opmerking: de configuratie stappen voor de pagina Guest Portal zijn zoals beschreven.

Opmerking: voor Cisco-apparaten wordt normaalaudit_session_id gesproken alleen gebruikt, maar dat wordt niet ondersteund door andere leveranciers.

Configuratie van ClearPass-metagegevens-handhavingsprofiel

Configuratie van ClearPass-metagegevens-handhavingsprofielConfiguratie van handhavingsprofiel om Endpoint metadata attribuut dat wordt gebruikt voor stateovergang stapelen door CPPM bij te werken.

Dit profiel wordt toegepast op de MAC-adresinvoer van de Gastclient in de Endpoint database en stelt het Allow-Guest-Internet argument in op 'true'.

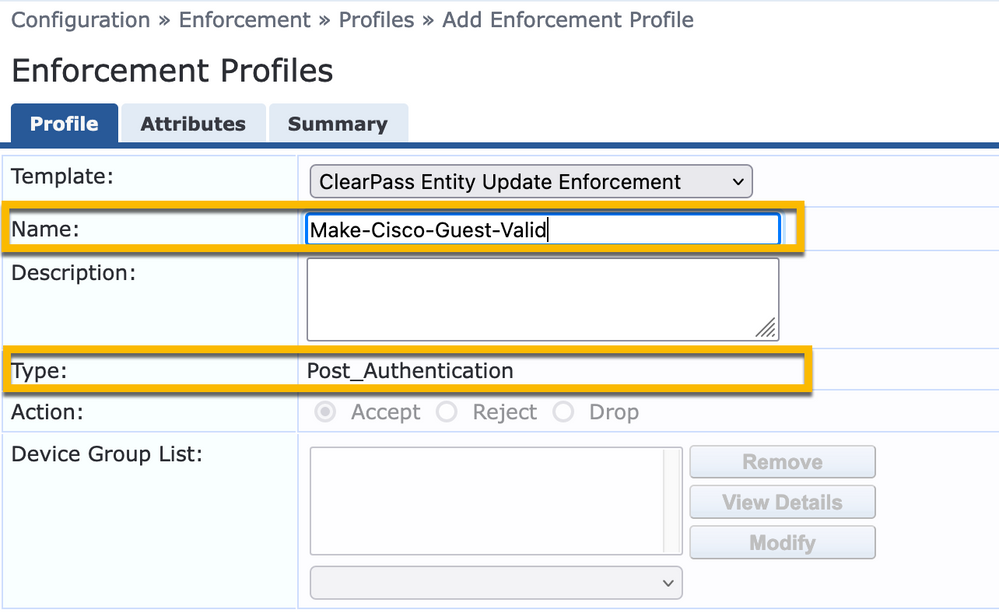

Navigeer naar ClearPass > Enforcement > Profiles > Add.

- Template: ClearPass Entity Update Enforcement

- Type: Post_Authenticatie

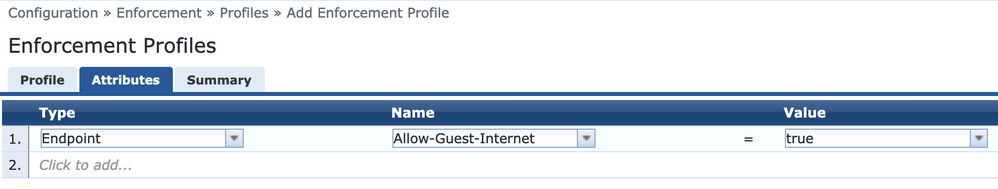

In hetzelfde dialoogvenster selecteert u het Attributes tabblad.

- Type: eindpunt

- Naam: Allow-Guest-Internet

Opmerking: om deze naam in het vervolgkeuzemenu te laten weergeven, moet u dit veld handmatig definiëren voor ten minste één eindpunt zoals in de stappen is beschreven.

- Waarde: waar

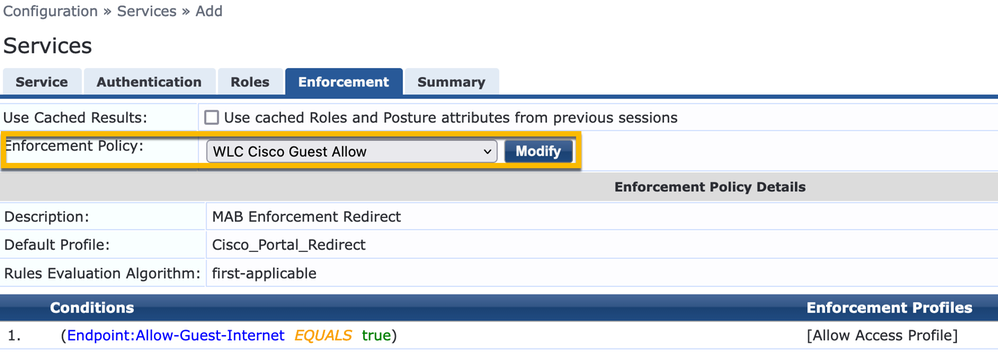

Configuratie van beleid voor internettoegang via ClearPass voor gasten

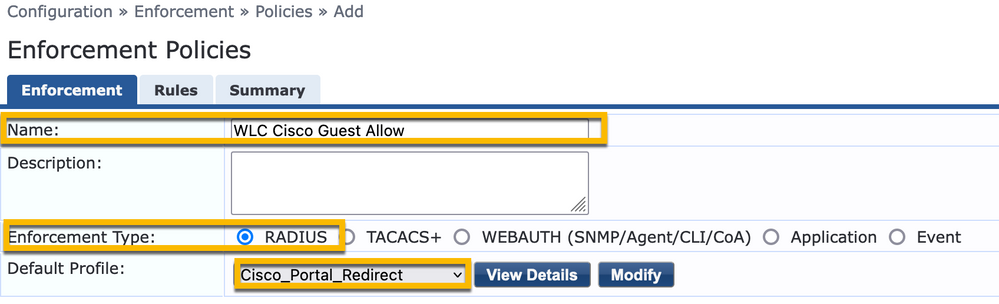

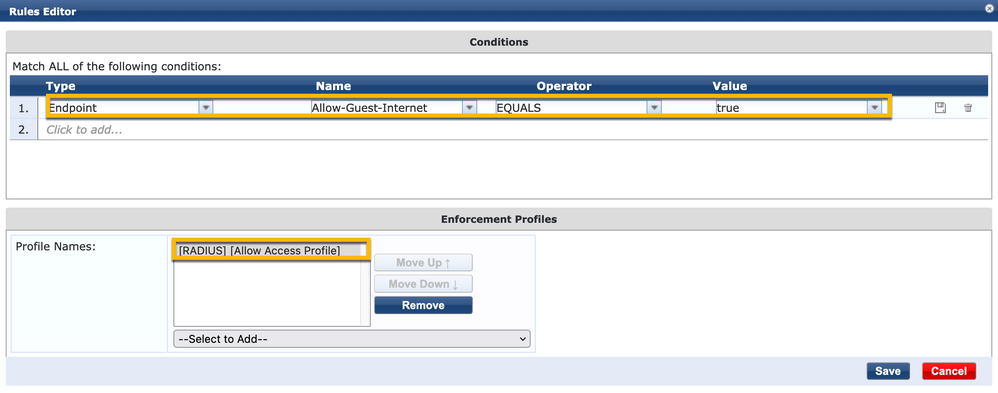

Configuratie van beleid voor internettoegang via ClearPass voor gastenNavigeer naar ClearPass > Enforcement > Policies > Add.

- Naam: WLC Cisco Guest Allow

- Type handhaving: RADIUS

- Standaardprofiel: Cisco_Portal_Redirect

Navigeer in hetzelfde dialoogvenster naar het Rules tabblad en klik op Add Rule.

- Type: eindpunt

- Naam: Allow-Guest-Internet

- Operator: EQUALS

- Waarde True

- Profielnamen / Kiezen om toe te voegen: [RADIUS] [Toestaan Access Profile]

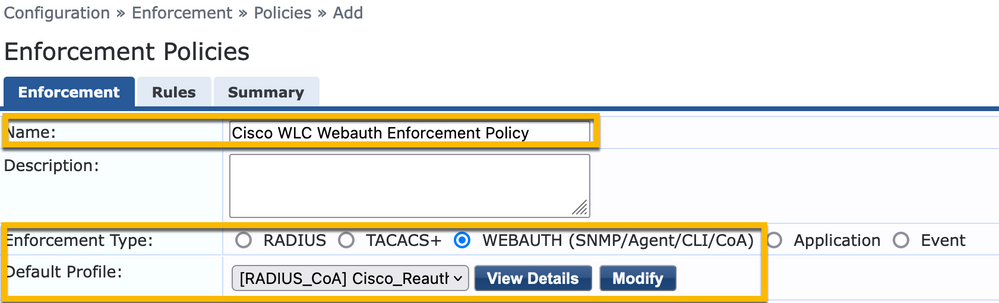

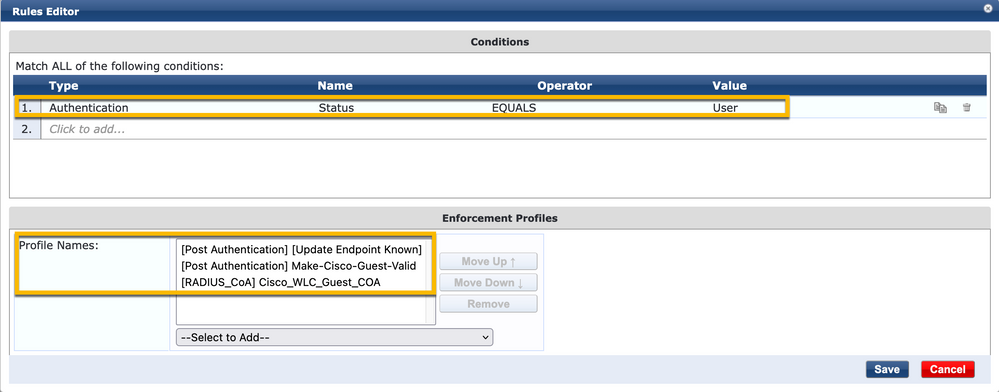

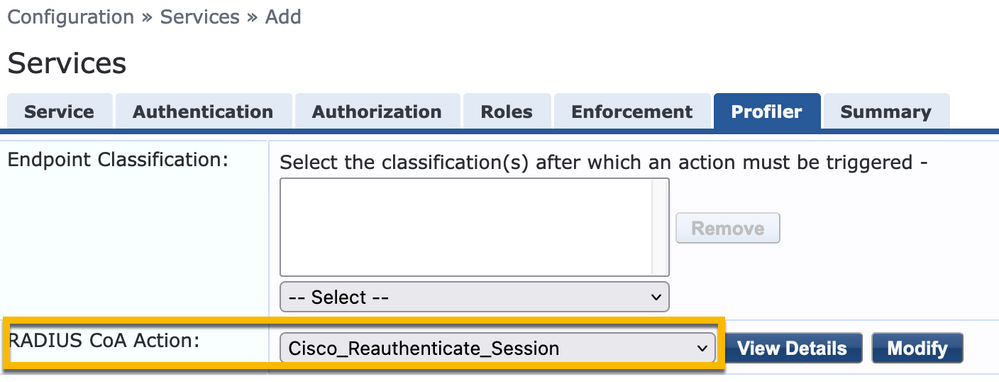

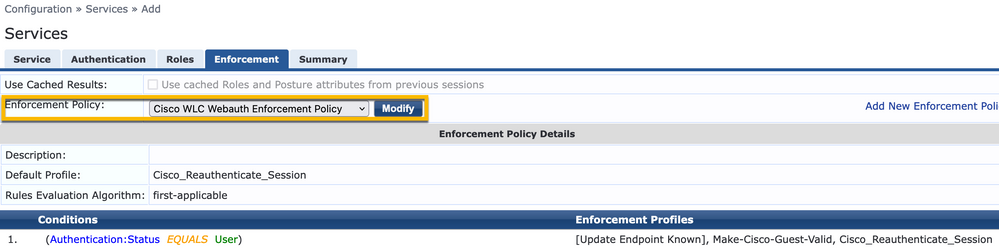

Configuratie van ClearPass Guest Post-AUP handhavingsbeleid

Configuratie van ClearPass Guest Post-AUP handhavingsbeleidNavigeer naar ClearPass > Enforcement > Policies > Add.

- Naam: Cisco WLC Webauth-handhavingsbeleid

- Type handhaving: WEBAUTH (SNMP/Agent/CLI/CoA)

- Standaardprofiel: [RADIUS_CoA] Cisco_Reauthenticate_Session

Navigeer in hetzelfde dialoogvenster naar Rules > Add.

- Voorwaarden: Verificatie

- Naam: Status

- Operator: EQUALS

- Waarde: Gebruiker

- Profielnamen: <elke naam toevoegen>:

- [Post-verificatie] [Update-endpoint bekend]

- [Verificatie achteraf] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

Opmerking: Als u een scenario tegenkomt met een continue Guest Portal omleiden pseudo browser pop-up, is het indicatief dat de CPPM Timers aanpassingen vereisen of dat de RADIUS CoA-berichten niet goed worden uitgewisseld tussen CPPM en 9800 WLC. Controleer deze sites.

- Navigeer naar CPPM > Monitoring > Live Monitoring > Access Tracker en controleer of de RADIUS-logboekvermelding RADIUS CoA-gegevens bevat.

- 9800 WLCGa naar Troubleshooting > Packet Capture, schakel PCAP in op de interface waar de aankomst van RADIUS CoA-pakketten wordt verwacht en controleer of RADIUS CoA-berichten worden ontvangen van het CPPM.

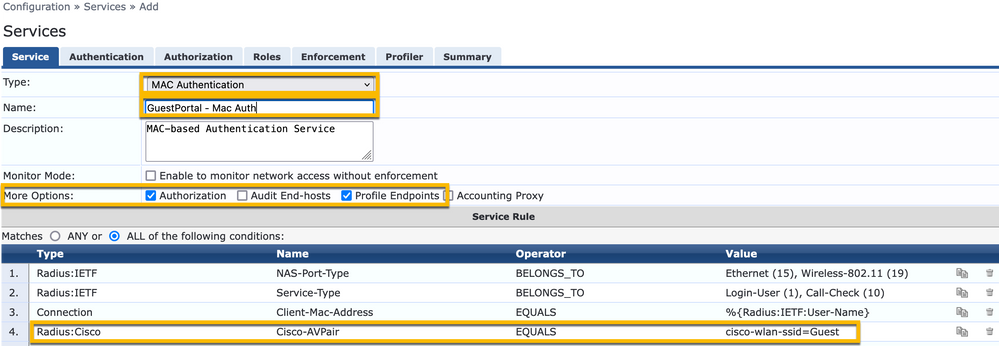

Serviceconfiguratie voor ClearPass MAB-verificatie

Serviceconfiguratie voor ClearPass MAB-verificatieDe service is afgestemd op AV-paarstraal (Attribute Value): Cisco | Cisco AVPair | cisco-WLAN-zijde

Navigeer naar ClearPass > Configuration > Services > Add.

Tabblad Service:

- Naam: GuestPortal - Mac Auth

- Type: MAC-verificatie

- Meer opties: Kies autorisatie, profiel endpoints

Matchregel toevoegen:

- Type: Straal: Cisco

- Naam: Cisco-AVPair

- Operator: EQUALS

- Waarde: cisco-wlan-ssid=Guest (match uw geconfigureerde Guest SSID naam)

Opmerking: 'Guest' is de naam van de uitgezonden Guest SSID door 9800 WLC.

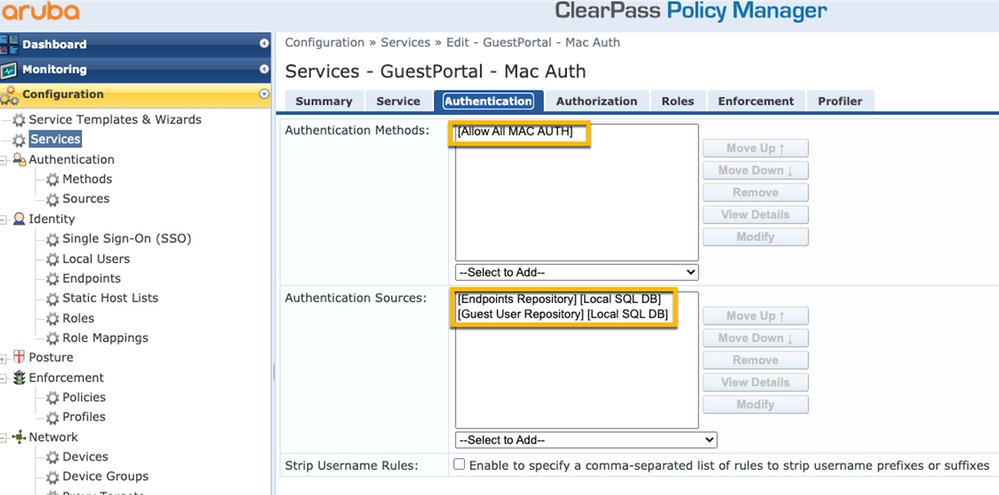

Kies het tabblad terwijl u in hetzelfde dialoogvenster Authentication staat.

- Verificatiemethoden: [MAC AUTH] verwijderen, toevoegen [All MAC AUTH toestaan]

- Verificatiebronnen: [Endpoints Repository][Local SQL DB], [Guest User Repository][Local SQL DB]

Kies het tabblad terwijl u in hetzelfde dialoogvenster Enforcement staat.

- Handhavingsbeleid: WLC Cisco Guest Allow

Kies het tabblad terwijl u in hetzelfde dialoogvenster Enforcement staat.

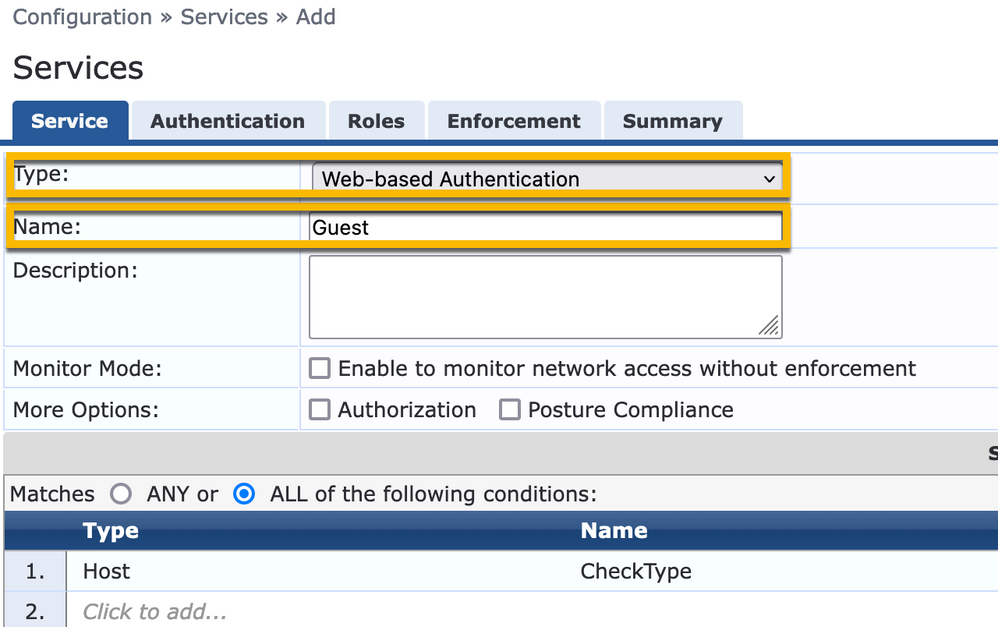

Serviceconfiguratie voor ClearPass-webauth

Serviceconfiguratie voor ClearPass-webauthNavigeer naar ClearPass > Enforcement > Policies > Add.

- Naam: Guest_Portal_Webauth

- Type: Webgebaseerde verificatie

In dezelfde dialoog, onder het Enforcement tabblad, het Handhavingsbeleid: Cisco WLC Webauth Handhaving Beleid.

ClearPass - Web Login

ClearPass - Web LoginGebruik voor de pagina Anonymous AUP Guest Portal een enkele gebruikersnaam zonder wachtwoordveld.

De gebruikersnaam die wordt gebruikt, moet deze velden gedefinieerd/ingesteld hebben:

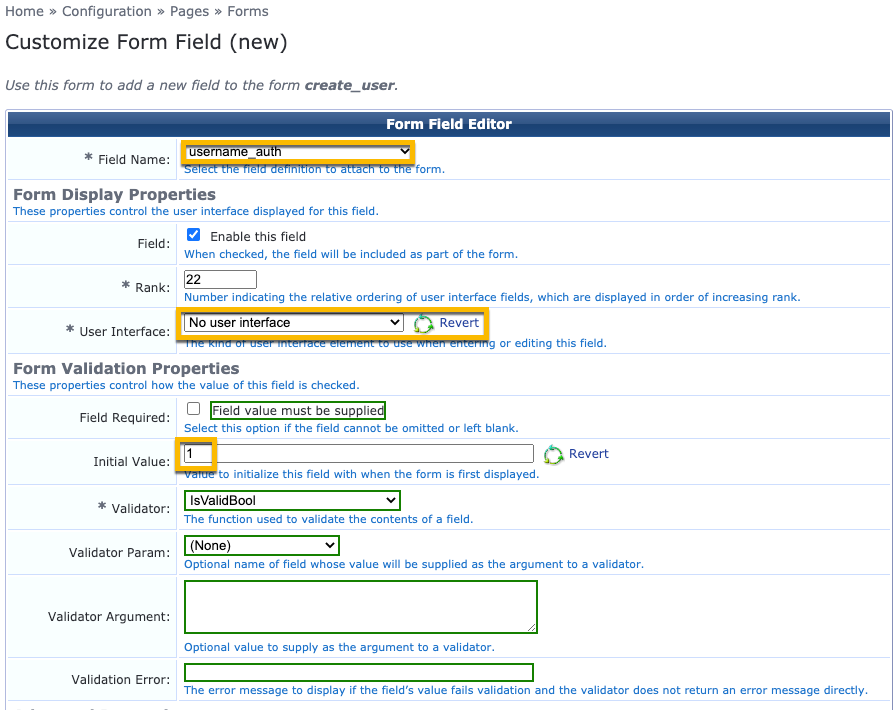

gebruikersnaam_adres | Gebruikersverificatie: | 1

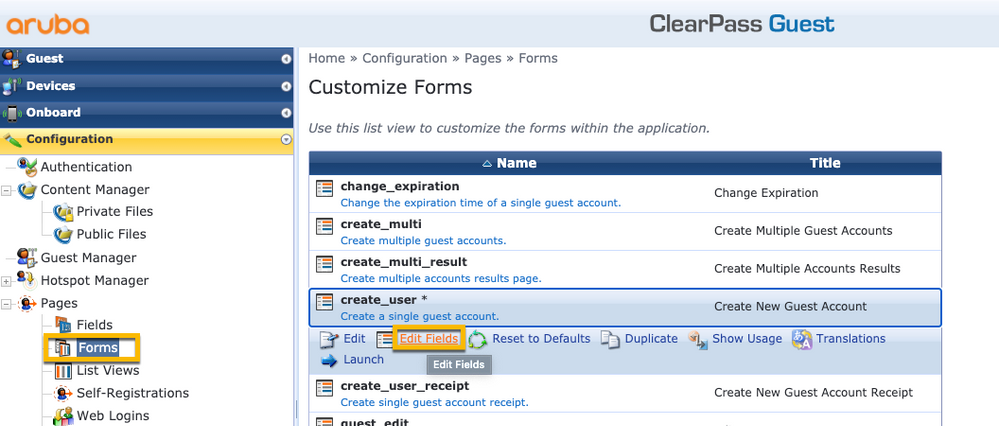

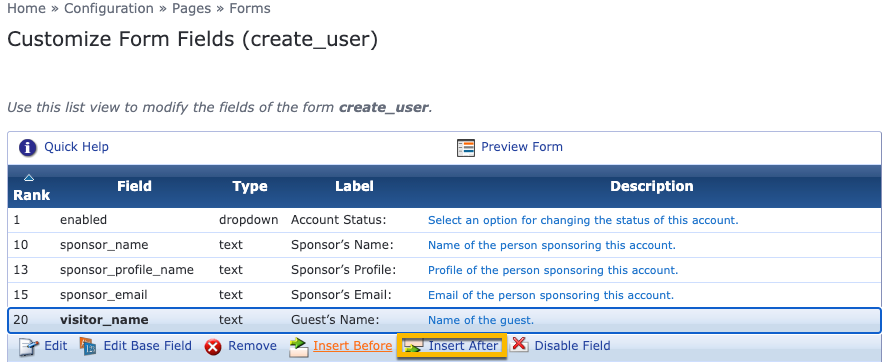

Om het veld 'gebruikersnaam_auth' voor een gebruiker in te stellen, moet dat veld eerst worden weergegeven in het 'bewerk gebruiker' formulier. Navigeer naar ClearPass > Guest > Configuration > Pages > Forms en kies create_user formulier.

Kies visitor_name (rij 20) en klik op Insert After.

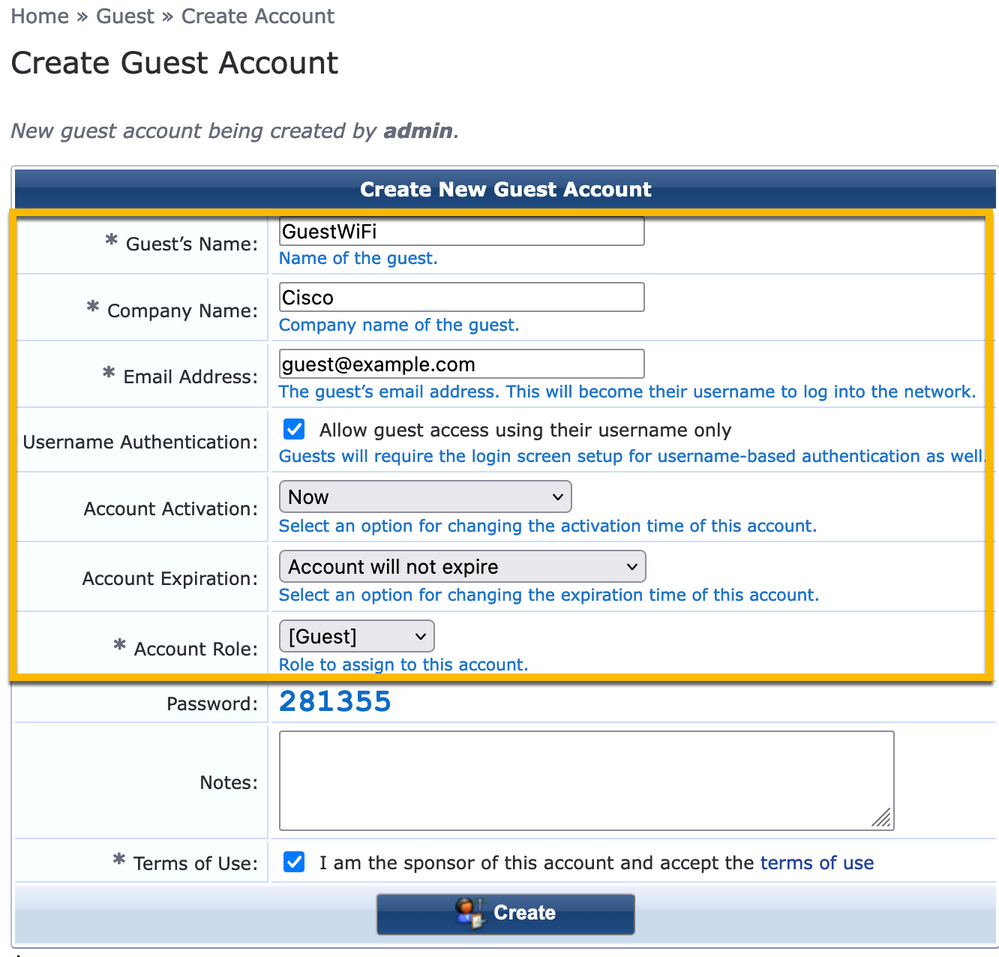

Creëer nu de gebruikersnaam om achter de AUP Guest Portal pagina te gebruiken.

Navigeer naar CPPM > Guest > Guest > Manage Accounts > Create.

- Naam van de gast: GuestWiFi

- Bedrijfsnaam: Cisco

- E-mailadres: guest@example.com

- Gebruikersverificatie: Gasttoegang verlenen met alleen het gebruik van hun gebruikersnaam: Ingeschakeld

- Accountactivering: nu

- Vervaldatum van account: de account is niet verlopen

- Gebruiksvoorwaarden: Ik ben de sponsor: Enabled

Maak een web login formulier. Navigeer naar CPPM > Guest > Configuration > Web Logins.

Naam: Lab Anonymous Guest Portal

Paginanaam: Ik accepteer

Instellingen van leveranciers: Aruba Networks

Login Methode: Server-geïnitieerd - Verandering van vergunning (RFC 3576) verzonden naar de controlemechanisme

Verificatie: Anoniem - Vereist geen gebruikersnaam of wachtwoord

Anoniem Gebruiker: Gastwifi

Bepalingen: een bevestiging van de Algemene Voorwaarden vereisen

Label inloggen: accepteren en verbinding maken

Standaard URL: www.example.com

Inlogvertraging: 6

Update-eindpunt: markeer het MAC-adres van de gebruiker als bekend eindpunt

Geavanceerd: Pas de kenmerken aan die zijn opgeslagen met het eindpunt, de Endpoint Attributes in de sectie na de auditie:

username | Username

bezoeker_naam | Bezoekersnaam

kannen | Bezoekersnaam

bezoeker_telefoon | Bezoekerstelefoon

email | Email

post | Email

sponsor_name | Naam sponsor

sponsor_email | E-mail met sponsor

Allow-Guest-Internet | echt

Verificatie - Guest CWA-autorisatie

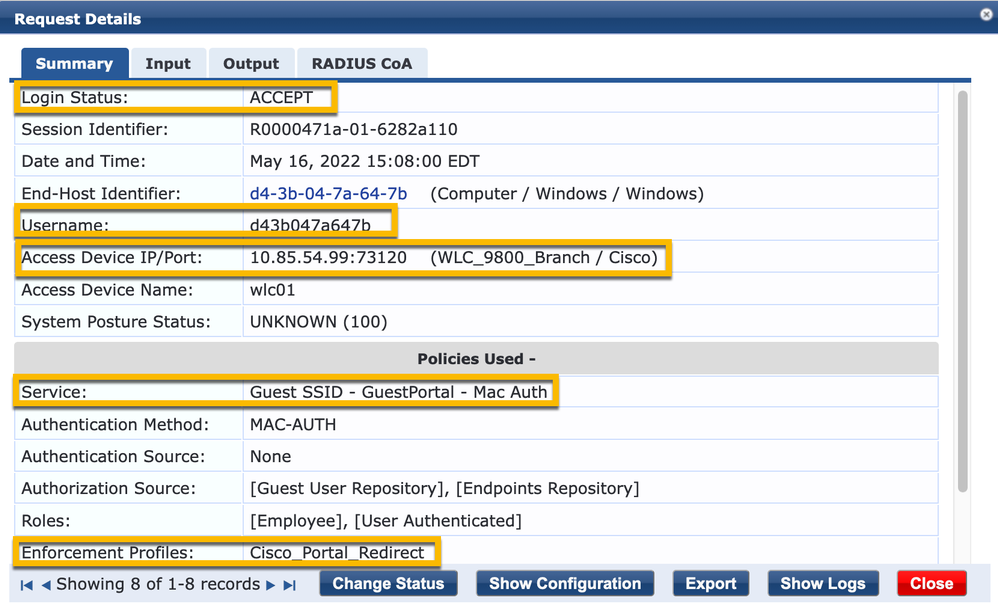

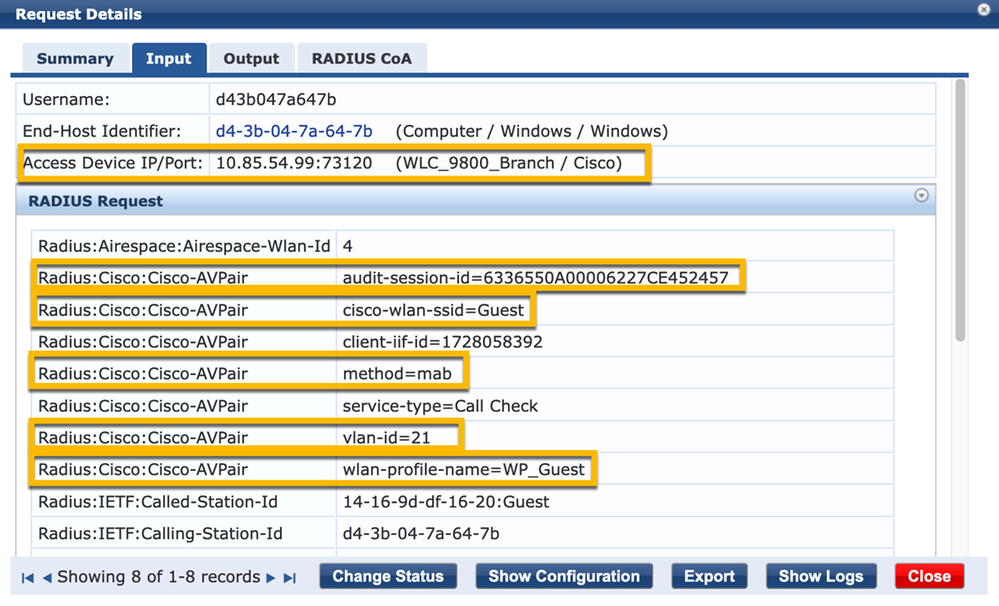

Verificatie - Guest CWA-autorisatieIn CPPM, navigeer aan Live Monitoring > Access Tracker.

De nieuwe Gast gebruiker verbindt en activeert MAB Service.

Tabblad Samenvatting:

Navigeer in hetzelfde dialoogvenster naar het Input tabblad.

Navigeer in hetzelfde dialoogvenster naar het Output tabblad.

Bijlage

BijlageVoor referentiedoeleinden wordt hier een toestandsstroomdiagram weergegeven voor de interacties van Cisco 9800 Foreign, Anchor Controller met RADIUS Server en extern gehoste Guest Portal.

Guest Central Web Verification State Diagram met anker WLC

Guest Central Web Verification State Diagram met anker WLC

Gerelateerde informatie

Gerelateerde informatieHet is belangrijk om op te merken dat de 9800 WLC niet op betrouwbare wijze dezelfde UDP-bronpoort gebruikt voor een gegeven draadloze client-RADIUS-transactie. Dit is iets ClearPass kan gevoelig zijn voor. Het is ook belangrijk om alle RADIUS-taakverdeling te baseren op de client-call-station-id en niet te proberen te vertrouwen op UDP-bronpoort van de WLC-kant.

- Handleiding voor best practices voor Cisco 9800 implementaties

- Understand Catalyst 9800 Wireless Controllers Configuration Model (Inzicht in configuratiemodel van Catalyst 9800 wireless controllers)

- Inzicht in FlexConnect op de Catalyst 9800 wireless controller

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

20-Jun-2024 |

Voeg een opmerking toe over de bronpoort RADIUS-balancering |

2.0 |

22-Jul-2022 |

Eerste vrijgave |

1.0 |

23-Jun-2022 |

Eerste vrijgave |

Bijdrage van

- Igor ManassypovSystems Architect

- Francis GirardArchitect van technische oplossingen

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback