Externe webverificatie op de 9800 WLC configureren en problemen oplossen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u externe webverificatie (EWA) kunt configureren en oplossen op een Catalyst 9800 draadloze LAN-controller (WLC).

Voorwaarden

Dit document veronderstelt dat de Webserver behoorlijk wordt gevormd om externe communicatie toe te staan en de Web-pagina wordt behoorlijk gevormd om alle noodzakelijke parameters voor WLC te verzenden om de gebruiker voor authentiek te verklaren en cliëntzittingen te bewegen om staat in WERKING te stellen.

Opmerking: Aangezien externe resourcetoegang door de WLC wordt beperkt via toegangslijsten, alle scripts, lettertypen, afbeeldingen, enzovoort. die in de webpagina worden gebruikt, moeten worden gedownload en lokaal blijven op de webserver.

De noodzakelijke parameters voor gebruikersverificatie zijn:

- Knop: Deze parameter moet op waarde "4" voor de WLC worden ingesteld om de actie als een verificatiepoging te detecteren.

- doorsturenURL: De waarde in deze parameter wordt door de controller gebruikt om de client naar een specifieke website te leiden na succesvolle verificatie.

- vergissing_flag: Deze parameter wordt gebruikt om aan te geven dat er fouten zijn gemaakt, zoals onvolledige informatie of onjuiste referenties, en voor succesvolle verificaties wordt de parameter ingesteld op "0".

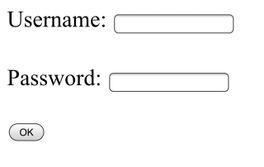

- username: Deze parameter wordt alleen gebruikt voor webauth parameterkaarten, als parameterkaart is ingesteld om toestemming te verlenen, dan kan deze worden genegeerd. Het moet worden ingevuld met de gebruikersnaam voor de draadloze client.

- password (wachtwoord): Deze parameter wordt alleen gebruikt voor webauth parameterkaarten, als parameterkaart is ingesteld om toestemming te verlenen, dan kan deze worden genegeerd. Het wachtwoord moet worden ingevuld met het wachtwoord van de draadloze client.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Hyper Text Markup Language (HTML) webontwikkeling

- Cisco IOS®-XE draadloze functies

- Ontwikkelaarstools voor webbrowsers

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- C980-CL WLC Cisco IOS®-XE versie 17.3.3

- Microsoft Windows Server 2012 met mogelijkheden voor Internet Information Services (IIS)

- 2802 en 9117 access points

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

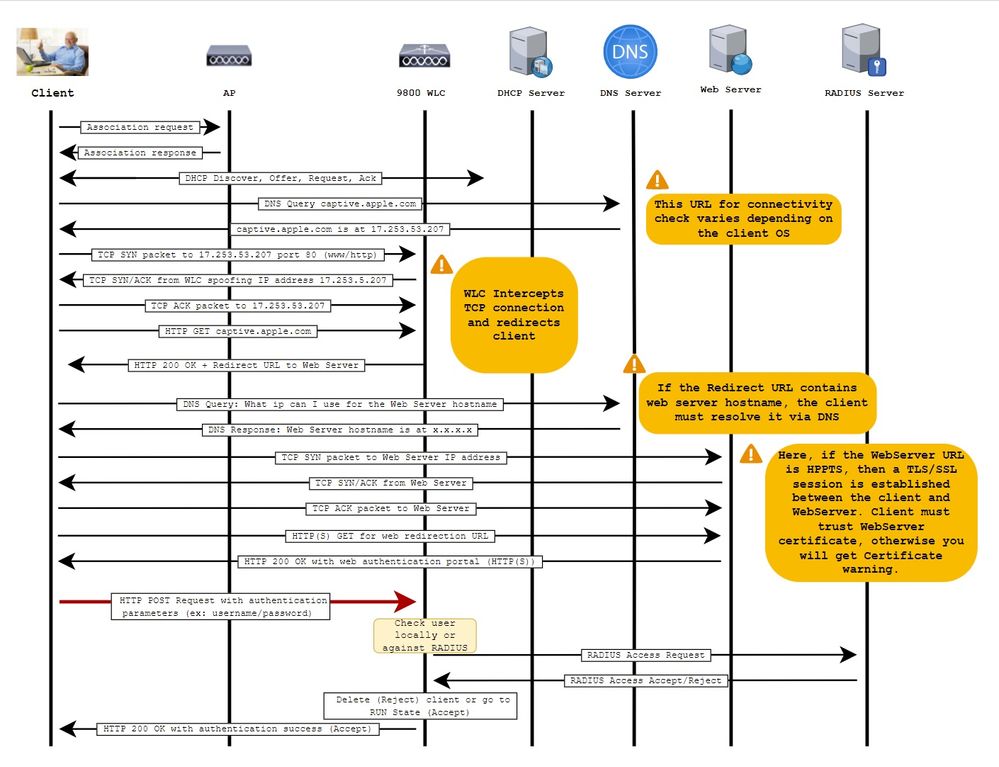

Externe webverificatie maakt gebruik van een webportal dat buiten WLC wordt gehost op een speciale webserver of multifunctionele servers zoals Identity Services Engine (ISE) die granulaire toegang en beheer van webcomponenten mogelijk maken. De handdruk om met succes aan boord van een client naar een externe web authenticatie WLAN wordt weergegeven in de afbeelding. De afbeelding toont opeenvolgende interacties tussen de draadloze client, WLC, Domain Name System (DNS) server die Uniform Resource Location (URL) oplost en Webserver waar WLC gebruikersreferenties lokaal valideert. Deze workflow is handig om eventuele storingscondities op te lossen.

Opmerking: Vóór HTTP POST-oproep van client naar WLC, als beveiligde web-authenticatie is ingeschakeld in de parameter-map en als de WLC geen trustpoint heeft dat is ondertekend door een vertrouwde certificeringsinstantie, dan wordt een veiligheidswaarschuwing weergegeven in de browser. De client moet deze waarschuwing omzeilen en opnieuw indienen van het formulier accepteren, zodat de controller clientsessies in RUN-staat kan plaatsen.

Configureren

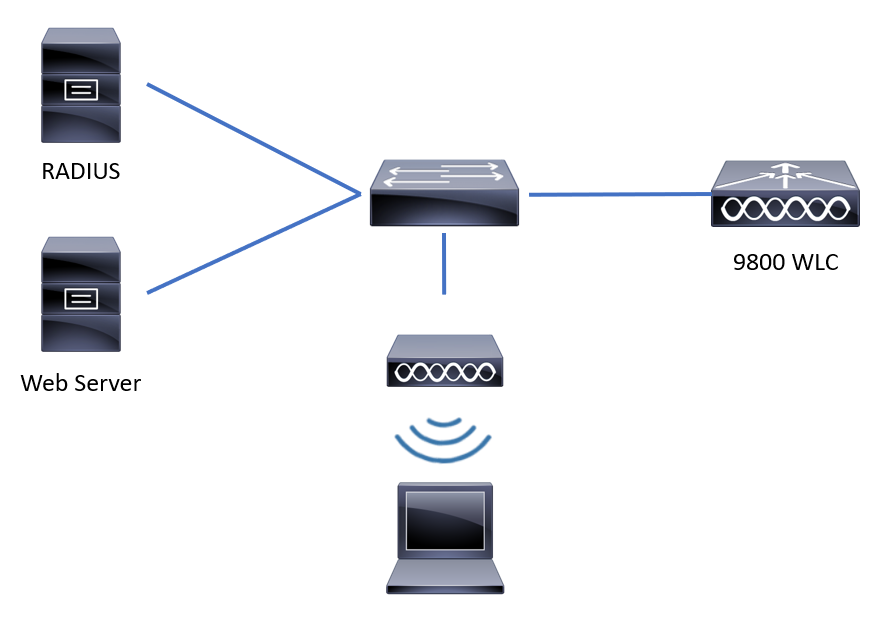

Netwerkdiagram

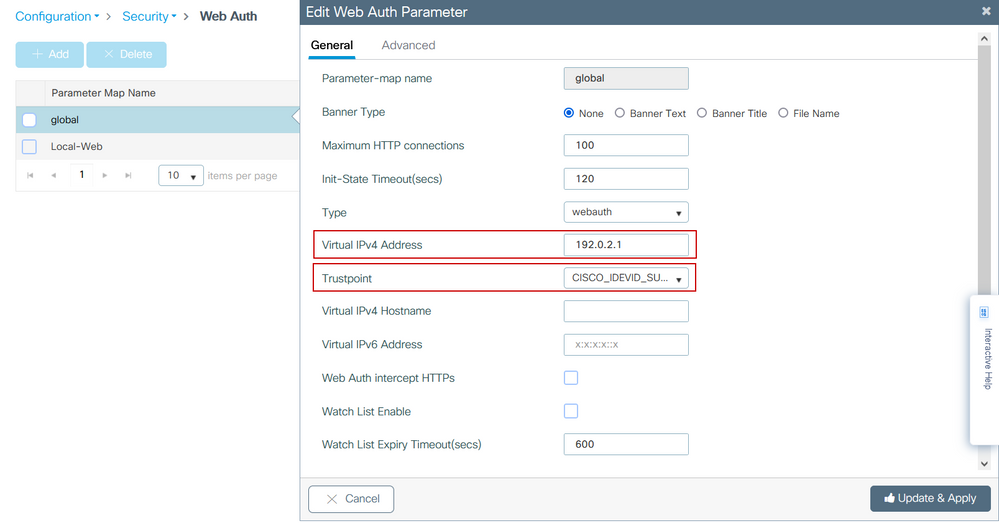

Instellingen webparameter configureren

Stap 1. Navigeer naar Configuration > Security > Web Auth en kies de globale parameterkaart. Controleer of het virtuele IPv4-adres en het virtuele Trustpoint zijn geconfigureerd om de juiste omleidingsfuncties te bieden. Als IPv6 in uw netwerk is ingeschakeld, is het ook verplicht om een virtueel IPv6-adres te configureren. Zonder virtuele IP’s vindt de omleiding mogelijk niet plaats en kunnen aanmeldingsgegevens op een onveilige manier worden verzonden.

Opmerking: Standaard gebruiken browsers een HTTP-website om een omleidingsproces te starten. Als er een HTTPS-omleiding nodig is, moet Web Auth Intercept HTTP worden gecontroleerd. deze configuratie wordt echter niet aanbevolen omdat het CPU-gebruik toeneemt.

CLI-configuratie:

9800#configure terminal 9800(config)#parameter-map type webauth global 9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 9800(config-params-parameter-map)#trustpoint CISCO_IDEVID_SUDI

9800(config-params-parameter-map)#secure-webauth-disable

9800(config-params-parameter-map)#webauth-http-enable

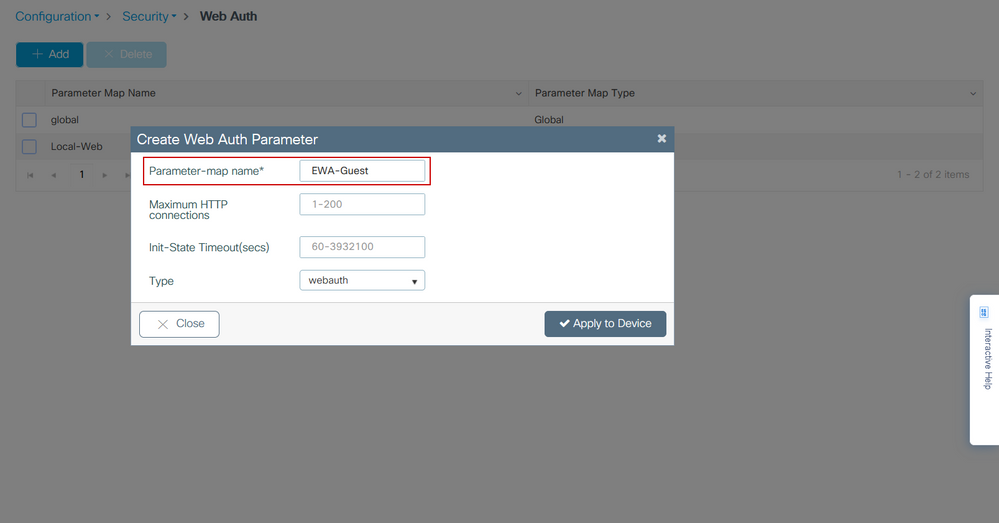

Stap 2. Selecteer + Add en vorm een naam voor de nieuwe parameterkaart die naar de externe server wijst. U kunt desgewenst het maximale aantal HTTP-verificatiefouten configureren voordat de client wordt uitgesloten en de tijd (in seconden) die een client kan blijven gebruiken voor webverificatie.

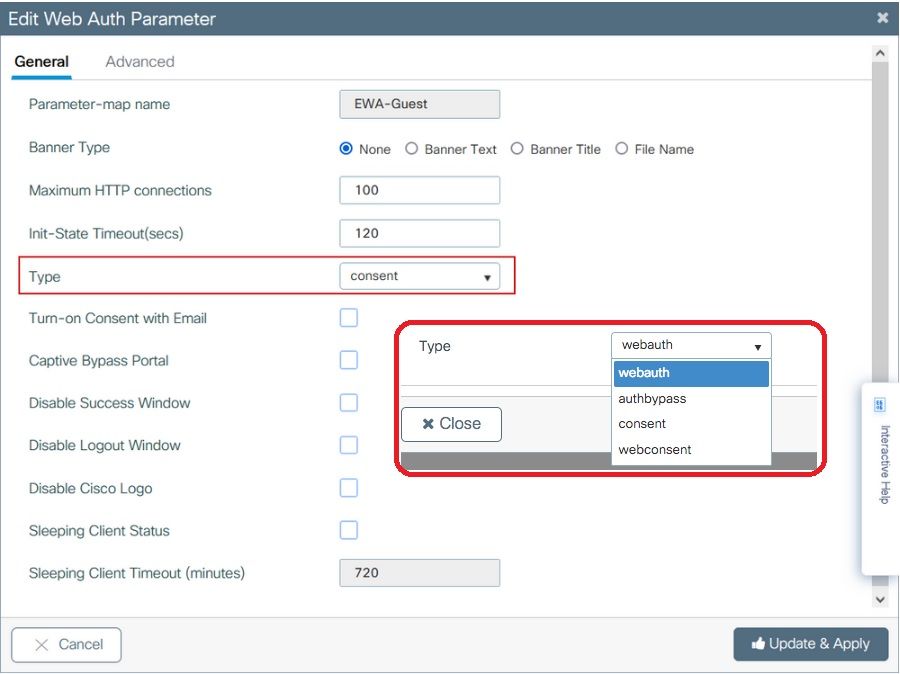

Stap 3. Selecteer de nieuwe parameterkaart en configureer het verificatietype op het tabblad Algemeen in de vervolgkeuzelijst Type.

- Parameter-map naam = Naam toegewezen aan de WebAuth Parameter kaart

- Maximum aantal HTTP-verbindingen = aantal verificatiefouten voordat client wordt uitgesloten

- Init-State Time-out (seconden) = seconden dat een client kan worden ingeschakeld voor webverificatie

- Type = Type webverificatie

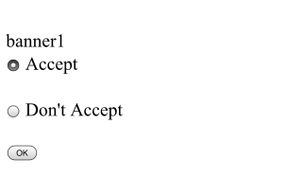

| webauth | overschrijven | toestemmen | webtoestemming |

|

De client maakt verbinding met de SSID en krijgt een IP-adres, dan de 9800 WLC controleert of het MAC-adres de lidstaat netwerk, zo ja, wordt het verplaatst om de staat uit te voeren, als dit niet het geval is niet toegestaan om toe te treden. (Het valt niet terug naar web authenticatie) |

|

|

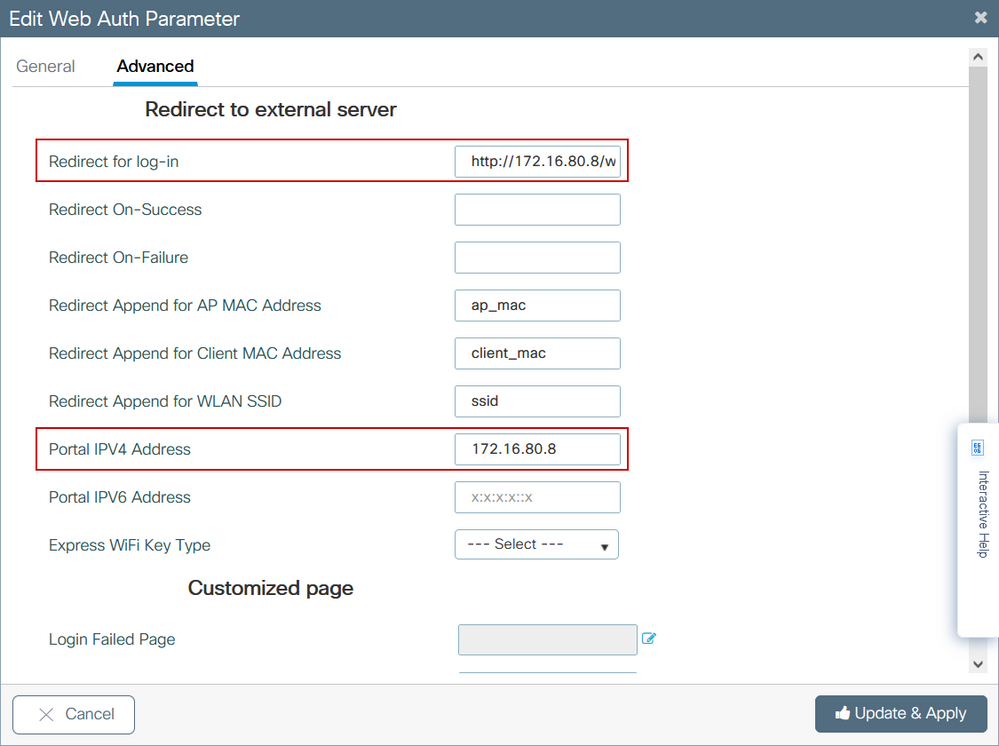

Stap 4. Voer op het tabblad Geavanceerd de Redirect for log-in en het IPV4-portaal in met respectievelijk de specifieke URL van de serversite en het IP-adres.

CLI-configuratie voor stappen 2, 3 en 4:

9800(config)#parameter-map type webauth EWA-Guest 9800(config-params-parameter-map)#type consent 9800(config-params-parameter-map)#redirect for-login http://172.16.80.8/webauth/login.html 9800(config-params-parameter-map)#redirect portal ipv4 172.16.80.8

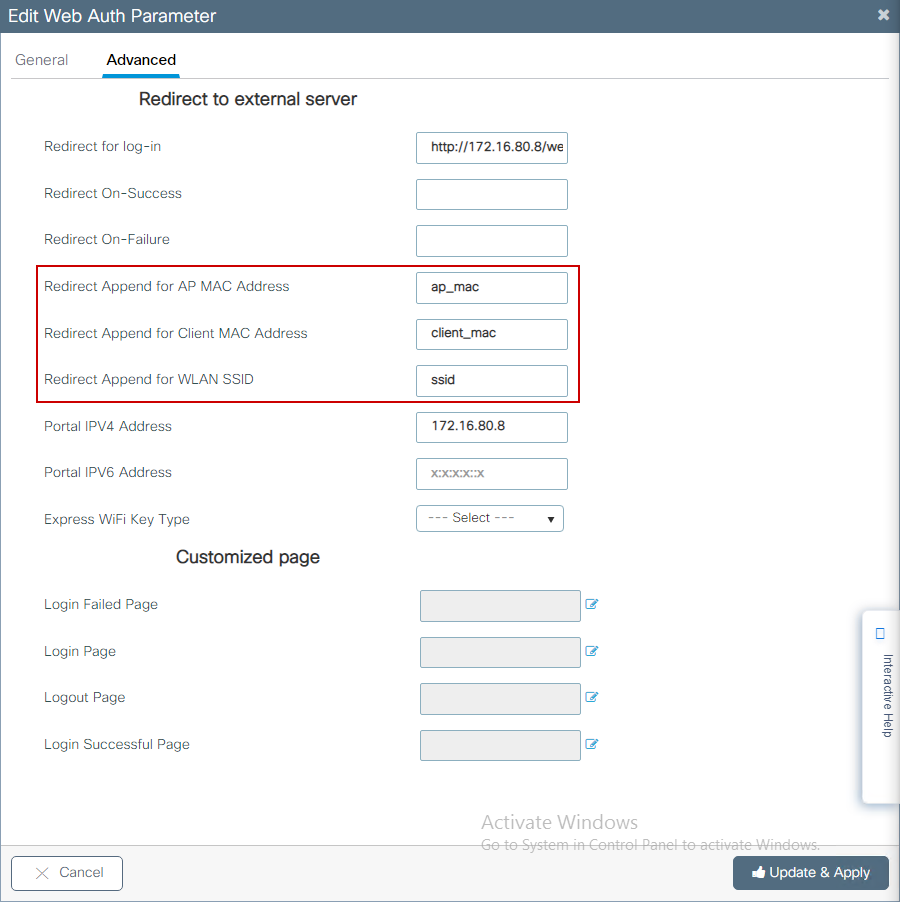

Stap 5. (Optioneel) WLC kan de extra parameters verzenden via Query String. Dit is vaak nodig om 9800 compatibel te maken met externe portals van derden. In de velden "Redirect Append for AP MAC Address", "Redirect Append for Client MAC Address" en "Redirect Append for WLAN SSID" kunnen extra parameters worden toegevoegd aan de redirect ACL met een aangepaste naam. Selecteer de nieuwe parameterkaart en navigeer naar het tabblad Advanced, configureer de naam voor de benodigde parameters. De beschikbare parameters zijn:

- AP MAC-adres (in a:bb:cc:dd:ee:ff-indeling)

- MAC-adres client (in aa:bb:cc:dd:ee:ff-indeling)

- SSID-naam

CLI-configuratie:

9800(config)#parameter-map type webauth EWA-Guest

9800(config-params-parameter-map)#redirect append ap-mac tag ap_mac

9800(config-params-parameter-map)#redirect append wlan-ssid tag ssid

9800(config-params-parameter-map)#redirect append client-mac tag client_mac

In dit voorbeeld resulteert de omleiding URL verzonden naar de client in:

http://172.16.80.8/webauth/consent.html?switch_url=http://192.0.2.1/login.html&ap_mac=&ssid=&client_mac=

Opmerking: wanneer u het IPV4-adres toevoegt informatie het voegt automatisch een ACL toe die het verkeer HTTP en HTTPS van de draadloze cliënten aan de externe server van de Webauthentificatie toestaat, zodat moet u geen extra pre-auth ACL vormen Voor het geval dat u verscheidene IP adressen of URLs zou willen toestaan, de enige optie is een filter te vormen URL zodat om het even welke IP aanpassing van bepaalde URL's worden toegestaan alvorens de authentificatie plaatsvindt. Het is niet mogelijk om meer dan één portaal IP-adres statisch toe te voegen, tenzij u URL-filters gebruikt.

Opmerking: Global parameter map is de enige waar u virtuele IPv4 en IPv6 adres, Webauth onderscheppen HTTPs, captive bypass portal, watch list activeren en kijken naar lijst vervaltijd instellingen.

Samenvatting van CLI-configuratie:

Lokale webserver

parameter-map type webauth <web-parameter-map-name>

type { webauth | authbypass | consent | webconsent }

timeout init-state sec 300

banner text ^Cbanner login^C

Externe webserver

parameter-map type webauth <web-parameter-map-name> type webauth timeout init-state sec 300 redirect for-login <URL-for-webauth> redirect portal ipv4 <external-server's-IP max-http-conns 10

AAA-instellingen configureren

Deze configuratie sectie is alleen nodig voor parameters kaarten die zijn geconfigureerd voor ofwel webauth of webconsent authenticatie type.

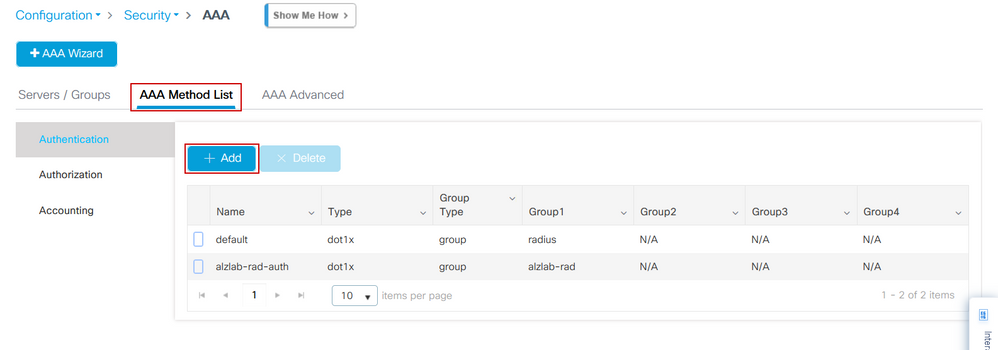

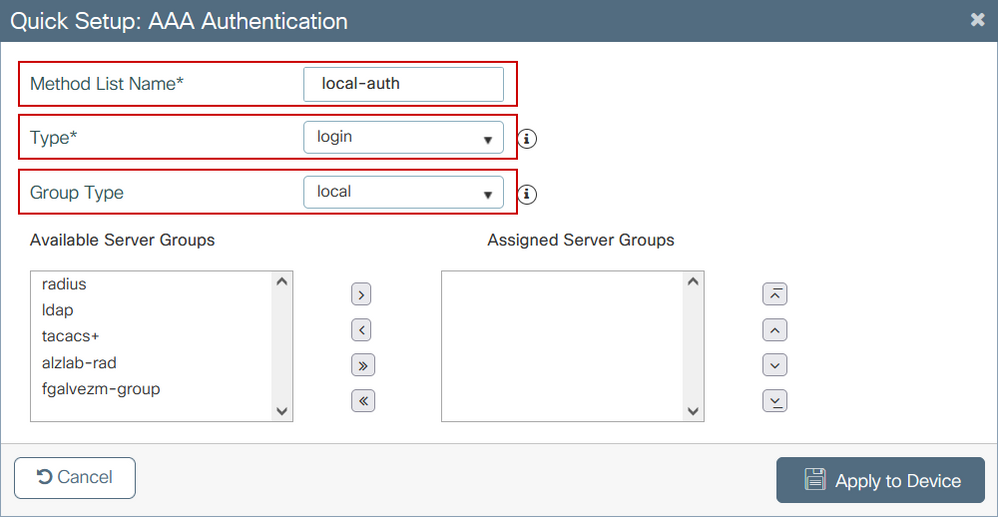

Stap 1. Navigeer naar Configuration > Security > AAA en selecteer vervolgens AAA Method List. Configureer een nieuwe methodelijst, selecteer + Add en vul de lijstdetails in. Zorg ervoor dat Type is ingesteld op "login" zoals in de afbeelding.

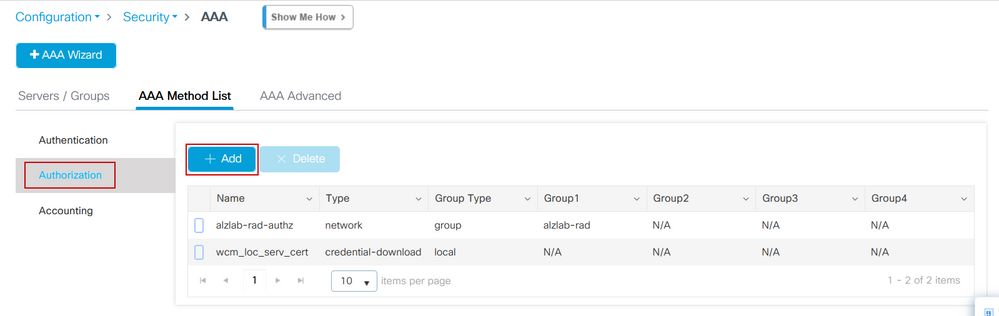

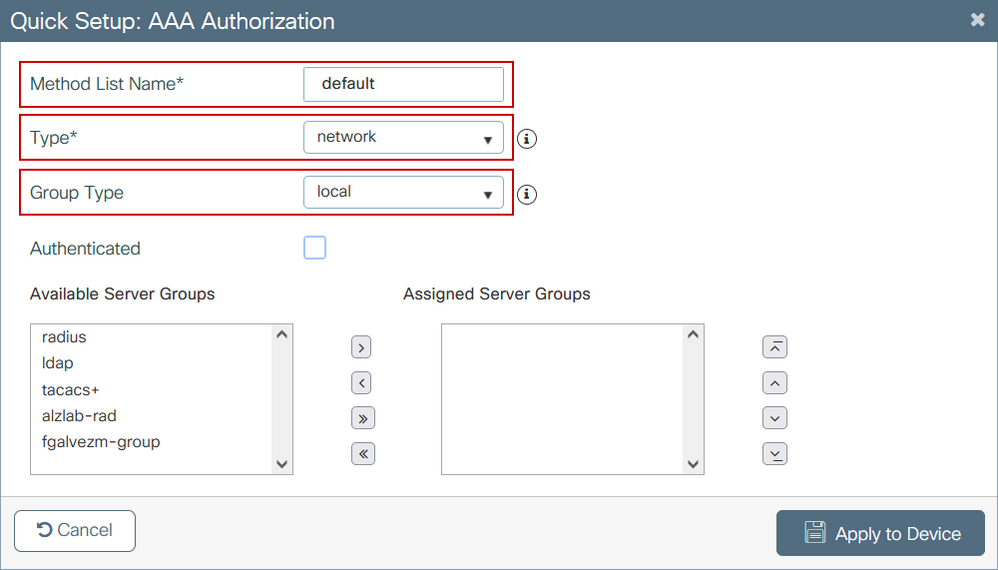

Stap 2. Selecteer Autorisatie en selecteer vervolgens + Add om een nieuwe methodelijst te maken. Geef het de standaardnaam met Type als netwerk zoals in de afbeelding.

Opmerking: Aangezien het door het controlemechanisme tijdens WLAN Layer 3 veiligheidsconfiguratie wordt geadverteerd: Zorg ervoor dat de configuratie "aaa autorisatienetwerk standaard lokaal" op het apparaat aanwezig is, zodat de Local Login Method List werkt. Dit betekent dat de lijst van de vergunningsmethode met standaard naam moet worden bepaald om lokale web-authenticatie behoorlijk te vormen. In deze sectie, wordt deze bepaalde lijst van de vergunningsmethode gevormd.

CLI-configuratie voor stappen 1 en 2:

9800(config)#aaa new-model

9800(config)#aaa authentication login local-auth local

9800(config)#aaa authorization network default local

Opmerking: Als externe RADIUS-verificatie nodig is, leest u deze instructies met betrekking tot de RADIUS-serverconfiguratie op 9800 WLC’s: AAA-configuratie op 9800 WLC. Zorg ervoor dat de lijst met verificatiemethoden is ingesteld op "login" als type in plaats van dot1x.

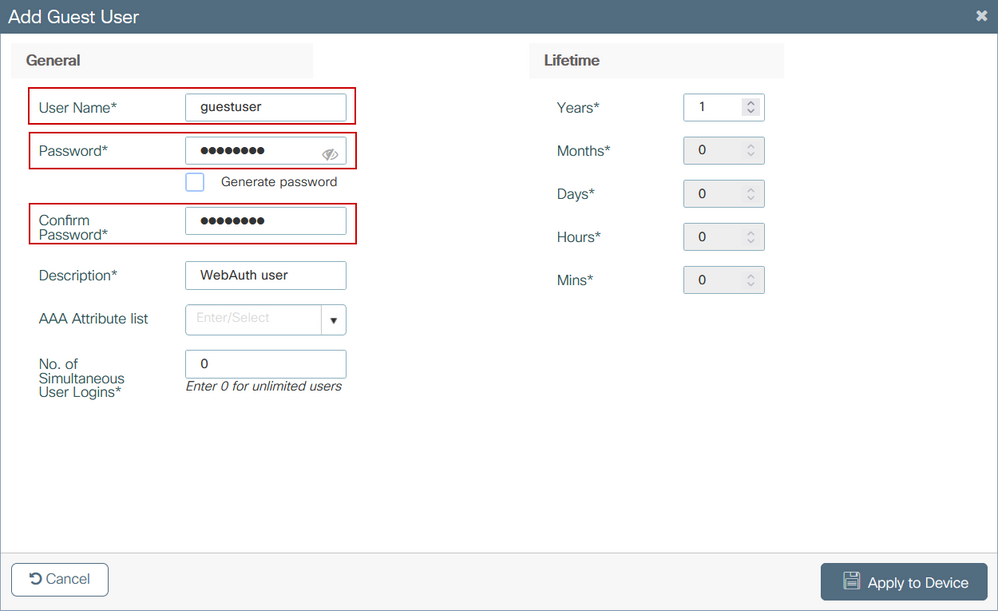

Stap 3. Navigeer naar Configuration > Security > Guest User. Selecteer + Add en configureer de details van de gastgebruikersaccount.

CLI-configuratie:

9800(config)#user-name guestuser

9800(config-user-name)#description "WebAuth user"

9800(config-user-name)#password 0

9800(config-user-name)#type network-user description "WebAuth user" guest-user lifetime year 1

If permanent users are needed then use this command:

9800(config)#username guestuserperm privilege 0 secret 0

Stap 4. (optioneel) Bij de definitie van de parameterkaart worden automatisch een aantal toegangscontrolelijsten (ACL’s) gemaakt. Deze ACL’s worden gebruikt om te definiëren welk verkeer een omleiding naar webserver veroorzaakt en welk verkeer door mag gaan. Als er specifieke vereisten zijn, zoals meerdere IP-adressen van webservers of URL-filters, navigeer dan naar Configuration > Security > ACL selecteer + Add en definieer de nodige regels. de vergunningen verklaringen worden opnieuw gericht terwijl ontkennen de verklaringen verkeer door bepalen.

Automatisch gemaakte ACL-regels zijn:

alz-9800#show ip access-list

Extended IP access list WA-sec-172.16.80.8

10 permit tcp any host 172.16.80.8 eq www

20 permit tcp any host 172.16.80.8 eq 443

30 permit tcp host 172.16.80.8 eq www any

40 permit tcp host 172.16.80.8 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any (1288 matches)

Extended IP access list WA-v4-int-172.16.80.8

10 deny tcp any host 172.16.80.8 eq www

20 deny tcp any host 172.16.80.8 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

Beleid en tags configureren

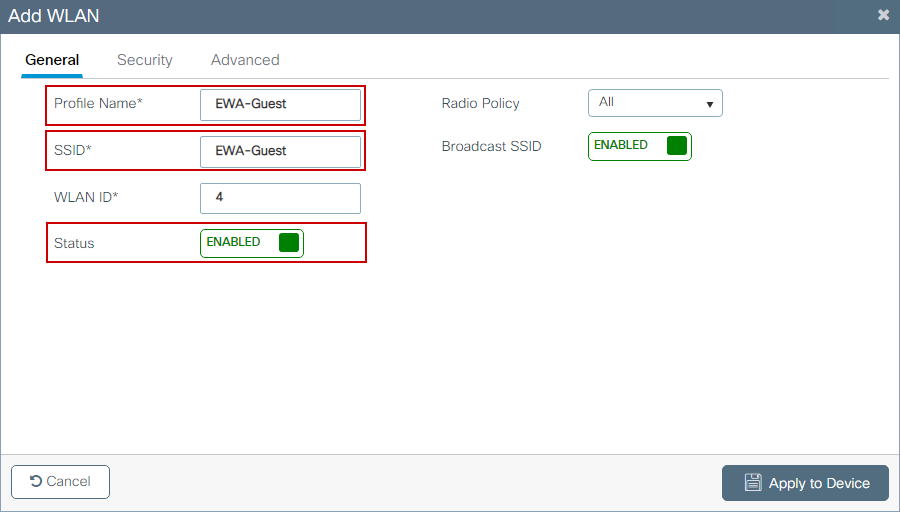

Stap 1. Navigeer naar Configuration > Tags & profielen > WLAN’s, selecteer + Add om een nieuw WLAN te maken. Definieer profiel en SSID naam, en Status in het tabblad Algemeen.

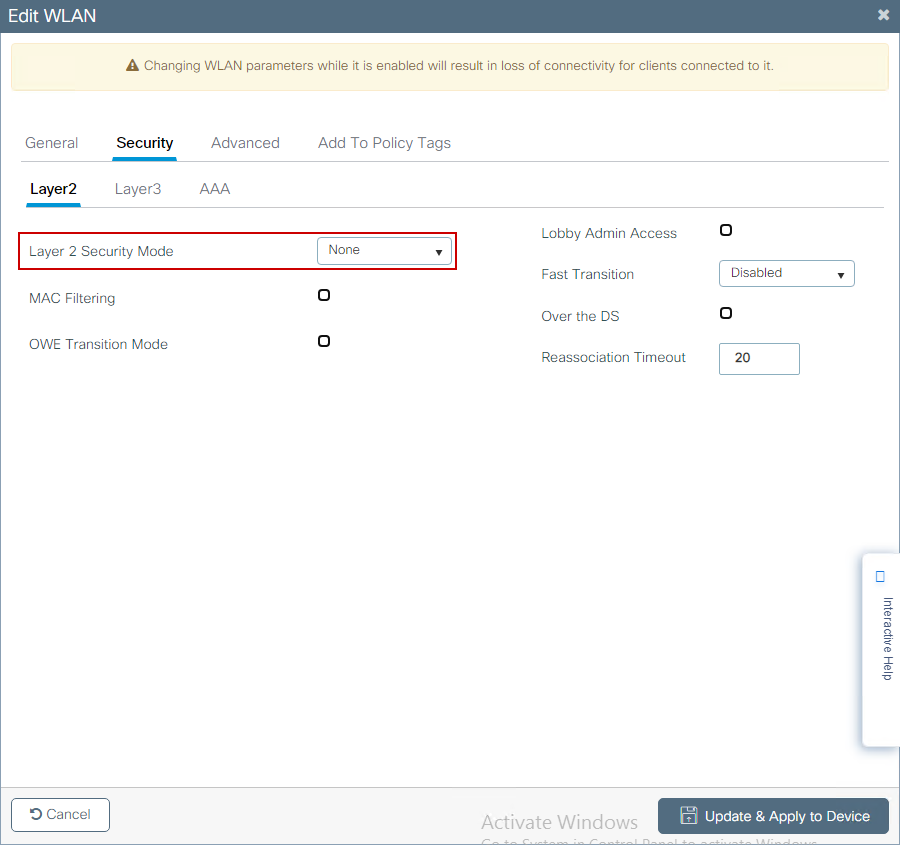

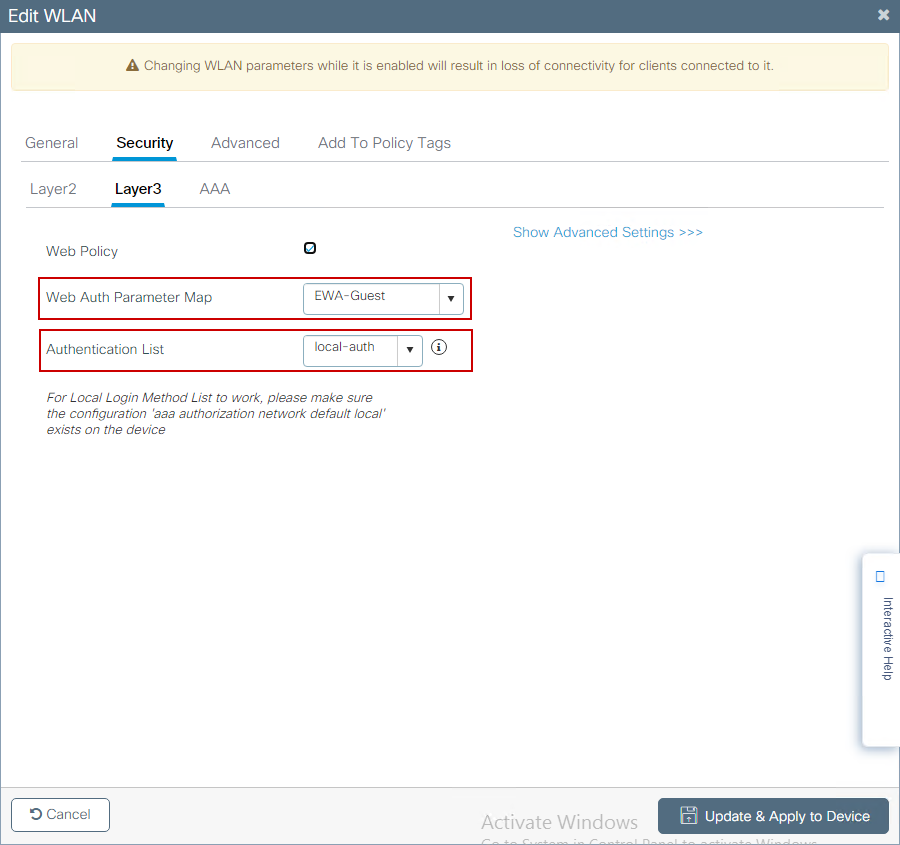

Stap 2. Selecteer het tabblad Security en stel Layer 2-verificatie in op Geen als u geen verificatie via het luchtcoderingsmechanisme nodig hebt. In Layer 3 selecteert u het veld Web Policy, selecteert u de parameterkaart in het vervolgkeuzemenu en kiest u de verificatielijst in het vervolgkeuzemenu. Als een aangepaste ACL eerder is gedefinieerd, selecteert u Geavanceerde instellingen tonen en selecteert u de juiste ACL in het vervolgkeuzemenu.

CLI-configuraties:

9800(config)#wlan EWA-Guest 4 EWA-Guest

9800(config-wlan)# no security ft adaptive

9800(config-wlan)# no security wpa

9800(config-wlan)# no security wpa wpa2

9800(config-wlan)# no security wpa wpa2 ciphers aes

9800(config-wlan)# no security wpa akm dot1x

9800(config-wlan)# security web-auth

9800(config-wlan)# security web-auth authentication-list local-auth

9800(config-wlan)# security web-auth parameter-map EWA-Guest

9800(config-wlan)# no shutdown

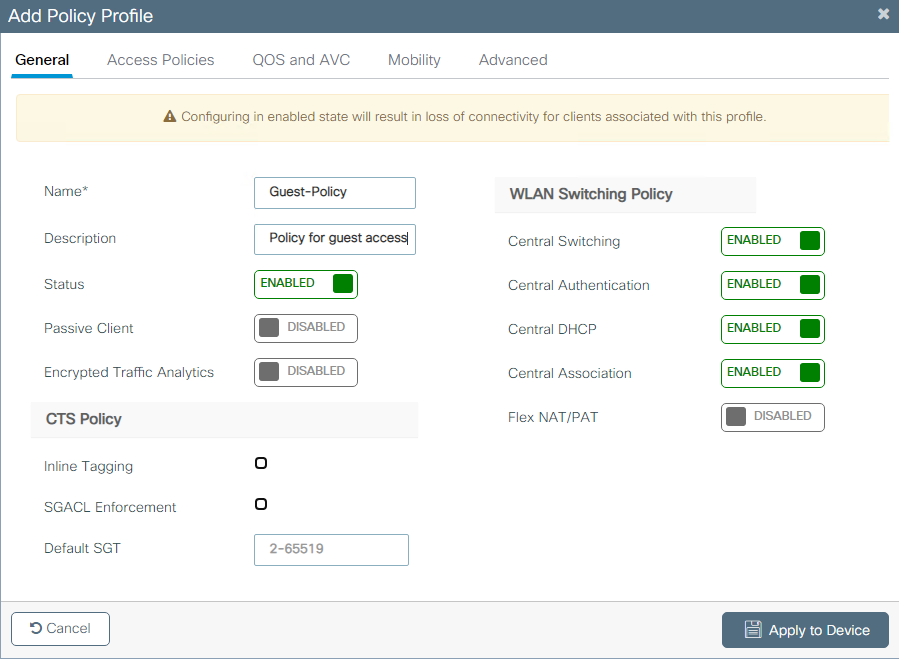

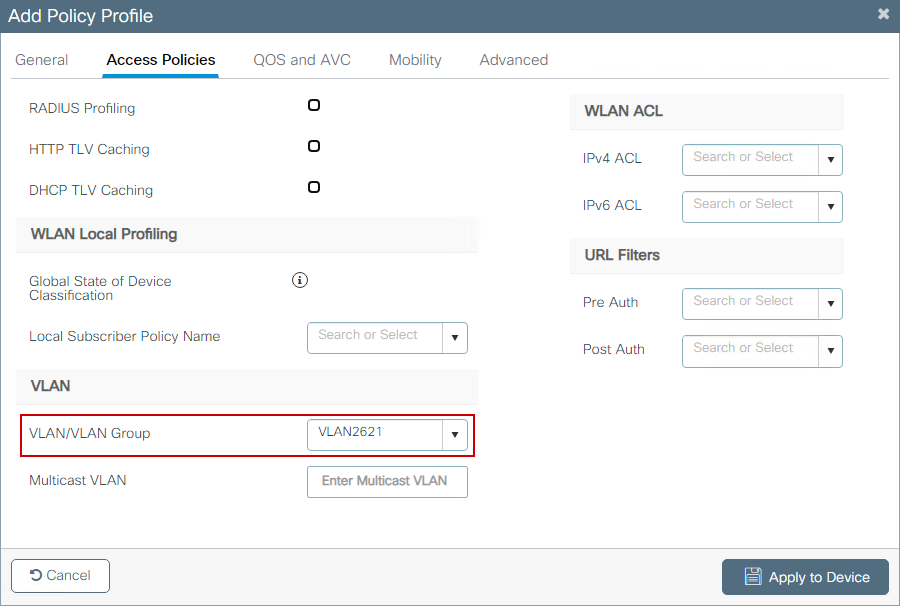

Stap 3. Navigeer naar Configuration > Tags & profielen > Policy en selecteer + Add. Definieer de beleidsnaam en -status; Zorg ervoor dat de centrale instellingen onder WLAN-switchingbeleid zijn ingeschakeld voor lokale toegangspunten. Selecteer in het tabblad Toegangsbeleid het juiste VLAN in het vervolgkeuzemenu VLAN/VLAN-groep zoals in de afbeelding.

CLI-configuratie:

9800(config)#wireless profile policy Guest-Policy

9800(config-wireless-policy)#description "Policy for guest access"

9800(config-wireless-policy)#vlan VLAN2621

9800(config-wireless-policy)#no shutdown

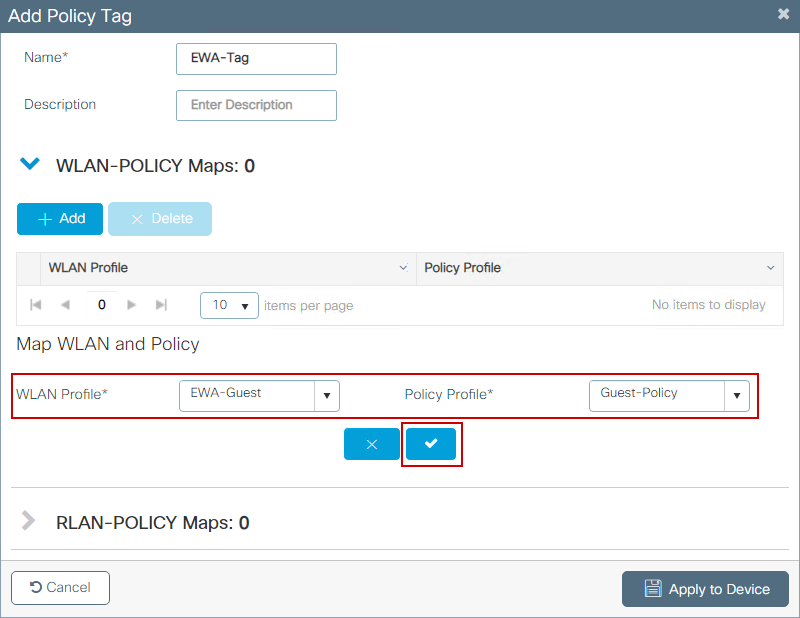

Stap 4. Navigeer naar Configuration > Tags & profielen > Tags, selecteer op het tabblad Policy + Add. Definieer een tagnaam en selecteer vervolgens onder WLAN-POLICY Maps + Add en voeg het eerder gemaakte WLAN- en beleidsprofiel toe.

CLI-configuratie:

9800(config)#wireless tag policy EWA-Tag

9800(config-policy-tag)#wlan EWA-Guest policy Guest-Policy

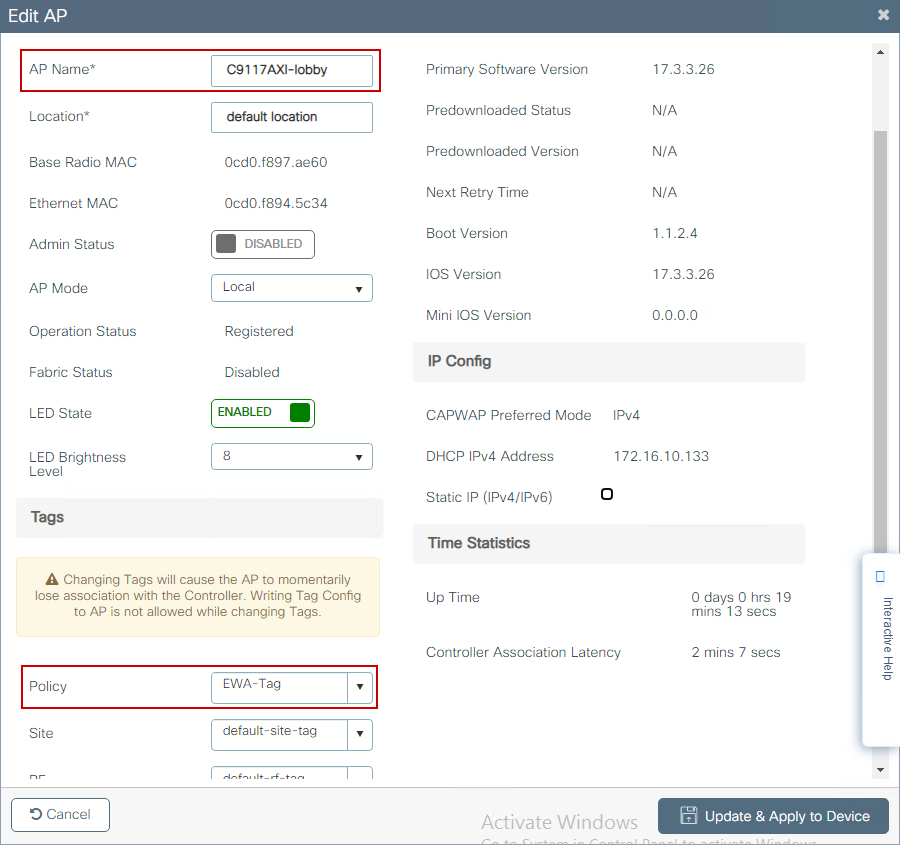

Stap 5. Navigeer naar Configuration > Wireless > Access points en selecteer het toegangspunt dat wordt gebruikt om deze SSID uit te zenden. Selecteer in het menu AP bewerken de nieuwe tag in het vervolgkeuzemenu Beleid.

Als meerdere AP's tegelijkertijd getagd moeten worden, zijn er twee opties beschikbaar:

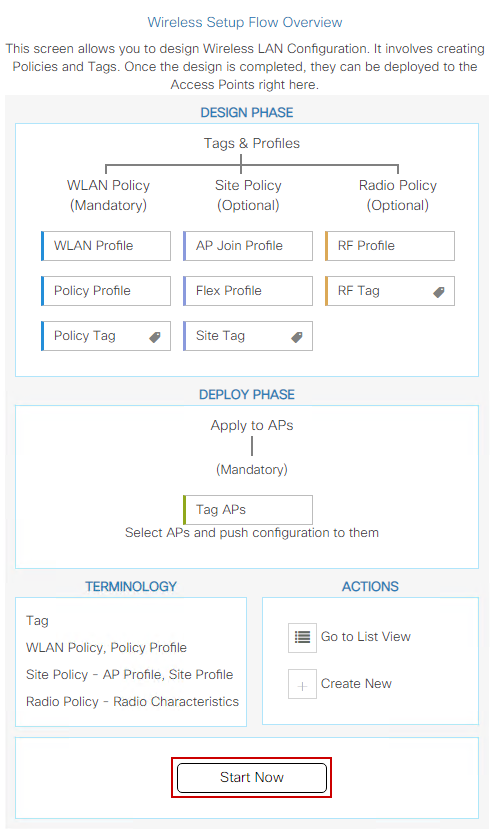

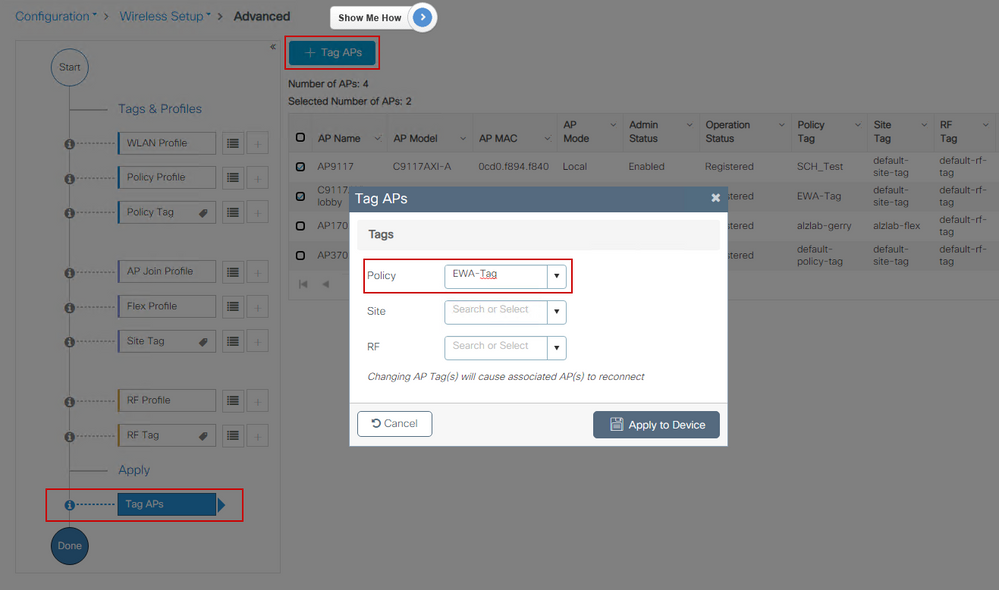

Optie A. Navigeer naar Configuratie > Draadloze Setup > Geavanceerd en selecteer Nu starten om de lijst van het configuratiemenu weer te geven. Selecteer het lijstpictogram naast Tag AP's, dit geeft de lijst weer van alle AP's in Join state, controleer de benodigde AP's en selecteer vervolgens + Tag AP's, selecteer de gemaakte Policy Tag in het uitrolmenu.

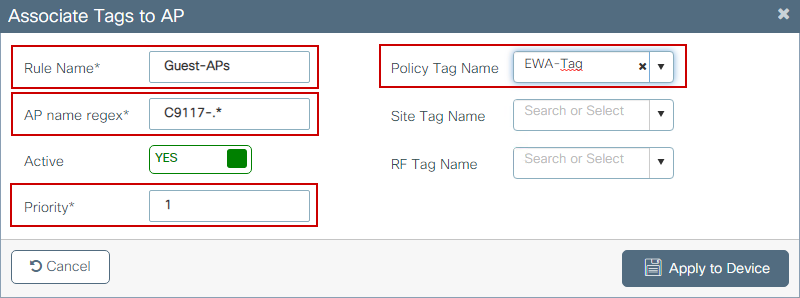

Optie B. Navigeren naar Configuratie > Tags & profielen > Tags. Selecteer vervolgens het tabblad AP. Selecteer op het tabblad Filter de optie + Toevoegen. Definieer regelnaam, AP-naam regex (met deze instelling kan de controller definiëren welke AP's zijn gelabeld), prioriteit (lagere getallen hebben een hogere prioriteit) en noodzakelijke tags.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt:

9800#show running-config wlan 9800#show running-config aaa 9800#show aaa servers

9800#show ap tag summary

9800#show ap nameconfig general

9800#show ap nametag detail

9800#show wlan [summary | id | name | all]

9800#show wireless tag policy detailed

9800#show wireless profile policy detailed

Controleer de status en beschikbaarheid van de http server met de status van de ip http server:

9800#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

[...]

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: rsa-aes-cbc-sha2 rsa-aes-gcm-sha2

dhe-aes-cbc-sha2 dhe-aes-gcm-sha2 ecdhe-rsa-aes-cbc-sha2

ecdhe-rsa-aes-gcm-sha2 ecdhe-ecdsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1

HTTP secure server client authentication: Disabled

HTTP secure server PIV authentication: Disabled

HTTP secure server PIV authorization only: Disabled

HTTP secure server trustpoint: CISCO_IDEVID_SUDI

HTTP secure server peer validation trustpoint:

HTTP secure server ECDHE curve: secp256r1

HTTP secure server active session modules: ALL

Verifieer ACL-plumb naar clientsessie met deze opdrachten:

9800#show platform software wireless-client chassis active R0 mac-address

ID : 0xa0000002

MAC address : aaaa.bbbb.cccc

Type : Normal

Global WLAN ID : 4

SSID : EWA-Guest

Client index : 0

Mobility state : Local

Authentication state : L3 Authentication

VLAN ID : 2621

[...]

Disable IPv6 traffic : No

Dynamic policy template : 0x7b 0x73 0x0b 0x1e 0x46 0x2a 0xd7 0x8f 0x23 0xf3 0xfe 0x9e 0x5c 0xb0 0xeb 0xf8

9800#show platform software cgacl chassis active F0

Template ID Group Index Lookup ID Number of clients

---------------------------------------------------------------------------------------------------------------------------------------------

0x7B 0x73 0x0B 0x1E 0x46 0x2A 0xD7 0x8F 0x23 0xF3 0xFE 0x9E 0x5C 0xB0 0xEB 0xF8 0x0000000a 0x0000001a 1

9800#show platform software cgacl chassis active F0 group-idx

acl

Acl ID Acl Name CGACL Type Protocol Direction Sequence

---------------------------------------------------------------------------------------------------------

16 IP-Adm-V6-Int-ACL-global Punt IPv6 IN 1

25 WA-sec-172.16.80.8 Security IPv4 IN 2

26 WA-v4-int-172.16.80.8 Punt IPv4 IN 1

19 implicit_deny Security IPv4 IN 3

21 implicit_deny_v6 Security IPv6 IN 3

18 preauth_v6 Security IPv6 IN 2

Problemen oplossen

Altijd-aan-traceren

WLC 9800 biedt ALTIJD-ON traceermogelijkheden. Dit zorgt ervoor dat alle aan de client gerelateerde fouten, waarschuwingen en meldingen op het niveau constant worden vastgelegd en u kunt logbestanden bekijken voor een incident of storing nadat het is opgetreden.

Opmerking: Gebaseerd op het volume van gegenereerde logboeken kunt u teruggaan van enkele uren tot meerdere dagen.

Om de sporen te bekijken die 9800 WLC standaard heeft verzameld, kunt u via SSH/Telnet verbinding maken met de 9800 WLC en deze stappen lezen (zorg ervoor dat u de sessie aan een tekstbestand registreert).

Stap 1. Controleer de huidige controllertijd zodat u de logbestanden kunt volgen in de tijd terug naar toen het probleem zich voordeed.

9800#show clock

Stap 2. Verzamel syslogs van de controllerbuffer of externe syslog zoals die door de systeemconfiguratie wordt gedicteerd. Dit geeft een snel overzicht van de gezondheid van het systeem en eventuele fouten.

9800#show logging

Stap 3. Controleer of de debug-voorwaarden zijn ingeschakeld.

9800#show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Opmerking: Als u een voorwaarde in de lijst ziet, betekent dit dat de sporen zijn aangemeld om het debug-niveau te bereiken voor alle processen die de ingeschakelde voorwaarden ervaren (mac-adres, IP-adres, enzovoort). Dit zou het volume van de boomstammen doen toenemen. Daarom wordt aanbevolen om alle voorwaarden te wissen wanneer niet actief debuggen.

Stap 4. De aanname dat het te testen mac-adres niet als voorwaarde in Stap 3 is vermeld. Verzamel de altijd beschikbare meldingen op het niveau voor het specifieke mac-adres.

9800# show logging profile wireless filter [mac | ip] [

|

] to-file always-on-

U kunt de inhoud op de sessie weergeven of u kunt het bestand kopiëren naar een externe TFTP-server.

9800# more bootflash:always-on-

or

9800# copy bootflash:always-on-

tftp://

/

/always-on-

Voorwaardelijke debugging en radio actieve tracering

Als de altijd-on sporen u niet genoeg informatie geven om de trigger voor het probleem dat wordt onderzocht te bepalen, kunt u voorwaardelijke debugging inschakelen en Radio Active (RA)-spoor opnemen, dat debug level traces biedt voor alle processen die interacteren met de gespecificeerde voorwaarde (client mac-adres in dit geval). Lees deze stappen om voorwaardelijke debugging in te schakelen.

Stap 1. Zorg ervoor dat er geen debug-voorwaarden zijn ingeschakeld.

9800#clear platform condition all

Stap 2. Schakel de debug-voorwaarde in voor het draadloze client-MAC-adres dat u wilt controleren.

Met deze opdrachten wordt het opgegeven MAC-adres 30 minuten (1800 seconden) bewaakt. U kunt deze tijd optioneel tot 2085978494 seconden verlengen.

9800#debug wireless mac

{monitor-time

}

Opmerking: Als u meer dan één client tegelijk wilt bewaken, voert u debug draadloze mac-opdracht uit per mac-adres.

Opmerking: De draadloze clientactiviteit wordt niet weergegeven op de terminalsessie, aangezien alle logbestanden intern worden gebufferd om later te worden bekeken.

Stap 3. Reproduceer het probleem of gedrag dat u wilt controleren.

Stap 4. Stop de debug als het probleem wordt gereproduceerd voordat de standaardtijd of de ingestelde monitortijd is verstreken.

9800#no debug wireless mac

Zodra de monitor-tijd is verstreken of de debug-radio is gestopt, genereert de 9800 WLC een lokaal bestand met de naam:

ra_trace_MAC_aabbcccc_HMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 5. Verzamel het bestand van de mac-adresactiviteit. U kunt het ra-spoor .log naar een externe server kopiëren of de uitvoer rechtstreeks op het scherm weergeven.

Controleer de naam van het RA traces bestand.

9800#dir bootflash: | inc ra_trace

Kopieert het bestand naar een externe server:

9800#copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/ra-FILENAME.txt

Geef de inhoud weer:

9800#more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 6. Als de worteloorzaak nog niet duidelijk is, verzamel de interne logboeken die een meer breedsprakige mening van debug niveaulogboeken zijn. U hoeft de client niet opnieuw te debuggen, aangezien de opdracht debug-logbestanden biedt die al zijn verzameld en intern zijn opgeslagen.

9800#show logging profile wireless internal filter [mac | ip] [

|

] to-file ra-internal-

.txt

Opmerking: Deze opdrachtoutput retourneert sporen voor alle registratieniveaus voor alle processen en is behoorlijk omvangrijk. Neem contact op met Cisco TAC om te helpen bij het doorlopen van deze sporen.

9800#copy bootflash:ra-internal-

.txt tftp://

/ra-internal-

.txt

Geef de inhoud weer:

9800#more bootflash:ra-internal-

.txt

Stap 7. Verwijder de debug-voorwaarden.

Opmerking: Zorg ervoor dat u altijd de debug-voorwaarden na een probleemoplossingssessie verwijdert.

Ingesloten pakketvastlegging

9800 controleurs kunnen pakketten native snuiven; dit maakt probleemoplossing gemakkelijker als control plane pakketverwerking zichtbaarheid.

Stap 1. Definieer een ACL om interessant verkeer te filteren. Voor webverificatie wordt aanbevolen verkeer van en naar de webserver toe te staan, evenals verkeer van en naar een paar AP’s waarop clients zijn aangesloten.

9800(config)#ip access-list extended EWA-pcap

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

Stap 2. Bepaal de parameters voor de monitoropname. Zorg ervoor dat het verkeer van het controlevliegtuig in beide richtingen wordt toegelaten, verwijst de interface naar de fysieke opstraalverbinding van uw controlemechanisme.

9800#monitor capture EWA buffer size

9800#monitor capture EWA access-list EWA-pcap

9800#monitor capture EWA control-plane both interface

both

9800#show monitor capture EWA

Status Information for Capture EWA

Target Type:

Interface: Control Plane, Direction: BOTH

Interface: TenGigabitEthernet0/1/0, Direction: BOTH

Status : Inactive

Filter Details:

Access-list: EWA-pcap

Inner Filter Details:

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Packet sampling rate: 0 (no sampling)

Stap 3. Start de monitor en neem het probleem op.

9800#monitor capture EWA start

Started capture point : EWA

Stap 4. Stop de monitor en exporteer deze.

9800#monitor capture EWA stop

Stopped capture point : EWA

9800#monitor capture EWA export tftp://<a.b.c.d>/EWA.pcap

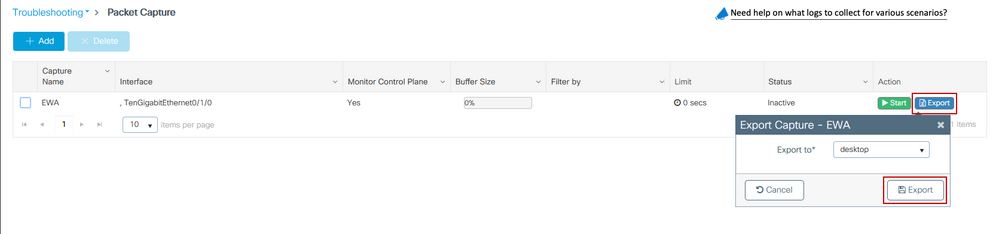

Alternatief, kan de opname van GUI worden gedownload, naar Problemen oplossen > Packet Capture navigeren en Exporteren selecteren op de geconfigureerde opname. Selecteer desktop in het vervolgkeuzemenu om de opname via HTTP in de gewenste map te downloaden.

Probleemoplossing aan clientzijde

Web authenticatie WLAN’s zijn afhankelijk van clientgedrag, op deze basis is kennis en informatie over gedrag aan de clientzijde essentieel om de basisoorzaak van web authenticatie fouten te identificeren.

Probleemoplossing voor HAR-browser

Veel moderne browsers, zoals Mozilla Firefox en Google Chrome, bieden tools voor consoleontwikkelaars om interacties met webapplicaties te debuggen. HAR-bestanden zijn records van client-server interacties en bieden een tijdlijn van HTTP-interacties, samen met aanvraag- en antwoordinformatie (headers, statuscode, parameters, enzovoort).

HAR-bestanden kunnen worden geëxporteerd vanuit de clientbrowser en geïmporteerd in een andere browser voor verdere analyse. Dit document beschrijft hoe u het HAR-bestand kunt verzamelen vanuit Mozilla Firefox.

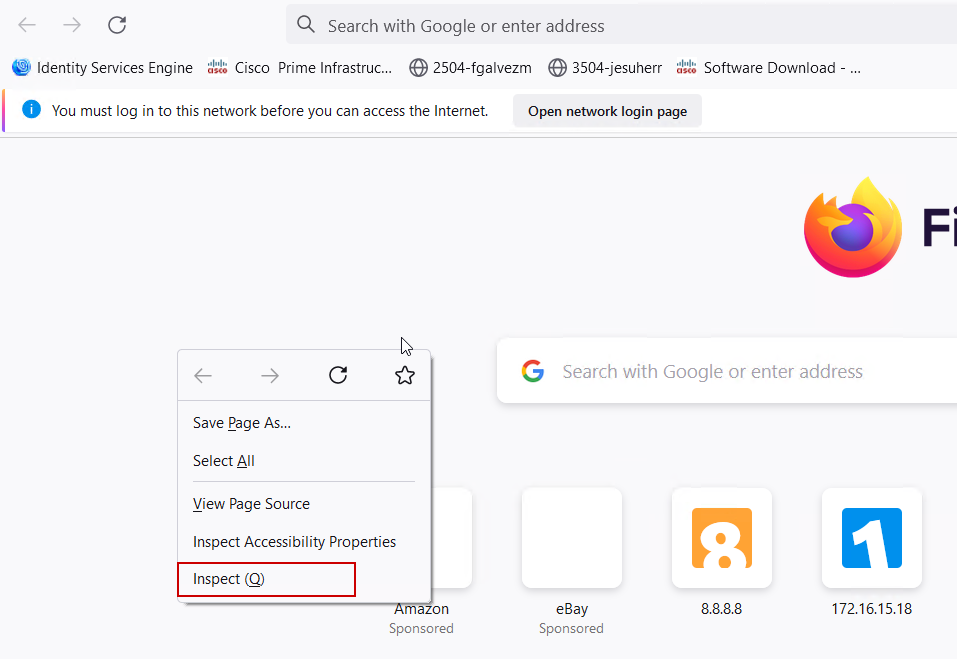

Stap 1. Open Web Developer Tools met Ctrl + Shift + I, klik met de rechtermuisknop binnen de browser inhoud en selecteer Inspect.

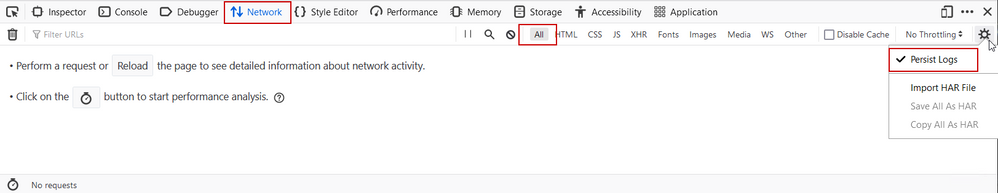

Stap 2. Navigeer naar het netwerk en controleer of "All" is geselecteerd om alle verzoektypen op te nemen. Selecteer het versnellingspictogram en zorg ervoor dat Persiste Logs een pijl naast het heeft, anders wordt logboekaanvraag gewist wanneer een domeinwijziging wordt geactiveerd.

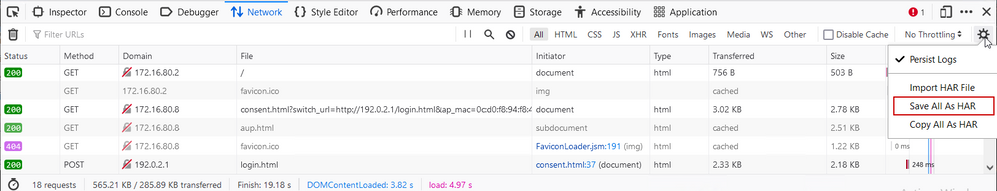

Stap 3. Reproduceer het probleem, zorg ervoor dat browser alle verzoeken registreert. Zodra het probleem is gereproduceerd, wordt de netwerklogboekregistratie gestopt, selecteer dan op het tandwielpictogram en selecteer Save All As HAR.

Packet Capture voor clientzijde

Draadloze clients met OS zoals Windows of MacOS kunnen pakketten op hun draadloze kaartadapter detecteren. Hoewel geen directe vervanging van over-the-air pakketopnamen is, kunnen ze een overzicht geven van de algehele web-verificatiestroom.

DNS-verzoek:

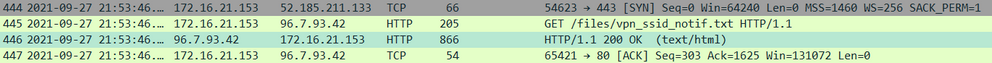

De eerste TCP-handdruk en HTTP GET voor omleiding:

TCP-handdruk met externe server:

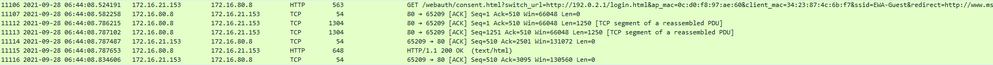

HTTP GET naar externe server (captive portal request):

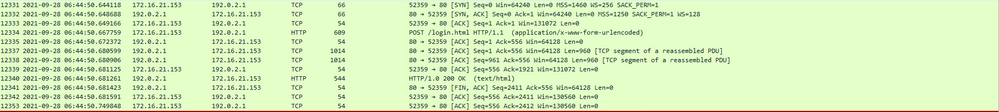

HTTP POST naar virtuele IP voor verificatie:

Voorbeeld van een succesvolle poging

Dit is de uitvoer van een succesvolle verbindingspoging vanuit het perspectief van het Radio Actieve spoor, gebruik dit als verwijzing om de stadia van de cliëntzitting voor cliënten te identificeren die met een Laag 3 Web authentificatie SSID verbinden.

802.11 Verificatie en koppeling:

2021/09/28 12:59:51.781967 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (note): MAC: 3423.874c.6bf7 Association received. BSSID 0cd0.f897.ae60, WLAN EWA-Guest, Slot 0 AP 0cd0.f897.ae60, C9117AXI-lobby

2021/09/28 12:59:51.782009 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Received Dot11 association request. Processing started,SSID: EWA-Guest, Policy profile: Guest-Policy, AP Name: C9117AXI-lobby, Ap Mac Address: 0cd0.f897.ae60 BSSID MAC0000.0000.0000 wlan ID: 4RSSI: -39, SNR: 0

2021/09/28 12:59:51.782152 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2021/09/28 12:59:51.782357 {wncd_x_R0-0}{1}: [dot11-validate] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

2021/09/28 12:59:51.782480 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 dot11 send association response. Sending association response with resp_status_code: 0

2021/09/28 12:59:51.782483 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 Dot11 Capability info byte1 1, byte2: 14

2021/09/28 12:59:51.782509 {wncd_x_R0-0}{1}: [dot11-frame] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

2021/09/28 12:59:51.782519 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 dot11 send association response. Sending assoc response of length: 115 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

2021/09/28 12:59:51.782611 {wncd_x_R0-0}{1}: [dot11] [26328]: (note): MAC: 3423.874c.6bf7 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

2021/09/28 12:59:51.782626 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

2021/09/28 12:59:51.782676 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Station Dot11 association is successful.

Layer 2-verificatie overgeslagen:

2021/09/28 12:59:51.782727 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Starting L2 authentication. Bssid in state machine:0cd0.f897.ae60 Bssid in request is:0cd0.f897.ae60

2021/09/28 12:59:51.782745 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

2021/09/28 12:59:51.782785 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L2 Authentication initiated. method WEBAUTH, Policy VLAN 2621,AAA override = 0

2021/09/28 12:59:51.782803 {wncd_x_R0-0}{1}: [sanet-shim-translate] [26328]: (ERR): 3423.874c.6bf7 wlan_profile Not Found : Device information attributes not populated

[...]

2021/09/28 12:59:51.787912 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_PENDING

2021/09/28 12:59:51.787953 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.787966 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 L2 Authentication of station is successful., L3 Authentication : 1

Standaard ACL-waarde:

2021/09/28 12:59:51.785227 {wncd_x_R0-0}{1}: [webauth-sm] [26328]: (info): [ 0.0.0.0]Starting Webauth, mac [34:23:87:4c:6b:f7],IIF 0 , audit-ID 041510AC0000000E2C7D71DB

2021/09/28 12:59:51.785307 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:51.785378 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv4 intercept ACL via SVM, name: WA-v4-int-172.16.80.8, priority: 50, IIF-ID: 0

2021/09/28 12:59:51.785738 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = WA-v4-int-172.16.80.8

2021/09/28 12:59:51.786324 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv6 intercept ACL via SVM, name: IP-Adm-V6-Int-ACL-global, priority: 52, IIF-ID: 0

2021/09/28 12:59:51.786598 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = IP-Adm-V6-Int-ACL-global

2021/09/28 12:59:51.787904 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_AWAIT_L2_WEBAUTH_START_RESP -> S_AUTHIF_L2_WEBAUTH_PENDING

IP-leerproces:

2021/09/28 12:59:51.799515 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2021/09/28 12:59:51.799716 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2021/09/28 12:59:51.802213 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.916777 {wncd_x_R0-0}{1}: [sisf-packet] [26328]: (debug): RX: ARP from interface capwap_9000000b on vlan 2621 Source MAC: 3423.874c.6bf7 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 3423.874c.6bf7 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: 172.16.21.153

[...]

2021/09/28 12:59:52.810136 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (note): MAC: 3423.874c.6bf7 Client IP learn successful. Method: ARP IP: 172.16.21.153

2021/09/28 12:59:52.810185 {wncd_x_R0-0}{1}: [epm] [26328]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 2621 fail count 0 dirty_counter 0 is_dirty 0

2021/09/28 12:59:52.810404 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] auth mgr attr change notification is received for attr (8)

2021/09/28 12:59:52.810794 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:52.810863 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Layer 3-verificatie- en omleidingsproces:

2021/09/28 12:59:52.811141 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication initiated. LWA

2021/09/28 12:59:52.811154 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

2021/09/28 12:59:55.324550 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]GET rcvd when in LOGIN state

2021/09/28 12:59:55.324565 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]HTTP GET request

2021/09/28 12:59:55.324588 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Parse GET, src [172.16.21.153] dst [x.x.x.x] url [http://browser-test-website/]

[...]

2021/09/28 13:01:29.859434 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]POST rcvd when in LOGIN state

2021/09/28 13:01:29.859636 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv4 intecept ACL via SVM, name "WA-v4-int-172.16.80.8", pri 50, IIF 0

2021/09/28 13:01:29.860335 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv6 intecept ACL via SVM, name "IP-Adm-V6-Int-ACL-global", pri 52, IIF 0

2021/09/28 13:01:29.861092 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] Authc success from WebAuth, Auth event success

2021/09/28 13:01:29.861151 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [26328]: (note): Authentication Success. Resolved Policy bitmap:0 for client 3423.874c.6bf7

2021/09/28 13:01:29.862867 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication Successful. ACL:[]

2021/09/28 13:01:29.862871 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

Overgang naar RUN-status:

2021/09/28 13:01:29.863176 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: 0cd0.f897.ae60 capwap IFID: 0x9000000b

2021/09/28 13:01:29.863272 {wncd_x_R0-0}{1}: [errmsg] [26328]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (3423.874C.6BF7) joined with ssid (EWA-Guest) for device with MAC: 3423.874c.6bf7

2021/09/28 13:01:29.863334 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2621" ]

2021/09/28 13:01:29.863336 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/09/28 13:01:29.863343 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

2021/09/28 13:01:29.863387 {wncd_x_R0-0}{1}: [ewlc-qos-client] [26328]: (info): MAC: 3423.874c.6bf7 Client QoS run state handler

2021/09/28 13:01:29.863409 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [26328]: (debug): Managed client RUN state notification: 3423.874c.6bf7

2021/09/28 13:01:29.863451 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

6.0 |

26-Nov-2024 |

ik heb een kleine opmerking toegevoegd over het vereiste virtuele ipv6-adres. |

5.0 |

12-Jan-2023 |

een kleine opmerking toegevoegd over de standaard autorisatiemethode |

4.0 |

02-May-2022 |

Typen en opmaak verhelpen |

2.0 |

11-Oct-2021 |

Eerste vrijgave |

1.0 |

12-Oct-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jesus Herrera GarciaCisco TAC

- Tiago AntunesCisco TAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback