Inleiding

Dit document beschrijft de configuratie van een iPSK beveiligde WLAN op een Cisco 9800 draadloze LAN-controller met Cisco ISE als RADIUS-server.

Voorwaarden

Vereisten

- Bekendheid met de basisconfiguratie van een WLAN op 9800

- Mogelijkheid om de configuratie aan uw implementatie aan te passen

Gebruikte componenten

- Cisco Catalyst 9800-CL WLC met 17.6.3

- Cisco ISE-lijnkaart 3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

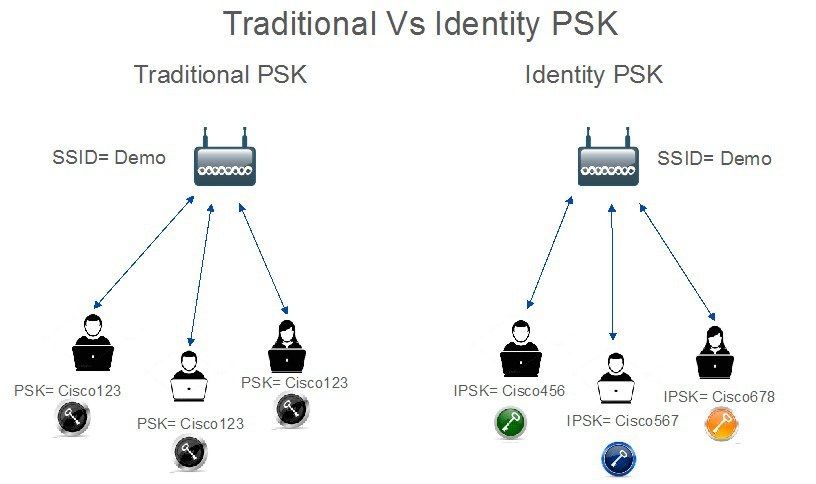

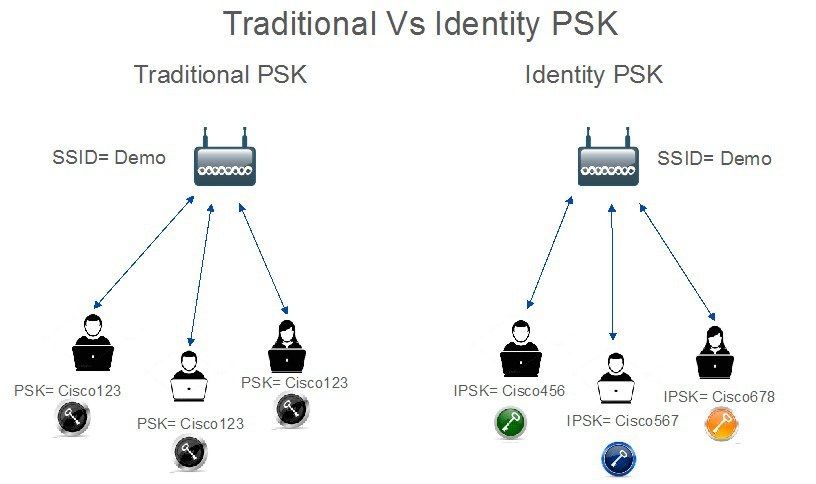

Begrijp wat iPSK is en welke scenario's het past

Traditionele vooraf gedeelde sleutel (PSK) beveiligde netwerken gebruiken hetzelfde wachtwoord voor alle verbonden clients. Dit kan ertoe leiden dat de sleutel wordt gedeeld met onbevoegde gebruikers waardoor een inbreuk op de beveiliging en onbevoegde toegang tot het netwerk wordt veroorzaakt. De meest voorkomende verzachting van deze inbreuk is de verandering van de PSK zelf. Dit heeft gevolgen voor alle gebruikers, omdat veel eindapparaten moeten worden bijgewerkt met de nieuwe sleutel om weer toegang te krijgen tot het netwerk.

Met Identity PSK (iPSK) worden unieke vooraf gedeelde sleutels gecreëerd voor individuen of een groep gebruikers op dezelfde SSID met behulp van een RADIUS-server. Dit type installatie is zeer nuttig in netwerken waar end-client-apparaten geen dot1x-verificatie ondersteunen, maar een veiligere en korrelige verificatieregeling nodig is. Vanuit een clientperspectief ziet dit WLAN er hetzelfde uit als het traditionele PSK-netwerk. Wanneer een van de PSK’s gecompromitteerd is, hoeft alleen de betrokken persoon of groep zijn PSK bijgewerkt te krijgen. De rest van de apparaten die zijn aangesloten op het WLAN is ongewijzigd.

Configureer 9800 WLC

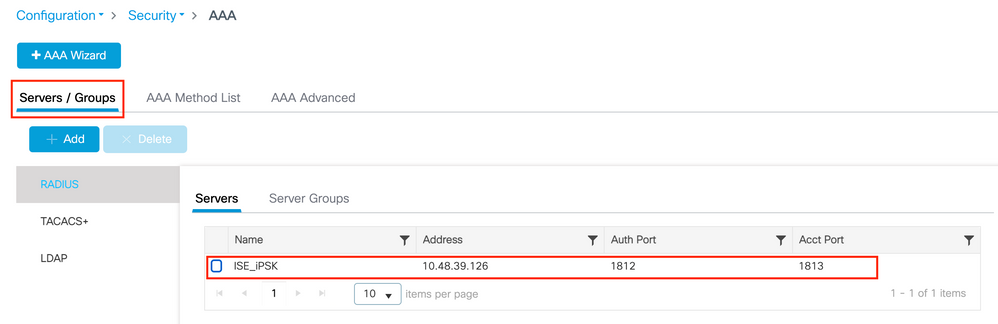

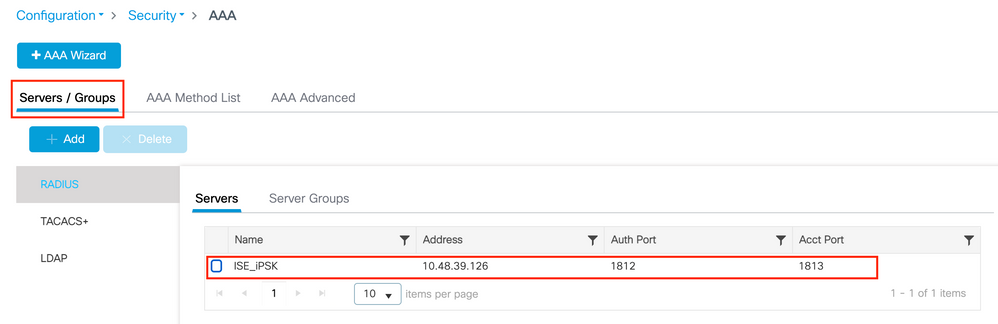

Voeg onder Configuratie > Beveiliging > AAA > Servers/Group > Servers de ISE toe als RADIUS-server:

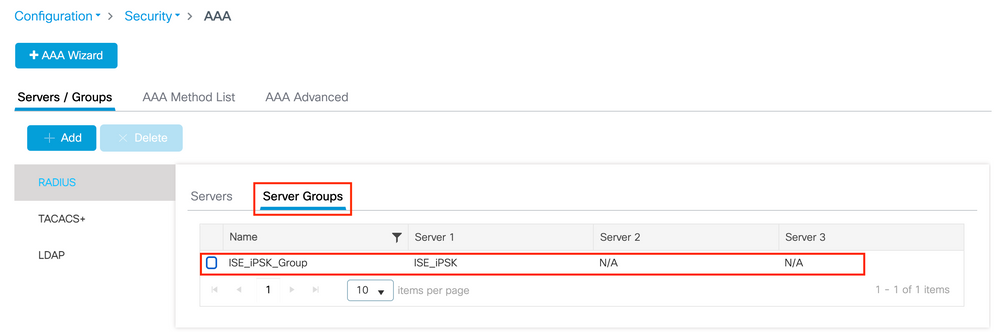

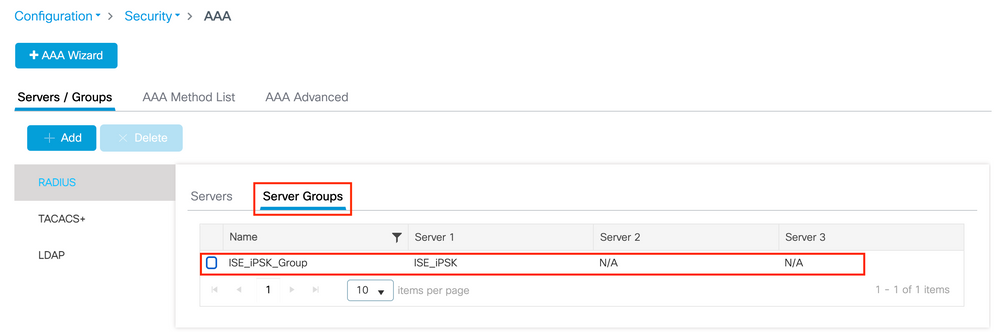

Maak onder Configuratie > Beveiliging > AAA > Servers/Groepen > Servergroepen een RADIUS-servergroep en voeg de eerder gemaakte ISE-server eraan toe:

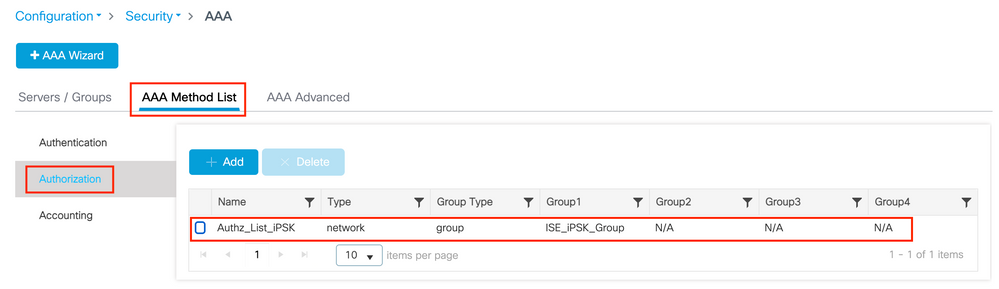

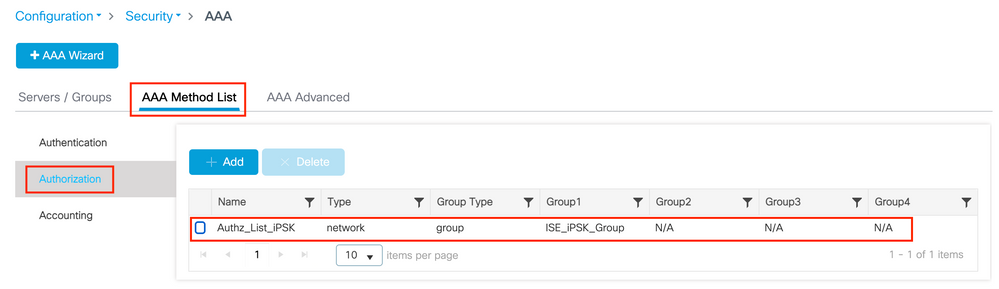

Voer in het tabblad AAA-methodelijst een autorisatielijst in met het type "netwerk" en het groepstype "groep" dat naar de eerder gemaakte RADIUS-servergroep verwijst:

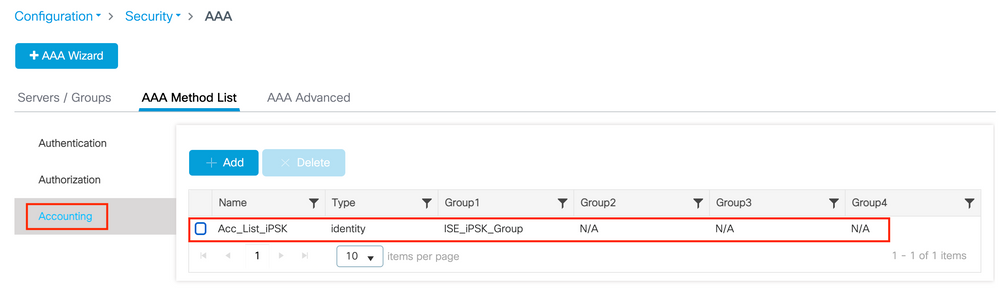

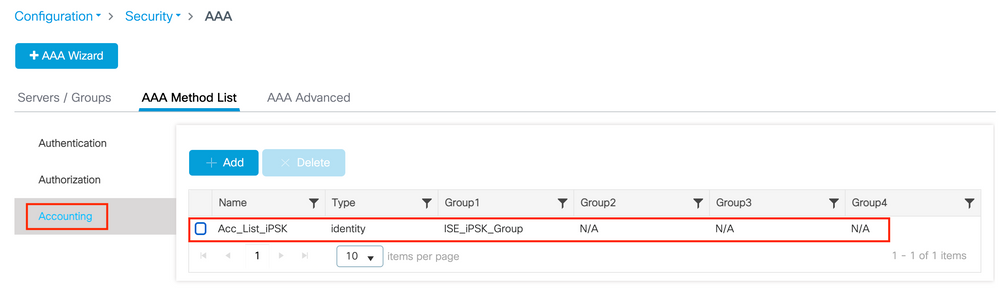

Accounting instellen is optioneel, maar kan door het type te configureren naar "identiteit" en het naar dezelfde RADIUS-servergroep te verwijzen:

Dit kan ook via de opdrachtregel worden uitgevoerd met behulp van:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

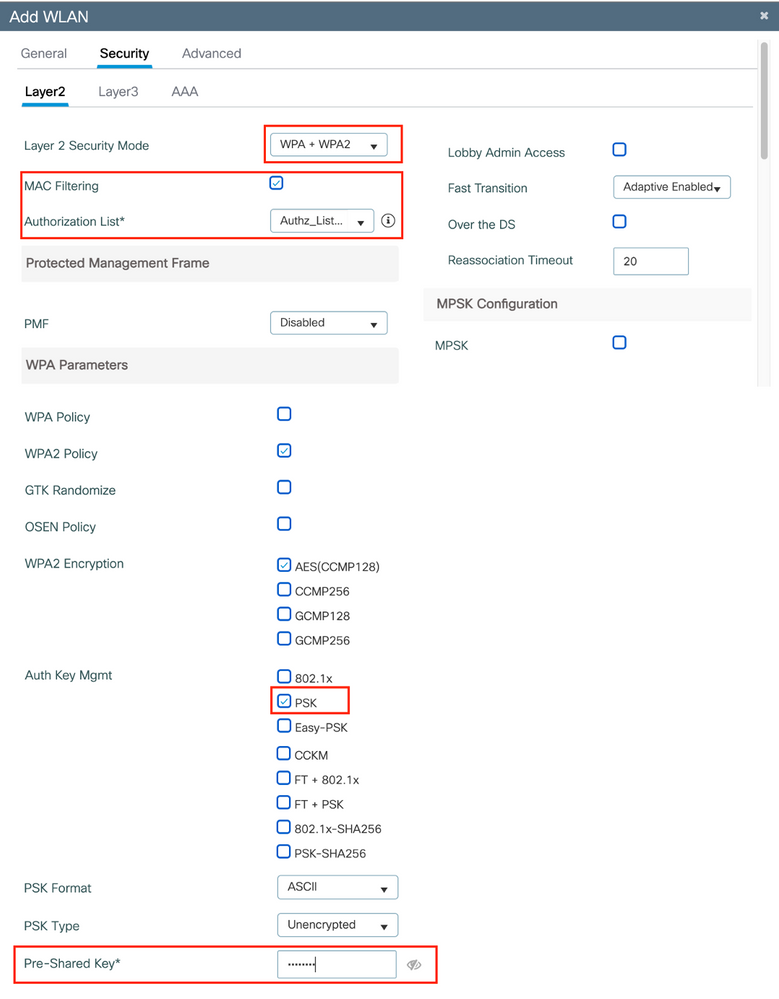

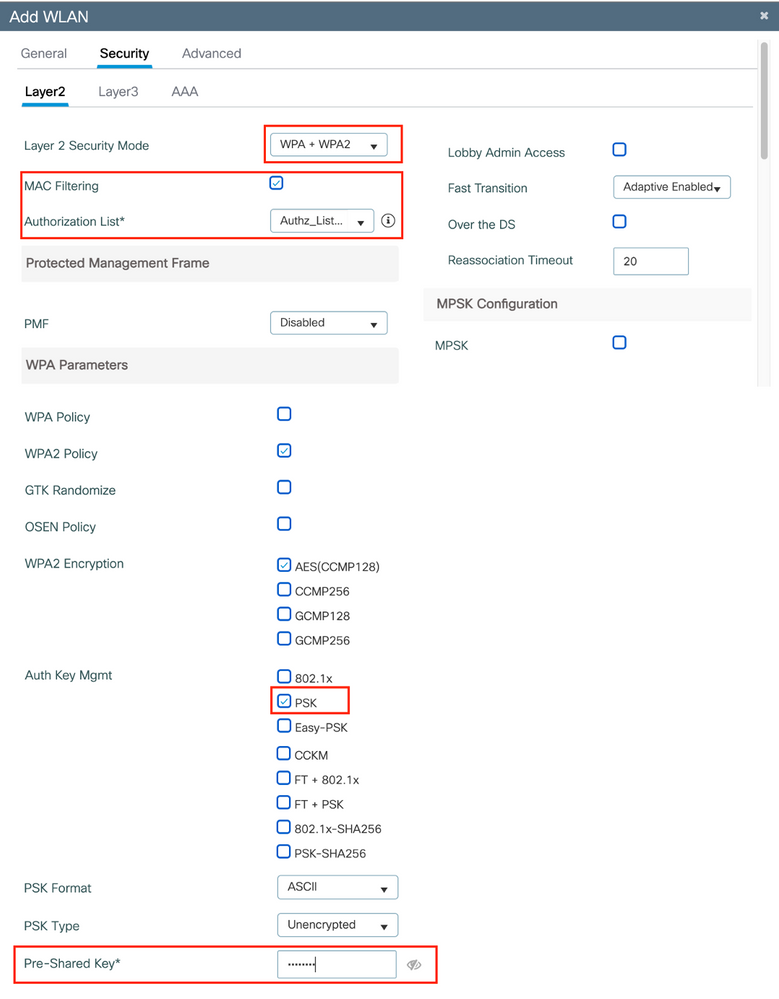

Maak onder Configuration > Tags en profielen > WLAN’s een nieuw WLAN. Onder Layer 2-configuratie:

- Schakel MAC-filtering in en stel de autorisatielijst in op de eerder gemaakte versie

- Schakel PSK in onder Auth Key Management

- Het vooraf gedeelde sleutelveld kan met elke waarde worden gevuld. Dit wordt alleen gedaan om te voldoen aan de eisen van het ontwerp van de webinterface. Geen gebruiker kan verifiëren met deze toets. In dit geval is de voorgedeelde sleutel ingesteld op "12345678".

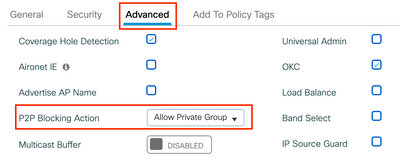

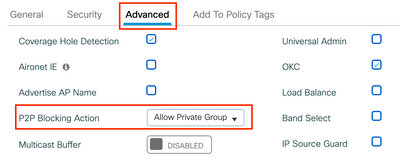

Gebruikerssegregatie kan worden bereikt onder het tabblad Geavanceerd. Door deze optie in te stellen op Allow Private Group kunnen gebruikers die dezelfde PSK gebruiken, met elkaar communiceren, terwijl gebruikers die een andere PSK gebruiken, worden geblokkeerd:

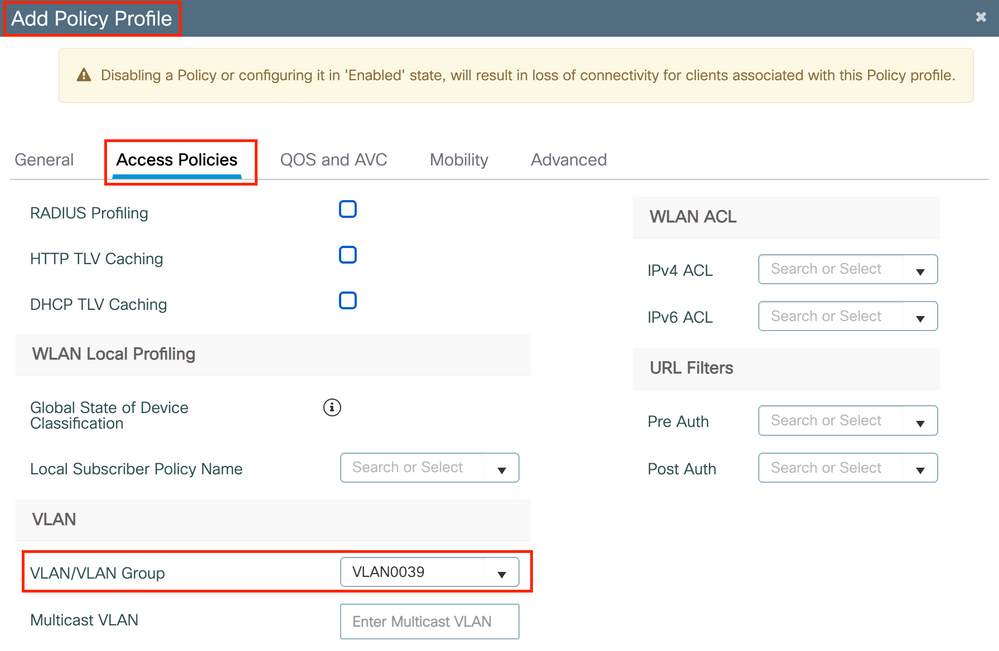

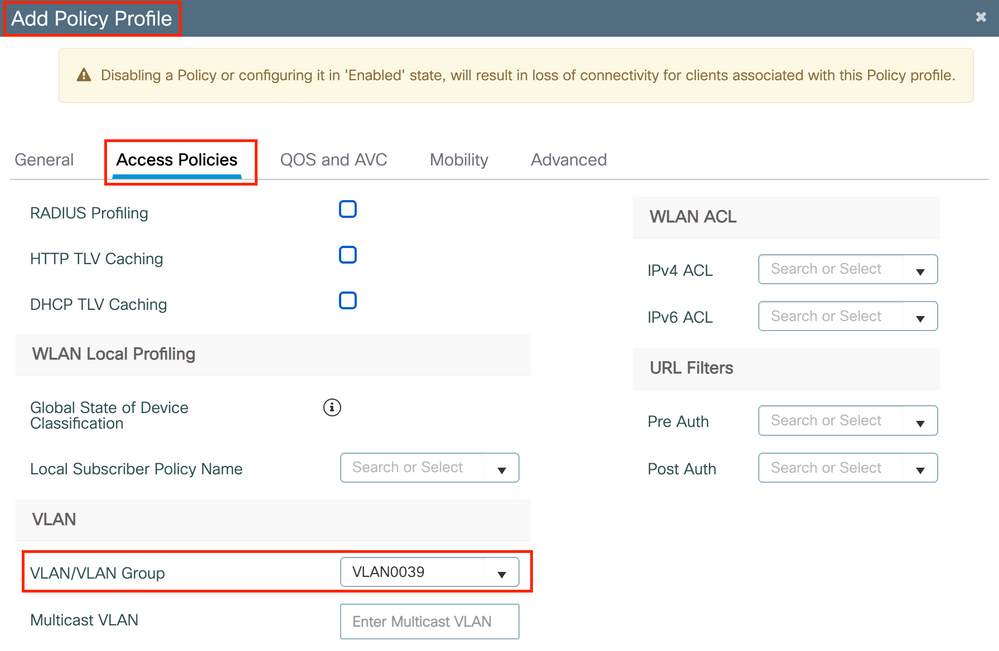

Voer onder Configuratie > Tags en profielen > Beleid een nieuw beleidsprofiel in. Stel in het tabblad Toegangsbeleid de VLAN- of VLAN-groep in die dit WLAN gebruikt:

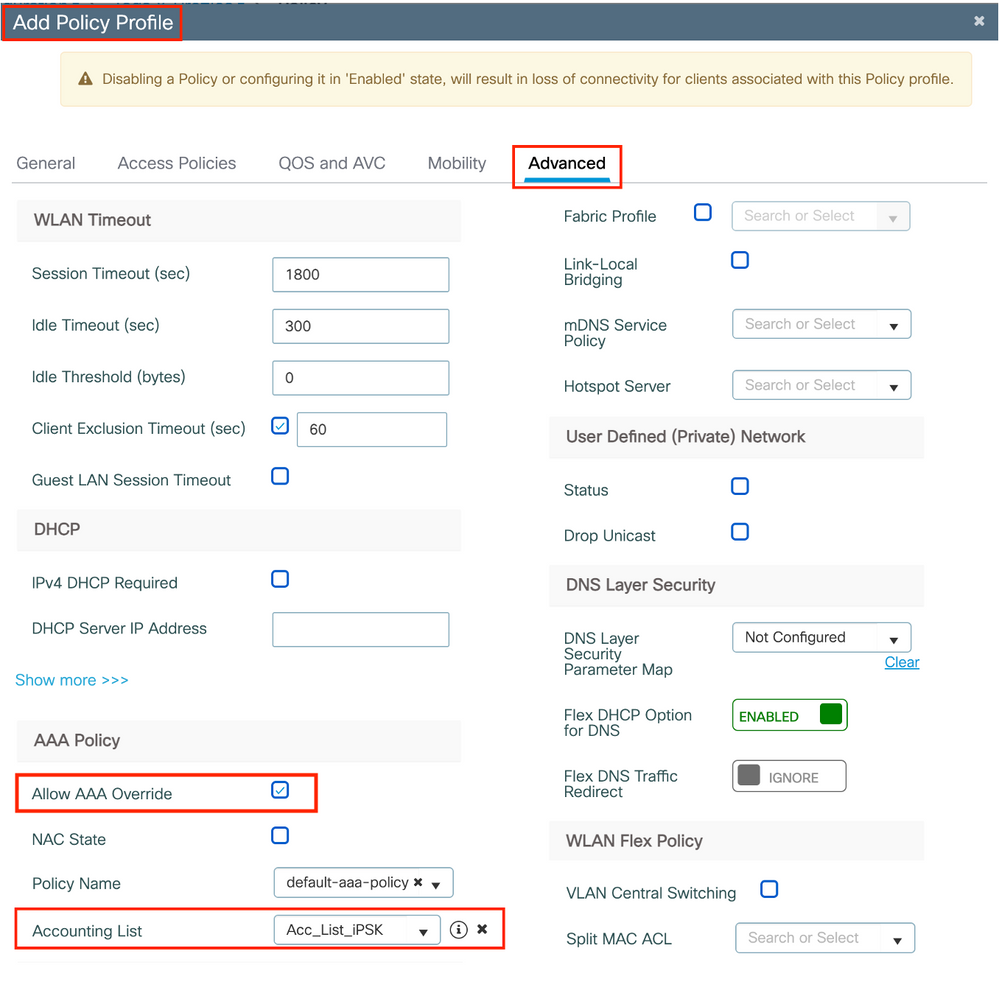

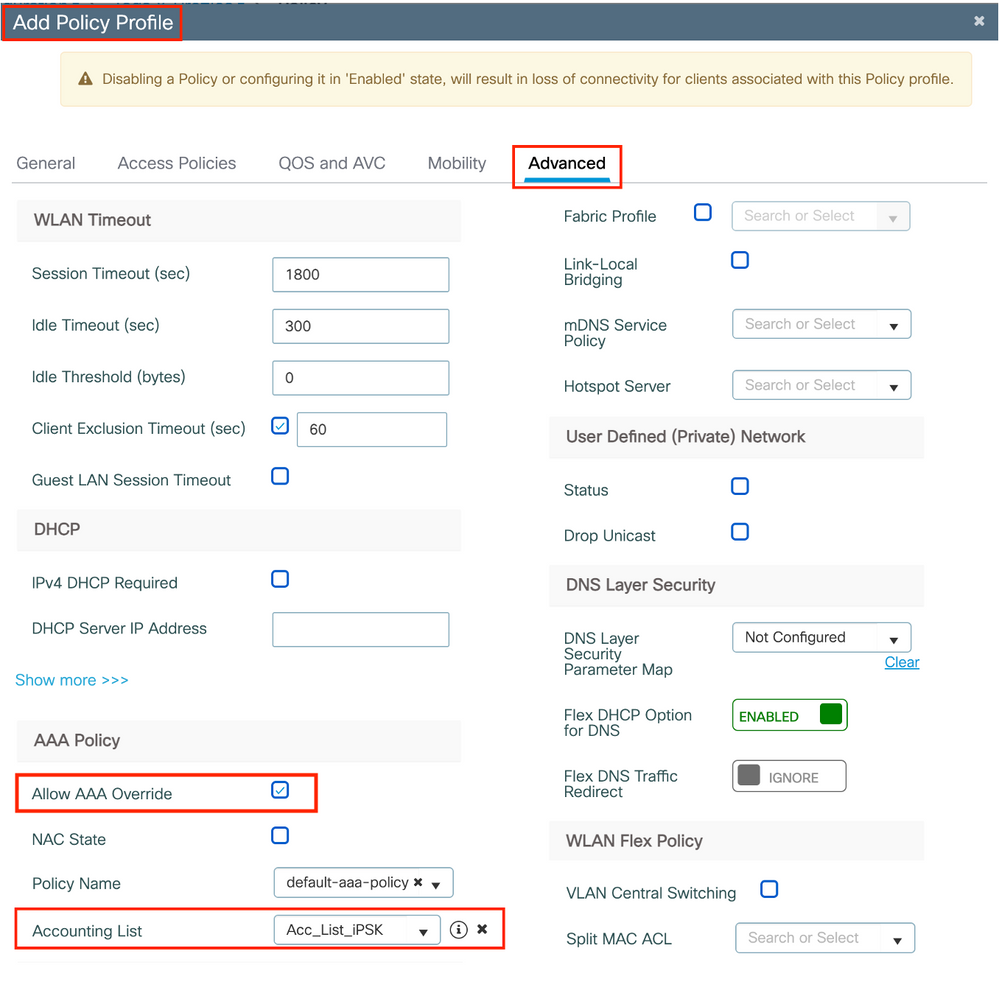

Schakel in het tabblad Geavanceerd de optie AAA-negeren in en voeg een accounting lijst toe indien deze eerder is gemaakt:

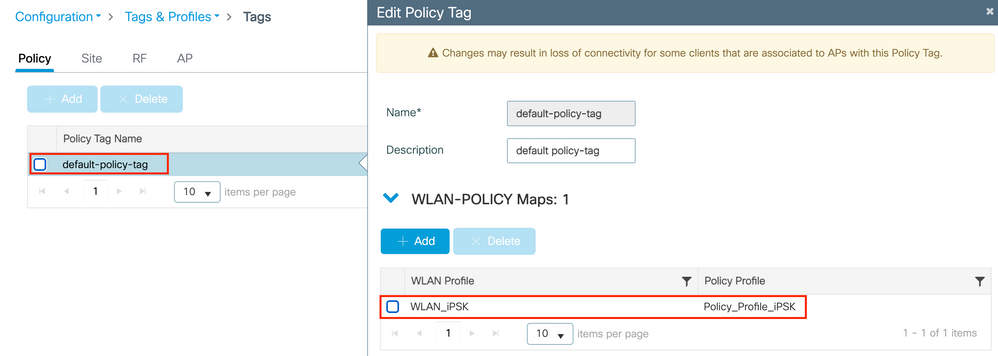

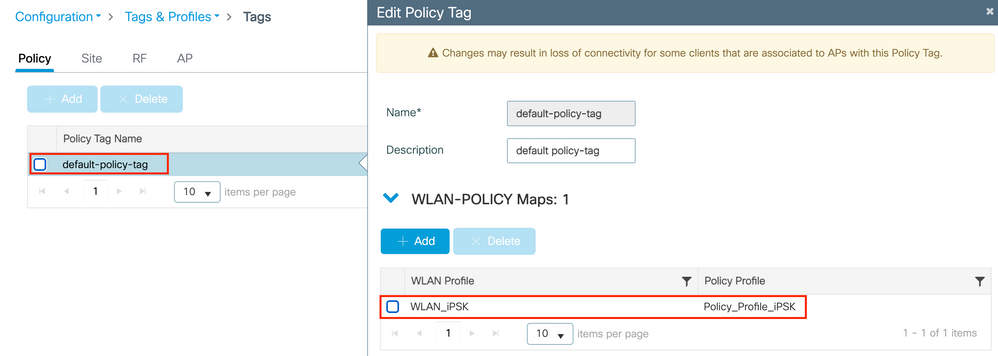

Zorg er onder Configuratie > Tags & profielen > Tags > Beleid voor dat het WLAN is toegewezen aan het profiel dat u hebt gemaakt:

Dit kan ook via de opdrachtregel worden uitgevoerd met behulp van:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

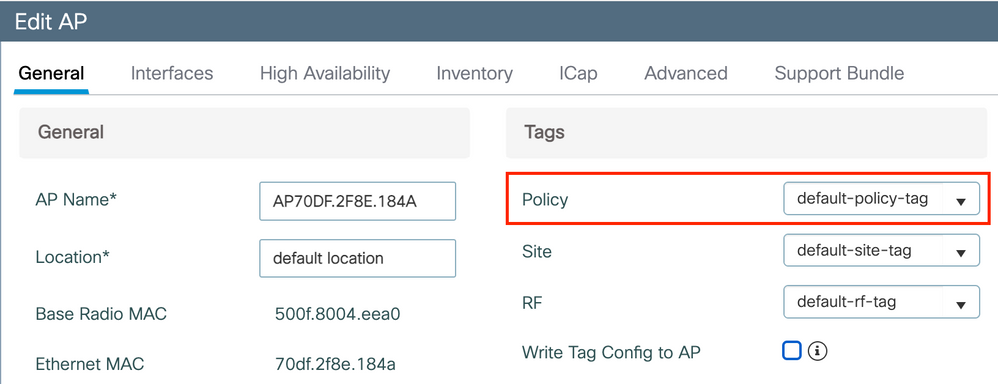

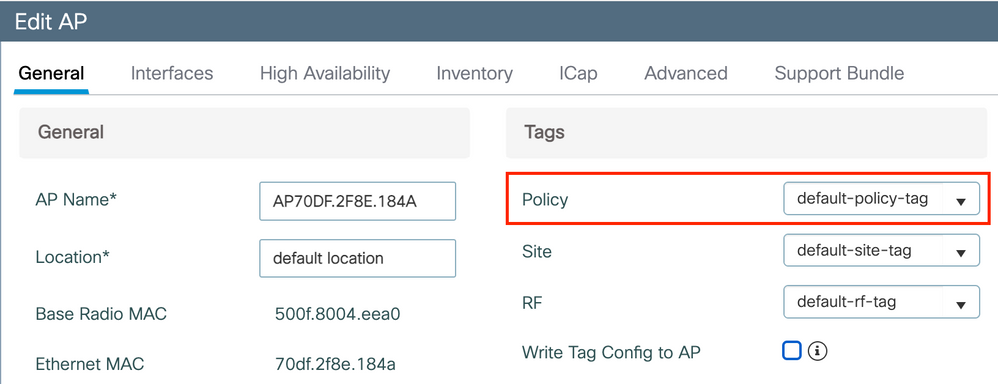

Zorg er onder Configuratie > Draadloos > access points voor dat deze tag is toegepast op de access points waarop het WLAN moet worden uitgezonden:

ISE-configuratie

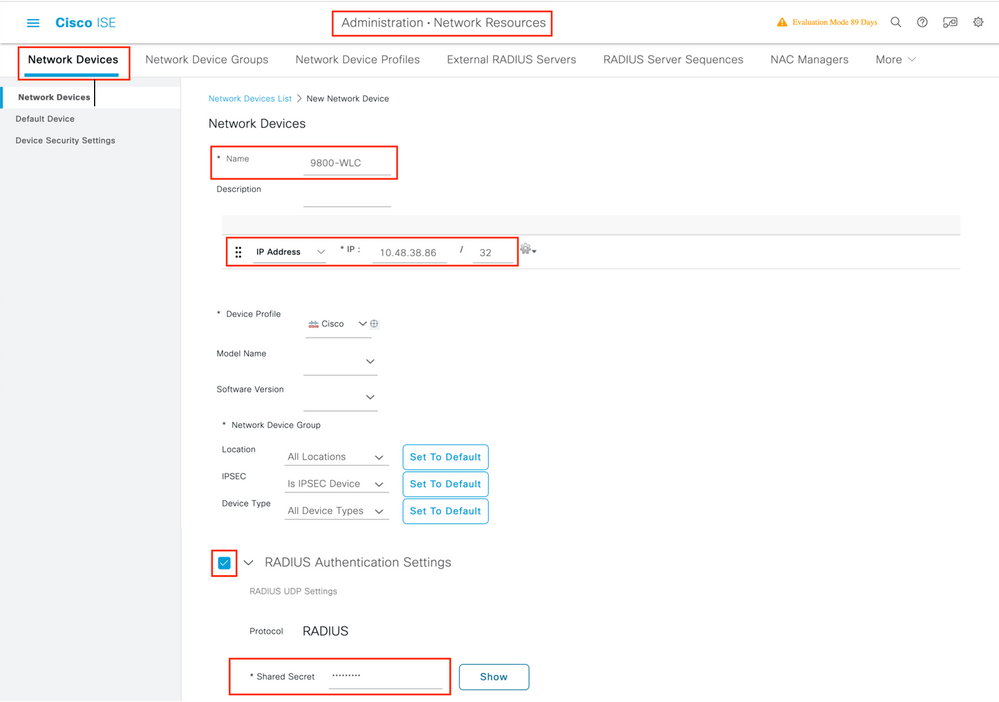

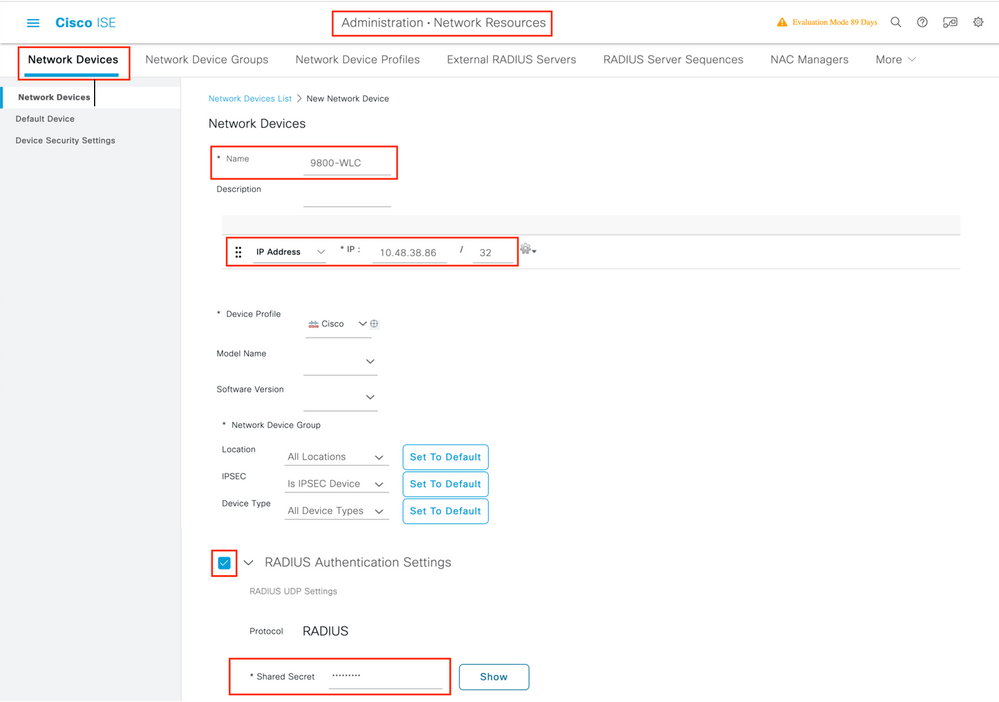

Deze configuratiehandleiding bevat een scenario waarin de PSK van het apparaat wordt bepaald op basis van het MAC-adres van de client. Onder Beheer > Netwerkbronnen > Netwerkapparaten, voeg een nieuw apparaat toe, specificeer het IP-adres, schakel de RADIUS-verificatie-instellingen in en specificeer een RADIUS gedeeld geheim:

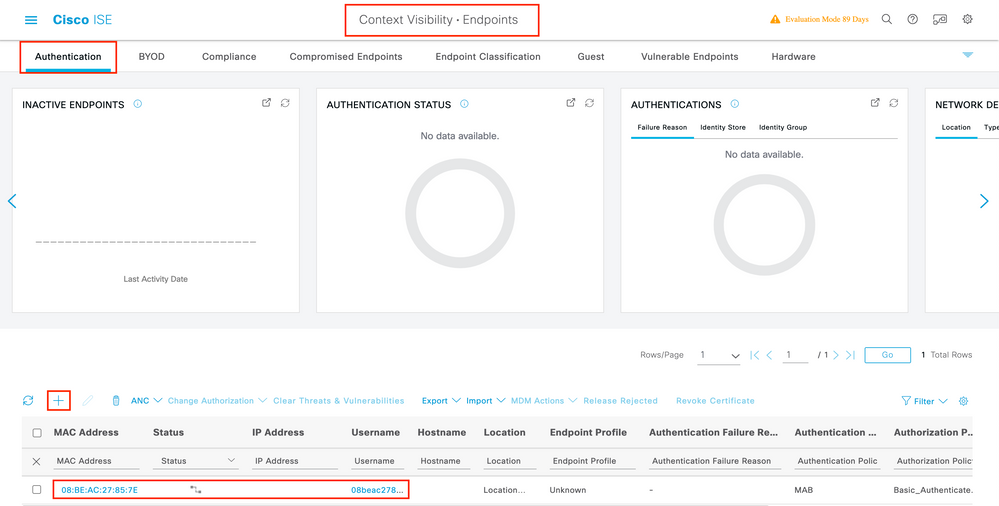

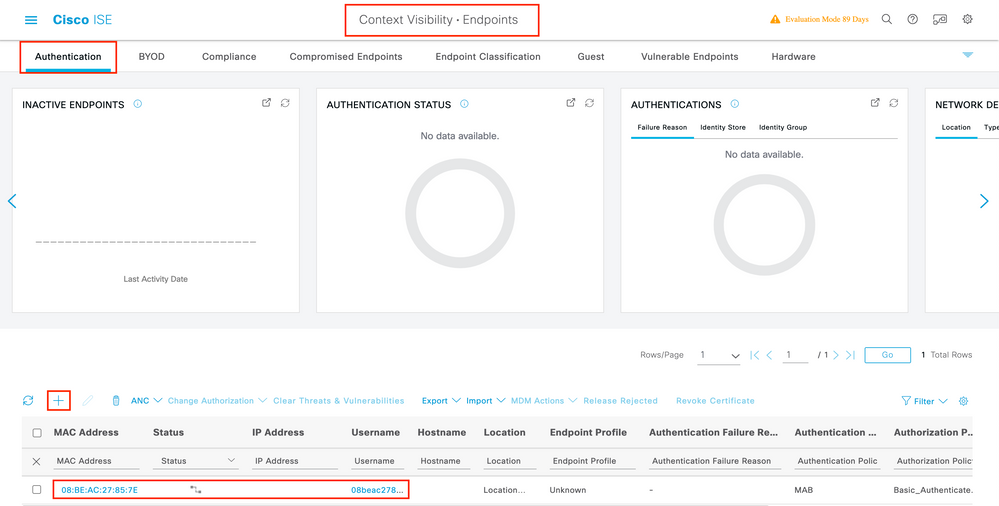

Voeg onder Context Visibility > Endpoints > Verificatie de MAC-adressen toe van alle apparaten (clients) die verbinding maken met het iPSK-netwerk:

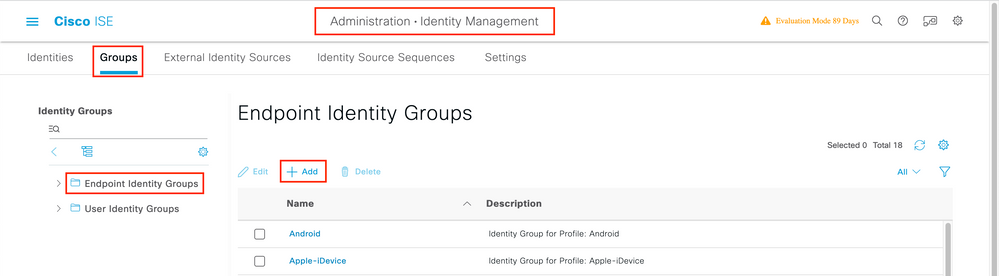

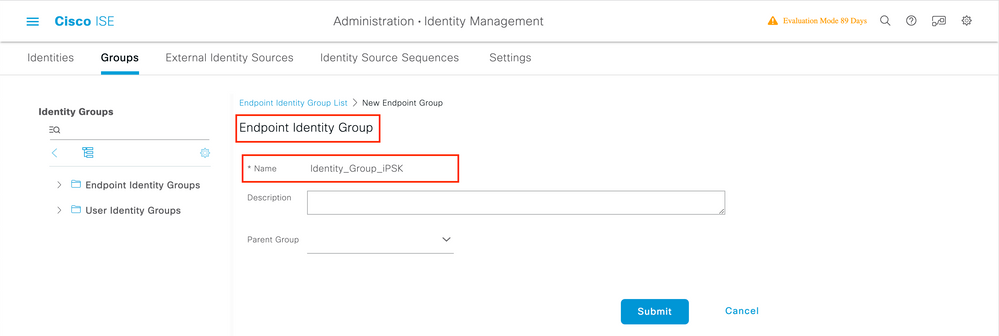

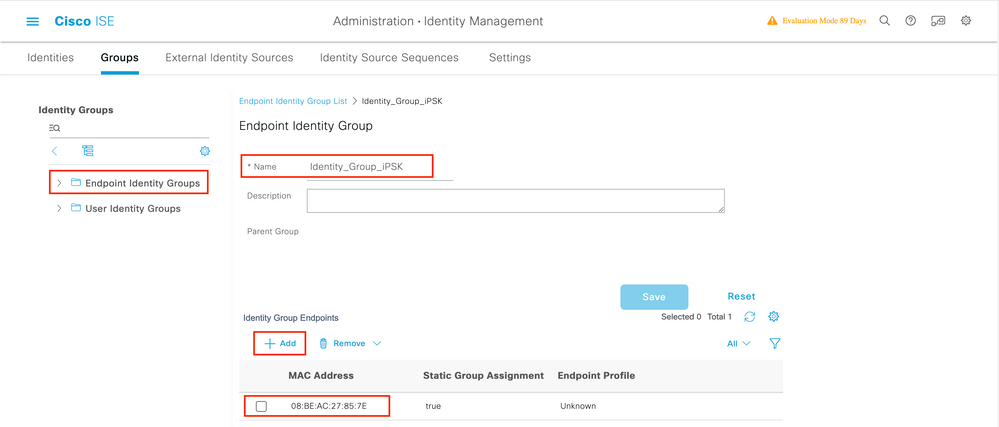

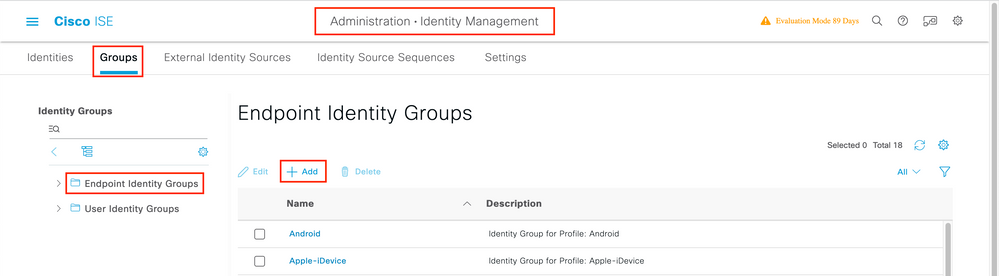

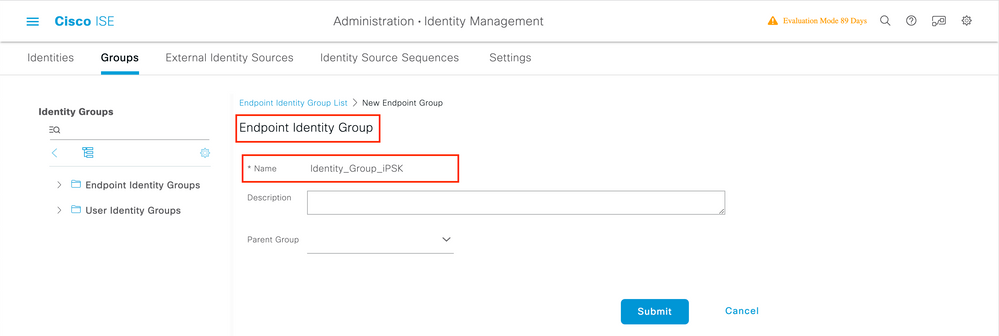

Onder Beheer > Identiteitsbeheer > Groepen >Endpoint Identity Groups, maak een of meer groepen en wijs gebruikers aan hen toe. Elke groep kan later worden geconfigureerd om een andere PSK te gebruiken voor verbinding met het netwerk.

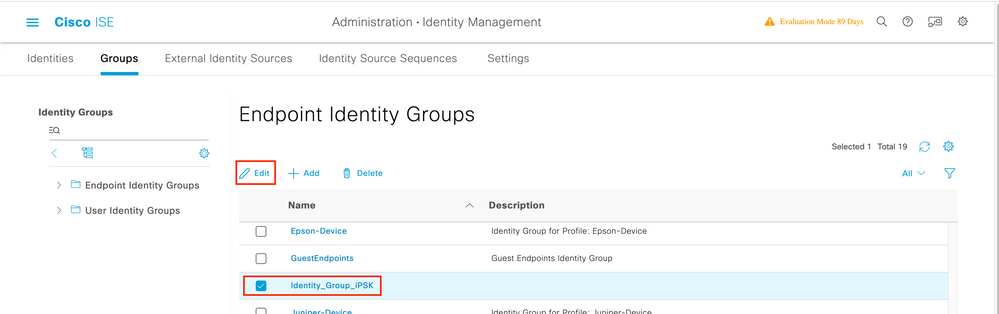

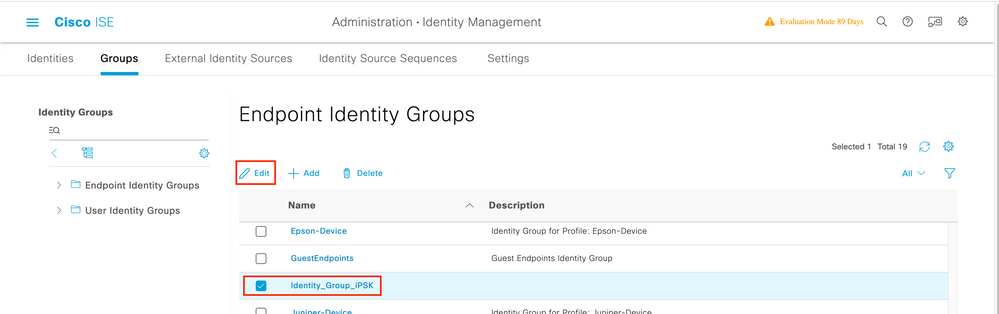

Zodra de groep is gemaakt, kunt u nu gebruikers aan hen toewijzen. Selecteer de groep die u hebt gemaakt en klik op Bewerken:

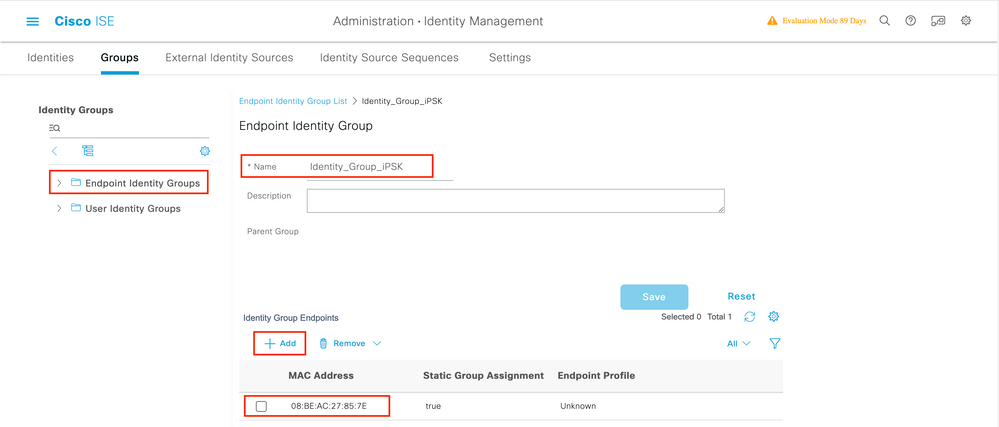

Voeg in de groepsconfiguratie het MAC-adres toe van de client(s) die u aan deze groep wilt toewijzen door op de knop "Toevoegen" te klikken:

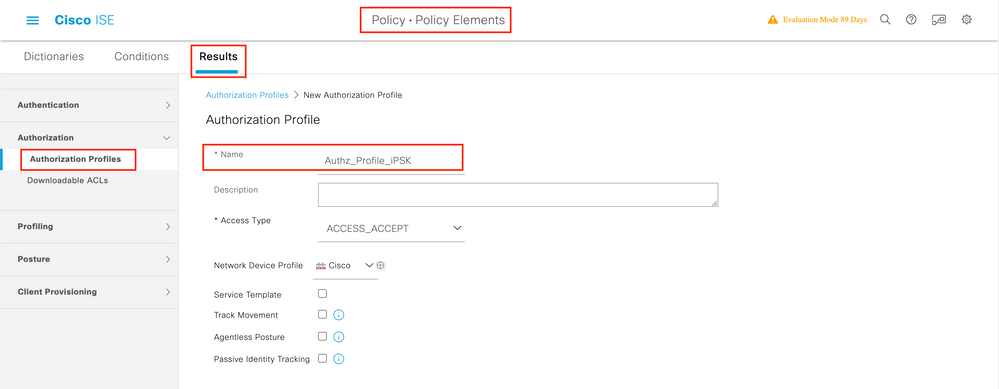

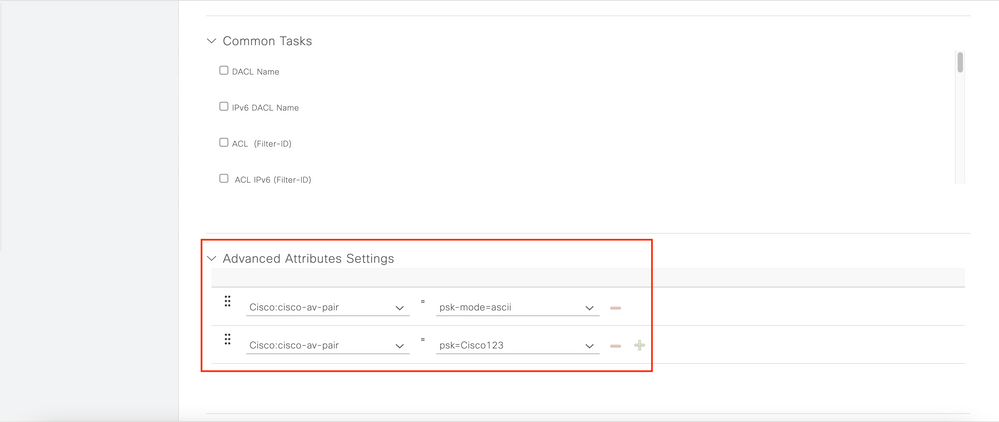

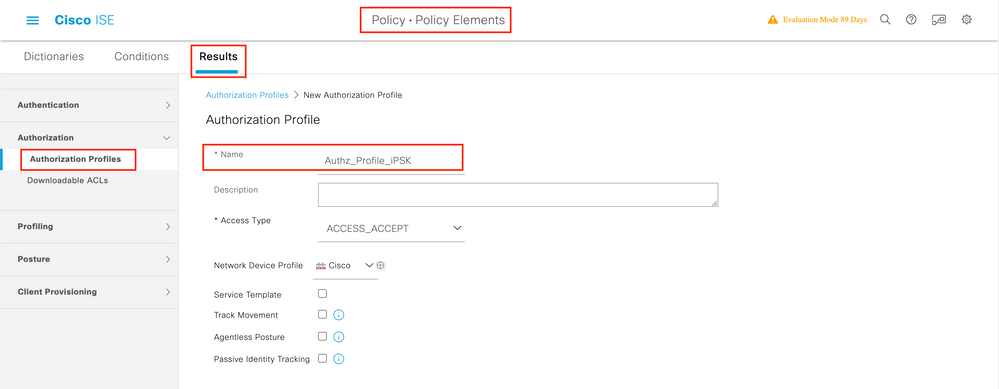

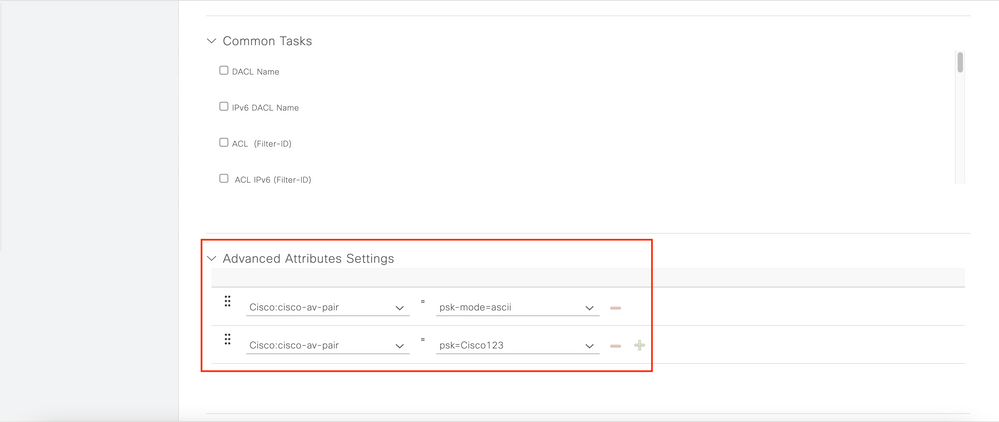

Voer onder Beleid > Beleidselementen > Resultaten > Vergunning > Vergunningsprofielen een nieuw profiel voor autorisatie in. Eigenschappen instellen op:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

Voor elke gebruikersgroep die een andere PSK moet gebruiken, moet u een extra resultaat maken met een ander spk av-paar. Aanvullende parameters zoals ACL en VLAN-overschrijving kunnen hier ook worden geconfigureerd.

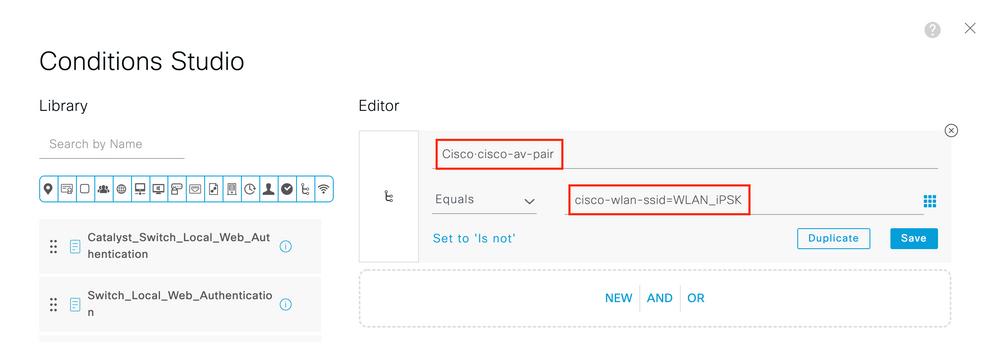

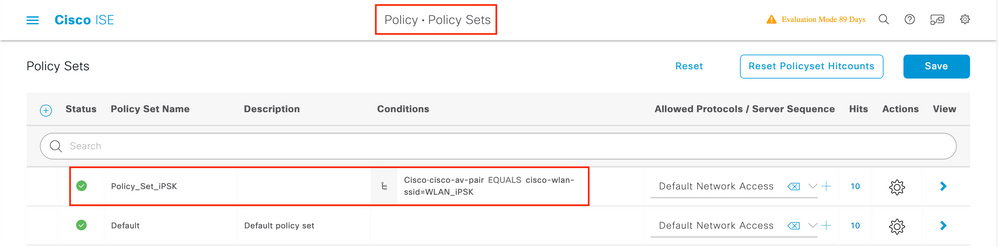

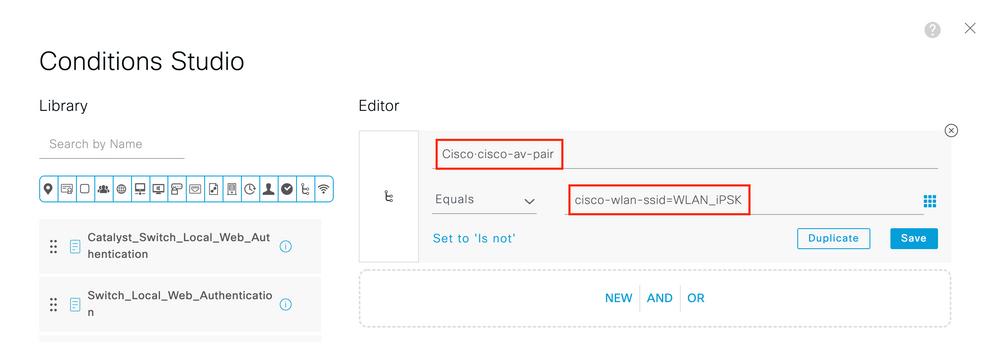

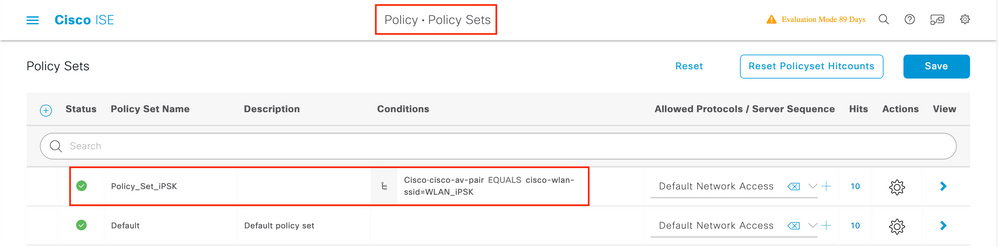

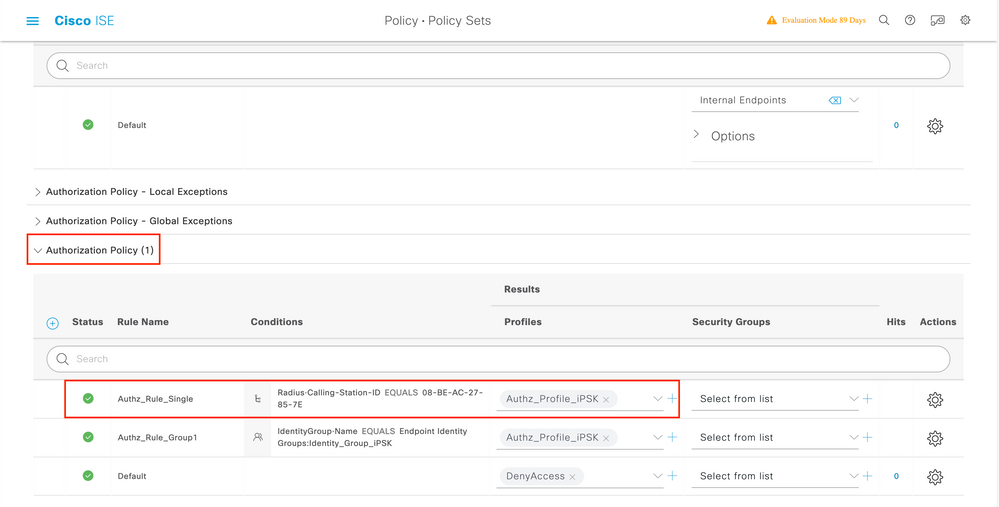

Voer onder Beleid > Beleidssets een nieuwe in. Om ervoor te zorgen dat de client voldoet aan de beleidsset, wordt deze voorwaarde gebruikt:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

Er kunnen aanvullende voorwaarden worden toegevoegd om de afstemming van beleid veiliger te maken.

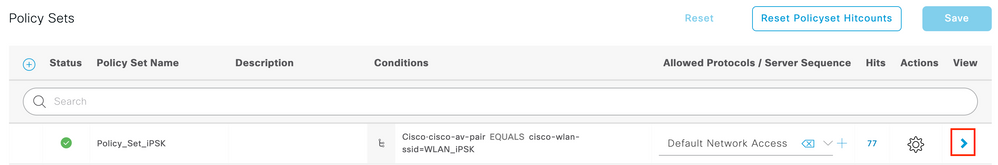

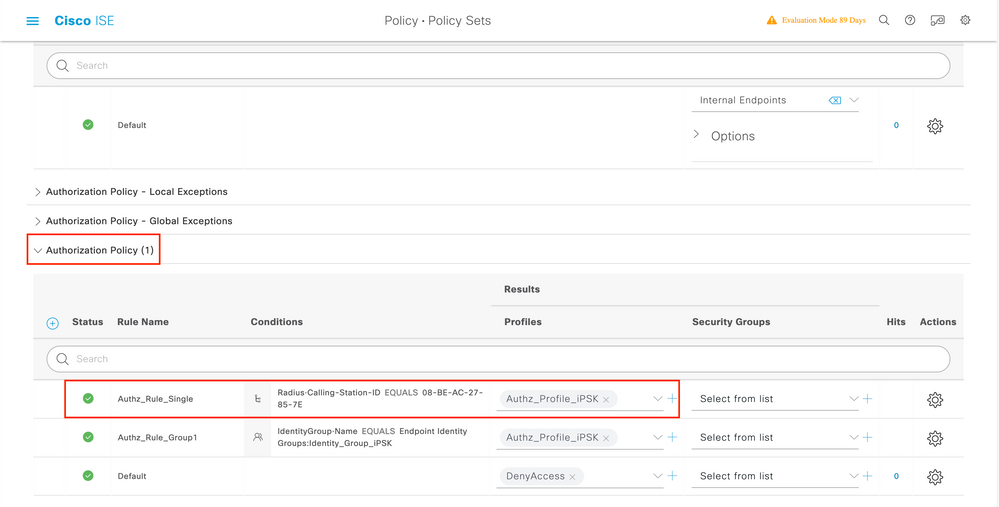

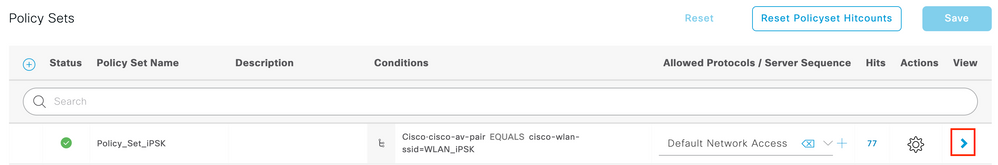

Ga naar de nieuwe configuratie van de iPSK Policy Set door op de blauwe pijl rechts van de Policy Set-lijn te klikken:

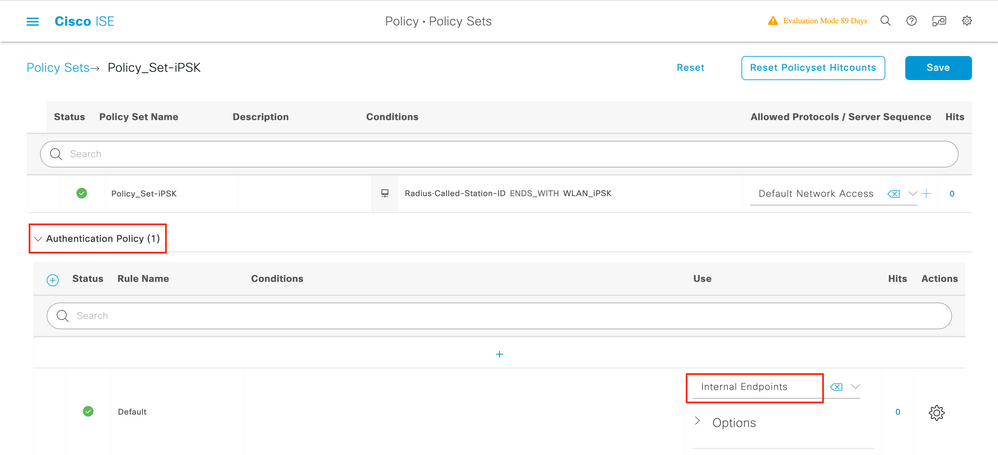

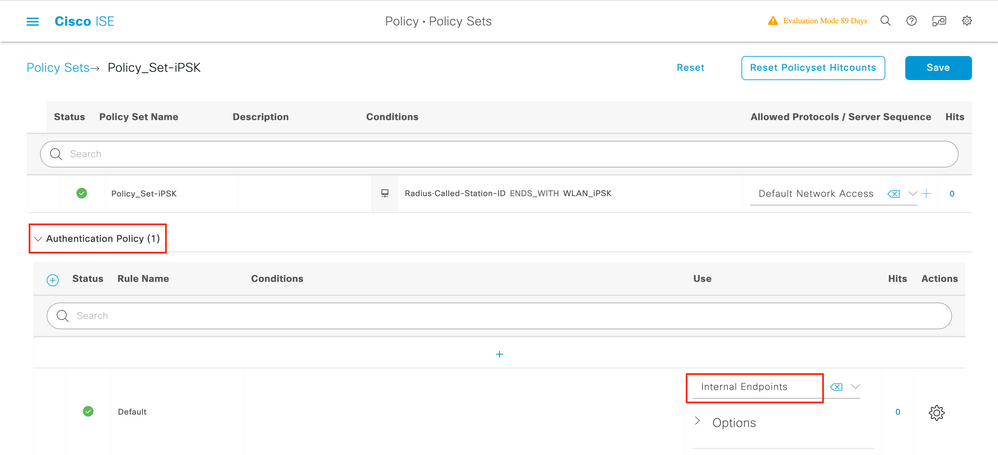

Zorg ervoor dat het verificatiebeleid is ingesteld op "Interne endpoints":

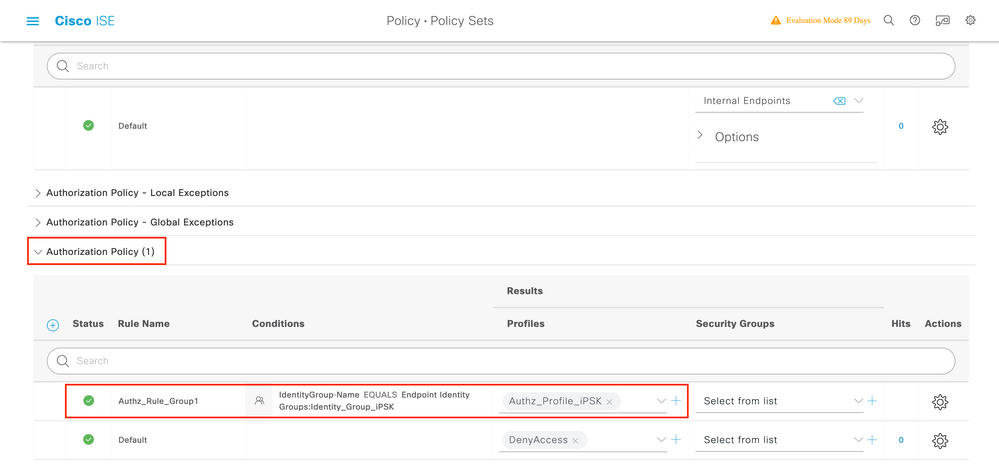

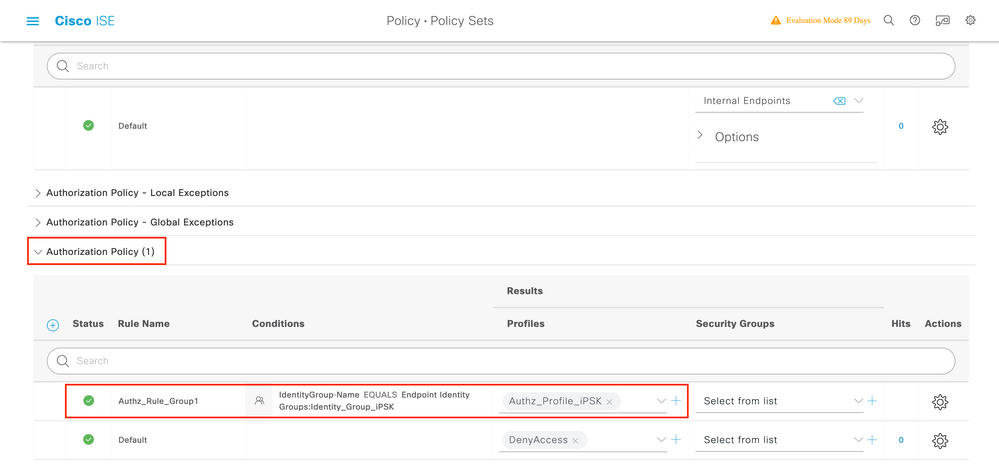

Voer onder Autorisatiebeleid een nieuwe regel in voor elk van de gebruikersgroepen. Als voorwaarde, gebruik:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

waarbij het resultaat het autorisatieprofiel is dat eerder is gemaakt. Zorg ervoor dat de standaard regel onderaan blijft en wijst naar DenyAccess.

Als elke gebruiker een ander wachtwoord krijgt, kunnen in plaats van het maken van Endpoint groepen en regels die overeenkomen met die endpointgroep, een regel met deze voorwaarde worden gemaakt:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

Opmerking: MAC-adresscheidingsteken kan worden geconfigureerd op de WLC onder AAA >AAA Advanced > Global Config > Advanced Settings. In dit voorbeeld is het teken "-" gebruikt.

Regels betreffende het autorisatiebeleid staan toe dat er veel andere parameters worden gebruikt om het wachtwoord in te voeren dat de gebruiker gebruikt.

De meest gebruikte regels zijn:

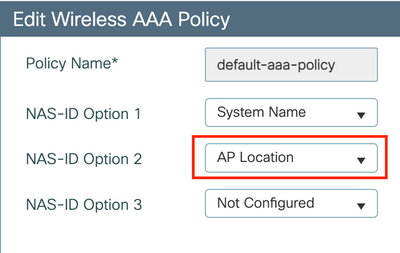

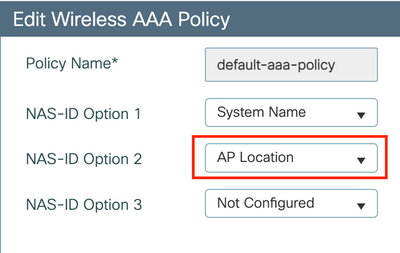

- Overeenkomend op basis van de gebruikerslocatie

In dit scenario, moet WLC AP informatie van de Plaats naar ISE verzenden. Hiermee kunnen gebruikers op één locatie één wachtwoord gebruiken, terwijl gebruikers op een andere locatie een ander wachtwoord gebruiken. Dit kan worden geconfigureerd onder Configuratie > Beveiliging > Draadloos AAA-beleid:

- Overeenkomsten op basis van apparaatprofilering

In dit scenario, moet WLC aan profielapparaten globaal worden gevormd. Hiermee kan een beheerder een ander wachtwoord instellen voor laptop- en telefoonapparaten. Globale apparaatclassificatie kan worden ingeschakeld onder Configuration > Wireless > Wireless Global. Raadpleeg voor de configuratie van apparaatprofilering op ISE de ISE-ontwerpgids voor profielen.

Naast het retourneren van de coderingssleutel, omdat deze autorisatie gebeurt tijdens de 802.11-associatiefase, is het volledig mogelijk om andere AAA-kenmerken van ISE terug te geven, zoals ACL of VLAN-id.

Problemen oplossen

Probleemoplossing voor de 9800 WLC

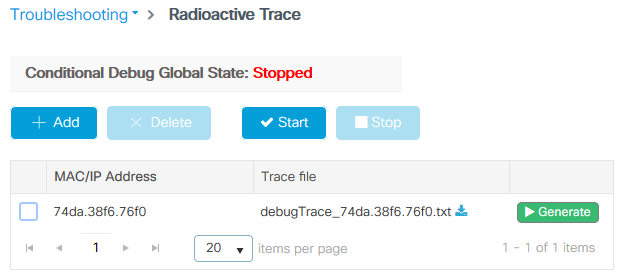

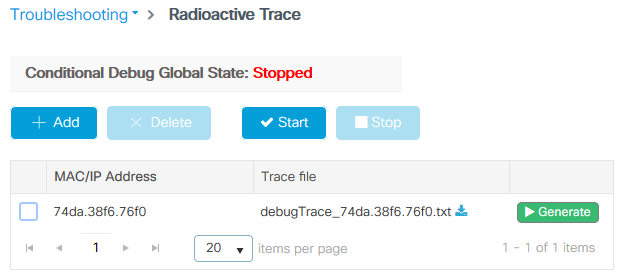

Op de WLC moet het verzamelen van radioactieve sporen meer dan genoeg zijn om een meerderheid van de problemen te identificeren. Dit kan worden gedaan in de WLC web interface onder Problemen oplossen > Radioactive Trace. Voeg het MAC-adres van de client toe, druk op Start en probeer het probleem te reproduceren. Klik op Generate om het bestand te maken en te downloaden:

Belangrijk: iPhones op IOS 14 en Android 10 smartphones gebruiken gerandomiseerde mac-adressen wanneer ze aan het netwerk worden gekoppeld. Deze functionaliteit kan de iPSK configuratie volledig breken. Zorg dat deze optie uitgeschakeld is!

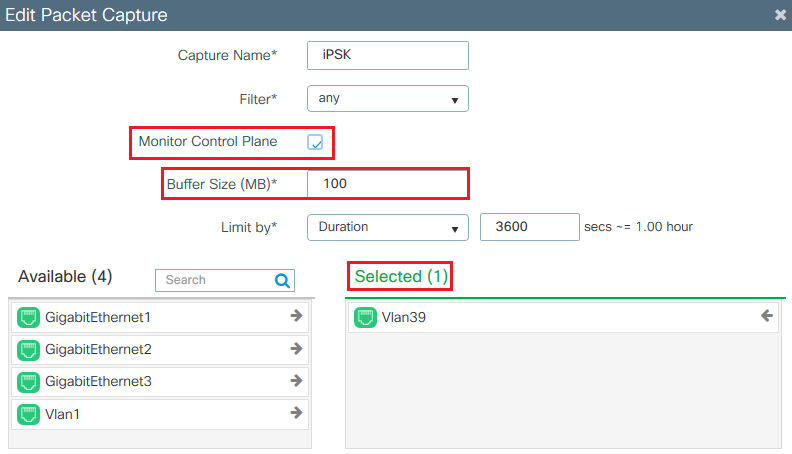

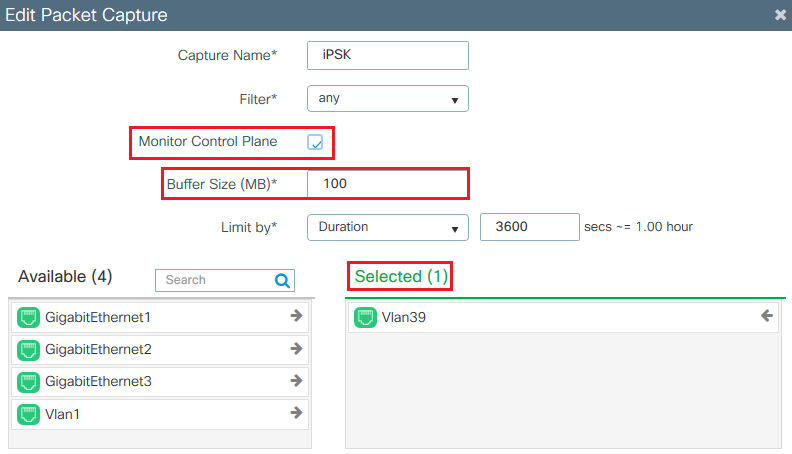

Als Radioactive Traces niet genoeg zijn om het probleem te identificeren, kunnen pakketopnamen direct op de WLC worden verzameld. Onder Problemen oplossen > Packet Capture, voegt u een opnamepunt toe. Standaard maakt WLC gebruik van draadloze beheerinterface voor alle RADIUS AAA-communicatie. Vergroot de buffergrootte tot 100 MB als WLC veel clients heeft:

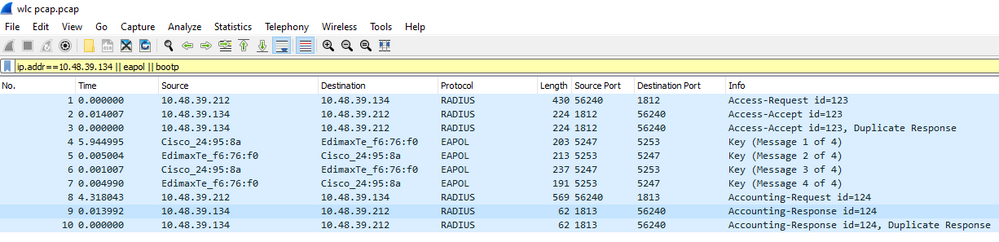

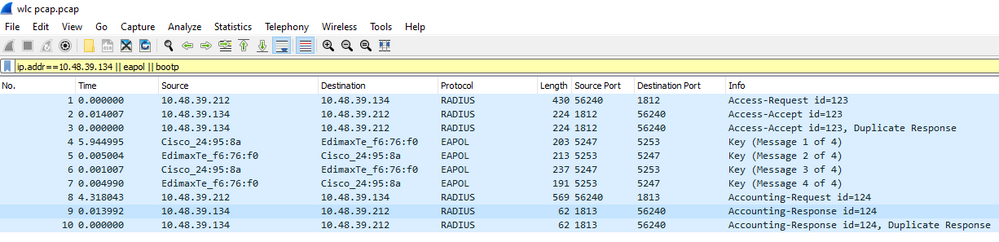

In het onderstaande beeld wordt een pakketvastlegging weergegeven van een succesvolle verificatie- en boekhoudpoging. Gebruik dit Wireshark filter om alle relevante pakketten voor deze client uit te filteren:

ip.addr==

|| eapol || bootp

Probleemoplossing ISE

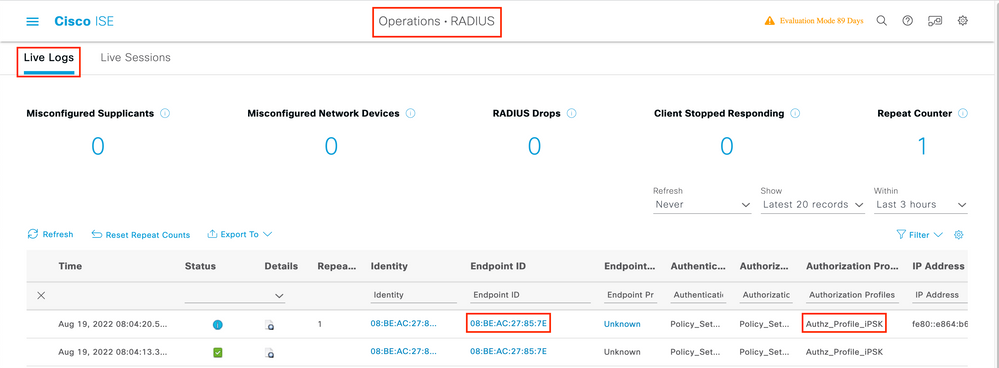

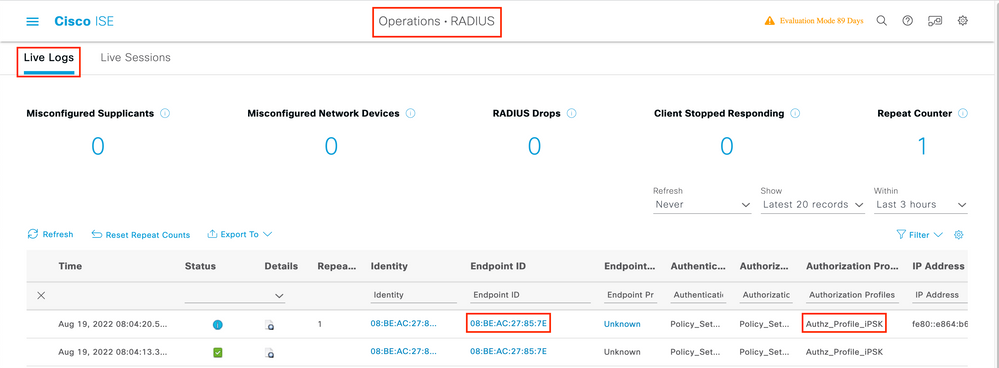

De belangrijkste techniek voor probleemoplossing op Cisco ISE is de pagina Live Logs, die u kunt vinden onder Operations > RADIUS > Live Logs. Ze kunnen worden gefilterd door het MAC-adres van de client in het veld Endpoint ID te zetten. Het openen van een volledig ISE-rapport geeft meer details over de reden van het falen. Zorg ervoor dat de client het juiste ISE-beleid aanraakt:

Feedback

Feedback