Configureer de 9800 WLC Lobby Ambassador met RADIUS en TACACS+

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Catalyst 9800 draadloze controllers voor RADIUS- en TACACS+ externe verificatie van Lobby Ambassador-gebruikers kunt configureren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- 9800 beheerconcepten voor draadloze LAN-controllers

- Verificatie, autorisatie en accounting (AAA) RADIUS-concepten

- TACACS+ concepten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800 draadloze controller Series (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 16.12.1s

- Identity Service Engine (ISE) 2.3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De Lobby Ambassador wordt opgericht door de beheerder van het netwerk. Een Lobby Ambassador is in staat om een gastgebruiker ingang in de Draadloze LAN Controller (WLC) te maken die gebruikersnaam, wachtwoord, beschrijving en levensduur omvat. Het heeft ook de mogelijkheid om de gastgebruiker te verwijderen. De Lobby Ambassador kan de gastgebruiker maken via Graphical USer Interface (GUI) of Command Line Interface (CLI).

Configureren

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

De configuratie in dit document is gebaseerd in twee Lobby Ambassadeurs, de eerste Lobby Ambassadeur wordt genoemd lobby en het authenticeert tegen de RADIUS Server, de tweede Lobby Ambassadeur wordt genoemd lobbyTac en het authenticeert tegen TACACS+. Beiden hebben de mogelijkheid om gastgebruikers in de WLC te configureren.

Lobby Ambassador RADIUS-verificatie

Een RADIUS-server configureren op draadloze LAN-controller

WLC GUI

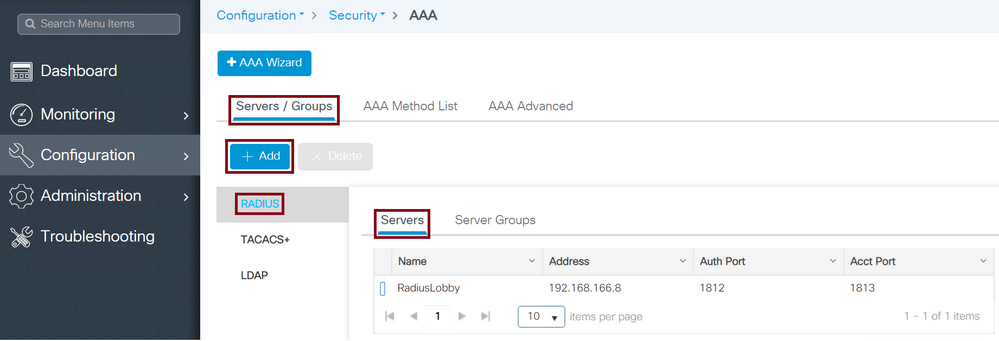

Navigeer naar Configuratie > Beveiliging > AAA > servers/groepen > RADIUS > servers > + Add zoals in de afbeelding.

Radius Server op WLC

Radius Server op WLC

Wanneer het configuratievenster wordt geopend, zijn de verplichte configuratieparameters de naam van de RADIUS-server, het IP-ADRES van de RADIUS-server en het gedeelde geheim van de RADIUS-server. Een andere parameter kan standaard worden achtergelaten of kan naar wens worden geconfigureerd.

WLC CLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

De RADIUS-server aan een servergroep toevoegen

WLC GUI

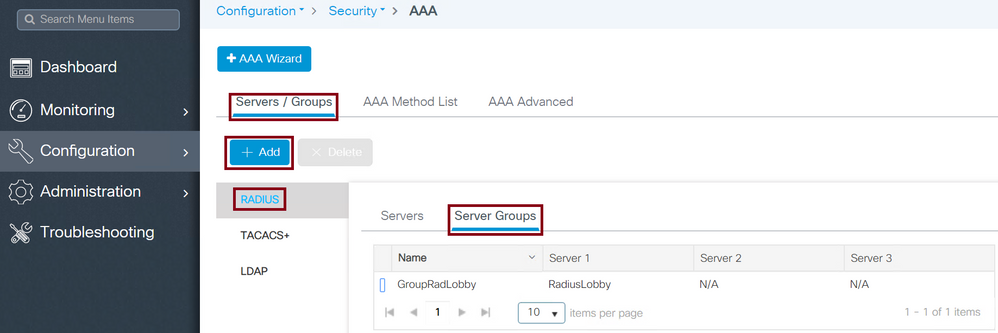

Navigeer naar Configuratie > Beveiliging > AAA > servers / groepen > RADIUS > Servergroepen > + Toevoegen zoals in de afbeelding.

Radius Server op servergroep

Radius Server op servergroep

Wanneer het configuratievenster wordt geopend, configureer een naam voor de groep en verplaats de geconfigureerde RADIUS-servers van de lijst Beschikbare servers naar de lijst Toegewezen servers.

WLC CLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

Een lijst met AAA-verificatiemethoden maken

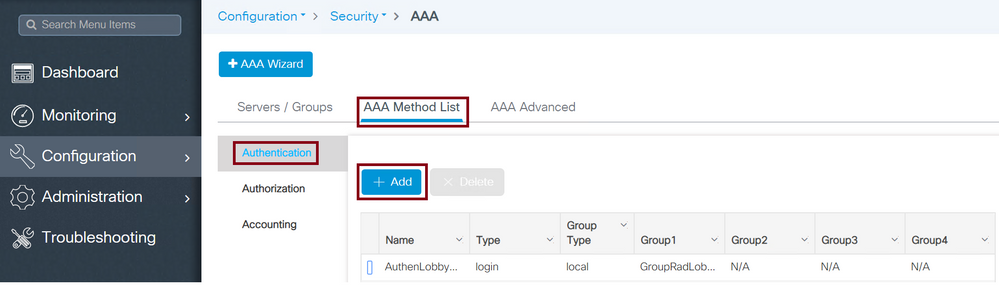

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Verificatie > + Toevoegen zoals in de afbeelding.

Lijst met verificatiemethoden

Lijst met verificatiemethoden

Wanneer het configuratievenster wordt geopend, configureer een naam, selecteer de optie Type als Aanmelden en wijs de servergroep toe die eerder is gemaakt. Het groepstype kan worden geselecteerd als lokaal of groep

AAA methodelijst groepstype lokaal eerst

Group Type als Local maakt de WLC eerst controleren als de gebruiker bestaat in de lokale database, en valt dan terug naar de servergroep alleen als de Lobby Ambassador gebruiker niet gevonden is in de lokale database.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Opmerking: Houd rekening met Cisco-bug-id CSCvs87163 wanneer u AAA Method List Group Type Local First gebruikt.

Groepstype AAA-methodelijst

Het Type van groep als Groep en geen terugval naar gecontroleerde lokale optie maakt de WLC de gebruiker tegen de Groep van de Server controleren en controleert niet in zijn lokale gegevensbestand.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA methodelijst groepstype groep met terugval

Het Type van groep als gecontroleerde Groep en Terugval aan Lokale optie maakt de WLC de gebruiker tegen de Groep van de Server controleren en doet een vraag in het lokale gegevensbestand tenzij de Server van de RADIUS de reactie verslaat. Als de Radius Server zelfs met een weigering reageert, activeert de WLC geen lokale verificatie.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

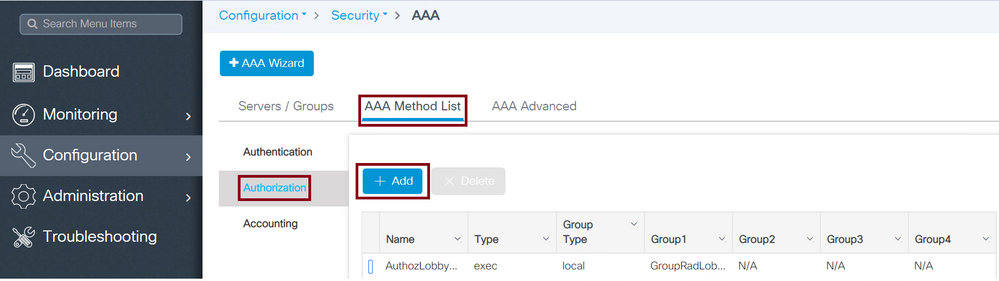

Een lijst met AAA-autorisatiemethoden maken

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Autorisatie > + Toevoegen zoals in de afbeelding.

Lijst van toelatingsmethoden

Lijst van toelatingsmethoden

Wanneer het configuratievenster wordt geopend om een naam toe te voegen, selecteert u de optie Type als exec en wijst u de eerder gemaakte servergroep toe.

Het groepstype is van toepassing op dezelfde manier als werd uitgelegd in de sectie Create an AAA Method List.

WLC CLI

Groepstype AAA-methodelijst eerst lokaal.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Groepstype AAA-methodelijst.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA methodelijst groepstype groep met reserve.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

AAA-methodelijsten van toewijzingen

Wijs de AAA-verificatie en -autorisatiemethode toe aan het HyperText Transfer Protocol (HTTP) en Virtual TeleType (VTY) van de WLC.

Deze stappen kunnen niet vanuit GUI worden uitgevoerd, vandaar dat ze vanuit CLI moeten worden uitgevoerd.

HTTP-configuratie.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

Het wordt aanbevolen om de HTTP-services opnieuw te starten.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY-configuratie.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

Wegens Cisco bug-id CSCvu29748 moet een WLC met een versie voor 17.3.3 of 17.14 en 17.15 via CLI de volgende configuratie configureren. Dit is niet nodig als de WLC een versie in 17.3 familiecode van 17.3.4 tot 17.3.8a in werking stelt, of als het 17.16.1 en verder codes loopt.

WLC CLI

Tim-eWLC1(config)#aaa remote username lobby

Configureer ISE voor RADIUS-verificatie

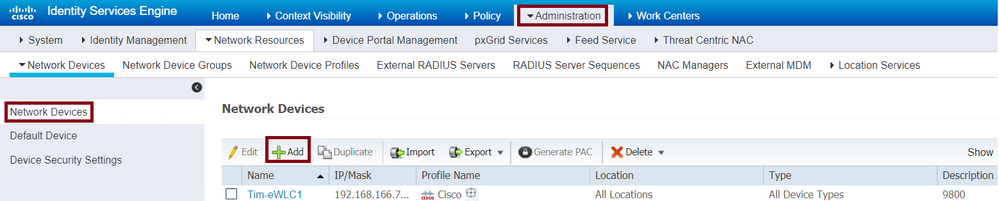

Voeg de WLC toe aan ISE

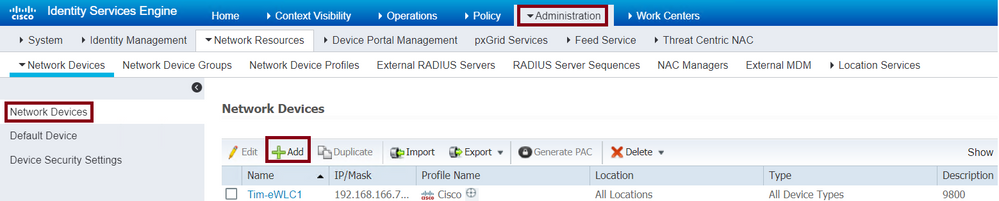

Navigeren naar Beheer > Netwerkbronnen > Netwerkapparaten > + Toevoegen zoals in de afbeelding.

WLC toevoegen aan ISE

WLC toevoegen aan ISE

Wanneer het configuratievenster wordt geopend, configureer een naam, IP-ADRES, activeer RADIUS-verificatie-instellingen en voer onder Protocolstraal het gedeelde geheim in.

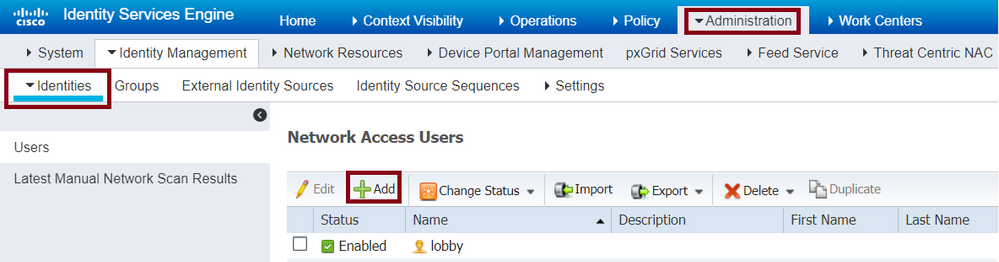

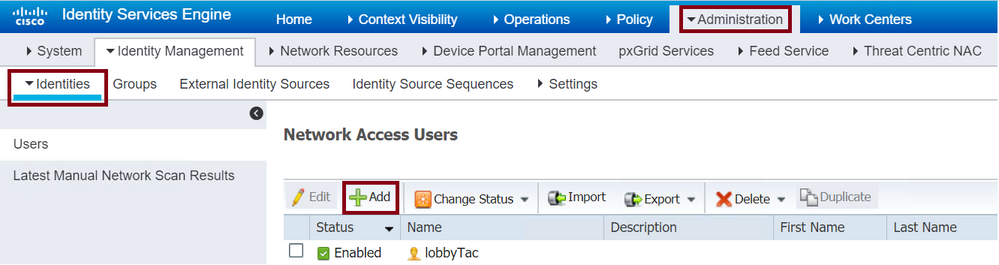

Maak de Lobby Ambassador Gebruiker op ISE

Ga naar Beheer > Identiteitsbeheer > Identiteiten > Gebruikers > + Toevoegen zoals in de afbeelding.

Gebruikersnaam en wachtwoord voor Lobby Ambassador in ISE

Gebruikersnaam en wachtwoord voor Lobby Ambassador in ISE

Wanneer het configuratievenster wordt geopend, moet u de naam en het wachtwoord opgeven voor de Lobby Ambassador-gebruiker. Zorg er ook voor dat de status wordt weergegeven zoals Ingeschakeld.

Deze gebruikersnaam en wachtwoordconfiguratie is de configuratie die is toegewezen aan de Lobby Ambassadeur die verantwoordelijk is voor het creëren van de gastgebruikers in de WLC, met andere woorden, dit is de gebruikersnaam en het wachtwoord die de Netwerkbeheerder toekent aan de Lobby Ambassadeur.

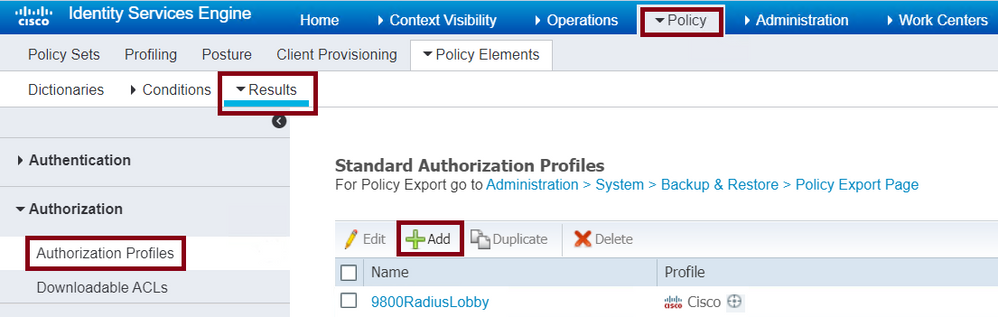

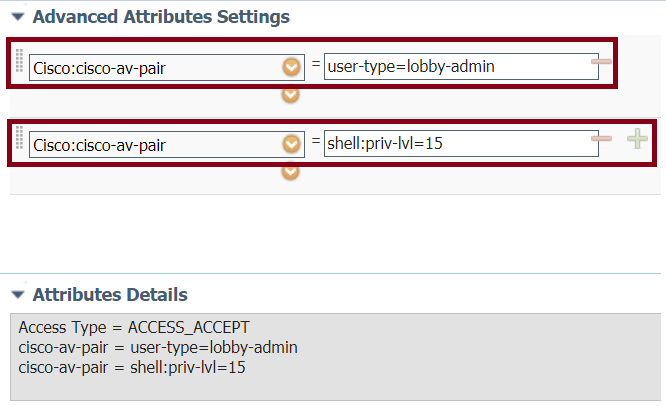

Een profiel voor resultaatautorisatie maken

Navigeer naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen > + Toevoegen zoals in de afbeelding.

Vergunningsprofiel in ISE

Vergunningsprofiel in ISE

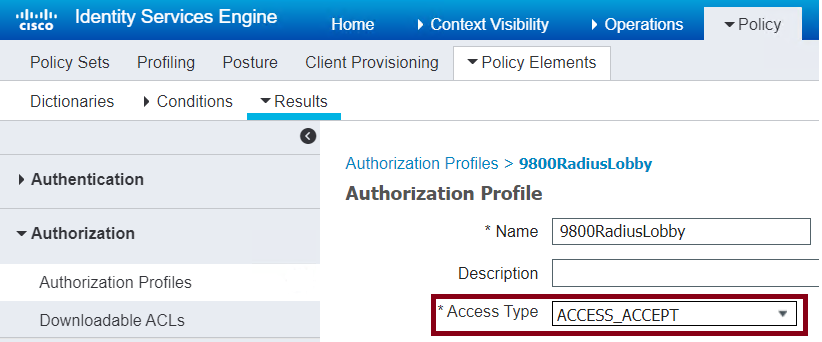

Zorg ervoor dat het profiel is geconfigureerd om een Access-Accept te verzenden zoals in het afbeelding.

Access Type Access-Accept

Access Type Access-Accept

Voeg de kenmerken handmatig toe onder Geavanceerde Attributen-instellingen. De attributen zijn nodig om de gebruiker te definiëren als Lobby Ambassadeur en om de Lobby Ambassadeur in staat te stellen de nodige wijzigingen aan te brengen in de WLC om de gastgebruikers toe te voegen.

Instellingen voor geavanceerde kenmerken in ISE

Instellingen voor geavanceerde kenmerken in ISE

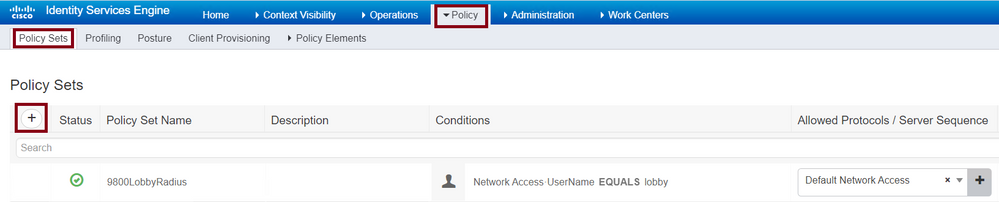

Een verificatiebeleid maken

Navigeer naar Beleid > Beleidssets > Toevoegen zoals in de afbeelding.

Verificatiebeleid in ISE

Verificatiebeleid in ISE

De voorwaarden voor het configureren van het beleid zijn afhankelijk van het beheerdersbesluit. De voorwaarde van de netwerktoegang-Gebruikersnaam en het protocol Standaard van de Netwerktoegang worden gebruikt in dit voorbeeld.

Het is verplicht om onder het Autorisatiebeleid te verzekeren dat het profiel dat onder de Results Authorisation is geconfigureerd wordt geselecteerd, zodat de juiste attributen worden teruggestuurd naar de WLC.

Klik op het ingestelde autorisatiebeleid en het configuratievenster opent om het autorisatiebeleid te configureren met het juiste resultaatprofiel. Het verificatiebeleid kan standaard worden ingeschakeld.

Configuratie van autorisatiebeleid

Configuratie van autorisatiebeleid

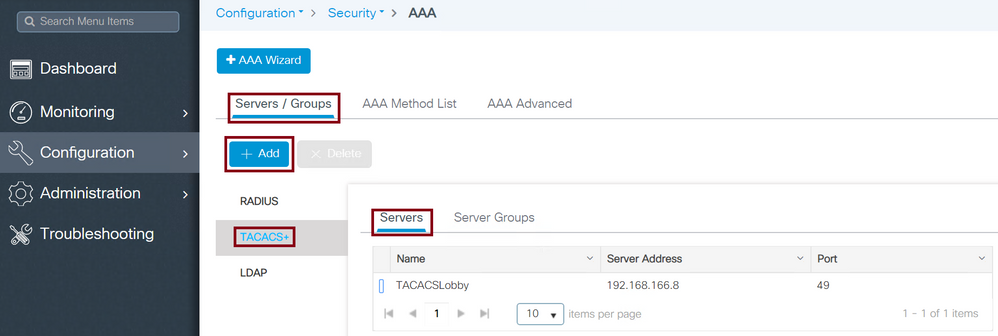

Lobby Ambassador TACACS+ verificatie

Een TACACS+ server configureren op draadloze LAN-controller

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > servers/groepen > TACACS+ > servers > + Add zoals in de afbeelding.

TACACS toevoegen aan WLC

TACACS toevoegen aan WLC

Wanneer het configuratievenster wordt geopend, zijn de verplichte configuratieparameters de naam van de TACACS+ server, het IP-ADRES van de TACACS-server en het gedeelde geheim. Een andere parameter kan standaard worden achtergelaten of naar wens worden geconfigureerd.

WLC CLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

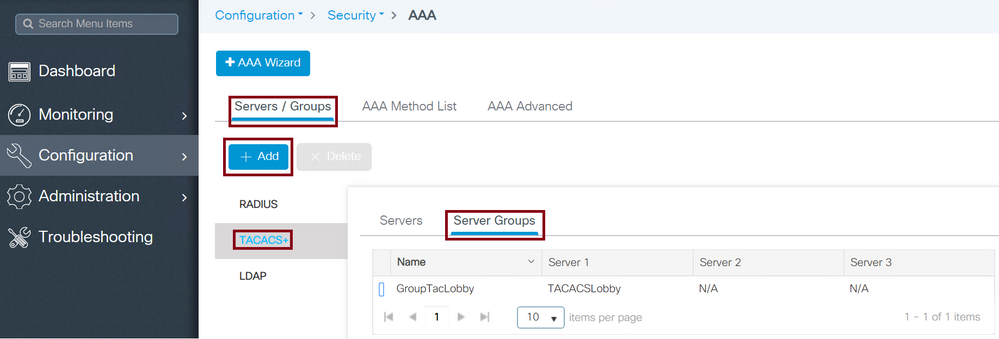

De TACACS+ server aan een servergroep toevoegen

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > Servers/groepen > TACACS > Servergroepen > +Add zoals in de afbeelding.

Tacacs-servergroep

Tacacs-servergroep

Wanneer het configuratievenster wordt geopend, configureer een naam voor de groep en verplaats de gewenste TACACS+ servers van de lijst Beschikbare servers naar de lijst Toegewezen servers.

WLC CLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

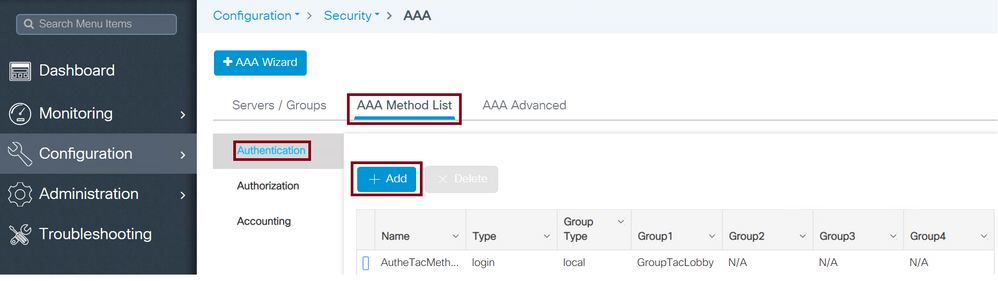

Een lijst met verificatiemethoden maken

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Verificatie > +Add zoals in de afbeelding.

Configuratie van TACACS AAA-methodelijst

Configuratie van TACACS AAA-methodelijst

Wanneer het configuratievenster wordt geopend, configureer een naam, selecteer de typeoptie als Aanmelden en wijs de eerder gemaakte servergroep toe.

Groepstypen AAA-methodelijst

Tacacs+ verificatie ondersteunt verschillende methodelijsttypen zoals Local en Group. Raadpleeg de vorige sectie van het document met de naam Een AAA-verificatiemethode maken om elk van de typen te begrijpen.

Vervolgens de opdrachten om de TACACS+ methodelijsten via CLI te configureren.

WLC CLI

Groepstype AAA-methodelijst eerst lokaal.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Groepstype AAA-methodelijst.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA methodelijst groepstype groep met reserve.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

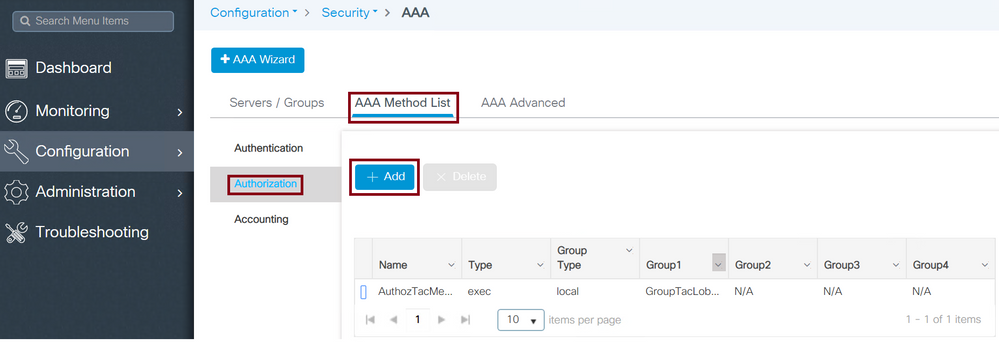

Een lijst met AAA-autorisatiemethoden maken

WLC GUI

Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Autorisatie > +Add zoals in de afbeelding.

Configuratie van TACACS-autorisatielijst

Configuratie van TACACS-autorisatielijst

Wanneer het configuratievenster wordt geopend, configureer een naam, selecteer de optie Type als exec en wijs de servergroep toe die eerder is gemaakt.

Het groepstype is van toepassing op dezelfde manier als werd uitgelegd in de sectie Create an AAA Method List.

WLC CLI

Groepstype AAA-methodelijst eerst lokaal.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Groepstype AAA-methodelijst.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA methodelijst groepstype groep met reserve.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA-methodelijsten van toewijzingen

Wijs de AAA-verificatie en autorisatiemethode toe aan HTTP en VTY van de WLC.

Deze stappen kunnen niet vanuit GUI worden uitgevoerd, vandaar dat ze vanuit CLI moeten worden uitgevoerd.

HTTP-configuratie.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

Het wordt aanbevolen om de HTTP-services opnieuw te starten.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY-configuratie.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

Wegens Cisco bug-id CSCvu29748 moet een WLC met een versie voor 17.3.3 of 17.14 en 17.15 de configuratie vervolgens configureren. Dit is niet nodig als de WLC een versie in 17.3 familiecode van 17.3.4 tot 17.3.8a in werking stelt, of als het 17.16.1 en verder codes loopt.

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

Configureren ISE voor TACACS+ verificatie

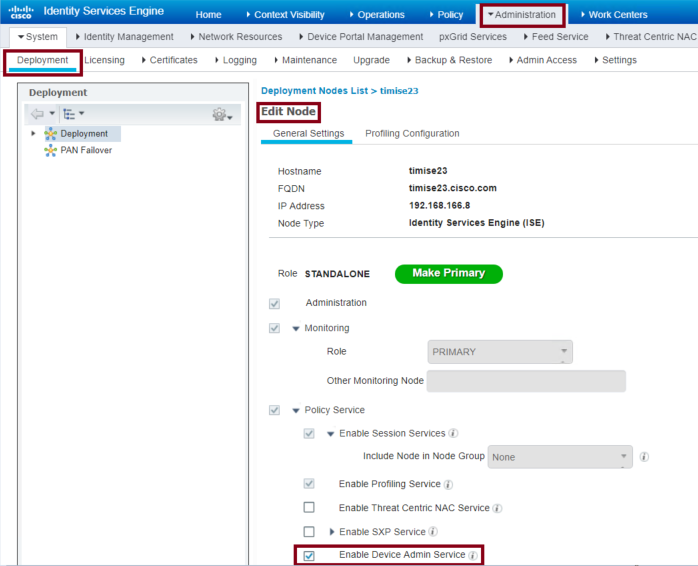

Apparaatbeheer inschakelen

Navigeer naar Beheer > Systeem > Implementatie zoals in de afbeelding.

Apparaatbeheer in ISE voor TACACS

Apparaatbeheer in ISE voor TACACS

Selecteer Apparaatbeheerservice inschakelen en controleer of deze is ingeschakeld.

Voeg de WLC toe aan ISE

Navigeren naar Beheer > Netwerkbronnen > Netwerkapparaten > + Toevoegen zoals in de afbeelding.

WLC toevoegen aan ISE

WLC toevoegen aan ISE

Wanneer het configuratievenster wordt geopend om een naam, IP-ADRES te configureren, schakelt u de instellingen voor TACACS+ verificatie in en voert u het gedeelde geheim in.

Maak de Lobby Ambassador Gebruiker op ISE

Ga naar Beheer > Identiteitsbeheer > Identiteiten > Gebruikers > + Toevoegen zoals in de afbeelding.

Gebruikersnaam en wachtwoord voor Lobby Ambassador in ISE

Gebruikersnaam en wachtwoord voor Lobby Ambassador in ISE

Wanneer het configuratievenster wordt geopend, moet u de naam en het wachtwoord opgeven voor de Lobby Ambassador-gebruiker. Zorg er ook voor dat de status wordt weergegeven zoals Ingeschakeld.

Deze gebruikersnaam en wachtwoordconfiguratie is de configuratie die is toegewezen aan de Lobby Ambassador die verantwoordelijk is voor het maken van de gastgebruikers in de WLC. Met andere woorden, dit is de gebruikersnaam en het wachtwoord die de netwerkbeheerder toekent aan de ambassadeur van de lobby.

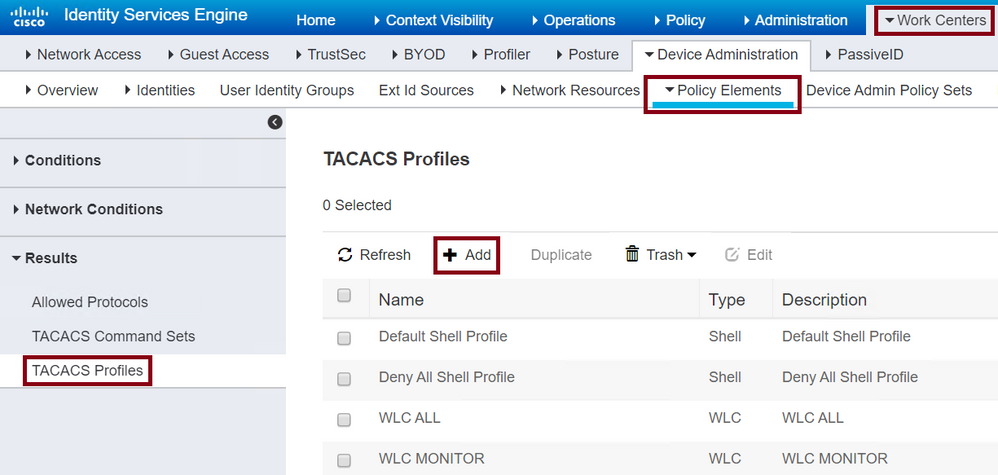

Maak een resultaten TACACS+ profiel

Navigeren naar werkcentra > Apparaatbeheer > Beleidselementen > Resultaten > TACACS-profielen zoals in de afbeelding.

TACACS-profiel

TACACS-profiel

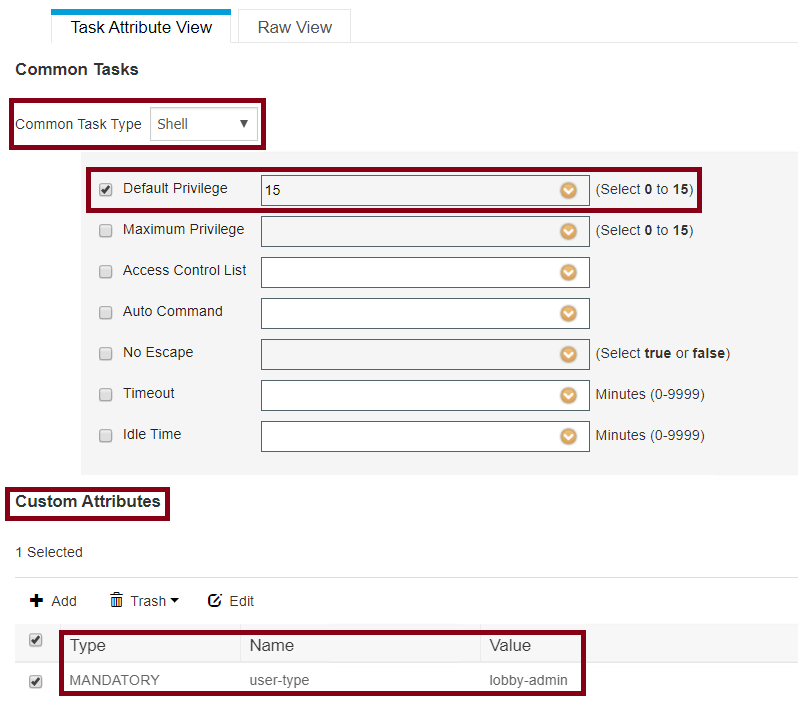

Nadat u op +Add hebt geklikt, wordt het configuratievenster geopend zoals in de volgende afbeelding. Configureer een naam voor het profiel.

Zorg ervoor dat het Common Task Type is geselecteerd als Shell, configureer een Default Privileged 15 en een Custom Attribute als Type Mandatory, Name als user-type, en de Value als lobby-admin.

Shell-configuratie van TACACS-profiel

Shell-configuratie van TACACS-profiel

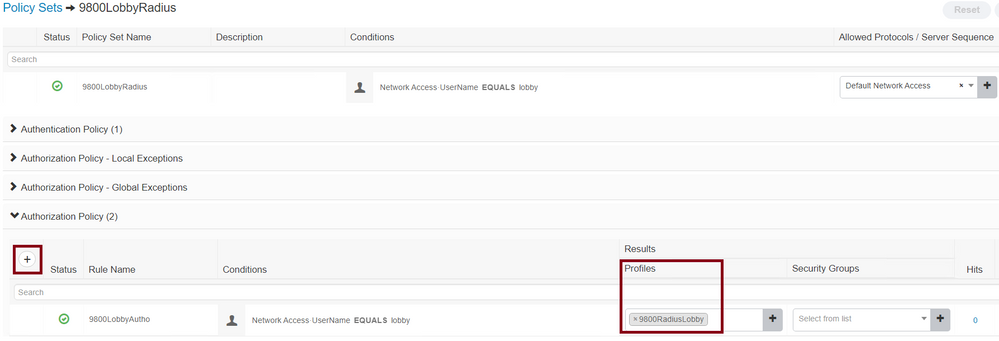

Een beleidsset maken

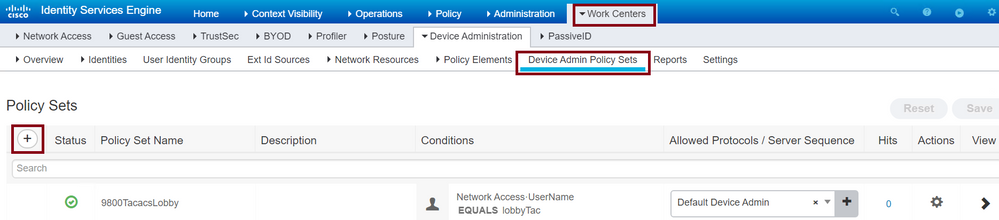

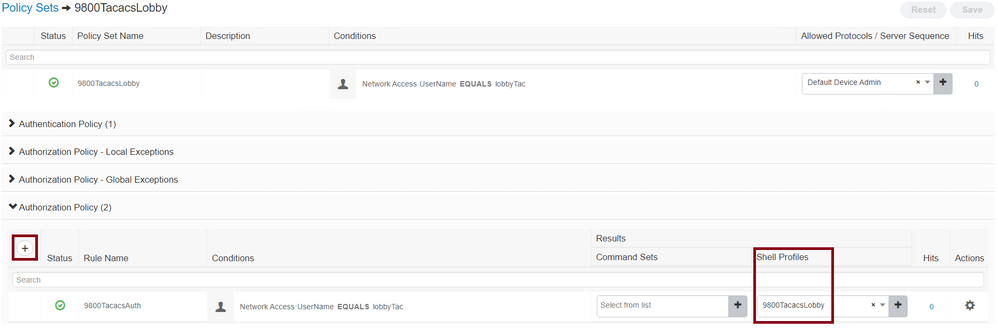

Navigeren naar werkcentra > Apparaatbeheer > Beleidssets voor Apparaatbeheer zoals in de afbeelding

Configuratie van TACACS-beleidsset

Configuratie van TACACS-beleidsset

De voorwaarden voor het configureren van het beleid zijn afhankelijk van het beheerdersbesluit. Voor dit document worden de voorwaarde Network Access-User Name en het protocol Default Device Admin gebruikt. Het is verplicht om er onder het autorisatiebeleid voor te zorgen dat het profiel dat is geconfigureerd onder de Results Authorisation wordt geselecteerd, dit maakt de juiste kenmerken om terug te keren naar de WLC.

Klik op het ingestelde beleid en het configuratievenster wordt geopend. Configureer het autorisatiebeleid met het juiste Shell-profiel. Het verificatiebeleid kan standaard worden achtergelaten zoals in de afbeelding.

Configuratie van autorisatie voor TACACS-beleidsset

Configuratie van autorisatie voor TACACS-beleidsset

Verifiëren

Gebruik deze sectie om te bevestigen dat uw configuratie correct is.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

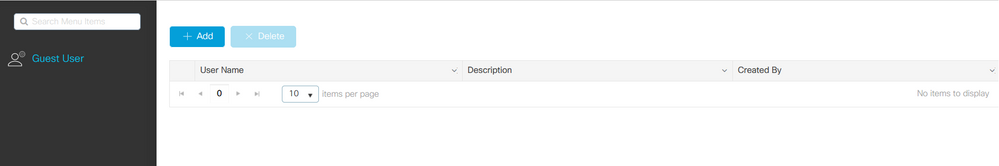

Dit is hoe de grafische gebruikersinterface van de ambassadeur van de lobby (GUI) voor succesvolle authentificatie met of AAA Radius of TACACS+ zorgt.

Lobby Ambassador View van WLC

Lobby Ambassador View van WLC

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

AAA-radius-verificatie

Voor RADIUS-verificatie kunnen deze debugs worden gebruikt:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

Zorg ervoor dat de juiste methodelijst is geselecteerd uit de debug. Ook worden de juiste kenmerken door de ISE-server geretourneerd met de juiste gebruikersnaam, het juiste gebruikerstype en de juiste rechten.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+-verificatie

Voor TACACS+ verificatie kan deze debug worden gebruikt:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

Zorg ervoor dat de verificatie wordt verwerkt met de juiste gebruikersnaam en het juiste IP-ADRES van ISE. Ook moet de status PASS gezien worden. In hetzelfde debug, direct na de verificatiefase, wordt het autorisatieproces gepresenteerd. Zorg er in deze autorisatiefase voor dat de juiste gebruikersnaam samen met het juiste ISE-IP-ADRES wordt gebruikt. De eigenschappen die op ISE zijn ingesteld, worden in de debug weergegeven, samen met de Lobby Ambassador gebruiker met het juiste voorrecht.

Voorbeeld verificatiefase:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

Voorbeeld autorisatiefase:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

De debug voorbeelden die eerder voor RADIUS en TACACS+ worden genoemd hebben de belangrijkste stappen voor succesvolle login van een Lobby Admin.

Om de debugs uit te schakelen, kan deze opdracht worden gebruikt:

Tim-eWLC1#undebug all

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

21-Jan-2025 |

Bijgewerkte Alt-tekst, machinevertaling, stijlvereisten, artikelbeschrijving en opmaak. |

1.0 |

18-Jun-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tim J PadillaTechnisch leider bij klantlevering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback