Configureer 802.1X-verificatie op Catalyst 9800 draadloze controller Series

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u een WLAN met 802.1X-beveiliging op een Cisco Catalyst 9800 Series draadloze controller kunt instellen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- 802.1X

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800 draadloze controller Series (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 17.3.x

- Cisco ISE-lijnkaart 3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

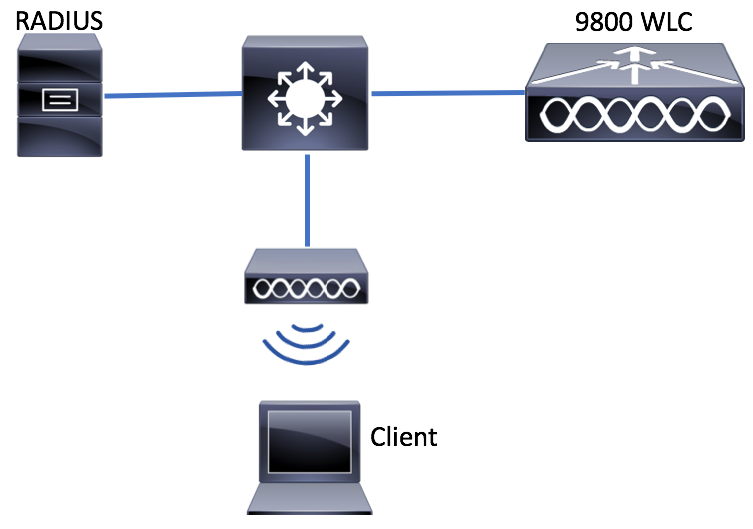

Netwerkdiagram

WLC-configuratie

AAA-configuratie op 9800 WLC’s

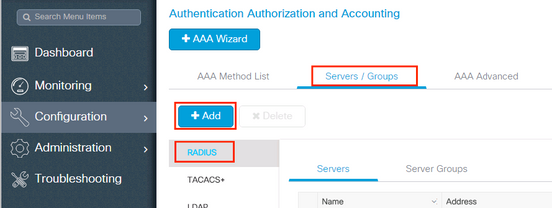

GUI:

Stap 1. RADIUS-server declareren. Navigeer naar Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add en voer de RADIUS-serverinformatie in.

Zorg ervoor dat ondersteuning voor CoA is ingeschakeld als u van plan bent om in de toekomst gebruik te maken van Central Web Verification (of een ander soort beveiliging waarvoor een wijziging van autorisatie [CoA] vereist is).

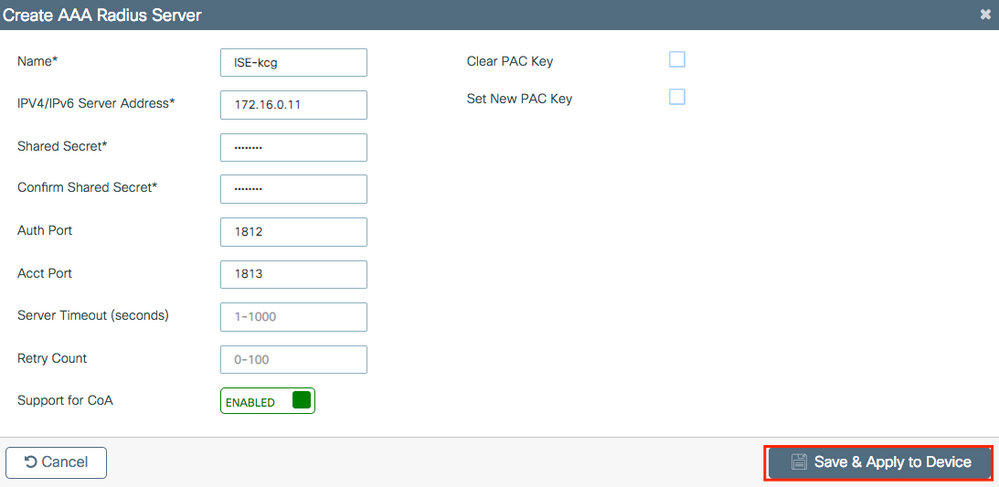

Stap 2. Voeg de RADIUS-server toe aan een RADIUS-groep. Navigeer om een naam te Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add. geven aan uw groep en verplaats de server die u eerder in de lijst van Assigned Servers.

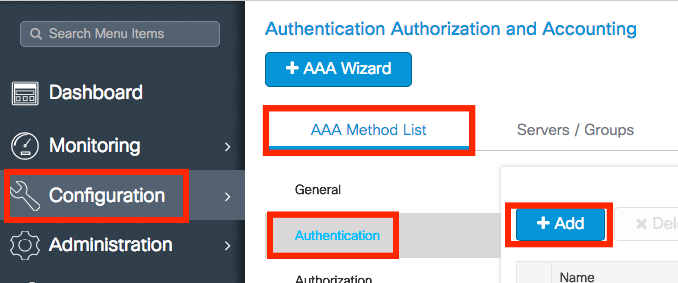

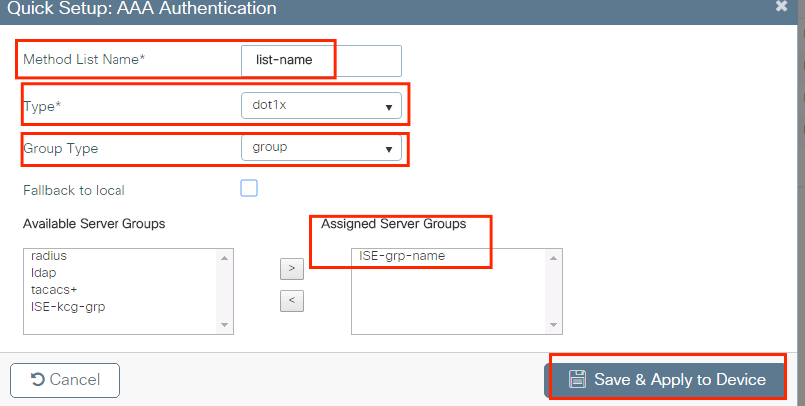

Stap 3. Maak een lijst met verificatiemethoden. Naar navigeren Configuration > Security > AAA > AAA Method List > Authentication > + Add.

Voer de informatie in:

CLI:

# config t # aaa new-model # radius server <radius-server-name> # address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813 # timeout 300 # retransmit 3 # key <shared-key> # exit # aaa group server radius <radius-grp-name> # server name <radius-server-name> # exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>Opmerking over de AAA-dode-serverdetectie

Nadat u uw RADIUS-server hebt geconfigureerd, kunt u controleren of deze wordt beschouwd als "LEVEND":

#show aaa servers | s WNCD Platform State from WNCD (1) : current UP Platform State from WNCD (2) : current UP Platform State from WNCD (3) : current UP Platform State from WNCD (4) : current UP ...U kunt de dead criteria, zowel als de deadtime op uw WLC configureren, vooral als u meerdere RADIUS-servers gebruikt.

#radius-server dead-criteria time 5 tries 3 #radius-server deadtime 5Opmerking: de criteria dead criteria die worden gebruikt om een RADIUS-server als dood aan te duiden. Het bestaat uit: 1. Een time-out (in seconden) die de tijd vertegenwoordigt die moet verstrijken vanaf het moment dat de controller voor het laatst een geldig pakket van de RADIUS-server heeft ontvangen tot het moment dat de server als dood is gemarkeerd. 2. Een teller, die het aantal opeenvolgende onderbrekingen vertegenwoordigt die op de controller moeten voorkomen voordat de RADIUS-server als dood wordt gemarkeerd.

Opmerking: De deadtime geeft de tijd (in minuten) aan dat de server in dode status blijft nadat dode criteria de server als dood markeren. Als de deadline is verlopen, markeert de controller de server als UP (ALIVE) en waarschuwt de geregistreerde clients over de statuswijziging. Als de server nog steeds onbereikbaar is nadat de status is gemarkeerd als UP en als aan de dode criteria is voldaan, dan wordt de server opnieuw gemarkeerd als dood voor het dode interval.

WLAN-profielconfiguratie

WLAN-profielconfiguratieGUI:

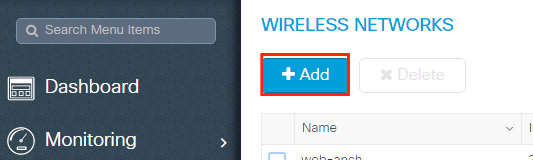

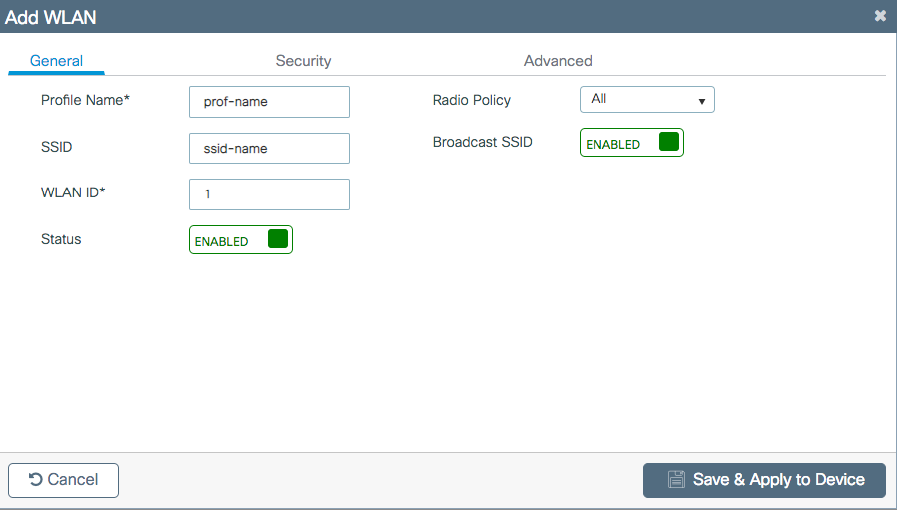

Stap 1. Maak het WLAN. Navigeer naar Configuratie > Draadloos > WLAN’s > + Voeg het netwerk toe en configureer het naar wens.

Stap 2. Voer de WLAN-informatie in

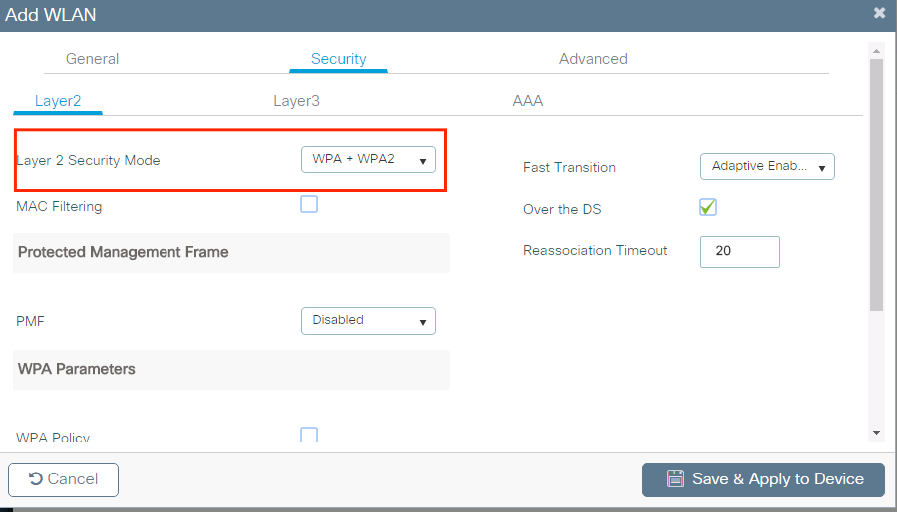

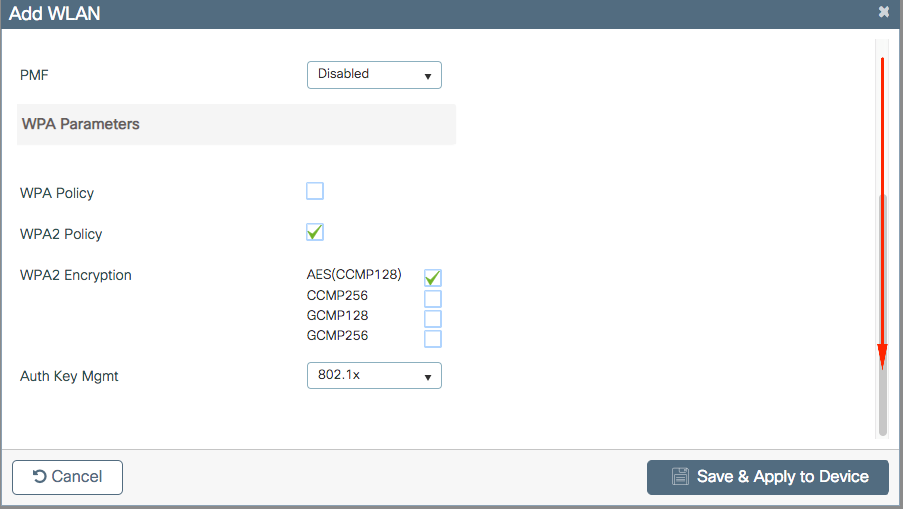

Stap 3. Navigeer naar het tabblad Beveiliging en selecteer de gewenste beveiligingsmethode. In dit geval WPA2 + 802.1x.

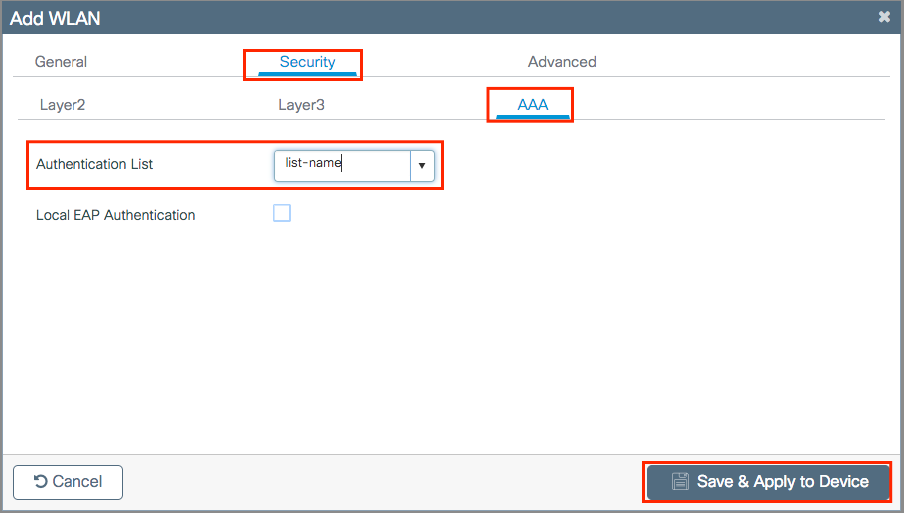

Stap 4. Selecteer op het Security > AAA tabblad de verificatiemethode die in Stap 3 is gemaakt vanuit AAA Configuration op de sectie 9800 WLC.

CLI:

# config t # wlan <profile-name> <wlan-id> <ssid-name> # security dot1x authentication-list <dot1x-list-name> # no shutdown Configuratie van beleidsprofiel

Configuratie van beleidsprofielBinnen een beleidsprofiel kunt u beslissen aan welk VLAN de clients worden toegewezen, onder andere instellingen (zoals toegangscontrolelijst [ACL’s], Quality of Service [QoS], mobiliteitsanker, timers enzovoort).

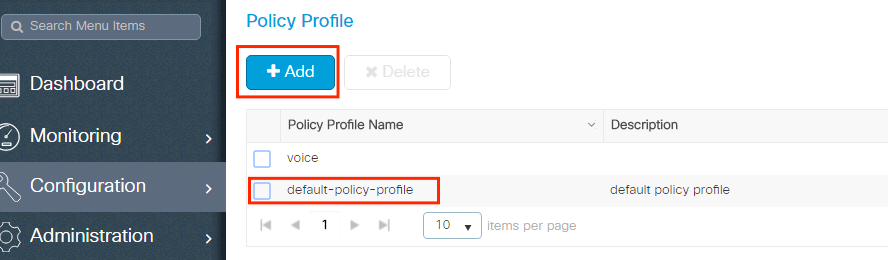

U kunt uw standaardbeleidsprofiel gebruiken of u kunt een nieuw profiel maken.

GUI:

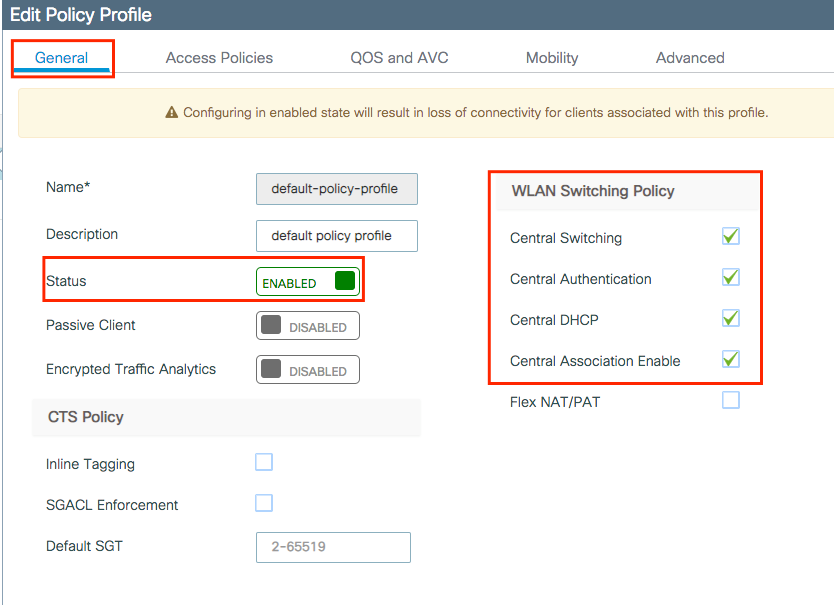

Navigeer naar Configuration > Tags & profielen > Policy Profile en configureer uw standaard-policy-profiel of maak een nieuw profiel.

Zorg ervoor dat het profiel is ingeschakeld.

Als uw access point (AP) zich in de lokale modus bevindt, moet u er ook voor zorgen dat het beleidsprofiel Central Switching en Central Verification heeft ingeschakeld.

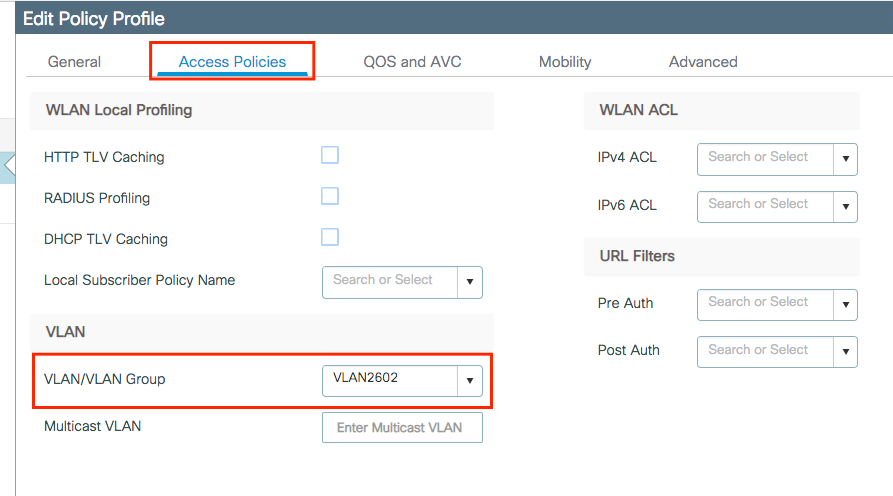

Selecteer het VLAN waar de clients moeten worden toegewezen in het tabblad Toegangsbeleid.

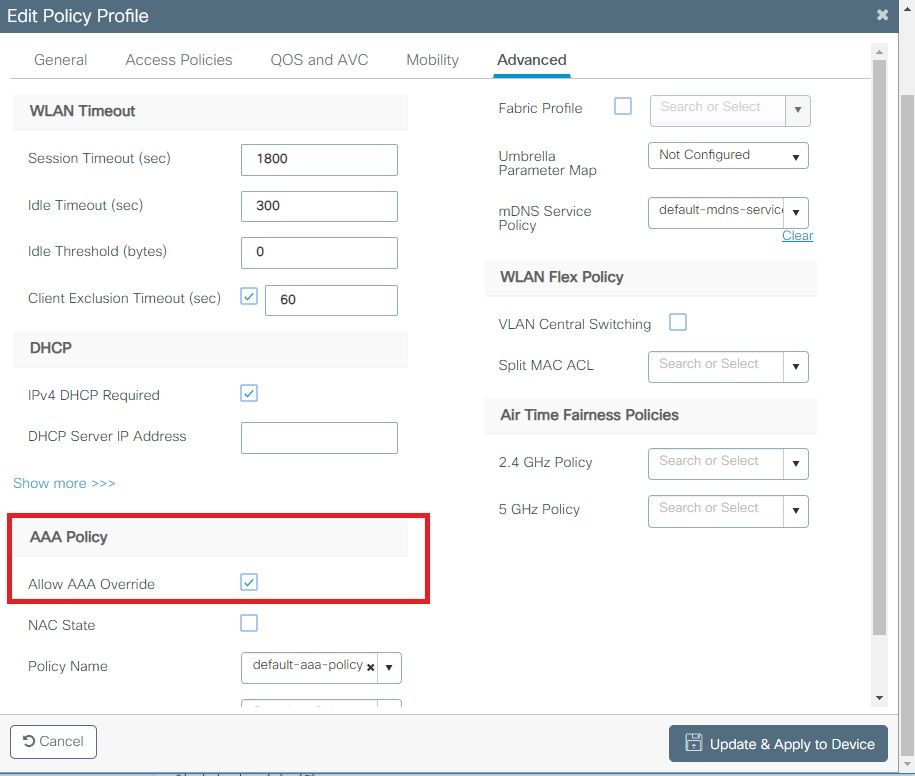

Als u van plan bent om ISE-terugkeerkenmerken in de Access-Accept like VLAN Assignment te hebben, laat u AAA-override in het Advanced tabblad toe:

CLI:

# config # wireless profile policy <policy-profile-name>

# aaa-override # central switching # description "<description>" # vlan <vlanID-or-VLAN_name> # no shutdownConfiguratie van beleidstag

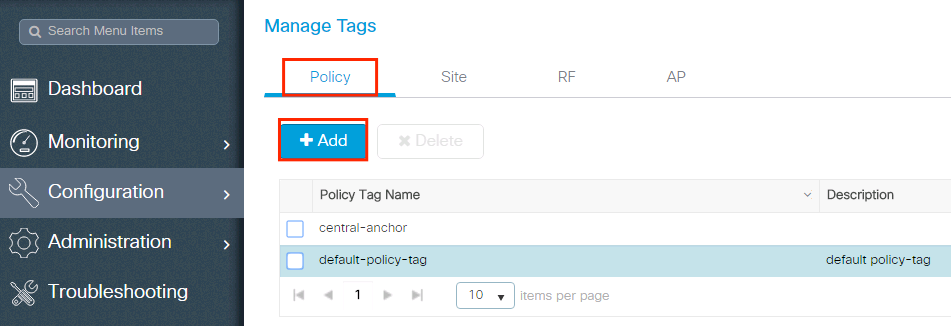

Configuratie van beleidstagPolicy Tag wordt gebruikt om de SSID te koppelen aan het beleidsprofiel. U kunt een nieuwe Policy Tag maken of de standaard-policy tag gebruiken.

Opmerking: De standaard-policy-tag brengt automatisch elke SSID met een WLAN-id tussen 1 en 16 in kaart aan het standaard-beleid-profiel. Dit kan niet worden gewijzigd of verwijderd. Als u een WLAN met een ID 17 of hoger hebt, kan de standaard-beleidstag niet worden gebruikt.

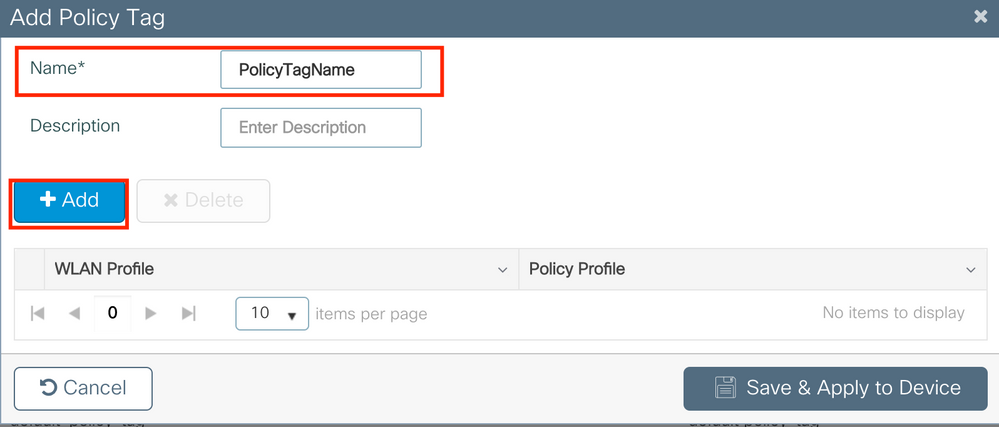

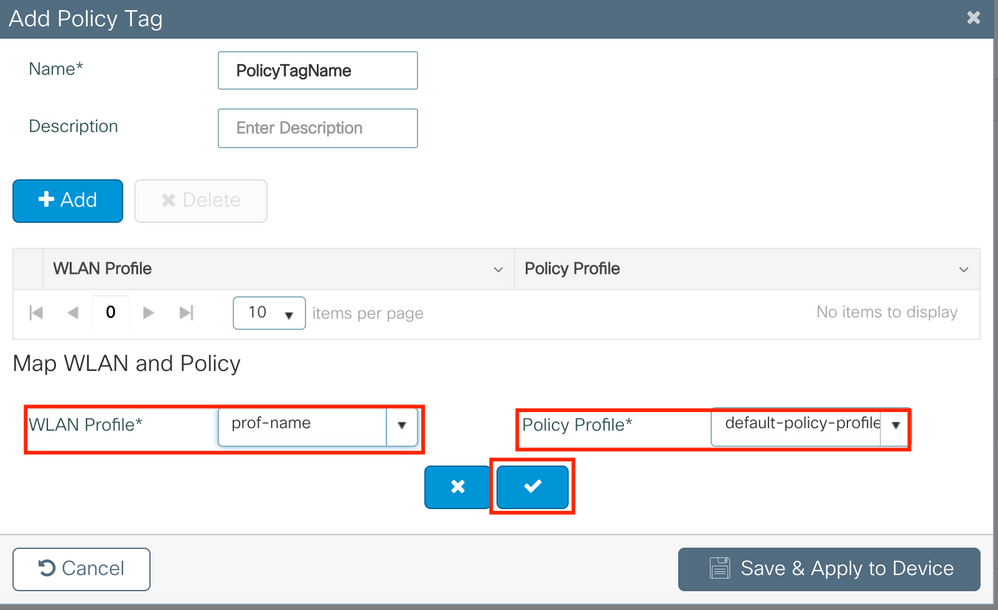

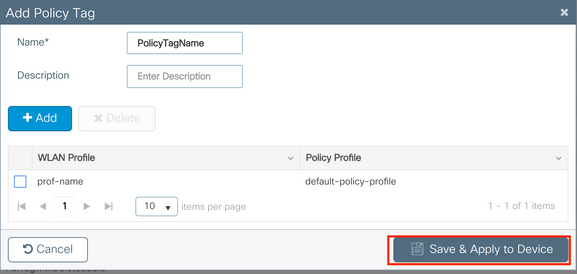

GUI:

Navigeer naar Configugation > Tags & Profiles > Tags > Policy en voeg indien nodig een nieuwe toe.

Koppel uw WLAN-profiel aan het gewenste beleidsprofiel.

CLI:

# config t # wireless tag policy <policy-tag-name> # wlan <profile-name> policy <policy-profile-name> Toewijzing van beleidstags

Toewijzing van beleidstagsWijs de beleidstag toe aan de benodigde toegangspunten.

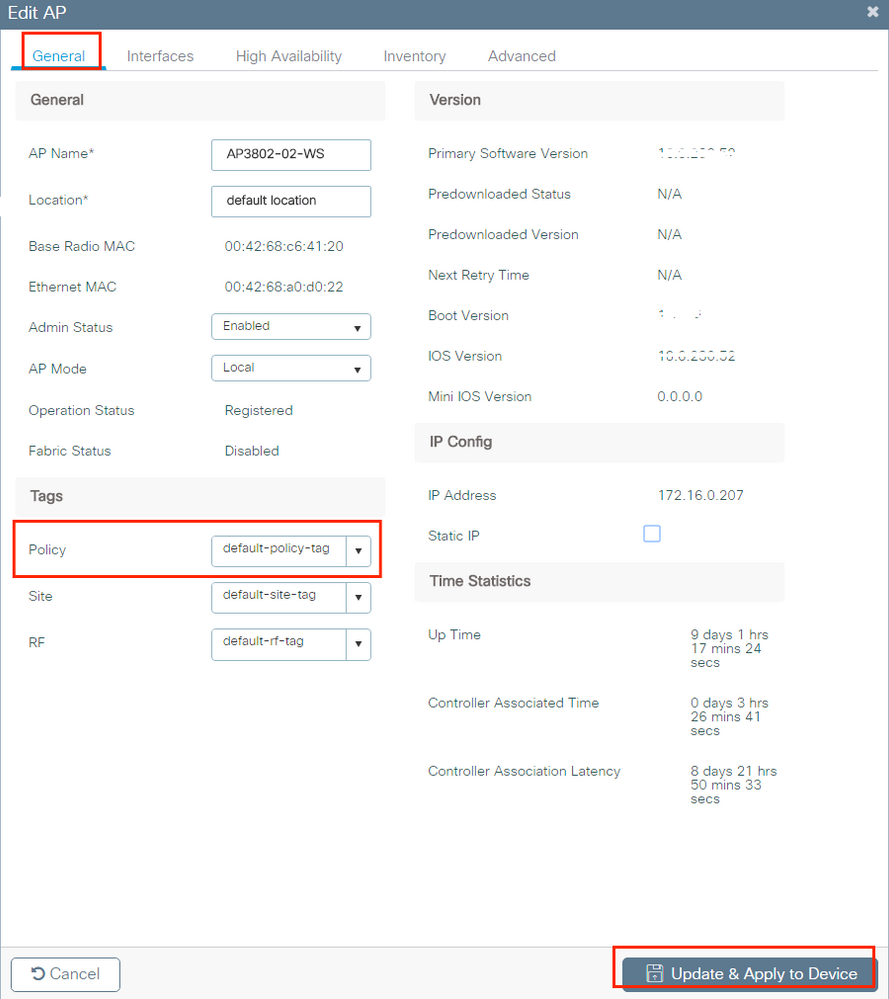

GUI:

Als u de tag aan één toegangspunt wilt toewijzen, navigeert u om de betreffende Configuration > Wireless > Access Points > AP Name > General Tags, beleidstag toe te wijzen en klikt u vervolgens op Update & Apply to Device.

Opmerking: houd er rekening mee dat wanneer de beleidstag op een AP wordt gewijzigd, deze de associatie met de 9800 WLC laat vallen en een paar momenten later terugkomt.

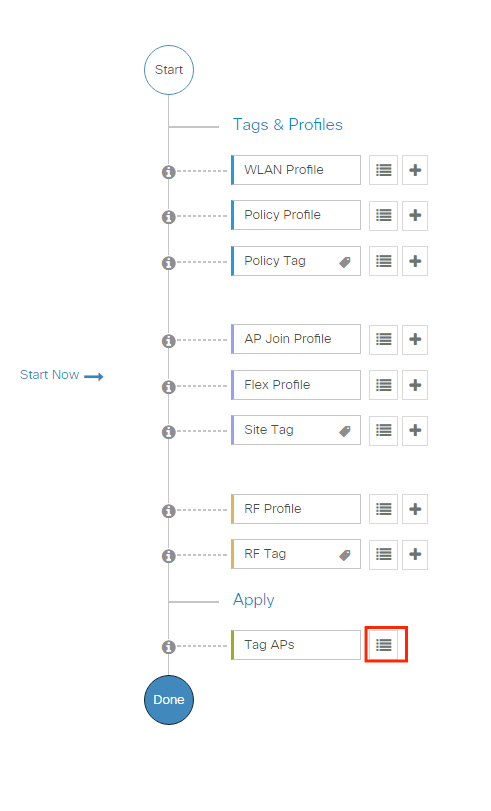

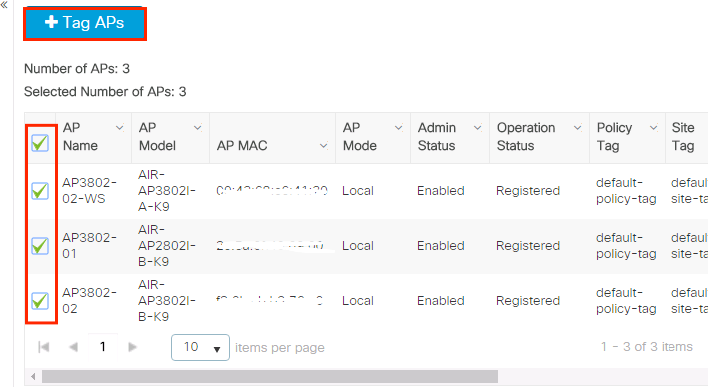

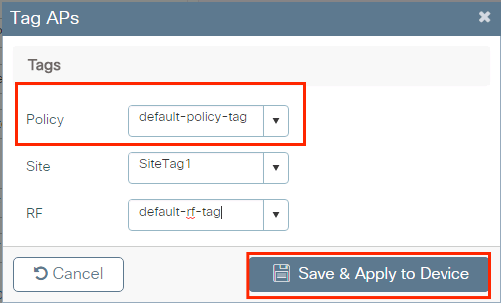

Als u dezelfde beleidsmarkering aan meerdere toegangspunten wilt toewijzen, navigeer dan naar Configuration > Wireless Setup > Advanced > Start Now > Apply.

Selecteer de toegangspunten waaraan u de tag wilt toewijzen en klik op + Tag APs

Selecteer de toepasselijke tags voor beleid, site en RF en klik Save & pas op apparaat toe

CLI:

# config t # ap <ethernet-mac-addr> # policy-tag <policy-tag-name> # endISE-configuratie

ISE-configuratieDe WLC op ISE verklaren

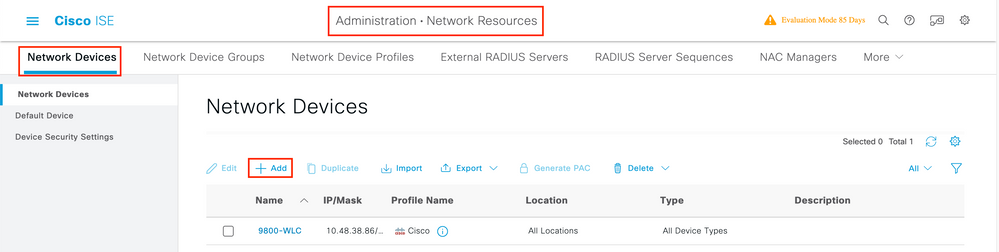

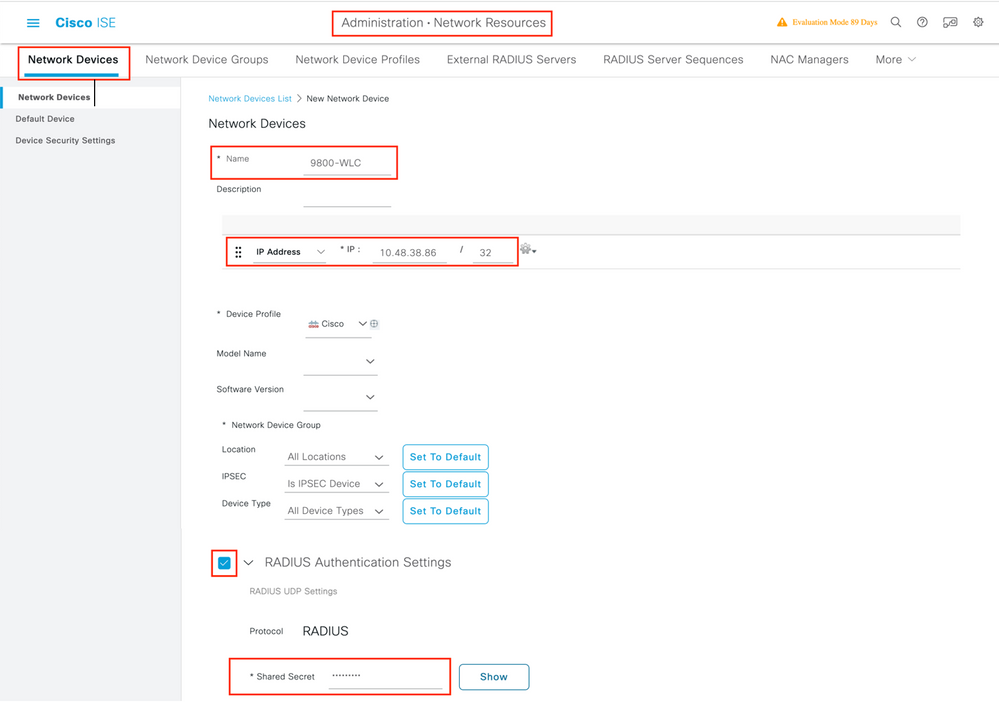

De WLC op ISE verklarenStap 1. Open de ISE-console en navigeer naar Administration > Network Resources > Network Devices > Add zoals in de afbeelding.

Stap 2. Configureer het netwerkapparaat.

Optioneel kan het een gespecificeerde modelnaam, softwareversie, beschrijving zijn en netwerkapparaatgroepen toewijzen op basis van apparaattypen, locatie of WLC's.

Het IP-adres komt hier overeen met de WLC-interface die de verificatieaanvragen verstuurt. Standaard is dit de beheerinterface zoals in het afbeelding:

Voor meer informatie Network Device Groups over het hoofdstuk: Netwerkapparaten beheren vanuit de beheerdershandleiding van Cisco Identity Services Engine: Netwerkapparaatgroepen

Nieuwe gebruiker maken op ISE

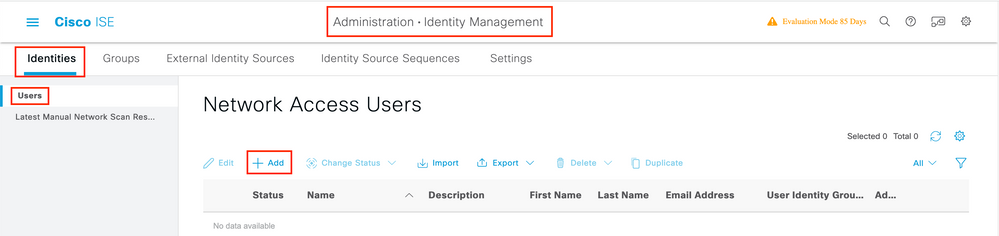

Nieuwe gebruiker maken op ISEStap 1. Navigeer Administration > Identity Management > Identities > Users > Add naar de in de afbeelding getoonde onderwerpen:

Stap 2. Voer de informatie voor de gebruiker in. In dit voorbeeld behoort deze gebruiker tot de groep ALL_ACCOUNTANTS, maar hij kan naar behoefte worden aangepast zoals in de afbeelding wordt getoond:

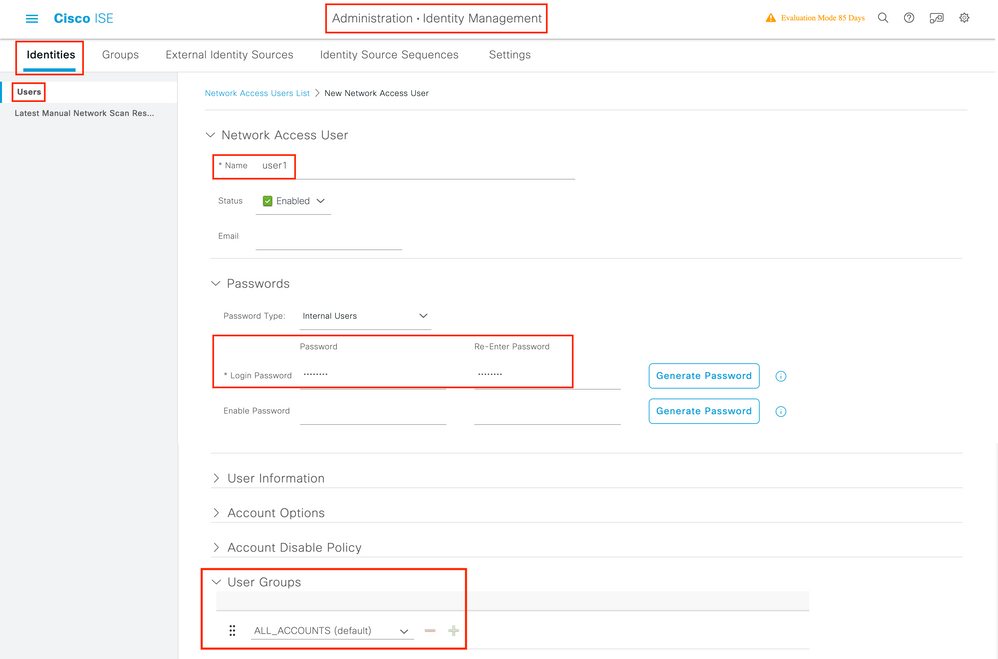

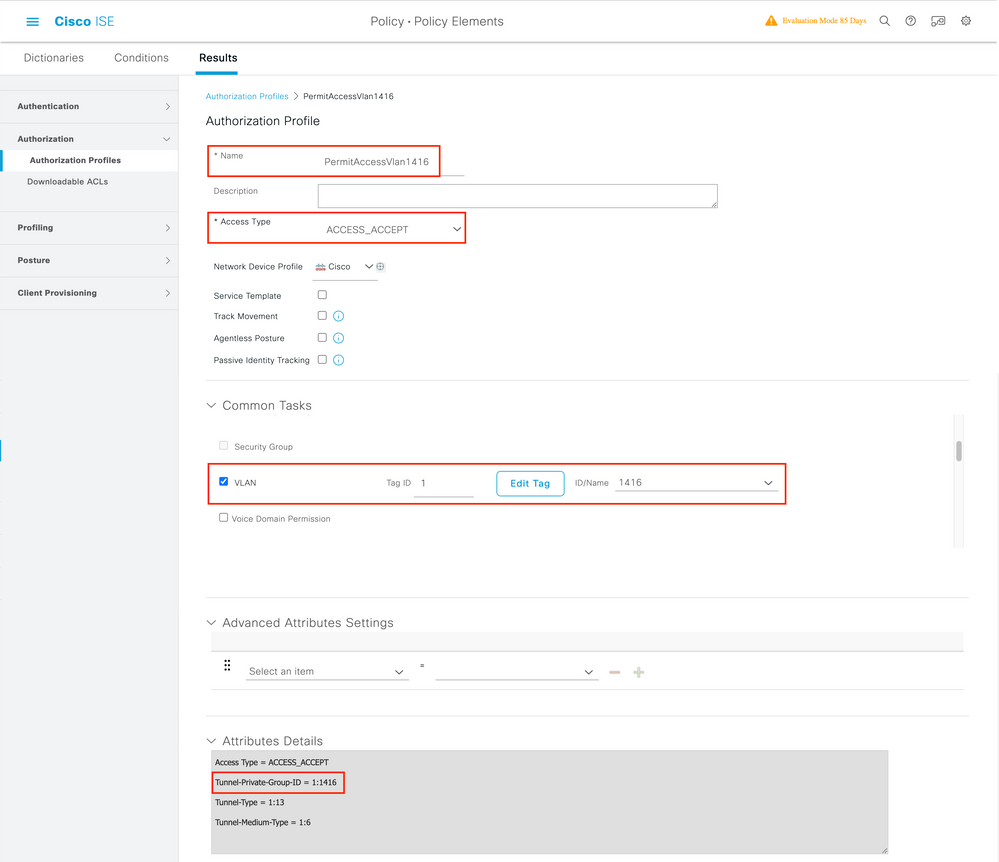

Autorisatieprofiel maken

Autorisatieprofiel makenDe eigenschap bestaat Authorization Profile uit een verzameling eigenschappen die worden geretourneerd wanneer een voorwaarde wordt gematched. Het autorisatieprofiel bepaalt of de client al dan niet toegang heeft tot het netwerk, of de toegangscontrolelijsten (ACL’s), VLAN-overschrijving of een andere parameter worden gedrukt. Het in dit voorbeeld getoonde autorisatieprofiel stuurt een toegangsgoedkeuring voor de client en wijst de client toe aan VLAN 1416.

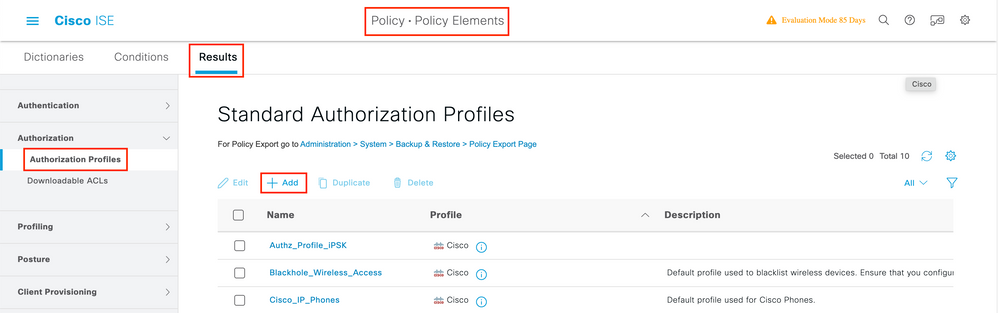

Stap 1. Navigeer naar Policy > Policy Elements > Results > Authorization > Authorization Profiles en klik op de Add knop.

Stap 2. Voer de waarden in zoals in de afbeelding. Hier kunnen we AAA-kenmerken zoals VLAN als voorbeeld retourneren. WLC 9800 accepteert tunnelkenmerken 64, 65, 81 die VLAN-id of -naam gebruikt, en accepteert ook het gebruik van dit AirSpace-Interface-Name kenmerk.

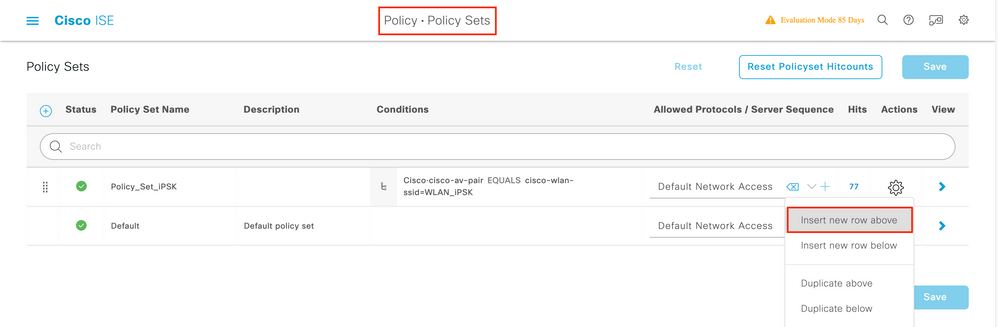

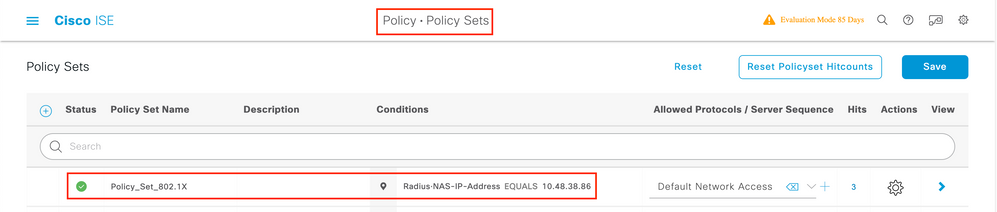

Een beleidsset maken

Een beleidsset makenEen beleidsset definieert een verzameling verificatie- en autorisatieregels. Om een te maken, ga naar Policy > Policy Sets, klik op het tandwiel van de eerste Policy Set in de lijst en selecteer Insert new row above zoals in deze afbeelding:

Configureer een naam en maak een voorwaarde aan voor deze beleidsset. In dit voorbeeld, specificeert de voorwaarde dat wij het verkeer aanpassen dat uit WLC komt:

Radius:NAS-IP-Address EQUALS X.X.X.X // X.X.X.X is the WLC IP addressControleer of Default Network Access dit onder Allowed Protocols / Server Sequenceis geselecteerd.

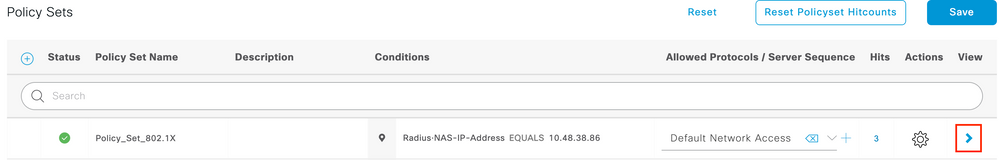

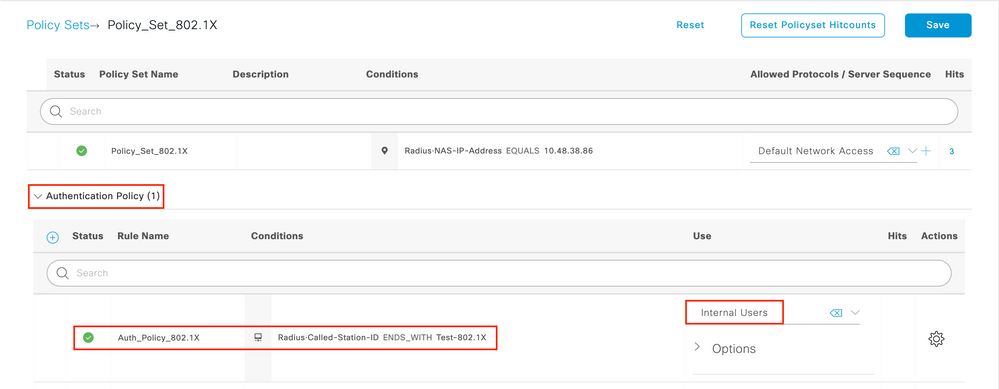

Verificatiebeleid maken

Verificatiebeleid makenOm het verificatie- en autorisatiebeleid te configureren, moet u de beleidsconfiguratie invoeren. Dit kan worden gedaan als u op de blauwe pijl rechts van de Policy Set lijn klikt:

Verificatiebeleid wordt gebruikt om te verifiëren of de referenties van de gebruikers correct zijn (controleer of de gebruiker echt is wie het zegt dat het is). Voer onder Authenticaton Policy, Maak een verificatiebeleid en configureer het zoals in deze afbeelding. De voorwaarde voor het in dit voorbeeld gebruikte beleid is:

RADIUS:Called-Station-ID ENDS_WITH <SSID> // <SSID> is the SSID of your WLANKies ook de Interne Gebruikers onder het Use tabblad van dit Verificatiebeleid.

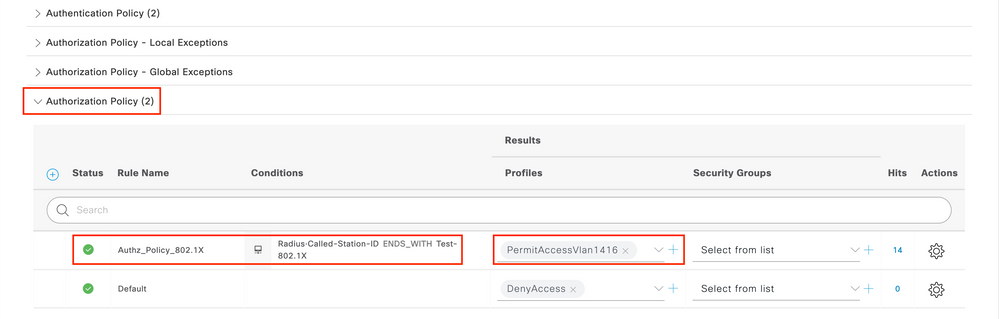

Autorisatiebeleid maken

Autorisatiebeleid makenGa op dezelfde pagina naar Authorization Policy en maak een nieuwe. De voorwaarde voor dit autorisatiebeleid is:

RADIUS:Called-Station-ID ENDS_WITH <SSID> // <SSID> is the SSID of your WLANSelecteer onder het Result > Profiles tabblad van dit beleid de Authorization Profile opties die u eerder hebt gemaakt. Dit zorgt ervoor dat ISE de juiste kenmerken naar de WLC stuurt als de gebruiker is geverifieerd.

Op dit punt is alle configuratie voor de WLC en ISE compleet, kunt u nu proberen verbinding te maken met een client.

Voor meer informatie over ISE Allow Protocols Policies controleer het hoofdstuk: Verificatiebeleid beheren vanuit de Cisco Identity Services Engine Administrator Guide Manager Verificatiebeleid

Kijk voor meer informatie over ISE Identity Sources in het hoofdstuk: Gebruikers en externe identiteitsbronnen beheren vanuit de Cisco Identity Services Engine Administrator Guide: Identity Sources

Verifiëren

VerifiërenU kunt deze opdrachten gebruiken om uw huidige configuratie te controleren:

# show run wlan // WLAN configuration # show run aaa // AAA configuration (server, server group, methods) # show aaa servers // Configured AAA servers # show ap config general // AP's configurations # show ap name <ap-name> config general // Detailed configuration of specific AP

# show ap tag summary // Tag information for AP'S

# show wlan { summary | id | name | all } // WLAN details

# show wireless tag policy detailed <policy-tag name> // Detailed information on given policy tag

# show wireless profile policy detailed <policy-profile name>// Detailed information on given policy profileProblemen oplossen

Problemen oplossen

Opmerking: het gebruik van externe lastverdelers is prima. Zorg er echter voor dat de taakverdeler per client werkt met behulp van het RADIUS-kenmerk call-station-id. Het vertrouwen op UDP-bronpoort is geen ondersteund mechanisme voor het in evenwicht brengen van RADIUS-verzoeken van de 9800.

Probleemoplossing op de WLC

Probleemoplossing op de WLCWLC 9800 biedt ALTIJD-ON traceermogelijkheden. Dit zorgt ervoor dat alle client-connectiviteit gerelateerde fouten, waarschuwingen en meldingen op opmerkingenniveau voortdurend worden vastgelegd en u kunt logbestanden bekijken voor een incident of storing nadat het is opgetreden.

Het hangt af van het volume van de gegenereerde logboeken, maar meestal kunt u een paar uur terug naar meerdere dagen.

Om de sporen te bekijken die 9800 WLC standaard heeft verzameld, kunt u via SSH/Telnet verbinding maken met de 9800 WLC en deze stappen uitvoeren: (Zorg ervoor dat u de sessie aan een tekstbestand registreert).

Stap 1. Controleer de huidige WLC-tijd zodat u de logbestanden kunt volgen in de tijd terug naar toen het probleem zich voordeed.

# show clock Stap 2. Verzamel syslogs van de buffer WLC of externe syslog, zoals die door de systeemconfiguratie wordt gedicteerd. Dit geeft een snelle weergave van de eventuele gezondheids- en fouten in het systeem.

# show logging Stap 3. Controleer of de debug-voorwaarden zijn ingeschakeld.

# show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------Opmerking: als u een van de vermelde voorwaarden ziet, betekent dit dat de sporen zijn aangemeld om het debug-niveau te bereiken voor alle processen die de ingeschakelde voorwaarden ervaren (mac-adres, ip-adres, enzovoort). Dit verhoogt het volume van logboeken. Daarom wordt aanbevolen om alle voorwaarden te wissen wanneer niet actief debuggen.

Stap 4. Stel dat het geteste mac-adres niet als voorwaarde in Stap 3 is vermeld, verzamel de sporen op het meldingsniveau voor het specifieke mac-adres:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt> U kunt de inhoud op de sessie weergeven of u kunt het bestand kopiëren naar een externe TFTP-server:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt> Voorwaardelijke debugging en radio actieve tracering

Als de altijd-op sporen u niet genoeg informatie geven om de trigger voor het probleem dat wordt onderzocht te bepalen, kunt u voorwaardelijke debugging inschakelen en Radio Active (RA)-spoor opnemen, dat debug-level sporen biedt voor alle processen die interacteren met de gespecificeerde voorwaarde (client mac-adres in dit geval). U kunt dit doen via de GUI of de CLI.

CLI:

Voer de volgende stappen uit om voorwaardelijke debugging in te schakelen:

Stap 5. Zorg ervoor dat geen debug voorwaarden zijn ingeschakeld.

# clear platform condition all

Stap 6. Schakel de debug-voorwaarde in voor het draadloze client-MAC-adres dat u wilt controleren.

Met deze opdracht wordt het opgegeven MAC-adres gedurende 30 minuten (1800 seconden) bewaakt. U kunt deze tijd optioneel tot 2085978494 seconden verlengen.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Opmerking: als u meer dan één client tegelijk wilt bewaken, voert u de opdracht debug wireless mac <aaaa.bbbb.ccc> per mac-adres uit.

Opmerking: U ziet de output van de client activiteit op een terminal sessie niet, omdat alles intern wordt gebufferd om later bekeken te worden.

Stap 7. Reproduceer het probleem of gedrag dat u wilt controleren.

Stap 8. Stop de debugs als het probleem wordt gereproduceerd voordat de standaard of de ingestelde monitortijd verstrijkt.

# no debug wireless mac <aaaa.bbbb.cccc>Zodra de monitor-tijd is verstreken of de debug-radio is gestopt, genereert de 9800 WLC een lokaal bestand met de naam:

ra_trace_MAC_aabbcccc_HMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 9. Verzamel het bestand van de mac-adresactiviteit. U kunt de ra trace.log naar een externe server kopiëren of de uitvoer rechtstreeks op het scherm weergeven.

Controleer de naam van het RA traces bestand:

# dir bootflash: | inc ra_traceKopieert het bestand naar een externe server:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt Geef de inhoud weer:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.logStap 10. Als de worteloorzaak nog niet duidelijk is, verzamel de interne logboeken, die een meer breedsprakige mening van debug niveaulogboeken zijn. U hoeft de client niet opnieuw te debuggen als we verder in detail kijken naar debug-logbestanden die al zijn verzameld en intern opgeslagen.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt Opmerking: deze opdrachtoutput geeft sporen voor alle logniveaus voor alle processen en is vrij omvangrijk. Neem contact op met Cisco TAC om te helpen bij het doorlopen van deze sporen.

U kunt de Ra-internal-FILENAME.txt kopiëren naar een externe server of de uitvoer rechtstreeks op het scherm weergeven.

Kopieert het bestand naar een externe server:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txtGeef de inhoud weer:

# more bootflash:ra-internal-<FILENAME>.txt Stap 11. Verwijder de debug-voorwaarden.

# clear platform condition allOpmerking: Zorg ervoor dat u altijd de debug-voorwaarden verwijdert na een probleemoplossingssessie.

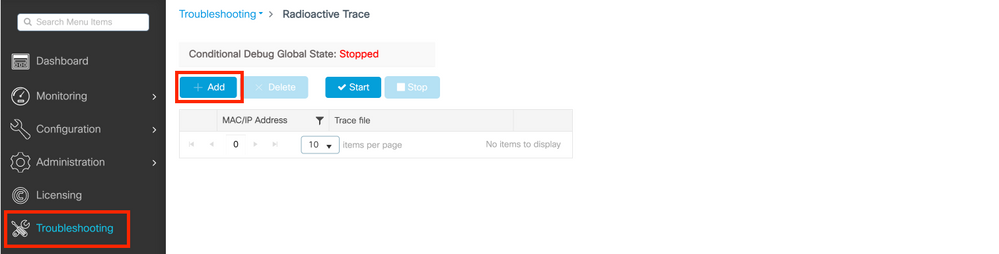

GUI:

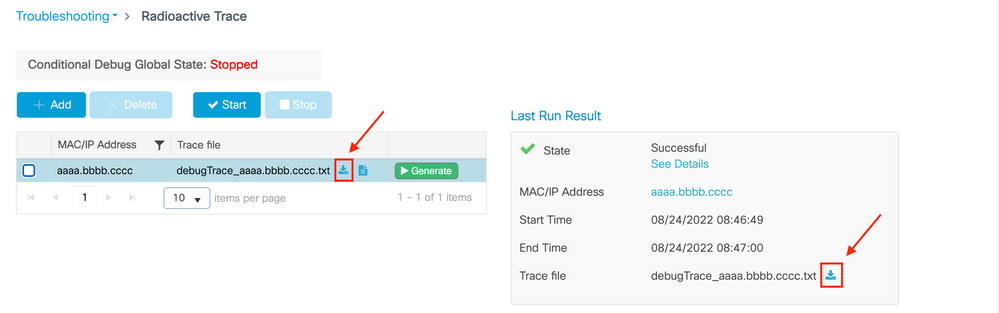

Stap 1. Ga naar Troubleshooting > Radioactive Trace > + Add en specificeer het MAC/IP-adres van de client(s) die u wilt oplossen.

Stap 2. Klik op Start.

Stap 3. Reproduceer het probleem.

Stap 4. Klik op Stoppen.

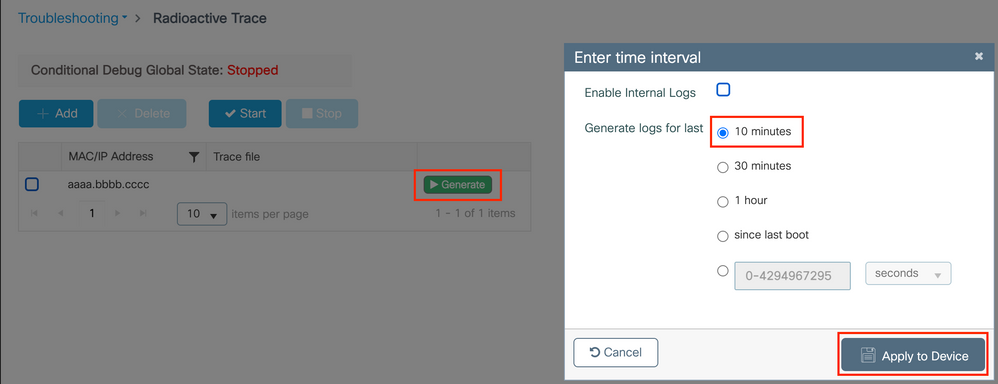

Stap 5. Klik op de Generate knop, selecteer de tijdsinterval waarvoor u de logbestanden wilt ophalen en klik op Apply to Device. In this example, the logs for the last 10 minutes are requested.

Stap 6. Download de Radioactive Trace op uw computer en klik op de downloadknop en controleer deze.

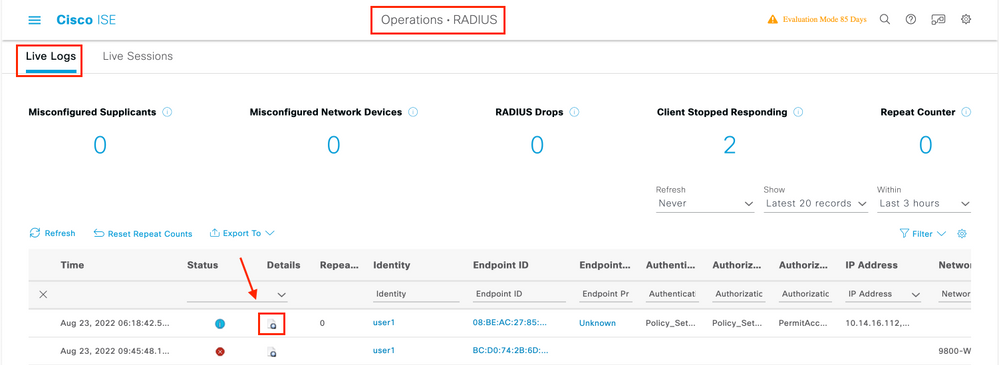

Probleemoplossing op ISE

Probleemoplossing op ISEAls u problemen ondervindt met clientverificatie, kunt u de logbestanden op de ISE-server verifiëren. Ga naar Operations > RADIUS > Live Logs en u ziet de lijst van verificatieaanvragen, evenals de beleidsset die is aangepast, het resultaat voor elk verzoek, enzovoort. U kunt meer informatie krijgen als u op het vergrootglas klikt onder het Details tabblad van elke regel, zoals in de afbeelding:

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

21-Jun-2024 |

Een opmerking toegevoegd over taakverdeling |

3.0 |

20-Sep-2022 |

Vernieuwde softwareversies en voegde een sectie toe over RADIUS-timers. |

1.0 |

21-Nov-2018 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Nicolas DarchisCisco CX-engineer

- Tiago AntunesCisco CX-engineer

- Sudha KatgeriCisco CX-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback