Lokale webverificatie configureren met externe verificatie

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de lokale webverificatie kunt configureren met externe verificatie op een 9800 WLC en ISE.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- 9800 draadloze LAN-controllers (WLC)

- Lichtgewicht access points (LAP’s)

- Hoe u een externe webserver Identity Services Engine (ISE) kunt instellen en configureren.

- DHCP- en DNS-servers instellen en configureren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800-L WLC Cisco IOS® XE, versie 17.9.3

- Identity Services Engine (ISE), versie 2.6 Patch 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Web verificatie

Web authenticatie is een Layer 3-beveiligingsfunctie die gastgebruikers toegang biedt tot het netwerk.

Deze eigenschap wordt ontworpen om gemakkelijke en veilige gasttoegang tot open SSIDs, zonder de behoefte te verstrekken om een gebruikersprofiel te vormen, en het kan ook met Layer 2 veiligheidsmethodes werken.

Het doel van webverificatie is om onbetrouwbare apparaten (gasten) toegang te verlenen tot het netwerk met beperkte netwerktoegangsrechten, via een WLAN-gast die kan worden geconfigureerd met beveiligingsmechanismen en waarbij de beveiliging van het netwerk niet wordt gecompromitteerd. Om toegang tot het netwerk te krijgen, moeten gastgebruikers met succes authenticeren, dat wil zeggen, ze moeten de juiste aanmeldingsgegevens verstrekken of het Acceptable Use Policy (AUP) accepteren om toegang te krijgen tot het netwerk.

Web authenticatie is een voordeel voor bedrijven omdat het de loyaliteit van de gebruiker stimuleert, het bedrijf compatibel maakt om een disclaimer te gebruiken die de gastgebruiker moet accepteren, en het bedrijf in staat stelt om met bezoekers te communiceren.

Om webverificatie te implementeren, moet er rekening mee worden gehouden hoe het gastportaal en de verificatie worden verwerkt. Er zijn twee gemeenschappelijke methodes:

- Local web authenticatie (LWA): een methode van omleiding van gastgebruikers naar een portal direct vanaf de WLC. De omleiding en pre-WebAuth ACL worden lokaal geconfigureerd op de WLC.

- Central web authentication (CWA): een methode voor omleiding van gastgebruikers waarbij de omleiding URL en de omleiding ACL centraal worden geconfigureerd op een externe server (bijvoorbeeld ISE) en via RADIUS worden gecommuniceerd naar de WLC. Bij centrale webverificatie bevinden de omgeleide URL en de omleiding van ACL zich centraal op een externe server (zoals RADIUS). De RADIUS-server is de server die de verificatie verwerkt, deze stuurt instructies naar de WLC. In CWA, vereist de WLC geen lokaal web-auth certificaat, is slechts één certificaat nodig op het centrale webportaal, en vereist een centrale verificatieserver, zoals ISE. Als u CWA meer in detail wilt lezen, navigeer dan om Central Web Verification (CWA) te configureren op Catalyst 9800 WLC en ISE.

In Local Web Verification kan het webportaal aanwezig zijn op de WLC of op een externe server. In LWA met Externe Verificatie is de webportal aanwezig op de WLC. In LWA met de Externe Server van het Web, is het Webportaal aanwezig op een externe server (zoals DNA Ruimten). Een voorbeeld van LWA met Externe Web Server wordt in detail beschreven op: Configureer DNA Spaces Captive Portal met Catalyst 9800 WLC.

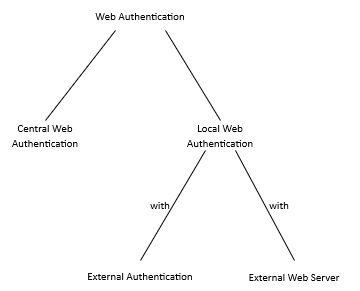

Diagram van de verschillende webverificatiemethoden:

Diagram van de verschillende webverificatiemethoden

Diagram van de verschillende webverificatiemethoden

Soorten verificatie

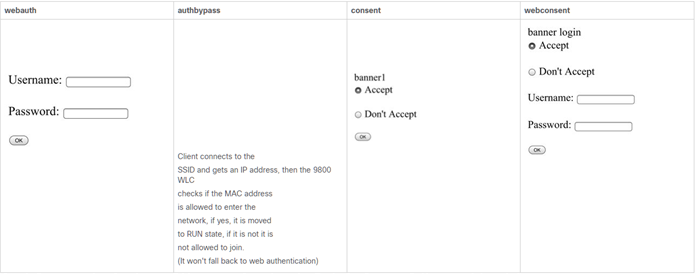

Er zijn vier soorten verificatie om de gastgebruiker te verifiëren:

- Webauth: Voer gebruikersnaam en wachtwoord in.

- Toestemming (web-passthrough): Accepteer AUP.

- Authbypass: Verificatie gebaseerd op het MAC-adres van het gastgebruikersapparaat.

- Webtoestemming: Een mix tussen gebruikersnaam/wachtwoord en aanvaarden AUP.

Vier soorten verificatie om de gastgebruiker te verifiëren

Vier soorten verificatie om de gastgebruiker te verifiëren

Databank voor verificatie

De referenties voor verificatie kunnen worden opgeslagen op een LDAP-server, lokaal op de WLC of op de RADIUS-server.

- Lokale database: De referenties (gebruikersnaam en wachtwoord) worden lokaal opgeslagen op de WLC.

- LDAP-database: de referenties worden opgeslagen in de LDAP-back-end database. De WLC vraagt de LDAP-server naar de referenties van een bepaalde gebruiker in de database.

- RADIUS-database: de referenties worden opgeslagen in de RADIUS-back-end database. De WLC vraagt de RADIUS-server naar referenties van een bepaalde gebruiker in de database.

Lokale webverificatie

In lokale webverificatie wordt de gastgebruiker direct van de WLC doorgestuurd naar een webportal.

Het webportaal kan in de WLC of in een andere server staan. Wat het lokaal maakt, is het feit dat de omleiding URL en de ACL die overeenkomt met verkeer moet zijn op de WLC (niet de locatie van het webportaal). In LWA, wanneer een gastgebruiker met de gast WLAN verbindt, onderschept de WLC de verbinding van de gastgebruiker en leidt hen aan de Webportaal URL om, waar de gastgebruiker wordt gevraagd om voor authentiek te verklaren. Wanneer de gastgebruiker referenties (gebruikersnaam en wachtwoord) invoert, neemt de WLC de referenties op. De WLC verifieert de gastgebruiker met een LDAP-server, RADIUS-server of lokale database (database lokaal aanwezig op de WLC). In het geval van een RADIUS-server (een externe server zoals ISE) kan deze niet ook worden gebruikt om referenties op te slaan, maar ook om opties voor apparaatregistratie en zelfvoorziening te bieden. In het geval van een externe webserver, zoals DNA Spaces, is het webportaal daar aanwezig. In LWA is er een certificaat op de WLC en een ander op de webportal.

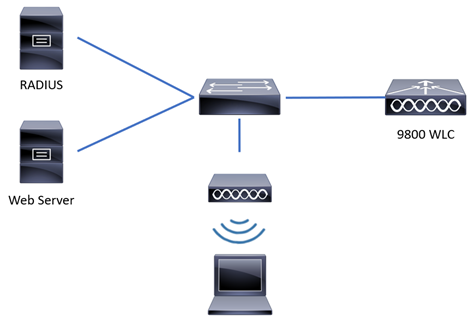

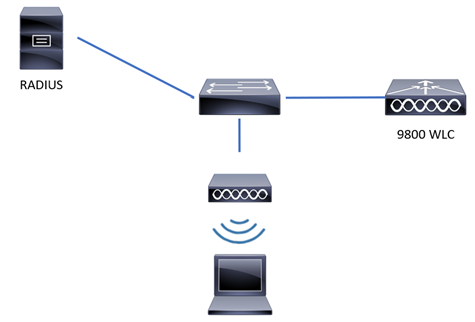

Het beeld vertegenwoordigt de generische topologie van LWA:

Generieke topologie van LWA

Generieke topologie van LWA

Apparaten in de netwerktopologie van LWA:

- Client: Verstuurt verzoeken naar DHCP- en DNS-server, vraagt toegang tot de gast WLAN, en reageert op verzoeken van de WLC.

- Access point: verbonden met een switch, zendt het WLAN uit en biedt een draadloze verbinding met de apparaten van gastgebruikers. Het staat ook DHCP- en DNS-pakketten toe voordat de gastgebruiker is geverifieerd (voordat u geldige referenties invoert).

- WLC: Beheert de AP's en clients. De WLC-hosts van de omleiding URL en de ACL die overeenkomt met verkeer. Intercepteert HTTP-verzoeken van de gastgebruikers, leidt ze om naar een webportal (inlogpagina) waar gastgebruikers moeten verifiëren. Het vangt de geloofsbrieven en verifieert de gastgebruikers, en het verzendt toegangsverzoeken naar een externe server, een server LDAP of een lokale gegevensbank om te bevestigen als de geloofsbrieven geldig zijn.

- Verificatieserver: Reageert op toegangsverzoeken van de WLC met toegang accepteren/afwijzen. De verificatieserver valideert de referenties van de gastgebruiker en meldt de WLC of de referenties geldig of niet geldig zijn. Als de referenties geldig zijn, is de gastgebruiker geautoriseerd om toegang te krijgen tot het netwerk (de verificatieserver biedt opties voor apparaatregistratie en zelfvoorziening). Als de referenties niet geldig zijn, wordt de gastgebruiker de toegang tot het netwerk ontzegd.

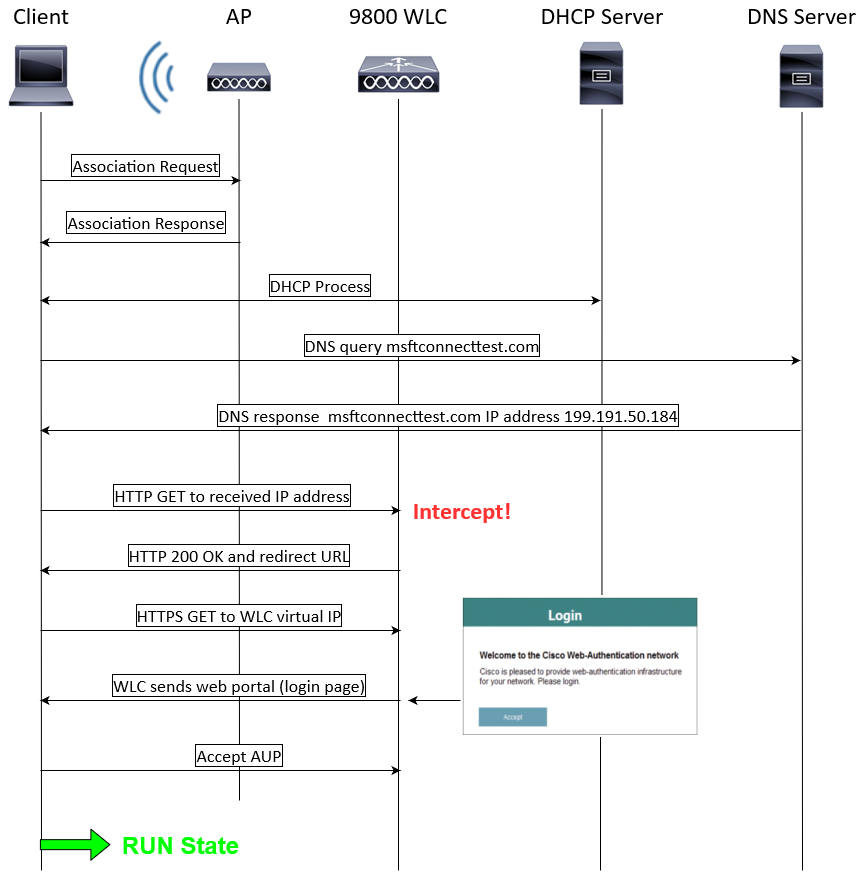

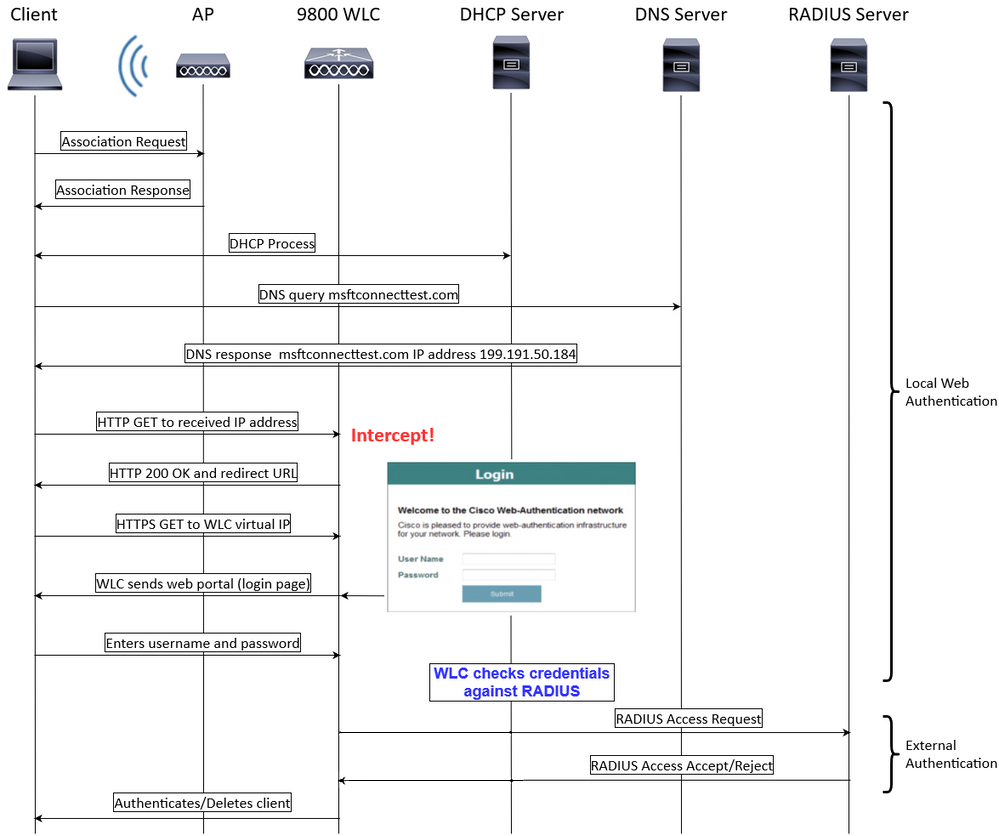

LWA-stroom:

- De gastgebruiker associeert met een AP die de gast WLAN uitzendt.

- De gastgebruiker gaat door het DHCP-proces om een IP-adres te verkrijgen.

- De gast-gebruiker wil een internet connectiviteit check maken naar de captive portal. Als het een Apple-apparaat is, probeert het de Apple captive portal; als het een Android-apparaat is probeert het de Android captive portal; als het een Windows-apparaat is probeert het de Windows Connect test portal.

- De gastgebruiker stuurt een DNS-query om het IP-adres van het interactieve portaal te vragen. De DNS-server reageert op de query met het correspondent IP-adres.

- De gastgebruiker stuurt een HTTP GET bericht naar het IP adres van het captive portal.

- De WLC onderschept dat bericht en antwoordt op de gastgebruiker met HTTP 200 OK en de omleiden URL.

- De gastgebruiker stuurt een HTTPS GET bericht naar het WLC virtuele IP en de WLC reageert met het webportaal.

- De gastgebruiker wordt gevraagd om authenticatiereferenties in te voeren op de webportal.

- Het webportaal leidt de gebruiker terug naar de WLC met de geboden referenties (als een extern webportaal wordt gebruikt).

- De WLC authenticeert de gastgebruiker via een lokale database, of het stuurt een query naar de RADIUS of LDAP server, om te bevestigen of de referenties correct zijn (als het verificatietype webtoestemming of webauth is).

- Als de referenties correct zijn, verifieert de WLC de gastgebruiker en gaat het naar RUN staat. Als de referenties verkeerd zijn, verwijdert de WLC de gastgebruiker.

- De WLC stuurt de client terug naar de oorspronkelijke URL die in de webbrowser is ingevoerd.

LWA Flow

LWA Flow

Lokale webverificatie met externe verificatie

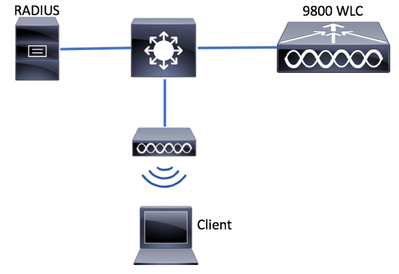

Generieke Topologie van LWA-EA

Generieke Topologie van LWA-EA

LWA-EA is een methode van LWA waarbij het webportaal en de omleiding-URL zich op de WLC bevinden en de referenties worden opgeslagen op een externe server, zoals ISE. De WLC vangt de referenties op en verifieert de client via een externe RADIUS-server. Wanneer een gastgebruiker aanmeldingsgegevens invoert, controleert de WLC de referenties tegen RADIUS, stuurt hij een RADIUS-toegangsverzoek en ontvangt hij een RADIUS-toegangsaanvraag acceptatie/afwijzing van de RADIUS-server. Vervolgens, als de referenties correct zijn, gaat de gastgebruiker naar RUN state. Als de referenties onjuist zijn, wordt de gastgebruiker verwijderd door de WLC.

LWA-EA Flow

LWA-EA Flow

Configureren

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Opmerking: dit configuratievoorbeeld heeft alleen betrekking op centrale switching/verificatie. De flex lokale switchconfiguratie heeft een aantal verschillende vereisten voor het configureren van webverificatie.

Lokale webverificatie configureren met externe verificatie op de CLI

Configure AAA Server and Server Group

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#radius server RADIUS

9800WLC(config-radius-server)#address ipv4

auth-port 1812 acct-port 1813

9800WLC(config-radius-server)#key cisco

9800WLC(config-radius-server)#exit

9800WLC(config)#aaa group server radius RADIUSGROUP

9800WLC(config-sg-radius)#server name RADIUS

9800WLC(config-sg-radius)#end

Configure Local Authentication and Authorization

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#aaa new-model

9800WLC(config)#aaa authentication login LWA_AUTHENTICATION group RADIUSGROUP

9800WLC(config)#aaa authorization network LWA_AUTHORIZATION group RADIUSGROUP

9800WLC(config)#endConfigure Parameter Maps

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)# parameter-map type webauth global

9800WLC(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1

9800WLC(config-params-parameter-map)#trustpoint

9800WLC(config-params-parameter-map)#webauth-http-enable

9800WLC(config-params-parameter-map)#end

Configure WLAN Security Parameters

9800WLC> enable#wlan LWA_EA 1 LWA_EA

9800WLC# configure terminal

9800WLC(config)9800WLC(config-wlan)#no security wpa9800WLC(config-wlan)#no security wpa wpa29800WLC(config-wlan)#no security wpa wpa2 ciphers aes9800WLC(config-wlan)#no security wpa akm dot1x9800WLC(config-wlan)#security web-auth9800WLC(config-wlan)#security web-auth authentication-list LWA_AUTHENTICATION9800WLC(config-wlan)#security web-auth parameter-map global9800WLC(config-wlan)#no shutdown9800WLC(config-wlan)#end

Create Wireless Policy Profile

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#wireless profile policy POLICY_PROFILE

9800WLC(config-wireless-policy)#vlan

9800WLC(config-wireless-policy)#no shutdown

9800WLC(config-wireless-policy)#end

Create a Policy Tag

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#wireless tag policy POLICY_TAG

9800WLC(config-policy-tag)#wlan LWA_EA policy POLICY_PROFILE

9800WLC(config-policy-tag)# endAssign a Policy Tag to an AP

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#ap>

9800WLC(config-ap-tag)#policy-tag POLICY_TAG

9800WLC(config-ap-tag)#end

Om de configuratie aan de kant van ISE te voltooien, springt u naar de sectie ISE Configuration.

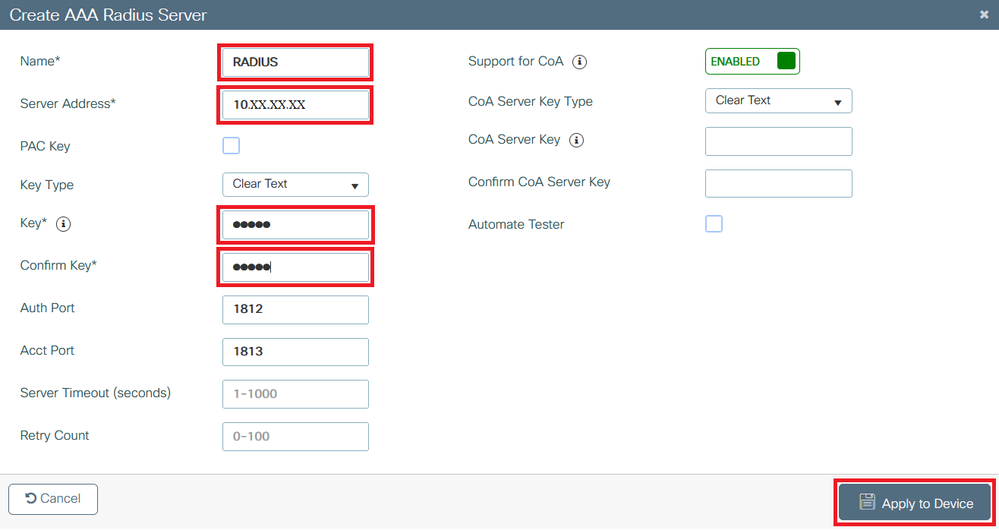

Configureer lokale webverificatie met externe verificatie op de WebUI

AAA-configuratie op 9800 WLC

Stap 1. Voeg de ISE-server toe aan de 9800 WLC-configuratie.

Navigeren naar Configuratie > Beveiliging > AAA > Servers/groepen > RADIUS > Servers > + De RADIUS-serverinformatie toevoegen en invoeren zoals in de afbeelding:

AAA-configuratie op 9800 WLC

AAA-configuratie op 9800 WLC

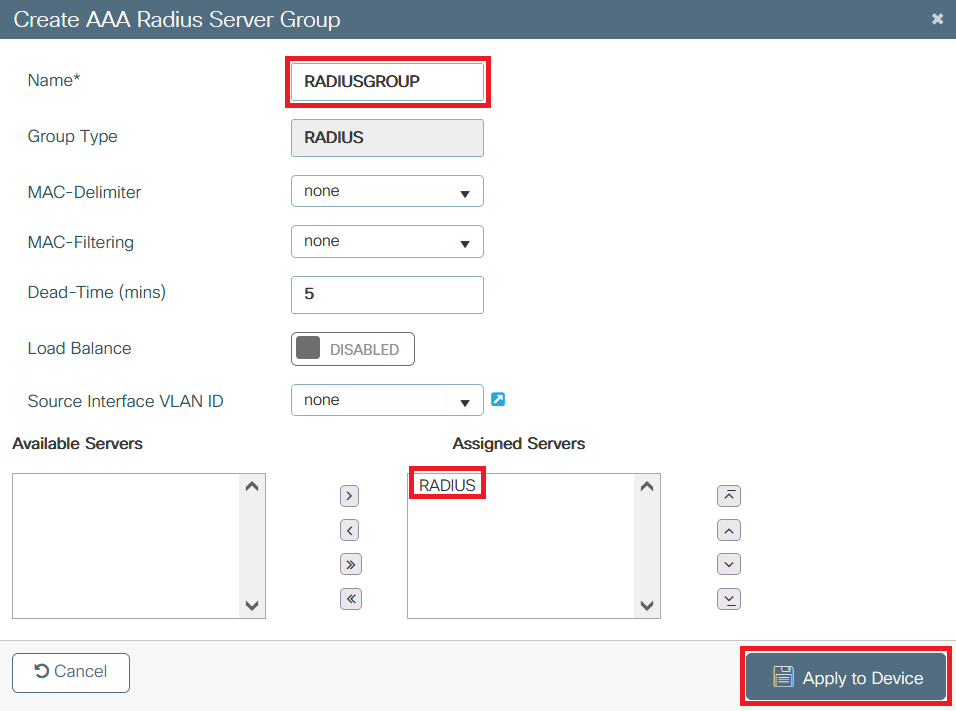

Stap 2. Voeg de RADIUS-servergroep toe.

Navigeren naar Configuratie > Beveiliging > AAA > Servers/groepen > RADIUS > Servers Group > + De informatie over de RADIUS-servergroep toevoegen en invoeren:

De RADIUS-servergroep toevoegen

De RADIUS-servergroep toevoegen

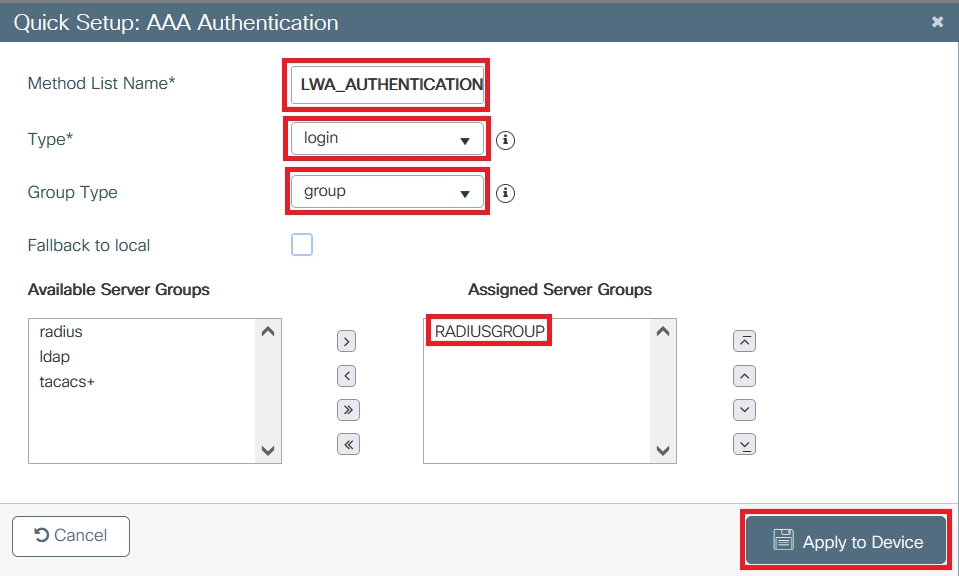

Stap 3. Maak een lijst met verificatiemethoden.

Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Verificatie > + Toevoegen:

Een lijst met verificatiemethoden maken

Een lijst met verificatiemethoden maken

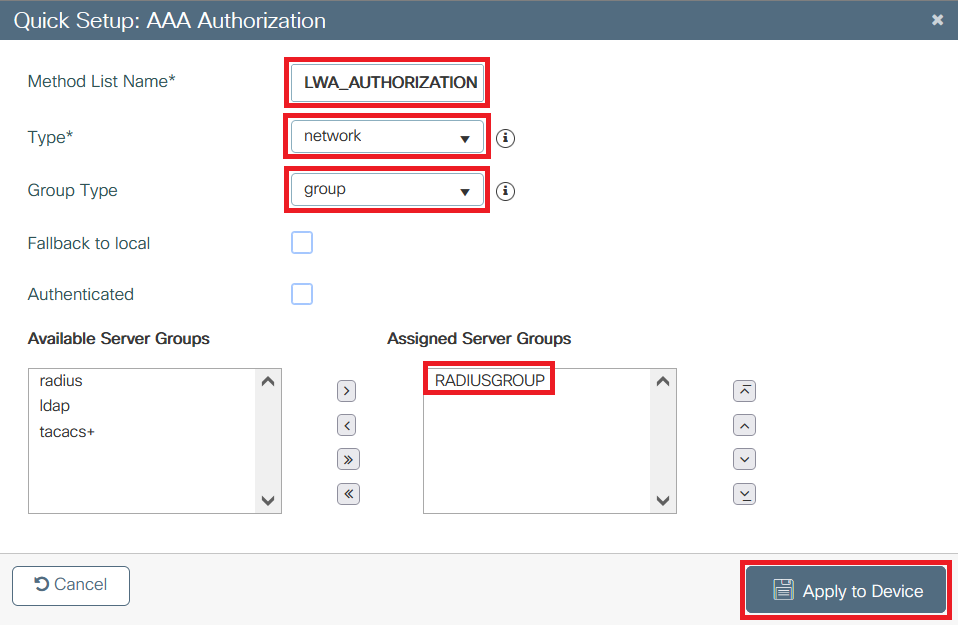

Stap 4. Maak een lijst met autorisatiemethoden.

Navigeren naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Autorisatie > + Toevoegen:

Een lijst met autorisatiemethoden maken

Een lijst met autorisatiemethoden maken

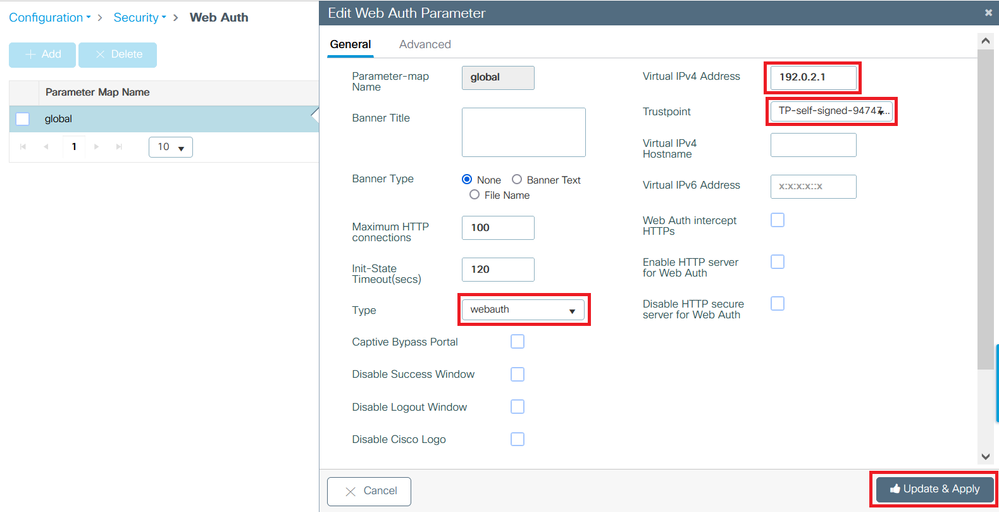

Configuratie van webautorisatie

Maak of bewerk een parameterkaart. Selecteer het type als webauth, het virtuele IPv4-adres moet een adres zijn dat niet in het netwerk wordt gebruikt om conflicten met IP-adressen te voorkomen en voeg een Trustpoint toe.

Navigeer naar Configuration > Security > Web Auth > + Add of selecteer een parameterkaart:

Configuratie van webautorisatie

Configuratie van webautorisatie

WLAN-configuratie

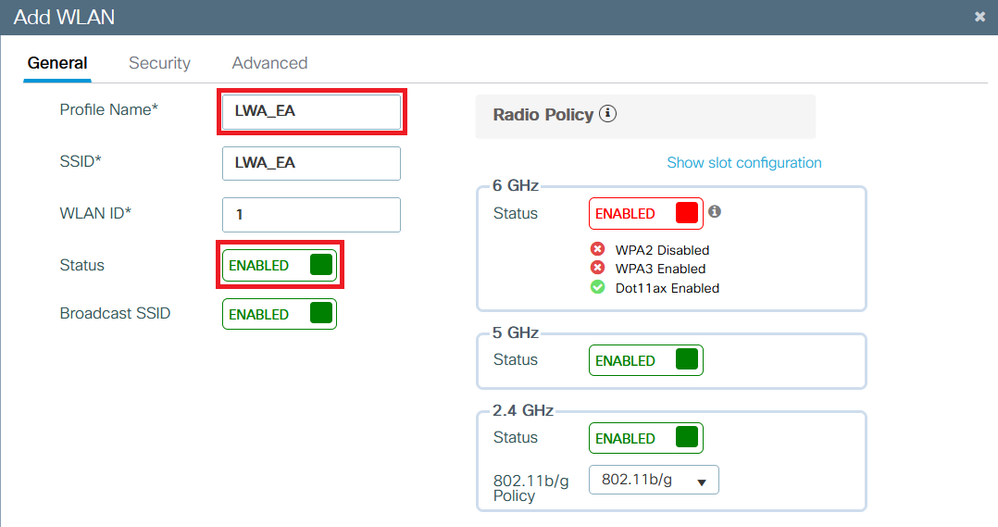

Stap 1. Maak het WLAN.

Navigeren naar Configuratie > Tags en profielen > WLAN’s > + Het netwerk toevoegen en configureren als dat nodig is.

WLAN’s maken

WLAN’s maken

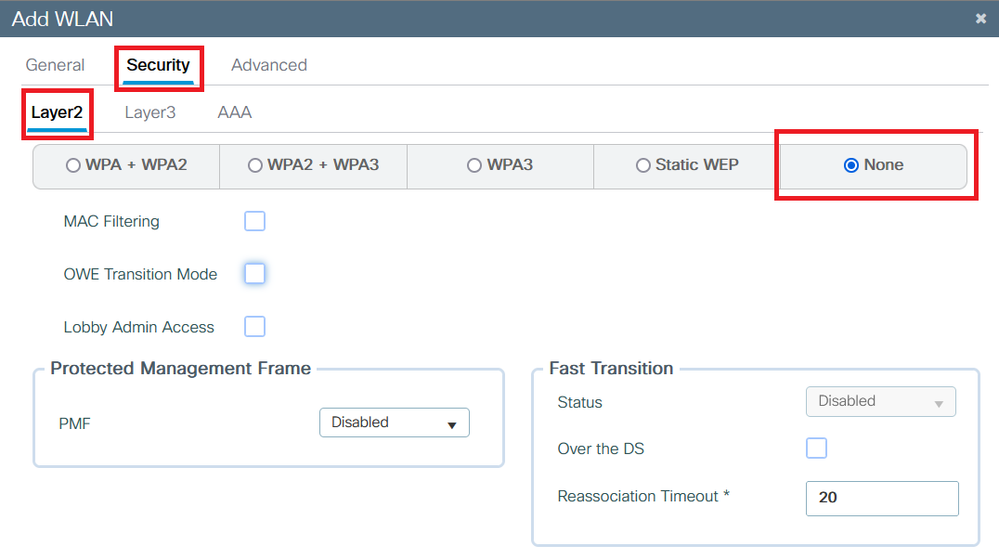

Stap 2. Navigeer naar Security > Layer 2 en selecteer Geen op Layer 2 Security Mode.

De WLAN-beveiliging maken

De WLAN-beveiliging maken

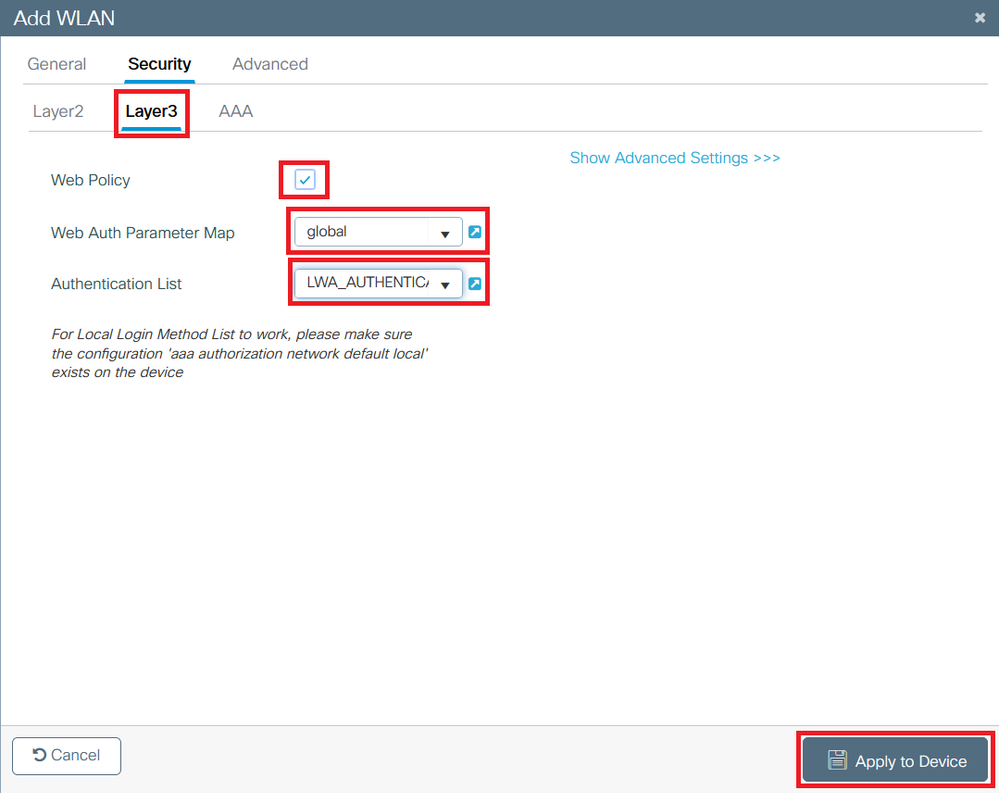

Stap 3. Navigeer naar Security > Layer 3 en vink op Web Policy het vakje aan, selecteer op Web Auth Parameter Map de parameternaam, en selecteer op Verificatielijst de verificatielijst die eerder is gemaakt.

De WLAN-verificatielijst maken

De WLAN-verificatielijst maken

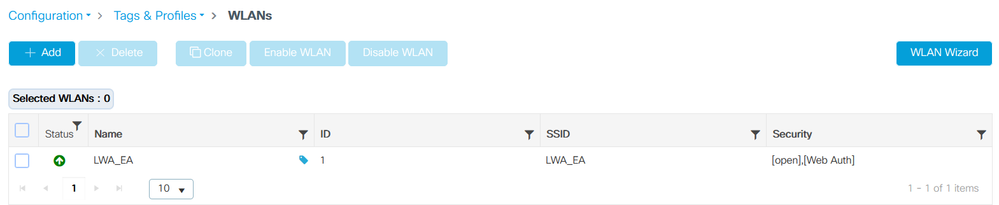

WLAN-verbindingen worden weergegeven in de WLAN-lijst:

Gemaakt WLAN

Gemaakt WLAN

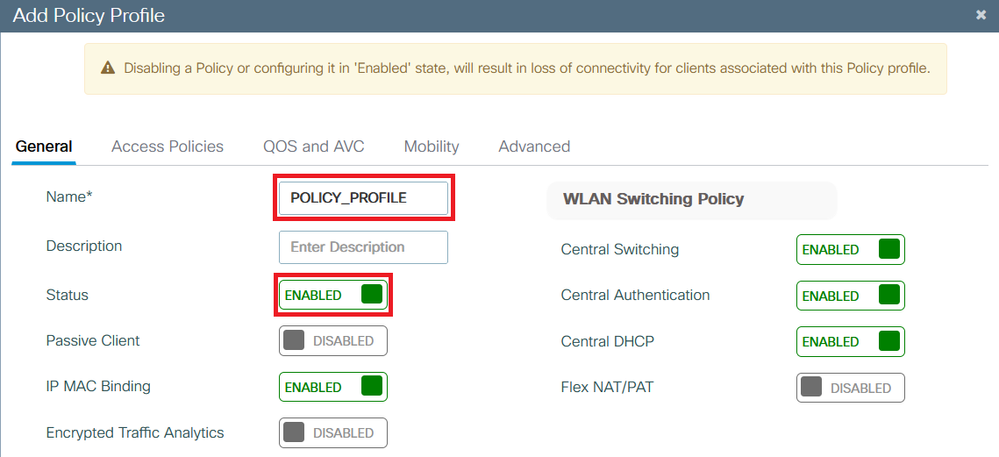

Configuratie van beleidsprofiel

In een beleidsprofiel kunt u onder andere de VLAN-instellingen selecteren die de clients toewijzen.

U kunt uw standaardbeleidsprofiel gebruiken of u kunt een nieuw profiel maken.

Stap 1. Maak een nieuw beleidsprofiel.

Navigeer naar Configuration > Tags & profielen > Policy en configureer uw standaard-beleidsprofiel of maak een nieuw profiel.

Zorg ervoor dat het profiel is ingeschakeld.

Een nieuw beleidsprofiel maken

Een nieuw beleidsprofiel maken

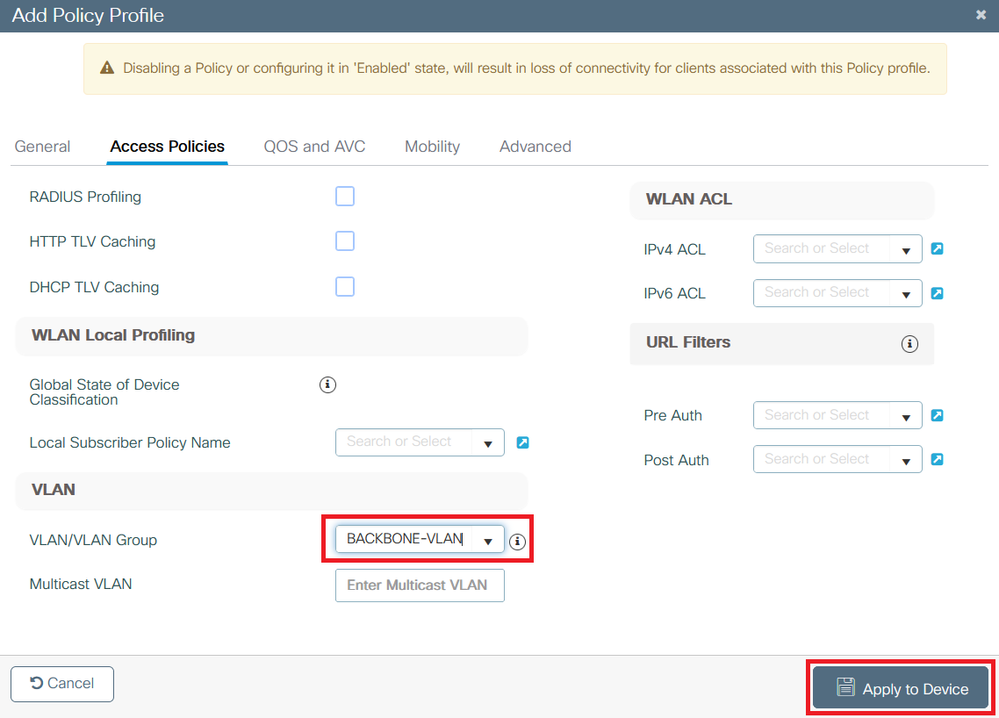

Stap 2. Selecteer VLAN.

Navigeer naar het tabblad Toegangsbeleid en selecteer de VLAN-naam in de vervolgkeuzelijst of typ handmatig de VLAN-ID.

Selecteer VLAN

Selecteer VLAN

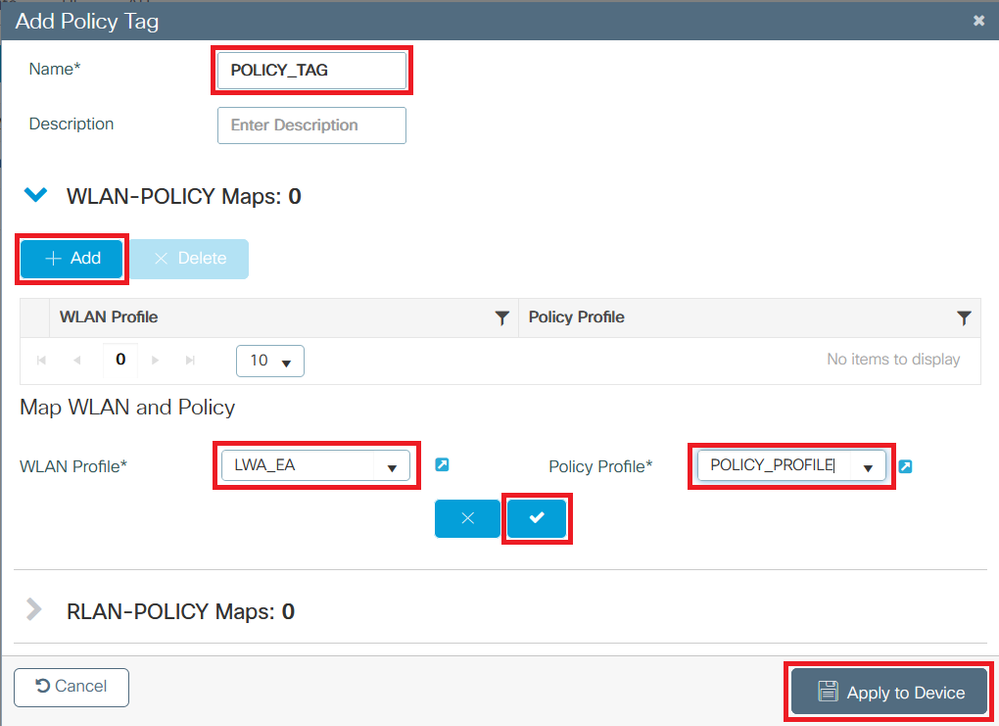

Configuratie van beleidstag

Binnen de Policy Tag is waar u uw SSID koppelt aan uw Policy Profile. U kunt een nieuwe Policy Tag maken of de standaard-policy tag gebruiken.

Navigeer naar Configuratie > Tags & profielen > Tags > beleid en voeg indien nodig een nieuwe toe zoals in de afbeelding.

Selecteer + Add en koppel uw WLAN Profile aan het gewenste Policy Profile.

Configuratie van beleidstag

Configuratie van beleidstag

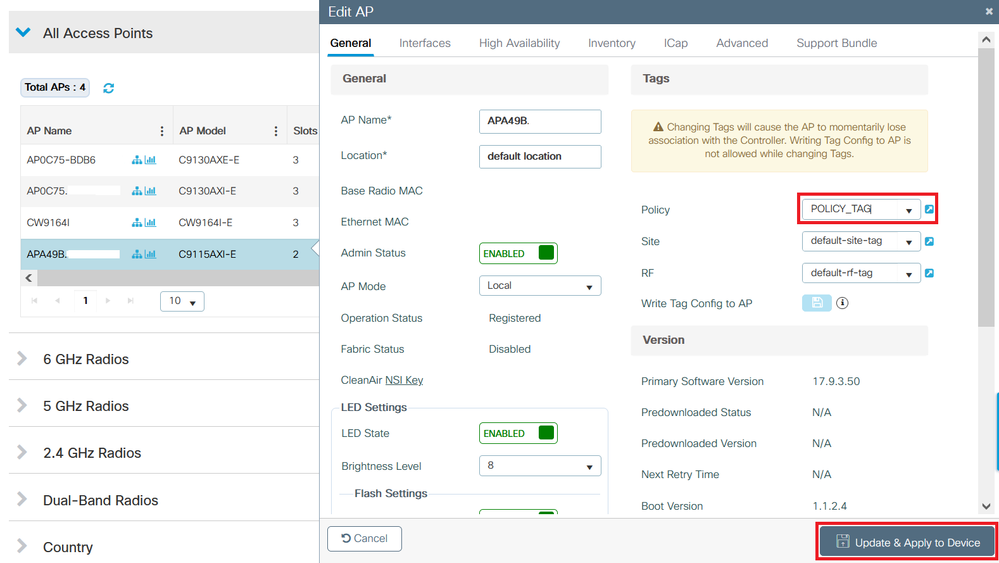

Toewijzing van beleidstags

Wijs de beleidstag toe aan de benodigde toegangspunten.

Als u de tag wilt toewijzen aan één AP, gaat u naar Configuration > Wireless > Access points > AP Name > General Tags, maakt u de gewenste toewijzing en klikt u vervolgens op Update & Apply to Device.

Toewijzing van beleidstags

Toewijzing van beleidstags

ISE-configuratie

De 9800 WLC toevoegen aan ISE

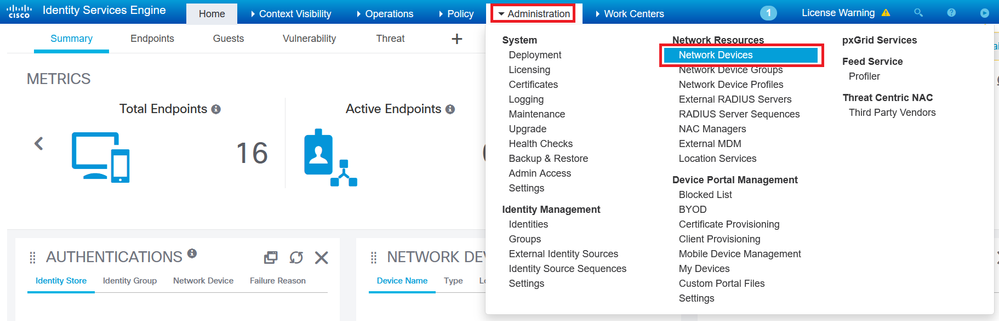

Stap 1. Ga naar Beheer > Netwerkbronnen > Netwerkapparaten zoals in de afbeelding.

De 9800 WLC toevoegen aan ISE

De 9800 WLC toevoegen aan ISE

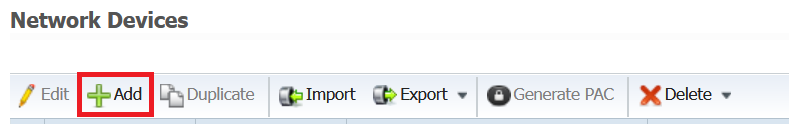

Stap 2. Klik op +Add.

Netwerkapparaten toevoegen

Netwerkapparaten toevoegen

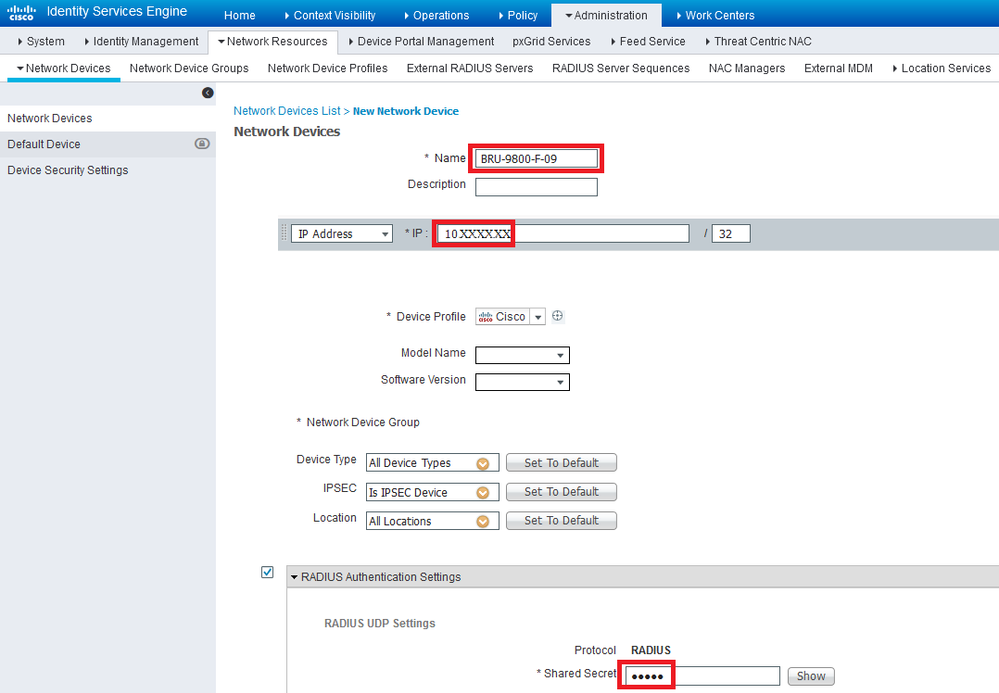

Optioneel kan het een opgegeven Modelnaam, softwareversie, beschrijving zijn en netwerkapparaatgroepen toewijzen op basis van apparaattypen, locatie of WLC's.

Voor meer informatie over Network Device Groepen, raadpleegt u de ISE-beheerdershandleiding ISE - Network Device Groepen.

Stap 3. Voer de 9800 WLC-instellingen in zoals in het beeld. Voer dezelfde RADIUS-toets in die bij het maken van een server aan de WLC-zijde is gedefinieerd. Klik vervolgens op Indienen.

9800 WLC-instellingen

9800 WLC-instellingen

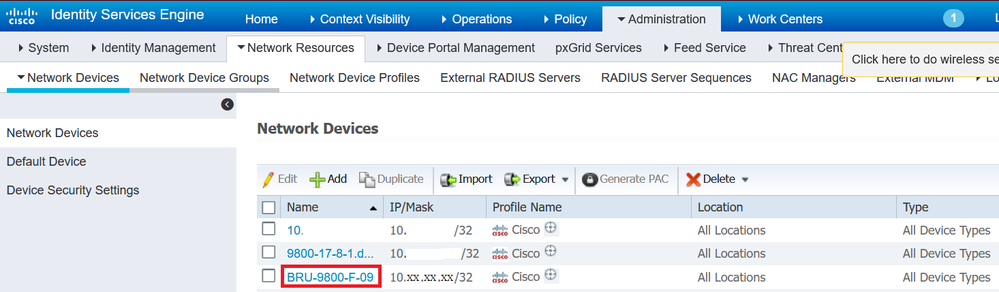

Stap 4. Ga naar Beheer > Netwerkbronnen > Netwerkapparaten, u kunt de lijst met netwerkapparaten zien.

Lijst met netwerkapparaten

Lijst met netwerkapparaten

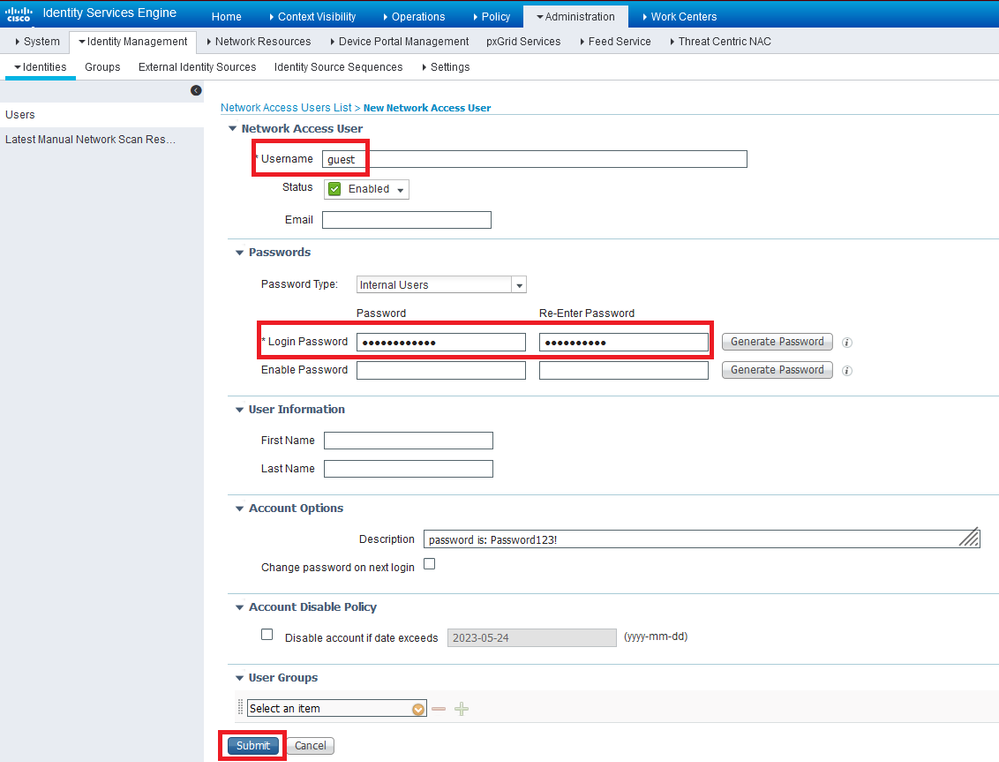

Nieuwe gebruiker maken op ISE

Stap 1. Ga naar Beheer > Identity Management > Identity > Gebruikers > Add. Voer de gebruikersnaam en het wachtwoord voor de gastgebruiker in en klik op Indienen.

Nieuwe gebruiker maken op ISE

Nieuwe gebruiker maken op ISE

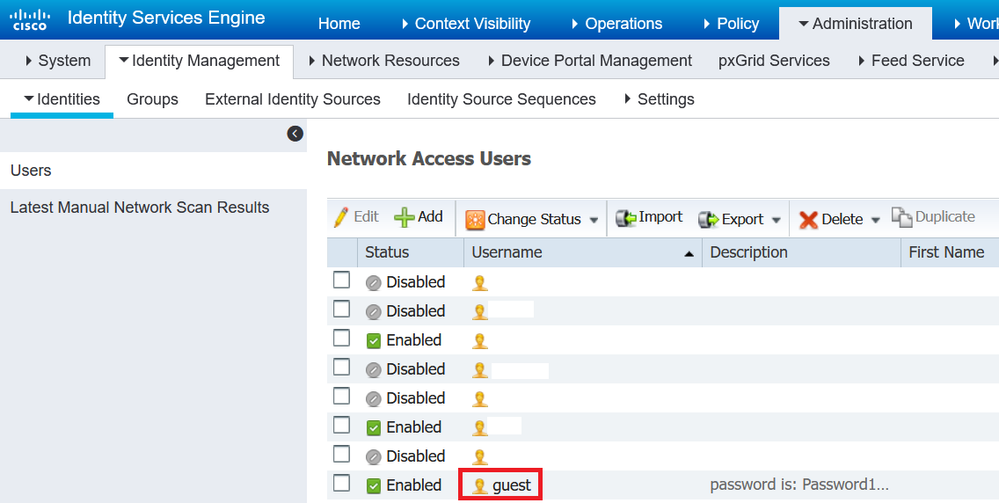

Stap 2. Ga naar Beheer > Identity Management > Identity > Gebruikers, u kunt de gebruikerslijst zien.

Gebruikerslijst voor netwerktoegang

Gebruikerslijst voor netwerktoegang

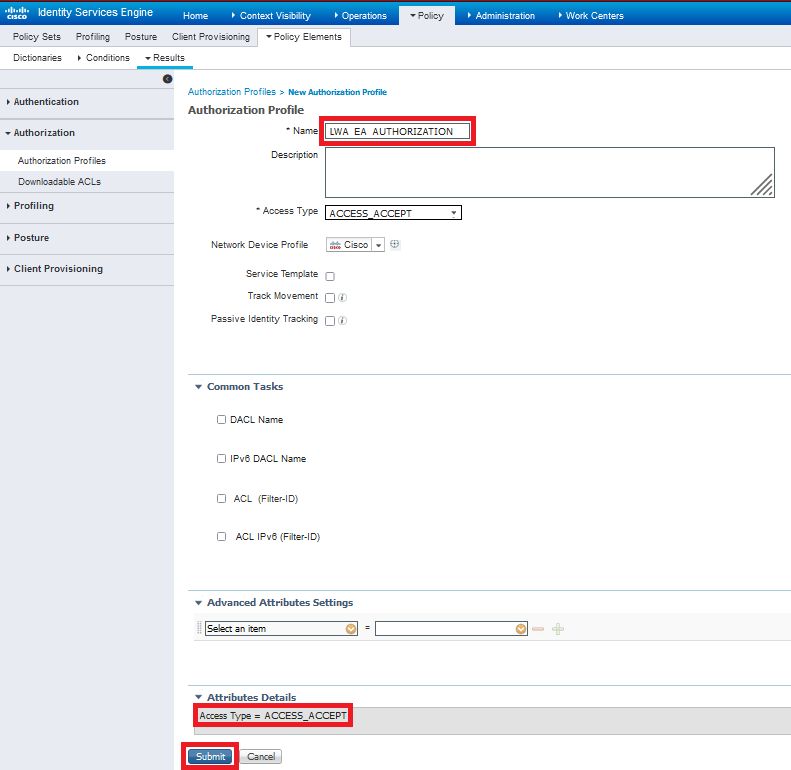

Autorisatieprofiel maken

Het beleidsprofiel is het resultaat dat aan een client is toegewezen op basis van de parameters (zoals MAC-adres, referenties, gebruikt WLAN-netwerk, enzovoort). Het kan specifieke instellingen toewijzen zoals Virtual Local Area Network (VLAN), Access Control Lists (ACL’s), Uniform Resource Locator (URL) omleidingen enzovoort.

Deze stappen tonen hoe u het autorisatieprofiel kunt maken dat nodig is om de client naar het verificatieportal te leiden. Let op dat in recente versies van ISE al een Cisco_Webauth-autorisatieresultaat bestaat. Hier, kunt u het bewerken om de omleiding ACL naam te wijzigen om aan te passen wat u op de WLC hebt geconfigureerd.

Stap 1. Navigeer naar Beleid > Beleidselementen > Resultaten > Vergunning > Vergunningsprofielen. Klik op Add om een autorisatieprofiel te maken LWA_EA_AUTHORISATION. De Details van Kenmerken moeten Access Type=ACCESS_ACCEPTEREN zijn. Klik op Verzenden.

Autorisatieprofiel maken

Autorisatieprofiel maken

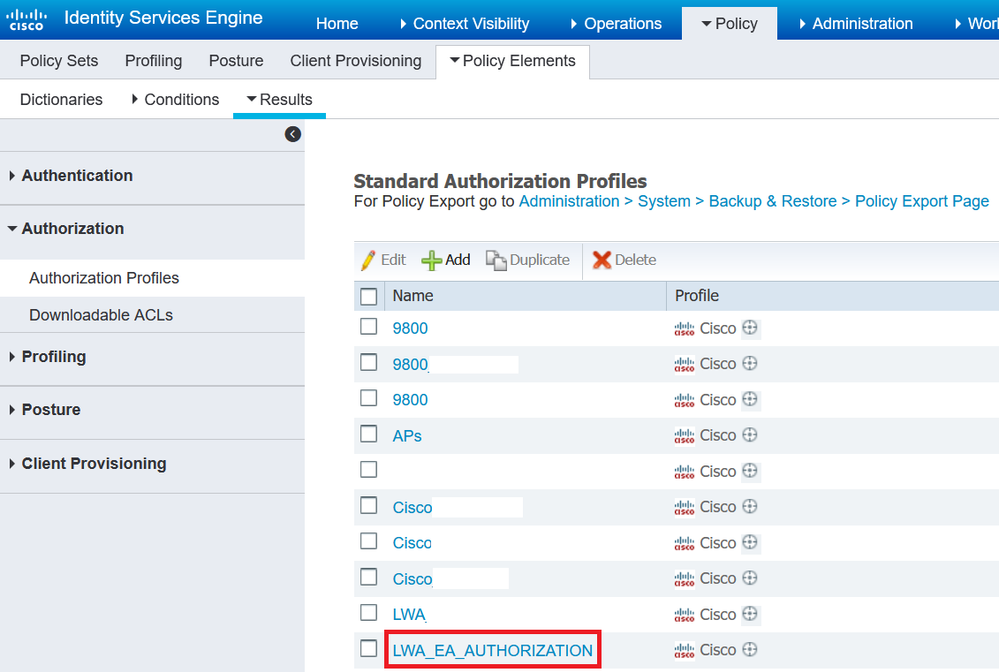

Stap 2. Ga naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en u kunt de autorisatieprofielen zien.

Lijst met autorisatieprofielen

Lijst met autorisatieprofielen

Verificatieregel configureren

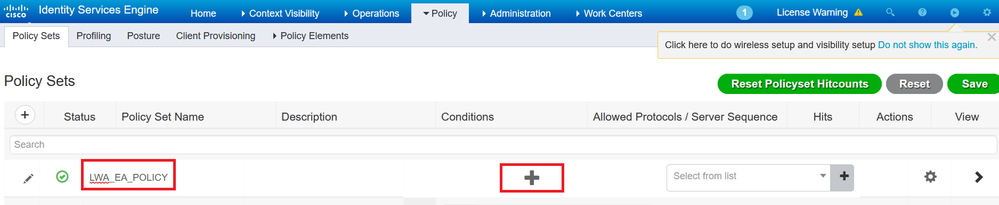

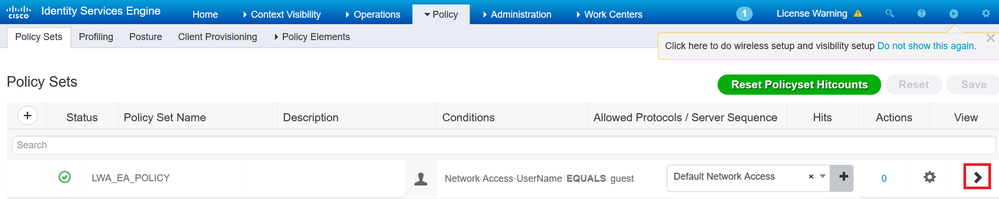

Stap 1. Ga naar Beleidssets > Beleidssets. Selecteer Toevoegen en typ de naam van de beleidsset LWA_EA_POLICY. Klik op de kolom Voorwaarden, en dit venster verschijnt.

Verificatieregel configureren

Verificatieregel configureren

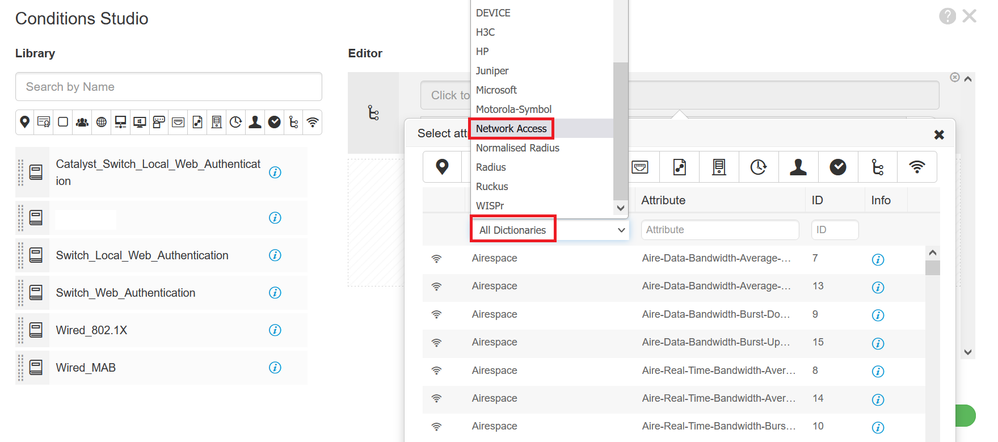

Stap 2. Selecteer in het woordenboek Netwerktoegang.

Adjunct-netwerktoegang

Adjunct-netwerktoegang

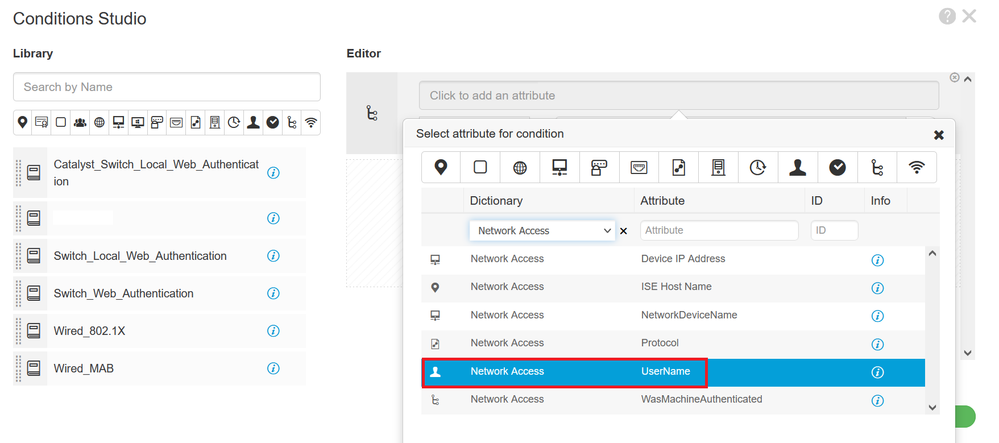

Stap 3. Selecteer Gebruikersnaam voor kenmerk.

Gebruikersnaam kenmerken

Gebruikersnaam kenmerken

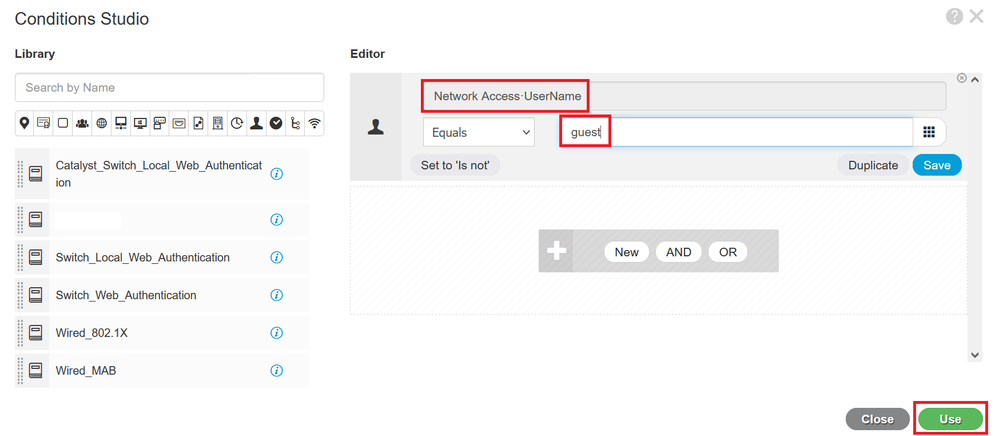

Stap 4. Stel Gelijk en type gast in het tekstvak (de gebruikersnaam gedefinieerd op Beheer > Identity Management > Identity > Gebruikers).

Gebruikersnaam Gast

Gebruikersnaam Gast

Stap 5. Klik op Opslaan om de wijzigingen op te slaan.

Stap 6. Ga naar Beleidssets > Beleidssets. Selecteer in de beleidsset die u hebt gemaakt, op kolom Toegestane protocollen/serverreeks de optie Standaard netwerktoegang.

Beleidssets

Beleidssets

Stap 7. Klik op Opslaan om de wijzigingen op te slaan.

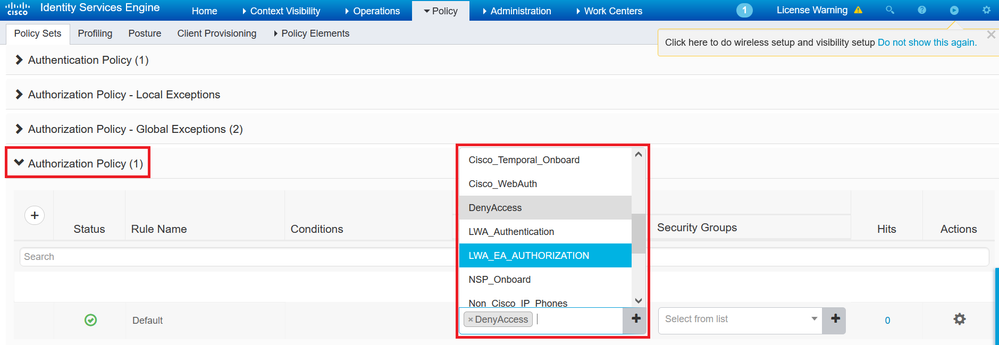

Autorisatieregels configureren

De autorisatieregel is de regel die bepaalt welke permissies (welk autorisatieprofiel) op de client worden toegepast.

Stap 1. Ga naar Beleidssets > Beleidssets. Klik op het pijlpictogram op de beleidsset die u hebt gemaakt.

Pijl beleidsset

Pijl beleidsset

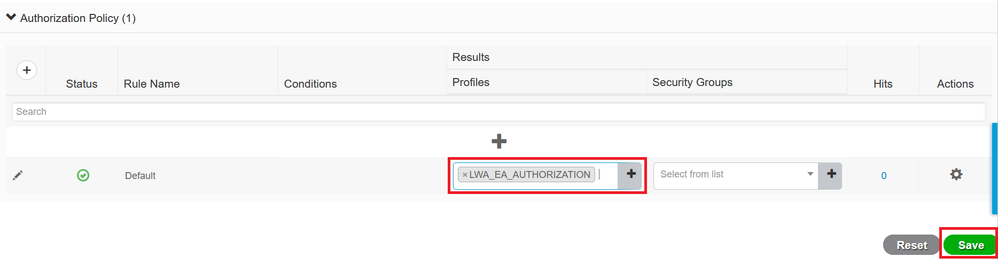

Stap 2. Vouw op dezelfde pagina Beleid voor beleidsinstellen het beleid uit zoals in de afbeelding wordt getoond. In de kolom Profielen verwijder DenyAccess en voeg LWA_EA_AUTHORISATION toe.

Vergunningsbeleid

Vergunningsbeleid

Stap 3. Klik op Opslaan om de wijzigingen op te slaan.

Toepassingsbeleid wijzigen

Toepassingsbeleid wijzigen

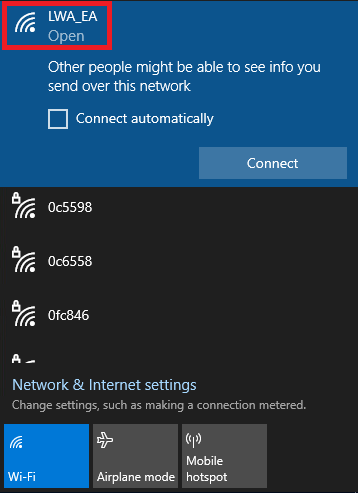

Gastclient verbinden

Stap 1. Ga op uw computer/telefoon naar de Wi-Fi-netwerken, zoek de SSID LWA_EA en selecteer Verbinden.

Gastclient verbinden

Gastclient verbinden

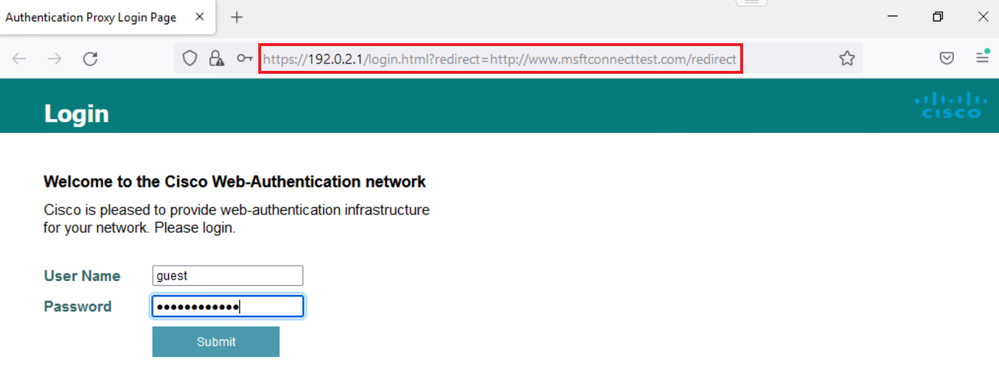

Stap 2. Er verschijnt een browservenster met de inlogpagina. De omleiding URL staat in het veld URL en u moet de gebruikersnaam en het wachtwoord typen om toegang te krijgen tot het netwerk. Selecteer vervolgens Verzenden.

Aanmelden Pagina met omleiden URL

Aanmelden Pagina met omleiden URL

Opmerking: de aangeboden URL was afkomstig van de WLC. Het bevat de WLC Virtual IP en de omleiding voor de Windows Connect test URL.

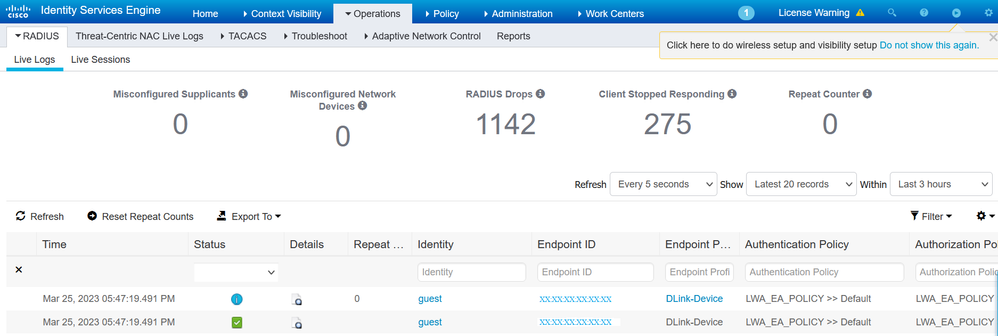

Stap 3. Navigeer naar Operations > RADIUS > Live logs. U kunt zien dat het clientapparaat is geverifieerd.

Radius live logs

Radius live logs

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Show WLAN Summary

9800WLC#show wlan summary

Number of WLANs: 3

ID Profile Name SSID Status Security

-------------------------------------------------

1 WLAN1 WLAN1 DOWN [WPA2][802.1x][AES]

2 WLAN2 WLAN2 UP [WPA2][PSK][AES],MAC Filtering

34 LWA_EA LWA_EA UP [open],[Web Auth]

9800WLC#show wlan name LWA_EA

WLAN Profile Name : LWA_EA

================================================

Identifier : 34

Description :

Network Name (SSID) : LWA_EA

Status : Enabled

Broadcast SSID : Enabled

Advertise-Apname : Disabled

Universal AP Admin : Disabled

(...)

Accounting list name :

802.1x authentication list name : Disabled

802.1x authorization list name : Disabled

Security

802.11 Authentication : Open System

Static WEP Keys : Disabled

Wi-Fi Protected Access (WPA/WPA2/WPA3) : Disabled

OWE Transition Mode : Disabled

OSEN : Disabled

FT Support : Adaptive

FT Reassociation Timeout (secs) : 20

FT Over-The-DS mode : Disabled

PMF Support : Disabled

PMF Association Comeback Timeout (secs): 1

PMF SA Query Time (msecs) : 200

Web Based Authentication : Enabled

IPv4 ACL : Unconfigured

IPv6 ACL : Unconfigured

Conditional Web Redirect : Disabled

Splash-Page Web Redirect : Disabled

Webauth On-mac-filter Failure : Disabled

Webauth Authentication List Name : LWA_AUTHENTICATION

Webauth Authorization List Name : Disabled

Webauth Parameter Map : global

Band Select : Disabled

Load Balancing : Disabled

(...)

Show Parameter Map Configuration

9800WLC#show running-config | section parameter-map type webauth global

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

trustpoint 9800-17-3-3_WLC_TP

webauth-http-enableShow AAA Information

9800WLC#show aaa method-lists authentication

authen queue=AAA_ML_AUTHEN_LOGIN

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

name=LWA_AUTHENTICATION valid=TRUE id=E0000007 :state=ALIVE : SERVER_GROUP RADIUSGROUP

authen queue=AAA_ML_AUTHEN_ENABLE

authen queue=AAA_ML_AUTHEN_PPP

authen queue=AAA_ML_AUTHEN_SGBP

(...)

9800WLC#show aaa method-lists authorization

author queue=AAA_ML_AUTHOR_SHELL

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

author queue=AAA_ML_AUTHOR_NET

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

name=rq-authoAAA valid=TRUE id=83000009 :state=ALIVE : SERVER_GROUP RADIUSGROUP

name=LWA_AUTHORIZATION valid=TRUE id=DB00000A :state=ALIVE : SERVER_GROUP RADIUSGROUP

author queue=AAA_ML_AUTHOR_CONN

author queue=AAA_ML_AUTHOR_IPMOBILE

author queue=AAA_ML_AUTHOR_RM

(...)

9800WLC#show aaa servers

RADIUS: id 3, priority 1, host 10.48.39.247,

auth-port 1812, acct-port 1813, hostname RADIUS

State: current UP, duration 171753s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 171753s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP

(...)

Problemen oplossen

Veelvoorkomende problemen

Dit zijn verschillende gidsen over het oplossen van problemen met de webverificatie, zoals:

- Gebruikers kunnen niet verifiëren.

- Problemen met het certificaat.

- Redirectie URL werkt niet.

- Gastgebruikers kunnen geen verbinding maken met de gast WLAN.

- Gebruikers verkrijgen geen IP-adres.

- Omleiding naar de inlogpagina voor webverificatie mislukt.

- Na succesvolle verificatie krijgen gastgebruikers geen toegang tot het internet.

Deze gidsen beschrijven in detail stappen voor probleemoplossing:

- Probleemoplossing voor gebruikelijke problemen bij webverificatie

- Andere situaties voor probleemoplossing

Voorwaardelijke debug en radio actief spoor en ingesloten pakketvastlegging

U kunt voorwaardelijk debug- en opnamevenster van Radio Active (RA) inschakelen, die voorziet in sporen op debugniveau voor alle processen die met de gespecificeerde voorwaarde (in dit geval het adres van de client-computer) interacteren. Om voorwaardelijke debug mogelijk te maken, gebruikt u de stappen in de handleiding, Voorwaardelijk debug en RadioActive spoor.

U kunt ook ingesloten pakketvastlegging (EPC) verzamelen. EPC is een pakketopnamefaciliteit die een weergave mogelijk maakt van pakketten die bestemd zijn voor, afkomstig zijn van en doorgegeven worden door Catalyst 9800 WLC's, namelijk DHCP, DNS, HTTP GET-pakketten in LWA. Deze opnamen kunnen worden geëxporteerd voor offline analyse met Wireshark. Zie Ingesloten pakketvastlegging voor uitgebreide informatie over het uitvoeren van deze stap.

Voorbeeld van een succesvolle poging

Dit is de output van RA_traces voor een succesvolle poging om elk van de fasen op het associatie/authenticatie proces te identificeren, terwijl in verbinding met een gast SSID met RADIUS server.

802.11 koppeling/authenticatie:

[client-orch-sm] [17062]: (NB): MAC: 0c0e.766c.0e97 Vereniging ontvangen. BSSID cc70.edcf.552f, WLAN LWA_EA, sleuf 1 AP, cc70.edcf.5520, DO_NOT_MOVE.Static_AP1

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 ontvangen Dot11 associatieverzoek. Startbewerking, SSID: LWA_EA, Beleidsprofiel: POLICY_PROFILE, AP Naam: DO_NOT_MOVE.Static_AP1, AP Mac Adres: cc70.edcf.5520BSSID MAC0000.000.0000wlan ID: 1RSSI: -49, SNR: 46

[client-orch-state] [17062]: (opmerking): MAC: 0c0e.766c.0e97 Overdracht clientstatus: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [17062]: (info): MAC: 0c0e.766c.0e97 Dot11 i.e.validate ext/supp rates. Validatie doorgegeven voor ondersteunde snelheden radio_type 2

[dot11-validate] [17062]: (info): MAC: 0c0e.766c.0e97 WiFi direct: Dot11 validate P2P IE. P2P IE niet aanwezig.

[dot11] [17062]: (debug): MAC: 0c0e.766c.0e97 dot11 verstuur associatiereactie. Framing associatiereactie met resp_status_code: 0

[dot11] [17062]: (debug): MAC: 0c0e.766c.0e97 Dot11 Capability info byte1 1, byte2: 11

[dot11-frame] [17062]: (info): MAC: 0c0e.766c.0e97 WiFi direct: skip build Assoc Resp met P2P IE: Wifi direct beleid uitgeschakeld

[dot11] [17062]: (info): MAC: 0c0e.766c.0e97 dot11 verstuur associatiereactie. Verzenden van assoc respons van lengte: 130 met resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

[dot11] [17062]: (opmerking): MAC: 0c0e.766c.0e97 Association succes. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False Fast Roam = False

[dot11] [17062]: (info): MAC: 0c0e.766c.0e97 DOT11 status overgang: S_DOT11_INIT -> S_DOT11_CONNECTED

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 Station Dot11 associatie is succesvol.

IP-leerproces:

[client-orch-state] [17062]: (opmerking): MAC: 0c0e.766c.0e97 Overdracht clientstatus: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARNING_IN_PROGRESS

[client-iplearn] [17062]: (info): MAC: 0c0e.766c.0e97 IP-leer staatsovergang: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

[client-auth] [17062]: (info): MAC: 0c0e.766c.0e97 client-auth-interface status overgang: S_AUTHIF_L2_WEBAUTH_DON -> S_AUTHIF_L2_WEBAUTH_DON

[client-iplear] [17062]: (opmerking): MAC: 0c0e.766c.0e97 client-IP leren geslaagd. Methode: DHCP IP: 10.48.39.243

[client-iplearn] [17062]: (info): MAC: 0c0e.766c.0e97 IP-learning status transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 Ontvangen ip leren reactie. methode: IPLEARN_method_DHCP

Layer 3-verificatie:

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 getriggerde L3-verificatie. status = 0x0, succes

[client-orch-state] [17062]: (opmerking): MAC: 0c0e.766c.0e97 Overdracht clientstatus: S_CO_IP_LEARNING_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

[client-auth] [17062]: (opmerking): MAC: 0c0e.766c.0e97 L3-verificatie gestart. LWA

[client-auth] [17062]: (info): MAC: 0c0e.766c.0e97 client auth-interface status overgang: S_AUTHIF_L2_WEBAUTH_DON -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]GET rcvd wanneer in LOGIN staat

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]HTTP GET request

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Parse GET, src [10.48.39.243] dst [10.107.221.82] url [http://firefox

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Lees alles: parse_request return 8

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 IO state READ -> SCHRIJVEN

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 IO state writing -> READ

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO staat NIEUW -> LEZEN

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 Lees-event, Bericht gereed

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]POST rcvd bij aanmelding

Layer 3-verificatie gelukt, verplaats de client naar de status RUN:

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] Ontvangen gebruikersnaam voor client 0c0e.766c.0e97

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] auth mgr attr add/change bericht wordt ontvangen voor attr auth-domain(954)

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] Methode webauth staat wijzigen van 'Lopen' naar 'Authc Success'

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] Context wordt gewijzigd van 'Running' in 'Authc Success'

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] auth mgr attr add/change notification wordt ontvangen voor attr-methode(757)

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] Verhoogde gebeurtenis AUTHZ_SUCCESS (11)

[auth-mgr] [17062]: (info): [0c0e.766c.0e97:capwap_90000004] Context wordt gewijzigd van 'Authc Success' in 'Authz Success'

[webauth-acl] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Toepassing van IPv4 logout ACL via SVM, naam: IP-Adm-V4-LOGOUT-ACL, prioriteit: 51, IIF-ID: 0

[webauth-sess] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Param-map used: global

[webauth-state] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Param-map used: global

[webauth-state] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Staat AUTHC_SUCCESS -> AUTHZ

[webauth-page] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Succespagina voor Webauth verzenden

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO status VERIFICATIE -> SCHRIJVEN

[webauth-io] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO state writing -> END

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO-ctx verwijderen en afsluiten, id [99000029]

[client-auth] [17062]: (opmerking): MAC: 0c0e.766c.0e97 L3-verificatie geslaagd. ACL:[]

[client-auth] [17062]: (info): MAC: 0c0e.766c.0e97 client auth-interface status overgang: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DON

[webauth-httpd] [17062]: (info): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 Verwijder IO ctx en sluit socket, id [D7000028]

[errmsg] [17062]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (guest) connected with ssid (LWA_EA) voor apparaat met MAC: 0c0e.766c.0e97

[aaa-tar-inf] [17062]: (info): [ Toegepast kenmerk :bsn-vlan-interface-name 0 "VLAN0039" ]

[aaa-atr-inf] [17062]: (info): [ Toegepast kenmerk: timeout 0 1800 (0x708) ]

[aaa-atr-inf] [17062]: (info): [ Toegepast kenmerk: url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

[ewlc-qos-client] [17062]: (info): MAC: 0c0e.766c.0e97 client-QoS run state handler

[rog-proxy-capwap] [17062]: (debug): Beheerde client RUN state notification: 0c0e.766c.0e97

[client-orch-state] [17062]: (opmerking): MAC: 0c0e.766c.0e97 Overdracht clientstatus: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

20-Apr-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Marta CoelhoCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback