Inleiding

Dit document beschrijft een configuratievoorbeeld voor het gebruik van DNS-gebaseerde toegangslijsten (ACL’s), een FQDN-domeinlijst (Full Qualified Domain Name) om toegang te verlenen tot specifieke domeinlijsten tijdens webverificatie/client Bring Your Own Device (BYOD) provisioningstatus op geconvergeerde toegangscontrollers.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat u al weet hoe u de basis Central Web Verification (CWA) moet configureren, dit is slechts een toevoeging om het gebruik van FQDN-domeinlijsten aan te tonen om BYOD te vergemakkelijken. Aan het einde van dit document wordt verwezen naar configuratievoorbeelden van CWA en ISE BYOD.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Software voor Cisco Identity Services Engine 1.4

Cisco WLC 5760-softwarerelease 3.7.4

DNS-gebaseerde ACL-processtroom

Op Identity Services Engine (ISE) die de omleiding van de ACL-naam (naam van de ACL die wordt gebruikt om te bepalen welk verkeer naar ISE moet worden omgeleid en welke niet) en FQDN-domeinlijstnaam (naam van de ACL die is toegewezen aan de FQDN URL-lijst op de controller die voor de verificatie toegang moet worden verleend) retourneert, zal de stroom als volgt zijn:

- Draadloze LAN-controller (WLC) zal capwap payload naar access point (AP) sturen om DNS-spionage voor de URL’s mogelijk te maken.

- AP snoops voor de DNS query van de client.

- Als de domeinnaam overeenkomt met de toegestane URL, zal AP het verzoek doorsturen naar de DNS server, zal wachten op de reactie van de DNS server en zal de DNS reactie ontleden en door:sturen het met alleen het eerste IP adres opgelost.

- Als de domeinnaam niet overeenkomt, dan wordt de DNS reactie doorgestuurd zoals is (zonder wijziging) terug naar de client.

- Indien de domeinnaam overeenkomt, zal het eerste opgeloste IP-adres worden verzonden naar de WLC in de capwap payload. WLC werkt impliciet de ACL bij die aan de FQDN domeinlijst met het opgeloste IP adres wordt in kaart gebracht het kreeg van AP met behulp van de volgende benadering:

- Het opgeloste IP-adres wordt als doeladres toegevoegd op elke regel van ACL die aan de FQDN-domeinlijst wordt toegewezen.

- Elke regel van ACL wordt omgekeerd van vergunning te ontkennen en vice versa dan zal ACL worden toegepast op de client.

Opmerking: met dit mechanisme kunnen we de domeinlijst niet in kaart brengen naar CWA omleiden ACL, omdat het omkeren van de omleiden ACL regels zal resulteren in het wijzigen van hen om te laten wat betekent dat verkeer moet worden omgeleid naar ISE. Daarom zal de FQDN domeinlijst aan afzonderlijke "vergunnings ip om het even welke"ACL in het configuratiedeel worden in kaart gebracht.

- Om dat punt te verduidelijken, veronderstel de netwerkbeheerder FQDN domeinlijst met cisco.com url in de lijst heeft gevormd, en die domeinlijst aan volgende ACL in kaart gebracht:

ip access-list extended FQDN_ACL

permit ip any any

Op client die cisco.com vraagt, lost AP domeinnaam cisco.com op IP-adres 72.163.4.161 op en verstuurt het naar de controller, de ACL zal worden aangepast om te zijn zoals hieronder en wordt toegepast op de client:

ip access-list extended FQDN_ACL

deny ip any host 72.163.4.161

- Wanneer de client HTTP "GET" aanvraag verstuurt:

- De client wordt omgeleid voor het geval dat de ACL het verkeer toestaat.

- Met ontzegd IP-adres wordt het http-verkeer toegestaan.

- Zodra de App op de client is gedownload en de provisioning is voltooid, stuurt de ISE-server CoA-sessie beëindigen naar de WLC.

- Zodra de client van de WLC is gedeauthenticeerd, zal het AP de vlag voor snooping per client verwijderen en snooping uitschakelen.

Configureren

WLC-configuratie

- Aanmaken van doorverwijzing ACL:

Deze ACL wordt gebruikt om te definiëren welk verkeer niet naar ISE moet worden omgeleid (ontkend in de ACL) en welk verkeer moet worden omgeleid (toegestaan in de ACL).

ip access-list extended REDIRECT_ACL

deny udp any eq bootps any

deny udp any any eq bootpc

deny udp any eq bootpc any

deny udp any any eq domain

deny udp any eq domain any

deny ip any host 10.48.39.228

deny ip host 10.48.39.228 any

permit tcp any any eq www

permit tcp any any eq 443

In deze toegangslijst is 10.48.39.228 het IP-adres van de ISE-server.

-

Configureer de FQDN-domeinlijst:

Deze lijst bevat de domeinnamen waartoe client toegang heeft vóór provisioning of CWA-verificatie.

passthru-domain-list URLS_LIST

match play.google.*.*

match cisco.com

- Configureer een toegangslijst met de permissie ip any to be combineerd met de URLS_LIST:

Deze ACL moet worden toegewezen aan de FQDN-domeinlijst omdat we een echte IP-toegangslijst op de client moeten toepassen (we kunnen geen standalone FQDN-domeinlijst toepassen).

ip access-list extended FQDN_ACL

permit ip any any

- Breng de URLS_LIST domeinlijst aan FQDN_ACL in kaart:

access-session passthru-access-group FQDN_ACL passthru-domain-list URLS_LIST

- Configureer de CWA SSID voor onboarding:

Deze SSID wordt gebruikt voor client centrale web verificatie en client provisioning, de FQDN_ACL en REDIRECT_ACL worden toegepast op deze SSID door ISE

wlan byod 2 byod

aaa-override

accounting-list rad-acct

client vlan VLAN0200

mac-filtering MACFILTER

nac

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

no shutdown

In deze SSID-configuratie is de MACFILTER methodelijst de methodelijst die verwijst naar de groep van de ISE-straal en is de rad-act de lijst van boekhoudmethoden die verwijst naar dezelfde groep van de ISE-straal.

Samenvatting van de configuratie van de methodelijst die in dit voorbeeld is gebruikt:

aaa group server radius ISEGroup

server name ISE1

aaa authorization network MACFILTER group ISEGroup

aaa accounting network rad-acct start-stop group ISEGroup

radius server ISE1

address ipv4 10.48.39.228 auth-port 1812 acct-port 1813

key 7 112A1016141D5A5E57

aaa server radius dynamic-author

client 10.48.39.228 server-key 7 123A0C0411045D5679

auth-type any

ISE-configuratie

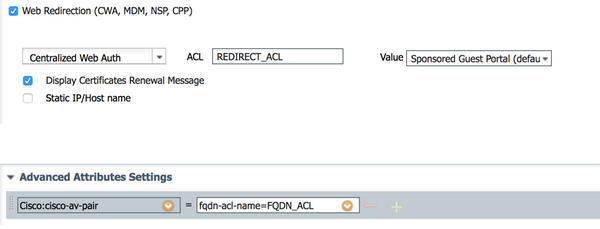

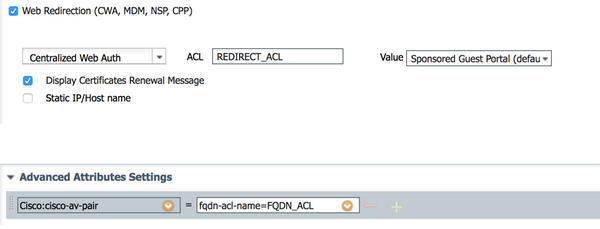

In deze sectie wordt ervan uitgegaan dat u bekend bent met het configuratieonderdeel van CWA ISE, ISE-configuratie is vrijwel hetzelfde met de volgende wijzigingen.

Draadloze CWA Mac-adresverificatie Bypass (MAB)-verificatieresultaat moet de volgende kenmerken retourneren, samen met de CWA-omleiding URL:

cisco-av-pair = fqdn-acl-name=FQDN_ACL

cisco-av-pair = url-redirect-acl=REDIRECT_ACL

Waar FQDN_ACL de naam van de IP toegangslijst is die aan de domeinlijst in kaart wordt gebracht en REDIRECT_ACL de normale CWA omleiden toegangslijst is.

Daarom dient het CWA MAB-verificatieresultaat te worden geconfigureerd zoals hieronder:

Verifiëren

Om te verifiëren dat de FQDN-domeinlijst wordt toegepast op de client gebruikt u de onderstaande opdracht:

show access-session mac <client_mac> details

Voorbeeld van de opdrachtoutput met toegestane domeinnamen:

5760-2#show access-session mac 60f4.45b2.407d details

Interface: Capwap7

IIF-ID: 0x41BD400000002D

Wlan SSID: byod

AP MAC Address: f07f.0610.2e10

MAC Address: 60f4.45b2.407d

IPv6 Address: Unknown

IPv4 Address: 192.168.200.151

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 0a30275b58610bdf0000004b

Acct Session ID: 0x00000005

Handle: 0x42000013

Current Policy: (No Policy)

Session Flags: Session Pushed

Server Policies:

FQDN ACL: FQDN_ACL

Domain Names: cisco.com play.google.*.*

URL Redirect: https://bru-ise.wlaaan.com:8443/portal/gateway?sessionId=0a30275b58610bdf0000004b&portal=27963fb0-e96e-11e4-a30a-005056bf01c9&action=cwa&token=fcc0772269e75991be7f1ca238cbb035

URL Redirect ACL: REDIRECT_ACL

Method status list: empty

Referenties

Configuratievoorbeeld van centrale webverificatie op WLC en ISE

BYOD draadloos infrastructuurontwerp

ISE 2.1 configureren voor chromebook onboarding

Feedback

Feedback