Configuratie-voorbeeld van Unified Wireless Network Local EAP Server

Inhoud

Inleiding

In dit document wordt de configuratie beschreven van een lokale EAP-server (Extensible Verification Protocol) in een Cisco Wireless LAN Controller (WLC) voor de verificatie van draadloze gebruikers.

Local EAP is een verificatiemethode waarmee gebruikers en draadloze clients lokaal kunnen worden geverifieerd. Het is ontworpen voor gebruik in externe kantoren die de verbinding met draadloze clients willen behouden wanneer het back-end systeem verstoord raakt of de externe verificatieserver uitvalt. Wanneer u lokale EAP inschakelt, fungeert de controller als de verificatieserver en de lokale gebruikersdatabase, waardoor de afhankelijkheid van een externe verificatieserver wordt verwijderd. Lokale EAP haalt gebruikersreferenties uit de lokale gebruikersdatabase of de LDAP-database (Lichtgewicht Directory Access Protocol) op om gebruikers te verifiëren. Lokale EAP ondersteunt Lichtgewicht EAP (LEAP), EAP-Flexibele verificatie via Secure Tunneling (EAP-FAST) en EAP-Transport Layer Security (EAP-TLS) verificatie tussen de controller en draadloze clients.

Merk op dat de lokale EAP server niet beschikbaar is als er een globale externe RADIUS serverconfiguratie in WLC is. Alle verificatieaanvragen worden doorgestuurd naar de wereldwijde externe RADIUS totdat de lokale EAP-server beschikbaar is. Als de WLC de connectiviteit met de externe RADIUS-server verliest, wordt de lokale EAP-server actief. Als er geen globale RADIUS-serverconfiguratie is, wordt de lokale EAP-server onmiddellijk actief. De lokale EAP-server kan niet worden gebruikt voor het verifiëren van clients die zijn verbonden met andere WLC’s. Met andere woorden, één WLC kan zijn EAP-aanvraag niet doorsturen naar een andere WLC voor authenticatie. Elke WLC zou zijn eigen lokale EAP server en individuele database moeten hebben.

Opmerking: Gebruik deze opdrachten om WLC te stoppen met het verzenden van verzoeken naar een externe radiusserver .

config wlan disable

config wlan radius_server auth disable

config wlan enable

De lokale EAP-server ondersteunt deze protocollen in softwarerelease 4.1.171.0 en hoger:

-

SPRINGEN

-

EAP-FAST (zowel gebruikersnaam/wachtwoord als certificaten)

-

EAP-TLS

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

Kennis van hoe WLC’s en lichtgewicht access points (LAP’s) kunnen worden geconfigureerd voor basisgebruik

-

Kennis van Lichtgewicht access point protocol (LWAP) en draadloze beveiligingsmethoden

-

Basiskennis van lokale EAP-verificatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Windows XP met CB21AG-adapterkaart en Cisco Secure Services-client versie 4.0

-

Cisco 4400 draadloze LAN-controller 4.1.171.0

-

Microsoft Certification Authority op Windows 2000-server

Conventies

Lokale EAP configureren op de Cisco draadloze LAN-controller

Dit document veronderstelt dat de basisconfiguratie van WLC reeds wordt voltooid.

Lokale EAP-configuratie

Voltooi deze stappen om Lokale EAP te configureren:

-

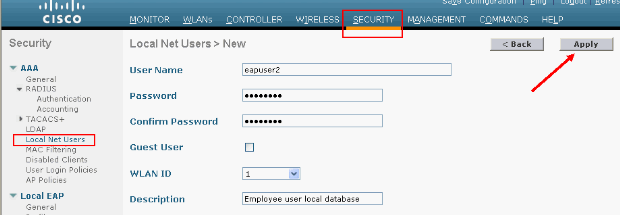

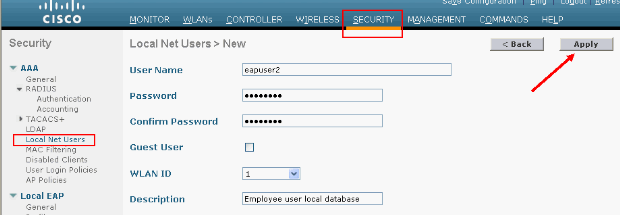

Voeg een lokale netwerkgebruiker toe:

Kies Beveiliging > Lokale Net-gebruikers > Nieuw, voer de gebruikersnaam, het wachtwoord, de gastgebruiker, de WLAN-id en de beschrijving in en klik op Toepassen.

Vanaf de CLI kunt u de opdracht config netuser add <username> <password> <WLAN id> <Description> gebruiken:

Opmerking: dit commando is vanwege ruimtelijke redenen teruggebracht tot een tweede regel.

(Cisco Controller) >config netuser add eapuser2 cisco123 1 Employee user local database -

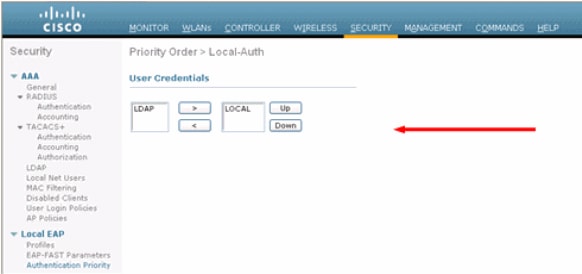

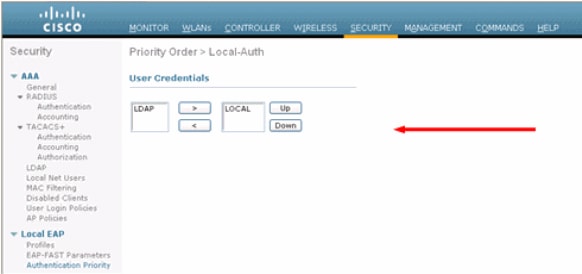

Geef de volgorde op voor het ophalen van de gebruikersreferenties.

Kies in de GUI Beveiliging > Lokale EAP > Verificatieprioriteit. Selecteer vervolgens LDAP, klik op de knop<" en klik op Toepassen. Hiermee worden eerst de gebruikersreferenties in de lokale database gezet.

Van de CLI:

(Cisco Controller) >config local-auth user-credentials local

-

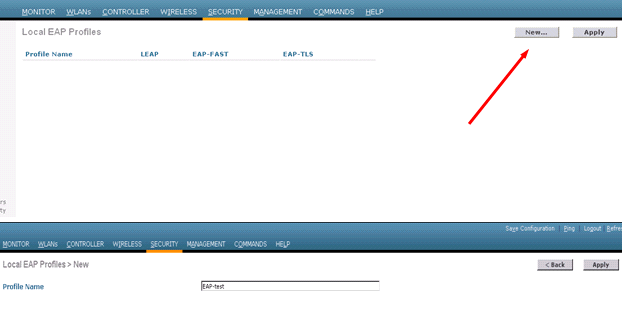

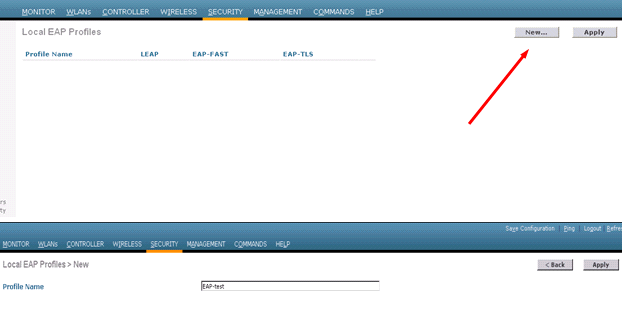

Voeg een EAP-profiel toe:

Kies Beveiliging > Lokaal EAP > Profielen en klik op Nieuw om dit vanuit de GUI te doen. Typ in het nieuwe venster de profielnaam en klik op Toepassen.

U kunt dit ook doen met de CLI-opdracht Config lokaal-auth eap-profiel add <profile-name>. In ons voorbeeld is de profielnaam EAP-test.

(Cisco Controller) >config local-auth eap-profile add EAP-test -

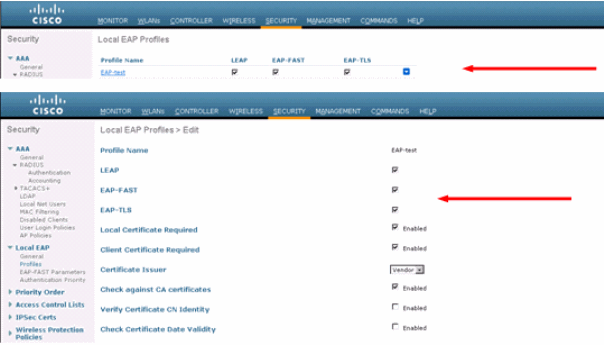

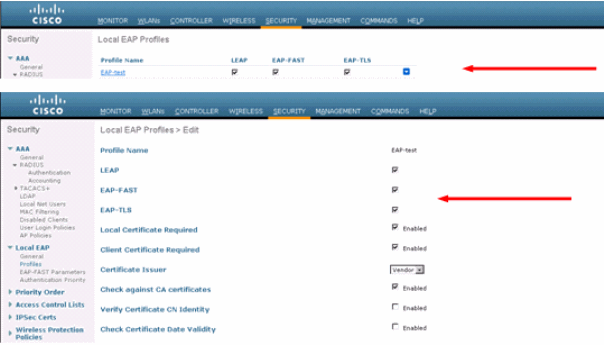

Voeg een methode toe aan het EAP-profiel.

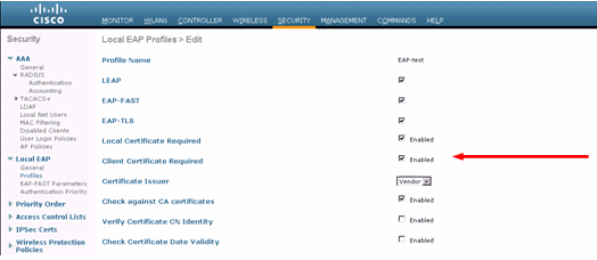

Kies in de GUI Beveiliging > Lokale EAP > Profielen en klik op de profielnaam waarvoor u de verificatiemethoden wilt toevoegen. In dit voorbeeld worden LEAP, EAP-FAST en EAP-TLS gebruikt. Klik op Toepassen om de methoden in te stellen.

U kunt ook de CLI-opdrachtconfiguratie en de invoegmethode Local-Auto Eap-Profile gebruiken om <method-name> <profile-name> toe te voegen . In onze voorbeeldconfiguratie voegen we drie methoden toe aan de EAP-test van het profiel. De methoden zijn LEAP, EAP-FAST en EAP-TLS, waarvan de methodenamen respectievelijk leap, fast en tls zijn. Deze uitvoer toont de CLI-configuratieopdrachten:

(Cisco Controller) >config local-auth eap-profile method add leap EAP-test (Cisco Controller) >config local-auth eap-profile method add fast EAP-test (Cisco Controller) >config local-auth eap-profile method add tls EAP-test

-

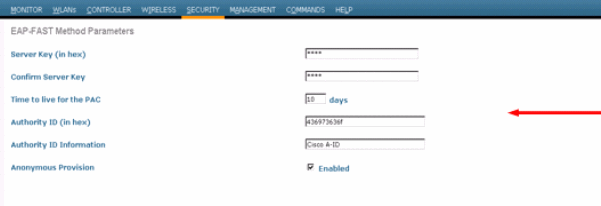

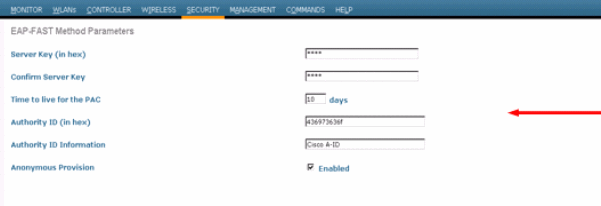

Configureer de parameters van de EAP-methode. Dit wordt alleen gebruikt voor EAP-FAST. De volgende parameters moeten worden geconfigureerd:

-

Serversleutel (serversleutel)—Serversleutel voor versleuteling/decryptie van PAC’s (Protected Access Credentials) (hexadecimaal).

-

Tijd om te leven voor PAC (pac-ttl)—Hiermee wordt de tijd ingesteld om te leven voor de PAC.

-

Autoriteit-ID (autoriteit-id) —Hiermee wordt de identificatiecode van de autoriteit ingesteld.

-

Anonieme bepaling (anon-provn)—Hiermee wordt ingesteld of anonieme bepaling is toegestaan. Dit is standaard ingeschakeld.

Voor configuratie via de GUI, kies Beveiliging > Lokale EAP > EAP-FAST-parameters en voer de Serversleutel in, Tijd om te leven voor de PAC, autoriteit-ID (in hexuitdraai) en de waarden voor autoriteit-ID-informatie.

Dit zijn de CLI-configuratieopdrachten die moeten worden gebruikt om deze parameters voor EAP-FAST in te stellen:

(Cisco Controller) >config local-auth method fast server-key 12345678 (Cisco Controller) >config local-auth method fast authority-id 43697369f1 CiscoA-ID (Cisco Controller) >config local-auth method fast pac-ttl 10

-

-

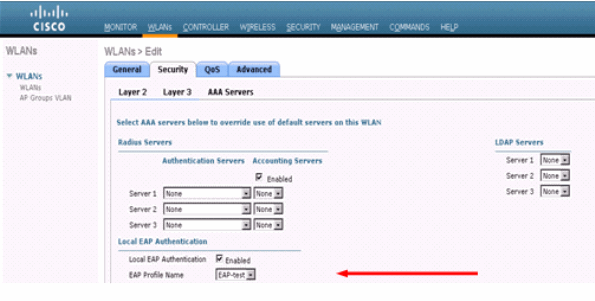

Lokale verificatie per WLAN inschakelen:

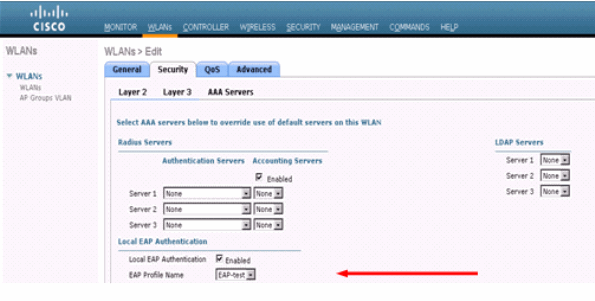

Kies in de GUI WLAN’s in het bovenste menu en selecteer het WLAN waarvoor u lokale verificatie wilt configureren. Er verschijnt een nieuw venster. Klik op de tabbladen Beveiliging > AAA. Controleer de lokale EAP-verificatie en selecteer de juiste EAP Profile Name in het keuzemenu zoals in dit voorbeeld wordt getoond:

U kunt ook de configuratieopdracht voor CLI-configuratie en WLAN-verbinding inschakelen <profile-name> <wlan-id> (zoals hier getoond):

(Cisco Controller) >config wlan local-auth enable EAP-test 1

-

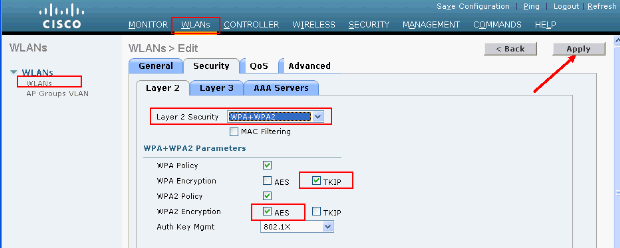

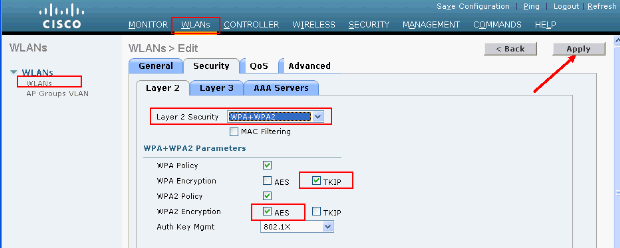

Stel Layer 2 Security parameters in.

Van de GUI interface, in het WLAN Edit venster gaat u naar de tabbladen Security > Layer 2 en kiest u WPA+WPA2 in het keuzemenu Layer 2 Security. Stel onder de sectie WPA+WPA2 Parameters de WPA-encryptie in op TKIP en WPA2 Encryption AES. Klik vervolgens op Toepassen.

Gebruik vanuit de CLI deze opdrachten:

(Cisco Controller) >config wlan security wpa enable 1 (Cisco Controller) >config wlan security wpa wpa1 ciphers tkip enable 1 (Cisco Controller) >config wlan security wpa wpa2 ciphers aes enable 1

-

De configuratie verifiëren:

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. Undefined Configured EAP profiles: Name ........................................ EAP-test Certificate issuer ........................ cisco Peer verification options: Check against CA certificates ........... Enabled Verify certificate CN identity .......... Disabled Check certificate date validity ......... Enabled EAP-FAST configuration: Local certificate required .............. No Client certificate required ............. No Enabled methods ........................... leap fast tls Configured on WLANs ....................... 1 EAP Method configuration: EAP-FAST: --More-- or (q)uit Server key ................................ <hidden> TTL for the PAC ........................... 10 Anonymous provision allowed ............... Yes Authority ID .............................. 43697369f10000000000000000000 Authority Information ..................... CiscoA-IDU kunt specifieke parameters van WLAN 1 zien met de opdracht show <WLAN id>:

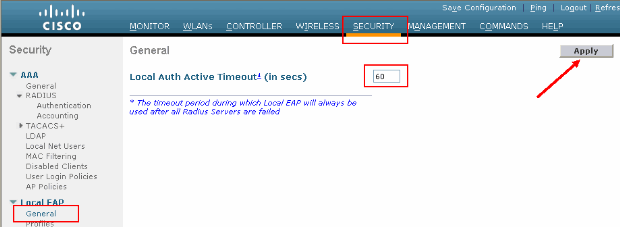

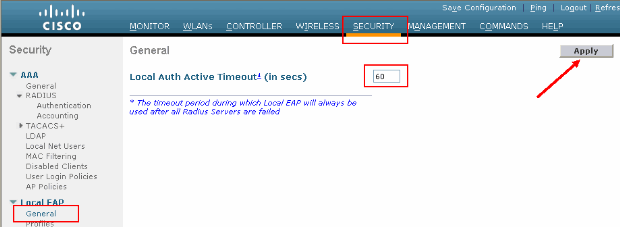

(Cisco Controller) >show wlan 1 WLAN Identifier.................................. 1 Profile Name..................................... austinlab Network Name (SSID).............................. austinlab Status........................................... Disabled MAC Filtering.................................... Disabled Broadcast SSID................................... Enabled AAA Policy Override.............................. Disabled Number of Active Clients......................... 0 Exclusionlist Timeout............................ 60 seconds Session Timeout.................................. 1800 seconds Interface........................................ management WLAN ACL......................................... unconfigured DHCP Server...................................... Default DHCP Address Assignment Required................. Disabled Quality of Service............................... Silver (best effort) WMM.............................................. Disabled CCX - AironetIe Support.......................... Enabled CCX - Gratuitous ProbeResponse (GPR)............. Disabled Dot11-Phone Mode (7920).......................... Disabled Wired Protocol................................... None --More-- or (q)uit IPv6 Support..................................... Disabled Radio Policy..................................... All Local EAP Authentication......................... Enabled (Profile 'EAP-test') Security 802.11 Authentication:........................ Open System Static WEP Keys............................... Disabled 802.1X........................................ Disabled Wi-Fi Protected Access (WPA/WPA2)............. Enabled WPA (SSN IE)............................... Enabled TKIP Cipher............................. Enabled AES Cipher.............................. Disabled WPA2 (RSN IE).............................. Enabled TKIP Cipher............................. Disabled AES Cipher.............................. Enabled Auth Key Management 802.1x.................................. Enabled PSK..................................... Disabled CCKM.................................... Disabled CKIP ......................................... Disabled IP Security................................... Disabled IP Security Passthru.......................... Disabled Web Based Authentication...................... Disabled --More-- or (q)uit Web-Passthrough............................... Disabled Conditional Web Redirect...................... Disabled Auto Anchor................................... Disabled Cranite Passthru.............................. Disabled Fortress Passthru............................. Disabled H-REAP Local Switching........................ Disabled Infrastructure MFP protection................. Enabled (Global Infrastructure MFP Disabled) Client MFP.................................... Optional Tkip MIC Countermeasure Hold-down Timer....... 60 Mobility Anchor List WLAN ID IP Address StatusEr zijn andere lokale verificatieparameters die kunnen worden geconfigureerd, in het bijzonder de actieve time-outtimer. Met deze timer wordt de periode ingesteld waarin lokale EAP wordt gebruikt nadat alle RADIUS-servers hebben gefaald.

Kies in de GUI Security > Local EAP > General en stel de tijdwaarde in. Klik vervolgens op Toepassen.

Vanaf de CLI geven u deze opdrachten uit:

(Cisco Controller) >config local-auth active-timeout ? <1 to 3600> Enter the timeout period for the Local EAP to remain active, in seconds. (Cisco Controller) >config local-auth active-timeout 60

U kunt de waarde verifiëren waaraan deze timer is ingesteld wanneer u de opdracht show local-auth config uitgeeft.

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. 60 Configured EAP profiles: Name ........................................ EAP-test ... Skip -

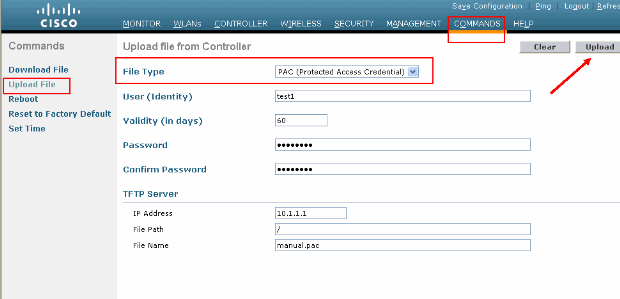

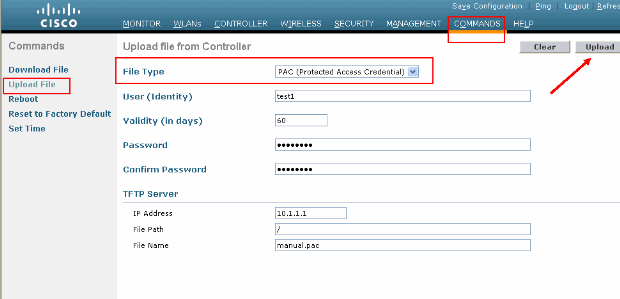

Als u de handmatige PAC moet genereren en laden, kunt u de GUI of de CLI gebruiken.

Selecteer vanuit de GUI OPDRACHTEN in het bovenste menu en kies Upload File in de lijst aan de rechterkant. Selecteer PAC (Protected Access Credential) in het vervolgkeuzemenu File Type. Voer alle parameters in en klik op Upload.

Voer vanuit de CLI deze opdrachten in:

(Cisco Controller) >transfer upload datatype pac (Cisco Controller) >transfer upload pac ? username Enter the user (identity) of the PAC (Cisco Controller) >transfer upload pac test1 ? <validity> Enter the PAC validity period (days) (Cisco Controller) >transfer upload pac test1 60 ? <password> Enter a password to protect the PAC (Cisco Controller) >transfer upload pac test1 60 cisco123 (Cisco Controller) >transfer upload serverip 10.1.1.1 (Cisco Controller) >transfer upload filename manual.pac (Cisco Controller) >transfer upload start Mode............................................. TFTP TFTP Server IP................................... 10.1.1.1 TFTP Path........................................ / TFTP Filename.................................... manual.pac Data Type........................................ PAC PAC User......................................... test1 PAC Validity..................................... 60 days PAC Password..................................... cisco123 Are you sure you want to start? (y/N) y PAC transfer starting. File transfer operation completed successfully.

Microsoft-certificeringsinstantie

Om EAP-FAST versie 2- en EAP-TLS-verificatie te kunnen gebruiken, moeten de WLC en alle clientapparaten over een geldig certificaat beschikken en ook het publieke certificaat van de certificeringsinstantie kennen.

Installatie

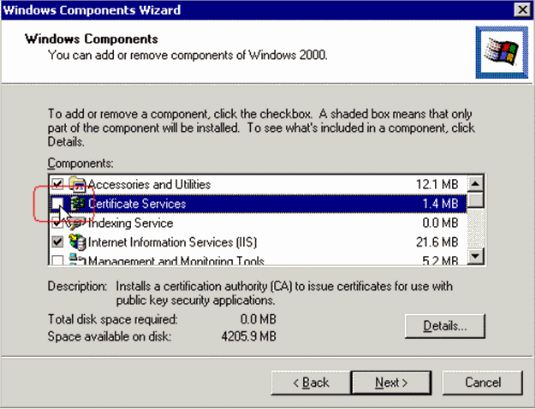

Als op de Windows 2000-server nog geen certificatie-instanties zijn geïnstalleerd, moet u deze installeren.

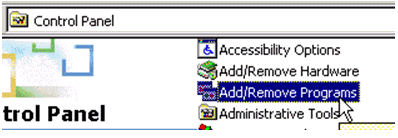

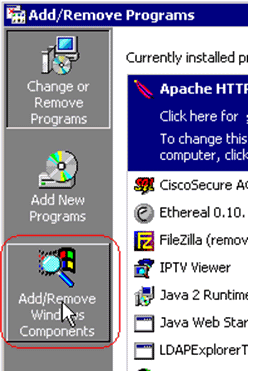

Voltooi de volgende stappen om de Microsoft Certification Authority op een Windows 2000-server te activeren:

-

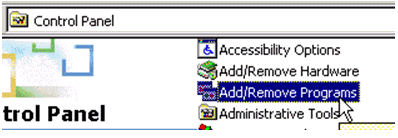

Kies Software in het Configuratiescherm. :

-

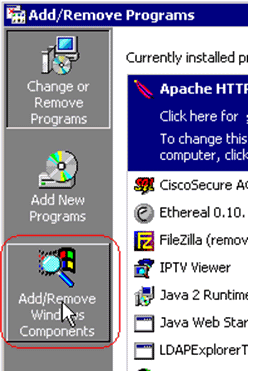

Selecteer aan de linkerkant de optie Windows-onderdelen toevoegen of verwijderen.

-

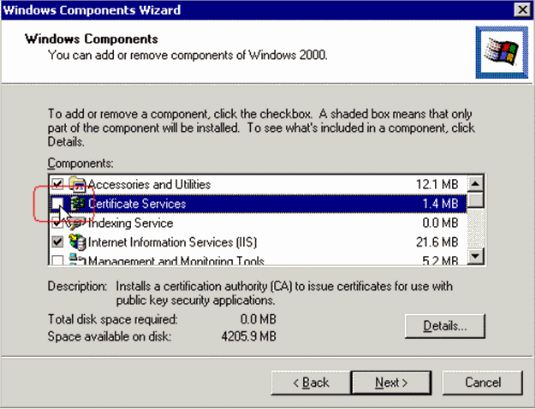

Controleer de certificaatservices.

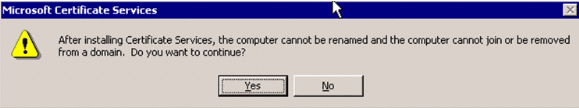

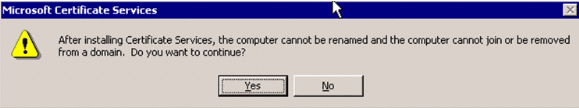

Bekijk deze waarschuwing voordat u verdergaat:

-

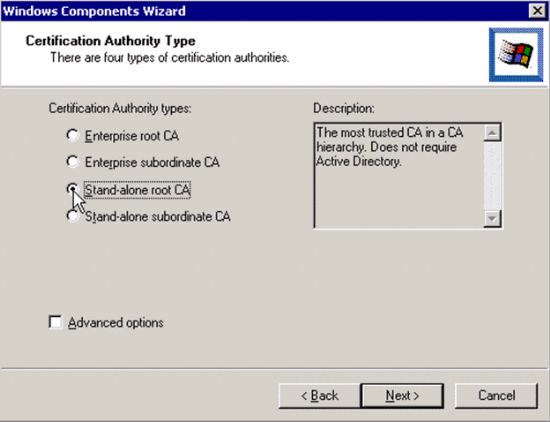

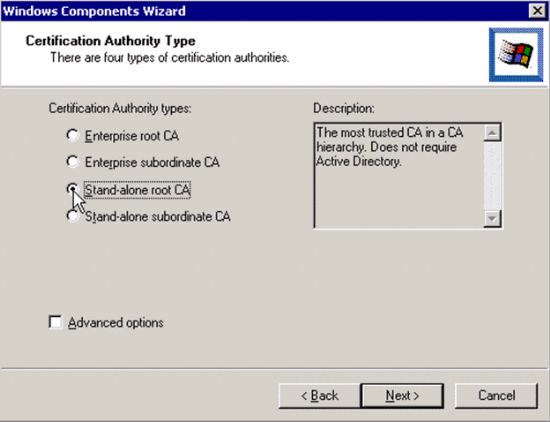

Selecteer het type certificeringsinstantie dat u wilt installeren. Om een eenvoudige zelfstandige autoriteit te creëren, selecteert u Stand-alone root CA.

-

Voer de benodigde informatie over de certificeringsinstantie in. Deze informatie maakt een zelfondertekend certificaat voor uw certificeringsinstantie. Onthoud de CA-naam die u gebruikt.

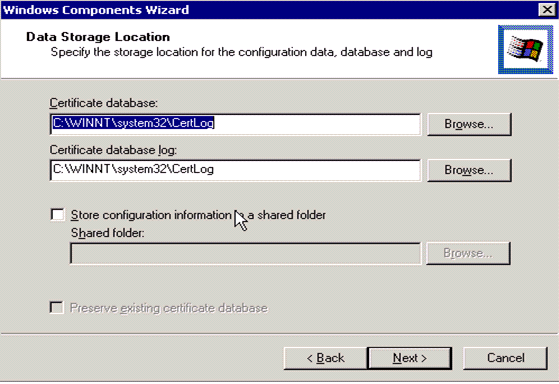

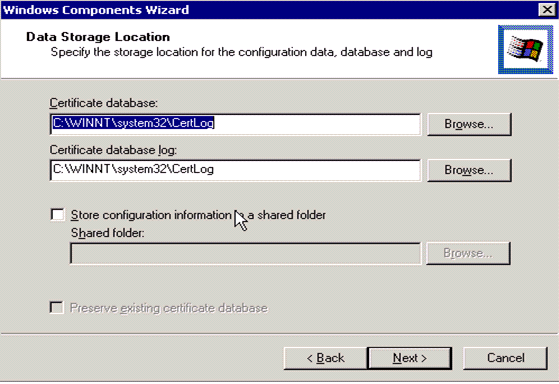

De certificeringsinstantie slaat de certificaten op in een database. In dit voorbeeld wordt de standaardinstelling gebruikt die door Microsoft wordt voorgesteld:

-

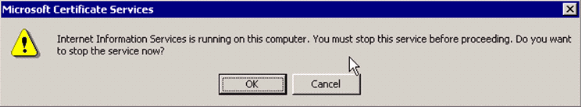

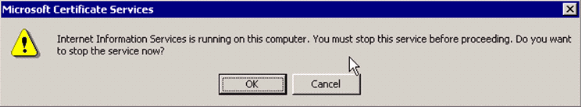

Microsoft Certification Authority-diensten gebruiken de IIS Microsoft Web Server om client- en servercertificaten aan te maken en te beheren. Het moet de IIS-service hiervoor opnieuw opstarten:

De Microsoft Windows 2000 Server installeert nu de nieuwe service. U moet de installatie-cd van Windows 2000 Server hebben om nieuwe Windows-componenten te kunnen installeren.

De certificeringsinstantie is nu geïnstalleerd.

Installeer het certificaat in de Cisco draadloze LAN-controller

Om EAP-FAST versie 2 en EAP-TLS op de lokale EAP-server van een Cisco draadloze LAN-controller te gebruiken, volgt u de volgende drie stappen:

-

Installeer het apparaatcertificaat op de draadloze LAN-controller.

-

Download een CA-certificaat van de leverancier naar de draadloze LAN-controller.

-

Configureer de draadloze LAN-controller om EAP-TLS te gebruiken.

Merk op dat in het voorbeeld in dit document de Access Control Server (ACS) op dezelfde host is geïnstalleerd als de Microsoft Active Directory en Microsoft Certification Authority, maar dat de configuratie hetzelfde zou moeten zijn als de ACS-server op een andere server staat.

Installeer het Apparaatcertificaat op de draadloze LAN-controller

Voer de volgende stappen uit:

-

. Voltooi deze stappen om het certificaat te produceren om in WLC te importeren:

-

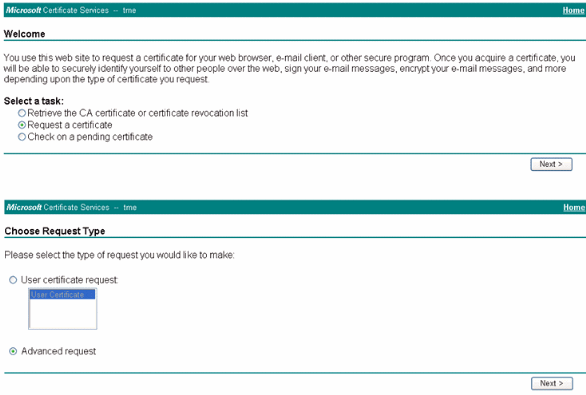

Ga naar http://<serverIPader>/certsrv.

-

Kies Certificaat aanvragen en klik op Volgende.

-

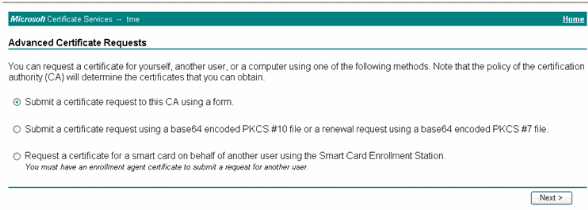

Kies Geavanceerde aanvraag en klik op Volgende.

-

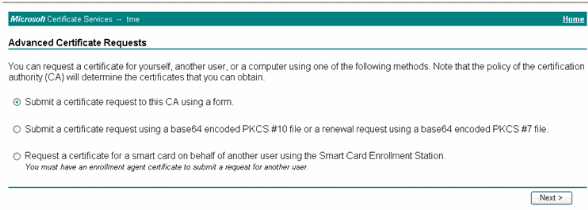

Kies een certificaataanvraag indienen bij deze TAC met behulp van een formulier en klik op Volgende.

-

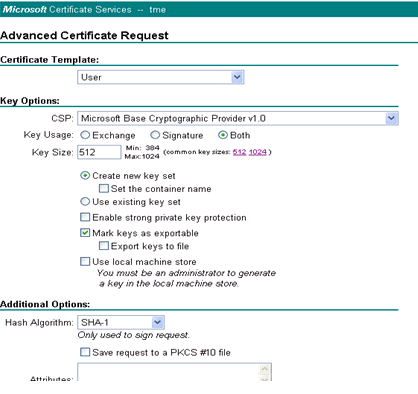

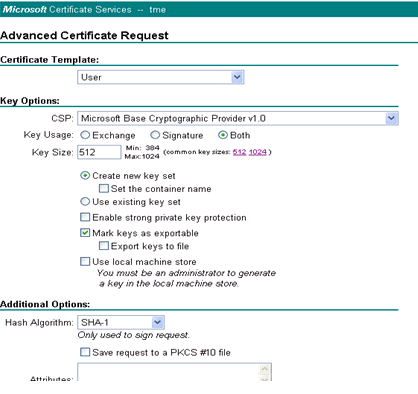

Kies Webserver voor certificaatsjabloon en voer de relevante informatie in. Markeer vervolgens de toetsen als exporteerbaar.

-

U ontvangt nu een certificaat dat u in uw machine moet installeren.

-

-

Voltooi de volgende stappen om het certificaat van de pc op te halen:

-

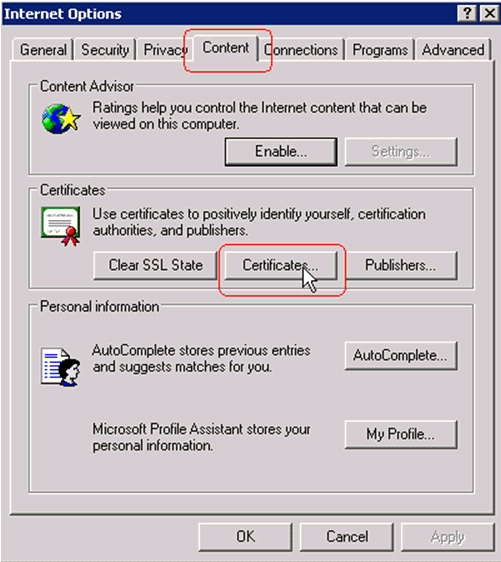

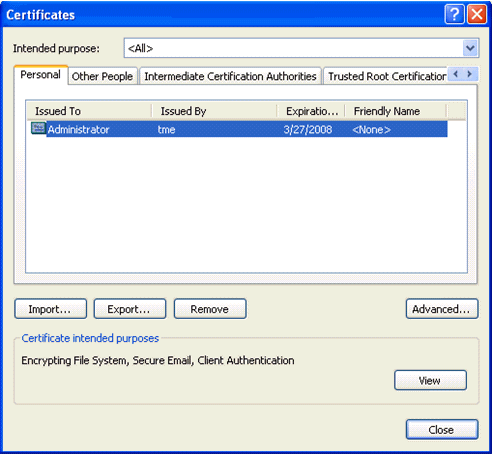

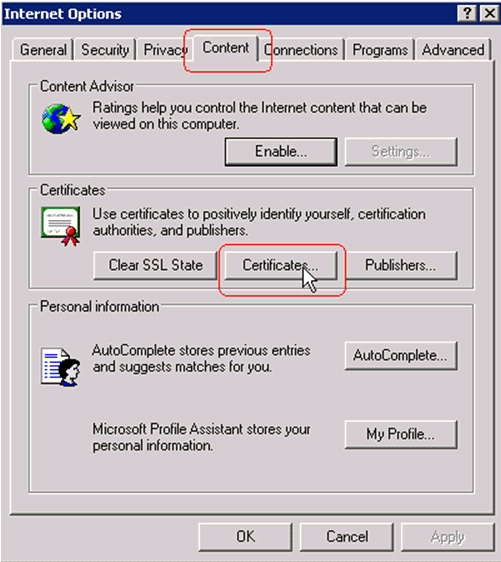

Open een browser van Internet Explorer en kies Gereedschappen > Internet-opties > Inhoud.

-

Klik op Certificaten.

-

Selecteer het nieuwe certificaat in het keuzemenu.

-

Klik op Exporteren.

-

Klik tweemaal op Volgende en kies Ja de privé-sleutel exporteren. Dit formaat is PKCS#12 (.PFX-formaat).

-

Kies Sterke bescherming inschakelen.

-

Typ een wachtwoord.

-

Sla het op in een bestand <time2.pfx>.

-

-

Kopieer het certificaat in PKCS#12-formaat naar elke computer waarop Openssl is geïnstalleerd om het naar PEM-formaat te converteren.

openssl pkcs12 -in tme2.pfx -out tme2.pem !--- The command to be given, -in. Enter Import Password: !--- Enter the password given previously, from step 2g. MAC verified OK Enter PEM pass phrase: !--- Enter a phrase. Verifying - Enter PEM pass phrase: -

Download het geconverteerde PEM-apparaatcertificaat naar de WLC.

(Cisco Controller) >transfer download datatype eapdevcert (Cisco Controller) >transfer download certpassword password !--- From step 3. Setting password to <cisco123> (Cisco Controller) >transfer download filename tme2.pem (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor Dev Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... tme2.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP Dev cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

-

Controleer het certificaat nadat u het opnieuw hebt opgestart.

(Cisco Controller) >show local-auth certificates Certificates available for Local EAP authentication: Certificate issuer .............................. vendor CA certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Feb 28th, 19:35:21 GMT to 2012 Feb 28th, 19:44:44 GMT Device certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme2 Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Mar 28th, 23:08:39 GMT to 2009 Mar 27th, 23:08:39 GMT

Een CA-certificaat van de leverancier downloaden naar de draadloze LAN-controller

Voer de volgende stappen uit:

-

Voltooi de volgende stappen om het CA-certificaat van de verkoper op te halen:

-

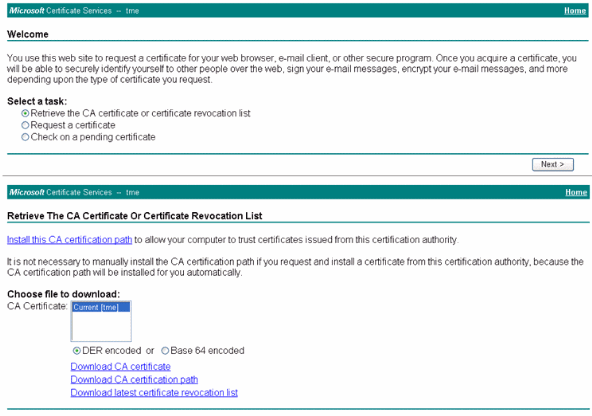

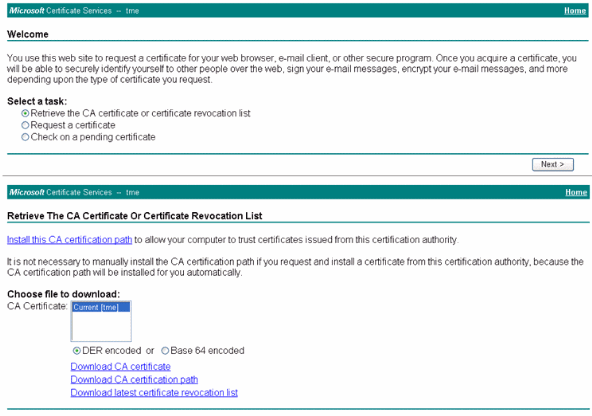

Ga naar http://<serverIPader>/certsrv.

-

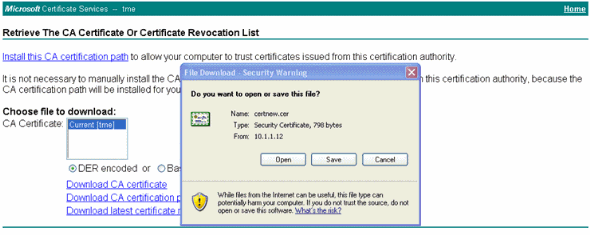

Kies het CA-certificaat ophalen en klik op Volgende.

-

Kies het CA-certificaat.

-

Klik op DER encoded.

-

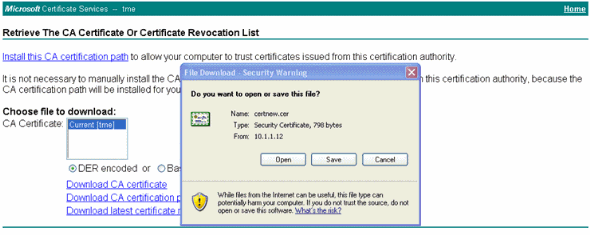

Klik op CA-certificaat downloaden en sla het certificaat op als rootca.cer.

-

-

Converteer de CA van de verkoper van DER-formaat naar PEM-formaat met de openssl x509 -in rootca.cer -information DER -out rootca.pem -outform PEM-opdracht.

Het uitvoerbestand is rootca.pem in het PEM-formaat.

-

Download het CA-certificaat van de leverancier:

(Cisco Controller) >transfer download datatype eapcacert (Cisco Controller) >transfer download filename ? <filename> Enter filename up to 16 alphanumeric characters. (Cisco Controller) >transfer download filename rootca.pem (Cisco Controller) >transfer download start ? (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor CA Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... rootca.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP CA cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

De draadloze LAN-controller configureren voor gebruik van EAP-TLS

Voer de volgende stappen uit:

Kies in de GUI Beveiliging > Lokale EAP > Profielen, kies het profiel en controleer of deze instellingen zijn uitgevoerd:

-

Lokaal certificaat vereist is ingeschakeld.

-

Clientcertificaat vereist is ingeschakeld.

-

Certificaatverlener is leverancier.

-

Controle op CA-certificaten is ingeschakeld.

Installeer het certificaat van de certificeringsinstantie op het clientapparaat.

Een Root CA-certificaat voor de client downloaden en installeren

De client moet een basiscertificaat van een certificeringsinstantie verkrijgen bij een server van de certificeringsinstantie. Er zijn verschillende methoden die u kunt gebruiken om een clientcertificaat te verkrijgen en het op de Windows XP-machine te installeren. Om een geldig certificaat te verkrijgen, moet de Windows XP-gebruiker zijn ingelogd met zijn gebruikers-id en moet hij een netwerkverbinding hebben.

Een webbrowser op de Windows XP-client en een bekabelde verbinding met het netwerk werden gebruikt om een clientcertificaat te verkrijgen van de private root-certificeringsinstantie server. Deze procedure wordt gebruikt om het clientcertificaat te verkrijgen van een server van een Microsoft Certification Authority:

-

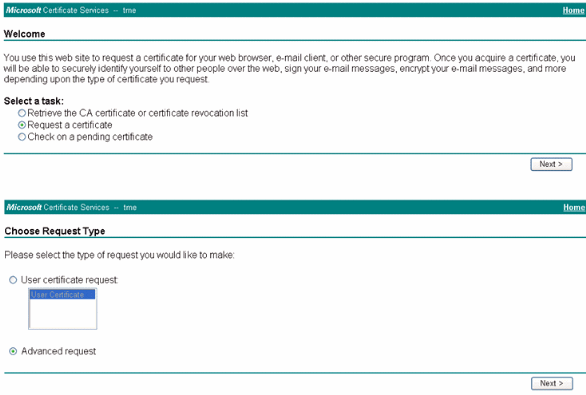

Gebruik een webbrowser op de client en wijs de browser naar de server van de certificeringsinstantie. Voer hiervoor http://IP-address-of-Root-CA/certsrv in.

-

Log in met Domain_Name\user_name. U moet inloggen met behulp van de gebruikersnaam van de persoon die de XP-client zal gebruiken.

-

Kies in het welkomstvenster de optie Een CA-certificaat ophalen en klik op Volgende.

-

Selecteer Base64 Encoding en download CA certificaat.

-

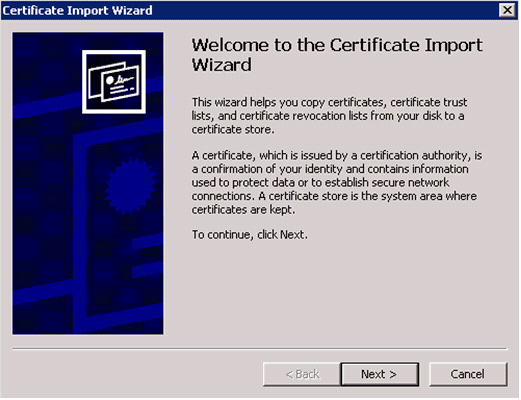

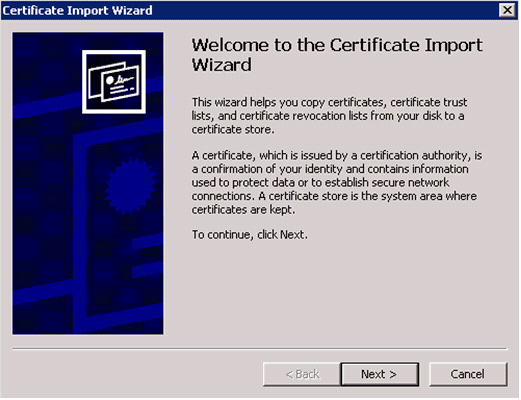

Klik in het venster voor de afgifte van het certificaat op Installeer dit certificaat en klik op Volgende.

-

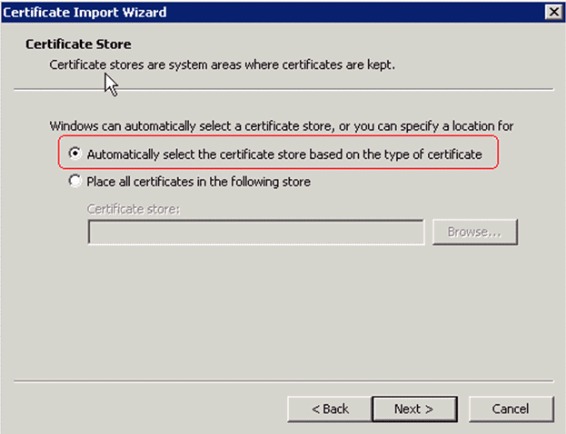

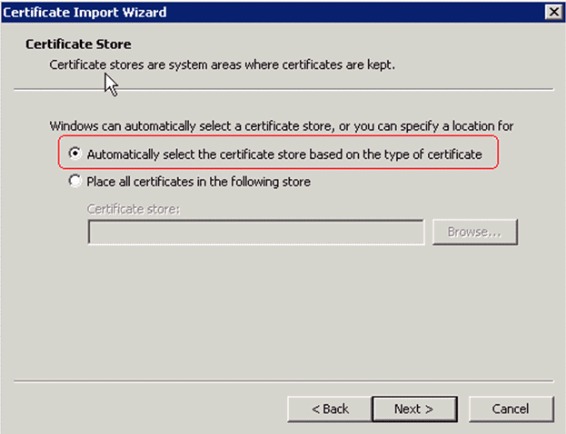

Kies Automatisch het certificaatarchief selecteren en klik op Volgende voor het bericht Importeren.

-

Verbinding maken met de certificeringsinstantie voor het ophalen van het certificaat van de certificeringsinstantie:

-

Klik op CA-certificaat downloaden.

-

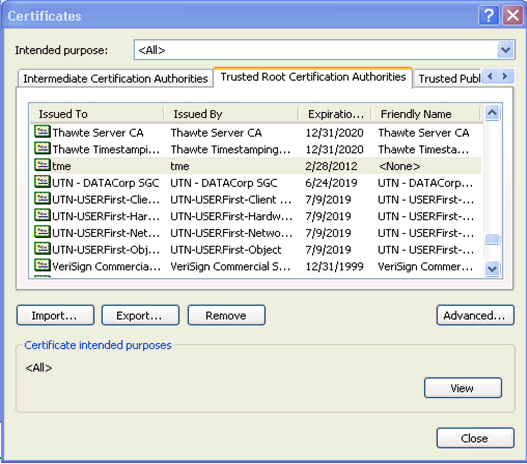

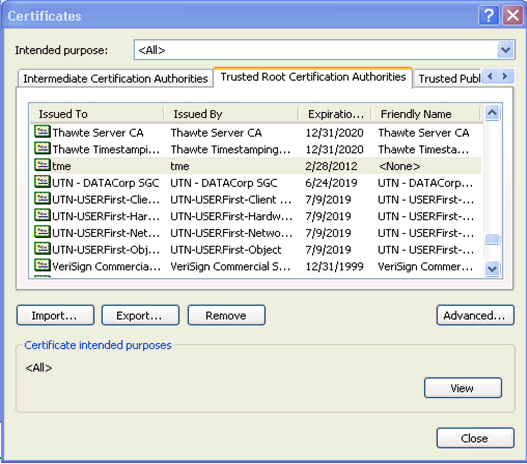

Open Internet Explorer en kies Gereedschappen > Internet-opties > Inhoud > Certificaten om te controleren of het certificaat van de certificeringsinstantie correct is geïnstalleerd.

In Trusted Root-certificeringsinstantie moet u uw nieuwe geïnstalleerde certificeringsinstantie zien:

Een clientcertificaat voor een clientapparaat genereren

De client moet een certificaat verkrijgen van een Certification Authority-server voor de WLC om een WLAN EAP-TLS-client te verifiëren. Er zijn verschillende methoden die u kunt gebruiken om een clientcertificaat te verkrijgen en het op de Windows XP-machine te installeren. Om een geldig certificaat te verkrijgen, moet de Windows XP-gebruiker zijn ingelogd met behulp van zijn gebruikers-id en moet hij een netwerkverbinding hebben (een bekabelde verbinding of een WLAN-verbinding met 802.1x-beveiliging uitgeschakeld).

Een webbrowser op de Windows XP-client en een bekabelde verbinding met het netwerk worden gebruikt om een clientcertificaat te verkrijgen van de server van de private root-certificeringsinstantie. Deze procedure wordt gebruikt om het clientcertificaat te verkrijgen van een server van een Microsoft Certification Authority:

-

Gebruik een webbrowser op de client en wijs de browser naar de server van de certificeringsinstantie. Voer hiervoor http://IP-address-of-Root-CA/certsrv in.

-

Log in met Domain_Name\user_name. Je moet inloggen met behulp van de gebruikersnaam van de persoon die de XP-client gebruikt. (De gebruikersnaam wordt ingesloten in het clientcertificaat.)

-

Kies in het welkomstvenster een certificaat aanvragen en klik op Volgende.

-

Kies Geavanceerde aanvraag en klik op Volgende.

-

Kies een certificaataanvraag indienen bij deze TAC met behulp van een formulier en klik op Volgende.

-

Kies in het formulier Geavanceerd certificaataanvraag de certificaatsjabloon als gebruiker, specificeer de sleutelgrootte als 1024 en klik op Indienen.

-

Klik in het venster Certificaat afgegeven op Dit certificaat installeren. Dit resulteert in de succesvolle installatie van een clientcertificaat op de Windows XP-client.

-

Selecteer Clientverificatiecertificaat.

Het clientcertificaat wordt nu gemaakt.

-

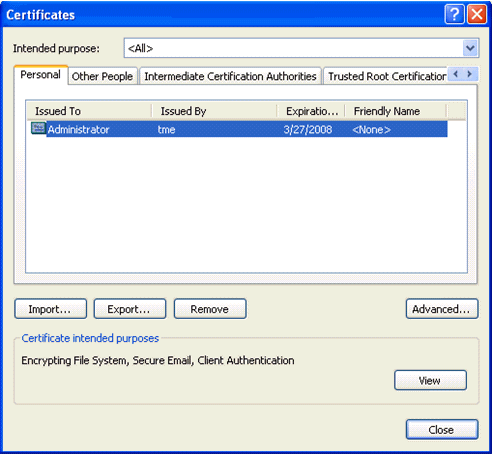

Als u wilt controleren of het certificaat is geïnstalleerd, gaat u naar Internet Explorer en kiest u Gereedschappen > Internet-opties > Inhoud > Certificaten. In het tabblad Persoonlijk, moet u het certificaat zien.

EAP-TLS met Cisco Secure Services-client op clientapparaat

Voer de volgende stappen uit:

-

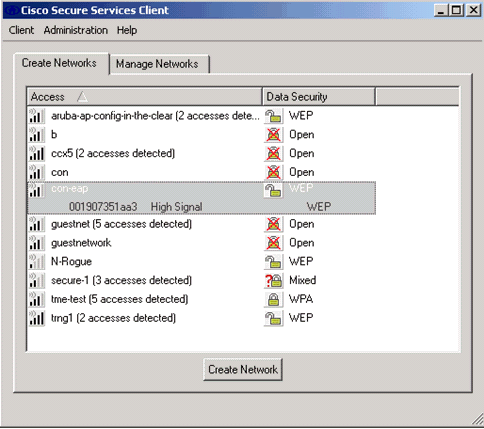

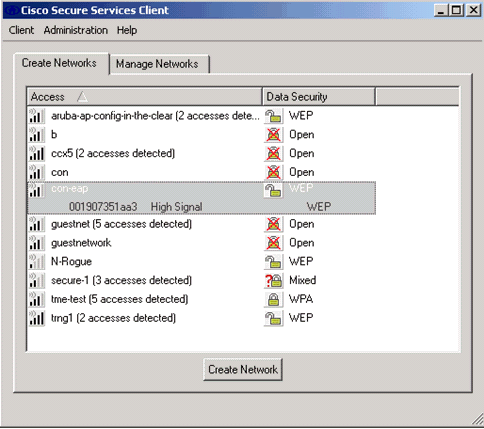

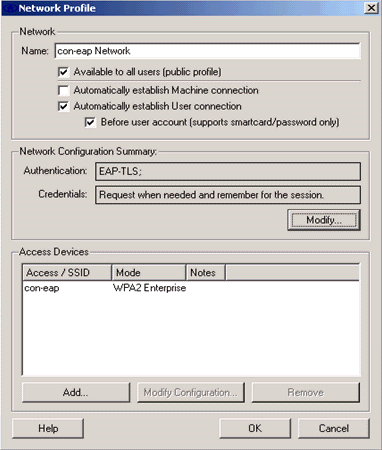

WLC, door gebrek, zendt de SSID uit, zodat wordt het getoond in de Create Networks lijst van gescande SSID's. Als u een netwerkprofiel wilt maken, klikt u op de SSID in de lijst (Enterprise) en klikt u op Netwerkprofiel maken.

Als de WLAN-infrastructuur is geconfigureerd terwijl broadcast-SSID is uitgeschakeld, moet u de SSID handmatig toevoegen. Klik om dit te doen op Add onder Access Devices en voer handmatig de juiste SSID in (bijvoorbeeld Enterprise). Configureer actief sonde gedrag voor de client. Dat wil zeggen, waar de client actief probeert om de ingestelde SSID op te vragen. Specificeer Actief zoeken naar dit toegangsapparaat nadat u de SSID hebt ingevoerd in het venster Toegangsapparaat toevoegen.

Opmerking: de poortinstellingen staan geen ondernemingsmodi (802.1X) toe als de EAP-verificatie-instellingen niet eerst voor het profiel zijn geconfigureerd.

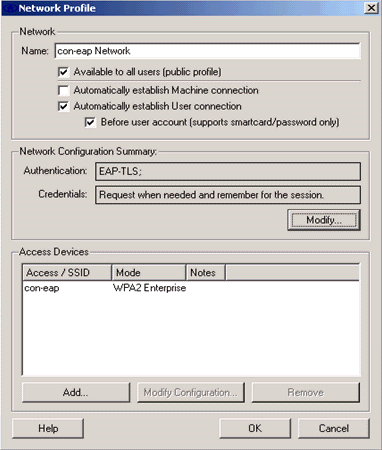

-

Klik op Netwerk maken om het venster Netwerkprofiel te starten. Hiermee kunt u de gekozen (of geconfigureerde) SSID koppelen aan een verificatiemechanisme. Wijs een beschrijvende naam toe aan het profiel.

Opmerking: onder dit verificatieprofiel kunnen meerdere WLAN-beveiligingstypen en/of SSID’s worden gekoppeld.

-

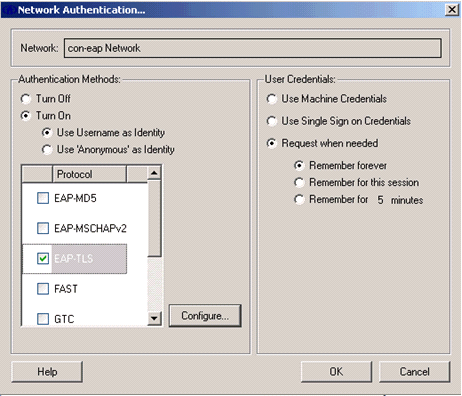

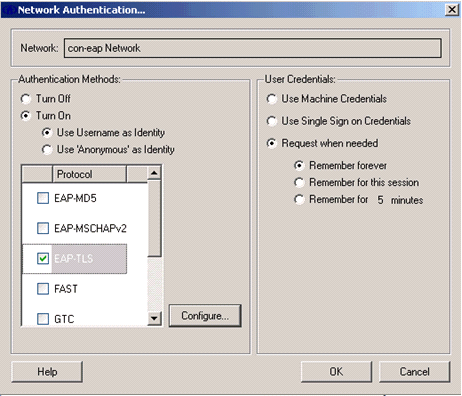

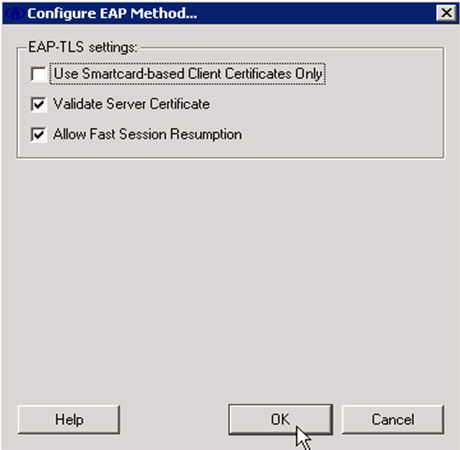

Schakel de verificatie in en controleer de EAP-TLS-methode. Klik vervolgens op Configureren om EAP-TLS-eigenschappen te configureren.

-

Klik onder Samenvatting van netwerkconfiguratie op Wijzigen om de EAP/referenties-instellingen te configureren.

-

Specificeer Schakel verificatie in, kies EAP-TLS onder Protocol en kies Gebruikersnaam als identiteit.

-

Specificeer Use Single Sign on Credentials om aanmeldingsreferenties te gebruiken voor netwerkverificatie. Klik op Configureren om EAP-TLS-parameters in te stellen.

-

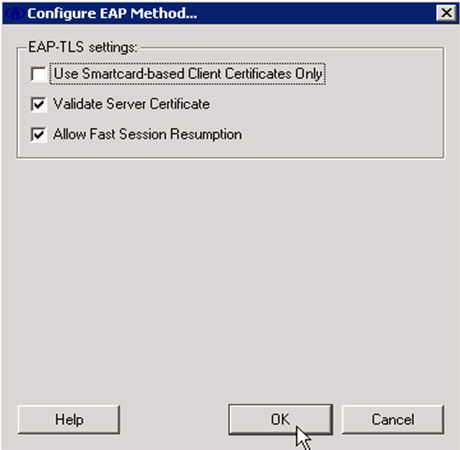

Om een beveiligde EAP-TLS-configuratie te hebben, moet u het RADIUS-servercertificaat controleren. Controleer daarom Servercertificaat valideren.

-

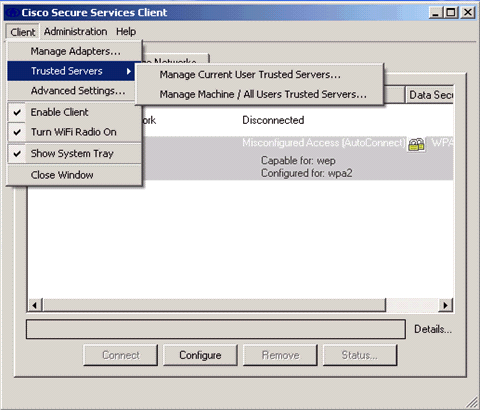

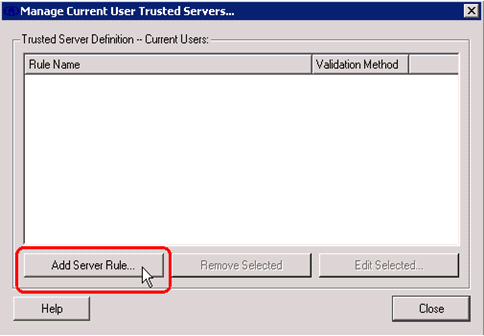

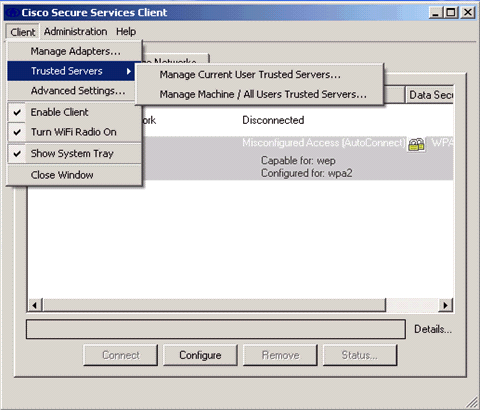

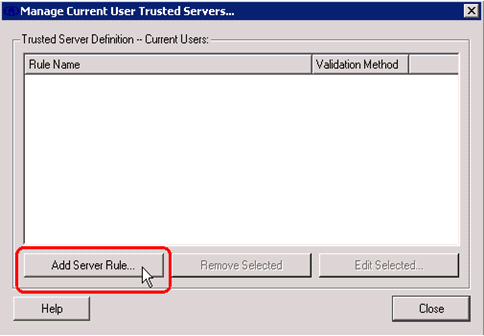

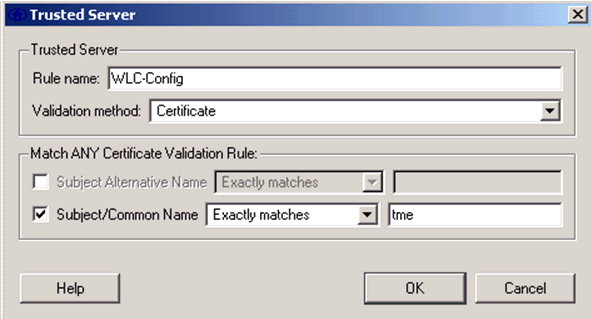

Om het RADIUS-servercertificaat te valideren, moet u Cisco Secure Services Client-informatie geven om alleen het juiste certificaat te aanvaarden. Kies client > Betrouwbare servers > Huidige door gebruiker vertrouwde servers beheren.

-

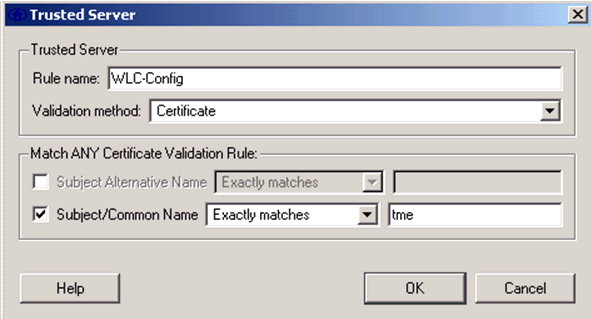

Geef een naam voor de regel en controleer de naam van het servercertificaat.

De EAP-TLS-configuratie is voltooid.

-

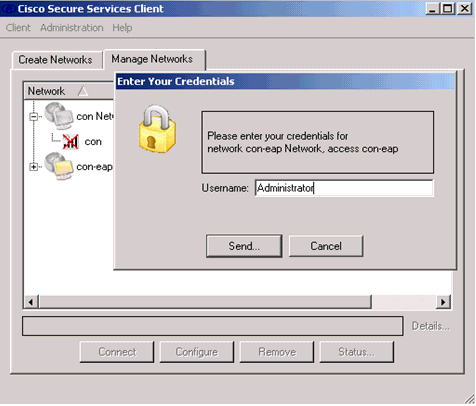

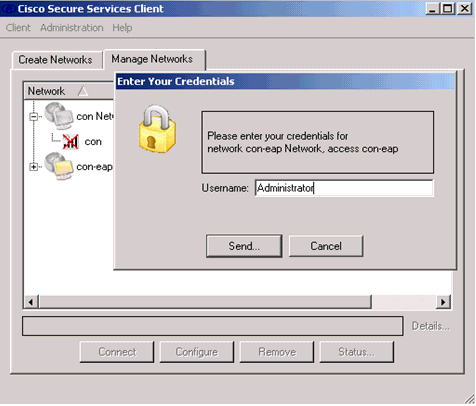

Verbinding maken met het profiel voor een draadloos netwerk. De Cisco Secure Services-client vraagt om gebruikersaanmelding:

De Cisco Secure Services-client ontvangt het servercertificaat en controleert het (waarbij de regel wordt geconfigureerd en de certificeringsinstantie is geïnstalleerd). Het vraagt dan om het certificaat voor de gebruiker te gebruiken.

-

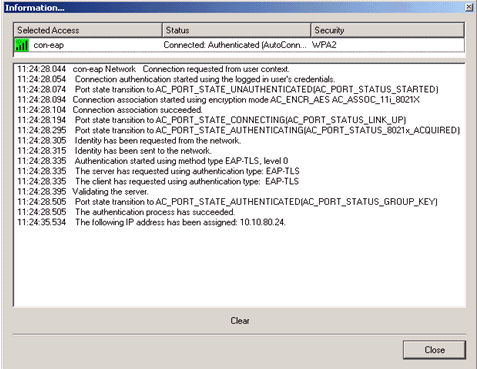

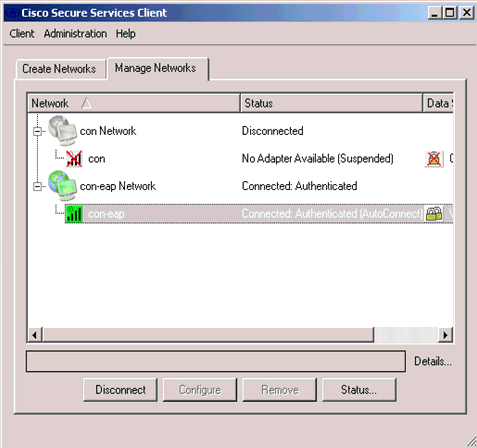

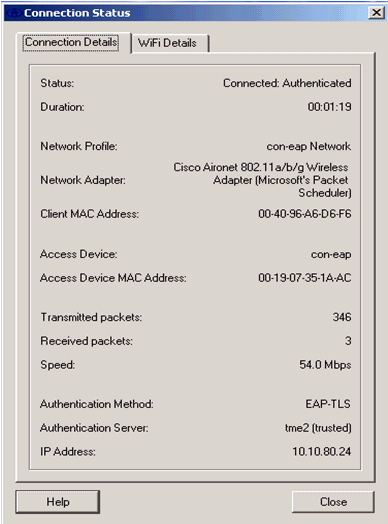

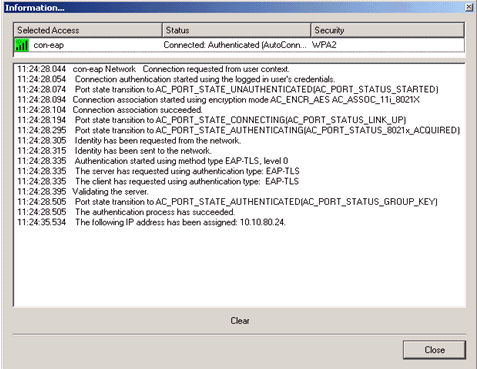

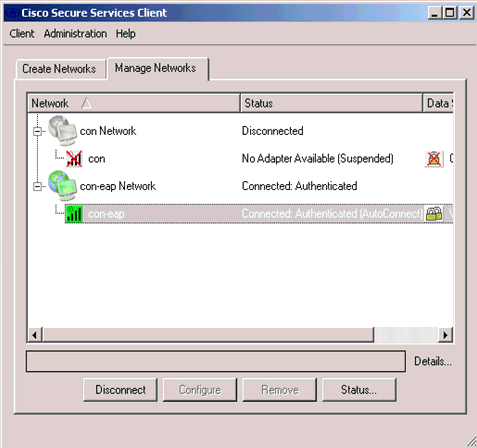

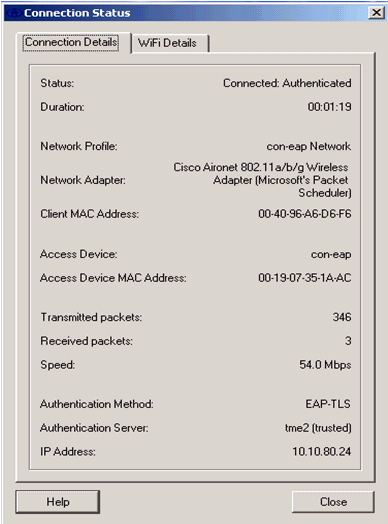

Nadat de client is geverifieerd, kiest u SSID onder het tabblad Profiel op het tabblad Netwerken beheren en klikt u op Status om verbindingsgegevens op te vragen.

Het venster Connection Details bevat informatie over het clientapparaat, de verbindingsstatus en statistieken en de verificatiemethode. Op het tabblad WiFi-gegevens vindt u informatie over de status van de 802.11-verbinding, inclusief RSSI, 802.11-kanaal en verificatie/codering.

Opdrachten voor debugging

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

Deze debug commando's kunnen worden gebruikt bij de WLC om de voortgang van de authenticatie uitwisseling te bewaken:

-

debug aaa gebeurtenissen activeren

-

debug aaa detail inschakelen

-

debug dot1x gebeurtenissen activeren

-

debug dot1x-statussen inschakelen

-

debug aaa local-auth eap gebeurtenissen activeren

OF

-

debug aaa all enable

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-May-2007 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback