Inleiding

In dit document wordt beschreven hoe de opdracht problemen met de radiusserverconnectiviteit en clientverificatie test aaa radius identificeert.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van AireOS Wireless LAN Controller (WLC) code 8.2 en hoger.

Gebruikte componenten

Dit document en de vermelde opdrachten zijn specifiek voor Cisco AireOS WLC’s.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Problemen met draadloze client-verificatie zijn een van de moeilijkste problemen waarmee draadloze netwerkengineers te maken hebben. Om problemen op te lossen, vereist dit vaak

het krijgen van greep van de problematische client, werken met eindgebruikers die niet de beste kennis van draadloze netwerken hebben, en om debugs en captures te verzamelen. In een steeds kritischer draadloos netwerk kan dit aanzienlijke downtime veroorzaken.

Tot nu toe was er geen gemakkelijke manier om te identificeren als een verificatiefout werd veroorzaakt door de radiusserver die de client afwijst, of als het gewoon een bereikbaarheidsprobleem was.

Het test aaa radius commando laat je precies dat doen. U kunt nu op afstand controleren of de communicatie met de WLC-Radius server mislukt of dat de referenties voor de client resulteren in een doorgegeven of mislukte verificatie.

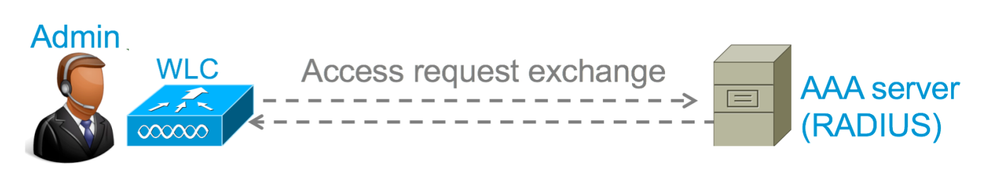

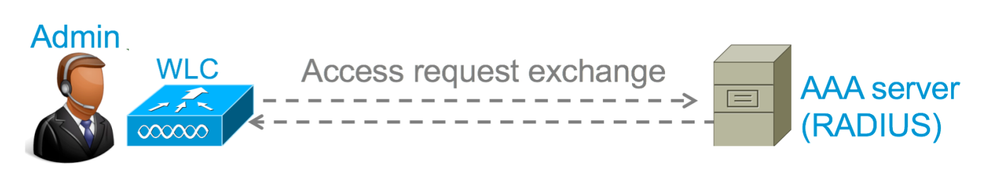

Hoe de functie werkt

Dit is een basiswerkstroom wanneer u de opdracht gebruikt test aaa radius (zoals getoond).

Stap 1. De WLC stuurt een toegangsverzoekbericht naar de radiusserver samen met de parameters die in de test aaa radius opdracht worden vermeld:

(Cisco-controller) >test aaa radius username

password

wlan-id

apgroup

server-index

Voorbeeld

test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

Stap 2. De radiusserver valideert de geboden referenties en levert de resultaten van het verificatieverzoek.

Opdrachtsyntaxis

Deze parameters moeten worden verstrekt om het bevel uit te voeren:

(Cisco-controller) > test aaa radius username

password

wlan-id

apgroup

server-index

<username> ---> Username that you are testing.

<password> ---> Password that you are testing

<wlan-id> ---> WLAN ID of the SSID that you are testing.

<apgroup-name> (optional) ---> AP group name. This will be default-group if there is no AP group configured.

<server-index> (optional) ---> The server index configured for the radius server that you are trying to test. This can be found under Security > Authentication tab.

Scenario 1: Verificatiepoging met goed gevolg

Laten we eens kijken hoe de opdracht werkt en hoe de output wordt gezien wanneer de test aaa radius opdracht resulteert in een doorgegeven authenticatie. Wanneer het bevel wordt uitgevoerd, toont WLC de parameters waarmee het het toegangsverzoek uitstuurt:

(Cisco Controller) >test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Attributes Values

---------- ------

User-Name admin

Called-Station-Id 00:00:00:00:00:00:WLC5508

Calling-Station-Id 00:11:22:33:44:55

Nas-Port 0x0000000d (13)

Nas-Ip-Address 10.20.227.39

NAS-Identifier WLC_5508

Airespace / WLAN-Identifier 0x00000001 (1)

User-Password cisco123

Service-Type 0x00000008 (8)

Framed-MTU 0x00000514 (1300)

Nas-Port-Type 0x00000013 (19)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

Cisco / Audit-Session-Id ad14e327000000c466191e23

Acct-Session-Id 56131b33/00:11:22:33:44:55/210

test radius auth request successfully sent. Execute 'test aaa show radius' for response

Voer de opdracht uit om de resultaten van het verificatieverzoek weer te geven test aaa show radius . De opdracht kan enige tijd in beslag nemen om de uitvoer te tonen als een radiusserver onbereikbaar is en de WLC moet opnieuw proberen of terugvallen naar een andere radiusserver.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

Class CACS:rs-acs5-6-0-22/230677882/20313

Session-Timeout 0x0000001e (30)

Termination-Action 0x00000000 (0)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

Het uiterst nuttige aspect van dit bevel is dat het de eigenschappen toont die door de straalserver zijn teruggekeerd. U kunt URL en toegangscontrolelijst (ACL) doorsturen. Bijvoorbeeld, in het geval van Central Web Verification (CWA) of VLAN-info wanneer u VLAN-overschrijving gebruikt.

Voorzichtig: De gebruikersnaam/het wachtwoord in het toegangsverzoek worden in duidelijke tekst naar de radiusserver verzonden, zodat u het met voorzichtigheid moet gebruiken als het verkeer over een onbeveiligd netwerk stroomt.

Scenario 2: Mislukte verificatiepoging

Laat ons zien hoe de uitvoer wordt weergegeven wanneer een gebruikersnaam/wachtwoord-invoer resulteert in een mislukte verificatie.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Authentication failed ------> This result indicates that the user authentication will fail.

No AVPs in Response

In dit geval, kunt u zien dat de connectiviteitstest resulteerde in een Success, echter de radiusserver verzond een toegang-verwerping voor de gebruikte gebruikersbenaming/wachtwoordcombinatie.

Scenario 3: Communicatie mislukt tussen WLC en Radius Server

(Cisco Controller) >test aaa show radius

previous test command still not completed, try after some time

Wacht op WLC om te eindigen opnieuw probeert voordat het de uitvoer toont. De tijd kan variëren op basis van de geconfigureerde drempels voor opnieuw proberen.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 3

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.72 6 No response received from server

Authentication Response:

Result Code: No response received from server

No AVPs in Response

In deze output kunt u zien dat de WLC probeerde om de radiusserver 6 keer te contacteren en toen er geen reactie was merkte het de radiusserver als onbereikbaar.

Scenario 4: Radius Fallback

Wanneer u meerdere radiusservers hebt geconfigureerd onder Service Set Identifier (SSID) en de primaire radiusserver niet reageert, dan probeert de WLC met de secundaire radiusserver geconfigureerd. Dit wordt zeer duidelijk getoond in de output waar de eerste radiusserver niet antwoordt en WLC dan de tweede radiusserver probeert die onmiddellijk antwoordt.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.62 6 No response received from server

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

Voorbehouden

- Er is momenteel geen GUI-ondersteuning. Het is alleen een commando dat kan worden uitgevoerd vanuit de WLC.

- De verificatie is alleen voor de straal. Het kan niet worden gebruikt voor TACACS-verificatie.

- Flexconnect lokale verificatie kan niet met deze methode worden getest.

Gerelateerde informatie

Feedback

Feedback