Dynamische VLAN-toewijzing met NGWC en ACS 5.2 configureren

Inhoud

Inleiding

Dit document beschrijft het concept van de dynamische VLAN-toewijzing. Ook wordt beschreven hoe u de Wireless LAN-controller (WLC) en een RADIUS-server moet configureren om dynamisch draadloze LAN (WLAN)-clients aan een specifiek VLAN toe te wijzen. In dit document is de RADIUS-server een Access Control Server (ACS) waarop Cisco Secure Access Control System versie 5.2 wordt uitgevoerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van WLC en Lichtgewicht access points (LAP’s)

- Functionele kennis van de verificatie-, autorisatie- en accounting (AAA) server

- Grondige kennis van draadloze netwerken en problemen met draadloze beveiliging

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco 5760 draadloze LAN-controller met Cisco IOS® XE-softwarerelease 3.2.2 (kabelkasten van de volgende generatie of NGWC)

- Cisco Aironet 3602 Series lichtgewicht access point

- Microsoft Windows XP met Intel Proset Supplicant

- Cisco Secure Access Control System versie 5.2

- Cisco Catalyst 3560 Series Switch

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Dynamische VLAN-toewijzing met RADIUS-server

In de meeste WLAN-systemen heeft elk WLAN een statisch beleid dat van toepassing is op alle clients die zijn gekoppeld aan een Service Set Identifier (SSID) of WLAN in de controllerterminologie. Hoewel krachtig, heeft deze methode beperkingen omdat het cliënten vereist om met verschillende SSIDs te associëren om verschillend QoS en veiligheidsbeleid te erven.

De Cisco WLAN-oplossing ondersteunt echter identiteitsnetwerken. Hiermee kan het netwerk één SSID adverteren, maar kunnen specifieke gebruikers verschillende QoS, VLAN-kenmerken en/of beveiligingsbeleid erven op basis van de gebruikersreferenties.

Dynamische VLAN-toewijzing is zo'n functie die een draadloze gebruiker in een specifiek VLAN plaatst op basis van de referenties die door de gebruiker worden geleverd. Deze taak van gebruikerstoewijzing aan een specifiek VLAN wordt verwerkt door een RADIUS-verificatieserver, zoals een Cisco Secure ACS. Deze eigenschap kan worden gebruikt, bijvoorbeeld, om de draadloze gastheer toe te staan om op zelfde VLAN te blijven zoals het zich binnen een campusnetwerk beweegt.

Wanneer een client probeert te koppelen aan een LAP die is geregistreerd bij een controller, dan geeft de LAP de referenties van de gebruiker voor validatie door aan de RADIUS-server. Zodra de verificatie is geslaagd, geeft de RADIUS-server bepaalde IETF-kenmerken (Internet Engineering Task Force) door aan de gebruiker. Deze RADIUS-kenmerken bepalen welke VLAN-id aan de draadloze client moet worden toegewezen. De SSID van de client (het WLAN, in termen van de WLC) is niet van belang, omdat de gebruiker altijd wordt toegewezen aan deze vooraf bepaalde VLAN-id.

De RADIUS-gebruikerskenmerken die voor de VLAN-id-toewijzing worden gebruikt, zijn:

- IETF 64 (Tunneltype) - ingesteld op VLAN.

- IETF 65 (Tunnel Medium Type) - ingesteld op 802.

- IETF 81 (Tunnel-Private-Group-ID) - ingesteld op VLAN-id

De VLAN-id is 12 bits en neemt een waarde tussen 1 en 4094, inclusief. Omdat de Tunnel-Private-Group-ID van het type-string is, zoals gedefinieerd in RFC 2868, RADIUS-kenmerken voor tunnelprotocolondersteuning voor gebruik met IEEE 802.1X, wordt de waarde van het VLAN-ID-integer als een string gecodeerd. Wanneer deze tunnelkenmerken worden verzonden, is het noodzakelijk om het veld Tag in te vullen.

Zoals vermeld in RFC2868, punt 3.1:

"Het veld Tag is één octet in de lengte en is bedoeld om een middel te bieden om attributen in hetzelfde pakket te groeperen die naar dezelfde tunnel verwijzen."

Geldige waarden voor het veld Tag zijn 0x01 tot 0x1F, inclusief. Als het veld Tag niet wordt gebruikt, moet deze nul zijn (0x00). Raadpleeg RFC 2868 voor meer informatie over alle RADIUS-kenmerken.

Configureren

De configuratie van een dynamische VLAN-toewijzing bestaat uit twee verschillende stappen:

- Configureer de WLC met de opdrachtregelinterface (CLI) of met de GUI.

- Configureer de RADIUS-server.

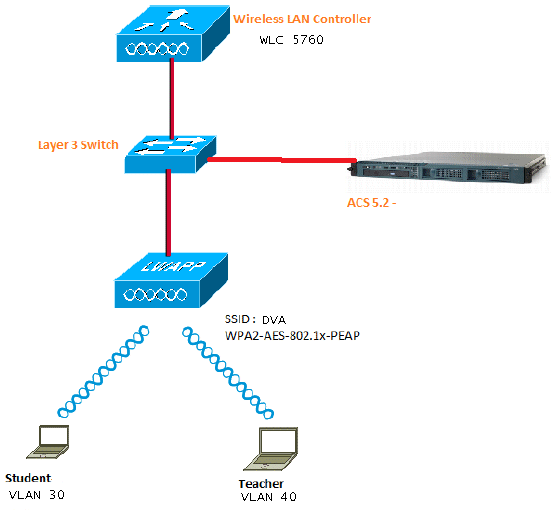

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

In dit document wordt 802.1X met Protected Extensible Verification Protocol (PEAP) gebruikt als beveiligingsmechanisme.

Aannames

- Switches zijn geconfigureerd voor alle Layer 3 (L3) VLAN’s.

- De DHCP-server is een DHCP-scope toegewezen.

- L3 connectiviteit bestaat tussen alle apparaten in het netwerk.

- De LAP is al aangesloten bij de WLC.

- Elk VLAN heeft een /24 masker.

- ACS 5.2 heeft een zelfondertekend certificaat geïnstalleerd.

WLC configureren met CLI

WLAN configureren

Dit is een voorbeeld van hoe u een WLAN kunt configureren met de SSID van DVA:

wlan DVA 3 DVA

aaa-override

client vlan VLAN0020

security dot1x authentication-list ACS

session-timeout 1800

no shutdown

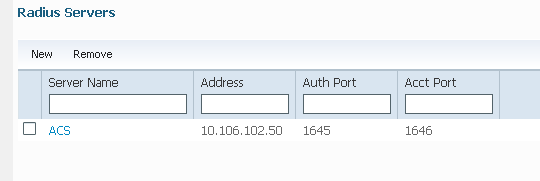

RADIUS-server op WLC configureren

Dit is een voorbeeld van de configuratie van de RADIUS-server op de WLC:

aaa new-model

!

!

aaa group server radius ACS

server name ACS

!

aaa authentication dot1x ACS group ACS

radius server ACS

address ipv4 10.106.102.50 auth-port 1645 acct-port 1646

key Cisco123

dot1x system-auth-control

DHCP-pool voor client-VLAN configureren

Dit is een voorbeeld van de configuratie van de DHCP-pool voor de client VLAN 30 en VLAN 40:

interface Vlan30

ip address 30.30.30.1 255.255.255.0

!

interface Vlan40

ip address 40.40.40.1 255.255.255.0

ip dhcp pool vla30

network 30.30.30.0 255.255.255.0

default-router 30.30.30.1

!

ip dhcp pool vlan40

network 40.40.40.0 255.255.255.0

default-router 40.40.40.1

ip dhcp snooping vlan 30,40

ip dhcp snooping

WLC configureren met GUI

WLAN configureren

Deze procedure beschrijft hoe u het WLAN moet configureren.

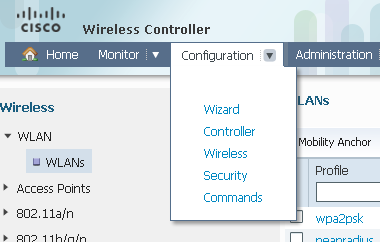

- Navigeer naar Configuratie > Draadloos > WLAN > NIEUW tabblad.

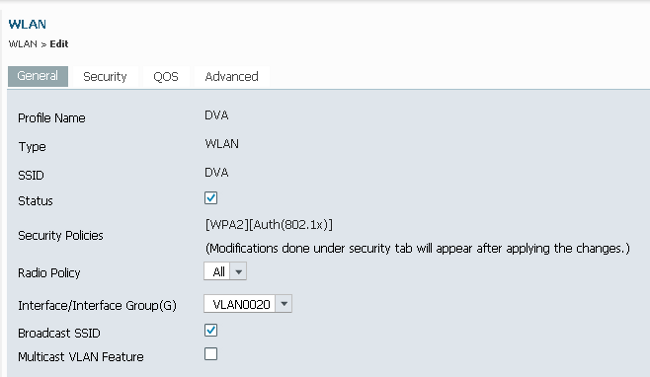

- Klik op het tabblad General om te zien dat het WLAN is geconfigureerd voor WPA2-802.1X en wijs de interface/interfacegroep (G) toe aan VLAN 20 (VLAN0020).

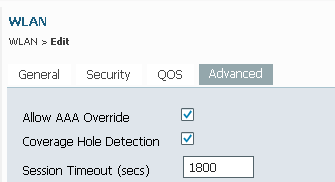

- Klik op het tabblad Geavanceerd en controleer het aankruisvakje AAA-overbrugging toestaan. Opheffing moet ingeschakeld zijn om deze functie te laten werken.

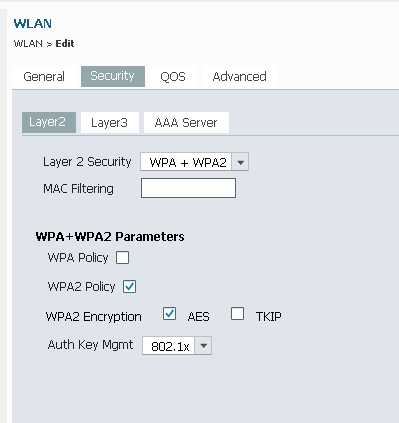

- Klik op het tabblad Beveiliging en het tabblad Layer 2, controleer het selectievakje WPA2 Encryption AES en selecteer 802.1x in de vervolgkeuzelijst Auth Key Management.

RADIUS-server op WLC configureren

Deze procedure beschrijft hoe u de RADIUS-server op de WLC kunt configureren.

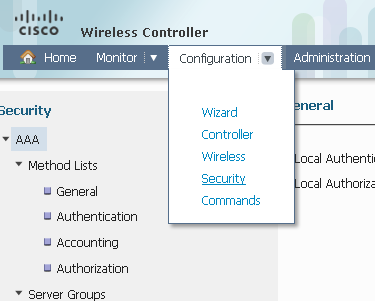

- Navigeer naar het tabblad Configuratie > Beveiliging.

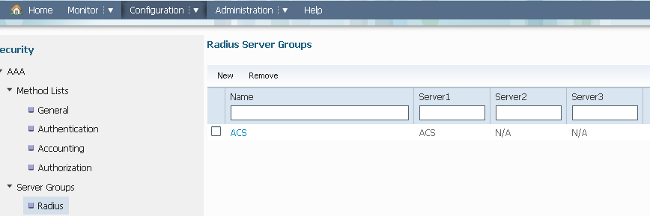

- Navigeer naar AAA > servergroepen > RADIUS om de RADIUS-servergroepen te maken. In dit voorbeeld heet de Radius Server Group ACS.

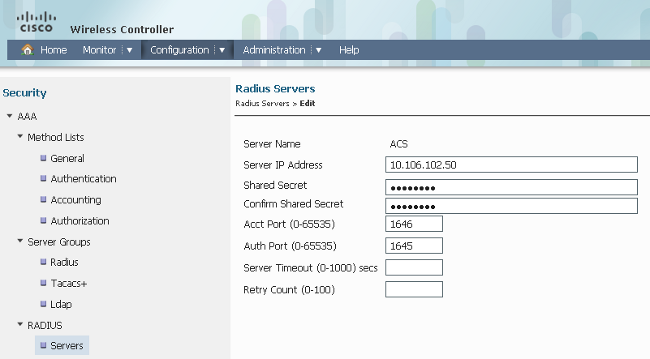

- Bewerk het item Radius Server om het IP-adres van de server en het gedeelde geheim toe te voegen. Dit gedeelde geheim moet overeenkomen met het gedeelde geheim op de WLC en de RADIUS-server.

Dit is een voorbeeld van een volledige configuratie:

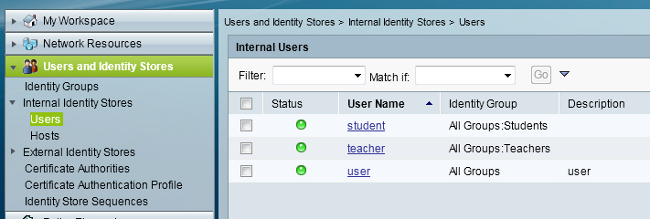

RADIUS-server configureren

Deze procedure beschrijft hoe de RADIUS-server moet worden geconfigureerd.

- Navigeer op de RADIUS-server naar Gebruikers en identiteitswinkels > Interne identiteitswinkels > Gebruikers.

- Maak de juiste gebruikersnamen en identiteitsgroepen aan. In dit voorbeeld, is het Student en Alle Groepen:Studenten, en Leraar en Alle Groepen:Leerkrachten.

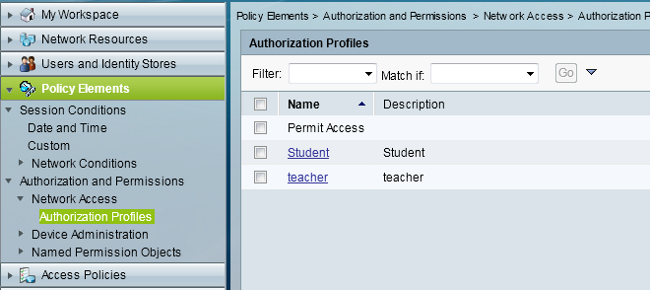

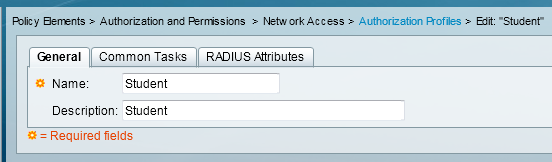

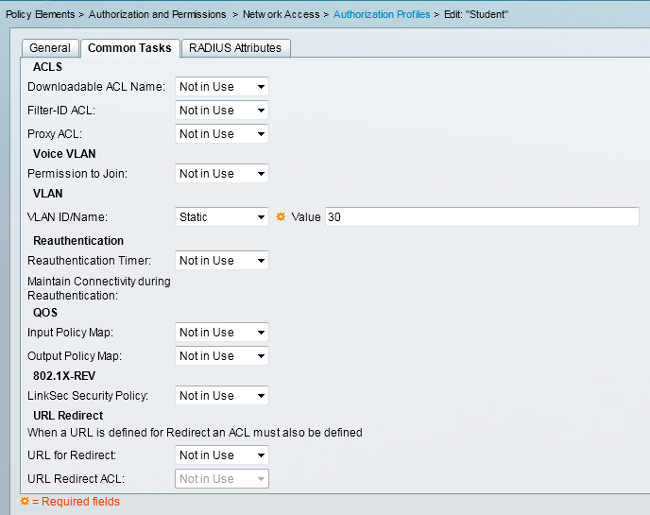

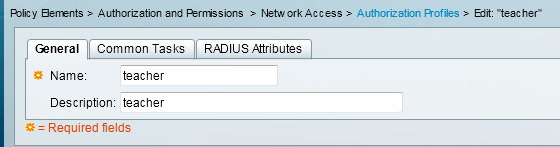

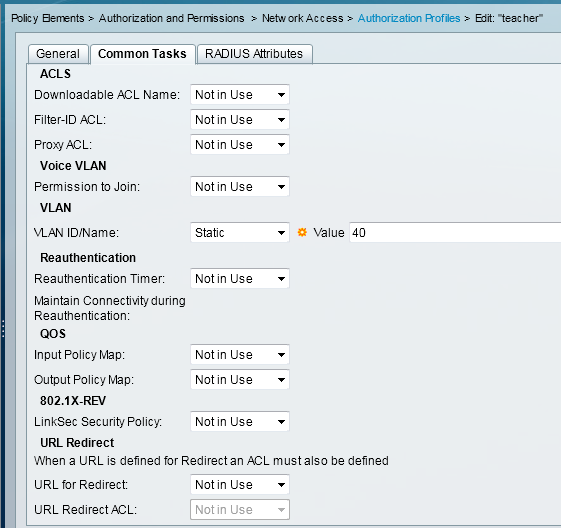

- Navigeer naar Policy Elements > Autorisatie en toegangsrechten > Network Access > Autorisatieprofielen en maak de Autorisatieprofielen voor AAA-overschrijving.

- Bewerk het autorisatieprofiel voor een student.

- Stel de VLAN-id/naam in als Statisch met een waarde van 30 (VLAN 30).

- Bewerk het autorisatieprofiel voor docent.

- Stel de VLAN-id/naam in als Statisch met een waarde van 40 (VLAN 40).

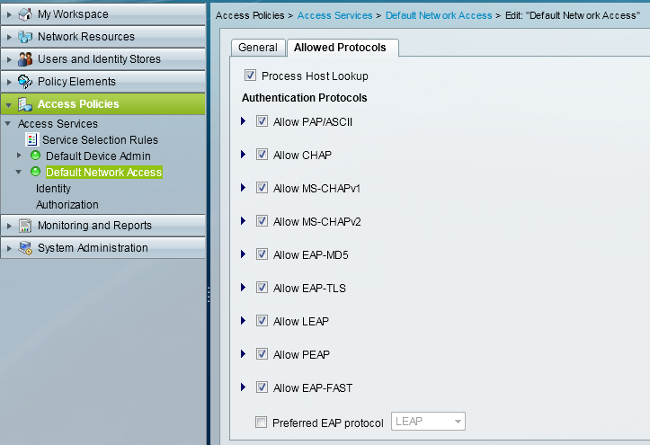

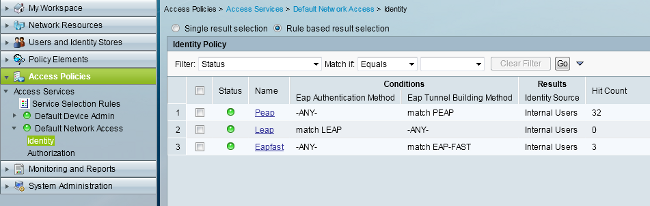

- Navigeer naar Toegangsbeleid > Toegangsservices > Standaard netwerktoegang en klik op het tabblad Toegestane protocollen. Schakel het selectievakje PEAP toestaan in.

- Navigeer naar Identity en definieer de regels om PEAP-gebruikers toe te staan.

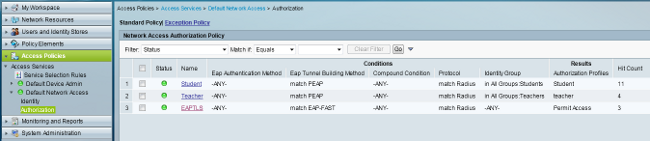

- Navigeren naar autorisatie en Student en docent toewijzen aan het autorisatiebeleid; in dit voorbeeld moet de koppeling Student voor VLAN 30 en Leraar voor VLAN 40 zijn.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt. Dit zijn de verificatieprocessen:

- Controleer de pagina op de ACS die toont welke clients zijn geverifieerd.

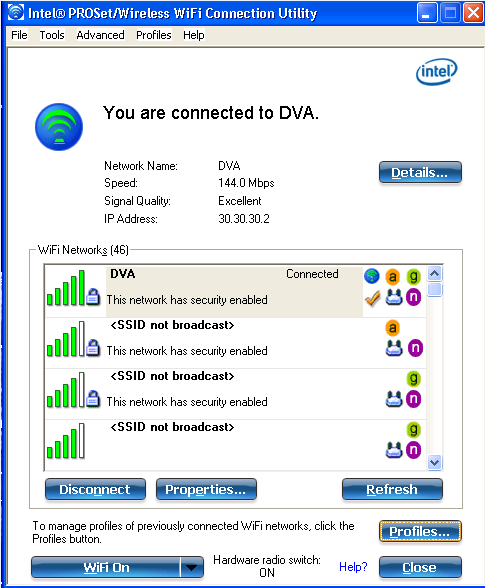

- Maak verbinding met de DVA WLAN with Student Group en controleer het WiFi-verbinding hulpprogramma van de client.

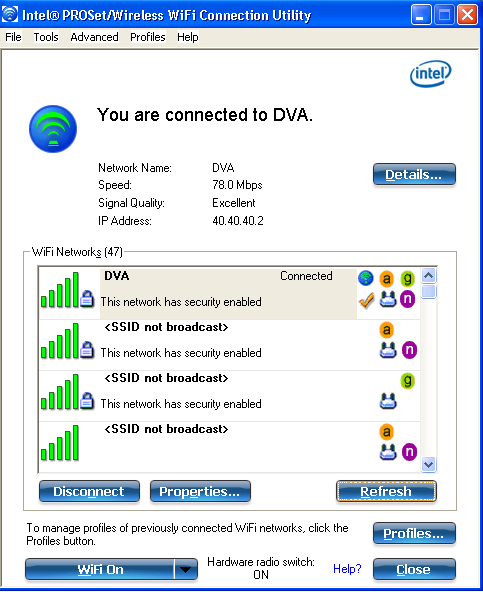

- Maak verbinding met het DVA WLAN met de lerarengroep en bekijk het WiFi-verbinding hulpprogramma van de client.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Handige debugs zijn onder andere debug client mac-adres mac, evenals deze NGWC trace opdrachten:

- debug van niveau van traceergroep en draadloze client

- instellen van selectiegroep en draadloos clientfilter xxxx.xxxx.xxxx

- spoor sys-gefilterde sporen tonen

Het NGWC-spoor bevat geen dot1x/AAA, dus gebruik deze volledige lijst van gecombineerde sporen voor dot1x/AAA:

- debug van niveau van traceergroep en draadloze client

- debug van wcm-dot1x-gebeurtenisniveau instellen

- debug van wcm-dot1x aaa-niveau instellen

- debug van niveau voor draadloze gebeurtenissen bij overtrekken

- debug van kern-sm-niveau voor traceertoegang instellen

- debug van dot1x-niveau voor methode met traceertoegang instellen

- instellen van selectiegroep en draadloos clientfilter xxxx.xxxx.xxxx

- set trace wcm-dot1x gebeurtenisfilter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x aaa filter mac xxxx.xxxx.xxxx

- instellen van overtrekken van draadloze gebeurtenissen filter mac xxxx.xxxx.xxxx

- set trace access-sessie kern sm filter mac xxxx.xxxx.xxxx

- set trace access-sessie methode dot1x filter mac xxxx.xxxx.xxxx

- spoor sys-gefilterde sporen tonen

Wanneer de dynamische taak van VLAN correct werkt, zou u dit type van output van moeten zien zuivert:

09/01/13 12:13:28.598 IST 1ccc 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (30)

[09/01/13 12:13:28.598 IST 1ccd 5933] 0021.5C8C.C761 Tunnel-Group-Id is 30

[09/01/13 12:13:28.598 IST 1cce 5933] 0021.5C8C.C761 Checking Interface

Change - Current VlanId: 40 Current Intf: VLAN0040 New Intf: VLAN0030 New

GroupIntf: intfChanged: 1

[09/01/13 12:13:28.598 IST 1ccf 5933] 0021.5C8C.C761 Incrementing the

Reassociation Count 1 for client (of interface VLAN0040)

--More-- [09/01/13 12:13:28.598 IST 1cd0 5933] 0021.5C8C.C761

Clearing Address 40.40.40.2 on mobile

[09/01/13 12:13:28.598 IST 1cd1 5933] 0021.5C8C.C761 Applying new AAA override

for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd2 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cd3 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:13:28.598 IST 1cd4 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:13:28.598 IST 1cd5 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:13:28.598 IST 1cd6 5933] 0021.5C8C.C761 Inserting AAA Override

struct for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:13:28.598 IST 1cd7 5933] 0021.5C8C.C761 Inserting new RADIUS

override into chain for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd8 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

--More-- [09/01/13 12:13:28.598 IST 1cd9 5933] 0021.5C8C.C761

Applying override policy from source Override Summation:

[09/01/13 12:13:28.598 IST 1cda 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cdb 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 30, interface 'VLAN0030'

[09/01/13 12:13:28.598 IST 1cdc 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:13:28.598 IST 1cdd 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:13:28.598 IST 1cde 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

[09/01/13 12:13:28.598 IST 1cdf 5933] 0021.5C8C.C761 1XK: Set Link Secure: 0

[09/01/13 12:08:59.553 IST 1ae1 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (40)

[09/01/13 12:08:59.553 IST 1ae2 5933] 0021.5C8C.C761 Tunnel-Group-Id is 40

--More-- [09/01/13 12:08:59.553 IST 1ae3 5933] 0021.5C8C.C761

Checking Interface Change - Current VlanId: 20 Current Intf: VLAN0020 New Intf:

VLAN0040 New GroupIntf: intfChanged: 1

[09/01/13 12:08:59.553 IST 1ae4 5933] 0021.5C8C.C761 Applying new AAA override for

station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1ae5 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1ae6 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:08:59.553 IST 1ae7 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:08:59.553 IST 1ae8 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:08:59.553 IST 1ae9 5933] 0021.5C8C.C761 Inserting AAA Override struct

for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:08:59.553 IST 1aea 5933] 0021.5C8C.C761 Inserting new RADIUS override

into chain for station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1aeb 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

--More--

[09/01/13 12:08:59.553 IST 1aec 5933] 0021.5C8C.C761 Applying override policy

from source Override Summation:

[09/01/13 12:08:59.553 IST 1aed 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1aee 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 40, interface 'VLAN0040'

[09/01/13 12:08:59.553 IST 1aef 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:08:59.553 IST 1af0 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:08:59.553 IST 1af1 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Oct-2013 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback