Implementaties van EAP-FAST en kettingbeheer op AnyConnect NAM en ISE begrijpen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft informatie over de EAP-FAST-implementatie voor Cisco AnyConnect Network Access Manager (NAM) en Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van het EAP-kader en de EAP-FAST-methoden

- Basiskennis van Identity Services Engine (ISE)

- Basiskennis van AnyConnect NAM en Profile Editor

- Basiskennis van Cisco Catalyst-configuratie voor 802.1x-services

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Windows 7 met Cisco AnyConnect Secure Mobility-client, release 3.1 en 4.0

- Cisco Catalyst 3750X switch met software 15.2.1 en hoger

- Cisco ISE-softwarerelease 12.4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Theorie

Fases

EAP-FAST is een flexibele EAP-methode waarmee wederzijdse verificatie van een aanvrager en een server mogelijk is. Het is vergelijkbaar met EAP-PEAP, maar vereist doorgaans geen client- of zelfs servercertificaten. Een voordeel van EAP-FAST is de mogelijkheid om meerdere authenticaties te ketenen (met behulp van meerdere innerlijke methoden) en deze cryptografisch samen te binden (EAP Chaining). Cisco-implementaties gebruiken dit voor gebruikers- en machineverificaties.

EAP-FAST maakt gebruik van Protected Access Credentials (PAC) om snel de TLS-tunnel tot stand te brengen (hervatting van de sessie) of de gebruiker/machine te machtigen (de innerlijke methode voor verificatie overslaan).

Er zijn 3 fasen voor EAP-FAST:

- fase 0 (PAC-bevoorrading)

- fase 1 (TLS-tunnelinrichting)

- fase 2 (verificatie)

EAP-FAST ondersteunt PAC-loze en PAC-gebaseerde gesprekken. Op PAC gebaseerde levering bestaat uit PAC-levering en op PAC gebaseerde verificatie. PAC-provisioning kan worden gebaseerd op anonieme of geverifieerde TLS-sessie.

PAC

PAC is Protected Access Credentials gegenereerd door de server en geleverd aan client. Het bestaat uit:

- PAC-toets (willekeurige geheime waarde, gebruikt om TLS-master- en sessiesleutels af te leiden)

- PAC ondoorzichtig (PAC-toets + gebruikersidentiteit - alle versleuteld met EAP-FAST-serversleutel)

- PAC-info (server-identiteit, TTL-timers)

De server die de PAC uitgeeft, versleutelt de PAC-toets en de identiteit met de EAP-FAST-serverhoofdsleutel (dat PAC-ondoorzichtig is) en stuurt de hele PAC naar de client. Het bewaart/bewaart geen andere informatie (behalve de hoofdsleutel die voor alle PAK's hetzelfde is).

Zodra de PAC-ondoorzichtig is ontvangen, wordt deze gedecodeerd met behulp van de EAP-FAST-serversleutel en gevalideerd. De PAC-toets wordt gebruikt om de TLS-master en sessiesleutels af te leiden voor een verkorte TLS-tunnel.

Nieuwe EAP-FAST-serversleutels worden gegenereerd wanneer de vorige hoofdtoets verloopt. In sommige gevallen kan een hoofdsleutel worden ingetrokken.

Op dit moment worden er een paar soorten PAK's gebruikt:

- Tunnel PAC: gebruikt voor TLS-tunnelbouw (zonder client- of servercertificaat nodig). Verzonden in TLS client Hallo

- Machine PAC: gebruikt voor TLS-tunnelinstelling en onmiddellijke machinale autorisatie. Verzonden in TLS client Hallo

- Gebruikersautorisatie PAC: gebruikt voor onmiddellijke gebruikersverificatie (overslaan binnenmethode) indien toegestaan door de server. Verzonden binnen TLS-tunnel met TLV.

- Machineautorisatie PAC: gebruikt voor onmiddellijke machinereiniging (overslaan binnenmethode) indien toegestaan door de server. Verzonden binnen TLS-tunnel met TLV.

- Trustsec PAC: gebruikt voor autorisatie bij het uitvoeren van milieu- of beleidsvernieuwing.

Al deze PAC’s worden meestal automatisch in fase 0 geleverd. Sommige PAC’s (Tunnel, Machine, Trustsec) kunnen ook handmatig worden geleverd.

Wanneer PAC’s worden gegenereerd

- Tunnel PAC: geleverd na een succesvolle authenticatie (binnenmethode) indien niet eerder gebruikt.

- Autorisatie PAC: geleverd na succesvolle authenticatie (binnenmethode) indien niet eerder gebruikt.

- Machine PAC: geleverd na succesvolle machine authenticatie (binnenmethode) indien niet eerder gebruikt en wanneer een autorisatie PAC niet wordt gebruikt. Het is voorzien wanneer de PAC van de Tunnel verloopt; echter, niet wanneer de PAC van de Vergunning verloopt. Het is voorzien wanneer EAP-Chaining wordt ingeschakeld of uitgeschakeld.

Opmerking:

Elke PAC-levering vereist een succesvolle verificatie, behalve in het gebruiksgeval: geautoriseerde gebruiker vraagt om de machine PAC voor een machine die geen AD-account heeft.

In deze tabel worden de functies voor provisioning en proactieve updates samengevat:

| PAC-type |

Tunnel v1/v1a/CTS |

machine |

Authorization |

| Leveren van PAC op aanvraag bij provisioning |

ja |

alleen op geverifieerde levering |

alleen op geverifieerde levering en als Tunnel PAC ook wordt aangevraagd |

| Op verzoek PAC bij verificatie verstrekken |

ja |

ja |

alleen als deze niet bij deze verificatie is gebruikt |

| Proactieve update |

ja |

nee |

nee |

| Wanneer u terugvalt naar PAC-provisioning na mislukte PAC-gebaseerde verificatie (bijvoorbeeld wanneer PAC is verlopen) |

afwijzen en niet de nieuwe |

afwijzen en niet de nieuwe |

afwijzen en niet de nieuwe |

| Ondersteuning ACS 4.x PAC’s |

voor PAC-tunnels v1/v1a |

ja |

nee |

EAP-FAST Server Master Key ACS 4.x vs ACS 5x en ISE

Er is een klein verschil in de belangrijkste verwerking bij de vergelijking van ACS 4.x en ISE

Met andere woorden, ISE houdt alle oude master keys en genereert standaard een nieuwe één keer per week. Aangezien de Master Key niet kan verlopen, wordt alleen de PAC TTL gevalideerd.

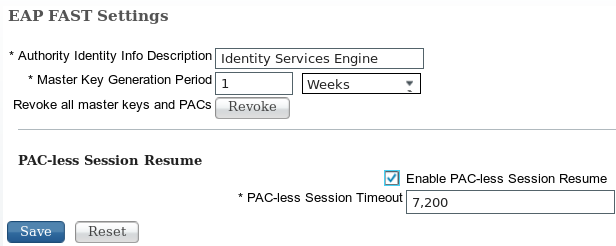

De periode voor het genereren van de ISE-mastersleutel wordt ingesteld vanuit Beheer -> Instellingen -> Protocol -> EAP-FAST -> EAP-FAST-instellingen.

Sessiehervatting

Dit is een belangrijke component die het gebruik van de PAC van de Tunnel toestaat. Het staat voor TLS-tunnelheronderhandeling toe zonder gebruik van certificaten.

Er zijn twee sessietypen voor EAP-FAST: serverstatus gebaseerd en stateless (PAC gebaseerd).

Serverstatus

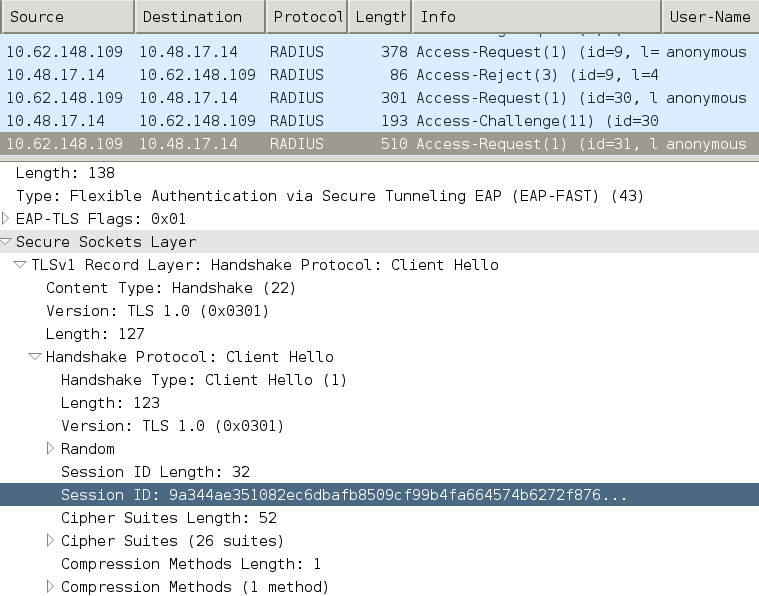

De standaard op TLS gebaseerde methode is gebaseerd op de TLS SessionID die op de server is gecachet. De client die de TLS-client Hello verstuurt, voegt de SessionID toe om de sessie te hervatten. De sessie wordt alleen gebruikt voor PAC-provisioning bij gebruik van een anonieme TLS-tunnel:

Stateless (op PAC gebaseerd)

De PAC van de vergunning van de gebruiker/van de Machine wordt gebruikt om de vorige authentificatie en vergunningsstaten voor de peer op te slaan.

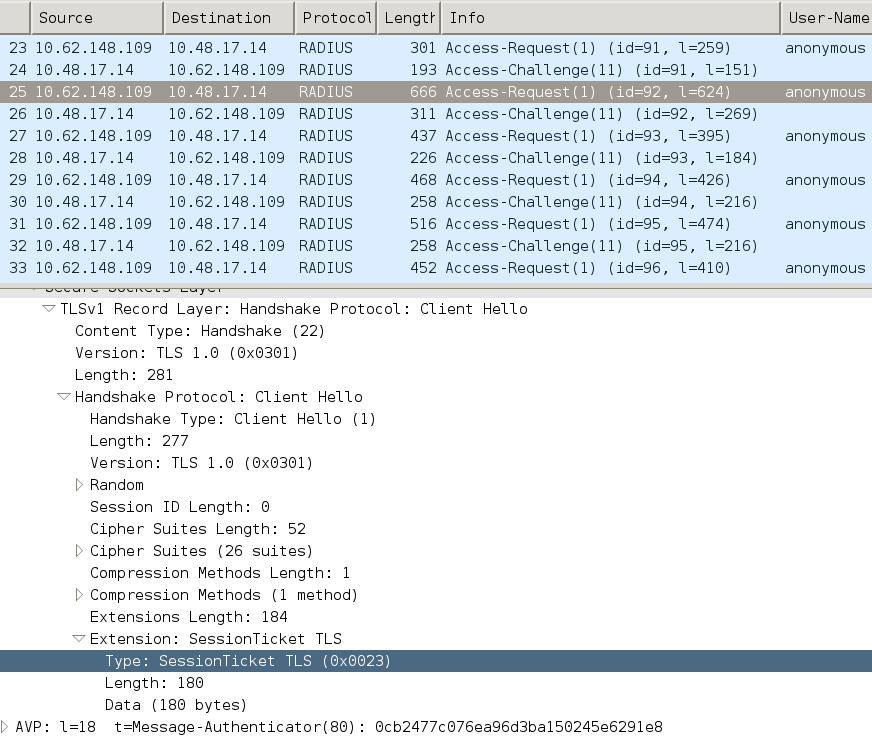

De hervatting van de clientzijde is gebaseerd op RFC 4507. De server hoeft geen gegevens in het cachegeheugen op te slaan; in plaats daarvan maakt de client de PAC vast in de extensie TLS Client Hello SessionTicket. De PAC wordt op zijn beurt gevalideerd door de server. Voorbeeld gebaseerd op Tunnel PAC geleverd aan de server:

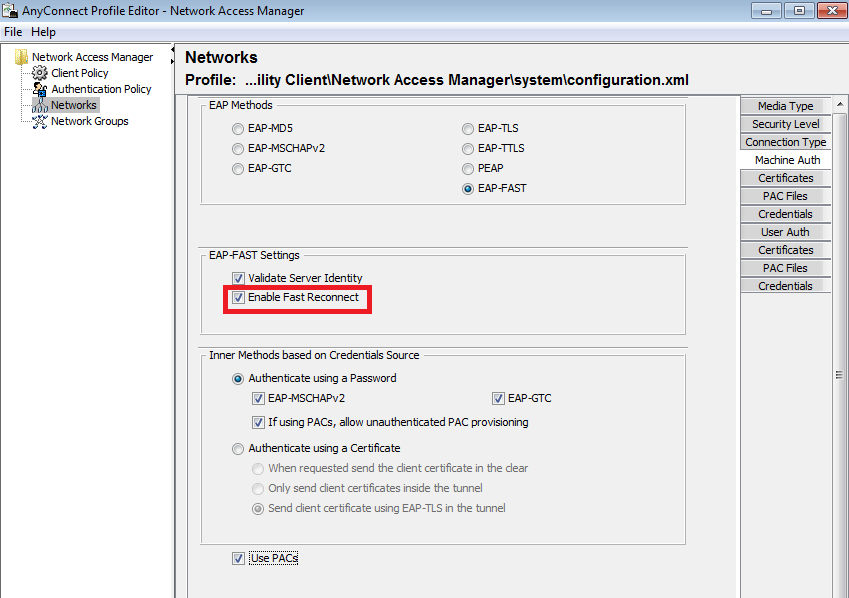

AnyConnect NAM-implementatie

Het is ingeschakeld aan de clientzijde (AnyConnect NAM) via Fast Reconconnect - maar het wordt gebruikt om alleen het gebruik van PAC-autorisatie te regelen.

Met de instelling uitgeschakeld, gebruikt NAM nog steeds de tunnel PAC om de TLS-tunnel te bouwen (geen certificaten nodig). Voor de uitvoering van de directe gebruikers- en machineautorisatie worden echter geen PAK's met autorisatie gebruikt. Daarom is altijd fase 2 met de inwendige methode vereist.

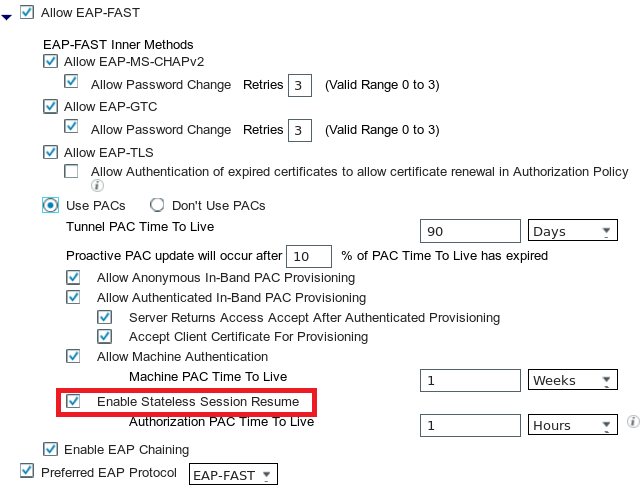

ISE heeft een optie om stateless sessiehervatting in te schakelen. En net als bij de NAM is het gewoon voor autorisatie PAC. Het gebruik van de PAC van de tunnel wordt gecontroleerd met opties "gebruiken PACs".

NAM probeert PAC's te gebruiken als de optie ingeschakeld is. Als "Don't Use PACs" is geconfigureerd in ISE en ISE een Tunnel PAC ontvangt in de TLS-extensie, wordt de fout "insert here" gemeld en wordt een EAP-fout geretourneerd:

hier invoegen

In ISE is het ook nodig om het hervatten van de sessie in te schakelen op basis van TLS SessionID (vanuit Global EAP-FAST-instellingen). standaard is het uitgeschakeld:

Houd er rekening mee dat slechts één type sessie kan worden hervat. Op SessionID gebaseerde methode wordt alleen gebruikt voor PAC-loze implementaties, op RFC 4507 gebaseerde methode alleen voor PAC-implementaties.

PAC-bevoorrading (fase 0)

PAC's kunnen automatisch worden provisioneerd in fase0. Fase 0 bestaat uit:

- TLS-tunnelinrichting

- Verificatie (binnenmethode)

PAC’s worden geleverd na een succesvolle verificatie in de TLS-tunnel via PAC TLV (en PAC TLV-bevestiging)

Anoniem TLS-tunnel

Voor implementaties zonder een PKI-infrastructuur is het mogelijk een anonieme TLS-tunnel te gebruiken. De anonieme TLS-tunnel wordt gebouwd met behulp van de Diffie Hellman-algoritme-suite - zonder dat er een server- of clientcertificaat nodig is. Deze benadering is vatbaar voor de mens in de Middelste aanvallen (imitatie).

Om deze optie te gebruiken, vereist NAM deze geconfigureerde optie:

"Als het gebruik van PAC's niet-geverifieerde PAC-provisioning mogelijk maakt" (dat is alleen zinvol voor op een wachtwoord gebaseerde innerlijke methode omdat het zonder PKI-infrastructuur niet mogelijk is op certificaten gebaseerde innerlijke methode te gebruiken).

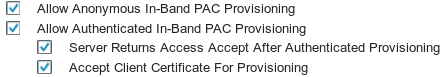

Ook heeft ISE "Allow Anonymous In-band PAC Provisioning" nodig onder de Verificatie Toegestane Protocollen.

Anonieme in-band PAC-provisioning wordt gebruikt in TrustSec NDAC-implementaties (EAP-FAST-sessie overeengekomen tussen netwerkapparaten).

Geverifieerde TLS-tunnel

Dit is de best beveiligde en aanbevolen optie. De TLS-tunnel is gebaseerd op het servercertificaat dat door de aanvrager is gevalideerd. Dit vereist een PKI-infrastructuur alleen aan de serverzijde, wat vereist is voor ISE (op NAM is het mogelijk om optie "Server-identiteit valideren" uit te schakelen).

Voor ISE zijn er twee aanvullende opties:

Normaal gesproken wordt na het leveren van PAC's een Access-Reject verzonden, waardoor de aanvrager gedwongen wordt om het gebruik van PAC's opnieuw te authenticeren. Maar omdat PAC's in de TLS-tunnel met authenticatie werden geleverd, is het mogelijk om het hele proces te verkorten en Access-Accept onmiddellijk na PAC-levering terug te sturen.

De tweede optie bouwt de TLS-tunnel op basis van clientcertificaat (hiervoor is PKI-implementatie op de endpoints nodig). Dit maakt het mogelijk om de TLS-tunnel te bouwen met wederzijdse authenticatie, die de innerlijke methode overslaat en rechtstreeks naar de PAC-provisioningfase gaat. Het is belangrijk om hier voorzichtig te zijn - soms presenteert de aanvrager een certificaat dat niet wordt vertrouwd door ISE (bedoeld voor andere doeleinden) en de sessie mislukt.

EAP-ketting

Maakt verificatie van gebruikers en machines mogelijk binnen één RADIUS/EAP-sessie. Er kunnen meerdere EAP-methoden aan elkaar worden gekoppeld. Nadat de eerste verificatie (meestal machine) met succes is voltooid, stuurt de server een TLV met middelmatig resultaat (binnen de TLS-tunnel), wat aangeeft dat de verificatie is geslaagd. Dat TLV moet vergezeld gaan van een Crypto-Binding TLV-verzoek. Cryptobinding wordt gebruikt om aan te tonen dat zowel de server als peer hebben deelgenomen aan de specifieke reeks authenticaties. Het Cryptobinding proces gebruikt het sleutelmateriaal van fase 1 en fase 2. Daarnaast is er nog een TLV-bestand toegevoegd: EAP-payload - hiermee wordt de nieuwe sessie gestart (doorgaans voor de gebruiker). Zodra de radiusserver (ISE) de Crypto-Binding TLV Response ontvangt en deze valideert, wordt dit weergegeven in het logbestand en wordt de volgende EAP-methode geprobeerd (doorgaans voor gebruikersverificatie):

12126 EAP-FAST cryptobinding verification passed

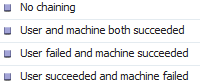

Als validatie van cryptobinding mislukt, mislukt de gehele EAP-sessie. Als een van de verificaties binnen mislukt is, is het nog steeds prima - als gevolg daarvan staat ISE een beheerder toe om meerdere kettingresultaten te configureren op basis van Autorisatievoorwaarde Network Access:EapChainingResult:

EAP-Chaining wordt automatisch ingeschakeld op de NAM wanneer EAP-FAST-verificatie voor gebruikers en machines is ingeschakeld.

EAP-Chaining moet in ISE worden geconfigureerd.

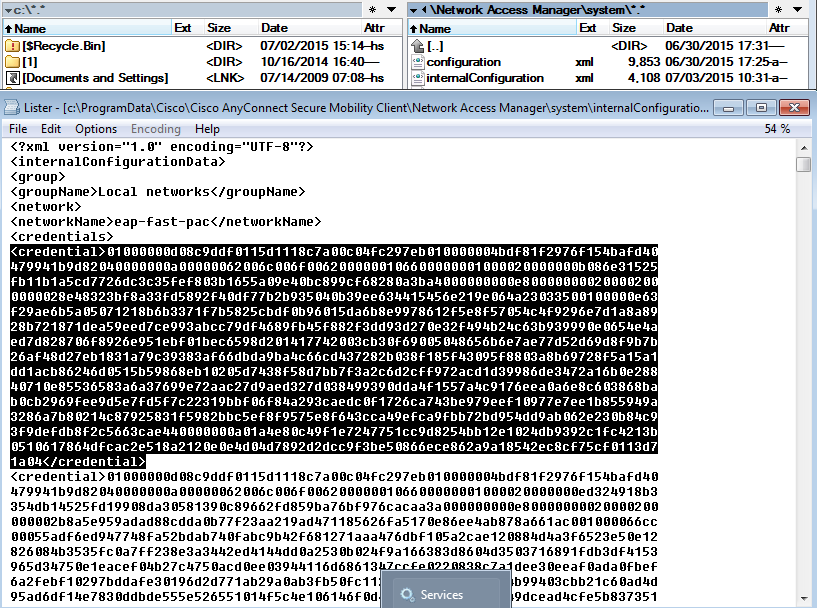

Waar PAC-bestanden worden opgeslagen

Tunnel- en machine-PAC’s worden standaard opgeslagen in C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Network Access Manager\system\internalConfiguration.xml in secties <credential>. Die worden opgeslagen in versleutelde vorm.

Autorisatie-PAC’s worden alleen in het geheugen opgeslagen en worden verwijderd na herstart of NAM-herstart.

Om de PAC van de Tunnel of de Machine te verwijderen, moet de dienst opnieuw worden gestart.

AnyConnect NAM 3.1 vs 4.0

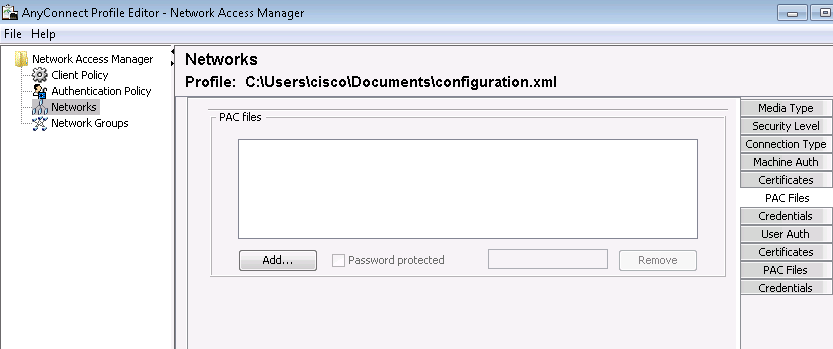

Met AnyConnect 3.x NAM-profieleditor kon de beheerder PAC's handmatig configureren. Deze optie is verwijderd uit de AnyConnect 4.x NAM-profieleditor.

Het besluit om die functionaliteit te verwijderen is gebaseerd op Cisco bug-id CSCuf31422 en Cisco bug-id CSC13140 .

Voorbeelden

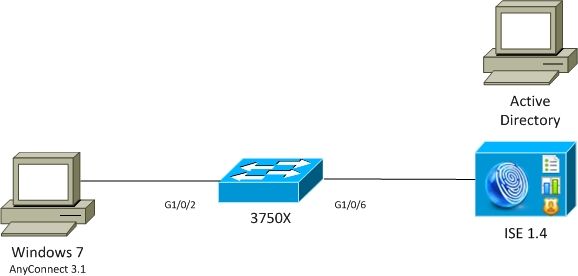

Netwerkdiagram

Alle voorbeelden werden getest met behulp van deze netwerktopologie. Hetzelfde geldt ook voor het gebruik van draadloze verbindingen.

EAP-Fast zonder EAP-koppeling met PAC van gebruiker en machine

Standaard is EAP_chaining uitgeschakeld op ISE. Alle andere opties zijn echter ingeschakeld, inclusief de PAC's voor de machine en de autorisatie. De supplicant heeft al een geldige Machine en Tunnel PAC. In deze stroom, zijn er twee afzonderlijke authenticaties - één voor de machine en één voor de gebruiker - met afzonderlijke logs op ISE. De belangrijkste stappen zijn vastgelegd door ISE. Eerste verificatie (machine):

- Supplicant stuurt TLS-client Hello met Machine PAC.

- Server valideert de Machine PAC en bouwt de TLS-tunnel (geen gebruikte certificaten).

- Server valideert de Machine PAC en voert de accountraadpleging uit in Active Directory en slaat de binnenmethode over.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12174 Received Machine PAC

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12801 Prepared TLS ChangeCipherSpec message

12816 TLS handshake succeeded

12132 EAP-FAST built PAC-based tunnel for purpose of authentication

24351 Account validation succeeded

24420 User's Attributes retrieval from Active Directory succeeded - example . com

22037 Authentication Passed

12124 EAP-FAST inner method skipped

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

De tweede verificatie (gebruiker):

- Supplicant stuurt de TLS-client Hello met Tunnel PAC.

- Server valideert de PAC en bouwt de TLS-tunnel (geen gebruikte certificaten).

- Aangezien de aanvrager geen PAC voor autorisatie heeft, wordt de binnenmethode (EAP-MSCHAP) gebruikt voor authenticatie.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12175 Received Tunnel PAC

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12801 Prepared TLS ChangeCipherSpec message

12816 TLS handshake succeeded

12132 EAP-FAST built PAC-based tunnel for purpose of authentication

12125 EAP-FAST inner method started

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24402 User authentication against Active Directory succeeded - example . com

22037 Authentication Passed

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

In het gedeelte "Overige kenmerken" van het gedetailleerde rapport in ISE wordt dit zowel voor de authenticatie van de gebruiker als van de machine opgemerkt:

EapChainingResult: No chaining

EAP-Fast met EAP-koppeling met PAC Fast Reconconnect

In deze stroom heeft de aanvrager al een geldige tunnelPAC en de PAC’s voor de gebruikers- en machineautorisatie:

- Supplicant stuurt de TLS-client Hello met Tunnel PAC.

- Server valideert de PAC en bouwt de TLS-tunnel (geen gebruikte certificaten).

- ISE start EAP Chaining, de aanvrager voegt de autorisatie PAC's voor gebruiker en machine met behulp van TLV in de TLS-tunnel.

- ISE valideert de Autorisatie PAC’s (geen innerlijke methode nodig), verifieert dat er accounts bestaan in Active Directory (geen extra authenticatie), retourneert succes.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12175 Received Tunnel PAC

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12801 Prepared TLS ChangeCipherSpec message

12816 TLS handshake succeeded

12132 EAP-FAST built PAC-based tunnel for purpose of authentication

12209 Starting EAP chaining

12210 Received User Authorization PAC

12211 Received Machine Authorization PAC

24420 User's Attributes retrieval from Active Directory succeeded - example .com

22037 Authentication Passed

24439 Machine Attributes retrieval from Active Directory succeeded - example .com

22037 Authentication Passed

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

In het gedeelte "Overige kenmerken" van het gedetailleerde verslag in ISE wordt dit resultaat genoteerd:

EapChainingResult: EAP Chaining

Bovendien zijn zowel de gebruikers- als de machinereferenties opgenomen in hetzelfde logbestand zoals hier te zien is:

Username: cisco,host/mgarcarz-PC

EAP-Fast met EAP-koppeling zonder PAC

In deze stroom is NAM ingesteld om geen PAC te gebruiken, is ISE ook ingesteld om geen PAC te gebruiken (maar met EAP Chaining)

- Aanvrager stuurt TLS-client Hello zonder Tunnel PAC.

- De server reageert met de payloads van het TLS-certificaat en de certificaataanvraag.

- Supplicant moet servercertificaat vertrouwen, stuurt geen client certificaat (certificaat payload is nul), TLS-tunnel is gebouwd.

- ISE stuurt een TLV-aanvraag voor het clientcertificaat binnen de TLS-tunnel, maar de aanvrager niet (het is niet nodig om het te hebben om verder te gaan).

- Start EAP Chaining voor gebruiker, met behulp van interne methode met MSCHAPv2-verificatie.

- Doorgaat met machine authenticatie, met behulp van interne methode met MSCHAPv2 authenticatie.

- Er worden geen PAC's meegeleverd.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12809 Prepared TLS CertificateRequest message

12811 Extracted TLS Certificate message containing client certificate

12812 Extracted TLS ClientKeyExchange message

12816 TLS handshake succeeded

12207 Client certificate was requested but not received during tunnel establishment. Will renegotiate and request client certificate inside the tunnel.

12226 Started renegotiated TLS handshake

12104 Extracted EAP-Response containing EAP-FAST challenge-response

12811 Extracted TLS Certificate message containing client certificate

12812 Extracted TLS ClientKeyExchange message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12226 Started renegotiated TLS handshake

12205 Client certificate was requested but not received inside the tunnel. Will continue with inner method.

12176 EAP-FAST PAC-less full handshake finished successfully

12209 Starting EAP chaining

12218 Selected identity type 'User'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24402 User authentication against Active Directory succeeded - example .com

22037 Authentication Passed

12219 Selected identity type 'Machine'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24470 Machine authentication against Active Directory is successful - example .com

22037 Authentication Passed

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

EAP-Fast met EAP-kettingmachtiging PAC-verloopdatum

In deze stroom heeft de aanvrager een geldige tunnel PAC maar is de vergunning PACs verlopen:

- Supplicant stuurt de TLS-client Hello met Tunnel PAC.

- Server valideert de PAC en bouwt de TLS-tunnel (geen gebruikte certificaten).

- ISE start EAP Chaining, de aanvrager voegt de autorisatie PAC's voor gebruiker en machine met behulp van TLV in de TLS-tunnel.

- Aangezien de PAC's zijn verlopen, wordt de interne methode voor zowel gebruiker als machine gestart (EAP-MSCHAP).

- Zodra beide verificaties succesvol zijn, worden zowel de gebruikers- als de machine Autorisatie-PAC's geleverd.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12175 Received Tunnel PAC

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12801 Prepared TLS ChangeCipherSpec message

12816 TLS handshake succeeded

12132 EAP-FAST built PAC-based tunnel for purpose of authentication

12209 Starting EAP chaining

12227 User Authorization PAC has expired - will run inner method

12228 Machine Authorization PAC has expired - will run inner method

12218 Selected identity type 'User'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24402 User authentication against Active Directory succeeded - example .com

22037 Authentication Passed

12219 Selected identity type 'Machine'

24470 Machine authentication against Active Directory is successful - example .com

22037 Authentication Passed

12171 Successfully finished EAP-FAST user authorization PAC provisioning/update

12179 Successfully finished EAP-FAST machine authorization PAC provisioning/update

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

EAP-Fast met EAP-kettingstunnel PAC verlopen

In deze stroom, wanneer er geen geldige tunnel PAC bestaat, vindt volledige TLS-onderhandeling met binnenfase plaats.

- Supplicant stuurt de TLS-client Hello zonder Tunnel PAC.

- De server reageert met de payloads van het TLS-certificaat en de certificaataanvraag.

- Supplicant moet servercertificaat vertrouwen, stuurt geen clientcertificaat (de payload van het certificaat is nul), TLS-tunnel gebouwd.

- ISE stuurt TLV-aanvraag voor het clientcertificaat binnen de TLS-tunnel, maar de aanvrager niet (het is niet nodig om het te hebben om verder te gaan).

- Start EAP Chaining voor gebruiker, met behulp van interne methode met MSCHAPv2-verificatie.

- Doorgaat met machine authenticatie, met behulp van interne methode met MSCHAPv2 authenticatie.

- Alle PAC’s (ingeschakeld in ISE-configuratie) zijn met succes geleverd.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12809 Prepared TLS CertificateRequest message

12105 Prepared EAP-Request with another EAP-FAST challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

12816 TLS handshake succeeded

12207 Client certificate was requested but not received during tunnel establishment. Will renegotiate and request client certificate inside the tunnel.

12226 Started renegotiated TLS handshake

12104 Extracted EAP-Response containing EAP-FAST challenge-response

12811 Extracted TLS Certificate message containing client certificate

12812 Extracted TLS ClientKeyExchange message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12226 Started renegotiated TLS handshake

12205 Client certificate was requested but not received inside the tunnel. Will continue with inner method.

12149 EAP-FAST built authenticated tunnel for purpose of PAC provisioning

12105 Prepared EAP-Request with another EAP-FAST challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

11018 RADIUS is re-using an existing session

12104 Extracted EAP-Response containing EAP-FAST challenge-response

12209 Starting EAP chaining

12218 Selected identity type 'User'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24402 User authentication against Active Directory succeeded - example .com

22037 Authentication Passed

12126 EAP-FAST cryptobinding verification passed

12200 Approved EAP-FAST client Tunnel PAC request

12202 Approved EAP-FAST client Authorization PAC request

12219 Selected identity type 'Machine'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24470 Machine authentication against Active Directory is successful - example .com

22037 Authentication Passed

12169 Successfully finished EAP-FAST tunnel PAC provisioning/update

12171 Successfully finished EAP-FAST user authorization PAC provisioning/update

12170 Successfully finished EAP-FAST machine PAC provisioning/update

12179 Successfully finished EAP-FAST machine authorization PAC provisioning/update

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

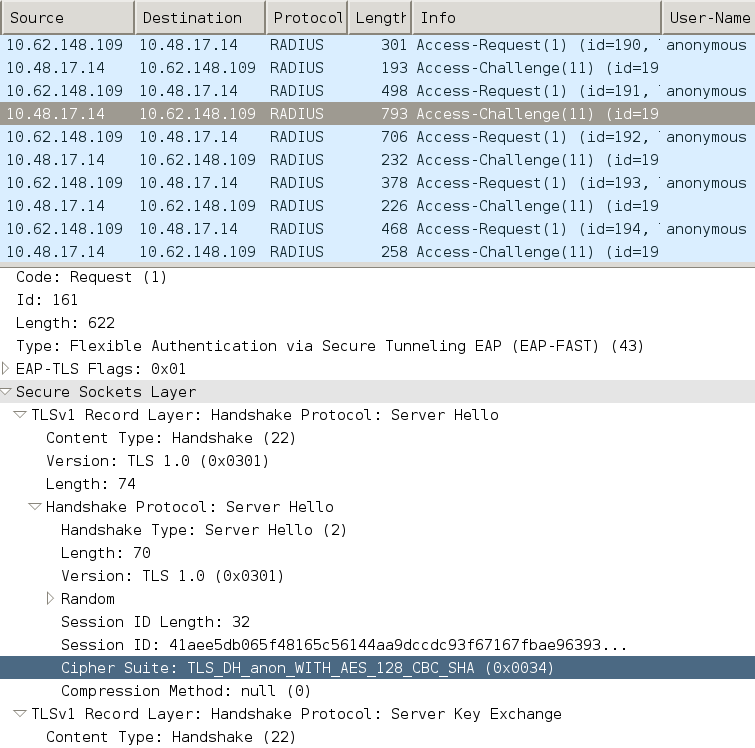

EAP-Fast met EAP-koppeling en anonieme PAC-tunnellevering voor TLS-tunnels

In deze stroom wordt de anonieme TLS-tunnel van ISE en NAM geconfigureerd voor PAC-provisioning (ISE-geverifieerde TLS-tunnel voor PAC-provisioning is uitgeschakeld).

- Supplicant stuurt TLS-client Hello zonder meerdere algoritmen.

- Server reageert met de TLS Server Hello en de TLS anonieme Diffie Hellman algoritmen (bijvoorbeeld TLS_DH_anon_WITH_AES_128_CBC_SHA).

- Supplicant accepteert het en de anonieme TLS-tunnel is gebouwd (geen certificaten uitgewisseld).

- Start EAP Chaining voor gebruiker, met behulp van interne methode met MSCHAPv2-verificatie.

- Doorgaat met machine authenticatie, met behulp van interne methode met MSCHAPv2 authenticatie.

- Omdat de anonieme TLS-tunnel wordt gebouwd, zijn vergunningen niet toegestaan.

- Radius Reject wordt teruggegeven aan de dwangsupplicant om opnieuw te authenticeren (met behulp van voorlopige PAC).

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

12812 Extracted TLS ClientKeyExchange message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

12131 EAP-FAST built anonymous tunnel for purpose of PAC provisioning

12209 Starting EAP chaining

12218 Selected identity type 'User'

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

24402 User authentication against Active Directory succeeded - example .com

22037 Authentication Passed

12162 Cannot provision Authorization PAC on anonymous provisioning. Authorization PAC can be provisioned only on authenticated provisioning

12200 Approved EAP-FAST client Tunnel PAC request

12219 Selected identity type 'Machine'

24470 Machine authentication against Active Directory is successful - example .com

22037 Authentication Passed

12162 Cannot provision Authorization PAC on anonymous provisioning. Authorization PAC can be provisioned only on authenticated provisioning

12169 Successfully finished EAP-FAST tunnel PAC provisioning/update

12170 Successfully finished EAP-FAST machine PAC provisioning/update

11504 Prepared EAP-Failure

11003 Returned RADIUS Access-Reject

Wireshark-pakket neemt anonieme TLS-tunnelonderhandeling op:

EAP-Fast met alleen EAP-ketting voor gebruikersverificatie

In deze stroom wordt AnyConnect NAM met EAP-FAST en EAP-TLS (EAP-TLS) en Machine-verificatie (EAP-TLS) geconfigureerd. De Windows PC wordt opgestart, maar de gebruikersreferenties worden niet verstrekt. Switch initieert 802.1x-sessie, NAM moet reageren, maar gebruikersreferenties worden niet verstrekt, (nog geen toegang tot gebruikersopslag en certificaat) daarom. gebruikersverificatie mislukt terwijl machine succesvol is - ISE-autorisatievoorwaarde "Netwerktoegang:EapChainingResult = Gebruiker mislukt en machine geslaagd" is tevreden. Later, de gebruiker logt in en een andere authenticatie start, zowel gebruiker als machine slagen.

- Supplicant stuurt TLS-client Hello met Machine PAC.

- Server reageert met de TLS Change Cypher Spec - TLS-tunnel wordt direct gebouwd op basis van dat PAC.

- ISE start EAP Chaining en vraagt om gebruikersidentiteit.

- Supplicant geeft in plaats daarvan de machine-identiteit (gebruiker nog niet klaar), voltooit de EAP-TLS innerlijke methode.

- ISE vraagt nogmaals om gebruikersidentiteit, de aanvrager kan deze niet opgeven.

- ISE verstuurt TLV met tussenresultaat = fout (voor gebruikersverificatie).

- ISE retourneert de laatste EAP-succesmelding, ISE-conditie Netwerktoegang:EapChainingResult = Gebruiker mislukt en machine geslaagd is voldaan.

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12174 Received Machine PAC

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

12132 EAP-FAST built PAC-based tunnel for purpose of authentication

12209 Starting EAP chaining

12218 Selected identity type 'User'

12213 Identity type provided by client is not equal to requested type

12215 Client suggested 'Machine' identity type instead

12104 Extracted EAP-Response containing EAP-FAST challenge-response

12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12809 Prepared TLS CertificateRequest message

12816 TLS handshake succeeded

12509 EAP-TLS full handshake finished successfully

22070 Identity name is taken from certificate attribute

15013 Selected Identity Source - Test-AD

24323 Identity resolution detected single matching account

22037 Authentication Passed

12202 Approved EAP-FAST client Authorization PAC request

12218 Selected identity type 'User'

12213 Identity type provided by client is not equal to requested type

12216 Identity type provided by client was already used for authentication

12967 Sent EAP Intermediate Result TLV indicating failure

12179 Successfully finished EAP-FAST machine authorization PAC provisioning/update

12106 EAP-FAST authentication phase finished successfully

11503 Prepared EAP-Success

11002 Returned RADIUS Access-Accept

EAP-Fast met EAP-koppeling en inconsistente anonieme TLS-tunnelinstellingen

In deze stroom, is ISE alleen geconfigureerd voor PAC-provisioning via anonieme TLS-tunnel, maar NAM gebruikt een geverifieerde TLS-tunnel, dit is gelogd door ISE:

12102 Extracted EAP-Response containing EAP-FAST challenge-response and accepting EAP-FAST as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12814 Prepared TLS Alert message

12817 TLS handshake failed

12121 Client didn't provide suitable ciphers for anonymous PAC-provisioning

11504 Prepared EAP-Failure

11003 Returned RADIUS Access-Reject

Dit gebeurt wanneer de NAM probeert een geverifieerde TLS-tunnel met zijn specifieke TLS-algoritmen te bouwen - en wanneer die niet worden geaccepteerd door de ISE die is geconfigureerd voor een anonieme TLS-tunnel (alleen DH-algoritmen accepteren)

Problemen oplossen

ISE

Voor gedetailleerde logbestanden moeten Runtime-AAA-debugs zijn ingeschakeld op de corresponderende PSN-knooppunt. Hier zijn een paar voorbeeldlogboeken van prt-server.log:

Productie van PAC van de machine:

DEBUG,0x7fd5332fe700,cntx=0001162745,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Using IID from PAC request for machine,EapFastTlv.cpp:1234

DEBUG,0x7fd5332fe700,cntx=0001162745,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Adding PAC of type=Machine Authorization,EapFastProtocol.cpp:3610

DEBUG,0x7fd5332fe700,cntx=0001162745,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Eap-Fast: Generating Pac, Issued PAC type=Machine Authorization with expiration time: Fri Jul 3 10:38:30 2015

Goedkeuring PAC-aanvraag:

INFO ,0x7fd5330fc700,cntx=0001162745,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,user=host/mgarcarz-pc,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Eap-Fast: client PAC request approved for PAC type - Requested PAC type=Machine,EapFastProtocol.cpp:955

INFO ,0x7fd5330fc700,cntx=0001162745,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,user=host/mgarcarz-pc,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Eap-Fast: client PAC request approved for PAC type - Requested PAC type=Machine Authorization,EapFastProtocol.cpp:955

PAC-validatie:

DEBUG,0x7fd5330fc700,cntx=0001162499,sesn=mgarcarz-ise14/223983918/29243,CPMSessionID=0A3E946D00000FE5131F9D26,user=anonymous,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Authorization PAC is valid,EapFastProtocol.cpp:3403

Eap,2015-07-03 09:34:39,208,DEBUG,0x7fd5330fc700,cntx=0001162499,sesn=mgarcarz-ise14/223983918/29243,CPMSessionID=0A3E946D00000FE5131F9D26,user=anonymous,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Authorization PAC accepted,EapFastProtocol.cpp:3430

Voorbeeld van succesvolle samenvatting voor PAC-generatie:

DEBUG,0x7fd5331fd700,cntx=0001162749,sesn=mgarcarz-ise14/223983918/29245,CPMSessionID=0A3E946D00000FE5131F9D26,user=cisco,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Conversation summary: Provisioning. Authenticated. Inner method succeeded. Inner method succeeded. Generated PAC of type Tunnel V1A. Generated PAC of type User Authorization. Generated PAC of type Machine. Generated PAC of type Machine Authorization. Success

Voorbeeld van succesvolle samenvatting voor PAC-validatie:

DEBUG,0x7fd5330fc700,cntx=0001162503,sesn=mgarcarz-ise14/223983918/29243,CPMSessionID=0A3E946D00000FE5131F9D26,user=host/mgarcarz-pc,CallingStationID=00-50-B6-11-ED-31,FramedIPAddress=10.0.13.127,Conversation summary: Authentication. PAC type Tunnel V1A. PAC is valid.Skip inner method. Skip inner method. Success

AnyConnect NAM

Voorbeeld voor een niet EAP-Chaining-sessie: Machineverificatie zonder snelle herverbinding:

EAP: Identity requested

Auth[eap-fast-pac:machine-auth]: Performing full authentication

Auth[eap-fast-pac:machine-auth]: Disabling fast reauthentication

Voorbeeld van autorisatie PAC lookup (machinale verificatie voor niet EAP-Chaining sessie):

Looking for matching pac with iid: host/ADMIN-PC2

Requested machine pac was sen

Alle toestanden van innerlijke methode (voor MSCHAP) kunnen worden geverifieerd uit deze logbestanden:

EAP (0) EAP-MSCHAP-V2: State: 0 (eap_auth_mschapv2_c.c 731

EAP (0) EAP-MSCHAP-V2: State: 2 (eap_auth_mschapv2_c.c 731

EAP (0) EAP-MSCHAP-V2: State: 1 (eap_auth_mschapv2_c.c 731

EAP (0) EAP-MSCHAP-V2: State: 4 (eap_auth_mschapv2_c.c 73

NAM staat de configuratie van de uitgebreide logboekfunctie toe die alle EAP-pakketten opneemt en in een pcap-bestand opslaat. Dit is met name handig voor de functie Start Before Logon (EAP-pakketten worden opgenomen, zelfs voor verificaties die plaatsvinden voordat de gebruiker zich aanmeldt). Vraag uw TAC engineer voor functieactivering.

Referenties

- Cisco AnyConnect Secure Mobility Client-beheerdershandleiding, release 4.0 EAP-FAST-configuratie

- Beheerdershandleiding voor Cisco Identity Services Engine, release 1.4: EAP-FAST-aanbevelingen

- Ontwerphandleidingen voor Cisco Identity Services Engine

- EAP-switching implementeren met AnyConnect NAM en Cisco ISE

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Mar-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal Garcarz

- Thomas Wall

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback