Procedure voor het beheer van bulk-certificaten tussen CUCM-clusters voor telefoonmigratie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document biedt een hoe-to-procedure voor bulkcertificaatbeheer tussen Cisco Unified Communications Manager (CUCM)-clusters voor telefoonmigratie.

Bijgedragen door Adrian Esquillo, Cisco TAC Engineer.

Opmerking: Deze procedure wordt ook uiteengezet in het gedeelte Bulkcertificaten beheren van de beheergids voor CUCM release 12.5(1)

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

・ Secure File Transfer Protocol (SFTP) server

・ CUCM-certificaten

Gebruikte componenten

・ De informatie in dit document is gebaseerd op CUCM 10.X.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Achtergrondinformatie

Met Bulk certificaatbeheer kan een reeks certificaten worden gedeeld tussen CUCM-clusters. Deze stap is een vereiste voor systeemfuncties van afzonderlijke clusters die onderling een vertrouwen nodig hebben, zoals voor Extension Mobility Cross Cluster (EMCC), en voor telefoonmigratie tussen clusters.

Als onderdeel van de procedure wordt er een PKCS12-bestand (Public Key Cryptography Standards) gemaakt dat certificaten bevat van alle knooppunten in een cluster. Elke cluster moet zijn certificaten naar dezelfde SFTP-map op dezelfde SFTP-server exporteren. De configuratie van het Bulkcertificeringsbeheer moet handmatig worden uitgevoerd op de CUCM-uitgever van zowel de bron- als de doelclusters. De bron- en doelclusters moeten operationeel zijn zodat de te migreren telefoons connectiviteit hebben met beide clusters. De bron cluster telefoons worden naar het doelcluster gemigreerd.

procedure voor het beheer van Bulkcertificaten

Cluster-certificaten voor exportbestemmingen

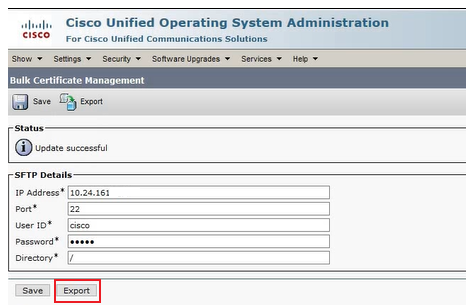

Stap 1. Configureer de SFTP-server voor Bulk certificaatbeheer op CUCM-uitgever van de doelgroep.

In dit voorbeeld is de CUCM-versie van het doelcluster 11.5.1.

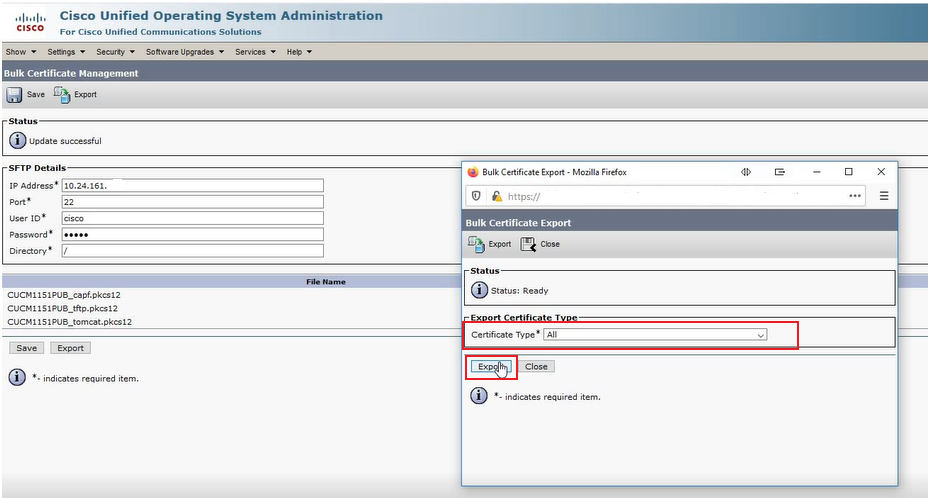

・ Navigeer naar Cisco Unified OS-administratie > Security > Bulk certificaatbeheer om de SFTP-servergegevens in te voeren en klik op Exporteren, zoals in de afbeelding.

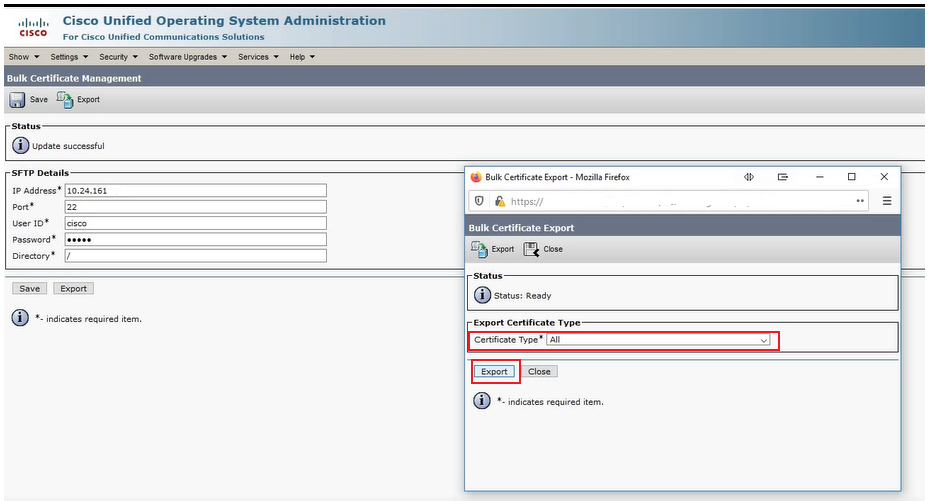

Stap 2. Exporteren alle certificaten van alle knooppunten in doelcluster naar SFTP-server.

・ Selecteer in het vervolgkeuzevenster All voor certificaattype en klik vervolgens op Exporteren, zoals in de afbeelding.

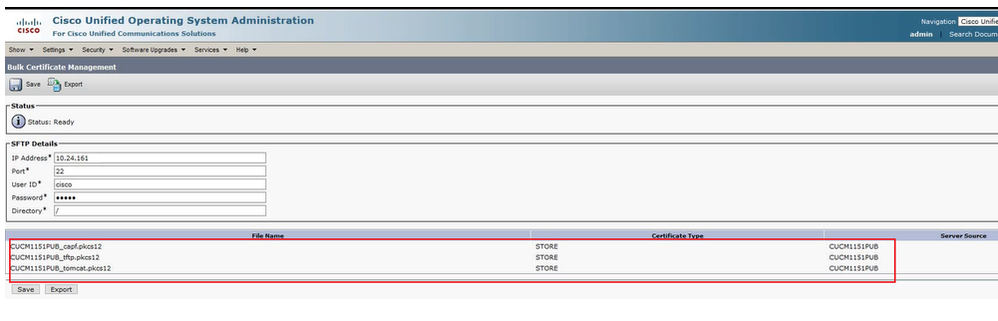

・ Sluit het popupvenster en de updates van het Bulk certificaatbeheer met de PKCS12-bestanden die voor elk van de knooppunten in de doelcluster zijn gemaakt, de webpagina wordt met deze informatie bijgewerkt, zoals in de afbeelding wordt weergegeven.

Exportwedecertificaten van clusters

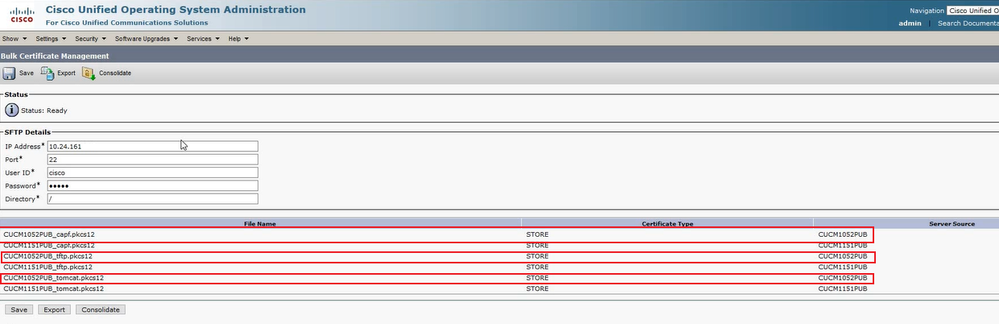

Stap 1. Configureer de SFTP-server voor Bulk certificaatbeheer op CUCM-uitgever van de broncluster.

In dit voorbeeld is de CUCM-versie van het broncluster 10.5.2.

・ Navigeer naar Cisco Unified OS-administratie > Security > Bulk certificaatbeheer om de SFTP-servergegevens in te voeren en klik op Exporteren, zoals in de afbeelding.

Opmerking: De PKCS12-bestanden die van de doelcluster naar de SFTP-server worden geëxporteerd, worden op de webpagina voor bulkbeheer van de CUCM-uitgever van de broncluster weergegeven wanneer ze worden benaderd.

Stap 2. Exporteren alle certificaten van alle knooppunten in broncluster naar SFTP-server.

・ Selecteer in het vervolgkeuzevenster All voor certificaattype en klik vervolgens op Exporteren, zoals in de afbeelding.

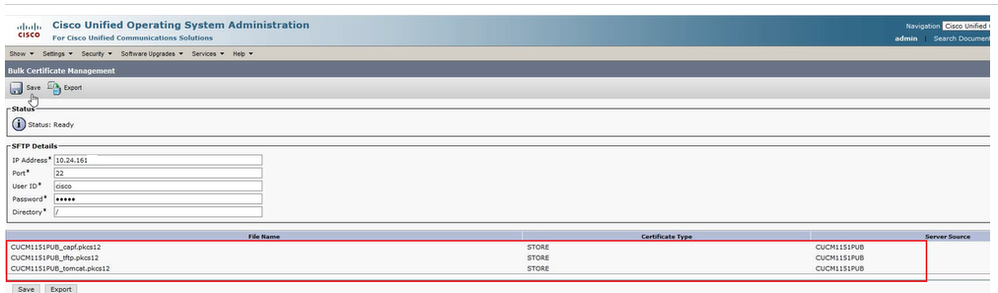

・ Sluit het popupvenster en de updates van het Bulk certificaatbeheer met de PKCS12-bestanden die voor elk van de knooppunten in de broncluster zijn gemaakt, de webpagina wordt met deze informatie bijgewerkt. De webpagina voor Bulk certificaatbeheer van het broncluster toont nu zowel bron- als doelbestanden die naar SFTP worden geëxporteerd, zoals in de afbeelding.

Bron- en doelbestanden samenvoegen PKCS12-bestanden

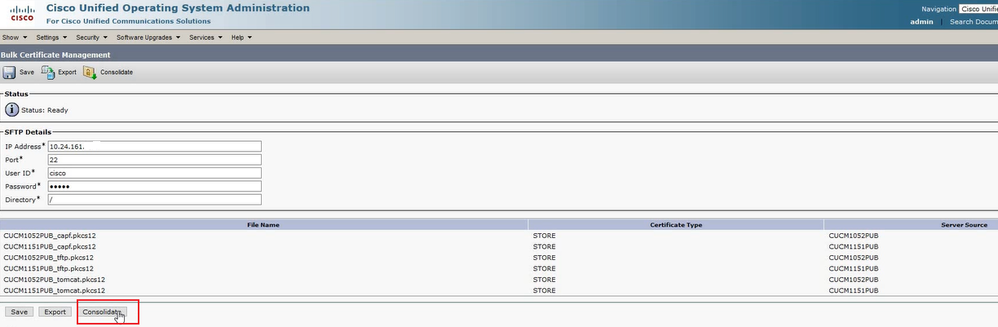

Opmerking: Terwijl de uitvoer van Bulk certificaatbeheer zowel voor de bron- als voor de doelclusters plaatsvindt, wordt de consolidatie door de CUCM-uitgever slechts op één van de clusters uitgevoerd.

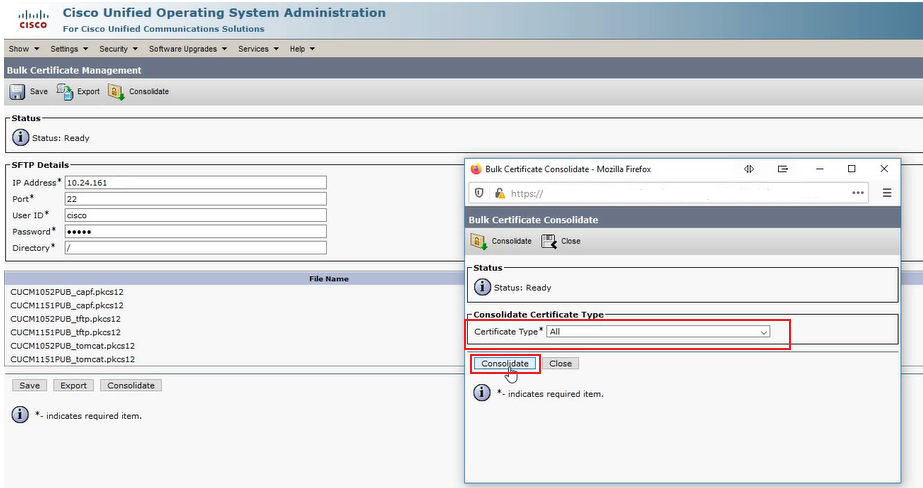

Stap 1. Ga terug naar de pagina Bulk certificaatbeheer van de CUCM-uitgever van het broncluster en klik op Consolidate, zoals in de afbeelding wordt weergegeven.

・ Selecteer in het vervolgkeuzevenster All voor certificaattype en klik vervolgens op Consolideren, zoals in de afbeelding.

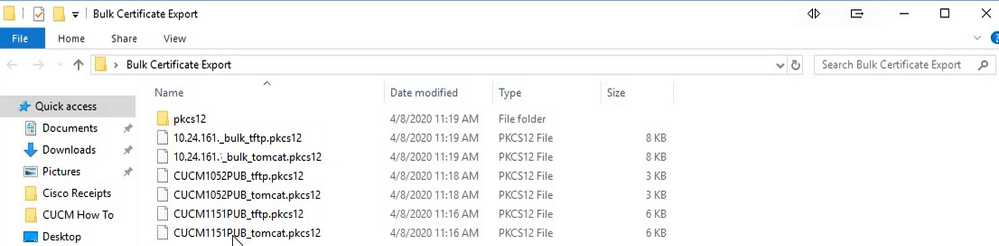

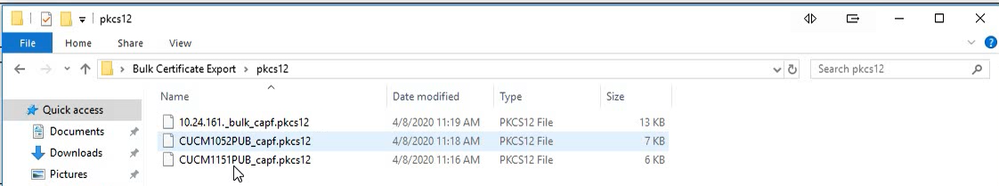

・ U kunt te allen tijde de SFTP-map controleren om de pkcs12-bestanden te controleren die zowel voor de bron- als voor de doelclusters bevatten. De inhoud van de SFTP-map na de uitvoer van alle certificaten van zowel bestemming- als bronclusters is voltooid, zoals in de afbeeldingen wordt getoond.

Invoercertificaten voor doelgroepen en bronclusters

Stap 1. Invoercertificaten voor de doelgroep

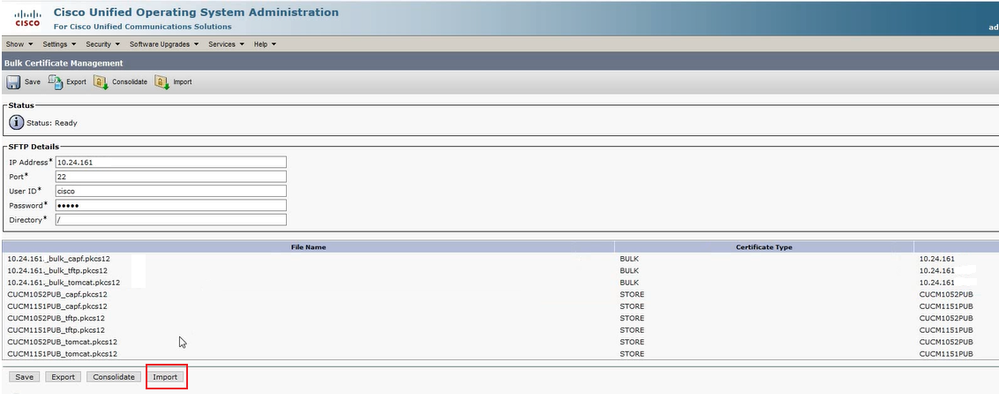

・ Op de CUCM-uitgever van de doelcluster navigeren naar Cisco Unified OS-beheer > Beveiliging > Bulk certificaatbeheer en laat de pagina verfrissen en klik vervolgens op Importeren zoals in de afbeelding.

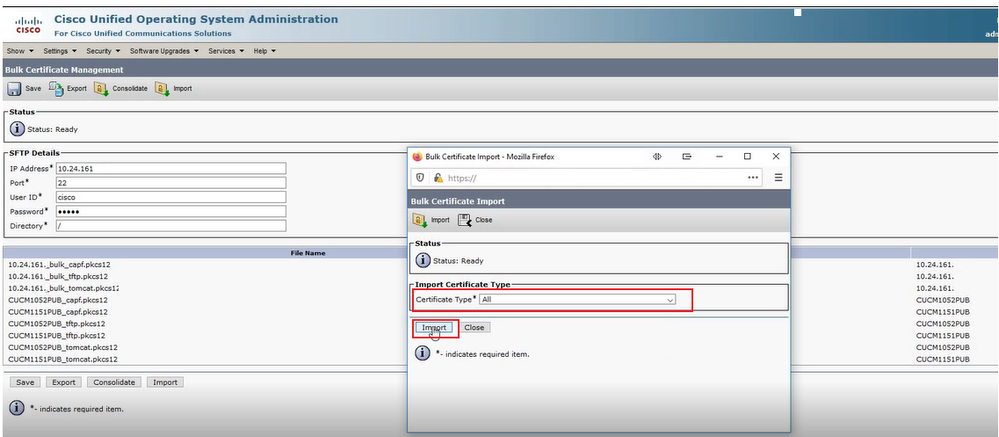

・ Selecteer in het vervolgkeuzevenster All voor certificaattype en klik vervolgens op Importeren, zoals in de afbeelding.

Stap 2. Herhaal stap 1 voor broncluster.

Opmerking: Wanneer bulkcertificaten worden ingevoerd, worden de certificaten als volgt naar het externe cluster geüpload:

・ Het CAPF-certificaat (certificaatfunctie) wordt als CallManager-trust geüpload

・ Het certificaat van Tomcat wordt als een truc van tomcat geüpload

・ Het certificaat van CallManager wordt geüpload als telefoon-SAST-trust en CallManager-trust

・ Het certificaat van de Vertrouwenlijst van de Identiteit (ITLRecedantie) wordt geüpload als telefoon-SAST-trust en CallManager-trust

Source Cluster telefoons configureren met informatie over doelcluster TFTP-server

Configuratie van DHCP-bereik voor bronclustertelefoons met Trivial File Transfer Protocol (TFTP) optie 150 om naar bestemmingcluster CUCM TFTP-servers te wijzen.

Reset Source Cluster Phone als doelgroep voor ITL/CTL-bestand opnieuw instellen om het migratieproces te voltooien

Als deel van het migratieproces, proberen de bronclustertelefoons een beveiligde verbinding naar de Cisco Trust Verification Service (TVS) van de broncluster op te zetten om het CallManager- of ITLRecertificaat van de doelcluster te controleren.

Opmerking: Ofwel het CallManager-certificaat van de broncluster van een CUCM-server die de TFTP-service runt (ook bekend als TFTP-certificaat) of het ITLRecedentecertificaat van de bron-cluster CUCM's certificaatlijst (CTL) en/of het ITL-bestand (Identity Trust List). Op dezelfde manier tekent het CallManager-certificaat van de doelgroep van een CUCM-server die de TFTP-service runt of het ITLRecedentecertificaat een CUCM CUCM-knooppunt en/of ITL-bestand. CTL- en ITL-bestanden worden aangemaakt op CUCM-knooppunten die de TFTP-service uitvoeren. Als het CTL- en/of ITL-bestand van een doelgroep niet door de TVS van het broncluster wordt gevalideerd, zal telefoonmigratie naar de doelgroep mislukken.

Opmerking: Alvorens u het proces van de de trek van de broncluster start, bevestig dat deze telefoons een geldig CTL en/of ITL bestand geïnstalleerd hebben. Zorg er ook voor dat de bedrijfsoptie "Cluster for Rollback to Pre 8.0 voorbereiden" op False is ingesteld voor de broncluster. Controleer daarnaast dat de bestemmingspluis CUCM-knooppunten die de TFTP-service uitvoeren, geldige CTL- en/of ITL-bestanden hebben geïnstalleerd.

Procesvoering in niet-beveiligde cluster voor brontelefoons om doelgroepbestand ITL-bestand te verkrijgen voor volledige migratie van telefoons:

Stap 1. Noch het CallManager noch het ITLRecertificaat in het ITL-bestand van de doelgroep dat bij het resetten van de broncluster wordt aangeboden, kan worden gebruikt om het momenteel installeerde ITL-bestand te valideren. Dit veroorzaakt de bron clustertelefoon om een verbinding met de TVS van de broncluster te maken om het ITL-bestand van de doelgroep te valideren.

Stap 2. De telefoon maakt een verbinding met de broncluster TVS op TCP poort 2445.

Stap 3. De TVS van het broncluster stelt zijn certificaat aan de telefoon voor. De telefoon bevestigt de verbinding en verzoekt het broncluster TVS om de CallManager of het certificaat van de Ontdekkingstransactie van de bestemming te valideren om de telefoon toe te staan om het ITL van de doelgroep te downloaden.

Stap 4. Na validatie en installatie van het doelcluster ITL-bestand kan de bronclustertelefoon nu ondertekende configuratiebestanden uit de doelgroep valideren en downloaden.

Procent in veilig cluster voor brontelefoons om doel-cluster CTL-bestand te verkrijgen voor volledige migratie van telefoons:

Stap 1. De telefoonschoenen en pogingen om het CTL-bestand te downloaden van het doelstation.

Stap 2. Het CTL-bestand wordt getekend door CallManager van de doelgroep of door het ITLR-certificaat dat niet in het huidige CTL- of ITL-bestand van de telefoon staat.

Stap 3. Als resultaat hiervan bereikt de telefoon TVS op de broncluster om het certificaat CallManager of ITLRrecovery te controleren.

Opmerking: Op dit punt heeft de telefoon nog zijn oude configuratie die het IP adres van de bron cluster TVS-service bevat. De TVS servers die in de configuratie van de telefoons worden gespecificeerd zijn hetzelfde als de CallManager groep.

Stap 4. De telefoon stelt een TLS-verbinding (Transport Layer Security) op de TVS in op het broncluster.

Stap 5. Wanneer het broncluster TVS zijn certificaat aan de telefoon presenteert, verifieert de telefoon dit TVS certificaat aan het certificaat in zijn huidige ITL bestand.

Stap 6. Als ze hetzelfde zijn, wordt de handdruk voltooid.

Stap 7. De brontelefoon vraagt dat de broncluster TVS het certificaat van CallManager of ITLRectopontdekking van het bestemming cluster CTL bestand verifieert.

Stap 8. De bron-TVS-service vindt de doelcluster CallManager of ITLRecrecovery in zijn certificaatwinkel, bevestigt deze en de bronclustertelefoonopbrengsten om bij te werken met het doelcluster CTL-bestand.

Stap 9. De brontelefoon downloads het ITL-bestand van de doelgroep die is gevalideerd tegen het doelcluster CTL-bestand dat het nu bevat. Aangezien het CTL-bestand van de brontelefoon nu het CallManager- of ITLR-certificaat van de doelgroep bevat, kan de brontelefoon nu het CallManager- of ITLR-certificaat controleren zonder contact op te nemen met de TVS van de broncluster.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Configuratie-doorvoervideo

Deze link geeft toegang tot een video die door de Bulk certificaatbeheer tussen CUCM-clusters loopt:

Bijgedragen door Cisco-engineers

- Adrian EsquilloCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback