Certificaten opnieuw genereren in Unified Communications Manager

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de procedure om certificaten in Unified Communications Manager te regenereren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Realtime bewaking tool (RTMT)

- Security Guide voor Cisco Unified Communications Manager

- CUCM-certificaten

- Proxy-functie van certificeringsinstantie

Gebruikte componenten

Cisco raadt aan deze tools te installeren:

- Realtime bewaking tool (RTMT)

- Informatie op basis van Cisco Unified Communications Manager (CUCM) releases 10.5, 12.0, 14.0, 15.0.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document beschrijft de stapsgewijze procedure voor het regenereren van certificaten in Cisco Unified Communications Manager (CUCM) release 8.x en nieuwer. Raadpleeg de Security Guide voor uw specifieke release.

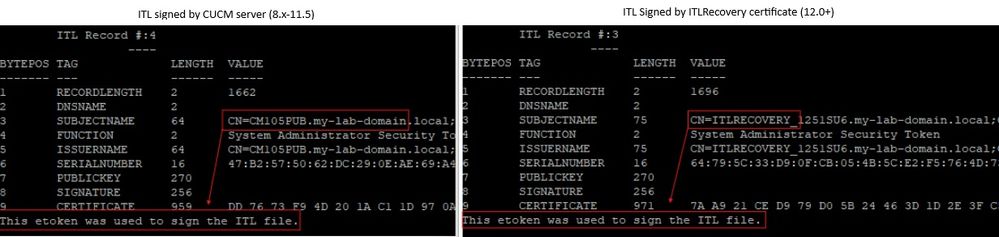

Communications Manager (CUCM) release 8.X - 11.5.X het ITL is ondertekend door het Call Manager-certificaat.

Communications Manager (CUCM) release 12.0+ het ITL is ondertekend door het ITLRecovery-certificaat.

Interactie met ITL- en CTL-bestanden

De Cisco IP-telefoon vertrouwt op het CTL-bestand om meer te weten te komen over de clusterbeveiligingsmodus (niet-beveiligde of gemengde modus). Het CTL-bestand volgt de clusterbeveiligingsmodus door het Unified Communications Manager-certificaat op te nemen in de Unified Communications Manager-record. Het ITL-bestand bevat ook de indicatie voor de clusterbeveiligingsmodus.

Vergelijking van ITL-handtekeningen

Vergelijking van ITL-handtekeningen

Installeer Real Time Monitoring Tool (RTMT)

- Download en installeer RTMT Tool van Call Manager.

- Navigeren naar Call Manager (CM) Beheer: Toepassing > Plugins > Zoeken > Unified Real-Time Monitoring Tool - Windows > Downloaden. Installeren en starten.

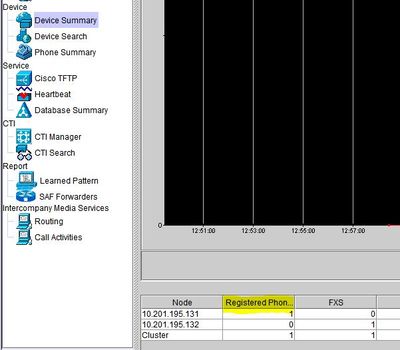

Monitorendpoints met RTMT

- Start RTMT en voer het IP-adres of de volledig gekwalificeerde domeinnaam (FQDN), en vervolgens gebruikersnaam en wachtwoord in om toegang te krijgen tot de tool:

- Selecteer het tabblad Spraak/video.

- Selecteer Apparaatoverzicht.

- In deze sectie wordt het totale aantal geregistreerde eindpunten en het aantal punten per knooppunt aangegeven.

- Controleer tijdens het opnieuw instellen van het eindpunt om registratie te garanderen voorafgaand aan het opnieuw genereren van het volgende certificaat.

Tip: het regeneratieproces van sommige certificaten kan invloed hebben op endpoints. Overweeg een actieplan na regelmatige kantooruren toe te schrijven aan het vereiste om de diensten opnieuw te beginnen en telefoons te rebooten. Controleer de telefoonregistratie via RTMT voor, tijdens en na het proces wordt ten zeerste aanbevolen. U hoeft de services alleen opnieuw te starten als de services actief zijn op de server.

Waarschuwing: endpoints die momenteel een ITL-mismatch (Bad ITL) hebben, kunnen na dit proces registratieproblemen hebben. Voor apparaten met een slechte ITL, is de schrapping van ITL op het eindpunt een typische beste praktijkenoplossing nadat het regeneratieproces wordt voltooid, en alle andere telefoons hebben geregistreerd. Gelieve te herzien specifieke telefoonmodellen op hoe te om certificaten ITL/CTL (van de Veiligheid) te schrappen.

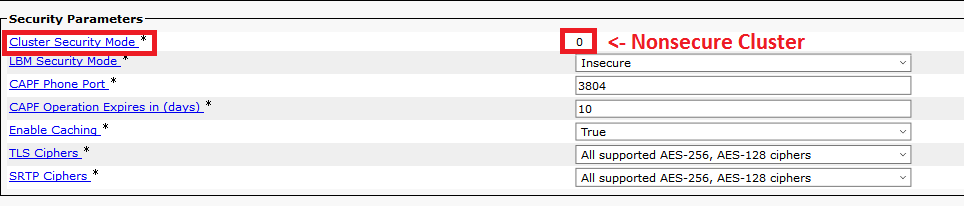

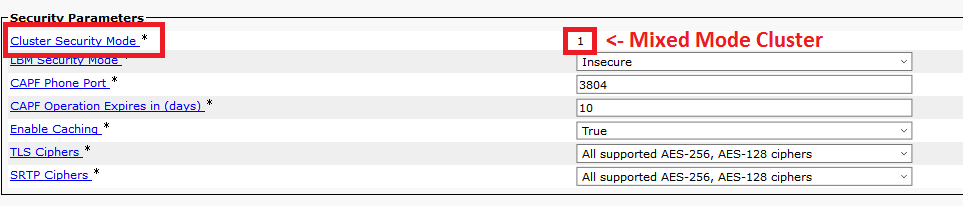

Modus voor clusterbeveiliging identificeren

- Ga naar SCM-beheer: Systeem > Enterprise Parameters > Security Parameters > Cluster Security Mode.

ITL en CTL

- Initial Trust List (ITL) bevat de certificaatrol voor Call Manager TFTP, ITLRrecovery en alle TVS-certificaten in het cluster. Het bevat ook de functie van de Volmacht van de Certificaatautoriteit (CAPF) als de dienst loopt. Beginnend in versie 12.0, wordt het ITL ondertekend door het certificaat van de Terugwinning van ITLR. U kunt dit zien door in te loggen op CLI en de opdracht in te voeren toon het. Vóór versie 12.0 werd het ITL ondertekend door het Call Manager-certificaat.

- CTL bevat vermeldingen voor System Administrator Security Token (SAST), Cisco CallManager- en Cisco TFTP-services die op dezelfde server worden uitgevoerd, CAPF, ITLR Recovery, TFTP-server(s) en Adaptieve security applicatie (ASA). TVS wordt niet vermeld in CTL. CTL wordt naar endpoints geleverd als de service, Cisco CTL Provider, actief is.

- Vanaf CUCM 14SU(3) ondersteunt Cisco CTL Provider-service niet langer CTL Tokens, en Tokenless is de standaard ondersteunde methode.

Effect door het certificaatarchief

Het is essentieel voor succesvolle systeemfunctionaliteit om alle certificaten over de CUCM-cluster te laten bijwerken. Als certificaten verlopen of ongeldig zijn, kunnen ze de normale functionaliteit van het systeem aanzienlijk beïnvloeden. De gevolgen kunnen afwijken, afhankelijk van de installatie van uw systeem. Een lijst van diensten voor de specifieke certificaten die ongeldig of verlopen zijn wordt hier getoond:

CallManager.pem

- Versleutelde/geverifieerde telefoons registreren niet.

- Trivial File Transfer Protocol (TFTP) is niet vertrouwd (telefoons accepteren geen ondertekende configuratiebestanden en/of ITL-bestanden).

- De telefoondiensten kunnen worden beïnvloed.

- Secure Session Initiation Protocol (SIP)-trunks of -media (conferentiebruggen, Media Termination Point (MTP), Xcoders, enzovoort) registreren of werken niet.

- Het AXL-verzoek mislukt.

Tomcat.pem

- Telefoons hebben geen toegang tot HTTP-services die worden gehost op de CUCM-knooppunt, zoals Corporate Directory.

- CUCM kan verschillende web problemen, zoals niet kunnen toegang tot service pagina's van andere knooppunten in het cluster.

- Extension Mobility (EM) of Extension Mobility Cross Cluster-problemen.

- Single Sign-On (SSO)

- Expressway Traversal Zone omlaag (TLS verify is ingeschakeld).

- Als Unified Contact Center Express (UCCX) is geïntegreerd, is het vanwege de beveiligingswijziging van CCX 12.5 vereist om het CUCM Tomcat-certificaat (zelf ondertekend) of het Tomcat-wortel- en tussencertificaat (voor CA ondertekend) te hebben geüpload in de UCCX tomcat-trust store, aangezien het Finesse-desktoplogins uitvoert.

CAPF.pem

- Dit certificaat wordt gebruikt om LSC uit te geven aan de endpoints (behalve online en offline CAPF-modus), telefoon VPN, 802.1x en telefoonproxy.

- Vanaf Unified Communications Manager release 11.5(1) SU1 worden alle LSC-certificaten die door CAPF-service zijn afgegeven, met een SHA-256-algoritme ondertekend.

- Installatie van verificatie en encryptie voor CTI, JTAPI en TAPI.

IPsec.pem

- Het Disaster Recovery System (DRS)/Disaster Recovery Framework (DRF) kan niet goed functioneren.

- IPsec-tunnels naar gateway (GW) of naar andere CUCM-clusters werken niet.

Trust Verification Service (TVS)

Trust Verification Service (TVS) is de belangrijkste component van Security by Default. Met TVS kunnen Cisco Unified IP-telefoons toepassingsservers, zoals EM-services, directory en MIDlet, verifiëren wanneer HTTPS is ingesteld.

TVS biedt de volgende functies:

- Schaalbaarheid - resources voor Cisco Unified IP-telefoon worden niet beïnvloed door het aantal certificaten dat moet worden vertrouwd.

- Flexibiliteit - Het toevoegen of verwijderen van vertrouwenscertificaten wordt automatisch weerspiegeld in het systeem.

- Beveiliging op standaard - Niet-media- en signaalbeveiligingsfuncties maken deel uit van de standaardinstallatie en vereisen geen tussenkomst van de gebruiker.

ITLR-herstel (Trust Verification Service)

- 8.X - 11.5 Herstel van telefoons met slecht afgestemde ITL, telefoonmigratie en EMCC naar CUCM 12.0+.

- 12.0+ Gebruikt in SSO, EMCC en primaire ondertekenaar van ITL/CTL.

- 12.5+ ITL Recovery wordt alleen gegenereerd door de Publisher.

Ondersteuning van Certificate Manager ECDSA

In Unified Communications Manager release 11.0 ondersteunt de certificaatbeheerder zowel de generatie van zelf ondertekende ECDSA-certificaten als het ECDSA-certificaat ondertekeningsverzoek (CSR). Eerdere releases van Unified Communications Manager ondersteund alleen RSA-certificaat. Vanaf Unified Communications Manager release 11.0 is echter CallManager-ECDSA-certificaat toegevoegd, samen met het bestaande RSA-certificaat.

Zowel de CallManager- als CallManager-ECDSA-certificaten delen de gemeenschappelijke opslag van het certificaatvertrouwen—CallManager-Trust. Unified Communications Manager uploadt deze certificaten naar deze vertrouwenswinkel.

Door CA ondertekend identiteitsbewijs van derden

Opmerking: derden kunnen interne certificeringsinstantie (CA) of externe bronnen zoals Go-Daddy, Verisign en anderen betekenen. Identiteitscertificaat is het servercertificaat voor de specifieke rol (Tomcat, Call Manager, enzovoort).

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser tenzij u Multi-SAN CSR maakt) begin met de uitgever, gevolgd door elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > certificaatbeheer.

- Selecteer Generate CSR.

- Selecteer de vervolgkeuzelijst Certificaatdoel en selecteer het certificaat.

- Selecteer het distributietype. Eén server of meerdere servers (SAN).

- Multi-server (SAN) bevat alle CUCM- en CUP-knooppunten in het SAN-gedeelte.

- Selecteer Generate.

- Download de CSR en geef dit door aan uw certificaatinstantie.

- Nadat u het ondertekende certificaat hebt ontvangen, kunt u de certificaten uploaden via kettingvolgorde.

- Upload de ROOT als vertrouwenscertificaat.

- Upload het tussenproduct als een vertrouwenscertificaat.

- Upload het ondertekende certificaat als het certificaattype.

- Start de juiste services die in het pop-upvenster zijn geïdentificeerd opnieuw.

Certificaatregeneratieproces

Opmerking: alle endpoints moeten worden ingeschakeld en geregistreerd voordat de certificaten worden geregenereerd. Anders, vereisen de niet aangesloten telefoons de verwijdering van ITL.

Tomcat Certificate

De regeneratie van Tomcat en Tomcat-ECDSA is identiek, inclusief de herstart van de service.

Vermeld of certificaten van derden in gebruik zijn:

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) begin met de uitgever, opgestart door elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Waarschuwen uit de kolom Beschrijving als Tomcat zelfondertekende certificaat opgewekt door systeem. Als Tomcat door een derde partij is getekend, gebruikt u de link die u hebt gekregen en voert u deze stappen uit na de Tomcat-regeneratie.

- Door derden ondertekende certificaten, raadpleeg CUCM Upload CCMAdmin Web GUI Certificates.

- Selecteer Zoeken om alle certificaten weer te geven:

- Selecteer de Find Tomcat Pem.

- Selecteer na het openen de optie Regenereren en wacht tot u het pop-upvenster Succes ziet, sluit vervolgens de pop-up of ga terug en selecteer Zoeken/lijst.

- Ga verder met elke volgende Subscriber, voer dezelfde procedure uit in stap 2 en vul alle Subscribers in uw cluster in.

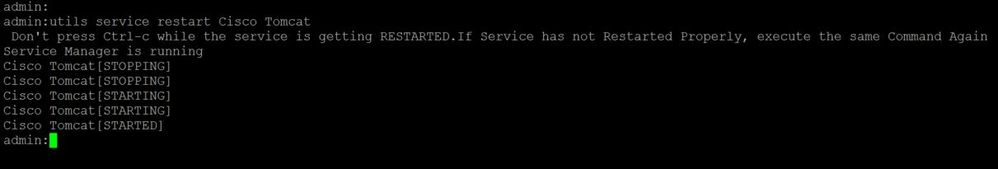

- Nadat alle knooppunten het Tomcat-certificaat opnieuw hebben gegenereerd, start u de Tomcat-service op alle knooppunten opnieuw. Begin met de uitgever, ga met de abonnees verder.

- Om Tomcat opnieuw te starten, moet u voor elke knooppunt een CLI-sessie openen en de Opdrachtbewerking voor hulpprogramma’s uitvoeren om Cisco Tomcat opnieuw op te starten.

5. Deze stappen worden, indien van toepassing, vanuit de CCX-omgeving gebruikt:

- Als zelfondertekend certificaat wordt gebruikt, uploadt u de Tomcat-certificaten van alle knooppunten van het CUCM-cluster naar Unified CCX Tomcat-vertrouwenswinkel.

- Als CA ondertekend of privé CA ondertekend certificaat wordt gebruikt, upload wortel CA certificaat van CUCM naar Unified CCX Tomcat trust store.

- Start de servers opnieuw op zoals aangegeven in het certificaat en het regeneratiedocument voor CCX.

Aanvullende referenties:

IPSEC-certificaat

Opmerking: CUCM/Instant Messaging and Presence (IM&P) voor versie 10.X, de DRF Master Agent draait op zowel CUCM Publisher als IM&P Publisher. DRF Lokale service wordt op de abonnees uitgevoerd. Versies 10.x en hoger, DRF Master Agent werkt alleen op de CUCM Publisher en DRF Local Service op CUCM Subscribers en IM&P Publisher en Subscribers.

Opmerking: het Disaster Recovery System maakt gebruik van een op SSL gebaseerde beveiligde socket Layer (Secure Socket Layer)-communicatie tussen de Master Agent en de Local Agent voor verificatie en codering van gegevens tussen de CUCM-clusterknooppunten. DRS maakt gebruik van de IPSec-certificaten voor de Public/Private Key-codering. Houd er rekening mee dat als u het bestand IPSEC truststore (hostname.pem) van de pagina Certificaatbeheer verwijdert, DRS niet werkt zoals verwacht. Als u het IPSEC-trust bestand handmatig verwijdert, moet u ervoor zorgen dat u het IPSEC-certificaat uploadt naar de IPSEC-vertrouwensopslag. Raadpleeg de Help-pagina voor certificaatbeheer in de Cisco Unified Communications Manager Security Guides voor meer informatie.

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) en begin met de uitgever, gevolgd door elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Selecteer het

IPSEC PEMcertificaat. - Selecteer na het openen Regenerate en wacht tot u het pop-upvenster Success ziet, sluit vervolgens de pop-up of ga terug en selecteer Zoeken/lijst.

- Selecteer het

- Doorgaan met volgende abonnees; dezelfde procedure uitvoeren in stap 1 en voltooien op alle abonnees in uw cluster.

- Nadat alle knooppunten het IPSEC-certificaat opnieuw hebben gegenereerd, start u de services opnieuw op.

- Navigeer naar de Publisher en Cisco Unified Service.

- Cisco Unified Service > Tools > Control Center - netwerkservices

- Selecteer Opnieuw beginnen op Cisco DRF-hoofdservice.

- Nadat het opnieuw opstarten van de service is voltooid, selecteert u Herstart op de lokale service van Cisco DRF op de uitgever, gaat u verder met de abonnees en selecteert u Herstart op de lokale service van Cisco DRF.

- Navigeer naar de Publisher en Cisco Unified Service.

Het IPSEC.pem certificaat in de uitgever moet geldig zijn en moet aanwezig zijn in alle abonnees als IPSEC truststores. Het IPSEC.pem-certificaat van de abonnee is niet in de uitgever aanwezig als IPSEC-trust in een standaardplaatsing. Om de geldigheid te verifiëren vergelijk de serienummers in het IPSEC.pem certificaat van de PUB met de IPSEC-trust in de SUBs. Ze moeten overeenkomen.

CAPF-certificaat

Opmerking: vanaf CUCM 14 is het CAPF certificaat alleen te vinden op de uitgever.

Waarschuwing: Zorg ervoor dat u hebt geïdentificeerd als uw cluster in de gemengde modus staat voordat u verdergaat. Raadpleeg het gedeelte Cluster security modus identificeren.

- Navigeer naar het Cisco Unified CM-beheer > Systeem > Enterprise-parameters.

- Controleer de sectie Security Parameters en controleer of de Cluster Security Mode is ingesteld op 0 of 1. Als de waarde 0 is, is het cluster in de niet-beveiligde modus. Als het 1 is, dan is het cluster in gemengde modus en moet u het CTL bestand bijwerken voordat de services opnieuw worden gestart. Zie Token- en Tokenless-koppelingen.

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) begin met de uitgever, dan elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Selecteer het

CAPF PEMcertificaat. - Selecteer na het openen de optie Regenereren en wacht tot u het pop-upvenster Success ziet, en sluit de optie pop-up sluiten of ga terug en selecteer Zoeken/lijst.

- Selecteer het

- Ga verder met volgende abonnees; voer dezelfde procedure uit in stap 2 en vul alle abonnees in uw cluster in.

- Als het cluster in de gemengde modus staat of de CTL wordt gebruikt voor 802.1X, moet u de CTL bijwerken voordat u verder gaat.

- Log in de CLI van de uitgever en voer de commando hulpprogramma's ctl update CTLFile.

- Reset alle versleutelde en geverifieerde telefoons zodat de CTL update van het bestand van invloed is.

- Als het cluster in de gemengde modus staat of de CTL wordt gebruikt voor 802.1X, moet u de CTL bijwerken voordat u verder gaat.

- Nadat alle knooppunten het CAPF certificaat hebben geregenereerd, start de diensten opnieuw op.

- Navigeer naar uitgever Cisco Unified Service.

- Cisco Unified Servicability > Tools > Control Center - functieservices.

- Selecteer de uitgever en selecteer Opnieuw starten op de Cisco Certificate Authority Proxy Functie Service, alleen als deze actief is.

- Navigeer naar uitgever Cisco Unified Service.

- Navigeer naar Cisco Unified Service > Tools > Control Center - Network Services.

- Begin met de uitgever, ga dan met de abonnees verder, selecteer Herstart op Cisco Trust Verification Service.

- Navigeer naar Cisco Unified Servicability > Tools > Control Center - Functieservices.

- Begin met de uitgever en ga verder met de abonnees, start Cisco TFTP Service opnieuw waar de status begint.

- Start alle telefoons opnieuw op:

- Optie 1

- Cisco Unified CM Management > Systeem > Enterprise-parameters

- Selecteer Reset (Beginwaarden) en vervolgens ziet u een pop-up met de verklaring "U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan?", selecteert u OK en vervolgens selecteert u Beginwaarden.

- Met deze methode worden ALLE componenten in Call Manager hersteld.

- Optie 2

- Cisco Unified CM-beheer > bulk-beheer > telefoons > updatetelefoons > Query

- De naam van het apparaat zoeken begint met SEP > Volgende > Reset Phones > Direct uitvoeren.

De telefoons worden nu gereset. Controleer hun acties via RTMT tool om ervoor te zorgen dat de reset succesvol was en dat apparaten zich opnieuw registreren op CUCM. Wacht tot de telefoonregistratie is voltooid voordat u doorgaat naar het volgende certificaat. Dit proces van de registratie van telefoons kan wat tijd vergen. Let op: apparaten die slechte ITL's hadden voorafgaand aan het regeneratieproces, registreren niet terug naar het cluster totdat het wordt verwijderd.

CallManager-certificaat

Het proces voor het regenereren van CallManager en CallManager-ECDSA is identiek, inclusief het opnieuw opstarten van de service.

Waarschuwing: Zorg ervoor dat u hebt geïdentificeerd als uw cluster in de gemengde modus staat voordat u verdergaat. Raadpleeg het gedeelte Cluster security modus identificeren.

Waarschuwing: regenereer CallManager.PEM- en TVS.PEM-certificaten niet tegelijkertijd in versie 8.x-11.5 of als het ITL is ondertekend door het Call Manager-certificaat. Dit veroorzaakt een onherstelbare mismatch met de geïnstalleerde ITL op endpoints die de verwijdering van ITL van ALLE endpoints in het cluster vereisen, of van DRS herstellen om de certificaatupdates opnieuw te beginnen.

- Navigeer naar de Cisco Unified CM Management > System > Enterprise Parameters:

- Controleer de sectie Security Parameters en controleer of de Cluster Security Mode is ingesteld op 0 of 1. Als de waarde 0 is, is het cluster in de niet-beveiligde modus. Als het 1 is, dan is het cluster in gemengde modus en moet u het CTL-bestand bijwerken voordat de services opnieuw worden gestart. Zie Token- en Tokenless-koppelingen.

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) begin met de uitgever, dan elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Selecteer het CallManager-pem-certificaat.

- Selecteer na het openen Regenerate en wacht tot u het pop-upvenster Success ziet, sluit vervolgens pop-up of ga terug en selecteer Zoeken/lijst.

- Ga verder met volgende abonnees; voer dezelfde procedure uit in stap 2 en vul alle abonnees in uw cluster in.

- Als het cluster in de gemengde modus staat of de CTL voor 802.1X wordt gebruikt, moet u de CTL bijwerken voordat u verder gaat.

- Log in de CLI van de uitgever en voer de commando hulpprogramma's ctl update CTLFile.

- Reset alle versleutelde en geverifieerde telefoons zodat de CTL update van het bestand van invloed is.

- Als het cluster in de gemengde modus staat of de CTL voor 802.1X wordt gebruikt, moet u de CTL bijwerken voordat u verder gaat.

- Meld u aan bij Publisher en Cisco Unified Service:

- Navigeer naar Cisco Unified Servicability > Tools > Control Center - Functieservices.

- Begin met de uitgever en ga vervolgens door met de abonnees. Start alleen Cisco CallManager Service opnieuw waar de status begint.

- Navigeer naar Cisco Unified Servicability > Tools > Control Center - Functieservices.

- Begin met de uitgever, ga dan met de abonnees verder, begin Cisco CTIM Manager Service opnieuw waar de status begint.

- Navigeer naar Cisco Unified Service > Tools > Control Center - Network Service.

- Begin met de uitgever, ga dan met de abonnees verder, start de Cisco Trust Verification Service opnieuw.

- Navigeer naar Cisco Unified Servicability > Tools > Control Center - Functieservices.

- Begin met de uitgever, ga dan met de abonnees verder, begin de Dienst van Cisco opnieuw TFTP waar de status Begonnen toont.

- Start alle telefoons opnieuw op:

- Optie 1

- Cisco Unified CM Management > Systeem > Enterprise-parameters

- Selecteer Reset (Beginwaarden) en vervolgens ziet u een pop-up met de verklaring "U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan?", selecteert u OK en vervolgens selecteert u Beginwaarden.

- Met deze methode worden ALLE componenten in Call Manager hersteld.

- Optie 2

- Cisco Unified CM-beheer > bulk-beheer > telefoons > updatetelefoons > Query

- Apparaatnaam zoeken begint met SEP > Volgende > Reset Phones > Direct uitvoeren

De telefoons worden nu gereset. Controleer hun acties via RTMT tool om ervoor te zorgen dat de reset succesvol was en dat apparaten zich opnieuw registreren op CUCM. Wacht tot de telefoonregistratie is voltooid voordat u doorgaat naar het volgende certificaat. Dit proces van de registratie van telefoons kan wat tijd vergen. Let op: apparaten die slechte ITL's hadden voorafgaand aan het regeneratieproces, registreren niet terug naar het cluster totdat ITL is verwijderd.

TV-certificaat

Waarschuwing: regenereer CallManager.PEM- en TVS.PEM-certificaten niet tegelijkertijd in versie 8.x-11.5 of als het ITL is ondertekend door het Call Manager-certificaat. Dit veroorzaakt een onherstelbare mismatch met de geïnstalleerde ITL op endpoints die de verwijdering van ITL van ALLE endpoints in het cluster vereisen, of van DRS herstellen om de certificaatupdates opnieuw te beginnen.

Opmerking: TVS authenticeert certificaten namens Call Manager. Herstel dit certificaat als laatste.

Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) begin met de uitgever, dan elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Selecteer het TVS pem Certificate.

- Selecteer na het openen de optie Regenereren en wacht tot u het pop-upvenster Success ziet, en sluit de optie pop-up of ga terug en selecteer Zoeken/lijst.

- Doorgaan met volgende abonnees; dezelfde procedure uitvoeren in stap 1 en voltooien op alle abonnees in uw cluster.

- Nadat alle knooppunten het TVS-certificaat opnieuw hebben gegenereerd, start u de services opnieuw:

- Meld u aan bij Publisher Cisco Unified Service.

- Navigeer naar Cisco Unified Service > Tools > Control Center - Network Services

- Selecteer in de uitgeverij Herstart op Cisco Trust Verification Service.

- Nadat de service is herstart, gaat u door met de abonnees en start u de Cisco Trust Verification Service opnieuw.

- Meld u aan bij Publisher Cisco Unified Service.

- Nadat alle knooppunten het TVS-certificaat opnieuw hebben gegenereerd, start u de services opnieuw:

- Begin met de publicatie of ga vervolgens door met de abonnees en start Cisco TFTP-service opnieuw op de locatie waar de status is gestart.

- Start alle telefoons opnieuw op:

- Optie 1

- Cisco Unified CM Management > Systeem > Enterprise-parameters

- Selecteer Reset (Beginwaarden) en vervolgens ziet u een pop-up met de verklaring "U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan?", selecteert u OK en vervolgens selecteert u Beginwaarden.

- Met deze methode worden ALLE componenten in Call Manager hersteld.

- Optie 2

- Cisco Unified CM-beheer > bulk-beheer > telefoons > updatetelefoons > Query

- De naam van het apparaat zoeken begint met SEP > Volgende > Reset Phones > Direct uitvoeren.

De telefoons worden nu gereset. Controleer hun acties via RTMT tool om ervoor te zorgen dat de reset succesvol was en dat apparaten zich opnieuw registreren op CUCM. Wacht tot de telefoonregistratie is voltooid voordat u doorgaat naar het volgende certificaat. Dit proces van de registratie van telefoons kan wat tijd vergen. Let op: apparaten die slechte ITL's hadden voorafgaand aan het regeneratieproces, registreren niet terug naar het cluster totdat ITL is verwijderd.

ITLR-herstelcertificaat

Opmerking: het ITLRecovery-certificaat wordt gebruikt wanneer apparaten hun vertrouwde status verliezen. Het certificaat wordt weergegeven in zowel het ITL als de CTL (wanneer de CTL-provider actief is, Cisco-bug IDCSCwf85275).

Beginnend in 12.5+, is de terugwinning van ITLR één enkel die certificaat door de uitgever wordt geproduceerd en aan de abonnees wordt verdeeld.

Als apparaten hun vertrouwensstatus verliezen, kunt u de opdracht hulpprogramma's itl reset localkey gebruiken voor niet-beveiligde clusters en de opdracht hulpprogramma's ctl reset localkey voor mix-mode clusters. Lees de beveiligingshandleiding voor uw Call Manager-versie om vertrouwd te raken met de manier waarop het ITLR-herstelcertificaat wordt gebruikt en het proces dat nodig is om de vertrouwde status te herstellen.

Als het cluster is opgewaardeerd naar een versie die een sleutellengte van 2048 ondersteunt, en de clusterservercertificaten zijn geregenereerd naar 2048, en de terugwinning van de ITLR niet is geregenereerd en momenteel een sleutellengte van 1024 heeft, is de opdracht voor herstel van het ITL mislukt en wordt de methode voor herstel van de ITLR niet gebruikt.

- Navigeer naar elke server in uw cluster (in afzonderlijke tabbladen van uw webbrowser) begin met de uitgever, dan elke abonnee. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Selecteer het ITLR-pem certificaat voor herstel.

- Selecteer na het openen de optie Regenereren en wacht tot u het pop-upvenster Success ziet, en sluit de optie pop-up of ga terug en selecteer Zoeken/lijst.

- Nadat het ITLRecovery-certificaat is geregenereerd, moeten de diensten opnieuw worden gestart.

- Als het cluster in de gemengde modus staat of de CTL voor 802.1X wordt gebruikt, moet u de CTL bijwerken voordat u verder gaat.

- Log in de CLI van de uitgever en voer de commando hulpprogramma's ctl update CTLFile.

- Reset alle versleutelde en geverifieerde telefoons zodat de CTL update van het bestand van invloed is.

- Inloggen bij uitgever

Cisco Unified Serviceability.- Navigeer naar Cisco Unified Service > Tools > Control Center - Network Services.

- Selecteer in de uitgeverij de optie Opnieuw starten op de Cisco Trust Verification Service.

- Nadat de service is herstart, gaat u door met de abonnees en start u de Cisco Trust Verification Service opnieuw.

- Als het cluster in de gemengde modus staat of de CTL voor 802.1X wordt gebruikt, moet u de CTL bijwerken voordat u verder gaat.

- Begin met de uitgever, ga dan met de abonnees verder, begin de Dienst van Cisco opnieuw TFTP waar de status Begonnen toont.

- Start alle telefoons opnieuw op:

- Optie 1

- Cisco Unified CM Management > Systeem > Enterprise-parameters

- Selecteer Reset (Beginwaarden) en vervolgens ziet u een pop-up met de verklaring "U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan?", selecteert u OK en vervolgens selecteert u Beginwaarden.

- Met deze methode worden ALLE componenten in Call Manager hersteld.

- Optie 2

- Cisco Unified CM-beheer > bulk-beheer > telefoons > updatetelefoons > Query

- De naam van het apparaat zoeken begint met SEP > Volgende > Reset Phones > Direct uitvoeren.

Verlopen vertrouwenscertificaten verwijderen

Waarschuwing: het verwijderen van een certificaat kan gevolgen hebben voor de werking van het systeem. Het kan ook een certificaatketting breken als het certificaat deel uitmaakt van een bestaande keten. Controleer deze relatie aan de hand van de gebruikersnaam en onderwerpnaam van de relevante certificaten in het venster Certificaatlijst.

Opmerking: een betrouwbaar certificaat is het enige type certificaat dat u kunt verwijderen. U kunt geen zelfondertekend certificaat verwijderen dat door uw systeem is gegenereerd. Identificeer de vertrouwenscertificaten die moeten worden verwijderd, niet langer nodig zijn of verlopen zijn. Verwijder de vijf basiscertificaten die CallManager.pem, tomcat.pem, ipsec.pem, CAPF.pem en TVS.pem bevatten niet. Vertrouwenscertificaten kunnen indien nodig worden verwijderd. De volgende dienst die herstart is ontworpen om informatie van erfeniscertificaten binnen die diensten te wissen.

- Navigeer naar Cisco Unified Service > Tools > Control Center - Network Services.

- Selecteer in de vervolgkeuzelijst de CUCM Publisher.

- Voor CUCM 11.5 en lager:

- Selecteer Kennisgeving stop-certificaatwijziging. Deze eis is niet nodig voor CUCM versie 12.0 en hoger.

- Herhaal dit voor elke Call Manager-knooppunt in uw cluster.

- Als u een IMP-server hebt:

- Selecteer in het vervolgkeuzemenu één voor één uw IMP-servers en selecteer Stop Platform Management Web Services en Cisco Intercluster Sync Agent. Deze eis is niet nodig voor IMP versie 12.0 en hoger.

- Selecteer in de vervolgkeuzelijst de CUCM Publisher.

- Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoeken.

- Vind de verlopen vertrouwenscertificaten. (Voor versies 10.X en hoger kunt u filteren op Vervaldatum. Voor versies lager dan 10.0 dient u de certificaten handmatig te identificeren of de RTMT-waarschuwingen indien ontvangen te gebruiken.)

- Hetzelfde vertrouwenscertificaat kan in meerdere knooppunten worden weergegeven. Het moet van elk knooppunt afzonderlijk worden verwijderd.

- Selecteer het certificaat dat moet worden verwijderd (afhankelijk van uw versie, krijgt u een pop-up of u navigeerde naar het certificaat op dezelfde pagina)

- Selecteer Verwijderen. (U krijgt een pop-up die begint met "u staat op het punt dit certificaat permanent te verwijderen".)

- Selecteer OK.

- Herhaal het proces voor elk vertrouwenscertificaat dat moet worden verwijderd.

- Na voltooiing moeten de diensten die rechtstreeks verband houden met de verwijderde certificaten worden hervat. U hoeft de telefoons in deze sectie niet opnieuw op te starten. Call Manager en CAPF kunnen invloed hebben op endpoints.

- Tomcat-trust: herstart Tomcat Service via opdrachtregel (zie Tomcat-sectie).

- CAPF-trust: herstart de functie Cisco Certificate Authority Proxy (zie CAPF-sectie). Start de eindpunten niet opnieuw op.

- CallManager-trust: CallManager Service/CTIM Manager (zie CallManager-sectie). Start de eindpunten niet opnieuw op.

- Effecten op eindpunten en oorzaken opnieuw beginnen.

- IPSEC-trust: Lokale DRF

Master/DRF (zie IPSEC-sectie). - TVS (Zelfondertekend) heeft geen vertrouwenscertificaten.

- Voorheen gestopt met herstarten van services in stap 1.

Verificatie

Voor deze configuratie is geen verificatieprocedure beschikbaar.

Problemen oplossen

Er zijn geen procedures voor probleemoplossing beschikbaar voor deze configuratie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

30-Oct-2024 |

Bijgewerkte machinevertaling, stijlvereisten en opmaak. |

3.0 |

28-Sep-2022 |

Bijgewerkt |

2.0 |

16-Sep-2022 |

Opnieuw gepubliceerd. |

1.0 |

03-Apr-2019 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ken RyderTechnisch adviseur-engineer

- Danny DuranProjectmanager

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback