Inleiding

Dit document beschrijft de functie Single Sign On (SSO) voor Operating System (OS) Admin and Disaster Recovery System (DRS), die is geïntroduceerd in Cisco Unified Communications Manager (CUCM) versie 12.0 en hoger.

CUCM-versies eerder dan 12.0 ondersteunen SSO alleen voor CM-beheer, -onderhoudbaarheid en -rapportagepagina's. Deze eigenschap helpt de beheerder om snel door verschillende componenten te navigeren en een betere gebruikerservaring te hebben. Er is een optie om de herstel-URL ook te gebruiken in het geval SSO-einden voor OS Admin en DRS.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van CUCM versie 12.0 en hoger.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Call Manager (CCM) versie 12.0.1.21900-7.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Om SSO voor OS Admin en DRS in te schakelen, moet SSO al zijn ingeschakeld voor CM Administration login. Daarnaast vereist het ook gebruikers op platformniveau, die een nieuwe gebruiker of een bestaande gebruiker kunnen zijn.

Bestaande OS Admin-gebruiker gebruiken

De platformgebruiker die op het moment van installatie is gemaakt, kan worden geconfigureerd voor de SSO-aanmelding van OS Admin en DRS-componenten. Het enige vereiste in dit geval is dat dit platform gebruiker ook moet worden toegevoegd in de Active Directory (AD) waartegen Identity Provider (IDP) is geauthenticeerd.

Nieuwe gebruiker gebruiken

Voltooi deze stappen om een nieuwe gebruiker voor SSO OS Admin en DRS login in te schakelen:

Stap 1. Maak een nieuwe gebruiker met voorrecht niveau 1/0 van de CLI-toegang van Publisher.

Om een nieuwe gebruiker te creëren, is platform 4 level toegang vereist die wordt bezeten door de platformgebruiker die op het moment van installatie wordt gecreëerd.

Niveau 0 voorrecht geeft alleen leestoegang tot de Gebruiker, terwijl niveau 1 zowel lees- als schrijftoegang geeft.

admin:set account name ssoadmin

Privilege Levels are:

Ordinary - Level 0

Advanced - Level 1

Please enter the privilege level :1

Allow this User to login to SAML SSO-enabled system through Recovery URL ? (Yes / No) :yes

To authenticate a platform login for SSO, a Unique Identifier (UID) must be provided that identifies this user to LDAP (such as sAMAccountName or UPN).

Please enter the appropriate LDAP Unique Identifier (UID) for this user:[ssoadmin]

Storing the default SSO UID value as username

Please enter the password :********

re-enter to confirm :********

Account successfully created

De hier gebruikte Unieke Identificatie (UID) kan elke waarde krijgen die IdP in zijn assertierespons verstrekt of het leeg laat. Als het leeg wordt gelaten, dan gebruikt CUCM userid als UID.

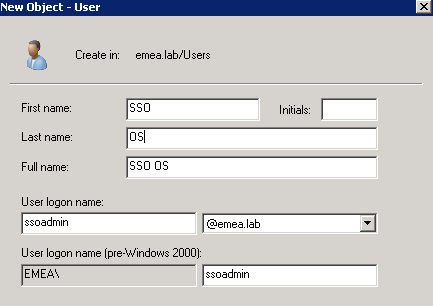

Stap 2. Voeg een gebruiker toe met dezelfde gebruikersnaam als eerder in de AD-server waarmee IDp wordt geverifieerd, zoals in de afbeelding wordt weergegeven.

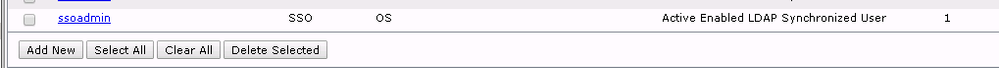

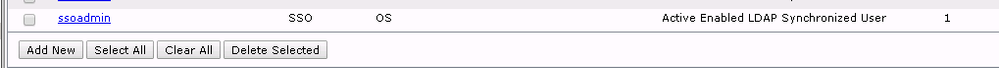

Stap 3. Sync van de Lichtgewicht Directory Access Protocol (LDAP) server is ook vereist zodat nieuwe gebruiker wordt ingevuld in CUCM zoals in het beeld wordt getoond.

Stap 4. Wachtwoord opnieuw instellen (via CLI opnieuw) is vereist voor de gebruiker die na de toevoeging aan de AD is gemaakt.

login as: ssoadmin

ssoadmin@10.106.96.92's password:

WARNING: Your password has expired.

You must change your password now and login again!

Changing password for user ssoadmin.

Changing password for ssoadmin.

(current) UNIX password:

New password:

Re-enter password:

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

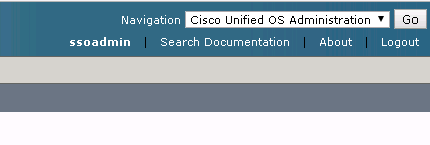

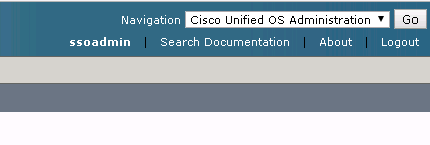

Zodra de SSO met succes is ingeschakeld voor OS Admin en DRS, moet de aanmelding werken met de referenties van de AD voor de gebruiker die eerder is gemaakt en zoals in de afbeelding wordt weergegeven.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Feedback

Feedback