Configureren en probleemoplossing bij het samenvoegen van clusters voor ILS

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de mogelijke configuratiemethoden beschreven om zich aan te sluiten bij clusters voor Intercluster Upload Service (ILS) ook loganalyse om elke methode problematisch te maken.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Unified Communications Manager (CUCM) versie 11.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

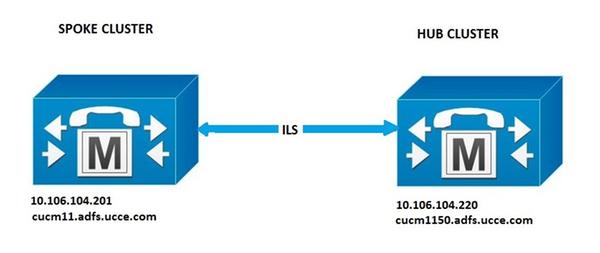

Netwerkdiagram

Configuraties

Methode 1. Gebruik van wachtwoordverificatie tussen clusters

Meld u aan bij de CUCM-beheerpagina en navigeer naar geavanceerde functies > ILS-configuratie.

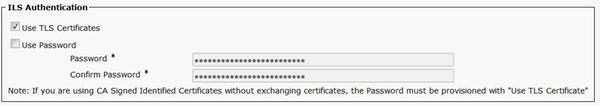

Controleer in het venster ILS Configuration het dialoogvenster Wachtwoord gebruiken.

De wachtwoorden beheren en vervolgens op Opslaan. Het wachtwoord moet voor alle clusters in het ILS-netwerk gelijk zijn.

Methode 2. Gebruik van TLS-verificatie tussen clusters

Om deze methode te gebruiken, zorg ervoor dat alle clusters die deel uitmaken van het ILS Network de externe clusters Tomcat-certificaten in zijn tomcat-trust hebben geïmporteerd.

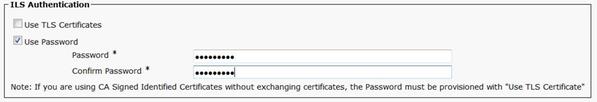

In CUCM-beheer, navigeer naar geavanceerde functies > ILS-configuratie. Controleer in het venster ILS-configuratie het dialoogvenster TLS-certificaten gebruiken onder de LIS-verificatie.

Methode 3. Gebruik TLS met wachtwoordverificatie tussen de clusters.

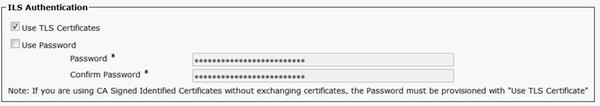

Het voordeel van deze methode is dat het niet nodig is om de Tomcat-certificaten tussen de clusters over te brengen om de TLS-verbinding tot stand te brengen indien deze door de externe certificaatinstantie (CA) is ondertekend. Deze methode is beschikbaar via CUCM 11.5 en hoger.

Om deze methode te gebruiken, zorg ervoor dat alle clusters die deel uitmaken van het ILS-netwerk, de tomatecertificaten hebben die door een externe CA zijn ondertekend en het wortelcertificaat van deze CA in het kartelpunt aanwezig is. Het wachtwoord moet ook voor alle clusters in het ILS-netwerk gelijk zijn.

In CUCM-beheer, navigeer naar geavanceerde functies > ILS-configuratie onder ILS-verificatie, controleer het vakje TLS-certificaten gebruiken en Wachtwoord gebruiken.

Methode 4. Naar TLS-verificatie overschakelen nadat het cluster met wachtwoordverificatie is verbonden.

Dit is een andere manier om TLS te gebruiken zonder het invoeren van de Tomcat-certificaten tussen de clusters te overschrijden, indien het door externe CA is ondertekend. Dit is handig voor CUCM-versies eerder dan 11.5 waar methode 3 niet wordt ondersteund.

Om deze methode te gebruiken, zorg ervoor dat alle clusters die deel uitmaken van het ILS-netwerk, de tomatecertificaten hebben die door een externe CA zijn ondertekend en het wortelcertificaat van deze CA in het kartelpunt aanwezig is.

Doe mee met het cluster door de wachtwoordverificatie te gebruiken. In Cisco Unified CM-beheer navigeer naar geavanceerde functies > ILS-configuratie. Controleer onder ILS-verificatie het vakje Wachtwoord voor gebruik. Wachtwoorden beheren. Klik op Opslaan.

Het wachtwoord moet hetzelfde zijn in client- en serverzijde op het moment dat u bij de cluster gaat.

Nadat de verbinding tot stand is gebracht, wijzigt u de authenticatiemethode in TLS. Raadpleeg bij CUCM-beheer geavanceerde functies > ILS-configuratie. Controleer in het venster ILS Configuration het aankruisvakje Use TLS Certificates onder ILS Authentication.

Verifiëren

Succesvolle registratie is te zien onder ILS-clusters en uitgebreide kiesschema's in geïmporteerde Catalyst

Geavanceerde functies > ILS-configuratie

Remote-clusterdetails zijn vermeld met behulp van opdrachtregel sql selecteert * uit afstandsbediening

Problemen oplossen

Stel het debug-spoorniveau voor Cisco Intercluster Upload Service in op gedetailleerd.

Plaats van het spoor: activelog/cm/spoor/ils/sdl/sdl

De loganalyse voor Success and Failscenario's voor elke ILS-registratiemethode wordt met een voorbeeld uitgelegd.

Log analyse voor ILS-registratie voor methode 1

Spraakregisters met succes naar de hub met behulp van wachtwoordverificatie tussen de clusters

Log site op hub:

00154617.001 |16:58:42.888 |AppInfo |IlsD IlsHandler: Ils::wait_SdlConnectionInd(): New connection accepted. DeviceName=, TCPPid = [1.600.13.5], IPAddr=10.106.104.201, Port=37816, Controller=[1,20,1] 00154617.002 |16:58:42.888 |AppInfo |IlsD Ils::ConnectInd TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.201:37816), LocalIP/Port(10.106.104.220:7502) (10.106.104.201:37816) 00154618.012 |16:58:42.889 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.201:37816), LocalIP/Port(10.106.104.220:7502) TLSReq(f) established

Logfragment uit Spoke:

00145095.017 |16:58:42.878 |AppInfo |IlsD Ils::ConnectReq(): Requesting Connection to IpAddr(10.106.104.220), IpPort(7502), TLSReq(f) 00145095.018 |16:58:42.878 |AppInfo |IlsD Ils::ConnectReq() Pub IP/Port(10.106.104.220:7502) Pri IP/Port(:7502) TLSReq(false) 00145095.024 |16:58:42.879 |AppInfo |IlsD Ils::processConnectReq Initiating non-TLS Connection 00145096.001 |16:58:42.881 |AppInfo |IlsD Ils::ConnectRes() appCorr(1029) TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.220:7502), LocalIP/Port(10.106.104.201:37816) TLSReq(f) found 00145096.002 |16:58:42.881 |AppInfo |IlsD DEBUG(0000FA0E): Client Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7502) TLSReq(f) succeeded 00145097.010 |16:58:42.896 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.220:7502), LocalIP/Port(10.106.104.201:37816) TLSReq(f) established

Gesprek naar probeert om te registreren op hub, maar deze fout is het gevolg van de wachtwoordfout

DecryptData mislukt en ILSPwdVerificatieHet mislukte alarm in de Hub logs wijst op de mismatch van het wachtwoord.

Logfragment van Hub:

00155891.005 |17:25:26.197 |AppInfo |IlsD IlsHandler: wait_SdlDataInd EncrUtil::decryptData failed. DeviceName=, TCPPid = [1.600.13.7], IPAddr=10.106.104.201, Port=40592, Controller=[1,20,1] 00155891.006 |17:25:26.197 |AppInfo |IlsD wait_SdlDataInd sending ILSPwdAuthenticationFailed alarm with IPAddress= 10.106.104.201; mAlarmedConnections count= 1

Opmerking: De fout is ook in de rest van de methoden hetzelfde als wanneer de verbinding niet goed verloopt vanwege een foutief wachtwoord.

Log analyse voor ILS-registratie voor methode 2

Spoelregisters met succes naar de hub met behulp van TLS-verificatie

Logfragment van Hub:

00000901.001 |15:46:27.238 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are in certificate store 00000902.008 |15:46:27.240 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 17, 4]), PeerIP/Port(10.106.104.201:60938), LocalIP/Port(10.106.104.220:7501) TLSReq(t) established

Log Snippet van Spoke:

00000646.001 |15:46:27.189 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are in certificate store 00000647.006 |15:46:27.199 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 17, 3]), PeerIP/Port(10.106.104.220:7501), LocalIP/Port(10.106.104.201:36115) TLSReq(t) established

Verbinding mislukt omdat het Tomcat-certificaat van de hub niet in Spoke wordt geïmporteerd

Log van Spoke geeft aan dat de certificaatverificatie voor de hub is mislukt.

Logfragment uit Spoke:

00001821.000 |16:34:01.765 |AppInfo |[1, 600, 17, 5]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00001822.000 |16:34:01.765 |AppInfo |[1, 600, 17, 5]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501 00001827.002 |16:34:01.766 |AppInfo |IlsD Ils::wait_SdlConnectErrRsp sending ILSTLSAuthenticationFailed alarm with Cluster1 = 10.106.104.220; mAlarmedConnections count= 1 00001827.004 |16:34:01.770 |AppInfo |IlsD ERROR(000005C9): Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7501) TLSReq(t) failed, ConnReason(1)

Verbinding mislukt, omdat het Tomcat-certificaat van de slang niet in de hub wordt geïmporteerd

Logs vanaf de hub geven aan dat de verbinding is gesloten als noch Certificaat van de Spoke in de lokale winkel, noch FQDN in de peer info vector.

Log site op hub:

00003366.001 |17:06:30.877 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00003366.002 |17:06:30.877 |AppInfo |IlsD Ils::VerifyCertificateInfo(): certificate is not in the local store and the FQDN (cucm11.adfs.ucce.com) is not in the peer info vector, closing the connection 00003366.003 |17:06:30.877 |AppInfo |IlsD Ils::VerifyCertificateInfo(): sending ILSTLSAuthenticationFailed alarm for Cluster1= cucm11.adfs.ucce.com; mAlarmedConnections count= 1 00003366.004 |17:06:30.882 |AppInfo |IlsD IlsHandler: Close Req. DeviceName=, TCPPid = [1.600.17.16], IPAddr=10.106.104.201, Port=39267, Controller=[1,20,1

Log analyse voor ILS-registratie voor methode 3

Spraakregisters met succes naar de hub met behulp van TLS met wachtwoordverificatie

Logfragment van Hub:

00000211.001 |08:06:58.798 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000211.002 |08:06:58.798 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are not in certificate store but Root CA signed certs are uploaded locally 00000212.001 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 163 succedded 00000212.002 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 165 succedded 00000212.003 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 168 succedded 00000212.004 |08:06:58.803 |AppInfo |EncrUtil decryptData: inlen 1956, outlen 1949 succeed 00000212.012 |08:06:58.804 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 17, 1]), PeerIP/Port(10.106.104.201:56181), LocalIP/Port(10.106.104.220:7501) TLSReq(t) established

Logfragment uit Spoke:

00000064.000 |08:06:58.802 |SdlSig |SdlConnectRsp |wait |Ils(1,600,20,1) |SdlSSLTCPConnection(1,600,17,1) |1,600,16,1.1^*^* |*TraceFlagOverrode 00000064.001 |08:06:58.802 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000064.002 |08:06:58.802 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are not in certificate store but Root CA signed certs are uploaded locally. 00000064.004 |08:06:58.802 |AppInfo |IlsD DEBUG(00000407): Client Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7501) TLSReq(t) succeeded 00000065.010 |08:06:58.812 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 17, 1]), PeerIP/Port(10.106.104.220:7501), LocalIP/Port(10.106.104.201:56181) TLSReq(t) established

Verbinding mislukt omdat het Tomcat-certificaat van de zak zelf is ondertekend

Logs op Hub geven aan dat de verificatie van het certificaat is mislukt voor het zelfgetekende certificaat van de pagina.

Log site op hub:

00000103.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.201:52124 00000104.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.201:52124 00000106.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - TLS protocol error(ssl reason code=internal error [68]),lib=SSL routines [20],fun=SSL_clear [164], errno=0 for 10.106.104.201:52124

Verbinding mislukt omdat het Tomcat-certificaat van de hub zelf is ondertekend

Logs vanuit Spoke duiden erop dat de certificaatverificatie niet is uitgevoerd voor een zelfondertekend certificaat van de hub.

Log Snippet van Spoke:

00000064.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00000065.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501 00000067.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - TLS protocol error(ssl reason code=bad message type [114]),lib=SSL routines [20],fun=ssl3_get_server_hello [146], errno=0 for 10.106.104.220:7501

Opmerking: De fout die in dit geval te zien is, is ook dezelfde als beide hub en spraken zichzelf hebben getekend.

Log analyse voor ILS-registratie voor methode 4

Spoke Registers succesvol naar de hub wanneer het overschakelen naar TLS Automation van de gevestigde verbinding met behulp van Wachtwoordverificatie.

FQDN van het afstandscluster dat in PeerInfoVector wordt gepresenteerd aangezien de verbinding reeds met de methode van wachtwoordauthenticatie wordt gevestigd. Bij het overschakelen op TLS van een methode voor wachtwoordverificatie "X509_STORE_get_by_subject faalde" wordt de fout in de logbestanden afgedrukt, aangezien het certificaat niet wordt geïmporteerd. Maar de verbinding werd nog steeds geaccepteerd met TLS omdat "FQDN zich in PeerInfoVector bevindt".

Logfragment van Hub:

00000169.001 |19:41:50.255 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000169.002 |19:41:50.255 |AppInfo |IlsD Ils::VerifyCertificateInfo(): FQDN is in PeerInfoVector 00000169.003 |19:41:50.255 |AppInfo |IlsD IlsHandler: Ils::wait_SdlConnectionInd(): New connection accepted. DeviceName=, TCPPid = [1.600.17.1], IPAddr=10.106.104.201, Port=51887, Controller=[1,20,1]

Logfragment uit Spoke:

00000072.001 |19:41:50.257 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000072.002 |19:41:50.257 |AppInfo |IlsD Ils::VerifyCertificateInfo(): FQDN is in PeerInfoVector

Verbinding faalt omdat hub zichzelf heeft ondertekend wanneer u overschakelt naar TLS-verificatie vanuit de ingestelde verbinding met behulp van wachtwoordverificatie.

Logs van Spoke duiden op een fout in de certificaatcontrole voor het zelfondertekend certificaat van de hub.

Logfragment uit Spoke:

00000151.000 |12:29:18.600 |AppInfo |[1, 600, 17, 2]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00000152.000 |12:29:18.600 |AppInfo |[1, 600, 17, 2]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501

Verbinding mislukt omdat Spoke een zelfondertekend certificaat heeft bij overschakeling op TLS-verificatie vanuit de ingestelde verbinding met behulp van wachtwoordverificatie.

Aantekeningen op een hub geven aan dat de verificatie niet is uitgevoerd voor een zelfondertekend certificaat van de slang

Logfragment van Hub:

00000089.000 |09:32:27.365 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.201:41295 00000090.000 |09:32:27.365 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.201:41295

Bijgedragen door Cisco-engineers

- Jebin Joseph KalaritharaCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback