Configureer één SAML-verbinding/overeenkomst per cluster met ADSL versie 2.0

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de verbinding/overeenkomst per cluster met Active Directory Federation Service (AD FS) kunt configureren (SAML) Identity Provider (IDP).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Communications Manager (CUCM) 11.5 of hoger

- Cisco Unified Communications Manager IM and Presence versie 11.5 of hoger

- Active Directory Federation Service versie 2.0

Gebruikte componenten

De informatie in dit document is gebaseerd op deze softwareversies:

- Active Directory Federation Service versie 2.0 als IDP

- Cisco Unified Communications Manager versie 11.5

- Cisco IM and Presence Server versie 11.5

Achtergrondinformatie

Voor SAML SSO moet een vertrouwenscirkel zijn tussen de serviceproviders (SP) en de IDP. Dit vertrouwen wordt gecreëerd als onderdeel van SSO Enablement, wanneer trust (metagegevens) wordt uitgewisseld. Download de metagegevens van CUCM en uploadt deze naar IDP, en download de metagegevens van IDP eveneens en uploadt deze naar CUCM.

Eerder CUCM 11.5, het oorsprong knooppunt, genereert het metagegevensbestand en verzamelt ook de metagegevensbestanden van andere knooppunten in het cluster. Het voegt alle metagegevensbestanden aan één zip-bestand toe en legt deze vervolgens voor aan de beheerder. Administrator moet dit bestand opheffen en alle bestanden op de IDP zetten. Bijvoorbeeld, 8 metagegevensbestanden voor een 8 knooppunt cluster.

Eén SAML IDP-verbinding/overeenkomst per clusterfunctie wordt geïntroduceerd vanaf 11.5. Als onderdeel van deze functie genereert CUCM één metagegevensbestand voor serviceproviders voor alle CUCM- en IMP-knooppunten in de cluster. Het nieuwe naamformaat voor het metagegevensbestand is <hostname>-single-agreement.xml

Eén knooppunt maakt de metagegevens en duwt het naar andere SP-knooppunten in de cluster. Dit maakt het mogelijk voorzieningen, onderhoud en beheer te vergemakkelijken. Bijvoorbeeld, 1 meta-gegevensbestanden voor een 8 knooppunt cluster.

Het cluster brede metagegevensbestand maakt gebruik van een multiserver-to-cat-certificaat dat garandeert dat het sleutelpaar ook wordt gebruikt voor alle knooppunten in de cluster. Het metagegevensbestand heeft ook een lijst van Assertion Consumer Service (ACS) urls voor elke knooppunten in het cluster.

CUCM en Cisco IM and Presence versie 11.5 Ondersteunt zowel de SSO-modellen, de clusterbrede (één metagegevensbestand per cluster) en per knooppunt (bestaand model).

Dit document beschrijft hoe de clusterbrede modus van de SAML SER met AD FS 2.0 moet worden configureren.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Stap 1: Exporteren van SP-metagegevens uit CUCM

Open een webbrowser, logt u in bij CUCM als beheerder en navigeer naar Systeem > SAML Single Sign On.

Standaard wordt Cluster Wide radioknop geselecteerd. Klik op Exporteren alle metagegevens. Het metagegevensbestand dat aan de beheerder wordt gepresenteerd onder de naam <hostname>-single-agreement.xml

Stap 2: IDP-metagegevens van AD FS downloaden

Raadpleeg de link https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml om IDP-metagegevens te downloaden

Stap 3. Voorziening-ID

Zoals in de afbeelding wordt getoond, navigeer dan naar AD FS 2.0 Management/Trust Relation Ships/Relying Party trust. Klik op Add Relying Party Trust.

De wizard Vertrouwend maken wordt toegevoegd zoals in de afbeelding weergegeven. Klik nu op Start.

Klik de invoergegevens over het vertrouwen van een partij in een bestand aan. Bladeren de SP-metadata die zijn gedownload van de CUCM SAML SSO Configuration Pagina. Klik vervolgens op Volgende, zoals in de afbeelding weergegeven:

Typ de naam van het display en eventuele opmerkingen voor de betrokken partij. Klik op Volgende., zoals in de afbeelding wordt weergegeven:

Selecteer Toestaan alle gebruikers van deze vertrouwende partij om alle gebruikers toe te staan om deze vertrouwende partij te benaderen en klik vervolgens op Volgende, zoals in de afbeelding:

Onder Ready to Add Trust pagina, kunt u de instellingen voor het Relying Party Trust bekijken, die is geconfigureerd. Klik nu op Volgende, zoals in de afbeelding wordt weergegeven:

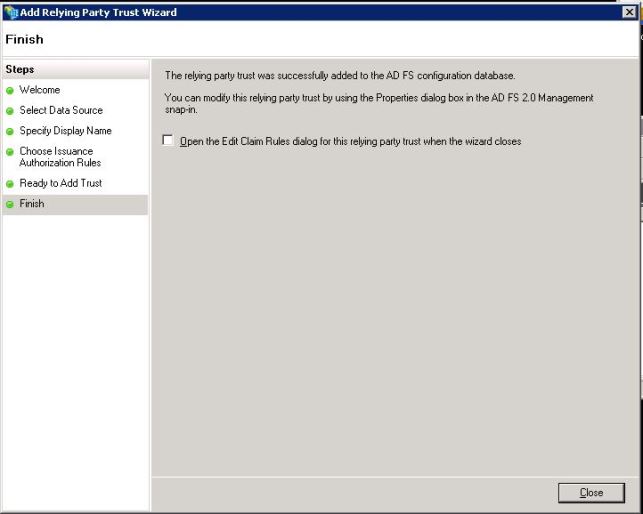

Finish Page bevestigt dat het vertrouwen van een betrouwbare partij met succes is toegevoegd aan de AD FS configuratie Database. Schakel het vakje uit en klik op Sluiten, zoals in de afbeelding wordt weergegeven:

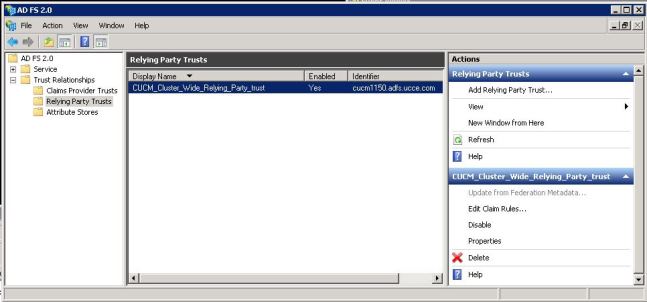

Klik met de rechtermuisknop op de vertrouwenwekkende stoffen van de Betrouwer en klik op Bewerken in de afbeelding.

Klik nu op Add Rule ., zoals getoond in de afbeelding:

Wanneer de regel Eis toevoegen Omzetten wordt geopend, klikt u op Volgende met de standaardclaimregelsjabloon Verzend LDAP-kenmerken als claims, zoals in de afbeelding wordt weergegeven:

Klik op Claim Rule zoals getoond in deze afbeelding. LDP-kenmerk moet overeenkomen met de LPDP-kenmerk in de configuratie van de LMBP-map in de CUCM. Uitgaande claim type als uid beheren. Klik op Voltooien, zoals in de afbeelding wordt weergegeven:

Voeg de aangepaste regel toe voor het vertrouwende partij. Klik op Toevoegen. Selecteer Vorderingen verzenden met behulp van een Aangepaste regel en klik vervolgens op Volgende, zoals in de afbeelding:

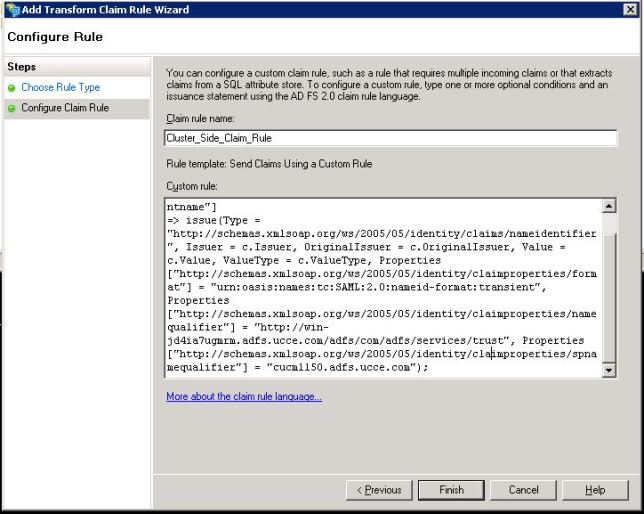

In het configureren van de regel typt u een naam van de regel van de claim en kopieert u vervolgens de regel van de claim in het veld Aangepaste regel in het veld Aangepaste regel in de wizard die de naam en de SPANNER-kwaliteit wijzigt in de regel van de claim. Klik op Voltooien. zoals in de afbeelding wordt weergegeven:

Eis:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/adfs/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<Entity ID in the SP Metadata>"); Entity ID = Open the SP metadata and check the Entity ID. Basically, its the CUCM Publisher’s FQDN.

Zoals in de afbeelding wordt weergegeven, klikt u op Toepassen en vervolgens OK.

Stap 4: SAML SSO inschakelen

Open een webbrowser, logt u in bij CUCM als beheerder en navigeer naar Systeem > SAML Single Sign On.

Standaard wordt Cluster Wide radioknop geselecteerd. Klik op SSO inschakelen zoals in de afbeelding:

Zoals in de afbeelding wordt getoond, waarschuwt het pop-up de waarschuwing voor het opnieuw opstarten van een webserver en informatie om de clusterbrede SAML SSO of Per-Node SAML SSO naar gelang idp te kiezen. Klik op Doorgaan.

De criteria om voor een Cluster-brede SSO beschikbaar te maken zijn dat u een multiserver-tomatecertificaat moet hebben dat al is ingevoerd. Klik op Test voor Multi-Server om certificaat te verkrijgen, zoals in de afbeelding wordt getoond:

Zodra dit bevestigd is, hebben alle knooppunten een multi-server certificaat weergegeven en hebben alle knooppunten een multi-server certificaat en klikt u vervolgens op Volgende, zoals in de afbeelding:

Klik op Volgende zoals in de afbeelding.

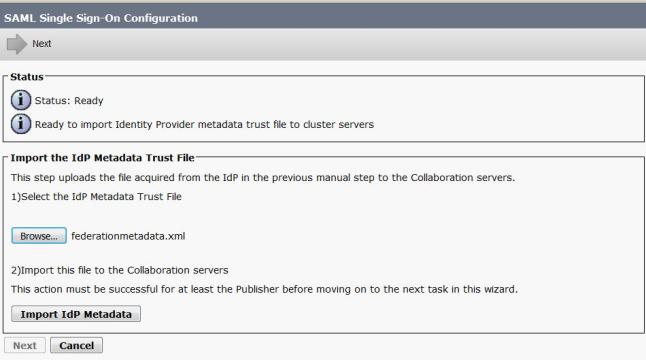

Bladeren en selecteer de gedownload IDP-metadata. Klik op de Metagegevens van IDP importeren, zoals in de afbeelding wordt getoond:

De pagina bevestigt dat Importeren voor alle servers is gelukt en vervolgens op Volgende klikt, zoals in de afbeelding:

Zoals in de afbeelding wordt getoond, klikt u op Volgende, aangezien de SSP-metagegevens al zijn geëxporteerd vanuit de oorspronkelijke SAML SETH-configuratiescherm.

CUCM moet in sync zijn met de LDAP-map. De wizard geeft de geldige beheerder aan die in de LDAP-map is ingesteld. Selecteer de gebruiker en klik op Test SSO uitvoeren, zoals in de afbeelding:

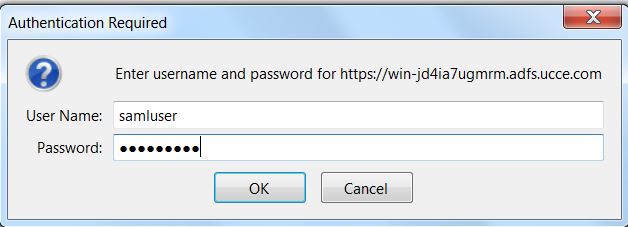

Voer, zoals in de afbeelding, de gebruiker-ID en het bijbehorende wachtwoord in nadat deze is gevraagd.

De pop-up, zoals in de afbeelding wordt getoond bevestigt dat de test succesvol is.

Zoals in de afbeelding wordt weergegeven, klikt u op Voltooien om de configuratie voor het inschakelen van de SSO te voltooien.

De pagina in de afbeelding bevestigt dat het SAML SSO-instelproces op alle servers is gestart.

Log in op CUCM met SAML SSO-referenties. Navigeer naar Systeem > SAML single aanmelding. Klik op SSO Test om andere knooppunten in de cluster te testen, zoals in de afbeelding:

Verifiëren

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

Controleer of de SSO-test succesvol is voor de knooppunten die zijn geactiveerd met de SAML SSO. Blader naar systeem > SAML single aanmelding. Een succesvolle SSO-test toont de status die is goedgekeurd.

Nadat het SAML SSP-systeem is geactiveerd, worden de geïnstalleerde toepassingen en de Platform-toepassingen vermeld voor de CUCM-inlogpagina, zoals in deze afbeelding wordt weergegeven.

Nadat de SAML SSO is geactiveerd, worden de geïnstalleerde toepassingen en de Platform-toepassingen vermeld voor IM and Presence inlogpagina, zoals in deze afbeelding wordt weergegeven:

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Om de SSO-logbestanden te debug in te stellen, gebruikt u de opdracht om BEELDNIVEAU DEBUG in te stellen

Verzamel de SSO-bestanden met RTMT of activelog /tomcat/logs/ssosp/log4j/*.log locatie met behulp van CLI.

Voorbeeld van SSO-logs toont de metagegevens die zijn gegenereerd en naar andere knooppunten worden verzonden

2016-05-28 14:59:34,026 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call GET API to generate Clusterwide SP Metadata in the Local node. 2016-05-28 14:59:47,184 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call to post the generated SP Metadata to other nodes 2016-05-28 14:59:47,185 INFO [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Begin:postClusterWideSPMetaData 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Nodes [cucm1150, cucm1150sub.adfs.ucce.com] 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150 2016-05-28 14:59:47,187 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150sub.adfs.ucce.com

Bijgedragen door Cisco-engineers

- Jebin Joseph KalaritharaCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback