Secure SIP-trunk tussen CUCM en VCS - configuratievoorbeeld

Inhoud

Inleiding

Dit document beschrijft hoe u een beveiligde Session Initiation Protocol (SIP)-verbinding kunt instellen tussen Cisco Unified Communications Manager (CUCM) en Cisco TelePresence Video Communication Server (VCS).

De CUCM en de VCS zijn nauw geïntegreerd. Omdat video-endpoints kunnen worden geregistreerd op de CUCM of de VCS, moeten SIP-trunks tussen de apparaten bestaan.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Communications Manager

- Cisco TelePresence videocommunicatieserver

- Certificaten

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies. In dit voorbeeld worden Cisco VCS-softwareversie X7.2.2 en CUCM versie 9.x gebruikt.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Zorg ervoor dat de certificaten geldig zijn, voeg de certificaten toe aan de CUCM- en VCS-servers zodat ze elkaars certificaten vertrouwen, en stel vervolgens de SIP-trunk in.

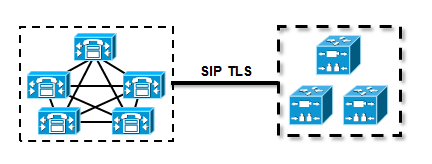

Netwerkdiagram

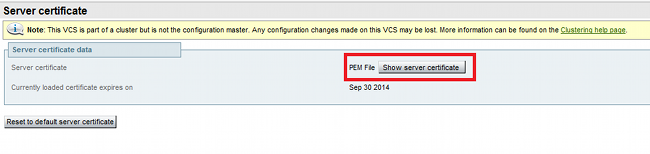

VCS-certificaat verkrijgen

Standaard worden alle VCS-systemen geleverd met een tijdelijk certificaat. Ga op de pagina Beheer naar Onderhoud > Certificaatbeheer > Servercertificaat. Klik op Servercertificaat tonen en er wordt een nieuw venster geopend met de ruwe gegevens van het certificaat:

Dit is een voorbeeld van de ruwe gegevens van het certificaat:

-----BEGIN CERTIFICATE-----

MIIDHzCCAoigAwIBAgIBATANBgkqhkiG9w0BAQUFADCBmjFDMEEGA1UECgw6VGVt

cG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5YTAtMTFlMy1hNTE4LTAwNTA1

Njk5NWI0YjFDMEEGA1UECww6VGVtcG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYw

LTI5YTAtMTFlMy1hNTE4LTAwNTA1Njk5NWI0YjEOMAwGA1UEAwwFY2lzY28wHhcN

MTMwOTMwMDcxNzIwWhcNMTQwOTMwMDcxNzIwWjCBmjFDMEEGA1UECgw6VGVtcG9y

YXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5YTAtMTFlMy1hNTE4LTAwNTA1Njk5

NWI0YjFDMEEGA1UECww6VGVtcG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5

YTAtMTFlMy1hNTE4LTAwNTA1Njk5NWI0YjEOMAwGA1UEAwwFY2lzY28wgZ8wDQYJ

KoZIhvcNAQEBBQADgY0AMIGJAoGBAKWvob+Y1zrKoAB5BvPsGR7aVfmTYPipL0I/

L21fyyjoO5qv9lzDCgy7PFZPxkD1d/DNLIgp1jjUqdfFV+64r8OkESwBO+4DFlut

tWZLQ1uKzzdsmvZ/b41mEtosElHNxH7rDYQsqdRA4ngNDJVlOgVFCEV4c7ZvAV4S

E8m9YNY9AgMBAAGjczBxMAkGA1UdEwQCMAAwJAYJYIZIAYb4QgENBBcWFVRlbXBv

cmFyeSBDZXJ0aWZpY2F0ZTAdBgNVHQ4EFgQU+knGYkeeiWqAjORhzQqRCHba+nEw

HwYDVR0jBBgwFoAUpHCEOXsBH1AzZN153S/Lv6cxNDIwDQYJKoZIhvcNAQEFBQAD

gYEAZklIMSfi49p1jIYqYdOAIjOiashYVfqGUUMFr4V1hokM90ByGGTbx8jx6Y/S

p1SyT4ilU5uiY0DD18EkLzt8y3jFNPmHYAw/f2fB9J3mDAqbiQdmbLAeD2RRUsy7

1Zc3zTl6WL6hsj+90GAsI/TGthQ2n7yUWPl6CevopbJe1iA=

-----END CERTIFICATE-----

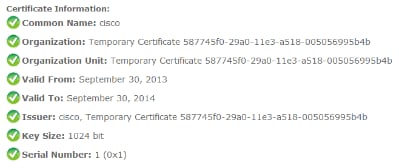

U kunt het certificaat decoderen en de certificaatgegevens bekijken door het gebruik van OpenSSL op uw lokale pc of het gebruik van een online certificaatdecoder zoals SSL Shopper:

Zelfondertekend certificaat genereren en uploaden van VCS

Omdat elke VCS-server een certificaat heeft met dezelfde algemene naam, moet u nieuwe certificaten op de server plaatsen. U kunt ervoor kiezen zelfondertekende certificaten of certificaten te gebruiken die zijn ondertekend door de certificeringsinstantie (CA). Zie de handleiding voor de implementatie van Cisco TelePresence-certificaat en -gebruik met Cisco VCS voor meer informatie over deze procedure.

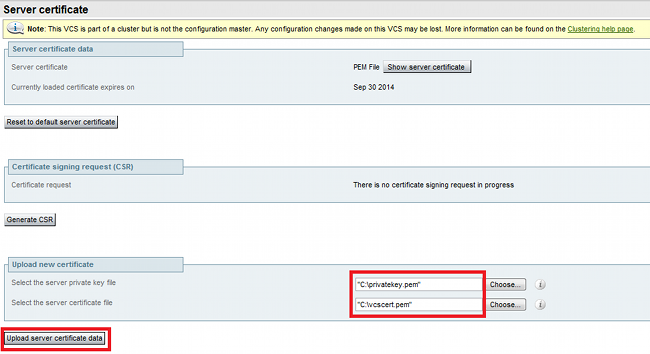

In deze procedure wordt beschreven hoe de VCS zelf kan worden gebruikt om een zelfondertekend certificaat te genereren en vervolgens dat certificaat te uploaden:

- Log in als wortel aan de VCS, start OpenSSL en genereer een privé-sleutel:

~ # openssl

OpenSSL> genrsa -out privatekey.pem 1024

Generating RSA private key, 1024 bit long modulus

..................................++++++

................++++++

e is 65537 (0x10001) - Gebruik deze privé-sleutel om een certificaat ondertekeningsverzoek (CSR) te genereren:

OpenSSL> req -new -key privatekey.pem -out certcsr.pem

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:BE

State or Province Name (full name) [Some-State]:Vlaams-Brabant

Locality Name (eg, city) []:Diegem

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco

Organizational Unit Name (eg, section) []:TAC

Common Name (e.g. server FQDN or YOUR name) []:radius.anatomy.com

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

OpenSSL> exit - Genereer het zelfondertekende certificaat:

~ # openssl x509 -req -days 360 -in certcsr.pem -signkey privatekey.pem -out vcscert.pem

Signature ok

subject=/C=BE/ST=Vlaams-Brabant/L=Diegem/O=Cisco/OU=TAC/CN=radius.anatomy.com

Getting Private key

~ # - Bevestig dat de certificaten nu beschikbaar zijn:

~ # ls -ltr *.pem

-rw-r--r-- 1 root root 891 Nov 1 09:23 privatekey.pem

-rw-r--r-- 1 root root 664 Nov 1 09:26 certcsr.pem

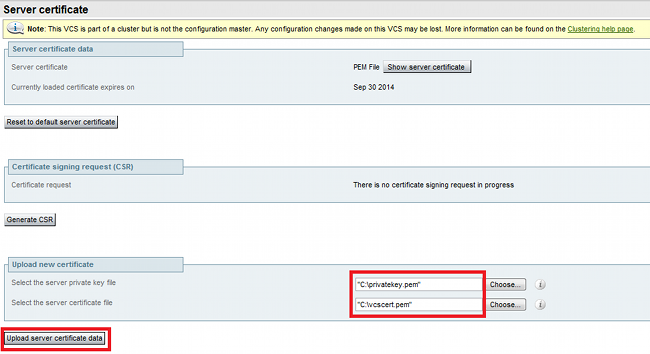

-rw-r--r-- 1 root root 879 Nov 1 09:40 vcscert.pem - Download de certificaten met WinSCP en upload ze op de webpagina, zodat de VCS de certificaten kan gebruiken; je hebt zowel de privé-sleutel als het gegenereerde certificaat nodig:

- Herhaal deze procedure voor alle VCS-servers.

Zelfondertekend certificaat van CUCM Server toevoegen aan VCS Server

Voeg de certificaten van de CUCM-servers toe zodat de VCS deze zal vertrouwen. In dit voorbeeld gebruikt u de standaard zelfondertekende certificaten van CUCM; CUCM genereert zelfondertekende certificaten tijdens de installatie, zodat u deze niet hoeft te maken zoals u deed op de VCS.

In deze procedure wordt beschreven hoe u een zelfondertekend certificaat van de CUCM-server aan de VCS-server kunt toevoegen:

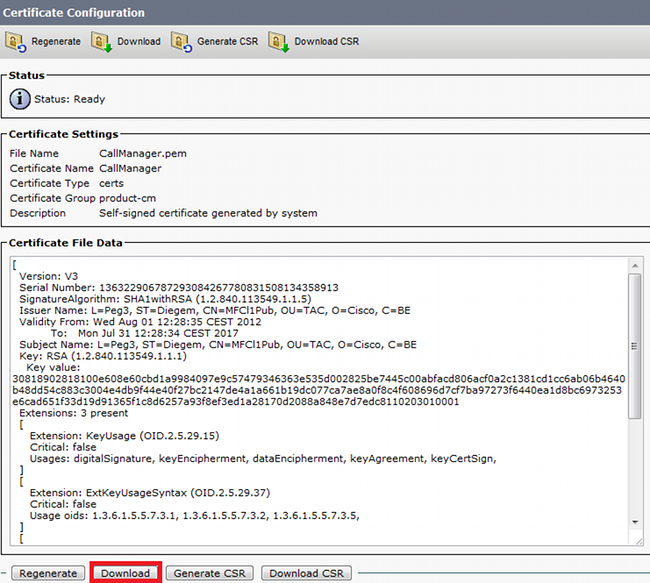

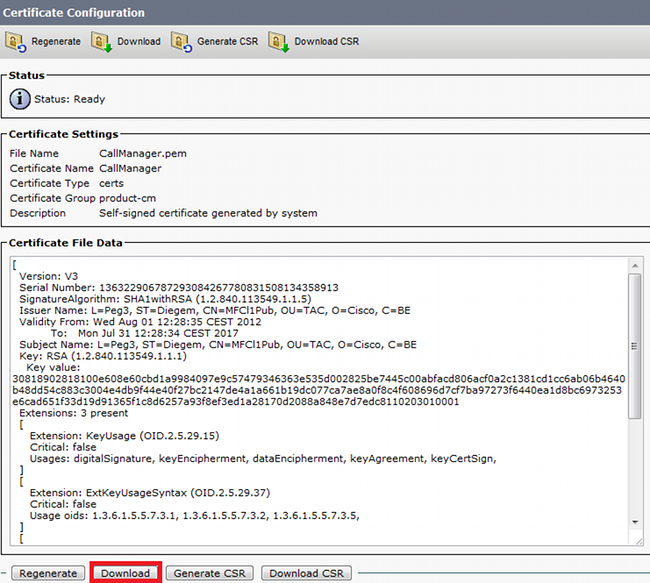

- Download het CallManager.pem certificaat van de CUCM. Meld u aan bij de beheerpagina van het besturingssysteem, navigeer naar Security > Certificate Management en selecteer vervolgens het zelfondertekende CallManager.pem-certificaat:

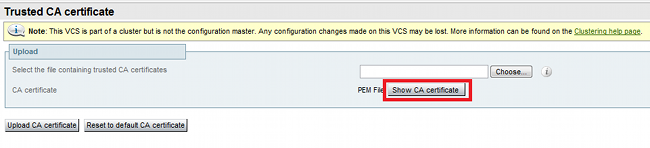

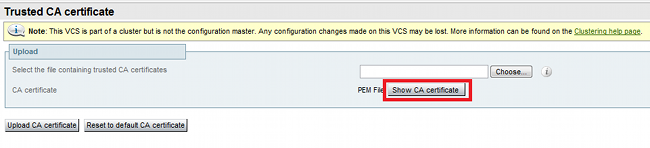

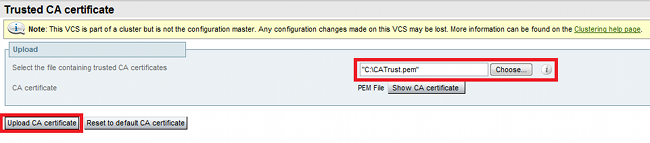

- Voeg dit certificaat toe als een betrouwbaar CA-certificaat op de VCS.Ga op de VCS naar Onderhoud > certificaatbeheer > Trusted CA-certificaat en selecteer CA-certificaat tonen:

Er wordt een nieuw venster geopend met alle certificaten die momenteel worden vertrouwd. - Kopieert alle momenteel vertrouwde certificaten naar een tekstbestand. Open het bestand CallManager.pem in een teksteditor, kopieer de inhoud en voeg die inhoud toe aan de onderkant van hetzelfde tekstbestand na de momenteel vertrouwde certificaten:

CallManagerPub

Als u meerdere servers hebt in het CUCM-cluster, voeg ze hier allemaal toe.

======================

-----BEGIN CERTIFICATE-----

MIICmDCCAgGgAwIBAgIQZo7WOmjKYy9JP228PpPvgTANBgkqhkiG9w0BAQUFADBe

MQswCQYDVQQGEwJCRTEOMAwGA1UEChMFQ2lzY28xDDAKBgNVBAsTA1RBQzERMA8G

A1UEAxMITUZDbDFQdWIxDzANBgNVBAgTBkRpZWdlbTENMAsGA1UEBxMEUGVnMzAe

Fw0xMjA4MDExMDI4MzVaFw0xNzA3MzExMDI4MzRaMF4xCzAJBgNVBAYTAkJFMQ4w

DAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFDMREwDwYDVQQDEwhNRkNsMVB1YjEP

MA0GA1UECBMGRGllZ2VtMQ0wCwYDVQQHEwRQZWczMIGfMA0GCSqGSIb3DQEBAQUA

A4GNADCBiQKBgQDmCOYMvRqZhAl+nFdHk0Y2PlNdACglvnRFwAq/rNgGrPCiwTgc

0cxqsGtGQLSN1UyIPDAE5NufROQPJ7whR95KGmYbGdwHfKeuig+MT2CGltfPe6ly

c/ZEDqHYvGlzJT5srWUfM9GdkTZfHI1iV6k/jvPtGigXDSCIqEjn1+3IEQIDAQAB

o1cwVTALBgNVHQ8EBAMCArwwJwYDVR0lBCAwHgYIKwYBBQUHAwEGCCsGAQUFBwMC

BggrBgEFBQcDBTAdBgNVHQ4EFgQUK4jYX6O6BAnLCalbKEn6YV7BpkQwDQYJKoZI

hvcNAQEFBQADgYEAkEGDdRdMOtX4ClhEatQE3ptT6L6RRAyP8oDd3dIGEOYWhA2H

Aqrw77loieva297AwgcKbPxnd5lZ/aBJxvmF8TIiOSkjy+dJW0asZWfei9STxVGn

NSr1CyAt8UJh0DSUjGHtnv7yWse5BB9mBDR/rmWxIRrlIRzAJDeygLIq+wc=

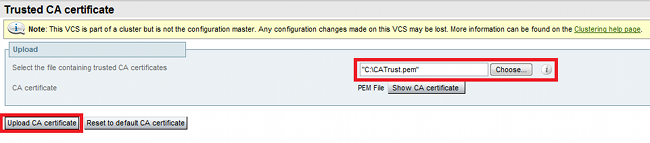

-----END CERTIFICATE----- - Sla het bestand op als CATrust.pem en klik op CA-certificaat uploaden om het bestand terug te uploaden naar de VCS:

De VCS vertrouwt nu op de certificaten die door CUCM worden aangeboden. - Herhaal deze procedure voor alle VCS-servers.

Uploadcertificaat van VCS Server naar CUCM Server

De CUCM moet vertrouwen op de door de VCS aangeboden certificaten.

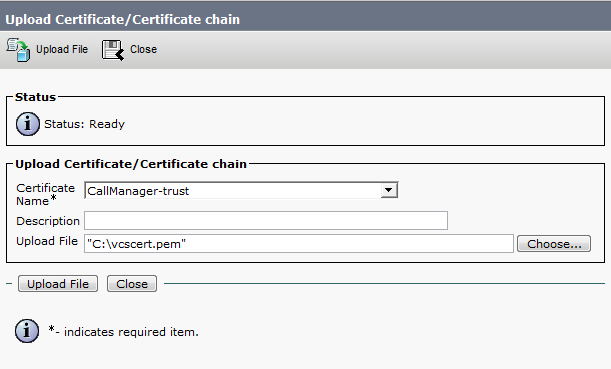

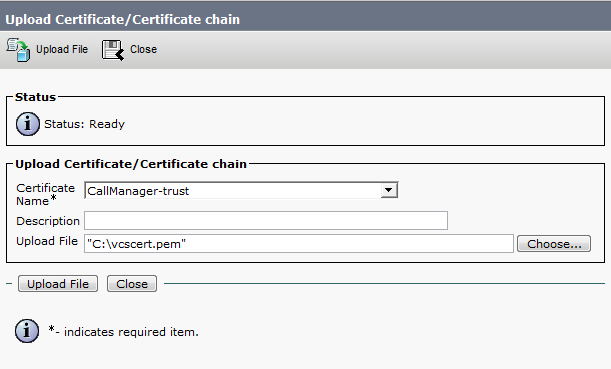

In deze procedure wordt beschreven hoe u het VCS-certificaat dat u op de CUCM hebt gegenereerd, kunt uploaden als een CallManager-Trust-certificaat:

- Op de OS-beheerpagina navigeer je naar Security > Certificate Management, voer je de certificaatnaam in, blader naar de locatie en klik je op Upload File:

- Upload het certificaat van alle VCS-servers. Doe dit op elke CUCM-server die zal communiceren met de VCS; dit zijn doorgaans alle knooppunten die de CallManager-service uitvoeren.

SIP-verbinding

Zodra de certificaten zijn gevalideerd en beide systemen elkaar vertrouwen, configureer dan de Neighbor Zone op VCS en de SIP Trunk op CUCM. Zie de implementatiegids voor Cisco TelePresence Cisco Unified Communications Manager met Cisco VCS (SIP Trunk) voor meer informatie over deze procedure.

Verifiëren

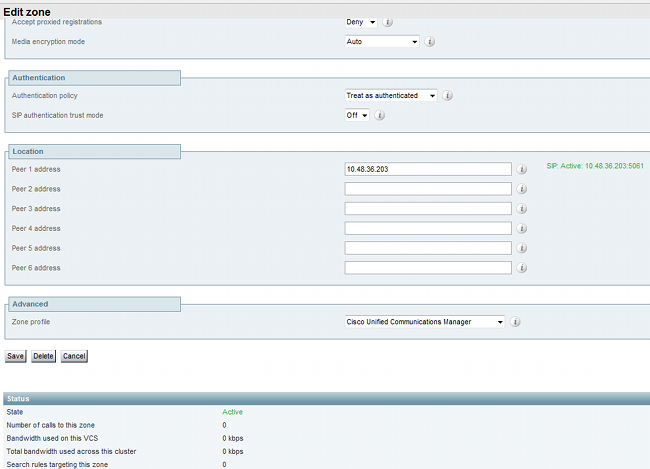

Bevestig dat de SIP-verbinding actief is in de buurzone op VCS:

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

- Cisco TelePresence Cisco Unified Communications Manager met Cisco VCS (SIP Trunk) implementatiegids

- Beheerdershandleiding voor Cisco TelePresence Video Communication Server

- Cisco TelePresence-certificaat maken en gebruiken met Cisco VCS-implementatiegids

- Beheerdershandleiding voor Cisco Unified Communications

- Beheerdershandleiding voor Cisco Unified Communications Manager

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Nov-2013 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback