Inleiding

Op Threat Grid-applicatie tussen versie 2.12.0.1 - 2.12.2 is een bug geïntroduceerd die de ondersteuning voor Radius-verificatie breekt.

In de volgende softwarerelease wordt een permanente oplossing beschikbaar.

Dit artikel gaat over de tijdelijke oplossing, die geldig is tot de volgende herstart. Deze tijdelijke versie is mogelijk als de gebruiker toegang heeft tot een Opadmin-portal (ervan uitgaande dat de verificatie is ingesteld voor het gebruik van Radius of systeemverificatie)

Als de gebruiker geen toegang heeft tot OpenAdmin, maakt u een TAC-case om de probleem op te lossen.

Probleem

Nadat u een upgrade hebt uitgevoerd naar een niveau tussen 2.12.0.1 en 2.12.2, werkt Radius-verificatie niet voor zowel Opadmin als Clean-interface-portal.

Oplossing

In apparaat 2.12.1 wordt ondersteuning toegevoegd voor "getekende opdrachten": JSON-documenten die, wanneer ze worden gevoed om te openen (Ondersteuning > Opdracht uitvoeren), specifieke opdrachten als wortel uitvoeren.

Met de ondertekende opdracht kunnen we een workround voor dit bug implementeren tot volgende herstart. [ Deze bug is in punt 2.12.3 bevestigd]

Procedure

Herstart het apparaat als eerste stap.

Volg daarna de onderstaande instructies -

Opadmin-portal gebruiken

- Meld u aan bij OpenAdmin portal met behulp van methode voor systeemverificatie, bladert naar Ondersteuning > Opdracht uitvoeren

- Kopieert de volgende opdracht en voert deze uit:

-----BEGIN PGP SIGNED MESSAGE-----

X-Padding: TG-Proprietary-v1

{"command":["/usr/bin/bash","-c","set -e\nmkdir -p -- /run/systemd/system/radialjacket.service.d\ncat >/run/systemd/system/radialjacket.service.d/fix-execstart.conf <<'EOF'\n[Service]\nExecStart=\nExecStart=/usr/bin/with-custom-resolver /etc/resolv.conf-integration.d /usr/bin/without-mounts --fs-type=nfs --fs-type=nfs4 --fs-type=fuse --fs-type=fuse.gocryptfs -- setpriv --reuid=integration --regid=integration --inh-caps=-all --clear-groups -- /usr/bin/radialjacket -c client.crt -k client.key -r server-ca.crt -e ${host}\nEOF\nsed -i -e s@authmode@auth_mode@ /opt/appliance-config/ansible/sandcastle.confdir.d/!pre-run/generate-face-json\ntouch /etc/conf.d/radialjacket.conf\nset +e\n\nretval=0\nsystemctl daemon-reload || (( retval |= $? ))\nsystemctl restart config-template@sandcastle || (( retval |= $? ))\nsystemctl reload --no-block opadmin || (( retval |= $? ))\nsystemctl restart tg-face radialjacket || (( retval |= $? ))\nexit \"$retval\""],"environment":{"PATH":"/bin:/usr/bin"},"restrictions":{"version-not-after":"2020.04.20210209T215219","version-not-before":"2020.04.20201023T235216.srchash.3b87775455e9.rel"}}

-----BEGIN PGP SIGNATURE-----

wsBcBAABCAAQBQJgR41LCRBGH+fCiPqfvgAArtQIAHCYjCwfBtZNA+pDAnlNqI5zHt8WO38jmlCL

gWFPnYkTZH/z8JbMMsxYOrLmV+cj8sc0SKlIGUP+i8DDXh01JQCmIhGLbXtGEFqHTeizEWt7Cjxx

XjnG2BOZxR2wBtS7xTxfV5v8hA5bVTf+dd0rJHy0zgmfKI4KDvAF1i0DBuOQj+qGPo324j+Lr7uB

7UfnP2mCYpgoqzalUmseCfip+F45CXZNkUKReH4nId7wnln+51cSj++i2bVued0juSOQIib+jId7

ZlfcgWbTkN2UbTclWjArPjdemZcG5Sbsg2k/lSzkf6ni2kfu2PKe0tJjd0zMjlMqSkeSTaVOQH7e

6Sk=

-----END PGP SIGNATURE-----

3. Start service" vanaf tgsh (console) opnieuw op

service restart late-tmpfiles.service

4. Start 'tg-face.service' vanaf tgsh (console)

service restart tg-face.service

CONSOLE gebruiken:

Als de gebruiker toegang heeft tot Applinace Console (TGSH), kan bovenstaande ondertekende opdracht vanaf console - worden uitgevoerd

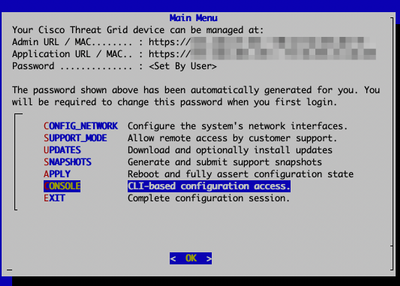

Meld u aan bij de console van het apparaat (OpenAdmin-interface), selecteer`CONSOLE

Threat Grid-toepassingsconsole

Threat Grid-toepassingsconsole

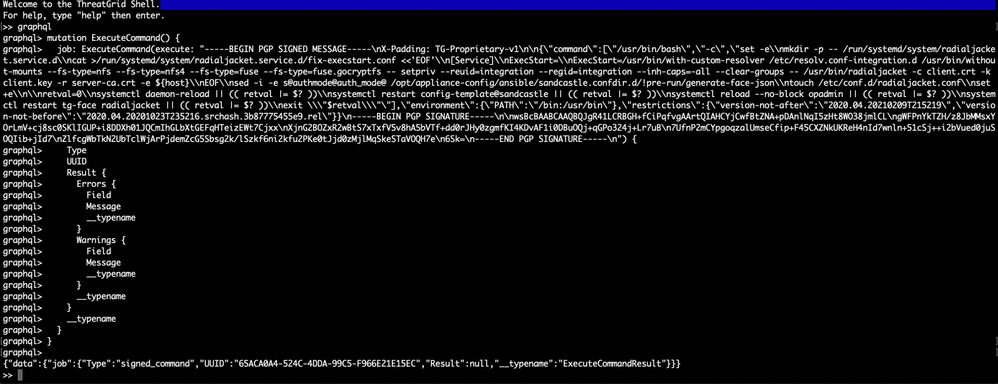

Start opdracht`graql' om GraphQL interface te starten

GraphQL-interface

GraphQL-interface

Kopieer de volgende opdracht en het plakje in de grafische interface. Druk op ENTER -

mutation ExecuteCommand() {

job: ExecuteCommand(execute: "-----BEGIN PGP SIGNED MESSAGE-----\nX-Padding: TG-Proprietary-v1\n\n{\"command\":[\"/usr/bin/bash\",\"-c\",\"set -e\\nmkdir -p -- /run/systemd/system/radialjacket.service.d\\ncat >/run/systemd/system/radialjacket.service.d/fix-execstart.conf <<'EOF'\\n[Service]\\nExecStart=\\nExecStart=/usr/bin/with-custom-resolver /etc/resolv.conf-integration.d /usr/bin/without-mounts --fs-type=nfs --fs-type=nfs4 --fs-type=fuse --fs-type=fuse.gocryptfs -- setpriv --reuid=integration --regid=integration --inh-caps=-all --clear-groups -- /usr/bin/radialjacket -c client.crt -k client.key -r server-ca.crt -e ${host}\\nEOF\\nsed -i -e s@authmode@auth_mode@ /opt/appliance-config/ansible/sandcastle.confdir.d/!pre-run/generate-face-json\\ntouch /etc/conf.d/radialjacket.conf\\nset +e\\n\\nretval=0\\nsystemctl daemon-reload || (( retval |= $? ))\\nsystemctl restart config-template@sandcastle || (( retval |= $? ))\\nsystemctl reload --no-block opadmin || (( retval |= $? ))\\nsystemctl restart tg-face radialjacket || (( retval |= $? ))\\nexit \\\"$retval\\\"\"],\"environment\":{\"PATH\":\"/bin:/usr/bin\"},\"restrictions\":{\"version-not-after\":\"2020.04.20210209T215219\",\"version-not-before\":\"2020.04.20201023T235216.srchash.3b87775455e9.rel\"}}\n-----BEGIN PGP SIGNATURE-----\n\nwsBcBAABCAAQBQJgR41LCRBGH+fCiPqfvgAArtQIAHCYjCwfBtZNA+pDAnlNqI5zHt8WO38jmlCL\ngWFPnYkTZH/z8JbMMsxYOrLmV+cj8sc0SKlIGUP+i8DDXh01JQCmIhGLbXtGEFqHTeizEWt7Cjxx\nXjnG2BOZxR2wBtS7xTxfV5v8hA5bVTf+dd0rJHy0zgmfKI4KDvAF1i0DBuOQj+qGPo324j+Lr7uB\n7UfnP2mCYpgoqzalUmseCfip+F45CXZNkUKReH4nId7wnln+51cSj++i2bVued0juSOQIib+jId7\nZlfcgWbTkN2UbTclWjArPjdemZcG5Sbsg2k/lSzkf6ni2kfu2PKe0tJjd0zMjlMqSkeSTaVOQH7e\n6Sk=\n-----END PGP SIGNATURE-----\n") {

Type

UUID

Result {

Errors {

Field

Message

__typename

}

Warnings {

Field

Message

__typename

}

__typename

}

__typename

}

}

U ziet een uitvoer die vergelijkbaar is met de volgende uitvoer, dan is UUID verschillend -

{"data":{"job":{"Type":"signed_command","UUID":"65ACA0A4-524C-4DDA-99C5-F966E21E15EC","Result":null,"__typename":"ExecuteCommandResult"}}}

Daarna herstart "late-tmpfiles.service" en "tg-face.service" uit tgsh (console)

service restart late-tmpfiles.service

service restart tg-face.service

WAARSCHUWING: Dit voert een tijdelijke oplossing uit tot de volgende herstart.

Gebruiker kan overgaan op 2.12.3 (indien beschikbaar) om dit bug permanent te repareren.