BFD configureren en controleren op Nexus 9000 Switches

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u BFD-sessies (Bidirectional Forwarding Detection) kunt configureren en verifiëren via op Cisco Nexus NXOS® gebaseerde switches.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Detectie van bidirectioneel doorsturen (BFD)

- Nexus NX-OS-software.

- Routing Protocols: Open Shortest Path First (OSPF), BGP-protocol (border Gateway Protocol), Enhanced Interior Gateway Routing Protocol (EIGRP).

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Nexus 9000 met NXOS versie 10.3(4a).M.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

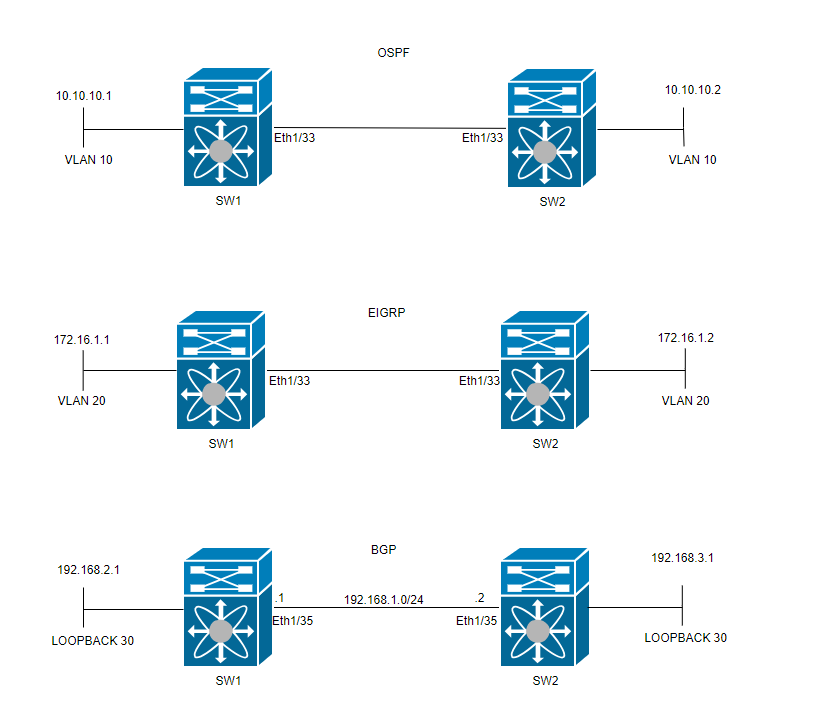

Netwerkdiagram

Configureren

Het doel van het configureren van BFD is om de verschillen tussen de configuraties van verschillende routeringsprotocollen te detecteren en te begrijpen.

STAP 1: U moet de BFD-functie inschakelen voordat u BFD kunt configureren op een interface en een protocol.

| SWITCH 1 | SWITCH 2 |

|

|

STAP 2: wereldwijde BFD configureren

| SWITCH 1 | SWITCH 2 |

|

|

Opmerking: het bereik min_tx en msec ligt tussen 50 en 999 milliseconden en standaard is 50. Het multiplier bereik is van 1 tot 50. Het multiplier-standaard is 3.

STAP 3: BFD configureren op een interface

Opmerking: u kunt de BFD-sessieparameters configureren voor alle BFD-sessies op een interface.

Waarschuwing: Zorg ervoor dat ICMP-berichten (Internet Control Message Protocol) die zijn omgeleid, zijn uitgeschakeld op BFD-compatibele interfaces. Gebruik het no ip redirects bevel of het no ipv6 redirects bevel op de interface.

| SWITCH 1 | SWITCH 2 |

|

|

De asynchrone modus van de BFD is als een handdruk tussen twee apparaten om hun verbinding sterk te houden. Als je het op beide apparaten instelt, beginnen ze op een bepaald moment speciale berichten naar elkaar te sturen. Deze berichten hebben een aantal belangrijke instellingen, zoals hoe vaak ze worden verzonden en hoe snel het ene apparaat kan reageren op het andere. Er is ook een instelling die bepaalt hoeveel gemiste berichten er nodig zijn voor één apparaat om te realiseren dat er een probleem kan zijn met de verbinding.

De BFD echofunctie verzendt testpakketten naar een buur en krijgt hen teruggestuurd om kwesties te controleren zonder de buur in pakket het door:sturen te impliceren. Het kan een langzamere tijdopnemer gebruiken om het verkeer van het controlepakket te verminderen en test de het door:sturen weg op het burensysteem zonder de buur te hinderen, die opsporing sneller maakt. Als beide buren de echofunctie gebruiken, is er geen asymmetrie.

Syslog BFD omlaag redenen

Syslog BFD omlaag redenen - Pad omlaag: dit geeft aan dat het verzendpad tussen de twee BFD-buren niet langer operationeel is, mogelijk door netwerkcongestie, hardwarestoringen of andere problemen.

2024 Apr 11 22:07:07 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519062 to neighbor 172.16.1.1 on interface Vlan20 has gone down. Reason: Path Down. - Echo-functie is mislukt: storing van de echofunctie, een functie van BFD, waarbij echopakketten worden verzonden en ontvangen om de connectiviteit te verifiëren. Als deze pakketten niet met succes worden verzonden of ontvangen, wijst het op een probleem.

2024 Apr 11 22:17:45 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519174 to neighbor 10.10.10.1 on interface Vlan10 has gone down. Reason: Echo Function Failed. - Sessie omlaag: het buurapparaat signaleert dat de BFD-sessie is omlaag, meestal als gevolg van het detecteren van een probleem op het is einde van de verbinding.

2024 Apr 11 22:03:48 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519058 to neighbor 172.16.1.1 on interface Vlan20 has gone down. Reason: Neighbor Signaled Session Down. - Detectietijd controle verlopen: dit gebeurt wanneer de timer voor de controledetectie uitloopt voordat een verwachte reactie van de buur wordt ontvangen, die op een mogelijk probleem met de verbinding wijst.

2024 Apr 11 22:19:31 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519061 to neighbor 192.168.2.1 on interface Lo30 has gone down. Reason: Control Detection Time Expired. - Administratief Omlaag: De BFD-sessie wordt opzettelijk door een beheerder neergehaald, hetzij voor onderhoudsdoeleinden, hetzij vanwege configuratiewijzigingen.

2024 Apr 11 22:13:15 SW2 %BFD-5-SESSION_STATE_DOWN: BFD session 1090519064 to neighbor 10.10.10.1 on interface Vlan10 has gone down. Reason: Administratively Down.

BFD configureren op routingprotocollen

BFD configureren op routingprotocollen

BFD configureren op OSPF

BFD configureren op OSPF

Tip: Wanneer BFD is ingeschakeld onder OSPF, wordt het actief voor alle interfaces die OSPF gebruiken. De interfaces keuren de globaal gevormde waarden goed. Als deze waarden moeten worden aangepast, raadpleegt u stap 3, 'BFD Configuration on an Interface'.

| SWITCH 1 | SWITCH 2 |

|

|

Het kan BFD ook inschakelen onder de OSPF-interface met de opdrachtip ospf bfd

| SWITCH 1 | SWITCH 2 |

|

|

Voorbeeldconfiguraties voor BFD op OSPF

Voorbeeldconfiguraties voor BFD op OSPFSW1# show running-config ospf !Command: show running-config ospf !Running configuration last done at: Wed Apr 10 21:06:31 2024 !Time: Wed Apr 10 21:09:45 2024 version 10.3(4a) Bios:version 01.07 feature ospf router ospf 1 bfd interface Vlan10 ip router ospf 1 area 0.0.0.0 ip ospf bfdBFD configureren op EIGRP

BFD configureren op EIGRPSW1(config)# interface vlan 20 SW1(config-if)# ip eigrp 2 bfd

Tip: Wanneer BFD is ingeschakeld onder EIGRP, wordt het actief voor alle interfaces die EIGRP gebruiken. De interfaces keuren de globaal gevormde waarden goed. Als deze waarden moeten worden aangepast, raadpleegt u stap 3, 'BFD Configuration on an Interface'.

| SWITCH 1 | SWITCH 2 |

|

|

Het kan BFD ook inschakelen onder een EIGRP-interface met de opdrachtip eigrp instance-tag bfd

| SWITCH 1 | SWITCH 2 |

|

|

Voorbeeldconfiguraties voor BFD op EIGRP

Voorbeeldconfiguraties voor BFD op EIGRPSW1# show running-config eigrp !Command: show running-config eigrp !Running configuration last done at: Wed Apr 10 21:24:29 2024 !Time: Wed Apr 10 21:53:08 2024 version 10.3(4a) Bios:version 01.07 feature eigrp router eigrp 2 address-family ipv4 unicast bfd interface Vlan20 ip router eigrp 2 ip eigrp 2 bfdBFD configureren op BGP

BFD configureren op BGP

Opmerking: de update-bronfunctie vergemakkelijkt BGP-sessies om het primaire IP-adres van een aangewezen interface te gebruiken als het lokale adres tijdens het instellen van een BGP-sessie met een buur. Bovendien maakt het BGP in staat om zich als client bij BFD te registreren.

Opmerking: bij het configureren van BFD-sessies op het apparaat bepaalt het opgeven van 'multihop' of 'singlehop' het sessietype. Als er geen trefwoord wordt gegeven, blijft het sessietype standaard 'singlehop' wanneer de peer direct verbonden is. Als de peer niet is verbonden, staat het sessietype standaard in op 'multihop'.

| SWITCH 1 | SWITCH 2 |

|

|

Voorbeeldconfiguraties voor BFD op BGP

Voorbeeldconfiguraties voor BFD op BGPSW1# show running-config bgp !Command: show running-config bgp !Running configuration last done at: Thu Apr 11 04:47:53 2024 !Time: Thu Apr 11 06:48:43 2024 version 10.3(4a) Bios:version 01.07 feature bgp router bgp 65001 address-family ipv4 unicast neighbor 192.168.3.1 bfd multihop remote-as 65002 update-source loopback30 ebgp-multihop 5 address-family ipv4 unicast

Verifiëren

VerifiërenNa het configureren van BFD en het koppelen aan een protocol zoals OSPF, EIGRP of BGP moeten de BFD-buren automatisch worden geïdentificeerd. Gebruik de opdracht om dit te bevestigen:

show bfd neighborsOp Switch 1

SW1# show bfd neighbors OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID 172.16.1.1 172.16.1.2 1090519059/1090519058 Up 5219(3) Up Vlan20 default SH N/A 10.10.10.1 10.10.10.2 1090519060/1090519059 Up 5219(3) Up Vlan10 default SH N/A 192.168.2.1 192.168.3.1 1090519062/1090519061 Up 728(3) Up Lo30 default MH N/A SW1# Op Switch 2

SW2# show bfd neighbors OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID 172.16.1.2 172.16.1.1 1090519058/1090519059 Up 5053(3) Up Vlan20 default SH N/A 10.10.10.2 10.10.10.1 1090519059/1090519060 Up 5053(3) Up Vlan10 default SH N/A 192.168.3.1 192.168.2.1 1090519061/1090519062 Up 745(3) Up Lo30 default MH N/A Om dit te bevestigen en gedetailleerde output te verkrijgen, gebruik het bevel:

SW1# show bfd neighbors interface lo30 details OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID 192.168.2.1 192.168.3.1 1090519062/1090519061 Up 676(3) Up Lo30 default MH N/A Session state is Up and not using echo function Session type: Multihop Local Diag: 0, Demand mode: 0, Poll bit: 0, Authentication: None MinTxInt: 250000 us, MinRxInt: 250000 us, Multiplier: 3 Received MinRxInt: 250000 us, Received Multiplier: 3 Holdown (hits): 750 ms (0), Hello (hits): 250 ms (82590) Rx Count: 82588, Rx Interval (ms) min/max/avg: 207/1764/219 last: 73 ms ago Tx Count: 82590, Tx Interval (ms) min/max/avg: 219/219/219 last: 67 ms ago Registered protocols: bgp Uptime: 0 days 5 hrs 2 mins 2 secs, Upcount: 1 Last packet: Version: 1 - Diagnostic: 0 State bit: Up - Demand bit: 0 Poll bit: 0 - Final bit: 0 Multiplier: 3 - Length: 24 My Discr.: 1090519061 - Your Discr.: 1090519062 Min tx interval: 250000 - Min rx interval: 250000 Min Echo interval: 0 - Authentication bit: 0 Hosting LC: 1, Down reason: None, Reason not-hosted: NoneSW2# show bfd neighbors interface vlan 20 details OurAddr NeighAddr LD/RD RH/RS Holdown(mult) State Int Vrf Type BSID 172.16.1.2 172.16.1.1 1090519058/1090519059 Up 4979(3) Up Vlan20 default SH N/A Session state is Up and using echo function with 500 ms interval Session type: Singlehop Local Diag: 0, Demand mode: 0, Poll bit: 0, Authentication: None MinTxInt: 500000 us, MinRxInt: 2000000 us, Multiplier: 3 Received MinRxInt: 2000000 us, Received Multiplier: 3 Holdown (hits): 6000 ms (0), Hello (hits): 2000 ms (12454) Rx Count: 12444, Rx Interval (ms) min/max/avg: 109/1919/1908 last: 1020 ms ago Tx Count: 12454, Tx Interval (ms) min/max/avg: 1906/1906/1906 last: 856 ms ago Registered protocols: eigrp Uptime: 0 days 6 hrs 35 mins 10 secs, Upcount: 2 Last packet: Version: 1 - Diagnostic: 0 State bit: Up - Demand bit: 0 Poll bit: 0 - Final bit: 0 Multiplier: 3 - Length: 24 My Discr.: 1090519059 - Your Discr.: 1090519058 Min tx interval: 500000 - Min rx interval: 2000000 Min Echo interval: 500000 - Authentication bit: 0 Hosting LC: 1, Down reason: None, Reason not-hosted: NoneControleer met behulp van sessiegegevens

Controleer met behulp van sessiegegevensSW1# sh bfd clients Client : Number of sessions bgp : 1 ospf : 1 eigrp : 1 SW1# show system internal bfd sess-store interface vlan 10 No of sessions: 1 >>>>> Check Number of sessions 0x4100001b - 0x41000019 Hosting LC: 1 10.10.10.1 -> 10.10.10.2 bsid 0 >>>>> Check IP addresses BFD_SESS_ST_SESSION_UP for 0 days 0:6:22 594 >>>>> Check uptime Vlan10 [2 0x901000a:0x43 0:10 0x1000c 0x1000c] SMAC: 4464.3c81.ddd7 DMAC: 4464.3c81.cdb7 Local TX/RX/ST(ms): 500/500/2000000 Mult: 3 EchoRx: 50000 Ver:1 Flags(0x0): Echo Auth Interop (Disabled) Auth(0 0 0) Group id 0x0 Active TX/RX/ST(ms): 2000/2000/2000000 Mult: 3 State: 3 Diag: 0x0 Flags: 0xc 0000 Auth(0 0 0) Spray DIs: 0 Port-Lcs: Module 1 has 2 links - ACL not programmed Applications: (1) ospf [0x1:0x41000119 flags 0x0] App Data : [c0a80301000] Description: 10.10.10.2 MTS Dest 0xfe000001:0x140 No-Host reason: 0x0(SUCCESS) Counters: >>>>>>>> Check the counters below Retries: LC remove(0), ACL Inst/Rem(0/0), Redisc(0) No. of ACLs Added(1) Flap counters: Ctrl Detect timer expired(0), Echo failed(0), Neigh Signaled down(0), Admin d own(0), Forwarding plane reset(0), Path down(0), Concat path down(0), Rev Concat path down(0) Last ACL added time: 58781 usecs after Thu Apr 11 22:18:19 2024 Last ACL response time: 81830 usecs after Thu Apr 11 22:18:19 2024 Last session install time: 58285 usecs after Thu Apr 11 22:18:19 2024 Last session install response time: 58717 usecs after Thu Apr 11 22:18:19 2024 Verifiëren met toegangslijst

Verifiëren met toegangslijstSW2# show system internal access-list vlan 10 input statistics slot 1 ======= INSTANCE 0x0 --------------- Tcam 12 resource usage: ---------------------- LBL M = 0x1 Bank 0 ------ IPv4 Class Policies: BFD() [Merged] Netflow profile: 0 Netflow deny profile: 0 Entries: [Index] Entry [Stats] --------------------- [0x0000:0x0003:0x0c0d] permit udp 0.0.0.0/0 0.0.0.0/0 range 3784 3785 encap 0x0 [205340] >>>>> This counter needs to increase SW2# show system internal access-list sup-redirect-stats | i i bfd 3085 BFD 12217 >>>>> This counter need to increase 3121 BFDC TCLASS PACKET 0 3146 BFDC v4 PACKET 15 3148 BFDC TCLASS V6 PACKET 0 3156 BFDC v6 PACKET 0 3158 BFDC v6 LL Ucast PACKET 0 3209 BFDC v4 multihop PACKET 383697 >>>>> This counter need to increase in multihop case 3121 BFDC TCLASS PACKET 0 3146 BFDC v4 PACKET 0 3148 BFDC TCLASS V6 PACKET 0 3156 BFDC v6 PACKET 0 3158 BFDC v6 LL Ucast PACKET 0 3209 BFDC v4 multihop PACKET 0Verifiëren met Ethanalyzer

Verifiëren met Ethanalyzer

Een andere benadering is het uitvoeren van een pakketopname, met name filtering voor UDP-poort 3785.

SW1# ethanalyzer local interface inband display-filter "udp.port==3785" limit-captured-frames 0 Capturing on 'ps-inb' 5 2024-04-11 05:26:37.294596186 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content 6 2024-04-11 05:26:37.294623155 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content 7 2024-04-11 05:26:37.294635837 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content 8 2024-04-11 05:26:37.294653159 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content 4 18 2024-04-11 05:26:37.780441619 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content 19 2024-04-11 05:26:37.780461351 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content 20 2024-04-11 05:26:37.780467533 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content 21 2024-04-11 05:26:37.780481315 172.16.1.1 → 172.16.1.1 BFD Echo 70 Originator specific content 30 2024-04-11 05:26:38.266365493 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific content 31 2024-04-11 05:26:38.266392766 10.10.10.1 → 10.10.10.1 BFD Echo 70 Originator specific contentEr wordt verwacht dat er in de opgenomen pakketten van het BFD Echo-protocol identieke IP-adressen van herkomst en bestemming aanwezig zijn, aangezien deze Echo-pakketten afkomstig zijn van de lokale switch zelf.

Opmerking: bij gebrek aan de 'geen bfd echo' verklaring onder de interface, de opname onthult pakketten met zowel het lokaal opgekozen IP-adres en het naburige IP-adres van de bestemming, samen met de waarneming van BFD Control

SW2# ethanalyzer local interface inband display-filter "ip.addr==192.168.2.1" limit-captured-frames 0 Capturing on 'ps-inb' 1 2024-04-11 05:38:21.155483591 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 2 2024-04-11 05:38:21.182606602 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 11 2024-04-11 05:38:21.375187034 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 12 2024-04-11 05:38:21.402295701 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 4 14 2024-04-11 05:38:21.594612491 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 15 2024-04-11 05:38:21.621742431 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 20 2024-04-11 05:38:21.813971234 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 8 21 2024-04-11 05:38:21.841086554 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 22 2024-04-11 05:38:22.033395440 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 23 2024-04-11 05:38:22.060526055 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 28 2024-04-11 05:38:22.252709432 192.168.2.1 → 192.168.3.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 29 2024-04-11 05:38:22.279810427 192.168.3.1 → 192.168.2.1 BFD Control 66 Diag: No Diagnostic, State: Up, Flags: 0x00 Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Apr-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Cesar Alejandro Antonio Martinez

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback