QoS via Tunnel GRE configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u QoS via de tunnel GRE kunt configureren en oplossen in Nexus 9300 (EX-FX-GX) model.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- QoS

- Tunnel GRE

- Nexus 9000 switch

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Hardware: N9K-C936C-FX2

- Versie: 9.3(8)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

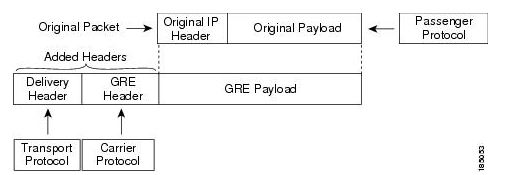

U kunt de generieke Routing Inkapseling (GRE) als dragerprotocol voor een verscheidenheid van passagiersprotocollen gebruiken.

U ziet in het beeld dat de IP tunnelcomponenten voor een GRE-tunnel. Het originele pakket van het passagiersprotocol wordt de GRE-payload en het apparaat voegt een GRE-header toe aan het pakket.

Het apparaat voegt vervolgens de koptekst van het transportprotocol toe aan het pakket en stuurt deze door.

Het verkeer wordt verwerkt op basis van de manier waarop u het classificeert en het beleid dat u maakt en toepast op verkeersklassen.

Gebruik de volgende stappen om QoS-functies te configureren:

-

Er worden klassen gemaakt die toegangspakketten classificeren naar de nexus die voldoen aan criteria zoals IP-adres of QoS-velden.

-

Maakt beleid dat de acties specificeert die op verkeersklassen moeten worden uitgevoerd, zoals horloge-, teken- of afgedankte pakketten.

-

Pas beleid toe op een poort, poortkanaal, VLAN of subinterface.

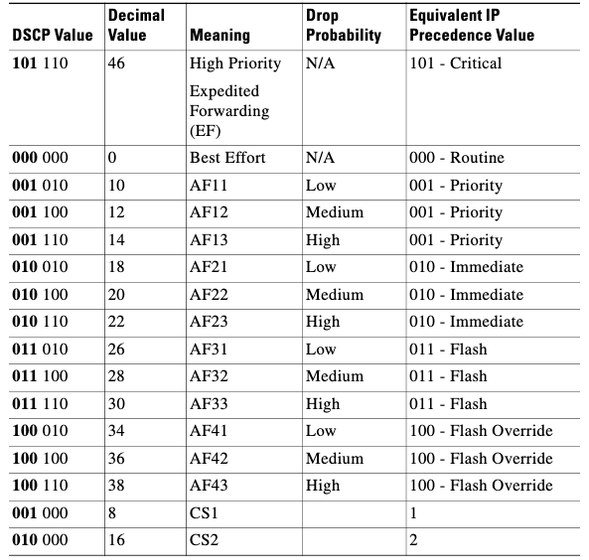

Vaak gebruikte DSCP-waarden

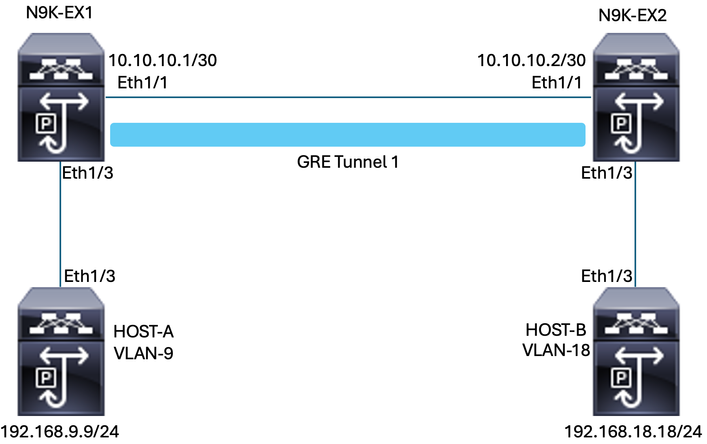

Netwerkdiagram

Configureren

Het doel van de configuratie van QoS via tunnel GRE is het instellen van een DSCP voor verkeer van een bepaald VLAN om door de GRE-tunnel tussen N9K-EX1 en N9K-EX2 te gaan.

De Nexus kapselt het verkeer in en verstuurt het op de Tunnel GRE zonder verlies van QoS-markering zoals u eerder in het VLAN deed voor de DSCP-waarde. In dit geval wordt de waarde van DSCP AF-11 gebruikt voor VLAN 9.

Host-A

interface Ethernet1/3

switchport

switchport access vlan 9

no shutdown

interface Vlan9

no shutdown

ip address 192.168.9.9/24Host-B

interface Ethernet1/3

switchport

switchport access vlan 18

no shutdown

interface Vlan18

no shutdown

ip address 192.168.18.18/24

Configuratie van N9K-EX1 interfaces

interface Ethernet1/1

ip address 10.10.10.1/30

no shutdown

interface Ethernet1/3

switchport

switchport access vlan 9

no shutdown

interface Tunnel1

ip address 172.16.1.1/30

tunnel source Ethernet1/1

tunnel destination 10.10.10.2

no shutdown

interface Vlan9

no shutdown

ip address 192.168.9.1/24

Configuratie van N9K-EX1-routing

ip route 0.0.0.0/0 Tunnel

N9K-EX1 QoS-configuratie

Aangezien QoS niet wordt ondersteund op de GRE-tunnelinterface in NXOS, is het nodig om het servicebeleid in de VLAN-configuratie te configureren en toe te passen. Zoals u ziet, maakt u eerst de ACL om de bron en de bestemming aan te passen en stelt u vervolgens de QoS-configuratie in met de gewenste DSCP. Uiteindelijk gebruikt u het servicebeleid voor de VLAN-configuratie.

ip access-list TAC-QoS-GRE

10 permit ip any 192.168.18.0/24

class-map type qos match-all CM-TAC-QoS-GRE

match access-group name TAC-QoS-GRE

policy-map type qos PM-TAC-QoS-GRE

class CM-TAC-QoS-GRE

set dscp 10

vlan configuration 9

service-policy type qos input PM-TAC-QoS-GRE

Configuratie van N9K-EX2-interfaces

interface Ethernet1/1

ip address 10.10.10.2/30

no shutdown

interface Ethernet1/3

switchport

switchport access vlan 18

no shutdown

interface Tunnel1

ip address 172.16.1.2/30

tunnel source Ethernet1/1

tunnel destination 10.10.10.1

no shutdown

interface Vlan18

no shutdown

ip address 192.168.18.1/24

Configuratie van N9K-EX2-routing

ip route 0.0.0.0/0 Tunnel

Problemen oplossen

Tunnelverificatie

Beide opdrachten:

- toon ip interfacemememorandum

- toon interfacetunnel 1 kort

Toont als de tunnel Omhoog is.

N9K-EX1# show ip interface brief

IP Interface Status for VRF "default"(1)

Interface IP Address Interface Status

Vlan9 192.168.9.1 protocol-up/link-up/admin-up

Tunnel1 172.16.1.1 protocol-up/link-up/admin-up

Eth1/1 10.10.10.1 protocol-up/link-up/admin-up

N9K-EX1# show interface tunnel 1 brief

--------------------------------------------------------------------------------

---------------------------

Interface Status IP Address

Encap type MTU

--------------------------------------------------------------------------------

---------------------------

Tunnel1 up 172.16.1.1/30

GRE/IP 1476

Beide opdrachten

- toon interfacetunnel 1

- toon interfacetunnel 1 tellers

Hiermee wordt vergelijkbare informatie weergegeven, zoals ontvangen en verzonden pakketten.

N9K-EX1# show interface tunnel 1

Tunnel1 is up

Admin State: up

Internet address is 172.16.1.1/30

MTU 1476 bytes, BW 9 Kbit

Tunnel protocol/transport GRE/IP

Tunnel source 10.10.10.1 (Ethernet1/1), destination 10.10.10.2

Transport protocol is in VRF "default"

Tunnel interface is in VRF "default"

Last clearing of "show interface" counters never

Tx

3647 packets output, 459522 bytes

Rx

3647 packets input, 459522 bytes

N9K-EX1# show interface tunnel 1 counters

--------------------------------------------------------------------------------

--

Port InOctets InUcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 459522 36

47

--------------------------------------------------------------------------------

--

Port InMcastPkts InBcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 --

--

--------------------------------------------------------------------------------

--

Port OutOctets OutUcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 459522 36

47

--------------------------------------------------------------------------------

--

Port OutMcastPkts OutBcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 --

--

N9K-EX1#

Traffic Capture

SPAN-opnamen

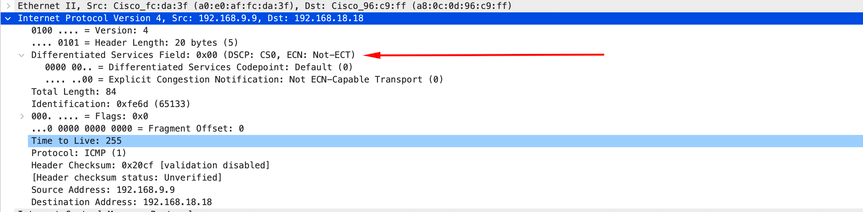

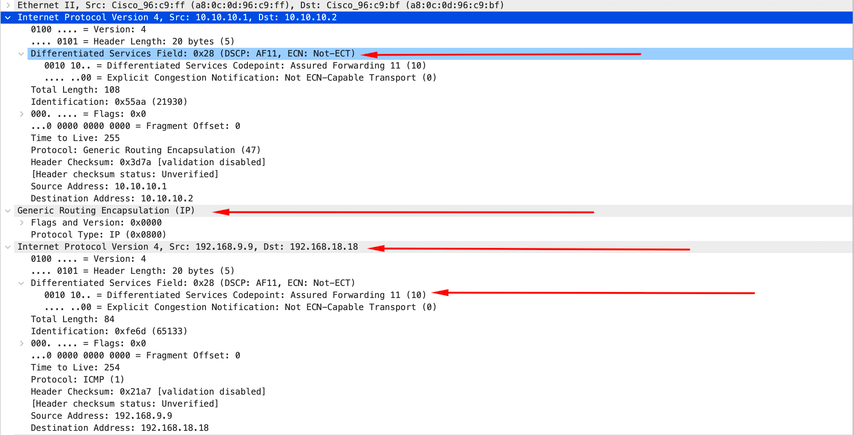

Deze afbeelding toont de opname van het ARP-verzoek bij de ingang van de interface Ethernet 1/3 op de N9K-EX1 switch. U kunt zien dat het verkeer niet gemarkeerd is met de DSCP (AF11) die u nog wilt gebruiken omdat de opname aan de ingang van de switch is.

De afbeelding toont de opname van het ARP-verzoek bij de ingang van de interface Ethernet 1/1 op de N9K-EX2 switch. U kunt zien dat het verkeer al de DSCP AF11-waarde heeft die u moet gebruiken. U merkt ook op dat het pakket wordt ingekapseld door de tunnel die tussen de twee Nexus wordt gevormd.

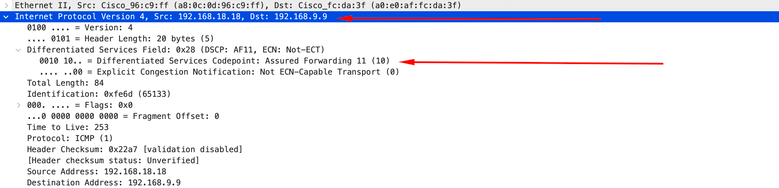

De afbeelding toont de opname van het ARP-antwoord bij de uitvoer van de interface Ethernet 1/3 op de N9K-EX1 switch. U kunt zien dat het verkeer nog steeds de DSCP AF11-waarde heeft die u moet gebruiken. U merkt ook op dat het pakket niet wordt ingekapseld door de tunnel die tussen de twee Nexus wordt gevormd.

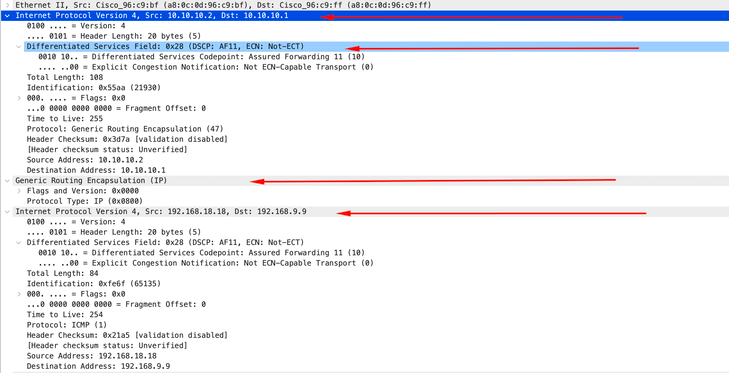

Deze afbeelding toont de opname van het ARP-antwoord bij de uitvoer van de interface Ethernet 1/1 op de N9K-EX2 switch. U kunt zien dat het verkeer nog steeds de DSCP AF11-waarde heeft die u moet gebruiken. U merkt ook op dat het pakket wordt ingekapseld door de tunnel die tussen de twee Nexus wordt gevormd.

Het is belangrijk om op te merken dat het pakket opneemt niet de tunnel IP voor inkapseling tonen aangezien Nexus de fysieke gebruikt. Dit is het natuurlijke gedrag van de Nexus bij het gebruik van GRE-tunneling, aangezien ze de fysieke IPS gebruiken om de pakketten te leiden.

ELAM-opname

U gebruikt de ELAM-opname op N9KEX-2 met in-select 9 om de buitenste l3 en binnenste l3-header te zien. U moet filteren op de bron en doel-IP.

debug platform internal tah elam

trigger init in-select 9

reset

set inner ipv4 src_ip 192.168.9.9 dst_ip 192.168.18.18

start

report

U kunt verifiëren dat de Nexus het pakket via interface 1/1 ontvangt. Ook ziet u dat de buitenste l3-header het fysieke IP-adres is van de interfaces die direct verbonden zijn en de l3 binnenheader heeft de IP's van de host A en host B.

SUGARBOWL ELAM REPORT SUMMARY

slot - 3, asic - 1, slice - 0

============================

Incoming Interface: Eth1/1

Src Idx : 0x41, Src BD : 4433

Outgoing Interface Info: dmod 2, dpid 10

Dst Idx : 0x3, Dst BD : 18

Packet Type: IPv4

Outer Dst IPv4 address: 10.10.10.2

Outer Src IPv4 address: 10.10.10.1

Ver = 4, DSCP = 10, Don't Fragment = 0

Proto = 47, TTL = 255, More Fragments = 0

Hdr len = 20, Pkt len = 108, Checksum = 0x3d7a

Inner Payload

Type: IPv4

Inner Dst IPv4 address: 192.168.18.18

Inner Src IPv4 address: 192.168.9.9

L4 Protocol : 47

L4 info not available

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

QoS-probleemoplossing

U kunt de QoS-configuratie controleren zoals aangegeven.

N9K-EX1# show running-config ipqos

!Command: show running-config ipqos

!Running configuration last done at: Thu Apr 4 11:45:37 2024

!Time: Fri Apr 5 11:50:54 2024

version 9.3(8) Bios:version 08.39

class-map type qos match-all CM-TAC-QoS-GRE

match access-group name TAC-QoS-GRE

policy-map type qos PM-TAC-QoS-GRE

class CM-TAC-QoS-GRE

set dscp 10

vlan configuration 9

service-policy type qos input PM-TAC-QoS-GRE

U kunt het QoS-beleid weergeven dat op het opgegeven VLAN is geconfigureerd, en ook de pakketten die overeenkomen met de ACL die aan de beleidskaart is gekoppeld.

N9K-EX1# show policy-map vlan 9

Global statistics status : enabled

Vlan 9

Service-policy (qos) input: PM-TAC-QoS-GRE

SNMP Policy Index: 285219173

Class-map (qos): CM-TAC-QoS-GRE (match-all)

Slot 1

5 packets

Aggregate forwarded :

5 packets

Match: access-group TAC-QoS-GRE

set dscp 10

U kunt de QoS-statistieken ook wissen met de hier getoonde opdracht.

N9K-EX1# clear qos statistics

Controleer de in de software geprogrammeerde ACL.

N9K-EX1# show system internal access-list vlan 9 input entries detail

slot 1

=======

Flags: F - Fragment entry E - Port Expansion

D - DSCP Expansion M - ACL Expansion

T - Cross Feature Merge Expansion

N - NS Transit B - BCM Expansion C - COPP

INSTANCE 0x2

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 2

------

IPv4 Class

Policies: QoS

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0000:0x0700] permit ip 0.0.0.0/0 192.168.18.0/24 [5]

Controleer de in de hardware geprogrammeerde ACL.

N9K-EX1# show hardware access-list vlan 9 input entries detail

slot 1

=======

Flags: F - Fragment entry E - Port Expansion

D - DSCP Expansion M - ACL Expansion

T - Cross Feature Merge Expansion

N - NS Transit B - BCM Expansion C - COPP

INSTANCE 0x2

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 2

------

IPv4 Class

Policies: QoS

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0000:0x0700] permit ip 0.0.0.0/0 192.168.18.0/24 [5]

Met de hier getoonde opdracht kunt u de poorten verifiëren die VLAN gebruiken. In dit voorbeeld zou het VLAN ID 9 zijn, en u kunt ook nota nemen van het QoS-beleid dat in gebruik is.

N9K-EX1# show system internal ipqos vlan-tbl 9

Vlan range asked: 9 - 9

=================================================

Vlan: 9, pointer: 0x132e3eb4, Node Type: VLAN

IfIndex array:

alloc count: 5, valid count: 1, array ptr : 0x13517aac 0: IfI

ndex: 0x1a000400 (Ethernet1/3) Policy Lists (1): Flags: 01

Type: INP QOS, Name: PM-TAC-QoS-GRE, Ghost Id: 0x45001c7, Real Id: 0x450

01c8

Defnode Id: 0x45001c9

=================================================

N9K-EX1#

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

24-Apr-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jorge Paolo Fernando Garcia MaldonadoTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback