Selectieve Q-in-Q op Nexus 9000 configureren en problemen oplossen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u selectieve Q-in-Q modellen kunt configureren en problemen kunt oplossen in Nexus 9300 (EX-FX-GX) model.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Q-in-Q insluiting

- Dot1q-switching

- Nexus 9000 switch

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Hardware: N9K-C936C-FX2

- Versie: 10.2(3)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Een Q-in-Q VLAN-tunnel stelt een serviceprovider in staat om het verkeer van verschillende gebruikers in hun infrastructuur te scheiden, terwijl u nog steeds een volledig bereik van VLAN’s voor intern gebruik krijgt door een tweede 802.1Q-tag toe te voegen aan een reeds gelabeld frame.

Selectieve Q-in-Q met meerdere provider VLAN’s is een tunnelfunctie die het mogelijk maakt dat gebruikersspecifieke bereik van VLAN’s op een poort wordt gekoppeld aan één specifieke provider VLAN.

Met Q-in-Q kunt u meerdere VLAN-to-provider VLAN-toewijzingen op een poort hebben.

Pakketten die binnenkomen met een VLAN-tag die overeenkomt met een van de geconfigureerde gebruikers-VLAN’s op de poort, worden via de tunnels over de stof getunneld met behulp van de eigenschappen van de serviceprovider VLAN. Het ingekapselde pakket draagt de gebruiker VLAN-tag als deel van Layer 2-header van het binnenste pakket.

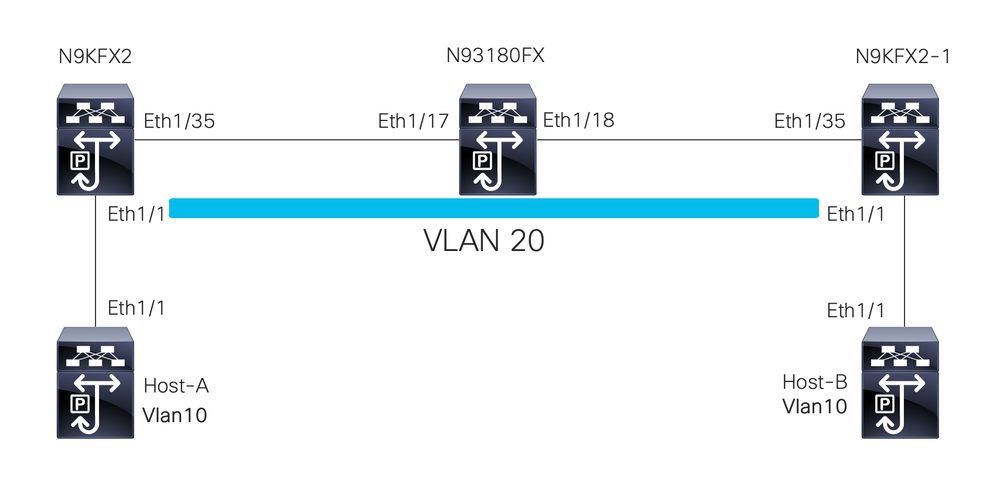

Netwerkdiagram

Configureren

Het doel van de configuratie van Selectieve Q-in-Q is het in kaart brengen van VLAN’s van het verkeer dat wordt ontvangen in N9KFX2 en N9KFX2-1 op interfaces eth1/1.

De Nexus kapselt het verkeer in en verstuurt het met de DOT1Q-header VLAN 20 naar de provider, gesimuleerd door Nexus 93180FX.

Host-A

interface Ethernet1/1

switchport

switchport mode trunk

no shutdown

interface Vlan10

no shutdown

ip address 192.168.1.1/24

Host-B

interface Ethernet1/1

switchport

switchport mode trunk

no shutdown

interface Vlan10

no shutdown

ip address 192.168.1.2/24

N9KFX2

interface Ethernet1/1

switchport

switchport mode trunk

switchport vlan mapping all dot1q-tunnel 20

switchport trunk allowed vlan 20

spanning-tree port type edge trunk

spanning-tree bpdufilter enable

no shutdown

interface Ethernet1/35

switchport

switchport mode trunk

no shutdown

N93180FX

system dot1q-tunnel transit

interface Ethernet1/17

switchport

switchport mode trunk

no shutdown

interface Ethernet1/18

switchport

switchport mode trunk

no shutdown

N9KFX2-1

interface Ethernet1/1

switchport

switchport mode trunk

switchport vlan mapping all dot1q-tunnel 20

switchport trunk allowed vlan 20

spanning-tree port type edge trunk

spanning-tree bpdufilter enable

no shutdown

interface Ethernet1/35

switchport

switchport mode trunk

no shutdown

Problemen oplossen

De Q-in-Q-programmering beweegt zich van het besturingsplane naar de hardware via de componenten:

:

Consistentiecontrole

Recente versies van de Nexus switch hebben een consistentiecontrole om te gebruiken bij misprogrammeren.

N9KFX2# show consistency-checker selective-qinq

Box level hardware programming checks : PASS

Fetching ingressVlanXlate entries from slice: 0 HW

Fetching ingressVlanXlate entries from slice: 1 HW

Fetching ingressVlanXlate TCAM entries

Performing port specific checks for intf Eth1/1

Port specific selective QinQ checks for interface Eth1/1 : PASS

Selective QinQ Overall status : PASS

Besturingsplane

Bevestig als VLAN actief is op de poorten.

N9KFX2#sh vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Eth1/1

20 VLAN0020 active Eth1/1, Eth1/35

Bevestig dat de VLAN-mapping duidelijk wordt weergegeven.

N9KFX2# sh vlan internal info mapping

Per Port Vlan Translation Details

================

Entry No : 0

----------------------

ifindex Eth1/1(0x1a000000)

vlan mapping enabled: TRUE

vlan translation mapping information (count=1):

Original Vlan Translated Vlan

------------- ---------------

all 20

Entry No : 1

----------------------

ifindex Eth1/35(0x1a004400)

vlan mapping enabled: FALSE

vlan translation mapping information (count=0):

Original Vlan Translated Vlan

------------- ---------------

ELTM

Bevestig of er fouten toenemen of niet nul zijn.

N9KFX2# show system internal eltm error count

interface config error: 0

dce error: 0

port struct error: 0

port channel error: 0

tunnel error: 0

tlv count error: 0

vpn count error: 0

SI add to DB error: 0

Voer de opdracht attach module X uit. X is de module waar de fysieke interface wordt toegewezen.

N9KFX2# attach module 1

module-1# show system internal eltm info vlan 20

IFTMC Detailed info for VLAN = 20

cr_flags = VLAN , bd = 21(0x15) stg-id = 0 type = 1 stp:0

shut_state = 2 , oper_state = 1

vni = 0, ipmc_idx = 0x0 ipmc_remap_idx = 0x0 ipmc_remap_idx2 = 0x0 dvif: 0

ipmc_mrouter_idx = 0x0 ipmc_mrouter_remap_idx = 0x0 ipmc_mrouter_remap_idx2 = 0x0

pbp_idx=0

eid[0] = 0, alt_eid[0] = 0eid[1] = 0, alt_eid[1] = 0eid[2] = 0, alt_eid[2] = 0eid[3] = 0, alt_eid[3] = 0eid[4] = 0, alt_eid[4] = 0eid[5] = 0, alt_eid[5] = 0eid[6] = 0, alt_eid[6] = 0eid[7] = 0, alt_eid[7] = 0

Active ports: <<<<< Confirm Active ports are listed for the vlan

Ethernet1/1(0x1a000000) Ethernet1/35(0x1a004400)

Active Local ports:

Ethernet1/1(0x1a000000) Ethernet1/35(0x1a004400)

Ports using this VLAN as Provider: <<<<< Displays the interface that is doing the tunneling

Ethernet1/1(0x1a000000)

SDB Active ports:

Ethernet1/1

pbp_idx:0

VLAN Features:

prim_vlan : 0, prim_intf_vlan : 0, vlan mode : 0(CE)

pt_cam_en : 1, ipv4_igmp_snoop : 1, ipv4_pim_snoop : 0

ipv6_mld_snoop : 0, ipv6_pim_snoop : 0, l2l3_lkup_cfg : 1

v4_table_id : 1 (0x00000001), v4_vpn_id : 1 (0x1)

v6_table_id : 2147483649 (0x80000001), v6_vpn_id : 1 (0x1)

age_tmr_sel : 1, sm_en : 0 fcf : 0 omf : 1, dhcp_snoop_en : 0

proxy_learn : 0, iic_en : 0, use_oxid : 0, age_grp_sel : 0

disable_learn : 0, otv_en : 0, global : FALSE

bc_uc_ftag : 4095 , mcast_ftag_num : 1, arp_sup: 0x0 ,icmpv6 nd local proxy: 0x0

isdot1qvlan : 0 , num_dot1q_ports: 0 num_sel_dot1q_qinvni_ports: 0

num_multi_tag_ports: 0, eid: 0, xconnect: 0, mcast_ftag[1] : {4095}

is_transit : 0 mdns_en: 0,

TAH:VLAN_CONTROL:

------------------

vrf: 0 forwarding_vlan: 0 forwarding mode: 0

Flags: 0x0

up: 0 vni: 0 is_sr_evpn: 0

U kunt controleren op interfaceprogrammering. De output toont informatie over de poortprogrammering.

N9KFX2# attach module 1

module-1# show system internal eltm info interface e1/1

IFTMC Detailed info for Interface Ethernet1/1(0x1a000000)

CR_flags = INTF LIF (0x3), LTL = 6144 (0x1800), (S 0x0, P 0x0)

IF_INDEX = Ethernet1/1(0x1a000000), LIF = 4100 (0x1004), SDB LIF = 4100 (0x1004)

State = UP

Layer = L2, Mode = TRUNK, native_vlan = 1 tag_native_vlan = 0 <<< Confirm mode and Layer

AdminMode = 0x100000 is_monitor = 0 src_if_pruning 1

Operational VLAN's (2): <<< Confirm if the VLAN for tunnel and native are correct

1,20

voice vlan = 4096

MVR Configured VLAN's (0):

local_port = 1, ldb_sharing = 1, ilm_sharing = 0x1

ldb_port_flags = 0x0, dsm = 0, dnl = 0

pc_ifindx = 0x0, fpc = 0x0

Interface Features:

ipv4_en : 0, ipv4_mcast_en : 0, df_mask : 0, mpls_en : 0

ipv6_en : 0, ipv6_mcast_en : 0 pim_dr_en :0 ipsg_en : 0

FC port mode:0 vsan: 0 trunk mode: 0 speed: 0

FCF Enabled : 0 FCF MAC:0000:0000:0000

PTP fid = 0

mpls_strip_en :0

external port :0

Operational VSAN's (0):

v4_table_id : 1 (0x00000001), v4_vpn_id : 1 (0x1)

v6_table_id : 2147483649 (0x80000001), v6_vpn_id : 1 (0x1)

per_pkt_ls_en : 0, bd : N/A (0x0)

icmp_redirect : 1, ipv6_redirect : 1

v4_same_if_chk : 0, v6_same_if_check : 0

mtu_index : 1 (0x0001), new_mtu_index : 1 (0x0001)

mtu : 1500 (0x05dc), port_trust : 0

v4_rpf_mode : 0 , v6_rpf_mode : 0

v4_rpf_mode (sdb) : 0 , v6_rpf_mode (sdb) : 0

intf_type : 0x0, intf_flags : 0x20

sub_flags : 0x0, port_type : 0x0, is_aida : 0x0, vpc_dvp_no : 0x0

fcoe_mac_ip_chk: 0 buffer_boost: 0 openflow_en: 0 span_buffer_cfg: 0 span_mode: 0 outer_bd = 512

interface mac: 00:00:00:00:00:00 old_mac: 00:00:00:00:00:00 mac_index:0

Src-Idx:1

mc_index : 4100, egress_vsl_drop: 0, pv_en : 0, is_selective_qinvni_port 1 ether_type 0x8100 vlan_bmp_State_change : False, policy flood_l2_local 1. <<<Confirm the ether type is 8100 and is_selective_qinvni_port is 1

is_multi_tag_port 0, nat_realm_id 0

global_id 0

enm_if_type : 0

pbp_idx : 0

pinned_ifindex : 0x0

normal_vlan_bmp (0):

arp_suppress inst[0] 0 arp_suppress inst[1] 0 arp_suppress inst[2] 0 arp_suppress inst[3] 0 arp_suppress inst[4] 0 arp_suppress inst[5] 0 arp_suppress inst[6] 0 arp_suppress inst[7] 0 icmpv6 nd local proxy en inst[0] 0 icmpv6 nd local proxy en inst[1] 0 icmpv6 nd local proxy en inst[2] 0 icmpv6 nd local proxy en inst[3] 0 icmpv6 nd local proxy en inst[4] 0 icmpv6 nd local proxy en inst[5] 0 icmpv6 nd local proxy en inst[6] 0 icmpv6 nd local proxy en inst[7] 0 mdns_en inst[0] 0 mdns_en inst[1] 0 mdns_en ins

t[2] 0 mdns_en inst[3] 0 mdns_en inst[4] 0 mdns_en inst[5] 0 mdns_en inst[6] 0 mdns_en inst[7] 0 arp_suppress inst[0] 0 arp_suppress inst[1] 0 arp_suppress inst[2] 0 arp_suppress inst[3] 0 arp_suppress inst[4] 0 arp_suppress inst[5] 0 arp_suppress inst[6] 0 arp_suppress inst[7] 0 icmpv6 nd local proxy en inst[0] 0 icmpv6 nd local proxy en inst[1] 0 icmpv6 nd local proxy en inst[2] 0 icmpv6 nd local proxy en inst[3] 0 icmpv6 nd local proxy en inst[4] 0 icmpv6 nd local proxy en inst[5] 0 icmpv6 nd local prox

y en inst[6] 0 icmpv6 nd local proxy en inst[7] 0 mdns_en inst[0] 0 mdns_en inst[1] 0 mdns_en inst[2] 0 mdns_en inst[3] 0 mdns_en inst[4] 0 mdns_en inst[5] 0 mdns_en inst[6] 0 mdns_en inst[7]

service provider Vlans 0

vlan_xlt_tlb_en_ingress : 1 num_vlan_xlt_ingr : 1

Vlan Translation Table (INGRESS) <<< This table displays xlt the vlan used to send to the provider

--------------------------------

in_vlan xlt_vlan

1 20

SDB INFO:

--------------------------------

MVR VLAN's (0):

STATE = UP, is_mcec = 0, is_mct = 0

TAH:L2 INFO: 4100

----------

Flags : 0x41

NIV Index: 1 Source Chip: 1 Source Port: 72

slice: 1 slice_port: 0

is_monitor: 0 lif: 4100 phy_intf_id: 1 vnic_if: 0 learn_en: 1 native_vlan 1

trunk_port: 1 src_if_check: 1

FC info: intf_type = 0x0 port_mode = 0x0 port_vsan = 0 port_speed = 0 fcf_mac = 0:0:0:0:0:0

IFTMC

Voor IFTMC kunt u de 2 opdrachten uitvoeren. Start de opdracht attach module 1 voordat u de volgende opdrachten uitvoert.

N9KFX2# attach module 1

module-1# show system internal iftmc info interface e1/1

module-1# show system internal iftmc info vlan 20

Beide opdrachten

- tonen systeem interne iftmc info interface eEthernet1/1

- toon systeem interne iftmc info vlan 20

Toont vergelijkbare informatie als ELTM-uitgangen, zorg ervoor dat u dezelfde waarden tussen ELTM- en IFTMC-modules hebt.

Hardware

Om te bevestigen dat de uitgangen correct geprogrammeerd zijn op de hardware kunt u de opdracht uitvoeren toont hardware interne tah interface Ethernet 1/1. In de output van het bevel, kunt u naar het deel gaan BdStateTable.

N9KFX2-1(config-if)# show hardware internal tah interface ethernet 1/1

BdStateTable:

ENTRY: 1

info_leaf_flood_dst_ptr : 1 <<<Displays native vlan

info_leaf_igmp_mld_dst_ptr : 4098

info_leaf_fid : 1 <<<Displays native vlan

info_leaf_vrf : 1

info_leaf_igmp_snp_en : 1

info_leaf_l3_bind_check_en : 1

info_leaf_v4_omf : 1

info_leaf_unknown_uc_flood : 1

info_leaf_unknown_mc_flood : 1

info_leaf_ecn_mark_en : 1

info_leaf_l2_bind_check_en : 1

info_leaf_bd_profile_idx : 1

info_leaf_analytics_en : 1

info_leaf_flow_collect_en : 1

info_spine_info0_gipo_idx : 1 <<<Displays native vlan

info_spine_info0_scope : 64

info_spine_info0_spare : 0x00000000:0x00100044

info_spine_info1_spare : 0x00001000:0x00000000

info_spine_info2_gipo_idx : 512

info_spine_info2_scope : 12416

info_spine_info2_spare : 0x00005000:0x10000000

info_spine_info3_gipo_idx : 384

info_spine_info3_spare : 0x00000000:0x00000000

=========================================

Handige opdrachten om eventuele Q-in-Q problemen te verzamelen en te controleren

- Toon VLAN interne info mapping

- toon consistentie-controleur selectief-qinq

- toon consistentie-checker selectief-qinq interface <ethX/Y, poortkanaal X>

- toon hardware interne tah interface Ethernet x/y

- toon hardware interne tah interface alles

- toon hardware interne tah sdk gebeurtenis-geschiedenis fout

- Toon systeem interne iftmc info interface <>

Op het Nexus platform kunt u meer specifieke technische ondersteuning verzamelen dan de algemene ondersteuning, die een reeks opdrachten biedt:

- toon technische details

- show tech-VLAN

- show tech usd-all

- laat tech-aspect zien

- module 1 vastmaken; toon tech iftmc

Opmerking: kijk naar de secties met richtlijnen en beperkingen in de configuratiehandleiding op Verwante informatie voor de versie die uw Nexus gebruikt om te bevestigen dat uw configuratie geen hardware- of softwarebeperkingen raakt.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

04-Apr-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jorge Garcia FernandezCisco Technical Consulting Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback