Standalone Nexus configureren en claimen voor intersight-connectiviteit

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de stappen die nodig zijn om standalone Nexus switch(s) in Intersight in te schakelen en te claimen voor uitgebreide Cisco TAC-ondersteuning.

Voorwaarden

U moet een account hebben op Intersight.com, er is geen licentie vereist voor een claim van Cisco NX-OS®. Als er een nieuwe Intersight-account moet worden aangemaakt, zie Account aanmaken.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Op de Standalone Nexus switch, NXDC heeft deze richtlijnen en beperkingen:

- Cisco NX-OS moet softwarerelease 10.2(3)F of hoger zijn

- DNS moet worden geconfigureerd onder de juiste virtuele routing en doorsturen (VRF)

svc.intersight.commoet opgelost worden en uitgaande geïnitieerde HTTPS-verbindingen op poort 443 toestaan. Dit kan worden gecontroleerd metopensslen krullen. ICMP-verzoeken (Internet Control Message Protocol) worden genegeerd.- Als er een proxy vereist is voor een HTTPS-verbinding naar

svc.intersight.comHST, kan de proxy worden geconfigureerd in de Nexus Switch Device Connector (NXDC)-configuratie. Raadpleeg voor proxyconfiguratie NXDC configureren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Nexus N9K-C93240YC-FX2

- Cisco NX-OS 10.3(4a)M

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

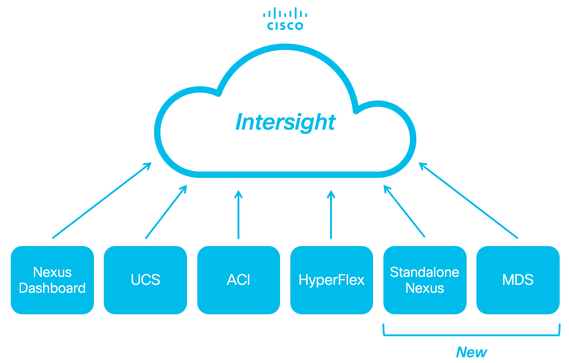

Cisco Intersight is een cloud-operationeel platform dat bestaat uit optionele, modulaire mogelijkheden van geavanceerde infrastructuur, werklastoptimalisatie en Kubernetes-services. Bezoek Intersight Overzicht voor meer informatie.

Apparaten worden aangesloten op het Intersight-portal via een NXDC die is ingesloten in de Cisco NX-OS-afbeelding van elk systeem. Beginnend met Cisco NX-OS release 10.2(3)F wordt de voorziening Device Connector ondersteund die een veilige manier biedt waarop de aangesloten apparaten informatie kunnen verzenden en controle-instructies kunnen ontvangen van het Cisco Intersight-portal, met behulp van een beveiligde internetverbinding.

Connectiviteitsvoordelen

Intersight-connectiviteit biedt deze functies en voordelen voor de op Cisco NX-OS gebaseerde platforms:

- Geautomatiseerde verzameling van gegevens

show tech-support detailsvia snelle probleemoplossing (RPR voor de geopende TAC-serviceaanvragen) - Remote-on-demand verzameling van

show tech-support details - Toekomstige functies zijn onder meer:

- Proactieve TAC SR’s openen op basis van telemetrie of hardwarestoring

- Remote on-demand verzameling van individuele showopdrachten en meer

Quickstart-video

Handmatig een NXOS-apparaat claimen

Connectiviteitsverificatie

Opmerking: Ping-reacties worden onderdrukt (ICMP-pakketten worden verbroken).

Om de connectiviteit van Transport Layer Security (TLS) en HTTPS te controleren, die bash en het uitvoeren toelaat openssl en curl opdrachten in de gewenste VRF (ip netns exec

) wordt aanbevolen.

! Enable bash

config terminal ; feature bash ; end

! Verify TLS

run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

! Verify https

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

TLS-verificatie met OpenSSL-client

Met OpenSSL kunt u de TLS-verbinding controleren opsvc.intersight.com:443. Indien geslaagd, haal het openbare ondertekende certificaat door de server terug en toon de ketting van de Certificaatautoriteit.

Opmerking: Het volgende voorbeeld voert hetopenssl s_clientbevel in het beheer VRF uit. Vervang de gewenste instellingen in hetip netns exec

concept.

Switch# run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

CONNECTED(00000004)

depth=2 C = US, O = Amazon, CN = Amazon Root CA 1

verify return:1

depth=1 C = US, O = Amazon, CN = Amazon RSA 2048 M01

verify return:1

depth=0 CN = us-east-1.intersight.com

verify return:1

---

Certificate chain

0 s:CN = us-east-1.intersight.com

i:C = US, O = Amazon, CN = Amazon RSA 2048 M01

1 s:C = US, O = Amazon, CN = Amazon RSA 2048 M01

i:C = US, O = Amazon, CN = Amazon Root CA 1

2 s:C = US, O = Amazon, CN = Amazon Root CA 1

i:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

3 s:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

i:C = US, O = "Starfield Technologies, Inc.", OU = Starfield Class 2 Certification Authority

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIGfzCCBWegAwIBAgIQD859tBjpT+QUyVOXqkG2pzANBgkqhkiG9w0BAQsFADA8

MoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kg

UlNBIDIwNDggTTAxMB4XDTIzMDQwNTAwMDAwMFoXDTI0MDUwMzIzNTk1OVowIzEh

MB8GA1UEAxMYdXMtZWFzdC0xLmludGVyc2lnaHQuY29tMIIBIjANBgkqhkiG9w0B

AoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kn

BDM+MCNnvmgNDlGnU6/t1jOC780QpKXr2ksbGC0FzHfMvNjEk9kMCUe179dummrs

pOOFzvIrJGqYvkIXT5WLtiU9aP3+VSEWQO1kTeDHoDfLLJLON42cKjskYt0jCTwE

poKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

elf3tYBhuQK3y4DoSqg1/gptnUOlNwSqMu4zXjI7neGyHnzjsPUyI8qilXbPS9tV

KoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kw

HwYDVR0jBBgwFoAUgbgOY4qJEhjl+js7UJWf5uWQE4UwHQYDVR0OBBYEFM7X7s7c

NoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kp

Z2h0LmNvbYIac3ZjLXN0YXRpYzEuaW50ZXJzaWdodC5jb22CGioudXMtZWFzdC0x

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K1

Y3MtY29ubmVjdC5jb22CE3N2Yy51Y3MtY29ubmVjdC5jb22CDmludGVyc2lnaHQu

Y29tghJzdmMuaW50ZXJzaWdodC5jb20wDgYDVR0PAQH/BAQDAgWgMB0GA1UdJQQW

MBQGCCsGAQUFBwMBBggrBgEFBQcDAjA7BgNVHR8ENDAyMDCgLqAshipodHRwOi8v

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

BgZngQwBAgEwdQYIKwYBBQUHAQEEaTBnMC0GCCsGAQUFBzABhiFodHRwOi8vb2Nz

coKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Ku

cjJtMDEuYW1hem9udHJ1c3QuY29tL3IybTAxLmNlcjAMBgNVHRMBAf8EAjAAMIIB

fgYKKwYBBAHWeQIEAgSCAW4EggFqAWgAdwDuzdBk1dsazsVct520zROiModGfLzs

3oKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K5

CSFqTpBjlOdOLQ4YuQIhAO10VDrLJMM+9EtOwmZd8Q1MRHJlOlr2VWmOTF6GGkCV

AHUAc9meiRtMlnigIH1HneayxhzQUV5xGSqMa4AQesF3crUAAAGHUp9iOwAABAMA

RjBEAiAFPPLvt7TN7mTRnQZ+FZLGR/G04KQqSjYuszDNPArT3wIgf/sQbQqNjCk7

joFUuL9cEPYfNm7n1nZIFIRAK6UqwG0AdgBIsONr2qZHNA/lagL6nTDrHFIBy1bd

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K8

MXtts5t/C5lYw5peGAIgK0eFmxTptEfMkBZti39vepUxb5meDvKaZdtXVvFpkCMw

DQYJKoZIhvcNAQELBQADggEBANl6HKZ9P6AIufr7qdNCcW+DXClY6dqX1KN0sCh+

UoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KM

z5R1VV+81gN2HHiuUsEOFwHDbbhiGBJiJteFm0blpruKHennx8HQYfC7bup4N5JH

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kb

LKFl6c+EN0Y76YaCV8doujG3qD/bO9VDx7dhvbSEECYuzbYyPDGnb7Drmhny0Eki

smLUZ3TVcCvPc+1dE/jrbBzPeIY7jGr8eL7masFCuZZn2lM=

-----END CERTIFICATE-----

subject=CN = us-east-1.intersight.com

issuer=C = US, O = Amazon, CN = Amazon RSA 2048 M01

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: RSA

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 5754 bytes and written 442 bytes

Verification: OK

---

New, TLSv1.2, Cipher is ECDHE-RSA-AES128-GCM-SHA256

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: 66D0B69FAA7EB69FAA7EC54C9764966ED9A1289650B69FAA7EB69FAA7E9A5FD5ADE

Session-ID-ctx:

Master-Key: B69FAA7E45891555D83DFCAEB69FAA7EB69FAA7EA3A99E7689ACFB69FAA7EAD7FD93DB69FAA7EB1AF821

PSK identity: None

PSK identity hint: None

SRP username: None

TLS session ticket lifetime hint: 86400 (seconds)

TLS session ticket:

0000 - 36 12 b2 36 b3 53 07 29-54 ac 56 f0 06 83 4f b1 6..6.S.)T.V...O.

0010 - 49 35 51 40 22 07 bd 7e-59 d7 7e 44 29 ff c6 2a I5Q@"..~Y.~D)..*

0020 - ec bc 11 e1 d3 5d 69 e8-7a d2 f1 c2 08 f6 5b 8f .....]i.z.....[.

0030 - 2c 5b 5e 50 e3 e2 8f e7-c4 44 8f e4 6d 45 d2 64 ,[^P.....D..mE.d

0040 - 93 98 f5 e8 b0 f7 1d 00-26 4b 88 ea 2d 7d 42 58 ........&K..-}BX

0050 - 05 9f 71 3a fe ac f0 15-a5 5c 1d 74 74 bf 32 1b ..q:.....\.tt.2.

0060 - d8 a8 23 84 08 cc f9 3e-54 ..#....>T

Start Time: 1707515659

Timeout : 7200 (sec)

Verify return code: 0 (ok)

Extended master secret: yes

---

HTTPS-toegangsverificatie

Om de connectiviteit te controleren HTTPS, gebruik het curl bevel met-v verbose flag(toont of een volmacht of niet wordt gebruikt).

Opmerking: Om het effect te controleren van het in- of uitschakelen van een proxy, kunt u de opties--proxy [protocol://]host[:port]of--noproxy [protocol://]host[:port]toevoegen.

Het conceptip netns exec

wordt gebruikt om krullen in de gewenste VRF uit te voeren; bijvoorbeeldip netns exec managementvoor VRF-beheer.

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

# run bash ip netns exec management curl -v -I -L -X POST https://svc.intersight.com:443 --proxy http://proxy.esl.cisco.com:80Connected to proxy.esl.cisco.com (10.201.255.40) port 80

Trying 10.201.255.40:80... ** CONNECT tunnel: HTTP/1.1 negotiated * allocate connect buffer * Establish HTTP proxy tunnel to svc.intersight.com:443 > CONNECT svc.intersight.com:443 HTTP/1.1 > Host: svc.intersight.com:443 > User-Agent: curl/8.4.0 > Proxy-Connection: Keep-Alive >< HTTP/1.1 200 Connection establishedHTTP/1.1 200 Connection established < snip >

Configureren

Het apparaat claimen binnen intersight.com

Om een nieuw doel in Intersight te claimen, voer de genoemde stappen uit.

Op het Nexus-apparaat

Geef de opdracht Cisco NX-OS uitshow system device-connector claim-info.

Opmerking: Gebruik voor releases voorafgaand aan NX-OS 10.3(4a) de opdracht "show intersight claim-info"

Opmerking: Nexus genereerde claiminfo-kaarten voor deze intersight claimvelden:

Serienummer = Intersight Claim ID

Apparaat-ID security token = Intersight Claimcode

# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken: 9FFD4FA94DCD

Duration: 599

Message:

Claim state: Not ClaimedDe hier gerapporteerde duur is in seconden.

On Intersight-portal

Opmerking: Opmerking: De functionaliteit voor Cisco Intersight Device Claim is niet beschikbaar voor EMEA-regio. Deze stappen gelden alleen voor de regio Noord-Amerika.

1. Meld u binnen 10 minuten aan bij Interview met de accountbeheerder, de apparaatbeheerder of de rechten van de apparaattechnicus.

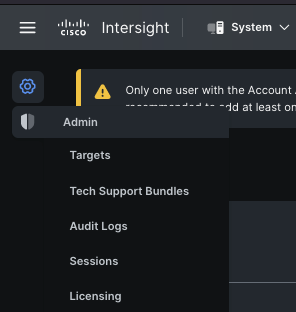

2. Kies Systeem in de vervolgkeuzelijst Service Selector.

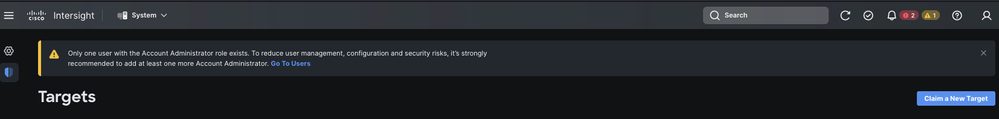

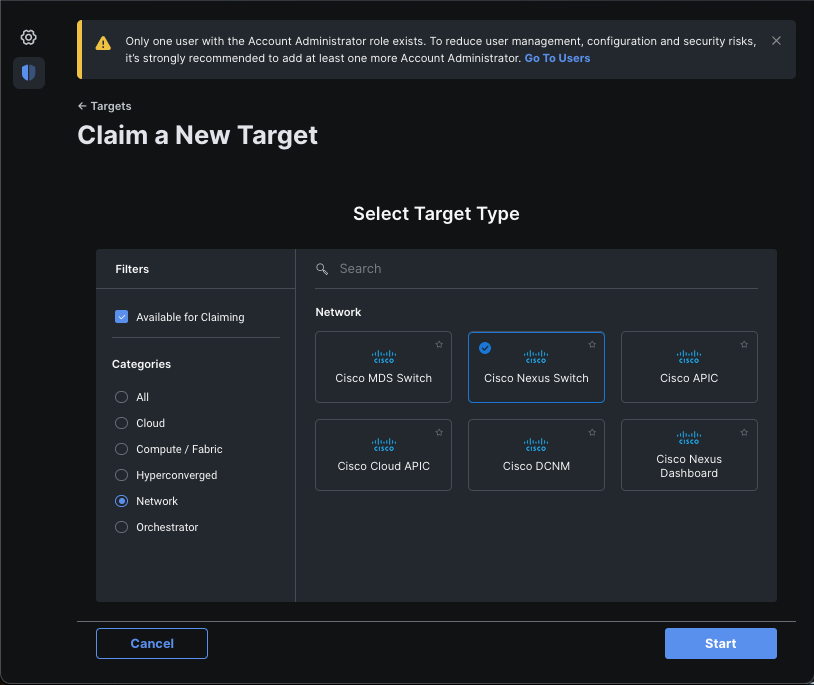

3. Navigeer naarADMIN > Targets > Claim a New Target.

3.1. Klik op Claim a New Target zoals in de afbeelding.

4. Kies Beschikbaar voor opeisen en kies het doeltype (bijvoorbeeld Netwerk) dat u wilt opeisen. Klik op Start.

5. Voer de vereiste gegevens in en klik op Claim om de claimprocedure te voltooien.

Opmerking: Het Security Token op de switch wordt gebruikt als de Claim Code en het serienummer van de switch is de Device ID.

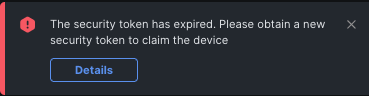

Opmerking: Het Security Token verloopt. U moet de claim voltooien voordat of het systeem u vraagt om er een te regenereren.

Claim One to Many Standalone Nexus-apparaten binnen intersight.com met behulp van Ansible®

Om te kunnen claimen dat er één of meerdere Nexus apparaten zijn, kan er een Ansible playbook worden uitgevoerd.

- De ansible inventaris en de playbook kunnen worden gekloond vanaf https://github.com/datacenter/ansible-intersight-nxos.

- In de Ansible

inventory.yamlis hetansible_connectiontype ingesteld opansible.netcommon.network_cliom opdrachten naar de Nexus switch te sturen. Dit kan worden gewijzigdansible.netcommon.httpapiom connectiviteit via NXAPI mogelijk te maken. - Een zichtbare verbinding met het Intersight-eindpunt vereist een API-sleutel, die kan worden gegenereerd vanuit uw intersight.com-account.

Nexus NXAPI configureren (alleen gebruikt alsansible.netcommon.httpapigebruiken)

Opmerking: In het geval dat een proxy op systeemniveau is geconfigureerd (HTTP(S)_PROXY) en Ansible geen proxy moet gebruiken om verbinding te maken met het Nexus NXAPI-eindpunt, is het wenselijk omansible_httpapi_use_proxy: Falseeen proxy in te stellen (Default is True).

# configure terminal

# cfeature nxapi

# nxapi port 80

# no nxapi https port 443

# end

# show nxapi

nxapi enabled

NXAPI timeout 10

NXAPI cmd timeout 300

HTTP Listen on port 80

HTTPS Listen on port 443

Certificate Information:

Issuer: issuer=C = US, ST = CA, L = San Jose, O = Cisco Systems Inc., OU = dcnxos, CN = nxos

Expires: Feb 10 22:30:38 2024 GMT

Om de HTTP-connectiviteit met het NXAPI-eindpunt onafhankelijk te verifiëren, kunt u proberen eenshow clockbestand te verzenden. Switch In het volgende voorbeeld wordt de client geverifieerd met behulp van basisverificatie. Het is ook mogelijk om de NXAPI-server te configureren om clients te verifiëren op basis van X.509-gebruikerscertificaat.

Opmerking: Basic Verification hash is verkregen uit base64 encodering van gebruikersnaam:password. In dit voorbeeld is admin:cisco!123 base64 encodingYWRtaW46Y2lzY28hMTIz.

curl -v --noproxy '*' \

--location 'http://10.1.1.3:80/ins' \

--header 'Content-Type: application/json' \

--header 'Authorization: Basic YWRtaW46Y2lzY28hMTIz' \

--data '{

"ins_api": {

"version": "1.0",

"type": "cli_show",

"chunk": "0",

"sid": "sid",

"input": "show clock",

"output_format": "json"

}

}'

Curl-respons:

* Trying 10.1.1.3...

* TCP_NODELAY set

* Connected to 10.1.1.3 (10.1.1.3) port 80 (#0)

> POST /ins HTTP/1.1

> Host: 10.1.1.3

> User-Agent: curl/7.61.1

> Accept: */*

> Content-Type: application/json

> Authorization: Basic YWRtaW56Y2lzY28hBNIz

> Content-Length: 297

>

* upload completely sent off: 297 out of 297 bytes

< HTTP/1.1 200 OK

< Server: nginx/1.19.6

< Date: Fri, 09 Feb 2024 23:17:10 GMT

< Content-Type: text/json; charset=UTF-8

< Transfer-Encoding: chunked

< Connection: keep-alive

< Set-Cookie: nxapi_auth=dzqnf:xRYwR0l1Tra64VfOMVuD4oI4=; Secure; HttpOnly;

< anticsrf: /i3vzCvxhOr4w2IrKP+umbDnzHQ=

< Strict-Transport-Security: max-age=31536000; includeSubDomains

< X-Frame-Options: SAMEORIGIN

< X-Content-Type-Options: nosniff

< Content-Security-Policy: block-all-mixed-content; base-uri 'self'; default-src 'self'; script-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6PF0rh'; style-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6P40rh'; img-src 'self'; connect-src 'self'; font-src 'self'; object-src 'self'; media-src 'self'; form-action 'self'; frame-ancestors 'self';

<

{

"ins_api": {

"type": "cli_show",

"version": "1.0",

"sid": "eoc",

"outputs": {

"output": {

"input": "show clock",

"msg": "Success",

"code": "200",

"body": {

"simple_time": "23:17:10.814 UTC Fri Feb 09 2024\n",

"time_source": "NTP"

}

}

}

}

* Connection #0 to host 10.1.1.3 left intact

}%

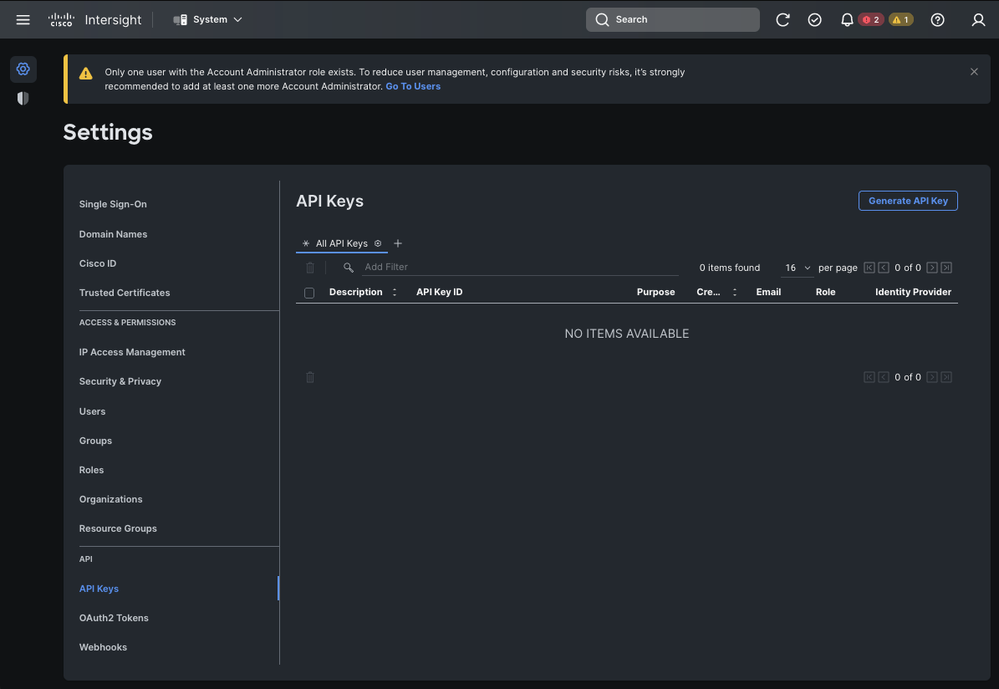

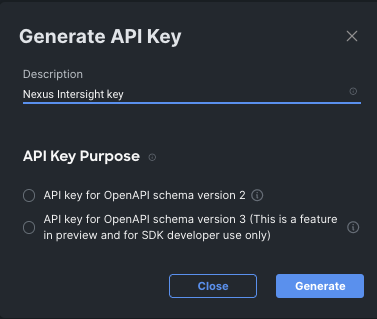

Intersight API-toetsen genereren

Raadpleeg het gedeelte README.md over het verkrijgen van de API-sleutel uit hetIntersight System > Settings > API keys > Generate API Key.

Voorbeeld: anabel inventory.yaml

Opmerking: In het volgende voorbeeld is Ansible geconfigureerd om de proxyinstellingen van het besturingssysteem te negeren metansible_httpapi_use_proxy: False. Als u uw Ansible-server nodig hebt om een proxy te gebruiken om de switch te bereiken, kunt u die configuratie verwijderen of op True instellen (standaard).

Opmerking: De API key ID is een string. De privé-API-sleutel bevat het volledige pad naar een bestand dat de privé-sleutel bevat. Voor de productieomgeving wordt het gebruik van de ansibele kluis aanbevolen.

---

all:

hosts:

switch1:

ansible_host: "10.1.1.3"

intersight_src: "mgmt0"

intersight_vrf: "management"

vars:

ansible_user: "admin"

ansible_password: "cisco!123"

ansible_connection: ansible.netcommon.network_cli

ansible_network_os: cisco.nxos.nxos

ansible_httpapi_use_proxy: False

remote_tmp: "/bootflash"

proxy_env:

- no_proxy: "10.1.1.3/24"

intersight_proxy_host: 'proxy.cisco.com'

intersight_proxy_port: '80'

api_key_id: "5fcb99d97564612d33fdfcal/5fcb99d97564612d33fdf1b2/65c6c09d756461330198ce7e"

api_private_key: "/home/admin/ansible-intersight-nxos/my_intersight_private_key.txt"

...

Voorbeeld:playbook.yamluitvoering

Applications/Using AnsibleRaadpleeg de handleiding met de sectie Cisco NX-OS van de Cisco Nexus 9000 Series NX-OS Programmaability Guide voor uw huidige release voor meer informatie over het programmeren van standalone Nexus-apparaten met Ansible.

❯ ansible-playbook -i inventory.yaml playbook.yaml

PLAY [all] *********************************************************************************************************************************************************

TASK [Enable feature intersight] ***********************************************************************************************************************************

[WARNING]: To ensure idempotency and correct diff the input configuration lines should be similar to how they appear if present in the running configuration on

device

changed: [switch1]

TASK [Configure proxy] *********************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure proxy] *******************************************************************************************************************************************

skipping: [switch1]

TASK [Configure src interface] *************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src interface] ***********************************************************************************************************************************

skipping: [switch1]

TASK [Configure src vrf] *******************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src vrf] *****************************************************************************************************************************************

skipping: [switch1]

TASK [Await connection to Intersight] ******************************************************************************************************************************

FAILED - RETRYING: [switch1]: Await connection to Intersight (10 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (9 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (8 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (7 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (6 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (5 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (4 retries left).

ok: [switch1]

TASK [Get show system device-connector claim-info] *****************************************************************************************************************

ok: [switch1]

TASK [Set claiminfoDict] *******************************************************************************************************************************************

ok: [switch1] => (item=SerialNumber: FDO21112E2L)

ok: [switch1] => (item= SecurityToken: 0A70886FE1B8)

ok: [switch1] => (item= Duration: 599)

ok: [switch1] => (item= Message: )

ok: [switch1] => (item= Claim state: Not Claimed)

TASK [claim device - PROXY] ****************************************************************************************************************************************

skipping: [switch1]

TASK [claim device - NO PROXY] *************************************************************************************************************************************

changed: [switch1]

PLAY RECAP *********************************************************************************************************************************************************

switch1 : ok=8 changed=2 unreachable=0 failed=0 skipped=4 rescued=0 ignored=0

Verifiëren

Om de claim van een nieuw doel te verifiëren, moet u dit realiseren:

Op de Nexus Switch

releases voorafgaand aan 10.3(4a)M

# run bash sudo cat /mnt/pss/connector.db

Nexus# run bash sudo cat /mnt/pss/connector.db

{

"AccountOwnershipState": "Claimed",

"AccountOwnershipUser": "bpaez@cisco.com",

"AccountOwnershipTime": "2024-04-25T22:37:25.173Z",

"AccountOwnershipId": "TAC-DCRS",

"DomainGroupMoid": "6620503275646133014ec978",

"AccountMoid": "6620503275646133014ec977",

"CloudDns": "svc.ucs-connect.com",

"CloudDnsList": [

"svc.intersight.com",

"svc-static1.intersight.com",

"svc.ucs-connect.com",

"svc-static1.ucs-connect.com"

],

"CloudCert": "",

"UserCloudCerts": {},

"Identity": "662adb256f72613901e8bc19",

"AccessKeyId": "98facfdbf3855bcfd340f2bbb0c388f8",

"AccessKey": "",

"PrivateAccessKey": "-----BEGIN RSA PRIVATE KEY-----

-CUT-

5Do\nD18Ta5YvuIYFLZrYlHLyCDOhS5035AUEGNtEceiPhQjOCvRumyJD\n-----END RSA PRIVATE KEY-----\n",

"CloudEnabled": true,

"ReadOnlyMode": false,

"LocalConfigLockout": false,

"TunneledKVM": false,

"HttpProxy": {

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0,

"ProxyType": "Manual",

"Targets": [

{

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0

}

]

},

"LogLevel": "info",

"DbVersion": 1,

"AutoUpgradeAdminState": "Automatic"releases die beginnen met 10.3(4a)M

# show system device-connector claim-info

N9k-Leaf-2# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken:

Duration: 0

Message: Cannot fetch claim code for already claimed device

Claim state: Claimed

Claim time: 2024-02-09T15:38:57.561Z

Claimed by: brvarney@cisco.com

Account: ACI-DCRS-TAC

Site name:

Site ID:# show system internal intersight info

# show system internal intersight info

Intersight connector.db Info:

ConnectionState :Connected

ConnectionStateQual :

AccountOwnershipState :Claimed

AccountOwnershipUser :brvarney@cisco.com

AccountOwnershipTime :2024-02-09T15:38:57.561Z

AccountOwnershipId :ACI-DCRS-TAC

DomainGroupMoid :5eb2e1e47565612d3079fe9a

AccountMoid :5eb2e1e47565612d3079fe92

CloudDns :svc.ucs-connect.com

CloudDnsList:

1. :svc.ucs-connect.com

2. :svc.intersight.com

3. :svc-static1.intersight.com

4. :svc-static1.ucs-connect.com

Identity :65c647116f72513501e75530

CloudEnabled :true

ReadOnlyMode :false

LocalConfigLockout :false

TunneledKVM :false

HttpProxy:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preferenc :0

ProxyType :Manual

Target[1]:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preference :0

LogLevel :info

DbVersion :1

AutoUpgradeAdminState :Automatic

anabel

Aan het einde van de rit kan een opdracht worden toegevoegd om de informatie over hetplaybook.yamlintersight van de switch te verkrijgen.

- name: Get intersight info

nxos_command:

commands:

- show system internal intersight info

register: intersightInfo_claimed

retries: 10

delay: 10

until: intersightInfo.stdout is search("Connecte")

- name: Display intersight info

vars:

msg: |-

output from {{ inventory_hostname }}:

{{ intersightInfo_claimed.stdout | join("") }}

debug:

msg: "{{ msg.split('\n') }}"

Hier is de corresponderende uitvoer:

TASK [Get intersight info] ***************************************************************************************************

ok: [switch1]

TASK [Display intersight info] ***********************************************************************************************

ok: [switch1] => {

"msg": [

"output from switch1:",

"Intersight connector.db Info:",

"ConnectionState :Connected",

"ConnectionStateQual :",

"AccountOwnershipState :Claimed",

"AccountOwnershipUser :vricci@cisco.com",

"AccountOwnershipTime :2024-02-10T01:00:28.516Z",

"AccountOwnershipId :vricci",

"DomainGroupMoid :5fcb98d97565612d33fdf1ae",

"AccountMoid :5fcb98d97565612d33fdf1ac",

"CloudDns :svc.intersight.com",

"CloudDnsList: ",

" 1. :svc.intersight.com",

" 2. :svc-static1.intersight.com",

" 3. :svc.ucs-connect.com",

" 4. :svc-static1.ucs-connect.com",

"Identity :65c6caac6f72613901f841c1",

"CloudEnabled :true",

"ReadOnlyMode :false",

"LocalConfigLockout :false",

"TunneledKVM :false",

"HttpProxy: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preferenc :0",

" ProxyType :Manual",

" Target[1]: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preference :0",

"LogLevel :info",

"DbVersion :1",

"AutoUpgradeAdminState :Automatic"

]

}

Apparaatconnector uitschakelen

| Opdracht of handeling | Doel | |

|---|---|---|

| Stap 1 |

geen functieonderschepping Voorbeeld: switch(config)# no feature intersight |

Schakelt het intersight-proces uit en verwijdert alle NXDC-configuratie en logboekopslag. |

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

30-Sep-2024 |

Toegevoegd EMEA regio kennisgeving aan 'Configureren - on Intersight Portal' sectie |

3.0 |

15-May-2024 |

Toegevoegd Quickstart Video voor het handmatig claimen van uw NXOS-apparaat |

2.0 |

02-Apr-2024 |

Sectie "Apparaatconnector uitschakelen" toegevoegd |

1.0 |

22-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Branden VarneyTechnisch leider

- Vincent RicciTechnisch leider

- Yogesh RamdossHoofdingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback