Implementatie en verificatie van BGP-only VxLAN EVP op Catalyst 9000

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Virtual Extensible LAN (VXLAN) Ethernet VPN (EVPN) alleen kunt implementeren en verifiëren op Cisco Catalyst 9000 Series Switches met BGP-module (BGP).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- BGP EVPN

- VXLAN-overlay

- Software Configuration Guide, Cisco IOS XE

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9600X switch

- Catalyst 9500X switch

- Cisco IOS XE 17.12 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Het ontwerpen van een next-generation campusnetwerk vereist het implementeren van moderne technologieën en architecturen om te voldoen aan de voortdurend veranderende eisen van gebruikers, applicaties en apparaten. VXLAN met BGP EVPN-oplossing kan een op een fabric gebaseerde architectuur bieden voor eenvoud, schaalbaarheid en beheergemak. Dit document beschrijft de BGP EVPN-oplossing voor gebruikers die om de een of andere reden de voorkeur geven aan BGP voor zowel IPv4- als EVPN-routing.

BGP-enige EVPN-gebruiksfunctie

VXLAN met BGP EVPN maakt gebruik van een spinelbladarchitectuur in plaats van het traditionele netwerkmodel met 3 niveaus. Met een rugleuningarchitectuur fungeert de ruggengraat als een hogesnelheidslijn tussen de toegangsknooppunten van de switches. Het ruggengraatmodel maakt een schaalmodel mogelijk waarbij de bandbreedte tussen de bladeren kan worden vergroot door extra stekels toe te voegen of de eindpuntcapaciteit kan worden vergroot door meer bladeren toe te voegen.

Voor gebruikers die BGP liever gebruiken voor IPv4- en EVPN-routing-informatie, neem dan deze overwegingen op:

- Vereenvoudigde configuratie: met één BGP-sessie worden de configuratie en het beheer van routing-informatie gestroomlijnd. Het is niet nodig afzonderlijke routingprotocollen voor IPv4 en EVPN te implementeren en te onderhouden, waardoor complexiteit wordt beperkt.

- Unified Control Plane: door BGP als enig routeringsprotocol te gebruiken, is er een uniform besturingsplane voor zowel IPv4- als EVPN-routes. Dit vergemakkelijkt efficiënte routepropagatie, convergentie, en routereclame door het netwerk van het gegevenscentrum.

- Schaalbaarheid: BGP is uitermate geschikt voor de verwerking van grootschalige netwerken en biedt een robuuste schaalbaarheid. Het gebruik van één BGP-sessie voor IPv4- en EVPN-routing zorgt voor efficiënte schaling naarmate het netwerk groeit, zonder dat er meerdere routingprotocolinstanties nodig zijn. Tegelijkertijd is de BGP-convergentietijd voor grootschalige verbindingen korter.

- Interoperabiliteit: BGP is een alom goedgekeurd industriestandaard routeringsprotocol. Het gebruik van BGP vereenvoudigt uitsluitend de interoperabiliteit met diverse netwerkapparatuur en leveranciers, waardoor compatibiliteit en naadloze integratie binnen de datacenteromgeving worden gegarandeerd.

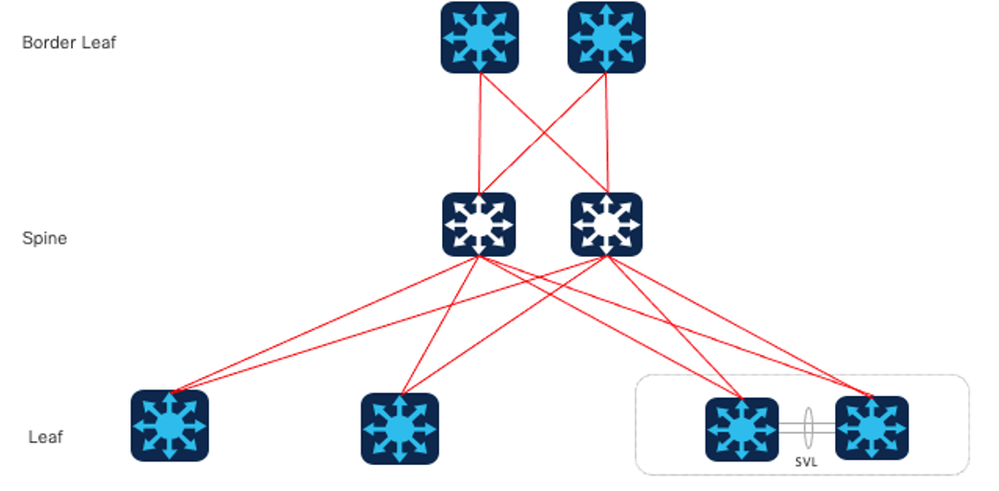

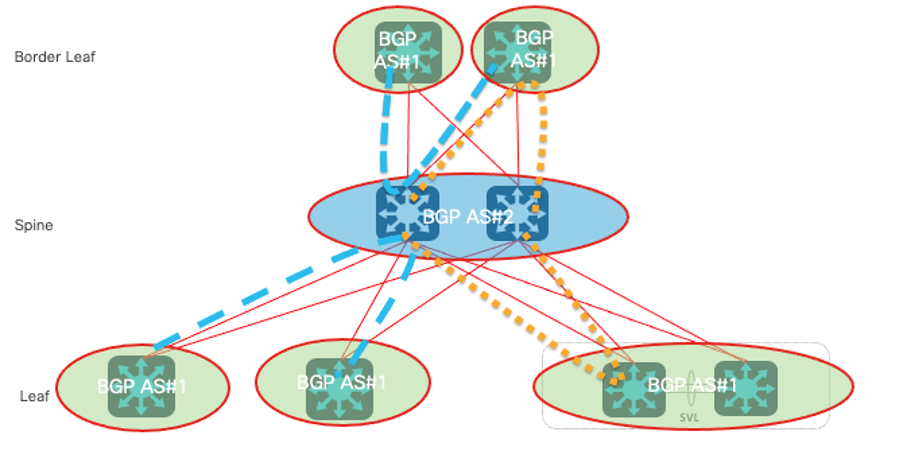

Deze topologie toont een gemeenschappelijk C9K EVPN Single Fabric-ontwerp.

C9K EVPN-ontwerp met één fabric

C9K EVPN-ontwerp met één fabric

Vergelijking en overwegingen van BGP en alleen EVPN

EBGP-vergelijkingen

Voor een BGP-ontwerp is het eerste punt dat moet worden overwogen of er interne BGP(IBGP) of externe BGP(EBGP) moet worden gebruikt. Het geval van het gebruiken van IBGP, die in VxLAN EVPN van traditionele gelijkstroom gemeenschappelijk is. Vergeleken met het gebruik van IBGP als onderlaag, bij het gebruik van EBGP, hoeft Spine niet langer te worden geconfigureerd als een routereflector, maar fungeert als een traditionele routerserver om routes te ruilen. De voorwaarde voor dit document is dus het gebruik van EBGP.

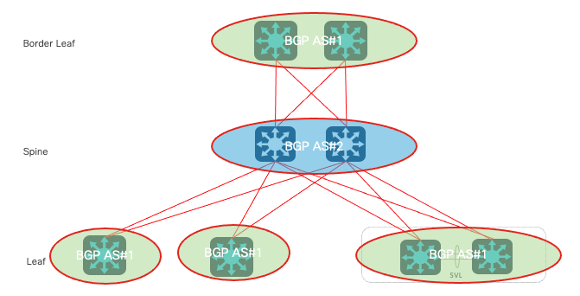

Optie 1.Two-AS: De ruggengraat gebruikt één AS, en het Blad en het Blad van de Grens gebruiken een ander AS.

Two-AS  modelTwo-AS model

modelTwo-AS model

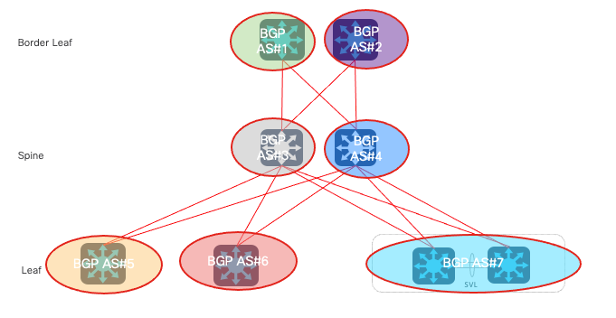

Optie 2. Multi-AS: Spine, Leaf, en Border Leaf elk gebruik één AS.

Multi-AS model

Multi-AS model

Een veelvoorkomend probleem bij het vergelijken van de twee ontwerpen is schaalbaarheid, omdat voor optie 2 telkens wanneer een ruggengraat of blad wordt toegevoegd, een nieuw AS-nummer moet worden toegevoegd, wat complexere configuratieveranderingen in de toekomst met zich meebrengt, wat niet bevorderlijk is voor uitbreiding en onderhoud. Daarom wordt in dit document optie 1 ter discussie gebruikt.

Vergeleken met het gebruik van IBGP als onderlaag, bij het gebruik van EBGP, hoeft Spine niet langer te worden geconfigureerd als een routereflector, maar fungeert als een traditionele routerserver om routes uit te wisselen.

Overweging van BGP IPv4-routing

Dit zijn essentiële punten die in het onderliggend vlak moeten worden overwogen.

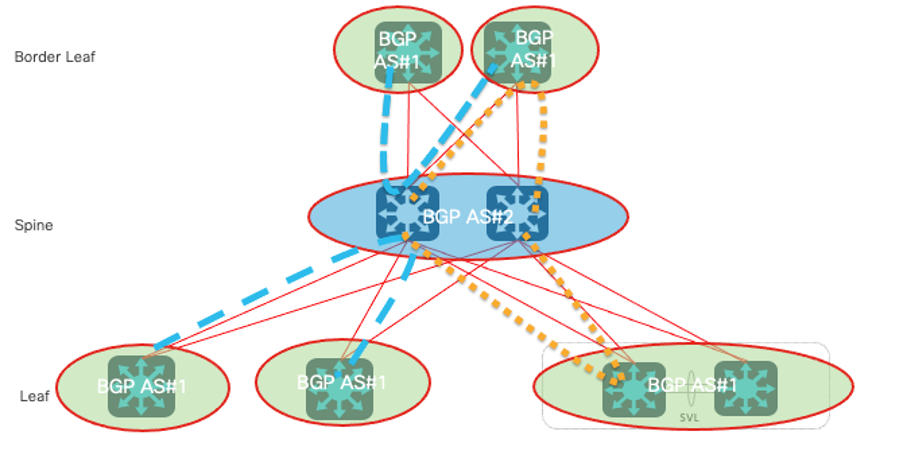

Onderliggende BGP IPv4 ingeschakeld als in

Onderliggende BGP IPv4 ingeschakeld als in

Onderliggende BGP IPv4 ingeschakeld als in

AS-lusdetectie wordt uitgevoerd door het volledige AS-pad te scannen (zoals gespecificeerd in het kenmerk AS_PATH) en te controleren of het autonome systeemnummer van het lokale systeem niet wordt weergegeven in het AS-pad.

Volgens het bovenstaande schema wordt de BGP AS Loop gevormd - hetzelfde AS-nummer in het as-pad in dit scenario:

- Op blad- en grensbladapparaten is het as-pad {#1, #2, #1}.

- Voor de apparaten van de Spin, is het as-pad {#2, #1, #2}.

Om dit probleem op te lossen, wordt allow-as-in geconfigureerd in de BGP IPv4-adresfamilie, met de instructies die hier worden beschreven:

- Toestaan AS In om slechts eenmaal op alle Leaf en Border Leaf apparaten (Leaf > Spine > Leaf) te verschijnen als alle Leaf switches lopen in hetzelfde AS.

- Toestaan AS In om slechts eenmaal te verschijnen op alle Spinneapparaten (Spine > BL > Spine) of (Spin > Blad > Spin) als alle Spinneapparaten lopen in hetzelfde AS.

Opmerking: wanneer Single-Fabric wordt gebruikt met DGW, is het onwaarschijnlijk dat routing vereist is van de ene ruggengraat naar de andere. Gezien topologische veranderingen, zoals super-spine, is het echter aan te raden om ook AS-controle op spine-apparaten uit te schakelen.

Onderlay BGP IPv4 maximale paden

BGP kiest een route op basis van zijn criteria en het is onwaarschijnlijk dat deze standaard twee ECMP-routes in de BGP-tabel zal bevatten. Om ECMP voor bandbreedteoptimalisatie te realiseren moet 'maximum-Path X' worden geconfigureerd in de BGP IPv4-adresfamilie in alle BGP-actieve apparaten. Ondertussen stellen we voor om dezelfde bandbreedte tussen wervelkolom en blad te behouden als beste praktijk.

Opmerking: de maximumpaden hangen af van het ontwerp van de topologie. Met twee ruggengraat switches, kunt u 'maximum-paden 2' configureren.

Overlay BGP VPN-routing - overweging

In het overlay-vlak moet met deze hoofdpunten rekening worden gehouden.

Overlay BGP EVPN toegestaan AS IN

BGP IPv4 overlay toegestaan zoals in

BGP IPv4 overlay toegestaan zoals in

AS-lusdetectie wordt uitgevoerd door het volledige AS-pad te scannen (zoals gespecificeerd in het kenmerk AS_PATH) en te controleren of het autonome systeemnummer van het lokale systeem niet wordt weergegeven in het AS-pad.

Volgens de afbeelding wordt de BGP AS Loop gevormd - hetzelfde AS-nummer in het as-pad in dit scenario:

- Op blad- en grensbladapparaten is het as-pad {#1, #2, #1}

- Voor de apparaten van de Spin, is het as-pad {#2, #1, #2}

Om dit probleem op te lossen, moet de invoegtoepassing worden geconfigureerd in de BGP IPv4-adresfamilie, met de volgende instructies:

- Toestaan AS In om slechts eenmaal op alle Leaf en Border Leaf apparaten (Leaf > Spine > Leaf) te verschijnen als alle Leaf switches lopen in hetzelfde AS.

- Toestaan AS In om slechts eenmaal te verschijnen op alle Spinneapparaten (Spine > BL > Spine) of (Spin > Blad > Spin) als alle Spinneapparaten lopen in hetzelfde AS.

Opmerking: wanneer Single-Fabric wordt gebruikt met DGW, is het onwaarschijnlijk dat routing vereist is van de ene ruggengraat naar de andere. Gezien topologische veranderingen, zoals super-spine, is het echter aan te raden om ook AS-controle op spine-apparaten uit te schakelen.

Overlay BGP EVPN wijzigt de next-hop niet

BGP verandert het volgende-hop attribuut van Network Layer bereikbaarheidsinformatie (NLRI) dat standaard wordt geadverteerd vanuit EBGP-buur. Leaf/VXLAN Tunnel End Point (VTEP) gebruikt zijn NVE-bronadres als het next-hop attribuut van de EVPN-routes en dit adres wordt gebruikt om de bestemming van de VXLAN-tunnel (Network Virtual Interface/NVE peer) te bepalen. Als Spineknooppunten de volgende-hop veranderen, kan de VXLAN-tunnel niet correct worden ingesteld.

Om dit probleem op te lossen, worden deze instructies toegepast.

- Voor alle Spineknooppunten, moet route-kaart met actie volgende-hop onveranderd vormen

Overlay BGP VPN RT-filter uitschakelen

De EVPN-routes van de Leaf-apparaten worden geadverteerd met de Route Target (RT)-gemeenschap. Routers zonder de bijbehorende RT-configuratie laten de routes standaard vallen met de RT-community. Terwijl alle wervelkolomapparaten geen Virtual Routing and Forwarding (VRF) geconfigureerd hebben. Het betekent dat de wervelkolom apparaten alle EVPN-routes die standaard worden geadverteerd van de bladapparaten laten vallen.

Om dit probleem op te lossen moet op alle wervelknooppunten het standaardfilter voor de route en het doel worden uitgeschakeld.

Configureren

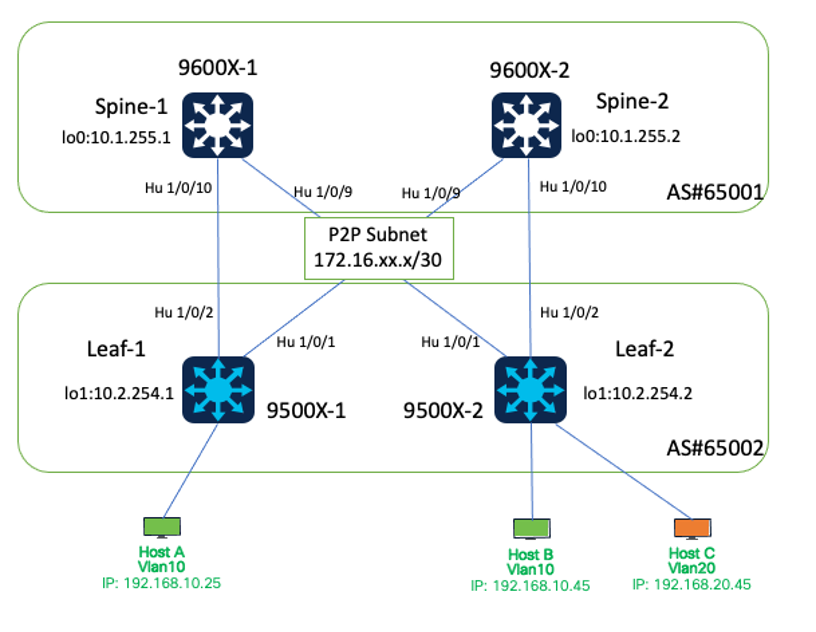

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

De details van de interface voor dit laboratoriummilieu zijn als volgt.

| Device Name (Apparaatnaam) |

Softwareversie |

Interface# |

IP-adres |

| ruggegraat-1 |

IOS-XE 17.12.1 |

00-01-9 |

172.16.12.1/30 |

| 00-01-10 |

172.16.11.1/30 |

||

| Lo 0 |

10.1.255.1/32 |

||

| ruggegraat-2 |

IOS-XE 17.12.1 |

00-01-9 |

172.16.21.1/30 |

| 00-01-10 |

172.16.22.1/30 |

||

| Lo 0 |

10.1.255.2/32 |

||

| Blad-1 |

IOS-XE 17.12.1 |

Hu 1/0/1 |

172.16.21.2/30 |

| Hu 1/0/2 |

172.16.11.2/30 |

||

| Lo 1 |

10.2.254.1/32 |

||

| Blad-2 |

IOS-XE 17.12.1 |

Hu 1/0/1 |

172.16.12.2/30 |

| Hu 1/0/2 |

172.16.22.2/30 |

||

| Lo 1 |

10.2.254.2/32 |

Opmerking: de IP-adrestoewijzing in dit lab is alleen bedoeld voor testdoeleinden. Subnetmasker (d.w.z. /30, /31) voor point-to-point verbindingen kan worden overwogen op basis van uw werkelijke ontwerpvereisten.

Configuraties

Onderlay BGP IPv4-routing

In dit voorbeeld worden de fysieke interfaces gebruikt om BGP-verbindingen tot stand te brengen.

- BGP IPv4-routing configureren

- BGP IPv4 ingeschakeld als in

- BGP-maximumpaden configureren

BGP IPv4-routing configureren

Configuratie op rug:

router bgp 65001

bgp log-neighbor-changes

bgp listen range 172.16.0.0/16 peer-group Leaf-Peers

no bgp default ipv4-unicast

neighbor Leaf-Peers peer-group

neighbor Leaf-Peers remote-as 65002

!

address-family ipv4

redistribute connected

neighbor Leaf-Peers activate

neighbor Leaf-Peers allowas-in 1

maximum-paths 2

exit-address-family

Configuratie op blad-1:

router bgp 65002

bgp log-neighbor-changes

no bgp default ipv4-unicast

neighbor 172.16.11.1 remote-as 65001

neighbor 172.16.21.1 remote-as 65001

!

address-family ipv4

redistribute connected

neighbor 172.16.11.1 activate

neighbor 172.16.21.1 activate

exit-address-family

Configuratie op blad-2:

router bgp 65002

bgp log-neighbor-changes

no bgp default ipv4-unicast

neighbor 172.16.12.1 remote-as 65001

neighbor 172.16.22.1 remote-as 65001

!

address-family ipv4

redistribute connected

neighbor 172.16.12.1 activate

neighbor 172.16.22.1 activate

exit-address-family

BGP IPv4 ingeschakeld als in

Configuratie op rug:

router bgp 65001

address-family ipv4

neighbor Leaf-Peers allowas-in 1

Configuratie op blad-1:

router bgp 65002

address-family ipv4

neighbor 172.16.11.1 allowas-in 1

neighbor 172.16.21.1 allowas-in 1

Configuratie op blad-2:

router bgp 65002

address-family ipv4

neighbor 172.16.12.1 allowas-in 1

neighbor 172.16.22.1 allowas-in 1

BGP-maximumpaden configureren

Configuratie op rug:

router bgp 65001

address-family ipv4

maximum-paths 2

Configuratie op blad:

router bgp 65002

address-family ipv4

maximum-paths 2

Underlay-multicast

Om Multicast replication (MR) in staat te stellen om broadcast-, onbekende Unicast- en Link-Local Multicast- (BUM) verkeer te verwerken, is multicast routing vereist op alle apparaten voor de wervelkolom en het blad. Alle verbindingsinterfaces van wervelkolom en bladeren en verwante loopbacks moeten PIM hebben ingeschakeld.

Voorbeeld van underlay multicast op ruggengraat 1:

ip multicast-routing

ip pim rp-address 10.1.255.1 //configure Spine loopback as RP

interface Loopback0

ip pim sparse-mode

interface HundredGigE1/0/9

ip pim sparse-mode

interface HundredGigE1/0/10

ip pim sparse-mode

Overlay BGP

- BGP L2VPN-VPN configureren

- BGP EVPN geautoriseerd configureren zoals in

- BGP EVPN configureren Wijzig de volgende hop niet

- BGP EVPN RTP-filter instellen

BGP L2VPN EVPN configureren

Configuratie op rug:

router bgp 65001

neighbor Leaf-Peers ebgp-multihop 255

address-family l2vpn evpn

neighbor Leaf-Peers activate

neighbor Leaf-Peers send-community both

Configuratie op blad-1:

router bgp 65002

neighbor 172.16.11.1 ebgp-multihop 255

neighbor 172.16.21.1 ebgp-multihop 255

address-family l2vpn evpn

neighbor 172.16.11.1 activate

neighbor 172.16.11.1 send-community both

neighbor 172.16.21.1 activate

neighbor 172.16.21.1 send-community both

Configuratie op blad-2:

router bgp 65002

neighbor 172.16.12.1 ebgp-multihop 255

neighbor 172.16.22.1 ebgp-multihop 255

address-family l2vpn evpn

neighbor 172.16.12.1 activate

neighbor 172.16.12.1 send-community both

neighbor 172.16.22.1 activate

neighbor 172.16.22.1 send-community both

BGP EVPN geautoriseerd configureren zoals in

Configuratie op blad-1:

router bgp 65002

address-family l2vpn evpn

neighbor 172.16.11.1 allowas-in 1

neighbor 172.16.21.1 allowas-in 1

Configuratie op blad-2:

router bgp 65002

address-family l2vpn evpn

neighbor 172.16.12.1 allowas-in 1

neighbor 172.16.22.1 allowas-in 1

Opmerking: wanneer Single-Fabric wordt gebruikt met DGW, is het onwaarschijnlijk dat routing vereist is van de ene ruggengraat naar de andere. Gezien topologische veranderingen, zoals super-spine, is het echter aan te raden om ook AS-controle op spine-apparaten uit te schakelen.

BGP EVPN configureren Next-Hop niet wijzigen

Configuratie op rug:

route-map BGP-NHU permit 10

set ip next-hop unchanged

!

router bgp 65001

address-family l2vpn evpn

neighbor Leaf-Peers route-map BGP-NHU out

BGP EVPN RTP-filter instellen

Configuratie op rug:

router bgp 65001

no bgp default route-target filter

VRF-configuratie op blad

vrf definition S1-EVPN

rd 1:1

!

address-family ipv4

route-target export 1:1

route-target import 1:1

route-target export 1:1 stitching

route-target import 1:1 stitching

exit-address-family

router bgp 65002

address-family ipv4 vrf S1-EVPN

advertise l2vpn evpn

redistribute connected

maximum-paths 2

exit-address-family

EVPN L2

L2VPN EVPN en multicast replicatie op blad inschakelen:

l2vpn evpn

replication-type static

Maak op blad EVPN voorbeelden (EVI):

l2vpn evpn instance 10 vlan-based

encapsulation vxlan

l2vpn evpn instance 20 vlan-based

encapsulation vxlan

VLAN’s en VLAN’s maken voor gebruikersverkeer op blad:

vlan configuration 10

member evpn-instance 10 vni 10010

vlan configuration 20

member evpn-instance 20 vni 10020

Maak NVE interface en stik VNI om groepen op blad te maskeren.

interface nve1

no ip address

source-interface Loopback1

host-reachability protocol bgp

member vni 10010 mcast-group 225.0.0.10

member vni 10020 mcast-group 225.0.0.20

EVPN L3

VLAN voor L3VNI op blad maken EVI is niet vereist voor L3VNI.

vlan configuration 3000

member vni 33000

Configureer SVI voor L2VNI op blad.

interface Vlan10

mac-address 0010.0010.0010

vrf forwarding S1-EVPN

ip address 192.168.10.254 255.255.255.0

Configureer SVI voor L3VNI op blad. "no autostate" is ingesteld om de SVI op te halen wanneer er geen actieve interface is toegewezen aan dat VLAN.

interface Vlan3000

vrf forwarding S1-EVPN

ip unnumbered Loopback1

no autostate

Steek op het blad L3VNI in de VRF onder de NVE-configuratie.

interface nve1

member vni 33000 vrf S1-EVPN

Verifiëren

Controleer of BGP-sessies zijn ingesteld

C9600X-SPINE-1#show ip bgp all summary For address family: IPv4 Unicast BGP router identifier 10.1.255.1, local AS number 65001 BGP table version is 23, main routing table version 23 12 network entries using 2976 bytes of memory 22 path entries using 2992 bytes of memory 2 multipath network entries and 4 multipath paths 4/3 BGP path/bestpath attribute entries using 1184 bytes of memory 3 BGP AS-PATH entries using 104 bytes of memory 8 BGP extended community entries using 400 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 7656 total bytes of memory BGP activity 7259/7235 prefixes, 13926/13892 paths, scan interval 60 secs 12 networks peaked at 07:06:41 Dec 5 2023 UTC (2w1d ago) Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd *172.16.11.2 4 65002 138 130 23 0 0 01:38:17 9 *172.16.12.2 4 65002 138 130 23 0 0 01:38:11 9 * Dynamically created based on a listen range command Dynamically created neighbors: 2, Subnet ranges: 1 BGP peergroup Leaf-Peers listen range group members: 172.16.0.0/16 For address family: L2VPN E-VPN BGP router identifier 10.1.255.1, local AS number 65001 BGP table version is 27, main routing table version 27 10 network entries using 3840 bytes of memory 12 path entries using 2784 bytes of memory 8/6 BGP path/bestpath attribute entries using 2368 bytes of memory 3 BGP AS-PATH entries using 104 bytes of memory 8 BGP extended community entries using 400 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 9496 total bytes of memory BGP activity 7259/7235 prefixes, 13926/13892 paths, scan interval 60 secs 12 networks peaked at 07:38:03 Dec 6 2023 UTC (2w0d ago) Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd *172.16.11.2 4 65002 138 130 27 0 0 01:38:17 6 *172.16.12.2 4 65002 138 130 27 0 0 01:38:11 6 * Dynamically created based on a listen range command Dynamically created neighbors: 2, Subnet ranges: 1 BGP peergroup Leaf-Peers listen range group members: 172.16.0.0/16 Total dynamically created neighbors: 2/(100 max), Subnet ranges: 1

C9500X-LEAF-1#show ip bgp all summary For address family: IPv4 Unicast BGP router identifier 10.2.255.1, local AS number 65002 BGP table version is 19, main routing table version 19 12 network entries using 2976 bytes of memory 22 path entries using 2992 bytes of memory 2 multipath network entries and 4 multipath paths 4/3 BGP path/bestpath attribute entries using 1184 bytes of memory 3 BGP AS-PATH entries using 104 bytes of memory 8 BGP extended community entries using 384 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 7640 total bytes of memory BGP activity 577/545 prefixes, 4021/3975 paths, scan interval 60 secs 12 networks peaked at 07:10:16 Dec 5 2023 UTC (1d18h ago) Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.11.1 4 65001 2427 3100 19 0 0 20:39:49 9 172.16.21.1 4 65001 2430 3094 19 0 0 20:39:49 9 For address family: L2VPN E-VPN BGP router identifier 10.2.255.1, local AS number 65002 BGP table version is 5371, main routing table version 5371 16 network entries using 6144 bytes of memory 20 path entries using 4640 bytes of memory 9/9 BGP path/bestpath attribute entries using 2664 bytes of memory 3 BGP AS-PATH entries using 104 bytes of memory 8 BGP extended community entries using 384 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 13936 total bytes of memory BGP activity 577/545 prefixes, 4021/3975 paths, scan interval 60 secs 16 networks peaked at 07:36:38 Dec 6 2023 UTC (18:16:58.620 ago) Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.11.1 4 65001 2427 3100 5371 0 0 20:39:49 4 172.16.21.1 4 65001 2430 3094 5371 0 0 20:39:49 4

Initiate traffic between hosts, verify IP Multicast and PIM configuration, and mroute table.

Please note that on IOS-XE platform, (*, G) entry should always present, and (S, G) entry presents only when BUM traffic present.

C9600X-SPINE-1#show ip mroute IP Multicast Routing Table <snip> Outgoing interface flags: H - Hardware switched, A - Assert winner, p - PIM Join t - LISP transit group Timers: Uptime/Expires Interface state: Interface, Next-Hop or VCD, State/Mode (*, 225.0.0.20), 16:51:00/stopped, RP 10.1.255.1, flags: SJCx Incoming interface: HundredGigE1/0/2, RPF nbr 172.16.11.1 Outgoing interface list: Tunnel0, Forward/Sparse-Dense, 16:51:00/00:02:58, flags: (*, 225.0.0.10), 16:51:14/stopped, RP 10.1.255.1, flags: SJCFx Incoming interface: HundredGigE1/0/2, RPF nbr 172.16.11.1 Outgoing interface list: Tunnel0, Forward/Sparse-Dense, 16:51:14/00:02:45, flags: (10.2.254.1, 225.0.0.10), 00:00:01/00:02:57, flags: FTx Incoming interface: Loopback1, RPF nbr 0.0.0.0, Registering Outgoing interface list: HundredGigE1/0/2, Forward/Sparse, 00:00:01/00:03:27, flags: (*, 224.0.1.40), 1d18h/00:02:42, RP 10.1.255.1, flags: SJCL Incoming interface: HundredGigE1/0/2, RPF nbr 172.16.11.1 Outgoing interface list: Loopback0, Forward/Sparse, 1d18h/00:02:42, flags

Controleer EVPN L2

C9500X-LEAF-1#show l2vpn evpn evi 10 detail

EVPN instance: 10 (VLAN Based)

RD: 10.2.254.1:10 (auto)

Import-RTs: 65002:10

Export-RTs: 65002:10

<snip>

C9500X-LEAF-1#show nve peers

'M' - MAC entry download flag 'A' - Adjacency download flag

'4' - IPv4 flag '6' - IPv6 flag

Interface VNI Type Peer-IP RMAC/Num_RTs eVNI state flags UP time

nve1 33000 L3CP 10.2.254.2 242a.0412.0102 33000 UP A/M/4 18:11:35

nve1 10010 L2CP 10.2.254.2 2 10010 UP N/A 00:36:00

nve1 10020 L2CP 10.2.254.2 2 10020 UP N/A 00:01:17

C9500X-LEAF-1#show bgp l2vpn evpn

BGP table version is 5475, local router ID is 10.2.254.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 10.2.254.1:10

*> [2][10.2.254.1:10][0][48][683B78FC8C9F][0][*]/20

10.2.254.2 0 65001 65002 ?

*> [2][10.2.254.1:10][0][48][683B78FC8C9F][32][192.168.10.45]/24

10.2.254.2 0 65001 65002 ?

<snip>

C9500X-LEAF-1#show bgp l2vpn evpn detail [2][10.2.254.1:10][0][48][683B78FC8C9F][32][192.168.10.45]/24

BGP routing table entry for [2][10.2.254.1:10][0][48][683B78FC8C9F][32][192.168.10.45]/24, version 5371

Paths: (1 available, best #1, table evi_10)

Not advertised to any peer

Refresh Epoch 12

65001 65002, imported path from [2][10.2.254.2:10][0][48][683B78FC8C9F][32][192.168.10.45]/24 (global)

10.2.254.2 (via default) from 172.16.21.1 (10.1.255.2)

Origin incomplete, localpref 100, valid, external, best

EVPN ESI: 00000000000000000000, Label1 10010, Label2 33000

Extended Community: RT:1:1 RT:65002:10 ENCAP:8

Router MAC:242A.0412.0102

rx pathid: 0, tx pathid: 0x0

Updated on Dec 7 2023 01:52:33 UTC

C9500X-LEAF-1#show device-tracking database

<snip>

Network Layer Address Link Layer Address Interface vlan prlvl age state Time left

ARP 192.168.20.25 3c13.cc01.a7df Hu1/0/7 20 0005 3mn REACHABLE 103 s

ARP 192.168.10.25 3c13.cc01.a7df Hu1/0/7 10 0005 20mn STALE try 0 943 s

C9500X-LEAF-1#show l2vpn evpn mac ip

IP Address EVI VLAN MAC Address Next Hop(s)

--------------------------------------- ----- ----- -------------- -----------

192.168.10.25 10 10 3c13.cc01.a7df Hu1/0/7:10

192.168.10.45 10 10 683b.78fc.8c9f 10.2.254.2

Controleer EVPN L3

C9500X-LEAF-1#show nve peers

'M' - MAC entry download flag 'A' - Adjacency download flag

'4' - IPv4 flag '6' - IPv6 flag

Interface VNI Type Peer-IP RMAC/Num_RTs eVNI state flags UP time

nve1 33000 L3CP 10.2.254.2 242a.0412.0102 33000 UP A/M/4 18:50:51

nve1 10010 L2CP 10.2.254.2 2 10010 UP N/A 01:15:16

nve1 10020 L2CP 10.2.254.2 2 10020 UP N/A 00:31:39

9500X-LEAF-1#sh bgp l2vpn evpn

BGP table version is 5523, local router ID is 10.2.255.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

<snip>

Route Distinguisher: 1:1 (default for vrf S1-EVPN)

*> [5][1:1][0][24][192.168.10.0]/17

0.0.0.0 0 32768 ?

*> [5][1:1][0][24][192.168.20.0]/17

0.0.0.0 0 32768 ?

C9500X-LEAF-1#sh ip ro vrf S1-EVPN

Routing Table: S1-EVPN

<snip>

192.168.10.0/24 is variably subnetted, 4 subnets, 2 masks

C 192.168.10.0/24 is directly connected, Vlan10

S 192.168.10.25/32 is directly connected, Vlan10

B 192.168.10.45/32 [20/0] via 10.2.254.2, 00:00:56, Vlan3000

L 192.168.10.254/32 is directly connected, Vlan10

192.168.20.0/24 is variably subnetted, 4 subnets, 2 masks

C 192.168.20.0/24 is directly connected, Vlan20

S 192.168.20.25/32 is directly connected, Vlan20

B 192.168.20.45/32 [20/0] via 10.2.254.2, 00:49:54, Vlan3000

L 192.168.20.254/32 is directly connected, Vlan20

Gerelateerde informatie

- BGP EVPN VXLAN-configuratiehandleiding, Cisco IOS XE Dublin 17.12.x: https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst9500/software/release/17-12/configuration_guide/vxlan/b_1712_bgp_evpn_vxlan_9500_cg/bgp_evpn_vxlan_overview.html

- Cisco Technical Support en downloads

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Viner ChangCisco Consulting Engineer

- Frank TanCisco TAC Technical Leader

- Eric Zifeng XuCisco hoofd-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback