Inleiding

Dit document beschrijft hoe u Cisco Threat Intelligence Director (TID) kunt configureren en problemen oplossen.

Voorwaarden

Vereisten

Cisco raadt u aan deze onderwerpen te kennen:

- Beheer van Firepower Management Center (FMC).

U moet deze voorwaarden garanderen voordat u de Cisco Threat Intelligence Director-functie configureert:

- Het Firepower Management Center (FMC):

- Moet draaien op 6.2.2 (of hoger) versie (kan worden gehost op fysiek of virtueel FMC).

- Moet worden geconfigureerd met minimaal 15 GB RAM-geheugen.

- Moet worden geconfigureerd met REST API-toegang ingeschakeld.

- De sensor moet werken in versie 6.2.2 (of hoger).

- In het tabblad Advanced Settings van de optie voor het toegangscontrolebeleid moet Threat Intelligence Director inschakelen.

- Voeg regels toe aan het toegangscontrolebeleid als deze nog niet aanwezig zijn.

- Als u wilt dat SHA-256 observables waarnemingen en Firepower Management Center gebeurtenissen genereren, maak dan een of meer Malware Cloud Lookup of Block Malware file regels en koppel het bestandsbeleid aan een of meer regels in het toegangscontrolebeleid.

- Als u IPv4-, IPv6-, URL- of domeinnaamwaarnemingen wilt om verbinding- en veiligheidsintelligentie-gebeurtenissen te genereren, kunt u verbinding- en veiligheidsintelligentie-vastlegging inschakelen in het toegangscontrolebeleid.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Firepower Threat Defence (FTD) virtuele applicatie 6.2.2.81

- Firepower Management Center Virtual (vFMC) met versie 6.2.2.81

Opmerking: de informatie in dit document is gemaakt van de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

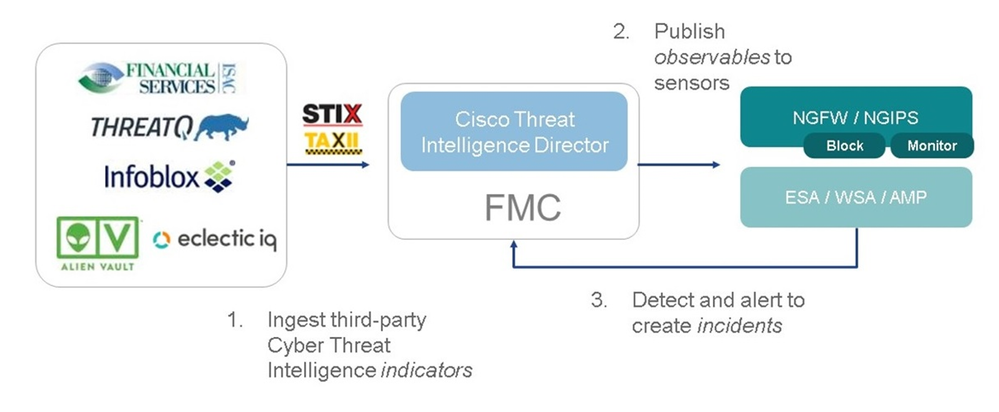

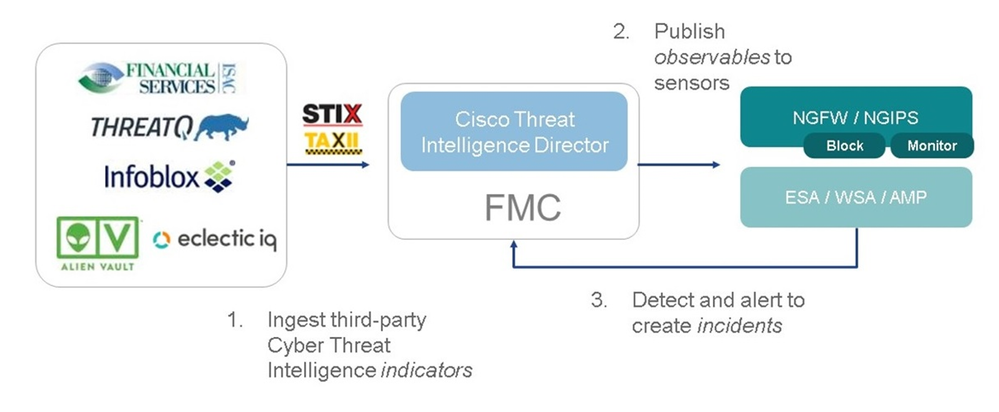

Cisco Threat Intelligence Director (TID) is een systeem dat bedreigingsinformatie operationaliseert. Het systeem gebruikt en normaliseert heterogene externe cyber-bedreigingsinformatie, publiceert de informatie om detectietechnologieën te detecteren en correleert de waarnemingen van de detectietechnologieën.

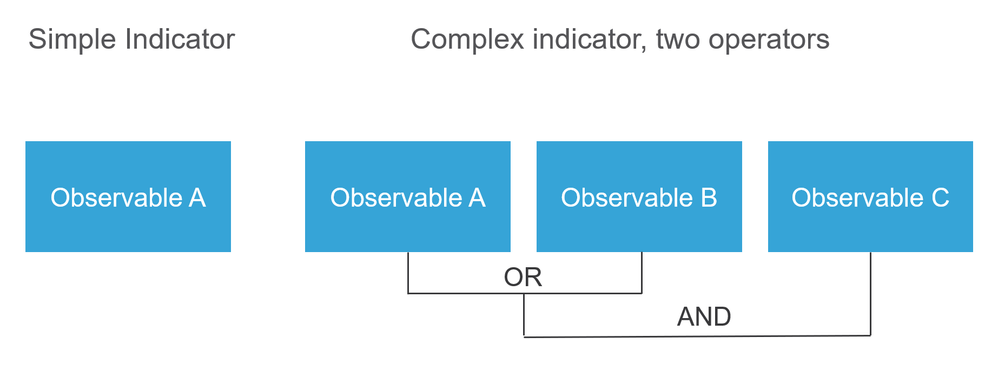

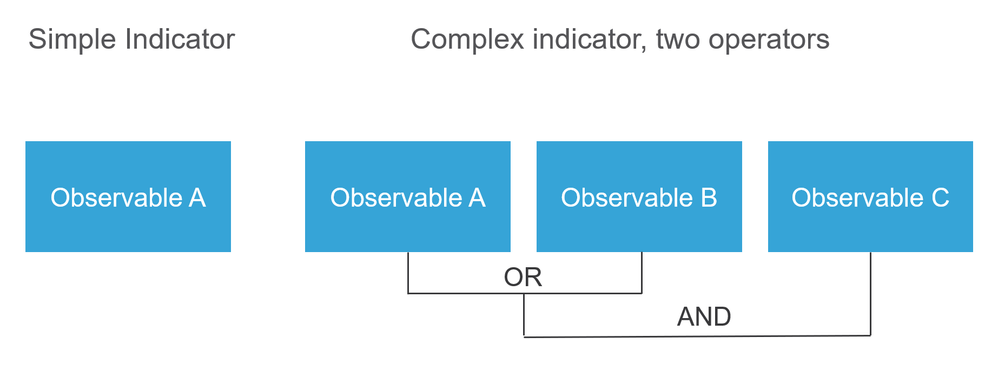

Er zijn drie nieuwe termen: observables, indicators en incidenten. Waarneembaar is slechts een variabele, die bijvoorbeeld URL, domein, IP-adres of SHA256 kan zijn. Indicatoren worden gemaakt van waarneembare waarnemingen. Er zijn twee soorten indicatoren. Een simpele indicator bevat slechts één waarneembaar teken. In het geval van complexe indicatoren zijn er twee of meer observables die met elkaar verbonden zijn door gebruik te maken van logische functies zoals AND en OR. Zodra het systeem verkeer detecteert dat op het VCC moet worden geblokkeerd of bewaakt, verschijnt het incident.

Hoe werkt het?

Zoals in de afbeelding wordt getoond, moet je op het VCC bronnen configureren van waaruit je informatie over bedreigingsinformatie wilt downloaden. Het VCC stuurt die informatie (observables) door naar sensoren. Wanneer het verkeer overeenkomt met de observables, verschijnen de incidenten in de FMC-gebruikersinterface (GUI).

Er zijn twee nieuwe termen:

- STIX (Structured Threat Intelligence eXpression) is een norm voor het delen en gebruiken van informatie over bedreigingsinformatie. Er zijn drie belangrijke functionele elementen: indicatoren, observabels en incidenten.

- TAXII (Trusted Automated eXchange of Indicator Information) is een transportmechanisme voor bedreigingsinformatie.

Configureren

Om de configuratie te voltooien moet u rekening houden met deze secties:

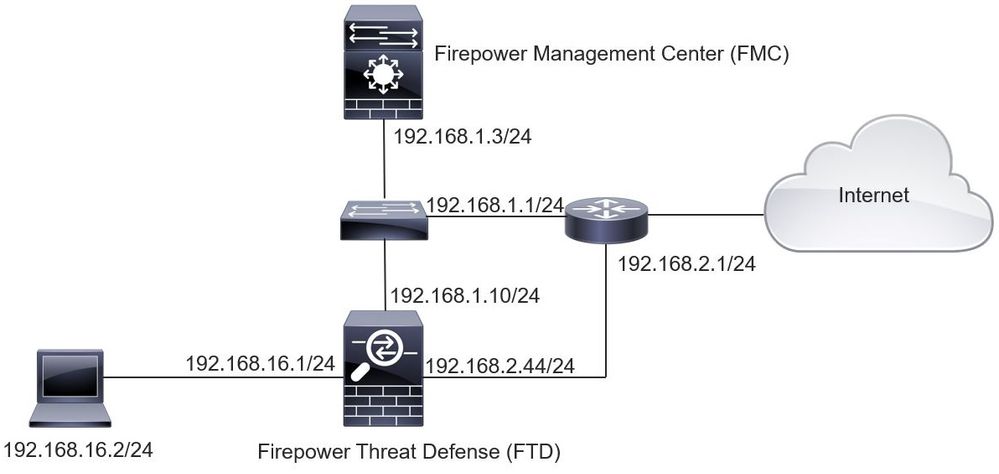

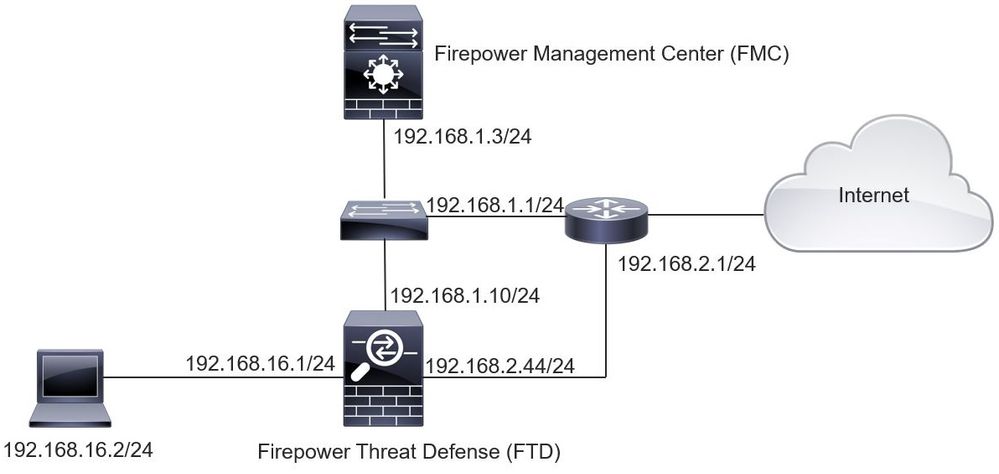

Netwerkdiagram

Configuratie

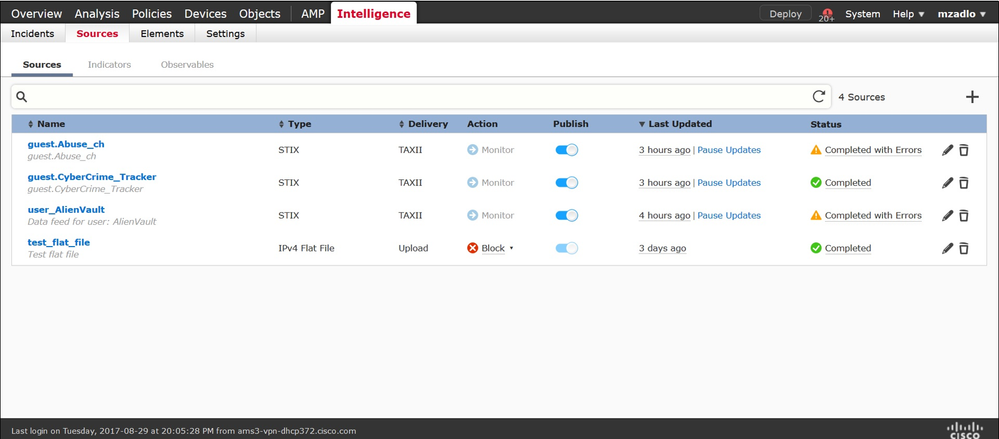

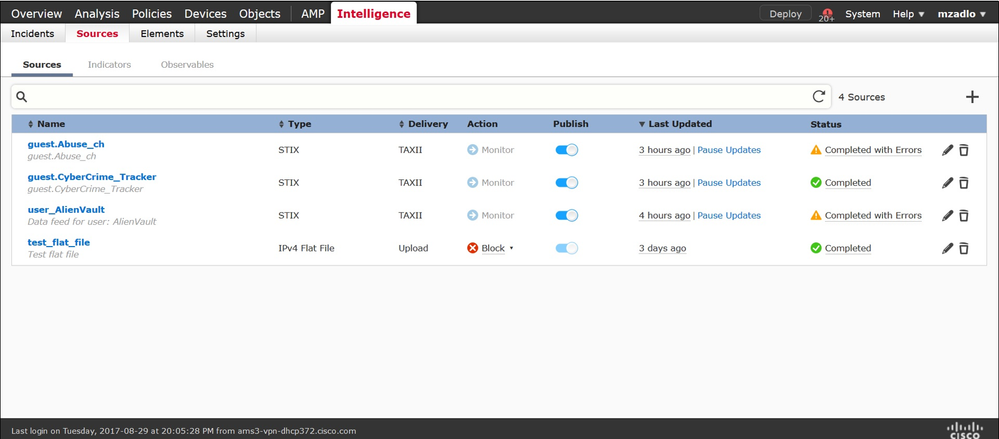

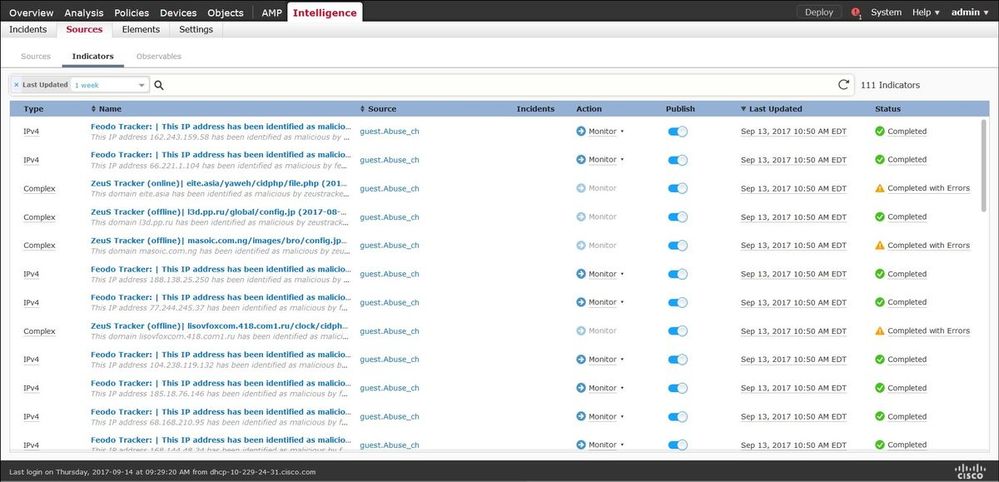

Stap 1. Om de TID te configureren moet u naar het tabblad Intelligence navigeren, zoals in de afbeelding wordt getoond.

Opmerking: Status 'Voltooid met fouten' wordt verwacht voor het geval dat een feed niet-ondersteunde observabels bevat.

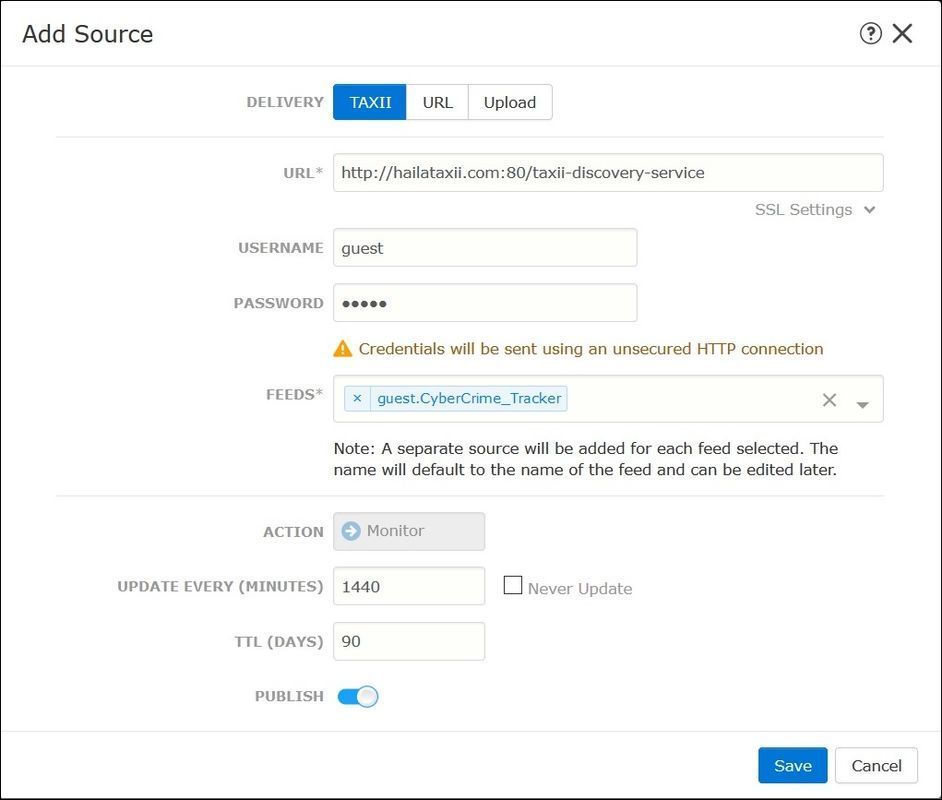

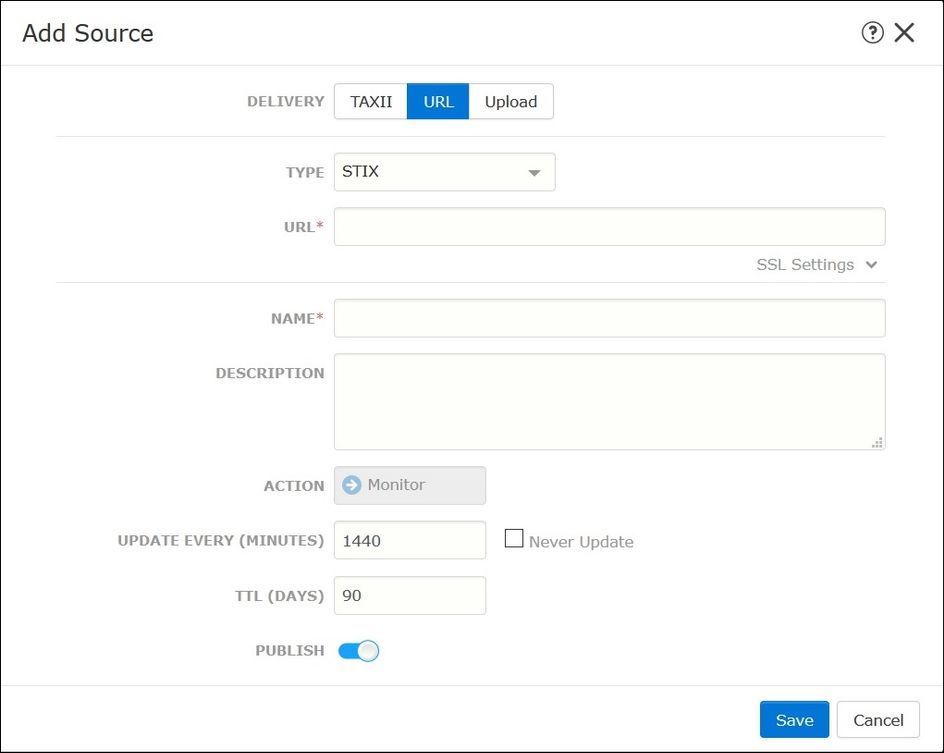

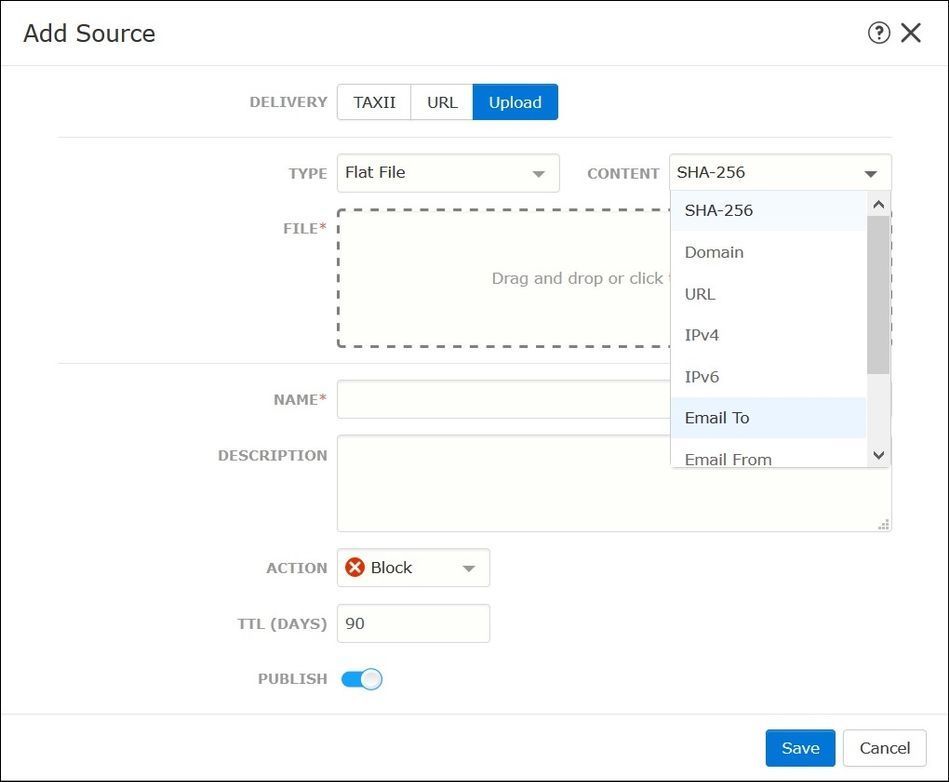

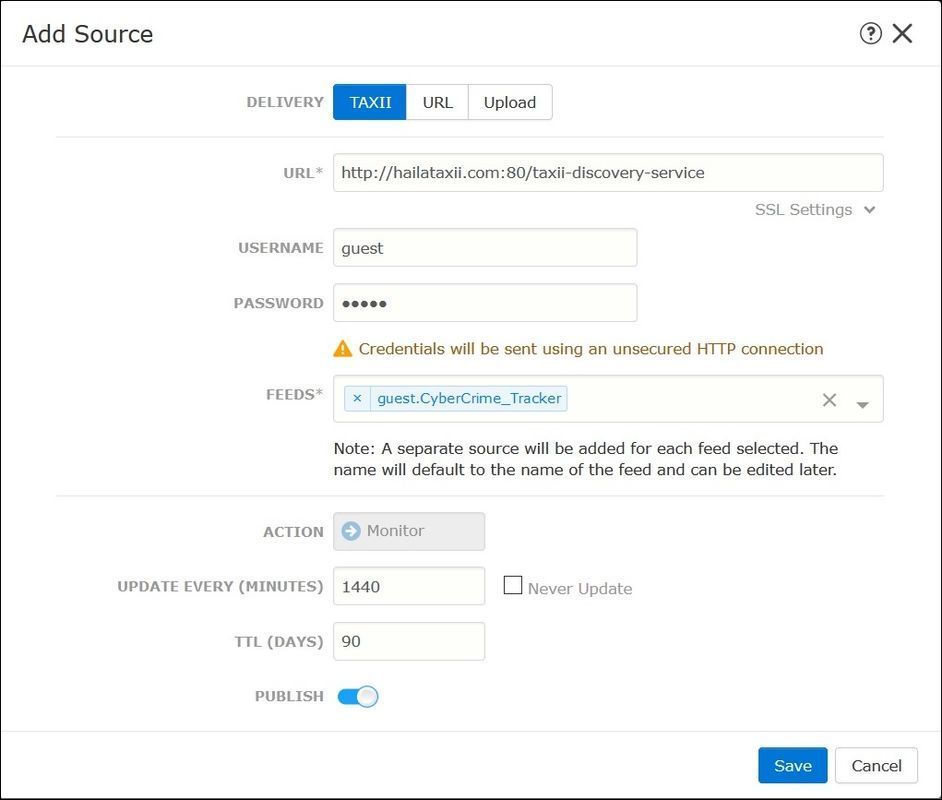

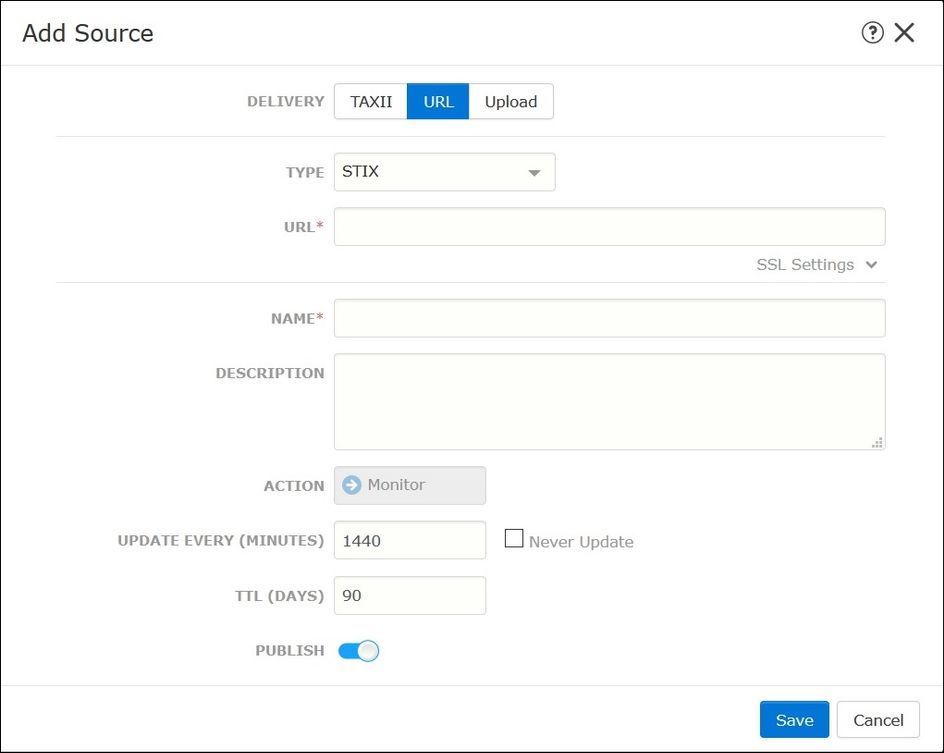

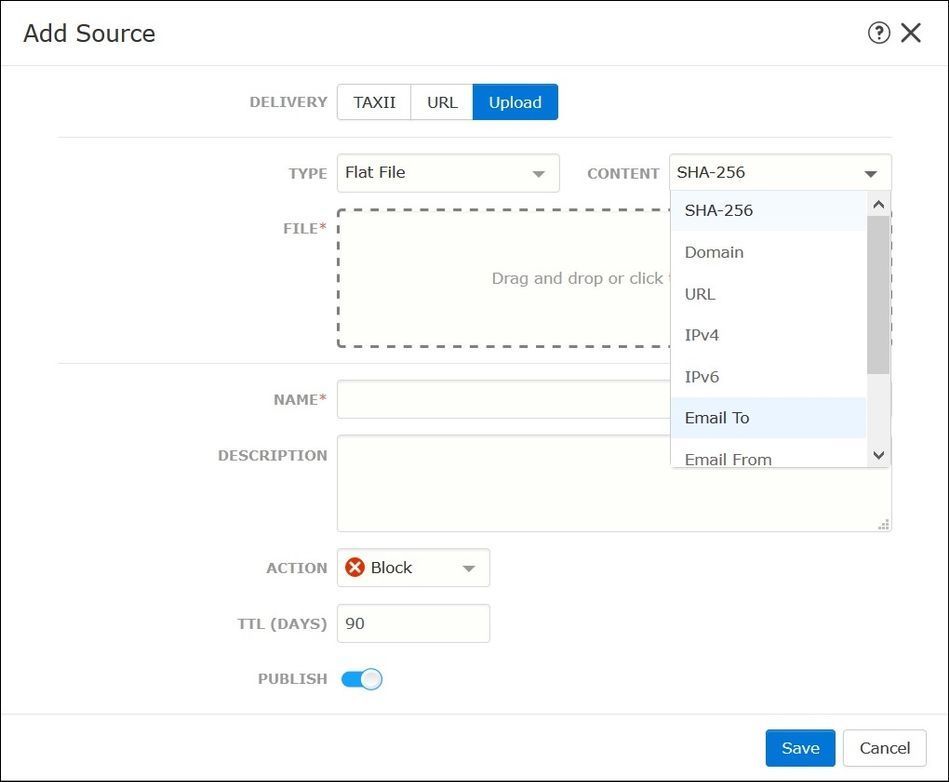

Stap 2. Je moet bronnen van bedreigingen toevoegen. Er zijn drie manieren om bronnen toe te voegen:

- TAXII - Wanneer u deze optie gebruikt, kunt u een server configureren waar bedreigingsinformatie wordt opgeslagen in de STIX-indeling.

Opmerking: de enige actie die beschikbaar is is Monitor. U kunt de Block Action niet configureren voor bedreigingen in de STIX-indeling.

- URL - U kunt een link configureren naar een lokale HTTP/HTTPS server waar de STIX-bedreiging of het platte bestand zich bevindt.

- Vlak bestand - U kunt een bestand in *.txt-indeling uploaden en u moet de inhoud van het bestand specificeren. Het bestand moet één inhoudsopgave per regel bevatten.

Opmerking: standaard worden alle bronnen gepubliceerd, dit betekent dat ze naar sensoren worden geduwd. Dit proces kan maximaal 20 minuten of meer in beslag nemen.

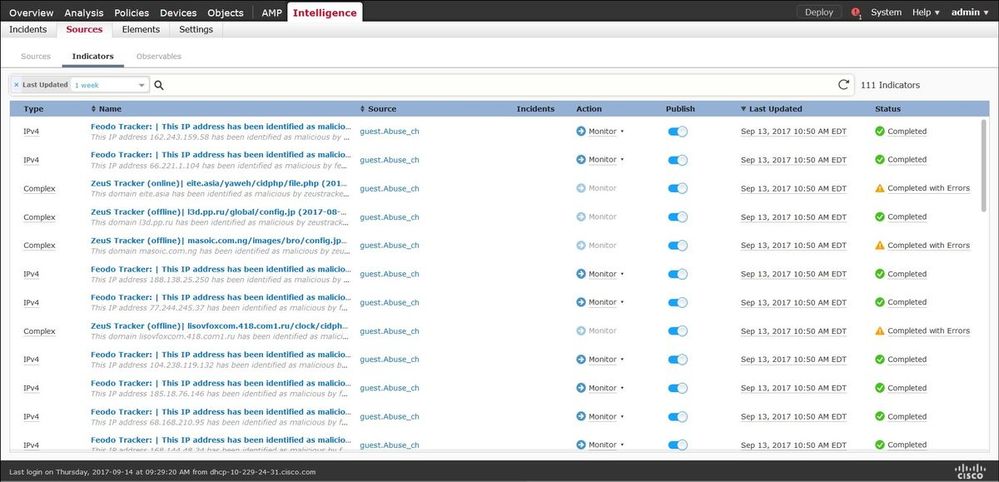

Stap 3. Onder het tabblad Indicator kunt u bevestigen of indicatoren zijn gedownload van de ingestelde bronnen:

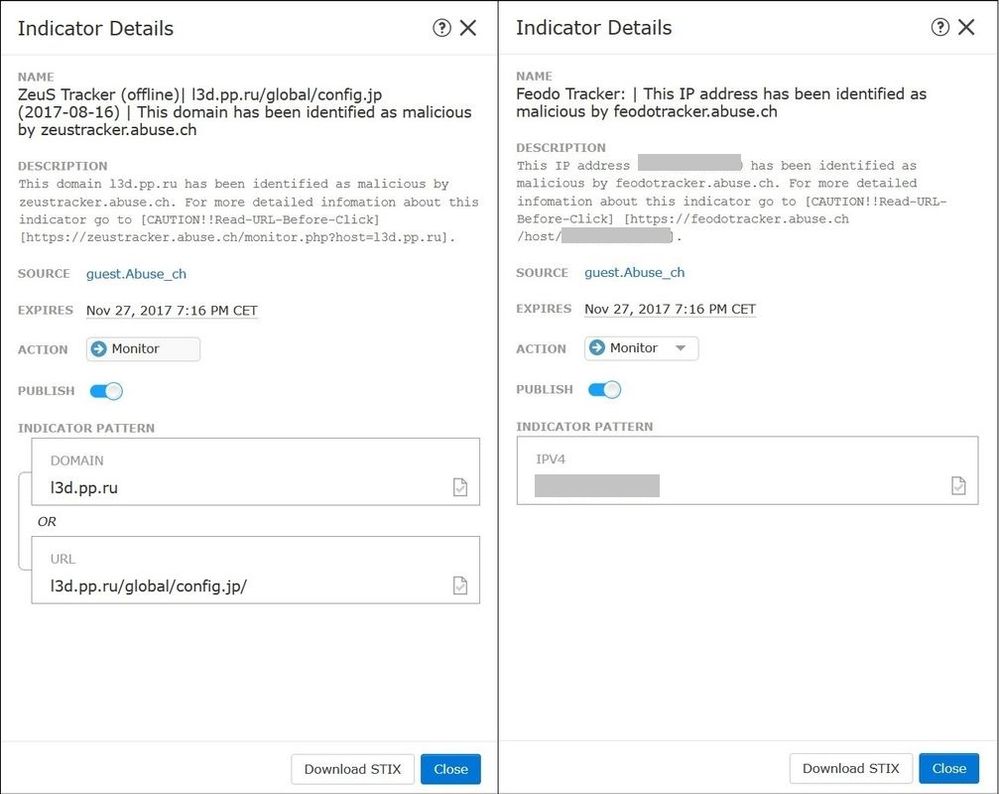

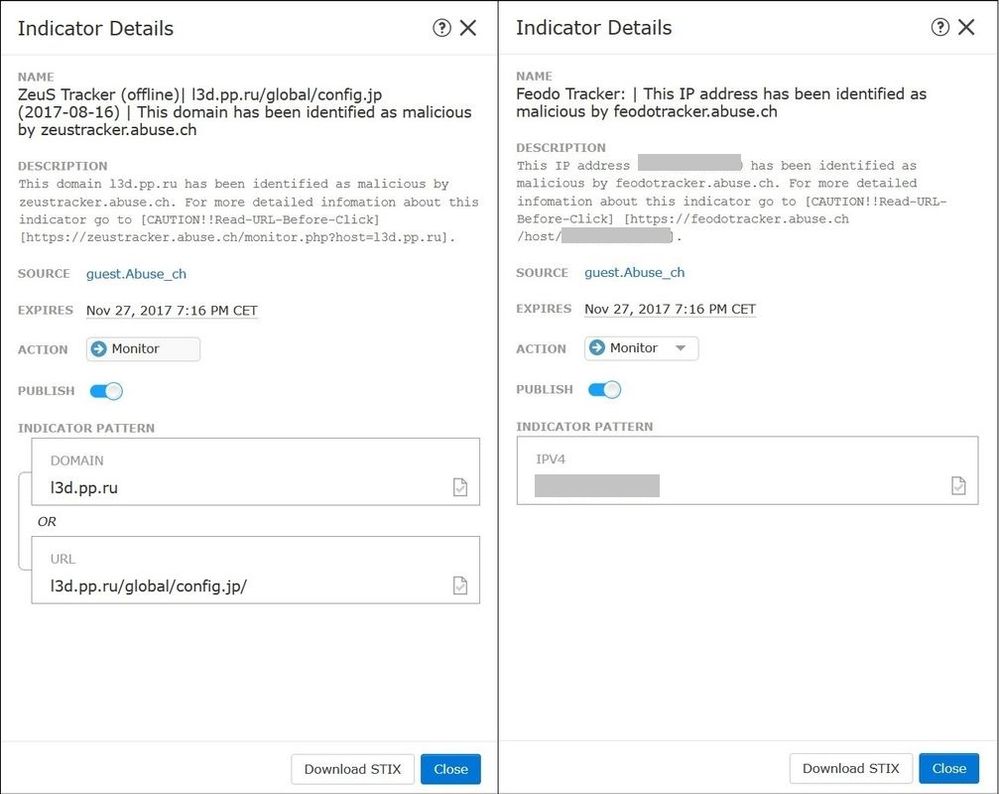

Stap 4. Als u eenmaal de naam van een indicator hebt geselecteerd, kunt u er meer details over zien. Daarnaast kunt u beslissen of u het wilt publiceren naar de sensor of of dat u de actie wilt wijzigen (in het geval van een eenvoudige indicator).

Zoals in het beeld wordt getoond, wordt een complexe indicator weergegeven met twee waarneembare elementen die zijn verbonden door de OCR-operator:

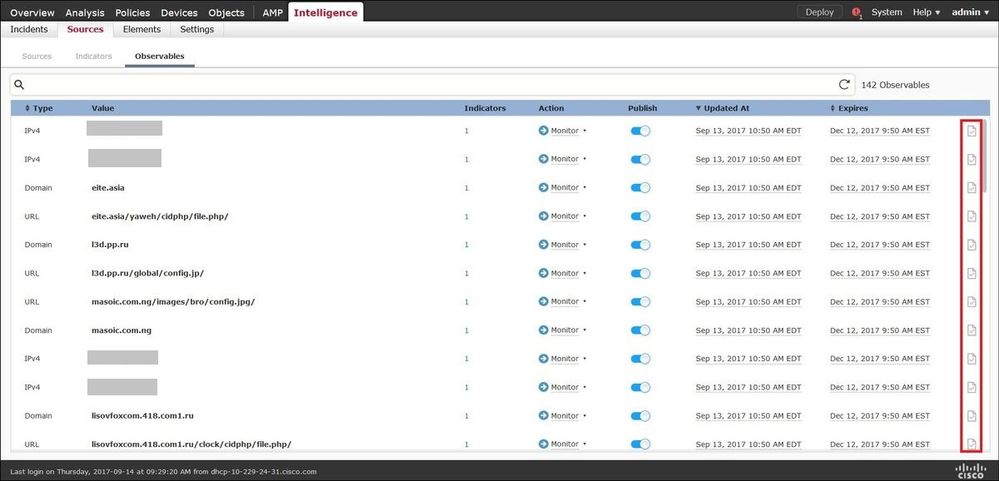

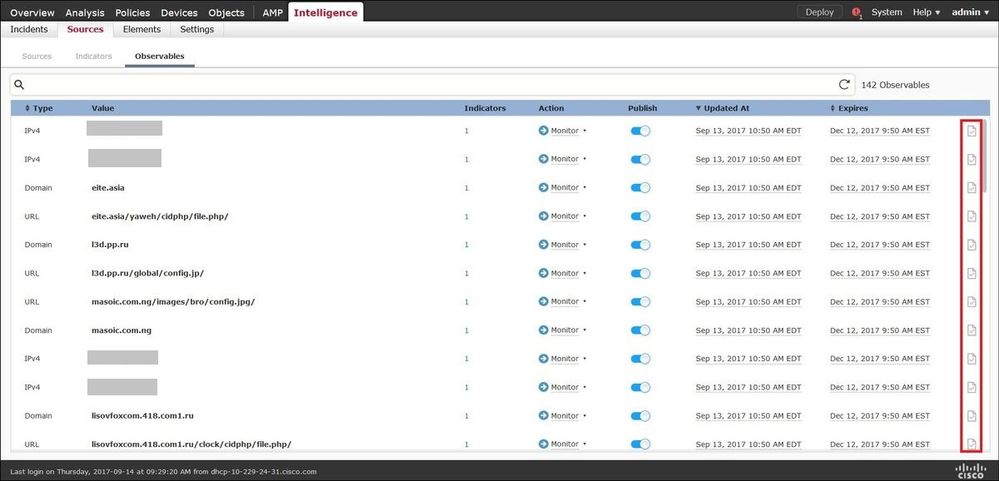

Stap 5. Navigeer naar het tabblad Observables waar u URL's, IP-adressen, domeinen en SHA256 kunt vinden die zijn opgenomen in de indicatoren. Je kunt beslissen welke observables je naar sensoren wilt duwen en eventueel de actie voor hen wijzigen. In de laatste kolom is er een whitelistknop die equivalent is aan een optie publiceren/niet publiceren.

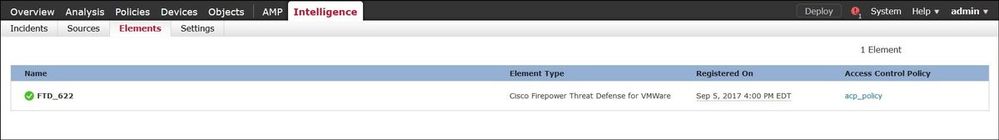

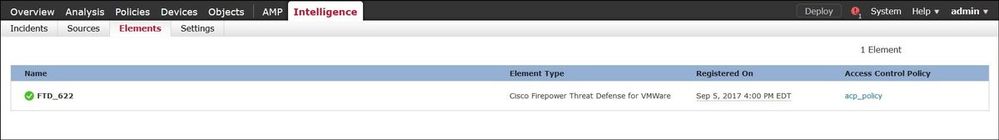

Stap 6. Navigeer naar het tabblad Elementen om de lijst te controleren van apparaten waarop TID is ingeschakeld:

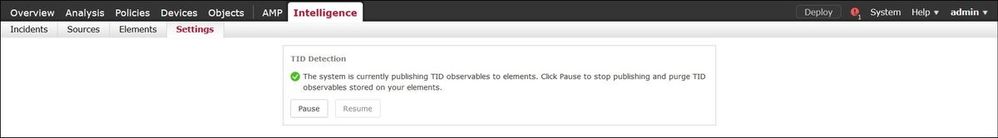

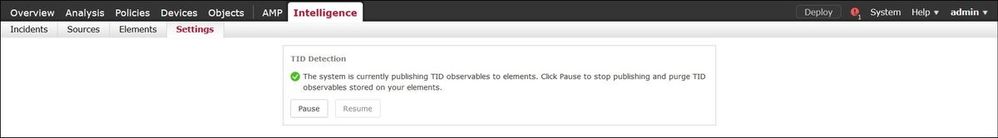

Stap 7 (optioneel). Navigeer naar het tabblad Instellingen en selecteer de knop Pauze om te stoppen met het indrukken van indicatoren in sensoren. Dit kan tot 20 minuten duren.

Verifiëren

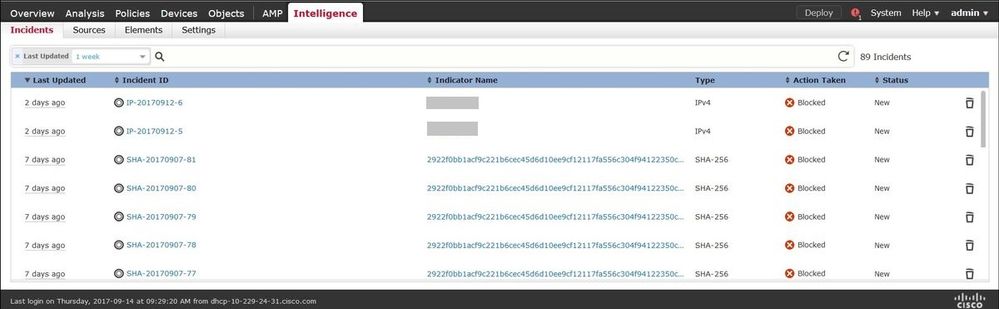

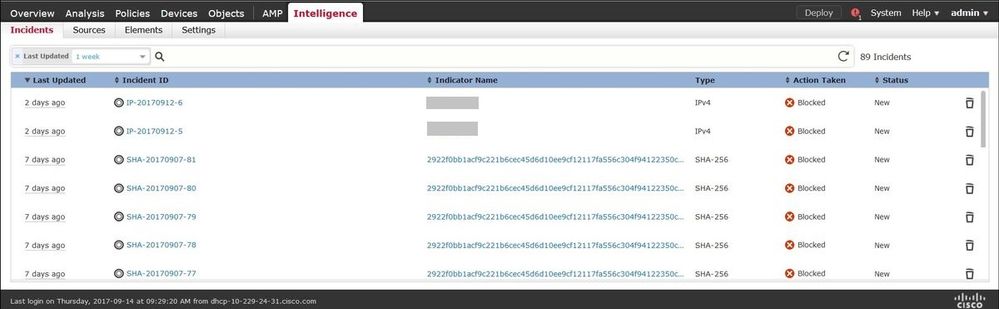

Methode 1. Om te verifiëren of TID in het verkeer heeft gehandeld, moet u naar het tabblad Incidenten navigeren.

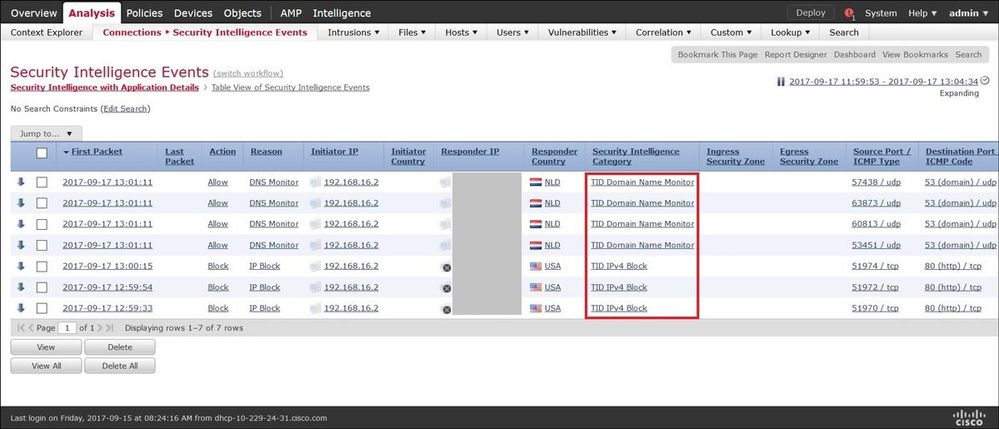

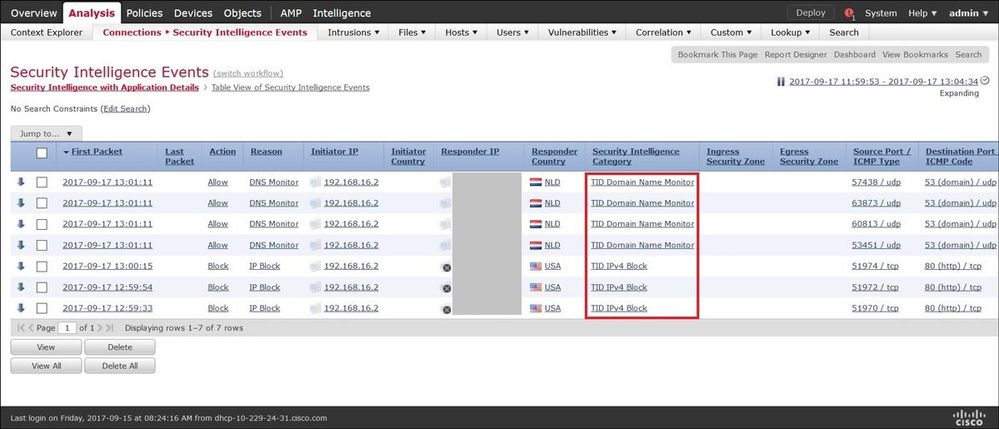

Methode 2. De incidenten kunnen worden gevonden onder het tabblad Security Intelligence Events onder een TID-tag.

Opmerking: TID heeft een opslagcapaciteit van 1 miljoen incidenten.

Methode 3. U kunt bevestigen of er op het VCC en een sensor ingestelde bronnen (feeds) aanwezig zijn. Om dat te doen, kunt u naar deze locaties op de CLI navigeren:

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

Er is een nieuwe directory gecreëerd voor SHA256 feeds: /var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

Opmerking: TID is alleen ingeschakeld op het Global Domain op het VCC.

Opmerking: als u TID host op het actieve Firepower Management Center in een configuratie met hoge beschikbaarheid (fysieke FMC-apparaten), synchroniseert het systeem TID-configuraties en TID-gegevens niet met het standby Firepower Management Center.

Problemen oplossen

Er is een proces op het hoogste niveau dat tid wordt genoemd. Dit proces is afhankelijk van drie processen: mongo, RabbitMQ, en redis. Om te controleren of processen werken pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " -"-opdracht.

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

Om in real-time te verifiëren welke actie wordt ondernomen, kunt u systeemondersteuning firewall-engine-debug uitvoeren of systeem support trace opdracht.

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

Er zijn twee actiemogelijkheden:

- URL SI: Matched rule order 19, ID 19, si list id 1074790455, action 4 - verkeer is geblokkeerd.

- URL SI: Matched rule order 20, ID 20, si list id 1074790456, actie 6 - verkeer werd gecontroleerd.

Feedback

Feedback