SMTP-server configureren voor gebruik van AWS SES

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u uw Secure Network Analytics Manager (SNA) voor gebruik Amazon Web Services Simple Email Service (AWS SES).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- AWS SES

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Stealthwatch Management Console v7.3.2 -

AWS SES-services zoals deze bestaan op 25 MEI 2022 met

Easy DKIM

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Configuratie AWS SES bekijken

Van AWS worden drie bits informatie vereist:

- Locatie AWS SES

- SMTP-gebruikersnaam

- SMTP-wachtwoord

Opmerking: AWS SES in de zandbak is acceptabel, maar houd rekening met de beperkingen voor zandbakomgevingen: https://docs.aws.amazon.com/ses/latest/dg/request-production-access.html

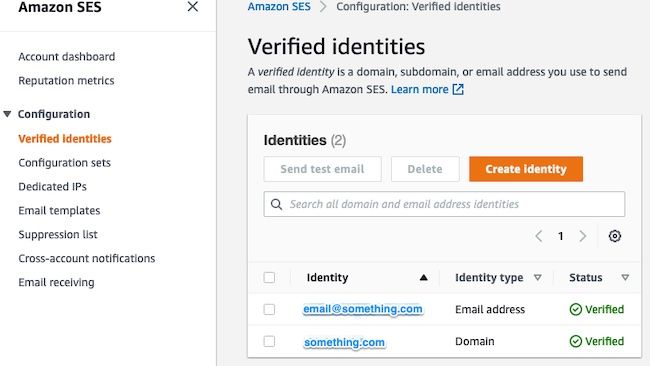

Navigeer in de AWS-console naar Amazon SESen selecteer vervolgens Configuration en klik op Verified Identities.

U moet een geverifieerd domein hebben. Een geverifieerd e-mailadres is niet vereist. Raadpleeg AWS-documentatie https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

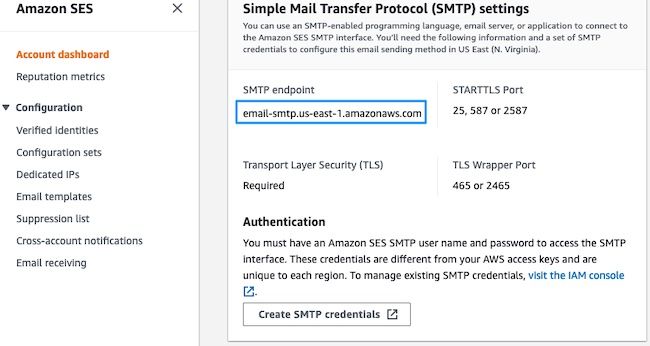

Noteer de locatie van uw SMTP-eindpunt. Deze waarde is later nodig.

AWS SES SMTP-referenties maken

Navigeer in de AWS-console naar Amazon SESklikt u vervolgens op Account Dashboard.

Blader naar beneden naar " Simple Mail Transfer Protocol (SMTP) settings" en klik op Create SMTP Credentials wanneer u klaar bent om deze configuratie te voltooien.

Oudere, ongebruikte referenties (ongeveer 45 dagen) lijken geen fout te maken als ongeldige referenties.

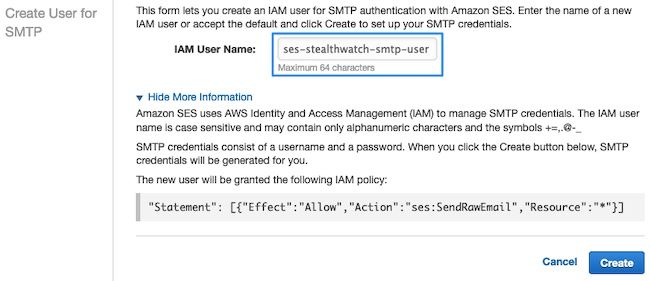

Werk in dit nieuwe venster de gebruikersnaam bij naar elke waarde en klik op Create.

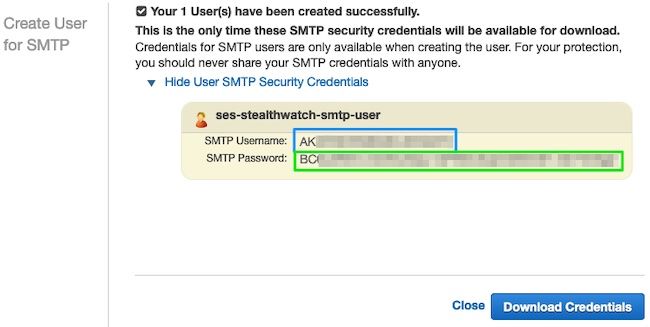

Wanneer de pagina de referenties weergeeft, slaat u deze op. Houd deze browser tab open.

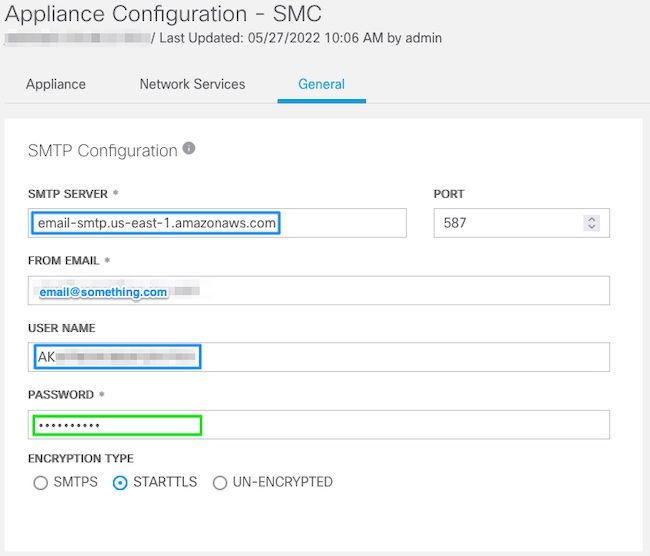

Configuratie SNA Manager SMTP configureren

Aanmelden bij de SNA Manager, en SMTP Notifications doorsnede

- Open (Openstaand)

Central Management > Appliance Manager. - Klik op de

Actions-menu voor het apparaat. - Kiezen

Edit Appliance Configuration. - Selecteer de

Generaltabblad. - Naar beneden bladeren

SMTP Configuration - Voer de uit AWS verzamelde waarden in

SMTP Server: Dit is de SMTP Endpoint locatie verzameld uit deSMTP Settingsvan deAWS SES Account DashboardpaginaPort: Voer 25, 587 of 2587 inFrom Email: Dit kan worden ingesteld op elk e-mailadres dat deAWS Verified Domain-

User Name: Dit is de SMTP-gebruikersnaam die op de laatste stap in deReview AWS SES Configurationdoorsnede -

Password: Dit is het SMTP-wachtwoord dat op de laatste stap in deReview AWS SES Configurationdoorsnede Encryption Type: Selecteer START (Als u SMTPS selecteert, bewerk de poort naar 465 of 2465)

- Pas de instellingen toe en wacht tot

SNA Managerom terug te keren naar eenUPvermelden inCentral Management

AWS-certificaten verzamelen

Een SSH-sessie instellen voor de SNA Manager, en login als wortelgebruiker.

Bekijk deze drie items

- Verander de SMTP-endpointlocatie (bijvoorbeeld email-smtp.us-east-1.amazonaws.com)

- Verander de gebruikte poort (bijvoorbeeld de standaardwaarde van 587 voor STARTLS)

- De opdrachten hebben geen STDOUT, de prompt wordt na voltooiing teruggegeven

Voor STARTTLS (standaardpoort van 587):

openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Voor SMTPS (standaardpoort van 465):

openssl s_client -showcerts -connect email-smtp.us-east-1.amazonaws.com:465 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

De certificaatbestanden met de extensie pem worden gemaakt in de huidige werkmap, neem niet van deze map (output van pwd commando / laatste regel)

sna_manager:~# openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt

sna_manager:~# awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt

sna_manager:~# for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

sna_manager:~# ll

total 16

-rw-r--r-- 1 root root 1648 May 27 14:54 Amazon.pem

-rw-r--r-- 1 root root 1829 May 27 14:54 AmazonRootCA1.pem

-rw-r--r-- 1 root root 2387 May 27 14:54 email-smtp.us-east-1.amazonaws.com.pem

-rw-r--r-- 1 root root 1837 May 27 14:54 StarfieldServicesRootCertificateAuthority-G2.pem

sna_manager:~# pwd

/root

Download de bestanden die zijn gemaakt op de SNA Manager aan uw lokale machine met het programma voor bestandsoverdracht naar keuze (Filezilla, winscp, etc), en voeg deze certificaten toe aan het SNA Manager trust store in Central Management.

- Open (Openstaand)

Central Management > Appliance Manager. - Klik op de

Actions-menu voor het apparaat. - Kiezen

Edit Appliance Configuration. - Selecteer de

Generaltabblad. - Naar beneden bladeren

Trust Store - Kiezen

Add New - Upload elk van de certificaten, aanbevolen om de bestandsnaam als

Friendly Name

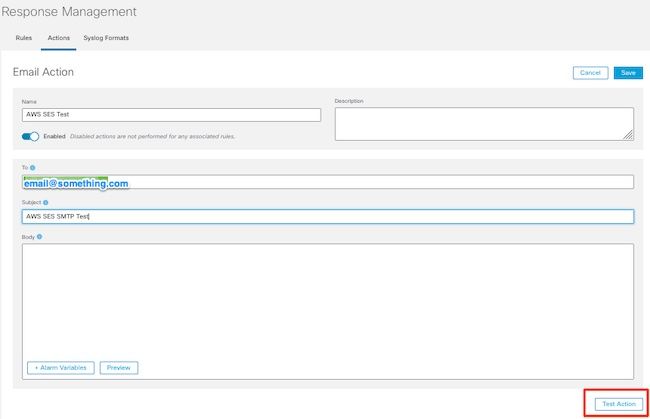

E-mailactie voor reactiebeheer configureren

Aanmelden bij de SNA Manager, en opent de Response Management doorsnede

- Selecteer de

Configuretabblad in het hoofdlint langs de bovenkant van het scherm -

Kiezen

Response Management -

Van de

Response Managementpagina, selecteerActionsrekening -

Kiezen

Add New Action -

Kiezen

Email-

Een naam voor deze e-mailactie opgeven

-

Voer in het veld "Aan" het e-mailadres van de ontvanger in (let wel: dit moet behoren tot het domein dat in AWS SES is geverifieerd)

- Het onderwerp kan van alles zijn.

-

- Klik

Save

Verifiëren

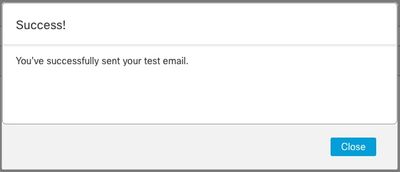

Aanmelden bij de SNA Manager, en opent de Response Management Afdeling:

- Selecteer de

Configuretabblad in het hoofdlint langs de bovenkant van het scherm - Kiezen

Response Management - Van de

Response Managementpagina, selecteerActionsrekening -

Selecteer de ellips in de

Actionskolom voor de rij van de e-mailactie die u in deConfigure Response Management Email Actionsectie, en selecteerEdit. - Kiezen

Test Actionen als de configuratie geldig is, wordt er een succesbericht weergegeven en wordt er een e-mail geleverd.

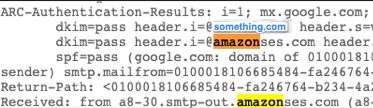

In de e-mailheader worden amazones getoond in de "Received" veld, en amazones, samen met het geverifieerde domein in deARC-Authentication-Results (AAR) Chain

- Als de test niet succesvol was, wordt er een banner bovenaan het scherm weergegeven - ga verder naar de sectie Problemen oplossen

Problemen oplossen

Het /lancope/var/logs/containers/sw-reponse-mgmt.log bestand bevat de foutmeldingen voor de testacties. De meest voorkomende fout, en de fix is vermeld in de tabel.

Houd er rekening mee dat de foutmeldingen in de tabel slechts een deel van de foutlogregel vormen

| Fout |

Oplossen |

| SMTPSendfailException: Bericht verworpen: E-mailadres niet geverifieerd. De identiteiten zijn niet gecontroleerd in de regio US-EAST-1: {email_adres} |

Werk de "Van E-mail" in de SNA ManagerSMTP Configuratie aan een e-mail die tot het AWS SES geverifieerde domein behoort bij |

| Verificatie misluktExceptie: 535 Verificatiegeloofsgegevens ongeldig |

Herhaal secties Maak AWS SES SMTP Credentials en vorm SNA Manager SMTP-configuratie |

| SunCertPathBuilderExceptie: kan geen geldig certificatiepad vinden voor het gevraagde doel |

Bevestig dat alle AWS-voorgestelde certificaten zich in SNA Manager trust store bevinden - voer pakketvastlegging uit wanneer Test Action wordt uitgevoerd en vergelijk server side gepresenteerde certificaten om de inhoud van de store te vertrouwen |

| SSL-routines:tls_process_ske_dhe:dh-toets te klein |

Zie addendum |

| Elke andere fout |

Open TAC-case voor review |

Addendum: DH-toets te klein.

Dit is een AWS bijzaak, omdat ze 1024 bit-toetsen gebruiken wanneer DHE- en EDH-algoritmen worden gebruikt (logjam vatbaar) en de SNA Manager weigert de SSL-sessie voort te zetten. De opdrachtoutput laat de servertemperatuurtoetsen zien vanaf de openssl-verbinding wanneer DHE/EDH-algoritmen worden gebruikt.

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "EDH" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "DHE" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: ECDH, P-256, 256 bits

De enige beschikbare tijdelijke oplossing is om alle DHE- en EDH-algoritmen met de opdracht te verwijderen als de hoofdgebruiker op de SMC, AWS selecteert een ECDHE-algoritme en de verbinding slaagt.

cp /lancope/services/swos-compliance/security/tls-ciphers /lancope/services/swos-compliance/security/tls-ciphers.bak ; > /lancope/services/swos-compliance/security/tls-ciphers ; echo "TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_256_GCM_SHA384:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:AES256-GCM-SHA384" > /lancope/services/swos-compliance/security/tls-ciphers ; docker restart sw-response-mgmt

Gerelateerde informatie

- https://docs.aws.amazon.com/ses/latest/dg/setting-up.html

- https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

- https://docs.aws.amazon.com/ses/latest/dg/smtp-credentials.html

- https://docs.aws.amazon.com/ses/latest/dg/smtp-connect.html

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

08-Sep-2022 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Joshua Martin

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback