SSL VPN Client (SVC) on IOS with SDM Configuration Example (Configuratievoorbeeld van SSL VPN Client (SVC) op IOS met SDM)

Inhoud

Inleiding

De SSL VPN Client (SVC) biedt een volledige tunnel voor beveiligde communicatie met het interne netwerk van het bedrijf. U kunt toegang op een gebruiker per gebruiker-basis configureren, of u kunt verschillende WebVPN-contexten maken waarin u een of meer gebruikers plaatst.

SSL VPN- of WebVPN-technologie wordt ondersteund op deze IOS-routerplatforms:

-

870, 1811, 1841, 2801, 2811, 2821, 2851

-

3725, 3745, 3825, 3845, 7200 en 7301

U kunt SSL VPN-technologie in deze modi configureren:

-

Clientless SSL VPN (WebVPN)—Biedt een externe client waarvoor een SSL-enabled webbrowser nodig is voor toegang tot HTTP- of HTTPS-webservers op een lokaal netwerk van het bedrijf (LAN). Daarnaast biedt clientloze SSL VPN toegang voor het bladeren door Windows-bestanden via het CIFS-protocol (Common Internet File System). Outlook Web Access (OWA) is een voorbeeld van HTTP-toegang.

Raadpleeg Clientless SSL VPN (WebVPN) op Cisco IOS met SDM Configuration Voorbeeld om meer te weten te komen over Clientless SSL VPN.

-

Thin-client SSL VPN (poortdoorsturen)—Biedt een externe client die een kleine op Java gebaseerde applet downloadt en beveiligde toegang biedt voor TCP-toepassingen (Transmission Control Protocol) die statische poortnummers gebruiken. Point of Presence (POP3), Simple Mail Transfer Protocol (SMTP), Internet Message Access Protocol (IMAP), Secure Shell (SSH) en Telnet zijn voorbeelden van beveiligde toegang. Omdat bestanden op de lokale machine worden gewijzigd, moeten gebruikers lokale administratieve rechten hebben om deze methode te gebruiken. Deze methode van SSL VPN werkt niet met toepassingen die dynamische poorttoewijzingen gebruiken, zoals sommige FTP-toepassingen (File Transfer Protocol).

Raadpleeg Thin-Client SSL VPN (WebVPN) IOS Configuration Voorbeeld met SDM om meer te weten te komen over Thin-client SSL VPN.

Opmerking: User Datagram Protocol (UDP) wordt niet ondersteund.

-

SSL VPN Client (SVC Full Tunnel Mode)—Downloads een kleine client naar het externe werkstation en biedt volledige beveiligde toegang tot resources op een intern bedrijfsnetwerk. U kunt de SVC permanent downloaden naar een extern werkstation of u kunt de client verwijderen zodra de beveiligde sessie is gesloten.

Dit document toont de configuratie van een Cisco IOS-router aan voor gebruik door een SSL VPN-client.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Microsoft Windows 2000 of XP

-

Web Browser met SUN JRE 1.4 of hoger of een ActiveX-gecontroleerde browser

-

Lokale administratieve rechten op de client

-

Een van de routers die in de Inleiding worden vermeld met een geavanceerde beveiligingsafbeelding (12.4(6)T of hoger)

-

Cisco Security Device Manager (SDM) versie 2.3

Als Cisco SDM nog niet op uw router is geladen, kunt u een gratis exemplaar van de software verkrijgen via Software Download (alleen geregistreerde klanten). U moet een CCO-account hebben met een servicecontract. Raadpleeg voor gedetailleerde informatie over de installatie en configuratie van SDM Cisco Router en Security Device Manager.

-

Een digitaal certificaat op de router

U kunt een permanent zelfondertekend certificaat of een externe certificaatautoriteit (CA) gebruiken om aan deze eis te voldoen. Zie Persistente zelfondertekende certificaten voor meer informatie over persistente zelfondertekende certificaten.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco IOS-router 3825 Series met 12.4(9)T

-

Security Device Manager (SDM) versie 2.3.1

Opmerking: de informatie in dit document is gemaakt van apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

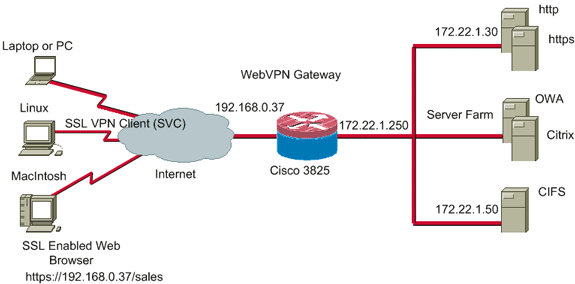

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Taken voor preconfiguratie

-

Configureer de router voor SDM. (optioneel)

Routers met de juiste beveiligingsbundellicentie hebben de SDM-toepassing al in flitser geladen. Raadpleeg Cisco Router en Security Device Manager (SDM) downloaden en installeren om de software te verkrijgen en configureren.

-

Download een kopie van de SVC naar uw beheer-pc.

U kunt een kopie van het SVC-pakketbestand verkrijgen via Software Download: Cisco SSL VPN-client (alleen geregistreerde klanten). U moet een geldige CCO-account hebben met een servicecontract.

-

Stel de juiste datum, tijd en tijdzone in en configureer vervolgens een digitaal certificaat op de router.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

SVC wordt aanvankelijk geladen op de WebVPN gateway router. Elke keer dat de client verbinding maakt, wordt er dynamisch een kopie van de SVC gedownload naar de PC. Om dit gedrag te veranderen, vorm de router om de software toe te laten om permanent op de cliëntcomputer te blijven.

SVC op IOS configureren

In deze sectie wordt u gepresenteerd met de stappen die nodig zijn om de functies te configureren die in dit document worden beschreven. Deze voorbeeldconfiguratie gebruikt de SDM Wizard om de werking van de SVC op de IOS-router in te schakelen.

Voltooi deze stappen om SVC op de IOS-router te configureren:

-

Een WebVPN-context en een WebVPN-gateway configureren met de SDM-wizard

-

Configureer de bronnen die u aan gebruikers wilt blootstellen

Stap 1. De SVC-software op de IOS-router installeren en inschakelen

Voltooi deze stappen om de SVC-software op de IOS-router te installeren en in te schakelen:

-

Open de SDM-toepassing, klik op Configureren en klik vervolgens op VPN.

-

Breid WebVPN uit en kies Pakketten.

-

Klik in het gebied Cisco WebVPN Client Software op de knop Bladeren.

Het dialoogvenster SVC-locatie selecteren verschijnt.

-

Klik op het keuzerondje My Computer en klik vervolgens op Bladeren om het SVC-pakket op uw beheer-pc te vinden.

-

Klik op OK en klik vervolgens op de knop Installeren.

-

Klik op Ja en klik vervolgens op OK.

In deze afbeelding wordt de installatie van het SVC-pakket met succes weergegeven:

Stap 2. Een WebVPN-context en een WebVPN-gateway configureren met de SDM-wizard

Voltooi deze stappen om een context WebVPN en een gateway WebVPN te vormen:

-

Nadat SVC op de router is geïnstalleerd, klikt u op Configureren en vervolgens klikt u op VPN.

-

Klik op WebVPN en klik op het tabblad WebVPN maken.

-

Controleer het keuzerondje Create a New WebVPN en klik vervolgens op Start de geselecteerde taak.

Het dialoogvenster Wizard WebVPN verschijnt.

-

Klik op Next (Volgende).

-

Voer het IP-adres van de nieuwe WebVPN-gateway in en voer een unieke naam in voor deze WebVPN-context.

U kunt verschillende WebVPN-contexten maken voor hetzelfde IP-adres (WebVPN-gateway), maar elke naam moet uniek zijn. In dit voorbeeld wordt het IP-adres gebruikt: https://192.168.0.37/sales

-

Klik op Volgende en ga verder met Stap 3.

Stap 3. De gebruikersdatabase voor SVC-gebruikers configureren

Voor verificatie kunt u een AAA-server, lokale gebruikers of beide gebruiken. In dit configuratievoorbeeld worden lokaal gemaakte gebruikers voor verificatie gebruikt.

Voltooi deze stappen om de gebruikersdatabase voor SVC-gebruikers te configureren:

-

Nadat u Stap 2 hebt voltooid, klikt u op de knop Lokaal op deze router die zich in het dialoogvenster Gebruikersverificatie van de WebVPN Wizard bevindt.

In dit dialoogvenster kunt u gebruikers aan de lokale database toevoegen.

-

Klik op Add en voer gebruikersinformatie in.

-

Klik op OK en voeg indien nodig extra gebruikers toe.

-

Nadat u de benodigde gebruikers hebt toegevoegd, klikt u op Volgende en gaat u verder met Stap 4.

Stap 4. Configureer de bronnen die u aan gebruikers wilt blootstellen

Met het dialoogvenster Wizard Intranet Websites configureren WebVPN kunt u de intranetbronnen selecteren die u wilt blootstellen aan uw SVC-clients.

Voltooi deze stappen om de middelen te vormen om aan gebruikers bloot te stellen:

-

Nadat u Stap 3 hebt voltooid, klikt u op de knop Toevoegen in het dialoogvenster Intranet-websites configureren.

-

Voer een naam in van een URL-lijst en voer vervolgens een kop in.

-

Klik op Toevoegen en kies Website om de websites die u wilt blootstellen aan deze client toe te voegen.

-

Voer informatie over URL en link in en klik op OK.

-

Als u toegang wilt toevoegen aan OWA Exchange Servers, klikt u op Add en kiest u E-mail.

-

Controleer het aanvinkvakje Outlook Web Access, voer URL-label en koppelingsinformatie in en klik vervolgens op OK.

-

Nadat u de gewenste bronnen hebt toegevoegd, klikt u op OK en vervolgens op Volgende.

Het volledige tunneldialoogvenster van de WebVPN Wizard verschijnt.

-

Controleer dat het aanvinkvakje Enable Full Tunnel is ingeschakeld.

-

Maak een pool van IP-adressen die clients van deze WebVPN-context kunnen gebruiken. De adressenpool moet overeenkomen met de adressen die beschikbaar en routable zijn op uw intranet.

-

Klik op de ellips (...) naast het veld IP-adresgroep en kies Een nieuwe IP-groep maken.

-

Typ in het dialoogvenster Local Pool toevoegen een naam voor de pool en klik op Add.

-

Typ in het dialoogvenster IP-adresbereik toevoegen het bereik van de adrespool voor de SVC-clients en klik op OK.

Opmerking: de IP-adrespool moet zich in een bereik van een interface bevinden die rechtstreeks met de router is verbonden. Als u een ander poolbereik wilt gebruiken, kunt u een loopback-adres maken dat aan uw nieuwe pool is gekoppeld om aan deze vereiste te voldoen.

-

Klik op OK.

-

Als u wilt dat uw externe clients permanent een kopie van de SVC opslaan, klikt u op het aanvinkvakje Keep the Full Tunnel Client Software geïnstalleerd op de pc van de client. Schakel deze optie uit als u wilt dat de client de SVC-software downloadt telkens wanneer een client verbinding maakt.

-

Configureer geavanceerde tunnelopties, zoals gesplitste tunneling, gesplitste DNS, proxyinstellingen van de browser en DNS- en WNS-servers. Cisco raadt u aan ten minste DNS- en WINS-servers te configureren.

Voltooi de volgende stappen om geavanceerde tunnelopties te configureren:

-

Klik op de knop Geavanceerde tunnelopties.

-

Klik op het tabblad DNS- en WINS-servers en voer de primaire IP-adressen in voor de DNS- en WINS-servers.

-

Om gesplitste tunneling en browser proxy instellingen te configureren, klikt u op het tabblad Split Tunneling of Browser Proxy.

-

-

Klik op Volgende als u de gewenste opties hebt geconfigureerd.

-

Pas de WebVPN Portal Pagina aan of selecteer de standaardwaarden.

Met de pagina Pas WebVPN Portal aan, kunt u aanpassen hoe de WebVPN Portal Page aan uw klanten verschijnt.

-

Nadat u de WebVPN Portal Pagina hebt geconfigureerd, klikt u op Volgende, klikt u op Voltooien en vervolgens klikt u op OK.

De Webex Wizard dient de opdracht voor een tour in bij de router.

-

Klik op OK om de configuratie op te slaan.

Opmerking: als u een foutbericht ontvangt, is de WebVPN-licentie mogelijk niet correct. In deze afbeelding wordt een voorbeeld van een foutbericht weergegeven:

Voltooi de volgende stappen om een licentielease te corrigeren:

-

Klik op Configureren en klik vervolgens op VPN.

-

Breid WebVPN uit en klik op het tabblad WebVPN bewerken.

-

Markeer de nieuwe context en klik op de knop Bewerken.

-

Voer in het veld Maximum aantal gebruikers het juiste aantal gebruikers voor uw licentie in.

-

Klik op OK en vervolgens op OK.

Uw opdrachten worden naar het configuratiebestand geschreven.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

Resultaten

Met de ASDM worden deze configuraties in de opdrachtregel gemaakt:

| ausnml-3825-01 |

|---|

ausnml-3825-01#show run Building configuration... Current configuration : 4393 bytes ! ! Last configuration change at 22:24:06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22:28:54 UTC Thu Aug 3 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered ! aaa new-model ! !--- Added by SDM for local aaa authentication. aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Digital certificate information. crypto pki trustpoint TP-self-signed-577183110 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-577183110 revocation-check none rsakeypair TP-self-signed-577183110 ! crypto pki certificate chain TP-self-signed-577183110 certificate self-signed 01 3082024E 308201B7 A0030201 02020101 300D0609 2A864886 F70D0101 04050030 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 35373731 38333131 30301E17 0D303630 37323731 37343434 365A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3537 37313833 31313030 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 F43F6DD9 32A264FE 4C5B0829 698265DC 6EC65B17 21661972 D363BC4C 977C3810 !--- Output suppressed. quit username wishaw privilege 15 secret 5 $1$r4CW$SeP6ZwQEAAU68W9kbR16U. username ausnml privilege 15 password 7 044E1F505622434B username sales privilege 15 secret 5 $1$/Lc1$K.Zt41zF1jSdKZrPgNK1A. username newcisco privilege 15 secret 5 $1$Axlm$7k5PWspXKxUpoSReHo7IQ1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 ip virtual-reassembly duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 !--- Clients receive an address from this pool. ip local pool Intranet 172.22.1.75 172.22.1.95 ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !--- Identify the gateway and port. webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint TP-self-signed-577183110 inservice !--- SVC package file. webvpn install svc flash:/webvpn/svc.pkg ! !--- WebVPN context. webvpn context sales title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all ! !--- Resources available to this context. url-list "WebServers" heading "Intranet Web" url-text "SalesSite" url-value "http://172.22.1.10" url-text "OWAServer" url-value "http://172.22.1.20/exchange" ! nbns-list NBNS-Servers nbns-server 172.22.1.15 master !--- Group policy for the context. policy group policy_1 url-list "WebServers" functions svc-enabled svc address-pool "Intranet" svc default-domain "cisco.com" svc keep-client-installed svc dns-server primary 172.22.1.100 svc wins-server primary 172.22.1.101 default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway gateway_1 domain sales max-users 2 inservice ! ! end |

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Procedure

Als u uw configuratie wilt testen, voert u http://192.168.0.37/sales in een webbrowser voor een SSL-client in.

Opdrachten

Verscheidene show bevelen worden geassocieerd met WebVPN. U kunt deze opdrachten uitvoeren via de opdrachtregelinterface (CLI) om statistieken en andere informatie te tonen. Raadpleeg Web VPN-configuratie verifiëren voor meer informatie over de show-opdrachten.

Opmerking: De Output Interpreter Tool (alleen geregistreerde klanten) (OIT) ondersteunt bepaalde show opdrachten. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Problemen oplossen

Deze sectie bevat informatie om uw configuratie te troubleshooten.

Probleem met SSL-connectiviteit

Probleem: SSL VPN-clients kunnen de router niet verbinden.

Oplossing: Onvoldoende IP-adressen in de IP-adresgroep kunnen dit probleem veroorzaken. Verhoog het aantal IP-adressen in de pool van IP-adressen op de router om dit probleem op te lossen.

Opdrachten voor troubleshooting

Er zijn verschillende duidelijke opdrachten verbonden aan WebVPN. Zie Wissen met WebVPN-opdrachten voor meer informatie over deze opdrachten.

Verscheidene debug bevelen worden geassocieerd met WebVPN. Zie Opdrachten voor gedetailleerde informatie over deze opdrachten gebruiken met WebVPN Debug Commands.

Opmerking: het gebruik van debug-opdrachten kan een nadelige invloed hebben op uw Cisco-apparaat. Raadpleeg Important Information on Debug Commands (Belangrijke informatie over opdrachten met debug) voordat u debug-opdrachten opgeeft.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

21-Jul-2006 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback