Thin-client SSL VPN (WebVPN) Cisco IOS met SDM configureren

Inhoud

Inleiding

Thin-client SSL VPN-technologie kan worden gebruikt om beveiligde toegang mogelijk te maken voor toepassingen die statische poorten gebruiken. Voorbeelden zijn Telnet (23), SSH (22), POP3 (110), IMAP4 (143) en SMTP (25). De Thin-client kan gebruikersgestuurd, beleidsgestuurd of beide zijn. De toegang kan op een gebruiker-door-gebruiker basis worden gevormd, of het groepsbeleid kan worden tot stand gebracht dat één of meerdere gebruikers omvat. SSL VPN-technologie kan in drie hoofdmodi worden geconfigureerd: Clientless SSL VPN (WebVPN), Thin-Client SSL VPN (Port Forwarding) en SSL VPN Client (SVC-Full Tunnel Mode).

1. Clientloze SSL VPN (WebVPN):

Een externe client heeft alleen een SSL-compatibele webbrowser nodig om toegang te krijgen tot http- of https-enabled webservers in het bedrijfsnetwerk. Toegang is ook beschikbaar om te bladeren voor Windows-bestanden met het Common Internet File System (CIFS). Een goed voorbeeld van http-toegang is de Outlook Web Access (OWA)-client.

Raadpleeg Clientless SSL VPN (WebVPN) op Cisco IOS met behulp van SDM Configuration Voorbeeld om meer te weten te komen over Clientless SSL VPN.

2. Thin-client SSL VPN (poortdoorsturen)

Een externe client moet een kleine, op Java gebaseerde applet downloaden voor beveiligde toegang van TCP-toepassingen die statische poortnummers gebruiken. UDP wordt niet ondersteund. De voorbeelden omvatten toegang tot POP3, SMTP, IMAP, SSH, en Telnet. De gebruiker heeft lokale beheerrechten nodig omdat wijzigingen worden aangebracht in bestanden op de lokale machine. Deze methode van SSL VPN werkt niet met toepassingen die dynamische poorttoewijzingen gebruiken, bijvoorbeeld meerdere FTP-toepassingen.

3. SSL VPN-client (SVC-Full Tunnel Mode):

De SSL VPN-client downloadt een kleine client naar het externe werkstation en biedt volledige, beveiligde toegang tot de bronnen op het interne bedrijfsnetwerk. De SVC kan permanent naar het externe station worden gedownload, of kan worden verwijderd nadat de beveiligde sessie is afgelopen.

Raadpleeg SSL VPN Client (SVC) op IOS met SDM Configuration Voorbeeld om meer te weten te komen over de SSL VPN-client.

Dit document toont een eenvoudige configuratie aan voor Thin-Client SSL VPN op een Cisco IOS® router. Thin-client SSL VPN draait op deze Cisco IOS-routers:

-

Cisco 870, 1811, 1841, 2801, 2811, 2821 en 2851 Series routers

-

Cisco 3725, 3745, 3825, 3845, 7200 en 7301 Series routers

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

Vereisten voor de Cisco IOS-router

-

Een van de genoemde routers geladen met SDM en een geavanceerde afbeelding van IOS versie 12.4(6)T of hoger

-

Beheerstation geladen met SDM

Cisco biedt nieuwe routers met een voorgeïnstalleerd exemplaar van SDM. Als uw router geen SDM heeft geïnstalleerd, kunt u de software verkrijgen bij Software Download-Cisco Security Device Manager. U moet een CCO-account hebben met een servicecontract. Zie Uw router configureren met Security Device Manager voor uitgebreide instructies.

Vereisten voor clientcomputers

-

De verre cliënten zouden lokale administratieve voorrechten moeten hebben; het wordt niet vereist, maar het wordt hoogst voorgesteld.

-

Externe clients moeten een Java Runtime Environment (JRE) versie 1.4 of hoger hebben.

-

Remote-clientbrowsers: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 of Firefox 1.0

-

Cookies ingeschakeld en Popups toegestaan op externe clients

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Advanced Enterprise Software Image 12.4(9)T

-

Cisco 3825 geïntegreerde services router

-

Cisco Router en Security Device Manager (SDM) versie 2.3.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden gebruikt, zijn begonnen met een uitgeschakelde (standaard) configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen. De IP-adressen die voor deze configuratie worden gebruikt, komen van de RFC 1918-adresruimte. Ze zijn niet legaal op internet.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Taak

Deze sectie bevat de informatie die nodig is om de functies te configureren die in dit document worden beschreven.

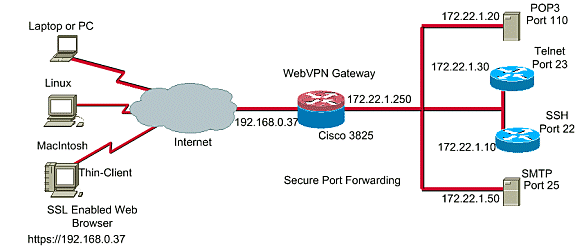

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuratie van Thin-Client SSL VPN

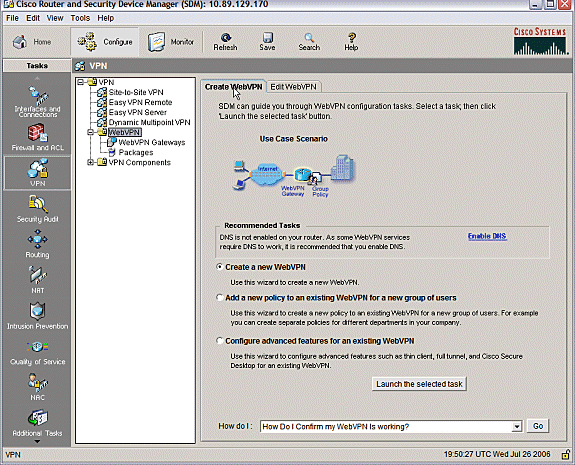

Gebruik de Wizard in de interface Security Device Manager (SDM) om de Thin-Client SSL VPN op Cisco IOS te configureren of om deze te configureren op de Command Line Interface (CLI) of handmatig in de SDM-toepassing. In dit voorbeeld wordt de Wizard gebruikt.

-

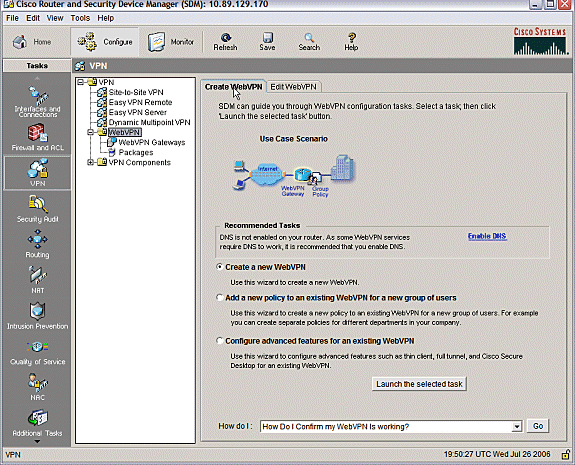

Kies het tabblad Configureren.

-

Kies in het navigatiedeelvenster VPN > WebVPN.

-

Klik op het tabblad Web VPN maken.

-

Klik op het keuzerondje naast Een nieuw WebVPN maken.

-

Klik op de knop Start de geselecteerde taak.

-

-

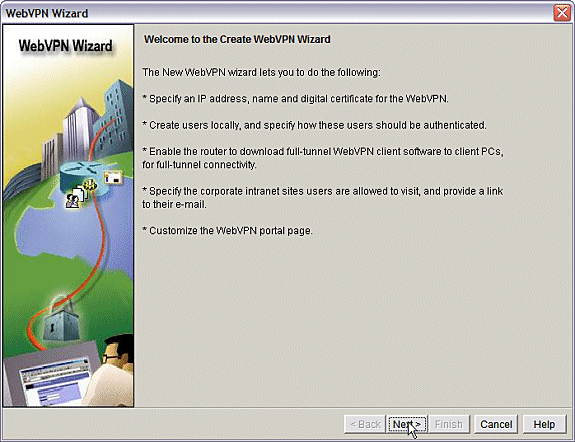

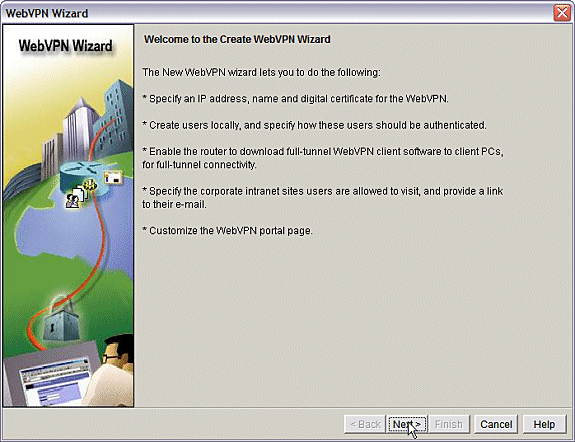

De WebVPN Wizard wordt gestart. Klik op Next (Volgende).

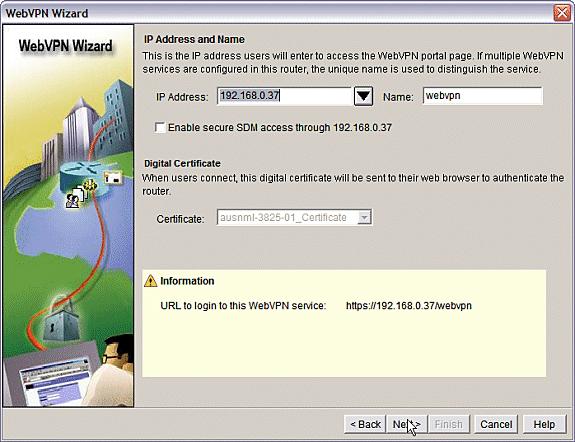

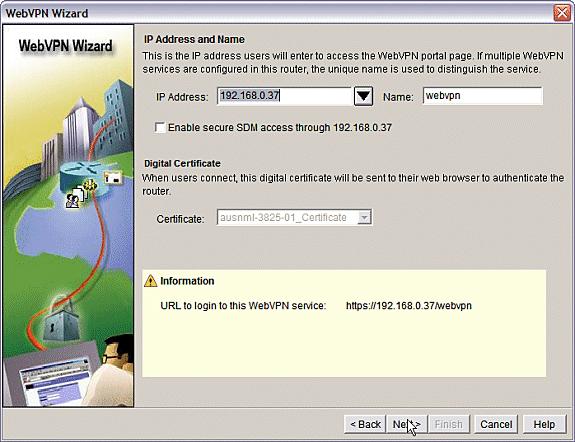

Voer het IP-adres en een unieke naam voor deze WebVPN-gateway in. Klik op Next (Volgende).

-

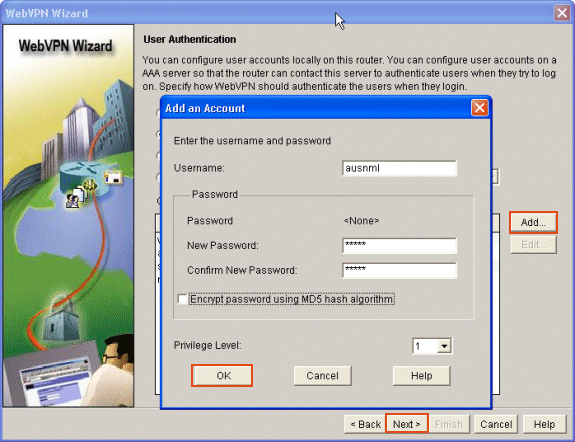

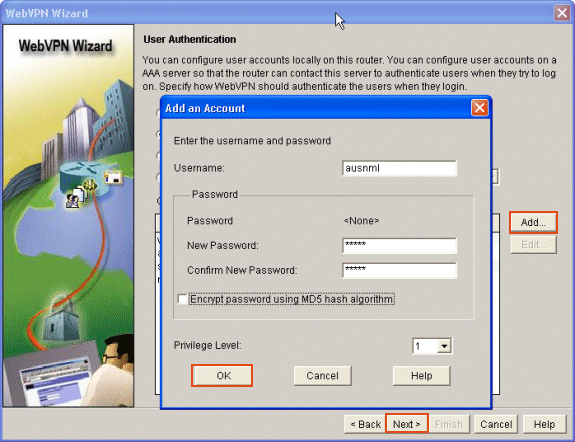

Het scherm Gebruikersverificatie biedt de mogelijkheid om te voorzien in de verificatie van gebruikers. Deze configuratie gebruikt een account dat lokaal op de router is gemaakt. U kunt ook een AAA-server (Verificatie, autorisatie en accounting) gebruiken.

-

Klik op Toevoegen om een gebruiker toe te voegen.

-

Voer de gebruikersinformatie in op het scherm Account toevoegen en klik op OK.

-

Klik op Volgende op het scherm Gebruikersverificatie.

-

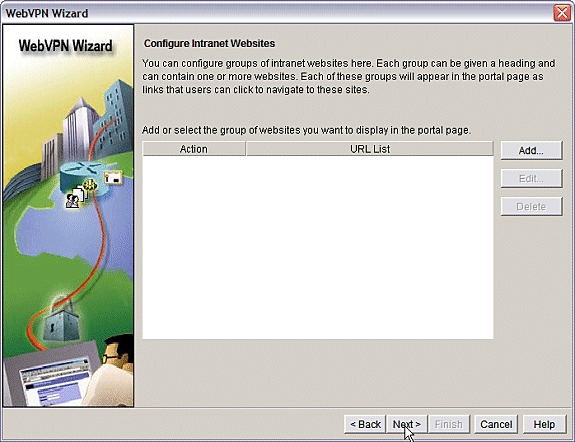

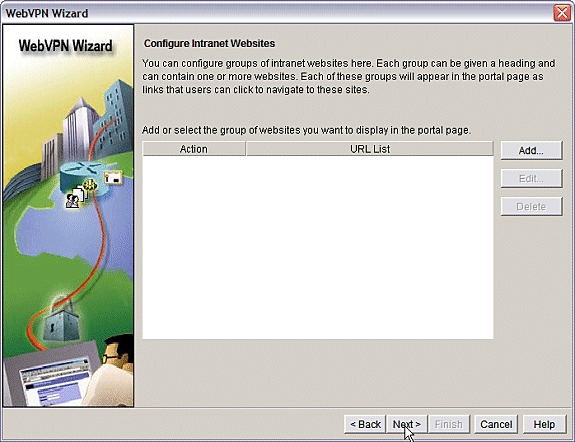

Het scherm van de Tovenaar van WebVPN staat voor de configuratie van Intranet websites toe, maar deze stap wordt weggelaten omdat het Port-Forwarding voor deze toepassingstoegang wordt gebruikt. Als u toegang tot websites wilt verlenen, gebruikt u de Clientless of Full Client SSL VPN-configuraties, die niet binnen het bereik van dit document vallen.

-

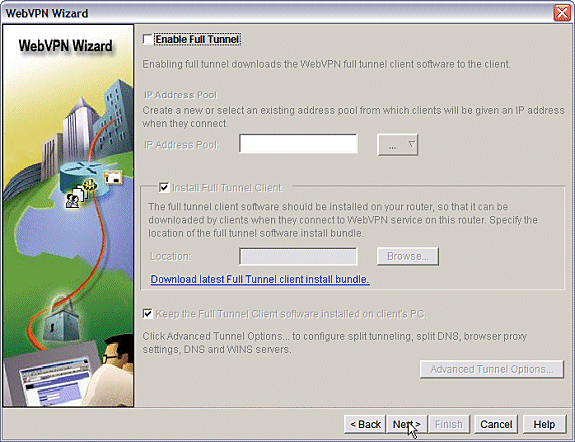

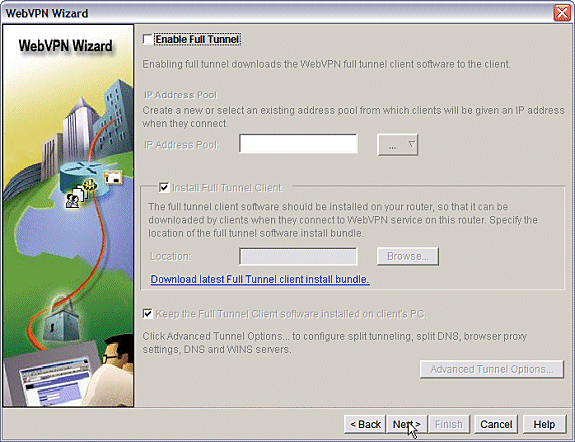

Klik op Next (Volgende). De wizard geeft een scherm weer waarmee de configuratie van de Full Tunnel-client mogelijk is. Dit is niet van toepassing op Thin-Client SSL VPN (Port Forwarding).

-

Schakel volledige tunnel inschakelen uit. Klik op Next (Volgende).

-

-

Pas de weergave van de webpagina van het WebVPN-portaal aan of accepteer de standaardweergave.

-

Klik op Next (Volgende).

-

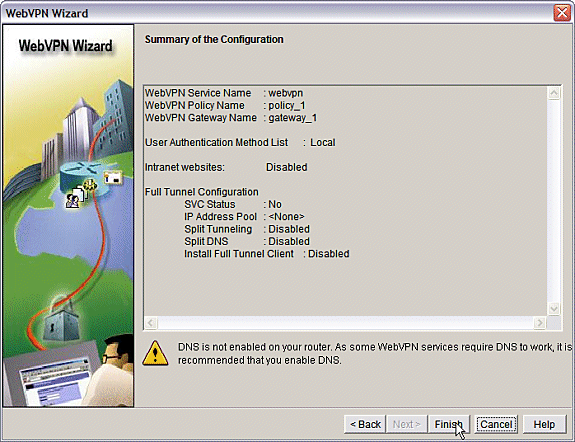

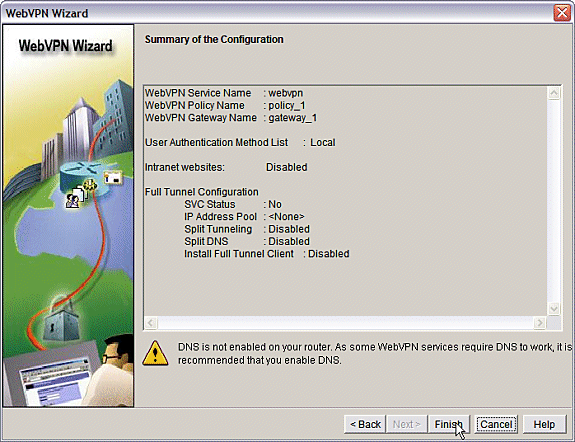

Bekijk vooraf de samenvatting van de configuratie en klik op Voltooien > Opslaan.

-

-

U hebt een WebVPN Gateway en een WebVPN Context met een gekoppeld groepsbeleid gemaakt. Configureer de Thin-Client-poorten, die beschikbaar worden gemaakt wanneer clients verbinding maken met WebVPN.

-

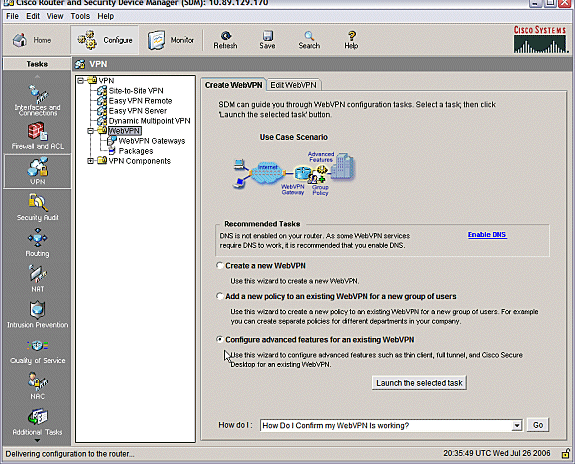

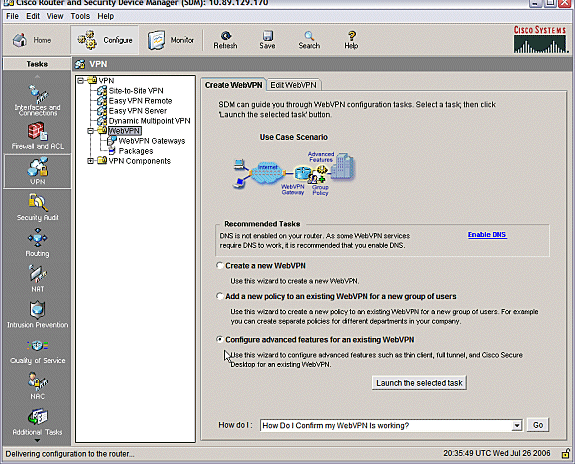

Kies Configureren.

-

Kies VPN > WebVPN.

-

Kies WebVPN maken.

-

Kies het keuzerondje Geavanceerde functies configureren voor een bestaand WebVPN en klik op Start de geselecteerde taak.

-

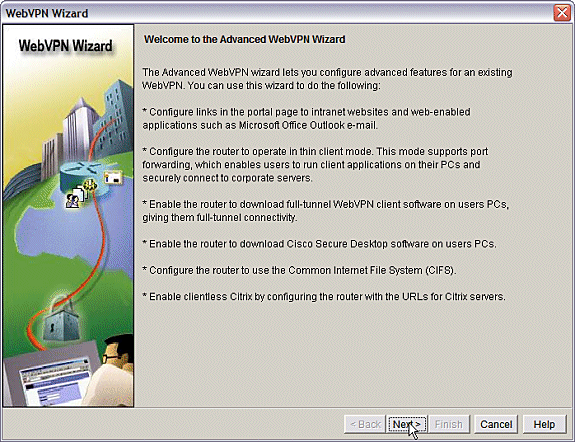

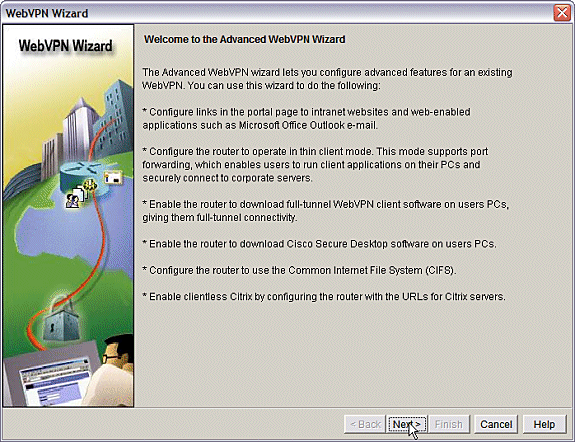

Het welkomstscherm biedt hoogtepunten van de mogelijkheden van de Wizard. Klik op Next (Volgende).

-

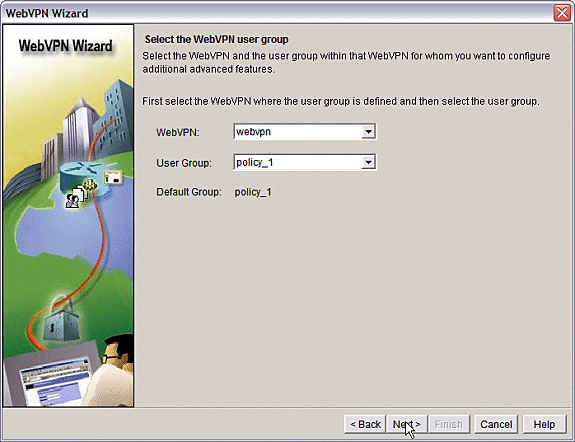

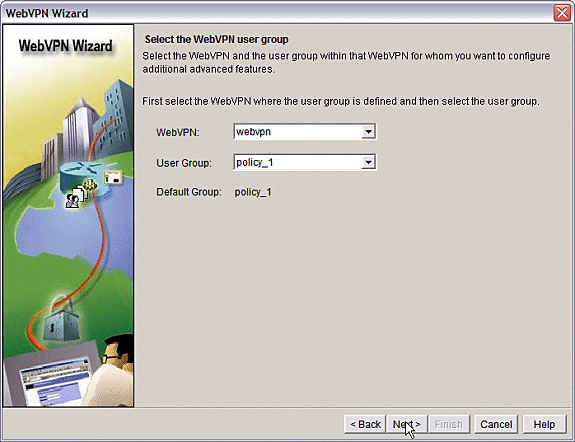

Kies de context en gebruikersgroep van WebVPN in de vervolgkeuzemenu's. Klik op Next (Volgende).

-

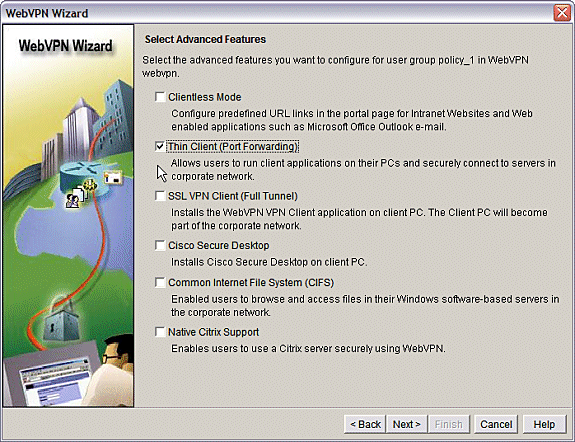

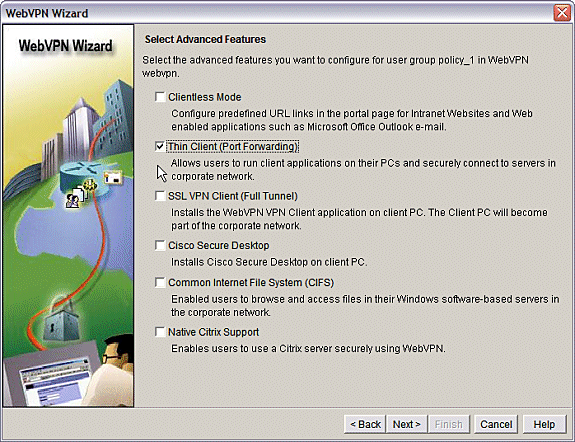

Kies Thin Client (Port Forwarding) en klik op Volgende.

-

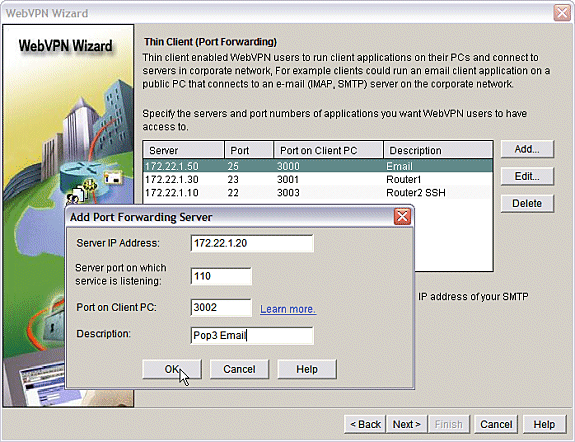

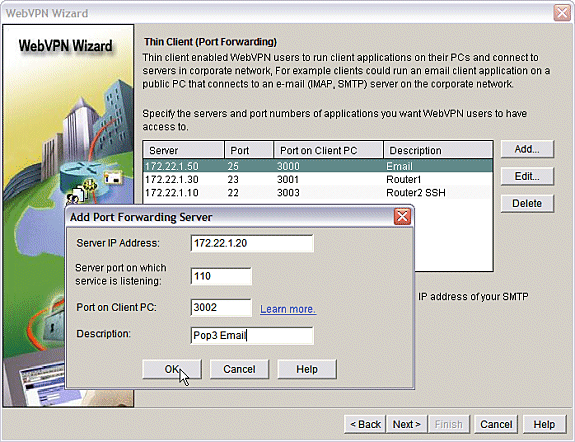

Voer de bronnen in die u beschikbaar wilt maken via Port Forwarding. De servicepoort moet een statische poort zijn, maar u kunt de standaardpoort op de client-pc accepteren die door de Wizard is toegewezen. Klik op Next (Volgende).

-

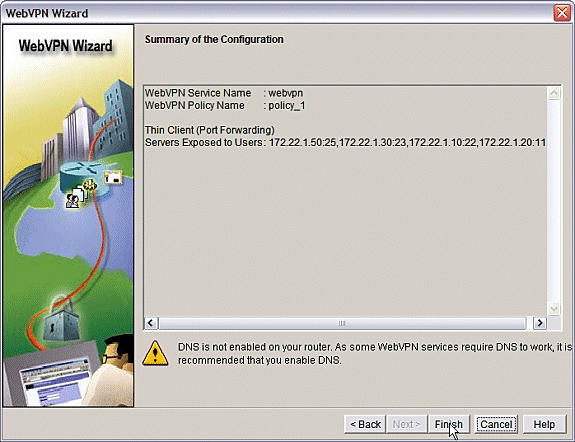

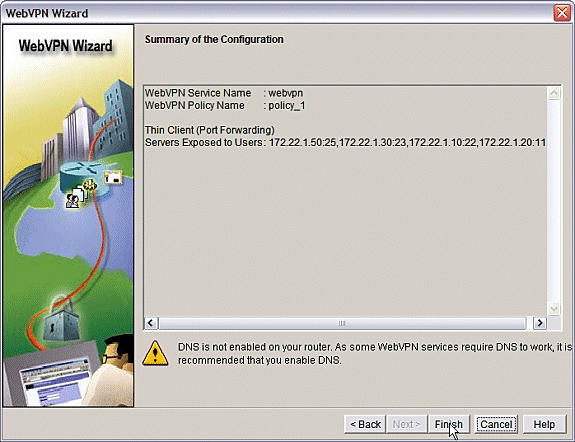

Bekijk vooraf het configuratieoverzicht en klik op Voltooien > OK > Opslaan.

-

Configuratie

Resultaten van de SDM-configuratie.

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4343 bytes ! ! Last configuration change at 15:55:38 UTC Thu Jul 27 2006 by ausnml ! NVRAM config last updated at 21:30:03 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 !--------------------- !--- cut for brevity quit ! username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ username admin0321 privilege 15 secret 5 $1$FxzG$cQUJeUpBWgZ.scSzOt8Ro1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 !--- the WebVPN Gateway webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice !--- the WebVPN Context webvpn context webvpn title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all !--- resources available to the thin-client port-forward "portforward_list_1" local-port 3002 remote-server "172.22.1.20" remote-port 110 description "Pop3 Email" local-port 3001 remote-server "172.22.1.30" remote-port 23 description "Router1" local-port 3000 remote-server "172.22.1.50" remote-port 25 description "Email" local-port 3003 remote-server "172.22.1.10" remote-port 22 description "Router2 SSH" !--- the group policy policy group policy_1 port-forward "portforward_list_1" default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_2 gateway gateway_1 domain webvpn max-users 2 inservice ! end |

Verifiëren

Controleer uw configuratie

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

-

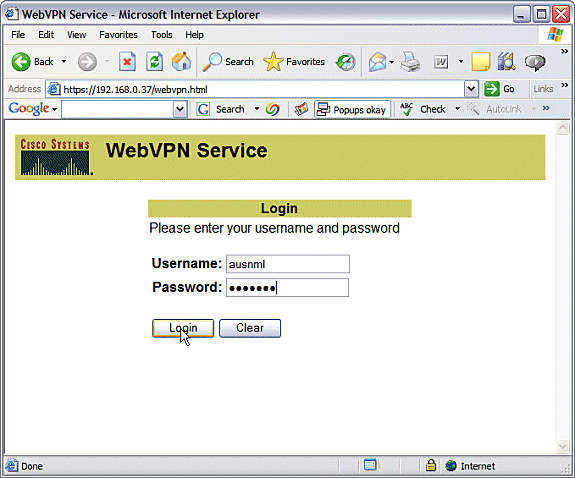

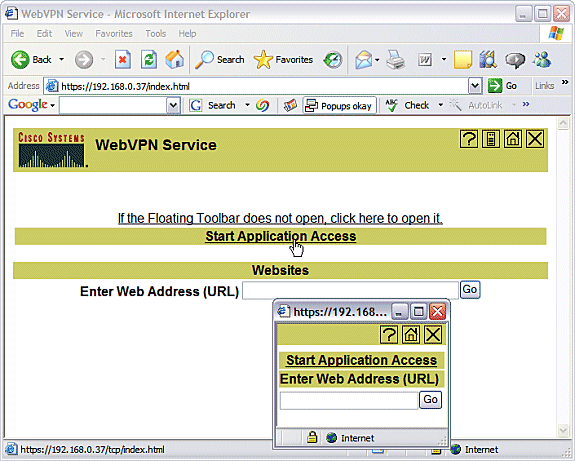

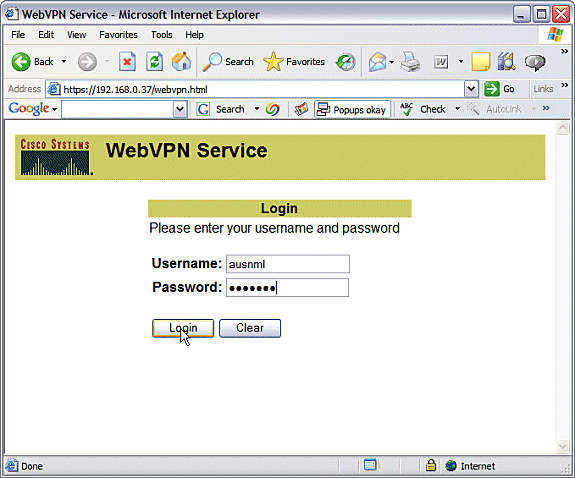

Gebruik een clientcomputer om toegang te krijgen tot de WebVPN-gateway op https://gateway_ip_address. Vergeet niet om de WebVPN domeinnaam op te nemen als u unieke WebVPN contexten maakt. Als u bijvoorbeeld een domein met de naam sales hebt gemaakt, voert u https://gateway_ip_address/sales in.

-

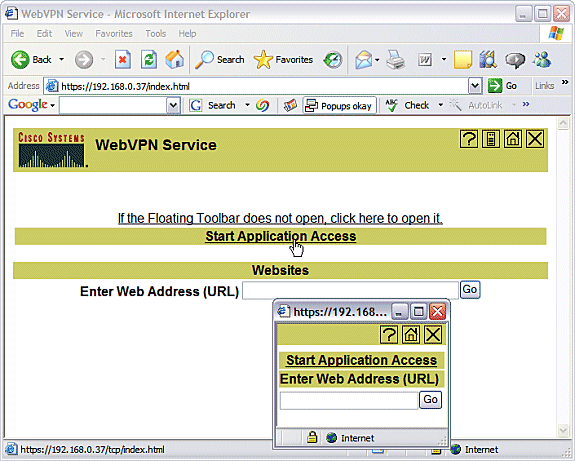

Login en accepteer het certificaat dat wordt aangeboden door de WebVPN gateway. Klik op Toepassingstoegang starten.

-

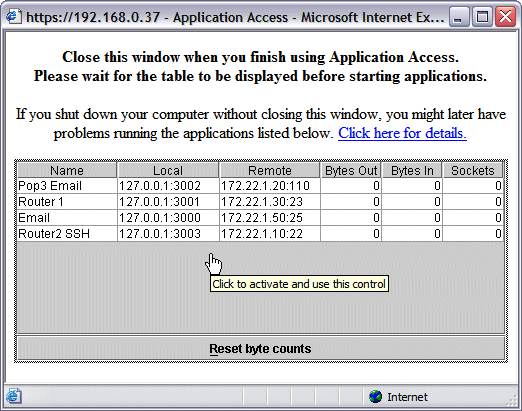

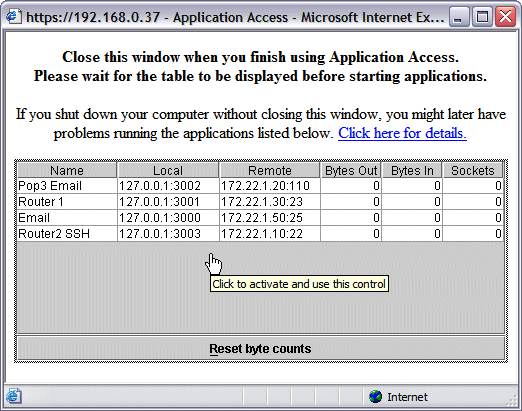

Een Application Access-scherm wordt weergegeven. U hebt toegang tot een toepassing met het lokale poortnummer en uw lokale IP-adres. Bijvoorbeeld, aan Telnet aan router 1, ga Telnet 127.0.0.1 3001 in. De kleine Java-applet stuurt deze informatie naar de WebVPN-gateway, die vervolgens de twee uiteinden van de sessie op een veilige manier met elkaar verbindt. Succesvolle verbindingen kunnen ervoor zorgen dat de kolommen Bytes Out en Bytes In toenemen.

Opdrachten

Verscheidene show bevelen worden geassocieerd met WebVPN. U kunt deze opdrachten uitvoeren via de opdrachtregelinterface (CLI) om statistieken en andere informatie te tonen. Om het gebruik van show opdrachten in detail te zien, raadpleegt u WebVPN Configuration verifiëren.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Problemen oplossen

Deze sectie bevat informatie om uw configuratie te troubleshooten.

Clientcomputers moeten worden geladen met SUN Java versie 1.4 of hoger. Een kopie van deze software verkrijgen van Java Software Download

Opdrachten voor probleemoplossing

N.B.: Raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

toon webvpn ?—Er zijn veel show commando's geassocieerd met WebVPN. Deze kunnen bij CLI worden uitgevoerd om statistieken en andere informatie te tonen. Raadpleeg Web VPN-configuratie controleren om te zien hoe u opdrachten in detail kunt weergeven.

-

debug webvpn ?—Het gebruik van debug commando's kan een nadelige invloed hebben op de router. Raadpleeg Opdrachten voor debuggen gebruiken op WebVPN Debug om meer gedetailleerde informatie over het gebruik van debugopdrachten te zien.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Aug-2008 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback