Clientloze SSL VPN (WebVPN) op Cisco IOS met SDM configureren

Inhoud

Inleiding

Clientless SSL VPN (WebVPN) stelt een gebruiker in staat om veilig toegang te krijgen tot resources op het bedrijfsLAN vanaf elke locatie met een SSL-enabled webbrowser. De gebruiker verifieert eerst met een gateway van WebVPN die dan de gebruiker toegang tot pre-gevormde netwerkmiddelen verleent. Web VPN-gateways kunnen worden geconfigureerd op Cisco IOS® routers, Cisco adaptieve security applicaties (ASA), Cisco VPN 3000 Concentrators en Cisco Web VPN Services Module voor Catalyst 6500 en 7600 routers.

Secure Socket Layer (SSL) Virtual Private Network (VPN)-technologie kan op Cisco-apparaten worden geconfigureerd in drie hoofdmodi: Clientloze SSL VPN (WebVPN), Thin-client SSL VPN (poortdoorsturen) en SSL VPN-clientmodus (SVC). Dit document toont de configuratie van WebVPN op Cisco IOS-routers aan.

Opmerking: Wijzig de IP-domeinnaam of de hostnaam van de router niet, omdat dit een regeneratie van het zelfondertekende certificaat teweegbrengt en het geconfigureerde trustpoint overschrijft. Herstel van het zelfondertekende certificaat veroorzaakt verbindingsproblemen als de router is geconfigureerd voor WebVPN. WebVPN verbindt de SSL trustpoint naam met de WebVPN gateway configuratie. Daarom, als een nieuw zelf-ondertekend certificaat wordt verstrekt, past de nieuwe trustpoint naam niet de configuratie WebVPN aan en kunnen de gebruikers niet verbinden.

Opmerking: Als u de ip https-beveiligde server opdracht uitvoert op een WebVPN router die een permanent zelfondertekend certificaat gebruikt, wordt een nieuwe RSA-sleutel gegenereerd en wordt het certificaat ongeldig. Een nieuw trustpoint wordt gecreëerd, dat SSL WebVPN breekt. Als de router die de permanente zelf-ondertekende certificaat gebruikt opnieuw opstart nadat u de ip https-beveiligde server opdracht uitvoert, vindt hetzelfde probleem plaats.

Verwijs naar Thin-Client SSL VPN (WebVPN) IOS Configuration Voorbeeld met SDM om meer te weten te komen over de thin-client SSL VPN.

Raadpleeg SSL VPN Client (SVC) op IOS met SDM Configuration Voorbeeld om meer te weten te komen over de SSL VPN-client.

SSL VPN draait op deze Cisco-routerplatforms:

-

Cisco 870, 1811, 1841, 2801, 2811, 2821 en 2851 Series routers

-

Cisco 3725, 3745, 3825, 3845, 7200 en 7301 Series routers

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Een geavanceerd beeld van Cisco IOS-softwarerelease 12.4(6)T of hoger

-

Een van de Cisco-routerplatforms die in de Inleiding worden vermeld

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 3825 router

-

Geavanceerd softwareimage voor ondernemingen - Cisco IOS-softwarerelease 12.4(9)T

-

Cisco Router en Security Device Manager (SDM) - versie 2.3.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen. De IP-adressen die in dit voorbeeld worden gebruikt, zijn afkomstig van RFC 1918-adressen die privé zijn en niet legaal op internet kunnen worden gebruikt.

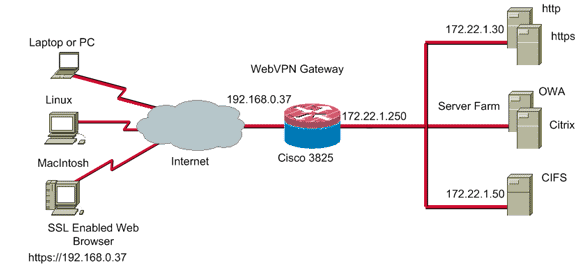

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Taken voor preconfiguratie

Voltooi voordat u begint de volgende taken:

-

Configureer een hostnaam en domeinnaam.

-

Configureer de router voor SDM. Cisco biedt een aantal routers met een voorgeïnstalleerd exemplaar van SDM.

Als Cisco SDM nog niet op uw router is geladen, kunt u een gratis exemplaar van de software verkrijgen via Software Download (alleen geregistreerde klanten). U moet een CCO-account hebben met een servicecontract. Raadpleeg voor gedetailleerde informatie over de installatie en configuratie van SDM Cisco Router en Security Device Manager.

-

Configureer de juiste datum, tijd en tijdzone voor uw router.

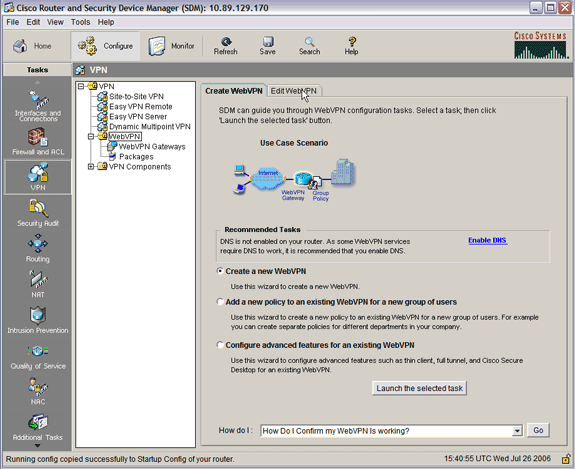

Web VPN op Cisco IOS configureren

U kunt meer dan één WebVPN-gateway hebben die aan een apparaat is gekoppeld. Elke WebVPN-gateway is gekoppeld aan slechts één IP-adres op de router. U kunt meer dan één WebVPN-context maken voor een bepaalde WebVPN-gateway. Om individuele contexten te identificeren, verstrek elke context met een unieke naam. Eén beleidsgroep kan worden geassocieerd met slechts één WebVPN-context. De beleidsgroep beschrijft welke bronnen beschikbaar zijn in een bepaalde WebVPN-context.

Voltooi deze stappen om WebVPN op Cisco IOS te configureren:

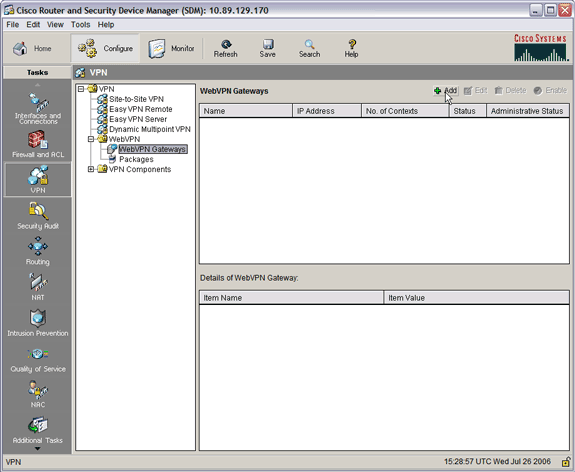

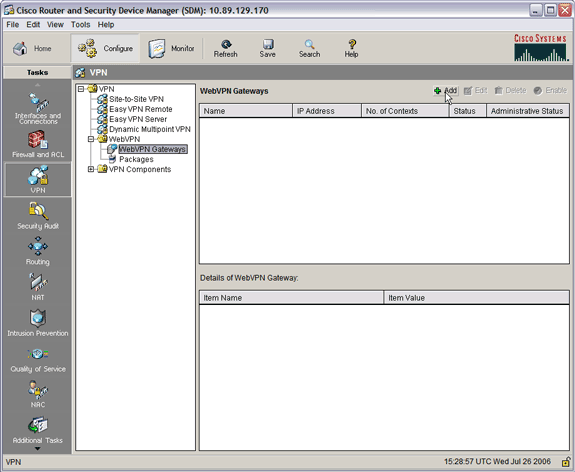

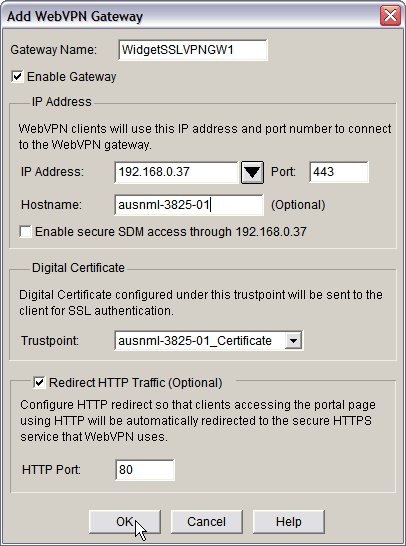

Stap 1. De WebVPN Gateway configureren

Voltooi deze stappen om de WebVPN Gateway te configureren:

-

Klik binnen de SDM-toepassing op Configureren en klik vervolgens op VPN.

-

Breid WebVPN uit en kies WebVPN-gateways.

-

Klik op Add (Toevoegen).

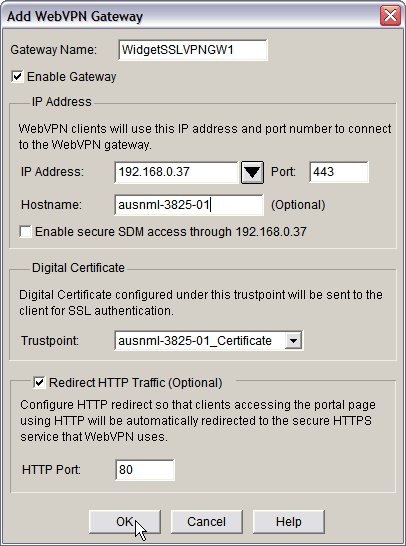

Het dialoogvenster Add Web VPN Gateway verschijnt.

-

Voer waarden in de velden Gateway Name en IP Address in en controleer vervolgens het aanvinkvakje Enable Gateway.

-

Controleer het aankruisvakje HTTP-verkeer omleiden en klik vervolgens op OK.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

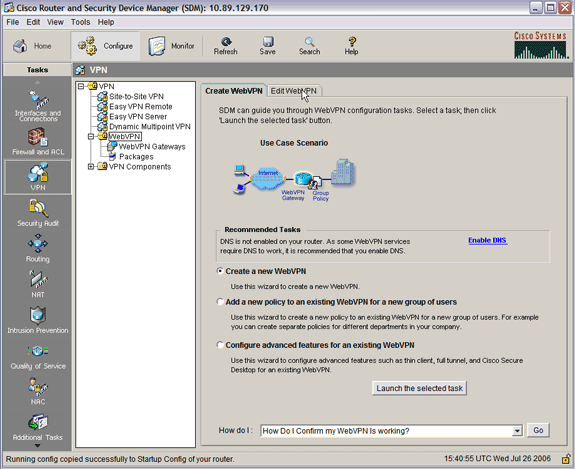

Stap 2. Configureer de toegestane bronnen voor de beleidsgroep

Om het gemakkelijker te maken om middelen aan een beleidsgroep toe te voegen, kunt u de middelen vormen alvorens u de beleidsgroep creeert.

Voltooi deze stappen om de middelen te vormen toegestaan voor de beleidsgroep:

-

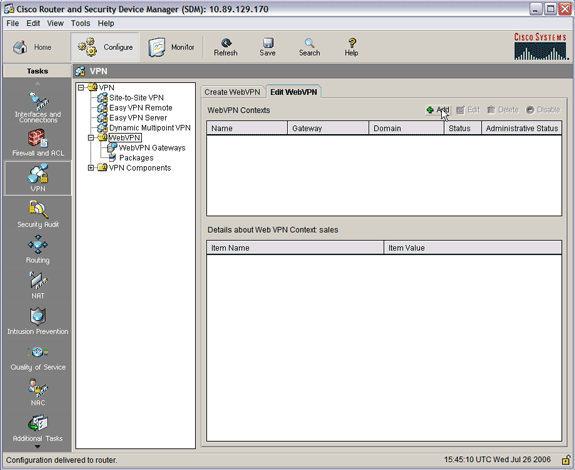

Klik op Configureren en klik vervolgens op VPN.

-

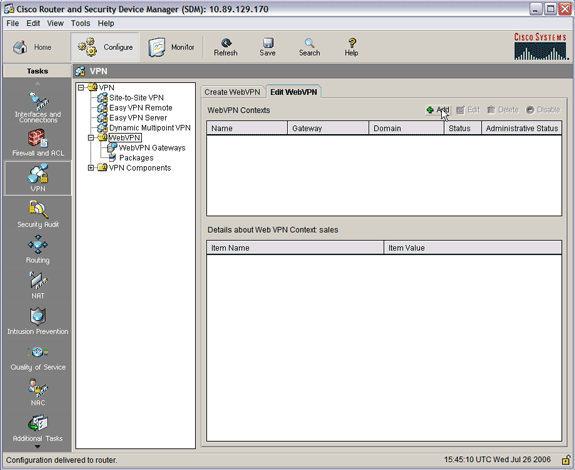

Kies WebVPN en klik vervolgens op het tabblad WebVPN bewerken.

Opmerking: met WebVPN kunt u toegang configureren voor HTTP, HTTPS, Windows-bestanden bladeren door het Common Internet File System (CIFS)-protocol en Citrix.

-

Klik op Add (Toevoegen).

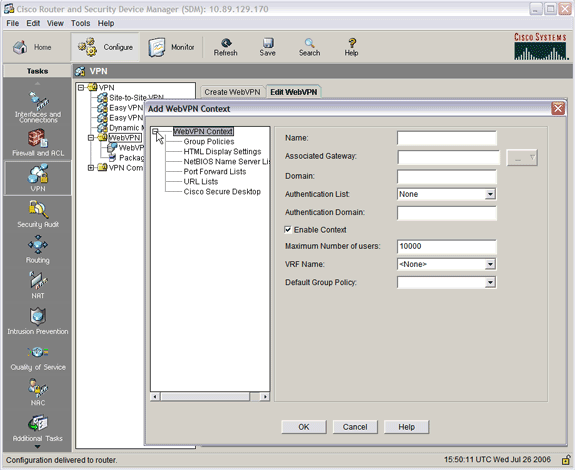

Het dialoogvenster VPN-context toevoegen verschijnt.

-

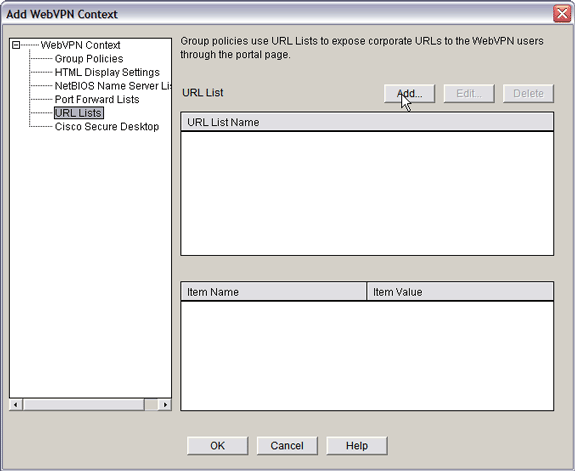

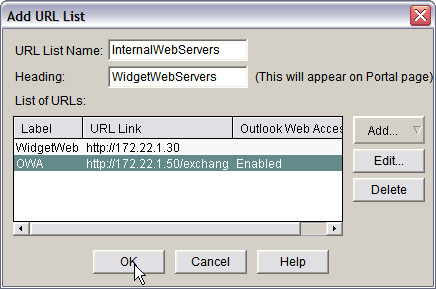

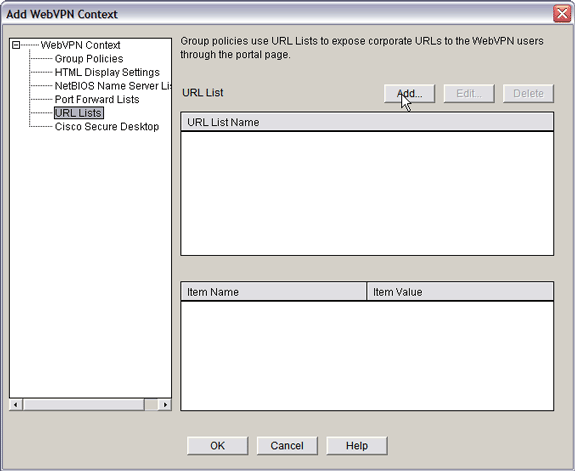

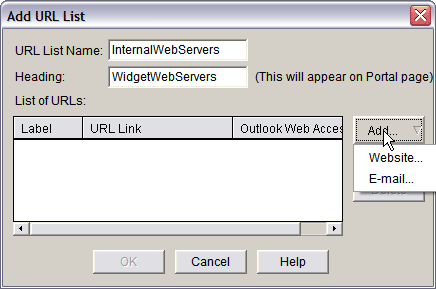

Breid WebVPN Context uit en kies URL Lists.

-

Klik op Add (Toevoegen).

Het dialoogvenster URL-lijst toevoegen verschijnt.

-

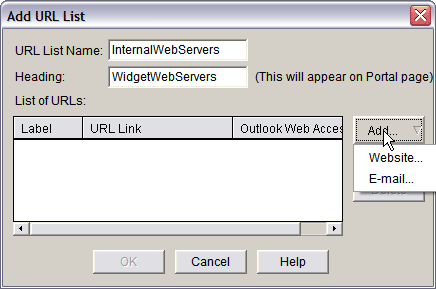

Voer waarden in in de velden Naam URL-lijst en kop.

-

Klik op Toevoegen en kies Website.

Deze lijst bevat alle HTTP- en HTTPS-webservers die u beschikbaar wilt hebben voor deze WebVPN-verbinding.

-

Om toegang voor Outlook Web Access (OWA) toe te voegen, klikt u op Add, kiest u E-mail en klikt u vervolgens op OK nadat u alle gewenste velden hebt ingevuld.

-

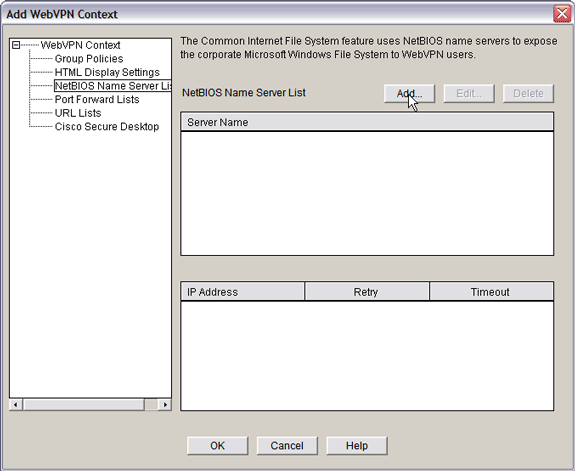

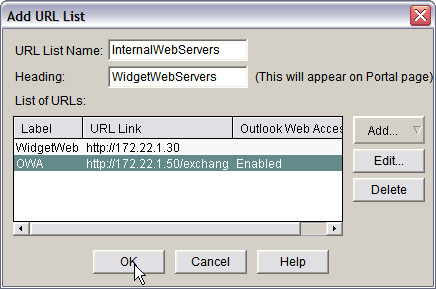

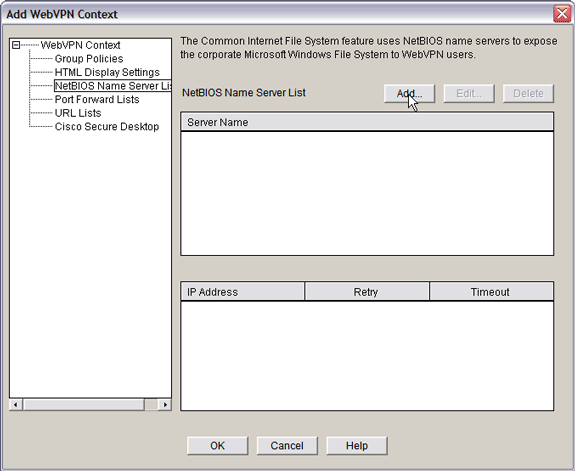

Om het doorbladeren van Windows-bestanden door CIFS mogelijk te maken, kunt u een NetBIOS Name Service (NBNS)-server aanwijzen en de juiste aandelen in het Windows-domein in volgorde configureren.

-

Kies in de lijst met webVPN-contexten de optie NetBIOS Name Server Lists.

-

Klik op Add (Toevoegen).

Het dialoogvenster NBNS-serverlijst toevoegen verschijnt.

-

Typ een naam voor de lijst en klik op Toevoegen.

Het dialoogvenster NBNS-server verschijnt.

-

Indien van toepassing: controleer het aanvinkvakje Make this the Master Server.

-

Klik op OK en vervolgens op OK.

-

Stap 3. De Web VPN Policy Group configureren en de resources selecteren

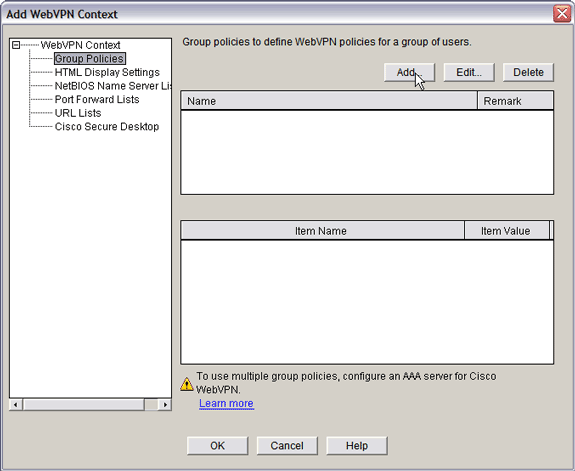

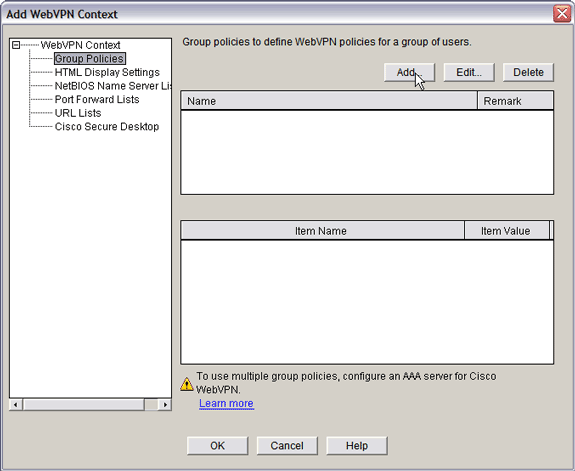

Voltooi deze stappen om de WebVPN beleidsgroep te vormen en de middelen te selecteren:

-

Klik op Configureren en klik vervolgens op VPN.

-

Breid WebVPN uit en kies WebVPN Context.

-

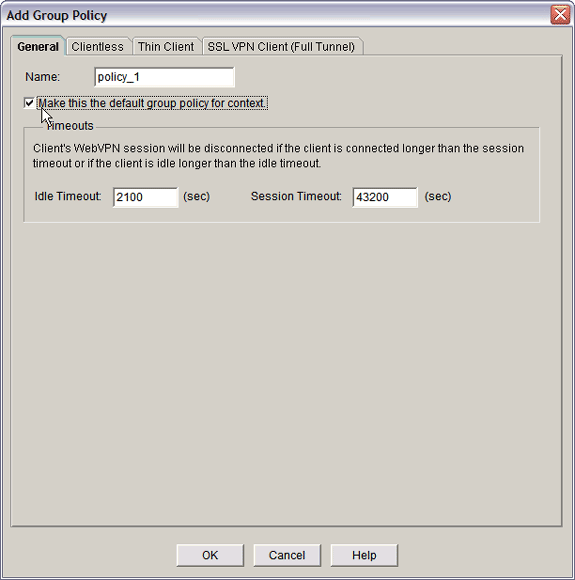

Kies Groepsbeleid en klik op Toevoegen.

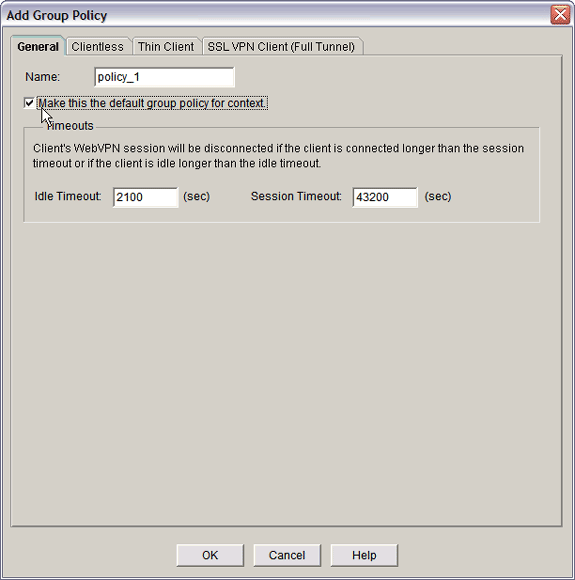

Het dialoogvenster Groepsbeleid toevoegen verschijnt.

-

Voer een naam in voor het nieuwe beleid en controleer het vakje Make this the default group policy for context.

-

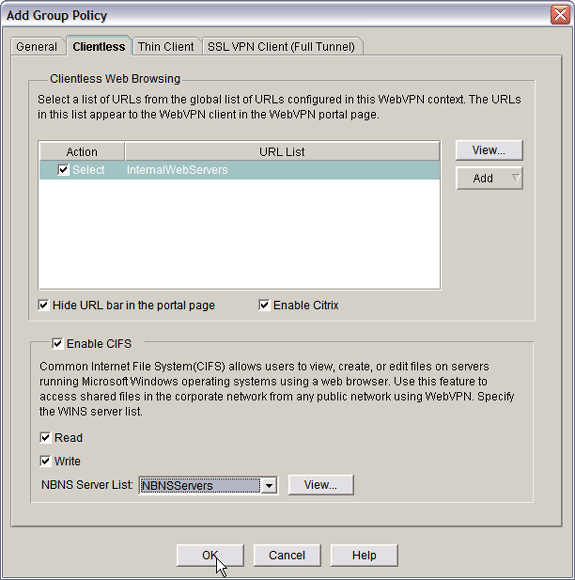

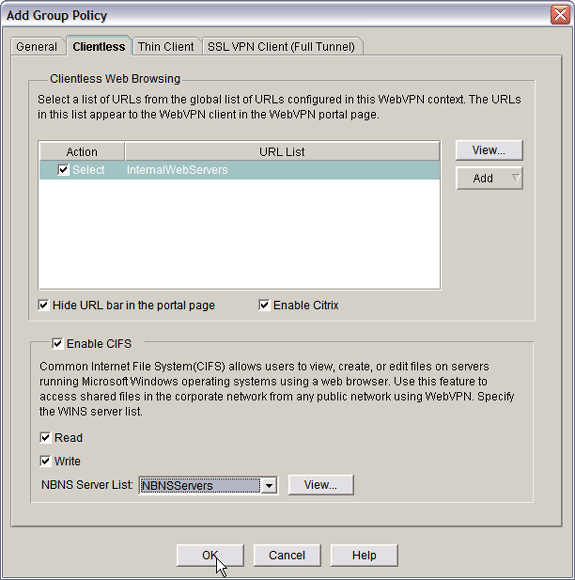

Klik op het tabblad Clientloos boven in het dialoogvenster.

-

Schakel het selectievakje Selecteren in voor de gewenste URL-lijst.

-

Als uw klanten Citrix-clients gebruiken die toegang tot Citrix-servers nodig hebben, vinkt u het aanvinkvakje Enable Citrix aan.

-

Schakel de selectievakjes CIFS inschakelen, lezen en schrijven in.

-

Klik op het pijltje van de NBNS-serverlijst en kies de NBNS-serverlijst die u hebt gemaakt voor het bladeren door Windows-bestanden in Stap 2.

-

Klik op OK.

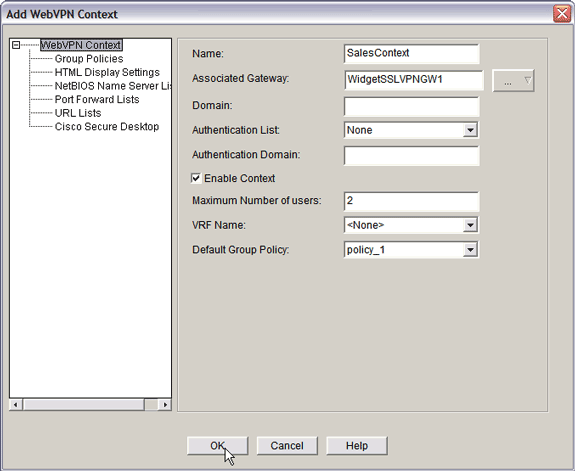

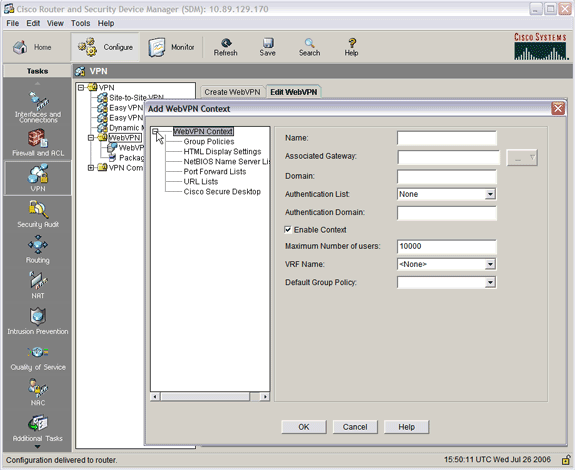

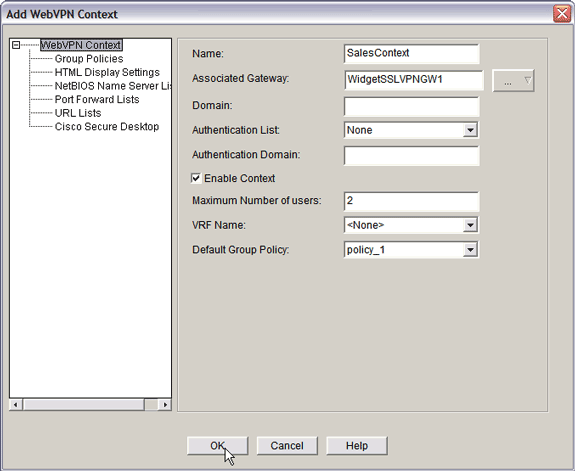

Stap 4. De Web VPN-context configureren

Om de WebVPN gateway, het groepsbeleid, en de middelen samen te verbinden, moet u de context van WebVPN vormen. Voltooi de volgende stappen om de WebVPN-context te configureren:

-

Kies WebVPN Context en voer een naam in voor de context.

-

Klik op de vervolgkeuzepijl Geassocieerde gateway en kies een gekoppelde gateway.

-

Als u meer dan één context wilt maken, voert u in het veld Domain een unieke naam in om deze context te identificeren. Als u de domeinveldspatie verlaat, moeten gebruikers toegang krijgen tot het WebVPN met https://IPAddress . Als u een domeinnaam invoert (bijvoorbeeld Sales), moeten gebruikers verbinding maken met https://IPAaddress/Sales.

-

Controleer het aanvinkvakje Context inschakelen.

-

Voer in het veld Maximum aantal gebruikers het maximale aantal gebruikers in dat door de apparaatlicentie is toegestaan.

-

Klik op de vervolgkeuzepijl Standaardgroepbeleid en selecteer het groepsbeleid dat u aan deze context wilt koppelen.

-

Klik op OK en vervolgens op OK.

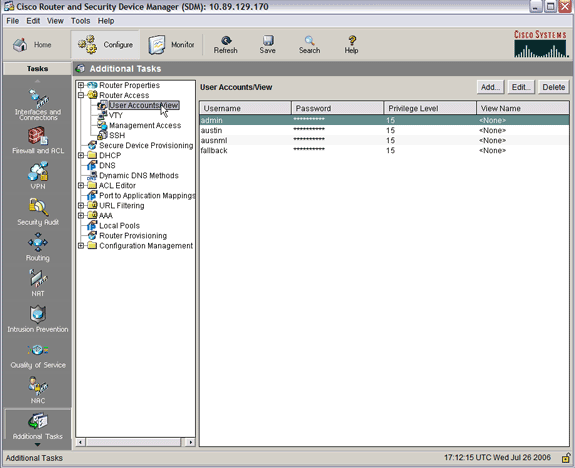

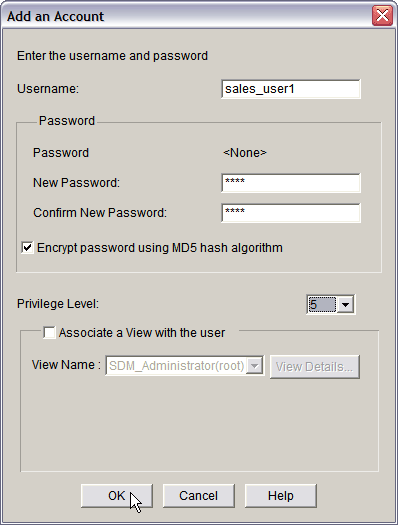

Stap 5. De gebruikersdatabase en de verificatiemethode configureren

U kunt Clientloze SSL VPN (WebVPN)-sessies configureren om te verifiëren met Radius, de Cisco AAA-server of een lokale database. Dit voorbeeld gebruikt een lokale database.

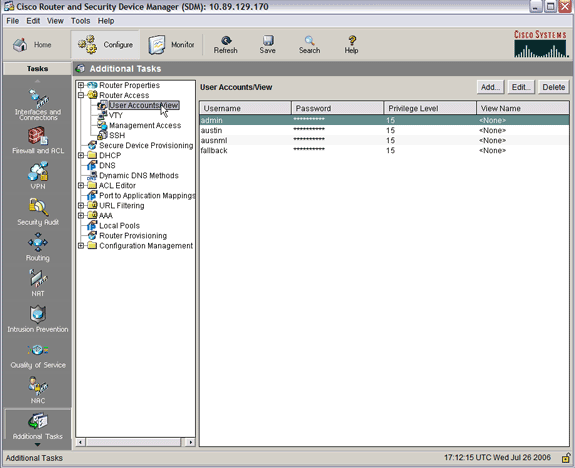

Voltooi deze stappen om de gebruikersdatabase en de verificatiemethode te configureren:

-

Klik op Configuration en klik vervolgens op Aanvullende taken.

-

Breid routertoegang uit en kies Gebruikersaccounts/Weergave.

-

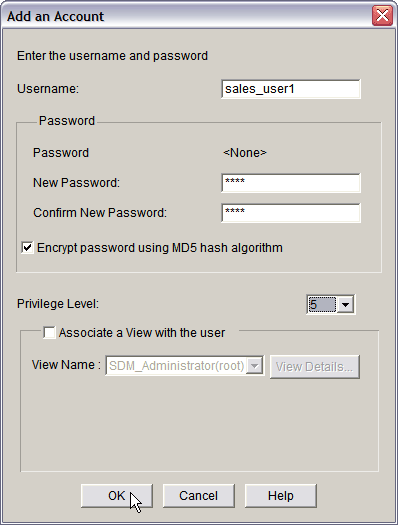

Klik op de knop Toevoegen.

Het dialoogvenster Account toevoegen verschijnt.

-

Voer een gebruikersaccount en een wachtwoord in.

-

Klik op OK en vervolgens op OK.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

Resultaten

Met de ASDM worden deze configuraties in de opdrachtregel gemaakt:

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4190 bytes ! ! Last configuration change at 17:22:23 UTC Wed Jul 26 2006 by ausnml ! NVRAM config last updated at 17:22:31 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm ! !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 29312730 2506092A 864886F7 0D010902 16186175 736E6D6C 2D333832 352D3031 2E636973 636F2E63 6F6D301E 170D3036 30373133 32333230 34375A17 0D323030 31303130 30303030 305A3029 31273025 06092A86 4886F70D 01090216 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D30819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281 8100C97D 3D259BB7 3A48F877 2C83222A A1E9E42C 5A71452F 9107900B 911C0479 4D31F42A 13E0F63B E44753E4 0BEFDA42 FE6ED321 8EE7E811 4DEEC4E4 319C0093 C1026C0F 38D91236 6D92D931 AC3A84D4 185D220F D45A411B 09BED541 27F38EF5 1CC01D25 76D559AE D9284A74 8B52856D BCBBF677 0F444401 D0AD542C 67BA06AC A9030203 010001A3 78307630 0F060355 1D130101 FF040530 030101FF 30230603 551D1104 1C301A82 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D301F06 03551D23 04183016 801403E1 5EAABA47 79F6C70C FBC61B08 90B26C2E 3D4E301D 0603551D 0E041604 1403E15E AABA4779 F6C70CFB C61B0890 B26C2E3D 4E300D06 092A8648 86F70D01 01040500 03818100 6938CEA4 2E56CDFF CF4F2A01 BCD585C7 D6B01665 595C3413 6B7A7B6C F0A14383 4DA09C30 FB621F29 8A098FA4 F3A7F046 595F51E6 7C038112 0934A369 D44C0CF4 718A8972 2DA33C43 46E35DC6 5DCAE7E0 B0D85987 A0D116A4 600C0C60 71BB1136 486952FC 55DE6A96 1135C9D6 8C5855ED 4CD3AE55 BDA966D4 BE183920 88A8A55E quit username admin privilege 15 secret 5 $1$jm6N$2xNfhupbAinq3BQZMRzrW0 username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 ! !--- WebVPN Gateway webvpn gateway WidgetSSLVPNGW1 hostname ausnml-3825-01 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice ! webvpn context SalesContext ssl authenticate verify all ! !--- Identify resources for the SSL VPN session url-list "InternalWebServers" heading "WidgetWebServers" url-text "WidgetWeb" url-value "http://172.22.1.30" url-text "OWA" url-value "http://172.22.1.50/exchange" ! nbns-list NBNSServers nbns-server 172.22.1.30 ! !--- Identify the policy which controls the resources available policy group policy_1 url-list "InternalWebServers" nbns-list "NBNSServers" functions file-access functions file-browse functions file-entry hide-url-bar citrix enabled default-group-policy policy_1 gateway WidgetSSLVPNGW1 max-users 2 inservice ! end |

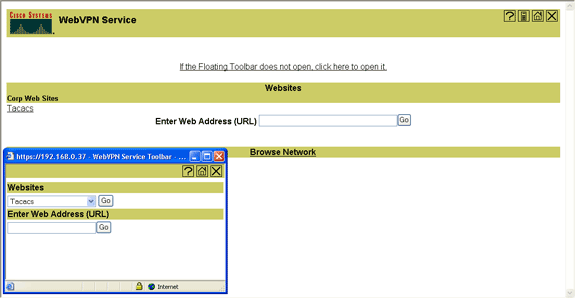

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Procedure

Voltooi deze procedures om te bevestigen dat uw configuratie correct werkt:

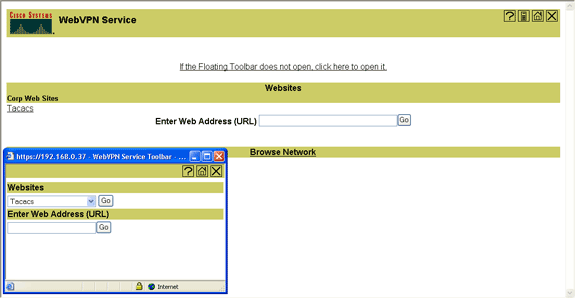

-

Test uw configuratie met een gebruiker. Voer https://WebVPN_Gateway_IP_Address in een SSL-enabled webbrowser in; waar WebVPN_Gateway_IP_Address het IP-adres van de WebVPN-service is. Nadat u het certificaat hebt aanvaard en een gebruikersnaam en wachtwoord hebt ingevoerd, verschijnt het scherm dat vergelijkbaar is met deze afbeelding.

-

Controleer de SSL VPN sessie. Klik binnen de SDM-toepassing op de knop Monitor en klik vervolgens op VPN Status. Breid WebVPN (Alle contexten) uit, breid de juiste context uit en kies Gebruikers.

-

Controleer de foutmeldingen. Klik binnen de SDM-toepassing op de knop Monitor, klik op Vastlegging en klik vervolgens op het tabblad Syslog.

-

Bekijk de lopende configuratie voor het apparaat. Klik binnen de SDM-toepassing op de knop Configureren en klik vervolgens op Aanvullende taken. Breid Configuratiebeheer uit en kies Config-editor.

Opdrachten

Verscheidene show bevelen worden geassocieerd met WebVPN. U kunt deze opdrachten uitvoeren via de opdrachtregelinterface (CLI) om statistieken en andere informatie te tonen. Raadpleeg Web VPN-configuratie verifiëren voor meer informatie over de show-opdrachten.

Opmerking: De Output Interpreter Tool (alleen geregistreerde klanten) (OIT) ondersteunt bepaalde show opdrachten. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Problemen oplossen

Deze sectie bevat informatie om uw configuratie te troubleshooten.

Opmerking: onderbreek de opdracht Bestand kopiëren naar server niet en navigeer niet naar een ander venster terwijl het kopiëren is gestart. Een onderbreking van de bewerking kan ertoe leiden dat een onvolledig bestand op de server wordt opgeslagen.

Opmerking: Gebruikers kunnen de nieuwe bestanden uploaden en downloaden met de WebVPN-client, maar de gebruiker mag de bestanden in het Common Internet File System (CIFS) op WebVPN niet overschrijven met de opdracht Bestand naar server kopiëren. De gebruiker ontvangt dit bericht wanneer de gebruiker probeert een bestand op de server te vervangen:

Unable to add the file

Procedure

Voltooi deze stappen om problemen met uw configuratie op te lossen:

-

Zorg ervoor dat clients pop-upblokkers uitschakelen.

-

Zorg ervoor dat de klanten cookies ingeschakeld hebben.

-

Zorg ervoor dat de clients Netscape-, Internet Explorer-, Firefox- of Mozilla-webbrowsers gebruiken.

Opdrachten

Verscheidene debug bevelen worden geassocieerd met WebVPN. Zie Opdrachten voor debuggen van Web VPN gebruiken voor gedetailleerde informatie over deze opdrachten.

Opmerking: het gebruik van debug-opdrachten kan een nadelige invloed hebben op uw Cisco-apparaat. Raadpleeg Important Information on Debug Commands (Belangrijke informatie over opdrachten met debug) voordat u debug-opdrachten opgeeft.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

02-Jun-2009 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback