Externe verificatie en autorisatie via LDAPS configureren voor beveiligde netwerkanalyse Manager-toegang

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de basisconfiguratie beschreven van een Secure Network Analytics Manager (voorheen Stealthwatch Management Center) versie 7.1 of later om gebruik te maken van externe authenticatie en, met versie 7.2.1 of later, om gebruik te maken van externe autorisatie met LDAPS.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Network Analytics (voorheen Stealthwatch)

- Algemeen gebruik van LDAP en SSL

- Algemeen Microsoft Active Directory-beheer

Gebruikte componenten

De informatie in dit document is gebaseerd op deze componenten:

- Cisco Secure Network Analytics Manager (voorheen SMC) versie 7.3.2

- Windows Server 2016 ingesteld als Active Directory Domain Controller

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Configureren

Stap A. Meld u aan bij de AD-domeincontroller en exporteert u het SSL-certificaat dat voor LDAP wordt gebruikt.

- Selecteer voor Windows Server 2012 of selecteer Run in het menu Start en voer vervolgens certlm.msc in en ga verder met stap 8.

- Voor oudere versies van Windows Server selecteert u Run in het menu Start en voer vervolgens mmc in.

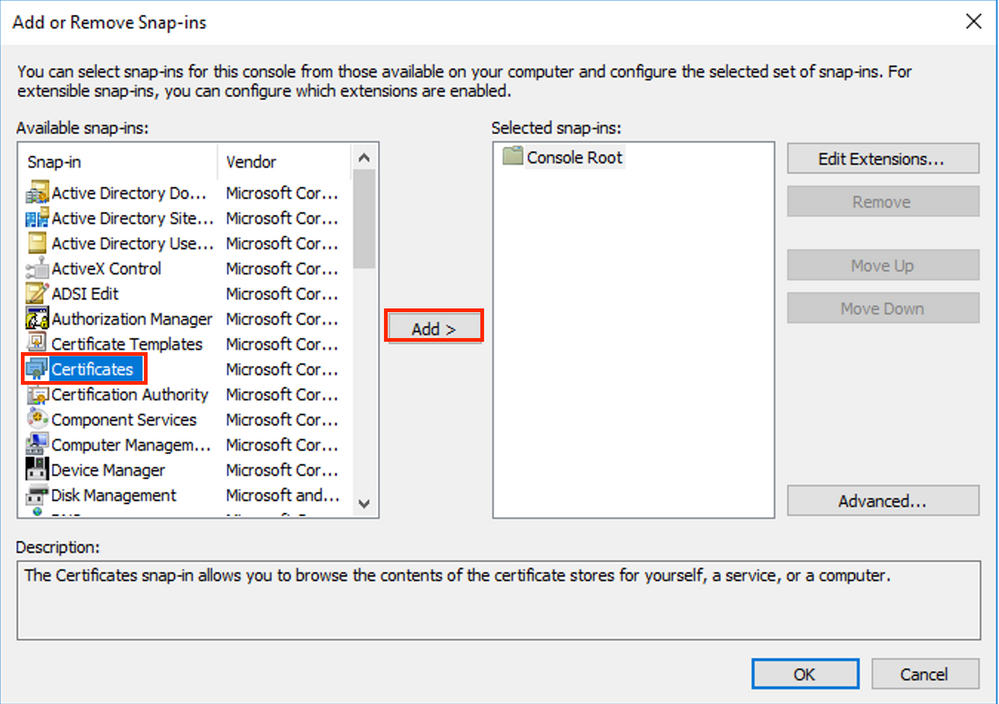

- Selecteer in het menu Bestand de optie Magnetisch toevoegen/verwijderen.

- Selecteer in de lijst Beschikbare invoegtoepassingen de optie Certificaten en klik vervolgens op Toevoegen.

5. Selecteer in het venster Certificaten de optie Computer-account en selecteer vervolgens Volgende.

6. Laat de lokale computer geselecteerd zijn en selecteer Voltooien.

7. Selecteer OK in het venster Magnetisch toevoegen of verwijderen.

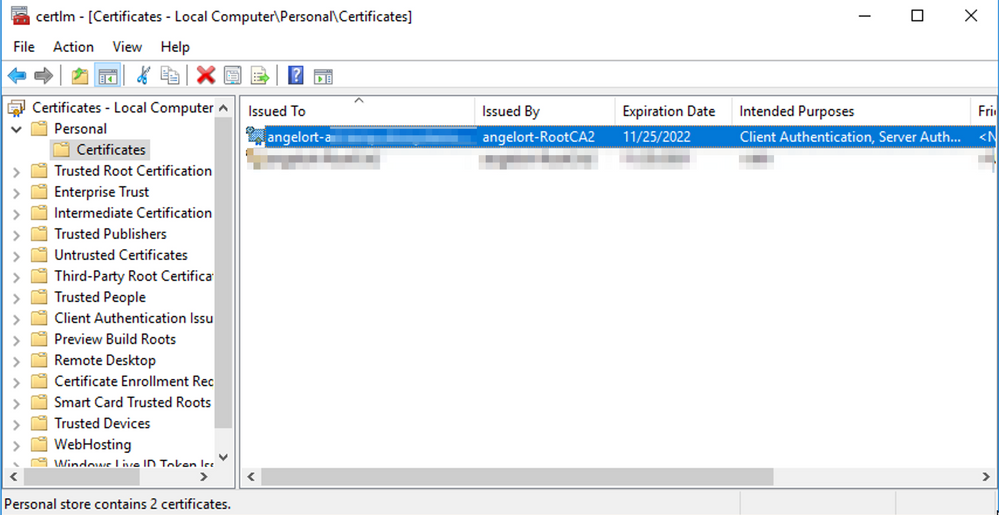

8. Navigatie naar certificaten (lokale computer) > Persoonlijk > Certificaten

9. Selecteer en klik met de rechtermuisknop op het SSL-certificaat dat wordt gebruikt voor LGBPS-verificatie op uw domeincontroller en klik op Openen.

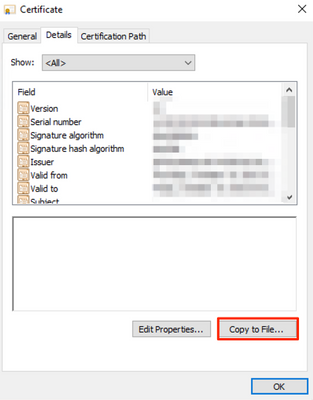

10. Navigeer naar het tabblad Details > klik op Kopie naar bestand > Volgende

11. Zorg ervoor dat Nee, geen privé-toets exporteren is geselecteerd en klik op Volgende

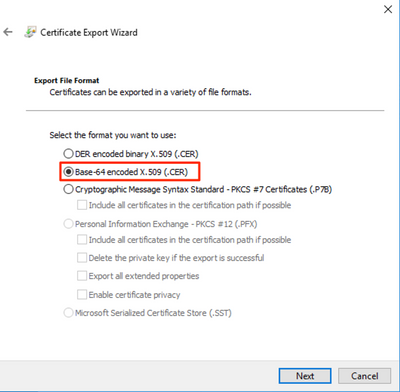

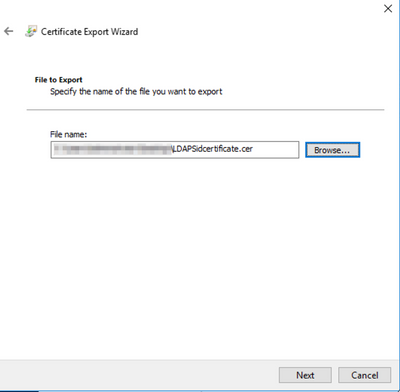

12. Selecteer Base-64 gecodeerde X.509-indeling en klik op Volgende.

13. Selecteer een locatie waar u het certificaat op wilt slaan, geef het bestand een naam en klik op Volgende.

14. Klik op Voltooien, dan krijgt u een 'De export is geslaagd'. bericht.

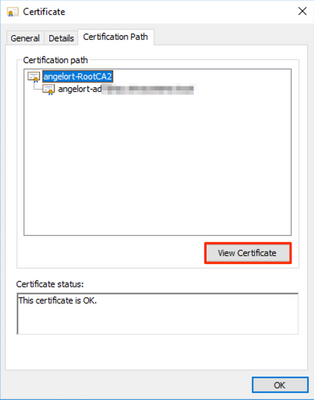

15. Ga terug naar het certificaat dat gebruikt wordt voor LDAPS en selecteer vervolgens het tabblad certificeringspad.

16. Selecteer de Root CA-emittent boven het certificeringspad en klik op View certificaatdocument.

17. Herhaal stappen 10-14 om het certificaat van de basiscode CA te exporteren dat het voor de validatie van de LDAPS gebruikte certificaat heeft ondertekend.

Opmerking: Uw plaatsing kan een multicast CA Hierarchy hebben, in welk geval u de zelfde procedure moet volgen om alle intermediaire certificaten in de trustketen uit te voeren.

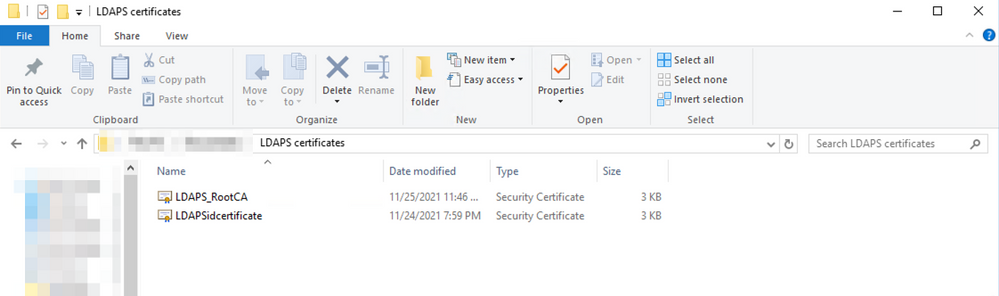

18. Zorg ervoor dat u, voordat u verdergaat, één certificatiebestand hebt voor de LDAPS-server en voor elke emittent in het certificeringspad: wortelcertificaat en tussentijdse certificaten (indien van toepassing).

Stap B. Meld u aan bij SNA Manager om het certificaat van de LDAP-server en de basisketen toe te voegen.

- Navigeer naar Central Management > inventaris.

- Zoek het apparaat van SNA Manager en klik op Handelingen > Toepassingsconfiguratie bewerken.

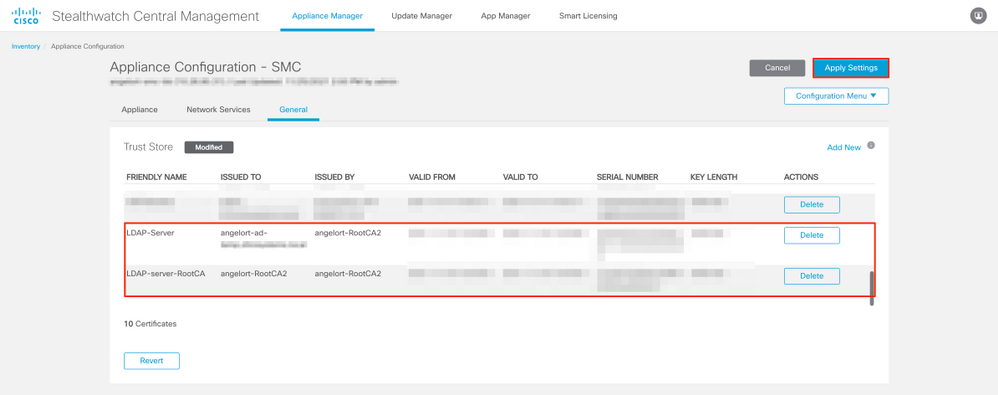

- Blader in het venster Application Configuration naar het menu Configuration > Trust Store > Add New.

- Typ de vriendschappelijke naam, klik op Bestand kiezen en selecteer het certificaat van de LDAP server en klik op Certificaat toevoegen.

- Herhaal de vorige stap om het CA-certificaat en de tussentijdse certificaten (indien van toepassing) aan de voet toe te voegen.

- Controleer of de geüploade certificaten de juiste zijn en klik op Instellingen toepassen.

7. Wacht tot de wijzigingen worden toegepast en wacht tot de Manager-status omhoog is.

Stap C. Voeg de LDAP-configuratie toe.

SNA versie 7.2 of hoger

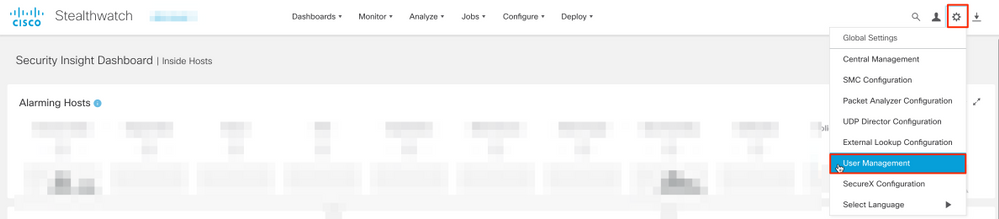

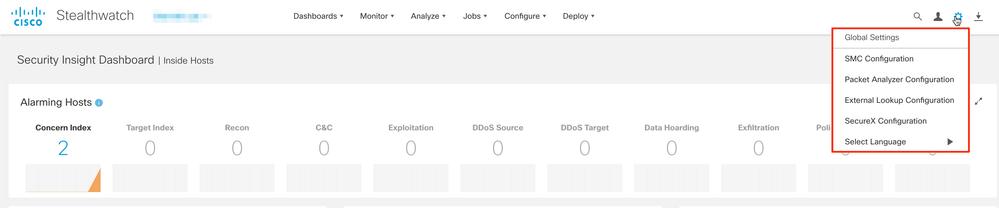

1. Open het hoofddashboard van Manager en navigeer naar Global Settings > User Management.

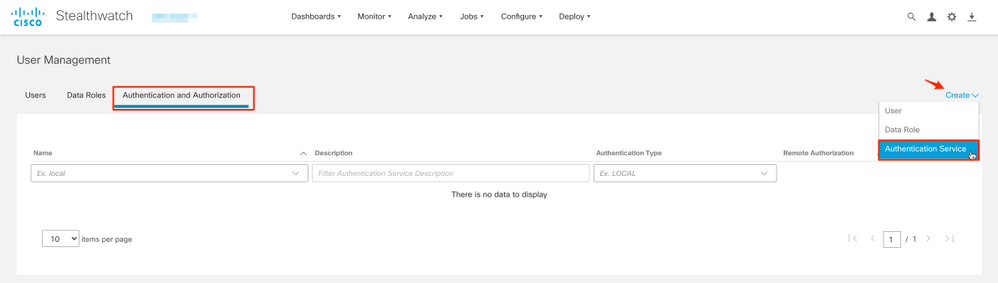

2. Selecteer in het venster Gebruikersbeheer het tabblad Verificatie en autorisatie.

3. Klik op Maken > Verificatieservice.

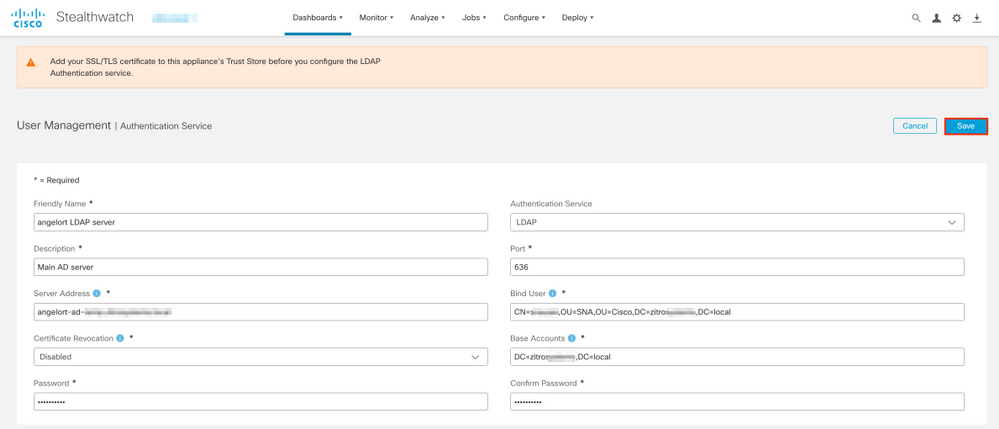

4. Selecteer in het vervolgkeuzemenu Verificatieservice LDAP.

5. Vul de gewenste velden in.

| Veld |

Opmerkingen |

| Friendly Name |

Voer een naam in voor de LDAPserver. |

| Beschrijving |

Voer een beschrijving in voor de LDAP server. |

| Serveradres |

Voer de volledig gekwalificeerde domeinnaam in zoals gespecificeerd in het veld Onderwerp Alternative Name (SAN) van het LDAP-servercertificaat.

|

| Port |

Geef de haven op die is aangewezen voor veilige LGO-communicatie (LDAP via TLS). De bekende TCP poort voor LDAPS is 636. |

| Bind gebruiker |

Geef de gebruiker-ID op die gebruikt wordt om verbinding te maken met de LDAP-server. Bijvoorbeeld: CN=admin, OU=Corporate Gebruikers, DC=voorbeeld, DC=com Opmerking: Als u uw gebruikers aan een ingebouwde AD-container hebt toegevoegd (bijvoorbeeld "Gebruikers"), dan moet de binden DN van de eindgebruiker de canonische naam (CN) hebben ingesteld op de ingebouwde map (bijvoorbeeld CN=gebruikersnaam, CN=Gebruikers, DC=domein, DC=com). Als u uw gebruikers echter aan een nieuwe container hebt toegevoegd, dan moet de Bind DN de organisatorische eenheid (OU) hebben ingesteld op de nieuwe containernaam (bijvoorbeeld CN=gebruikersnaam, OU=Corporate Gebruikers, DC=domein, DC=com). Opmerking: Een bruikbare manier om de Bind-DN van de gebruiker van de Bind te vinden is om de Actieve Map op een Server van Windows te vragen die connectiviteit op de Actieve Server van de Map heeft. Om deze informatie te krijgen kunt u een Windows-opdrachtprompt openen en de opdrachtsyntaxis van gebruiker dc=<geachte>, dc=<naam> -naam <gebruiker> typen. Bijvoorbeeld: Dc=voorbeeldgebruiker dc=voorbeeld, dc=com -name gebruiker1. Het resultaat lijkt op "CN=user1,OU=Corporate Gebruikers, DC=voorbeeld, DC=com" |

| Wachtwoord |

Voer het gebruikerswachtwoord in dat gebruikt wordt om verbinding te maken met de LDAP server. |

| Basisrekeningen |

Voer de opgegeven naam in (DN). De DN is van toepassing op de tak van de folder waarin het zoeken naar gebruikers moet beginnen. Het is vaak de top van folder boom (uw domein), maar u kunt ook een subboom binnen de folder specificeren. De eindgebruiker en de gebruikers die voor authenticatie in aanmerking komen, moeten van basisrekeningen kunnen profiteren. Bijvoorbeeld: DC=voorbeeld, DC=com |

6. Klik op Opslaan.

7. Als de instellingen die zijn ingevoerd en de certificaten die aan de trust store zijn toegevoegd, juist zijn, moet u een spandoek "U hebt uw wijzigingen met succes opgeslagen" krijgen.

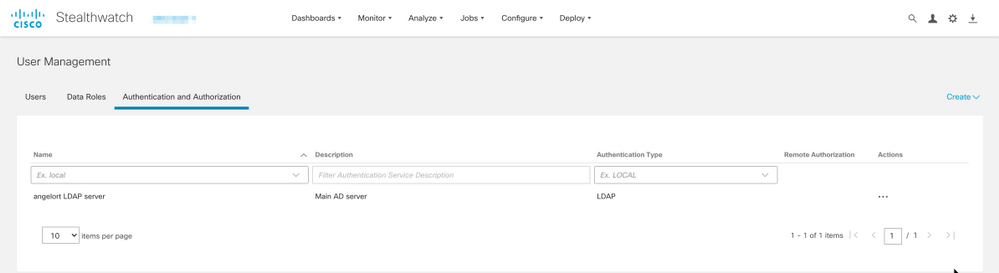

8. De geconfigureerde server moet worden weergegeven onder User Management > Verificatie en autorisatie.

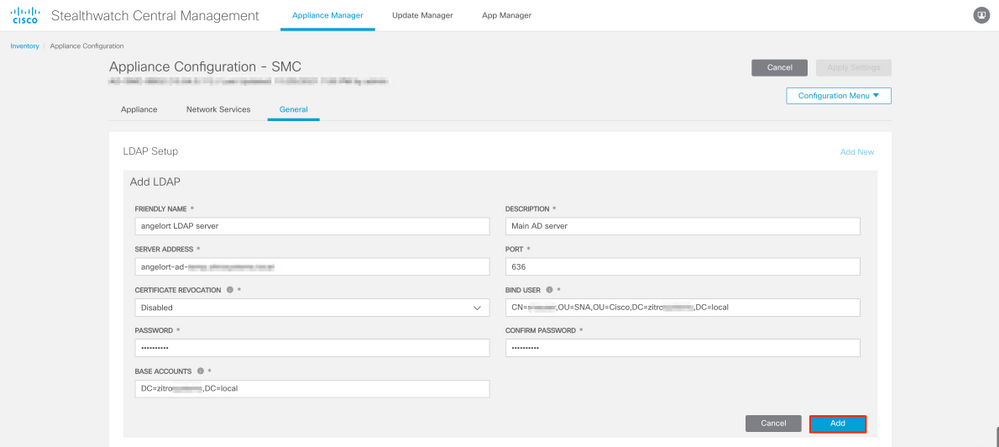

SNA versie 7.1

- Navigeer naar Central Management > inventaris.

- Pak de stekker uit het stopcontact en klik op Handelingen > Toepassingsconfiguratie bewerken.

- Blader in het venster Application Configuration naar het menu Configuration > LDAP Setup > Add New.

- Vul de vereiste velden in zoals beschreven in SNA versie 7.2 of hoger stap 5.

5. Klik op Toevoegen.

6. Klik op Instellingen toepassen.

7. Zodra de ingevoerde instellingen en de aan de trustwinkel toegevoegde certificaten juist zijn, worden de wijzigingen in het beheer toegepast en moet de status van het apparaat Up zijn.

Stap D. Configureer de instellingen voor de vergunning.

SNA ondersteunt zowel lokale als externe autorisatie via LDAP. Met deze configuratie worden de LDAP groepen van de AD Server in kaart gebracht aan ingebouwde of aangepaste SNA rollen.

De ondersteunde authenticatie- en autorisatiemethoden voor SNA via LDAP zijn:

- Remote-verificatie en lokale autorisatie

- Remote-verificatie en -autorisatie (alleen ondersteund door SNA versie 7.2.1 of hoger)

Lokale autorisatie

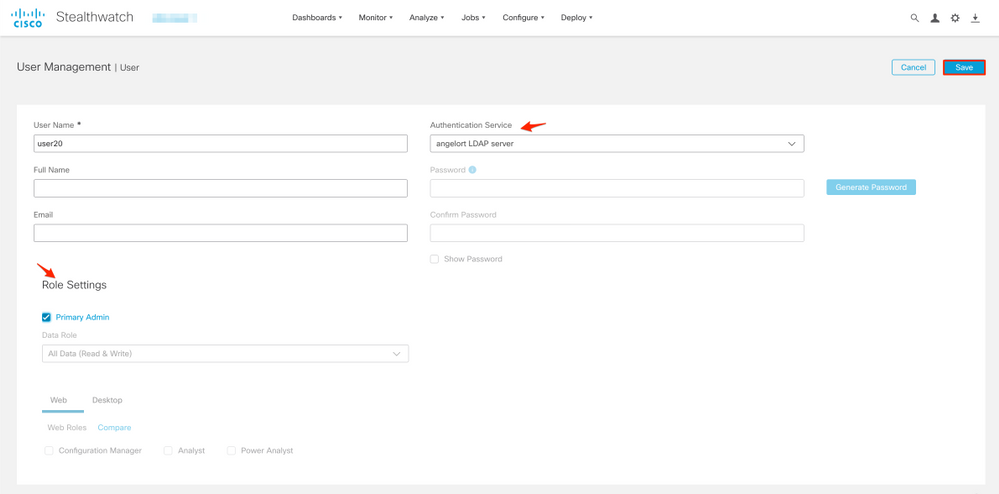

In dit geval moeten de gebruikers en hun rollen lokaal worden gedefinieerd. Om dit te bereiken, gaat u als volgt te werk.

1. navigeren naar gebruikersbeheer opnieuw, klik op het tabblad Gebruikers > Maken > Gebruiker.

2. Defineer de gebruikersnaam voor authenticatie met de LDAP server en selecteer de geconfigureerde server in het vervolgkeuzemenu Verificatieservice.

3. Bepaal de rechten die de gebruiker over de Manager moet hebben zodra deze door de LDAP server is geauthentiseerd en klik op Opslaan.

Afstandsvergunning via LDAP

Verificatie en autorisatie op afstand via LDAP werd eerst ondersteund door Secure Network Analytics versie 7.2.1.

Opmerking: De afstandsbediening met LDAP wordt niet ondersteund in versie 7.1.

Het is relevant om op te merken dat als een gebruiker lokaal is gedefinieerd en ingeschakeld (in de Manager), de gebruiker op afstand is geauthentiseerd, maar lokaal is geautoriseerd. De gebruikersselectie verloopt als volgt:

- Zodra de aanmeldingsgegevens op de welkomstpagina van de Manager zijn ingevoerd, zoekt de Manager een lokale gebruiker met de opgegeven naam.

- Als een lokale gebruiker wordt gevonden en deze optie is ingeschakeld, wordt deze op afstand echt gemaakt (als verificatie op afstand via LDAP met lokale vergunning eerder is ingesteld) maar is deze op basis van de lokale instellingen geautoriseerd.

- Als een externe autorisatie is ingesteld en ingeschakeld en de gebruiker niet lokaal wordt gevonden (niet ingesteld of uitgeschakeld), worden zowel de verificatie als de autorisatie op afstand uitgevoerd.

Om deze reden zijn de stappen om externe verificatie met succes te configureren niet...

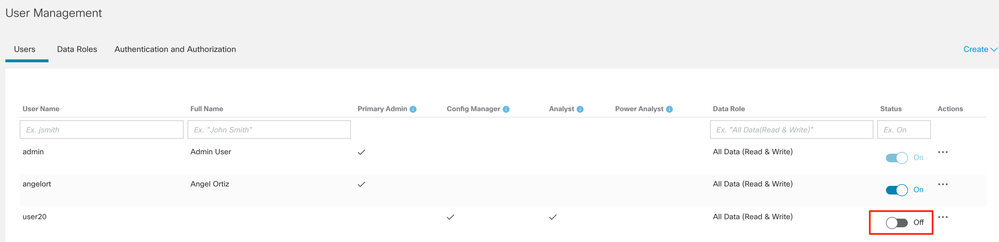

Stap D-1. Schakel de gebruikers uit die bedoeld zijn om een vergunning op afstand te gebruiken, maar die lokaal zijn gedefinieerd.

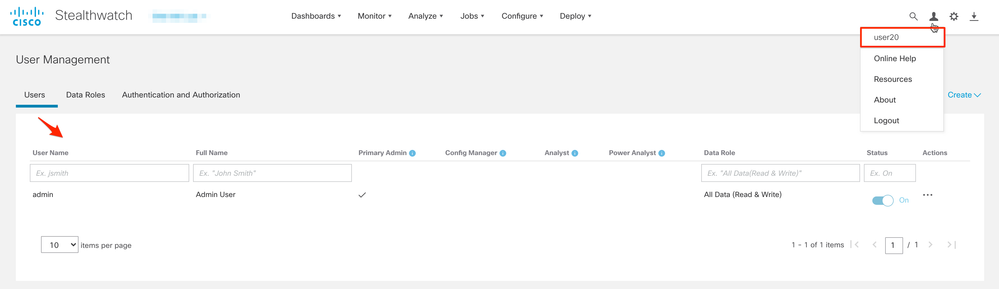

- Open het hoofddashboard van Manager en navigeer naar Global Settings > User Management.

- Schakel de gebruikers uit of verwijder (indien ze bestaan) die bedoeld zijn om gebruik te maken van externe authenticatie en autorisatie via LDAP, maar zijn lokaal ingesteld.

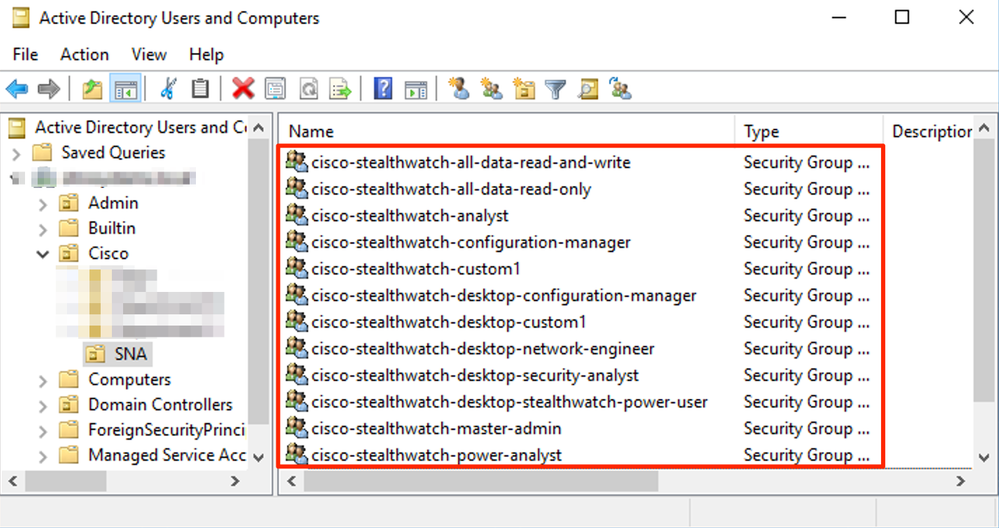

Stap D-2. Defineer cisco-stealthwatch-groepen in de Microsoft AD-server.

Voor externe verificatie en autorisatie via LDAP-gebruikers worden wachtwoorden en cisco-stealthwatch-groepen extern gedefinieerd in Microsoft Active Directory. De cisco-stealthwatch-groepen die moeten worden gedefinieerd in de AD-server zijn gerelateerd aan de verschillende rollen die SNA heeft, en moeten als volgt worden gedefinieerd.

| SNA-rol |

Naam van de groep(en) |

| Primaire beheerder |

|

| Gegevensrol |

Opmerking: Zorg ervoor dat de groepen van de aangepaste gegevensrol met "cisco-stealthwatch-" beginnen. |

| Functionele rol voor het web |

|

| Functionele rol voor desktop |

Opmerking: Zorg ervoor dat aangepaste desktop functionele rolgroepen beginnen met "cisco-stealthwatch-desktop-desktop". |

Opmerking: Zoals eerder beschreven, worden aangepaste groepen ondersteund voor "Data Rol" en "Desktop Functional Rol" zolang de groepsnaam wordt geprepend met de juiste string. Deze aangepaste rollen en groepen moeten in zowel de SNA Manager als de Active Directory server worden gedefinieerd. Als u bijvoorbeeld een aangepaste rol "custom1" in de SNA Manager definieert voor een desktop client rol, moet deze in kaart worden gebracht in cisco-stealthwatch-desktop-aangepaste1 in Active Directory.

Stap D-3. Bepaal de Mappingen van de LGO-machtigingsgroep voor de gebruikers.

Zodra de groepen cisco-stealthwatch in de AD server zijn gedefinieerd, kunnen we de gebruikers die bedoeld zijn om toegang tot de SNA Manager te hebben in kaart brengen naar de benodigde groepen. Dit moet als volgt gebeuren.

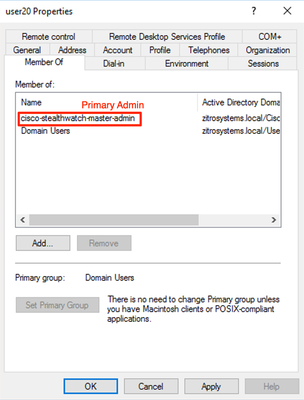

- Een Primaire Admin-gebruiker moet worden toegewezen aan de cisco-stealthwatch-master-admin groep en mag geen lid zijn van een andere cisco-stealthwatch-groep.

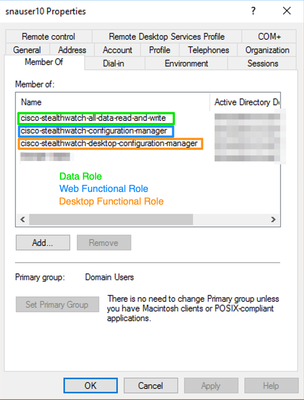

- Elke gebruiker, anders dan gebruikers van Primaire Admin, moet aan een groep van elke rol met de volgende voorwaarden worden toegewezen.

- Gegevensrol: De gebruiker moet aan slechts één groep zijn toegewezen.

- Functionele rol van het web: De gebruiker moet aan ten minste één groep zijn toegewezen.

- Functionele rol voor desktop: De gebruiker moet aan ten minste één groep zijn toegewezen.

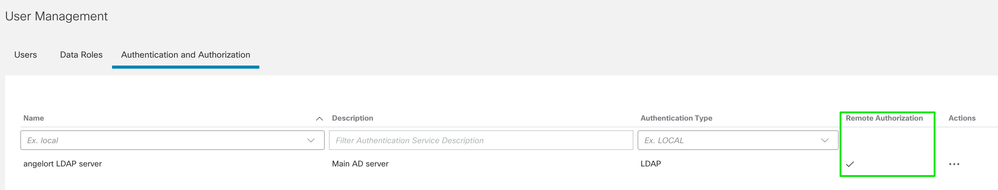

Stap D-4. Schakel autorisatie op afstand via LDAP in op SNA Manager.

- Open het hoofddashboard van Manager en navigeer naar Global Settings > User Management.

- Selecteer in het venster User Management het tabblad Verificatie en autorisatie.

- Zoek de LDAP-verificatiedienst die in Stap C is ingesteld.

- Klik op Handelingen > Toegang voor externe autorisatie.

Opmerking: Er kan slechts één externe vergunningsdienst tegelijk worden gebruikt. Als een andere vergunningsdienst al in gebruik is, wordt deze automatisch uitgeschakeld en wordt de nieuwe uitgeschakeld. Alle gebruikers die een vergunning hadden gekregen voor de vorige externe dienst worden echter uitgelogd. Er verschijnt een bevestigingsbericht voordat er actie wordt ondernomen.

Verifiëren

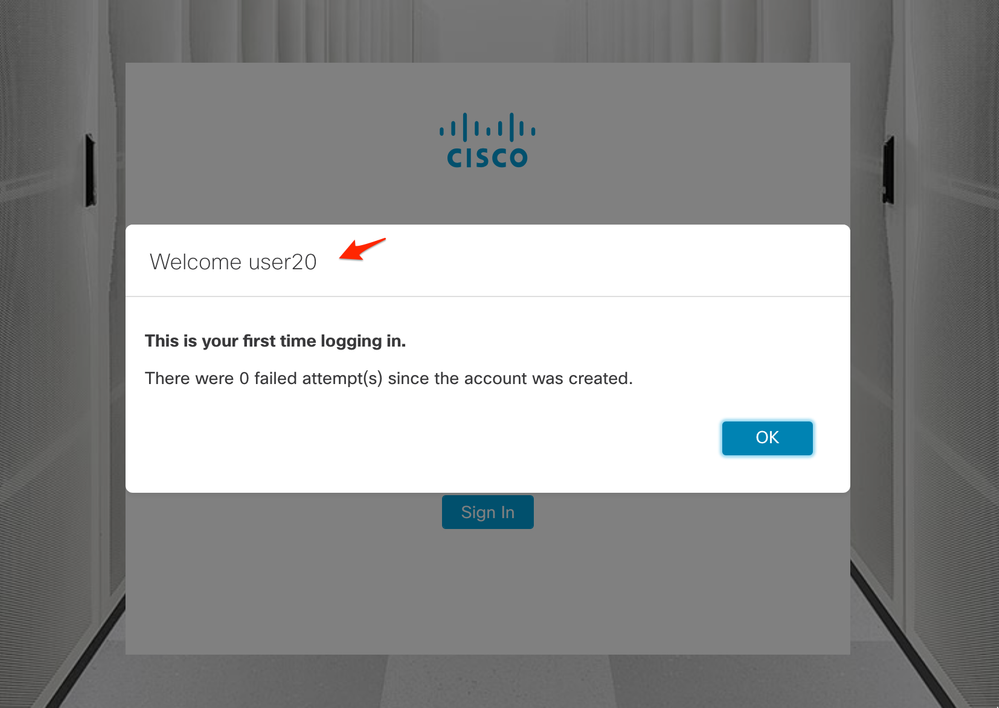

De gebruikers kunnen inloggen met de referenties die op de AD server zijn gedefinieerd.

De tweede stap is de vergunning. In dit voorbeeld werd gebruiker "user20" gemaakt tot lid van de groep cisco-stealthwatch-master-admin in de AD-server en we kunnen bevestigen dat de gebruiker primaire Admin-toegangsrechten heeft. De gebruiker is niet gedefinieerd in de lokale gebruikers, zodat we kunnen bevestigen dat de autorisatie eigenschappen werden verzonden door de AD server.

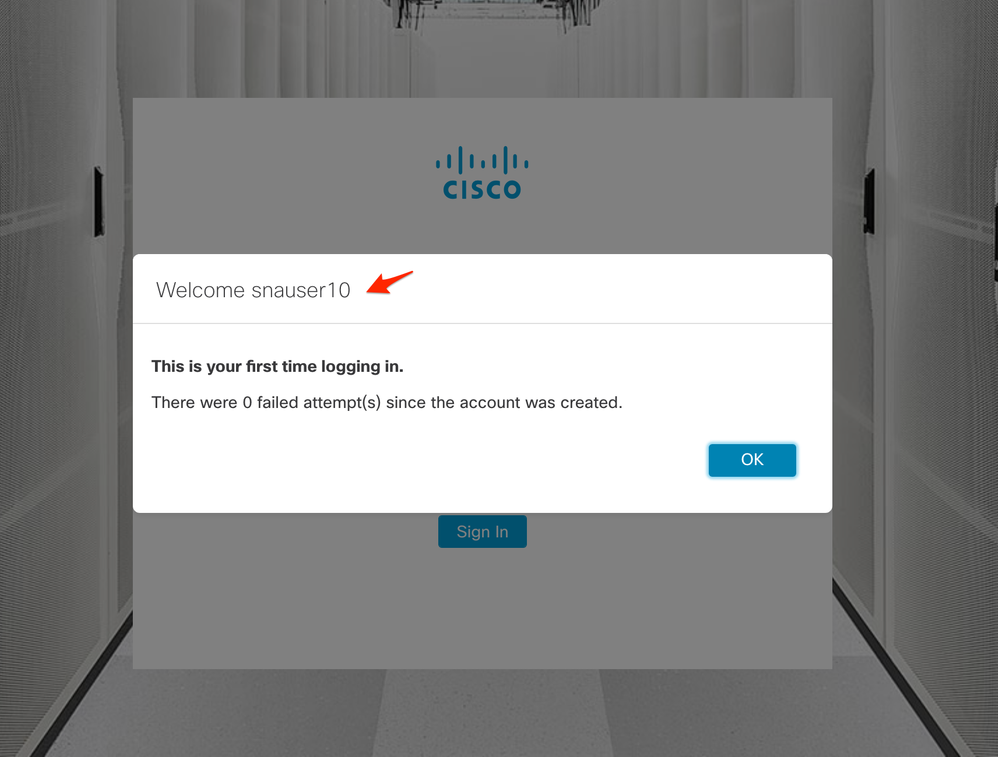

Dezelfde verificatie wordt uitgevoerd voor de andere gebruiker in dit voorbeeld "snauser10". We kunnen succesvolle authenticatie bevestigen met de aanmeldingsgegevens die op de AD server zijn ingesteld.

Aangezien deze gebruiker niet tot de Primaire Admin-groep behoort, zijn bepaalde functies voor de verificatie van de autorisatie niet beschikbaar.

Problemen oplossen

Als de configuratie van de verificatieservice niet met succes kan worden opgeslagen, dient u te controleren of:

- U hebt de juiste certificaten van de LDAP server toegevoegd aan de trustwinkel van de Manager.

- Het geconfigureerd serveradres is zoals gespecificeerd in het veld Onderwerp Alternative Name (SAN) van het LDAP-servercertificaat.

-

Als het SAN-veld alleen het IPv4-adres bevat, voert u het IPv4-adres in het veld Adres server in.

-

Als het SAN-veld de DNS-naam bevat, voert u de DNS-naam in het veld Adres server in.

-

Als het SAN-veld zowel DNS- als IPv4-waarden bevat, gebruikt u de eerste vermelde waarde.

-

- De geconfigureerde Bind User- en Base Account-velden zijn correct, zoals gespecificeerd door de AD Domain Controller.

Gerelateerde informatie

Neem voor extra assistentie contact op met Cisco Technical Assistance Center (TAC). Een geldig ondersteuningscontract is vereist: Cisco’s wereldwijde contactgegevens voor ondersteuning.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

02-Feb-2022 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Angel OrtizCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback