Inleiding

Dit document beschrijft hoe u kunt vinden welke regel in uw toegangscontrolebeleid zich uitbreidt tot hoeveel toegangslijstelementen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van FirePOWER-technologie

- Kennis over het configureren van het toegangscontrolebeleid op het VCC

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Firepower Threat Defence (FTD)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Een toegangscontroleregel wordt gecreëerd met het gebruik van een of meer combinaties van deze parameters:

- IP-adres (bron en bestemming)

- Poorten (bron en bestemming)

- URL (door systeem opgegeven categorieën en aangepaste URL’s)

- Toepassingsdetectoren

- VLAN’s

- Zones

Gebaseerd op de combinatie van parameters die in de toegangsregel worden gebruikt, verandert de regeluitbreiding op de sensor. In dit document worden verschillende combinaties van regels voor het VCC en de bijbehorende uitbreidingen op de sensoren belicht.

Hoe te om het Aantal van het Element van de Toegangslijst (ACE) te berekenen die FMC CLI gebruiken

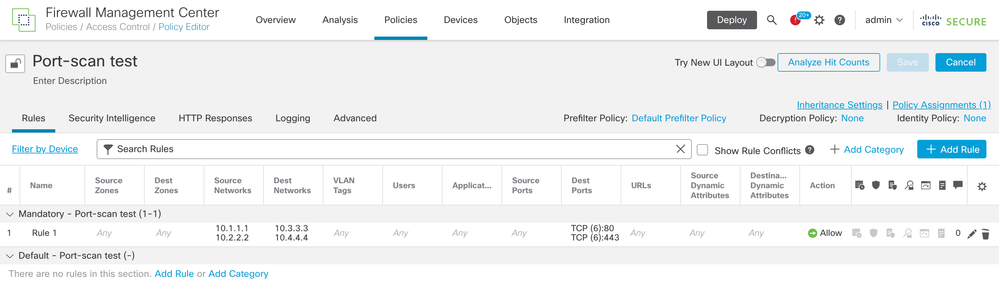

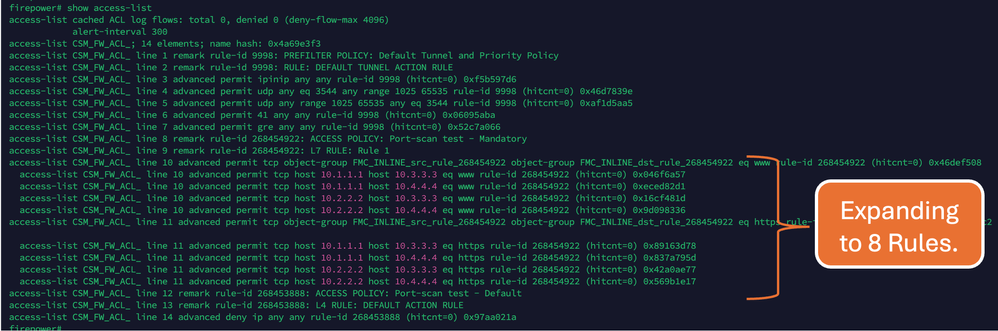

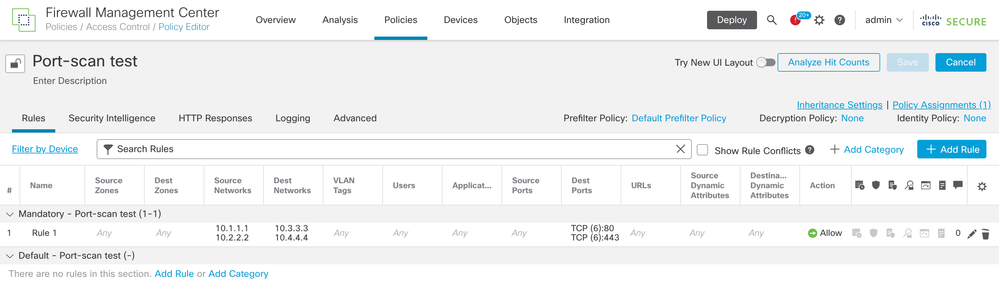

Overweeg de configuratie van een toegangsregel vanuit het VCC, zoals getoond in de afbeelding:

Regelconfiguratie in toegangscontrolebeleid

Regelconfiguratie in toegangscontrolebeleid

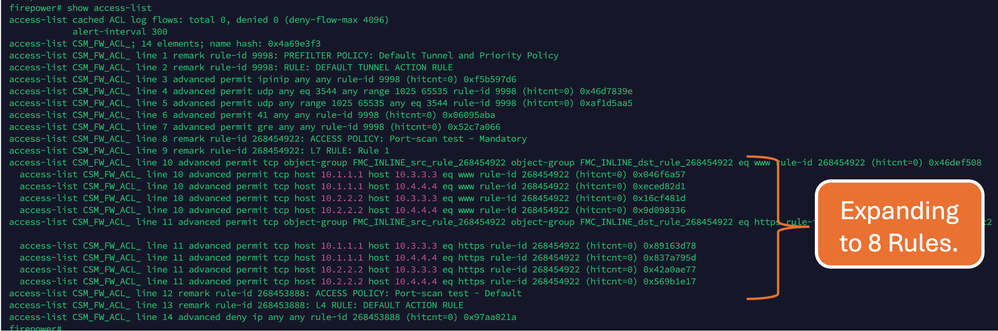

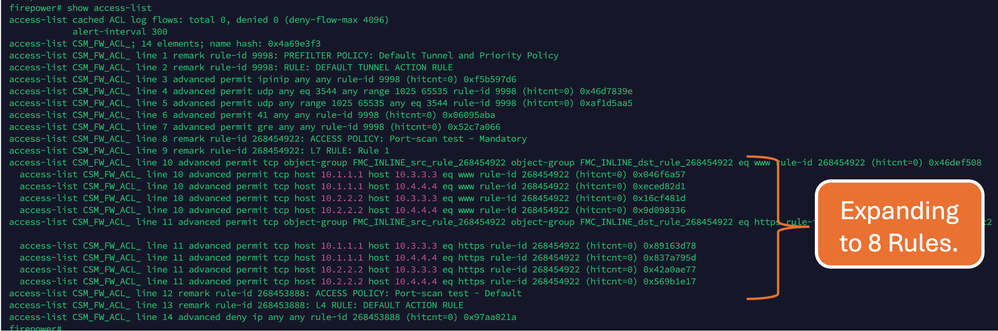

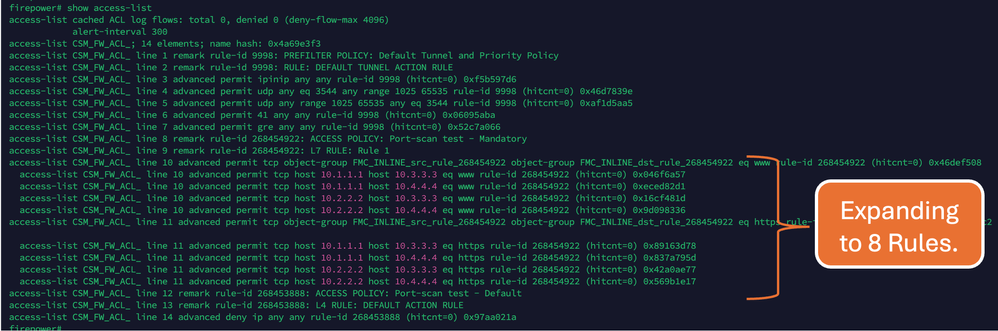

Als je deze regel ziet in FTD CLI, merk je dat deze regel is uitgebreid tot 8 regels.

U kunt controleren welke regel zich uitbreidt in hoeveel toegangslijst-elementen met behulp van de perl-opdracht in FMC CLI:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

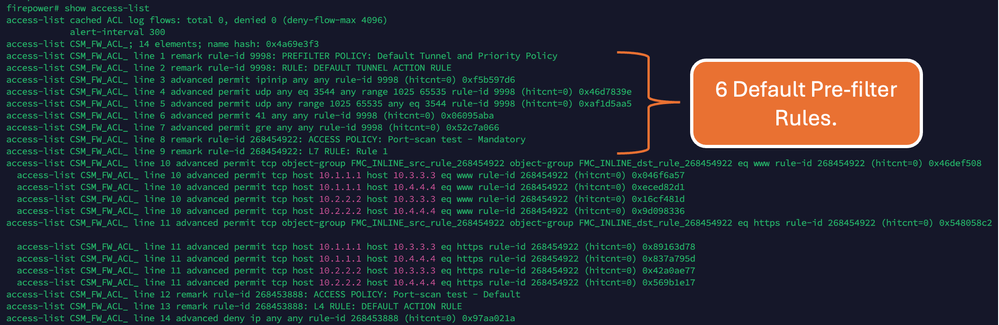

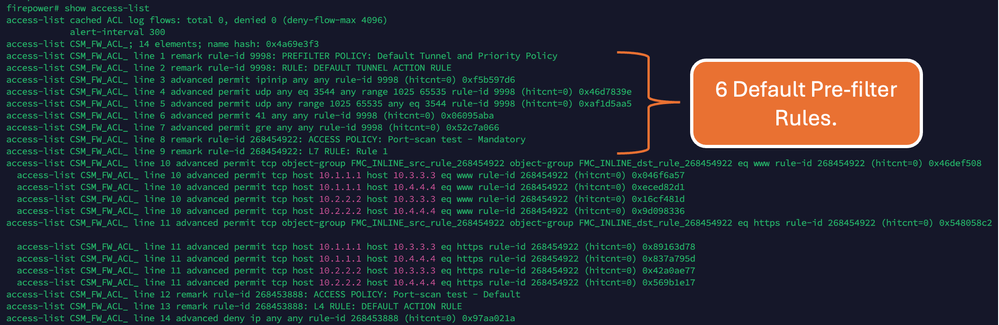

Opmerking: elementen in toegangsregels tellen op FTD: 14. Dit omvat ook de standaardset FTD-regels (Pre-filter) en Default Access Control-regels.

De standaard Pre-filter regels zijn te zien in FTD CLI:

Impact van High ACE

- Hoge CPU is zichtbaar.

- High Memory kan worden gezien.

- Er kan traagheid van het apparaat worden waargenomen.

- Uitval van implementaties/langere implementatietijd.

Beslissen wanneer het inschakelen van Object Group Search (OGS)

- Het aantal ACE-cellen overschrijdt de ACE-grenswaarde van het apparaat.

- De CPU van het apparaat is nog niet hoog omdat OGS meer druk op de CPU van het apparaat legt.

- Schakel dit tijdens niet-productie-uren in.

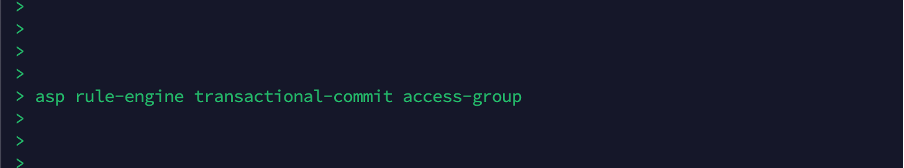

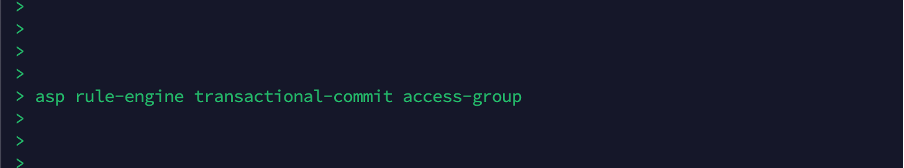

Waarschuwing: Schakel asp rule-engine transactional-commit access-group in vanuit FTD CLI clish-modus voordat u de OGS inschakelt. Dit is ingesteld om te voorkomen dat het verkeer tijdens en vlak na het implementatieproces daalt terwijl OGS wordt ingeschakeld.

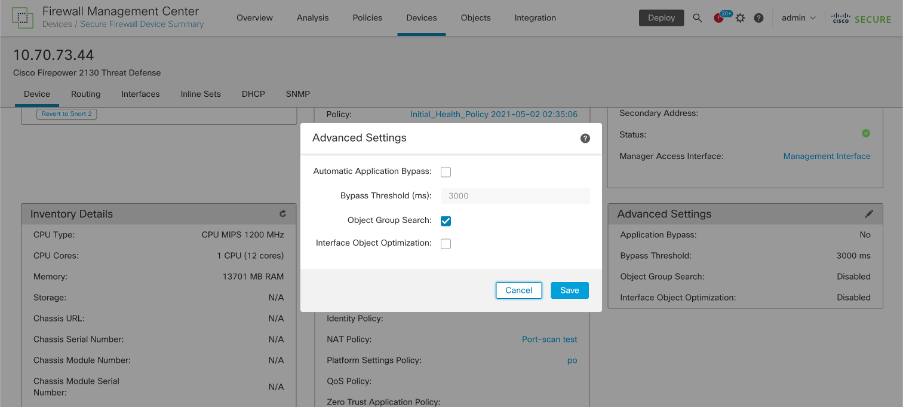

Zoeken in objectgroepen inschakelen

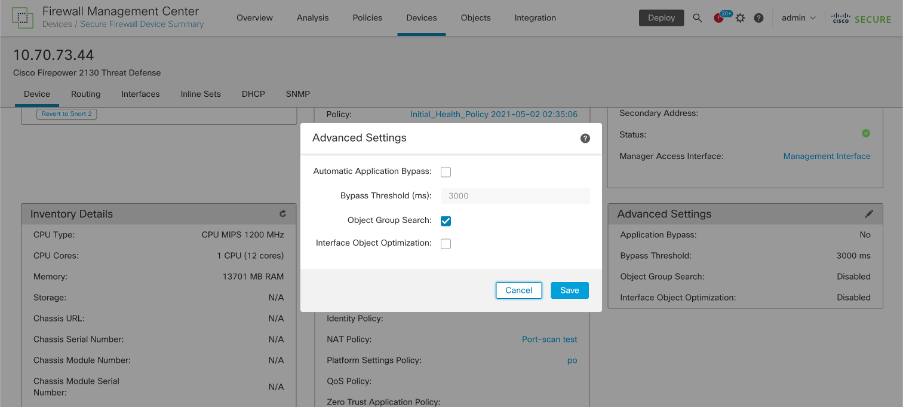

Op dit moment is OGS niet ingeschakeld:

- Log in bij FMC CLI. Navigeer naar Apparaten > Apparaatbeheer > Selecteer het FTD-apparaat > Apparaat. Het zoeken in de objectgroep vanuit geavanceerde instellingen inschakelen:

2. Klik op Opslaan en implementeren.

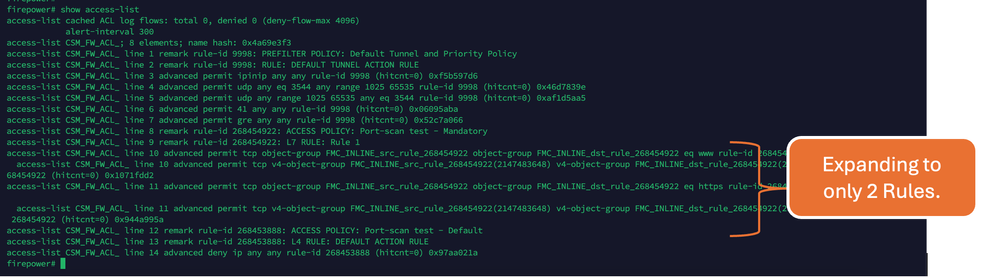

Verifiëren

Voordat OGS is ingeschakeld:

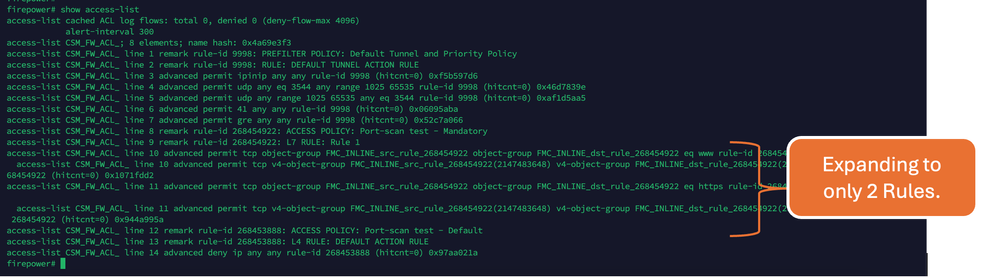

Nadat OGS is ingeschakeld:

Gerelateerde informatie

Raadpleeg voor meer informatie over het uitbreiden van regels in het FTD het document Understand the Rule Expansion on FirePOWER Devices.

Raadpleeg FTD (Firepower Threat Defence) voor meer informatie over de FTD-architectuur en probleemoplossing.

Feedback

Feedback