Inleiding

In dit document wordt beschreven hoe de Manager Access on the Firepower Threat Defence (FTD) kan worden gewijzigd van een beheer in een Data-interface.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Threat Defence

- Firepower Management Center

Gebruikte componenten

- Firepower Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Elk apparaat beschikt over één specifieke beheerinterface voor communicatie met het VCC. U kunt het apparaat naar keuze configureren om een data-interface te gebruiken voor beheer in plaats van de speciale Management-interface. De FMC-toegang op een data-interface is handig als u de Firepower Threat Defence op afstand wilt beheren vanuit de buiteninterface, of als u geen afzonderlijk beheernetwerk hebt. Deze wijziging moet worden uitgevoerd in het Firepower Management Center (FMC) voor FTD die door het FMC wordt beheerd.

De FMC-toegang via een data-interface heeft de volgende beperkingen:

- U kunt alleen beheerderstoegang inschakelen op één fysieke gegevensinterface. U kunt geen subinterface of EtherChannel gebruiken.

- Routed firewall-modus alleen, met een routed interface.

- PPPoE wordt niet ondersteund. Als uw ISP PPPoE vereist, moet u een router met ondersteuning van PPPoE tussen de Firepower Threat Defence en de WAN-modem plaatsen.

- U kunt geen afzonderlijke beheer- en gebeurtenisinterfaces gebruiken.

Configureren

Ga verder met interfacemigratie

Opmerking: het is sterk aanbevolen om de laatste back-up van zowel FTD als FMC te hebben voordat u doorgaat met eventuele wijzigingen.

-

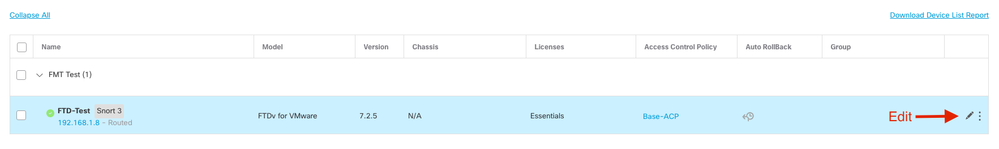

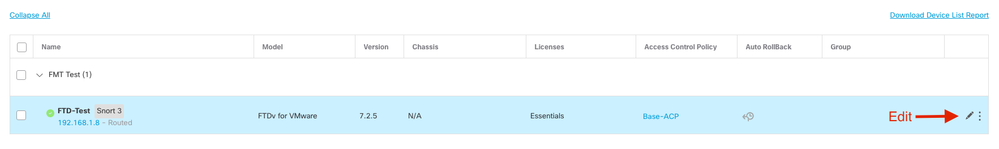

Navigeer naar de pagina Apparaten > Apparaatbeheer en klik op Bewerken voor het apparaat dat u wijzigt.

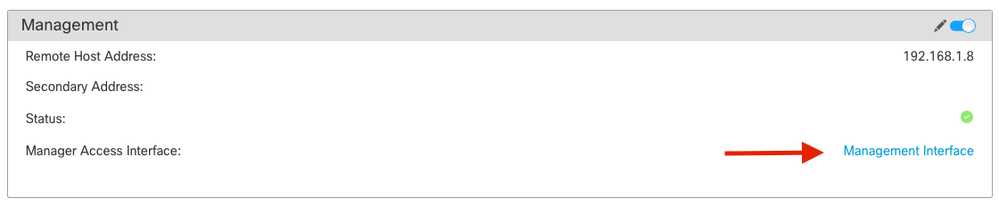

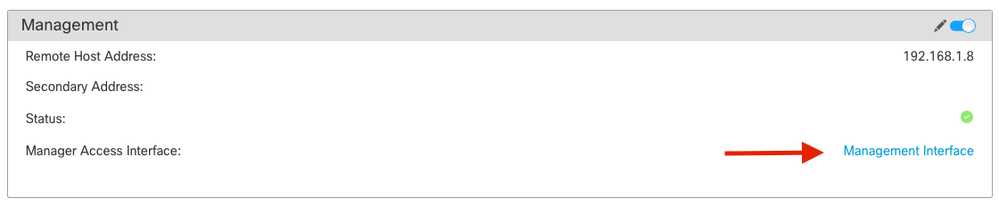

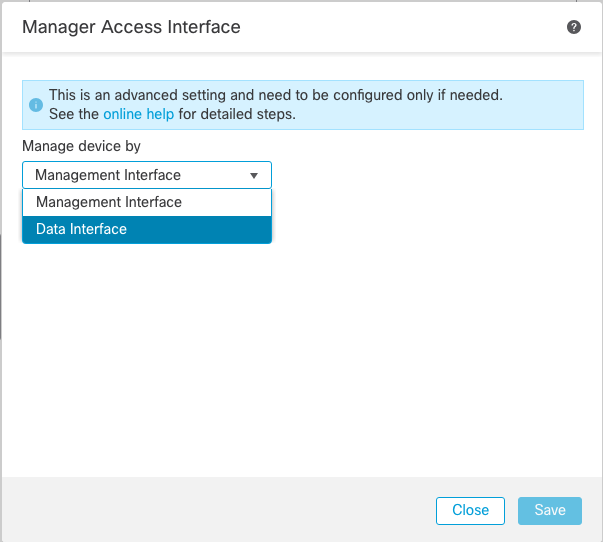

2. Ga naar het gedeelte en klik op de koppeling voor Manager Access Interface.

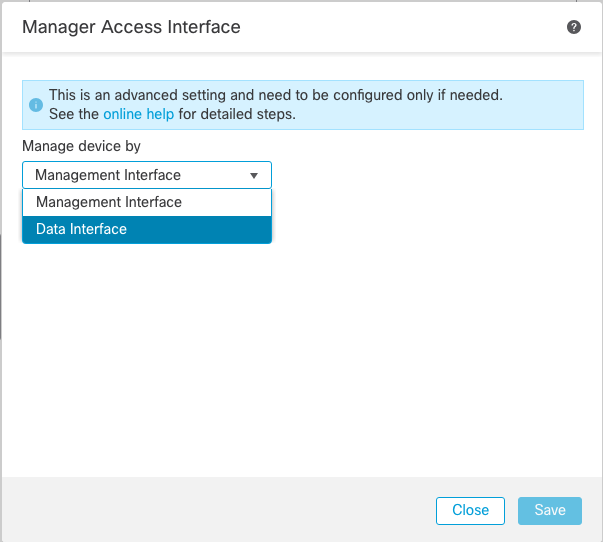

Het veld Toegang tot beheer toont de bestaande beheerinterface. Klik op de koppeling om het nieuwe interfacetype te selecteren. Dit is de optie Data Interface in de vervolgkeuzelijst Apparaat beheren en klik op Opslaan.

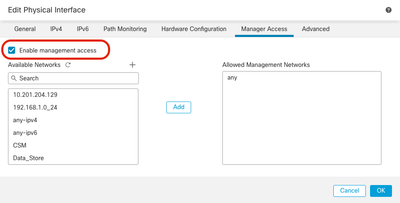

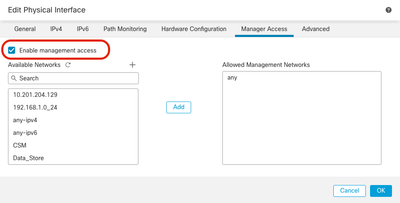

3. U moet nu verdergaan om beheerstoegang op een data-interface in te schakelen, naar Apparaten > Apparaatbeheer > Interfaces > Fysieke interface bewerken > Manager toegang.

Opmerking: (optioneel) Als u een secundaire interface voor redundantie gebruikt, schakelt u beheertoegang in op de interface die voor redundantiedoeleinden wordt gebruikt.

(Optioneel) Als u DHCP voor de interface gebruikt, schakelt u de DDNS-methode van het webtype in op het dialoogvenster Apparaten > Apparaatbeheer > DHCP > DDNS.

(Facultatief) vorm DNS in een beleid van de Instellingen van het Platform, en pas het op dit apparaat bij Apparaten > de Montages van het Platform > DNS toe.

4. Zorg ervoor dat de bedreigingsverdediging naar het beheercentrum kan routeren via de data-interface; voeg indien nodig een statische route toe op Apparaten route.

- Klik op IPv4of IPv6 afhankelijk van het type statische route dat u toevoegt.

- Kies de interface waarop deze statische route van toepassing is.

- Kies in de lijst Beschikbare netwerken het doelnetwerk.

- Voer in het veld Gateway of IPv6 Gateway de gatewayrouter in of kies die de volgende hop voor deze route is.

(Optioneel) Om de beschikbaarheid van de route te bewaken, voert u de naam in van een monitorobject Service Level Agreement (SLA) dat het monitoringbeleid definieert, in het veld Route Tracking.

5. Implementeer configuratiewijzigingen. De configuratiewijzigingen worden nu via de huidige beheerinterface geïmplementeerd.

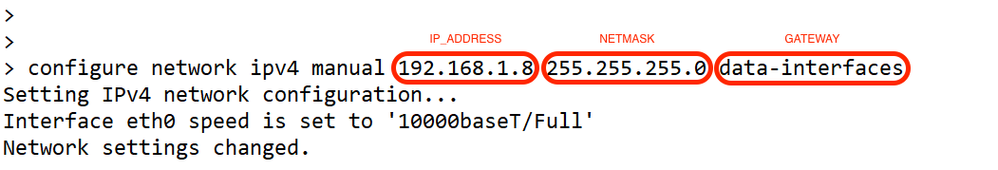

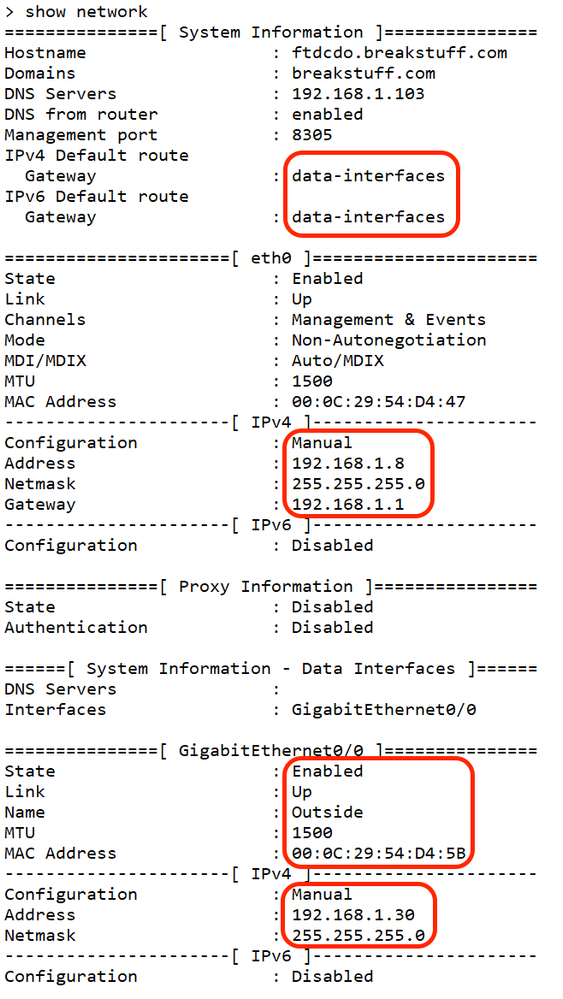

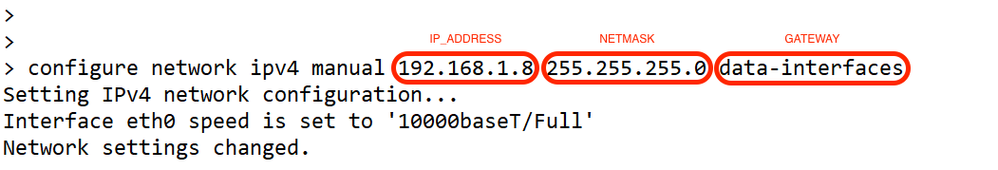

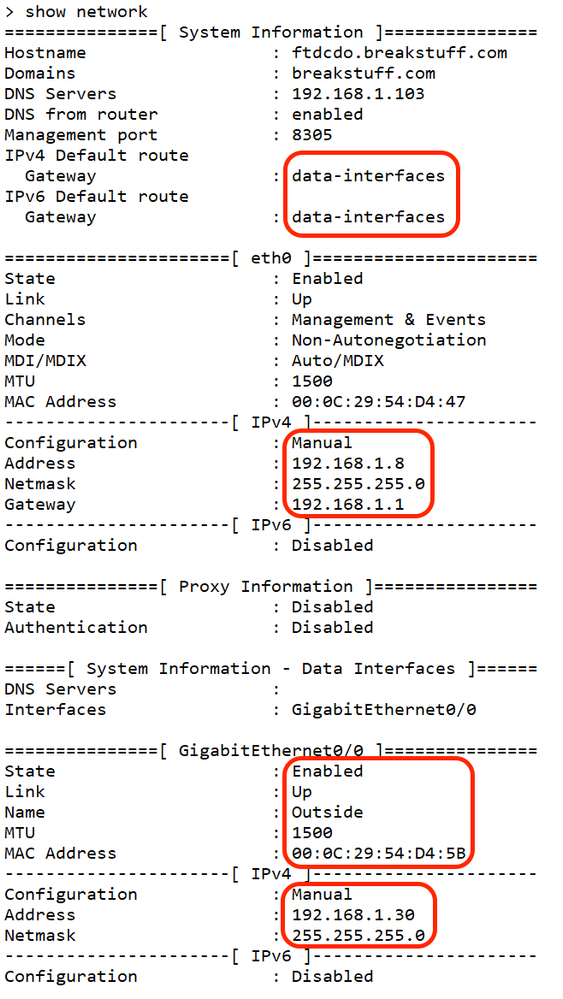

6. Stel in de FTD CLI de beheerinterface in op een statisch IP-adres en stel de gateway in als data-interfaces.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

Opmerking: hoewel u niet van plan bent de beheerinterface te gebruiken, moet u een statisch IP-adres instellen. Bijvoorbeeld, een privé adres zodat u de gateway aan gegeven-interfaces kunt plaatsen. Dit beheer wordt gebruikt om het beheerverkeer door te sturen naar data-interface met behulp van tap_nlp interface.

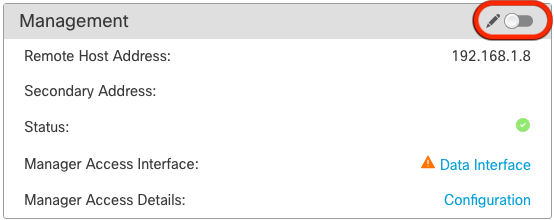

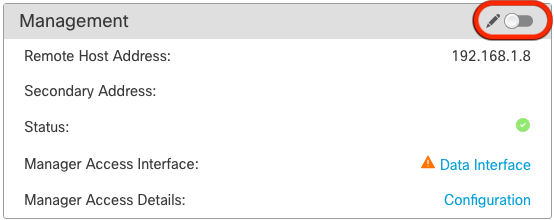

7. Schakel het beheer in het Management Center uit, klik op Bewerken en update het IP-adres van het Remote Host Address (optioneel)voor de beveiliging tegen bedreigingen in de sectie Apparaten

SSH op platform-instellingen inschakelen

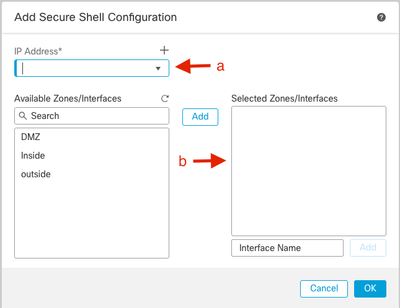

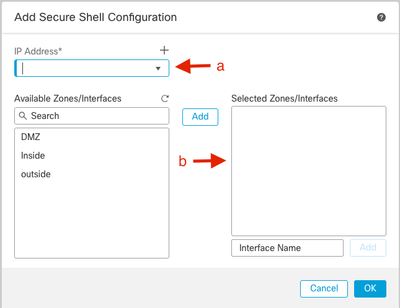

Schakel SSH voor de data-interface in in Platform Instellingen beleid, en pas het toe op dit apparaat op Apparaten

- De hosts of netwerken waarmee u SSH-verbindingen kunt maken.

- Voeg de zones toe die de interfaces bevatten waaraan SSH-verbindingen kunnen worden toegestaan. Voor interfaces niet in een zone, kunt u de interfacenaam in het veld Geselecteerde zones/interfaces typen en op Toevoegen klikken.

- Klik op OK. Breng de veranderingen aan

Opmerking: SSH is standaard niet ingeschakeld op de data-interfaces, dus als u de bedreigingsverdediging met SSH wilt beheren, moet u dit expliciet toestaan.

Verifiëren

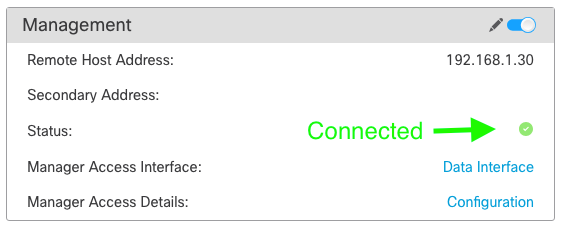

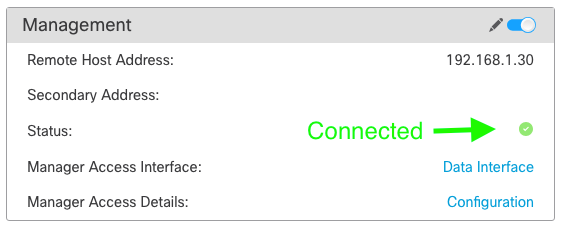

Zorg ervoor dat de beheerverbinding via de Data-interface tot stand is gebracht.

Verifiëren via FMC Graphical User Interface (GUI)

Controleer in het beheercentrum de status van de beheerverbinding op de Apparaten.

Verifiëren vanaf FTD Command Line Interface (CLI)

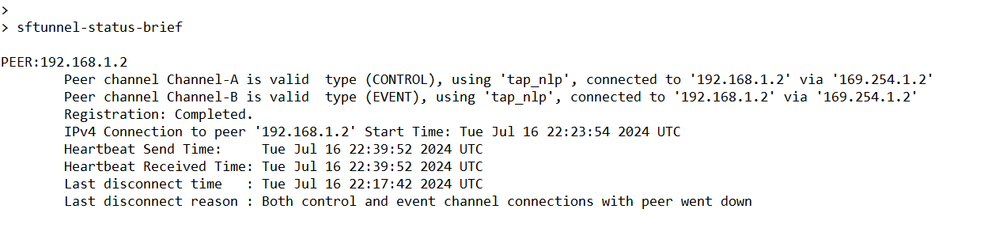

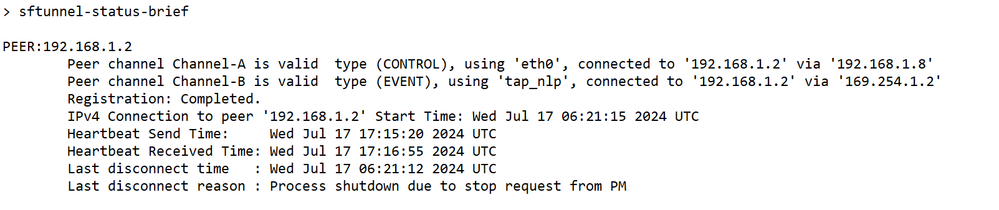

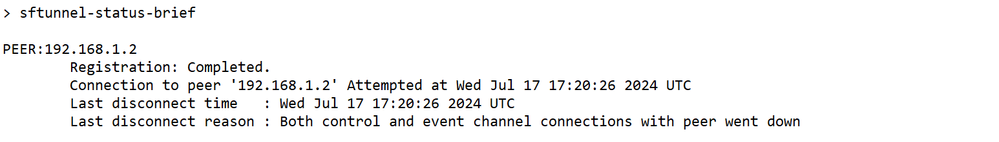

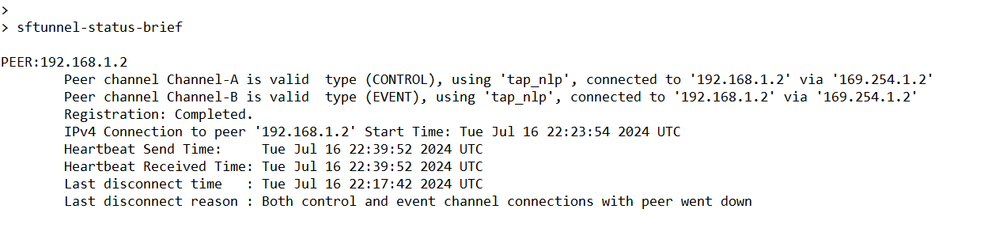

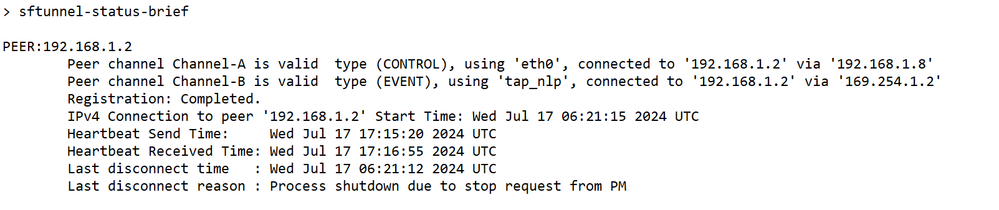

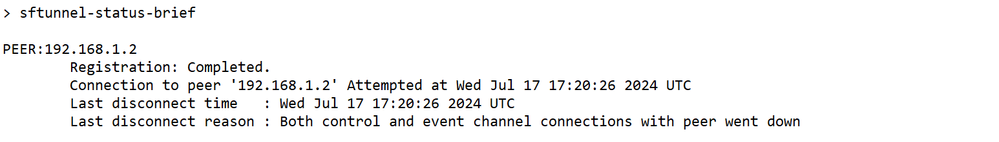

Bij de bedreiging defenceCLI, ga hetftunnel-status-briefcommando in om de status van de beheersverbinding te bekijken.

De status toont een succesvolle verbinding voor een data-interface, die de interne tap_nlp interface toont.

Problemen oplossen

Controleer in het beheercentrum de status van de beheerverbinding op de Apparaten.

Bij de bedreiging defenceCLI, ga hetftunnel-status-briefcommando in om de status van de beheersverbinding te bekijken. U kunt ook ftunnel-status gebruiken om meer volledige informatie te bekijken.

Beheerverbindingsstatus

Werkscenario

Niet-werkend scenario

De netwerkinformatie valideren

Bij de bedreigingsdefensie CLI, bekijk de netwerkinstellingen van de interface van toegangsgegevens voor beheer en beheer:

> netwerk weergeven

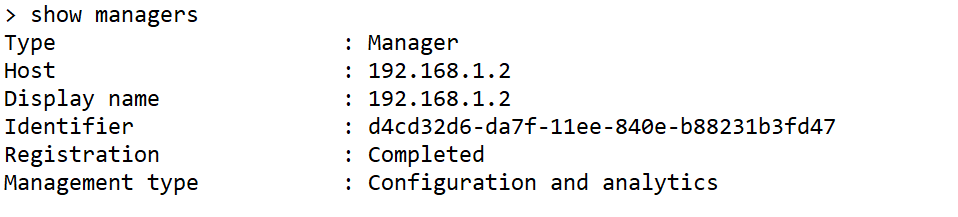

Valideren van de beheerderstaat

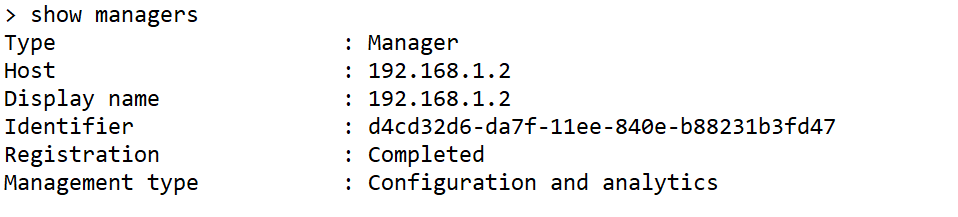

Controleer bij de CLI (Threat Defense) of de registratie van het beheercentrum is voltooid.

> Toon managers

Opmerking: deze opdracht geeft de huidige status van de beheerverbinding niet weer.

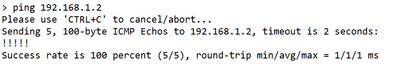

Netwerkconnectiviteit valideren

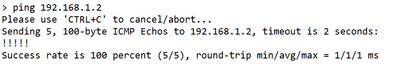

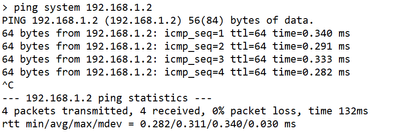

Het beheercentrum pingen

Gebruik bij de bedreigingsverdedigingCLI de opdracht om het beheercentrum van de gegevensinterfaces te pingen:

> fmc_ip pingen

Gebruik bij de bedreigingsverdedigingCLI de opdracht om het beheercentrum te pingelen van de beheerinterface, die via de backplane naar de gegevensinterfaces routeert:

> systeem pingen fmc_ip

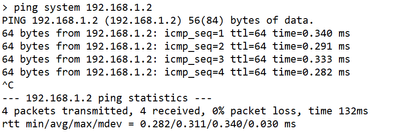

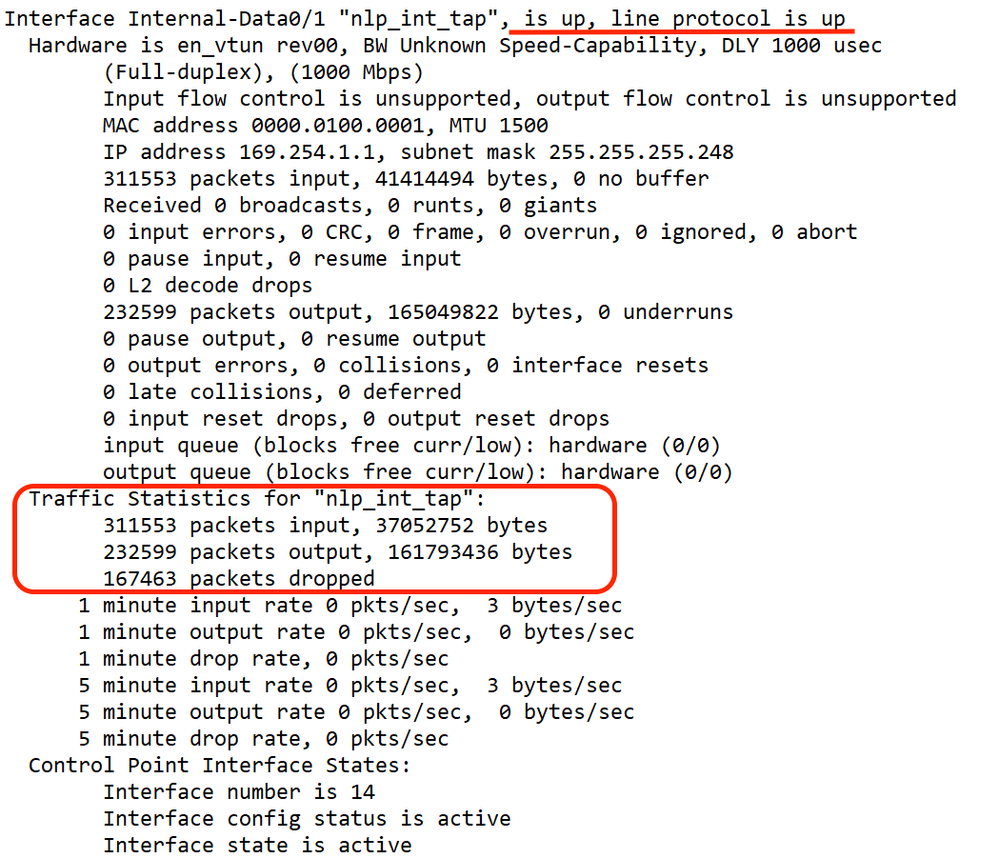

Interfacestatus, statistieken en pakketaantal controleren

Bij de bedreigingsdefensieCLI, zie informatie over de interne backplane interface, nlp_int_tap:

> interfacedetails tonen

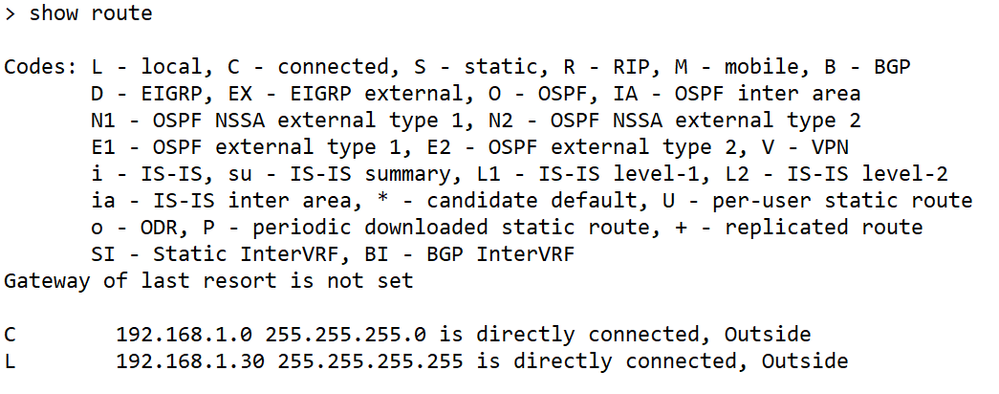

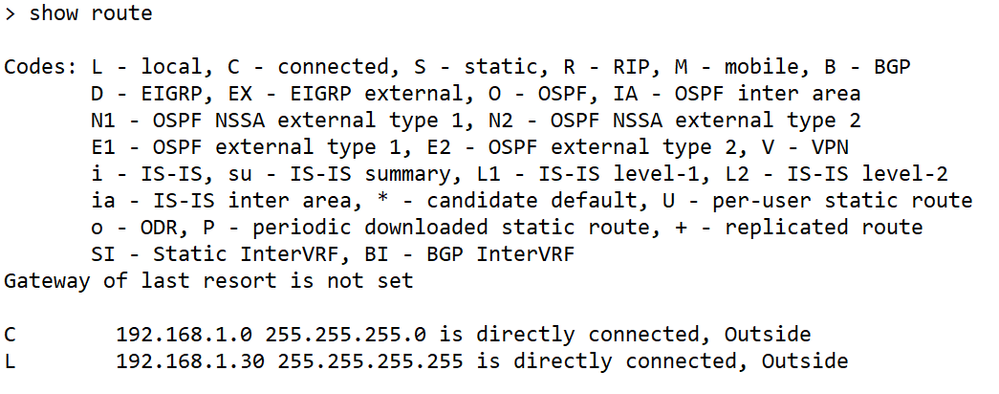

Valideren van route op FTD naar FMC

Controleer bij de bedreigingsverdediging CLI of de standaardroute (S*) is toegevoegd en of er interne NAT-regels bestaan voor de Management-interface (nlp_int_tap).

> route tonen

> NAT tonen

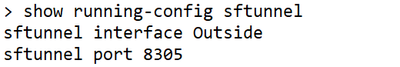

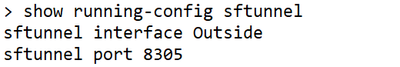

Controleer de verbindingsstatistieken en de subtunnelstatus

> tonen in werking stellen-configuratie sftunnel

Waarschuwing: tijdens het hele proces van wijziging van de toegang tot het FTD-bestand, moet u afzien van het verwijderen van de beheerder ervan of van het uitschrijven/forceren van het FTD uit het FMC.

Gerelateerde informatie

Feedback

Feedback