Inleiding

In dit document wordt de procedure beschreven om Aangepaste lokale snelregels te configureren in Snort3 op Firewall Threat Defence (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Firepower Management Center (FMC)

- Firewall Threat Defence (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Firepower Management Center voor VMware 7.4.1

- Cisco FirePOWER-applicatie 2120 7.4.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Ondersteuning voor Snort 3 in bedreigingsverdediging met management center begint in versie 7.0. Voor nieuwe en opnieuw in beeld gebrachte apparaten van versie 7.0 en hoger, is Snort 3 de standaard inspectie-engine.

Dit document geeft een voorbeeld van hoe u de Snortregels voor Snort 3 kunt aanpassen, evenals een praktisch controlevoorbeeld. Met name wordt u geïntroduceerd hoe u een inbraakbeleid kunt configureren en verifiëren met een aangepaste snortregel om HTTP-pakketten die een bepaalde tekenreeks (gebruikersnaam) bevatten te laten vallen.

Waarschuwing: het maken van aangepaste lokale snelregels en het bieden van ondersteuning daarvoor valt buiten de TAC-ondersteuningsdekking. Daarom kan dit document alleen als referentie worden gebruikt en u vragen deze aangepaste regels naar eigen goeddunken en op eigen verantwoordelijkheid te maken en te beheren.

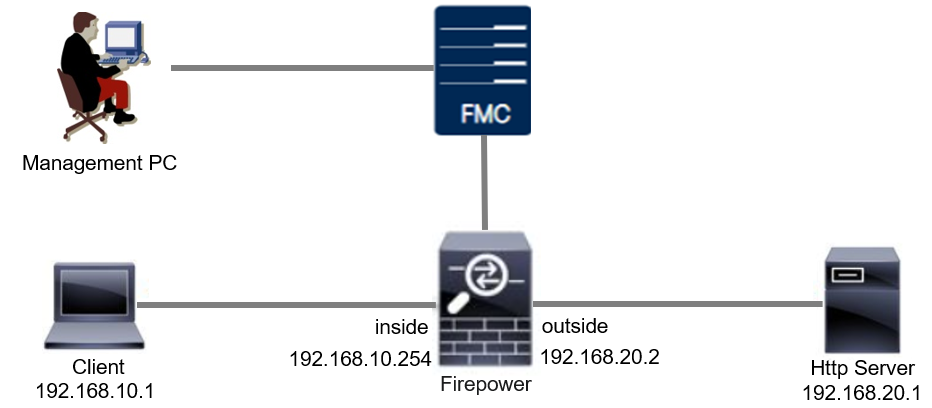

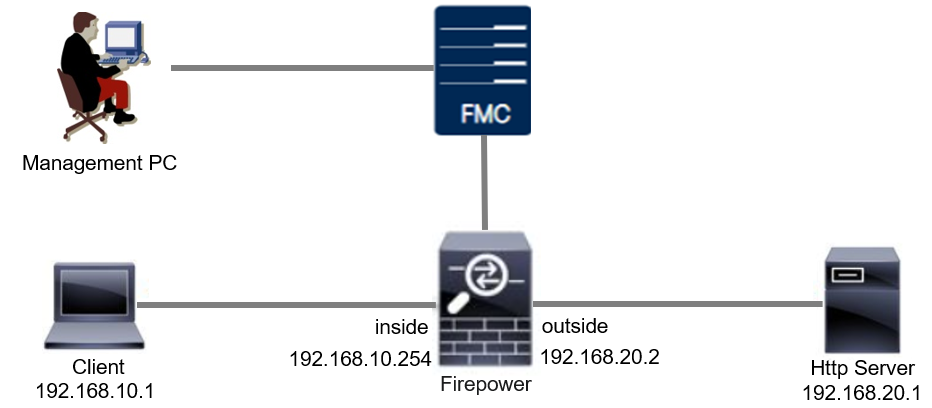

Netwerkdiagram

Dit document introduceert de configuratie en verificatie voor Aangepaste lokale snortregel in Snort3 in dit diagram.

Netwerkdiagram

Netwerkdiagram

Configuratie

Dit is de configuratie van Aangepaste lokale snortregel om HTTP-reactiepakketten met een specifieke string (gebruikersnaam) te detecteren en te laten vallen.

Opmerking: op dit moment is het niet mogelijk om aangepaste lokale snortregels toe te voegen vanaf de pagina Snort 3 All Rules (Alle regels) in de FMC GUI. U moet de methode gebruiken die in dit document is geïntroduceerd.

Methode 1. Importeren van snort 2 naar snort 3

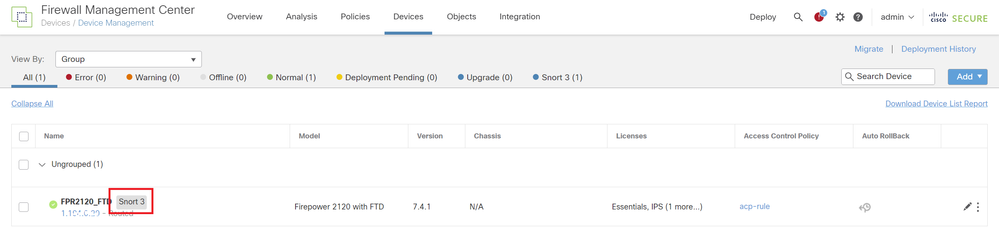

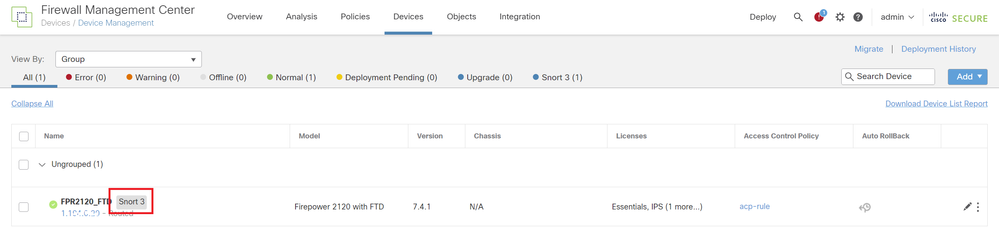

Stap 1. Bevestig de snelversie

Navigeer naar Apparaten>Apparaatbeheer op FMC en klik op Devicetab. Bevestig dat de snortversie Snort3 is.

Snelversie

Snelversie

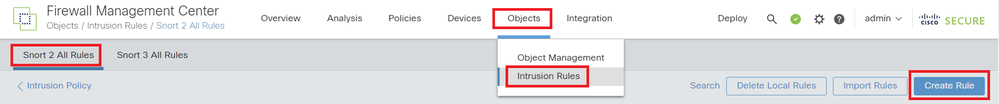

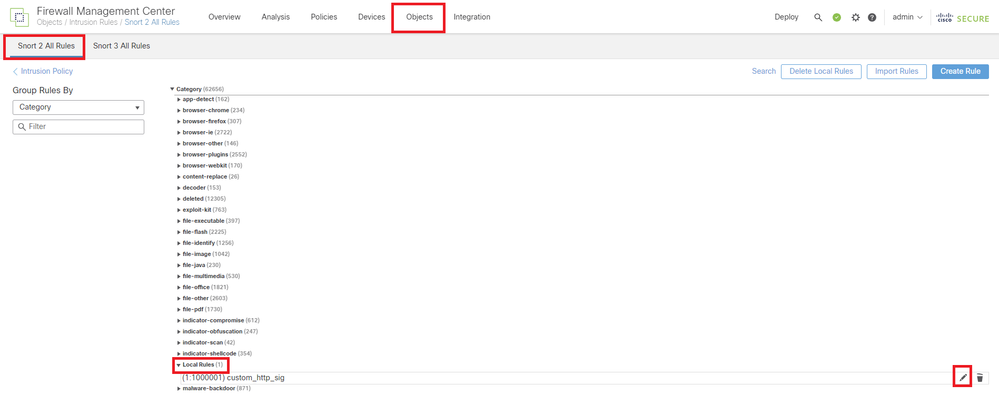

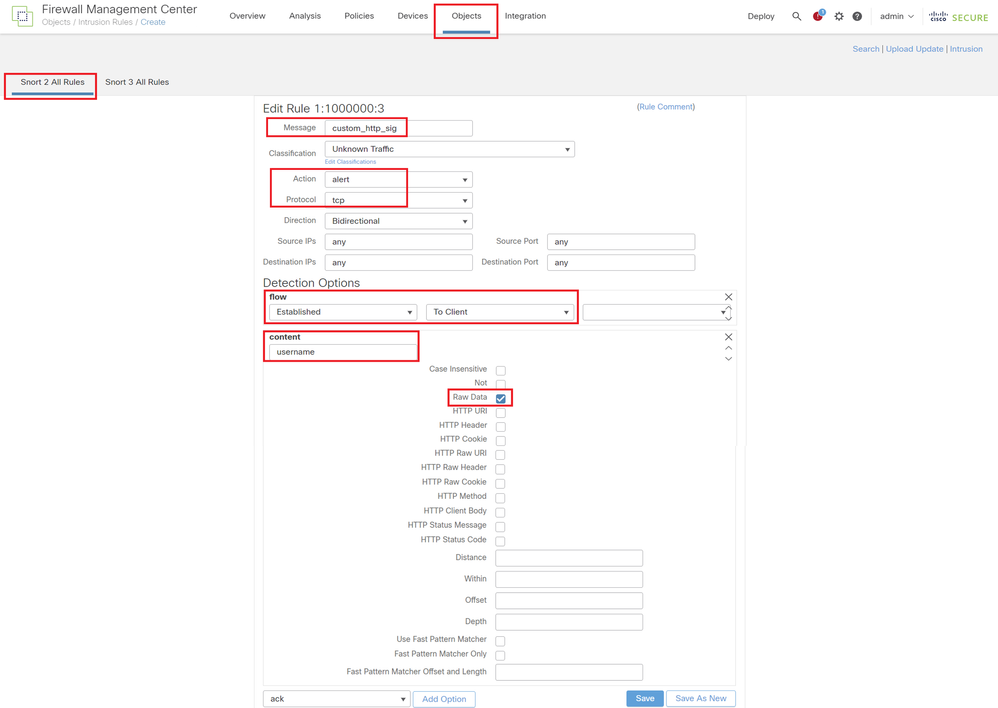

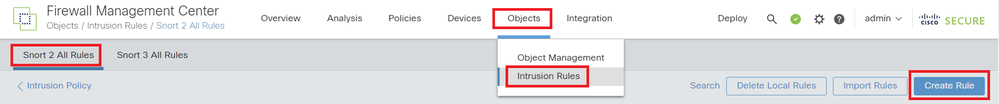

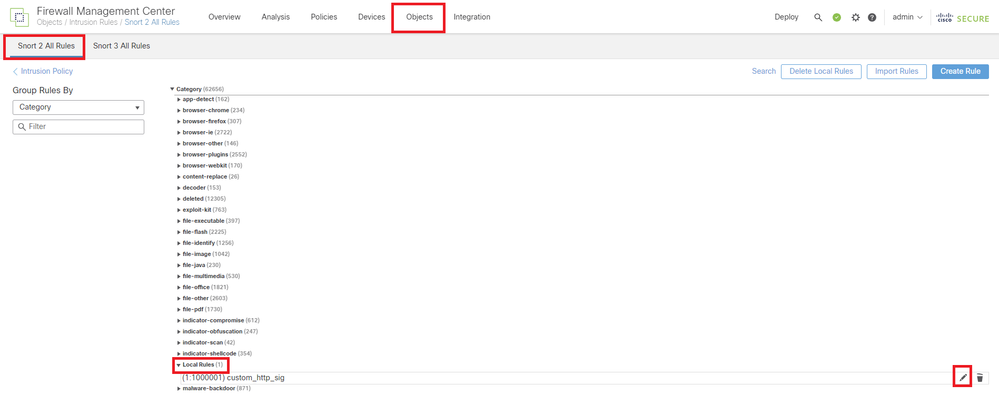

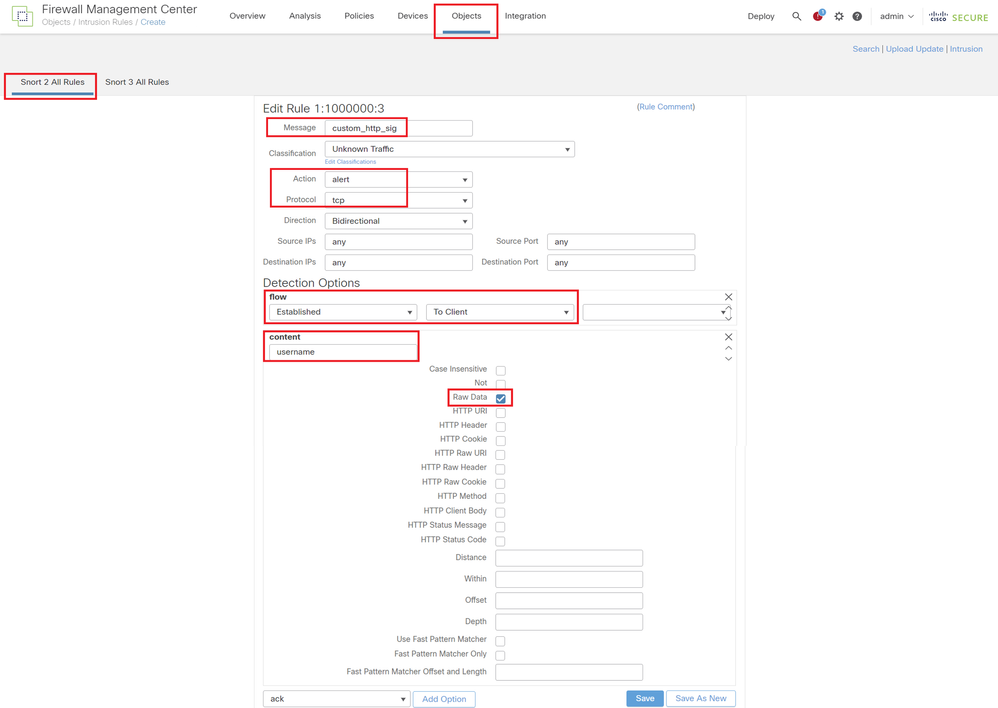

Stap 2. Een aangepaste lokale snurkregel in kleur 2 maken of bewerken

Ga naar Objecten > Inbraakregels > Sneltoets 2 Alle regels op FMC. Klik op Regelknop maken om een aangepaste lokale snortregel toe te voegen of navigeer naar objecten > Inbraakregels > Sneltoets 2 Alle regels > Lokale regels op FMC, klik op knop Bewerken om een bestaande aangepaste lokale snortregel te bewerken.

Voor instructies hoe u Aangepaste lokale snurtregels kunt maken in Snort 2, raadpleegt u Aangepaste lokale snurtregels configureren in Snort2 op FTD.

Voeg een nieuwe Aangepaste lokale Snurregel toe zoals in de afbeelding wordt weergegeven.

Een nieuwe aangepaste regel toevoegen

Een nieuwe aangepaste regel toevoegen

Bewerk een bestaande Aangepaste lokale Snelregel zoals in de afbeelding. In dit voorbeeld wordt een bestaande douaneregel bewerkt.

Een bestaande aangepaste regel bewerken

Een bestaande aangepaste regel bewerken

Voer de handtekeninginformatie in om HTTP-pakketten te detecteren die een specifieke string bevatten (gebruikersnaam).

- Bericht: custom_http_sig

- Actie : waarschuwing

- Protocol: TCP

- stroom : vastgesteld, naar de klant

- inhoud: gebruikersnaam (ruwe gegevens)

Voer de benodigde informatie voor deze regel in

Voer de benodigde informatie voor deze regel in

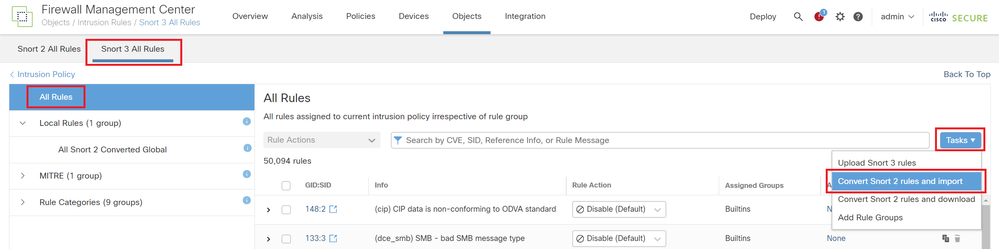

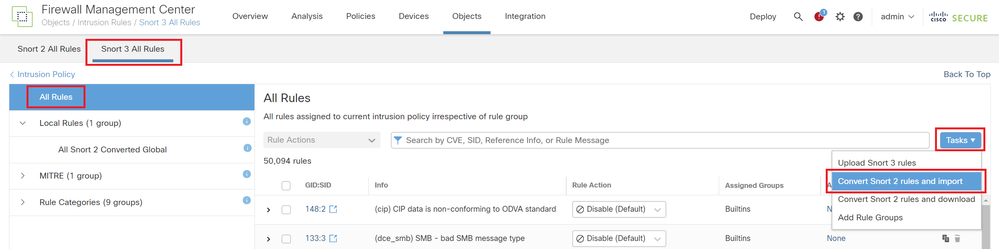

Stap 3. Aangepaste lokale snortregels importeren van snort 2 naar snort 3

Navigeer naar Objecten > Inbraakregels > Sneltoets 3 Alle regels > Alle regels op FMC, klik op Sneltoets 2 converteren en voer uit Tasks keuzelijst in.

Aangepaste regel importeren in kleur 3

Aangepaste regel importeren in kleur 3

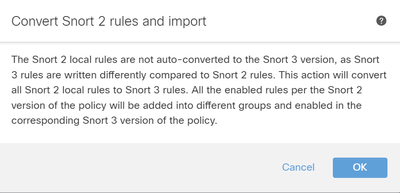

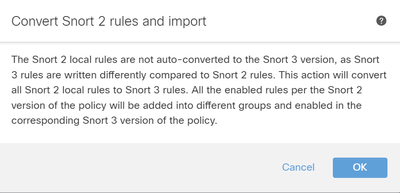

Controleer het waarschuwingsbericht en klik op OK.

Waarschuwingsbericht

Waarschuwingsbericht

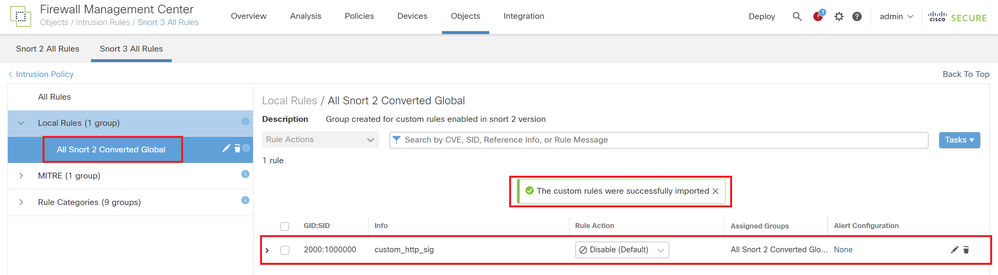

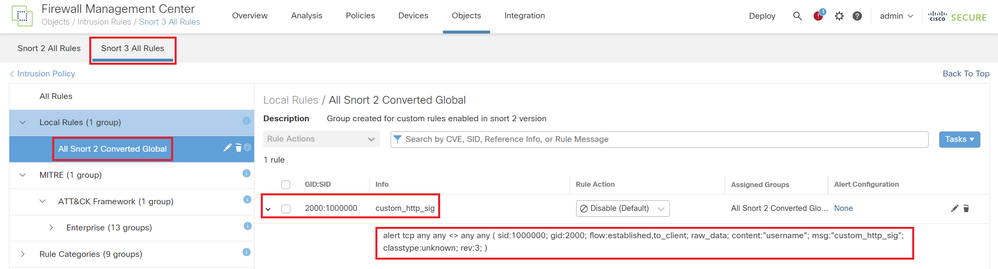

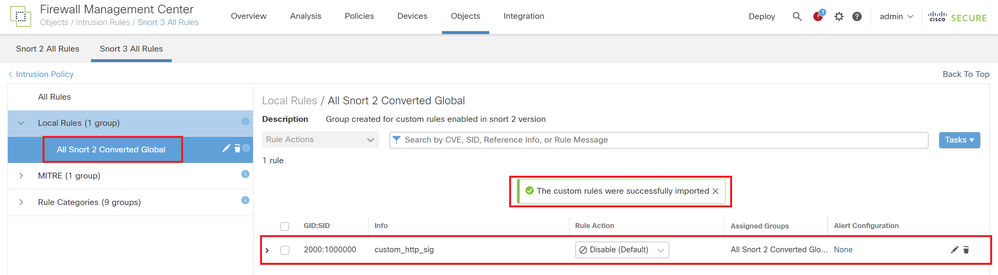

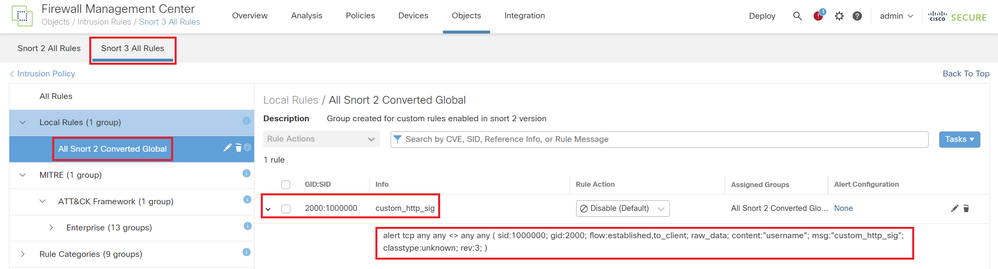

Navigeer naar Objecten > Inbraakregels > Sneltoets 3 Alle regels op FMC en klik op All Snort 2 Converted Global om de geïmporteerde aangepaste lokale snortregel te bevestigen.

Bevestig geïmporteerde aangepaste regel

Bevestig geïmporteerde aangepaste regel

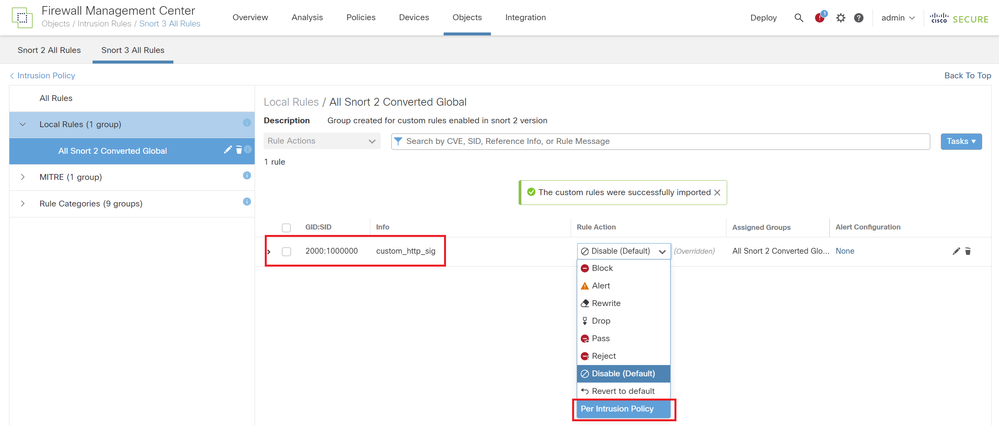

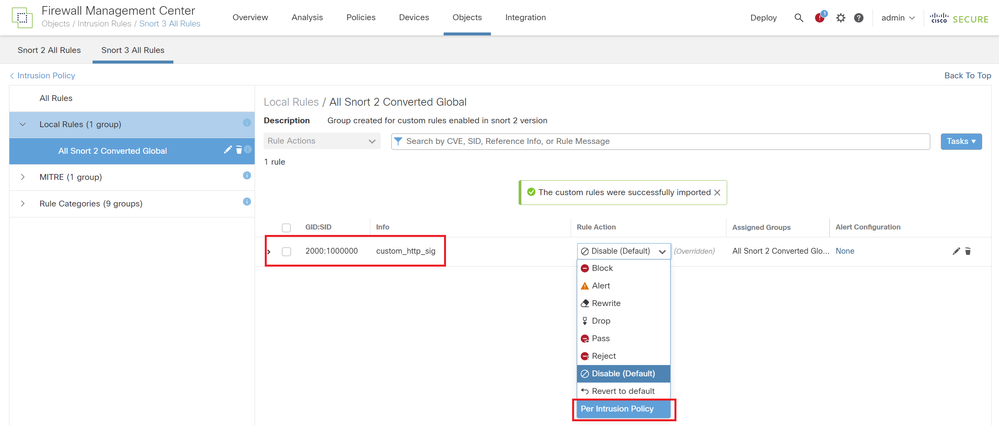

Stap 4. Handeling regels wijzigen

Klik per Inbraakbeleid volgens de Handeling van de Regel van de doeldouaneregel.

Handeling regels wijzigen

Handeling regels wijzigen

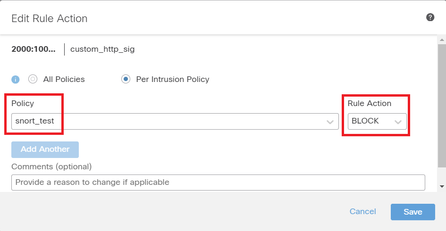

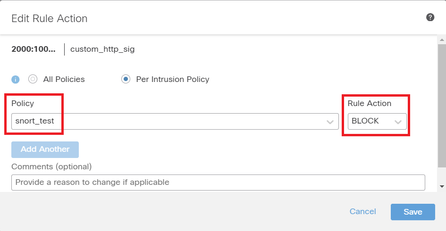

Voer in het scherm Handeling regels bewerken de informatie in voor de Handeling beleid en regels.

- Beleid: snort_test

- Regel Actie: BLOK

Opmerking: Regelhandelingen zijn:

Blok— genereert gebeurtenis, blokkeert het huidige bijpassende pakket en alle daaropvolgende pakketten in deze verbinding.

Waarschuwing: genereert alleen gebeurtenissen voor bijpassend pakket en laat pakket of verbinding niet vallen.

Herschrijven— genereert gebeurtenis en overschrijft pakketinhoud op basis van de optie vervangen in de regel.

Pass— Er worden geen gebeurtenissen gegenereerd, zodat pakketverkeer zonder verdere evaluatie kan worden doorgegeven via alle volgende Snortregels.

Drop— genereert gebeurtenis, laat vallen overeenkomend pakket en blokkeert geen verder verkeer in deze verbinding.

Afwijzen— genereert gebeurtenis, laat vallen overeenkomend pakket, blokkeert verder verkeer in deze verbinding en verstuurt TCP opnieuw instellen als het een TCP-protocol is naar bron- en doelhosts.

Uitschakelen—Dit komt niet overeen met verkeer op basis van deze regel. Er worden geen gebeurtenissen gegenereerd.

Standaard—Hiermee wordt de standaardactie van het systeem hersteld.

Handeling regels bewerken

Handeling regels bewerken

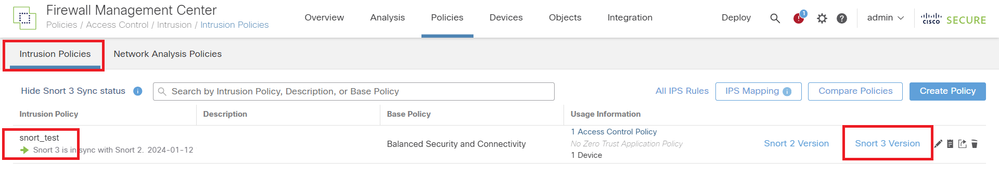

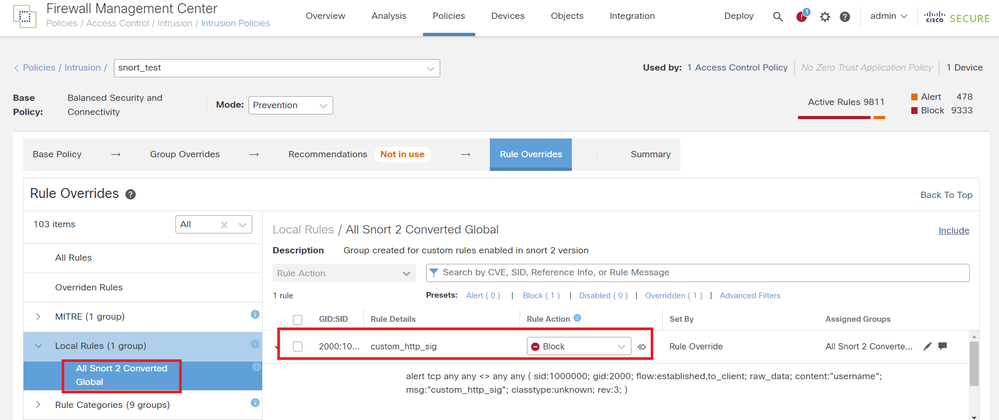

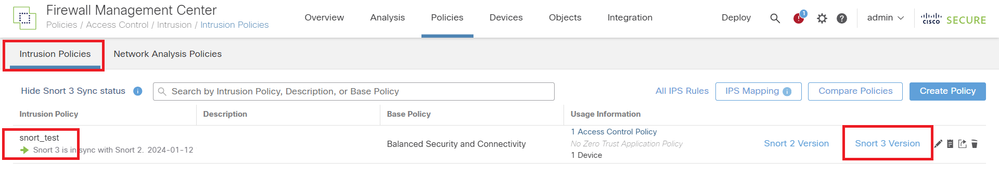

Stap 5. Bevestig geïmporteerde aangepaste lokale snelregel

Blader naar Beleid > Inbraakbeleid op FMC en klik op Snelheid 3 versie die overeenkomt met het inbraakbeleid in de rij.

Bevestig geïmporteerde aangepaste regel

Bevestig geïmporteerde aangepaste regel

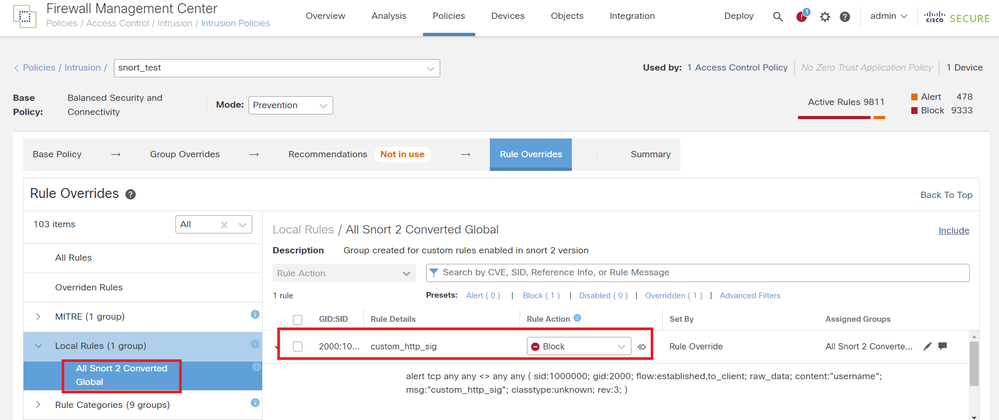

Klik op Local Rules > All Snort 2 Converted Global om de details van de aangepaste lokale snortregel te controleren.

Bevestig geïmporteerde aangepaste regel

Bevestig geïmporteerde aangepaste regel

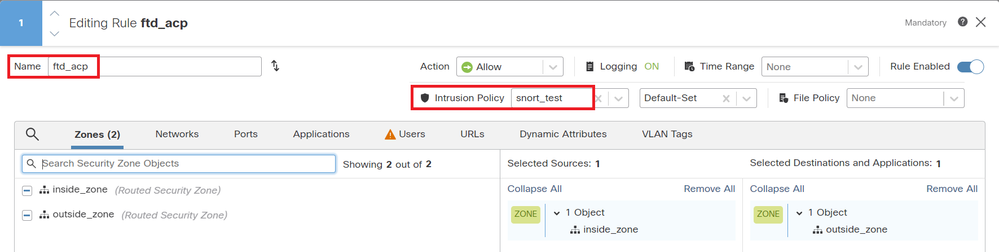

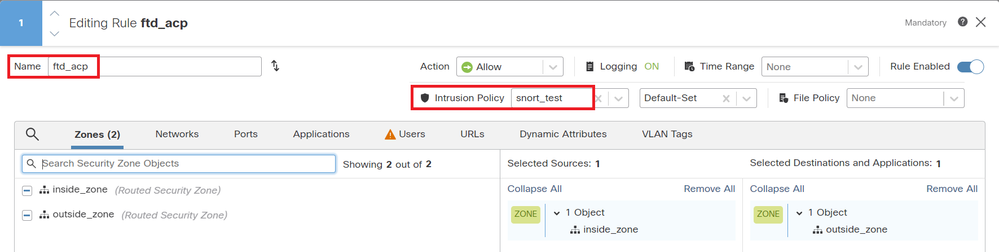

Stap 6. Associate Inbraakbeleid met Access Control Policy (ACS)-regel

Navigeren naar beleid>Access Control FMC, inbraakbeleid koppelen aan ACS.

Associatie met de ACS-regeling

Associatie met de ACS-regeling

Stap 7. Wijzigingen implementeren

Breng de wijzigingen in FTD aan.

Wijzigingen implementeren

Wijzigingen implementeren

Methode 2. Een lokaal bestand uploaden

Stap 1. Snelversie bevestigen

Zie stap 1 van methode 1.

Stap 2. Een aangepaste lokale snelregel maken

Maak handmatig een aangepaste lokale snurkregel en sla deze op in een lokaal bestand met de naam custom-rules.txt.

alert tcp any any <> any any ( sid:1000000; flow:established,to_client; raw_data; content:"username"; msg:"custom_http_sig"; classtype:unknown; rev:3; )

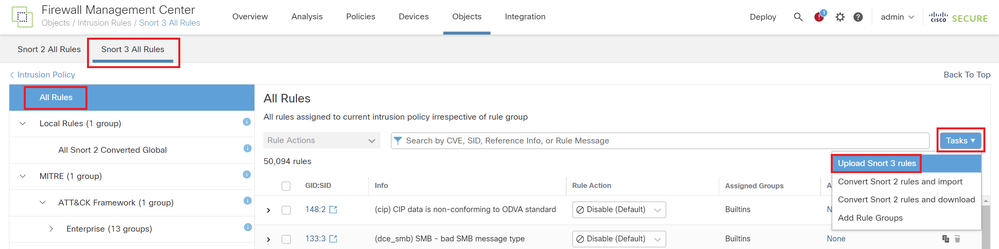

Stap 3. De aangepaste lokale snelregel uploaden

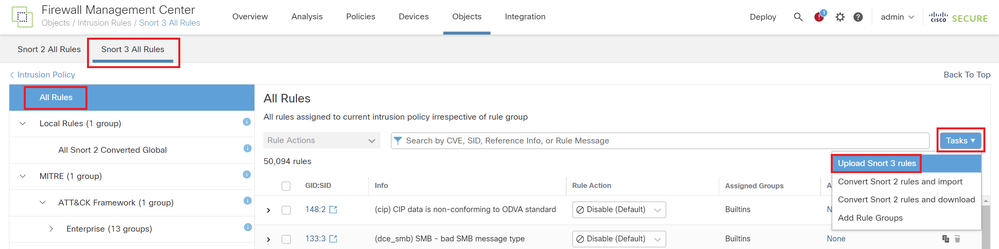

Navigeer naar Objecten > Inbraakregels > Sneltoets 3 Alle regels > Alle regels op FMC, klik op Upload Sneltoets 3 regels uit de vervolgkeuzelijst Tasks.

Aangepaste regel uploaden

Aangepaste regel uploaden

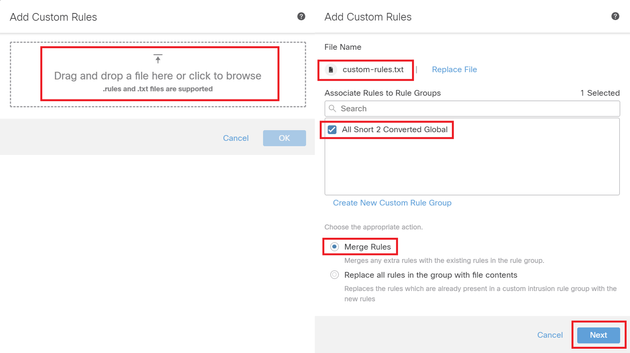

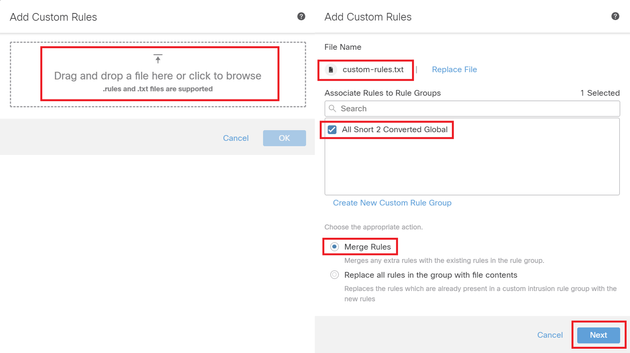

In het scherm Aangepaste regels toevoegen sleept u het lokale bestand custom-rules.txt, selecteert u de Regelgroepen en de juiste actie (regels samenvoegen in dit voorbeeld) en klikt u vervolgens op de knop Volgende.

Aangepaste regel toevoegen

Aangepaste regel toevoegen

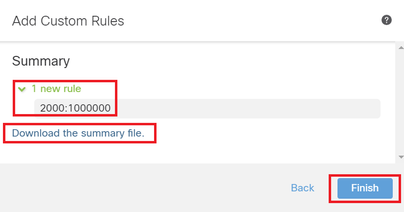

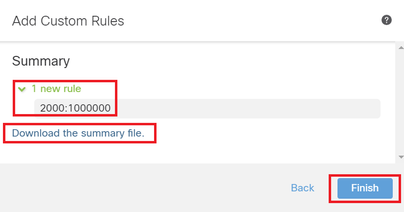

Bevestig dat het lokale regelbestand is geüpload.

Uploadresultaat bevestigen

Uploadresultaat bevestigen

Navigeer naar Objecten > Inbraakregels > Sneltoets 3 Alle regels op FMC en klik op All Snort 2 Converted Global om de geüploade aangepaste lokale snortregel te bevestigen.

Detail van aangepaste regel

Detail van aangepaste regel

Stap 4. Handeling regels wijzigen

Zie stap 4 van methode 1.

Stap 5. Bevestig geüploade aangepaste lokale snelregel

Zie stap 5 van methode 1.

Stap 6. Associate Inbraakbeleid met Access Control Policy (ACS)-regel

Dit is hetzelfde als in stap 6 van methode 1.

Stap 7. Wijzigingen implementeren

Zie stap 7 van methode 1.

Verifiëren

Stap 1. Inhoud van bestand in HTTP-server instellen

Stel de inhoud van het test.txt bestand op HTTP server kant in op gebruikersnaam.

Stap 2. Eerste HTTP-aanvraag

Open de HTTP Server (192.168.20.1/test.txt) vanuit de browser van de client (192.168.10.1) en bevestig dat de HTTP-communicatie is geblokkeerd.

Eerste HTTP-aanvraag

Eerste HTTP-aanvraag

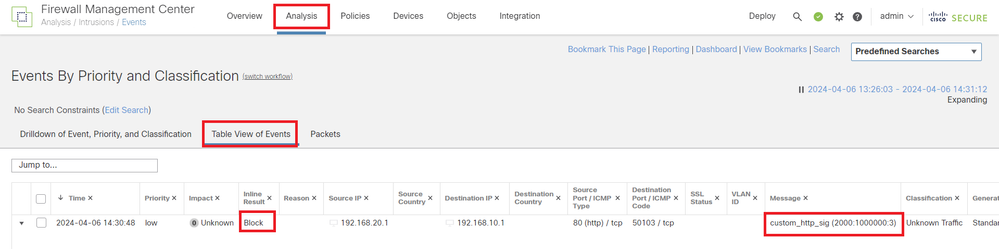

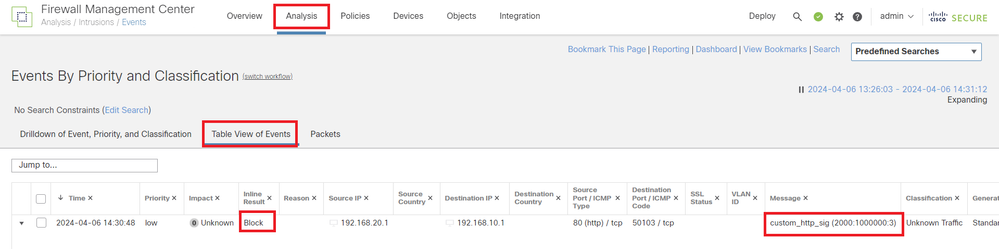

Stap 3. Inbraakgebeurtenis bevestigen

Navigeer naarAnalysis>Intrusies>EventSons FMC, bevestig dat de Inbraakgebeurtenis wordt gegenereerd door de Aangepaste Lokale Snelregel.

Inbraakgebeurtenis

Inbraakgebeurtenis

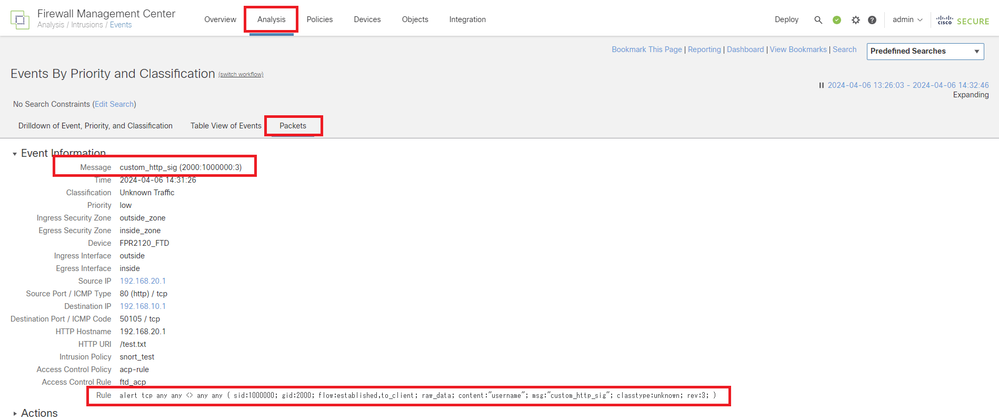

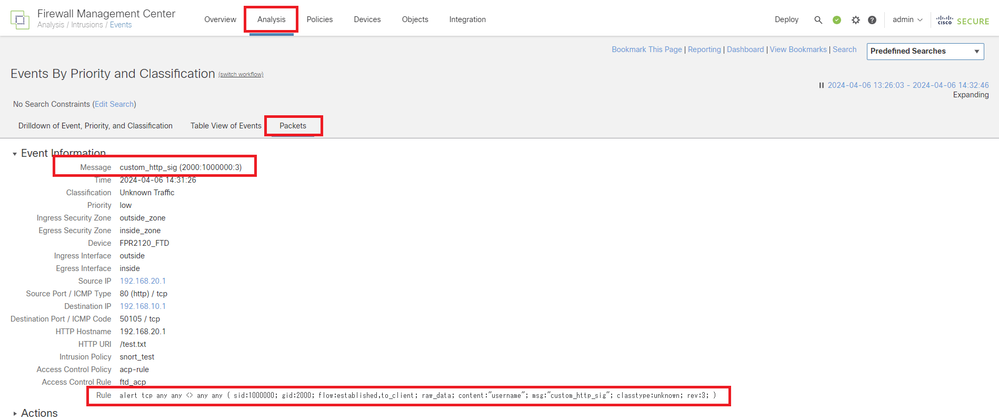

Klik op PacketStab, bevestig de details van Inbraakgebeurtenis.

Detail van inbraakgebeurtenis

Detail van inbraakgebeurtenis

Veelgestelde vragen (FAQ)

Q: Wat wordt aanbevolen, Snort 2 of Snort 3?

A: Vergeleken met Snort 2, biedt Snort 3 verbeterde verwerkingssnelheden en nieuwe functies, waardoor het de meer aanbevolen optie.

Q: Na het upgraden van een versie van FTD voorafgaand aan 7.0 naar een versie 7.0 of later, wordt de kortere versie automatisch bijgewerkt aan Snort 3?

A : Nee, de inspectiemotor blijft op Snort 2. Als u Snort 3 na de upgrade wilt gebruiken, moet u deze expliciet inschakelen. Merk op dat Snort 2 is gepland om te worden afgekeurd in een toekomstige release en u wordt sterk aanbevolen om te stoppen met het nu gebruiken.

Q: In Snort 3, is het mogelijk om een bestaande douaneregel uit te geven?

A: Nee, je kunt het niet bewerken. Om een specifieke douaneregel uit te geven, moet u de relevante regel verwijderen en deze opnieuw genereren.

Problemen oplossen

Start de opdrachtsystem support trace om het gedrag op FTD te bevestigen. In dit voorbeeld wordt het HTTP-verkeer geblokkeerd door de IPS-regel (2000:1000000:3).

> system support trace

Enable firewall-engine-debug too? [n]: y

Please specify an IP protocol: tcp

Please specify a client IP address: 192.168.10.1

Please specify a client port:

Please specify a server IP address: 192.168.20.1

Please specify a server port:

192.168.10.1 50104 -> 192.168.20.1 80 6 AS=0 ID=4 GR=1-1 Firewall: allow rule, 'ftd_acp', allow

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Event: 2000:1000000:3, Action block

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Verdict: blacklist

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Verdict Reason: ips, block

Referentie

Configuratiehandleiding voor Cisco Secure Firewall Management Center Snort 3

Een nieuwe aangepaste regel toevoegen

Een nieuwe aangepaste regel toevoegen

Voer de benodigde informatie voor deze regel in

Voer de benodigde informatie voor deze regel in

Waarschuwingsbericht

Waarschuwingsbericht

Handeling regels wijzigen

Handeling regels wijzigen Handeling regels bewerken

Handeling regels bewerken

Bevestig geïmporteerde aangepaste regel

Bevestig geïmporteerde aangepaste regel

Aangepaste regel toevoegen

Aangepaste regel toevoegen Uploadresultaat bevestigen

Uploadresultaat bevestigen

Feedback

Feedback