Configureer de implementatie van Zero Trust Remote Access op beveiligde firewall

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft het proces van het configureren van de implementatie van Clientless Zero Trust Access Remote Access op een beveiligde firewall.

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben:

- Secure Firewall Management Center (FMC)

- Basiskennis van ZTNA

- Basiskennis van Security Assertion Markup Language (SAML)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Secure Firewall versie 7.4.1

- Firepower Management Center (FMC) versie 7.4.1

- Duo als Identity Provider (IDP)

- Microsoft Entra ID (voorheen Azure AD) als IDP

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Nul Trust Access-functie is gebaseerd op Zero Trust Network Access (ZTNA)-principes. ZTNA is een zero trust security model dat impliciet vertrouwen elimineert. Het model verleent de minst bevoorrechte toegang na het verifiëren van de gebruiker, de context van het verzoek, en na het analyseren van het risico indien toegang wordt verleend.

De huidige eisen en beperkingen voor ZTNA zijn:

- Ondersteund op Secure Firewall versie 7.4.0+ beheerd door FMC versie 7.4.0+ (Firepower 4200 Series)

- Ondersteund op Secure Firewall versie 7.4.1+ beheerd door FMC versie 7.4.1+ (Alle andere platforms)

-

Alleen webtoepassingen (HTTPS) worden ondersteund. Scenario's waarvoor decryptie-vrijstelling nodig is, worden niet ondersteund

-

Ondersteunt alleen SAML IDps

-

Voor externe toegang zijn openbare DNS-updates vereist

-

IPv6 wordt niet ondersteund. NAT66, NAT64 en NAT46-scenario's worden niet ondersteund

-

Deze optie is alleen beschikbaar bij bescherming tegen bedreigingen als Snort 3 is ingeschakeld

-

Alle hyperlinks in beveiligde webtoepassingen moeten een relatief pad hebben

-

Beschermde webtoepassingen die op een virtuele host of achter interne taakverdelers worden uitgevoerd, moeten dezelfde externe en interne URL gebruiken

-

Niet ondersteund op clusters met afzonderlijke modus

-

Niet ondersteund op toepassingen waarvoor strikte HTTP-hostheadervalidatie is ingeschakeld

-

Als de applicatieserver meerdere toepassingen host en inhoud serveert op basis van de Server Name Indication (SNI) header in de TLS client Hello, moet de externe URL van de zero trust applicatie configuratie overeenkomen met de SNI van die specifieke toepassing

- Alleen ondersteund in Routed Mode

- Smart License vereist (werkt niet in evaluatiemodus)

Raadpleeg voor meer informatie en informatie over Zero Trust Access in Secure Firewall de Cisco Secure Firewall Management Center-configuratiehandleiding voor apparaten, 7.4.

Configureren

Dit document concentreert zich op een implementatie van ZTNA voor externe toegang.

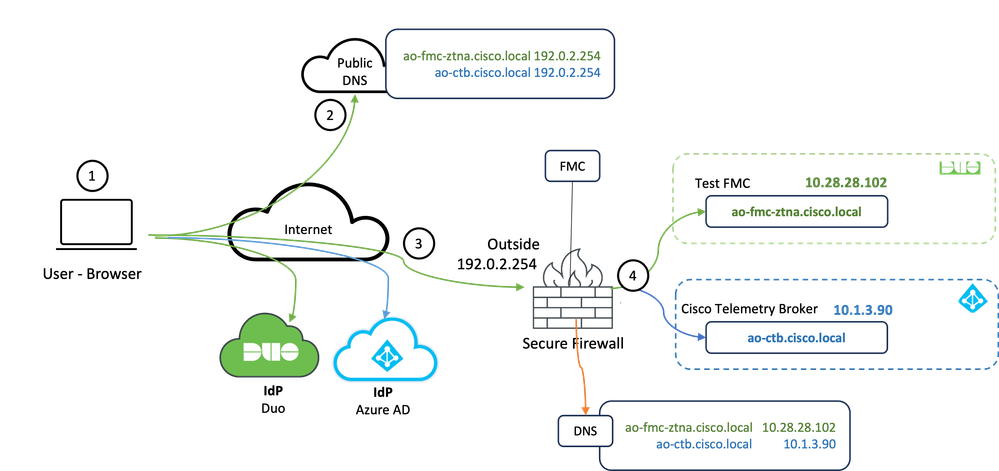

In dit voorbeeldscenario vereisen externe gebruikers toegang tot de Web User Interfaces (UI) van een test-VCC en een Cisco Telemetry Broker (CTB) die worden gehost achter een beveiligde firewall. Toegang tot deze applicaties wordt verleend door twee verschillende IDps: Duo & Microsoft Entra ID, zoals in het volgende diagram wordt getoond.

Netwerkdiagram

Topologiediagram

Topologiediagram

- De externe gebruikers moeten toegang hebben tot toepassingen die worden gehost achter de Secure Firewall.

- Elke toepassing moet een DNS-ingang in de openbare DNS-servers hebben.

- Deze applicatienamen moeten worden opgelost op het IP-adres van de Secure Firewall Outside interface.

- De Secure Firewall lost op naar de echte IP-adressen van de toepassingen en verifieert elke gebruiker naar elke toepassing met behulp van SAML-verificatie.

Configuratie voorwaarde

Identity Provider (IDP) en Domain Name Server (DNS)

- De toepassingen of toepassingsgroepen moeten worden geconfigureerd in een SAML Identity Provider (IDP) zoals Duo, Okta of Azure AD. In dit voorbeeld worden Duo en Microsoft Entra ID gebruikt als IDps.

- Het certificaat en de metagegevens die door de ID’s worden gegenereerd, worden gebruikt bij het configureren van de toepassing op de beveiligde firewall

Interne en externe DNS-servers

- Externe DNS-servers (gebruikt door externe gebruikers) moeten beschikken over de FQDN-ingang van de toepassingen en worden opgelost in de Secure Firewall buiten het IP-adres van de interface

- Interne DNS-servers (gebruikt door Secure Firewall) moeten beschikken over de FQDN-ingang van de toepassingen en deze oplossen naar het echte IP-adres van de toepassing

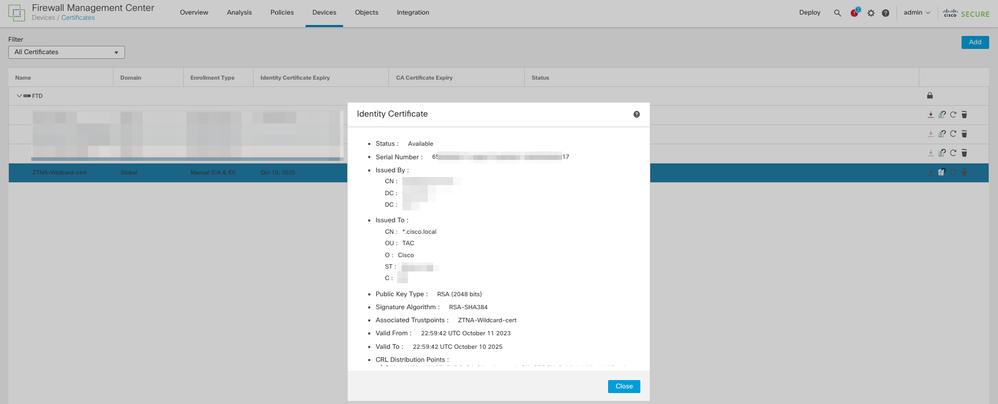

Certificaten

De volgende certificaten zijn vereist voor de ZTNA Policy-configuratie:

- Identity/Proxy-certificaat: gebruikt door de beveiligde firewall om de toepassingen te maskeren. De Secure Firewall fungeert hier als een SAML Service Provider (SP). Dit certificaat moet een jokerteken of een certificaat van de Alternatieve Naam van het Onderwerp (SAN) zijn dat met FQDN van de privé toepassingen (een gemeenschappelijk certificaat dat alle privé toepassingen in de pre-authentificatiestadium vertegenwoordigt) aanpast

- IDp-certificaat: De IDp die gebruikt wordt voor authenticatie biedt een certificaat voor elke toepassing of toepassingsgroep die gedefinieerd is. Dit certificaat moet zo worden geconfigureerd dat de Secure Firewall

Kan de handtekening van IdP op inkomende SAML-beweringen verifiëren (als dit is gedefinieerd voor een toepassingsgroep, wordt hetzelfde certificaat gebruikt voor de gehele groep toepassingen) - Toepassingscertificaat: het versleutelde verkeer van de externe gebruiker naar de applicatie moet worden gedecodeerd door de Secure Firewall. Daarom moeten de certificaatketen en de privésleutel van elke toepassing worden toegevoegd aan de Secure Firewall.

Algemene configuraties

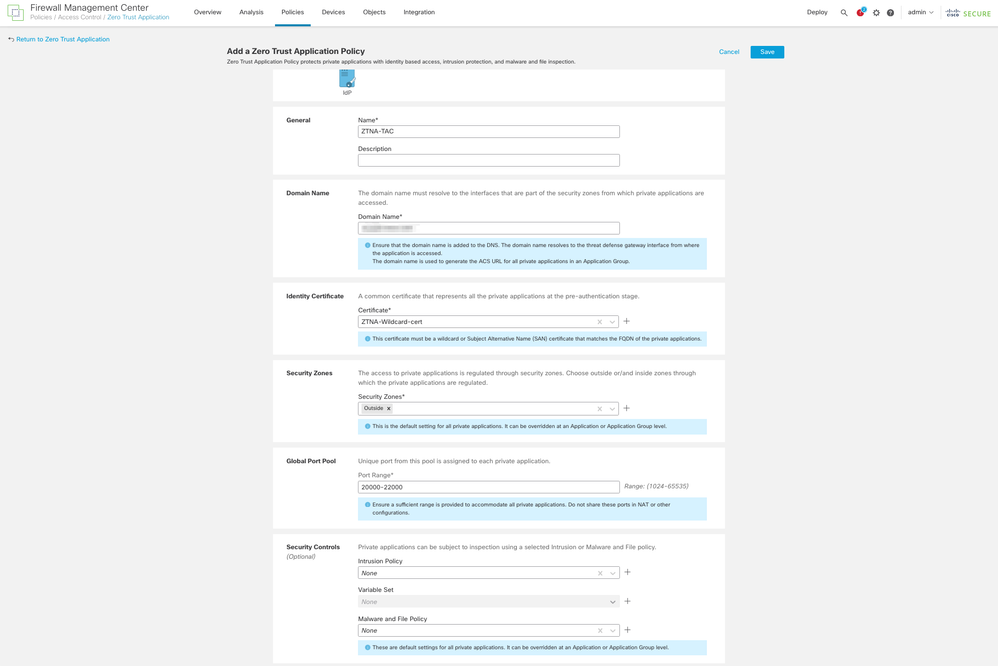

Voer de volgende stappen uit om een nieuwe Zero Trust-toepassing te configureren:

- Navigeer naar Beleid > Toegangsbeheer > Nulvertrouwen Toepassing en klik op Beleid toevoegen.

- Vul de vereiste velden in:

a) Algemeen: naam en beschrijving van het contract.

b) Domeinnaam: Dit is de naam die wordt toegevoegd aan de DNS en moet oplossen aan de interface van de bedreigingsdefensie gateway waar de toepassingen worden betreden.

Opmerking: De domeinnaam wordt gebruikt om de ACS-URL te genereren voor alle privé-toepassingen in een Toepassingsgroep.

c) Identificatiecertificaat: dit is een gemeenschappelijk certificaat dat alle particuliere toepassingen vertegenwoordigt in de fase voorafgaand aan de authenticatie.

Opmerking: dit certificaat moet een jokerteken of een certificaat van de alternatieve naam van het onderwerp (SAN) zijn dat overeenkomt met de FQDN van de particuliere toepassingen.

d) Security Zones: Selecteer buiten of/en binnen zones waar de private applicaties worden gereguleerd.

e) Wereldwijde poortpool: unieke poort uit deze pool wordt toegewezen aan elke private toepassing.

f) Beveiligingscontroles (facultatief): Selecteer deze als de particuliere toepassingen worden geïnspecteerd.

In deze voorbeeldconfiguratie is de volgende informatie ingevoerd:

Het identiteit/proxy-certificaat dat in dit geval wordt gebruikt, is een wildcard-certificaat dat overeenkomt met de FQDN van de particuliere toepassingen:

3. Sla het beleid op.

4. De nieuwe toepassingsgroepen en/of nieuwe toepassingen maken:

- Een Applicatie definieert een private webapplicatie met SAML-verificatie, interfacetoegang, inbraakbeveiliging, malware- en bestandsbeleid.

- Een Toepassingsgroep stelt u in staat meerdere Toepassingen te groeperen en gemeenschappelijke instellingen te delen, zoals SAML-verificatie, interfacetoegang en instellingen voor beveiligingscontrole.

In dit voorbeeld worden twee verschillende toepassingsgroepen en twee verschillende toepassingen geconfigureerd: één voor de toepassing die moet worden geverifieerd door Duo (test FMC Web UI) en één voor de toepassing die moet worden geverifieerd door Microsoft Entra ID (CTB Web UI).

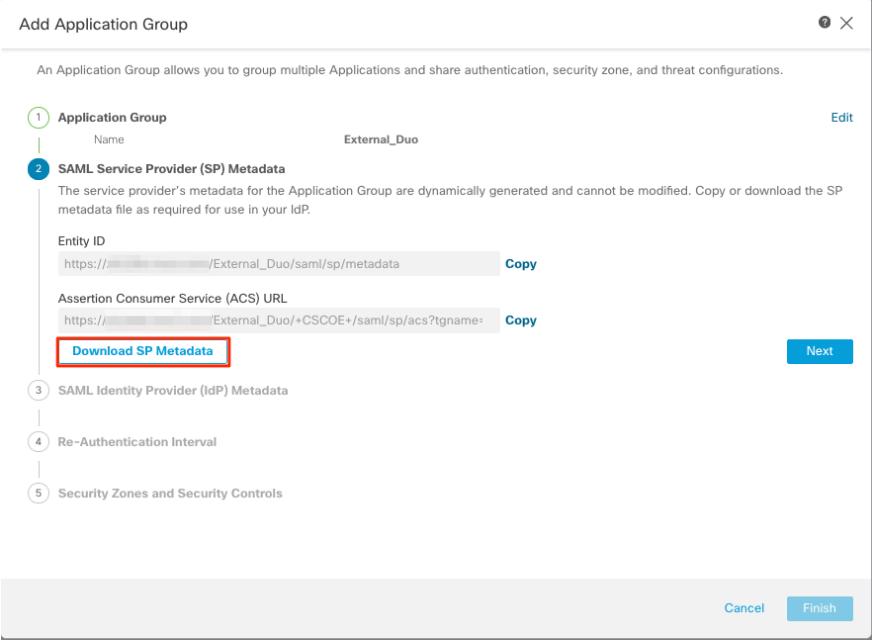

Toepassingsgroep configureren

Toepassingsgroep 1: Duo gebruiken als IDp

a. Voer de naam van de toepassingsgroep in en klik op Volgende voor de weer te geven metagegevens van de SAML Service Provider (SP).

b. Zodra de metagegevens van SAML SP worden getoond, ga naar de IDp en vorm een nieuwe toepassing van SAML SSO.

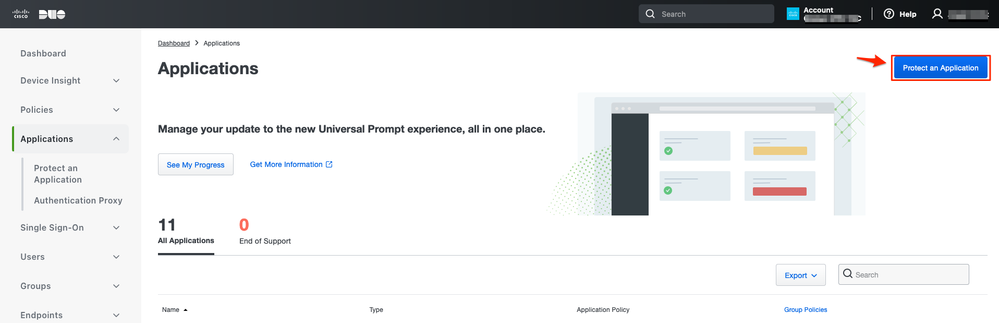

c. Log in op Duo en navigeer naar Toepassingen > Bescherm een Toepassing.

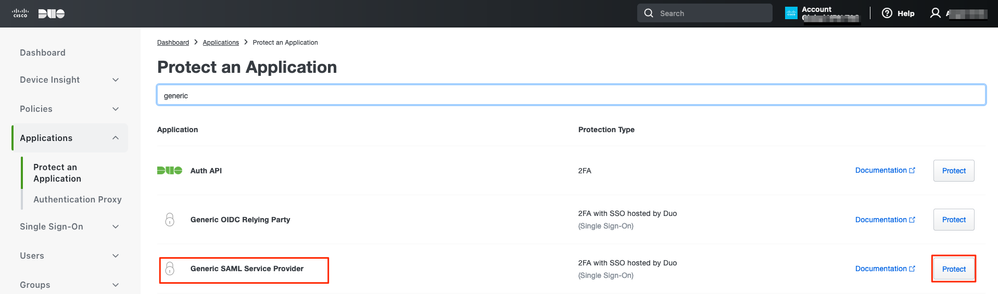

d. Zoek naar Generic SAML Service Provider en klik op Protect.

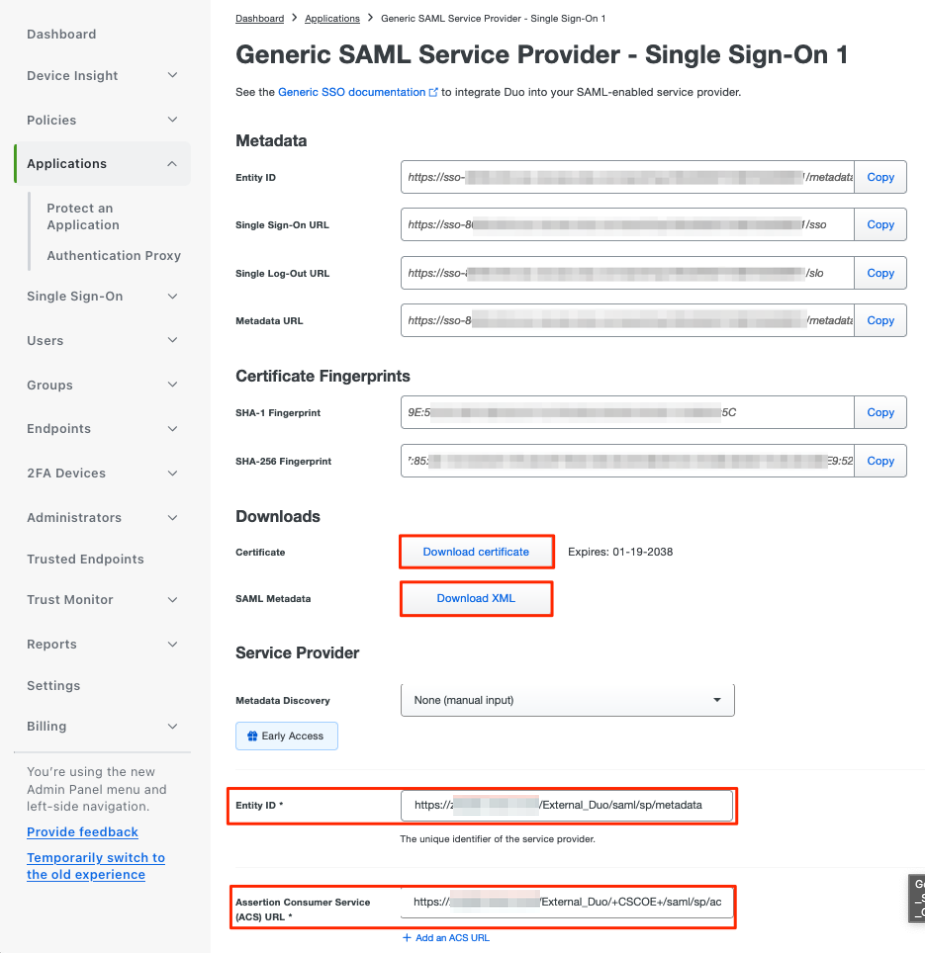

e. Download het certificaat en de metagegevens van SAML van IDp aangezien het wordt vereist om de configuratie op Veilige Firewall voort te zetten.

f. Voer de URL van de entiteit-id en de ACS-URL (Assertion Consumer Service) in uit de ZTNA-toepassingsgroep (gegenereerd in stap a).

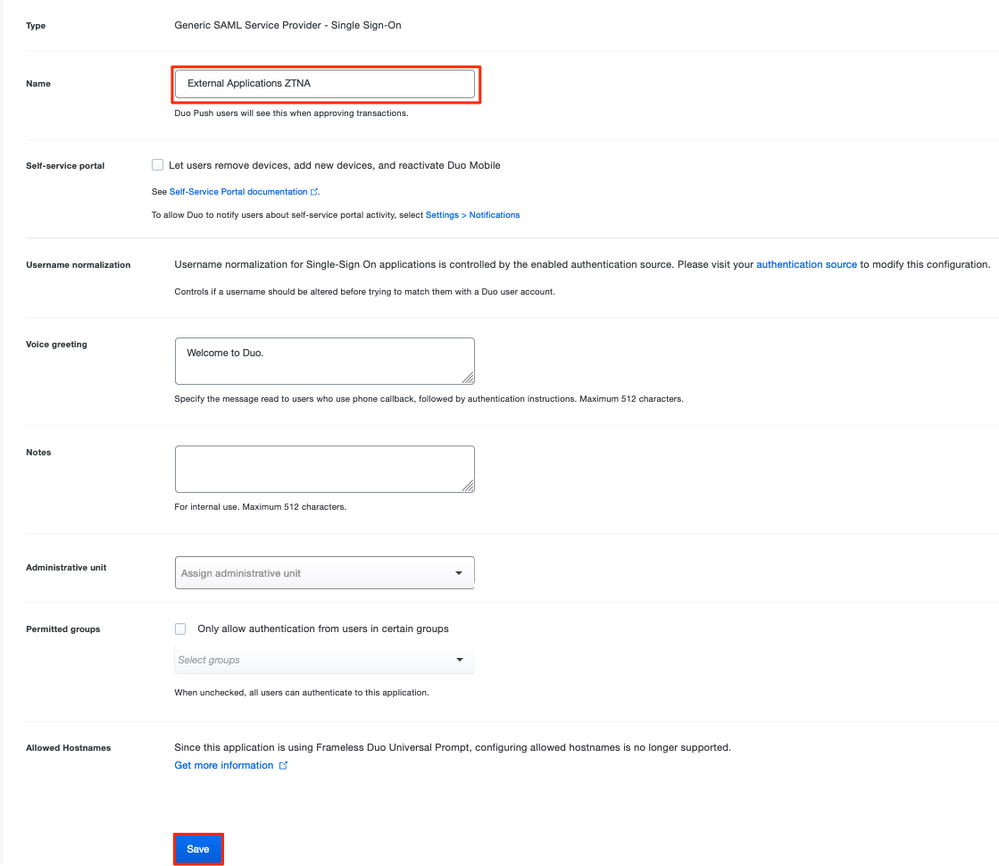

g. Bewerk de toepassing in overeenstemming met uw specifieke vereisten en geef alleen toegang tot de toepassing aan de beoogde gebruikers en klik op Opslaan.

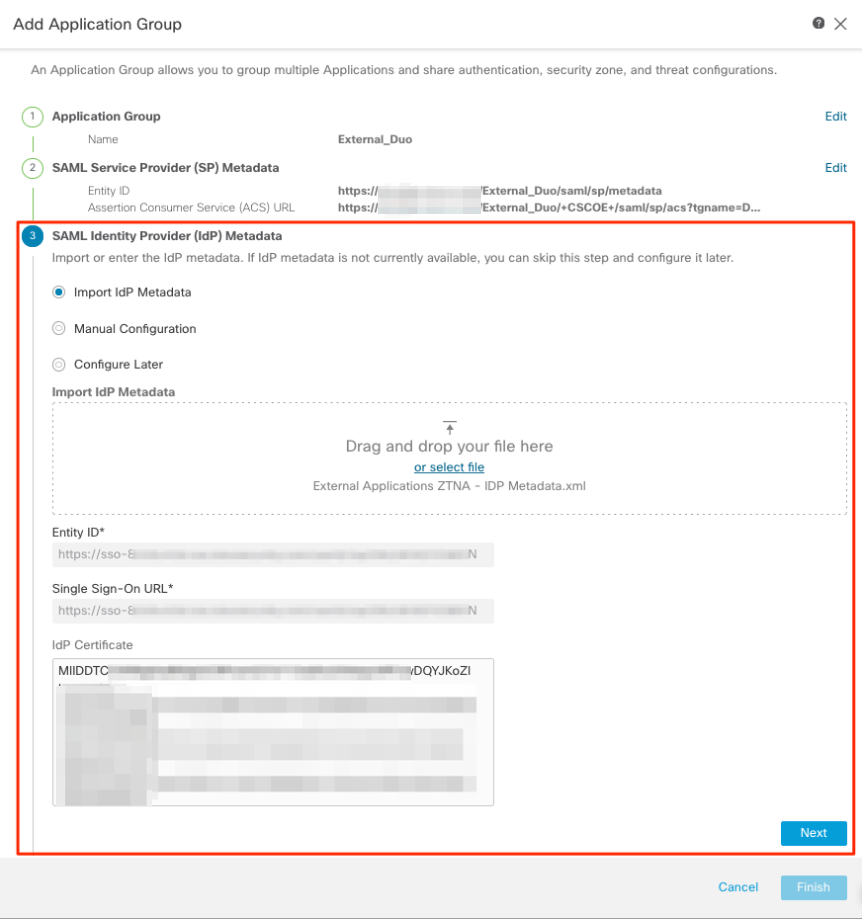

h. Navigeer terug naar het VCC en voeg de metagegevens van SAML IDP toe aan de Toepassingsgroep met behulp van de bestanden die van de IDp zijn gedownload.

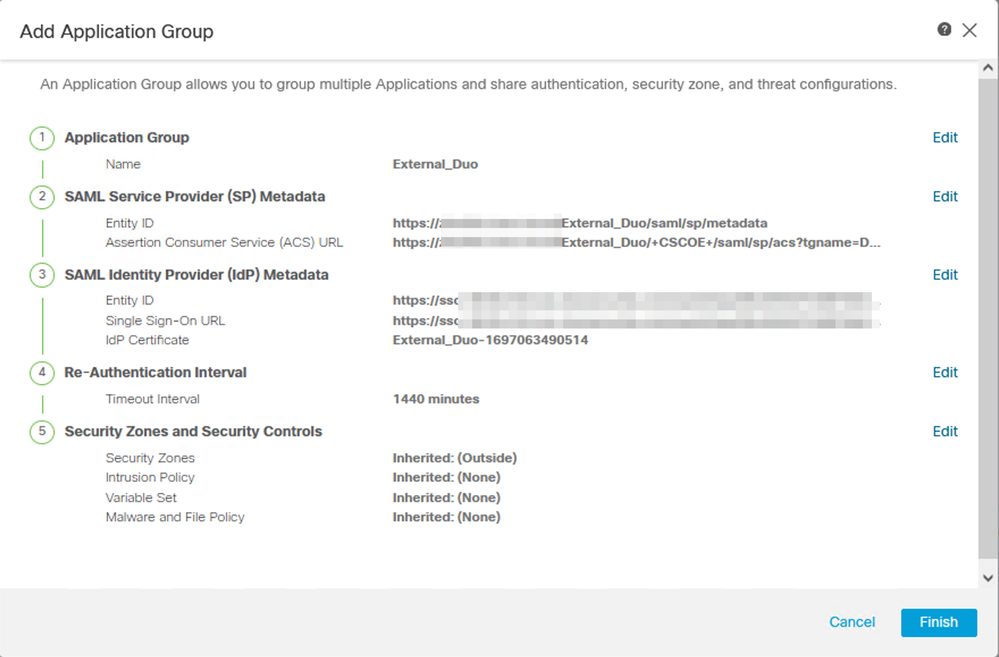

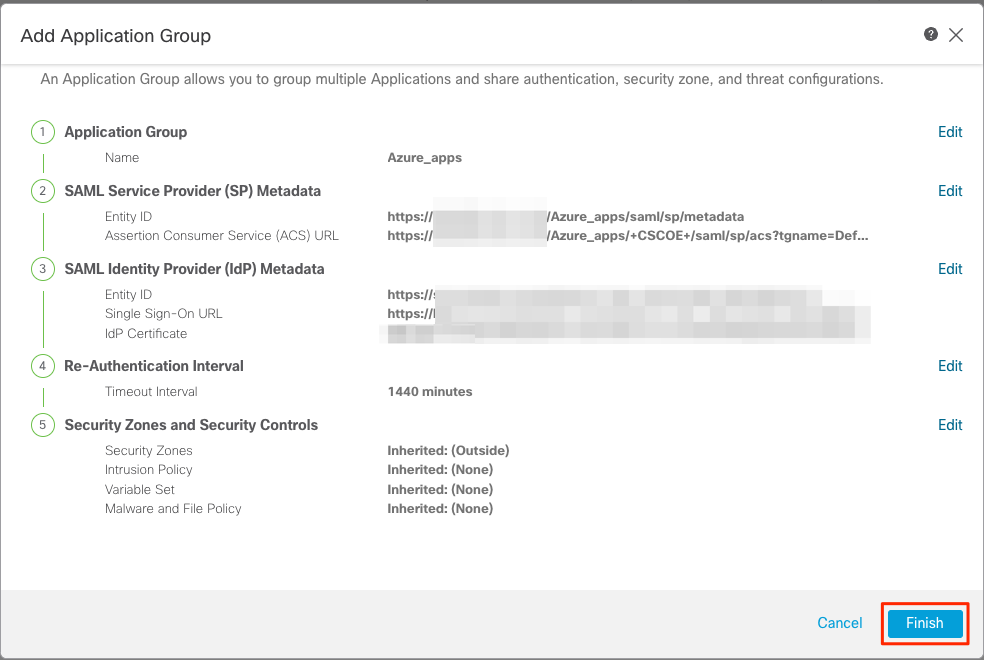

i. Klik op Volgende en configureer de herverificatie-interval en beveiligingscontroles volgens uw vereisten. Controleer de summiere configuratie en klik op Voltooien.

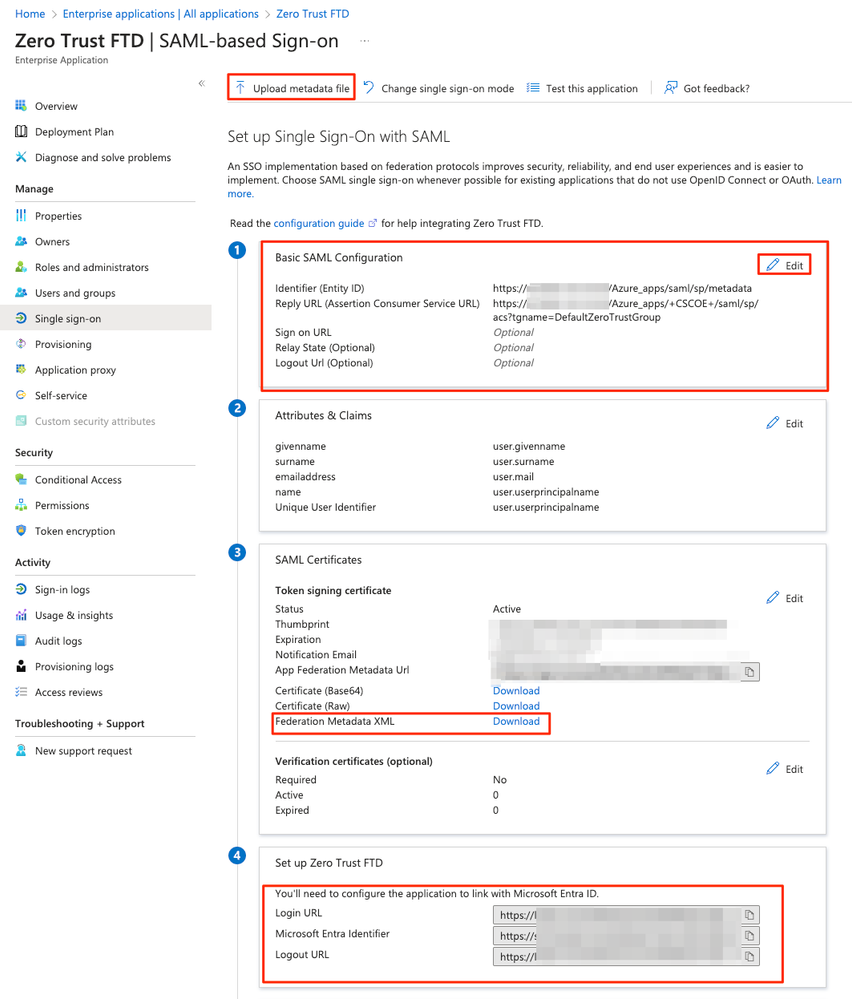

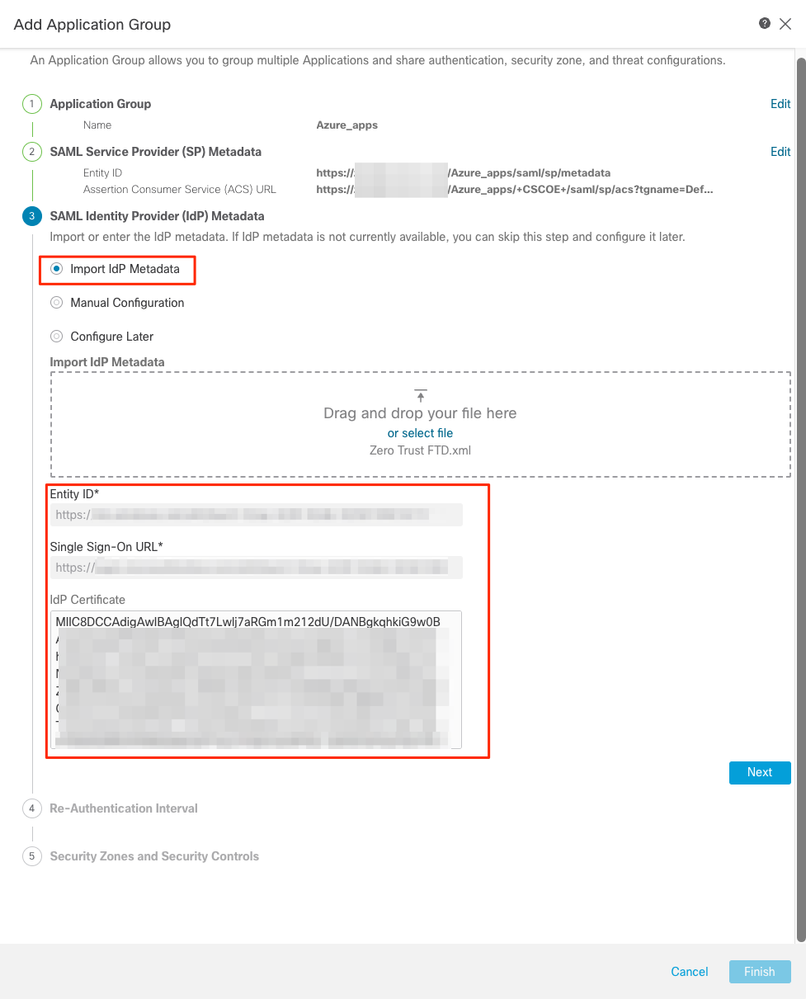

Toepassingsgroep 2: Microsoft Entra ID (Azure AD) gebruiken als IDP

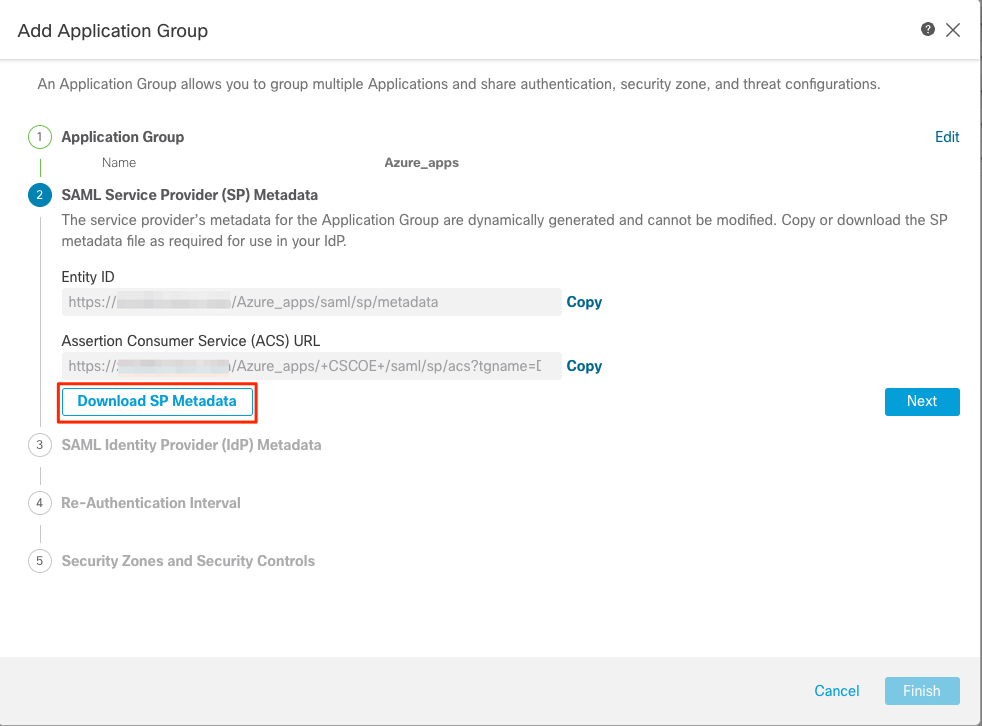

a. Voer de naam van de toepassingsgroep in en klik op Volgende voor de weer te geven metagegevens van de SAML Service Provider (SP).

b. Zodra de metagegevens van SAML SP worden getoond, ga naar de IDp en vorm een nieuwe toepassing van SAML SSO.

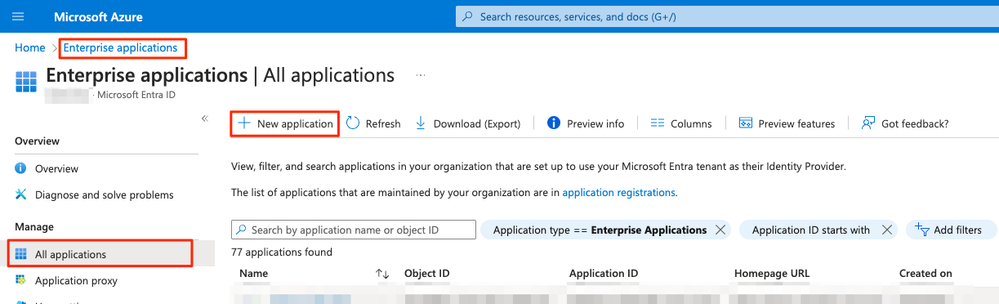

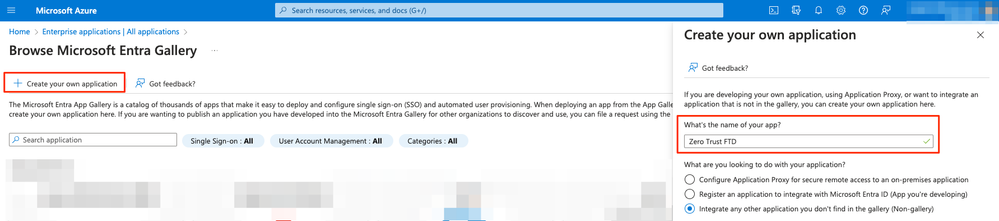

c. Log in op Microsoft Azure en navigeer naar Enterprise-toepassingen > Nieuwe toepassing.

d. Klik op Uw eigen toepassing maken > De naam van de toepassing invoeren > Aanmaken

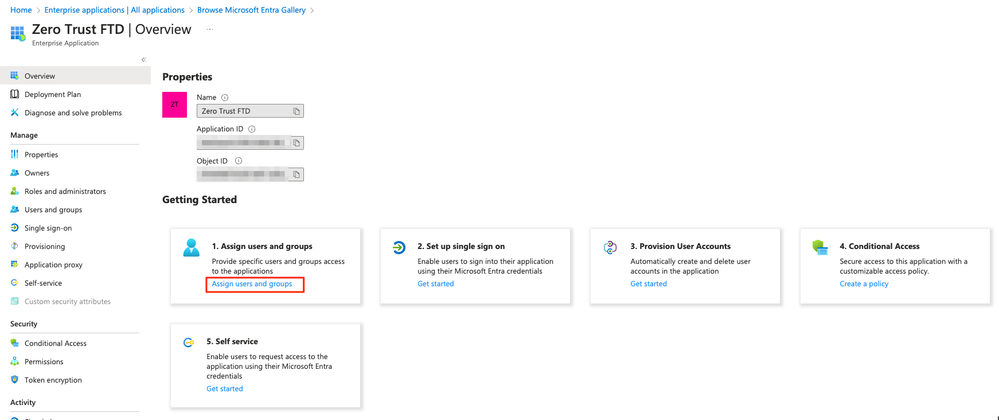

e. Open de toepassing en klik op Gebruikers en groepen toewijzen om de gebruikers en/of groepen te definiëren die toegang hebben tot de toepassing.

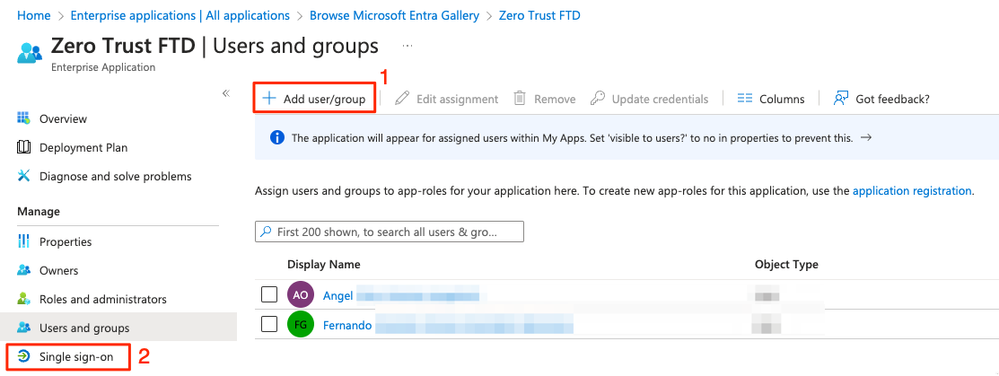

f. Klik op Gebruiker/groep toevoegen > De gewenste gebruikers/groepen selecteren > Toewijzen. Klik op Single sign-on zodra de juiste gebruikers/groepen zijn toegewezen.

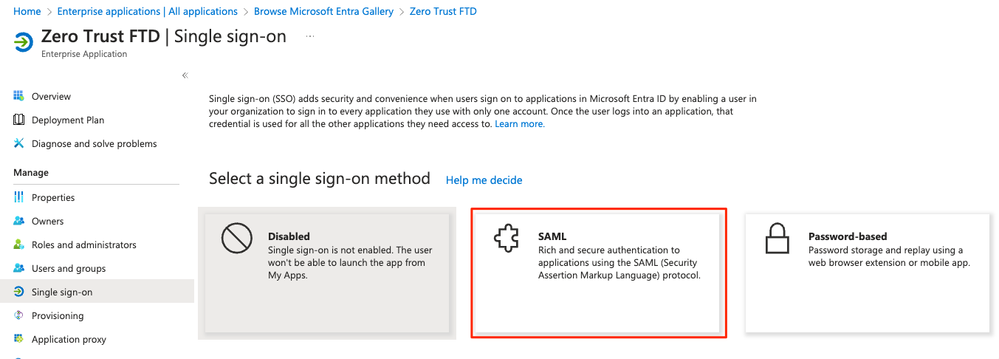

g. Klik eenmaal in het gedeelte Enkelvoudige aanmelding op SAML.

h. Klik op Upload metagegevensbestand en selecteer het XML-bestand dat is gedownload van de Serviceprovider (Secure Firewall) of voer handmatig de URL van de entiteit-ID en de URL van de Assertion Consumer Service (ACS) in de ZTNA-toepassingsgroep (gegenereerd in stap a).

Opmerking: Zorg ervoor dat u ook de Federation Metadata XML downloadt of het certificaat afzonderlijk downloadt (basis 64) en de SAML Metadata kopieert van de IDp (Login & Logout URL's en Microsoft Entra Identifiers), aangezien deze nodig zijn om de configuratie op de Secure Firewall voort te zetten.

i. Navigeer terug naar het VCC en importeer de metagegevens van SAML IDP naar de Toepassingsgroep 2, met behulp van het van de IDP gedownloade metagegevensbestand of voer de vereiste gegevens handmatig in.

j. Klik op Volgende en configureer de herverificatie-interval en beveiligingscontroles volgens uw vereisten. Controleer de summiere configuratie en klik op Voltooien.

Toepassingen configureren

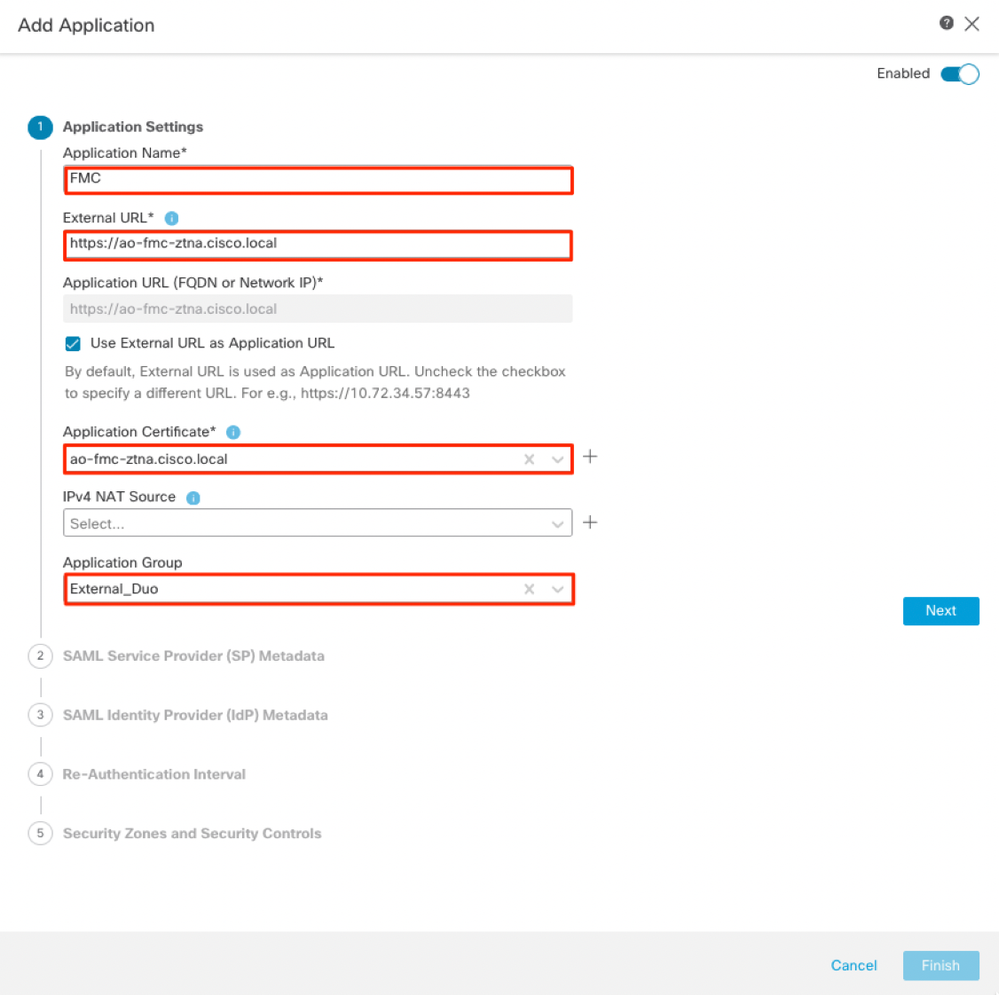

Nu de Toepassingsgroepen zijn gemaakt, klikt u op Add Application om de toepassingen te definiëren die op afstand moeten worden beveiligd en benaderd.

- Voer de toepassingsinstellingen in:

a) Toepassingsnaam: Identificatiecode voor de geconfigureerde toepassing.

b) Externe URL: gepubliceerde URL van de toepassing in de openbare/externe DNS-records. Dit is de URL die door gebruikers wordt gebruikt om de applicatie op afstand te benaderen.

c) Application URL: Real FQDN of Network IP van de applicatie. Dit is de URL die door Secure Firewall wordt gebruikt om de applicatie te bereiken.

Opmerking: standaard wordt de externe URL gebruikt als applicatie-URL. Schakel het selectievakje uit om een andere URL voor de toepassing op te geven.

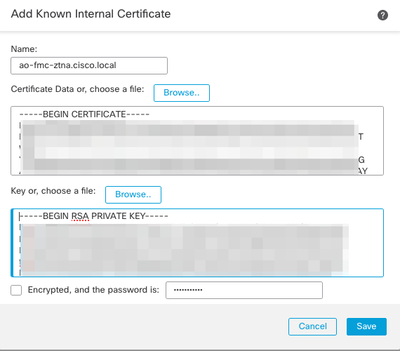

d) Toepassingscertificaat: de certificaatketen en de privésleutel van de aanvraag die toegankelijk is (Toegevoegd vanaf FMC Home Page > Objecten > Objectbeheer > PKI > Interne certs)

e) IPv4 NAT-bron (optioneel): Het IP-bronadres van de externe gebruiker wordt vertaald naar de geselecteerde adressen voordat de pakketten naar de applicatie worden doorgestuurd (alleen netwerkobjecten/objectgroepen met IPv4-adressen van het type Host en Range worden ondersteund). Dit kan zo worden geconfigureerd dat de toepassingen via de Secure Firewall een route naar de externe gebruikers hebben

f) Toepassingsgroep (optioneel): Selecteer als deze toepassing wordt toegevoegd aan een bestaande Toepassingsgroep om de instellingen te gebruiken die ervoor zijn geconfigureerd.

In dit voorbeeld zijn de toepassingen die met ZTNA worden benaderd een test-FMC Web UI en de Web UI van een CTB die zich achter de Secure Firewall bevindt.

De certificaten van de Toepassingen moeten worden toegevoegd in Objecten > Objectbeheer > PKI > Interne certs:

Opmerking: Zorg ervoor dat u alle certificaten toevoegt voor elke toepassing die u met ZTNA kunt benaderen.

Nadat de certificaten zijn toegevoegd als interne certificaten, blijft u de resterende instellingen configureren.

De toepassingsinstellingen die bij dit voorbeeld zijn geconfigureerd, zijn:

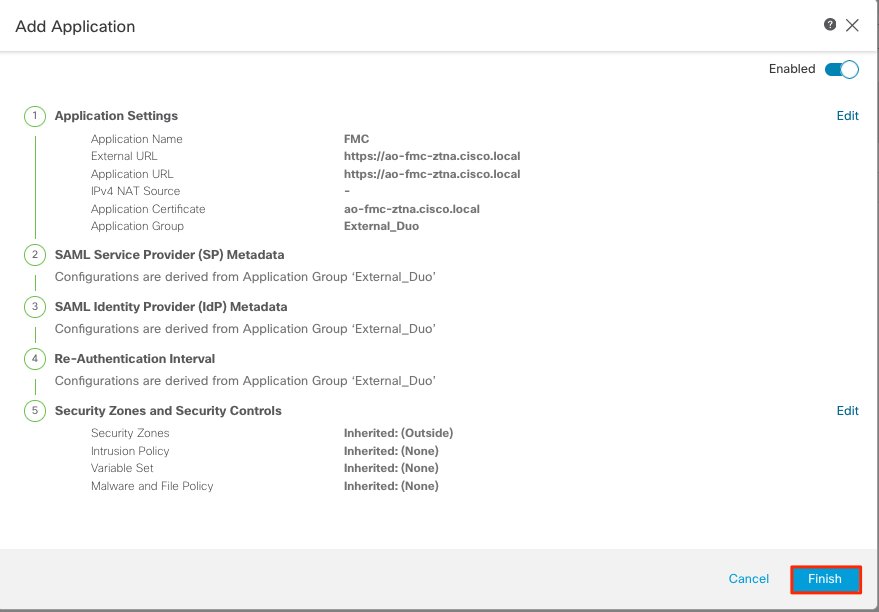

Toepassing 1: Test FMC Web UI (Lid van de Toepassingsgroep 1)

Aangezien de toepassing werd toegevoegd aan Toepassingsgroep 1, worden de resterende instellingen geërfd voor deze toepassing. U kunt de Security Zones en Security Controls nog steeds negeren met verschillende instellingen.

Controleer de geconfigureerde toepassing en klik op Voltooien.

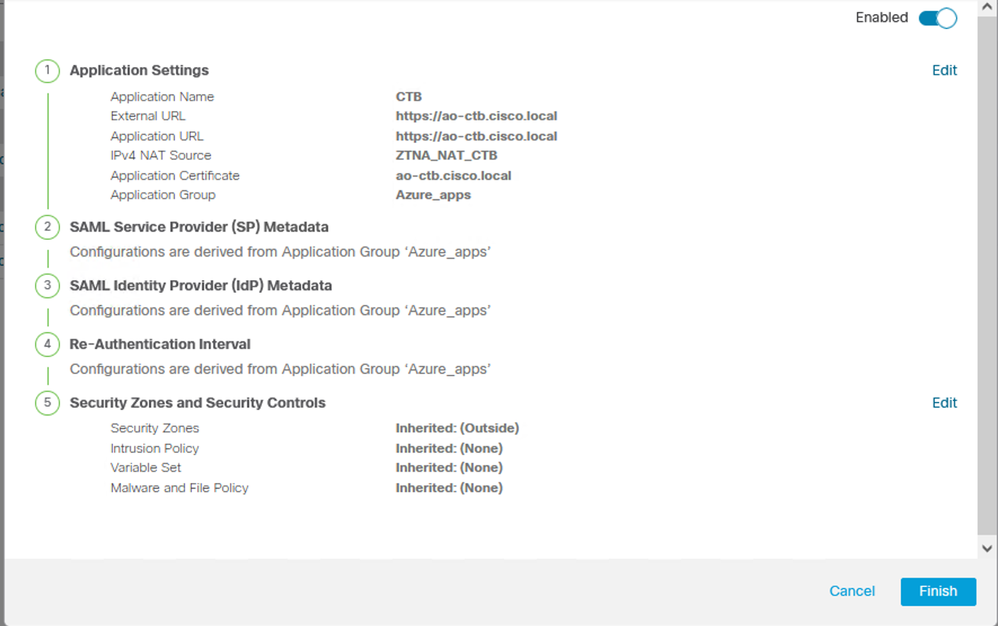

Toepassing 2: CTB Web UI (lid van de Toepassingsgroep 2)

De configuratiesamenvatting voor deze toepassing is de volgende:

Opmerking: Merk op dat voor deze toepassing een netwerkobject "ZTNA_NAT_CTB" is geconfigureerd als IPv4 NAT-bron. Met deze configuratie wordt het IP-bronadres van de externe gebruikers vertaald naar een IP-adres binnen het geconfigureerde object voordat de pakketten naar de applicatie worden doorgestuurd.

Dit werd geconfigureerd omdat de standaard applicatie (CTB) routepunten naar een gateway anders dan de Secure Firewall, daarom werd het retourverkeer niet verzonden naar de externe gebruikers. Met deze NAT configuratie, werd een statische route geconfigureerd op de applicatie voor het subnetnetwerk ZTNA_NAT_CTB om bereikbaar te zijn via de Secure Firewall.

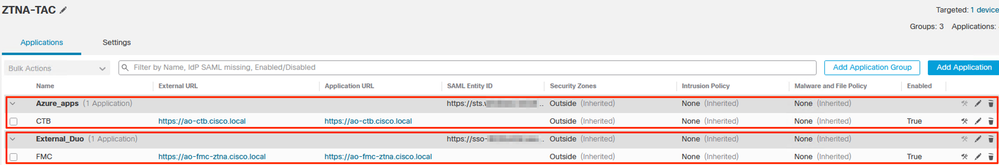

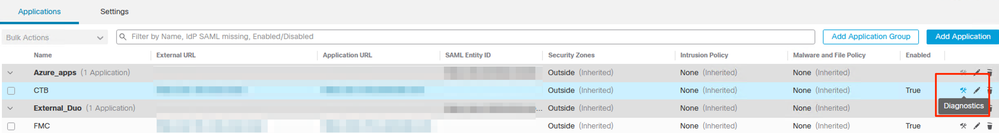

Nadat de toepassingen zijn geconfigureerd, worden ze nu weergegeven onder de corresponderende toepassingsgroep.

Sla tot slot de wijzigingen op en implementeer de configuratie.

Verifiëren

Zodra de configuratie is geïnstalleerd, kunnen externe gebruikers de toepassingen bereiken via de externe URL en als ze zijn toegestaan door de bijbehorende IDp, hebben ze toegang tot het.

Toepassing 1

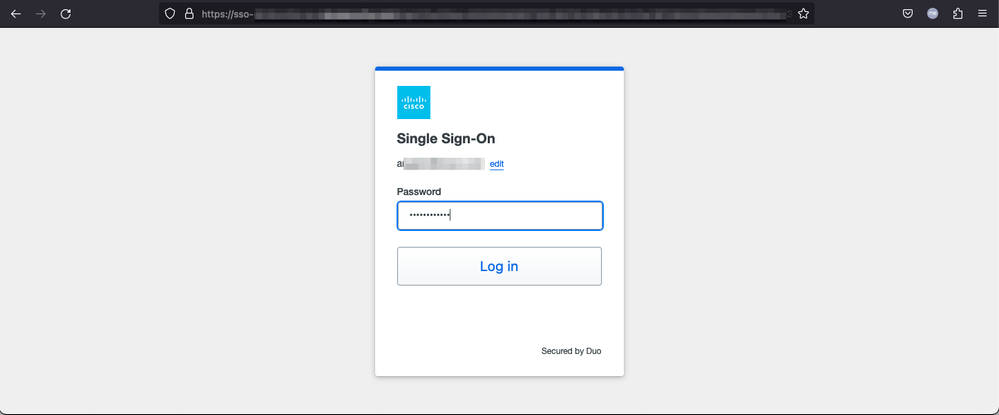

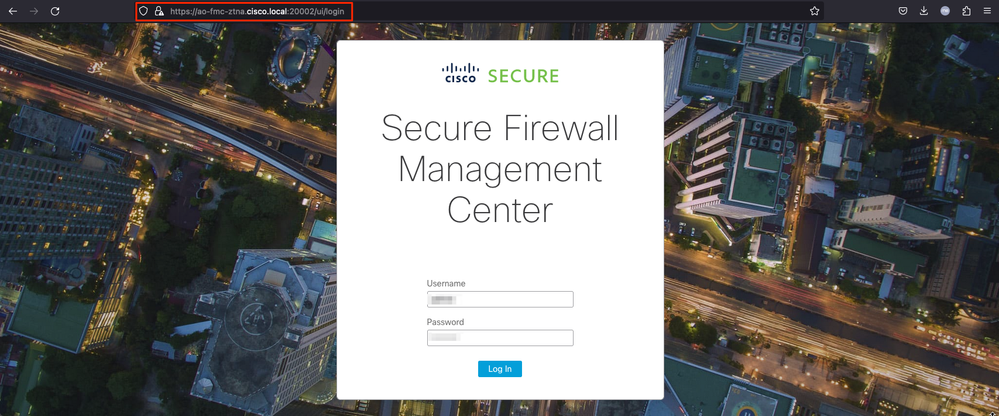

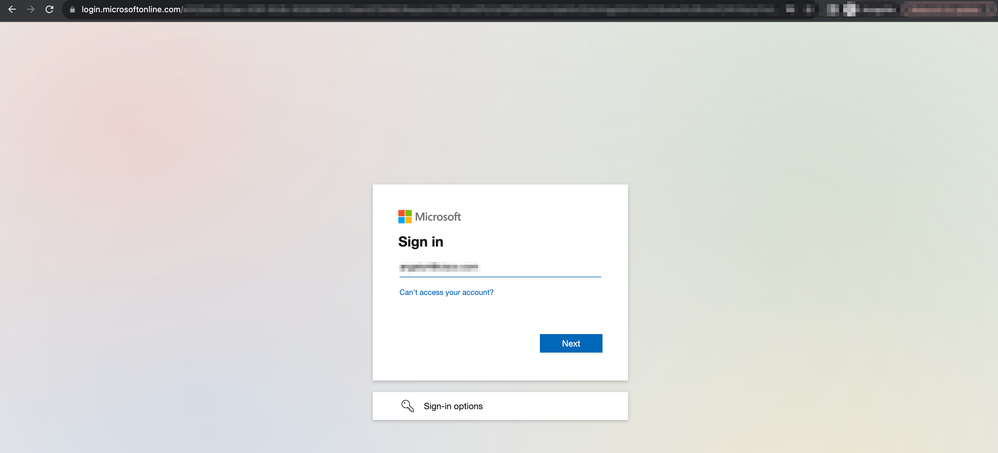

1. De gebruiker opent een webbrowser en navigeert naar de externe URL van de toepassing 1. In dit geval is de externe URL "https://ao-fmc-ztna.cisco.local/"

Opmerking: de externe URL moet worden aangepast naar het IP-adres van de beveiligde firewall-interface die is geconfigureerd. In dit voorbeeld, lost het aan het BuiteninterfaceIP adres (192.0.2.254) op

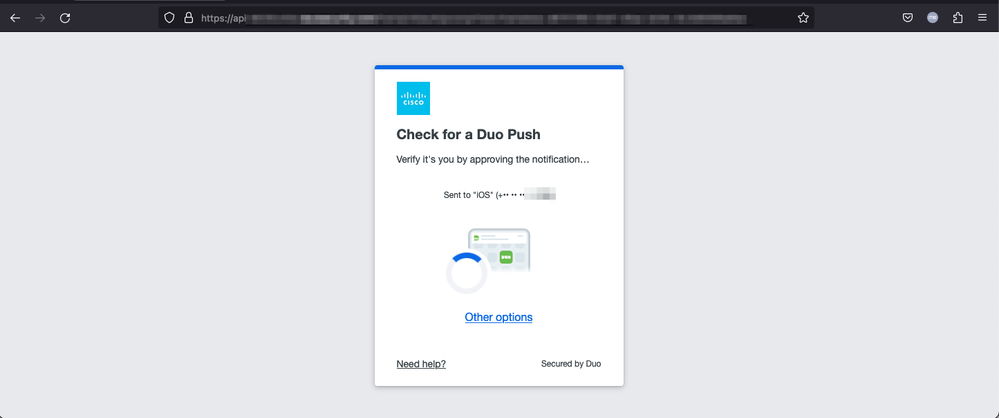

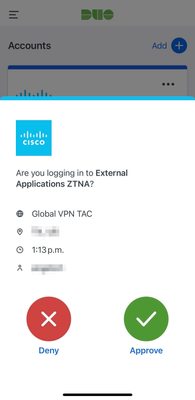

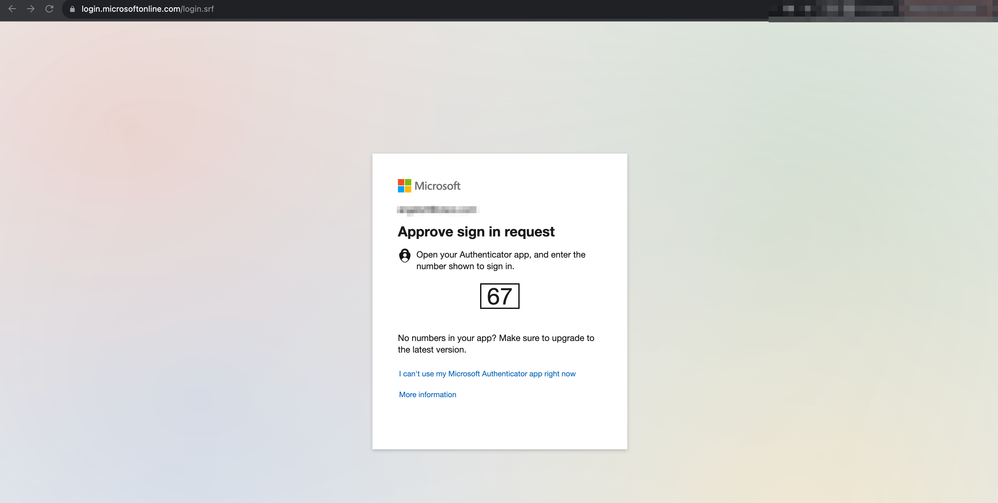

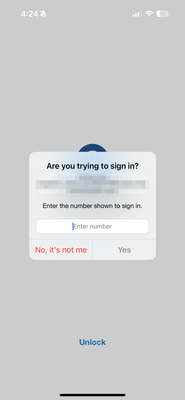

2. Aangezien dit een nieuwe toegang is, wordt de gebruiker omgeleid naar het IDP-inlogportal dat voor de toepassing is geconfigureerd.

3. De gebruiker wordt een Push voor MFA (dit is afhankelijk van de MFA-methode die op de IDp is geconfigureerd) gestuurd.

4. Zodra de gebruiker met succes is geverifieerd en geautoriseerd door de IdP, wordt deze externe toegang verleend tot de toepassing die in het ZTNA-beleid (test FMC Web UI) is gedefinieerd.

Toepassing 2

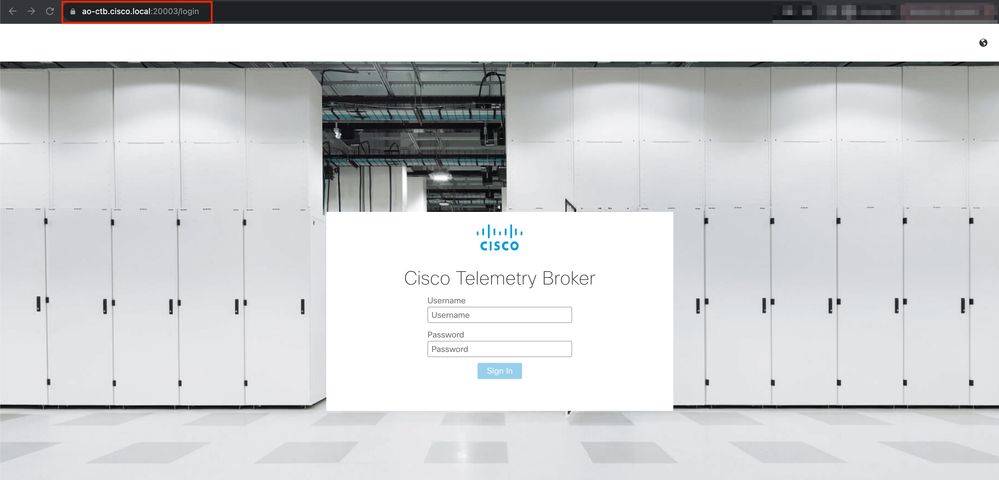

1. De zelfde stappen worden uitgevoerd om tot de tweede toepassing (CTB Web UI) toegang te hebben, echter, wordt de authentificatie gedaan door Microsoft Entra ID.

De gebruiker opent een webbrowser en navigeert naar de externe URL van de toepassing 2. In dit geval is de externe URL "https://ao-ctb.cisco.local/ "

Opmerking: de externe URL moet worden aangepast naar het IP-adres van de beveiligde firewall-interface die is geconfigureerd. In dit voorbeeld, lost het aan het BuiteninterfaceIP adres (192.0.2.254) op

2. Aangezien dit een nieuwe toegang is, wordt de gebruiker omgeleid naar het IDP-inlogportal dat voor de toepassing is geconfigureerd.

3. De gebruiker wordt een Push voor MFA (dit is afhankelijk van de MFA-methode die op de IDp is geconfigureerd) gestuurd.

4. Zodra de gebruiker met succes wordt geverifieerd en geautoriseerd door de IdP, wordt deze externe toegang verleend tot de toepassing die is gedefinieerd in het ZTNA-beleid (CTB Web UI).

Monitor (bewaken)

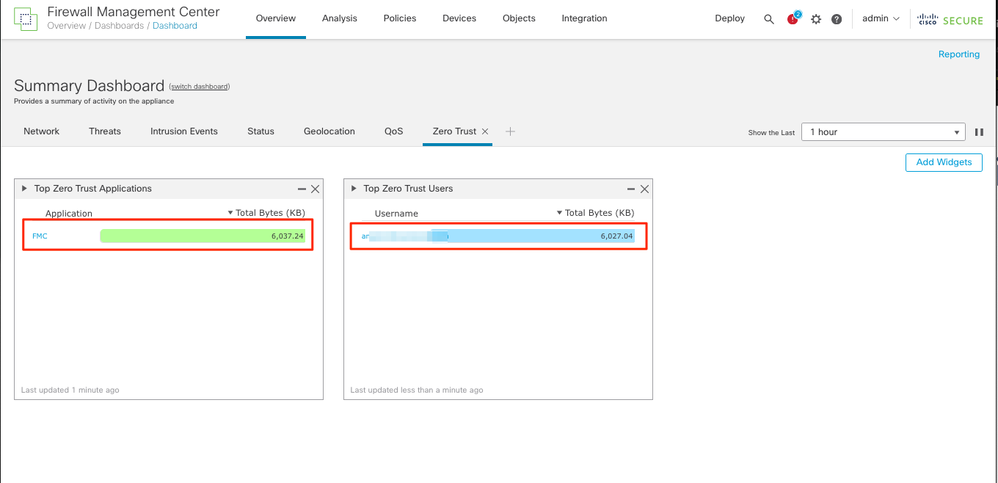

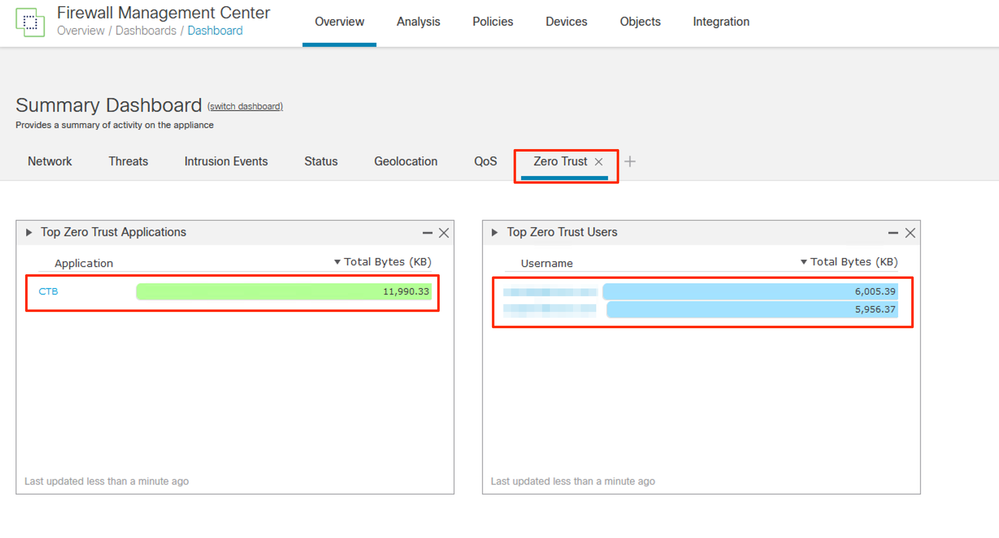

U kunt de applicaties en gebruikers bewaken vanuit FMC Overzicht > Dashboard > Zero Trust.

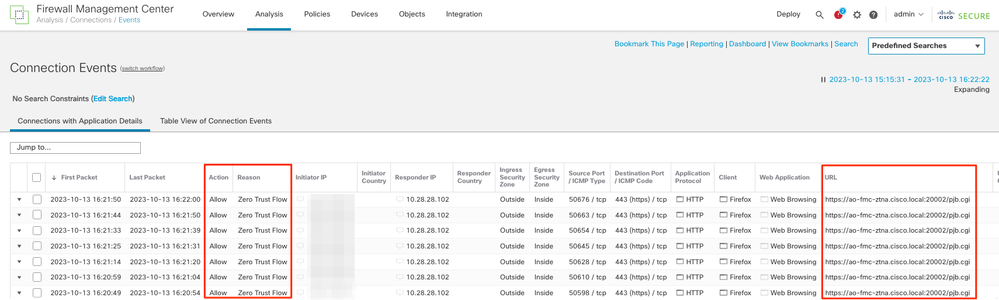

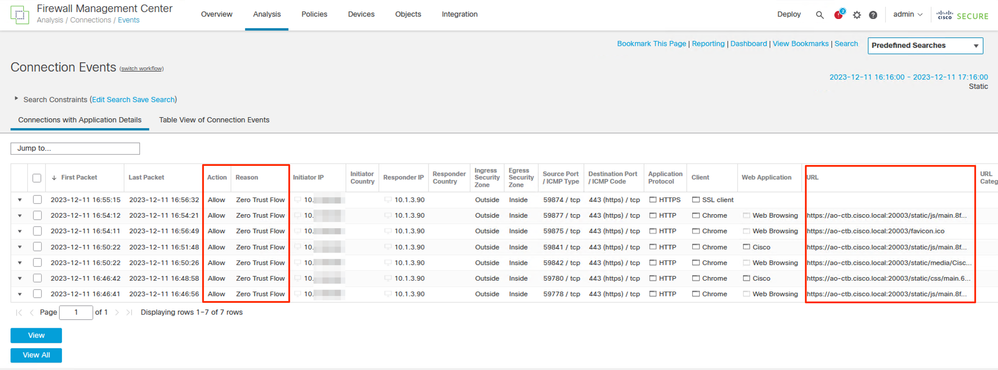

Om de verbindingsgebeurtenissen te onderzoeken, navigeer aan Analyse > Verbindingen > Gebeurtenissen.

Daarnaast zijn er in de FTD CLI commando's beschikbaar om de configuratie en weergave statistieken en sessie-informatie op nul-vertrouwen weer te geven.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

Problemen oplossen

Er is een diagnostische tool toegevoegd aan het VCC om problemen met ZTNA op te lossen.

- De diagnostische functie is ontworpen om het proces van probleemoplossing voor gebruikers te vereenvoudigen door te laten zien op welk punt in de configuratie met Nulus Trust Access en welke problemen er zijn

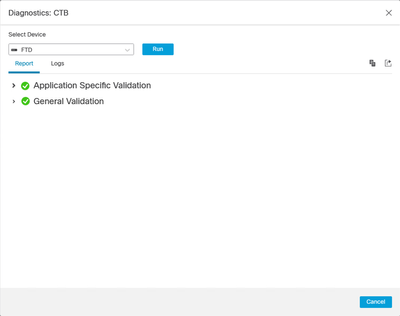

- Diagnostiek biedt algemene analyse (OK of niet) en verzamelt gedetailleerde logbestanden die kunnen worden geanalyseerd om problemen op te lossen

Toepassingsspecifieke diagnostiek wordt gebruikt voor de detectie van:

- DNS-gerelateerde problemen

- Misconfiguratie, bijvoorbeeld, socket niet geopend, classificatieregels, NAT-regels

- Problemen in het beleid voor vertrouwenstoegang op nul

- Op interfaces betrekking hebbende kwesties, bijvoorbeeld, interface niet geconfigureerd, of interface is down

Generieke diagnostiek voor detectie:

- Als een sterk algoritme niet is ingeschakeld

- Indien het aanvraagcertificaat niet geldig is

- Als de verificatiemethode niet is geïnitialiseerd naar SAML in de standaardtunnelgroep

- Problemen met HA en clusterbulk synchroniseren

- Krijg inzicht van snorttellers om kwesties, zoals die met betrekking tot tekenen of decryptie te diagnosticeren

- Probleem met PAT-pooluitputting bij bronvertaling.

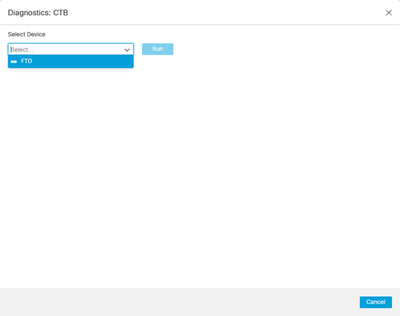

U voert de diagnostiek als volgt uit:

1. Navigeer naar het pictogram diagnostiek dat voor elke ZTNA-toepassing aanwezig is.

2. Selecteer een apparaat en klik op Uitvoeren.

3. Bekijk de resultaten in het rapport.

Als u met Cisco Technical Assistance Center (TAC) moet werken voor probleemoplossingsdoeleinden, verzamelt u de uitvoer van de volgende debug-en-weergaveopdrachten:

- Toon tellers protocol nul-vertrouwen

- debug zero-trust 255

- debug webvpn request 25

- debug webvpn-respons 25

- webvpn saml 255 debuggen

Gerelateerde informatie

- Voor extra hulp kunt u contact opnemen met TAC. Er is een geldig ondersteuningscontract vereist: Cisco’s wereldwijde contactgegevens voor ondersteuning.

- U kunt hier ook de Cisco VPN-community bezoeken.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Dec-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Angel OrtizSecurity technische leider

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback