Inleiding

Dit document beschrijft de stapsgewijze configuratie van een Site-to-Site Secure Internet Gateway (SIG) VPN-tunnel op Secure Firewall Threat Defence.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Umbrella Admin-portal

- Secure Firewall Management Center (FMC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies.

- Umbrella Admin-portal

- Secure Firewall versie 7.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

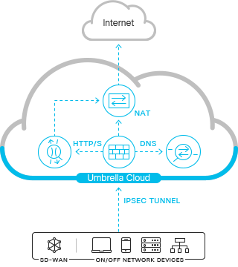

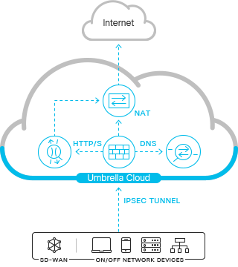

Netwerkdiagram

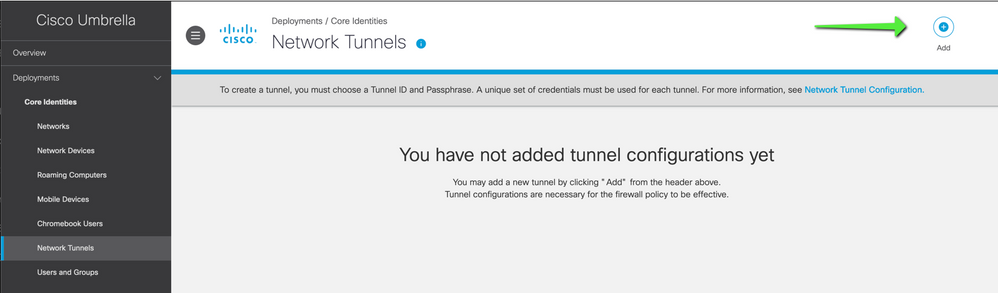

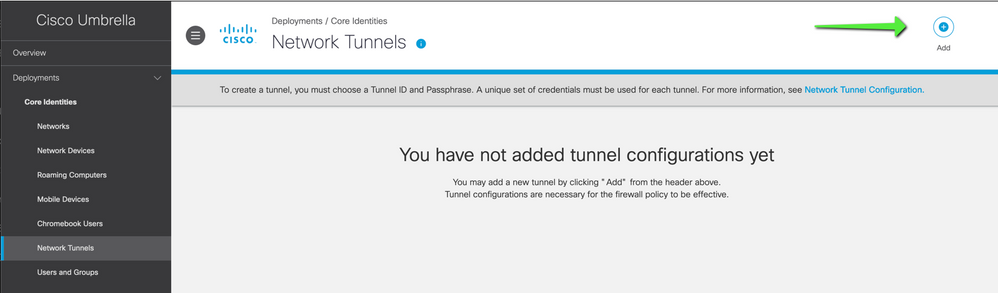

Configuratie van Umbrella-netwerktunnel

Netwerktunnel

Aanmelden bij Umbrella Dashboard:

Naar navigeren Deployments > Network Tunnels > Add.

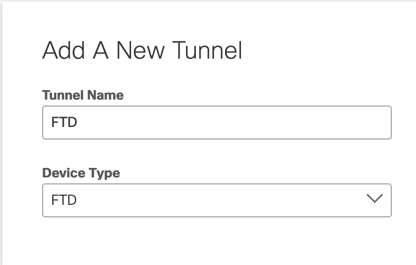

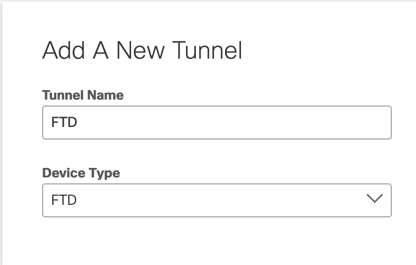

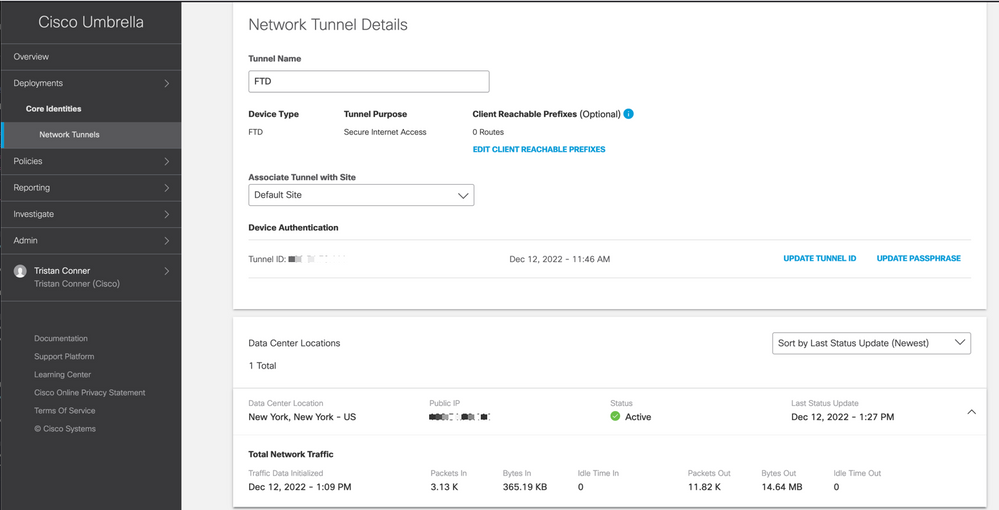

Voeg een Nieuwe Tunnel toe, kies het apparatentype als FTD, en noem het geschikt.

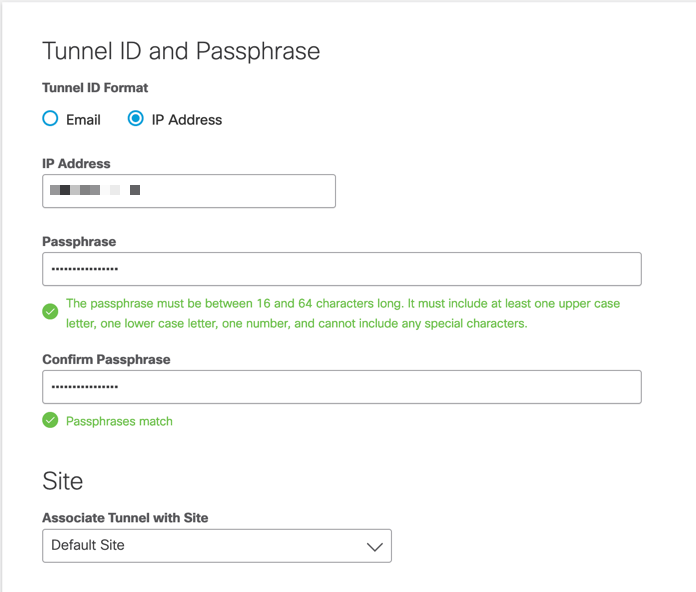

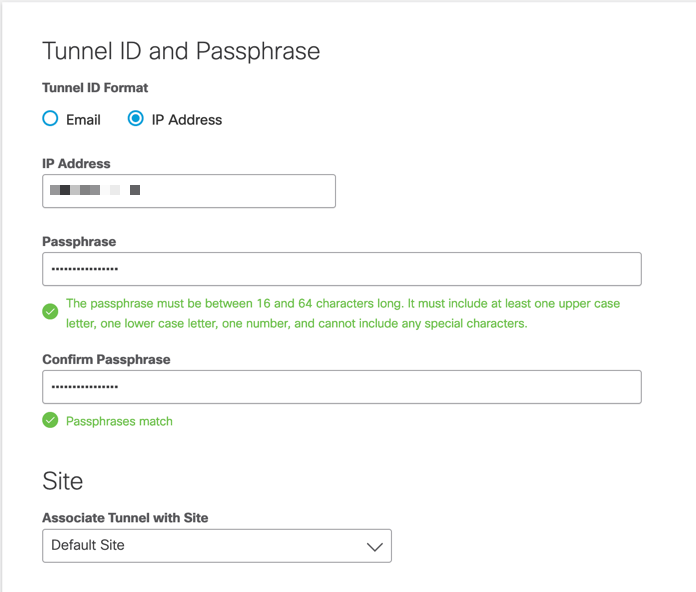

Voer het openbare IP-adres van de FTD in samen met een beveiligde vooraf gedeelde sleutel.

Bevestig de tunnel aan de juiste locatie voor firewalls en verkeersinspectiebeleid.

De configuratie van Umbrella Portal is nu voltooid.

Navigeer naar Umbrella Portal wanneer de tunnel is verbonden om de VPN-status te bevestigen.

Configuratie van Secure Firewall Management Center

Site-to-Site configureren

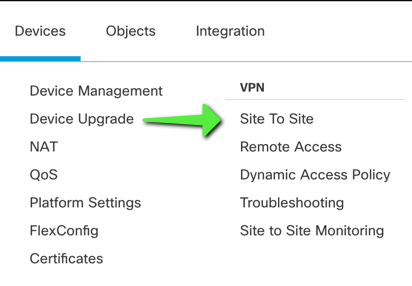

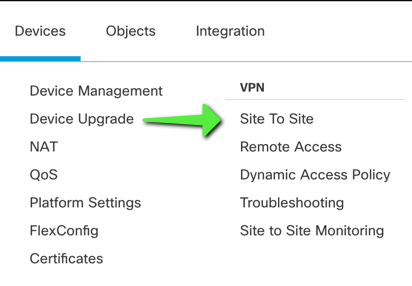

Naar navigeren Devices > Site-to-Site :

Voeg nieuwe site-to-site tunnel toe

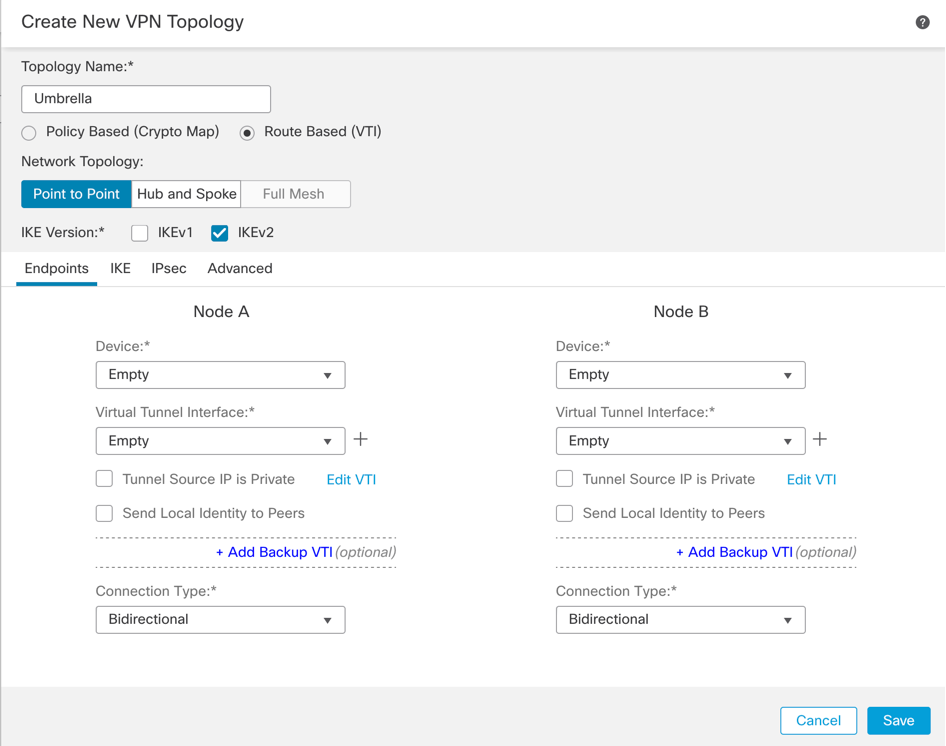

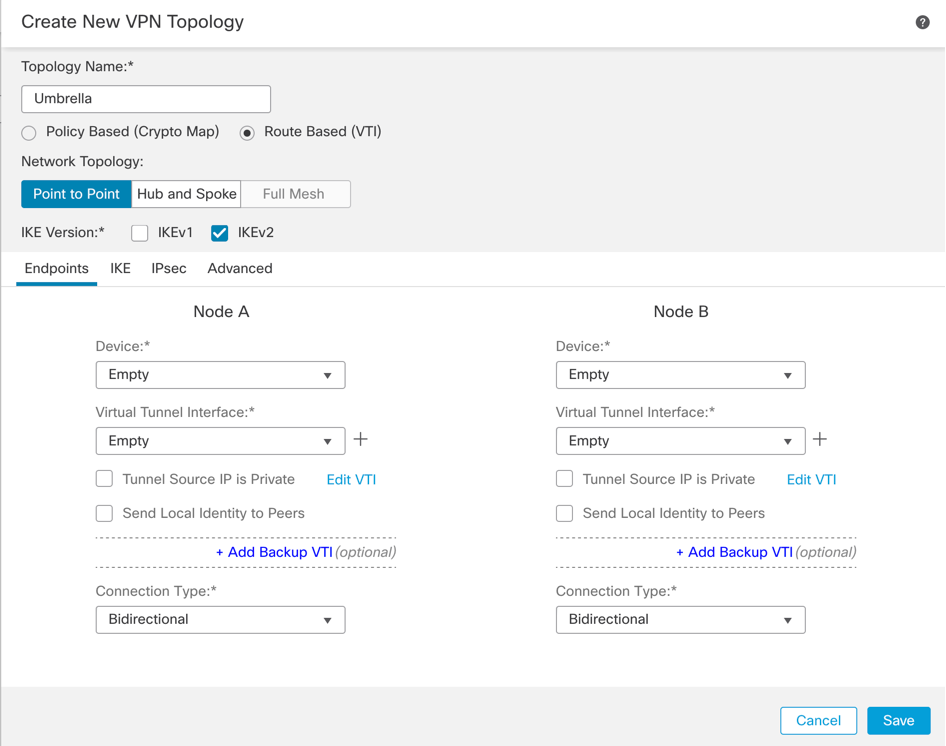

Geef de topologie een naam en kies op route gebaseerde VTI:

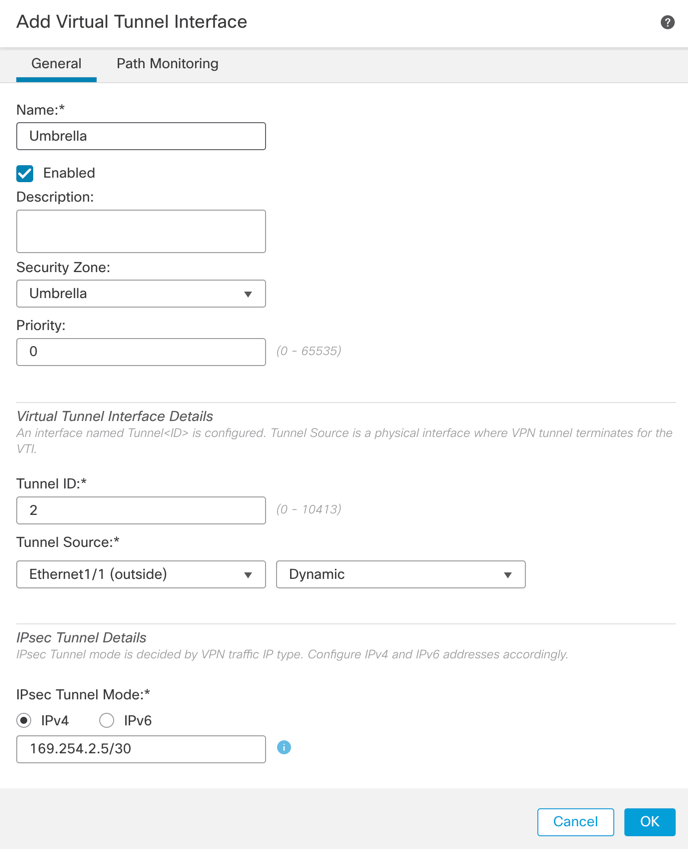

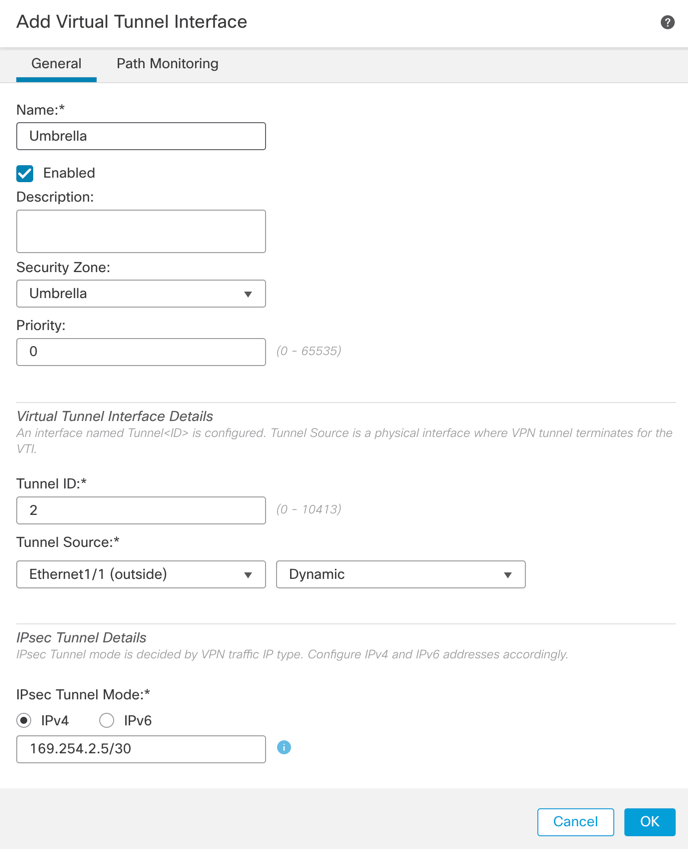

Voeg een nieuwe virtuele tunnelinterface toe

- De tunnelinterface een naam geven

- Een nieuwe security zone op de interface toepassen

- Wijs een Tunnel ID-nummer toe tussen 0-10413

- Tunnelbron kiezen (interface met openbare IP gedefinieerd in Umbrella Portal)

- Maak een niet-routable/30-subnetverbinding voor gebruik met VPN. Bijvoorbeeld 169.254.72.0/30

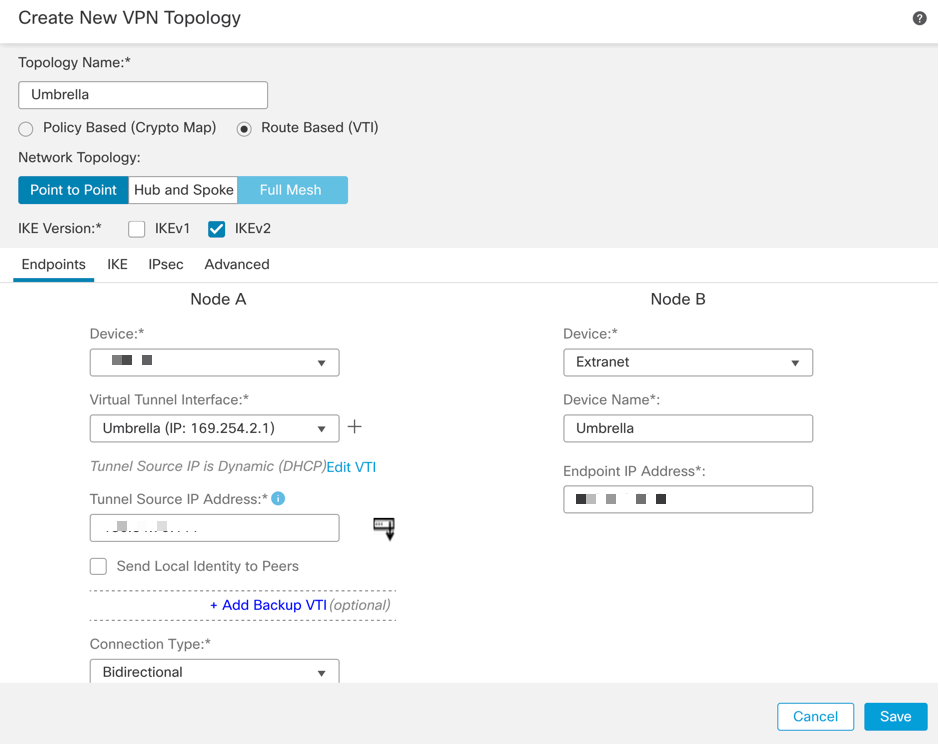

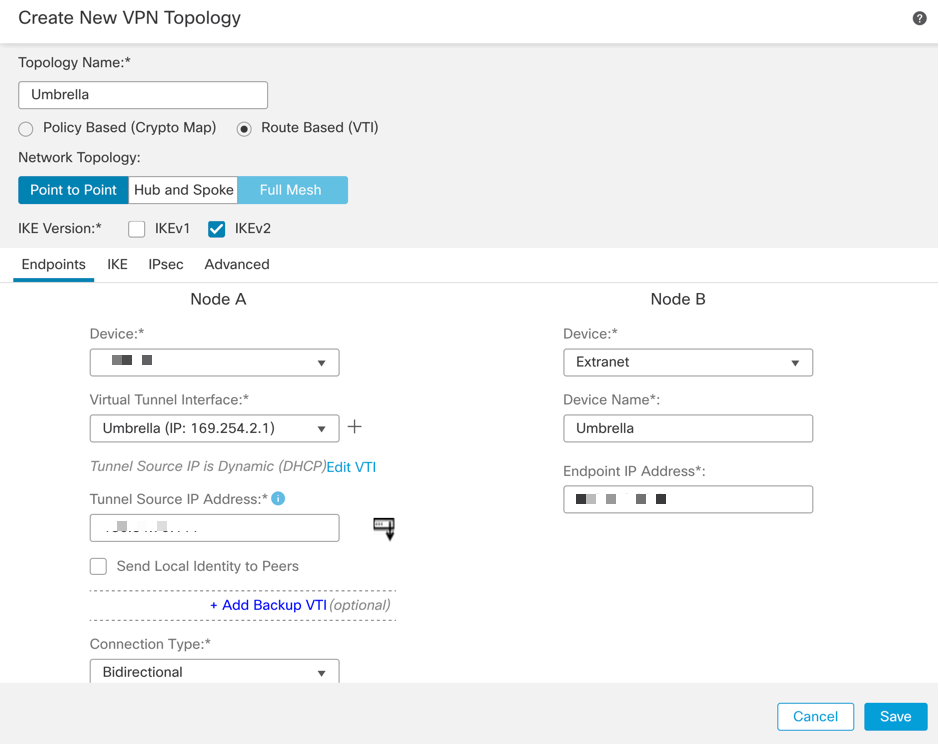

Topologieknooppunten configureren

Wijs FTD toe aan knooppunt A en Umbrella aan extranetknooppunt B:

IP-adressen van endpoints voor gebruik met Umbrella Data Centers vindt u hier.

Kies het datacenter dat het dichtst bij de fysieke locatie van het apparaat staat.

Definieer de parameters van IKEv2 fase 1:

Aanvaardbare parameters voor tunnelonderhandeling vindt u hier.

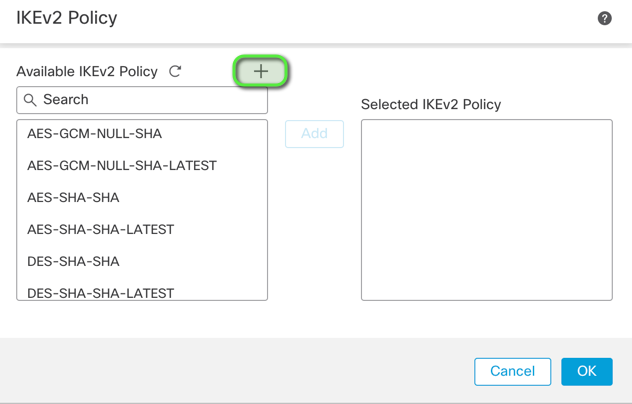

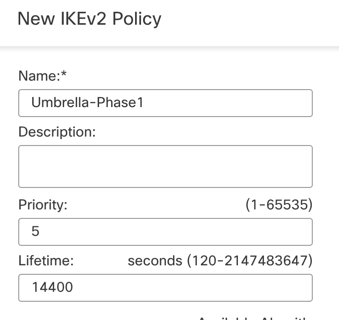

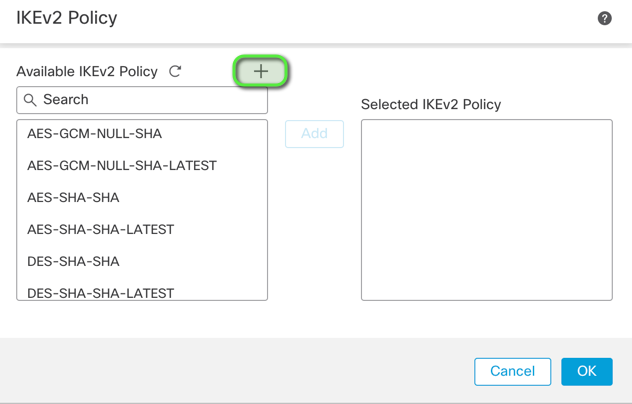

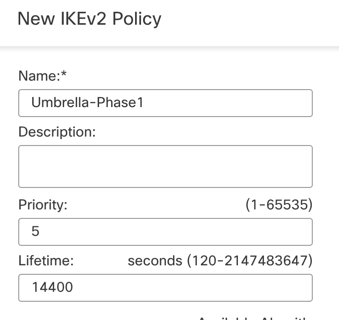

Navigeer naar het tabblad IKE en maak een nieuw IKEv2-beleid:

- Toekennen van de juiste prioriteit om te voorkomen dat het in strijd is met het bestaande beleid.

- Fase 1 levensduur is 14400 seconden.

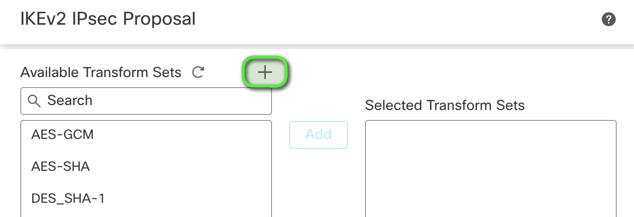

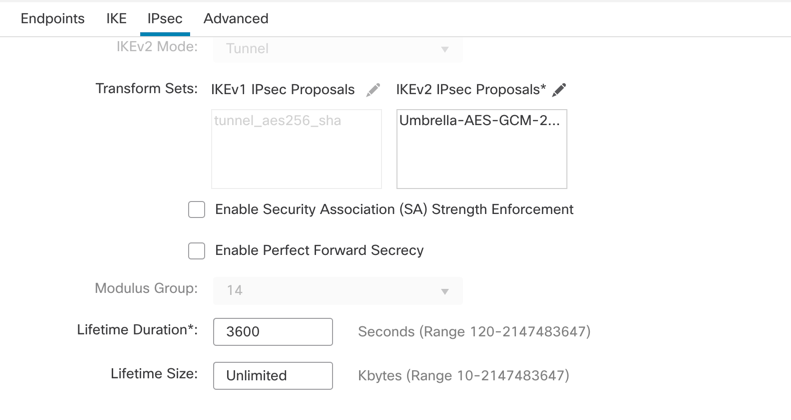

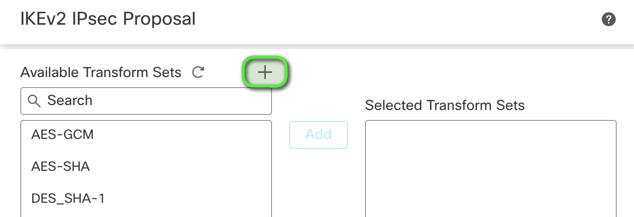

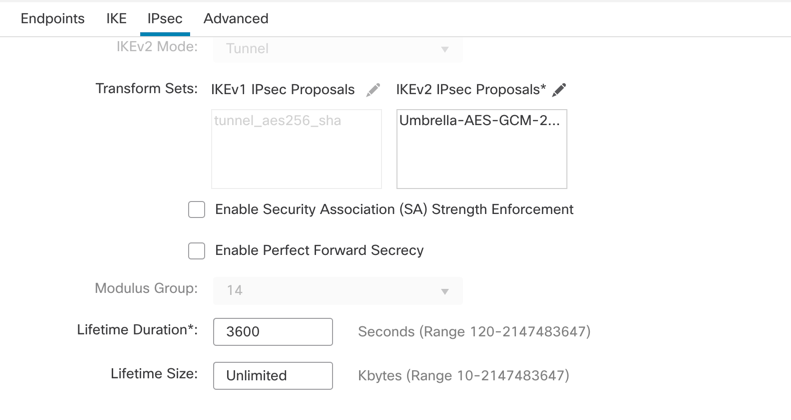

Definieer IPsec fase 2 parameters:

- Aanvaardbare parameters voor tunnelonderhandeling vindt u hier.

- Naar het

IPsec en een nieuw IPsec-voorstel maken.

Zorg ervoor dat fase 2-parameters hiermee overeenkomen:

Sla topologie op en implementeer deze in de firewall.

Op beleid gebaseerde routing configureren (PBR)

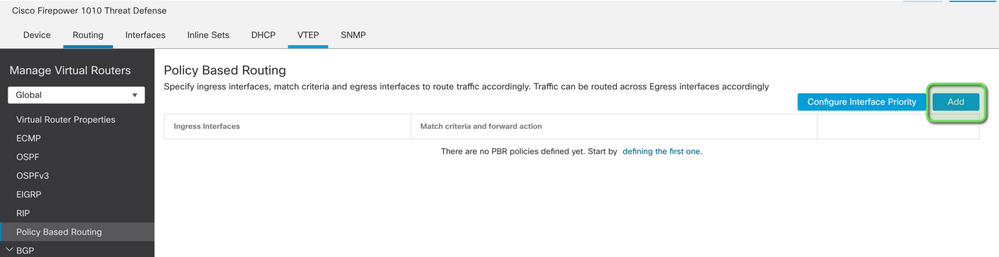

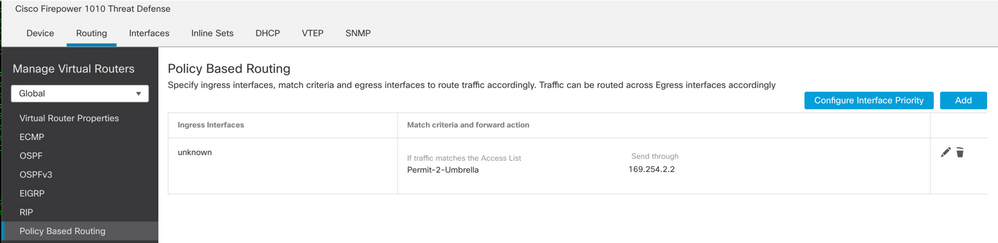

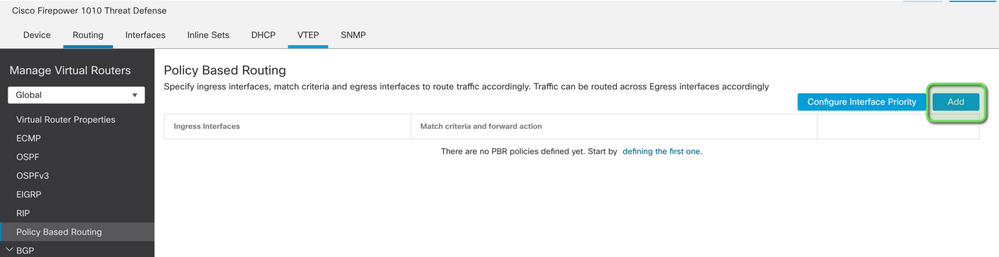

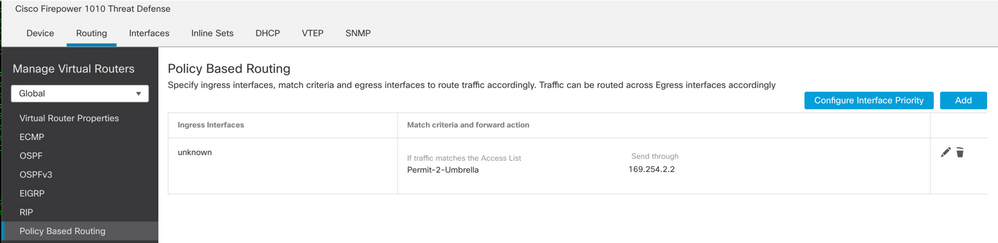

Naar navigeren Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Voeg nieuw beleid toe.

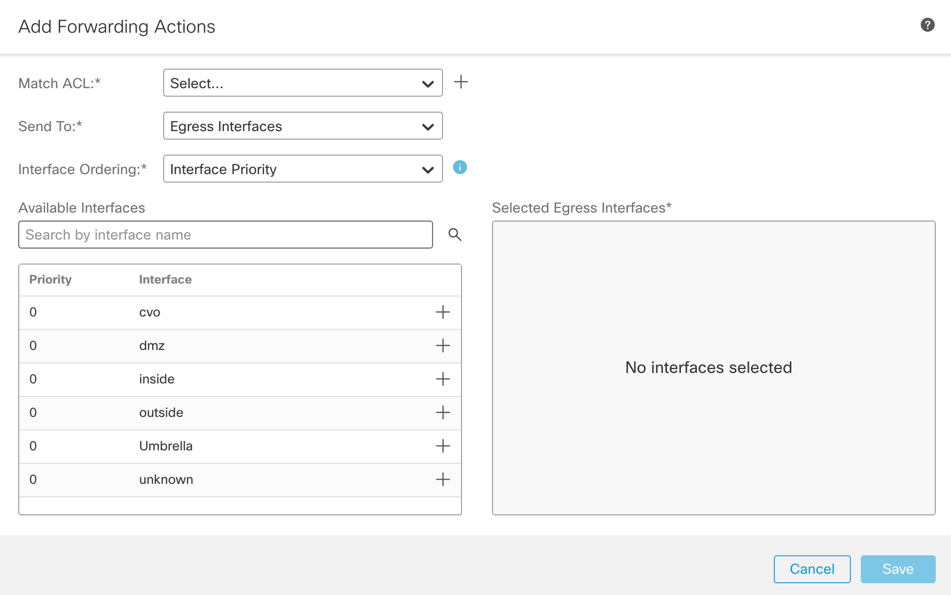

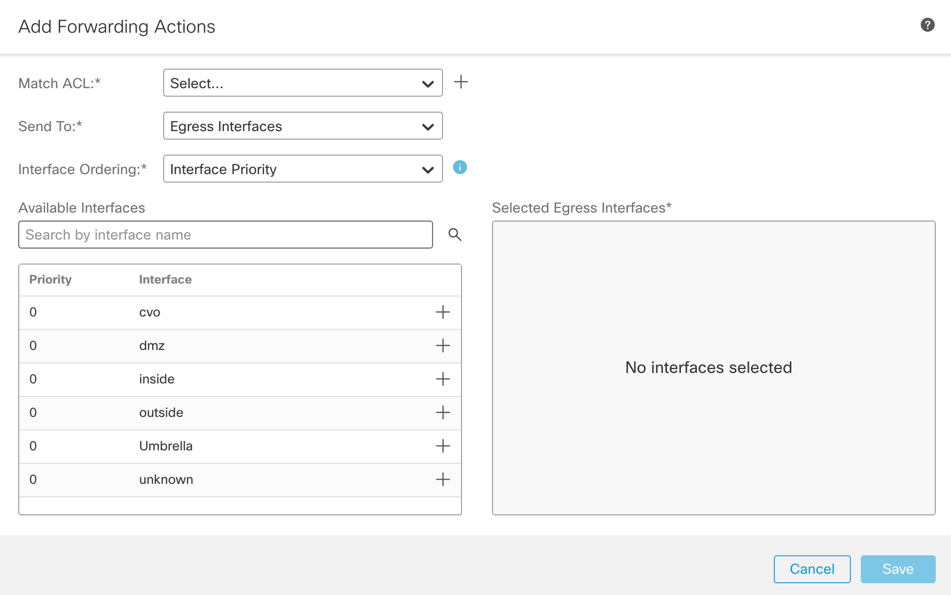

Configureer de doorsturen acties:

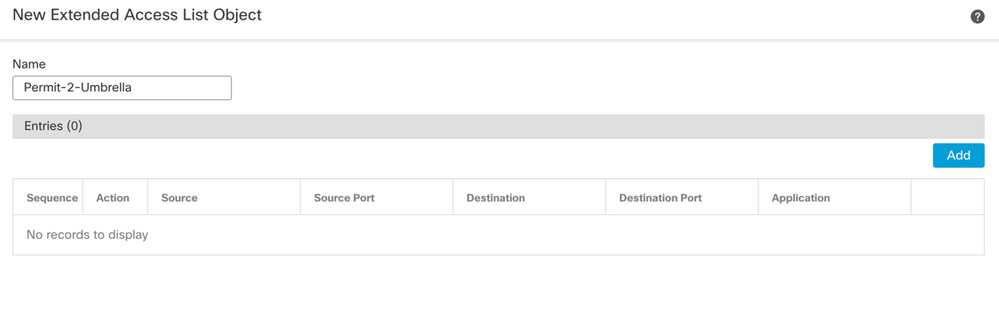

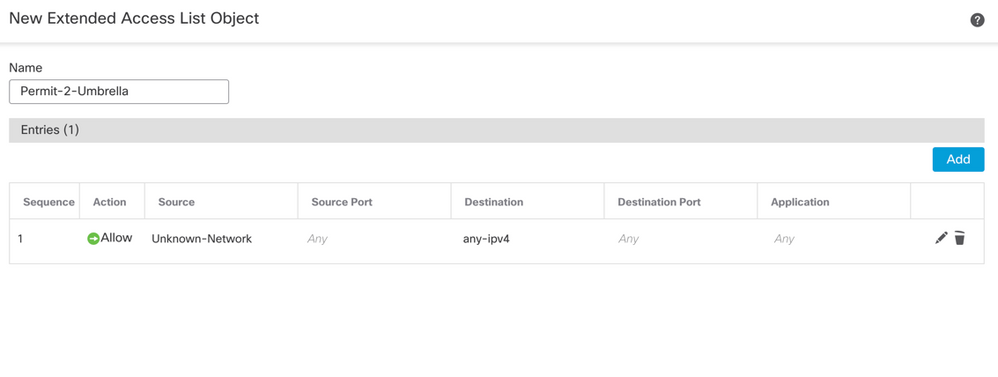

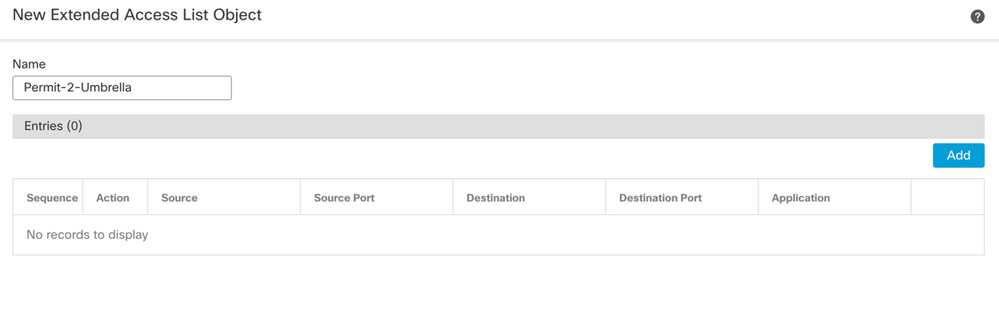

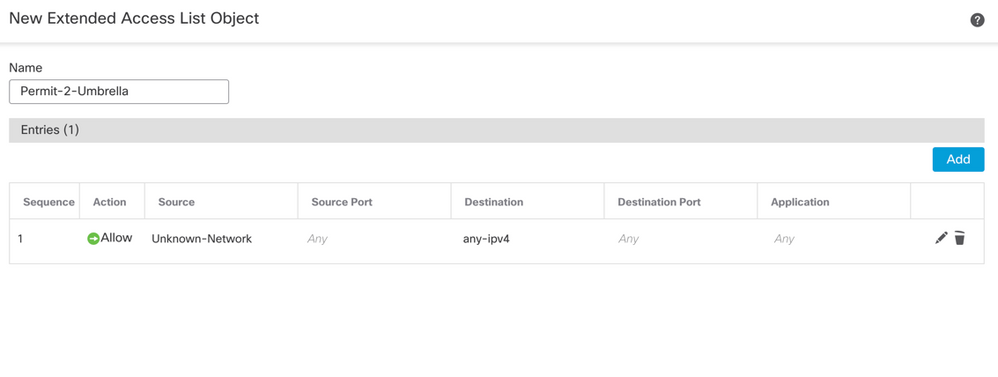

Maak de Match ACL voor het verkeer dat door de SIG-tunnel moet navigeren:

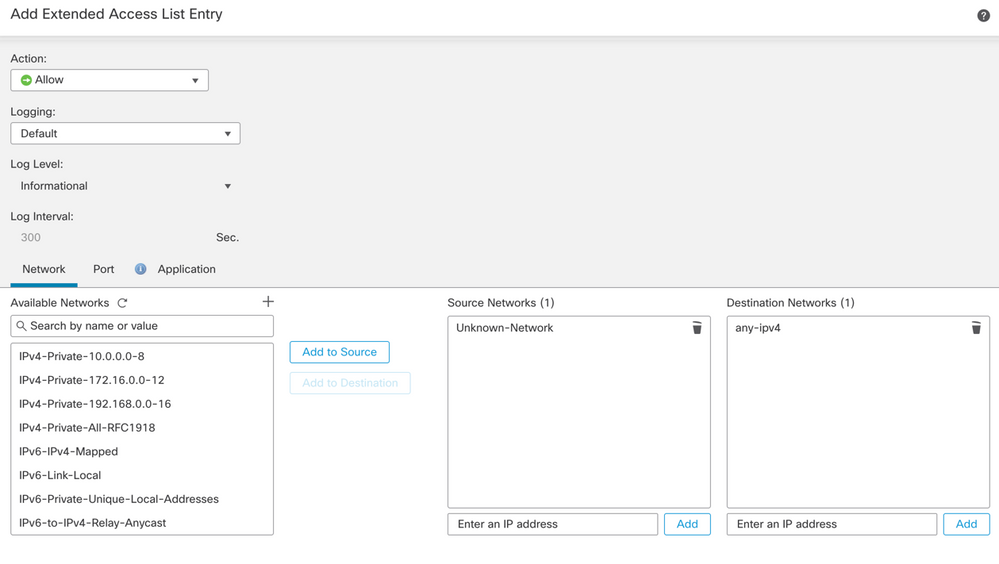

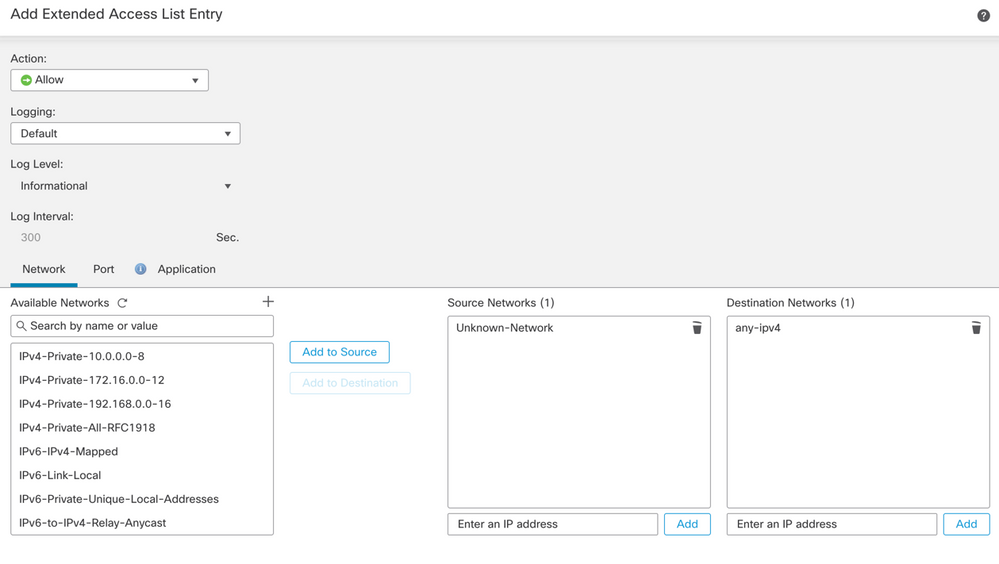

Add Access Control Entries die het Umbrella SIG-verkeer definiëren:

-

- Source Networks definiëren intern verkeer.

- Bestemmingsnetwerken zijn de netwerken op afstand die door Umbrella moeten worden geïnspecteerd.

Voltooide uitgebreide ACL:

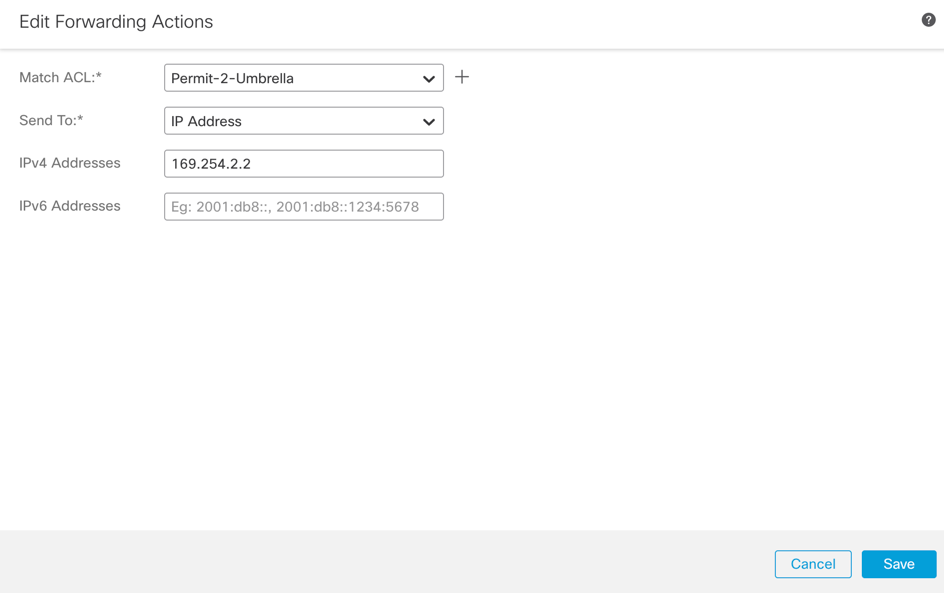

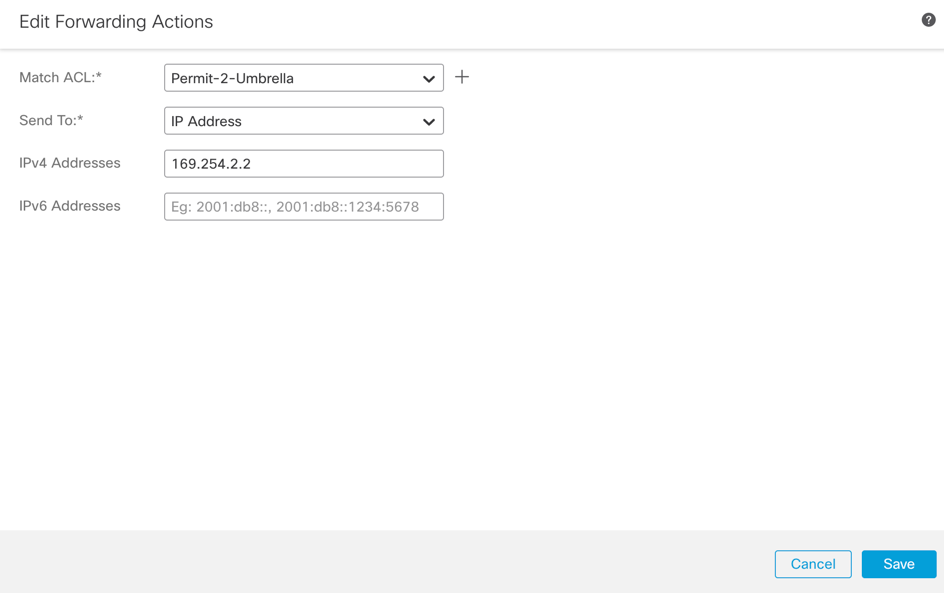

Configureren Send To:

Definieer de Send To IPv4-adres als tweede beschikbare IP in het /30-subnetnummer.

Opmerking: dit IP-adres is niet gedefinieerd in Umbrella. Het is alleen nodig voor het doorsturen van verkeer.

Voltooid PBR:

Noteer de toegangsinterface, deze is later nodig voor de configuratie van Access Control Policy (ACS) en Network Address Translation (NAT).

Configuratie opslaan en in de firewall implementeren.

NAT en ACS configureren

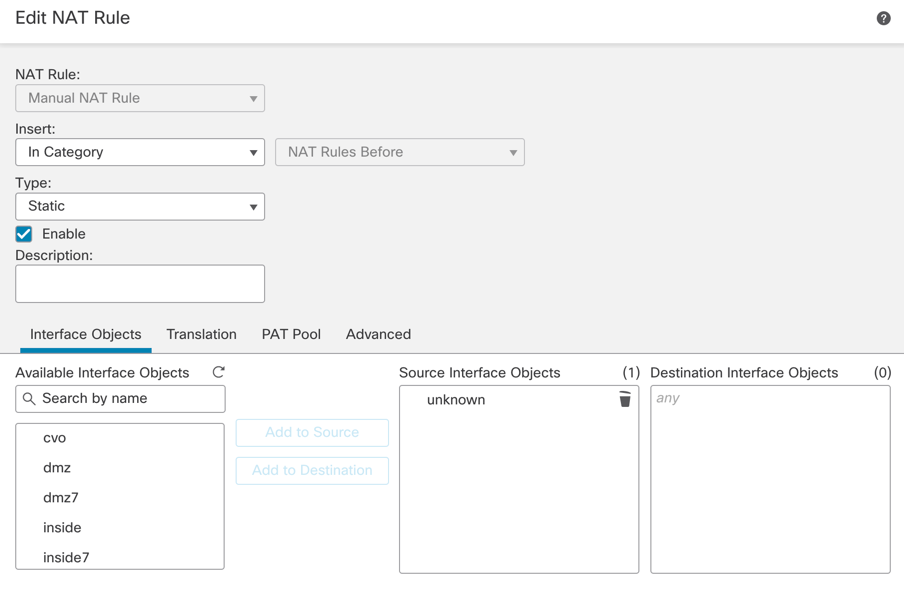

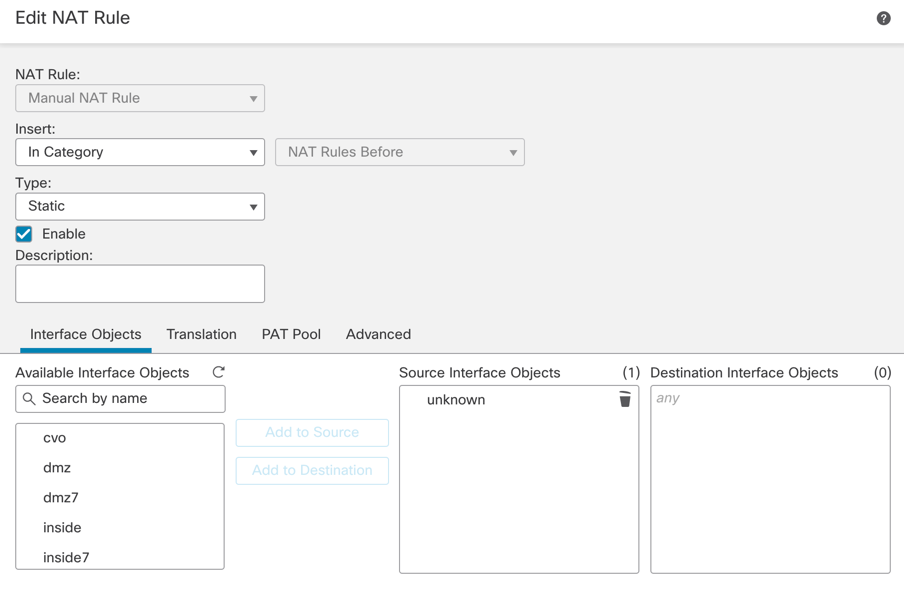

Naar navigeren Devices > NAT.

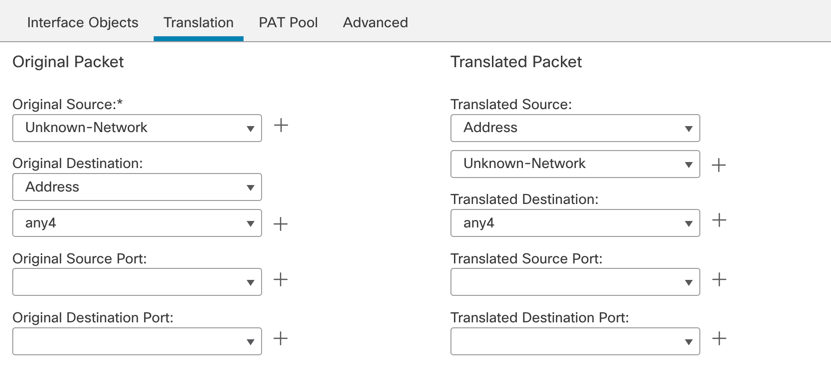

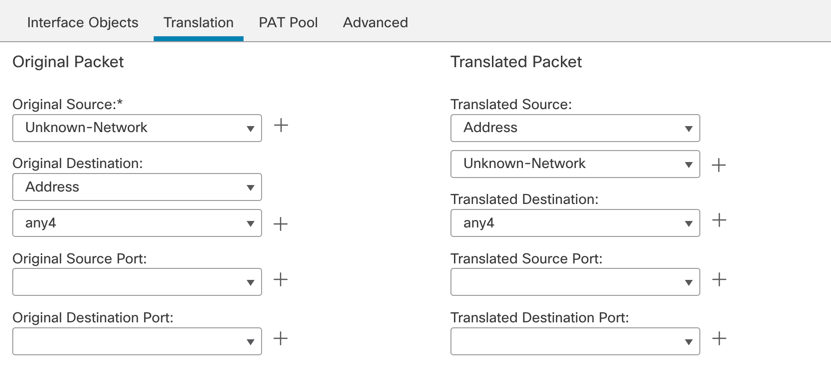

Maak een nieuwe handmatige NAT-regel als deze:

-

- Source Interface - interne beschermde bron.

- Bestemmingsinterface - Any - Hiermee kan het verkeer worden omgeleid naar de VTI.

Vertaling:

-

- Originele en Vertaalde Bron - Intern beschermd netwerkvoorwerp

- Originele en vertaalde bestemming - any4 - 0.0.0.0/0

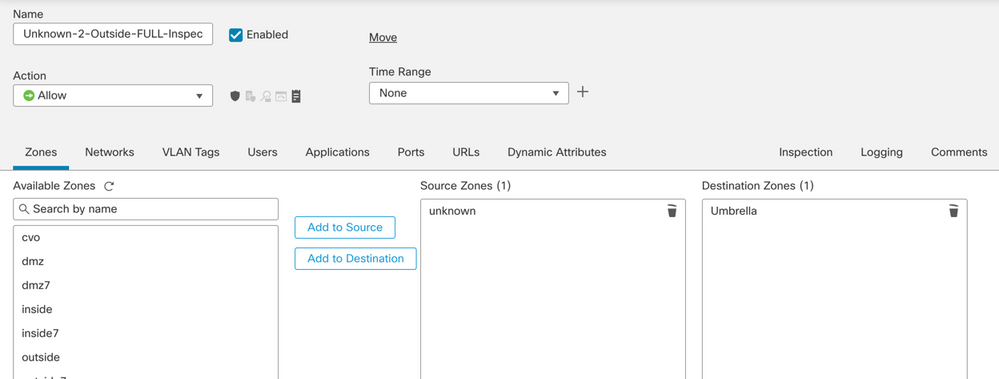

Naar navigeren Policy > Access Control.

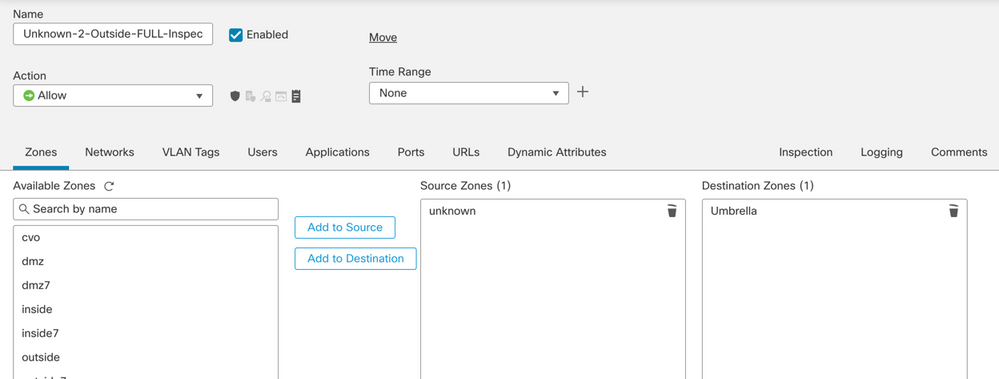

Maak een nieuwe ACS-regel als deze:

-

- Bron Zone - interne beschermde bron.

- Bestemmingszone - VTI Zone - Hiermee kan het verkeer worden omgeleid naar de VTI.

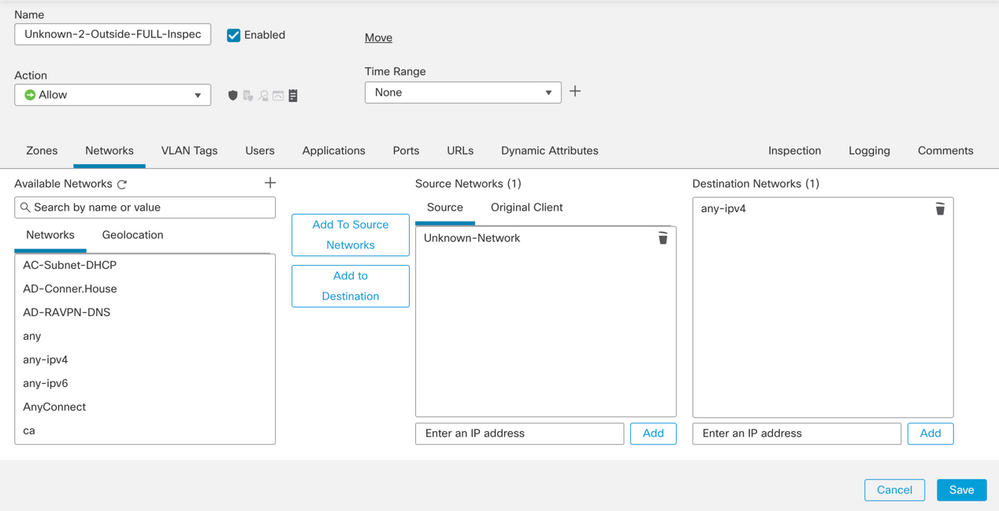

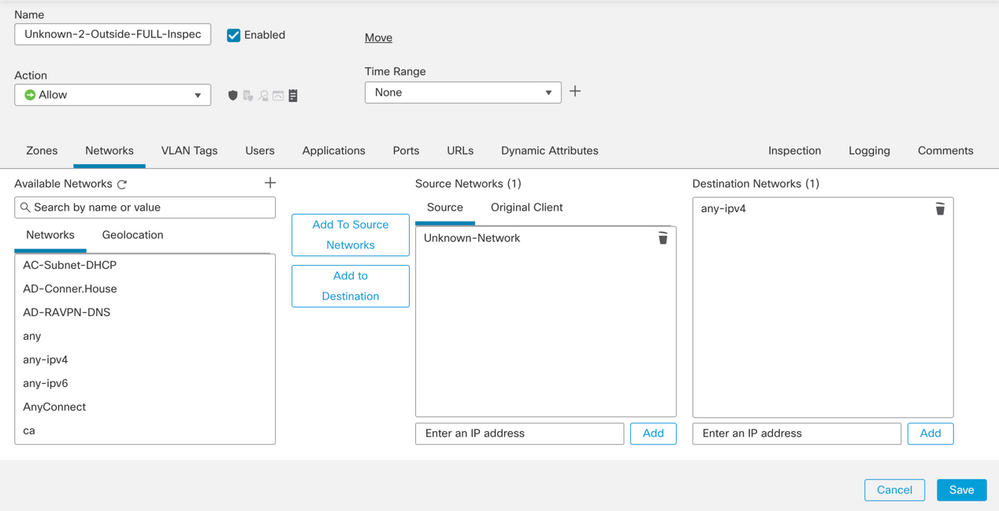

Netwerken:

-

- Bronnetwerken - Intern beschermd netwerkobject(en)

- Bestemmingsnetwerken - Any4 - 0.0.0.0/0

Sla de configuratie op en implementeer deze in de firewall.

Verifiëren

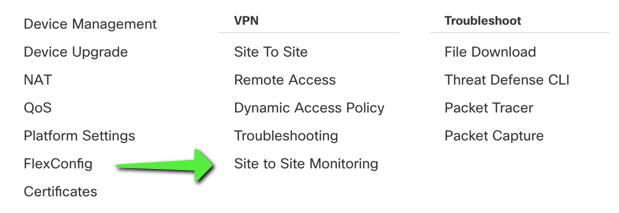

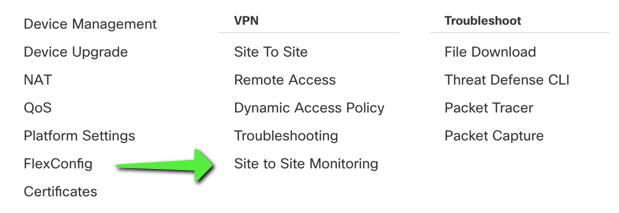

Site-to-site bewaking

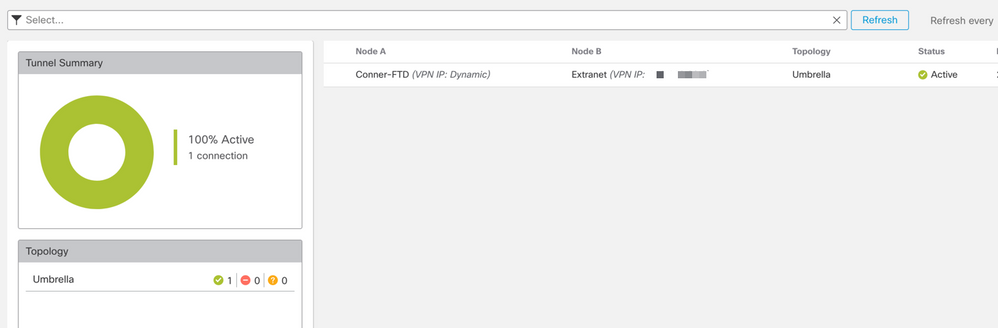

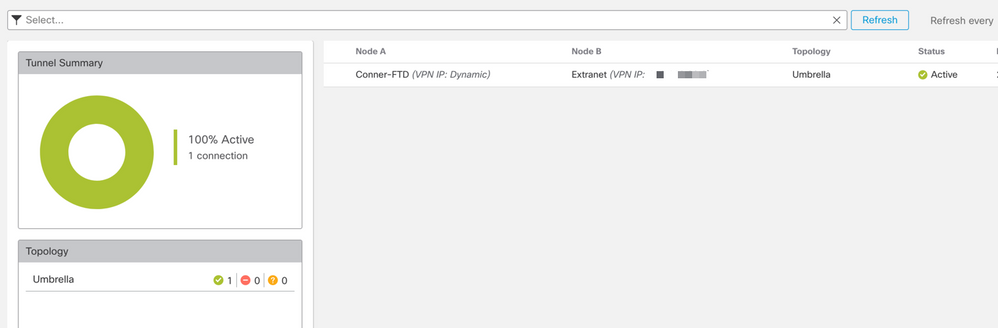

Controleer de tunnelstatus met de Veilige Firewall Management Center (FMC) Site-to-Site Monitoring Tool.

Naar navigeren Devices > Site to Site Monitoring.

Controleer of de tunnelstatus nu is verbonden:

Het hangen van de cursor over de topologie toont meer gedetailleerde opties. Dit kan worden gebruikt om pakketten te inspecteren die zich in en uit de tunnel bewegen samen met tunnel omhoog tijd en diverse andere tunnelstaten.

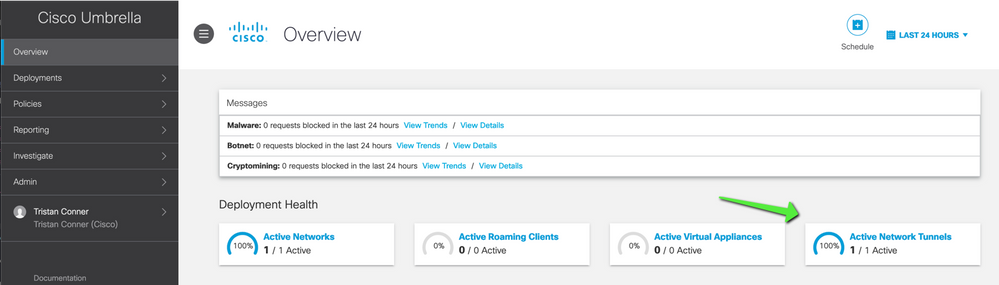

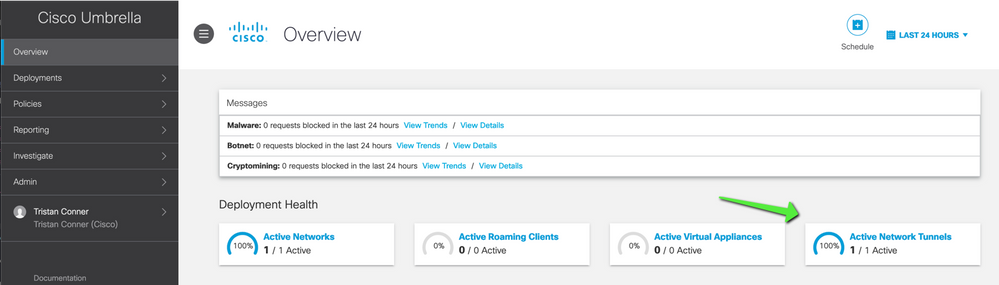

Umbrella Dashboard

Ga van het Dashboard naar Active Network Tunnels. Er moet een blauwe ring zijn die aangeeft dat de tunnel is aangesloten.

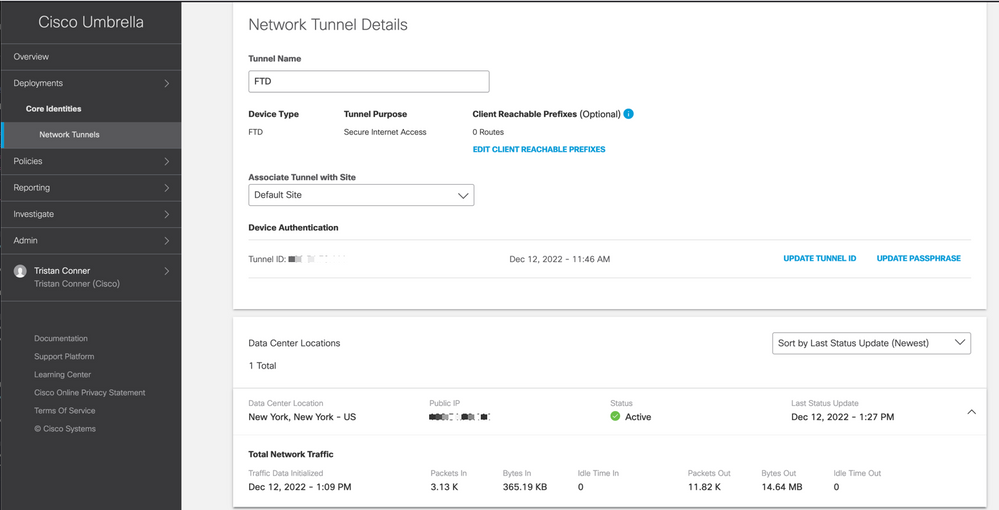

Breid de juiste tunnel uit om meer details te zien over het verkeer door de tunnel:

Tunnel wordt weergegeven als actief met gegevens die de tunnel doorkruisen.

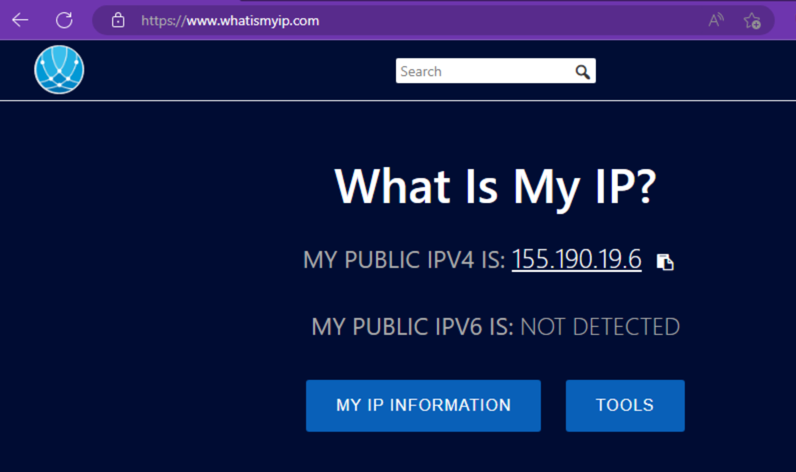

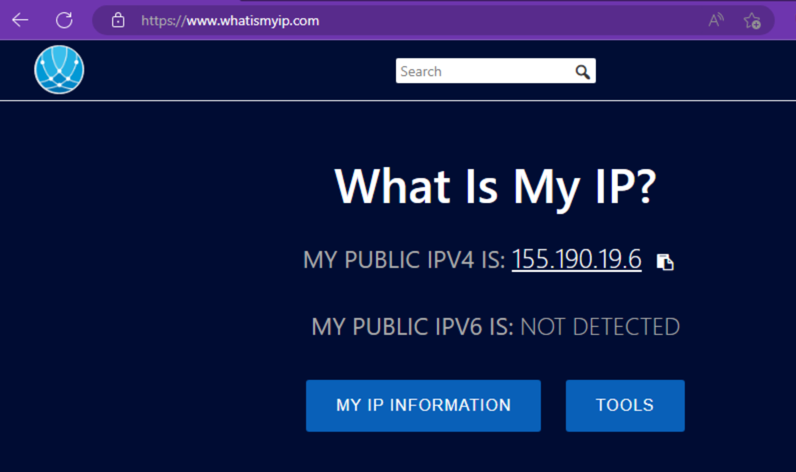

Interne host

Van een interne gastheer die zijn verkeer heeft die de tunnel oversteken, voer een openbare IP raadpleging van een Webbrowser uit. Als het getoonde openbare IP binnen deze twee reeksen valt, wordt het apparaat nu beschermd door SIG.

Firewall Threat Defense CLI

Opdrachten weergeven:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Problemen oplossen

Firewall Threat Defense CLI

IKEv2-debugs:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMP neemt op:

ISAKMP-opname kan worden gebruikt om te bepalen wat tunnelconnectiviteit veroorzaakt zonder dat debugs nodig zijn. De voorgestelde opnamesyntaxis is: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Feedback

Feedback