Inleiding

Dit document beschrijft de implementatie van Cisco Secure Firewall Threat Defence Virtual (FDM) op een virtuele machine met behulp van Azure Marketplace en sjablonen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defence (FTD)

- Azure-account/toegang

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

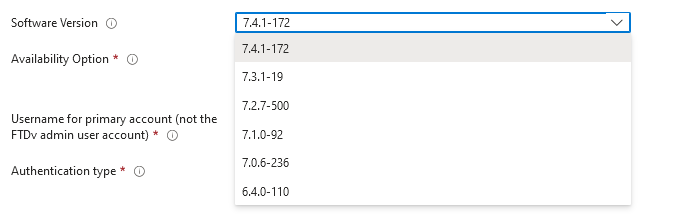

- Virtuele versies van Cisco Secure Firewall Threat Defense: 7.4.1, 7.3.1, 7.2.7, 7.1.0, 7.0.6 en 6.4.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Klanten hebben problemen ondervonden bij het inzetten van een Firepower Device Manager (FDM) op een virtuele machine van Azure, met name bij het gebruik van de Azure Marketplace en sjablonen.

FDM implementeren van Sjabloon op Azure Portal

Gebruik deze procedure om de FDM vanaf het Azure-portal te implementeren:

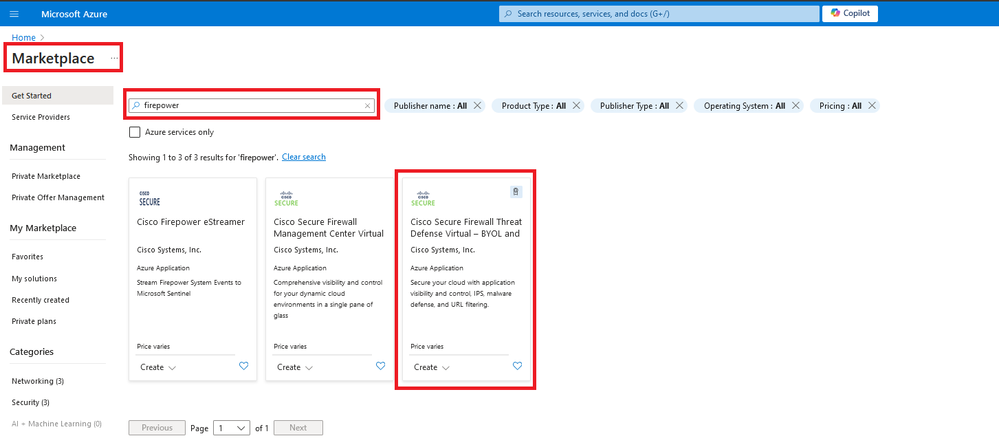

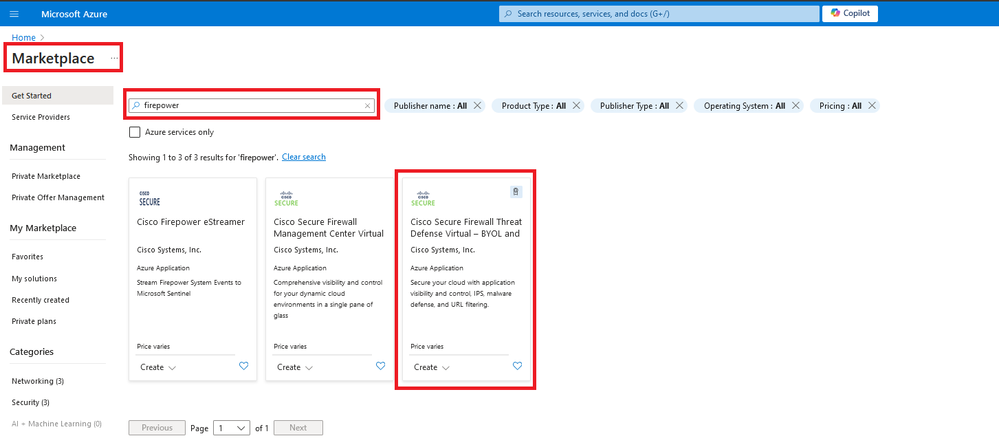

1. Ga naar het Azure-portal en zoek de Marketplace binnen Azure Services. Zoek naar en selecteer Cisco Secure Firewall Threat Defence Virtual - BYOL en PAYG.

Zoek naar FirePOWER en selecteer Cisco Secure Firewall Threat Defense Virtua - BYL

Zoek naar FirePOWER en selecteer Cisco Secure Firewall Threat Defense Virtua - BYL

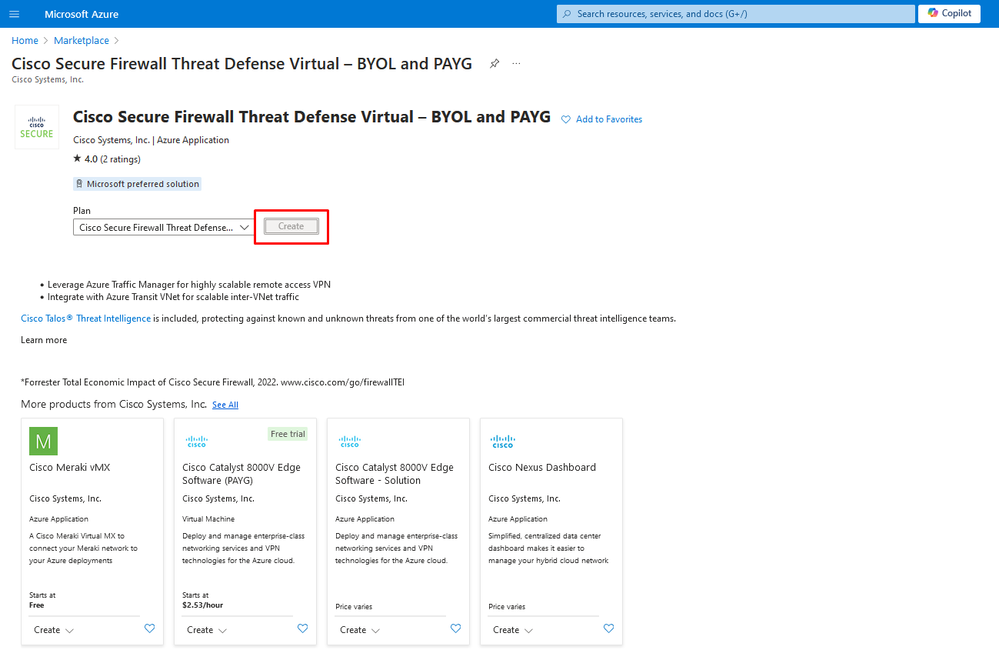

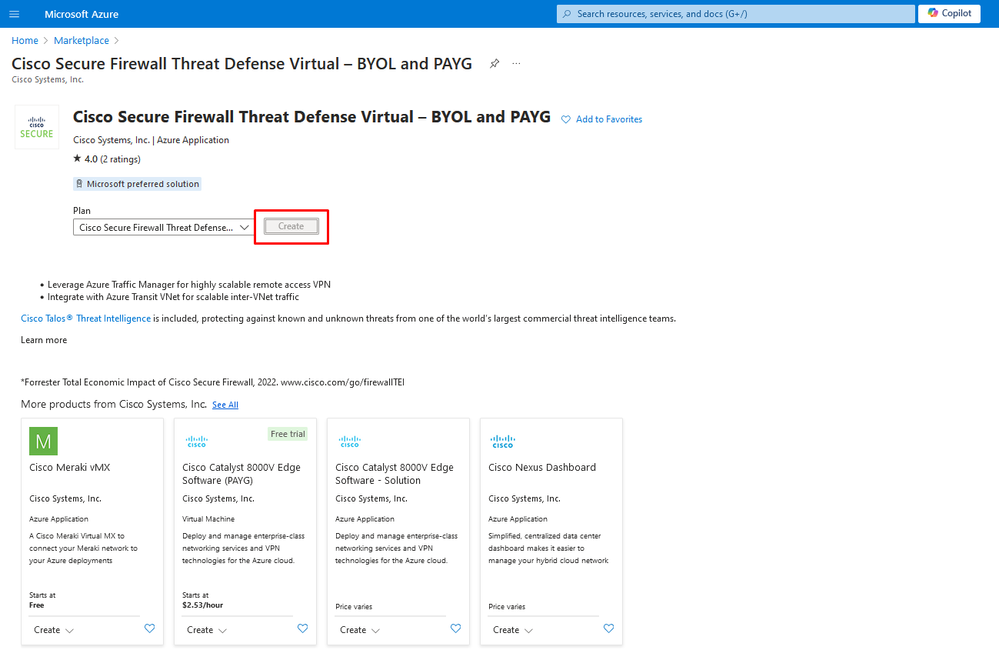

2. Klik op Maken om het configuratieproces voor de FTD te starten.

VM maken vanuit Azure Portal

VM maken vanuit Azure Portal

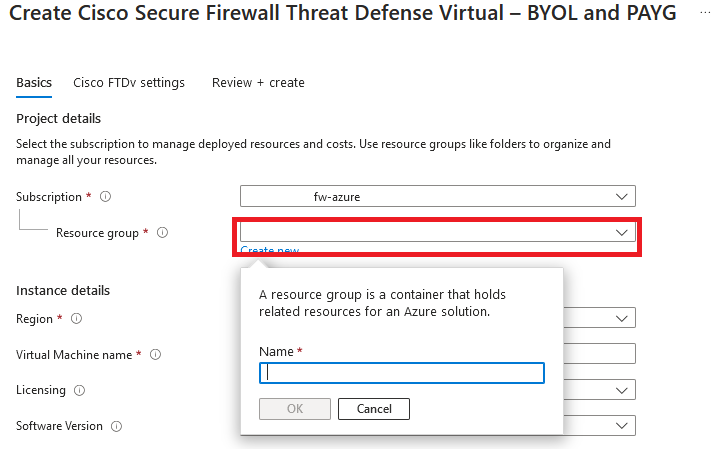

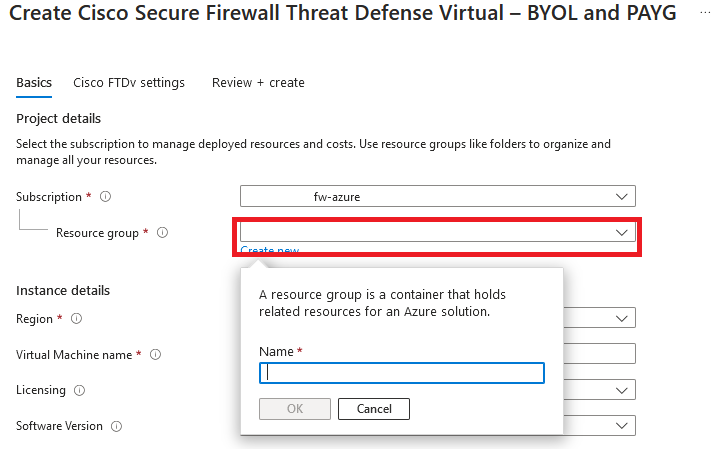

3. Maak op de pagina basisconfiguratie een resourcegroep voor het apparaat, kies de regio en selecteer een naam voor de VM.

Een nieuwe resourcegroep maken

Een nieuwe resourcegroep maken

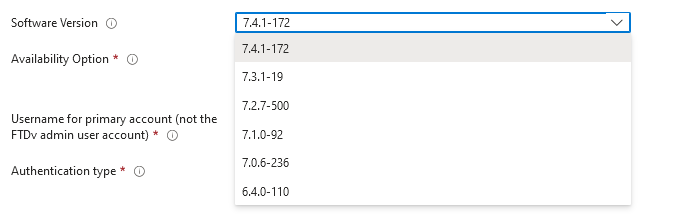

4. Kies de gewenste versie voor de VM-implementatie uit de beschikbare opties.

Versies beschikbaar voor implementatie op Azure Market

Versies beschikbaar voor implementatie op Azure Market

5. Stel een gebruikersnaam in voor de primaire account, kies Wachtwoord als verificatietype en stel het wachtwoord voor VM-toegang en het Admin-wachtwoord in.

Gebruikersnaam en Admin-wachtwoorden.

Gebruikersnaam en Admin-wachtwoorden.

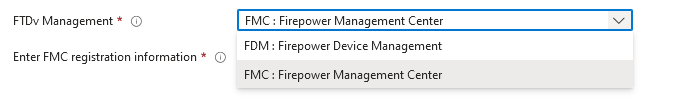

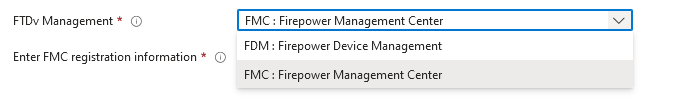

6. Selecteer voor het beheertype FDM voor de doeleinden van dit document.

Beheerapparaat.

Beheerapparaat.

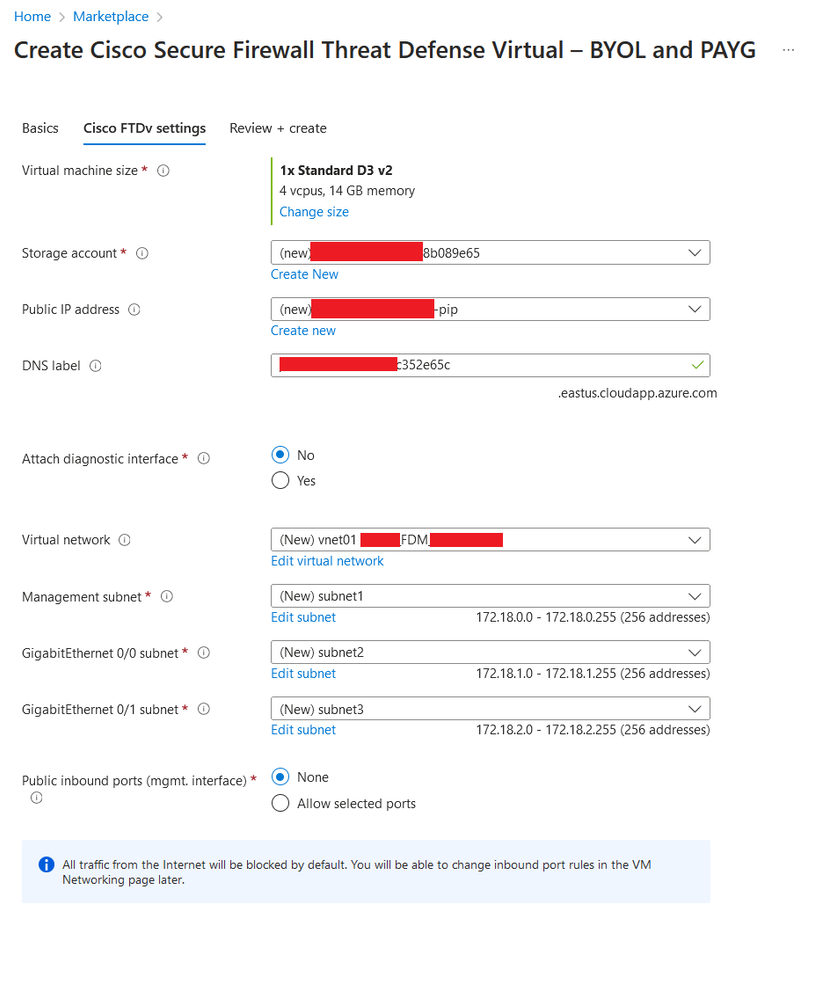

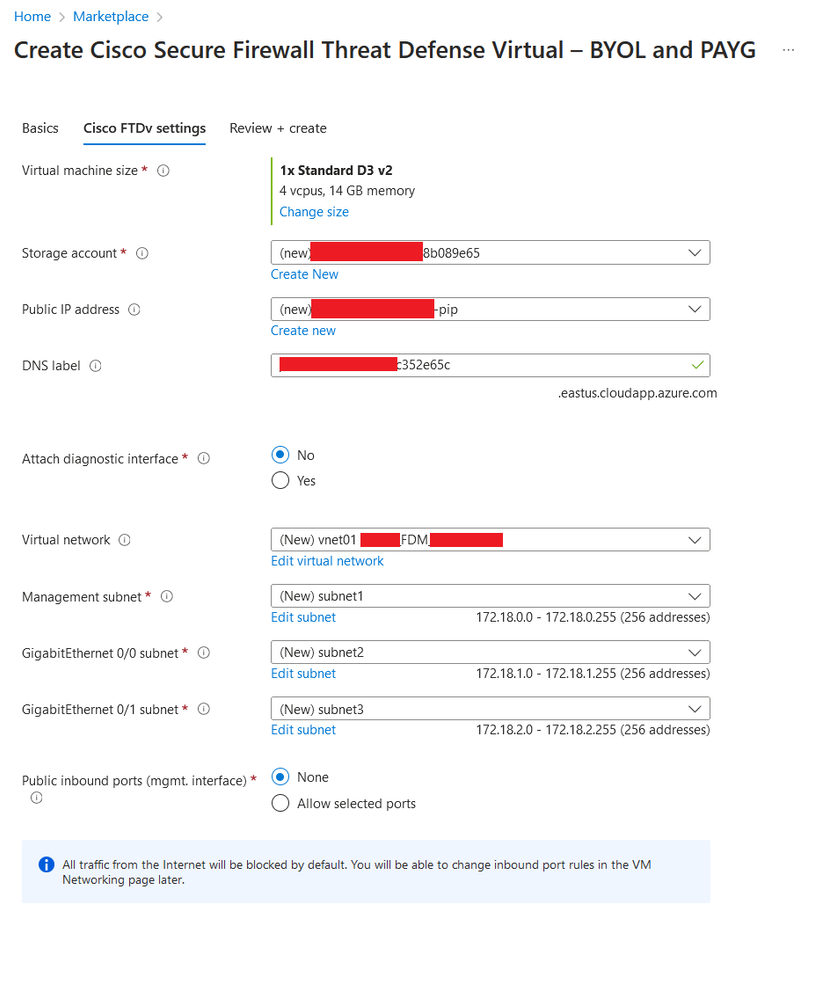

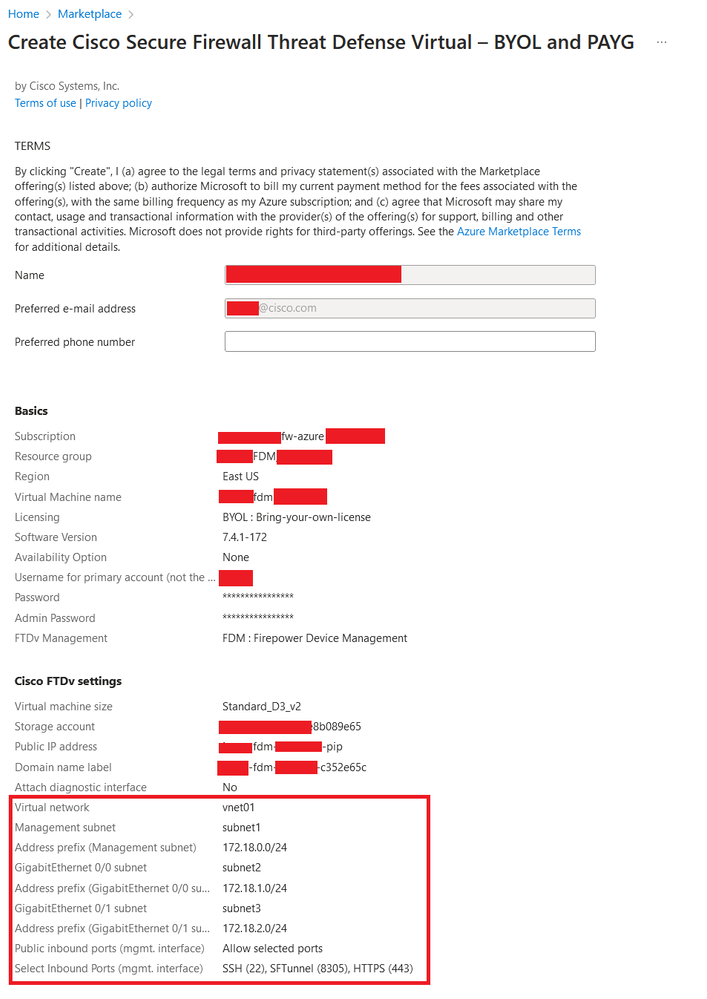

7. Controleer op het tabblad Cisco FTDv Settings het VM-formaat, de opslagaccount, het openbare IP-adres en het DNS-label die standaard worden gemaakt nadat de basisconfiguratie is voltooid.

Zorg ervoor dat de instellingen van het virtuele netwerk, het beheersubsysteem en andere Ethernet correct zijn.

Cisco FTDv-instellingen

Cisco FTDv-instellingen

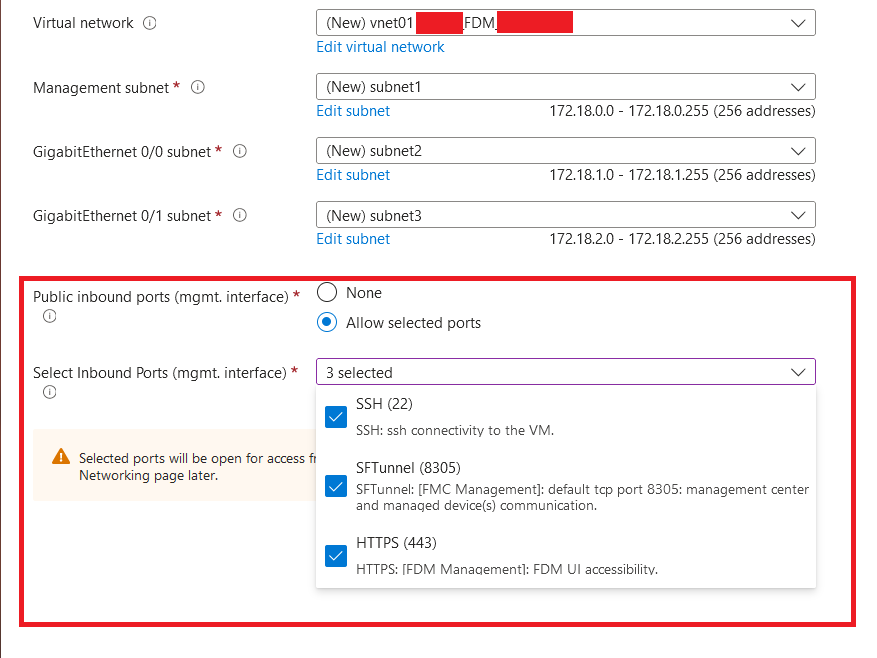

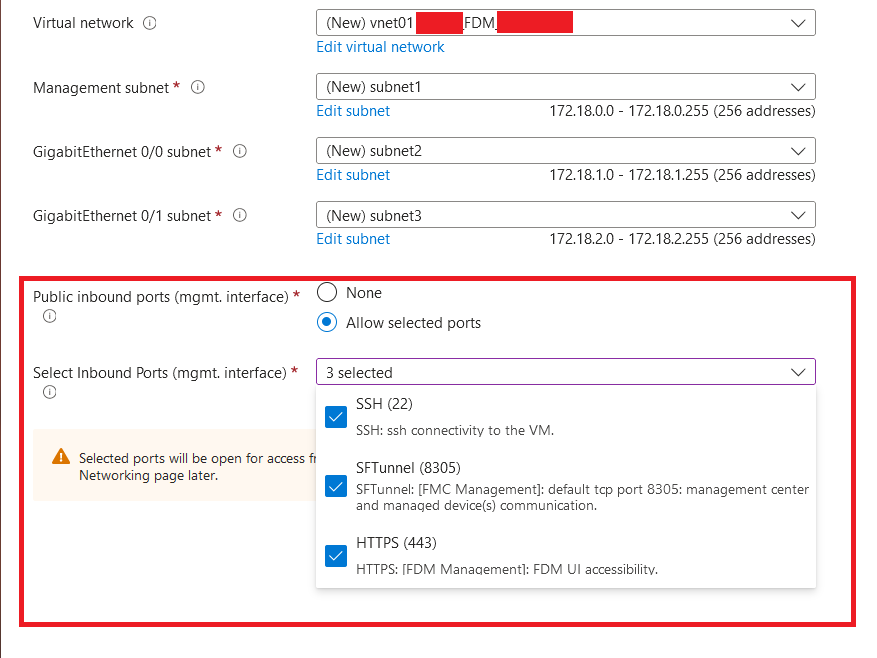

8. Selecteer Toestaan dat geselecteerde poort de poorten SSH (22), SFTunnel (8305) en HTTPS (443) voor HTTPS-toegang tot de VM en SFTunnel-poort inschakelt voor de migratie van het apparaat naar FMC.

Poorten die op Cisco FTDv moeten worden toegestaan

Poorten die op Cisco FTDv moeten worden toegestaan

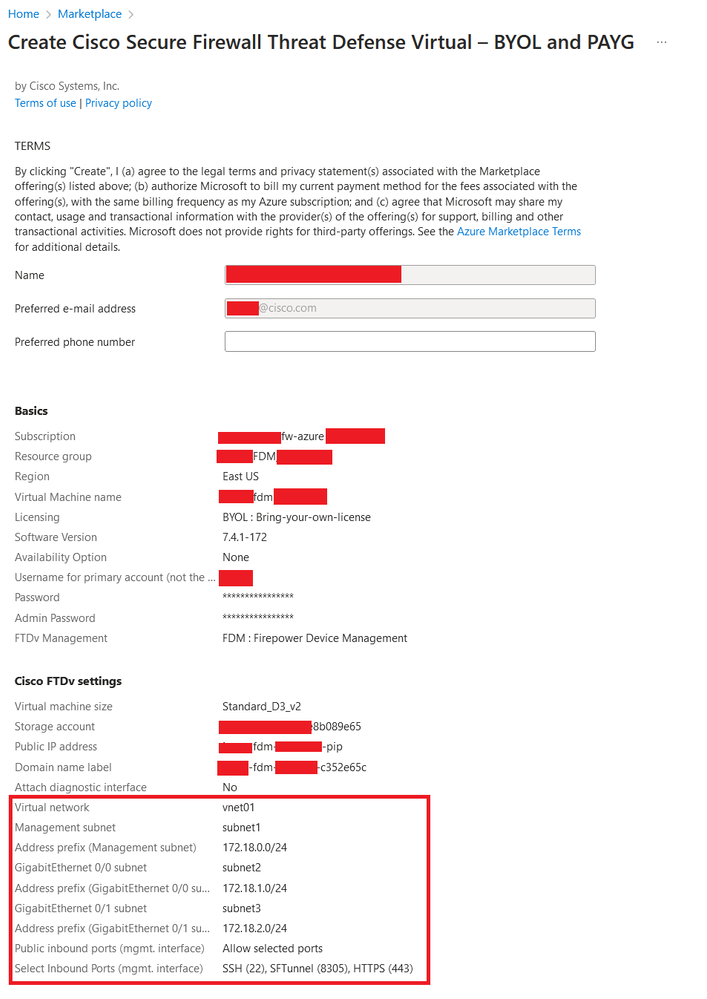

Controleer de configuratie voor VM

9. Bekijk de configuratie op het tabblad Review + Create en maak de VM.

Bekijken en maken.

Bekijken en maken.

Op dit moment kunnen we de VM-creatie indienen.

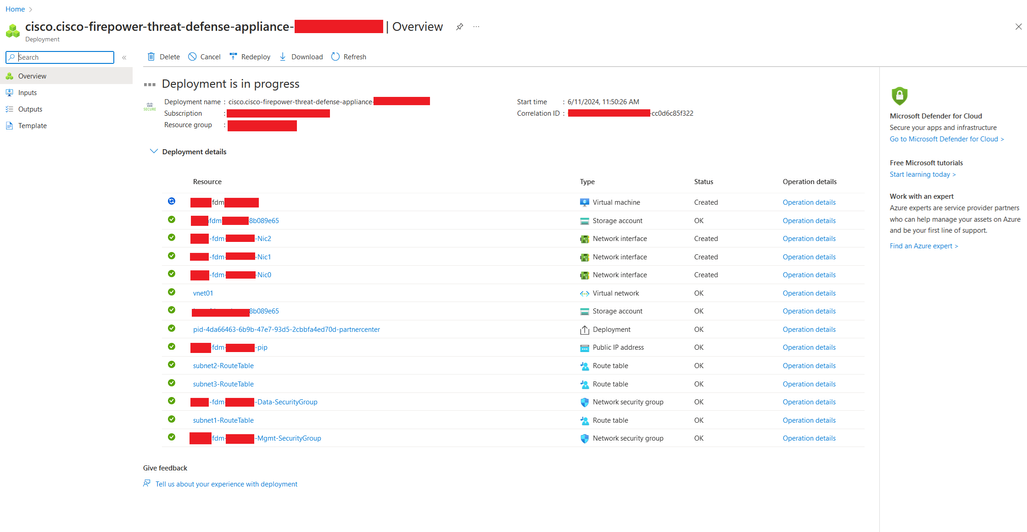

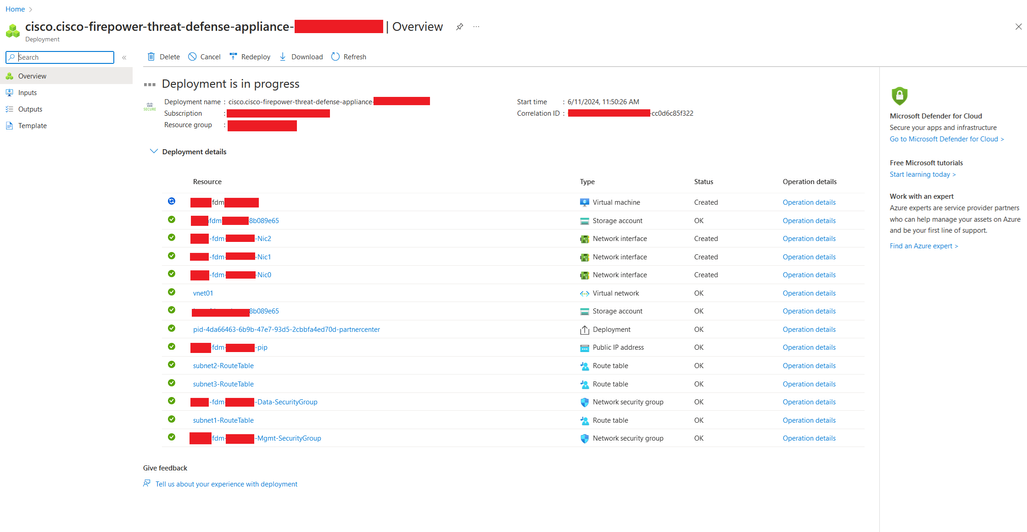

10. Controleer de voortgang van de implementatie op het tabblad Overzicht, waar een bericht aangeeft dat de implementatie is gestart.

Implementatie wordt uitgevoerd.

Implementatie wordt uitgevoerd.

Controleer VM geïmplementeerd in Azure

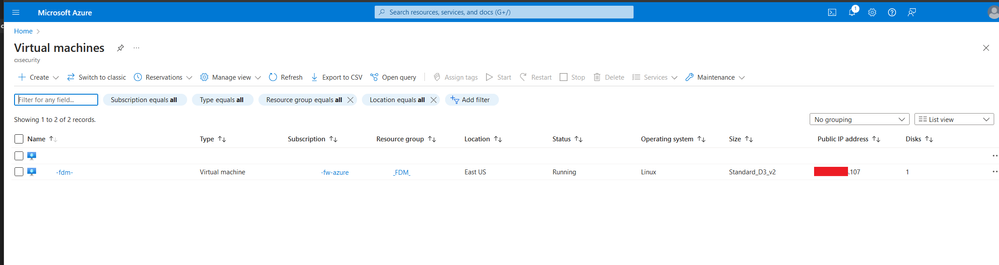

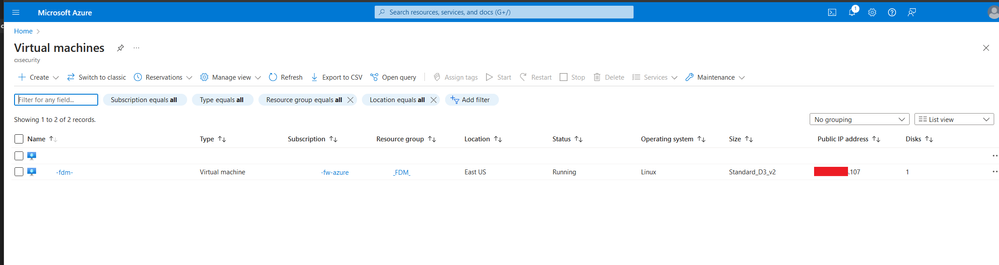

11. Wanneer de VM wordt gemaakt, moet u deze in het gedeelte Virtuele machines lokaliseren om de kenmerken en het toegewezen openbare IP-adres te vinden.

Locatie van virtuele machines

Locatie van virtuele machines

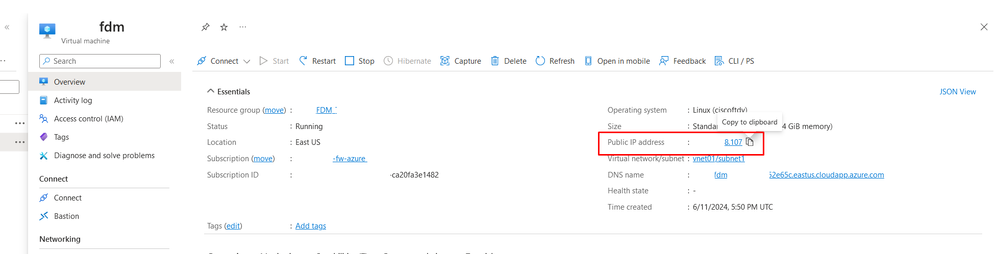

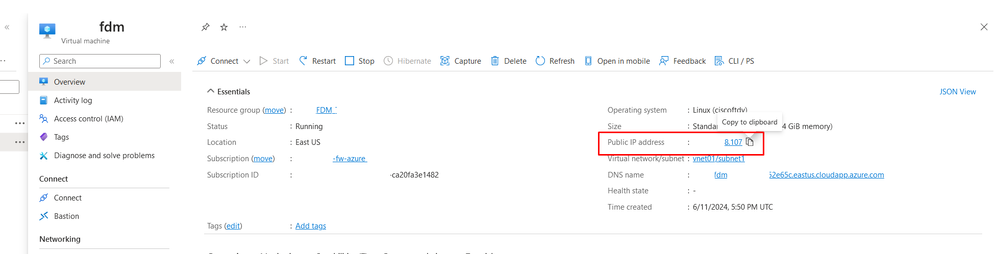

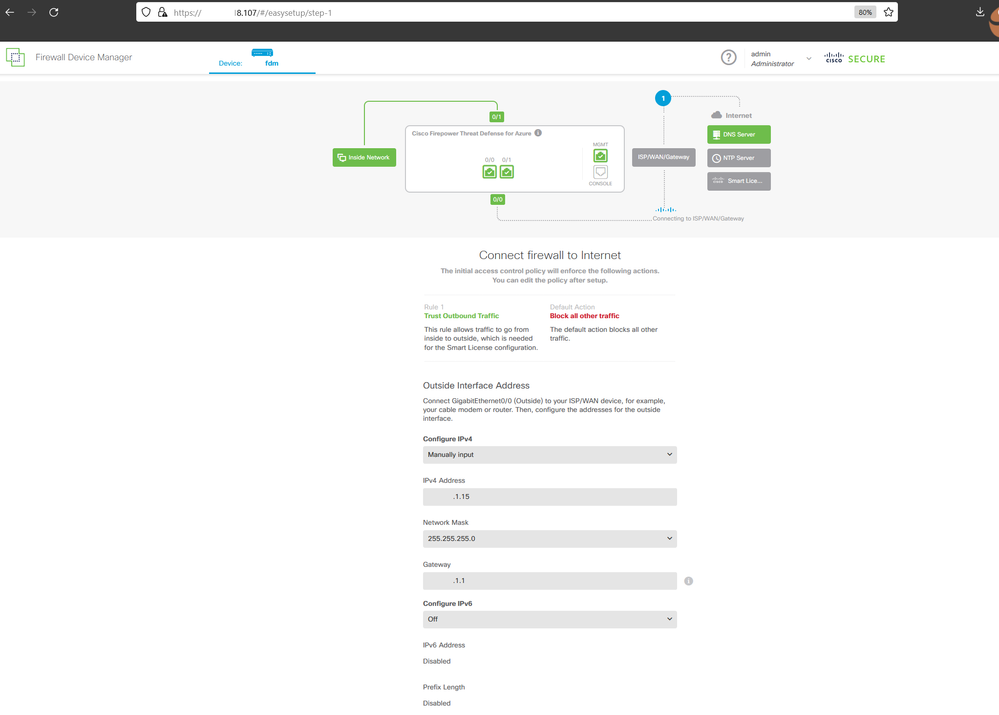

12. Gebruik een browser om naar het toegewezen IP-adres van het apparaat te navigeren en de eerste configuratie van FDM te starten.

Public IP voor FDM

Public IP voor FDM

Basisconfiguratie voor FDM

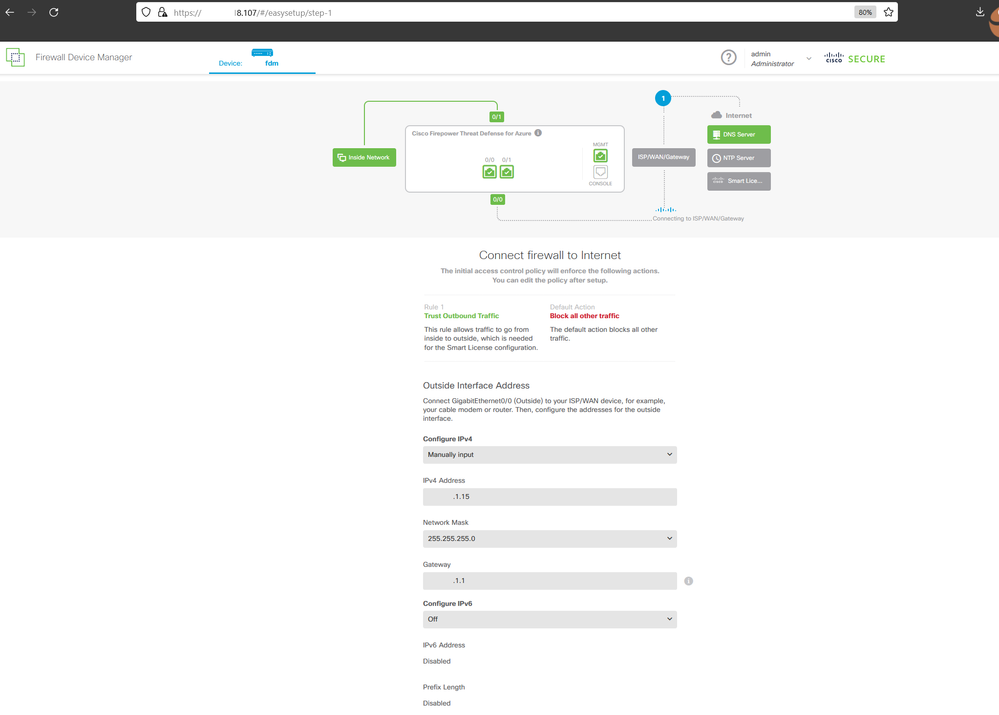

13. Configureer de basisinstellingen door een IP te selecteren binnen het toegewezen bereik, stel NTP in en registreer het apparaat met de licentie.

Hier vindt u de documentatie voor de FDM Initial Configuration.

Basisconfiguratie op FDM

Basisconfiguratie op FDM

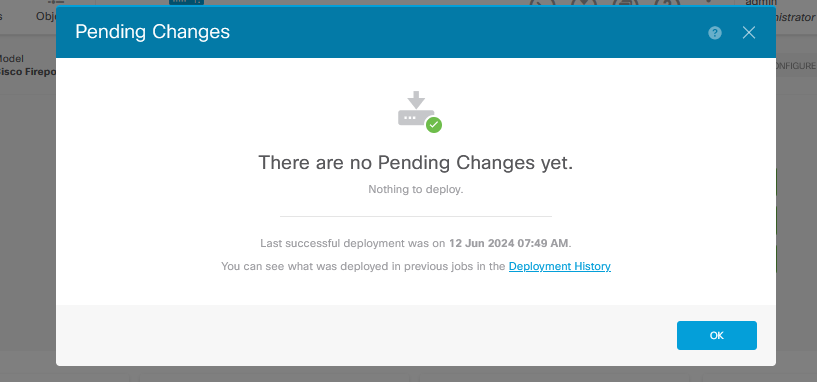

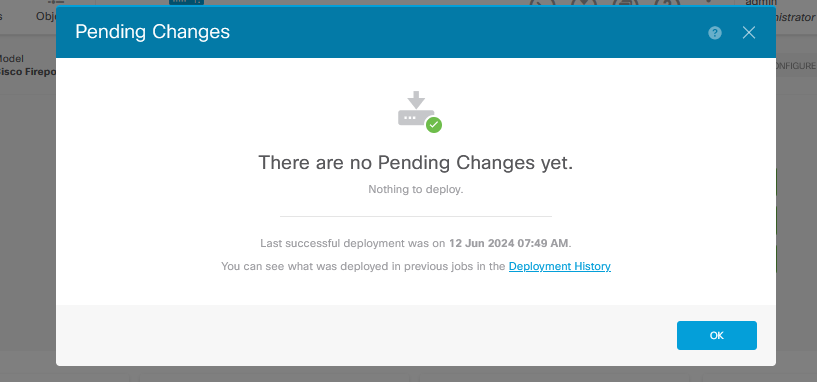

14. Controleer na registratie van het apparaat of er geen implementaties meer in behandeling zijn.

Feedback

Feedback