Inleiding

Dit document beschrijft het proces voor het implementeren van statische routes in Secure Firewall Threat Defense via Firewall Management Center.

Voorwaarden

Vereisten

Cisco raadt aan kennis van deze onderwerpen te hebben:

- Firewall Management Center (FMC)

- Secure Firewall Threat Defence (FTD)

- Grondbeginselen van netwerkroutes.

Gebruikte componenten

De informatie in dit document is gebaseerd op deze software- en hardwareversies:

- Firewall Management Center voor VMWare v7.3

- Cisco Secure Firewall Threat Defence voor VMWare v7.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Deze procedure wordt op toestellen ondersteund:

- Firewall Management Center op locatie

- Firewall Management Center voor VMWare

- cdFMC

- Cisco Secure Firewall 1000 Series-apparaten

- Cisco Secure Firewall 2100 Series-apparaten

- Cisco Secure Firewall 3100 Series-apparaten

- Cisco Secure Firewall 4100 Series-apparaten

- Cisco Secure Firewall 4200 Series-apparaten

- Cisco Secure Firewall 9300-apparaat

- Cisco Secure Firewall Threat Defense voor VMWare

Configureren

Configuraties

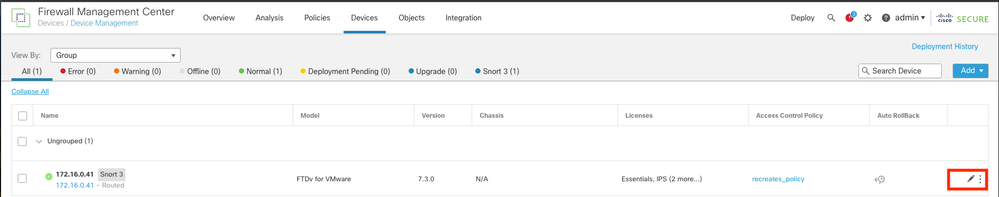

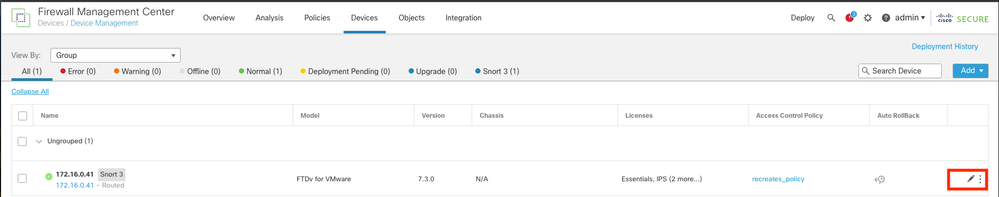

Stap 1. Ga in de FMC GUI naar Apparaten > Apparaatbeheer.

Stap 2. Identificeer het FTD dat moet worden geconfigureerd en klik op het potloodpictogram om de huidige configuratie van het FTD te bewerken.

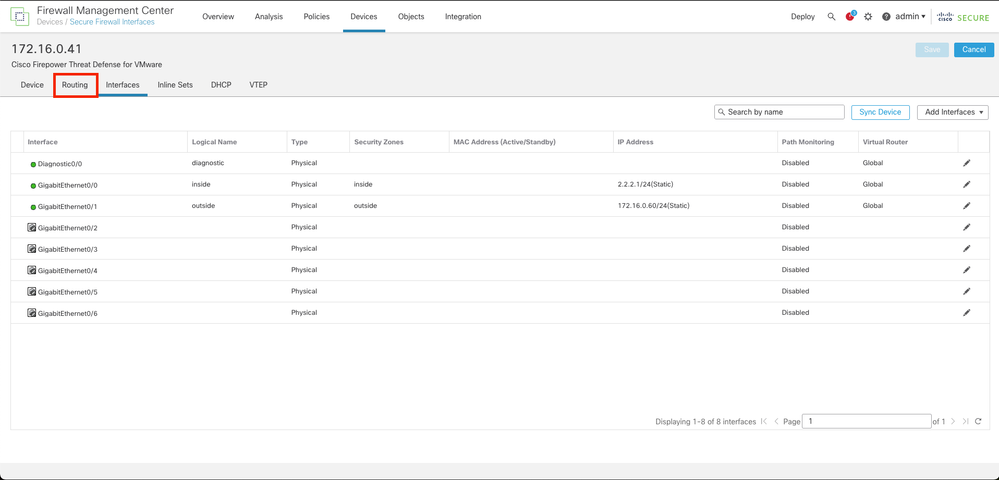

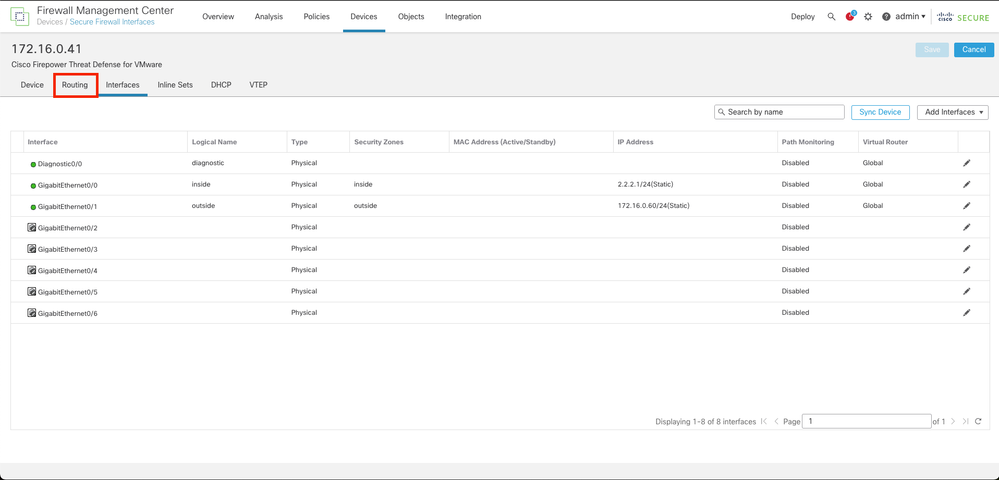

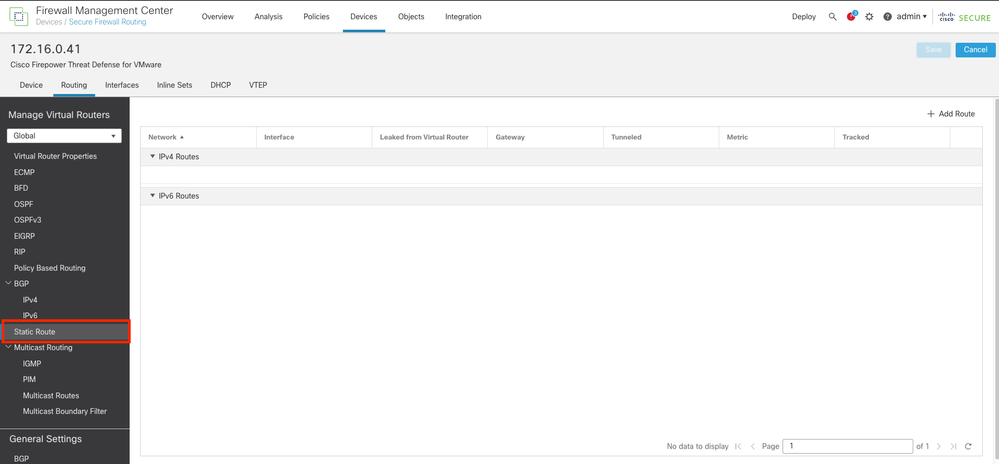

Stap 2. Klik over het tabblad Routing.

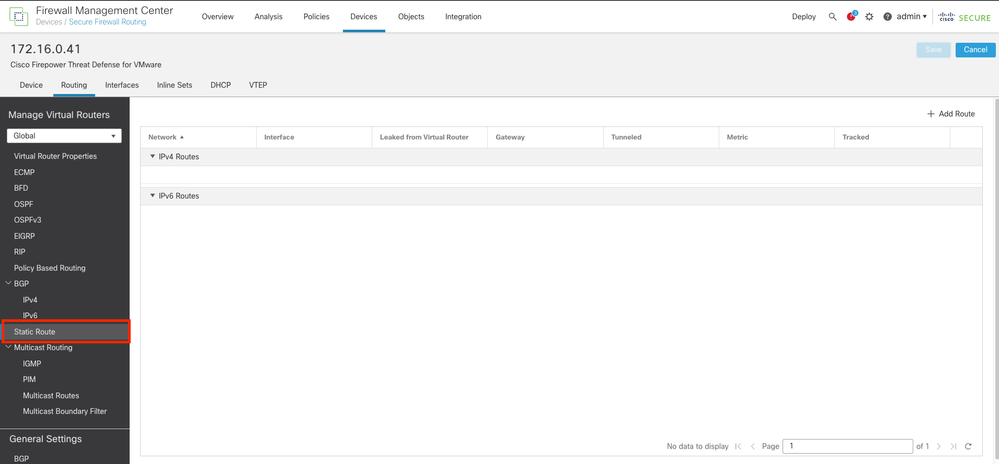

Stap 3. Selecteer in het linkermenu de optie Statische route

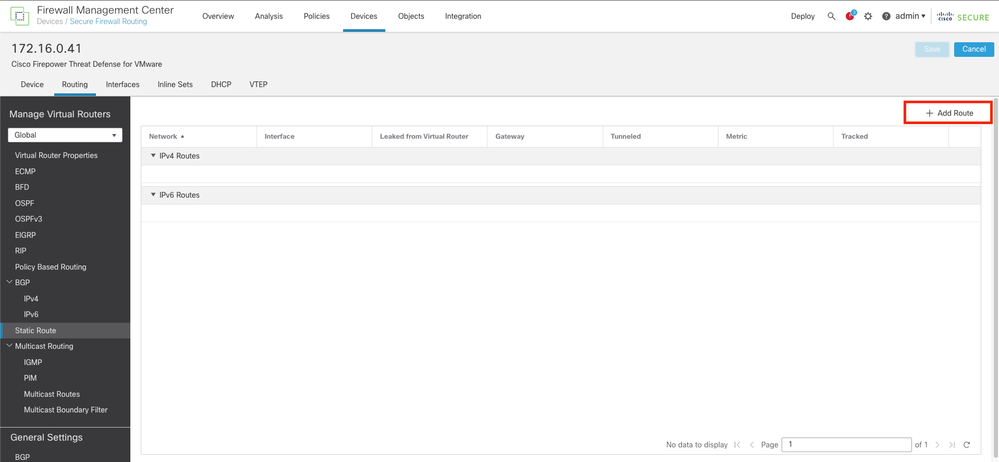

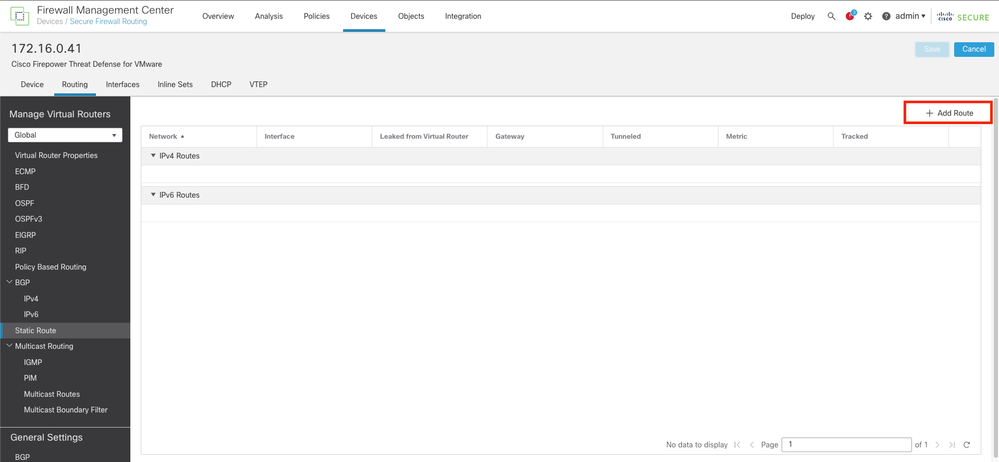

Stap 4. klik op de (+) Add route optie.

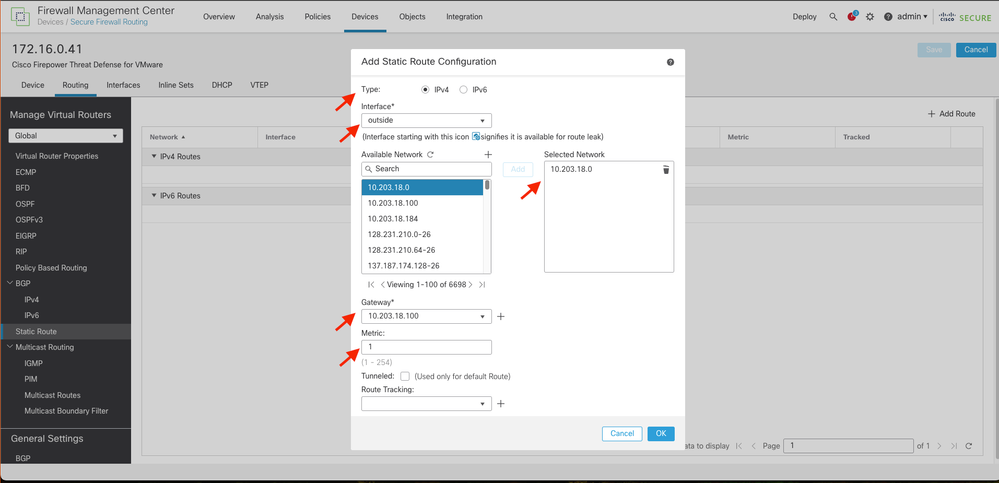

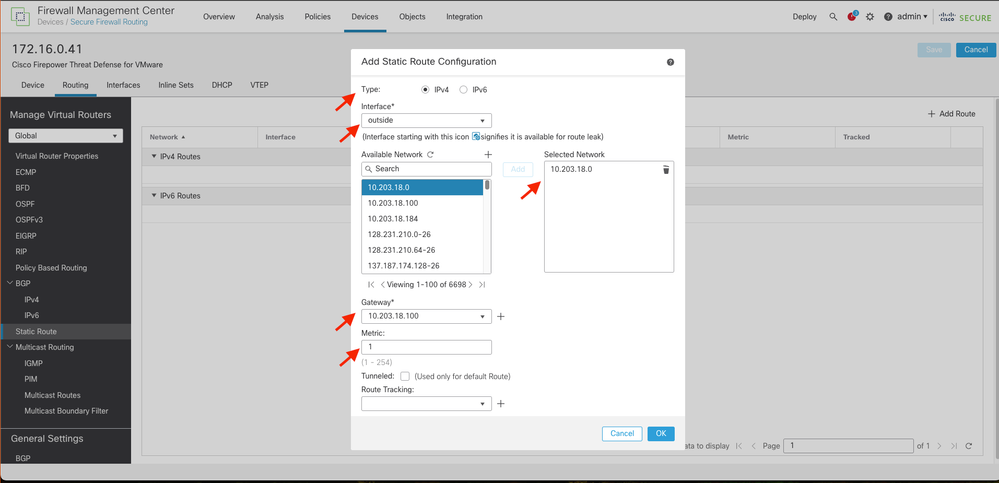

Stap 5. Voer onder de sectie Statische routeconfiguratie de gewenste informatie in de velden Type, Interface, Beschikbaar netwerk, Gateway en Metric (en indien nodig ook Tunneling en Routertracering ).

Type: Klik op IPv4 of IPv6 afhankelijk van het type statische route dat u toevoegt.

Interface: Kies de interface waarop deze statische route van toepassing is.

Beschikbaar netwerk: kies het doelnetwerk in de lijst Beschikbaar netwerk. Om een standaardroute te bepalen, creeer een voorwerp met het adres 0.0.0.0/0 en selecteer het hier.

Gateway: Voer in het veld Gateway of IPv6 Gateway de gatewayrouter in of kies die de volgende hop voor deze route is. U kunt een IP-adres of een Netwerken/Hosts-object opgeven.

Metriek: Voer in het metriek veld het aantal hop in naar het doelnetwerk. Geldige waarden variëren van 1 tot 255; de standaardwaarde is 1.

Tunneling: (optioneel) Klik voor een standaardroute op het selectievakje Tunneling om een afzonderlijke standaardroute voor VPN-verkeer te definiëren

Route-tracking: (alleen statische IPv4-route) Om de beschikbaarheid van de route te bewaken, voert u de naam in of kiest u de naam van een SLA-monitorobject (Service Level Agreement) dat het monitoringbeleid definieert, in het veld Route Tracking.

Tip: In de velden Beschikbare netwerken, gateway- en routeverkeer moeten netwerkobjecten worden gebruikt. Als de objecten nog niet zijn gemaakt, klikt u rechts van elk veld op het (+) teken om een nieuw netwerkobject te maken.

Stap 6. Klik op OK

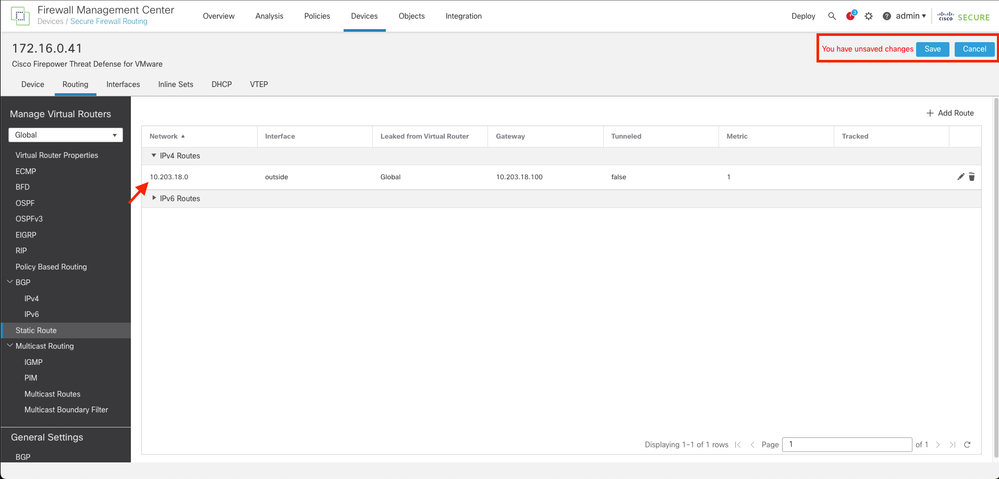

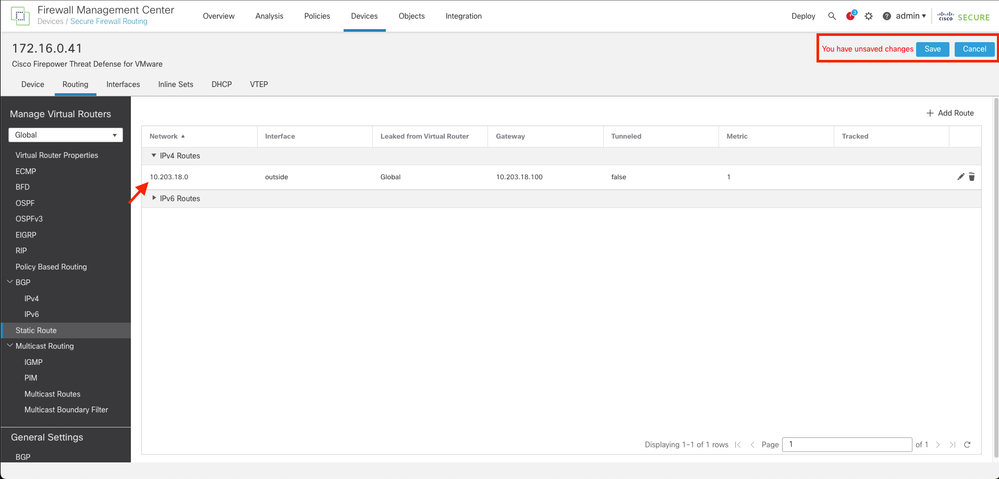

Stap 7. Sla de configuratie op en bevestig de nieuwe statische route die zoals verwacht wordt weergegeven.

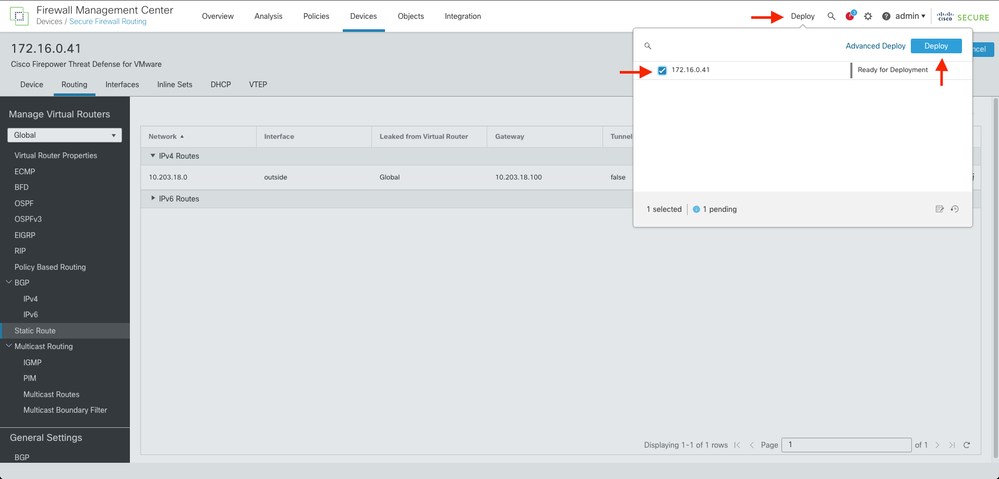

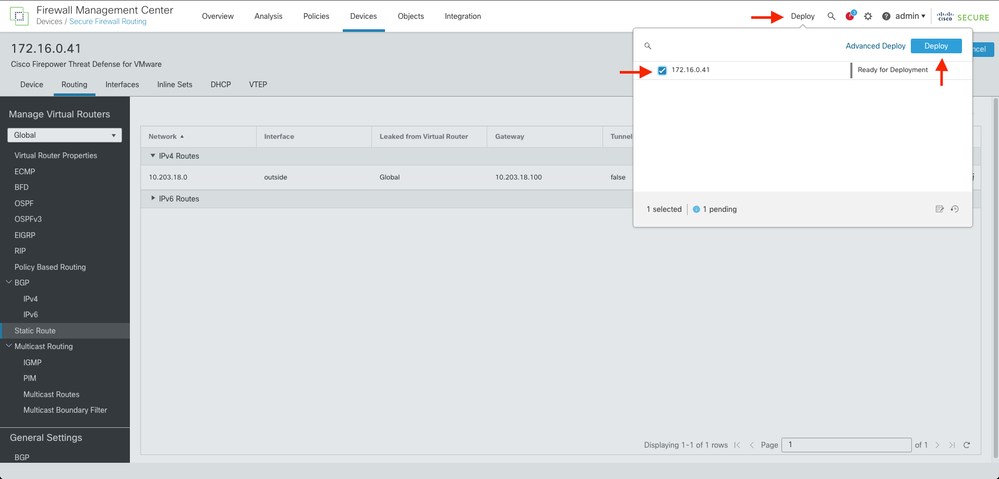

Stap 7. Navigeer om het geselecteerde FTD in Stap 2 te implementeren en aanvinkvakje aan te vinken, en klik vervolgens op het blauwe implementatiepictogram om de nieuwe configuratie te implementeren.

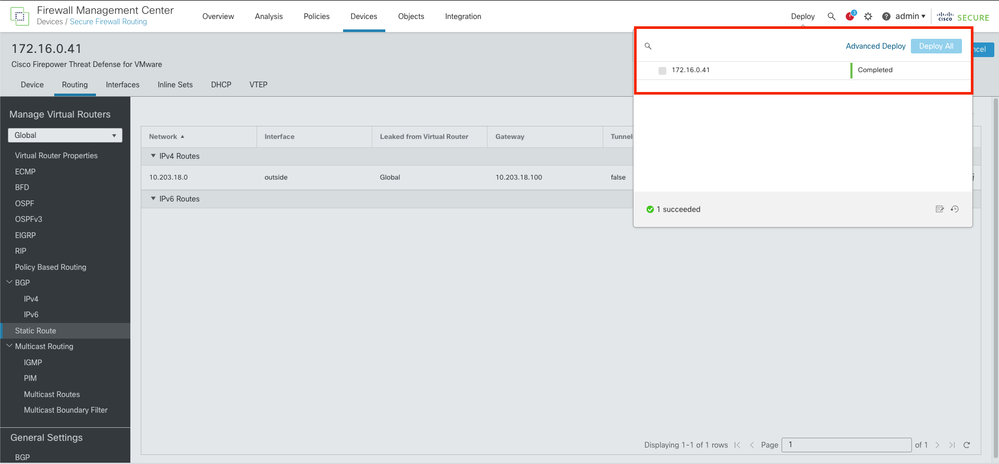

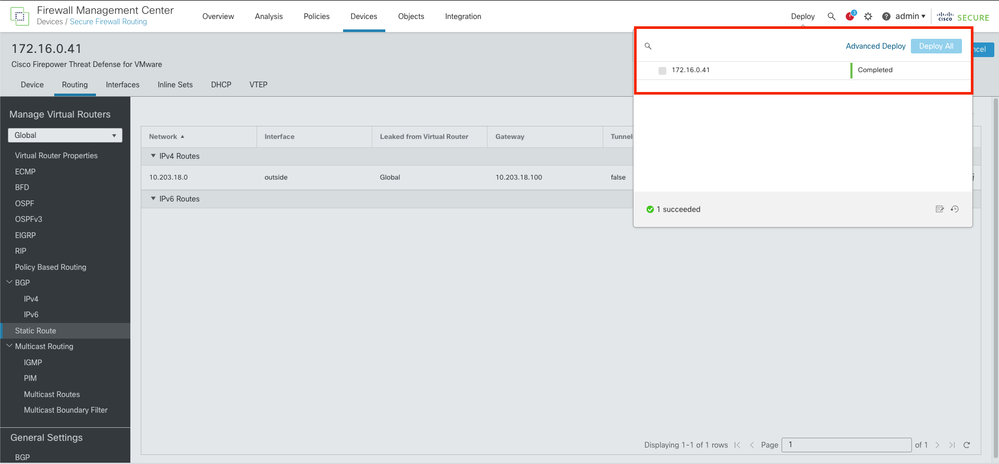

Stap 8. Valideren dat de implementatie wordt weergegeven als voltooid.

Verifiëren

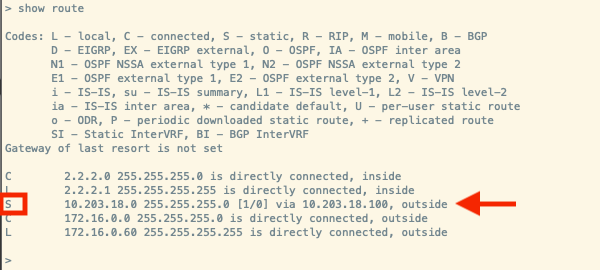

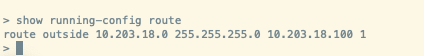

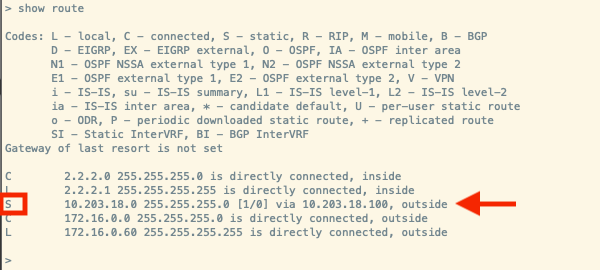

1. Log met SSH, Telnet of console in op de eerder gebruikte FTD.

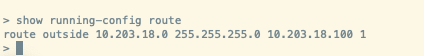

2. De opdracht Uitvoeren toont route en toont in werking stelt -in werking stellen-configuratieroute

3. Valideren van de FTD Routing Table heeft nu de ontplooide statische route met de S vlag en die het ook toont in de lopende configuratie.

Feedback

Feedback