PBR configureren met HTTP Path Monitor op FMC

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u op beleid gebaseerde routing (PBR) kunt configureren met HTTP-padbewaking op het Cisco Secure Firewall Management Center (FMC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- PBR basiskennis

- Basis Cisco Secure Management Center-ervaring

- Basis Cisco Secure Firewall Threat Defence (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware met 7.4 release

- Cisco Secure Firewall Threat Defence Virtual Appliance (FTDv) voor VMware met 7.4 release

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In traditionele routing worden pakketten gerouteerd op basis van het IP-adres van de bestemming, maar het is moeilijk om de routing van het opgeven van verkeer in een op bestemming gebaseerd routeringssysteem te wijzigen. PBR geeft u meer controle over routing door de bestaande mechanismen uit te breiden en aan te vullen die worden geboden door routeringsprotocollen.

Met PBR kunt u de IP-voorrang instellen. Het maakt het ook mogelijk om een pad te specificeren voor bepaald verkeer, zoals prioritair verkeer via een dure link. Met PBR is routing gebaseerd op andere criteria dan het doelnetwerk, zoals de bronpoort, het doeladres, de bestemmingshaven, de protocoltoepassingen of een combinatie van deze objecten. PBR kan worden gebruikt om het netwerkverkeer te classificeren op basis van toepassing, gebruikersnaam, groepslidmaatschap en security groepsassociatie. Deze routeringsmethode is toepasbaar in situaties waarin talrijke apparaten toegang hebben tot toepassingen en gegevens in een grote netwerkimplementatie. Traditioneel hebben grote implementaties topologieën die alle netwerkverkeer naar een hub backhaul als versleuteld verkeer in een routed-based VPN. Die topologieën resulteren vaak in problemen zoals pakketlatentie, verminderde bandbreedte, en pakketdaling.

PBR wordt alleen ondersteund op routed firewall-modus en wordt niet toegepast voor embryonale verbindingen. HTTP-gebaseerde toepassing wordt ondersteund op fysieke, poortkanaal-, subinterfaces- en statustunnelinterfaces. Het wordt niet ondersteund op clusterapparaten.

Wanneer de gevormde interfaces metriek zoals ronde reistijd (RTT), jitter, gemiddelde opiniescore (MOS), en pakketverlies per interface afleiden, worden zij gebruikt om de beste weg voor het verpletteren van PBR verkeer te bepalen. Path Monitoring berekent flexibele parameters voor meerdere externe peers per interface. Om het beste pad voor meerdere toepassingen te bewaken en te bepalen via een beleid op een branch firewall, heeft HTTP om deze redenen de voorkeur boven ICMP:

- HTTP-ping kan de prestatiemaatstaven van het pad afleiden tot aan de toepassingslaag van de server, waar de toepassing wordt gehost.

- De noodzaak om de firewallconfiguratie te wijzigen wanneer het IP-adres van de toepassingsserver wordt gewijzigd, wordt verwijderd wanneer het toepassingsdomein wordt bijgehouden in plaats van het IP-adres.

Configureren

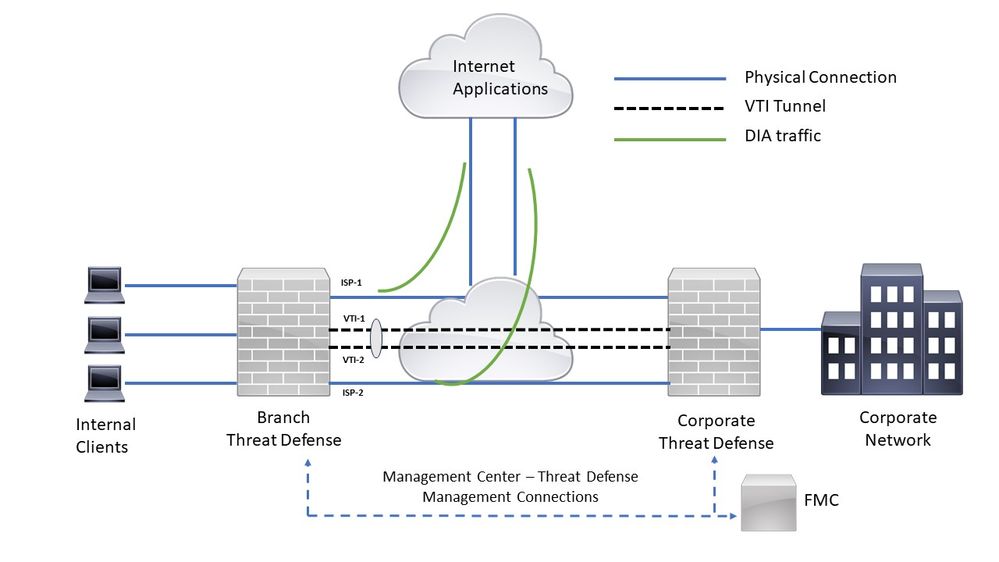

Netwerkdiagram

Overweeg een typisch bedrijfsnetwerkscenario waar al het verkeer van het taknetwerk door een op route gebaseerde VPN van het collectieve netwerk wordt verzonden en aan het Extranet afwisselt wanneer het wordt vereist. De volgende topologie toont een kantorennetwerk dat met het bedrijfsnetwerk is verbonden via een op route gebaseerde VPN. Van oudsher is de beveiliging van bedrijfsbedreigingen ingesteld om zowel het interne als het externe verkeer van het filiaal aan te kunnen. Met het PBR-beleid wordt de verdediging van de aftakdreiging geconfigureerd met een beleid dat specifiek verkeer naar het WAN-netwerk routeert in plaats van de virtuele tunnels. De rest van het verkeer stroomt zoals gebruikelijk door de op route gebaseerde VPN.

Netwerktopologie

Netwerktopologie

In het gedeelte Configure wordt ervan uitgegaan dat de ISP- en VTI-interfaces al zijn geconfigureerd voor de aftakbeveiliging van bedreigingen in het beveiligde VCC.

PBR configureren voor HTTP-padbewaking

Deze configuratiesectie toont de configuratie van de padbewaking op ISP-1 en ISP-2 interfaces.

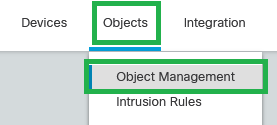

Stap 1. Maak een uitgebreide toegangslijst voor gecontroleerde toepassingen. Naar navigeren Objects > Object Management

Objecten - Objectbeheer

Objecten - Objectbeheer

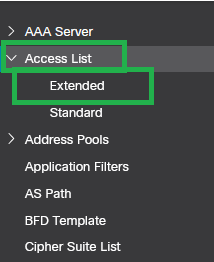

Stap 2. Naar navigeren Access-list > Extended

Toegangslijst - uitgebreid

Toegangslijst - uitgebreid

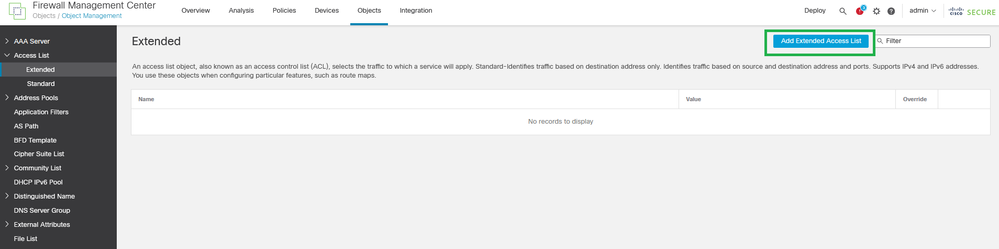

Stap 3. Klik op de knop Add Extended Access List.

Uitgebreide toegangslijst toevoegen

Uitgebreide toegangslijst toevoegen

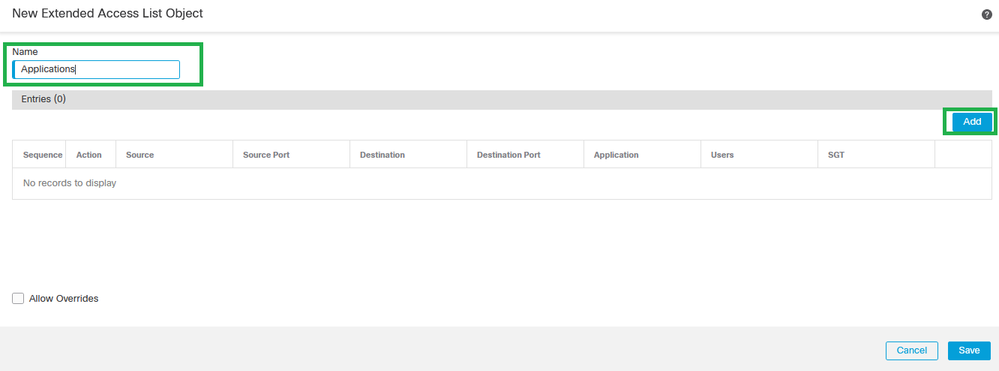

Stap 4. Stel een naam in de uitgebreide toegangslijst in en klik op Add.

Nieuw object uitgebreide toegangslijst

Nieuw object uitgebreide toegangslijst

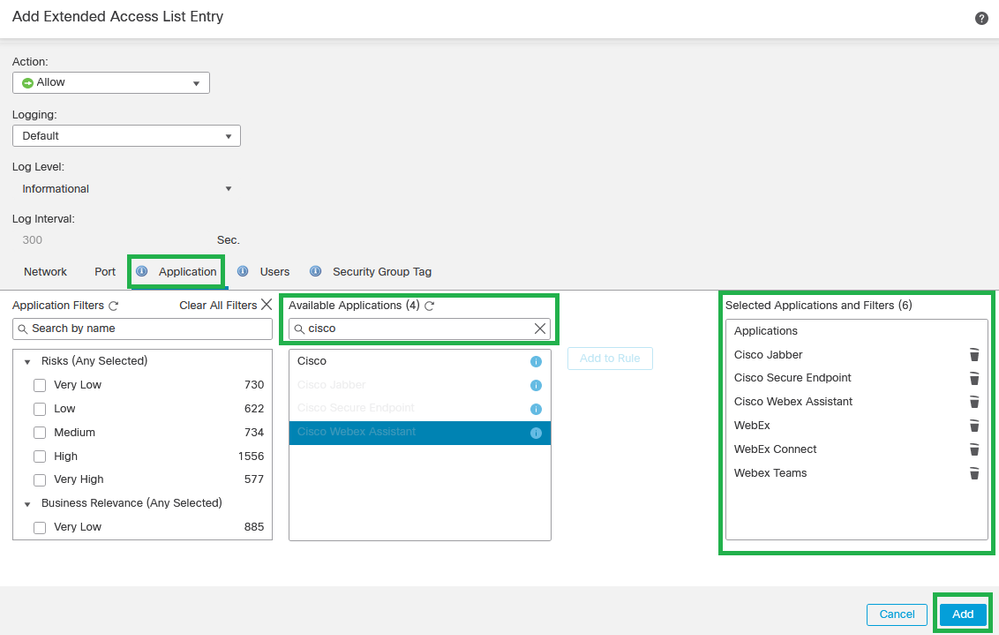

Stap 5. Klik op de knop ApplicationAdd.

Vermeldingen in uitgebreide toegangslijst toevoegen

Vermeldingen in uitgebreide toegangslijst toevoegen

Opmerking: uitgebreide toegangslijst kan worden geconfigureerd met IP-bronnen/bestemmingen en poorten om specifiek verkeer aan de gewenste toepassingen aan te passen. U kunt meerdere Extended Access Control Lists maken om van toepassing te zijn op PBR-configuratie.

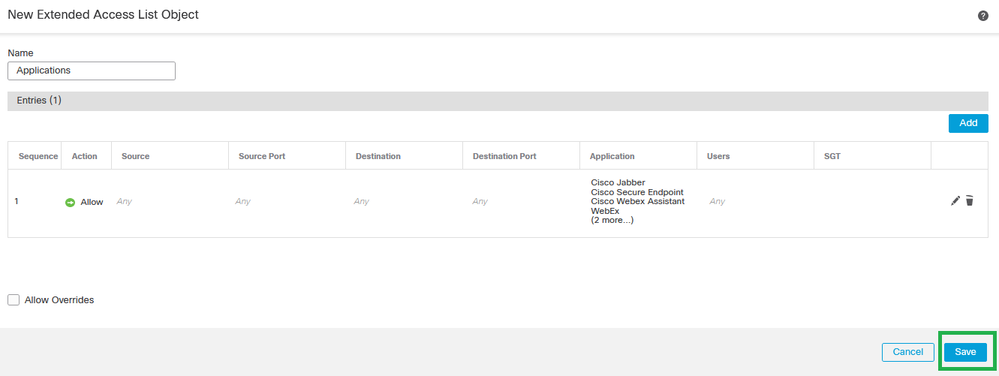

Stap 6. Bevestig de configuratie van de uitgebreide toegangslijst en klik op Save.

Uitgebreide toegangslijstobject opslaan

Uitgebreide toegangslijstobject opslaan

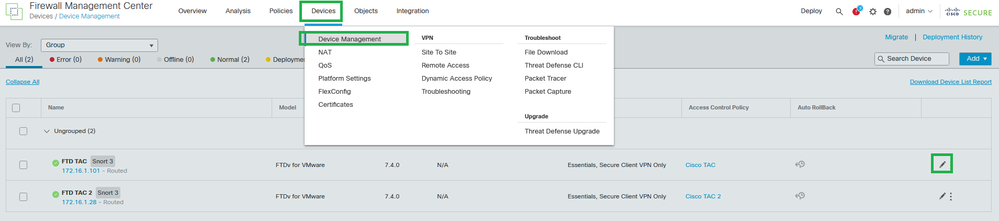

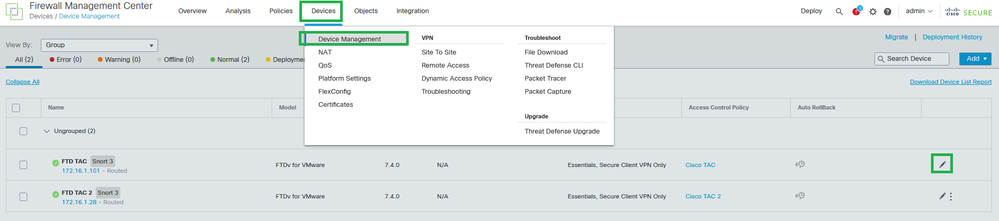

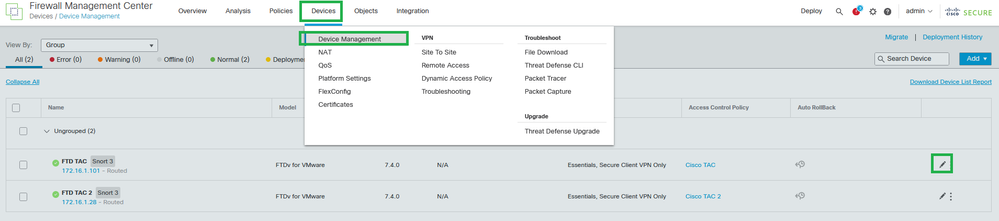

Stap 7. Navigeren naar Devices > Device Management

Apparaat - Apparaatbeheer

Apparaat - Apparaatbeheer

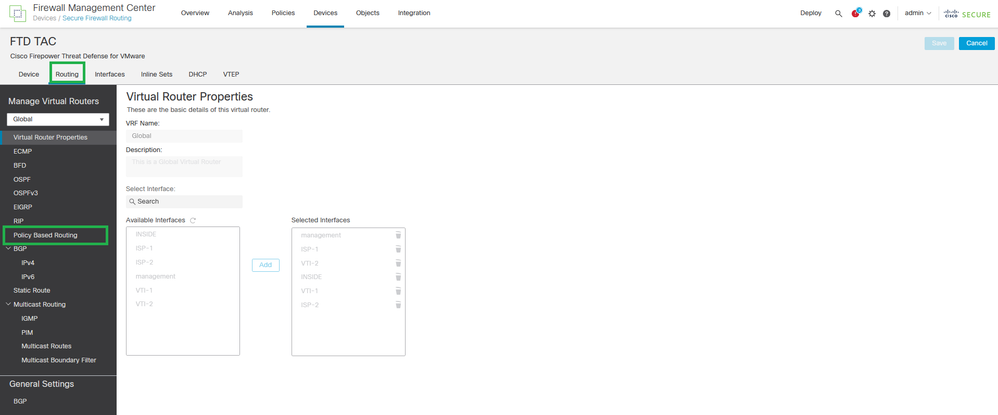

Stap 8. Naar navigeren Routing > Policy-Based Routing

Routing - op beleid gebaseerde routing

Routing - op beleid gebaseerde routing

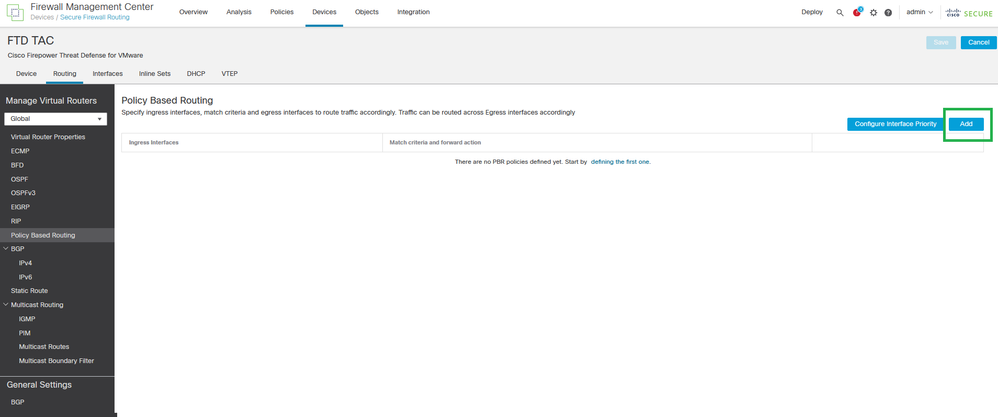

Stap 9. Klik op de knop Add.

Op beleid gebaseerde routing toevoegen

Op beleid gebaseerde routing toevoegen

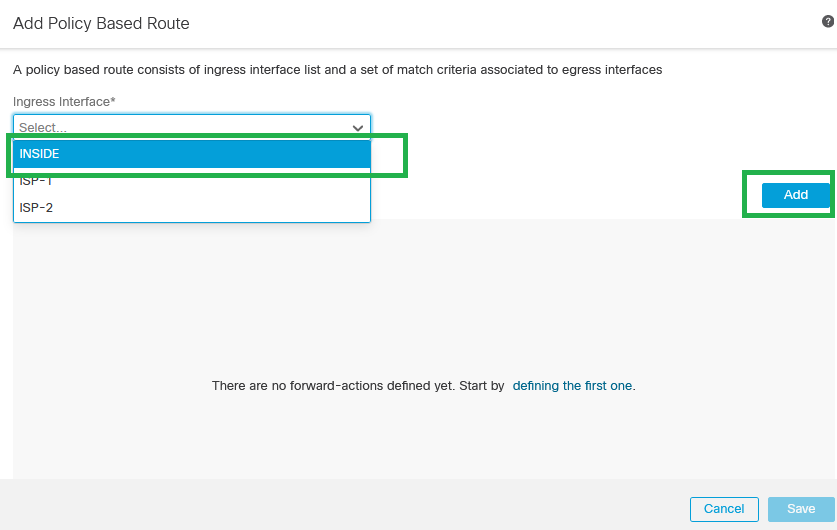

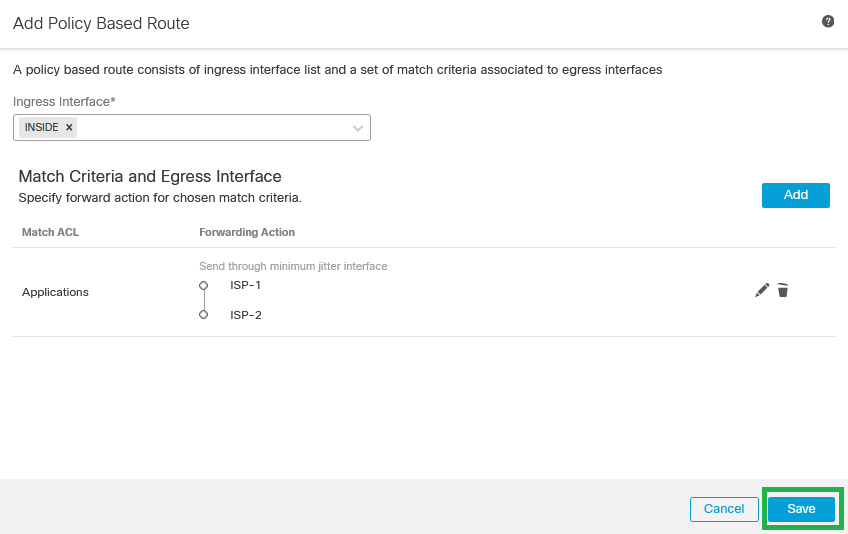

Stap 10. Voeg de toegangsinterface voor PBR-configuratie toe (BINNENKANT in dit voorbeeld) en klik vervolgens op Add.

Op beleid gebaseerde router toevoegen

Op beleid gebaseerde router toevoegen

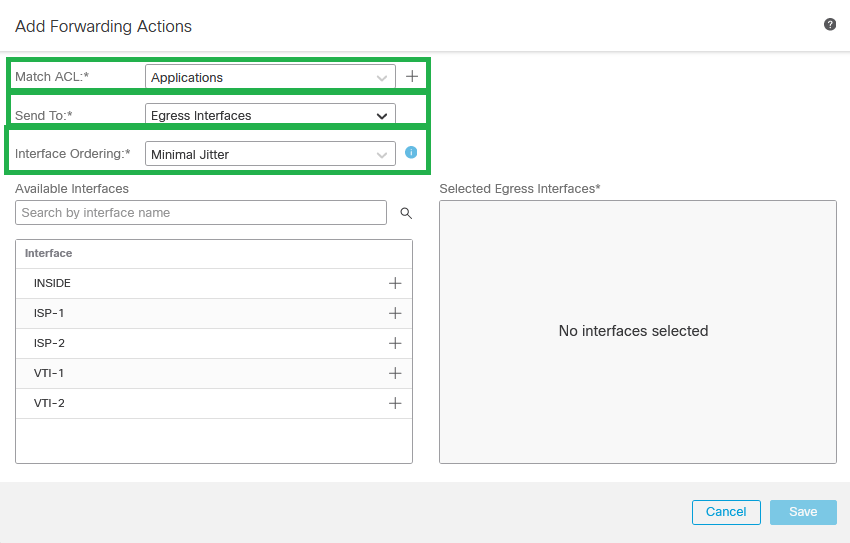

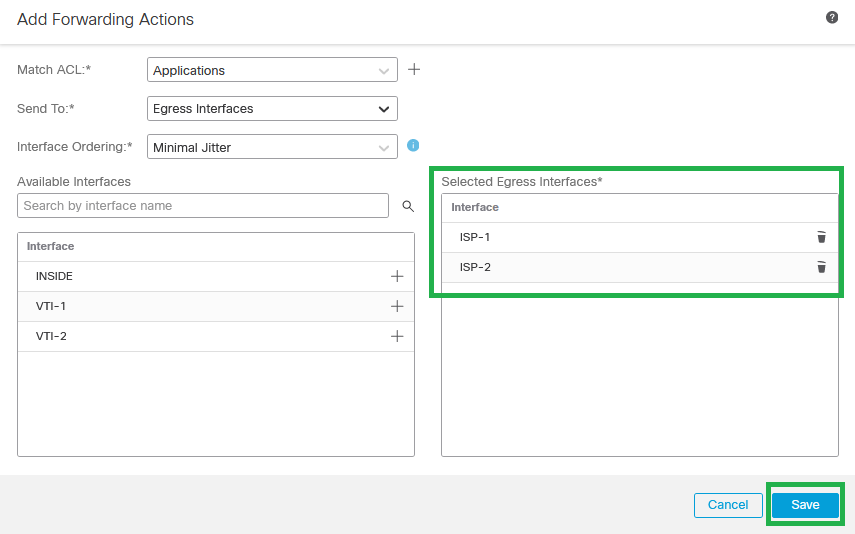

Stap 11. Definieer Matchcriteria (met de uitgebreide toegangslijst die in de eerdere stappen is gemaakt), uitgaande interfaces en interfacevolgorde.

Doorsturen toevoegen

Doorsturen toevoegen

Opmerking: Egress Interfaces en Minimal Jitter werden gekozen voor deze configuratiegids. Controleer de officiële PBR documentatie om meer te weten te komen over de andere opties.

Stap 12. Kies de uitgaande interfaces (ISP-1 en ISP-2 bij dit voorbeeld) en klik vervolgens op Save.

Geselecteerde uitgaande interfaces

Geselecteerde uitgaande interfaces

Stap 13. De PBR-configuratie valideren en op klikken Save.

Op beleid gebaseerde routingvalidatie

Op beleid gebaseerde routingvalidatie

Stap 14. (Optioneel) Herhaal stap 9, 10, 11, 12 en 13 als er meer uitgebreide toegangscontrolelijsten zijn gemaakt of als er meer broninterfaces zijn waarop PBR-configuratie moet worden toegepast.

Stap 15. Opslaan en implementeren van wijzigingen van VCC.

Equal-cost-multi-path (ECMP) configureren

Stap 1. Naar navigeren Devices > Device Managementen de beveiliging tegen bedreigingen te wijzigen.

Apparaat - Apparaatbeheer

Apparaat - Apparaatbeheer

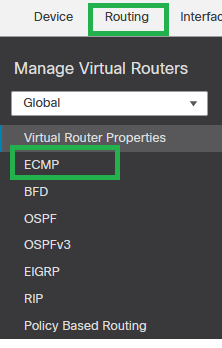

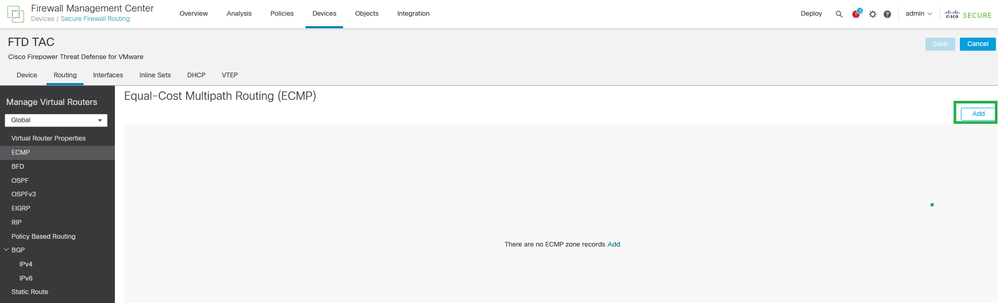

Stap 2. Naar navigeren Routing > ECMP.

Routing - ECMP

Routing - ECMP

Stap 3. Klik op de knop Add om ECMP te maken tussen de VTI’s en WAN-interfaces (ISP-1 en ISP-2 voor deze configuratiehandleiding).

Gelijke kosten voor multipath routing (ECMP)

Gelijke kosten voor multipath routing (ECMP)

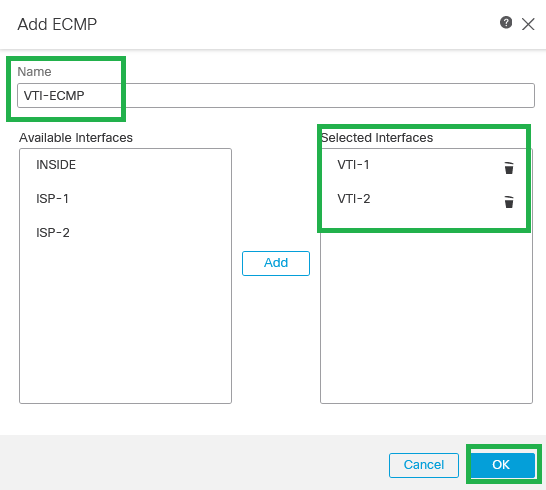

Stap 4. Stel de naam van het ECMP in en kies alle VTI-interfaces, klik vervolgens op Add.

ECMP voor VTI’ s

ECMP voor VTI’ s

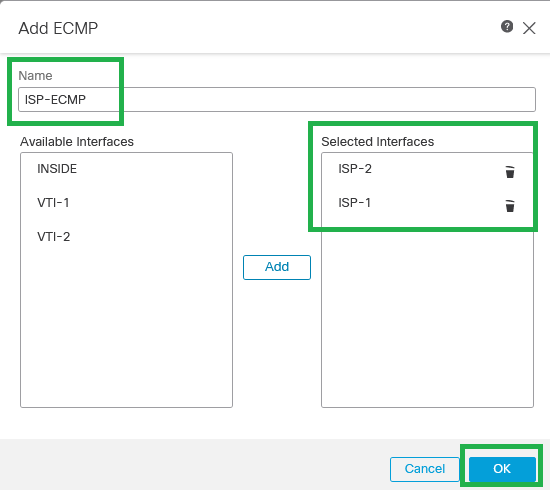

Stap 5. Herhaal stap 3 en 4 om ECMP tussen WAN-interfaces (ISP-1 en ISP-2 voor deze configuratiegids) te maken.

ECMP voor ISP-interfaces

ECMP voor ISP-interfaces

Stap 6. Sla de ECMP-configuratie op.

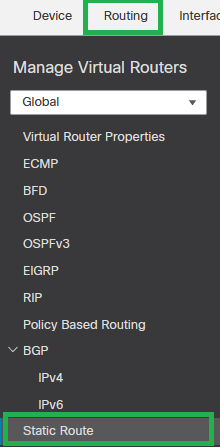

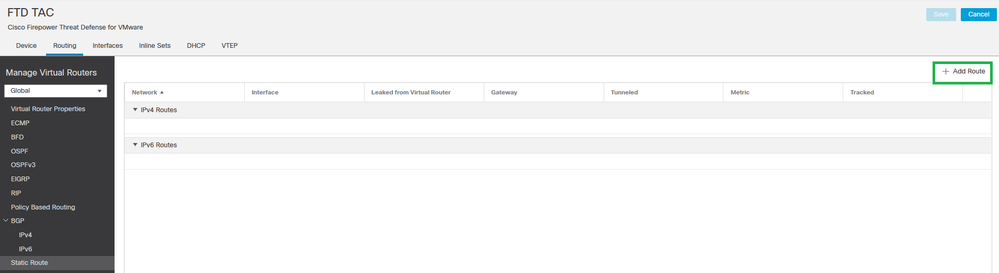

Stap 7. Configureer de statische routes voor de zone interfaces om de werklastverdeling te herstellen. Naar navigeren Routing > Static Route.

Routing - statische route

Routing - statische route

Stap 8. Klik op de knop + Add Route.

+ Route toevoegen

+ Route toevoegen

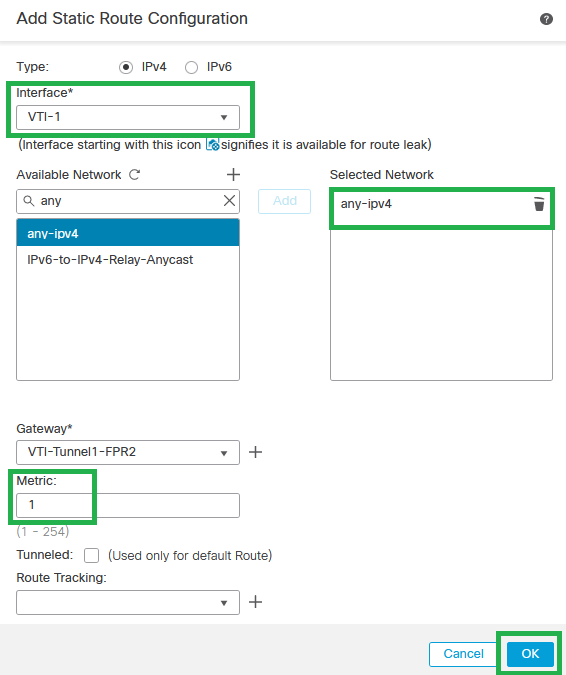

Stap 9. Maak een standaard statische route voor de VTI-interface(s) (VTI-1 voor deze configuratiegids) met 1 als metrische waarde en klik vervolgens op OK.

Standaard statische route voor VTI-1

Standaard statische route voor VTI-1

Stap 10. Herhaal stap 8. als er meer VTI-interfaces geconfigureerd zijn.

Opmerking: Maak een standaard route voor elke VTI-interface geconfigureerd.

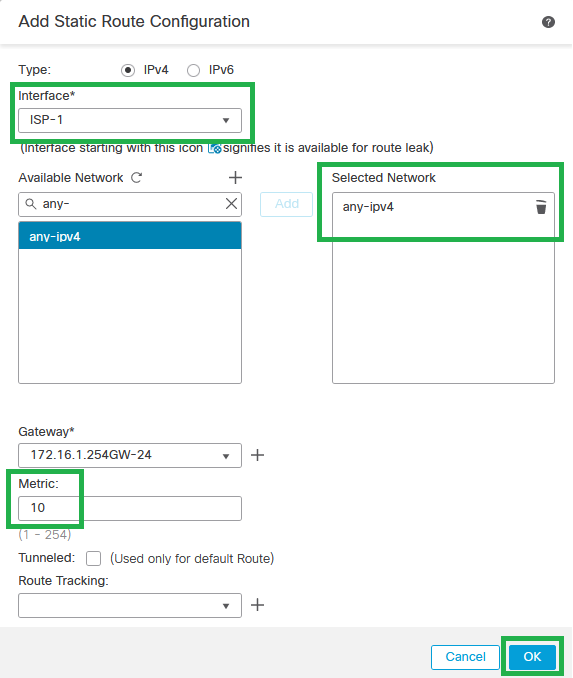

Stap 11. Maak een standaard statische route voor de WAN/ISP-interface(s) (ISP-1 voor deze configuratiegids) met een grotere metrische waarde dan VTI en klik vervolgens op OK.

Standaard statische router voor ISP-1

Standaard statische router voor ISP-1

Stap 12. Herhaal stap 10. als er meer WAN/ISP-interfaces geconfigureerd zijn.

Opmerking: maak een standaardroute voor elke geconfigureerde WAN/ISP-interface.

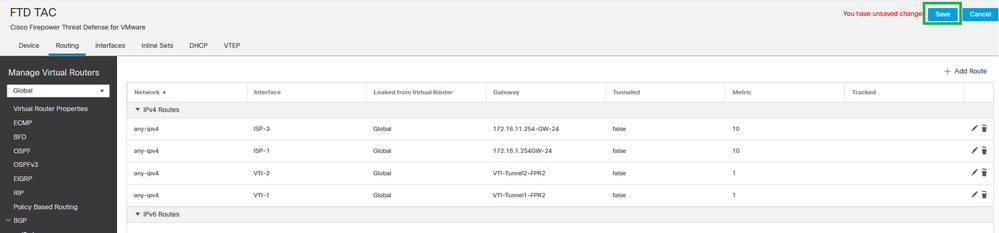

Stap 13. Valideer de standaardrouterconfiguratie en klik op OK.

Statische routeconfiguratie

Statische routeconfiguratie

Trusted DNS voor beveiligde FTD configureren

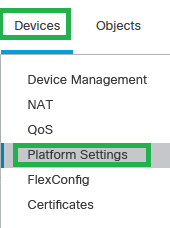

Stap 1. Naar navigeren Devices > Platform Settings.

Apparaten - Platform-instellingen

Apparaten - Platform-instellingen

Stap 2. Maak of bewerk een bestaand Platform Instellingen Beleid.

Opmerking: Zorg ervoor dat het beleid voor platforminstellingen is toegepast op beveiligde Threat Defence-apparaten.

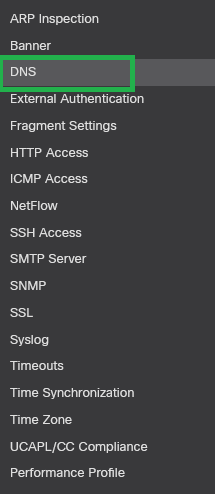

Stap 3. Klik op de knop DNS.

DNS-platforminstellingen

DNS-platforminstellingen

Stap 4. Inschakelen DNS name resolution by deviceen klik op Add of kies een bestaande DNS-groep. Kiezen Make as defaulten klik vervolgens op OK.

DNS-servergroep toevoegen

DNS-servergroep toevoegen

Opmerking: Als u meer wilt weten over DNS-configuratie in het Platform Settings Policy, controleer dan de officiële documentatie Platform Settings.

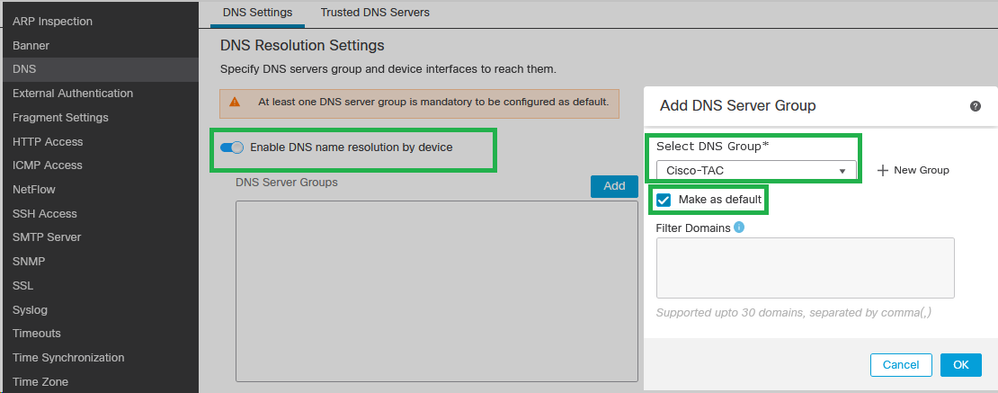

Stap 5. Kies de WAN/ISP-interfaces onder de Interface Objects doorsnede.

Configuratie van DNS-interface

Configuratie van DNS-interface

Stap 6. Sla de wijzigingen op.

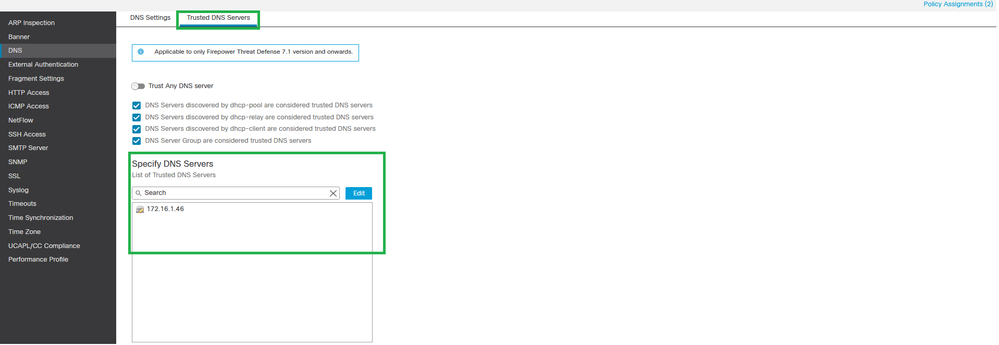

Stap 7. Naar het Trusted DNS Servers en specificeer de vertrouwde DNS-servers.

Trusted DNS-servers

Trusted DNS-servers

Stap 8. Klik op de knop Save en implementeer de wijzigingen.

Schakel padbewaking in

Stap 1. Naar navigeren Devices > Device Managementen de beveiliging tegen bedreigingen te wijzigen.

Apparaat - Apparaatbeheer

Apparaat - Apparaatbeheer

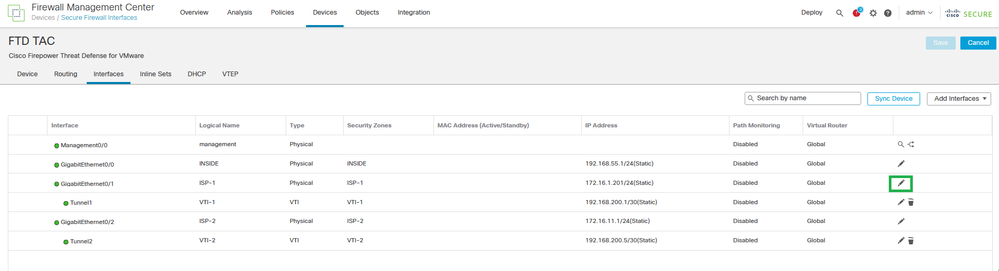

Stap 2. In het Interfaces tabblad, bewerk de interface WAN/ISP interfaces (ISP-1 en ISP-2 voor deze configuratiegids).

Interface-configuratie

Interface-configuratie

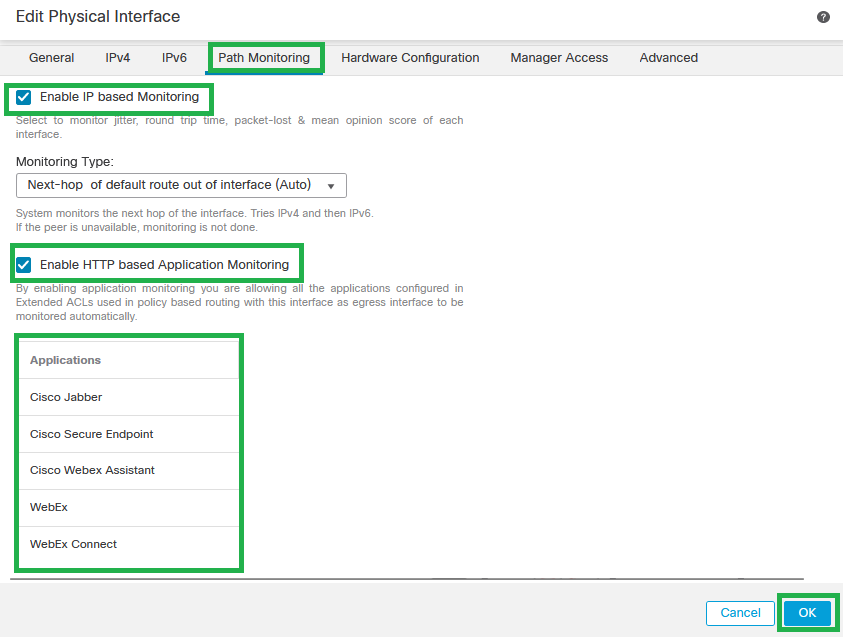

Stap 3. Klik op de Path MonitoringEnable IP Monitoring en de HTTP-based Application Monitoring selectievakje. Klik vervolgens op Save.

Configuratie van interfacepad-bewaking

Configuratie van interfacepad-bewaking

Waarschuwing: de toepassingen die in het vorige configuratiegedeelte zijn geconfigureerd, moeten in een lijst worden vermeld.

Opmerking: voor deze configuratiegids is 'Type bewaking' gekozen. Controleer de Path Monitoring Settings op de officiële configuratiehandleiding om meer over andere opties te weten te komen.

Stap 4. Herhaal stap 2 en 3 voor alle geconfigureerde WAN/ISP-interfaces.

Stap 5. Klik op de knop Save en implementeer de wijzigingen.

Bewakingsdashboard toevoegen

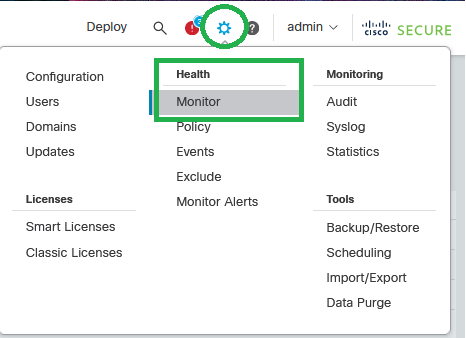

Stap 1. Naar navigeren System > Health > Monitor.

Systeem - Gezondheid - Monitor

Systeem - Gezondheid - Monitor

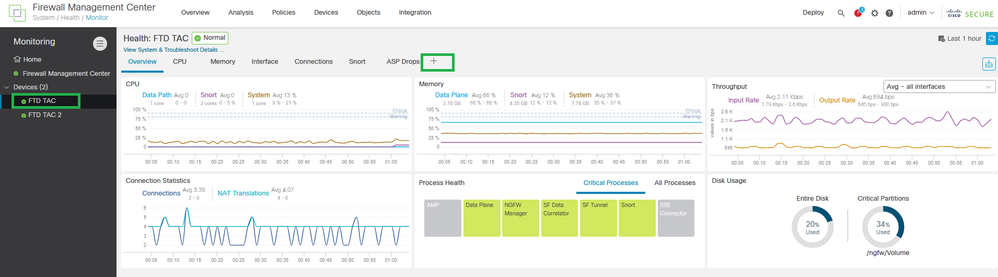

Stap 2. Kies het beveiligde FTD-apparaat en klik op Add New Dashboard.

Nieuw Dashboard toevoegen

Nieuw Dashboard toevoegen

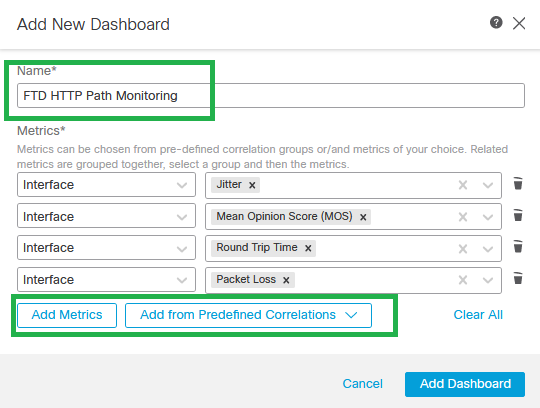

Stap 3. Stel de naam van het Dashboard in en klik op in het Correlate Metrics dialoogvenster kiest u in de vervolgkeuzelijst Interface - Path Metrics. Klik vervolgens op Add Dashboard.

Voeg nieuw Dashboard met Path Metrics toe

Voeg nieuw Dashboard met Path Metrics toe

Verifiëren

In deze paragraaf wordt beschreven hoe de zwevende statische routes, het ECMP, de objectgroep met applicaties en de PBR-configuraties kunnen worden geverifieerd.

Controleer de standaardroutes en de configuratie van zwevende statische routes:

firepower# show run route

route VTI-1 0.0.0.0 0.0.0.0 192.168.200.1 1

route VTI-2 0.0.0.0 0.0.0.0 192.168.200.5 1

route ISP-1 0.0.0.0 0.0.0.0 172.16.1.254 10

route ISP-2 0.0.0.0 0.0.0.0 172.16.11.254 10

Controleer de ECMP-configuratie:

firepower# sh run | i ecmp

zone ECMP-VTI ecmp

zone ECMP-ISP ecmp

Controleer of het verkeer op de routeringstabel wordt gebalanceerd door de ECMP. De routeringstabel moet beide routes op de beveiligde FTD-routeringstabel installeren.

firepower# show route static

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 172.16.11.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.200.5, VTI-2

[1/0] via 192.168.200.1, VTI-1

Controleer de configuratie van de PBR-routekaart:

firepower# show run route-map

!

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set adaptive-interface cost ISP-1 ISP-2

!

Controleer de ACL die aan de PBR-configuratie is toegewezen (controleer de ACL-naam op de routekaartconfiguratie):

firepower# show run access-list | i Applications

access-list Applications extended permit ip any object-group-network-service FMC_NSG_639950173988

Verifieer de Objectgroep met Toepassingen die aan de toegangslijst worden toegewezen (controleer de Objectgroepnaam op de ACL-configuratie):

firepower# show run object-group

object-group network-service FMC_NSG_639950173988

network-service-member "Cisco Jabber"

network-service-member "Cisco Secure Endpoint"

network-service-member "Cisco Webex Assistant"

network-service-member "WebEx"

network-service-member "WebEx Connect"

network-service-member "Webex Teams"

Controleer de beleidsroute die is toegewezen aan de gegevensinterfaces die op de PBR-configuratie worden gebruikt:

interface GigabitEthernet0/0

nameif INSIDE

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 172.16.35.1 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1694885402369

!

interface GigabitEthernet0/1

nameif ISP-1

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-ISP

ip address 172.16.1.202 255.255.255.0

policy-route path-monitoring auto

!

interface GigabitEthernet0/2

nameif ISP-2

security-level 0

zone-member ECMP-ISP

ip address 172.16.11.2 255.255.255.0

policy-route path-monitoring auto

!

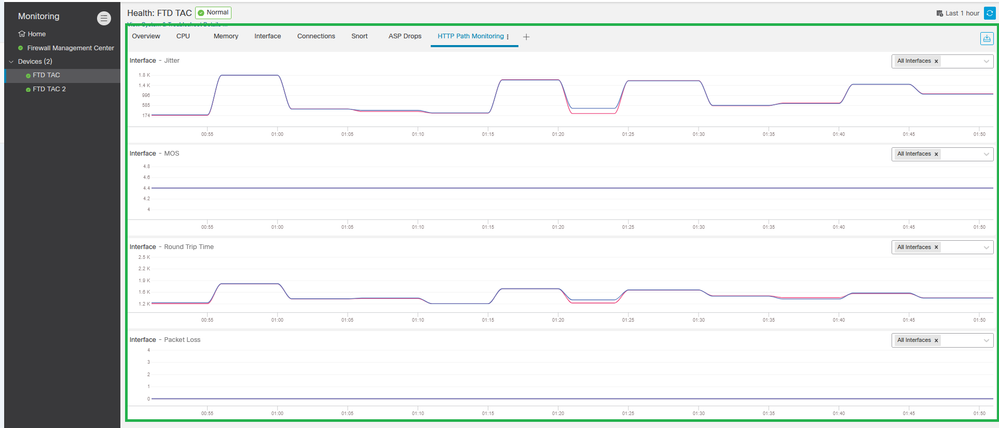

Controleer en controleer Jitter, MOS, Round Trip Time en Packet Loss statistieken op basis van de informatie van het HTTP Path Monitoring Dashboard.

Verifieer het dashboard van HTTP-padbewaking

Verifieer het dashboard van HTTP-padbewaking

Problemen oplossen

In het geval van een fout in de padbewaking, met IP-gebaseerde bewaking ingeschakeld, worden WAN/ISP-interfaces geconfigureerd om ICMP-sonde-pakketten naar de gateway te verzenden die op statische routers is geconfigureerd. Configureer de inloop-/uitgangen op WAN/ISP-interfaces om te controleren of ICMP werkt.

Toegang en uitgang vastleggen:

firepower# cap in interface ISP-1 trace match icmp any any

firepower# cap in2 interface isP-2 trace match icmp any any

Ingress Capture:

firepower# show cap in

12 packets captured

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

Uitgaande vastlegging:

firepower# show cap in2

12 packets captured

1: 00:08:28.073543 172.16.11.2 > 172.16.11.254 icmp: echo request

2: 00:08:28.074764 172.16.11.254 > 172.16.11.2 icmp: echo reply

3: 00:08:29.150810 172.16.11.2 > 172.16.11.254 icmp: echo request

4: 00:08:29.151954 172.16.11.254 > 172.16.11.2 icmp: echo reply

5: 00:08:30.217640 172.16.11.2 > 172.16.11.254 icmp: echo request

6: 00:08:30.218799 172.16.11.254 > 172.16.11.2 icmp: echo reply

7: 00:08:31.247667 172.16.11.2 > 172.16.11.254 icmp: echo request

8: 00:08:31.248888 172.16.11.254 > 172.16.11.2 icmp: echo reply

9: 00:08:32.308913 172.16.11.2 > 172.16.11.254 icmp: echo request

10: 00:08:32.310012 172.16.11.254 > 172.16.11.2 icmp: echo reply

11: 00:08:33.386576 172.16.11.2 > 172.16.11.254 icmp: echo request

12: 00:08:33.387888 172.16.11.254 > 172.16.11.2 icmp: echo reply

12 packets captured

Waarschuwing: zorg ervoor dat de opnamen met IP-adressen van bronnen en bestemmingen worden geconfigureerd, aangezien opnamen de prestaties op het vak aanzienlijk kunnen verhogen.

Tip: Als ping niet werkt, lost u de directe verbinding met de standaardgateway op, controleert u de ARP-tabel of neemt u contact op met Cisco TAC.

Om te controleren als PBR werkt, kunt u het pakkettracergereedschap gebruiken om er zeker van te zijn dat het toepassingsverkeer met PBR wordt gerouteerd.

firepower# packet-tracer input insIDE tcp 172.16.35.2 54352 'PUBLIC-IP-ADDRESS-FOR-WEBEX' $

---

[Output omitted]

---

Phase: 3

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set ip next-hop 172.16.1.254

Additional Information:

Matched route-map FMC_GENERATED_PBR_1694885402369, sequence 5, permit

Found next-hop 172.16.1.254 using egress ifc ISP-1

---

[Output omitted]

---

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: ISP-1

output-status: up

output-line-status: up

Action: allow

Opmerking: gebruik de opdracht om meer te weten te komen over de IP-adressen van de toepassing voor de netwerkservice die op objectgroepen is geconfigureerd show object-group network-service detail.

Gerelateerde informatie

Aanvullende documenten met betrekking tot PBR met HTTP-padbewaking kunnen hier worden gevonden:

- Op beleid gebaseerde routingconfiguratie op Secure Firewall Management Center - apparaatconfiguratiehandleiding

- Path Monitoring on Policy-Based Routing Configuration op Secure Firewall Management Center - Configuratiehandleiding voor apparaten

- Configureer op beleid gebaseerd routingbeleid

- Configuratievoorbeeld voor op beleid gebaseerde routing

- Voorbeeld configureren voor PBR Path Monitoring

- Dashboard voor padbewaking toevoegen

- Configuratie van DNS-platforminstellingen op Secure Firewall Management Center - Configuratiehandleiding voor apparaten

- Cisco Technical Support en downloads

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Oct-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Juan Carlos Carvente JuarezCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback