FTD Multi-Instance High-Availability instellen op Firepower 4100

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u failover kunt configureren in FTD-containerinstanties (Multi-Instance).

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Firepower Management Center en Firewall Threat Defence.

Gebruikte componenten

Cisco Firepower Management Center Virtual 7.2.5

Cisco FirePOWER 4145 NGFW-applicatie (FTD) 7.2.5

Firepower eXtensible Operating System (FXOS) 2.12 (0.498)

Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Alvorens FTD Multi-Instance te implementeren, is het belangrijk om te begrijpen hoe het uw systeemprestaties kan beïnvloeden en dienovereenkomstig te plannen. Raadpleeg altijd de officiële documentatie van Cisco of neem contact op met een technische vertegenwoordiger van Cisco om een optimale implementatie en configuratie te garanderen.

Achtergrondinformatie

Multi-Instance is een functie van Firepower Threat Defence (FTD) die vergelijkbaar is met ASA multiple context mode. Het stelt u in staat om meerdere, aparte container Instanties van FTD op een enkel stuk hardware uit te voeren. Elke container instantie staat harde middelenscheiding, afzonderlijk configuratiebeheer, afzonderlijke herladingen, afzonderlijke software-updates, en volledige ondersteuning van bedreigingsverdediging. Dit is met name nuttig voor organisaties die verschillende beveiligingsmaatregelen voor verschillende afdelingen of projecten nodig hebben, maar niet willen investeren in meerdere afzonderlijke hardwareapparatuur. De functie Multi-Instance wordt momenteel ondersteund op de FirePOWER 3100, 4100, 4200 en 9300 serie security applicatie met FTD 6.4 en hoger.

Dit document gebruikt Firepower4145 die maximaal 14 Container-instanties ondersteunt. Raadpleeg voor de maximale aantal instanties die in FirePOWER-applicatie worden ondersteund Maximum aantal containerinstanties en -bronnen per model.

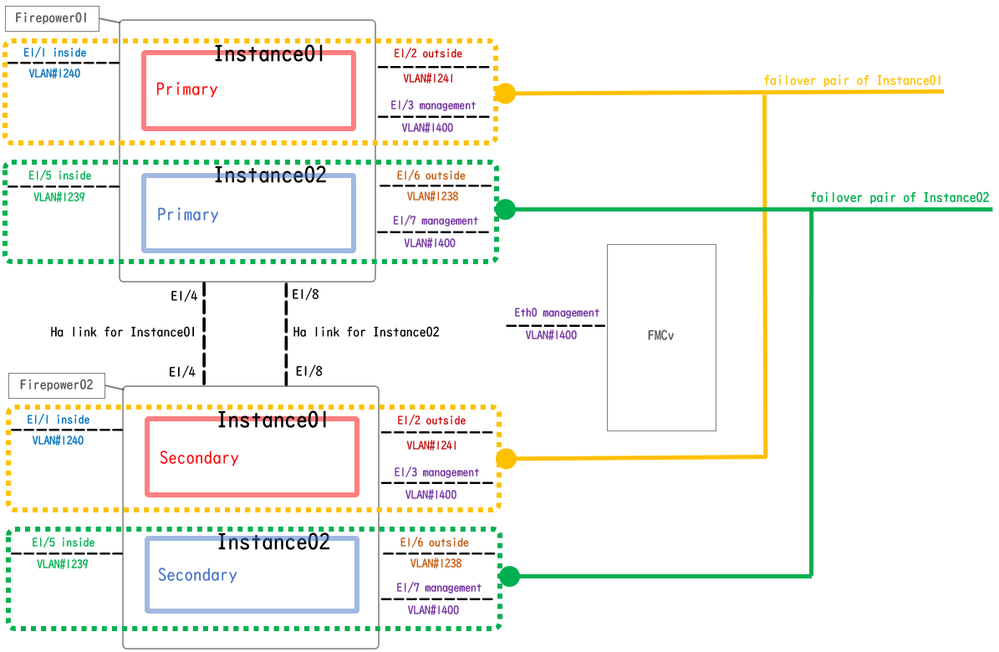

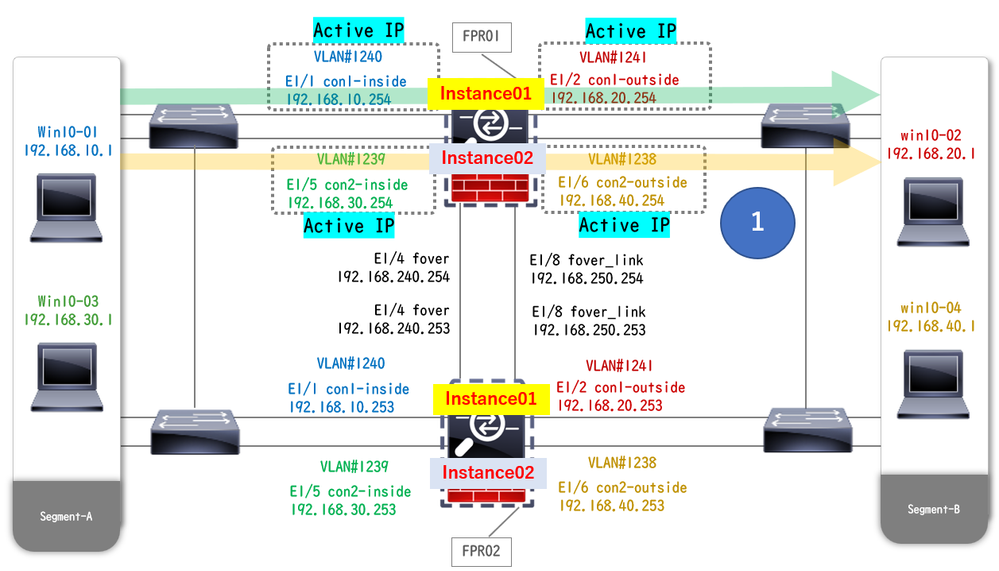

Netwerkdiagram

Dit document introduceert de configuratie en verificatie voor HA in Multi-Instance op dit diagram.

Logisch configuratiediagram

Logisch configuratiediagram

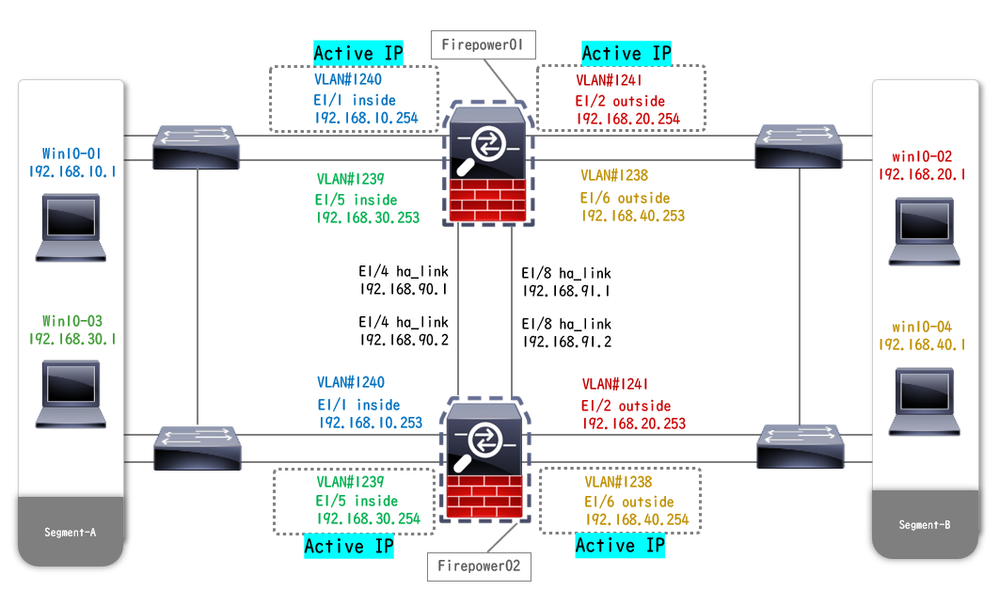

Diagram van fysieke configuratie

Diagram van fysieke configuratie

Configuraties

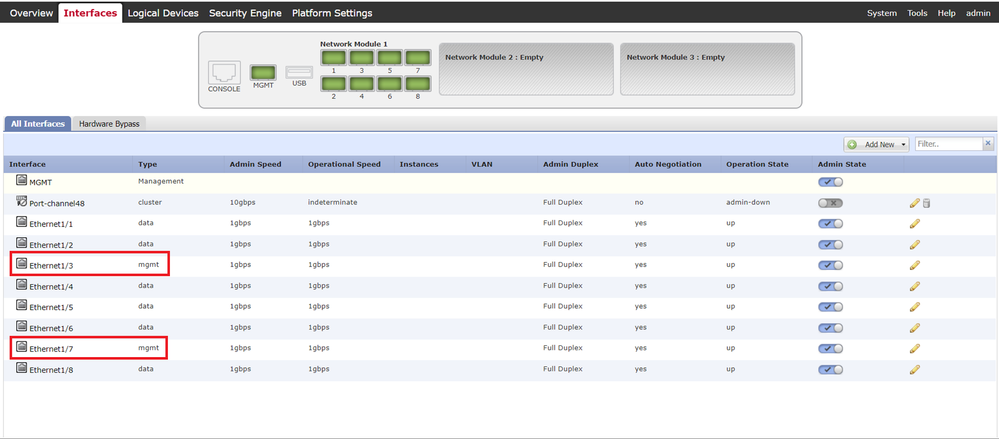

Stap 1. Interfaces vooraf configureren

a. Navigeren naar interfaces op FCM. Set 2 beheerinterfaces. In dit voorbeeld Ethernet1/3 en Ethernet1/7.

Interfaces vooraf configureren

Interfaces vooraf configureren

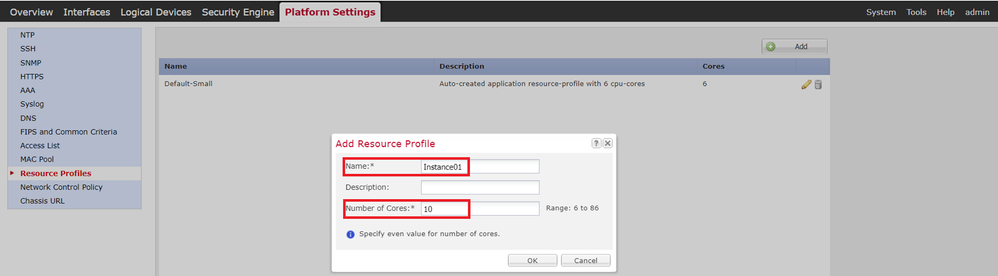

Stap 2. Voeg 2 resourceprofielen toe voor containerinstanties.

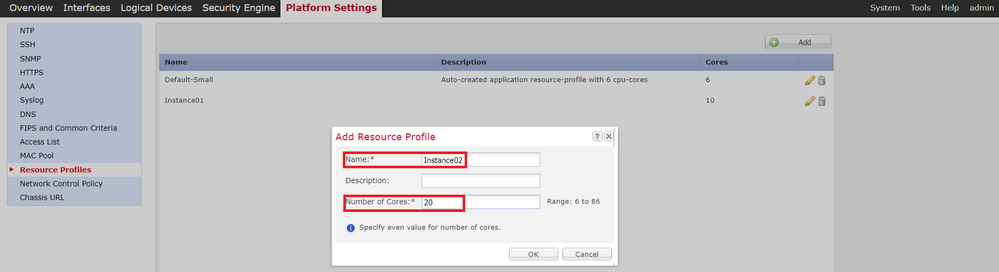

a. Ga naar Platform Instellingen > Resource Profiles > Add on FCM. Stel 1e resourceprofiel in.

In dit voorbeeld :

・Naam: Instantie01

·Aantal kernen : 10

Opmerking: Voor HA van het paar van de containerInstantie, moeten zij de zelfde eigenschappen van het middelprofiel gebruiken.

Stel de naam van het profiel in tussen 1 en 64 tekens. Merk op dat u de naam van dit profiel niet kunt wijzigen nadat u het hebt toegevoegd.

Stel het aantal kernen voor het profiel in, tussen de 6 en het maximum.

1e resourceprofiel toevoegen

1e resourceprofiel toevoegen

b. Herhaal dit. in Stap 2, om 2nd middelprofiel te vormen.

In dit voorbeeld :

・Naam: Instantie02

·Aantal kernen : 20

2e resourceprofiel toevoegen

2e resourceprofiel toevoegen

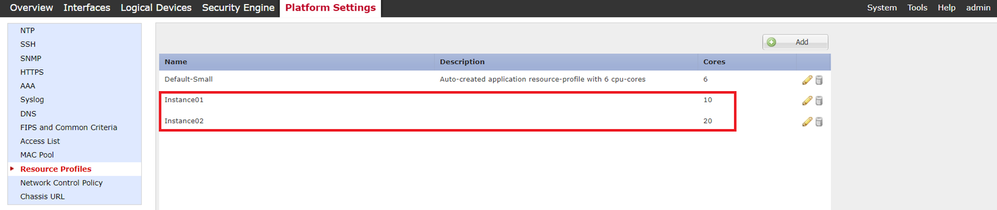

c. Controleer of er twee resourceprofielen zijn toegevoegd.

Resourceprofiel bevestigen

Resourceprofiel bevestigen

Stap 3. (Optioneel)Voeg een MAC Pool Prefix van virtueel MAC-adres toe voor Container Instance Interfaces.

U kunt het virtuele MAC-adres voor de Active/Stanby-interface handmatig instellen. Als de Virtuele Adressen van MAC niet, voor multi-instantie vermogen worden geplaatst, produceert het chassis automatisch de adressen van MAC voor de interfaces van de Instantie, en garandeert dat een gedeelde interface in elke Instantie een uniek adres van MAC gebruikt.

Contr. Een MAC Pool Prefix toevoegen en MAC-adressen bekijken voor Container Instance Interfaces voor meer details over MAC-adres.

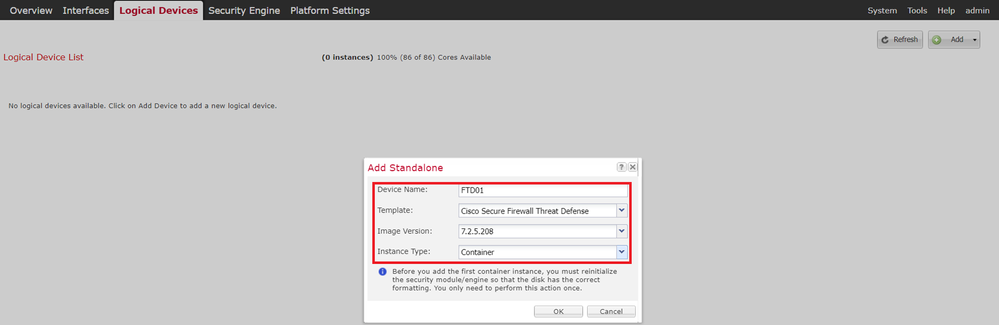

Stap 4. Voeg een standalone exemplaar toe.

a. Navigeer naar logische apparaten > Standalone toevoegen. Eerste instantie instellen.

In dit voorbeeld :

·Apparaatnaam : FTD01

·Type instantie : container

Opmerking: De enige manier om een containertoepassing te implementeren is door een App-Instance vooraf te implementeren met Instance Type ingesteld op Container. Zorg ervoor om Container te selecteren.

U kunt deze naam niet wijzigen nadat u het logische apparaat hebt toegevoegd.

Instantie toevoegen

Instantie toevoegen

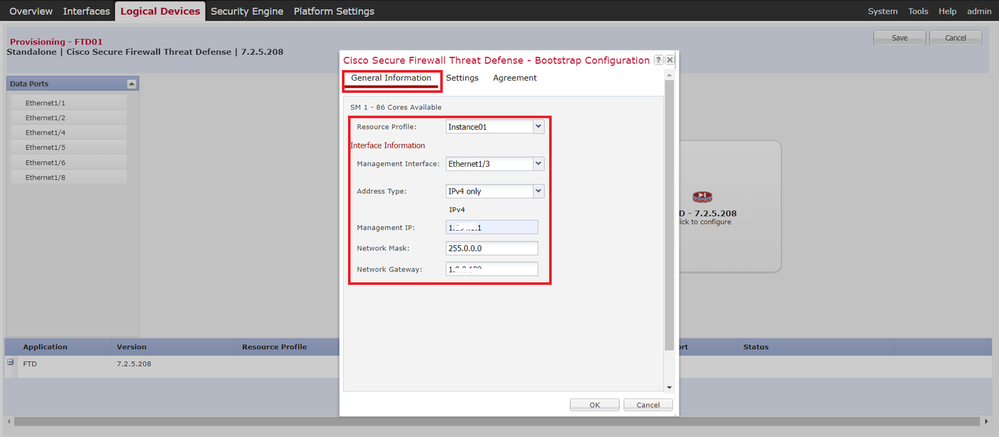

Stap 5. Interfaces configureren

a. Resourceprofiel, beheerinterface, IP-beheer instellen voor Instance01.

In dit voorbeeld :

·Resourceprofiel : Instantie01

·Beheerinterface : Ethernet1/3G

·IP-beheer: x.x.1.1

Profielen/beheerinterface/IP-beheer configureren

Profielen/beheerinterface/IP-beheer configureren

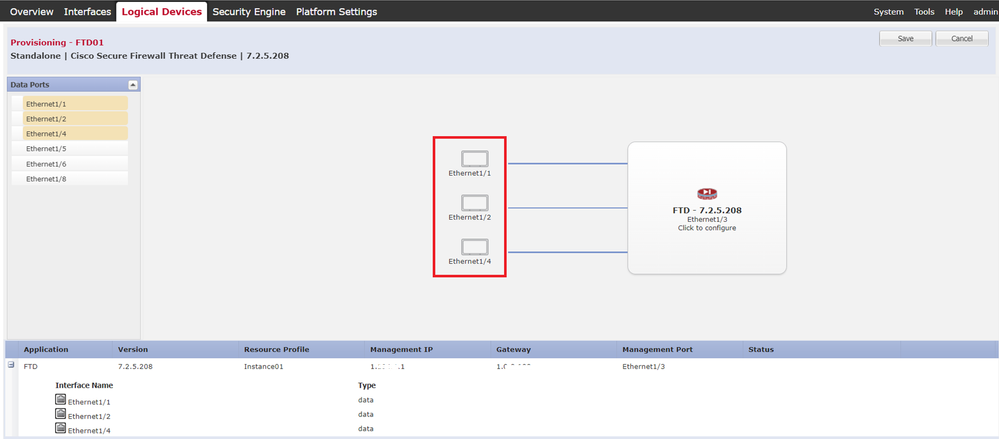

b. Gegevensinterfaces instellen.

In dit voorbeeld :

·Ethernet1/1 (gebruikt voor binnenkant)

·Ethernet1/2 (gebruikt voor buitengebruik)

·Ethernet1/4 (gebruikt voor HA-link)

Gegevensinterfaces instellen

Gegevensinterfaces instellen

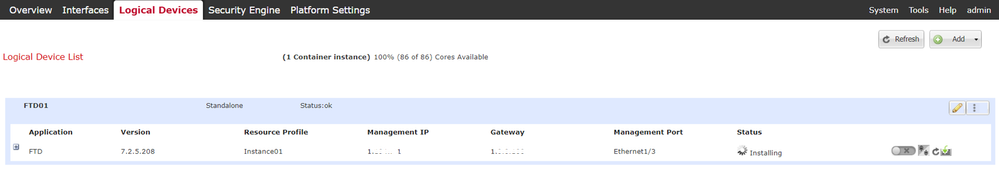

c. Navigeer naar logische apparaten. Wachten op bijv. bootup.

Status van instantie bevestigen01

Status van instantie bevestigen01

d. Herhaal een. in Stap 4.a en Stap 5.a tot en met c om 2e instantie toe te voegen en er detail voor in te stellen.

In dit voorbeeld :

·Apparaatnaam : FTD 11

·Type instantie : container

·Resourceprofiel : Instantie02

·Beheerinterface : Ethernet T1/E7

·IP-beheer: x.x.10.1

·Ethernet1/5 = binnenkant

·Ethernet1/6 = buiten

·Ethernet1/8 = HA-link

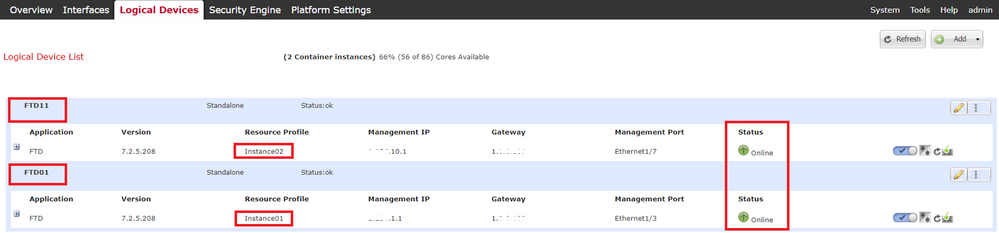

e. Bevestig 2 Instanties zijn online status op FCM.

Instantiestatus op primair apparaat bevestigen

Instantiestatus op primair apparaat bevestigen

f. (Optioneel)Uitvoeren scope ssaen scope slot 1 show app-Instance opdracht om 2 exemplaren te bevestigen zijn online status op Firepower CLI.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

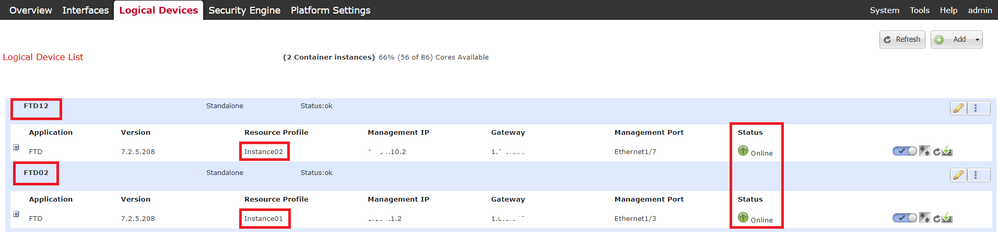

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg. Doe hetzelfde op het secundaire apparaat. Bevestig 2 Instanties zijn Online status.

Instantiestatus op secundair apparaat bevestigen

Instantiestatus op secundair apparaat bevestigen

Stap 6. Voeg een hoog beschikbaarheidspaar toe voor elke instantie.

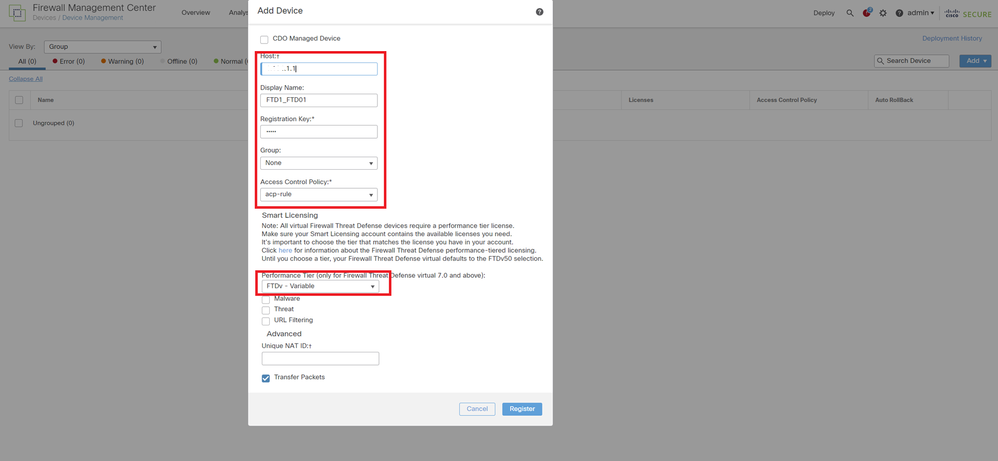

a. Ga naar Apparaten > Apparaat toevoegen op FMC. Voeg alle instanties toe aan het VCC.

In dit voorbeeld :

·Naam weergeven voor Instance01 van FTD1: FTD1_FTD01

·Naam weergeven voor Instance02 van FTD1: FTD1_FTD11

·Naam weergeven voor Instance01 van FTD2 : FTD2_FTD02

·Naam weergeven voor Instance02 van FTD2 : FTD2_FTD12

Dit beeld toont de instelling voor FTD1_FTD01.

FTD-instantie toevoegen aan FMC

FTD-instantie toevoegen aan FMC

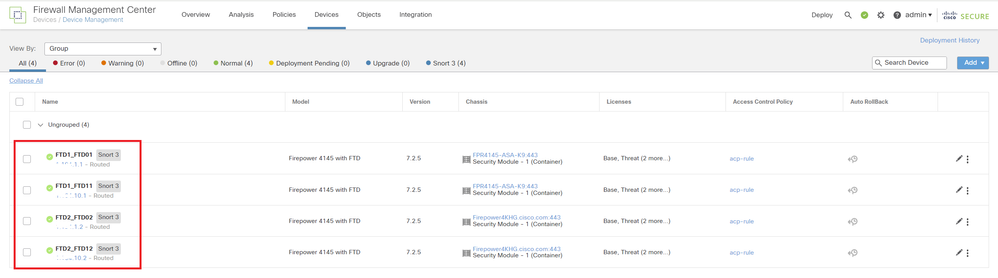

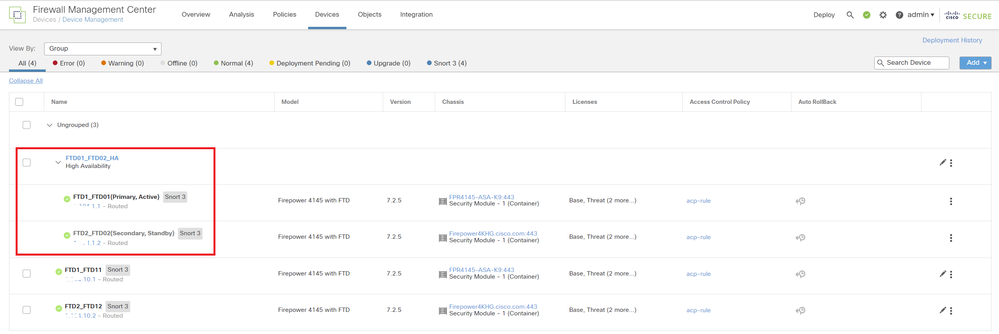

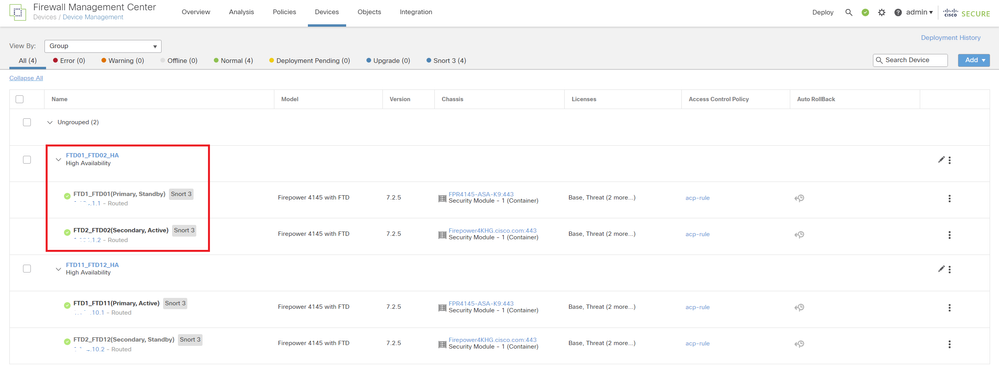

b. Bevestig dat alle instanties normaal zijn.

Instantiestatus in VCC bevestigen

Instantiestatus in VCC bevestigen

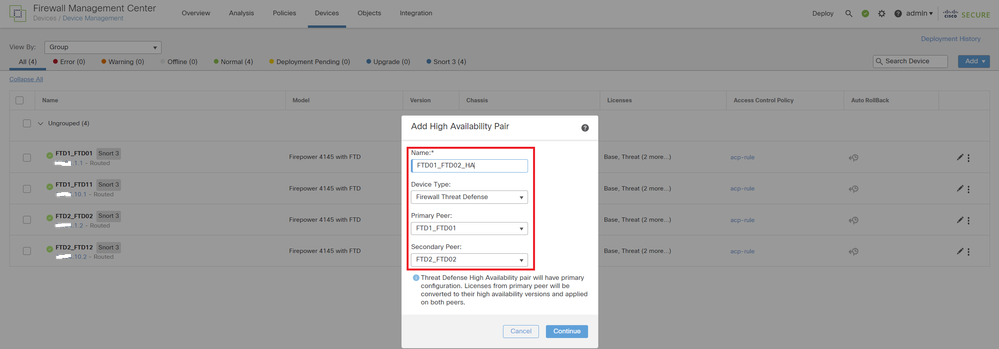

c. Navigeer naar apparaten > Hoge beschikbaarheid toevoegen. Stel 1e failover-paar in.

In dit voorbeeld :

・Naam: FTD01_FTD02_HA

·Primaire peer: FTD1_FTD01

·Secundaire peer: FTD2_FTD02

Opmerking: Zorg ervoor dat u de juiste eenheid als primaire eenheid selecteert.

1e failover-paar toevoegen

1e failover-paar toevoegen

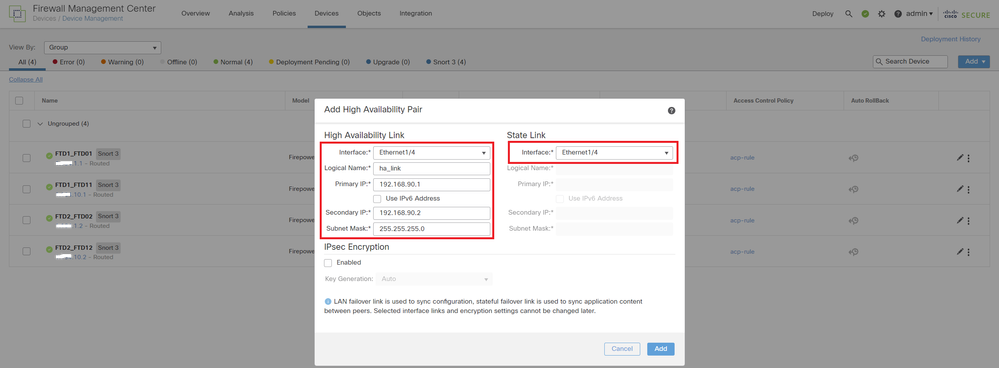

d. Stel IP voor failover link in op het eerste failover-paar.

In dit voorbeeld :

·Hoog - beschikbaarheidsverbinding: Ethernet 1/4

·Staatskoppeling : Ethernet 1/4

·Primair IP-adres: 192.168.90.1/24

·Secundair IP : 192.168.90.2/24

HA-interface en IP instellen voor 1e failover-paar

HA-interface en IP instellen voor 1e failover-paar

e. Bevestig de status van failover

·FTD1_FTD01 : Primair, actief

· FTD2_FTD02 : Secundair, stand-by

Status van eerste failover-paar bevestigen

Status van eerste failover-paar bevestigen

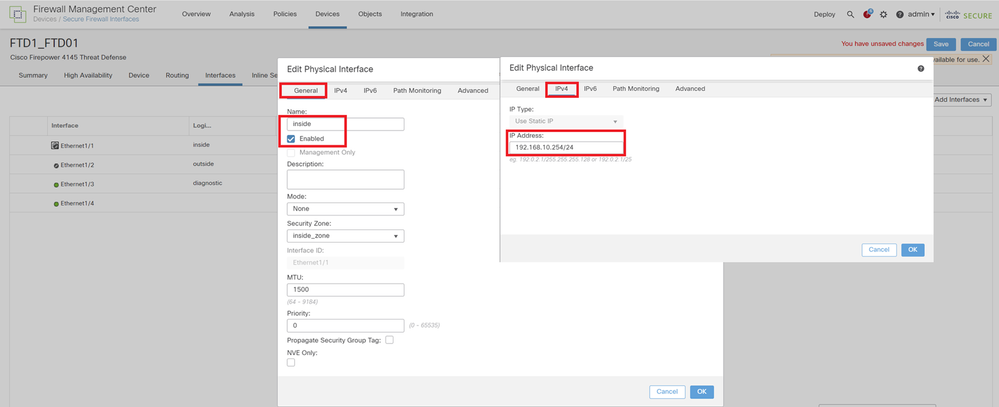

f. Navigeer naar Apparaten > Klik op FTD01_FTD02_HA (in dit voorbeeld) > Interfaces. Stel actieve IP in voor Data Interface.

In dit voorbeeld :

·Ethernet1/1 (binnenkant): 192.168.10.254/24

·Ethernet1/2 (buiten): 192.168.20.254/24

·Ethernet1/3 (diagnostisch): 192.168.80.1/24

Dit beeld toont de instelling voor Active IP van Ethernet1/1.

Actieve IP voor data-interface instellen

Actieve IP voor data-interface instellen

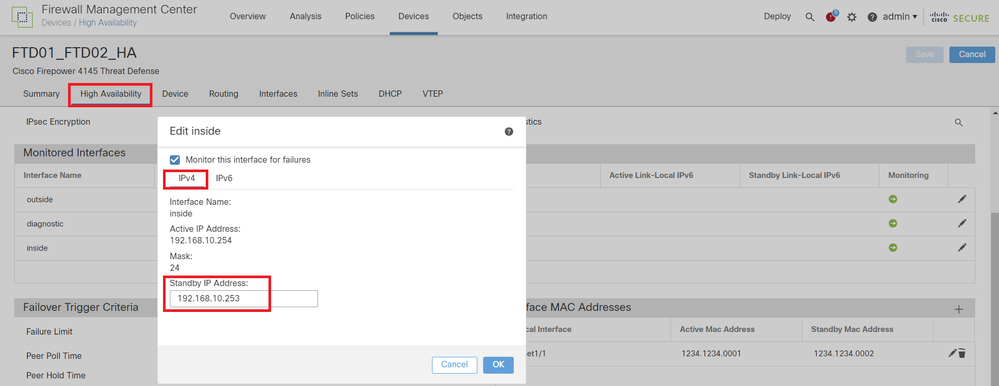

g. Navigeer naar Apparaten > Klik op FTD01_FTD02_HA (in dit voorbeeld) > High Availability. Stel standby IP in voor Data Interface.

In dit voorbeeld :

·Ethernet1/1 (binnenkant): 192.168.10.253/24

·Ethernet1/2 (buiten): 192.168.20.253/24

·Ethernet1/3 (diagnostisch): 192.168.80.2/24

Dit beeld toont de instelling voor Standby IP van Ethernet1/1.

Standby IP voor data-interface instellen

Standby IP voor data-interface instellen

h. Herhaal Stap 6.c tot en met g om 2e failover-paar toe te voegen.

In dit voorbeeld :

・Naam: FTD11_FTD12_HA

·Primaire peer: FTD1_FTD11

·Secundaire peer: FTD2_FTD12

·link hoge beschikbaarheid: Ethernet 1/8

·Staatskoppeling : Ethernet 1/8

·Ethernet1/8 (ha_link actief) : 192.168.91.1/24

·Ethernet1/5 (in actief): 192.168.30.254/24

·Ethernet1/6 (buiten actief): 192.168.40.254/24

·Ethernet1/7 (diagnostisch actief): 192.168.81.1/24

·Ethernet1/8 (ha_link Standby) : 192.168.91.2/24

·Ethernet1/5 (in standby): 192.168.30.253/24

·Ethernet1/6 (buiten Standby): 192.168.40.253/24

·Ethernet1/7 (diagnostische stand-by): 192.168.81.2/24

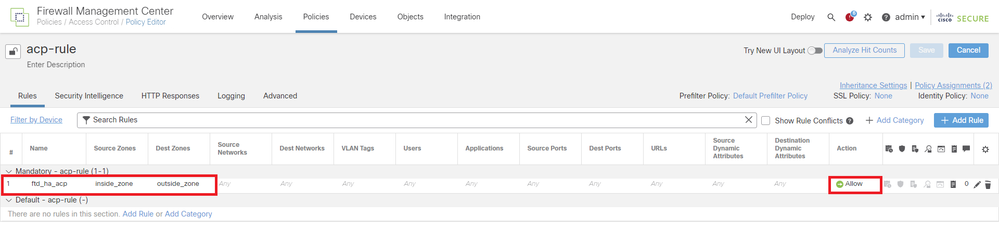

i. Navigeer naar logische apparaten > Standalone toevoegen. Stel de ACS-regel in om het verkeer van binnen naar buiten toe mogelijk te maken.

ACS-regeling instellen

ACS-regeling instellen

j. Stel de instelling in op FTD.

k. Bevestig de HA-status in CLI

De HA status voor elke instantie wordt ook bevestigd in Firepower CLI die hetzelfde is als ASA.

Start show running-config failover en show failover commando om de HA-status van FTD1_FTD01 (Primaire instantie01) te bevestigen.

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)Start show running-config failover en show failover commando om de HA-status van FTD1_FTD11 (Primaire instantie02) te bevestigen.

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)Start show running-config failover en show failover commando om de HA-status van FTD2_FTD02 te bevestigen (Secundaire instantie01) .

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

Start show running-config failover en show failover commando om de HA-status van FTD2_FTD12 (Secundaire instantie02) te bevestigen.

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

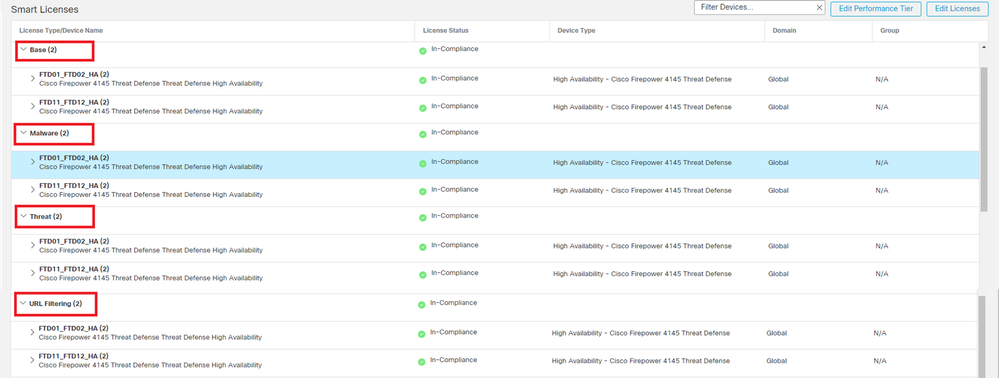

l. Bevestig het verbruik van de licentie

Alle licenties worden verbruikt per beveiligingsmotor/chassis en niet per container instantie.

·Basislicenties worden automatisch toegewezen: 1 per beveiligingsmotor/chassis.

·Licenties voor functies worden handmatig toegewezen aan elke instantie, maar u verbruikt slechts één licentie per voordeelmotor/chassis. Voor een specifieke functielicentie hebt u slechts in totaal 1 licentie nodig, ongeacht het aantal gebruikte instanties.

In deze tabel wordt aangegeven hoe de licenties in dit document worden verbruikt.

| FPR01 |

Instantie01 |

Basis, URL-filtering, Malware, bedreiging |

| Instantie02 |

Basis, URL-filtering, Malware, bedreiging |

|

| FPR02 |

Instantie01 |

Basis, URL-filtering, Malware, bedreiging |

| Instantie02 |

Basis, URL-filtering, Malware, bedreiging |

Totaal aantal licenties

| Basis |

URL-filtering |

Malware |

dreigement |

| 2 |

2 |

2 |

2 |

Bevestig het aantal verbruikte licenties in de FMC GUI.

Bevestig verbruikte licenties

Bevestig verbruikte licenties

Verifiëren

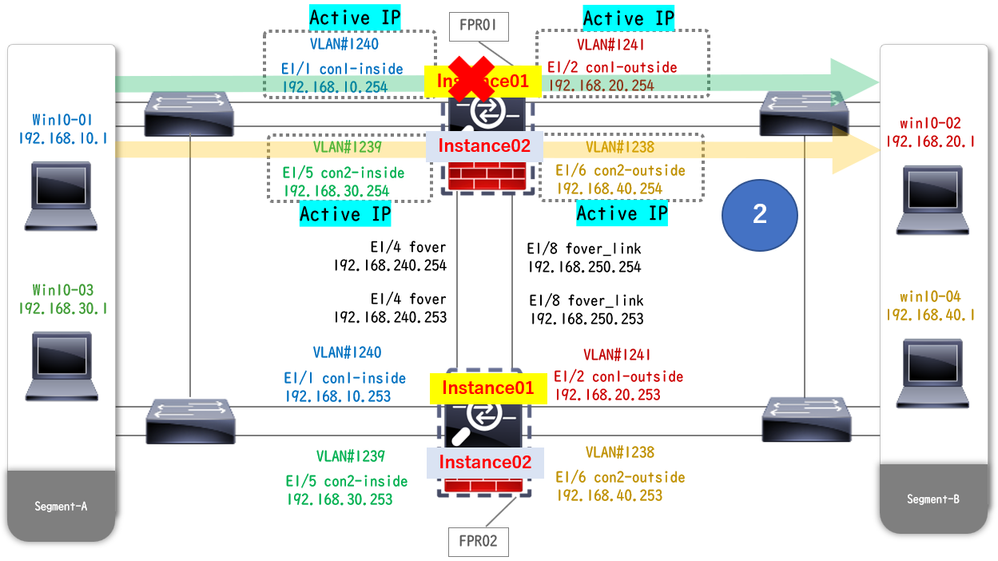

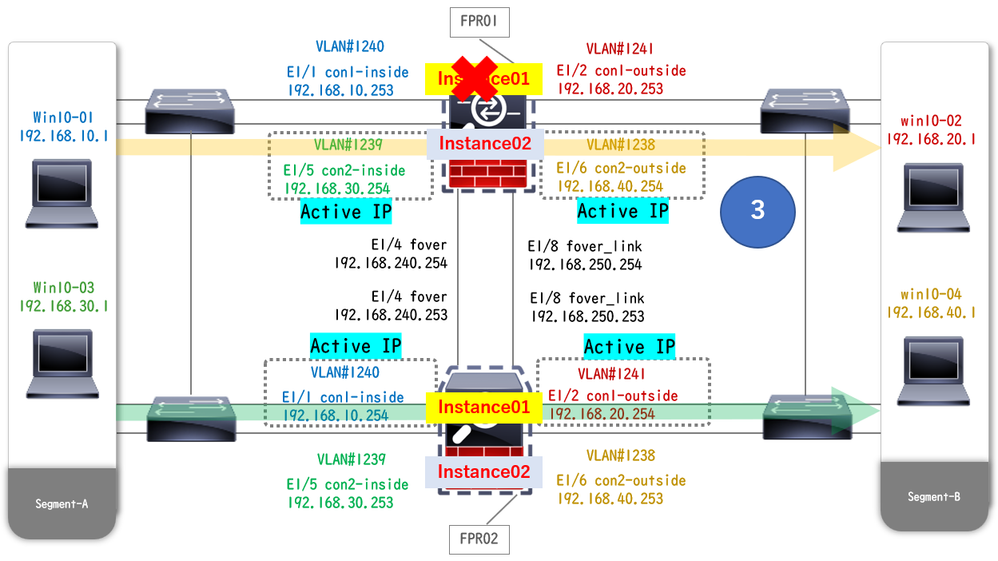

Wanneer de crash plaatsvond op FTD1_FTD01 (Primary Instance01), wordt de failover van Instance01 geactiveerd en nemen de gegevensinterfaces aan de Standby-zijde het IP/MAC-adres van de oorspronkelijke Active Interface over, waardoor het verkeer (FTP-verbinding in dit document) continu door Firepower wordt doorgegeven.

Voor de botsing

Voor de botsing

tijdens de crash

tijdens de crash

failover is geactiveerd

failover is geactiveerd

Stap 1. Start FTP-verbinding van Win10-01 naar Win10-02.

Stap 2. Start de show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1Stap 3. Start FTP-verbinding van Win10-03 naar Win10-04.

Stap 4. Start de show conn opdracht om de FTP-verbinding te bevestigen in allebei Instance02.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1Stap 5. Start connect ftd FTD01en system support diagnostic-cliopdracht om ASA CLI te starten. Start enableen crashinfo force watchdog opdracht crash Instance01 in primaire/actieve eenheid af te dwingen.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:Stap 6. failover gebeurt in Instance01 en de FTP-verbinding wordt niet onderbroken. Start show failoveren show connopdracht om de status van Instance01 in FPR02 te bevestigen.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1Stap 7. De crash vond plaats in Instance01 had geen effect op Instance02. Start show failoveren show connopdracht om de status van Instance02 te bevestigen.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1Stap 8. Ga naar Apparaten > All op FMC. Bevestig de HA-status.

·FTD1_FTD01 : Primair, stand-by

· FTD2_FTD02 : Secundair, actief

HA-status bevestigen

HA-status bevestigen

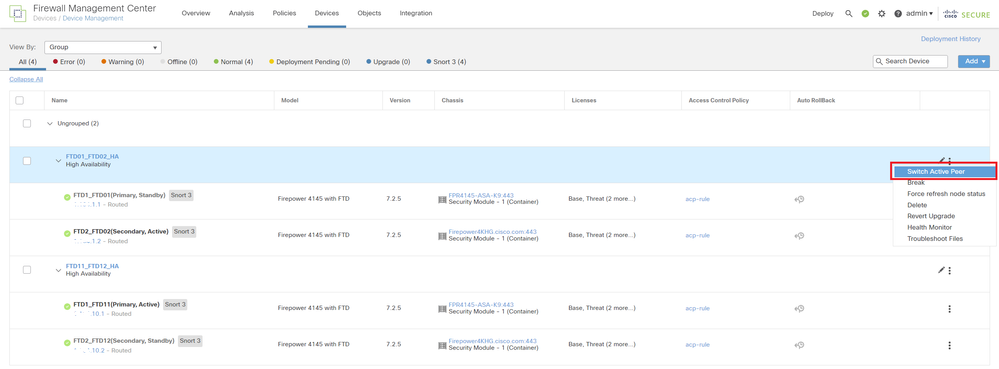

Stap 9. (Optioneel)Nadat de Instance01 van FPR01 terugkeert naar normaal, kunt u de status van HA handmatig switches. Dit kan door FMC GUI of FRP CLI worden gedaan.

Ga in het VCC naar Apparaten > Alle. Klik op Switch Active Peer to switch HA status voor FTD01_FTD02_HA.

Switch HA-status

Switch HA-status

Op Firepower CLI, Start connect ftd FTD01en system support diagnostic-cliopdracht om ASA CLI in te voeren. Start enableen failover active opdracht op switch HA voor FTD01_FTD02_HA.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeProblemen oplossen

Om de status van failover te valideren, voert u de opdracht uit show failover en show failover history geeft u opdracht.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peerStart de debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verifyReferentie

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/212699-configure-ftd-high-availability-on-firep.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/multi-Instance/multi-Instance_solution.html

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

06-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jian ZhangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback