Inleiding

Dit document beschrijft de functionaliteit van IKEv2 crypto map backup peers tijdens link failover op Cisco Secure Firewall-apparaten.

Voorwaarden

· Adaptieve security applicatie versie 9.14(1) of hoger

· Firewall Threat Defense versie 6.6 of hoger

· Firewall Management Center versie 6.6 of hoger

· Firewall Device Manager versie 6.6 - 7.0 (via API) of 7.1+ via GUI

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

· Basiskennis van IKEv2 Site-to-Site Crypto Maps

· Basis onderliggende connectiviteit tussen VPN-endpoints

· Basiskennis van de functionaliteit van IP-serviceovereenkomsten

Gebruikte componenten

De informatie in dit document is gebaseerd op deze softwareversies en hardwareversies:

· Twee Cisco ASAv-apparaten, versie 9.16(2)

· Drie Cisco IOS®-routers, versie 15.9(3)M4

· Twee Ubuntu Hosts, versie 20.04

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Theorie

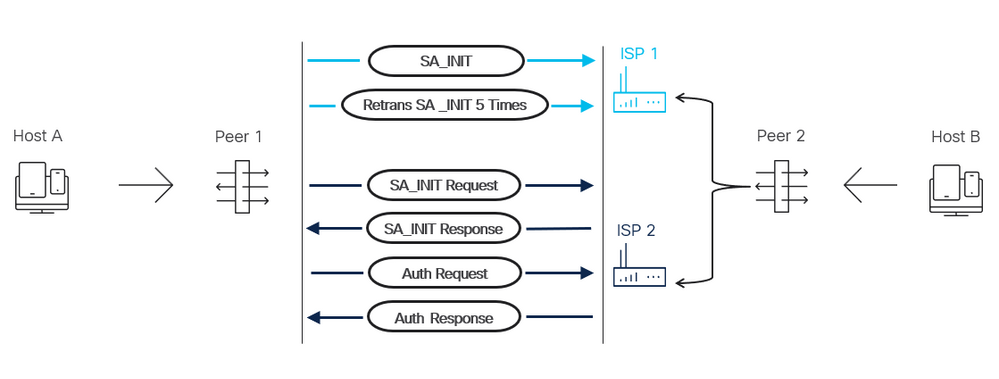

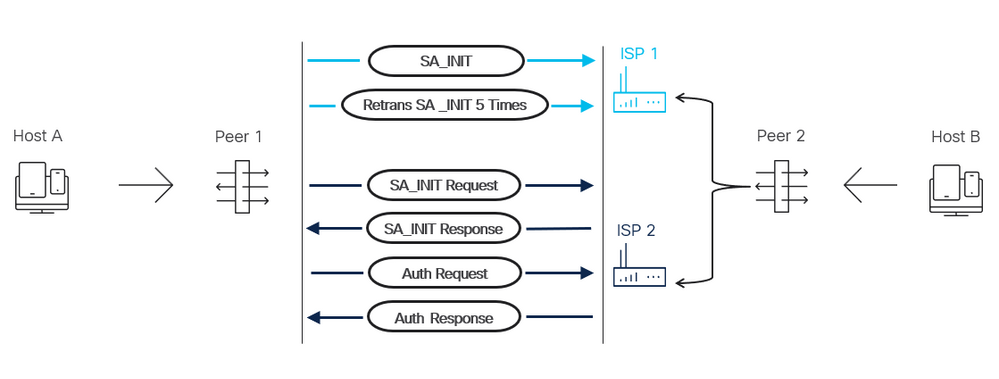

IKEv2 Peer Tradition wordt niet ondersteund aan de kant van de Responder van een IKEv2 multi-peer topologie. Er zijn bijvoorbeeld twee VPN-endpoints in een topologie die Peer 1 en Peer 2 worden genoemd. Peer 2 heeft twee ISP-interfaces, en peer 1 heeft 1 ISP-interface. In het geval van IPS failover, initieert peer 2 IKE op de secundaire ISP interface als de configuratie op zijn plaats is om de weg te controleren. Peer 1 gaat IP-adressen niet automatisch over om de back-uppeer te gebruiken die voor de cryptokaart wordt vermeld om de ISP-failover van Peer 2 aan te passen. De verbinding mislukt totdat het verkeer vanaf Peer 1 wordt gestart. Zodra peer 1 verkeer initieert op basis van de crypto ACL, probeert het via het primaire ISP-pad te communiceren totdat het pad dood wordt verklaard door heruitzendingen. Dit proces duurt ongeveer 2 minuten. Zodra de primaire peer inactief wordt verklaard, initieert peer 1 een verbinding met de vermelde backup-peer en wordt de verbinding tot stand gebracht. Zodra het primaire ISP-pad opnieuw beschikbaar is en peer 2 switches naar de primaire ISP-interface, moet peer 1 interessant verkeer genereren. Dit proces staat Peer 1 toe om een verbinding met de primaire peer te initiëren die in de crypto kaart wordt vermeld en de verbinding IKE als normaal te vestigen.

Regeling van de werkzaamheden

1. VPN Peer 2 SLA detecteert padfouten.

2. VPN Peer 2 heeft een routingstabel update om het pad te wijzigen dat gebruikt wordt om VPN Peer 1 te bereiken, waardoor de IKE-identiteit wordt gewijzigd.

3. Host A initieert voortdurend verkeer dat bestemd is voor Host B.

4. VPN Peer 1 probeert een IKE-verbinding te vormen met de Primair-ISP interface van VPN Peer 2 totdat 5 hertransmissies optreden.

5. VPN Peer 1 verklaart dan dat peer dood en beweegt naar de secundaire peer in de crypto kaart die de secundaire ISP interface van VPN Peer 2 is. Deze verbinding wordt met succes tot stand gebracht.

Netwerkdiagram

Configuratievoorbeeld

VPN-peer 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA en routing:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Crypto:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Tunnelgroep:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Toegangslijst:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

VPN-peer 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Routing:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Crypto:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Tunnelgroep:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Toegangslijst:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

Primaire ISP

Interfaces:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

Reserve-ISP

Interfaces:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

Interfaces:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Hosts

Host 2:

192.168.10.1 255.255.255.0 dev ens2

Host 1:

10.10.10.1 255.255.255.0 dev ens2

Configuratiedoelstellingen

In dit laboratorium vraagt VPN Peer 2 de bereikbaarheid van de G0/1 interface voor de primaire ISP. Deze query wordt uitgevoerd met ICMP via SLA-bewaking. De SLA-configuratie is gekoppeld aan een spoor dat vervolgens is gekoppeld aan de route Primair-ISP. Als deze route niet beschikbaar wordt vanwege een fout in de bereikbaarheid van SLA, wordt de route Backup-ISP automatisch actief. Dit betekent dat de IKE-onderhandeling van VPN Peer 2 nu wordt gestart vanuit de BACK-UP-ISP-interface met het IP-adres van 198.51.100.1. Voor VPN Peer 1 kant, is het 198.51.100.1 adres vermeld als secundaire peer in de crypto kaart. VPN Peer 1 moet crypto ACL-verkeer naar de primaire peer in de cryptokaart initiëren. Dan verklaar dat de peer inactief via heruitzendingen vóór de secundaire peer in de cryptokaart wordt gebruikt.

Verifiëren

Gebruik dit gedeelte om de configuratiefuncties te bevestigen zoals bedoeld

Voordat SLA een fout detecteert:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Nadat SLA fouten heeft gedetecteerd:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Waarschuwing: IKE blijft down tot host A verkeer initieert dat bedoeld is voor host B. VPN Peer 1 verklaart vervolgens de primaire peer in crypto map dood, en beweegt naar back-up peer IP-adres.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Opmerking: VPN Peer 1 verklaart de primaire peer in de crypto map dood en initieert de verbinding met het back-up peer IP-adres.

Problemen oplossen

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Feedback

Feedback