Inleiding

Dit document beschrijft de integratie van E-mail security applicatie (ESA) en OKTA voor Security Assertion Markup Language (SAML) verificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Active Directory

- Cisco e-mail security applicatie 13.x.x of latere versies

- OKTA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

OKTA is een tweedelige authenticatieprovider die een beveiligingslaag toevoegt aan SAML-verificatie.

SAML is een federatiemethode voor verificaties. Het werd ontwikkeld om beveiligde toegang te bieden en de identiteitsprovider en dienstverlener te scheiden.

De Identity Provider (IDP) is de Identity die alle informatie van gebruikers opslaat om de authenticatie mogelijk te maken (wat betekent dat OKTA alle gebruikersinformatie heeft om een verificatieaanvraag te bevestigen en goed te keuren).

De Service Provider (SP) is de ESA.

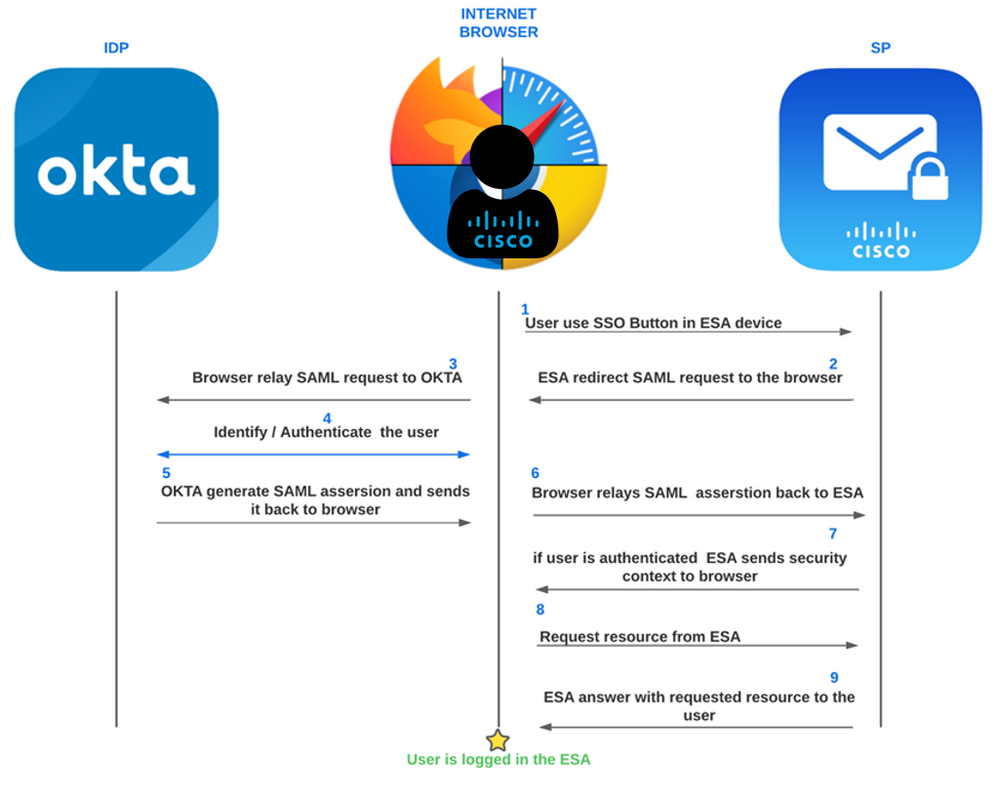

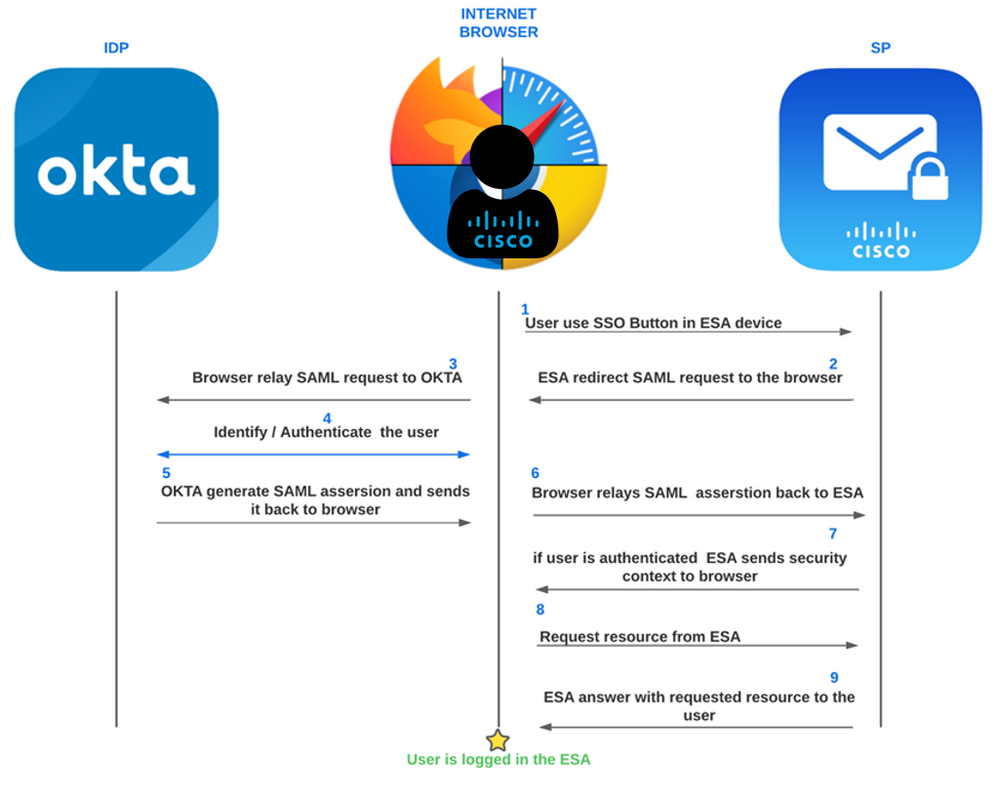

ESA OKTA SAML-proces

ESA OKTA SAML-proces

Configureren

OKTA-configuratie

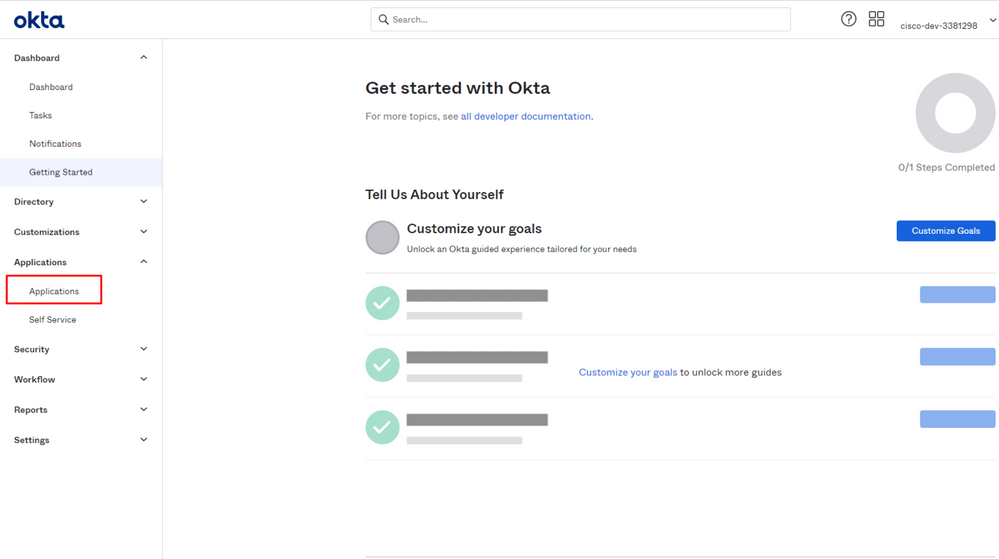

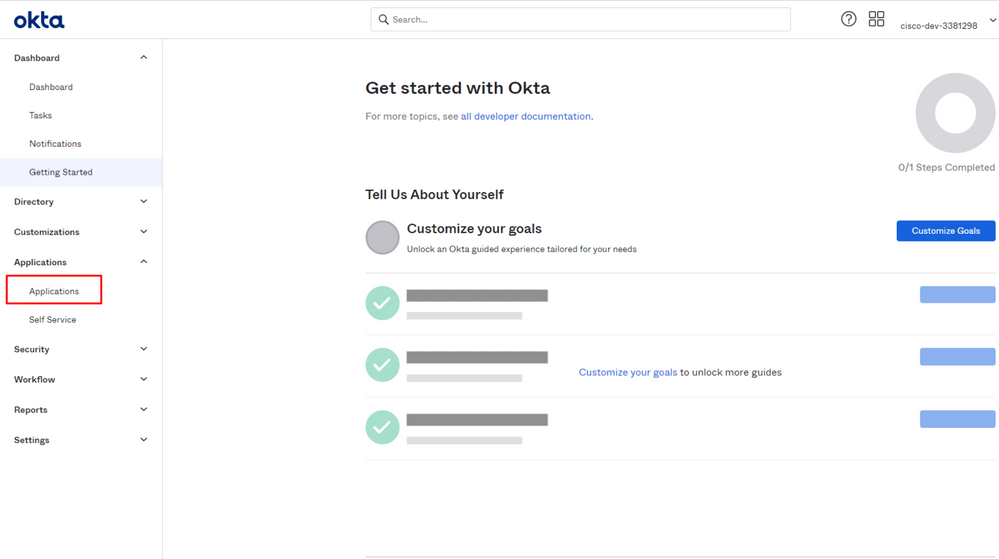

- OKTA maken

Application. Navigeer vervolgens naar Applications.

Okta aan de slag

Okta aan de slag

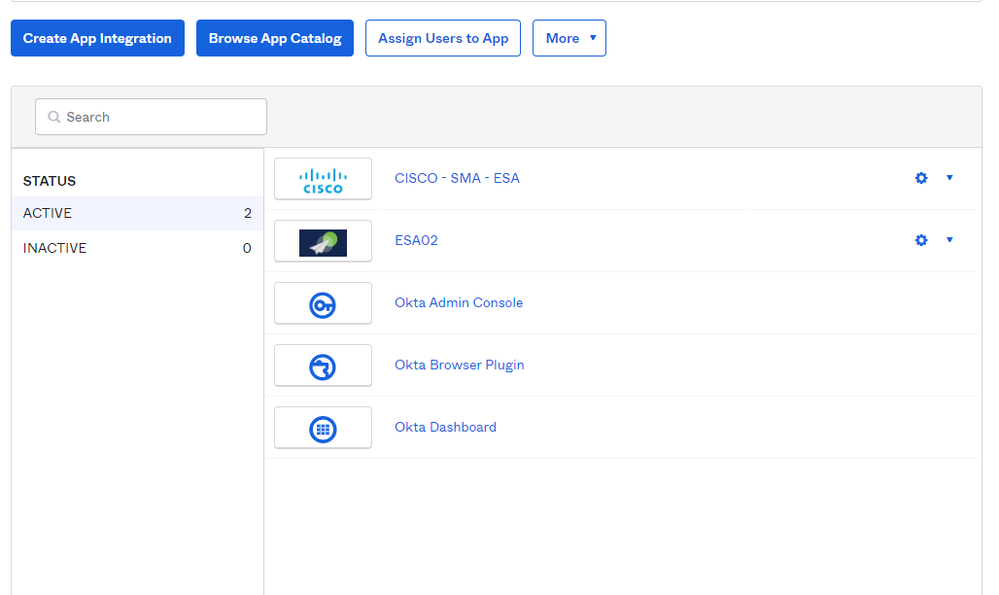

- Klik op de knop

Create App Integration.

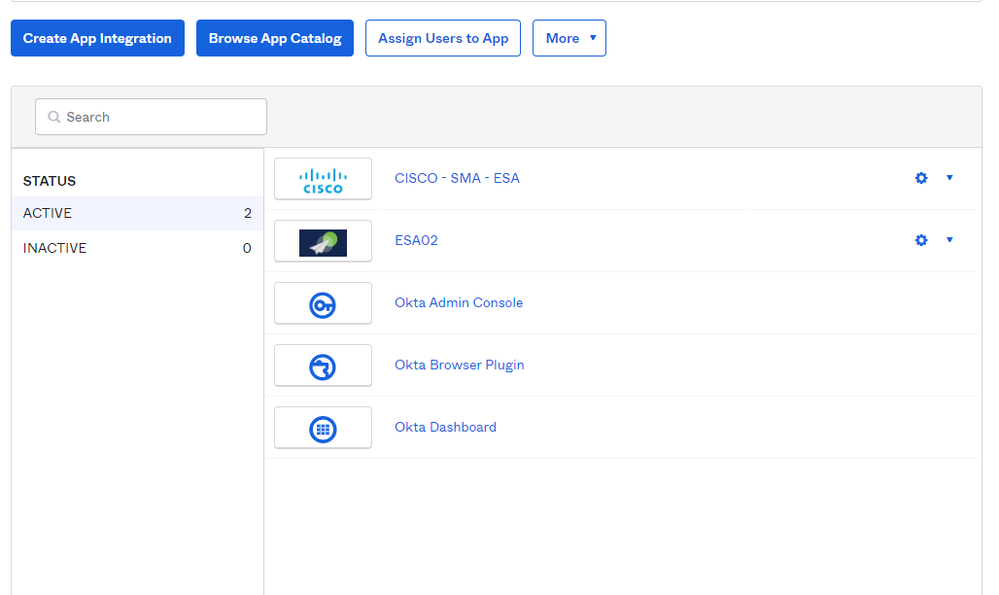

Okta-integratieproces

Okta-integratieproces

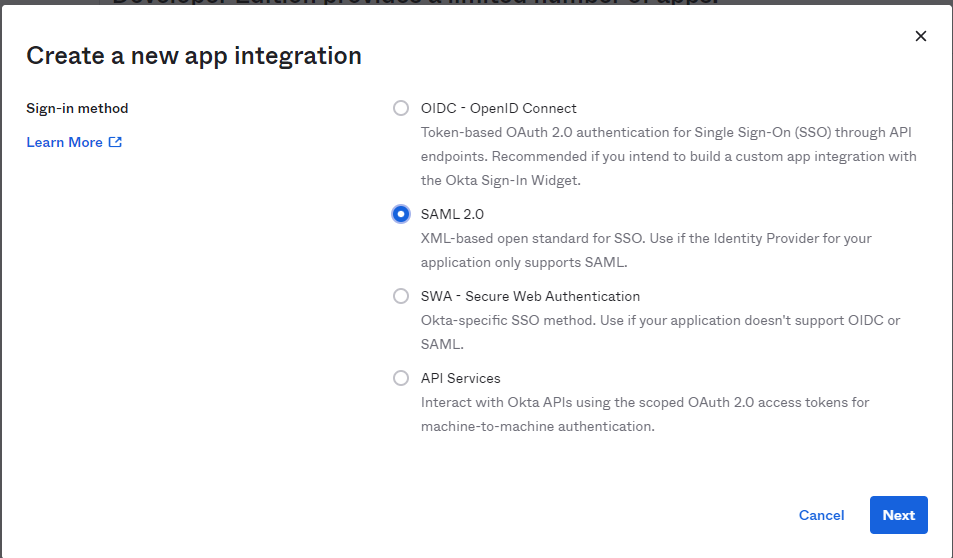

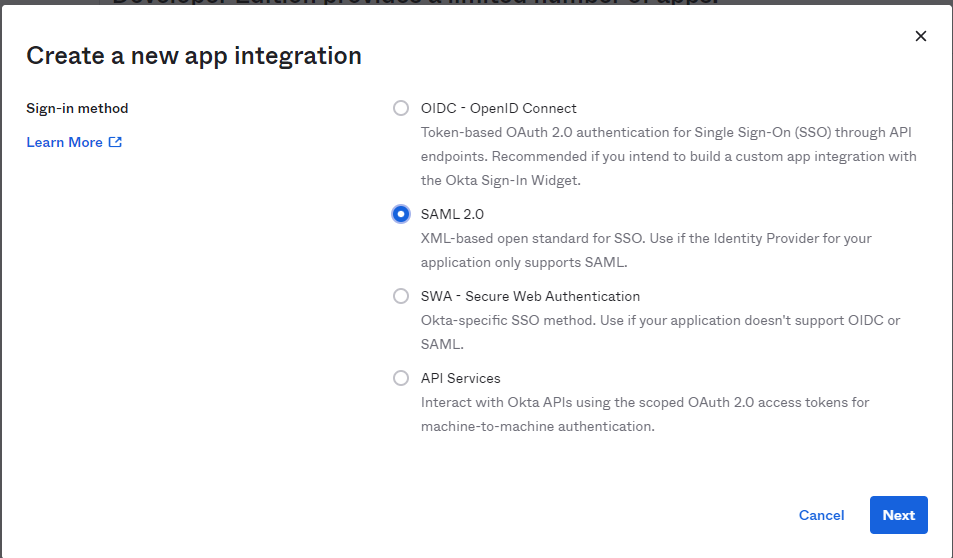

- Kiezen

SAML 2.0 zoals in de afbeelding.

Okta SAML 2.0

Okta SAML 2.0

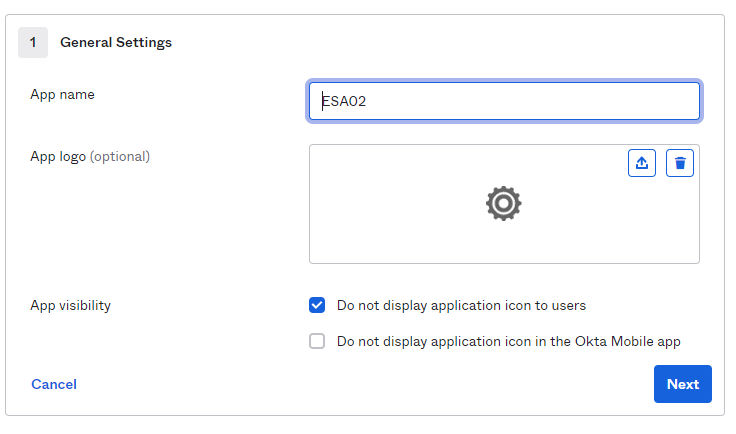

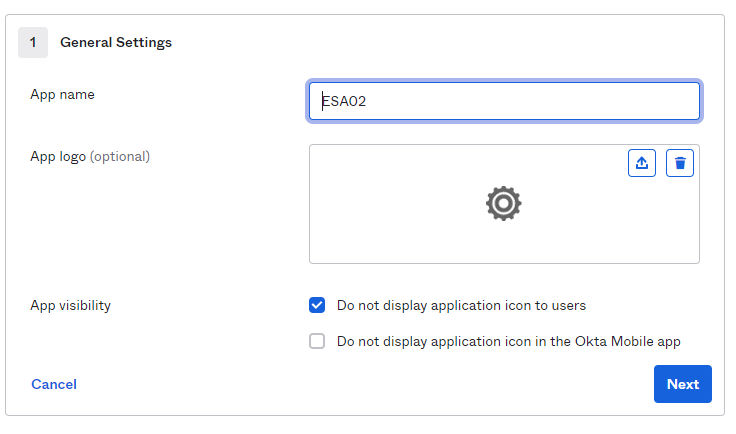

- Bewerk de configuratie voor uw integratie en stel een naam in voor de integratie, het logo en de opties voor zichtbaarheid. Klik op de knop

nextzoals in de afbeelding.

Naam Okta-toepassing

Naam Okta-toepassing

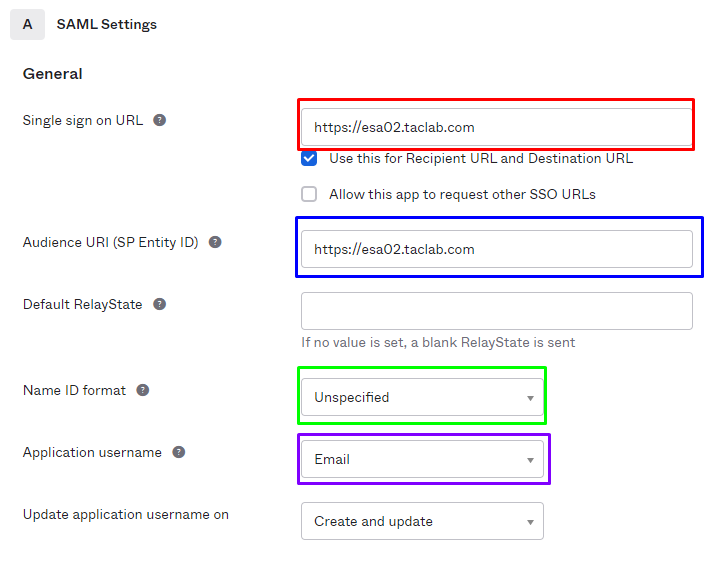

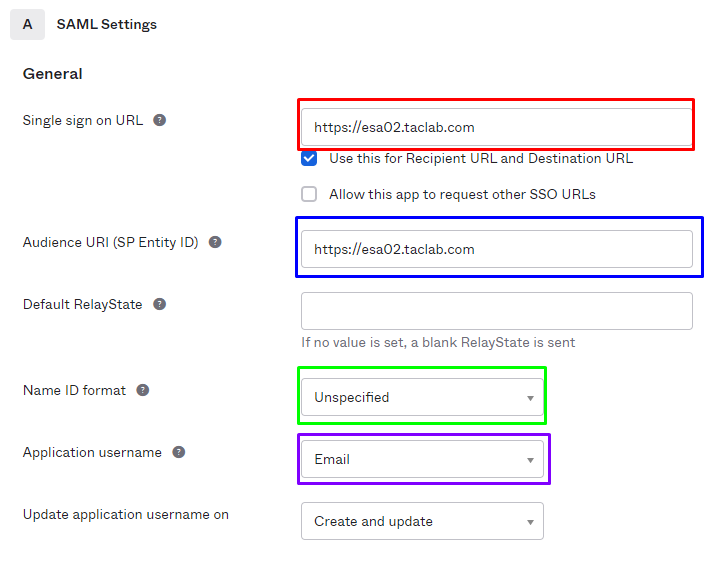

- In deze stap, vormt u het belangrijkste deel van IdP om de gebruikers toe te staan om de correcte parameters in SAML voor authentiek te verklaren en te verzenden.

Okta-configuratie

Okta-configuratie

- Single sign-on URL: De locatie waar de SAML-bewering wordt verzonden met HTTP POST. Dit wordt vaak de SAML Assertion Consumer Service (ACS) URL voor uw toepassing genoemd.

Dit wordt gebruikt in de afbeelding voor de stappen 5 en 6 over hoe OKTA werkt.

- Gebruik dit voor geadresseerde URL en bestemming URL: teken die optie.

- URI (SP Entity ID): De door de toepassing gedefinieerde unieke identificatiecode die het beoogde publiek van de SAML-bewering is. Dit is meestal de SP Entity ID van uw applicatie. Configureer hetzelfde als een enkele aanmelding-URL.

- Toepassingsgebruikersnaam: bepaalt de standaardwaarde voor een gebruikersnaam voor de gebruikerstoepassing. De toepassingsgebruikersnaam wordt gebruikt voor de verklaring betreffende het onderwerp. E-mail gebruiken.

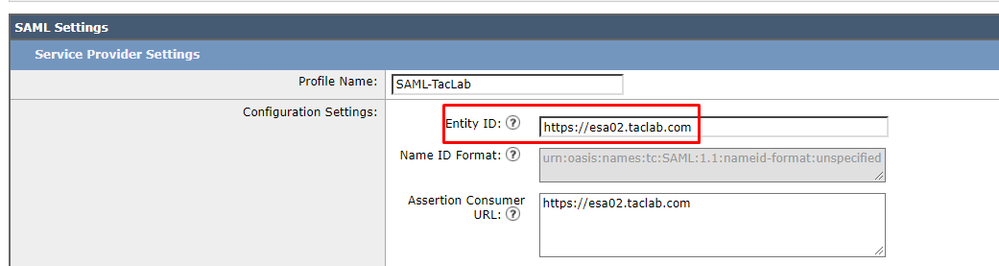

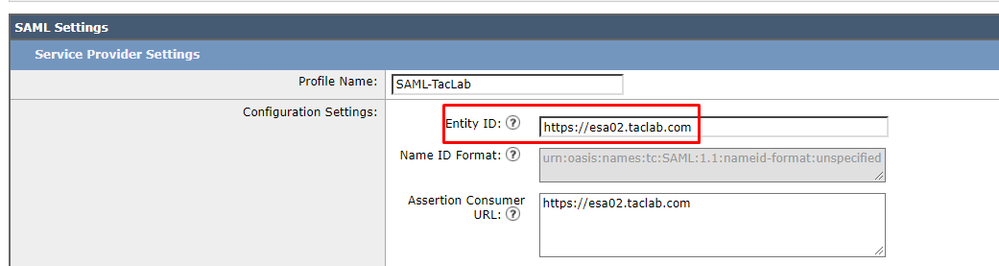

Hiervoor moet u dezelfde ESA instellen vanaf System Administration > SAML > Service Provider Settings.

ESA SAML-instellingen

ESA SAML-instellingen

Opmerking: onthoud dat de URL voor aanmelding en de URI van het publiek hetzelfde moeten zijn als de URL voor de aanmelding bij ESA.

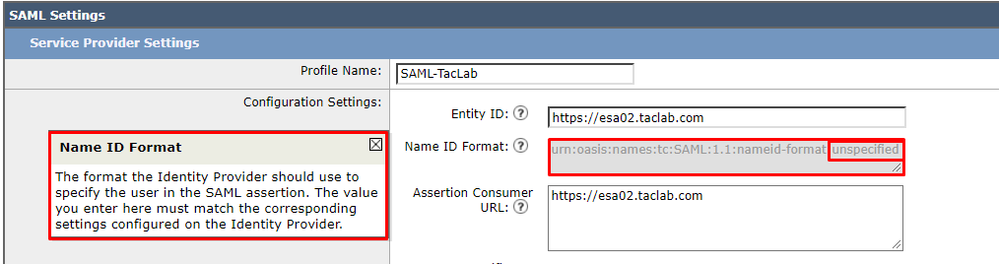

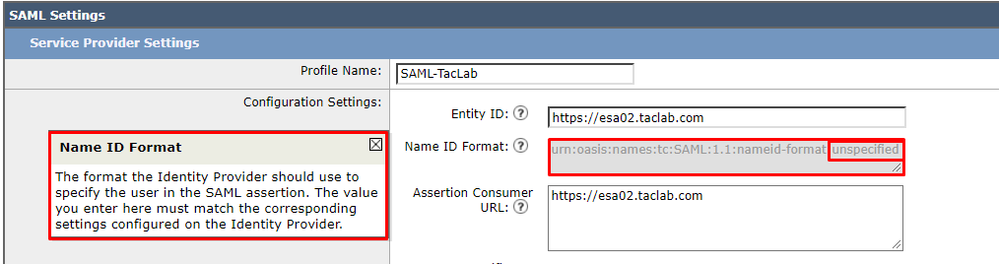

- Naam ID-formaat: Identificeert de SAML-verwerkingsregels en -beperkingen voor de verklaring betreffende het onderwerp. Gebruik de standaardwaarde van 'Niet gespecificeerd' tenzij de toepassing expliciet een specifiek formaat vereist. Het formaat van de naam-ID is niet gespecificeerd en het ESR heeft geen specifiek ID-formaat nodig.

ESR-naam-ID-formaat

ESR-naam-ID-formaat

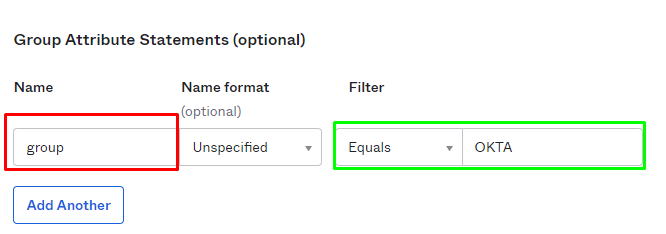

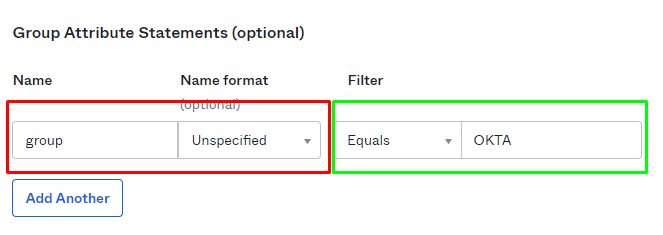

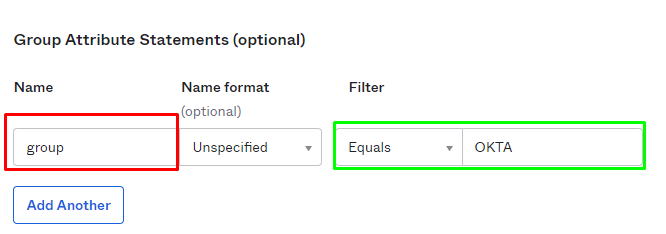

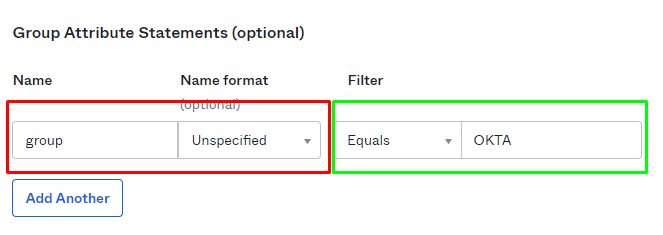

- Voor de volgende stap, vorm hoe de ESA de parameters zoekt die door IdP worden ontvangen om een gelijke voor de gebruikers te maken die in de groep worden geselecteerd.

Ga in de zelfde vensters van Stap 5. naar Group Attribute Statements en de volgende parameters te configureren om verificatie toe te staan.

OKTA group attribuut statements

OKTA group attribuut statements

- Naam: Configureer het woord dat u in de ESA gebruikt voor

External Authentication Settigns via SAML (Case Sensitive).

- Filter: instellen

equals en de naam van de groep die u wilt gebruiken om een overeenkomst te maken in het ESA-apparaat voor External Authentication Settings.

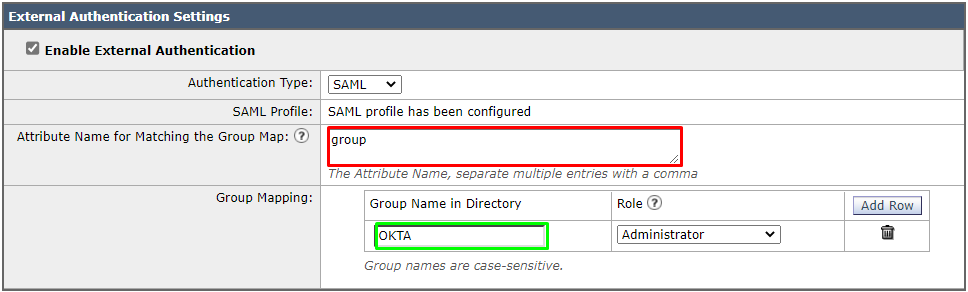

(Het volgende beeld is slechts een voorbeeld van hoe het eruit ziet wanneer u het configuratiegedeelte van ESA beëindigt).

Configuratie van externe verificatie van ESA SAML

Configuratie van externe verificatie van ESA SAML

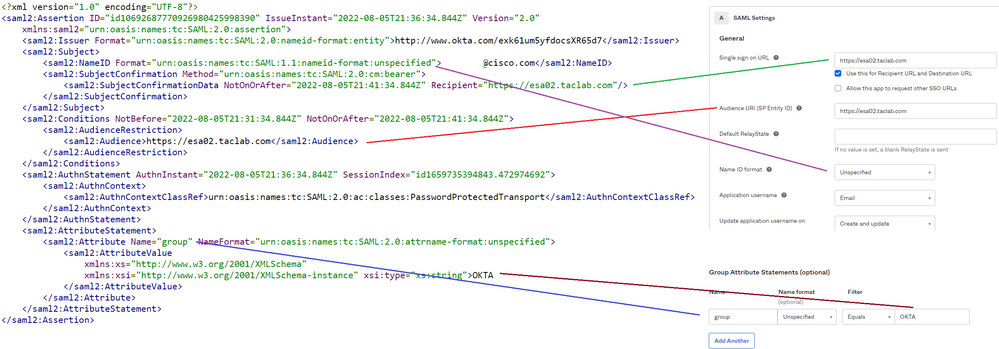

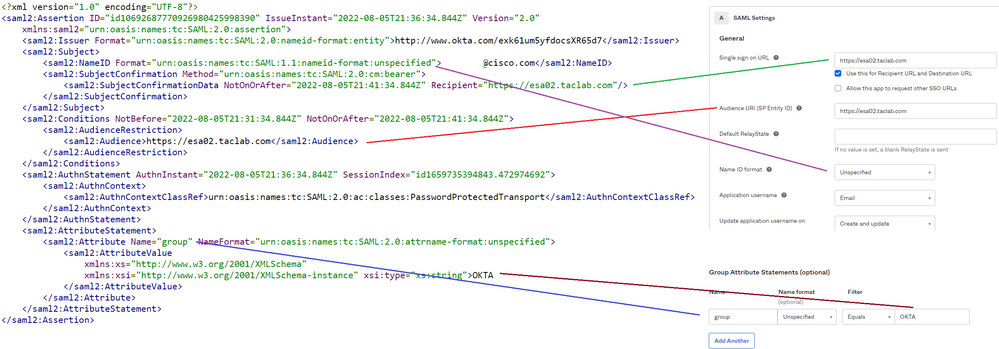

- Controleer alleen voor de verificatiestap het voorbeeld van SAML Assertion.

OKTA metadata info

OKTA metadata info

Daarna kunt u op next.

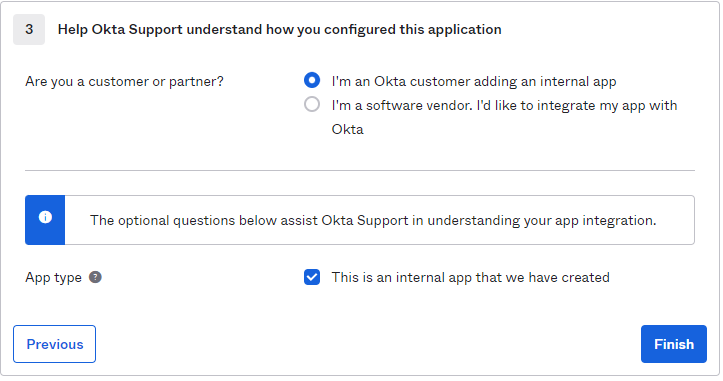

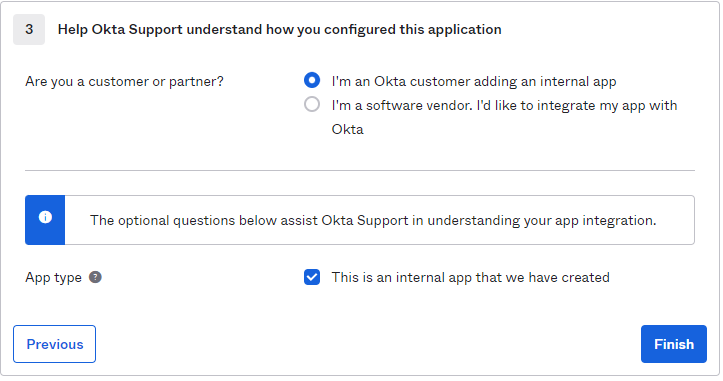

- Om de toepassing in OKTA te voltooien, kunt u de parameters configureren zoals in de volgende afbeelding.

Okta-app-integratie voltooien

Okta-app-integratie voltooien

Klik op de Finish zoals in het beeld.

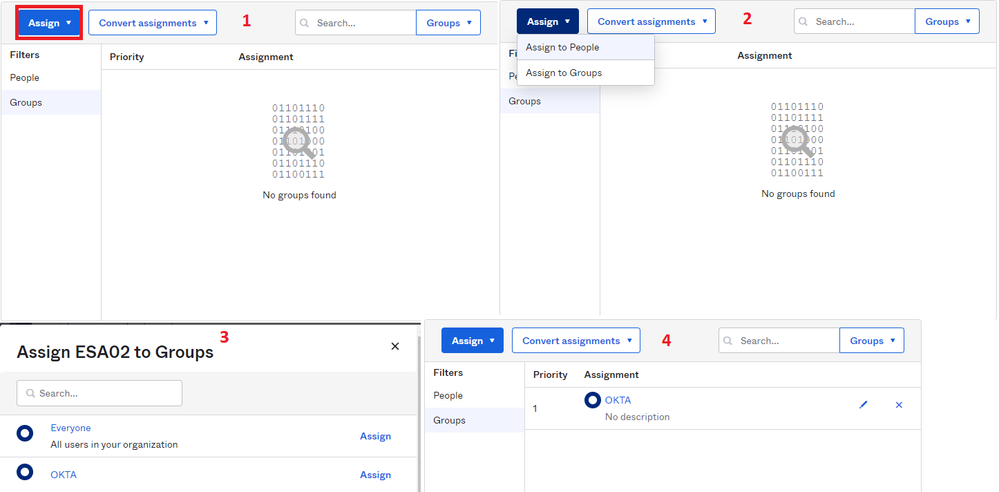

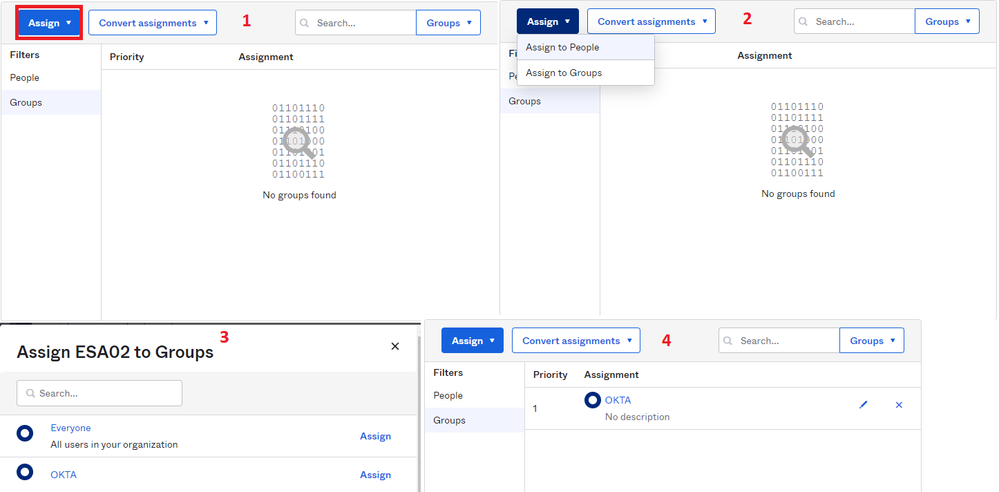

- Om de configuratie in OKTA te voltooien, moet u naar uw applicatie navigeren en opdrachten en de gebruikers of groepen kiezen die u de authenticatie in uw applicatie toestaat.

OKTA-toewijzing van gebruikersgroepen

OKTA-toewijzing van gebruikersgroepen

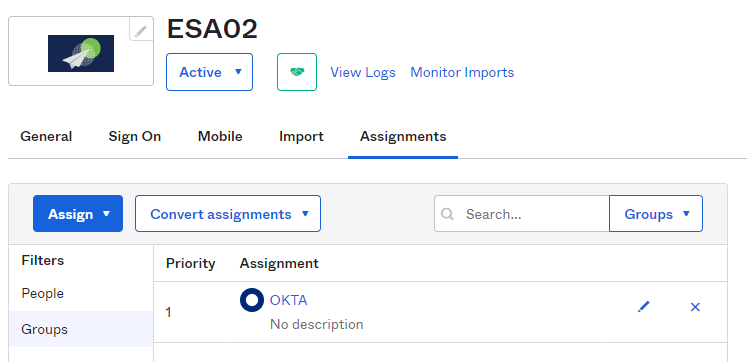

- Het resultaat is zoals in deze afbeelding:

Aan OKTA toegewezen groepen

Aan OKTA toegewezen groepen

ESA-configuratie

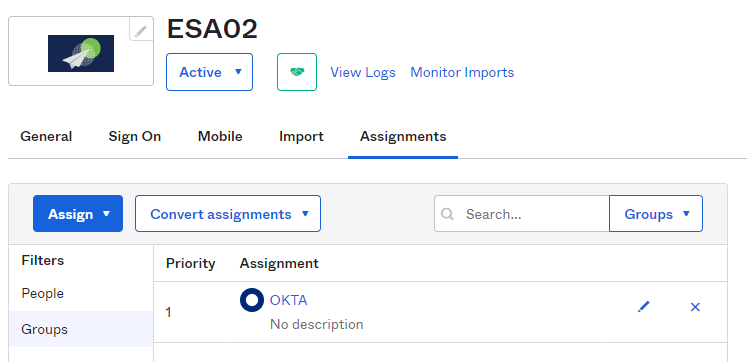

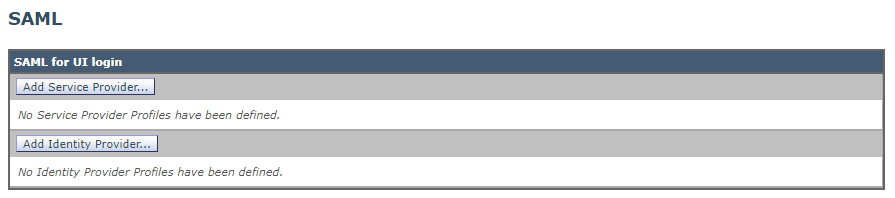

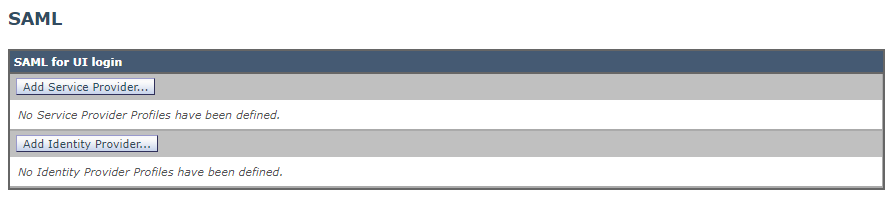

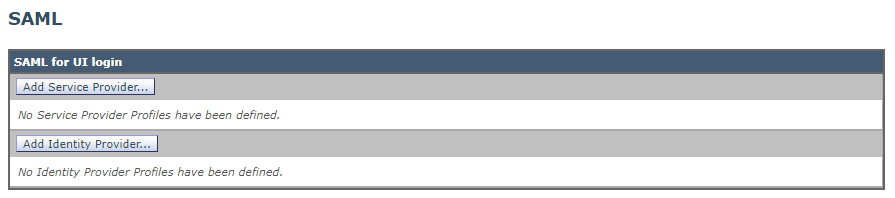

- SAML-instellingen configureren. Navigeer vervolgens naar

System Administration > SAML.

ESA SAML-configuratie

ESA SAML-configuratie

- Kiezen

Add Service Provider zoals in de eerdere afbeelding.

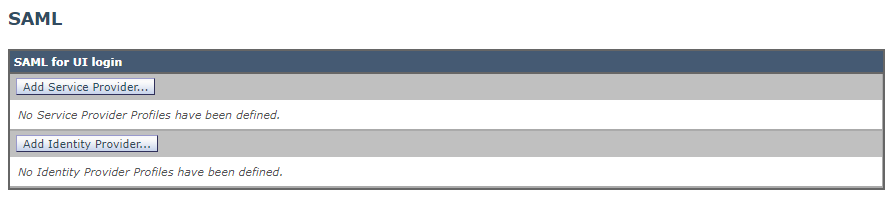

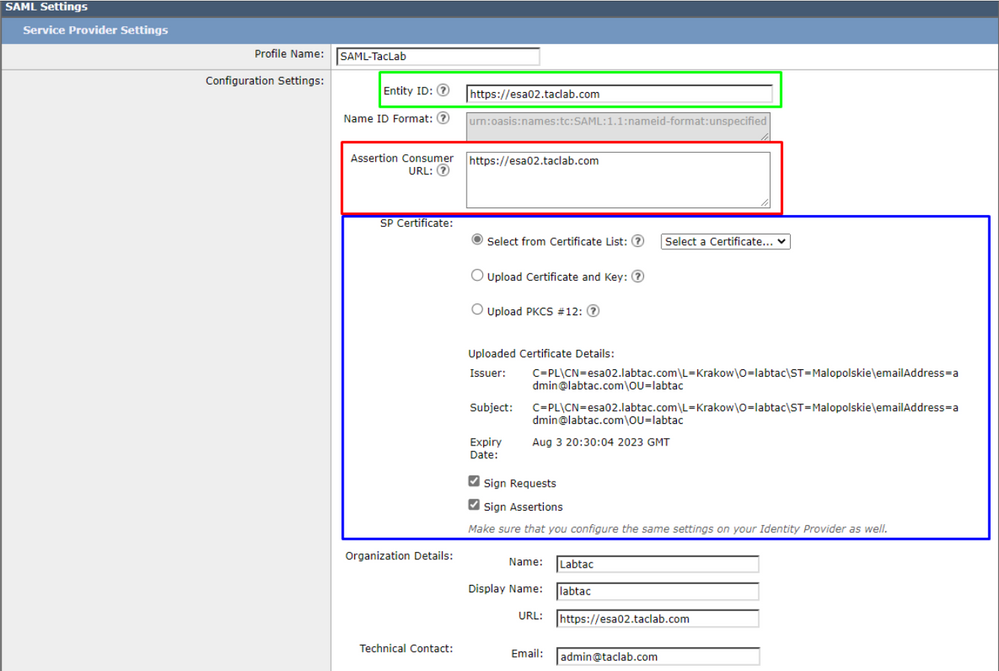

ESA SAML-instellingen

ESA SAML-instellingen

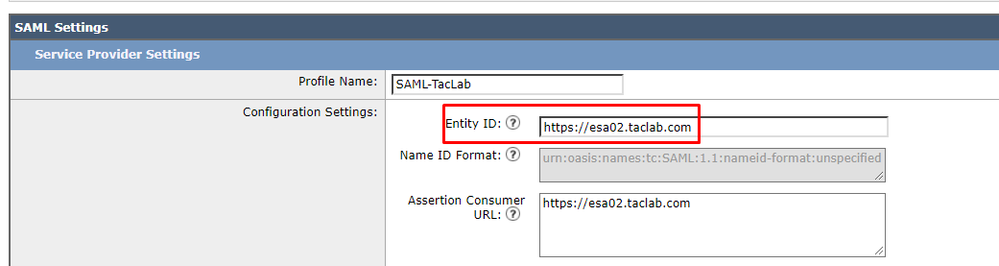

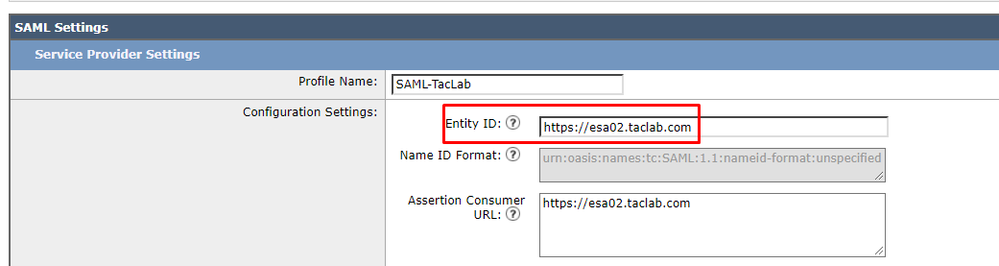

- Identiteitskaart van de entiteit: De ID van de entiteit van de dienstverlener wordt gebruikt om een dienstverlener uniek te identificeren. Het formaat van de ID van de entiteit voor serviceproviders is doorgaans een URI.

Opmerking: deze parameter moet gelijk zijn in ESA en OKTA.

ID ESR-entiteit

ID ESR-entiteit

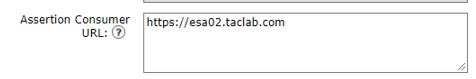

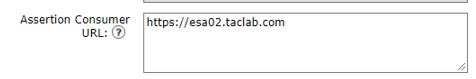

- Assertion Consumer URL: De Assertion Consumer URL is de URL die de Identity Provider moet verzenden de SAML-bewering na succesvolle verificatie. De URL die u gebruikt voor toegang tot de webinterface van uw apparaat moet gelijk zijn aan de Assertion Consumer URL. U hebt deze waarde nodig terwijl u de instellingen van de serviceprovider configureert op de identiteitsprovider.

Opmerking: deze parameter moet gelijk zijn voor ESA en OKTA.

ESA bevestiging URL

ESA bevestiging URL

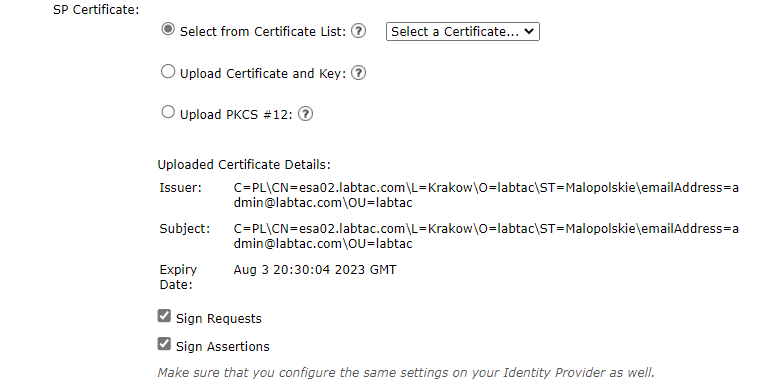

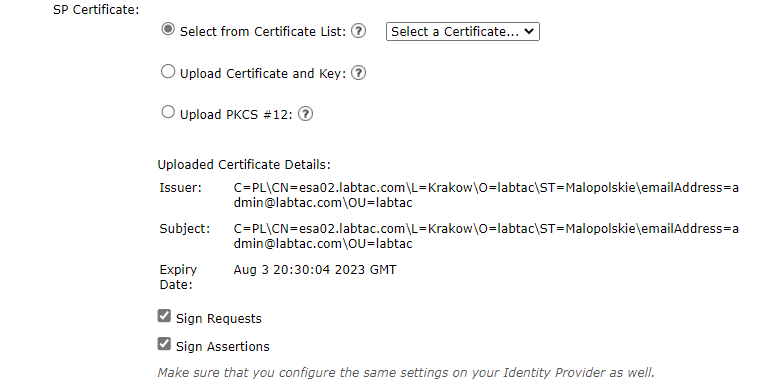

- SP-certificaat: dit is het certificaat voor de hostnaam waarvoor u de bewering-consument-URL hebt geconfigureerd.

ESA-certificaat

ESA-certificaat

Het is het beste als u openssl op Windows of Linux. Als u een zelf-ondertekend certificaat wilt configureren, kunt u dat doen met de volgende stappen of u kunt uw certificaat gebruiken:

1. Maak de privé-sleutel aan. Dit helpt encryptie of decryptie toe te laten.

openssl genrsa -out domain.key 2048

2. Maak een aanvraag voor het ondertekenen van een certificaat (CSR) aan.

openssl req -key domain.key -new -out domain.csr

3. Maak het zelfondertekende certificaat aan.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Als u meer dagen wilt, kunt u de waarde wijzigen na -days .

Opmerking: Onthoud dat je op basis van best practices niet meer dan 5 jaar voor de certificaten moet zetten.

Daarna hebt u het certificaat en de sleutels om te uploaden op de ESA in de optie upload certificate and key.

Opmerking: als u het certificaat in PKCS #12-indeling wilt uploaden, kunt u het na stap 3 maken.

(Optioneel) Van PEM-formaat naar PKCS#12-formaat.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Voor organisatiedetails kunt u het invullen zoals u wilt en op Verzenden klikken.

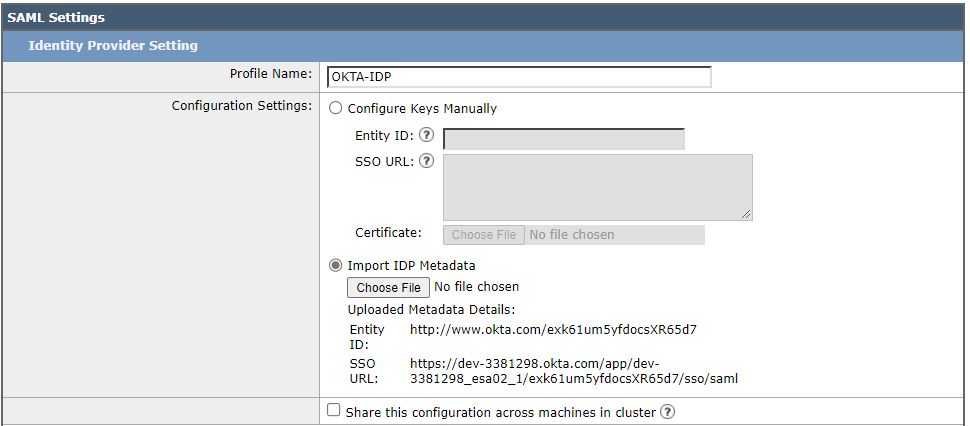

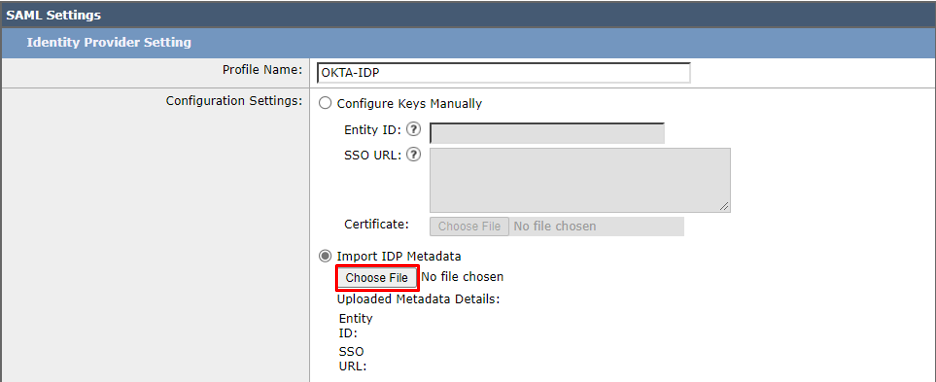

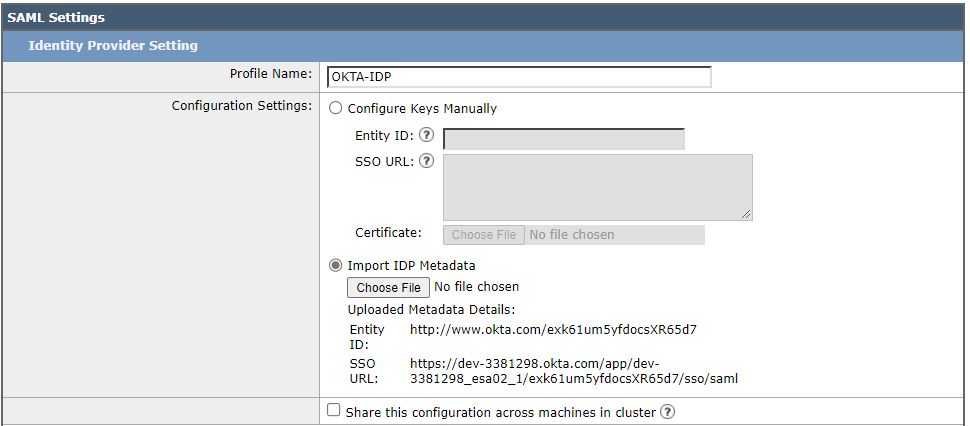

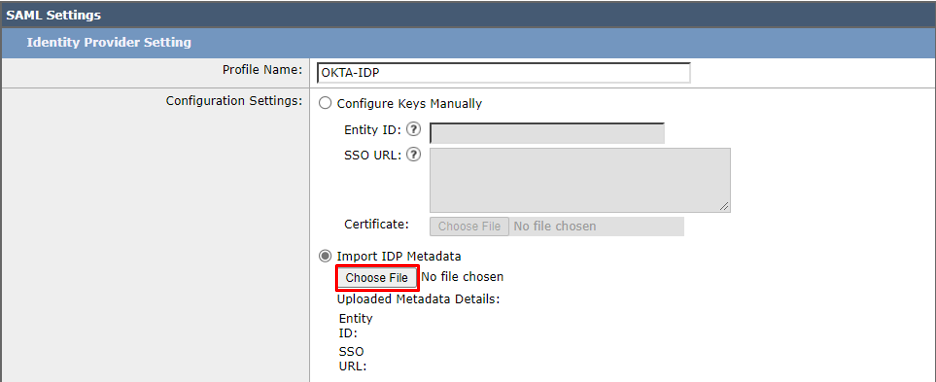

- Naar navigeren

System Administration > SAML en kiezen Add Identity Provider.

Configuratie ESA SAML IDP

Configuratie ESA SAML IDP

Configuratie ESA IDP-instellingen

Configuratie ESA IDP-instellingen

In deze stap zijn er twee opties, kunt u die informatie handmatig of via een XML bestand.

Om dat te doen, moet u naar uw OKTA-toepassing navigeren en de IDP metadata .

OKTA IDP-metagegevens

OKTA IDP-metagegevens

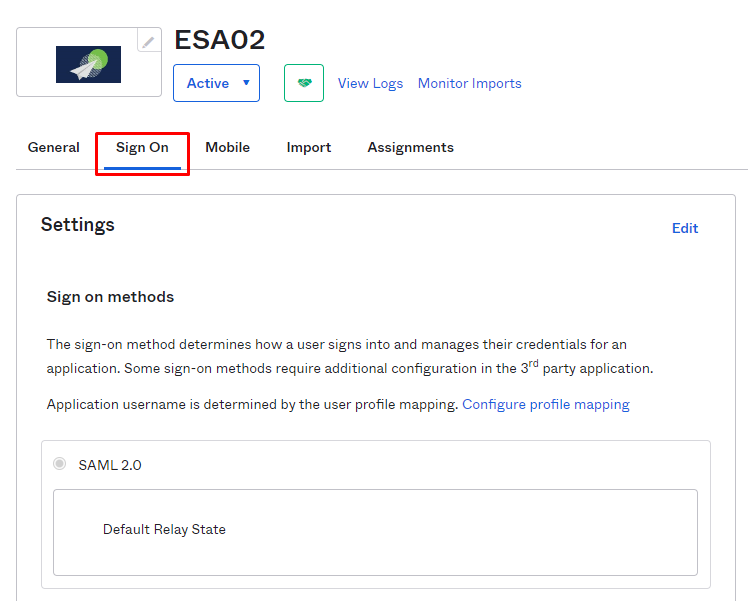

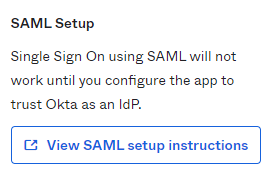

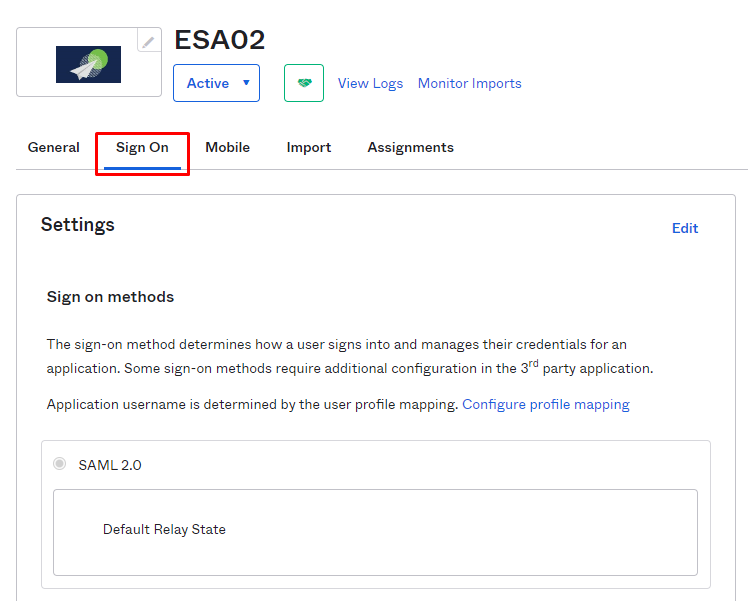

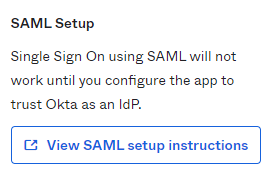

Blader naar beneden in de OKTA Sign On option en vind de optie SAML Setup.

OKTA SAML metadata instructies

OKTA SAML metadata instructies

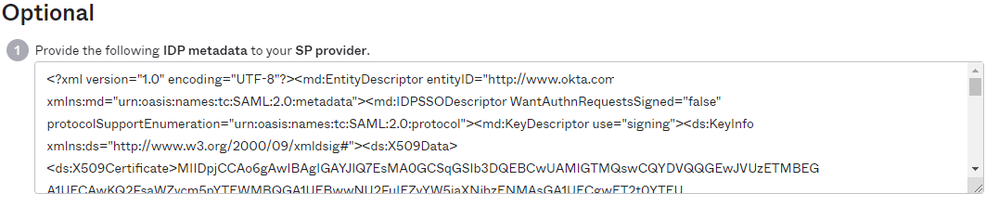

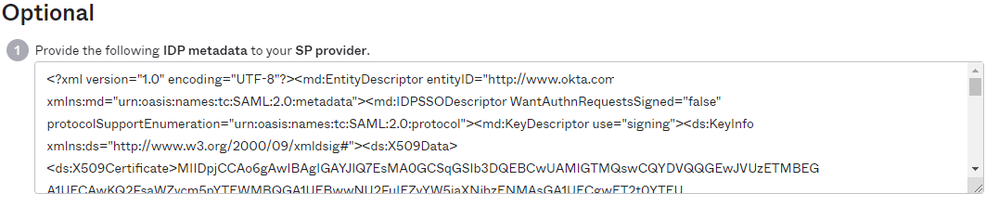

Kiezen View SAML setup instructions. Blader vervolgens naar beneden naar de optional stap.

Informatie over OKTA IDP-metadata

Informatie over OKTA IDP-metadata

Kopieer en plak alle informatie in een blocnote, bewaar het als IDP.xml, en upload deze naar de optie Import IDP metadata in het ESR voor Identity Provider.

ESR-metagegevensinvoer

ESR-metagegevensinvoer

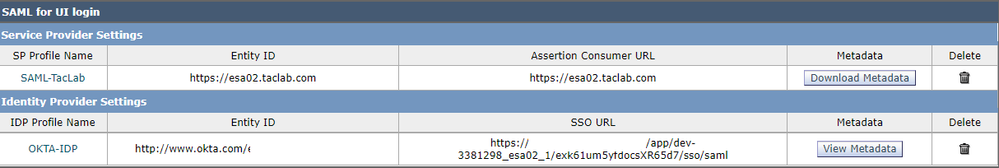

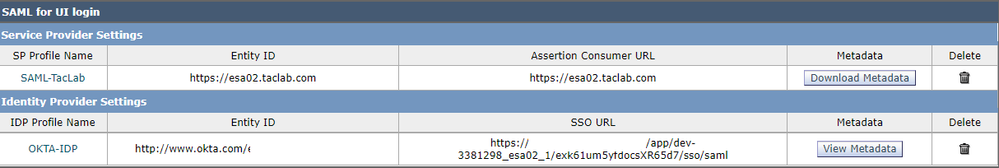

Daarna klikt u op Verzenden en u kunt een overzicht zien van uw configuratie als deze:

ESA SAML configuratie overzicht

ESA SAML configuratie overzicht

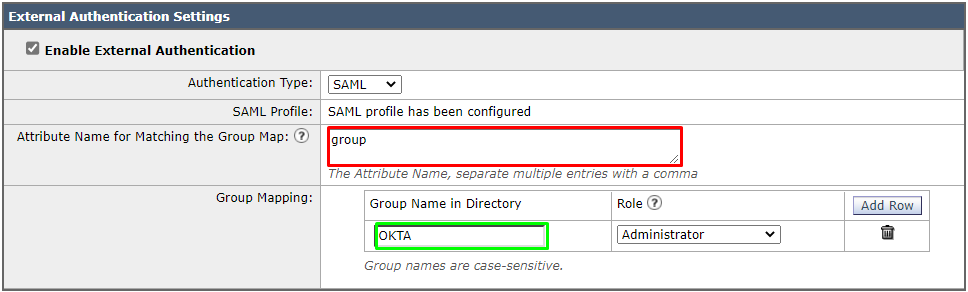

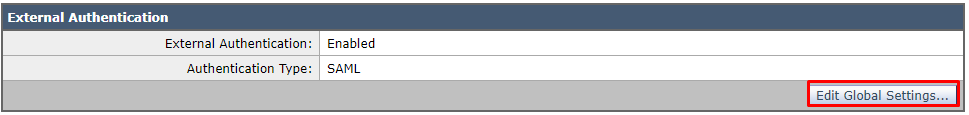

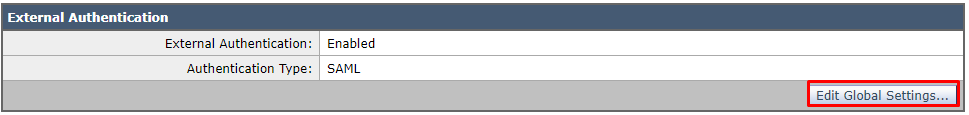

Nu SAML is geconfigureerd, moet u de externe verificatie configureren.

- Naar navigeren

System Administration > Users. CWijzig de configuratie voor externe verificatie zodat SAML wordt gebruikt.

Externe ESA-verificatieconfiguratie

Externe ESA-verificatieconfiguratie

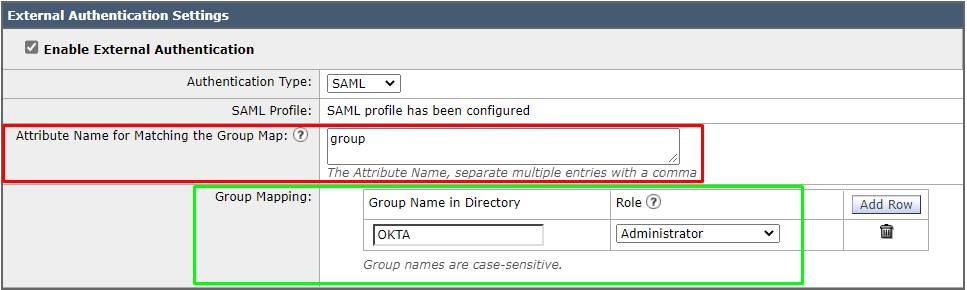

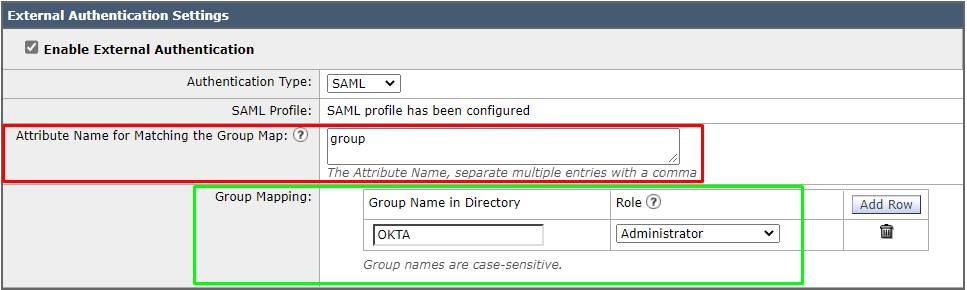

Kiezen Edit Global Settings en configureer de volgende parameters die gelijk zijn aan de parameters die in OKTA voor de groep zijn geconfigureerd.

Externe ESA-verificatieconfiguratie

Externe ESA-verificatieconfiguratie

OKTA externe verificatieconfiguratie

OKTA externe verificatieconfiguratie

Daarna klikt u op Commit.

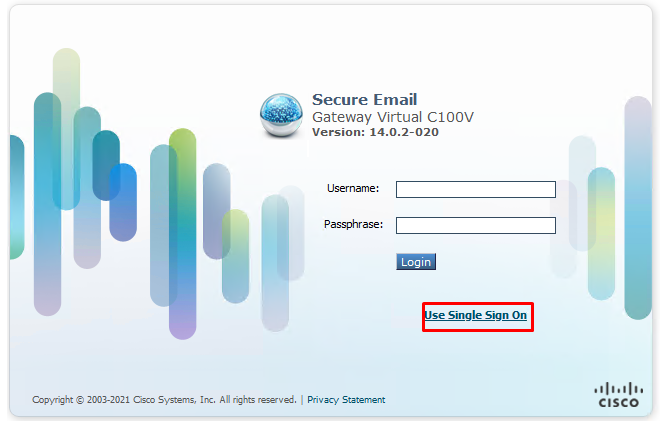

Verifiëren

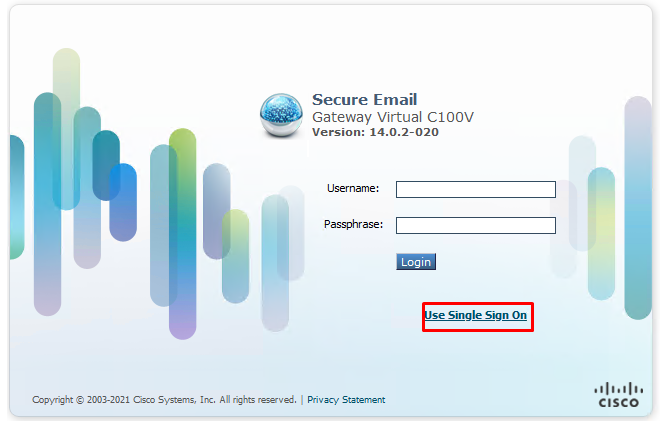

Om dit te verifiëren klikt u op Use Single On.

ESA-verificatie via SSO

ESA-verificatie via SSO

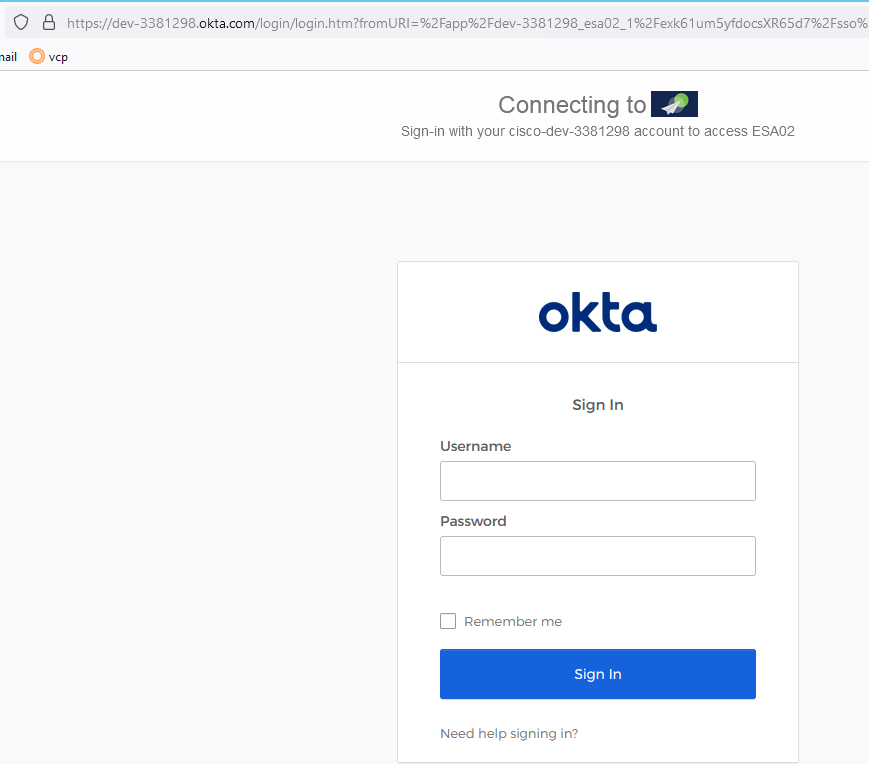

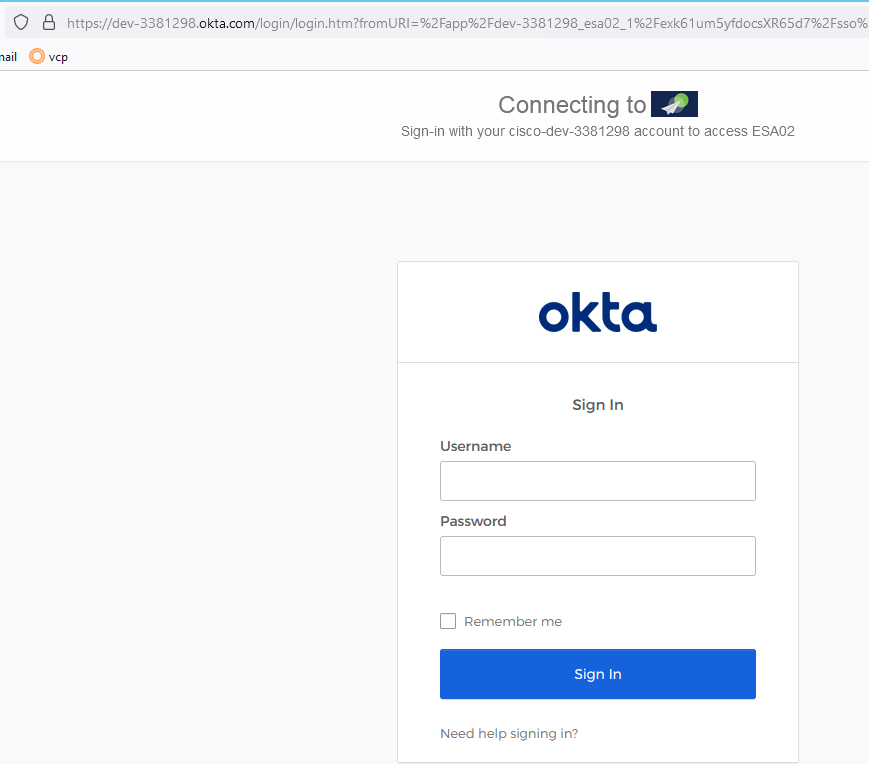

Nadat u op de Use Single Sign-On Je wordt doorgestuurd naar de IDP-dienst (OKTA) en je moet de gebruikersnaam en het wachtwoord opgeven om te authenticeren, of als je volledig geïntegreerd bent met je domein, wordt je automatisch geauthenticeerd in de ESA.

ESA OKTA-verificatie

ESA OKTA-verificatie

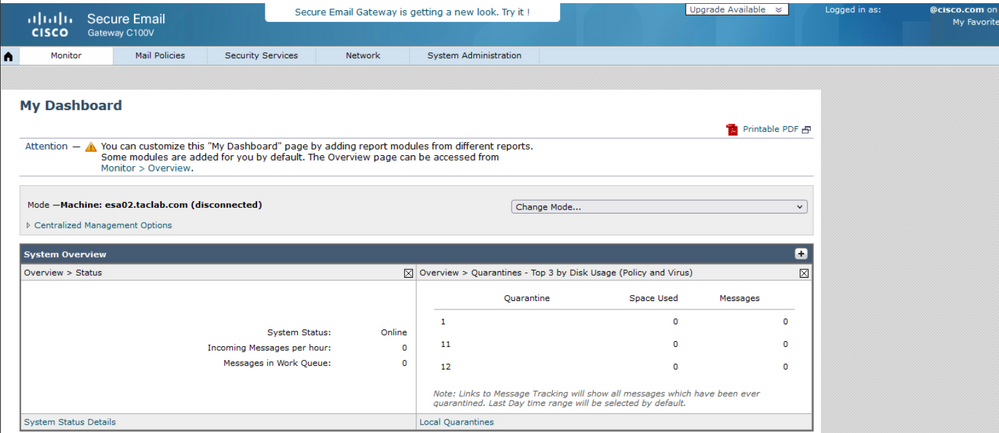

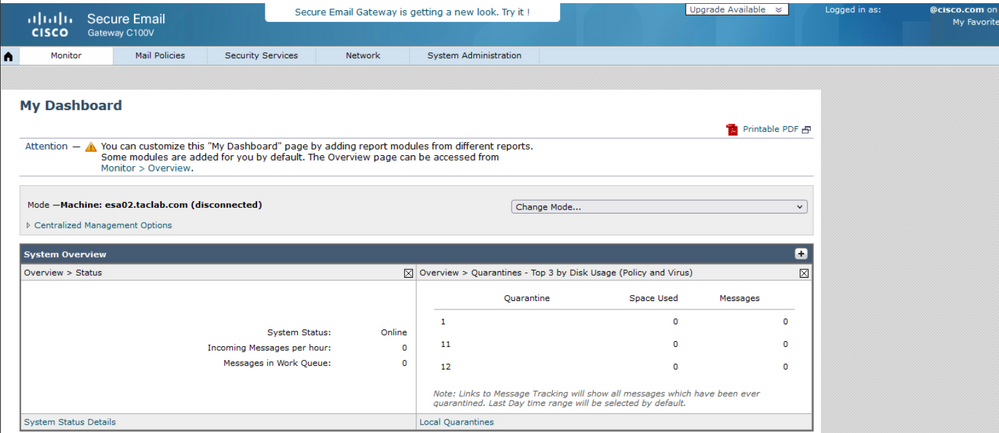

Nadat u uw OKTA inloggegevens hebt ingevoerd, wordt u doorgestuurd naar de ESA en geauthenticeerd zoals in de volgende afbeelding.

ESA-verificatie geslaagd

ESA-verificatie geslaagd

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Feedback

Feedback