Inleiding

Dit document beschrijft de procedure om de algoritmen modern Transport Layer Security (TLS) en Datagram Transport Layer Security (DTLS) te configureren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Remote Access VPN (RAVPN) en Secure Sockets Layer (SSL)

- RAVPN-configuratie op beveiligde geteste en operationele firewall

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall Management Center 7.2

- Cisco Firewall Threat Defence 7.2

- Secure-client 5.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Platform-instellingen voor Secure Firewall configureren

Inleiding tot Platform Instellingen

Een platforminstellingenbeleid is een gedeelde set van functies of parameters die de aspecten van een beheerd apparaat definiëren die waarschijnlijk vergelijkbaar zijn met andere beheerde apparaten in uw implementatie, zoals tijdinstellingen en externe verificatie. Een gedeeld beleid maakt het mogelijk om meerdere beheerde apparaten tegelijk te configureren, wat consistentie in uw implementatie biedt en uw beheerinspanningen stroomlijnt. Elke wijziging in een platforminstellingenbeleid heeft gevolgen voor alle beheerde apparaten waarop u het beleid toepaste. Lees hier meer over Platform Instellingen.

Als u de platforminstellingen wilt wijzigen, maakt u een beleid als u dit nog niet hebt voltooid. Indien voltooid, ga verder met het configureren van TLS- / DTLS-algoritmen.

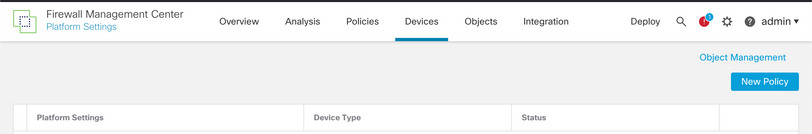

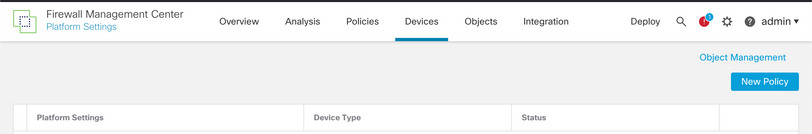

Ga naar Apparaten > Platform-instellingen en selecteer Nieuw beleid om te beginnen.

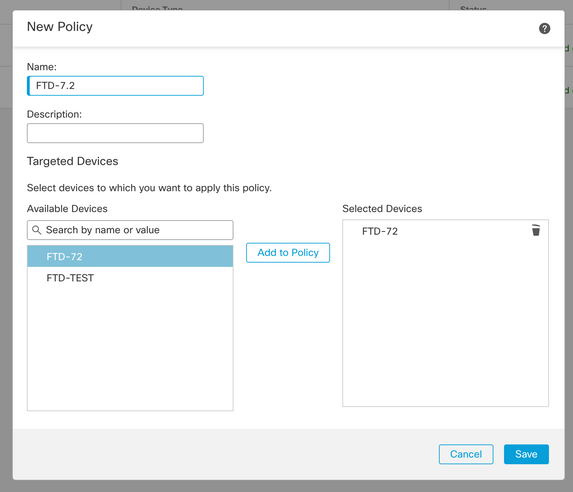

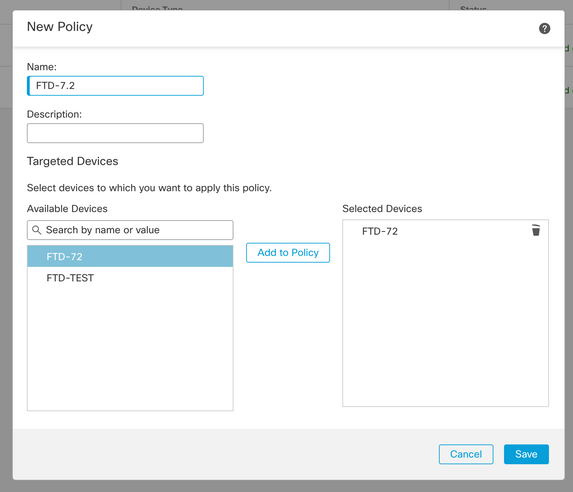

Wijs het Firewall Threat Defence device toe aan het beleid.

TLS-/DTLS-algoritmen configureren

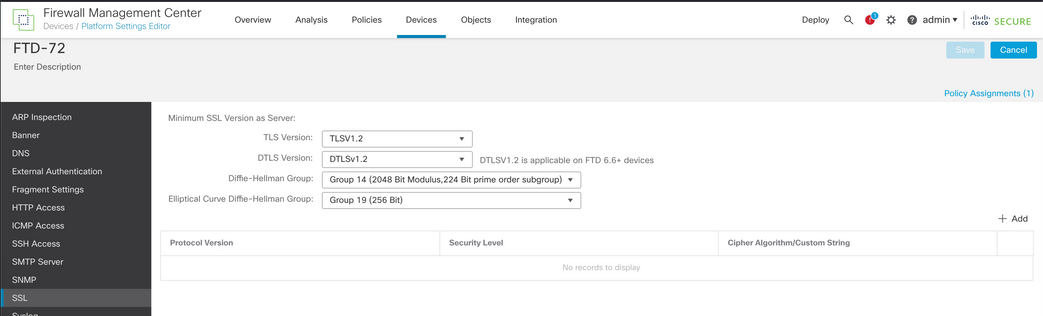

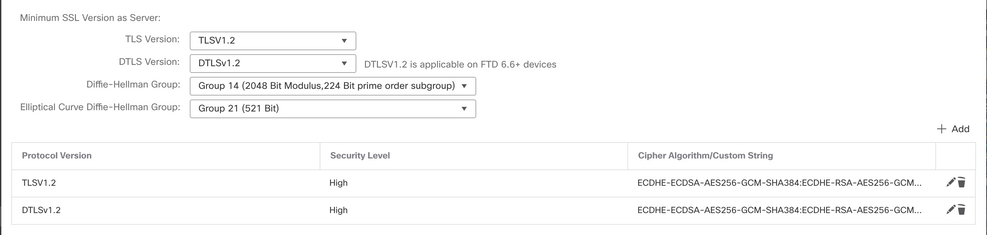

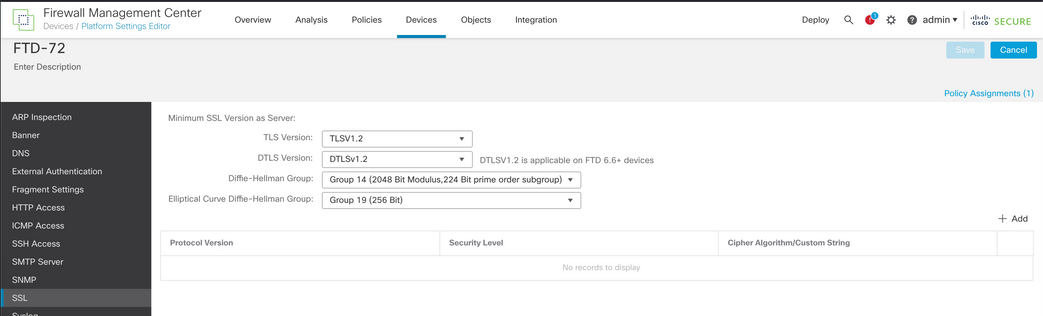

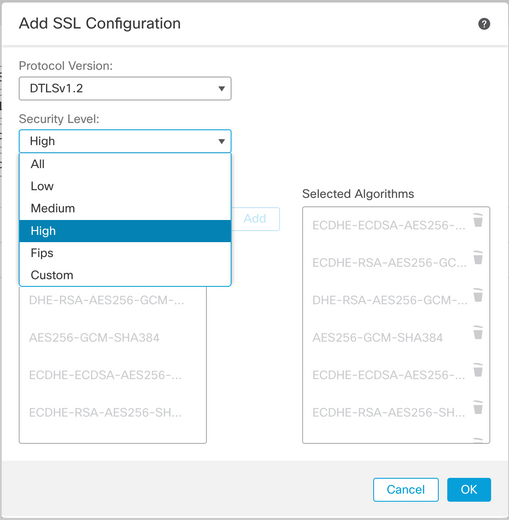

Navigeer naar het tabblad SSL om toegang te krijgen tot de configuratie van TLS en DTLS. Maak een lijst met aangepaste algoritmen door de knop Toevoegen te selecteren.

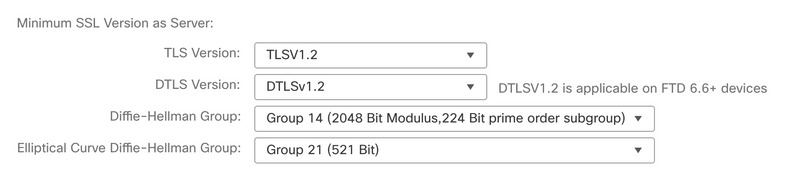

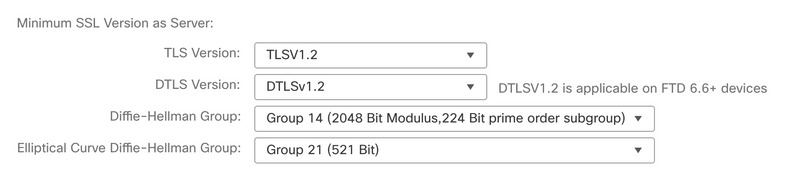

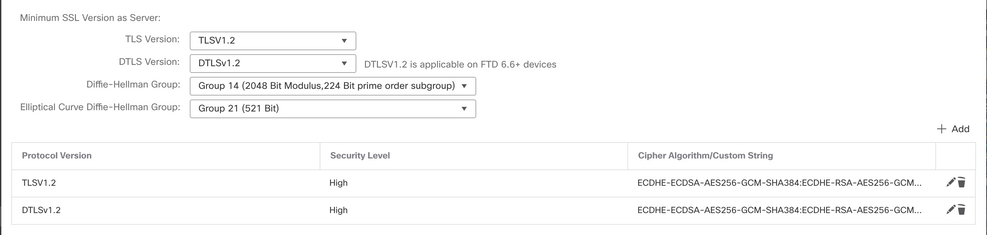

Wijzig de TLS / DTLS-versies samen met de juiste Elliptical Curve / Diffie-Hellman groepswaarden om aan uw beveiligingsbehoeften te voldoen.

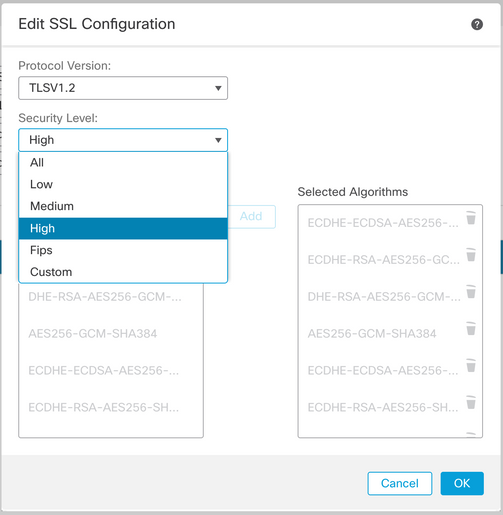

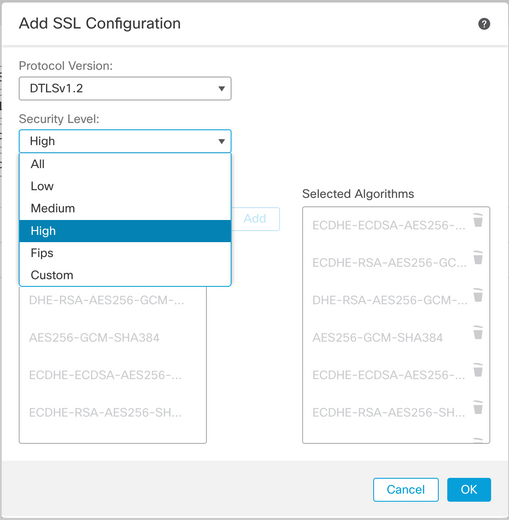

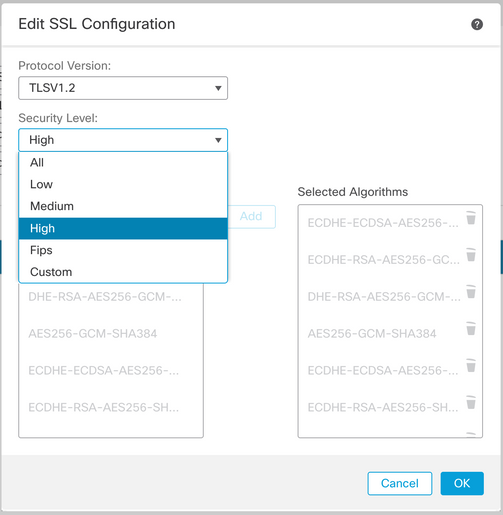

Opmerking: u kunt uw eigen douanelijst met door u ondersteunde attributen maken of een selectie maken uit de verschillende niveaus met ondersteunde algoritmen. Selecteer de lijst en het algoritme die uw beveiligingsbehoeften het beste ondersteunen.

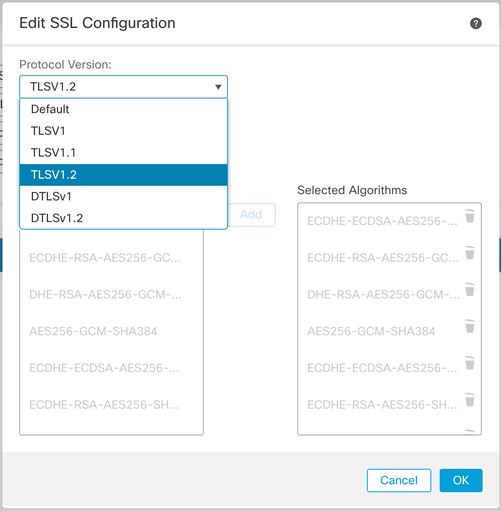

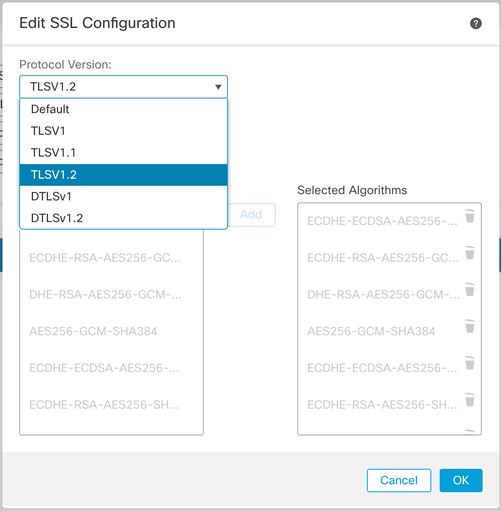

Selecteer het protocol- en coderingsniveau.

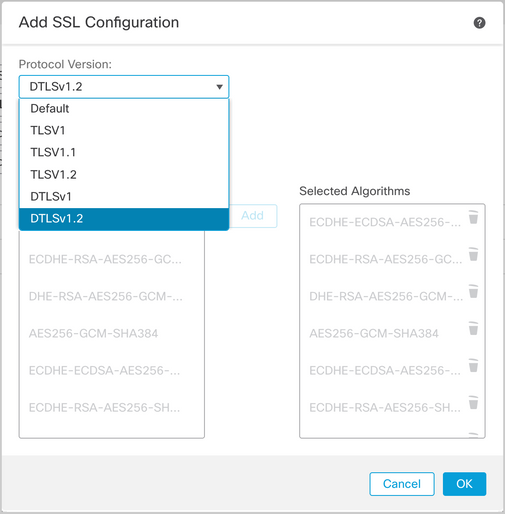

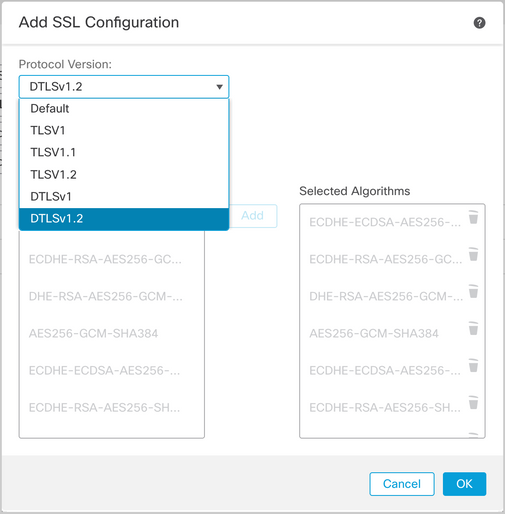

Herhaal hetzelfde proces voor DTLS.

Voltooide configuratie in Secure Firewall Management Center.

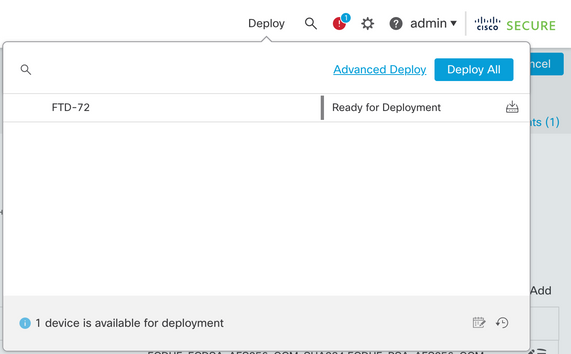

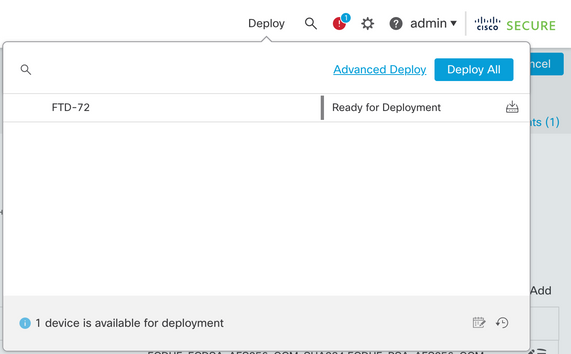

Configuratie opslaan en wijzigingen in de FTD implementeren.

Opmerking: deze wijzigingen kunnen worden toegepast terwijl gebruikers zijn verbonden. De TLS-/DTLS-algoritmen die voor de beveiligde clientsessie zijn overeengekomen, worden alleen aan het begin van de sessie uitgevoerd. Als er gebruikers zijn verbonden en u een wijziging wilt aanbrengen, mag de bestaande verbinding niet worden verbroken. Nieuwe verbindingen met de Secure Firewall moeten de nieuwe beveiligde algoritmen gebruiken.

Verifiëren

Nadat Secure Firewall Management Center de configuratie heeft geïmplementeerd op het Threat Defense-apparaat, moet u controleren of de algoritmen in de FTD CLI aanwezig zijn. Open een terminal / console-sessie naar het apparaat en geef de genoemde show commando's uit en bekijk hun output.

Verifiëren vanaf FTD CLI-configuratie

Zorg ervoor dat de geselecteerde TLS / DTLS-lijst wordt weergegeven bij een ssl show run.

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

Zorg ervoor dat de geselecteerde TLS-versie samen met Diffie-Hellman versies met een show ssl wordt onderhandeld.

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

Verifiëren vanaf FTD CLI met actieve beveiligde clientverbinding

Connect beveiligde clientsessie en controleuitvoer van FTD CLI. Om te verifiëren uitgewisselde de algoritmen in werking stellen dit bevel toont vpn-sessiondb detail om het even welke gebruikersnaam van de filternaam.

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

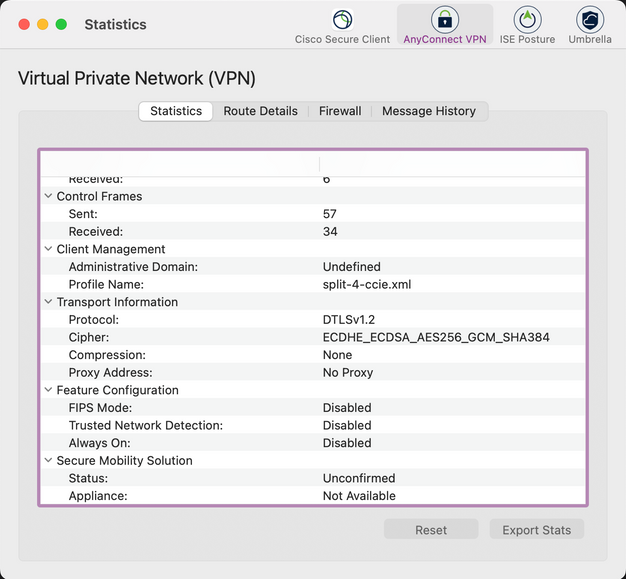

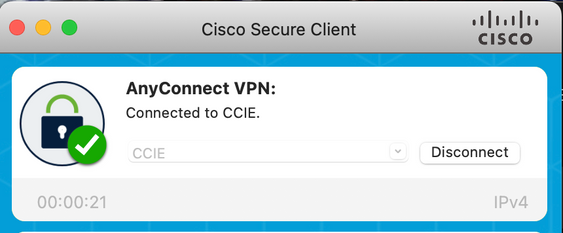

Verifiëren vanaf client met actieve beveiligde clientverbinding

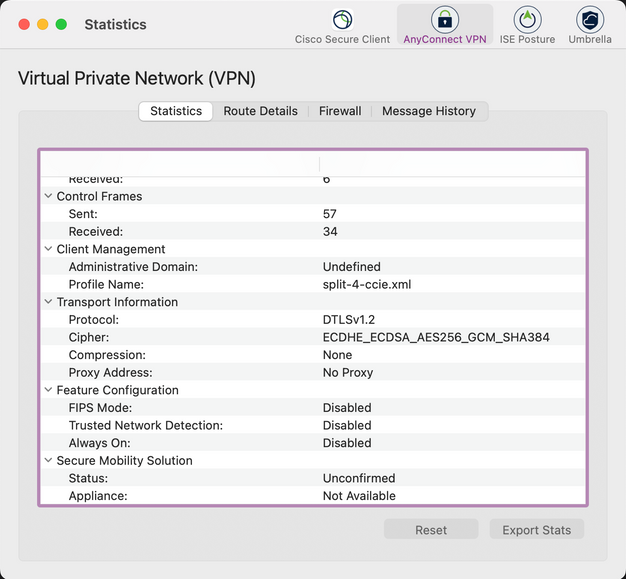

Verificatie van onderhandelde algoritmen op de beveiligde clienttoepassing.

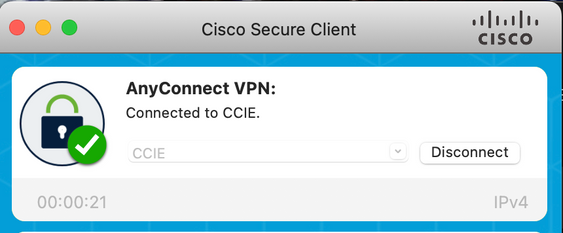

Open de Secure Client-toepassing.

Ga naar Statistieken > AnyConnect VPN > Statistieken om te onderzoeken. Het vermelde algoritme moet worden kruisgecontroleerd tegen de Firewall Threat Defence om te bevestigen.

Problemen oplossen

Debuggen vanuit FTD CLI

Verbindingsfouten op de beveiligde client met betrekking tot TLS-/DTLS-algoritme-uitwisselingen kunnen worden onderzocht vanuit de CLI van Firewall Threat Defense met deze debug-opdrachten.

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

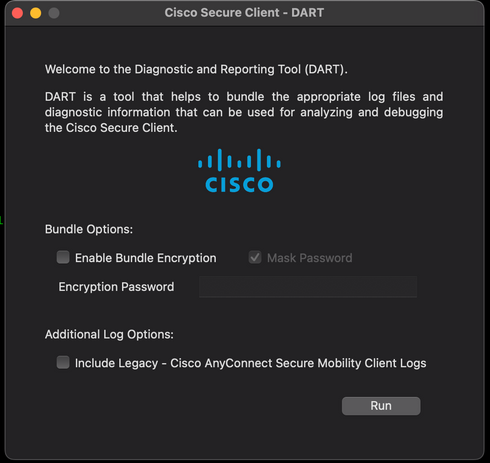

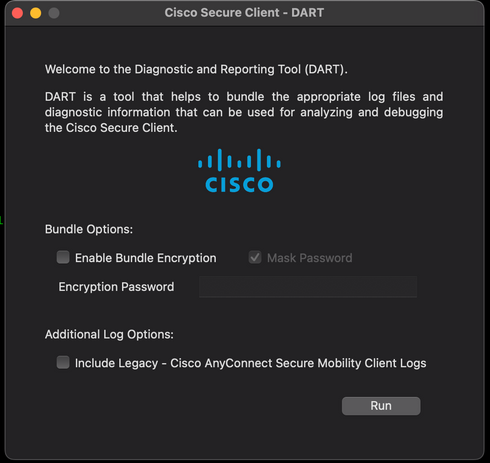

Verzamel DART van beveiligde client

Open Secure Client DART-toepassing en selecteer Uitvoeren.

Opmerking: indien om referenties wordt gevraagd, voert u referenties op beheerdersniveau in om door te gaan.

Verzamel een DART-bestand en maak debugs om Cisco TAC in te schakelen.

Indien geïmplementeerde configuratie zoals gezien van Secure Firewall Management Center en Firewall Threat Defence CLI niet overeenstemt. Open een nieuwe case met Cisco TAC.

Feedback

Feedback