PIX/ASA 7.x: Configuratievoorbeeld van SSH/Telnet op de binnen- en buiteninterface

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie van Secure Shell (SSH) op de binnen- en buitenkant van interfaces van Cisco Series security applicatie versie 7.x en hoger. De configuratie van de Series security applicatie op afstand via de opdrachtregel maakt gebruik van Telnet of SSH. Omdat de mededelingen van Telnet in duidelijke tekst worden verzonden, die wachtwoorden omvat, wordt SSH hoogst geadviseerd. SSH-verkeer wordt versleuteld in een tunnel en helpt daardoor wachtwoorden en andere configuratieopdrachten te beschermen tegen onderschepping.

De security applicatie maakt SSH-verbindingen met het security apparaat mogelijk voor beheerdoeleinden. Het beveiligingstoestel maakt maximaal vijf gelijktijdige SSH-verbindingen mogelijk voor elke beveiligingscontext, indien beschikbaar, en een wereldwijd maximum van 100 verbindingen voor alle contexten samen.

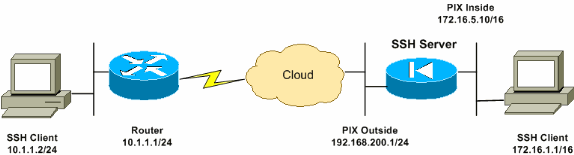

In dit configuratievoorbeeld wordt de PIX security applicatie beschouwd als de SSH server. Het verkeer van SSH-clients (10.1.1.2/24 en 172.16.1.1/16) naar de SSH-server is versleuteld. Het security applicatie ondersteunt de SSH afstandsbediening die geleverd wordt in SSH versies 1 en 2 en ondersteunt Data Encryption Standard (DES) en 3DES algoritmen. SSH versies 1 en 2 zijn verschillend en zijn niet interoperabel.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de softwareversie 7.1 en 8.0 van Cisco PIX Firewall.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Opmerking: SSHv2 wordt ondersteund in PIX/ASA versie 7.x en hoger en wordt niet ondersteund in versies eerder dan 7.x.

Verwante producten

Deze configuratie kan ook worden gebruikt met de Cisco ASA 5500 Series security applicatie met softwareversies 7.x en hoger.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: bij elke configuratie wordt de benodigde informatie weergegeven om de opdrachtregel of de Adaptieve Security Device Manager (ASDM) te kunnen gebruiken.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

SSH-configuraties

Dit document gebruikt de volgende configuraties:

SSH-toegang tot de security applicatie

Voltooi de volgende stappen om SSH-toegang tot het security apparaat te configureren:

-

SSH-sessies vereisen altijd een gebruikersnaam en wachtwoord voor verificatie. Er zijn twee manieren om aan deze eis te voldoen.

Gebruikersnaam en wachtwoord configureren en AAA gebruiken:

Syntaxis:

pix(config)#username username password password pix(config)#aaa authentication {telnet | ssh | http | serial} console {LOCAL | server_group [LOCAL]}

Opmerking: als u een TACACS+- of RADIUS-servergroep gebruikt voor verificatie, kunt u het security apparaat configureren om de lokale database als een fallback-methode te gebruiken als de AAA-server niet beschikbaar is. Specificeer de naam van de servergroep en vervolgens LOKAAL (LOKAAL is hoofdlettergevoelig). We raden u aan dezelfde gebruikersnaam en hetzelfde wachtwoord in de lokale database te gebruiken als de AAA-server, omdat de prompt van het security apparaat geen enkele indicatie geeft welke methode wordt gebruikt.

Opmerking: Voorbeeld:

pix(config)#aaa authentication ssh console TACACS+ LOCAL

Opmerking: u kunt de lokale database ook gebruiken als uw belangrijkste verificatiemethode zonder terugval. Om dit te doen, moet u LOKAAL alleen invoeren.

Voorbeeld:

pix(config)#aaa authentication ssh console LOCAL

OF

Gebruik de standaardgebruikersnaam voor pix en het standaard Telnet-wachtwoord van Cisco. U kunt het Telnet-wachtwoord met deze opdracht wijzigen:

pix(config)#passwd passwordOpmerking: in deze situatie kan ook de wachtwoordopdracht worden gebruikt. Beide opdrachten doen hetzelfde.

-

Genereert een RSA-sleutelpaar voor de PIX-firewall, die voor SSH vereist is:

pix(config)#crypto key generate rsa modulus modulus_sizeOpmerking: de modulus_size (in bits) kan 512, 768, 1024 of 2048 zijn. Hoe groter de modulusgrootte die u opgeeft, hoe langer het duurt om het RSA-sleutelpaar te genereren. De waarde van 1024 wordt aanbevolen.

Opmerking: de opdracht voor het genereren van een RSA-sleutelpaar is anders voor PIX-softwareversies eerder dan 7.x. In eerdere versies moet een domeinnaam worden ingesteld voordat u sleutels kunt maken.

Opmerking: in de modus met meerdere contexten moet u de RSA-toetsen voor elke contexten genereren. Daarnaast worden crypto-opdrachten niet ondersteund in de systeemcontextmodus.

-

Specificeer de hosts die verbinding met het security apparaat mogen maken.

Deze opdracht specificeert het bronadres, netmasker en de interface van de host(s) die met SSH mogen worden verbonden. Het kan meerdere malen worden ingevoerd voor meerdere hosts, netwerken of interfaces. In dit voorbeeld zijn één host aan de binnenkant en één host aan de buitenkant toegestaan.

pix(config)#ssh 172.16.1.1 255.255.255.255 inside pix(config)#ssh 10.1.1.2 255.255.255.255 outside

-

Optioneel: Standaard staat het security apparaat zowel SSH versie 1 als versie 2 toe. Voer deze opdracht in om de verbindingen tot een specifieke versie te beperken:

pix(config)# ssh versionOpmerking: de version_number kan 1 of 2 zijn.

-

Optioneel: SSH-sessies worden standaard gesloten na vijf minuten inactiviteit. Deze timeout kan zo ingesteld worden dat het 1 tot 60 minuten duurt.

pix(config)#ssh timeout minutes

Een SSH-client gebruiken

Vermeld de gebruikersnaam en het inlogwachtwoord van de PIX 500 Series security applicatie terwijl u de SSH-sessie opent. Wanneer u een SSH-sessie start, wordt er een punt (.) weergegeven op de console van het security apparaat voordat de SSH-gebruikersverificatieprompt wordt weergegeven:

hostname(config)# .

De weergave van de punt heeft geen invloed op de functionaliteit van SSH. De punt verschijnt bij de console wanneer een serversleutel wordt geproduceerd of een bericht met privé sleutels tijdens SSH zeer belangrijke uitwisseling wordt gedecrypteerd alvorens de gebruikersauthentificatie voorkomt. Deze taken kunnen tot twee minuten of langer duren. De stip is een voortgangsindicator die controleert of het security apparaat bezet is en niet opgehangen is.

SSH versies 1.x en 2 zijn volledig verschillende protocollen en zijn niet compatibel. Download een compatibele client. Raadpleeg het gedeelte Een SSH-client van geavanceerde configuraties verkrijgen voor meer informatie.

PIX-configuratie

Dit document gebruikt deze configuratie:

| PIX-configuratie |

|---|

PIX Version 7.1(1) ! hostname pix enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 192.168.200.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 172.16.5.10 255.255.0.0 ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive pager lines 24 mtu outside 1500 mtu inside 1500 no failover icmp permit any outside no asdm history enable arp timeout 14400 route outside 10.1.1.0 255.255.255.0 192.168.200.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute !--- AAA for the SSH configuration username ciscouser password 3USUcOPFUiMCO4Jk encrypted aaa authentication ssh console LOCAL http server enable http 172.16.0.0 255.255.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstar telnet timeout 5 !--- Enter this command for each address or subnet !--- to identify the IP addresses from which !--- the security appliance accepts connections. !--- The security appliance accepts SSH connections from all interfaces. ssh 10.1.1.2 255.255.255.255 outside !--- Allows the users on the host 172.161.1.1 !--- to access the security appliance !--- on the inside interface. ssh 172.16.1.1 255.255.255.255 inside !--- Sets the duration from 1 to 60 minutes !--- (default 5 minutes) that the SSH session can be idle, !--- before the security appliance disconnects the session. ssh timeout 60 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map global_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global Cryptochecksum:a6b05fd04f9fbd0a39f1ca7328de91f7 : end |

Opmerking: om toegang te krijgen tot de beheerinterface van de ASA/PIX met SSH, moet u deze opdracht geven: SSH 172.16.16.160 255.255.255.255 Beheer

Configuratie met ASDM 5.x

Voltooi deze stappen om het apparaat voor SSH te configureren met behulp van ASDM:

-

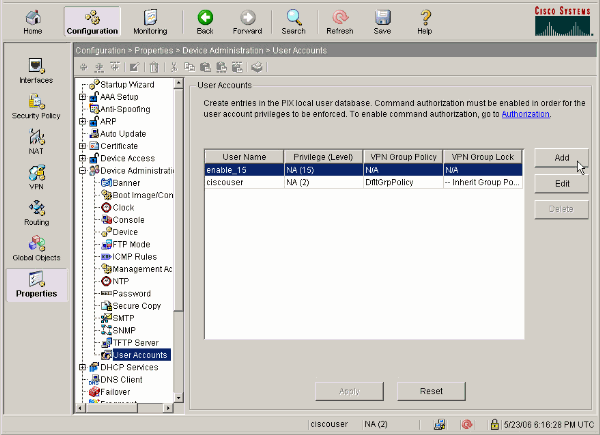

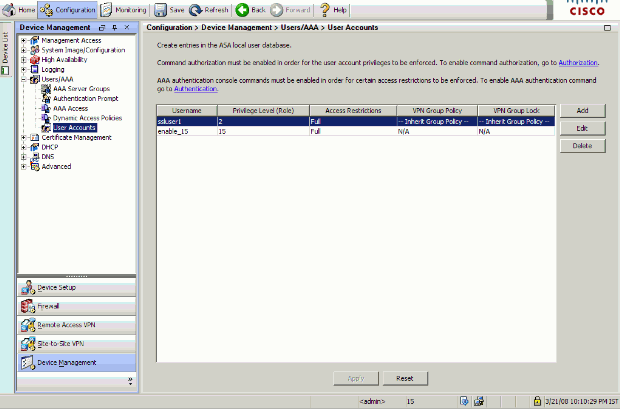

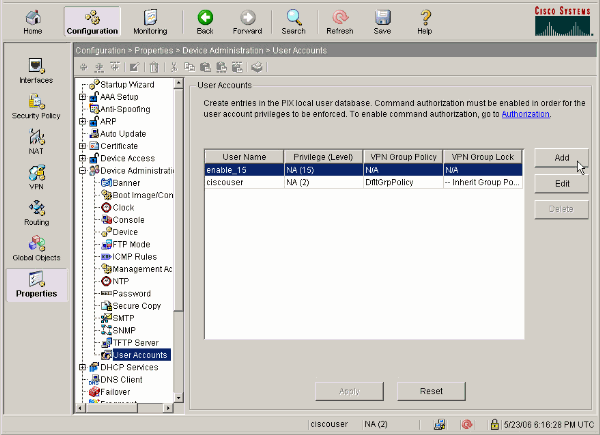

Kies Configuratie > Eigenschappen > Apparaatbeheer > Gebruikersaccounts om een gebruiker met ASDM toe te voegen.

-

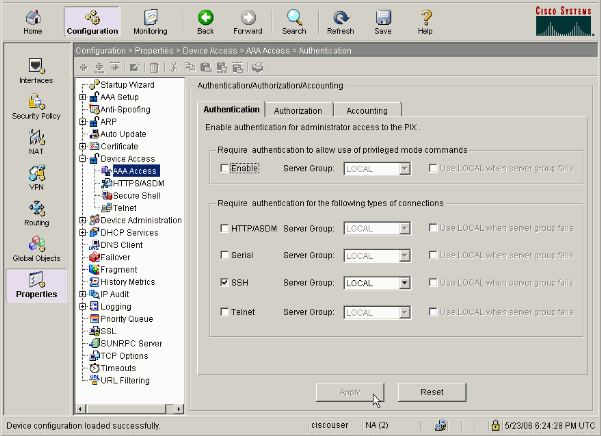

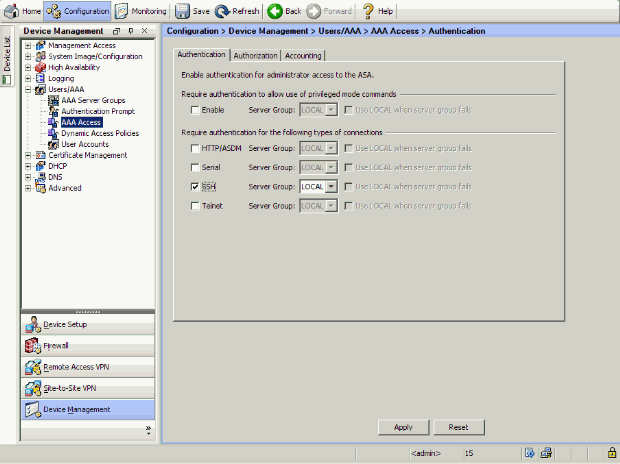

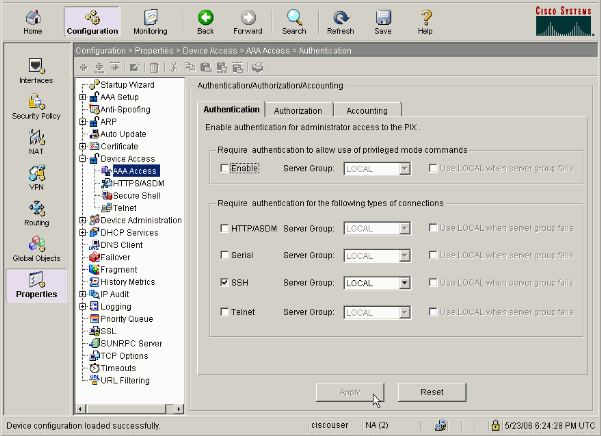

Kies Configuratie > Eigenschappen > Apparaattoegang > AAA-toegang > Verificatie om AAA-verificatie voor SSH met ASDM in te stellen.

-

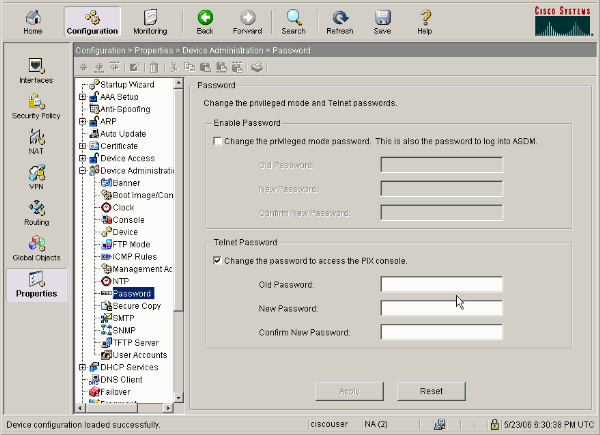

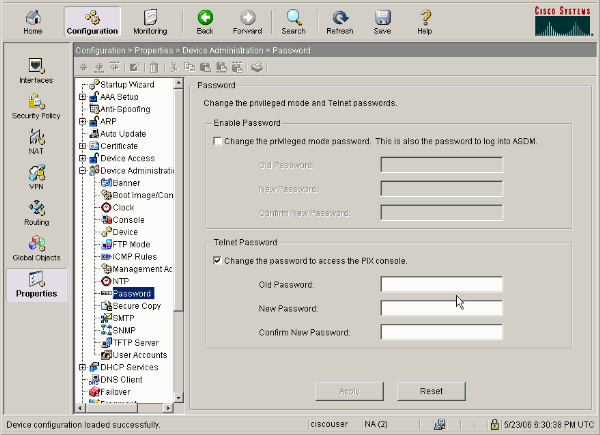

Kies Configuratie > Eigenschappen > Apparaatbeheer > Wachtwoord om het Telnet-wachtwoord in ASDM te wijzigen.

-

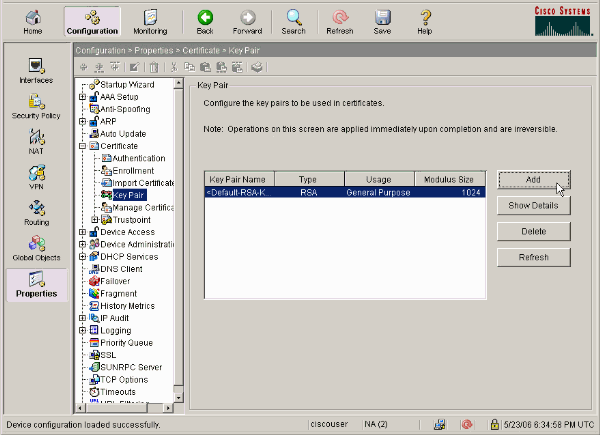

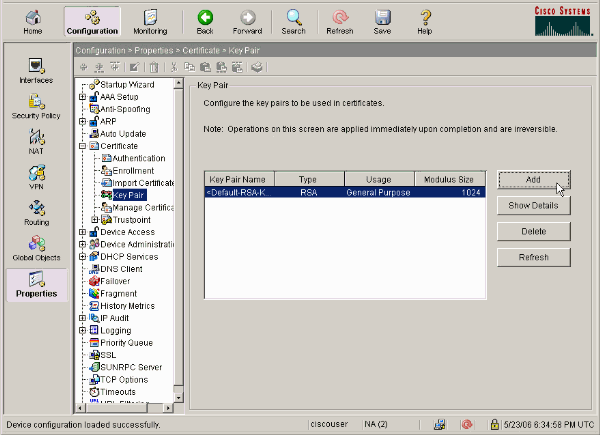

Kies Configuratie > Eigenschappen > Certificaat > Toetsenpaar, klik op Add en gebruik de standaardopties die worden gepresenteerd om dezelfde RSA-toetsen met ASDM te genereren.

-

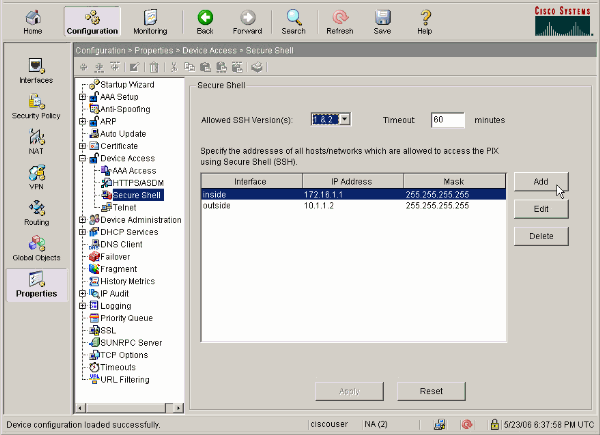

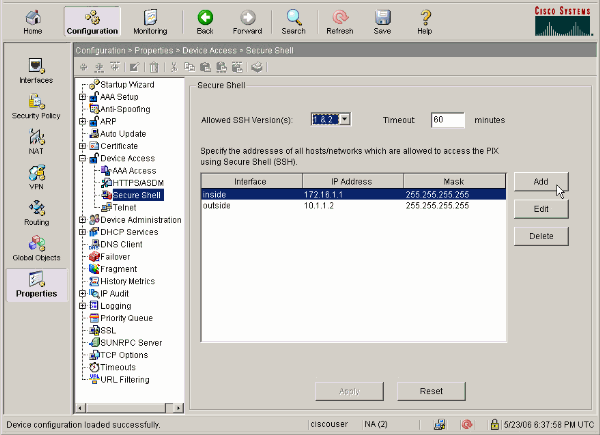

Kies Configuratie > Eigenschappen > Apparaattoegang > Secure Shell om ASDM te gebruiken om hosts te specificeren die met SSH kunnen worden verbonden en om de versie en tijdelijke opties te specificeren.

-

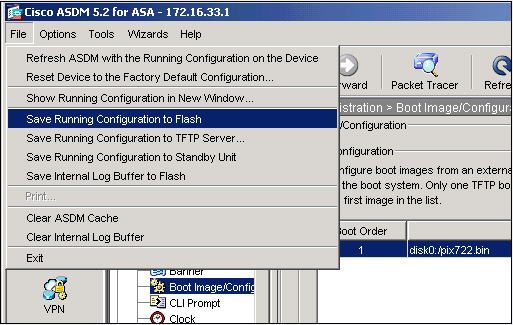

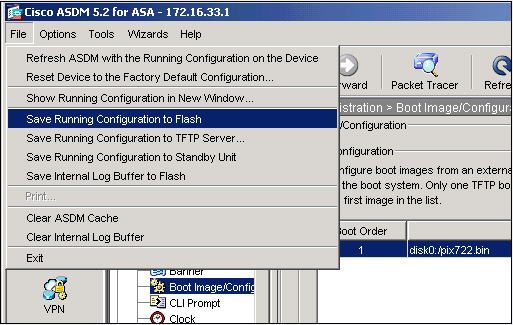

Klik op Bestand > Uitvoeren configuratie opslaan in Flash om de configuratie op te slaan.

Configuratie met ASDM 6.x

Voer de volgende stappen uit:

-

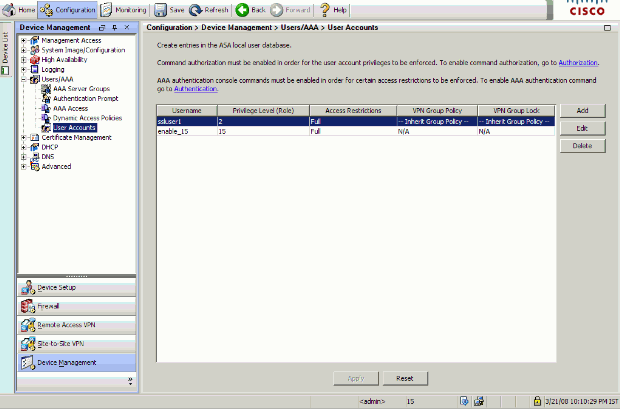

Kies Configuratie > Apparaatbeheer > Gebruikers/AAA > Gebruikersaccounts om een gebruiker met ASDM toe te voegen.

-

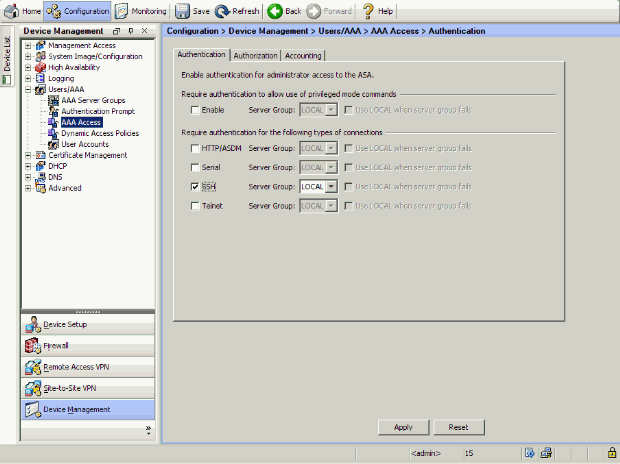

Kies Configuratie > Apparaatbeheer > Gebruikers/AAA > AAA-toegang > Verificatie om AAA-verificatie voor SSH met ASDM in te stellen.

-

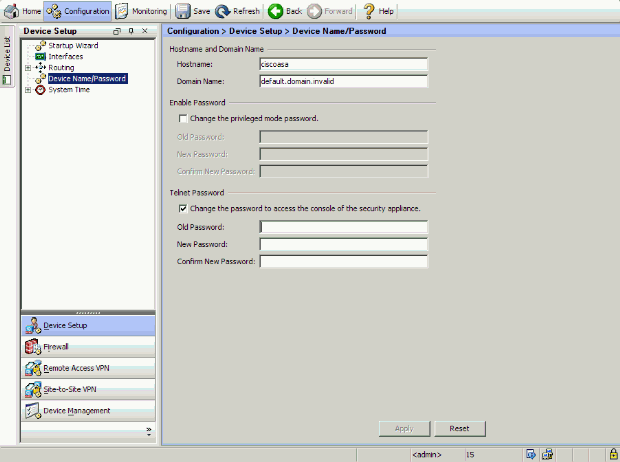

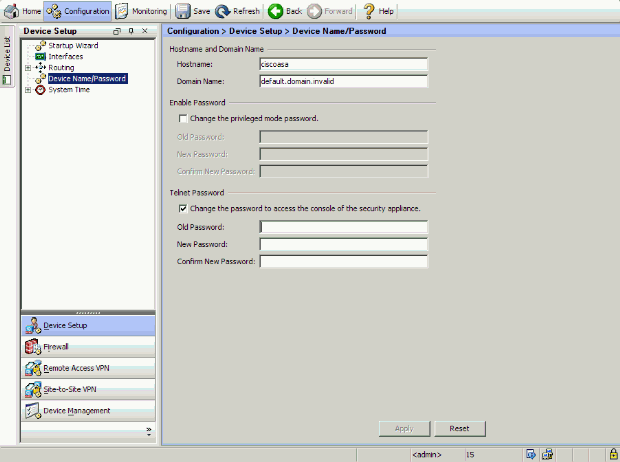

Kies Configuratie > Apparaatinstelling > Apparaatnaam/Wachtwoord om het Telnet-wachtwoord met ASDM te wijzigen.

-

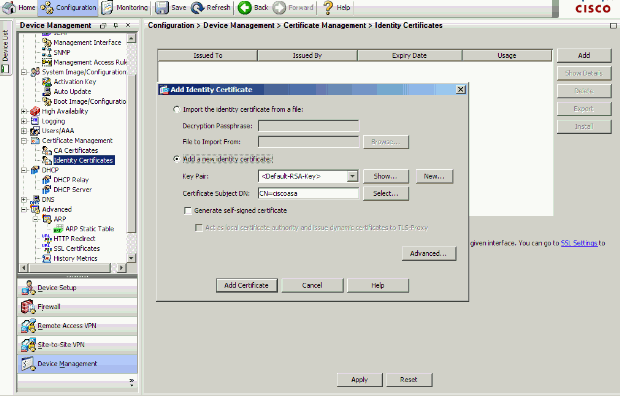

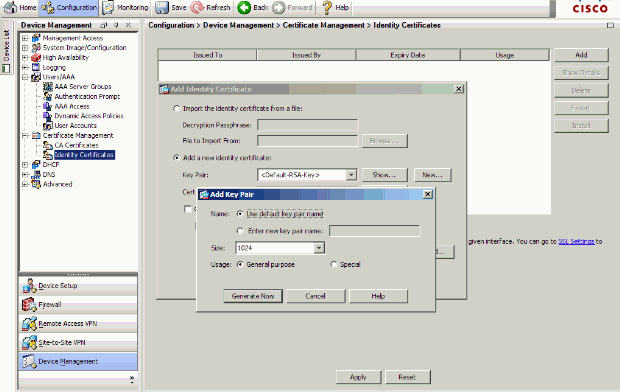

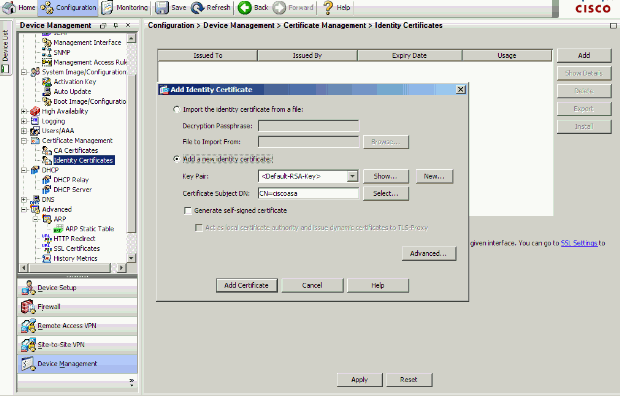

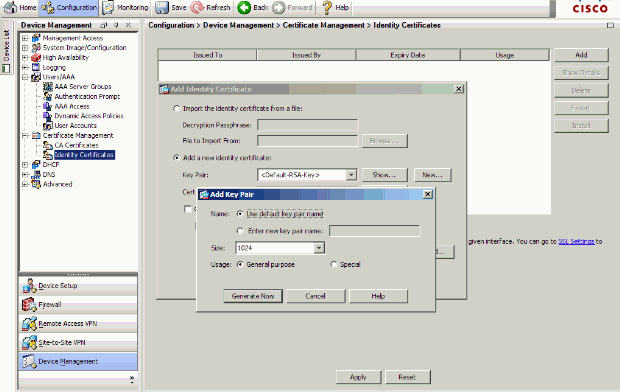

Kies Configuratie > Apparaatbeheer > Certificaatbeheer > Identity Certificates, klik op Add en gebruik de gepresenteerde standaardopties om dezelfde RSA-toetsen met ASDM te genereren.

-

Klik onder Een nieuw identiteitsbewijs toevoegen op Nieuw om een standaard sleutelpaar toe te voegen als er geen bestaat. Klik vervolgens op Nu genereren.

-

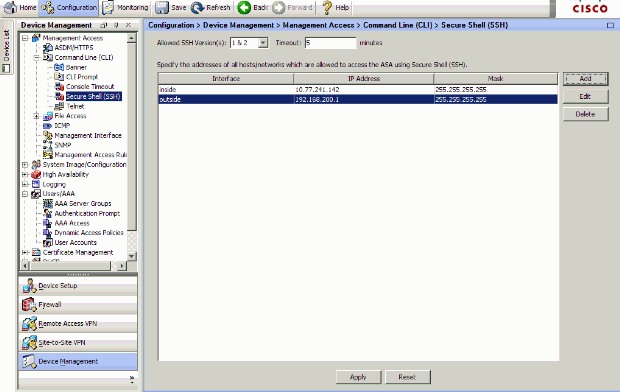

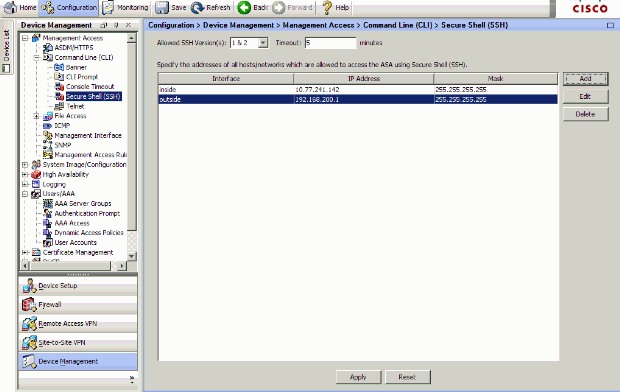

Kies Configuratie > Apparaatbeheer > Beheertoegang > Opdrachtregel (CLI) > Secure Shell (SSH) om ASDM te gebruiken om hosts te specificeren die met SSH kunnen worden verbonden en om de versie en tijdelijke opties te specificeren.

-

Klik op Opslaan boven in het venster om de configuratie op te slaan.

-

Wanneer u wordt gevraagd de configuratie op flitser op te slaan, kiest u Toepassen om de configuratie op te slaan.

Telnet-configuratie

Om Telnet toegang tot de console toe te voegen en de nutteloze onderbreking te plaatsen, geef het Telnet bevel op globale configuratiewijze uit. Standaard worden Telnet-sessies die vijf minuten inactief blijven, gesloten door het security apparaat. Gebruik het no form van deze opdracht om Telnet-toegang te verwijderen van een eerder ingesteld IP-adres.

telnet {{hostname | IP_address mask interface_name} | {IPv6_address interface_name} | {timeout number}}

no telnet {{hostname | IP_address mask interface_name} | {IPv6_address interface_name} | {timeout number}}

Met de opdracht Telnet kunt u specificeren welke hosts via Telnet toegang kunnen krijgen tot de console van het security apparaat.

Opmerking: u kunt Telnet op het security apparaat inschakelen op alle interfaces. Het beveiligingstoestel zorgt er echter voor dat al het Telnet-verkeer naar de buiteninterface wordt beschermd door IPsec. Om een Telnet-sessie in te schakelen naar de buiteninterface, configureer IPsec op de buiteninterface om IP-verkeer op te nemen dat door het security apparaat wordt gegenereerd en schakel Telnet in op de buiteninterface.

Opmerking: als een interface met een beveiligingsniveau van 0 of lager dan een andere interface, dan staat PIX/ASA Telnet niet toe aan die interface.

Opmerking: toegang tot het security apparaat via een Telnet-sessie wordt niet aanbevolen. De verificatiegegevens, zoals wachtwoorden, worden als duidelijke tekst verzonden. De Telnet-server en clientcommunicatie gebeurt alleen met de duidelijke tekst. Cisco raadt het gebruik van SSH aan voor een meer beveiligde datacommunicatie.

Als u een IP-adres invoert, moet u ook een netmasker invoeren. Er is geen standaard netmasker. Gebruik niet het subnetwork masker van het interne netwerk. Het netmasker is slechts een bitmasker voor het IP-adres. Gebruik 255 in elk octet om de toegang tot één IP-adres te beperken; bijvoorbeeld 255.255.255.255.

Als IPsec werkt, kunt u een onveilige interfacenaam specificeren, die typisch de buiteninterface is. U kunt minimaal de opdracht crypto map configureren om een interfacenaam op te geven met de opdracht Telnet.

Geef het wachtwoordbevel uit om een wachtwoord voor de toegang van Telnet tot de console te plaatsen. De standaardinstelling is cisco. Geef de WHO-opdracht uit om te bekijken welke IP-adressen momenteel toegang hebben tot de console van het security apparaat. Geef het kill-commando uit om een actieve Telnet-consolesessie te beëindigen.

Om een zitting van Telnet aan de binneninterface toe te laten, herzie deze voorbeelden:

Voorbeeld 1

In dit voorbeeld kan alleen de host 10.1.1.1 toegang krijgen tot de console van het security apparaat via Telnet:

pix(config)#telnet 10.1.1.1 255.255.255.255 inside

Voorbeeld 2

Dit voorbeeld laat slechts het netwerk 10.0.0.0/8 toe om tot de console van het veiligheidstoestel door Telnet toegang te krijgen:

pix(config)#telnet 10.0.0.0 255.0.0.0 inside

Voorbeeld 3

In dit voorbeeld krijgen alle netwerken toegang tot de console van het security apparaat via Telnet:

pix(config)#telnet 0.0.0.0 0.0.0.0 inside

Als u de aaa-opdracht met het consolesleutelwoord gebruikt, moet de Telnet-consoletoegang worden geverifieerd met een verificatieserver.

Opmerking: Als u de aaa-opdracht hebt geconfigureerd om verificatie te vereisen voor de Telnet-consoletoegang van het security apparaat en de time-out van de consoleverzoeken, kunt u toegang krijgen tot het security apparaat vanuit de seriële console. Voer daartoe de gebruikersnaam voor het security apparaat in en het wachtwoord dat is ingesteld met de opdracht Wachtwoord inschakelen.

Geef de Telnet onderbrekingsopdracht uit om de maximumtijd in te stellen dat een consoleTelnet sessie nutteloos kan zijn alvorens het wordt afgemeld door het security applicatie. U kunt de opdracht geen telnet gebruiken met de opdracht Telnet timeout.

Dit voorbeeld laat zien hoe u de maximale duur van de sessie tijdens inactiviteitstimer kunt wijzigen:

hostname(config)#telnet timeout 10 hostname(config)#show running-config telnet timeout telnet timeout 10 minutes

Ondersteuning van SSH/Telnet in ACS 4.x

Als u de RADIUS-functies bekijkt, kunt u de RADIUS voor de SSH-functionaliteit gebruiken.

Wanneer een poging wordt gedaan om toegang te krijgen tot het security apparaat met Telnet, SSH, HTTP of een seriële console verbinding en het verkeer overeenkomt met een verificatieverklaring, vraagt het security apparaat een gebruikersnaam en wachtwoord. Vervolgens worden deze referenties naar de RADIUS (ACS)-server verzonden en wordt CLI-toegang verleend of geweigerd op basis van de respons van de server.

Raadpleeg de sectie AAA-server en lokale databasesupport van AAA-servers configureren en de lokale database voor meer informatie.

Uw ASA security applicatie 7.0 heeft bijvoorbeeld een IP-adres nodig van waaruit de security applicatie verbindingen accepteert, zoals:

hostname(config)#ssh source_IP_address mask source_interface

Raadpleeg het gedeelte SSH-toegang toestaan van AAA-servers configureren en de lokale database voor meer informatie.

Raadpleeg PIX/ASA: Doorgesneden proxy voor netwerktoegang met Configuratievoorbeeld van TACACS+ en RADIUS-server voor meer informatie over het configureren van SSH/Telnet-toegang tot PIX met ACS-verificatie.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik OIT om een analyse van show opdrachtoutput te bekijken.

Debug SSH

Geef het debug ssh-opdracht uit om SSH-debugging in te schakelen.

pix(config)#debug ssh SSH debugging on

Deze output toont aan dat het authentificatieverzoek van gastheer 10.1.1.2 (buiten aan PIX) aan "pix"succesvol is:

pix# Device ssh opened successfully. SSH0: SSH client: IP = '10.1.1.2' interface # = 1 SSH: host key initialised SSH0: starting SSH control process SSH0: Exchanging versions - SSH-1.99-Cisco-1.25 SSH0: send SSH message: outdata is NULL server version string:SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83) SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for Windows client version string:SSH-1.99-3.2.0 SSH Secure Shell for WindowsSSH0: begin ser ver key generation SSH0: complete server key generation, elapsed time = 1760 ms SSH2 0: SSH2_MSG_KEXINIT sent SSH2 0: SSH2_MSG_KEXINIT received SSH2: kex: client->server aes128-cbc hmac-md5 none SSH2: kex: server->client aes128-cbc hmac-md5 none SSH2 0: expecting SSH2_MSG_KEXDH_INIT SSH2 0: SSH2_MSG_KEXDH_INIT received SSH2 0: signature length 143 SSH2: kex_derive_keys complete SSH2 0: newkeys: mode 1 SSH2 0: SSH2_MSG_NEWKEYS sent SSH2 0: waiting for SSH2_MSG_NEWKEYS SSH2 0: newkeys: mode 0 SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix): user authen method is 'no AAA', aaa server group ID = 0 SSH(pix): user authen method is 'no AAA', aaa server group ID = 0 SSH2 0: authentication successful for pix !--- Authentication for the PIX was successful. SSH2 0: channel open request SSH2 0: pty-req request SSH2 0: requested tty: vt100, height 25, width 80 SSH2 0: shell request SSH2 0: shell message received

Als een gebruiker een verkeerde gebruikersnaam geeft, bijvoorbeeld "pix1" in plaats van "pix", wijst de PIX Firewall de verificatie af. Deze debug-uitvoer toont de mislukte verificatie:

pix# Device ssh opened successfully. SSH0: SSH client: IP = '10.1.1.2' interface # = 1 SSH: host key initialised SSH0: starting SSH control process SSH0: Exchanging versions - SSH-1.99-Cisco-1.25 SSH0: send SSH message: outdata is NULL server version string:SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83) SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for Windows client version string:SSH-1.99-3.2.0 SSH Secure Shell for WindowsSSH0: begin server key generation SSH0: complete server key generation, elapsed time = 1960 ms SSH2 0: SSH2_MSG_KEXINIT sent SSH2 0: SSH2_MSG_KEXINIT received SSH2: kex: client->server aes128-cbc hmac-md5 none SSH2: kex: server->client aes128-cbc hmac-md5 none SSH2 0: expecting SSH2_MSG_KEXDH_INIT SSH2 0: SSH2_MSG_KEXDH_INIT received SSH2 0: signature length 143 SSH2: kex_derive_keys complete SSH2 0: newkeys: mode 1 SSH2 0: SSH2_MSG_NEWKEYS sent SSH2 0: waiting for SSH2_MSG_NEWKEYS SSH2 0: newkeys: mode 0 SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix1): user authen method is 'no AAA', aaa server group ID = 0 SSH(pix1): user authen method is 'no AAA', aaa server group ID = 0 SSH2 0: authentication failed for pix1 !--- Authentication for pix1 was not successful due to the wrong username.

Op dezelfde manier toont deze debug-output u de mislukte verificatie als de gebruiker het verkeerde wachtwoord invoert.

pix#

Device ssh opened successfully.

SSH0: SSH client: IP = '10.1.1.2' interface # = 1

SSH: host key initialised

SSH0: starting SSH control process

SSH0: Exchanging versions - SSH-1.99-Cisco-1.25

SSH0: send SSH message: outdata is NULL server version string:

SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83)

SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for

Windows client version string:SSH-1.99-3.2.0

SSH Secure Shell for WindowsSSH0: begin server key generation

SSH0: complete server key generation, elapsed time = 1920 ms

SSH2 0: SSH2_MSG_KEXINIT sent

SSH2 0: SSH2_MSG_KEXINIT received

SSH2: kex: client->server aes128-cbc hmac-md5 none

SSH2: kex: server->client aes128-cbc hmac-md5 none

SSH2 0: expecting SSH2_MSG_KEXDH_INIT

SSH2 0: SSH2_MSG_KEXDH_INIT received

SSH2 0: signature length 143

SSH2: kex_derive_keys complete

SSH2 0: newkeys: mode 1

SSH2 0: SSH2_MSG_NEWKEYS sent

SSH2 0: waiting for SSH2_MSG_NEWKEYS

SSH2 0: newkeys: mode 0

SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix): user authen method

is 'no AAA', aaa server group ID = 0

SSH(pix): user authen method is 'no AAA', aaa server group ID = 0

SSH2 0: authentication failed for pixSSH(pix): user authen method

is 'no AAA', aaa server group ID = 0

SSH2 0: authentication failed for pix

!--- Authentication for PIX was not successful due to the wrong password.

Actieve SSH-sessies bekijken

Geef deze opdracht uit om het aantal SSH-sessies te controleren dat is aangesloten en de verbindingsstatus met de PIX:

pix#show ssh session

SID Client IP Version Mode Encryption Hmac State Username

0 10.1.1.2 1.99 IN aes128-cbc md5 SessionStarted pix

OUT aes128-cbc md5 SessionStarted pix

Kies Monitoring > Properties > Device Access > Secure Shell-sessies om de sessies met ASDM te bekijken.

Openbare RSA-sleutel bekijken

Geef deze opdracht uit om het publieke gedeelte van de RSA-toetsen op het security applicatie te bekijken:

pix#show crypto key mypubkey rsa Key pair was generated at: 19:36:28 UTC May 19 2006 Key name: <Default-RSA-Key> Usage: General Purpose Key Modulus Size (bits): 1024 Key Data: 30819f30 0d06092a 864886f7 0d010101 05000381 8d003081 89028181 00c172f4 95f66c34 2c2ced37 aa3442d8 12158c93 131480dd 967985ab 1d7b92d9 5290f695 8e9b5b0d d88c0439 6169184c d8fb951c 19023347 d6b3f939 99ac2814 950f4422 69b67328 f64916b1 82e15341 07590da2 390fbefd 38758888 7319196c de61aef1 165c4bab 03d081d5 ddaf15cc c9ddb204 c2b451e0 f19ce0f3 485b1d69 8b020301 0001

Kies Configuratie > Eigenschappen > Certificaat > Zeer belangrijk paar, en klik tonen Details om RSA sleutels met ASDM te bekijken.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Hoe de RSA-toetsen uit de PIX te verwijderen

In bepaalde situaties, zoals wanneer u PIX-software upgradt of de SSH-versie in de PIX wijzigt, kunt u RSA-toetsen verwijderen en opnieuw maken. Geef deze opdracht uit om het RSA-sleutelpaar uit de PIX te verwijderen:

pix(config)#crypto key zeroize rsa

Kies Configuratie > Eigenschappen > Certificaat > Sleutelpaar, en klik op Verwijderen om RSA-toetsen met ASDM te verwijderen.

SSH-verbinding mislukt

Foutmelding op PIX/ASA:

%PIX|ASA-3-315004: Fail to establish SSH session because RSA host key retrieval failed.

De bijbehorende foutmelding op het SSH-clientsysteem:

Selected cipher type

not supported by server.

Om dit probleem op te lossen, verwijdert en opnieuw maakt u de RSA-toetsen. Geef deze opdracht uit om het RSA-sleutelpaar uit ASA te verwijderen:

ASA(config)#crypto key zeroize rsa

Geef deze opdracht uit om de nieuwe sleutel te genereren:

ASA(config)# crypto key generate rsa modulus 1024

Kan geen toegang tot ASA met SSH

Fout:

ssh_exchange_identification: read: Connection reset by peer

Voer de volgende stappen uit om dit probleem op te lossen:

-

Ofwel herlaad de ASA of verwijder alle SSH-gerelateerde configuratie en de RSA-toetsen.

-

Herstel de SSH-opdrachten en regenereer de RSA-toetsen.

Kan geen toegang krijgen tot secundaire ASA met SSH

Wanneer ASA zich in de failover-modus bevindt, is het niet mogelijk om SSH via de VPN-tunnel naar de stand-by ASA te sturen. Dit komt doordat het antwoordverkeer voor de SSH de buiteninterface van de standby ASA neemt.

Gerelateerde informatie

- Cisco PIX 500 Series security applicaties

- Adaptieve security applicaties van Cisco ASA 5500 Series

- Cisco PIX-firewallsoftware

- Referenties voor Cisco Secure PIX-firewall-opdracht

- SSH-verbindingen configureren - Cisco-routers en Cisco-concentrators

- Requests for Comments (RFC’s)

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Mar-2006 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback