Secure Client NAM Profile via ISE 3.3 op Windows configureren en implementeren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u het profiel Cisco Secure Client Network Access Manager (NAM) kunt implementeren via Identity Services Engine (ISE).

Achtergrondinformatie

EAP-FAST-verificatie vindt in twee fasen plaats. In de eerste fase maakt EAP-FAST gebruik van een TLS-handdruk om sleuteluitwisselingen te verstrekken en te verifiëren met behulp van Type-Length-Values (TLV)-objecten om een beschermde tunnel tot stand te brengen. Deze TLV-objecten worden gebruikt om verificatiegerelateerde gegevens tussen de client en server over te brengen. Zodra de tunnel is opgezet, begint de tweede fase met de client en de ISE-knooppunt die verdere gesprekken voeren om het vereiste verificatie- en autorisatiebeleid vast te stellen.

Het NAM-configuratieprofiel is ingesteld om EAP-FAST te gebruiken als de verificatiemethode en is beschikbaar voor administratief gedefinieerde netwerken.

Daarnaast kunnen zowel machine- als gebruikerstypen worden geconfigureerd binnen het NAM-configuratieprofiel.

Het Windows-apparaat van het bedrijf krijgt volledige bedrijfstoegang met behulp van de NAM met Posture check.

Het persoonlijke Windows-apparaat krijgt toegang tot een beperkt netwerk met dezelfde NAM-configuratie.

Dit document bevat instructies voor de implementatie van het profiel Cisco Secure Client Network Access Manager (NAM) via het poortportal van Identity Services Engine (ISE) met behulp van webimplementatie, samen met de controle op naleving van posterijen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE)

- AnyConnect NAM en profieleditor

- posterisatiebeleid

- Cisco Catalyst configuratie voor 802.1x-services

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE, release 3.3 en hoger

- Windows 10 met Cisco Secure Mobility Client 5.1.4.74 en hoger

- Cisco Catalyst 9200 switch met software, Cisco IOS® XE 17.6.5 en hoger

- Active Directory 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie

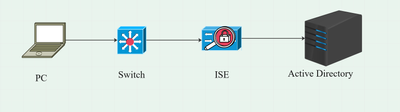

Netwerkdiagram

Gegevensstroom

Wanneer een pc verbinding maakt met het netwerk, biedt de ISE het autorisatiebeleid voor omleiding naar het Posture Portal.

Het http-verkeer op de pc wordt omgeleid naar de ISE-pagina voor clientprovisioning, waar de NSA-toepassing wordt gedownload van ISE.

De NSA installeert vervolgens de Secure Client Agent-modules op de PC.

Nadat de installatie van de agent is voltooid, downloadt de agent het Posteringprofiel en het NAM-profiel dat op ISE is geconfigureerd.

De installatie van de NAM module brengt een nieuw begin op PC teweeg.

Na het opnieuw opstarten voert de NAM-module EAP-FAST-verificatie uit op basis van het NAM-profiel.

De Posture-scan wordt dan geactiveerd en de naleving wordt gecontroleerd op basis van het ISE Posture Policy.

Switch configureren

Configureer de access switch voor dot1x-verificatie en omleiding.

| aaa new-model aaa verificatie dot1x standaardgroepstraal aaa sessie-id gemeenschappelijk dot1x-systeem met automatische controle |

Configureer omleiding van ACL zodat gebruiker kan worden omgeleid naar ISE-clientprovisioningportal.

| IP-toegangslijst - uitgebreid, omgeleid-acl |

Schakel apparaattracering en http-omleiding op de switch in.

| beleid voor apparaattracering <naam van beleid voor apparaattracering> IP-http server |

Het Secure-clientpakket downloaden

Download de profieleditor, beveiligde clientvensters en de nalevingsmodule webimplementatiebestanden handmatig van software.cisco.com

Type Secure Client 5 in de zoekbalk voor productnamen.

Downloads - Home > Beveiliging > Endpoint Security > Beveiligde client (inclusief AnyConnect) > Beveiligde client 5 > AnyConnect VPN-clientsoftware

- Cisco-Secure-Client-win-5.1.4.74-webopstellen-k9.pkg

- Cisco-secure-client-win-4.3.4164.8192-iscompliance-webimplementation-k9.pkg

- tools-cisco-secure-client-win-5.1.4.74-profileeditor-k9.msi

ISE-configuratie

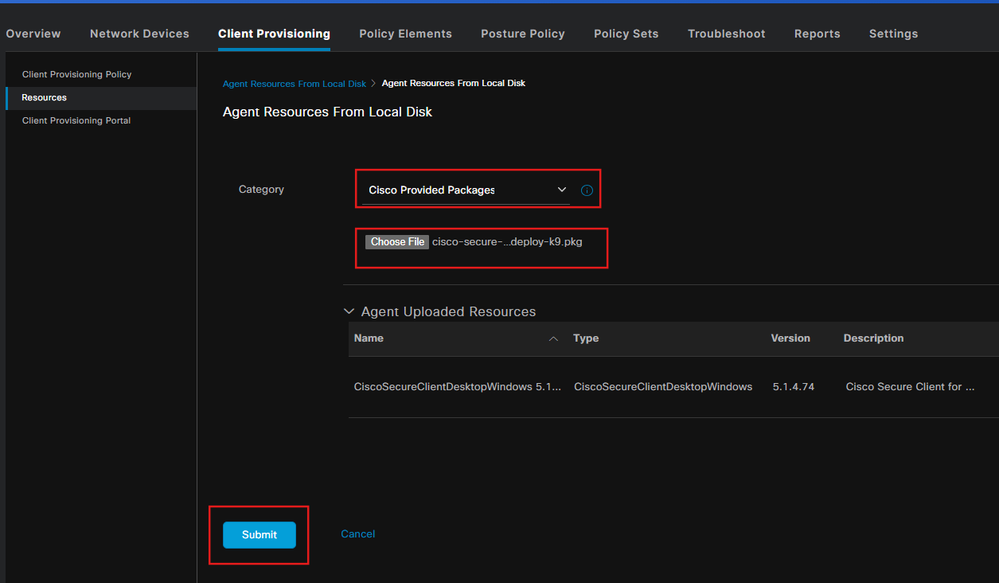

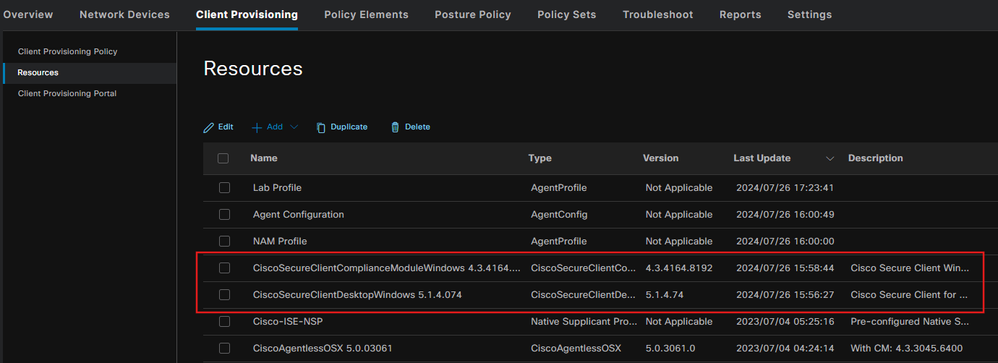

Stap 1. Upload het pakket op ISE

Als u de beveiligde client- en nalevingsmodule wilt uploaden via de webimplementatiepakketten van ISE, navigeer naar Workcenter > houding > clientprovisioning > resources > toevoegen > resources van agent vanaf lokale schijf.

Stap 2. Een NAM-profiel maken vanuit de profieleditor

Voor informatie over hoe u een NAM-profiel kunt configureren raadpleegt u deze handleiding Secure Client NAM Profile configureren.

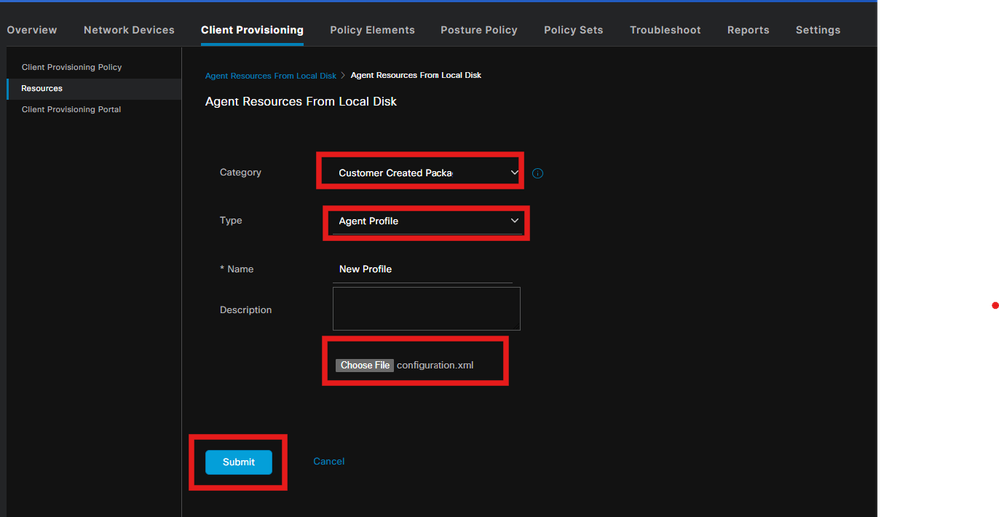

Stap 3. Upload het NAM Profile op ISE

Als u het NAM Profile "Configuration.xml" op ISE als Agent Profile wilt uploaden, navigeer dan naar Client Provisioning > Resources > Agent Resources From Local Disk.

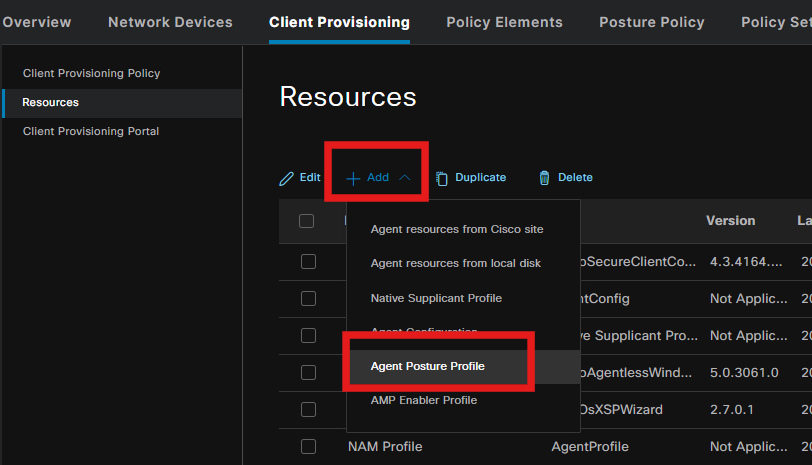

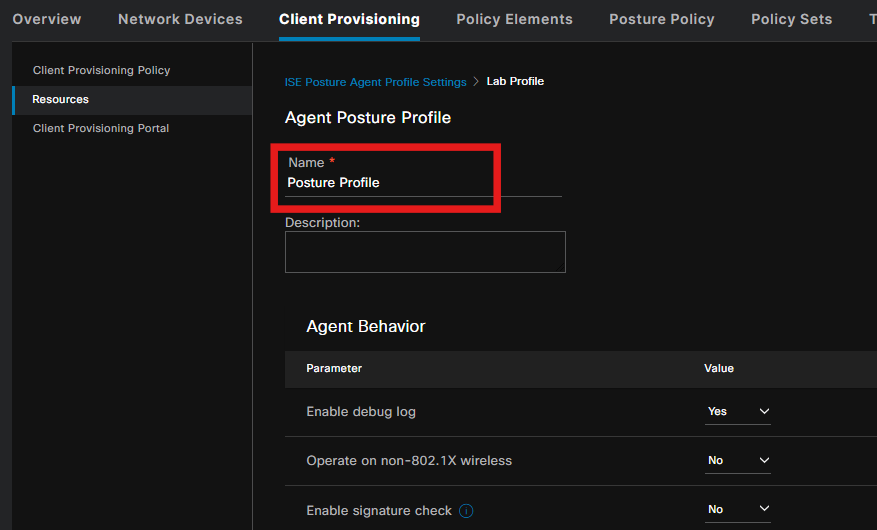

Stap 4. Een postenprofiel maken

Vergeet niet om in het gedeelte Posture Protocol * toe te voegen om de Agent in staat te stellen verbinding te maken met alle servers.

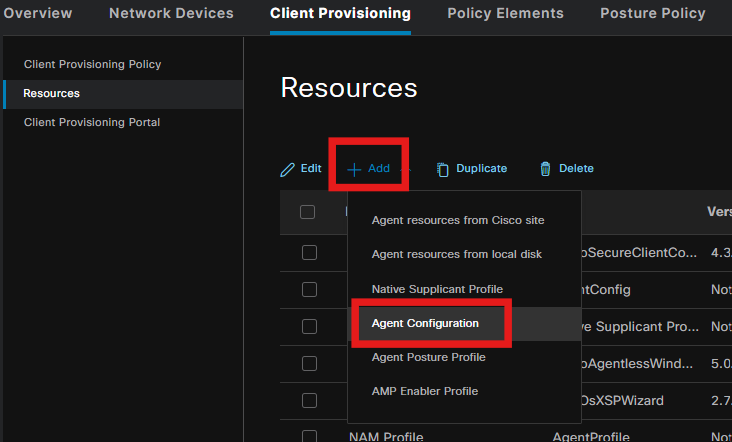

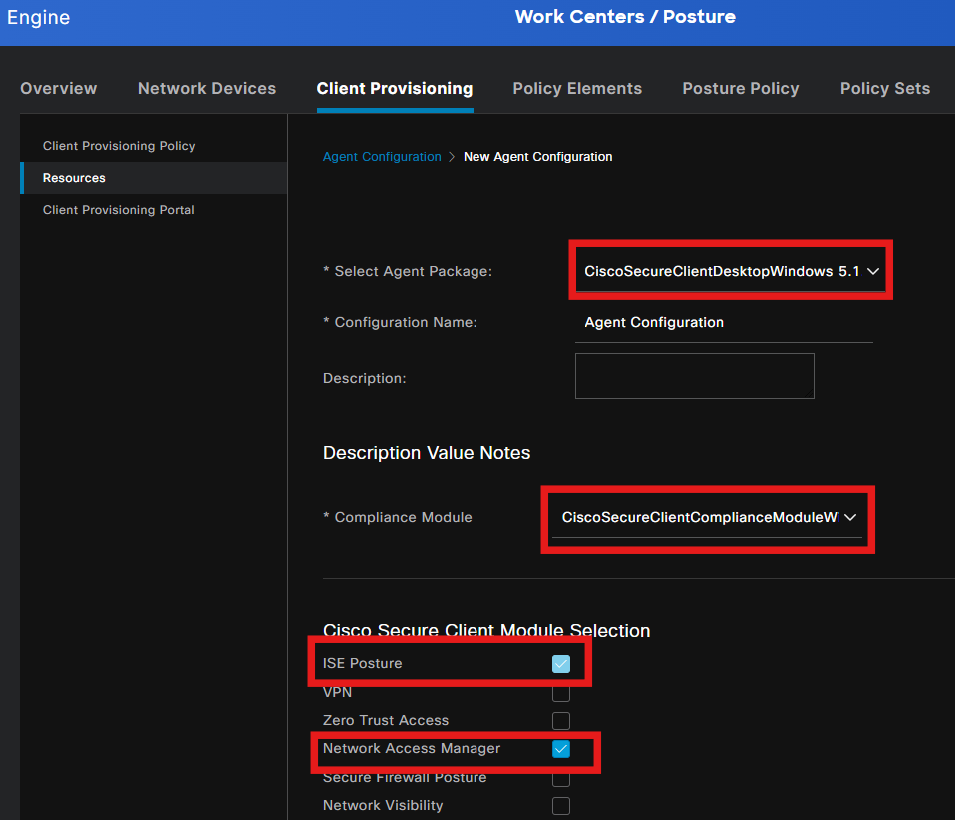

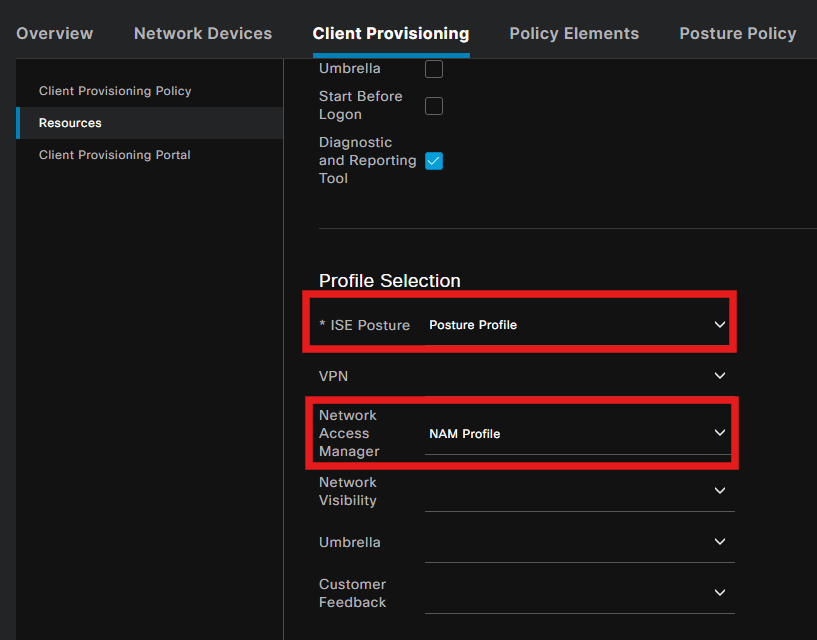

Stap 5. Configuratie van agent maken

Selecteer het geüploade beveiligde client- en nalevingsmodulepakket en selecteer onder de Moduleselectie de ISE Positie-, NAM- en DART-modules

Selecteer onder Profielselectie de optie Positie en NAM-profiel en klik op Indienen.

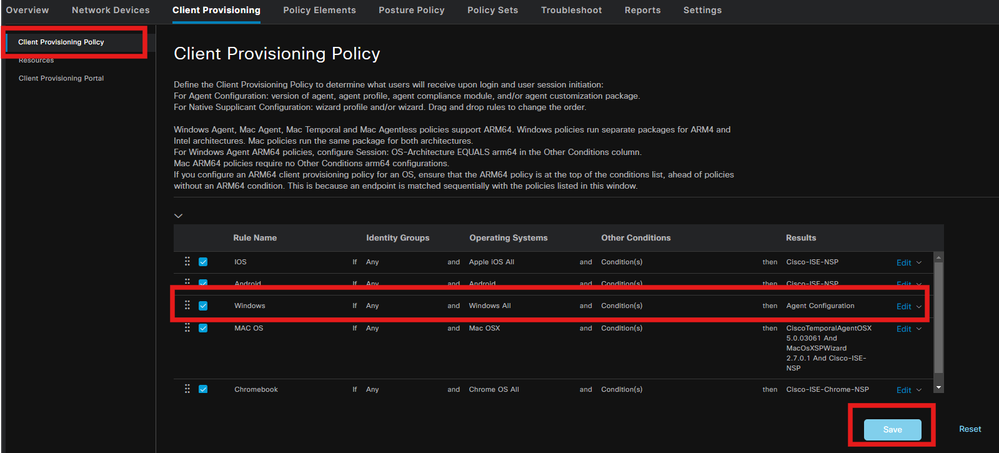

Stap 6. Clientprovisioningbeleid

Maak een client provisioningbeleid voor Windows-besturingssysteem en selecteer de Agent Configuration die in de vorige stap is gemaakt.

Stap 7. posterisatiebeleid

Voor meer informatie over het maken van de Posture Policy en voorwaarden, raadpleegt u deze handleiding ISE Posture Prescriptive Implementation Guide.

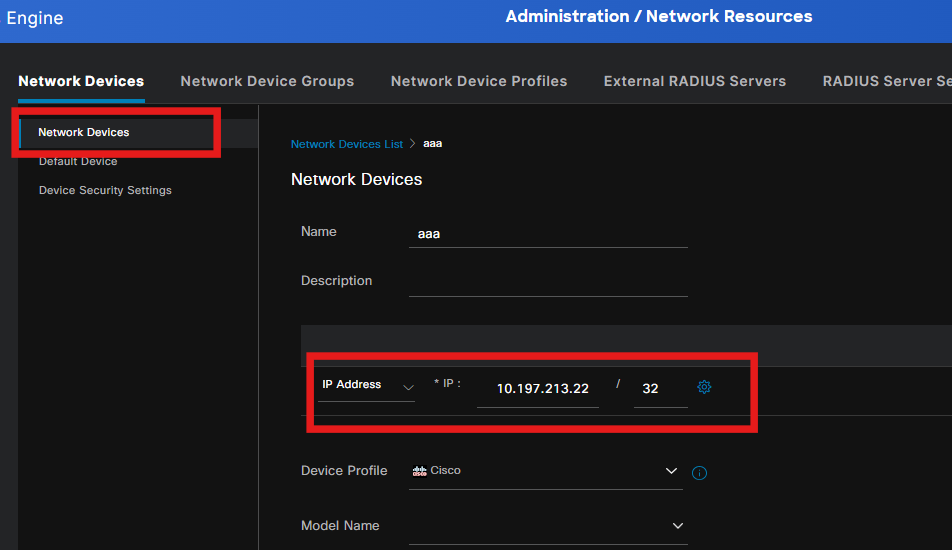

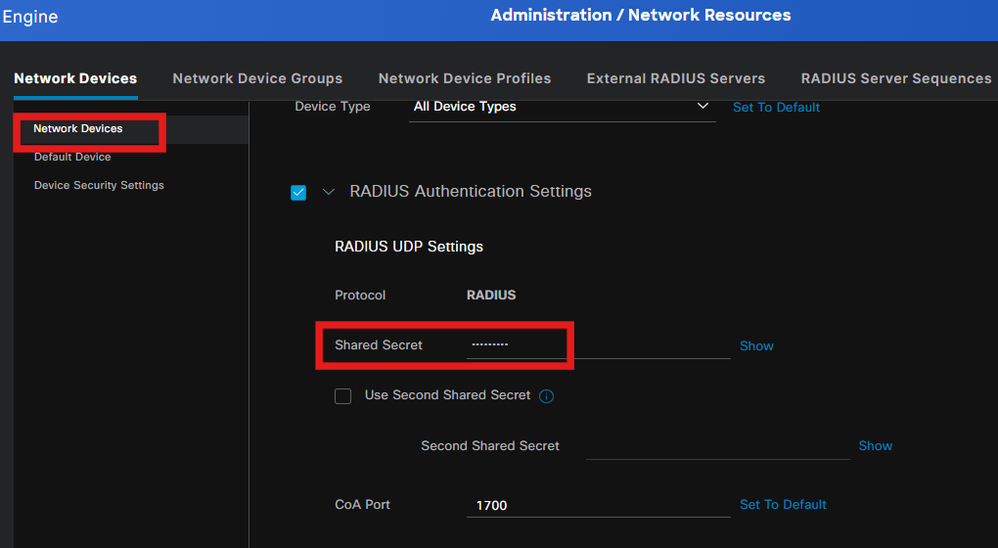

Stap 8. Netwerkapparaat toevoegen

Als u het IP-adres van de switch en de gedeelde geheime sleutel voor de radius wilt toevoegen, navigeert u naar Beheer > Netwerkbronnen.

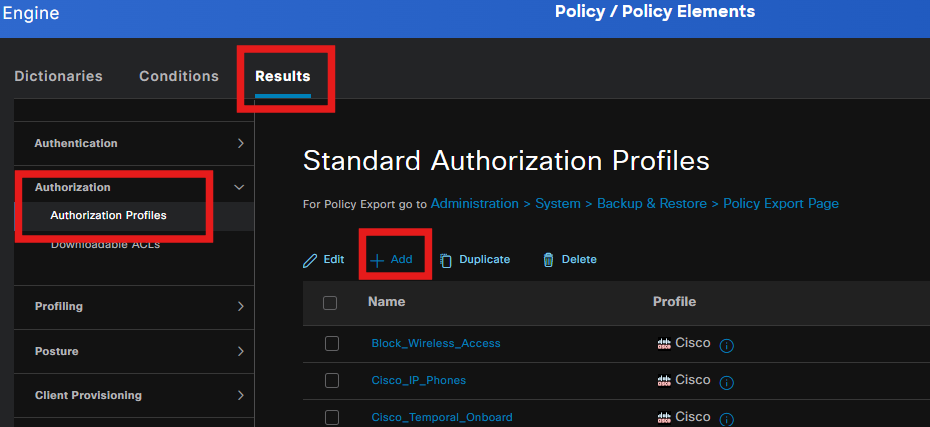

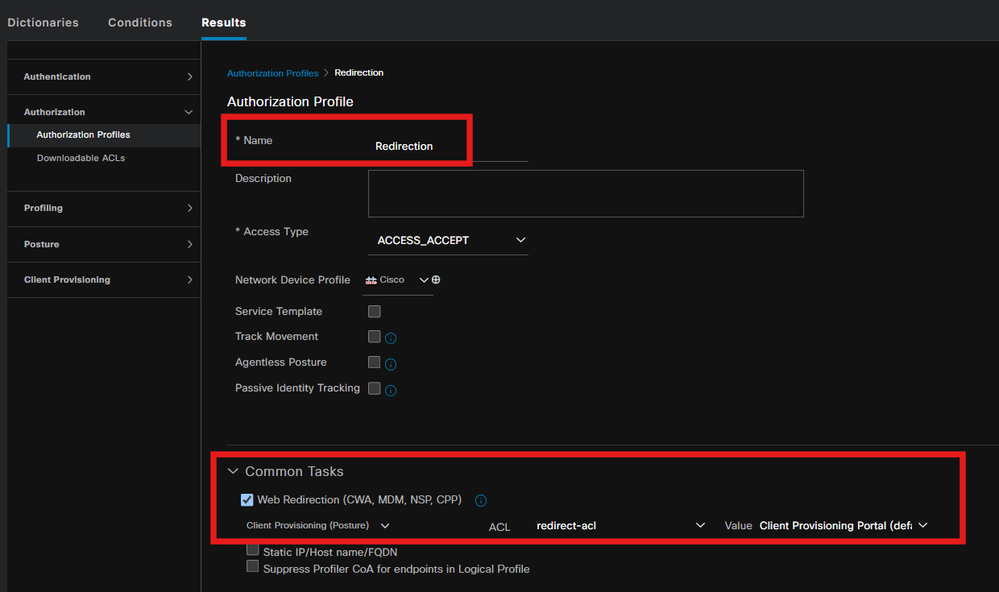

Stap 9. Autorisatieprofiel

Als u een posteringsprofiel wilt maken, navigeert u naar Policy > Policy Elemets > Results.

Selecteer onder opdrachttaak de client Provisioning Portal met omleiding van ACL.

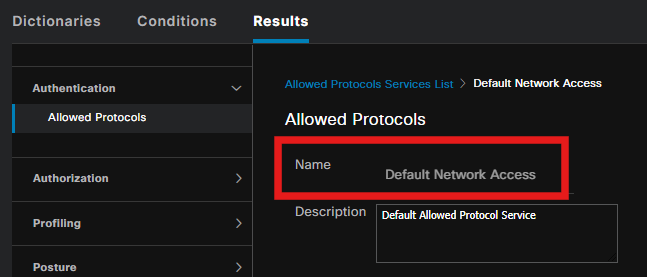

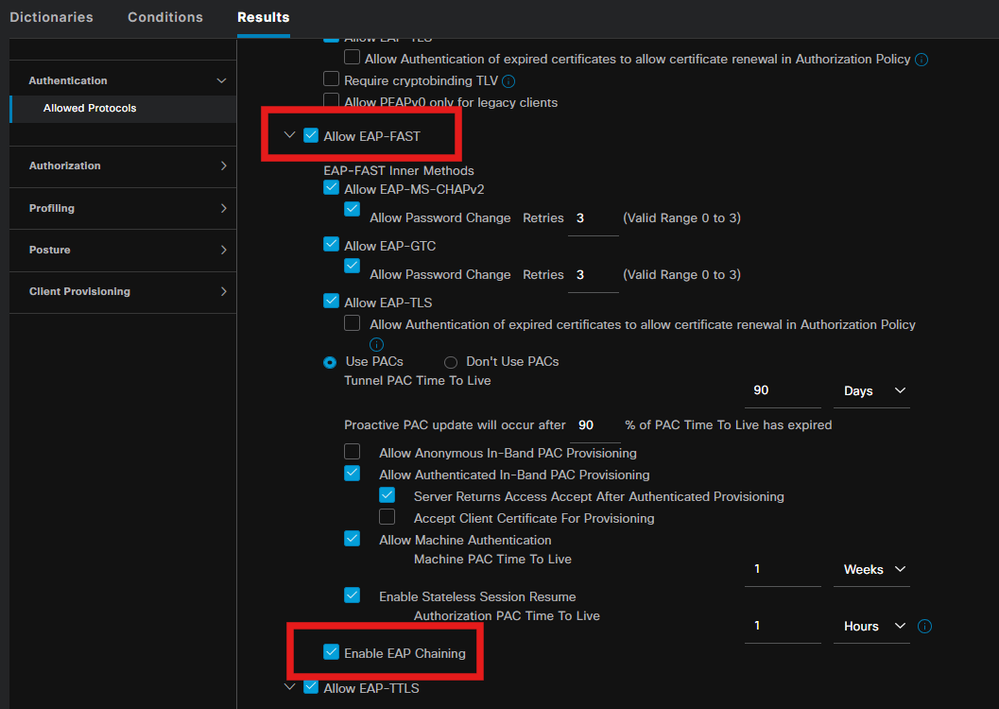

Stap 10. Toegestane protocollen

Navigeren naar Beleid > Beleidselementen > Resultaten > Verificatie > Toegestane protocollen, selecteer de instellingen voor EAP-koppeling,

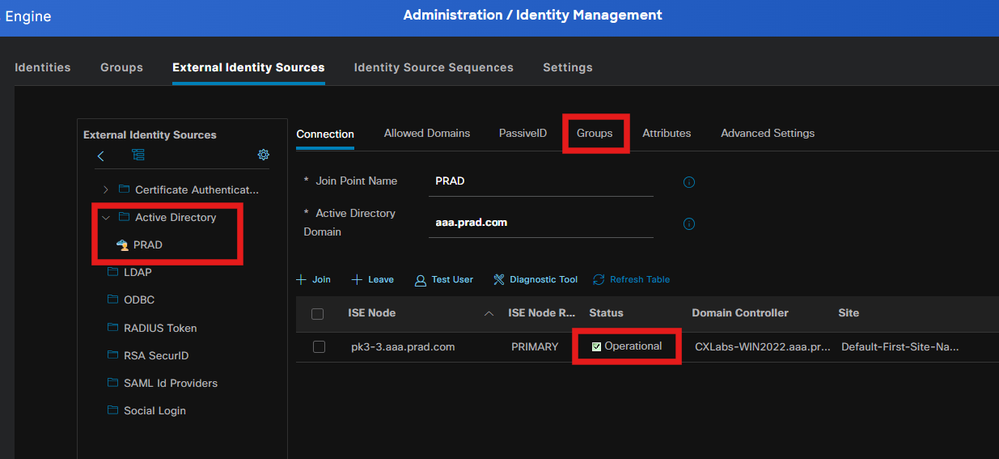

Stap 11. Active Directory

Validate ISE wordt aangesloten met Active Directory domein en de domeingroepen worden geselecteerd indien nodig voor de autorisatievoorwaarden.

Beheer > Identiteitsbeheer > Externe Identiteitsbronnen > Active Directory

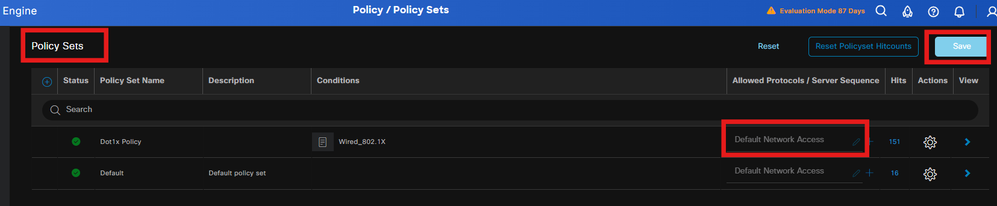

Stap 12. Beleidsverzamelingen

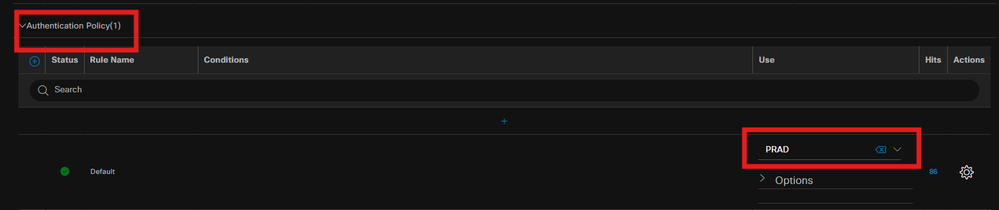

Maak een beleidsset op ISE om de dot1x aanvraag te authenticeren. Ga naar Beleidssets > Beleidssets.

Selecteer de Active Directory als identiteitsbron voor Verificatiebeleid.

Configureer verschillende autorisatieregels op basis van status onbekend, niet-conform en conform.

In dit geval van gebruik.

- Initial Access: omleiding naar ISE Client Provisioning Portal om Secure Client Agent en NAM Profile te installeren

- Onbekende toegang: toegang tot client provisioningportal voor omleiding op basis van posture-detectie

- Conforme toegang: volledige netwerktoegang

- Niet-conform: toegang weigeren

Verifiëren

Stap 1. Download en installeer de Secure Client Posture/NAM-module van ISE

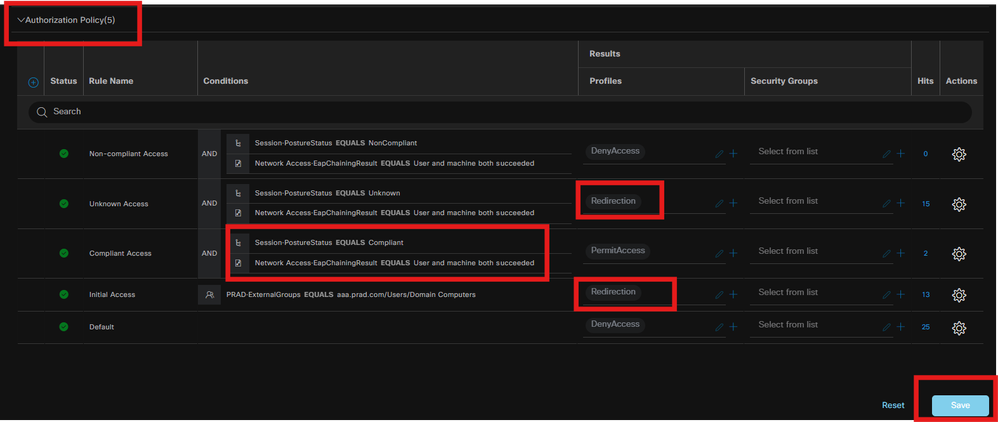

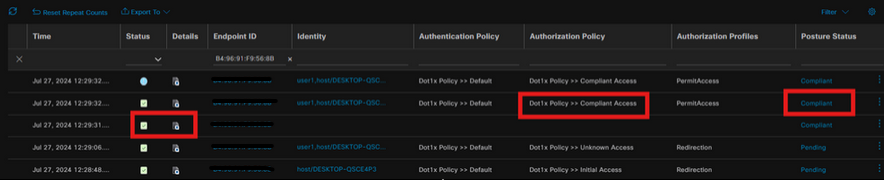

Selecteer het eindpunt dat met dot1x is geverifieerd en klik op de regel "Initial Access" om toestemming te geven. Naar bewerkingen > Straal > Live logs navigeren

Specificeer op de Switch de omleiding URL en ACL die voor het eindpunt worden toegepast.

| Switch #show verificatiesessie-interface te1/0/24

Serverbeleid:

Switch #sh interface voor gegevensbank voor apparaattracering te1/0/24 Netwerklaag Adres Link Layer Address Interface VLAN prlvl leeftijdsstatus Resterende tijd |

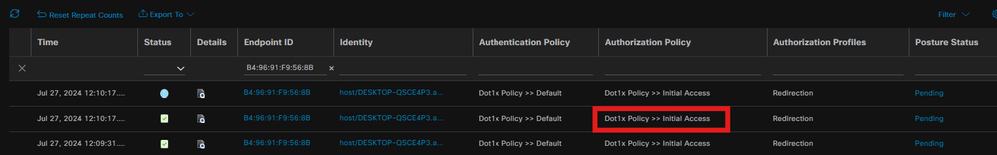

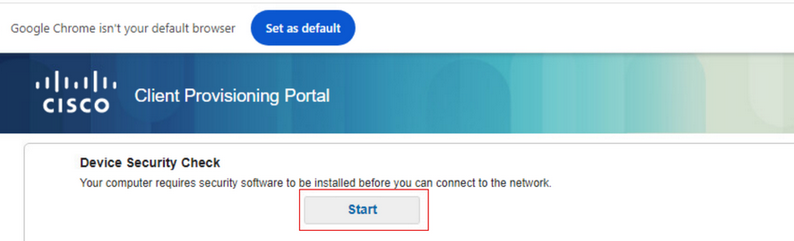

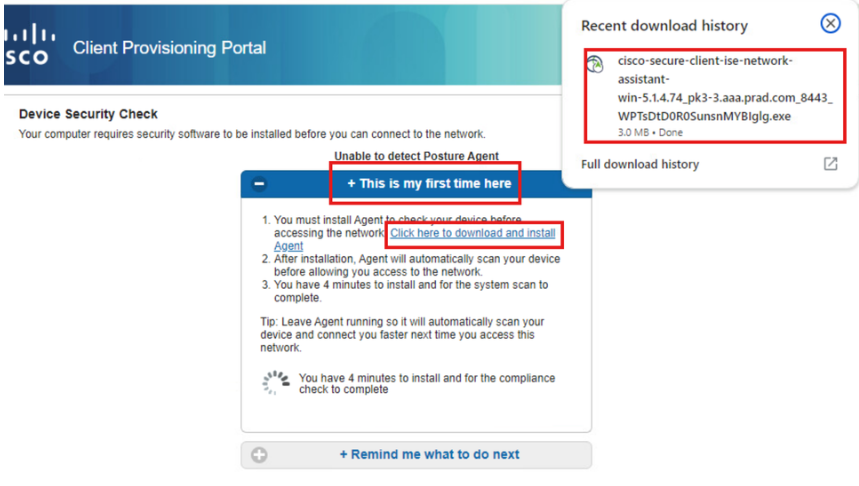

Controleer op het Endpoint of het verkeer is omgeleid naar ISE Posture Posture en klik op Start om de Network Setup Assistant op het Endpoint te downloaden.

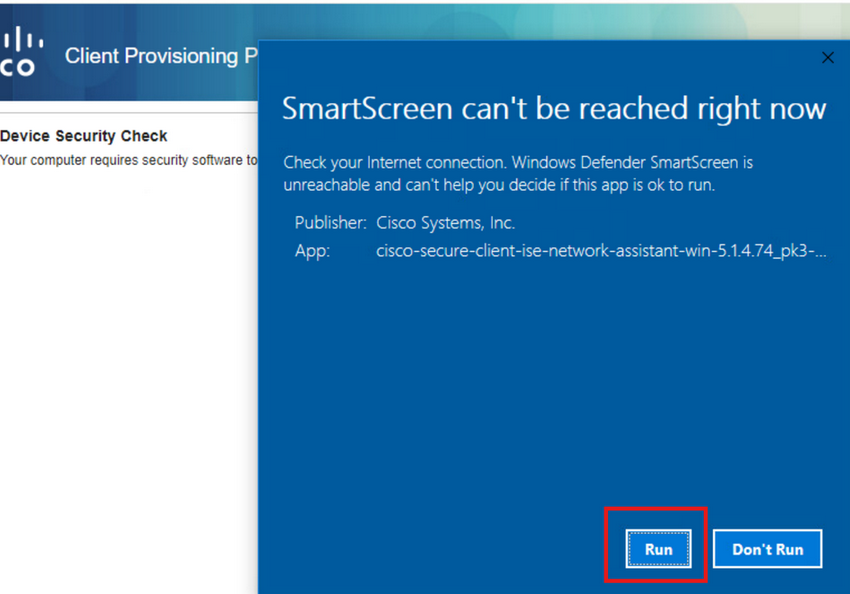

Klik op Uitvoeren om de NSA-toepassing te installeren.

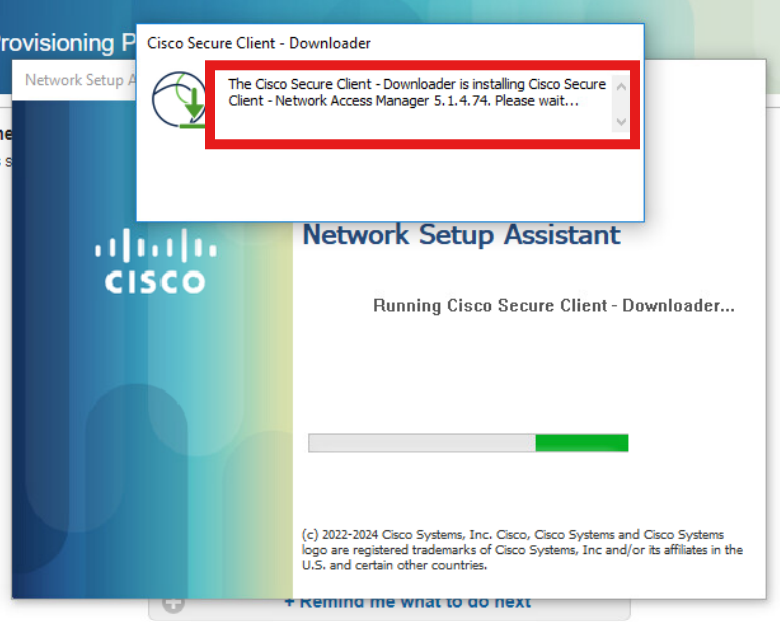

Nu, de NSA haalt de Secure Client Agent downloaden van ISE en installeert de Posture, NAM module, en NAM Profile configuratie.xml .

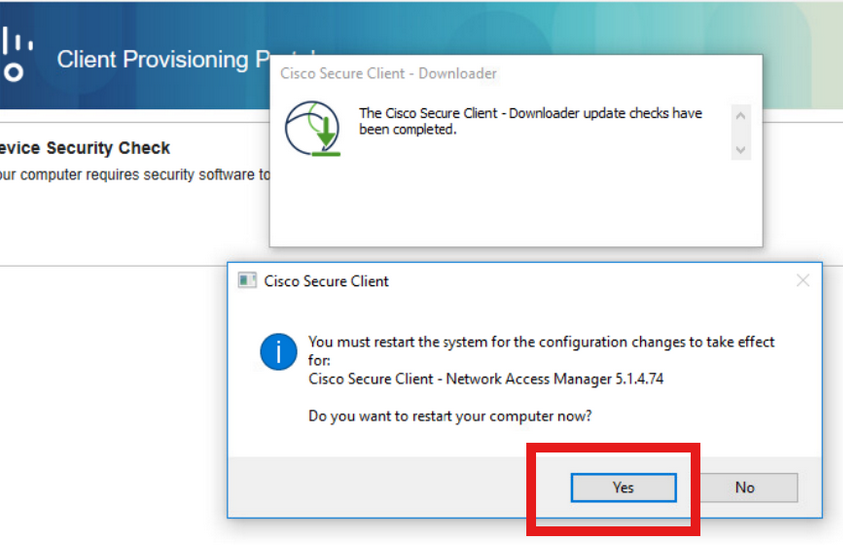

Een herstartprompt geactiveerd na de installatie van NAM. Klik op Ja.

Stap 2. EAP-FAST

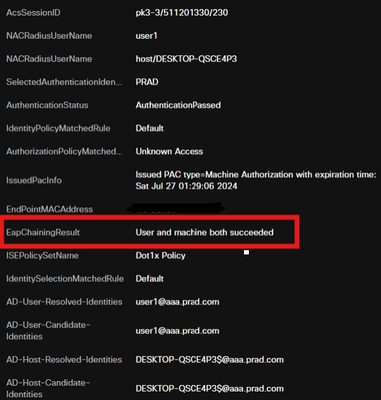

Nadat de pc opnieuw is opgestart en de gebruiker is ingelogd, verifieert de NAM zowel de gebruiker als de machine via EAP-FAST.

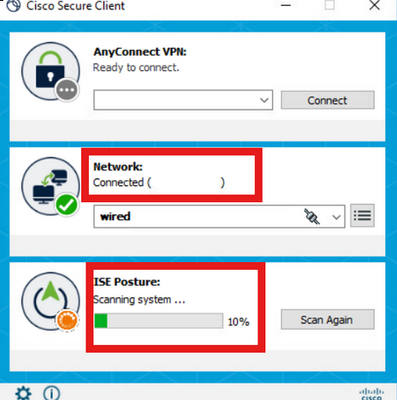

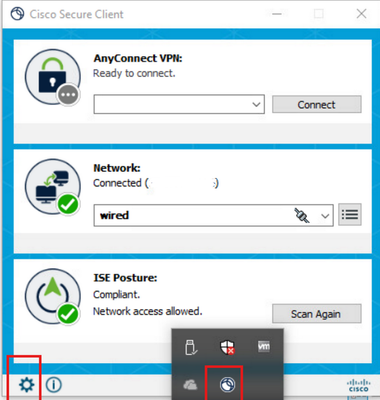

Als het eindpunt op de juiste manier geverifieerd wordt, toont NAM aan dat het verbonden is en activeert de Posture Module de Posture Scan.

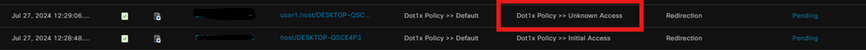

Op de Live Logs van ISE raakt het Endpoint nu de Onbekende Access Rule.

Het verificatieprotocol is nu EAP-FAST op basis van de configuratie van het NAM-profiel en het EAP-ketingresultaat is "Succes".

Stap 3. Posture Scan

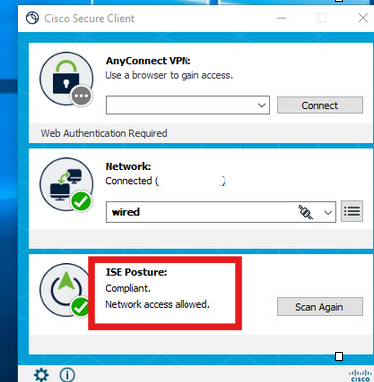

De Secure Client Posture Module activeert de Posture Scan en wordt gemarkeerd als Klacht op basis van het ISE Posture Policy.

De CoA wordt geactiveerd na de Posture Scan en nu raakt het Endpoint het Klachtentoegangsbeleid.

Problemen oplossen

Stap 1. NAM Profile

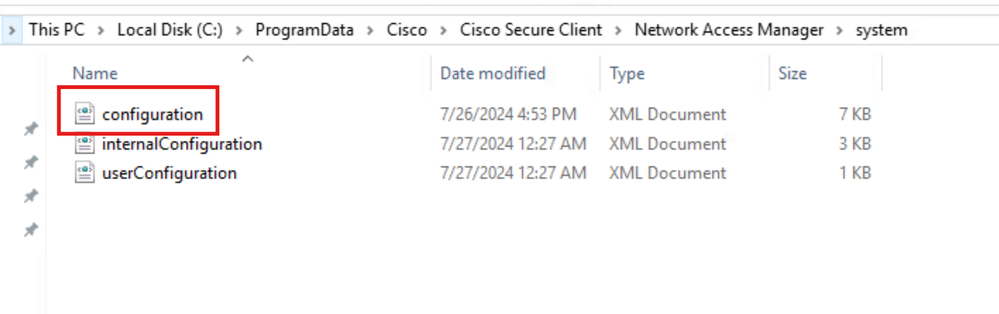

Controleer of de NAM Profile configuratie.xml aanwezig is in dit pad op de PC na de installatie van de NAM module.

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager/systeem

Stap 2. Uitgebreide NAM-vastlegging

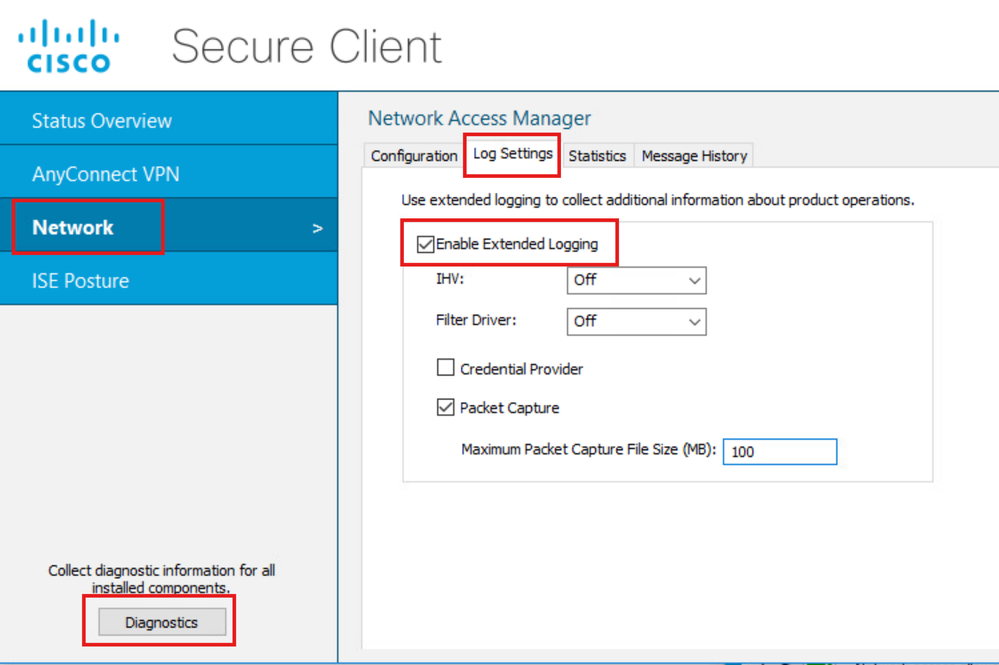

Klik op het pictogram Secure Client (Beveiligde client) op de taakbalk en selecteer het pictogram "Instellingen".

Navigeer naar het tabblad Network > Log Settings. Schakel het selectievakje Uitgebreid vastlegging inschakelen in.

Stel de grootte van het pakketopnamebestand in op 100 MB.

Na het reproduceren van het probleem, klik op Diagnostics om de bundel DART op het Endpoint te creëren.

De sectie Berichtgeschiedenis toont de details van elke stap die NAM heeft uitgevoerd.

Stap 3. Debugs op Switch

Laat deze debugs op de switch toe om dot1x en omleidingsstroom problemen op te lossen.

debug ip http all

debug ip http transacties

debug ip http URL

set platform software trace smd switch actief R0 aaa debug

set platform software trace smd switch actief R0 dot1x-all debug

set platform software trace smd switch actief R0 radius debug

set platform software trace smd switch actief R0 auth-mgr-all debug

set platform software trace smd switch actief R0 eap-all debug

set platform software trace smd switch actief R0 epm-all debug

set platform software trace smd switch actief R0 epm-redirect debug

set platform software trace smd switch actief R0 webauth-aaa debug

set platform software trace smd switch actief R0 webauth-httpd debug

De logbestanden weergeven

logboekregistratie tonen

toon registratieproces interne smd

Stap 4. Debugs op ISE

Verzamel de ISE-ondersteuningsbundel met deze kenmerken die op debugniveau moeten worden ingesteld:

- houding

- deuropening

- bevoorrading

- runtime-AAA

- nsf

- NSF-sessie

- zwitser

- clientwebapp

Gerelateerde informatie

Secure-clientnaam configureren

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Praveenkumar PalanisamyTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback