& Configureer beveiligde client IKEv2/ASA in ASDM met AAA Cert Auth

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de stappen die nodig zijn om een beveiligde client via IKEv2 op ASA te configureren met behulp van ASDM met AAA en certificaatverificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie van Cisco Identity Services Engine (ISE)

- Configuratie van Cisco adaptieve security virtuele applicatie (ASAv)

- Configuratie van Cisco Adaptieve Security Device Manager (ASDM)

- VPN-verificatiestroom

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine virtuele 3.3-patch 1

- Adaptieve security virtuele applicatie 9.20(2)21

- Adaptieve security apparaatbeheer 7.20(2)

- Cisco Secure-client 5.1.3.62

- Windows Server 2016

- Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

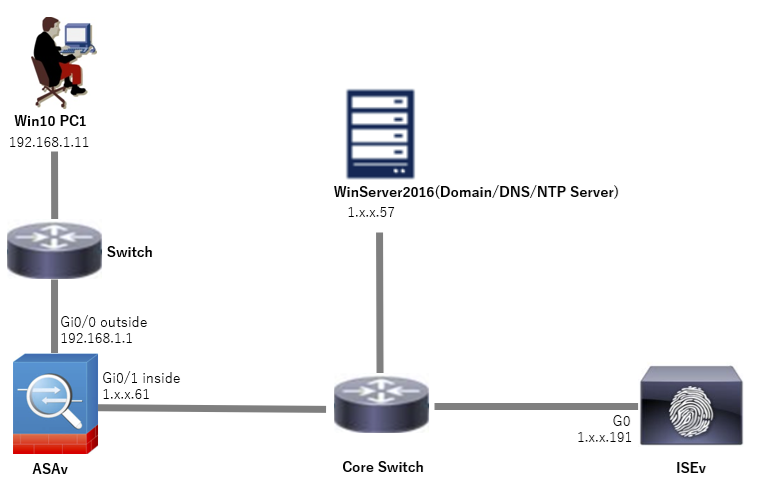

Netwerkdiagram

Dit beeld toont de topologie die bij het voorbeeld van dit document wordt gebruikt.

De domeinnaam ingesteld op Windows Server 2016 is ad.rem-system.com, die wordt gebruikt als voorbeeld in dit document.

Netwerkdiagram

Netwerkdiagram

Configuraties

Configuratie in ASDM

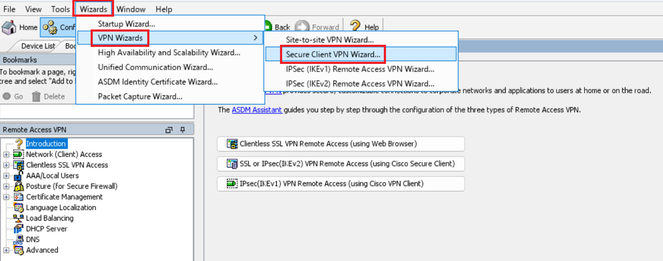

Stap 1. VPN-wizards openen

Navigeer naar Wizards > VPN Wizards, klik op Secure Client VPN Wizard.

VPN-wizards openen

VPN-wizards openen

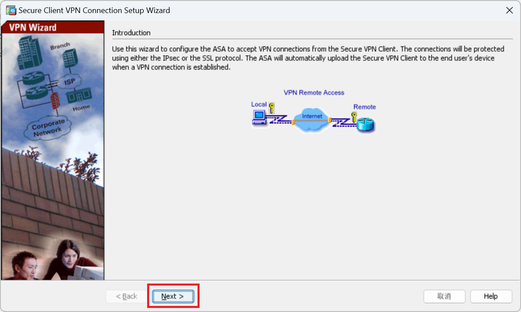

Klik op Next (Volgende).

Klik op Volgende knop

Klik op Volgende knop

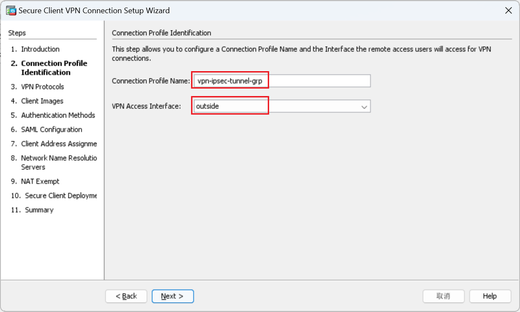

Stap 2. Identificatie van verbindingsprofiel

Voer informatie in voor het verbindingsprofiel.

Naam verbindingsprofiel: vpn-ipsec-tunnel-grp

VPN-toegangsinterface: buiten

Identificatie van verbindingsprofiel

Identificatie van verbindingsprofiel

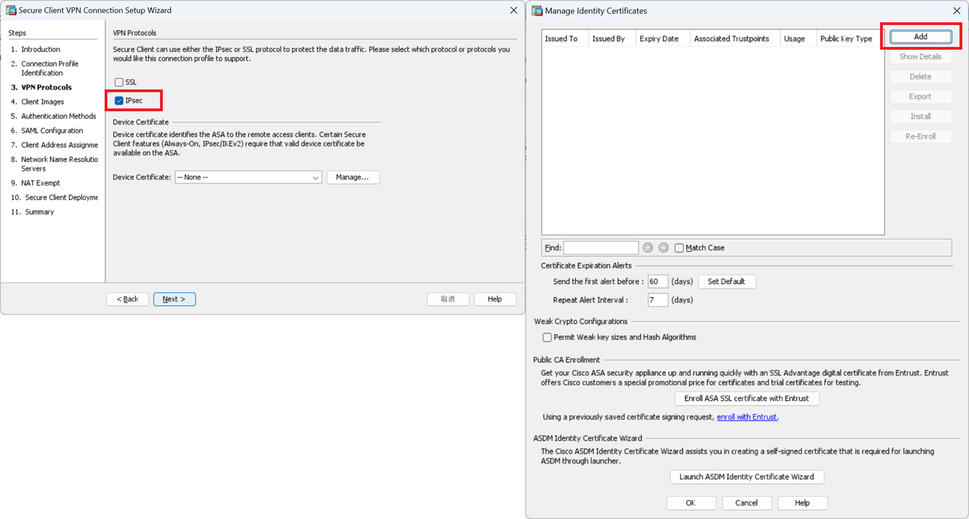

Stap 3. VPN-protocollen

Selecteer IPsec en klik op de knop Add om een nieuw zelfondertekend certificaat toe te voegen.

VPN-protocollen

VPN-protocollen

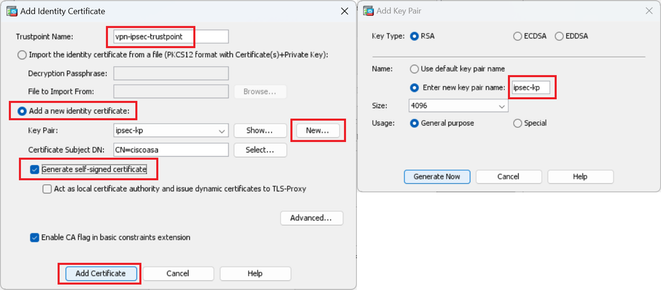

Voer informatie in voor een zelfondertekend certificaat.

Trustpoint Naam: vpn-ipsec-trustpoint

Toetsenpaar: ipsec-kp

Details van het zelfondertekende certificaat

Details van het zelfondertekende certificaat

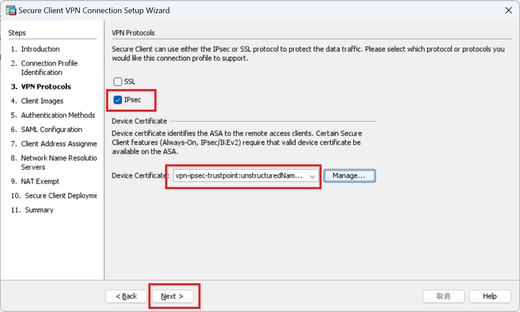

Bevestig de instellingen van VPN-protocollen en klik op Volgende.

Instellingen VPN-protocol bevestigen

Instellingen VPN-protocol bevestigen

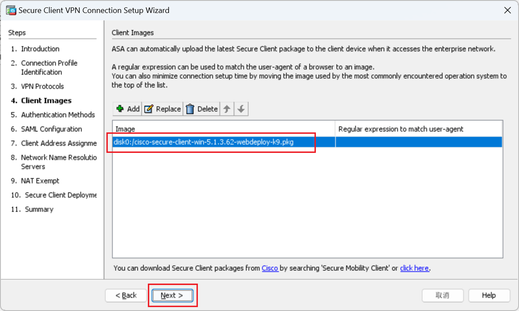

Stap 4. Clientafbeeldingen

Klik op de knop Add om een beveiligd cliëntbeeld toe te voegen en klik op Next.

Clientafbeeldingen

Clientafbeeldingen

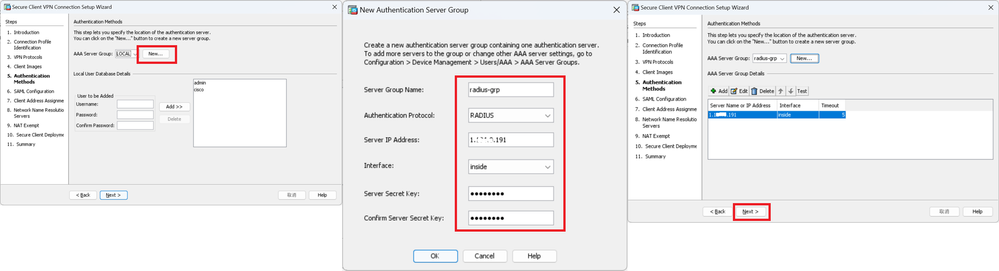

Stap 5. Verificatiemethoden

Klik op de knop Nieuw om een nieuwe server toe te voegen en klik op Volgende.

Naam servergroep : radius-grp

Verificatieprotocol: RADIUS

IP-adres server: 1.x.x.191

Interface: binnen

Verificatiemethoden

Verificatiemethoden

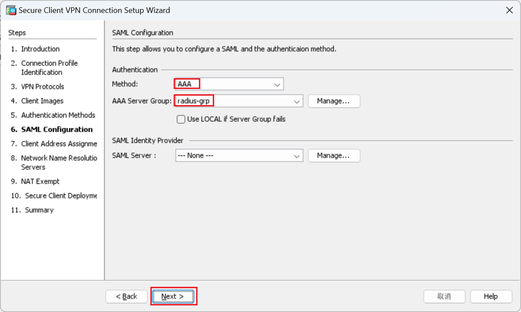

Stap 6. SAML-configuratie

Klik op de knop Volgende.

SAML-configuratie

SAML-configuratie

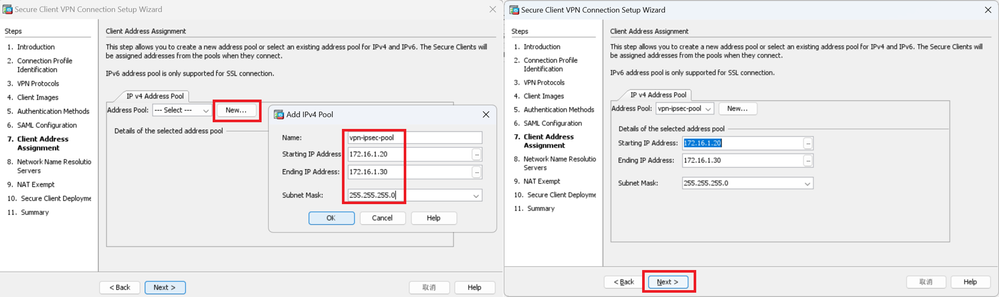

Stap 7. Toewijzing van clientadres

Klik op Nieuwe knop om een nieuwe IPv4-pool toe te voegen en klik op Volgende knop.

Naam : vpn-ipsec-pool

IP-startadres: 172.16.1.20

EindIP-adres: 172.16.1.30

Subnetmasker: 255.255.255.0

Clientadrestoewijzing

Clientadrestoewijzing

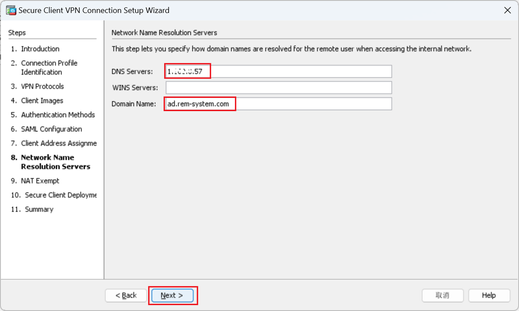

Stap 8. Netwerknaamoplossingsservers

Invoerinformatie voor DNS en domein, klik op Volgende knop.

DNS-servers : 1.x.x.57

Domeinnaam: ad.rem-system.com

Netwerknaamoplossingsservers

Netwerknaamoplossingsservers

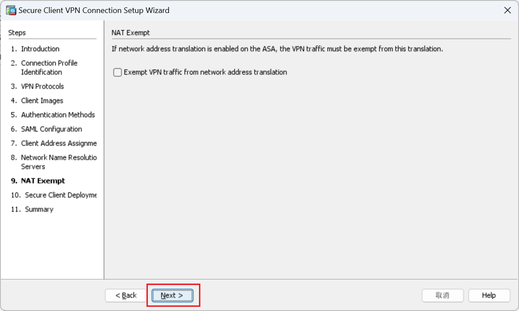

Stap 9. NAT-vrijstelling

Klik op de knop Volgende.

NAT-vrijstelling

NAT-vrijstelling

Stap 10. Beveiligde clientimplementatie

Selecteer Toestaan dat het web wordt gestart en klik op Volgende.

Beveiligde clientimplementatie

Beveiligde clientimplementatie

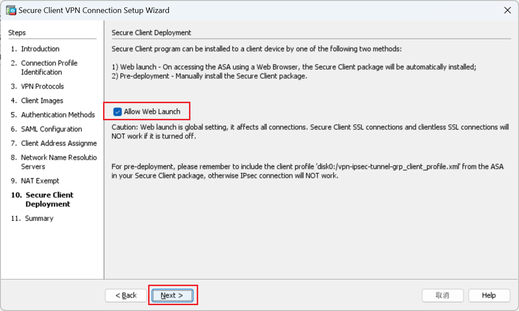

Stap 11. Instellingen opslaan

Klik op Finish (Voltooien) en sla de instellingen op.

Instellingen opslaan

Instellingen opslaan

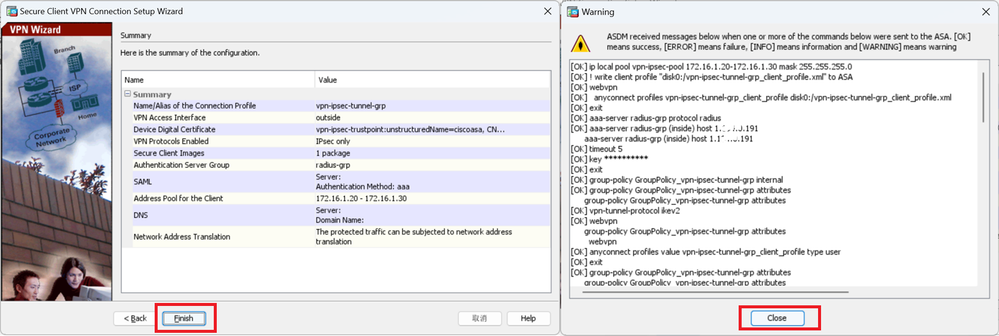

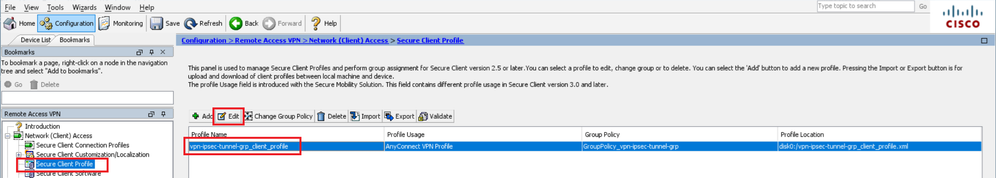

Stap 12. Beveiligd clientprofiel bevestigen en exporteren

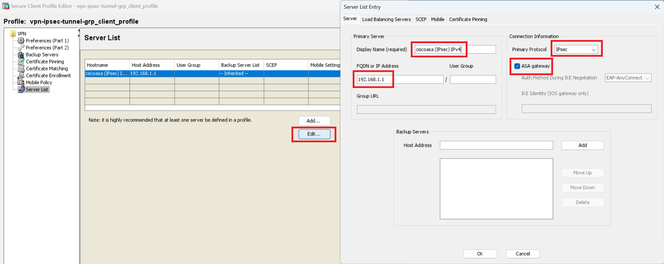

Navigeer naar Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, klik op Edit knop.

Beveiligd clientprofiel bewerken

Beveiligd clientprofiel bewerken

Bevestig de details van het profiel.

- Display naam (verplicht): ciscoasa (IPsec) IPv4

- FQDN- of IP-adres: 192.168.1.1

- Primair protocol: IPsec

Beveiligd clientprofiel bevestigen

Beveiligd clientprofiel bevestigen

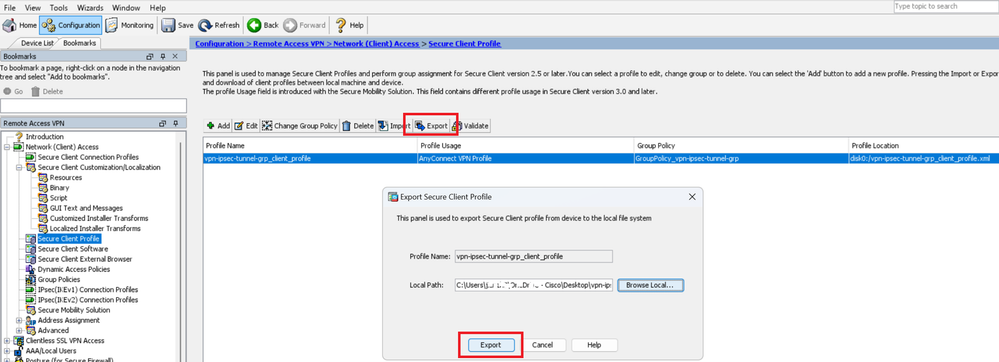

Klik op de knop Exporteren om het profiel naar een lokale pc te exporteren.

Beveiligd clientprofiel exporteren

Beveiligd clientprofiel exporteren

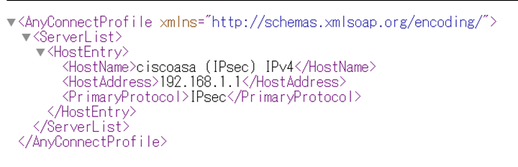

Stap 13. Bevestig details van beveiligd clientprofiel

Open een beveiligd clientprofiel via de browser en bevestig dat het primaire protocol voor de host IPsec is.

Details van beveiligd clientprofiel

Details van beveiligd clientprofiel

Stap 14. Instellingen in ASA CLI bevestigen

Bevestig de IPsec-instellingen die door ASDM in de ASA CLI zijn gemaakt.

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

Stap 15. Cryptografisch algoritme toevoegen

In ASA CLI voegt u groep 19 toe aan het IKEv2-beleid.

Opmerking: voor IKEv2/IPsec-verbindingen ondersteunt Cisco Secure Client vanaf versie 4.9.00086 niet langer Diffie-Hellman (DH) groepen 2, 5, 14 en 24. Deze verandering kan in verbindingsmislukkingen resulteren toe te schrijven aan cryptografische algoritmemismatches.

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

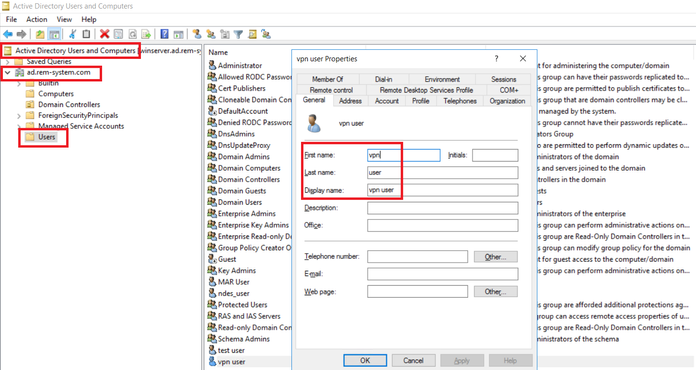

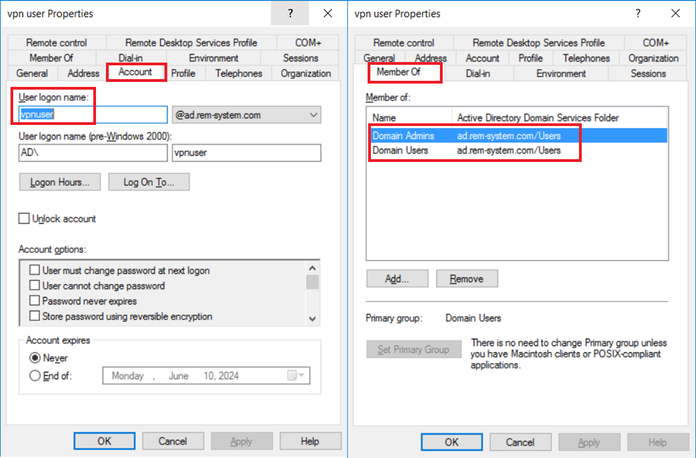

Configuratie in Windows-server

U moet een domeingebruiker toevoegen voor een VPN-verbinding. Navigeer naar Active Directory-gebruikers en -computers, klik op Gebruikers. Voeg vpnuser toe als domeingebruiker.

Domeingebruiker toevoegen

Domeingebruiker toevoegen

Voeg de domeingebruiker toe aan het lid van Domeinbeheerders en Domeingebruikers.

Domain Admins en domeingebruikers

Domain Admins en domeingebruikers

Configuratie in ISE

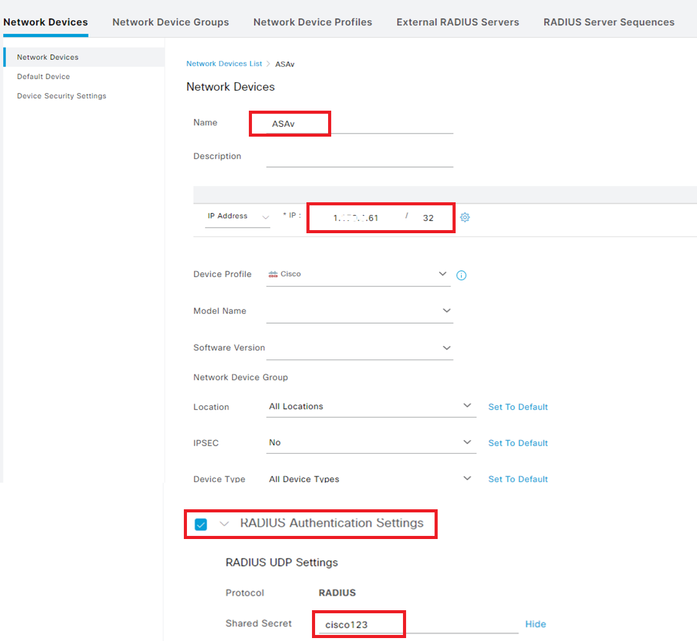

Stap 1. Apparaat toevoegen

Navigeer naar Beheer > Netwerkapparaten, klik op de knop Toevoegen om ASAv-apparaat toe te voegen.

Apparaat toevoegen

Apparaat toevoegen

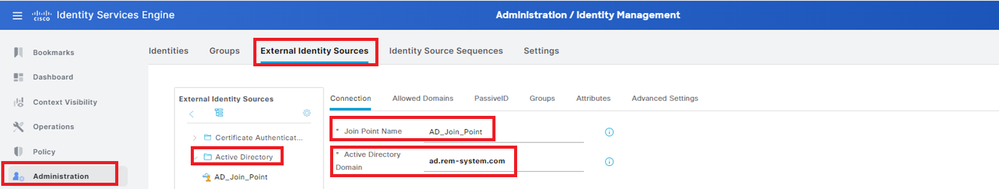

Stap 2. Actieve map toevoegen

Navigeer naar Beheer > Externe Identiteitsbronnen > Active Directory, klik op Connectiontab, voeg Active Directory toe aan ISE.

- Lid worden: AD_Join_Point

- Active Directory-domein: ad.rem-system.com

Actieve map toevoegen

Actieve map toevoegen

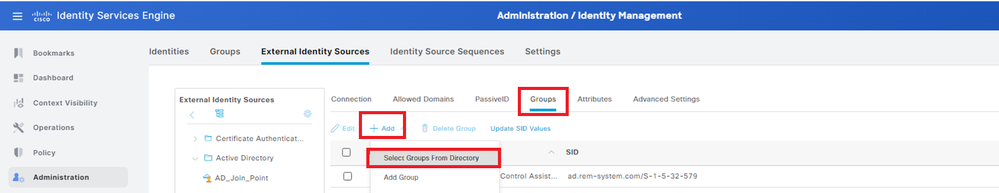

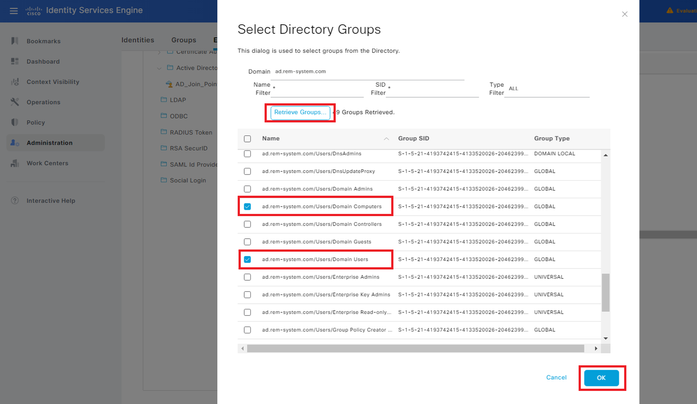

Navigeer naar het tabblad Groepen, selecteer Groepen uit directoraat uit vervolgkeuzelijst. Selecteer Groepen uit map

Selecteer Groepen uit map

Klik op Groepen ophalen in de vervolgkeuzelijst. Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain Gebruikers en klik op OK.

Domeincomputers en -gebruikers toevoegen

Domeincomputers en -gebruikers toevoegen

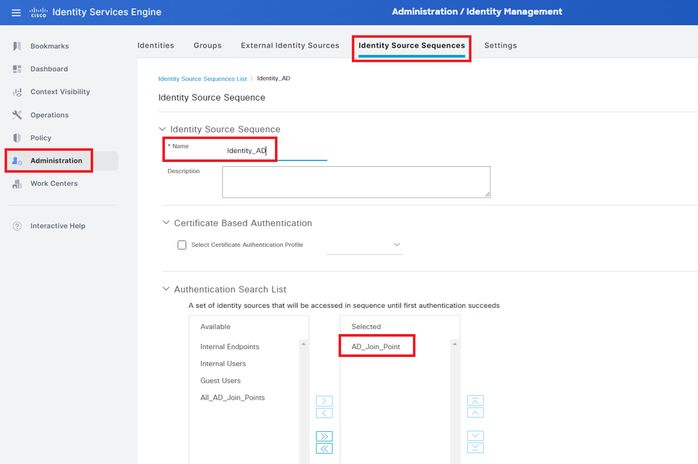

Stap 3. Identiteitsbroncode toevoegen

Navigeer naar Beheer > Identity Source Sequences, voeg een Identity Source Sequence toe.

- Naam: Identity_AD

- Verificatie Zoeklijst: AD_Join_Point

Identity Source Sequences toevoegen

Identity Source Sequences toevoegen

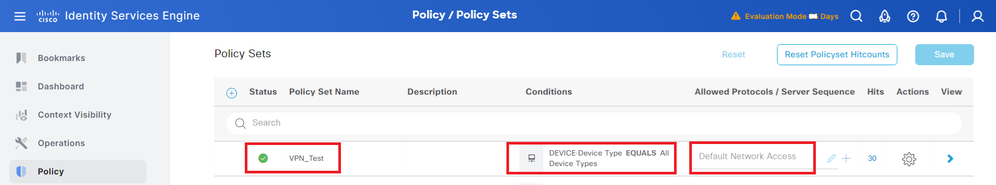

Stap 4. Beleidsset toevoegen

Navigeer naar Policy > Policy Sets, klik op + om een policy set toe te voegen.

- Naam reeks beleid: VPN_Test

- Voorwaarden: Apparaattype komt overeen met alle apparaattypen

- Toegestane protocollen/serverreeks: standaard netwerktoegang

Beleidsset toevoegen

Beleidsset toevoegen

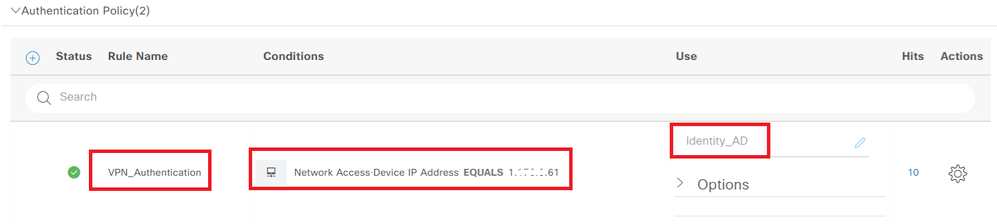

Stap 5. Verificatiebeleid toevoegen

Navigeer naar Beleidssets, klik op VPN_Test om een verificatiebeleid toe te voegen.

- Regelnaam: VPN_Verificatie

- Voorwaarden: IP-adres voor netwerktoegangsapparaat is gelijk aan 1.x.x.61

- Gebruik: Identity_AD

Verificatiebeleid toevoegen

Verificatiebeleid toevoegen

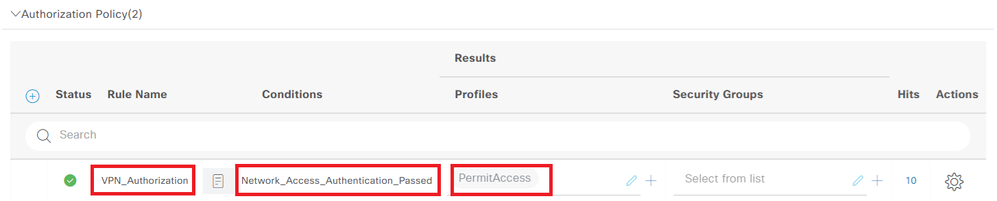

Stap 6. Toepassingsbeleid toevoegen

Navigeer naar Beleidssets, klik op VPN_Test om een autorisatiebeleid toe te voegen.

- Regel Naam: VPN_Authorisation

- Voorwaarden: Network_Access_Authentication_Passed

- Resultaten: PermitAccess

Toepassingsbeleid toevoegen

Toepassingsbeleid toevoegen

Verifiëren

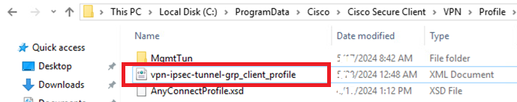

Stap 1. Kopieer een beveiligd clientprofiel naar Win10 PC1

Kopieer het beveiligde clientprofiel naar de map C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile.

Profiel naar PC kopiëren

Profiel naar PC kopiëren

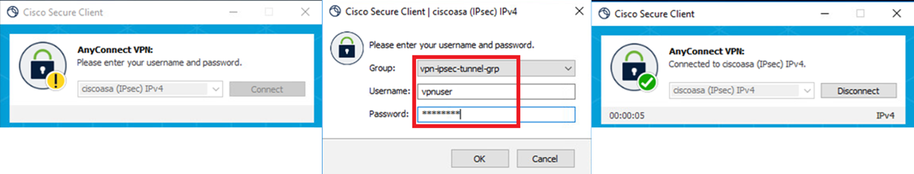

Stap 2. VPN-verbinding starten

Voer in het eindpunt Cisco Secure Client uit en voer de gebruikersnaam en het wachtwoord in en controleer vervolgens of de verbindingen met Cisco Secure Client zijn geslaagd.

Verbinding geslaagd

Verbinding geslaagd

Stap 3. Syslog op ASA bevestigen

In syslog, bevestig dat de verbinding IKEv2 slaagde.

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

Stap 4. IPsec-sessie voor ASA bevestigen

voer de opdracht uitshow vpn-sessiondb detail anyconnect om de IKEv2/IPsec-sessie op ASA te bevestigen.

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

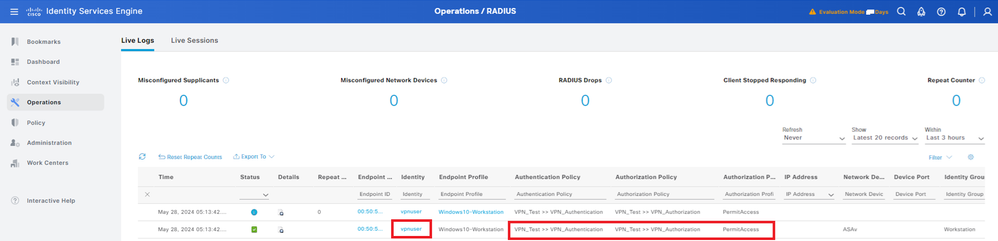

Pkts Tx : 21 Pkts Rx : 307Stap 5. Radius live log bevestigen

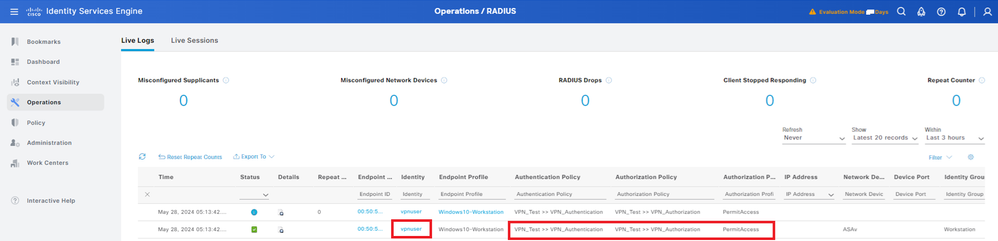

Navigeer naar Operations > RADIUS > Live Logs in ISE GUI en bevestig het live log voor VPN-verificatie.

Radius live log

Radius live log

Radius live log

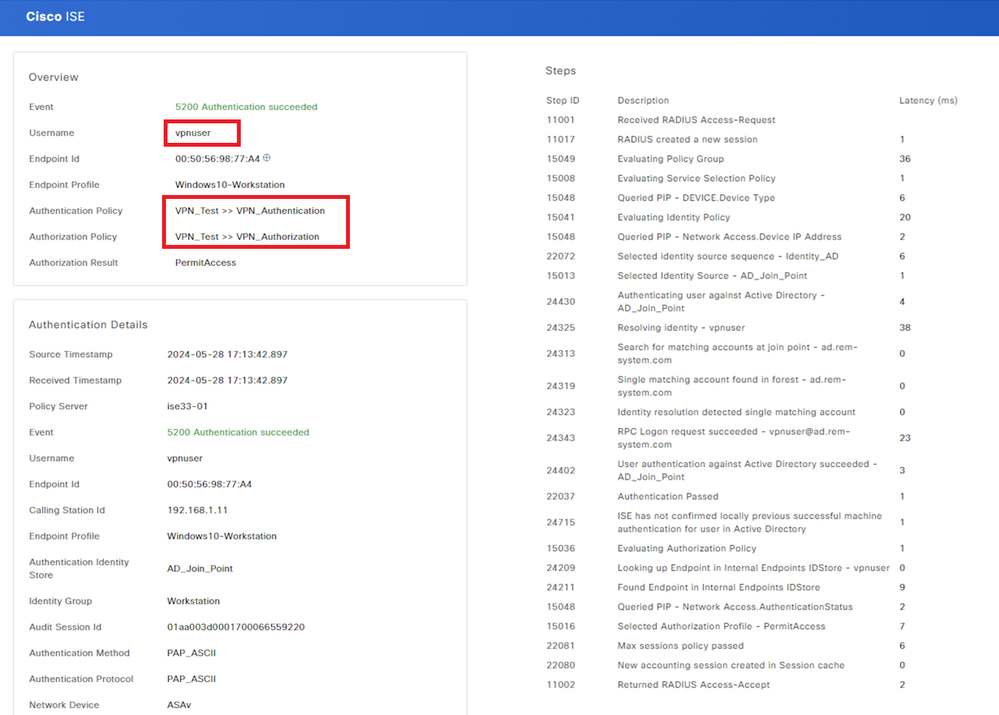

Radius live logKlik op Status om de details van het bewegend logbestand te bevestigen.

Detail van bewegend logboek

Detail van bewegend logboek

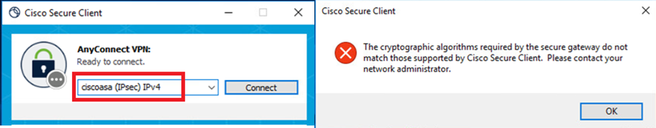

Problemen oplossen

De cryptografische algoritmen mismatch kan resulteren in verbindingsfouten. Dit is een voorbeeld van een probleem waarbij algoritmen niet overeenkomen. Het uitvoeren van Stap 15 van de sectie Configuration in ASDM kan het probleem oplossen.

Stap 1. VPN-verbinding starten

Voer op het eindpunt de Cisco Secure Client uit en bevestig dat de verbinding is mislukt vanwege een verkeerde match van cryptografische algoritmen.

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator. Verbinding is mislukt

Verbinding is mislukt

Stap 2. Syslog in CLI bevestigen

Bevestig in syslog dat de IKEv2-onderhandeling is mislukt.

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policyReferentie

AnyConnect over IKEv2 naar ASA met AAA- en certificaatverificatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

18-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jian ZhangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback