IP-toegangsbeperking configureren in ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de beschikbare opties beschreven om IP-toegangsbeperking in ISE 3.1, 3.2 en 3.3 te configureren.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Cisco Identity Service Engine (ISE).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.1

- Cisco ISE versie 3.2

- Cisco ISE versie 3.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Met de functie voor IP-toegangsbeperking kunnen beheerders bepalen welke IP-adressen of -bereiken toegang kunnen krijgen tot het ISE-beheerportal en de services.

Deze optie is van toepassing op verschillende ISE-interfaces en -services, waaronder:

- Admin-poorttoegang en CLI

- ERS API-toegang

- Toegang tot gast- en sponsorportal

- Toegang tot mijn apparaatportal

Als deze optie is ingeschakeld, maakt ISE alleen verbindingen mogelijk vanaf de opgegeven IP-adressen of bereiken. Alle pogingen om toegang te krijgen tot ISE-beheerinterfaces van niet-gespecificeerde IP’s worden geblokkeerd.

In het geval van accidentele lock-out biedt ISE een opstartoptie 'safe mode' die IP-toegangsbeperkingen kan omzeilen. Hiermee kunnen beheerders toegang verkrijgen en eventuele fouten corrigeren.

Gedrag in ISE 3.1 en lager

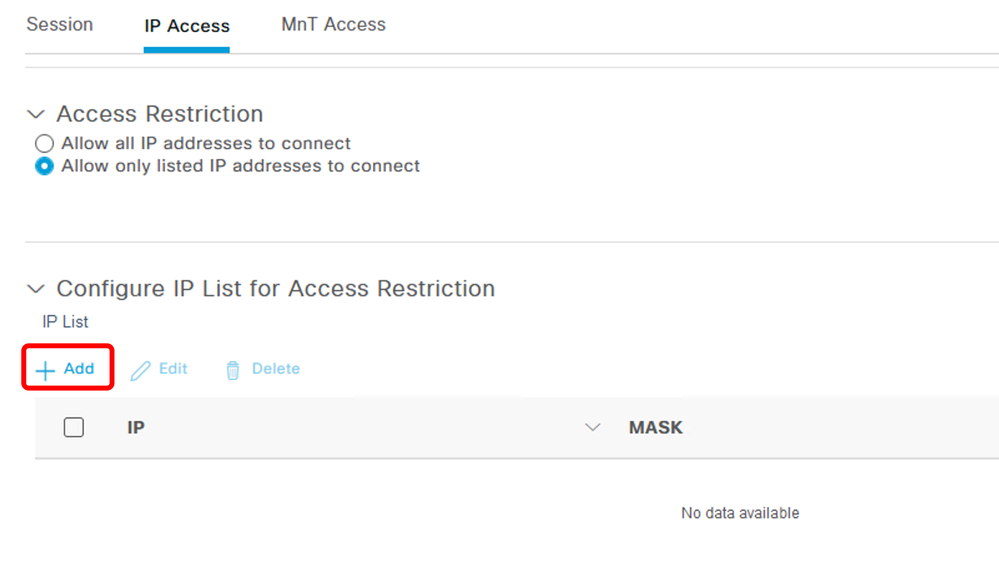

Navigeer naarAdministration > Admin Access > Settings > Access. U hebt de volgende opties:

- Sessie

- IP-toegang

- MnT-toegang

Configureren

- Selecteer

Allow only listed IP addresses to connect. - Klik op de knop .

Add

IP-toegangsconfiguratie

IP-toegangsconfiguratie

- In ISE 3.1 hebt u geen optie om tussen

AdminenUserservices te selecteren, waardoor IP Access Restriction blokkeert verbindingen:- GUI

- CLI

- SNMP

- SSH

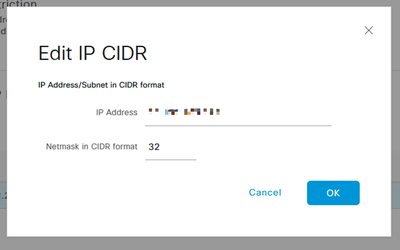

- Er wordt een dialoogvenster geopend waar u de IP-adressen, IPv4 of IPv6, in CIDR-indeling kunt invoeren.

- Zodra IP is geconfigureerd, stelt u het masker in CIDR-indeling in.

IP CIDR bewerken

IP CIDR bewerken

Opmerking: IP Classless Inter-Domain Routing (CIDR)-indeling is een methode om IP-adressen en hun bijbehorende routingprefix te vertegenwoordigen.

Voorbeeld:

IP: 10.8.16.32

Masker: /32

Voorzichtig: Bij het configureren van IP-beperkingen moet u voorzichtig zijn om te voorkomen dat legitieme beheerderstoegang per ongeluk wordt uitgesloten. Cisco adviseert het grondig testen van elke configuratie van IP-beperkingen voordat deze volledig wordt geïmplementeerd.

Tip: Voor IPv4-adressen:

- Gebruik /32 voor specifieke IP-adressen.

- Gebruik voor subnetten een andere optie. Voorbeeld: 10.26.192.0/18

Gedrag in ISE 3.2

Navigeer naarAdministration > Admin Access > Settings > Access. U hebt deze opties beschikbaar:

- Sessie

- IP-toegang

- MnT-toegang

Configureren

- Kiezen

Allow only listed IP addresses to connect. - Klik op de knop .

Add

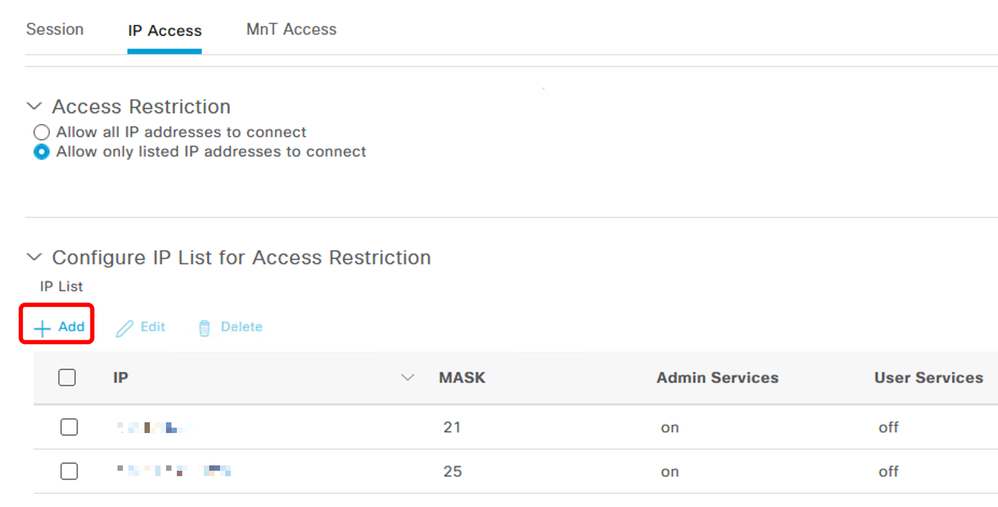

IP-toegangsconfiguratie

IP-toegangsconfiguratie

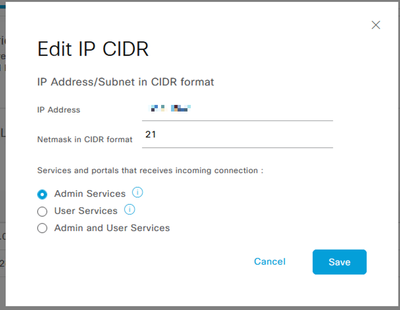

- Er wordt een dialoogvenster geopend waar u de IP-adressen, IPv4 of IPv6, in CIDR-indeling kunt invoeren.

- Zodra IP is geconfigureerd, stelt u het masker in CIDR-indeling in.

- Deze opties zijn beschikbaar voor IP-toegangsbeperking:

- Beheerservices: GUI, CLI (SSH), SNMP, ERS, OpenAPI, UDN, API-gateway, PxGrid (uitgeschakeld in patch 2), MnT-analyse

- Gebruikersservices: Gastenverblijf, BYOD, Positie, Profiling

- Beheer- en gebruikersservices

IP CIDR bewerken

IP CIDR bewerken

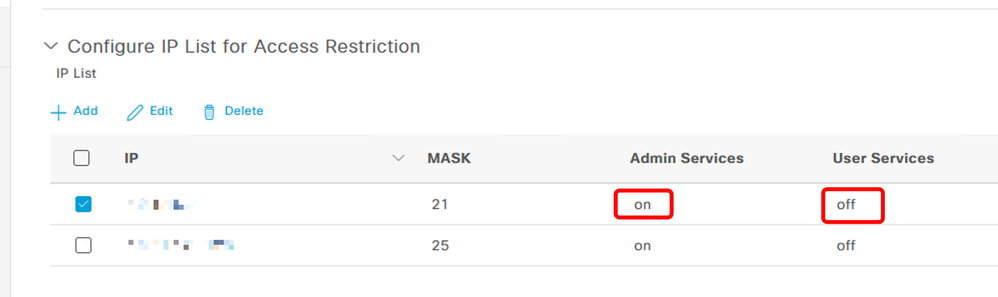

- Klik op de knop

Save. ONbetekent dat de Admin-services zijn ingeschakeld,OFFdat de gebruikersservices zijn uitgeschakeld.

IP-toegangsconfiguratie in 3.2

IP-toegangsconfiguratie in 3.2

Gedrag in ISE 3.2 P4 en hoger

Navigeer naarAdministration > Admin Access > Settings > Access. U hebt de volgende opties beschikbaar:

- Sessie

- Admin GUI en CLI: ISE GUI (TCP/443), ISE-CLI (SSH/TCP22) en SNMP.

- Beheerservices: ERS API, Open API, pxGrid, DataConnect.

- Gebruikersservices: Gast, BYOD, postuur.

- MNT Access: Met deze optie gebruikt ISE geen Syslog-berichten die van externe bronnen worden verzonden.

Opmerking: PxGrid en Data Connect toegangsbeperking is voor ISE 3.3+, maar niet voor ISE 3.2 P4+.

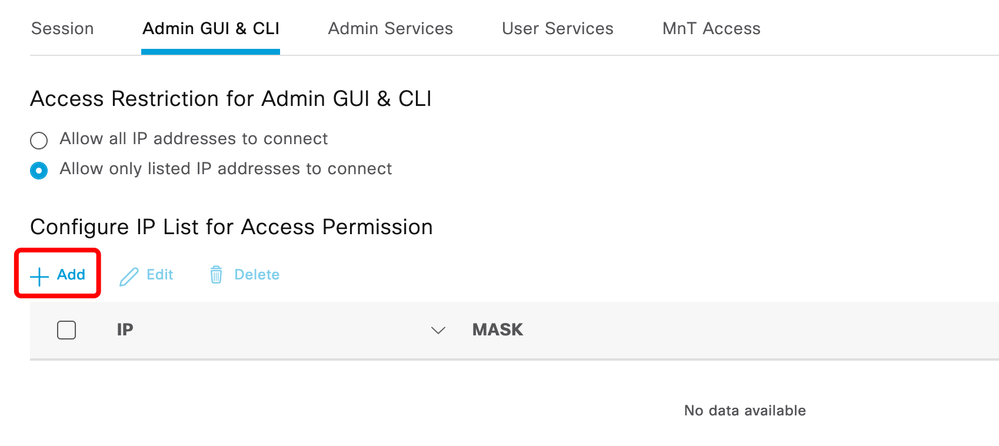

Configureren

- Kiezen

Allow only listed IP addresses to connect. - Klik op de knop

Add.

IP-toegangsconfiguratie in 3.3

IP-toegangsconfiguratie in 3.3

- Er wordt een dialoogvenster geopend waar u de IP-adressen, IPv4 of IPv6, in CIDR-indeling kunt invoeren.

- Zodra IP is geconfigureerd, stelt u het masker in CIDR-indeling in.

- Klik op de knop .

Add

ISE-GUI/CLI herstellen

- Aanmelden met console.

- Stop ISE-services met

application stop ise - Start ISE-services met

application start ise safe - Verwijder de IP-toegangsbeperking uit de GUI.

Probleemoplossing

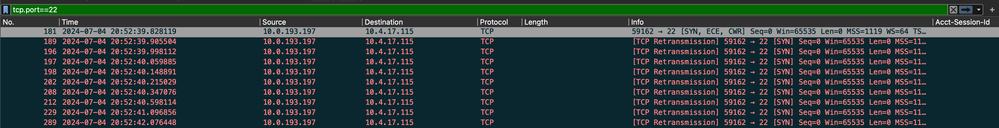

Neem een pakketopname om te controleren of ISE niet reageert of het verkeer laat vallen.

Controleer ISE-firewallregels

- Voor 3.1 en lager, kunt u dit slechts in de showtech controleren.

- U kunt een showtech nemen en het opslaan in de lokale schijf met behulp van

show tech-support file - Dan kunt u het bestand overbrengen naar een repository met behulp van

copy disk:/ftp:// /path .De URL van de repository verandert afhankelijk van het type repository dat u gebruikt. - U kunt het bestand naar uw machine downloaden zodat u het kunt lezen en zoeken

Running iptables -nvL. - De beginregels in de show tech zijn hier niet inbegrepen. Met andere woorden, hier kunt u de laatste regels vinden die aan de showtech zijn toegevoegd door de beperkingsfunctie van IP Access.

- U kunt een showtech nemen en het opslaan in de lokale schijf met behulp van

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- Voor 3.2 en hoger kunt u de opdracht gebruiken

show firewallom de firewallregels te controleren. - 3.2 en hoger bieden meer controle over de services die worden geblokkeerd door IP-toegangsbeperking.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Debug-logbestanden controleren

Waarschuwing: Niet al het verkeer genereert logs. IP Access-beperking kan het verkeer op toepassingsniveau blokkeren met behulp van Linux Internal Firewall. SNMP, CLI en SSH zijn op firewallniveau geblokkeerd, zodat er geen logs worden gegenereerd.

- Schakel

Infrastructurecomponent in om te DEBUGGEN vanaf GUI. - Schakel

Admin-infracomponent in om te DEBUGGEN vanaf GUI. - Schakel

NSFcomponent in om te DEBUGGEN vanaf GUI. - Gebruik tonen logboektoepassing ise-psc.log staart.

De voorbeelden logitems kunnen worden weergegeven wanneer de ISE-admin webUI-toegang is beperkt, waarbij het toegestane subnetnummer 198.18.133.0/24 is terwijl de ISE-admin uit 198.18.134.28 komt.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jonathan Casillas GutierrezSecurity technische leider

- Glen Juarez OlguinSecurity technische leider

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback