MKA configureren en problemen oplossen met beveiligde client 5

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de manier waarop u de MACsec-encryptie in een eindpunt kunt configureren met Secure Client 5 als applicatie.

Voorwaarden

Cisco raadt kennis over deze onderwerpen aan:

-

Identity Services Engine

-

802.1x en straal

-

MACsec MKA-encryptie

-

Secure Client versie 5 (voorheen bekend als AnyConnect)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Identity Services Engine (ISE) versie 3.3

-

Catalyst 9300 versie 17.06.05

-

Cisco Secure-client 5.0.4032

Achtergrondinformatie

MACSec (Media Access Control Security) is een netwerkbeveiligingsstandaard die codering en bescherming biedt voor Ethernet-frames op Layer 2 van het OSI-model (Data Link), gedefinieerd door het IEEE als een standaard met de naam 802.1AE.

MACSec levert deze codering in een point-to-point verbinding die switch-to-switch of switch-to-host verbindingen kan zijn, vandaar dat de dekking van deze standaard beperkt is tot bekabelde verbindingen.

Deze standaard versleutelt de volledige gegevens, behalve het MAC-adres van de bron en de bestemming van frames die in een Layer 2-verbinding worden verzonden.

Het MACsec Key Agreement (MKA) protocol is het mechanisme van waaruit MACsec peers gaan onderhandelen over de beveiligingssleutels die nodig zijn om de link te beveiligen.

Configureren

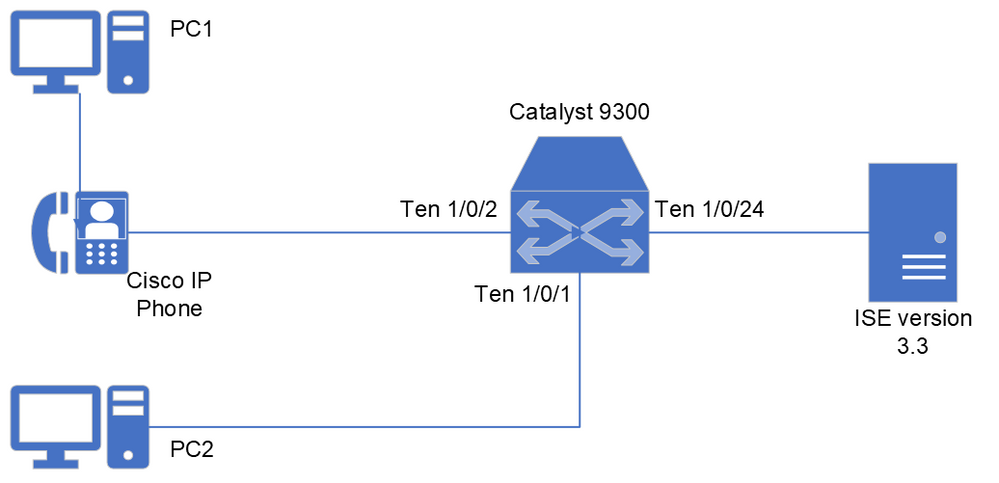

Netwerkdiagram

Opmerking: in deze documentatie wordt ervan uitgegaan dat u al een set regels hebt geconfigureerd en werkt voor Radius-verificatie voor de pc-apparaten en de Cisco IP-telefoon. Als u een configuratie vanuit het niets wilt instellen, raadpleegt u de implementatiegids voor beveiligde bekabelde toegang van ISE om de configuratie in Identity Services Engine en Switch voor identiteitsgebaseerde netwerktoegang te bekijken.

Instelling van beleid inzake ISE

De eerste taak is het configureren van de bijbehorende autorisatieprofielen die worden toegepast op zowel de pc’s die in het bovenstaande diagram worden weergegeven (als de Cisco IP-telefoon).

In dit hypothetische scenario gaan de pc’s het 802.1X-protocol als verificatiemethode gebruiken en de Cisco IP-telefoon gebruikt Mac Address Bypass (MAB).

ISE communiceert met de switch via het Radius-protocol over de eigenschappen die de switch moet afdwingen in de interface vanaf waar het eindpunt is verbonden via een Radius-sessie.

Voor MACsec-encryptie in hosts is het vereiste kenmerk cisco-av-pair = linksec-policy, dat deze 3 mogelijke waarden heeft:

-

should-not-Secure: de switch voert geen MKA-encryptie uit in de interface waar de Radius-sessie plaatsvindt.

-

must-Secure: de switch moet codering afdwingen in het verkeer dat gekoppeld is aan de Radius-sessie, als de MKA-sessie mislukt of een time-out heeft, wordt de verbinding beschouwd als een autorisatiefout, is er een nieuwe rechtszaak van MKA-sessieinstelling.

-

Moeten-beveiligd: de switch probeert MKA-encryptie uit te voeren, als de MKA-sessie gekoppeld aan de Radius-sessie succesvol is, wordt het verkeer versleuteld, als de MKA uitvalt of uitvalt, staat de switch toe dat niet-versleuteld verkeer gekoppeld aan die Radius-sessie.

Stap 1. Zoals overwogen in de vorige informatie, in beide PCs kunt u een moet-veilig MKA beleid afdwingen om flexibiliteit te hebben voor het geval dat een machine zonder MKA mogelijkheden met de interface Ten 1/0/1 verbindt.

Als optie kunt u een beleid voor PC2 configureren dat een strikte beveiliging afdwingt.

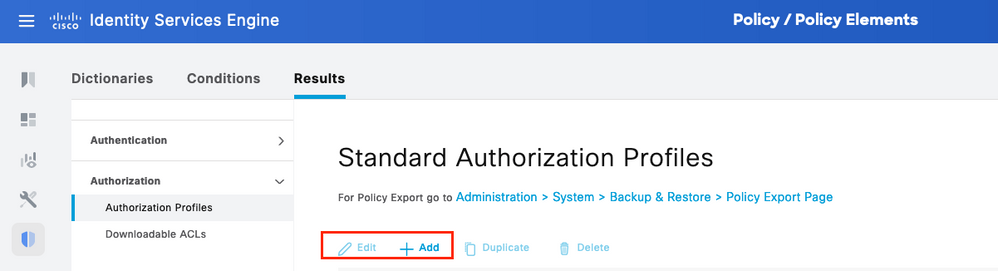

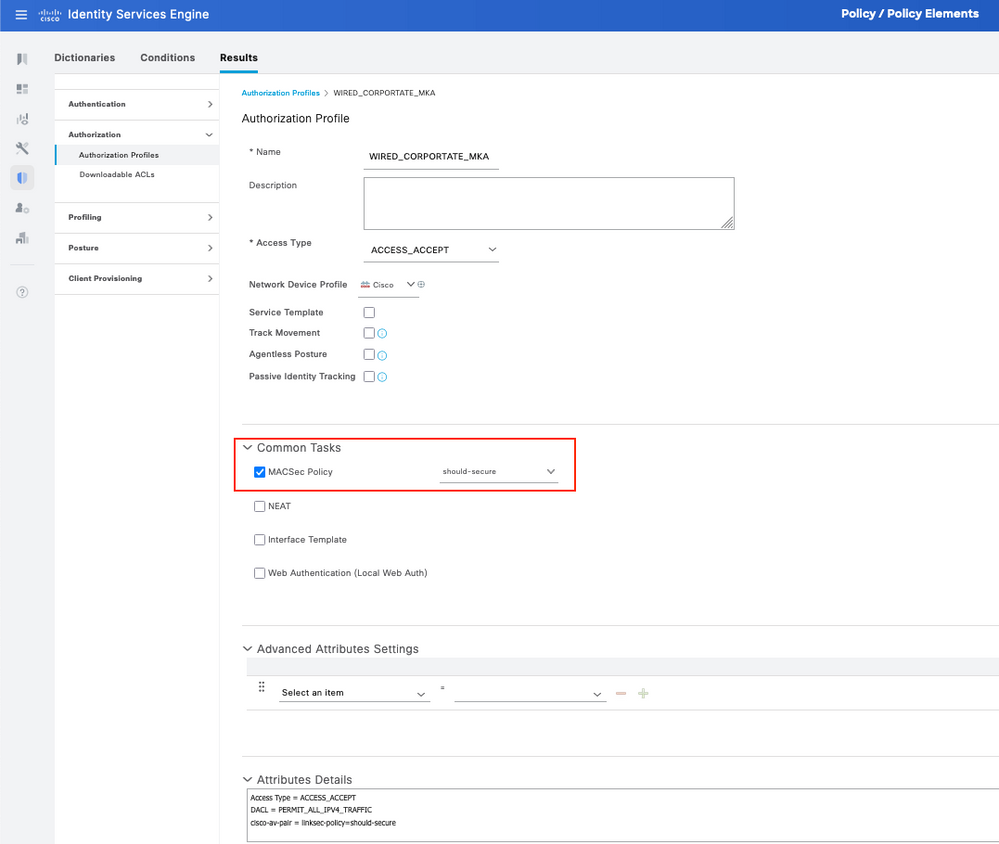

In dit voorbeeld configureer het beleid voor de pc's zoals in Policy > Policy Elements > Results > Authorisation Profiles then +Add of Edit een bestaand profiel

Stap 2. Vul de voor het profiel vereiste velden in of pas deze aan.

Zorg ervoor dat in Common Tasks u hebt geselecteerd MACSec Policy en het corresponderende beleid dat van toepassing is.

Blader naar beneden en sla de configuratie op.

Stap 3. Wijs het bijbehorende autorisatieprofiel toe aan de autorisatieregels die door de apparaten worden geraakt.

Deze actie moet worden uitgevoerd in Policy > Policy Sets > (Selecteer toegewezen Policy Set) > Authorisation Policy.

Koppel de autorisatieregel aan het autorisatieprofiel met MACsec-instellingen. Scroll naar beneden Sla uw configuratie op.

Instellen van MKA in Catalyst 9300

Stap 1. Configureer een nieuw MKA-beleid zoals dit voorbeeld suggereert:

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

Stap 2. Schakel de MACsec-codering in in de interface waarop de pc's zijn aangesloten.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

Opmerking: voor meer informatie over de opdrachten en opties in de MKA-configuratie, raadpleegt u de Security-configuratiegids die overeenkomt met de versie van de switch die u gebruikt. In dit scenario, bijvoorbeeld, Security Configuration Guide, Cisco IOS XE Bengaluru 17.6.x (Catalyst 9300 Switches)

Instellen van MKA met Network Access Manager Profile Editor.

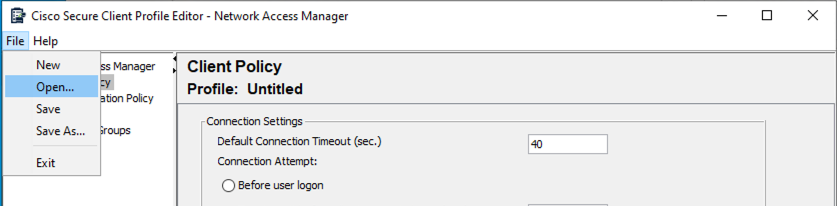

Stap 1. Download en open de profieleditor van de downloadwebsite van Cisco die overeenkomt met de versie van Secure Client die u gebruikt.

Nadat u dit programma op uw computer hebt geïnstalleerd, gaat u verder met het openen van de Cisco Secure Client Profile Editor - Network Access Manager.

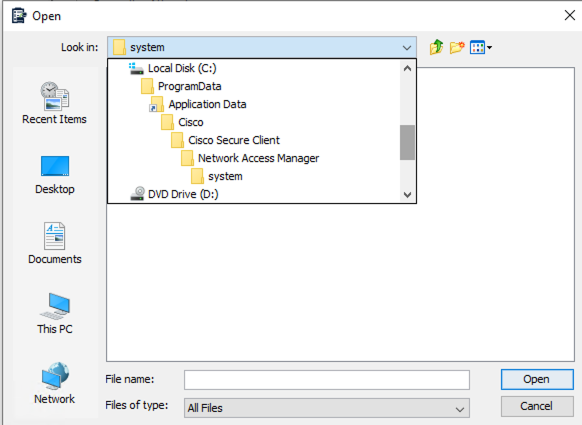

Stap 2. Selecteer de optie Bestand > Openen.

Stap 3. Selecteer het mappensysteem dat in deze afbeelding wordt weergegeven. Open in deze map het bestand met de naam Configuration.xml.

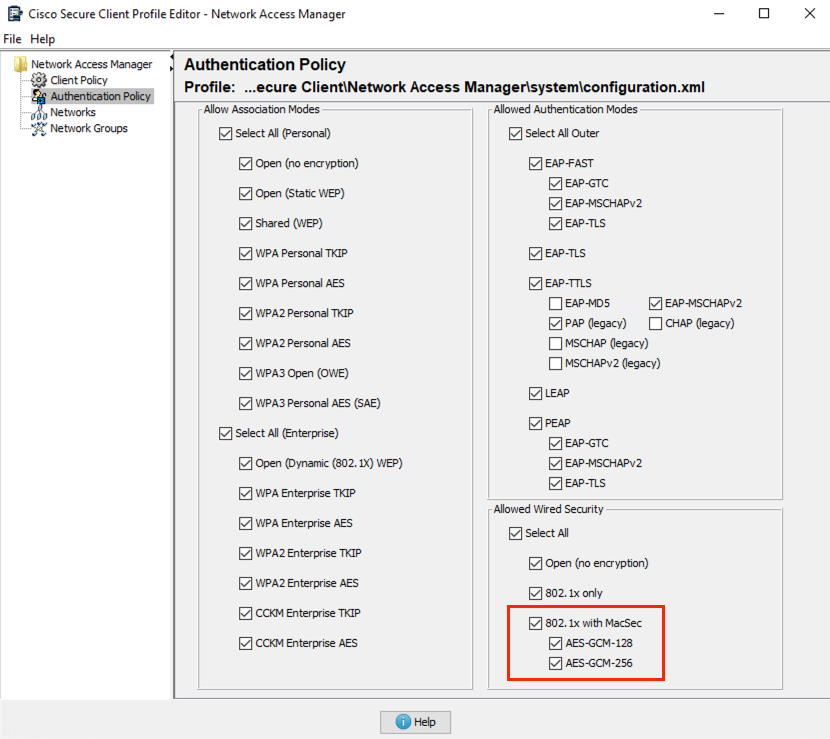

Stap 4. Nadat het bestand door de profieleditor is geladen, selecteert u het optie Verificatiebeleid en zorgt u ervoor dat de optie met betrekking tot 802.1x met MACSec is ingeschakeld.

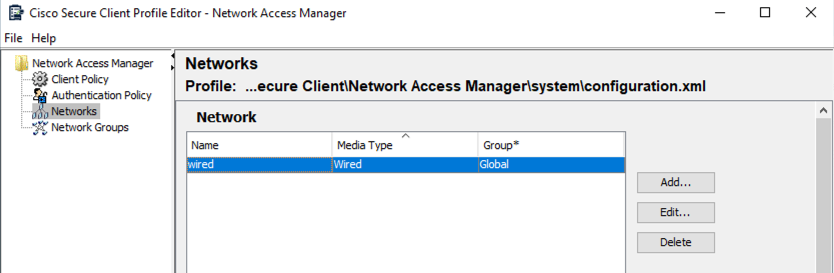

Stap 5. Ga verder naar de sectie Netwerken, in dit gedeelte kunt u een nieuw profiel toevoegen voor een bekabelde verbinding of het standaard bekabelde profiel bewerken dat is geïnstalleerd met Secure Client 5.0 .

In dit scenario gaan we het bestaande bekabelde profiel bewerken.

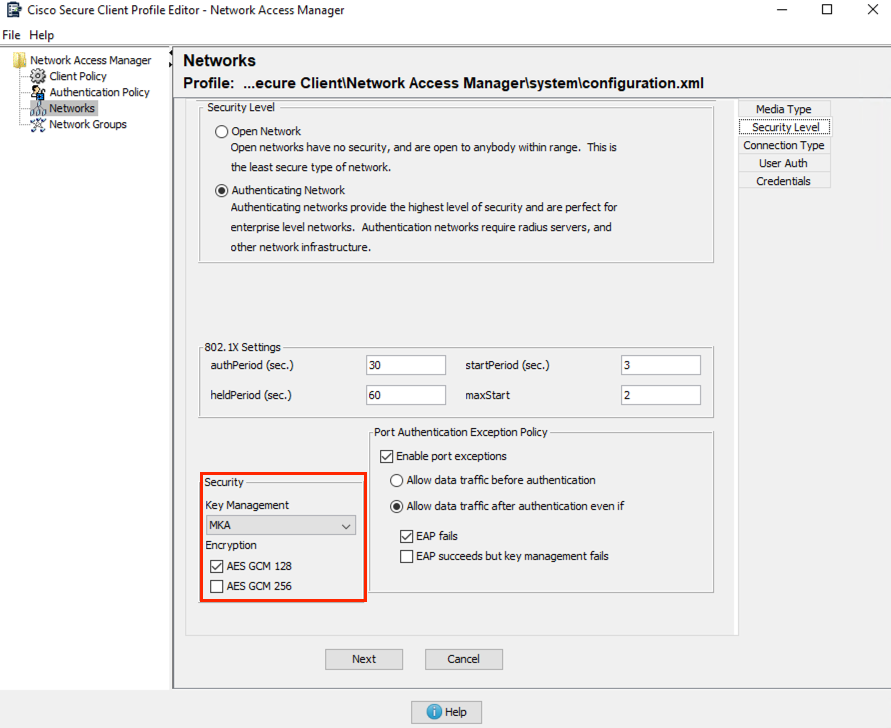

Stap 6. Configureer het profiel. In het gedeelte Security Level, pas het Key Management aan om MKA te gebruiken gevolgd door een encryptie AES GCM 128.

Pas ook de andere parameters aan voor de verificatiedot1x en het bijbehorende beleid.

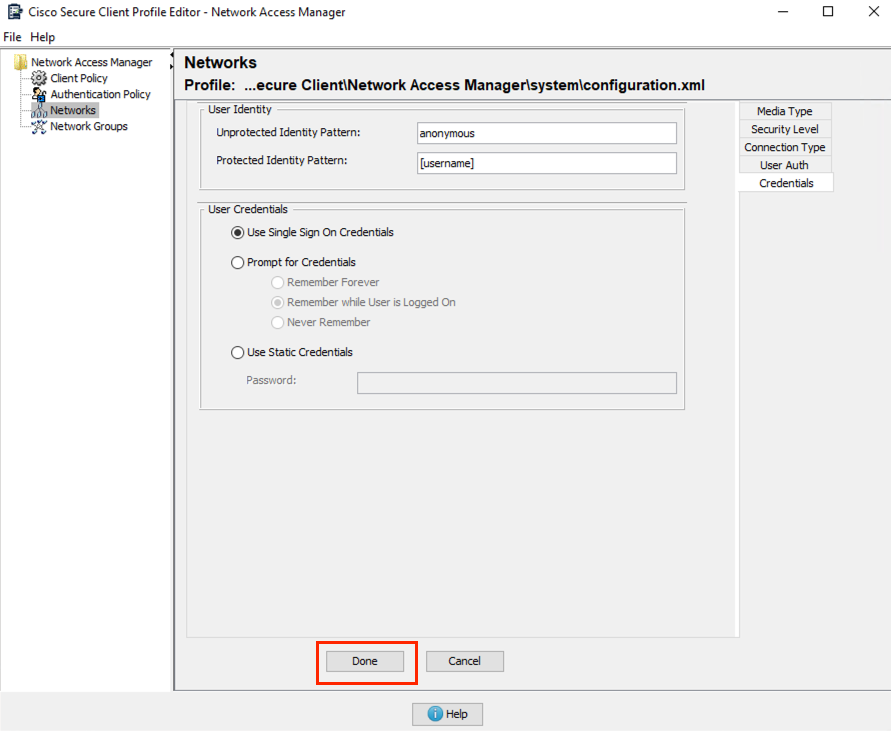

Stap 7. Configureer de overige secties met Verbindingstype, Gebruikersautorisatie en referenties.

Deze secties zijn afhankelijk van de verificatie-instellingen die u selecteert in het gedeelte Beveiligingsniveau.

Wanneer u klaar bent met de configuraties selecteert u de optie Gereed.

Voor dit scenario maken we gebruik van Protected Extensible Verification Protocol (PEAP) met gebruikersreferenties.

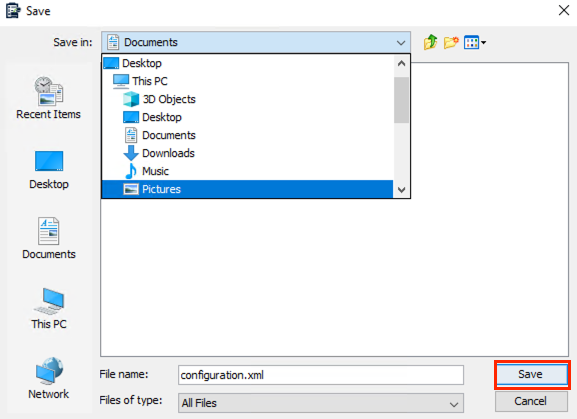

Stap 8. Navigeer naar het menu Bestand. Ga verder met Opslaan als optie.

Geef het bestand de naam Configuration.xml en sla het op in een andere map dan ProgramData\Cisco\Cisco Secure Client\Network Access Manager\systeem.

In dit voorbeeld is het bestand opgeslagen in de map Documenten. Sla het profiel op.

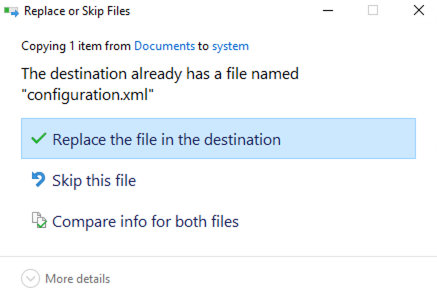

Stap 8. Ga verder naar de profiellocatie, kopieer het bestand en vervang het bestand dat is opgenomen in de map ProgramData\Cisco\Secure Client\Network Access Manager\systeem.

Selecteer de optie Bestand in bestemming vervangen.

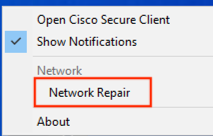

Stap 9. Als u het profiel wilt laden dat is gewijzigd in Security Client 5.0, selecteert u met de rechtermuisknop op het pictogram Secure Client (Beveiligde client) rechtsonder in de taakbalk van uw Windows-systeem.

Voer een netwerkreparatie uit.

Opmerking: alle netwerken die via de profieleditor zijn geconfigureerd, hebben rechten als beheerdersnetwerk. De gebruikers kunnen de inhoud die u met dit gereedschap hebt geconfigureerd, dus niet aanpassen of wijzigen.

Instellen van MKA-netwerken met Network Access Manager (optioneel).

Stap 1. Als alternatief voor de MKA-instelling met behulp van de Profile Editor, kunt u netwerken toevoegen zonder het gebruik van deze tool.

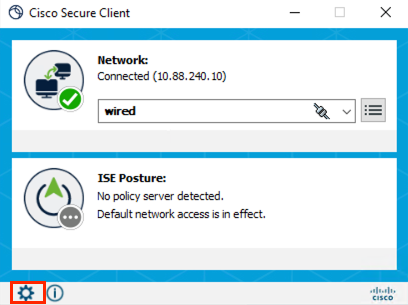

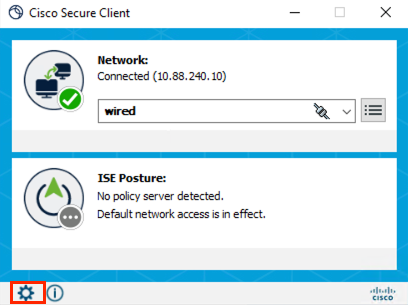

Selecteer het versnellingspictogram in de Secure Client-suite.

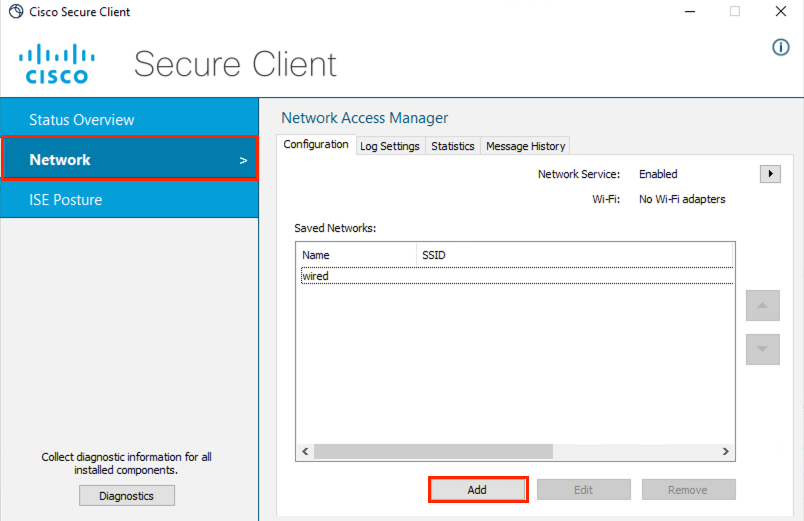

Stap 2. Selecteer in het nieuwe venster de optie Netwerk.

Selecteer in het gedeelte Configuration de optie Add to ingress a network MKA capabel with privileges User Network.

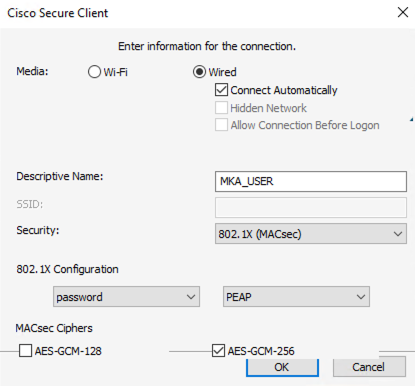

Stap 3. Stel in het nieuwe configuratievenster de kenmerken van de verbinding in en geef het netwerk een naam.

Als u klaar bent, selecteert u de knop OK.

Verifiëren

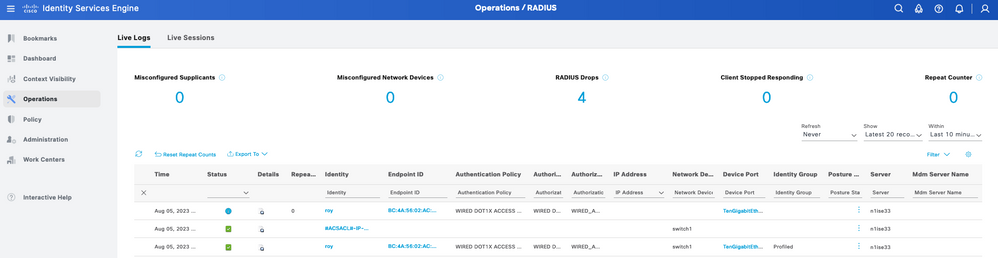

Validatie op ISE

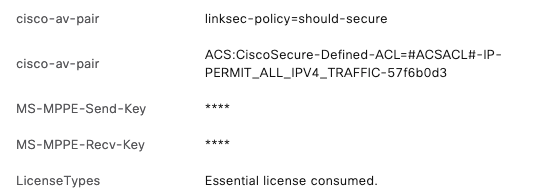

In ISE, na voltooiing van de configuratie van deze stroom, ziet u het apparaat dat wordt geverifieerd en geautoriseerd in Livelogs.

Navigeer in de sectie Details van de verificatie en Resultaat.

De attributen die in het autorisatieprofiel zijn ingesteld, worden naar het netwerktoegangsapparaat (NAD) verstuurd en er wordt één essentiële licentie gebruikt.

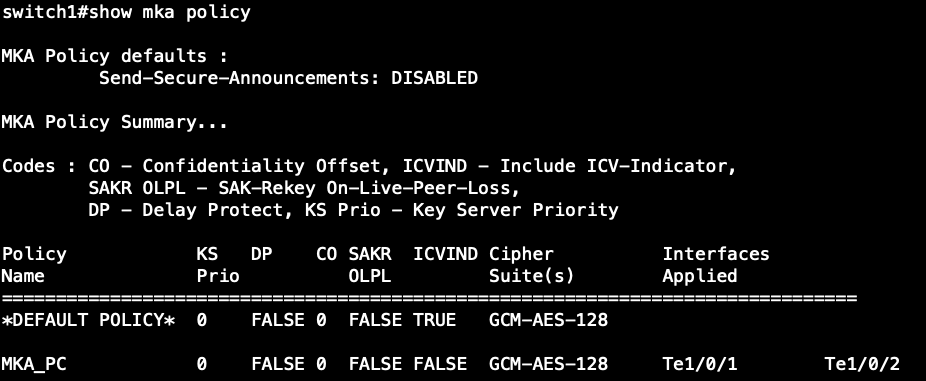

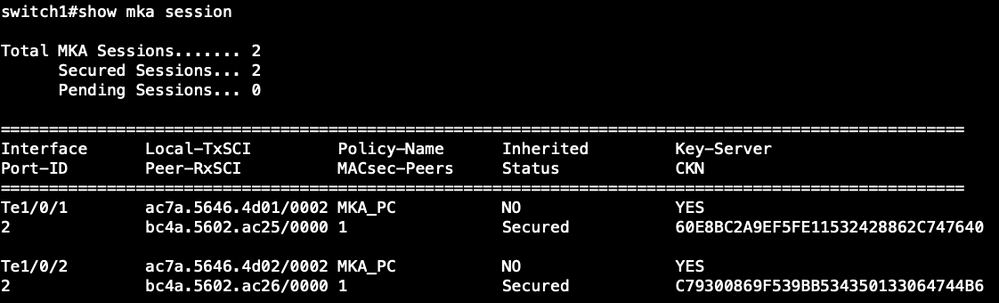

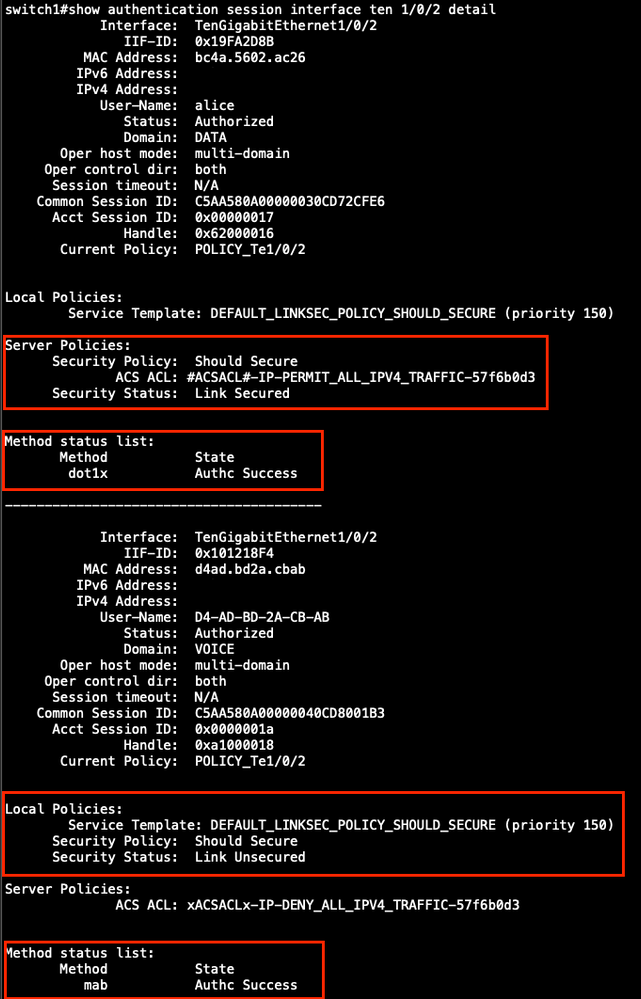

Validatie op de Catalyst switch.

Deze opdrachten kunnen worden gebruikt om de juiste functionaliteit van deze oplossing te valideren.

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

Validering op beveiligde client.

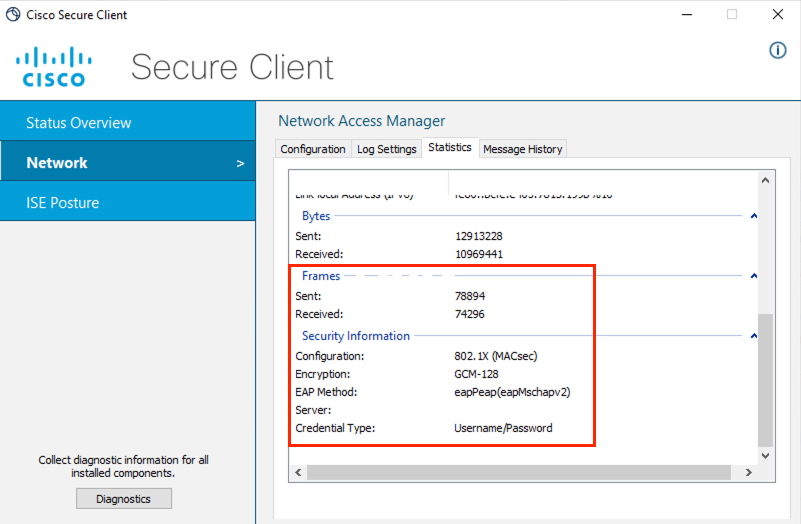

De verificatie is succesvol met het profiel dat u met de MACsec-codering hebt gemaakt. Als u op het motorpictogram klikt, kan meer informatie worden weergegeven.

In het menu dat hier wordt weergegeven voor de beveiligde client, in de sectie Network Access Manager > Statistics, kunt u de versleuteling en de bijbehorende MACsec-configuratie zien.

De ontvangen en verzonden frames nemen toe naarmate de codering op Layer 2 wordt uitgevoerd.

Problemen oplossen

Opmerking: dit gedeelte behandelt het gedeelte Problemen oplossen dat gerelateerd is aan MKA-problemen die kunnen ontstaan. Als u te maken hebt met een verificatie- of autorisatiefout, raadpleegt u de ISE Secure Wired Access Prescriptive Implementation Guide - Problemen oplossen om verder te onderzoeken, aangezien deze handleiding ervan uitgaat dat de verificaties prima werken zonder MACsec-encryptie.

Cisco Secure-endpoint

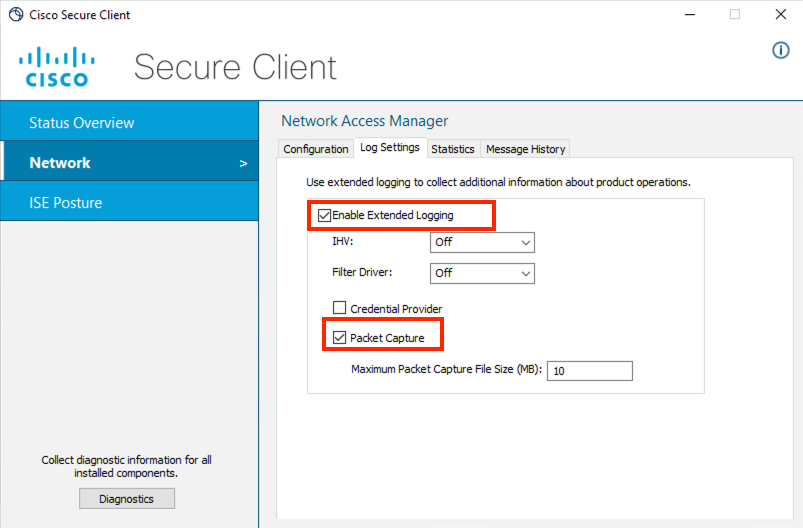

- Schakel de DART-module in in de Secure Endpoint-suite in.

- In dit menu, laat Uitgebreide Logging toe om meer gegevens over de gebruiker MKA verbinding te verzamelen. U kunt ook een pakketopname inschakelen die is opgenomen in de DART-bundel.

- Verzamel DART bundel om met analyse van configuratie.xml en de Manager van de Toegang van het Netwerk te werk te gaan. Raadpleeg de documentatie Start DART om gegevens te verzamelen voor probleemoplossing

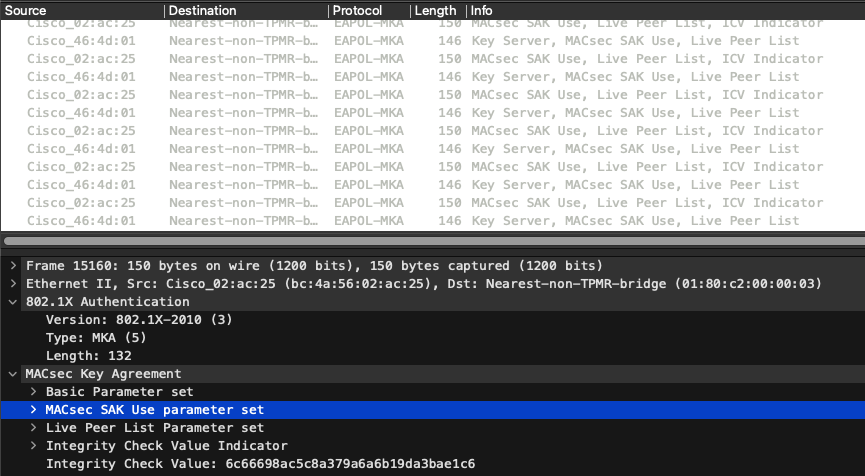

Dit voorbeeld laat zien hoe de pakketten worden gezien als de informatie tussen de host en de switch is versleuteld:

Vanuit de DART-bundel kunnen we nuttige informatie vinden voor de verificatie 802.1X en de MKA-sessie in het log met de naam NetworkAccessManager.txt.

Deze informatie wordt weergegeven in een succesvolle verificatie met MKA-encryptie.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Cisco IOS-probleemoplossing

Deze opdrachten kunnen in het Network Access Device (NAD) worden geïmplementeerd om de MKA-encryptie tussen het platform en de aanvrager te bekijken.

Voor verdere informatie over de opdrachten, raadpleegt u de betreffende configuratiehandleiding van het platform dat wordt gebruikt als NAD.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

Dit zijn debugs van een succesvolle MKA verbinding met een host. U kunt dit gebruiken als een verwijzing omhoog komt:

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

Probleemoplossing voor Identity Services Engine (ISE)

De probleemoplossing met betrekking tot deze functie is beperkt tot de levering van het cisco-av-paar attribuut linksec-policy=should-secure.

Zorg ervoor dat het autorisatieresultaat die informatie naar de Radius-sessie stuurt die is gekoppeld aan de switchports waar de apparaten worden aangesloten.

Raadpleeg voor verdere verificatieanalyse van ISE probleemoplossing en Debugs inschakelen op ISE

Vaak voorkomende problemen

Onjuiste codering

Dit logbestand is te zien in de MKA debugs in de NAD.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

Het eerste wat in dit scenario moet worden geverifieerd, is dat de algoritmen die in het MKA-beleid in de switch en in het Secure Client-profiel zijn geconfigureerd, overeenkomen.

In het geval van AES-GCM-256-encryptie moet aan deze vereisten worden voldaan in overeenstemming met de documentatie van de beheerdershandleiding voor Cisco Secure Client (inclusief AnyConnect), release 5

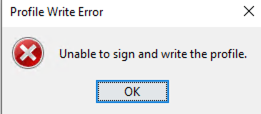

Kan configuratie.xml niet opslaan.

Dit probleem met betrekking tot Profile Write Error wordt opgelost door de configuratie.xml (zoals eerder beschreven) op te slaan met de naam Setup of MKA met behulp van Network Access Manager Profile Editor.

De fout houdt verband met het feit dat de gebruikte bestandconfiguratie.xml niet kan worden aangepast, vandaar dat u het bestand op een andere locatie moet opslaan om door te gaan met de vervanging van de profielen.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Aug-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Rodrigo Diaz CruzTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback